脱壳免杀技术大纲

免杀原理与实践

免杀原理与实践xp3 免杀原理与实践⼀、实践内容1.正确使⽤msf编码器,msfvenom⽣成如jar之类的其他⽂件,veil-evasion,⾃⼰利⽤shellcode编程等免杀⼯具或技巧;2.通过组合应⽤各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语⾔描述原理,不要截图。

与杀软共⽣的结果验证要截图。

)3.⽤另⼀电脑实测,在杀软开启的情况下,可运⾏并回连成功,注明电脑的杀软名称与版本⼆、基础问题回答1.杀软是如何检测出恶意代码的?基于特征码的检测启发式恶意软件的检测基于⾏为的恶意软件检测。

2.免杀是做什么?⼀般是对恶意软件做处理,让它不被杀毒软件所检测。

也是渗透测试中需要使⽤到的技术。

要做好免杀,就时清楚杀毒软件(恶意软件检测⼯具)是如何⼯作的。

AV(Anti-virus)是很⼤⼀个产业。

其中主要的技术⼈员基本有编制恶意软件的经验。

反过来也⼀样,了解了免杀的⼯具和技术,你也就具有了反制它的基础。

3.免杀的基本⽅法有哪些?就常见恶意软件⽽⾔,⼀般AV的检出率为40%-98%。

就算你⽤了最好的AV,恶意软件依然有1/50的概率通过检测。

这个概率还可以,貌似多试⼏种恶意软件就可以了。

那免杀的⽅法当然是针对检测技术的。

--所以总体技术有:改变特征码如果你⼿⾥只有EXE加壳:压缩壳加密壳有shellcode(像Meterpreter)⽤encode进⾏编码基于payload重新编译⽣成可执⾏⽂件有源代码⽤其他语⾔进⾏重写再编译(veil-evasion)--改变⾏为通讯⽅式尽量使⽤反弹式连接使⽤隧道技术加密通讯数据操作模式基于内存操作减少对系统的修改加⼊混淆作⽤的正常功能代码--免杀就是让安插的后门不被AV软件发现。

除了直接使⽤现有后门软件外,还有⼀些⽅式,在实际中也有⽤。

⾮常规⽅法使⽤⼀个有漏洞的应⽤当成后门,编写攻击代码集成到如MSF中。

使⽤社⼯类攻击,诱骗⽬标关闭AV软件。

纯⼿⼯打造⼀个恶意软件--留后门的思路是这样的:你写⼀个有漏洞的软件,开⼀个服务端⼝。

黑客技术1

挂马技术

2011-11-17

框架嵌入式挂马

网页木马被攻击者利用iframe语句,加载到任意网页 中都可执行的挂马形式,是最早也是最有效的的一种网 络挂马技术。通常的挂马代码如下: <iframe src=/muma.html width=0 height=0></iframe> 在打开插入该句代码的网页后,就也就打开了 /muma.html页面,但是由于 它的长和宽都为“0”,所以很难察觉,非常具有隐蔽性。

23

加壳/脱壳 加壳 脱壳

5

木马传播方式

2011-11-17

web网页(挂马): 将木马程序嵌入到网页中。 通常采用web脚本语言(JavaScript),ActiveX控 件,hta网页文件。 下载文件 邮件传播:附件,网页链接 系统漏洞 网络共享访问 文件捆绑:使用专门的捆绑软件(如zbind) 文件伪装

6

Windows下木马启动技术 下木马启动技术

13

通过Rundll32.exe启动的 启动的DLL木马 通过 启动的 木马

2011-11-17

Rundll32.exe 可以调用其他32位dll. 比如 “3721“的自启动就是在注册表 [HKEY_LOCAL_MACHINE\SOFTWARE\Micr osoft\Windows\CurrentVersion\Run]下,新 添了一个“CnsMin”的键值, 启动命令是“Rundll32.exe E:\WINDOWS\DOWNLO~1\CnsMin.dll,Run dll32”。这样每次启动系统后“CnsMin.dll”都会 被Rundll32.exe调用,而在进程列表出现的则是 Rundl32.exe。 查杀方法: 首先将“rundll32.exe”进程终止,查 找注册表启动键值,从启动命令的路径中找到相 应的DLL文件并删除即可。

黑盒脱壳教学设计

黑盒脱壳教学设计黑盒脱壳是指通过逆向工程的方法,对未知或加密的程序进行分析和破解,以获取内部的源代码、算法、私有协议等信息。

黑盒脱壳是计算机安全领域的一个重要研究方向,对于软件安全评估、恶意代码分析、漏洞利用等都具有重要意义。

下面我将为你设计一个黑盒脱壳的教学。

一、教学目标:1. 了解黑盒脱壳的基本原理和步骤;2. 学会使用常用的黑盒脱壳工具和技术;3. 掌握分析和破解加壳程序的方法;4. 能够应对一些常见的脱壳防护措施。

二、教学内容:1. 黑盒脱壳的基本原理和步骤(30分钟):- 介绍黑盒脱壳的定义、意义和应用领域;- 解释黑盒脱壳的基本流程,包括动态分析和静态分析两个阶段;- 介绍常用的黑盒脱壳工具和技术。

2. 基于动态分析的脱壳技术(60分钟):- 介绍动态调试工具的基本原理和使用方法,如OllyDbg、IDA Pro等;- 讲解动态脱壳的具体步骤,包括找到目标程序的入口点、跟踪程序的执行流程等;- 演示使用动态调试工具进行脱壳的实例。

3. 基于静态分析的脱壳技术(60分钟):- 介绍静态分析工具的基本原理和使用方法,如IDA Pro、Hopper Disassembler等;- 讲解静态脱壳的具体步骤,包括分析目标程序的文件格式、反汇编、符号重建等;- 演示使用静态分析工具进行脱壳的实例。

4. 脱壳防护的对策和破解方法(30分钟):- 介绍常见的脱壳防护技术,如代码加壳、虚拟机脱壳、反调试等;- 分析脱壳防护的原理和方法;- 演示使用特定工具和技术进行防护破解的实例。

三、教学方法和手段:1. 理论讲解结合实例演示:通过讲授理论知识,配合实际案例进行演示,加深学生对黑盒脱壳的理解和应用能力。

2. 小组合作学习:将学生分成小组,让他们合作完成一些案例分析和实验,提高学生的问题解决能力和团队合作能力。

3. 开放式问题讨论:在课程中设立讨论环节,让学生提出问题和解决方案,并引导他们进行深入思考和探索。

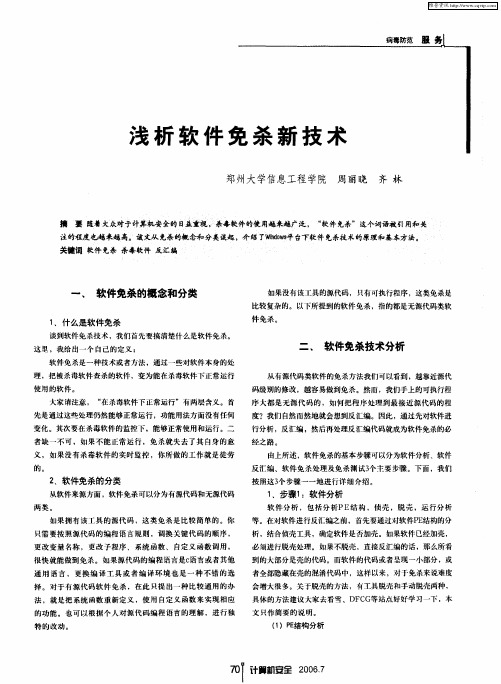

浅析软件免杀新技术

除V D l位 的D L F x和 6 L  ̄ 所有 wi3 执行体都使用P 文件格式, n2 E

包括NT的内核模 式驱 动程 序 ( en lmo e dies k re d r r)。分析 v P 结构是软件免杀的基础。 E

P 结 构 如下 图所 示 : E

DS I D j P 。 0 E s I e ̄ n I e i  ̄ to I… let n ei Sc o I e i … S o tn c n c o S i

如果拥有该工具 的源代码 ,这类免 杀是 比较简单 的。你 只需 要按照源代码 的编程 语言规则 ,调换关 键代码 的顺序 , 更改 变量 名称 ,更改 子程序 、系统 函数 、 自定义 函数调用 , 很快就能做到免杀 。如果源代码的编程语言是C 语言或者其 他

通 用 语言 ,更换 编译 工 具或 者编 译环 境也 是 一种 不 错 的选

服 务

病毒防范

N e w or & C om put 1 t k c Se iy cur t

P 结构 ,H P ra l E eua l ( E P otbe x c tbe 可移植 的执 行体),

称为加壳软件 , 出软件 实现压缩 和保护算法的过程 ,称为侦 查 壳; 去除其它软件 压缩 和保护 的软件 ,就称为脱壳软件 ; 于一 对 些没有工具直接脱壳的对象 ,手 工去除其压缩和保护的过程 , 称为手动脱壳 。这些 只是 一 砦概 念上 的东西 ,但是这 些是软件 免杀 的前提 。 侦壳 工具 ,常用的有P i F 等 。如果发现壳的类型 ,就 Ed, I 可 以使用工具脱 去 ; 如果 发现 壳的类型没有相应脱壳工具 ,或 者没有发现壳 的类型 ,又确定其 有壳 的话 ,就要手动脱壳 r。

暗组免杀系列图文

暗组免杀系列1.手工寻找输入表指向并移动输入表2.个人比较习惯的免杀步骤3.给木马添加自己所需要的简单功能4基本的壳变异操作指令讲解输入表,输出表,重定位表,PE头简单移位。

简单理解各项修改原因,注意事项。

本文目的并不是来教大家如何如何进行透彻的免杀,而是要给大家讲解我们免杀时每一步为什么要这样操作,让只能跟着教程一步一步去免杀而不知道每一步为什么这样操作的朋友对操作的原因有一个大致的了解,在今后的学习中能够对自己的操作,失败,等的原因查找上有所发现。

(个人能力有限,文中出现错误还望指出.)一.输入表函数简单位移的基本操作输入表函数是PE文件中一个非常重要的位置,所以输入表也是杀毒软件重点看守的位置之一,稍有错误就可能导致程序不能正常运行甚至运行后崩溃。

手工进行输入表简单位移大致分为两类:1.LordPE计算文件输入表指针位置。

2.ODOC纯手工计算输入表的文件指针位置。

第一种我们一般都是用C32ASM直接来到函数所在位置然后复制粘贴,小范围移动函数再来到LPE中在函数对应的DLL中把修改的函数指针进行加N减N操作,那么为什么要用到LPE呢,因为我们移动了函数的位置,但在PE文件中每一个函数都是有一个指针与其对应,文件载入内存计算机需要通过这个指针来找到函数,我们移动了函数位置,若不修改指针的指向,那么再载入时就会出现“无法找到XX函数”的现象是文件不能运行。

LPE那了的修改正好使我们修改的函数对应的指针重新指向我们修改后的函数,使文件正常运行。

第二种和第一种比较操作相对繁琐但可以使人更加了解PE文件的函数,所以我推荐尝试第二种,我详细说一下,首先用C32跳转到函数所在位置,我们记录下函数名称如图1再记录下函数的开始文件地址00016cd4再用OC把文件地址转为内存位置图2(所有步骤的原因我们再操作之后都会详细介绍,毕竟本文主旨是介绍操作的原因。

)打开OD载入文件,右键跟随(有的译版是前往)-表达十到OC转换出来的这个内存地址-右键搜索-当前模块中的名称(标签)。

使用OllyDbg从零开始Cracking 第三十一章-脱壳简介

第三十一章-脱壳简介原定本章是要介绍P-CODE的Part3,然后再介绍脱壳的。

但是很多朋友跟我说P-CODE,WKT的教程有很多,并且现在P-CODE的应用程序已经很少了,没有必要过多的介绍P-CODE,希望我能够多讲讲壳,提高大家脱壳的能力。

所以说本章我们开始讨论壳,首先要给大家明确一点,壳的种类繁多(PS:这里说种类繁多,并不准确,种类也就那么几种,压缩壳,加密壳,虚拟机壳,所以说应该是数量多,之前发过一篇帖子收集了T4社区的各种脱壳脚本,充斥着各种各样的壳,大家可以看看),所以接下来的章节,我不会介绍所有的壳,只会给大家介绍壳的基本概念以及原理,还有几个具体壳的实例,大家不要指望看完本教程将能搞定所有壳,本教程的目的在于帮助大家理解壳的原理,锻炼大家解决未知壳的能力,大家要学会举一反三,触类旁通。

本章我们将介绍壳的基本概念,这对我们后面脱壳是大有裨益的,大家不要因为简单,就忽视它,后面章节,我们会介绍一些手工脱壳的实例。

首先大家可能会问为什么要给程序加壳?(PS:其实地球人都知道,嘿嘿)我们知道一个未加壳或者脱过壳的程序修改起来很方便,但是如果一个加过壳或者自修改的程序,要想修改它就比较困难了,我们在入口点(PS:这里指的入口点是壳的入口点)处修改程序是不起作用的,只有当壳把原程序区段解密完成后修改才能起作用。

加过壳的程序,原程序代码段通常是被加密过的,我们想修改它就不那么容易了。

加壳程序给目标程序加壳的原理通常是加密/压缩原程序各个区段,并且给目标程序添加一个或者多个区段作为原程序的引导代码(壳代码),然后将原程序入口点修改为外壳程序的入口点。

如果我们将加过壳的程序用OllyDbg加载的话,OllyDbg会停在壳的解密例程的入口点处,由此开始执行。

壳的解密例程(外壳程序)首先会定位加密/压缩过的原程序的各个区段,将其解密/解压,然后跳转至OEP(程序未加壳时的入口点)处开始执行。

现在我们来看一个最简单的壳,UPX壳,大家可以去下面网址中下载一个GUI版,名称为GUiPeX_Setup。

免杀

免杀特训班课程主讲:浩天第六课(内存特征代码定位之:免杀双剑的运用)从第六课开始我们已经告别了基础篇进入了提高篇学习阶段!很荣幸和大家一起学习和讨论木马免杀技术,也谢谢大家对我们动画吧的支持。

今天我们要讲的是提高篇的第一课:内存特征代码定位之:免杀双剑的运用,也是大家一直迫切想了解的知识。

我们来先认识一下CCL 的内存定位原理,其实它和内存定位原理和文件定位相似。

CCL 把木马按照我们设置的字节数(我这里设置的是16字节),把木马用0000 来替换,替换后保存,然后再替换再保存,接着按照我们设置好的时间(我这里设置的是3秒钟),把木马加载到内存中(过程和od是一样),最后我们用杀毒软件查杀内存。

如果特征代码被替换后不杀了,那么这一段中就含有木马的特征代码。

接下来,我们继续让ccl 按照我们设置的生成,再加载,再杀毒。

这个过程是烦琐的,而且没有选择性,容易出错。

我们设置3秒钟生成再杀,这个时间很短的,一旦点暂停没有点及时就可能导致,定位不正确,而且我们也没有选择性,比如生成10个文件,你可以选择只杀第6个,而不去杀第5个吗?答案是不能,每一个生成后的文件你都要杀。

但是如果我现在先把木马按照一定的字节数,用0000 来替换,替换后保存,自己有选择性的把替换后的木马用OD 加载,然后查杀不就克服了CCL 的没有选择性,时间没有掌握好就容易出错的缺点吗?想到了就做,佰乐就可以把木马按照一定的字节数,用0000 来替换,替换后保存。

而且它是按照木马的大小来计算生成的个数的,比较科学,呵呵。

下面开始实际的操作:我们就用彩虹桥1.02来完成今天的实验。

免杀双剑第一剑——佰乐用佰乐生成0000替换后的彩虹桥的服务端有选择性的用OD 加载后开始用瑞星查杀内存做定位-------------------------------------------------------------------------------------------什么是有选择性的呢?就是你想加载哪个文件就加载哪个文件,非常自由,而用CCL 就没有这么方便了。

2020-2021-2网络对抗技术20181230Exp3免杀原理与实践

2020-2021-2⽹络对抗技术20181230Exp3免杀原理与实践2020-2021-2 ⽹络对抗技术 20181230 Exp3 免杀原理与实践⽬录免杀原理以及基础知识问答免杀原理:1、⼀般是对恶意软件做处理,让他不被杀毒软件所检测。

也是渗透测试中需要使⽤到的技术。

2、要做好免杀,就需要清楚杀毒软件(恶意软件检测⼯具)是如何⼯作的。

3、反过来也⼀样,了解了免杀的⼯具和技术,你也就具有了反制它的基础。

基础知识问答:(1)杀软是如何检测出恶意代码的?1.基于特征码检测a.很多软件都会有各种特征码记成的特征库b.恶意软件的⼀个或⼏个⽚断就可作为识别依据。

2.也有启发式恶意软件的检测a.有种宁杀错不放过的感觉3.基于⾏为的检测(2)免杀是做什么?1.免杀就是通过某些⼿段对软件进⾏处理,让它不会被杀毒软件检测出来(3)免杀的基本⽅法有哪些根据杀软检测恶意软件的⼿段,即⼤致技术1.改变特征码a.加壳:压缩壳加密壳b.⽤encode进⾏编码c.基于payload重新编译⽣成可执⾏⽂件d.⽤其他语⾔进⾏重写再编译(veil-evasion)2.改变⾏为a.尽量使⽤反弹式连接b.使⽤隧道技术c.加密通讯数据d.基于内存操作e.减少对系统的修改f.加⼊混淆作⽤的正常功能代码3.⾮常规⽅法a.使⽤⼀个有漏洞的应⽤当成后门,编写攻击代码集成到如MSF中。

b.使⽤社⼯类攻击,诱骗⽬标关闭AV软件。

c.纯⼿⼯打造⼀个恶意软件实验内容:实验准备及相关知识:VirusTotal、Virscan集成了60多个商业杀毒软件的扫描引擎。

可以上传免杀处理过的程序进⾏检测。

链接如下:Msfvenom使⽤编码器Msfvenom是Metasploit平台下⽤来编码payloads免杀的⼯具。

模板是msfvenom⽤来⽣成最终Exe的那个壳⼦exe⽂件,msfvenom会以固定的模板⽣成exe,所有它⽣成的exe,如果使⽤默认参数或模板,也有⼀定的固定特征。

脱壳入门

脱壳教程第1-4篇(转载)脱壳教程1:认识脱壳一切从“壳”开始首先大家应该先明白“壳”的概念。

在自然界中,大家对壳这东西应该都不会陌生了,植物用它来保护种子,动物用它来保护身体等等。

同样,在一些计算机软件里也有一段专门负责保护软件不被非法修改或反编译的程序。

它们一般都是先于程序运行,拿到控制权,然后完成它们保护软件的任务。

就像动植物的壳一般都是在身体外面一样理所当然(但后来也出现了所谓的“壳中带籽”的壳)。

由于这段程序和自然界的壳在功能上有很多相同的地方,基于命名的规则,大家就把这样的程序称为“壳”了。

就像计算机病毒和自然界的病毒一样,其实都是命名上的方法罢了。

最早提出“壳”这个概念的,据我所知,应该是当年推出脱壳软件RCOPY 3 的作者熊焰先生。

在几年前的DOS 时代,“壳”一般都是指磁盘加密软件的段加密程序,可能是那时侯的加密软件还刚起步不久吧,所以大多数的加密软件(加壳软件)所生成的“成品”在“壳”和需要加密的程序之间总有一条比较明显的“分界线”。

有经验的人可以在跟踪软件的运行以后找出这条分界线来,至于这样有什么用这个问题,就不用我多说了。

但毕竟在当时,甚至现在这样的人也不是很多,所以当RCOPY3 这个可以很容易就找出“分界线”,并可以方便的去掉“壳”的软件推出以后,立即就受到了很多人的注意。

老实说,这个我当年在《电脑》杂志看到广告,在广州电脑城看到标着999元的软件,在当时来说,的确是有很多全新的构思,单内存生成EXE 可执行文件这项,就应该是世界首创了。

但它的思路在程序的表现上我认为还有很多可以改进的地方(虽然后来出现了可以加强其功力的RO97),这个想法也在后来和作者的面谈中得到了证实。

在这以后,同类型的软件想雨后春笋一般冒出来,记得住名字的就有:UNKEY、MSCOPY、UNALL .... 等等,但很多的软件都把磁盘解密当成了主攻方向,忽略了其它方面,当然这也为以后的“密界克星”“解密机器”等软件打下了基础,这另外的分支就不多祥谈了,相信机龄大一点的朋友都应该看过当时的广告了。

网络攻防技术-木马免杀

项目五 木马攻击与防范

25

步骤1 在计算机上运行超级巡警万能脱壳工具,界面如图5-46所示。

Windows API是一套用来控制Windows的各个部件的外观和行为的一套预先定义的Windows 函数。

在Windows系统下编程,都会使用到API技术。有些人对API函数的功能不太满意时,就会想 到去修改API,从而使之更好地服务于程序,这样Hook API就出现了。通过Hook API可以改 变一个系统API的原有功能,基本方法就是通过hook技术“接触”到需要修改的API函数的入 口点,改变它的地址指向新的自定义的函数。

图5-48 检验脱壳后的程序

对比图5-43和图5-48,可见原来已经使用ASPack工具加壳后的程序不再带 有壳,直接暴露了程序的编程语言。

项目五 木马攻击与防范

较常见到的压缩壳有“UPX”、“北斗程序压缩”、“ASPack”等,加密壳有“PEArmor”、“ASProtect”等。

项目五 木马攻击与防范

12

3.壳的加载过程。

(1)获取壳自己所需要使用的API地址。

API(Application Programming Interface,应用程序编程接口)是一套用来控制操作系统的 各个部件的外观和行为的预先定义的函数。Windows的API包含在系统目录下的动态连接库 (DLL)文件中。

任务分析

木马免杀技术和防病毒软件查杀技术之间的关系,可谓是“魔高一尺,道高一 丈”,一旦有新的木马出现,防病毒软件厂商很快就能找到查杀新木马的方法; 而造马者也总是不时地推出新的木马。任何木马和木马免杀技术一旦广泛使 用,都将被防病毒软件所识别,因此木马的生存周期也就是被防病毒软件识 别之前的那一小段时间。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1.基础的汇编语言 2.修改工具(不指那些傻瓜式软件).如:

OllyDbg . PEditor. C32ASM . MYCCL复合特征码定位器.UE .OC. 资源编辑器等.还有一

些查壳 脱壳软件(如PEID RL脱壳机等) . 以下是常用的几种免杀方法及工具:

一. 要使一个木马免杀,首先要准备一个不加壳的木马,这点非常重要,否则免杀操作

就不能进行下去。

二.然后我们要木马的内存免杀,从上面分析可以看出,目前的内存查杀,只有瑞星最

强,其它杀毒软件内存查杀现在还不起作用所以我们只针对瑞星的内存查杀,要进行内存特

征码的定位和修改,才能内存免杀。

三.对付其它的杀毒软件,比如江民,金山,诺顿,卡巴.我们可以采用下面的方法,或这

些方面的组合使用.

1>.入口点加1免杀法.

2>.变化入口地址免杀法

3>.加花指令法免杀法

4>.加壳或加伪装壳免杀法.

5>.打乱壳的头文件免杀法.

6>.修改文件特征码免杀法.

第三部分:免杀技术实例演示部分

一.入口点加1免杀法:

1.用到工具Editor

2.特点:非常简单实用,但有时还会被卡巴查杀.

3.操作要点:用PEditor打开无壳木马程序,把原入口点加1即可.

二.变化入口地址免杀法:

1.用到工具:OllyDbg,PEditor

2.特点:操作也比较容易,而且免杀效果比入口点加1点要佳.

3.操作要点:用OD载入无壳的木马程序,把入口点的前二句移到零区域去执行,然后又跳

回到入口点的下面第三句继续执行.最后用PEditor把入口点改成零区域的地址.

三.加花指令法免杀法:

1.用到工具:OllyDbg,PEditor HOq

2.特点:免杀通用性非常好,加了花指令后,就基本达到大量杀毒软件的免杀.

3.操作要点:用OD打开无壳的木马程序,找到零区域,把我们准备好的花指令填进去填好

后又跳回到入口点,保存好后,再用PEditor把入口点改成零区域处填入花指令的着地址.

四.加壳或加伪装壳免杀法:

1.用到工具:一些冷门壳,或加伪装壳的工具,比如木马彩衣等.

2.特点:操作简单化,但免杀的时间不长,可能很快被杀,也很难躲过卡巴的追杀.

3.操作要点:为了达到更好的免杀效果可采用多重加壳,或加了壳后在加伪装壳的免杀效

果更佳.

五.打乱壳的头文件或壳中加花免杀法:

1.用到工具:秘密行动 ,UPX加壳工具.

2.特点:操作也是傻瓜化,免杀效果也正当不错,特别对卡巴的免杀效果非常好.

3.操作要点:首先一定要把没加过壳的木马程序用UPX加层壳,然后用秘密行动这款工具

中的SCramble功能进行把UPX壳的头文件打乱,从而达到免杀效果.

六.修改文件特征码免杀法:

1.用到工具:特征码定位器,OllyDbg

2.特点:操作较复杂,要定位修改一系列过程,而且只针对每种杀毒软件的免杀,要达到多

种杀毒软件的免杀,必需修改各种杀毒软件的特征码.但免杀效果好.

3.操作要点:对某种杀毒软件的特征码的定位到修改一系列慢长过程.

第四部分:快速定位与修改瑞星内存特征码

一. 瑞星内存特征码特点:由于技术原因,目前瑞星的内存特征码在90%以上把字符串

作为病毒特征码,这样对我们的定位和修改带来了方便.

二定位与修改要点:1>.首先用特征码定位器大致定位出瑞星内存特征码位置

2>.然后用UE打开,找到这个大致位置,看看,哪些方面对应的是字符串,用0替换后再用

内存查杀进行查杀.直到找到内存特征码后,只要把字符串的大小写互换就能达到内存免杀

效果.

第五部分:木马免杀综合方案

修改内存特征码--->

1>入口点加1免杀法---> 1>加压缩壳--->1>再加壳或多重加壳

2>变化入口地址免杀法 2>加成僻壳 2>加壳的伪装.

3>加花指令法免杀法 3>打乱壳的头文件

4>修改文件特征码免杀法

注:这个方案可以任意组合各种不同的免杀方案.并达到各种不同的免杀效果.

第六部分:免杀方案实例演示部分

1.完全免杀方案一:

内存特征码修改 + 加UPX壳 + 秘密行动工具打乱UPX壳的头文件.

2.完全免杀方案二:

内存特征码修改 + 加压缩壳 + 加壳的伪装

3.完全免杀方案三:

内存特征码修改 + 修改各种杀毒软件的文件特征码 + 加压缩壳 ,

4.完全免杀方案四:

内存特征码修改 + 加花指令 + 加压壳

5.完全变态免杀方案五:

内存特征码修改 + 加花指令 + 入口点加1 + 加压缩壳UPX + 打乱壳的头文件

还有其它免杀方案可根据第五部分任意组合