试论模糊层次分析法的计算机网络安全评价

【计算机应用与软件】_软件评价模型_期刊发文热词逐年推荐_20140725

2012年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50

科研热词 模糊综合评判 高清视频编码 领域特征 领域模型 隶属函数 隐写分析 重装空投 运输机 软件维护 路网改造 超声表面波 质量评价 质量模型 贝叶斯网络 评价模型 评价 网络入侵检测系统 算法设计 社会计算 社会网络 硬件架构 矩阵运算 相似性 盲性 烟叶香型 模糊评价 模式匹配 有限元 数学模型 数值频散 教师业绩评价 建模 工作量 多目标性能 复杂度 内容分级 关键路段 信息隐藏 信息融合 信息安全 信任模型 估算模型 优化策略 个性化推荐 web应用 tabu搜索 matlab软件 jsbsim软件 flightgear软件 ahp

科研热词 模糊综合评价 信用评价 食品加工企业 面向对象 软件测试用例 警务绩效 自适应控制 统一建模语言 系统 稀有事件 电子商务平台 物流货运 煤矿安全 检验检疫 支持向量机 提升度 成比例延迟区分服务 度量 工作流网 层次分析法 多类别客户流失预测 商业银行it操作风险 可复用性 协作交互 关联矩阵 信用评分算法 信用评价模型 人工神经网络 交叉熵 web服务器 petri网 c2c模式 auc

推荐指数 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43

【计算机应用与软件】_模糊模型_期刊发文热词逐年推荐_20140727

推荐指数 2 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52

科研热词 模糊支持向量机 风险评估 预测 项目管理 隐马尔可夫模型 邻域粗糙集 运动模糊 运动估计 轮廓波变换 网络安全 线性判别分析 系统设计 矛盾否定 用户感知 球形支持向量机 煤自燃 混沌时间序列 混合高斯模型 混合pi-sigma 测地活动轮廓模型 泛化能力 泊松融合技术 模糊聚类 模糊神经网络 模糊理论 模糊权重 模糊层次分析 模糊命题 模糊决策 模式识别 机器视觉 服装款式评估系统 最小二乘法 方向小波变换 政府信息化 支持向量机 指标体系 成熟度 态势评估 层次分析 尺度不变特征变换 对立否定 太阳黑子 大气物理模型 多级灰色模糊综合评估 多尺度分析 多尺度retinex算法 图像去噪 合成孔径雷达图像 各向异性 去雾 去噪

53 54 55 56

2011年 科研热词 边缘检测函数 软件质量评价 转移代价 评价指标 评价 计算机网络 行为特征 自适应学习 能耗 肉品图像 聚类 网络安全 细胞分割 粗糙集 算法 策略权重参数 神经预测 神经网络 相似度矩阵 相似度 牛肉图像分割 灰色理论 混合主动轮廓模型 测控系统 水平集 模糊集 模糊识别 模糊系统 模糊控制 模糊层次分析法 模糊petri网 柴油机调速系统 最近邻居 最小跳数 无线传感器网络 方法噪声 数据挖掘 或逻辑 惩罚项因子 库所 局部能量项 变迁 化工建模 加权平均 全局能量项 全变差rof模型 低频 仿真 主动隔振 上下文感知 三角模糊数 you-kaveh四阶模型 推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

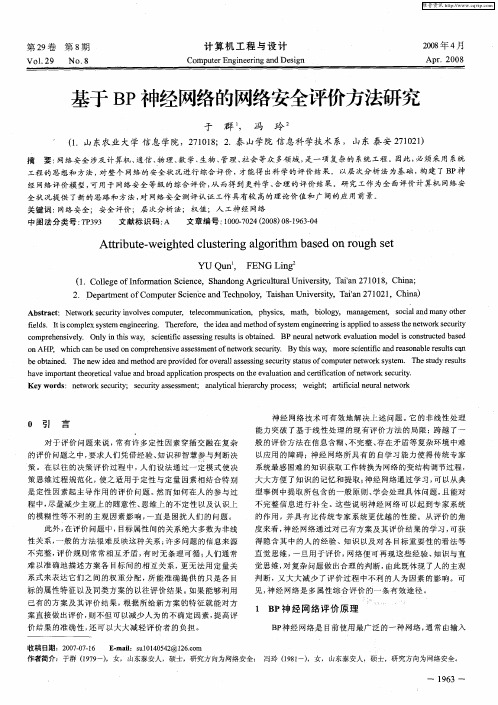

基于BP神经网络的网络安全评价方法研究

中图法分 类号 : P 9 T 33

文献标 识码 : A

文章 编号 :0 07 2 2 o )t b t . i h e l se n l o t m a e nr u h s t t u e. g t dcu tr g ag r h b s do g e i r we i i o

2 .Deat et f o ue c n e n eh oo,T i a nv rt, aa 7 0 1 C ia pr n o C mp t Si c dT cn ly a hnU i s T in2 12 , h ) m r e a s ei y ’ n

Ab t a t Newo k s c rt v l e o u e, t l c mmu ia i n p y i s m ah b o o y ma a e n , s c a n a y o h r sr c : t r e u i i ov sc mp t r ee o yn n c to , h sc , t, ilg , n g me t o i l dm n t e a

o nAHP whc a e s do o rh n ieas sme t f e oks c r , , ihC b e nc mp e e sv ses n n t r eu i Byti y mo esin i ca dr ao a l s l a n u o w y t swa , h r ce t sn ber ut cn i f n e e s b b an d T en w e dmeh da e rv d df r v rla ssigsc rt tt s f o ue e o ks se . Th td eut eo ti e . h e i aa to r o ie o eal se sn e u i sau mp tr t r y tm d n p o y oc nw es yrs l u s h v o n e rt a au db o da piainp op cs nt ee au t na dc ric t n o n t oks c r . a ei  ̄a th oei l lea r a p l t r s e t v lai n et ai f e r eu i mp t c v n c o o h o i f o w y t Ke r s e ok sc rt; eu i ses n; n ayia ir c yp o es weg t atf il e rl e ok ywo d : t r e ui s c r as sme t n w y y t a ltc l ea h r c s; h r ih ; ri ca u a t r i n nw

【国家自然科学基金】_量化评价_基金支持热词逐年推荐_【万方软件创新助手】_20140801

1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

科研热词 风险评价 评价 指标体系 模糊评价 模糊综合评价 水资源 模型 层次分析法 随机模拟 量化评价 量化方法 质量传递 评价方法 评价指标 聚类分析 网络安全 生命周期评价 正确性 模糊集 数据质量 数据库 数学模型 抑制作用 微量量热法 微囊藻毒素 小檗碱类生物碱 富营养化 复杂性科学 城市化 土地资源 图像融合 图像处理 供应商选择 优势评价 人水和谐 不确定性 黄河 黄土区 高技术产业 高层建筑 骨错缝 飞机座舱 风险分析 风险值 风沙危害形成环境 风景林 预测 页面聚类 非采样contourlet变换 非线性方程 青春双歧杆菌

需求量化 需求量 需求模块化 零模型 隶属度函数 隶属度 障碍因素 随机性检测 随机petri网 陕西陇县 降噪 防灾 防灭火 阈值 长qt综合征 钴结壳 钢铁行业 钢铁企业 金黄色葡萄球菌 金坛市 量表 量化测量 量化 采矿工程 部分覆盖 郑州 邻域颜色矩直方图 遗传算法 道路等级 道路工程 速率过程理论 通畅指标 适宜度 追溯 连通性 远程口令破解 运动想象 跟踪 距离成本模型 超信息特征 赋权方法 资源评价 资源节约型社会 质量评价 质量 调控对策 语言判断矩阵 试验研究 词变体 评述 评估模型 评价矩阵 评价模型 评价指标体系

《网络协议分析》习题答案

备注:以下给出习题答案作为参考,对于部分习题,读者也可以思考给出更好的答案。

第一章1. 讨论TCP/IP成功地得到推广和应用的原因TCP/IP是最早出现的互联网协议,它的成功得益于顺应了社会的需求;DARPA采用开放策略推广TCP/IP,鼓励厂商、大学开发TCP/IP产品;TCP/IP与流行的UNIX系统结合是其成功的主要源泉;相对ISO的OSI模型,TCP/IP更加精简实用;TCP/IP技术来自于实践,并在实践中不断改进。

2. 讨论网络协议分层的优缺点优点:简化问题,分而治之,有利于升级更新;缺点:各层之间相互独立,都要对数据进行分别处理;每层处理完毕都要加一个头结构,增加了通信数据量。

3. 列出TCP/IP参考模型中各层间的接口数据单元(IDU)应用层/传输层:应用层报文;传输层/IP层:TCP报文段或UDP分组;IP层/网络接口层:IP数据报;网络接口层/底层物理网络:帧。

4. TCP/IP在哪个协议层次上将不同的网络进行互联?IP层。

5. 了解一些进行协议分析的辅助工具可在互联网上搜索获取适用于不同操作系统工具,比如Sniffer Pro、Wireshark以及tcpdump等。

利用这些工具,可以截获网络中的各种协议报文,并进一步分析协议的流程、报文格式等。

6. 麻省理工学院的David Clark是众多RFC的设计者,在论及TCP/IP标准的形成及效果时,曾经讲过这样一段话:”We reject kings, presidents and voting. We believe in rough consensus and running code.”你对他的观点有什么评价。

智者见智,我认为这就是“实践是检验真理的唯一标准”。

7. 你认为一个路由器最基本的功能应该包含哪些?对于网桥、网关、路由器等设备的分界已经逐渐模糊。

现代路由器通常具有不同类型的接口模块并具有模块可扩展性,由此可以连接不同的物理网络;路由表的维护、更新以及IP数据报的选路转发等,都是路由器的基本功能。

基于SVR的网络安全评价模型的建立与仿真

- 75 -

《电子设计工程》2018 年第 13 期

1 支持向量机 SVR 相关理论和模型 分析

线性分类是支持向量机的基础,在二维空间内, 其理论可按下图 1 所示进行描述 。 [14] 易知,两类样本 点 被 三 条 平 行 直 线 所 隔 ,中 间 的 直 线 称 作 分 类 超 平 面 ,左 右 对 称 分 布 并 平 行 于 该 超 平 面 的 两 条 直 线 分 别 经 过 两 类 样 本 离 超 平 面 最 近 的 点(支 持 向 量),两 条直线间的距离用分类间隔来表述。在 n 维空间 中,对线性分类器进行求解,即找到一个分类超平面 ωT x + b = 0 。再对训练样本集 {(xi,yi)},i ∈ [1,n] 中的待 分类样本点进行划分,已获得最大的分类间隔。

support vector machine(SVM)

随 着 信 息 化 进 程 的 快 速 进 步 和 发 展 ,计 算 机 网 络已覆盖了人类的各个方面,成为人类生产、生活过 程中不可或缺的重要组成部分[1- 。 2] 然而,计算机网 络 的 发 展 却 也 带 来 了 诸 多 的 安 全 隐 患 ,需 要 建 立 一

中在建立网络安全评价指标体系的基础上,结合ε不敏感损失函数和支持向量机 SVM,建立了一种

基于 SVR 的网络安全评价模型。该模型能够对训练样本进行学习和训练,得到 SVR 适宜的设置参

数。经过对校验样本的预测可发现,该模型具有较强的泛化能力,预测精度也较高。其性能远优于

目前所知的主观评价和神经网络评价方法,能为相关网络安全评价模型的设计与建立提供参考。

LI Zhi⁃guo (91550 Unit of PLA,Dalian 116023,China)

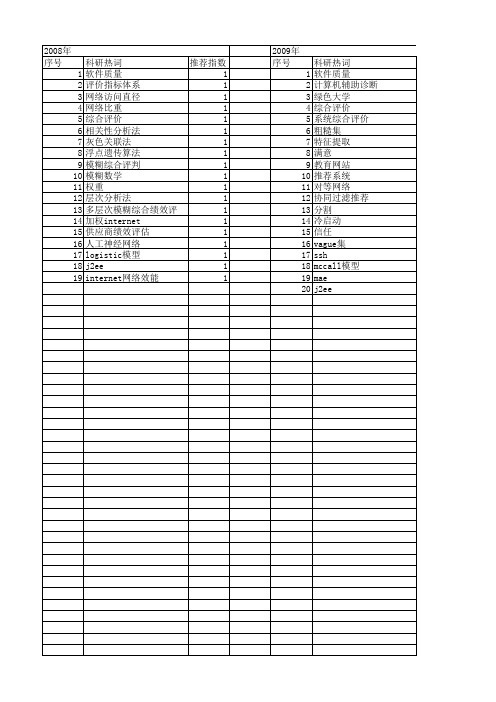

【计算机应用与软件】_综合评价_期刊发文热词逐年推荐_20140723

2009年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20

科研热词 软件质量 计算机辅助诊断 绿色大学 综合评价 系统综合评价 粗糙集 特征提取 满意 教育网站 推荐系统 对等网络 协同过滤推荐 分割 冷启动 信任 vague集 ssh mccall模型 mae j2ee

推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2013年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35

2008年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19

科研热词 推荐指数 软件质量 1 评价指标体系 1 网络访问直径 1 网络比重 1 综合评价 1 相关性分析法 1 灰色关联法 1 层次分析法 1 多层次模糊综合绩效评价 1 加权internet 1 供应商绩效评估 1 人工神经网络 1 logistic模型 1 j2ee 1 internet网络效能 1

推荐指数 2 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

2011年 序号 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25

2011年 科研热词 非理性效应 软件质量评价 评价指标 评价 计算机网络 置信因子 网络安全 矿产地数据库 相似度计算 灰色理论 测控系统 模糊集 模糊层次分析法 服装风格 服务发现 推荐值 多择决策场理论 地理信息系统 可视化查询 匹配算法 决策模型 全局信任值 中央信托agents 三角模糊数 owl-s 推荐指数 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1 1

基于多人网络层次分析法的商业银行网络安全评估模型

p o e s n h n i e e rg a r c s ,a d te ,a b — v l o r mmig b s d o ihe ci e n d sa c a s d t y t e iet e i dvd a d cso — l p n a e n weg td Eu l a i n e W u e s n h s h n iiu e i n d t s o z l i

m ulipe s n a l tc ne wo k pr c s n c mm e ca n t- r o na y i t r o e s i o r i lba ks

S N L .i n AO G o HE i a g .C u x

(. colfC m ue a dI om t nE gnen ,C a ghuIstto ehooy h nzo in s 10 2 hn ; 1Sho o p t n fr ai n ier g hn zo ntue Tcnl ,C aghuJ gu2 3 0 ,C ia o r n o i i f g a 2 Sho o cn mc a dMaa e e t h nzo ntteo eh o g,C a ghuJagu2 30 ,C ia . col E oo i n ngm n,C aghulstt f Tcnl y hn zo ins 102 hn ) f s i ̄ o

J u n lo o u e p l ain o r a fC mp tr A pi t s c o

IS 0 19 8 S N 10 . 0 1

2 20—1 01 . 2 0

计 算机应 用,0 2 3 ( )4 0— 8 2 1,2 2 :8 4 4 文章编号 :0 1— 0 1 2 1 ) 2— 4 0— 5 10 9 8 (0 2 0 0 8 0

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

试论模糊层次分析法的计算机网络安全评价

发表时间:2016-03-23T10:37:25.747Z 来源:《基层建设》2015年25期供稿作者:申晓丽

[导读] 铁通内蒙古包头分公司计算机网络安全问题一直是国际计算机网络发展当中重要的课题。

申晓丽

铁通内蒙古包头分公司内蒙古包头 014040

摘要:随着现代网络技术的不断提升,互联网已经进入了一个全新的发展时期,各类网络产品的研发和推广速度是过去几十年难以企及的。

但同时,全球都在面对着网络安全问题,其制约着网络技术的进一步发展,并且对个人信息造成一定的损害,使得越来越多的人对这一问题开始担忧。

本文即是对模糊层次分析法在计算机网络的安全评价进行研究,探讨了目前计算机网络中存在的问题,说明模糊层次分析法的特点,并就这项技术在计算机网络安全管理工作中的应用进行阐述,以期能为相关工作提供参考。

关键词:计算机网络安全;模糊层次分析法;特征;应用

计算机网络安全问题一直是国际计算机网络发展当中重要的课题,改革网络安全技术、深化安全意识等都能够有效提升网络环境的安全性。

但是,随着近几年网络技术产品数量的不断增加,导致该项技术的复杂程度越来越高,使得风险问题的无法有效量化处理,因此目前国际上还没有一套成熟的网络安全评价标准。

一、现代计算机网络安全问题概述

在信息技术高速发展的今天,各个领域当中无不充斥着各种各样的计算机和网络产品,其在社会和经济发展过程中起到了极大的作用。

计算机网络技术的普及在现代达到了一个顶峰,它在给人们带来方便的同时,也带来了安全问题。

目前,计算机网络安全问题主要来自于互联网当中的恶意攻击,包括病毒、木马、恶意入侵等多种形式,其本身具有突发性、隐蔽性、破坏性这三大特点。

一旦计算机单体和群体受到互联网攻击,就会引发各类连锁反应,轻则使计算机系统瘫痪,严重时会导致个人数据的丢失,影响个人或企业的经济利益,甚至可能造成国家机密数据的丢失,对国家安全构成严重的威胁。

二、模糊层次分析法的概述

模糊层次分析法是一种计算机逻辑分析技术,这一技术是将传统的层次分析和模糊分析技术中的优点进行综合,对计算机数据段采取更加准确的研究和分析。

该方式更加注重模仿人类的思维判断能力,通过将人类思维当中主观的判断进行数字化,进而将复杂的逻辑分析简化成量化的数学分析方式,能够进一步提升计算机对于逻辑事件的分析能力。

首先利用模糊数学理论将判断的问题进行数据化,然后以模糊评价标准对各类影响因素的重要性进行排列,综合判断逻辑事件当中最可能发生的情况,以此确定计算机行为、网络安全行为等。

三、模糊层次分析法的具体步骤

(一)创建层次结构模型

在使用模糊层次分析法时,首先就需要对逻辑事件分析所要达到的目的进行研究,并将该逻辑事件分为多个影响因素,并根据影响因素自身的相关性建立一定的层次结构,进一步创建多个层次结构的模糊分析模型。

(二)建立判断矩阵

模糊层次分析法与传统层次分析法不同的就是需要建立模糊判断矩阵,主要是对各类专家数据进行标记,并对各标记开展两两配对比较,根据层次分布对各影响因素进行判断,并将上一层次中各影响因素的重要性进行分析,并将分析结果利用三角模糊函数进行表达,从而建立模糊判断矩阵。

(三)去模糊化处理

去模糊处理主要是将模糊判断矩阵转变为判断矩阵,使模糊判断数据转变为较准确的判断数据,随后在这一状态下开展模糊层次分析。

在去模糊化后,应根据矩阵当中最大的根特性对其进行分析,并对同一层次当中对应的影响因素和上一层次中的各类因素进行比较,研究其排序的权重值。

(四)检验操作

这一步骤主要是对数据和逻辑判断是否一致进行检验,其中一致性标准CI和比率CR应利用,其中的RI就是一致性标准的代表。

在一致性检验完毕后就需要对各层次的分析结果进行排序,从最底层逐层进行权重值的分析,计算各层次的单排序的结果。

四、模糊层次分析法在计算机网络评价中的应用

在对计算机网络进行有效评价时,采用模糊层次分析方式能够提升其评价的准确率,但需要在评价前建立科学的、可比的评价体系。

在对网络当中抽象的数据进行具象的量化时,应采取三分法对其网络安全问题进行定义(),其中,其

分别代表了的上、中、下三界。

将计算机网络安全当中的各类影响因素带入建立的公式中,根据模糊层次分析法可以将其分为三个层次,分别是目标层、准则层以及决策层。

其中的准则层又可以被划分为两个小的层次,其中第一级层次主要是由物理、逻辑安全和管理等因素组成的,而二级层次则主要是将一级层次中的各类因素细化后得到的因子。

根据AHP1-9标记方式,对其进行两两对比分析,并对各因素的重要程度进行逻辑分析。

使用二分法研究各层次当中建立的模糊矩阵,并根据特征对其进行模糊化处理,获得相应的权重值。

其中目标层权重值利用wi进行表示,而物理安全数据则为0.22、逻辑安全为0.47、安全管理为0.31,同时还需要列出相对最大的特征根。

最后,为了保证判断矩阵分析的结果更加接近实际情况,就必须对其采取一致性检验,将检验值CI和CR计算出,如所得结果中CR<0.1,则判断时结果准确,否则需要对整体计算进行修正。

结语:计算机网路安全是目前全球面临的共同难题,攻克这一问题能够快速提升现代计算机和互联网技术,模糊层次分析法是一种基于模糊分析和层次分析的综合评价方式,其准确率较高,能够作为计算机网络安全评价的模式之一。

参考文献:

[1]彭沙沙,张红梅,卞东亮,等.计算机网络安全分析研究[J].现代电子技术,2012(04):109-112,116.

[2]费军,余丽华.基于模糊层次分析法的计算机网络安全评价[J].计算机应用与软件,2011(10):120-123,166.

[3]雷萍,雷战波.基于模糊层次分析的电子政务信息安全风险评估研究[J].信息化建设,2010(03):41-44.

[4]刘磊,王慧强,梁颖.基于模糊层次分析的网络服务级安全态势评价方法[J].计算机应用,2012(09):2327-2331,2335.。