miperf灌包指导书

Miperf操作指导1 操作系统要求

该工具必须在XP、win 2003、win7系统下使用。

将该工具安装在服务器和终端连接电脑上。

2 工具说明

使用该工具可实现UDP、TCP 的上行、下行灌包。

3 UDP灌包操作步骤

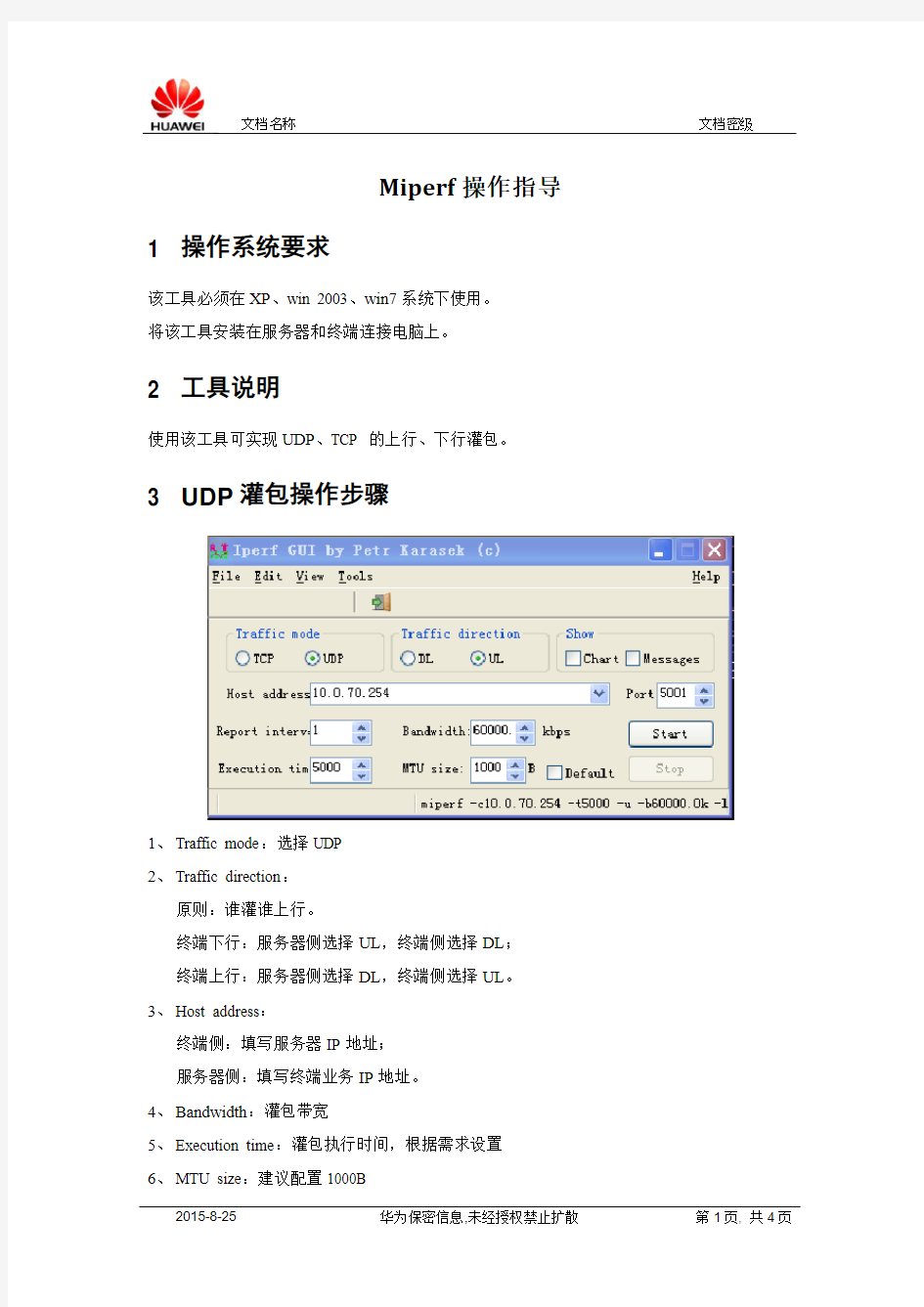

1、Traffic mode:选择UDP

2、Traffic direction:

原则:谁灌谁上行。

终端下行:服务器侧选择UL,终端侧选择DL;

终端上行:服务器侧选择DL,终端侧选择UL。

3、Host address:

终端侧:填写服务器IP地址;

服务器侧:填写终端业务IP地址。

4、Bandwidth:灌包带宽

5、Execution time:灌包执行时间,根据需求设置

6、MTU size:建议配置1000B

7、Port:服务器侧和终端侧协商好一个没有使用的端口号,两边配置一致。

4 TCP灌包操作步骤

和UDP灌包不同点不需要配置带宽和MTU size

5 B593终端灌包操作

由于B593 是LTE转wifi终端,笔记本电脑获取的地址是内网地址,从灌包服务器是无法找到内网地址,故在灌包操作上具有特殊性。

5.1 上行灌包

内网访问灌包服务器地址不受影响,故按照一般操作流程即可。

5.2 下行灌包

5.2.1服务器设置

ip地址设置为B593获取大网地址,查询方法需要查看信令上核心网给该终端分配的ip地址。

1、将B593连接到probe上,并打开层三信令窗口

2、右键点击hisi agent工具,选择power off后再点击power on(实际就是让终端重新入网,观察信令,默认终端是上电后自动开机,故看不到初始接入的信令)

3、查询attachaccept中address-information中ip地址信息,将16进制转化为10进制。

例如:下图中0A 32 00 0E对应10.50.0.14

5.2.2B593侧设置

连接B593web界面后修改DMZ设置

下行UDP/TCP要到达PC网卡,需要首先在WebUI上NAT Settings > DMZ Settings 页面配置DMZ。

配置DMZ的Host address地址是CPE分配给PC网卡的IP地址,可在cmd中执行ipconfig 查询获取,例如本地配置的192.168.1.2。

如果重新接入后,获取ip地址变化,DMZ中ip地址也需要同步更新。

计算机网络课程设计---基于Wireshark的网络数据包内容解析

基于Wireshark的网络数据包内容解析 摘要本课程设计是利用抓包软件Wireshark,对网络服务器与客户端进行网络数据收发过程中产生的包进行抓取,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的。设计过程中对各种包进行抓取分析,各种包之间比较,了解每种包的传输过程与结构,通过本次课程设计,能很好的运用Wireshark对数据包分析和Wireshark各种运用,达到课程设计的目的。 关键词IP协议;TCP协议;UDP协议;ARP协议;Wireshark;计算机网络; 1 引言 本课程设计主要是设计一个基于Wireshark的网络数据包内容解析,抓取数据包,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的 1.1 课程设计目的 Wireshark是一个网络封包分析软件。可以对网络中各种网络数据包进行抓取,并尽可能显示出最为详细的网络封包资料,计算机网络课程设计是在学习了计算机网络相关理论后,进行综合训练课程,其目的是: 1.了解并会初步使用Wireshark,能在所用电脑上进行抓包; 2.了解IP数据包格式,能应用该软件分析数据包格式。 1.2 课程设计要求 (1)按要求编写课程设计报告书,能正确阐述设计结果。 (2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。 (3)学会文献检索的基本方法和综合运用文献的能力。

(4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。 1.3 课程设计背景 一、Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。 网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵,或是专门属于营利用的软件。Wireshark的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Wireshark是目前全世界最广泛的网络封包分析软件之一。 二、网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。网络嗅探是网络监控系统的实现基础。 网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。嗅探器也是很多程序人员在编写网络程序时抓包测试的工具,因为我们知道网络程序都是以数据包的形式在网络中进行传输的,因此难免有协议头定义不对的。 网络嗅探的基础是数据捕获,网络嗅探系统是并接在网络中来实现对于数据的捕获的,这种方式和入侵检测系统相同,因此被称为网络嗅探。网络嗅探是网络监控系统的实现基础,首先就来详细地介绍一下网络嗅探技术,接下来就其在网络监控系统的运用进行阐述。 2 网络协议基础知识 2.1 IP协议 (1) IP协议介绍

miperf灌包指导书

Miperf操作指导1 操作系统要求 该工具必须在XP、win 2003、win7系统下使用。 将该工具安装在服务器和终端连接电脑上。 2 工具说明 使用该工具可实现UDP、TCP 的上行、下行灌包。 3 UDP灌包操作步骤 1、Traffic mode:选择UDP 2、Traffic direction: 原则:谁灌谁上行。 终端下行:服务器侧选择UL,终端侧选择DL; 终端上行:服务器侧选择DL,终端侧选择UL。 3、Host address: 终端侧:填写服务器IP地址; 服务器侧:填写终端业务IP地址。 4、Bandwidth:灌包带宽 5、Execution time:灌包执行时间,根据需求设置 6、MTU size:建议配置1000B

7、Port:服务器侧和终端侧协商好一个没有使用的端口号,两边配置一致。 4 TCP灌包操作步骤 和UDP灌包不同点不需要配置带宽和MTU size 5 B593终端灌包操作 由于B593 是LTE转wifi终端,笔记本电脑获取的地址是内网地址,从灌包服务器是无法找到内网地址,故在灌包操作上具有特殊性。 5.1 上行灌包 内网访问灌包服务器地址不受影响,故按照一般操作流程即可。 5.2 下行灌包 5.2.1服务器设置 ip地址设置为B593获取大网地址,查询方法需要查看信令上核心网给该终端分配的ip地址。 1、将B593连接到probe上,并打开层三信令窗口

2、右键点击hisi agent工具,选择power off后再点击power on(实际就是让终端重新入网,观察信令,默认终端是上电后自动开机,故看不到初始接入的信令) 3、查询attachaccept中address-information中ip地址信息,将16进制转化为10进制。 例如:下图中0A 32 00 0E对应10.50.0.14 5.2.2B593侧设置 连接B593web界面后修改DMZ设置 下行UDP/TCP要到达PC网卡,需要首先在WebUI上NAT Settings > DMZ Settings 页面配置DMZ。

Wireshark抓包实例分析

Wireshark抓包实例分析 通信工程学院010611班赖宇超01061093 一.实验目的 1.初步掌握Wireshark的使用方法,熟悉其基本设置,尤其是Capture Filter和Display Filter 的使用。 2.通过对Wireshark抓包实例进行分析,进一步加深对各类常用网络协议的理解,如:TCP、UDP、IP、SMTP、POP、FTP、TLS等。 3.进一步培养理论联系实际,知行合一的学术精神。 二.实验原理 1.用Wireshark软件抓取本地PC的数据包,并观察其主要使用了哪些网络协议。 2.查找资料,了解相关网络协议的提出背景,帧格式,主要功能等。 3.根据所获数据包的内容分析相关协议,从而加深对常用网络协议理解。 三.实验环境 1.系统环境:Windows 7 Build 7100 2.浏览器:IE8 3.Wireshark:V 1.1.2 4.Winpcap:V 4.0.2 四.实验步骤 1.Wireshark简介 Wireshark(原Ethereal)是一个网络封包分析软件。其主要功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。其使用目的包括:网络管理员检测网络问题,网络安全工程师检查资讯安全相关问题,开发者为新的通讯协定除错,普通使用者学习网络协议的

相关知识……当然,有的人也会用它来寻找一些敏感信息。 值得注意的是,Wireshark并不是入侵检测软件(Intrusion Detection Software,IDS)。对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。然而,仔细分析Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。Wireshark本身也不会送出封包至网络上。 2.实例 实例1:计算机是如何连接到网络的? 一台计算机是如何连接到网络的?其间采用了哪些协议?Wireshark将用事实告诉我们真相。如图所示: 图一:网络连接时的部分数据包 如图,首先我们看到的是DHCP协议和ARP协议。 DHCP协议是动态主机分配协议(Dynamic Host Configuration Protocol)。它的前身是BOOTP。BOOTP可以自动地为主机设定TCP/IP环境,但必须事先获得客户端的硬件地址,而且,与其对应的IP地址是静态的。DHCP是BOOTP 的增强版本,包括服务器端和客户端。所有的IP网络设定数据都由DHCP服务器集中管理,并负责处理客户端的DHCP 要求;而客户端则会使用从服务器分配下来的IP环境数据。 ARP协议是地址解析协议(Address Resolution Protocol)。该协议将IP地址变换成物理地址。以以太网环境为例,为了正确地向目的主机传送报文,必须把目的主机的32位IP地址转换成为48位以太网的地址。这就需要在互连层有一组服务将IP地址转换为相应物理地址,这组协议就是ARP协议。 让我们来看一下数据包的传送过程:

灌包机安全操作规程(标准版)

( 操作规程 ) 单位:_________________________ 姓名:_________________________ 日期:_________________________ 精品文档 / Word文档 / 文字可改 灌包机安全操作规程(标准版) Safety operating procedures refer to documents describing all aspects of work steps and operating procedures that comply with production safety laws and regulations.

灌包机安全操作规程(标准版) 第一条认真执行《杂货作业安全通则》。 第二条作业前,相关人员应认真巡视检查,确认所有设备处于正常的工作状态及安全的工作环境。 第三条作业中,相关人员必须对设备的运行情况进行不间断地巡视检查,发现问题及时采取有效措施。 第四条从事套袋和缝纫的操作人员,需经过培训后方可上岗。作业时不准戴手套,要精力集中,以防发生事故。设备运转时,禁止敲打机身、移动防护罩或保险侧板。 第五条当从事缝纫机换针、清洗、保养、更换零部件、灌包机发生故障需检修或清理料斗内的杂物等项工作时,必须停电,挂好警示牌,安排专人监护。 第六条空压机检修前,要确认储气罐内的气体排净、无压力后

再进行检修。 第七条灌包作业中,要随时清扫作业面,防止滑倒。 第八条移动灌包机、皮带机时,由专人负责指挥,沿途要做好安全监护工作,并应低速移动,到位后要进行加固。 第九条皮带机启动前,要认真检查输送带上有无杂物。 第十条严禁用手推拉输送带帮助启动,严禁在输送带上行走坐卧。 第十一条输送带出现撕裂、接头损坏等现象时,要立即停机修理。 第十二条运转时严禁清理滚筒上的粘结物及附近的散落物。 云博创意设计 MzYunBo Creative Design Co., Ltd.

如何理解wireshark抓取的数据包含义之“Understanding TCP Sequence and Acknowledgment Numbers”

Understanding TCP Sequence and Acknowledgment Numbers By stretch | Monday, June 7, 2010 at 2:15 a.m. UTC If you're reading this, odds are that you're already familiar with TCP's infamous "three-way handshake," or "SYN, SYN/ACK, ACK." Unfortunately, that's where TCP education ends for many networkers. Despite its age, TCP is a relatively complex protocol and well worth knowing intimately. This article aims to help you become more comfortable examining TCP sequence and acknowledgment numbers in the Wireshark packet analyzer. Before we start, be sure to open the example capture in Wireshark and play along. The example capture contains a single HTTP request to a web server, in which the client web browser requests a single image file, and the server returns an HTTP/1.1 200 (OK) response which includes the file requested. You can right-click on any of the TCP packets within this capture and select Follow TCP Stream to open the raw contents of the TCP stream in a separate window for inspection. Traffic from the client is shown in red, and traffic from the server in blue. The Three-Way Handshake TCP utilizes a number of flags, or 1-bit boolean fields, in its header to control the state of a connection. T he three we're most interested in here are: ?SYN - (Synchronize) Initiates a connection ?FIN - (Final) Cleanly terminates a connection ?ACK - Acknowledges received data As we'll see, a packet can have multiple flags set.

灌包机安全操作规程(正式)

编订:__________________ 单位:__________________ 时间:__________________ 灌包机安全操作规程(正 式) Standardize The Management Mechanism To Make The Personnel In The Organization Operate According To The Established Standards And Reach The Expected Level. Word格式 / 完整 / 可编辑

文件编号:KG-AO-6287-85 灌包机安全操作规程(正式) 使用备注:本文档可用在日常工作场景,通过对管理机制、管理原则、管理方法以及管理机构进行设置固定的规范,从而使得组织内人员按照既定标准、规范的要求进行操作,使日常工作或活动达到预期的水平。下载后就可自由编辑。 第一条认真执行《杂货作业安全通则》。 第二条作业前,相关人员应认真巡视检查,确认所有设备处于正常的工作状态及安全的工作环境。 第三条作业中,相关人员必须对设备的运行情况进行不间断地巡视检查,发现问题及时采取有效措施。 第四条从事套袋和缝纫的操作人员,需经过培训后方可上岗。作业时不准戴手套,要精力集中,以防发生事故。设备运转时,禁止敲打机身、移动防护罩或保险侧板。 第五条当从事缝纫机换针、清洗、保养、更换零部件、灌包机发生故障需检修或清理料斗内的杂物等项工作时,必须停电,挂好警示牌,安排专人监护。 第六条空压机检修前,要确认储气罐内的气体

排净、无压力后再进行检修。 第七条灌包作业中,要随时清扫作业面,防止滑倒。 第八条移动灌包机、皮带机时,由专人负责指挥,沿途要做好安全监护工作,并应低速移动,到位后要进行加固。 第九条皮带机启动前,要认真检查输送带上有无杂物。 第十条严禁用手推拉输送带帮助启动,严禁在输送带上行走坐卧。 第十一条输送带出现撕裂、接头损坏等现象时,要立即停机修理。 第十二条运转时严禁清理滚筒上的粘结物及附近的散落物。 请在这里输入公司或组织的名字 Enter The Name Of The Company Or Organization Here

实验四、使用Wireshark网络分析器分析数据包

实验四、使用Wireshark网络分析器分析数据包 一、实验目的 1、掌握Wireshark工具的安装和使用方法 2、理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构 3、掌握ICMP协议的类型和代码 二、实验内容 1、安装Wireshark 2、捕捉数据包 3、分析捕捉的数据包 三、实验工具 1、计算机n台(建议学生自带笔记本) 2、无线路由器n台 四、相关预备知识 1、熟悉win7操作系统 2、Sniff Pro软件的安装与使用(见Sniff Pro使用文档)

五、实验步骤 1、安装Wireshark Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。 Wireshark的主要应用如下: (1)网络管理员用来解决网络问题 (2)网络安全工程师用来检测安全隐患 (3)开发人员用来测试协议执行情况 (4)用来学习网络协议 (5)除了上面提到的,Wireshark还可以用在其它许多场合。 Wireshark的主要特性 (1)支持UNIX和Windows平台 (2)在接口实时捕捉包 (3)能详细显示包的详细协议信息 (4)可以打开/保存捕捉的包 (5)可以导入导出其他捕捉程序支持的包数据格式

(6)可以通过多种方式过滤包 (7)多种方式查找包 (8)通过过滤以多种色彩显示包 (9)创建多种统计分析 五、实验内容 1.了解数据包分析软件Wireshark的基本情况; 2.安装数据包分析软件Wireshark; 3.配置分析软件Wireshark; 4.对本机网卡抓数据包; 5.分析各种数据包。 六、实验方法及步骤 1.Wireshark的安装及界面 (1)Wireshark的安装 (2)Wireshark的界面 启动Wireshark之后,主界面如图:

最新(完美版)灌包操作指导书

Miperf操作指导 1 操作系统要求 该工具必须在XP、win 2003、win7系统下使用。 将该工具安装在服务器和终端连接电脑上。 2 工具说明 使用该工具可实现UDP、TCP 的上行、下行灌包。 3 UDP灌包操作步骤 1、Traffic mode:选择UDP 2、Traffic direction: 原则:谁灌谁上行。 终端下行:服务器侧选择UL,终端侧选择DL; 终端上行:服务器侧选择DL,终端侧选择UL。 3、Host address: 终端侧:填写服务器IP地址; 服务器侧:填写终端业务IP地址。 4、Bandwidth:灌包带宽 5、Execution time:灌包执行时间,根据需求设置 6、MTU size:建议配置1000B 7、Port:服务器侧和终端侧协商好一个没有使用的端口号,两边配置一致。

4 TCP灌包操作步骤 和UDP灌包不同点不需要配置带宽和MTU size 5 B593终端灌包操作 由于B593 是LTE转wifi终端,笔记本电脑获取的地址是内网地址,从灌包服务器是无法找到内网地址,故在灌包操作上具有特殊性。 5.1 上行灌包 内网访问灌包服务器地址不受影响,故按照一般操作流程即可。 5.2 下行灌包 5.2.1服务器设置 ip地址设置为B593获取大网地址,查询方法需要查看信令上核心网给该终端分配的ip地址。 1、将B593连接到probe上,并打开层三信令窗口 2、右键点击hisi agent工具,选择power off后再点击power on(实际就是让终端重新入网,观察信令,默认终端是上电后自动开机,故看不到初始接入的信令)

Iperf灌包操作指导

1Iperf 将随本文档发布的iperf软件拷贝到本机c盘根目录下,windows dos窗口启动的时候,先返回到根目录提示,具体操作如下: 2 2.2.1下行UDP灌包(从服务器向终端灌包) 服务器侧CMD窗口中启动如下命令: Iperf –c xx.xx.xx.xx –u –b 100m –p 6001 –t 99999 UE侧PC CMD窗口中启动如下命令: Iperf –s –u –p 6001 参数说明:

3 2.2.2上行UDP灌包(从UE灌向服务器) 服务器侧CMD窗口中启动如下命令: Iperf –s –u –p 6002 UE侧PC CMD窗口中启动如下命令: Iperf –c xx.xx.xx.xx –u –b 100m –p 6002 –t 99999 参数说明: 4 2.2.3下行TCP灌包 服务器侧CMD窗口中启动如下命令: Iperf –c xx.xx.xx.xx –p 6003 –w 512k –t 99999 UE侧PC CMD窗口中启动如下命令: Iperf –s –w 512k–p 6003 参数说明: 5 2.2.4上行TCP灌包 服务器侧CMD窗口中启动如下命令: Iperf –s –w 512k–p 6004 UE侧PC CMD窗口中启动如下命令: Iperf –c xx.xx.xx.xx –p 6004 –w 512k –t 99999 参数说明: 。

6 2.2.5IPERF其它命令参数说明 。

。

。

欢迎您的下载, 资料仅供参考! 致力为企业和个人提供合同协议,策划案计划书,学习资料等等 打造全网一站式需求 。

灌包操作指导

灌包操作指导 UDP灌包操作步骤 图1 服务器灌包设置 1、Traffic mode:选择UDP 2、Traffic direction: 原则:谁灌谁上行。 终端下行:服务器侧选择UL,终端侧选择DL; 终端上行:服务器侧选择DL,终端侧选择UL。 3、Host address: 终端侧:填写服务器IP地址; 服务器侧:填写终端业务IP地址。 4、Bandwidth:灌包带宽 5、Execution time:灌包执行时间,根据需求设置 6、MTU size:建议配置1000B 7、Port:服务器侧和终端侧协商好一个没有使用的端口号,两边配置一致。

图2 终端IP地址 注:登录192.168.1.1,查询如上图WAN IP地址将其填入服务器灌包软件IP地址栏内。 图3 设置DMZ 图4 电脑IP地址 注:必须在192.168.1.1路由管理安全栏内开启DMZ功能,并将电脑IP地址(运行->cmd->ipconfig)填入DMZ IP地址栏内,点击应用。s

图 5 电脑侧灌包设置 注:上图为电脑侧灌包软件相关设置,具体参考UDP灌包操作。一切都设置完毕后,点击服务器和电脑两侧的Start,观察服务器和电脑两侧Messages里传输包大小(Transfer)和带宽(Bandwidth)是否一致,一致则说明服务器至eNodeB至电脑整条传输通道正常;如不一致,在后台网管对所测基站内输入DSP IPPATH,查询eNodeB接收到的包大小与服务器下发的是否一致,如若一致则说明eNodeB至终端(即空口)有问题,如若不一致则说明服务器至eNodeB传输通道有问题,那就需核查传输通道。

wireshark实验抓包分析

TCP:(TCP是面向连接的通信协议,通过三次握手建立连接,通讯完成时要拆除连接,由于TCP 是面向连接的所以只能用于点对点的通讯)源IP地址:发送包的IP地址;目的IP地址:接收包的IP地址;源端口:源系统上的连接的端口;目的端口:目的系统上的连接的端口。 TCP是因特网中的传输层协议,使用三次握手协议建立连接。当主动方发出SYN连接请求后,等待对方回答SYN,ACK。这种建立连接的方法可以防止产生错误的连接,TCP使用的流量控制协议是可变大小的滑动窗口协议。第一次握手:建立连接时,客户端发送SYN包(SEQ=x)到服务器,并进入SYN_SEND状态,等待服务器确认。第二次握手:服务器收到SYN包,必须确认客户的SYN(ACK=x+1),同时自己也送一个SYN包(SEQ=y),即SYN+ACK包,此时服务器进入SYN_RECV状态。第三次握手:客户端收到服务器的SYN+ACK包,向服务器发送确认包ACK(ACK=y+1),此包发送完毕,客户端和服务器进入Established状态,完成三次握手。 第一行:帧Frame1指的是要发送的数据块;其中,捕获字节等于传输的字节数 第二行:以太网,是数据链路层;源MAC地址是:00:19:c6:00:06:3d,目的MAC地址是:00:1c:25:d4:91:9a;第三行:IPV4,源IP地址:172.24.3.5;目的IP是:172.24.7.26; 第四行:协议类型:TCP;源端口bctp(8999),目的端口:2376;序列号:每发送一个RTP数据包,序列号就加1;ACK是TCP数据包首部中的确认标志,对已接收到的TCP报文进行确认,其为 1表示确认号有效;长度是1448字节; 第五行:数据总有1448字节; 其中,对应的TCP首部的数据信息: 端口号:数据传输的16位源端口号和16位目的端口号(用于寻找发端和收端应用进程); 该数据包相对序列号是1(此序列号用来确定传送数据的正确位置,且序列号,用来侦测丢失的包);下一个数据包的序列号是1449; Acknowledgement number是32位确认序号,其等于1表示数据包收到,确认其有效;收到的数据包的头字节长度是4位32比特; Flags含6个标志比特: URG紧急指针(urgentpointer)有效 ACK确认序号有效。 PSH接收方应该尽快将这个报文段交给应用层。 RST重建连接。 SYN同步序号用来发起一个连接。 FIN发端完成发送任务。 window:(TCP的流量控制由连接的每一端通过声明的窗口大小来提供。窗口大小为字节数,起始于确认序号字段指明的值,这个值是接收端正期望接收的字节。窗口大小是一个16bit字段,因而窗口大

Wireshark的数据包截获及协议分析

Wireshark的数据包截获与协议分析 1 引言 在数据包的截获方面,Winpcap 是一个可在 Windows 环境下运行的包俘获结构,它由三部分组成:一个数据包截获驱动程序、一个底层动态链接库(Packet.dll)和一个高层静态链接库(wpcap.lib)。它的核心部分是数据包俘获驱动程序,在 Windows NT/2000 系统中,它实现为一个内核驱动程序(packet.sys),在 Windows 95/98 系统中是一个虚拟设备驱动程序 (packet.vxd), 包俘获驱动程序通过NDIS(Network Driver Interface Specification)同网络适配器的驱动程序进行通信,NDIS 是网络代码的一部分,它负责管理各种网络适配器以及在适配器和网络协议软件之间的通信。在库的高层是一个动态链接库(packet.dll)和一个静态链接库 (wpcap.lib),这两个库的作用是将俘获应用程序同包俘获驱动程序相隔离,屏蔽低层的实现细节,避免在程序中直接使用系统调用或 IOCTL 命令,为应用程序提供系统独立的高层接口(API 函数),从而在 Windows9x、Windows2000/XP 系统下,对驱动程序的系统调用都是相同的。 使用 Winpcap,我们可以编写出用于网络协议实验分析、故障诊断、网络安全和监视等各种应用程序,这方面的一个典型例子就是可在 Windows 系统下运行的 Wireshark,Wireshark 和 Winpcap 都可从网上下载,通过 Wireshark 我们可以从网上拦截数据包并对

数据包进行网络协议分析,下面介绍一个分析实例。

LTE灌包相关操作说明-V1.0

L TE灌包相关说明 当我们在测试中发现UE下载速率不达标时,可以通过空口灌包方式对问题进行隔离,下面以华为终端E3276s为例描述eNodeB空口灌包方法。 准备:Probe软件+ 华为终端+ Hisi驱动 1.获取MME CODE和MTMSI 方法1:在命令行输入DSP ALLUEBASICINFO:LOCALCELLID=1;(例如终端连接在1扇区下): 注:此种方法适用于小区下挂的用户较少的情况下使用,用户较多无法快速定位,且有时候会出现移动用户标识为NULL的情况。 方法2:在终端状态信息(推荐!即使有非常多的用户也能快速定位到我们测试的终端,提升工作效率): 从Probe->View->LTE->UE State 中获取MME CODE和MTMSI,图示如下 示例终端当前的MME Code = 182,MTMSI=3338689906。 2.获取终端当前E-RAB ID 方法1 :在命令行输入:DSP UEONLINEINFO命令,按照下图所示填写各个参数,其中MME编码和临时移动用户标识分别填写上文获取的MME Code和MTMSI

从命令运行结果中获取E-RAB ID,如下图示: 方法2:如果终端连接的所在小区中有较少的用户,可以通过U2000进行的信令跟踪MME 返回的初始上下文建立请求消息(S1AP_INITIAL_CONTEXT_SETUP_REQ)获得E-RAB ID (注:此种方法多用于分析,但在灌包查询时此种方法较慢)。 示例终端当前E-RAB ID=5。 3.查看基站IP地址,命令行输入:DSP DEVIP进行查询 此基站的IP地址查询结果如下(我们在查询结果中获取到的IP地址一个为业务IP地址,一个为网管管理IP地址,具体根据规划得知):

灌包机安全操作规程标准范本

操作规程编号:LX-FS-A71996 灌包机安全操作规程标准范本 In The Daily Work Environment, The Operation Standards Are Restricted, And Relevant Personnel Are Required To Abide By The Corresponding Procedures And Codes Of Conduct, So That The Overall Behavior Can Reach The Specified Standards 编写:_________________________ 审批:_________________________ 时间:________年_____月_____日 A4打印/ 新修订/ 完整/ 内容可编辑

灌包机安全操作规程标准范本 使用说明:本操作规程资料适用于日常工作环境中对既定操作标准、规范进行约束,并要求相关人员共同遵守对应的办事规程与行动准则,使整体行为或活动达到或超越规定的标准。资料内容可按真实状况进行条款调整,套用时请仔细阅读。 第一条认真执行《杂货作业安全通则》。 第二条作业前,相关人员应认真巡视检查,确认所有设备处于正常的工作状态及安全的工作环境。 第三条作业中,相关人员必须对设备的运行情况进行不间断地巡视检查,发现问题及时采取有效措施。 第四条从事套袋和缝纫的操作人员,需经过培训后方可上岗。作业时不准戴手套,要精力集中,以防发生事故。设备运转时,禁止敲打机身、移动防护罩或保险侧板。 第五条当从事缝纫机换针、清洗、保养、更换

灌包机安全操作规程通用版

操作规程编号:YTO-FS-PD819 灌包机安全操作规程通用版 In Order T o Standardize The Management Of Daily Behavior, The Activities And T asks Are Controlled By The Determined Terms, So As T o Achieve The Effect Of Safe Production And Reduce Hidden Dangers. 标准/ 权威/ 规范/ 实用 Authoritative And Practical Standards

灌包机安全操作规程通用版 使用提示:本操作规程文件可用于工作中为规范日常行为与作业运行过程的管理,通过对确定的条款对活动和任务实施控制,使活动和任务在受控状态,从而达到安全生产和减少隐患的效果。文件下载后可定制修改,请根据实际需要进行调整和使用。 第一条认真执行《杂货作业安全通则》。 第二条作业前,相关人员应认真巡视检查,确认所有设备处于正常的工作状态及安全的工作环境。 第三条作业中,相关人员必须对设备的运行情况进行不间断地巡视检查,发现问题及时采取有效措施。 第四条从事套袋和缝纫的操作人员,需经过培训后方可上岗。作业时不准戴手套,要精力集中,以防发生事故。设备运转时,禁止敲打机身、移动防护罩或保险侧板。 第五条当从事缝纫机换针、清洗、保养、更换零部件、灌包机发生故障需检修或清理料斗内的杂物等项工作时,必须停电,挂好警示牌,安排专人监护。 第六条空压机检修前,要确认储气罐内的气体排净、无压力后再进行检修。 第七条灌包作业中,要随时清扫作业面,防止滑倒。 第八条移动灌包机、皮带机时,由专人负责指挥,

最新计算机网络练习之使用WireShark捕获和分析数据包

以太帧和ARP包协议分析实验 一、目的 1、理解以太帧格式 2、理解ARP协议格式和ARP 协议的工作原理 二、实验类型 验证类实验 三、实验步骤 一:运行wireshark开始捕获数据包,如图所示点击第二行的start开始捕获数据包。启动界面: 抓包界面的启动是 按file下的按钮(或capture下的interfaces)之后会出现

这个是网卡的显示,因为我有虚拟机所以会显示虚拟网卡,我们现在抓的是真实网卡上的包所以在以太网卡右边点击start 开始抓包。(捕捉本地连接对应的网卡,可用ipconfig/all 查看) 二:几分钟后就捕获到许多的数据包了,主界面如图所示: 如上图所示,可看到很多捕获的数据。 第一列是捕获数据的编号; 第二列是捕获数据的相对时间,从开始捕获算为0.000秒; 第三列是源地址,第四列是目的地址; 第五列是数据包的信息。 选中第一个数据帧,然后从整体上看看Wireshark的窗口,主要被分成三部分。上面部分是所有数据帧的列表;中间部分是数据帧的描述信息;下面部分是帧里面的数据。 三:开始分析数据 1.打开“命令提示符”窗口,使用“arp -a”命令查看本地计算机ARP高速缓存。

2.使用“arp -d”命令清除本地计算机ARP高速缓存,再使用“arp -a”命令查看。 此时,本地计算机ARP高速缓存为空。 3.在下图中Filter后面的编辑框中输入:arp(注意是小写),然后回车或者点击“Apply”按钮 将计算机与数据设备相连(3928或路由器),参见静态路由配置。 3.此时,网络协议分析软件开始捕获数据,在“命令提示符”窗口中PING同一子网中的 任意主机。(计算机Aping计算机B)

华为5G CPE设置与Probe OMT上行灌包及下行测试指导书

5G CPE设置与Probe OMT上行灌包及下行测试指导书 1 使用Probe连接CPE 可以使用Probe连接CPE进行调测,使用Probe则可以同时观测NR和LTE的信息。注意需要使用与版本配套的Probe才能保证所有观测项都可以正常显示。 1)菜单栏中选择Configuration → Device Management → Device Configure,出现设备配置界面 2) 按下图设置添加一个新的设备,使用Probe连接时需要使用:192.168.1.1

3) 点击工具栏上的连接按钮连接CPE 4)连接成功之后在左侧的导航栏中选择View → NR,可以选择对应的NR监测项进行查看,导航栏中选择View → LTE,可以选择对应的LTE监测项进行查看。

5)连接成功之后在Configuration->Test Plan设置测试计划 ?Attach&Detach测试:验证NSA用户是否可正常接入LTE小区,且正常添加及释放5G NR小区 Attach:UE通过RandomAccess流程接入5G小区,截止UE发送Msg3成功消息,标识UE成功接入5G小区。

?Detach:CPE通过PowerOff进行Detach,L3信令只有一条UE发送DetachRequest,即表示成功去附着。 ?gNodeB DL UDP灌包:后台网管下行灌包测试, 评估5G DL吞吐率指标. ?CPE UL UDP灌包: 5G gNodeB SSV测试 ?Ping测试:检查待测5G小区的Ping空口时延是否正常,目的IP:核心网服务器IP 6)连接Probe后,点击菜单栏:Test→Start Record 可以记录LOG 2 Probe查看5G上下行参数 1)View → NR → Throughput界面下方可以看到上下行PDCP、RLC、MAC、PHY各层的

wireshark数据包分析实验报告

西安邮电学院 计算机网络技术及应用实验 报告书 系部名称:管理工程学院 学生姓名:*** 专业名称:********* 班级:**** 学号:******** 时间:2012年04月01日

实验题目 Wireshark抓包分析实验 一.实验目的 1.了解并会初步使用Wireshark,能在所用电脑上进行抓包 2.了解IP数据包格式,能应用该软件分析数据包格式 3.查看一个抓到的包的内容,并分析对应的IP数据包格式 二.实验内容 1.安装Wireshark,简单描述安装步骤。 安装过程:点击安装图标 接着出现如图所示: 点击next后按如下步骤: 在“License Agreement”窗口下点击‘I Agree’,弹出“Choose Components”窗口,点‘next’后弹出“Select Additional Tasks”窗口,点‘next’又弹出“Choose Install Location”窗口后再点‘next’,弹出“Install Winpcap”窗口(选‘Install Winpcap4.12’)点击‘Install’,接着弹出“Installing”窗口(在运行时弹出“Winpcap4.12 Set up”窗口,点击‘确定’,且在接下来弹出的窗口下按如下步骤点击:next—next—I Agree—Install—finsh),接着点击‘next’弹出如下窗口: 并选择‘’并点击‘Finsh’: 2.打开wireshark,选择接口选项列表。或单击“Capture”,配置“option”选项。 3.设置完成后,点击“start”开始抓包. 显示结果: 4.选择某一行抓包结果,双击查看此数据包具体结构如下: 三.捕捉IP数据包。 数据包信息: 1、写出IP数据包的格式如下: 2、将捕捉的IP数据包的分析得出格式图例如下: 3、针对每一个域所代表的含义进行解释。 IP数据报首部各部分含义: (1)版本占4位,指IP协议的版本。通信双方使用的IP协议版本必须一致。目前广泛使用的IP协议版本号为4(即IPv4)。 (2)首部长度占4位,可表示的最大十进制数值是15。请注意,这个字段所表示数的单位是32位字长(1个32位字长是4字节),因此,当IP的首部长度为1111时(即十进制的15),首部长度就达到60字节。当IP分组的首部长度不是4字节的整数倍时,必须利用最后的填充字段加以填充。因此数据部分永远在4字节的整数倍开始,这样在实现IP协议时较为方便。首部长度限制为60 字节的缺点是有时可能不够用。但这样做是希望用户尽量减少开销。最常用的首部 (3)区分服务占8位,用来获得更好的服务。这个字段在旧标准中叫做服务类型,但实际上一直没有被使用过。1998年IETF把这个字段改名为区分服务DS(Differentiated Services)。只有在使用区分服务时,这个字段才起作用。

LTE后台常用操作指导书(华为)

LTE后台操作指导书 目录 一、常用指令:.................................................................................................................... 错误!未定义书签。 二、提取CHR文档:?错误!未定义书签。 三、制作批处理脚本文档................................................................................................. 错误!未定义书签。 3、1加扰测试脚本:........................................................................................................... 错误!未定义书签。 3、2日常告警全网TDL&TDS基站状态&告警查询-XXXX脚本?错误!未定义书签。 3、3基站小区去激活脚本................................................................................................ 错误!未定义书签。 3、4基站小区邻区数据修改脚本?错误!未定义书签。 四、集中任务管理安全操作:?错误!未定义书签。 4、1日常告警全网TDL&TDS基站状态&告警查询?错误!未定义书签。 4、2基站小区去激活?错误!未定义书签。 4、3基站小区邻区数据修改............................................................................................ 错误!未定义书签。 五、LTE常用信令(问题)跟踪CheckList V1、0 ............................................... 错误!未定义书签。 5、1 端到端虚用户跟踪?错误!未定义书签。 5、2CELLDT............................................................................................................. 错误!未定义书签。 5、3 IFTS....................................................................................................................... 错误!未定义书签。 5、4 一键式日志(BRDLOG)采集方法?错误!未定义书签。 5、5 接入类问题分析数据............................................................................................... 错误!未定义书签。 5、6 切换类问题分析数据?错误!未定义书签。 5、7 业务性能问题分析数据......................................................................................... 错误!未定义书签。 5、8 干扰问题分析数据................................................................................................... 错误!未定义书签。 六、经验总结............................................................................................................. 错误!未定义书签。 6、1深圳LTE—FTP服务器操作指导书—朱占磊(hw) ............................................ 错误!未定义书签。 6、2LTE站点天线权值添加指引-张海春 ................................................................... 错误!未定义书签。 6、3LTE站点在集中任务管理模块实现小区级批处理操作-林界滨.......................... 错误!未定义书签。 6、4 LTE KPI指标监控日报撰写-李三明?错误!未定义书签。 6、5LTE虚用户跟踪流程及注意事项-马志磊 ........................................................... 错误!未定义书签。6、6LTE灌包操作及问题定位指导—余世坛 ............................................................. 错误!未定义书签。 一、常用指令: TDL站点状态查询指令: LST CELL:;查询小区静态参数 DSP CELL:; 查询小区动态参数 LST ALMAF:;查询当前告警 LST BFANT:;查询天线配置信息(静态) DSP BFANT:;查询天线配置信息(动态)