防火墙测试报告

防火墙测试

测试介绍

根据checkpoint gtp方面工程师介绍,针对部署在S5/S8接口上的GTP防火墙进行功能方面的测试。

LTE环境模拟器为:nwepc

测试结论

1. 基于nwepc模拟器,check point能做基本的gtp防护

模拟器nwepc正常使用:不影响模拟器nwepc的正常使用,以及TSS针对于该模拟器的测试。

Flooding攻击:能配置PGW等网元设备的流量阈值检测Flooding攻击。对于超出该设备配置流量的数据包进行drop。

Teid维护:能维护teid信息,对于承载修改,掉线等,攻击者需要使用正确的teid才能奏效,否则会被防火墙drop,原因为无效上下文。

IP白名单:针对IP地址白名单判断攻击。对于白名单之外的IP地址的攻击会被drop

IMSI白名单:针对IMSI白名单进行判断攻击,对于在IMSI白名单之外的攻击会被drop APN:目前无法配置。(check point工程师还没有回复)

伪源IP攻击:无法判断伪源IP的攻击,当攻击者获取到正确的teid后,在IMSI等白名单的范围内,通过伪源IP的能进行承载修改,掉线等攻击。

功能测试

1. 模拟器正常上下线,修改, 数据层面流量测试

测试项目模拟器正常流量测试

测试目的测试防火墙对于模拟器的正常gtpc tunnle创

建,更新,删除等等操作是是否有影响、对

于gtpu的数据层面传输是否有影响

测试方法 1. 配置并启动pgw,sgw,mme模拟器,允

许给测试机器tss(ip地址:172.16.0.251),建

立tunnel,从而访问192.168.2.0网段的地址。

2. 配置防火墙gtpc策略白名单为pgw,sgw

3. 配置2152的udp端口访问为accept

预期结果 1.Tss能正常访问http://192.168.2.108:8080/

2.对于模拟器的定时更新tunnel,不会受到影

响

测试结果 1.Tss能正常访问http://192.168.2.108:8080/

2.对于模拟器的定时更新tunnel,不会受到影

响

测试效果

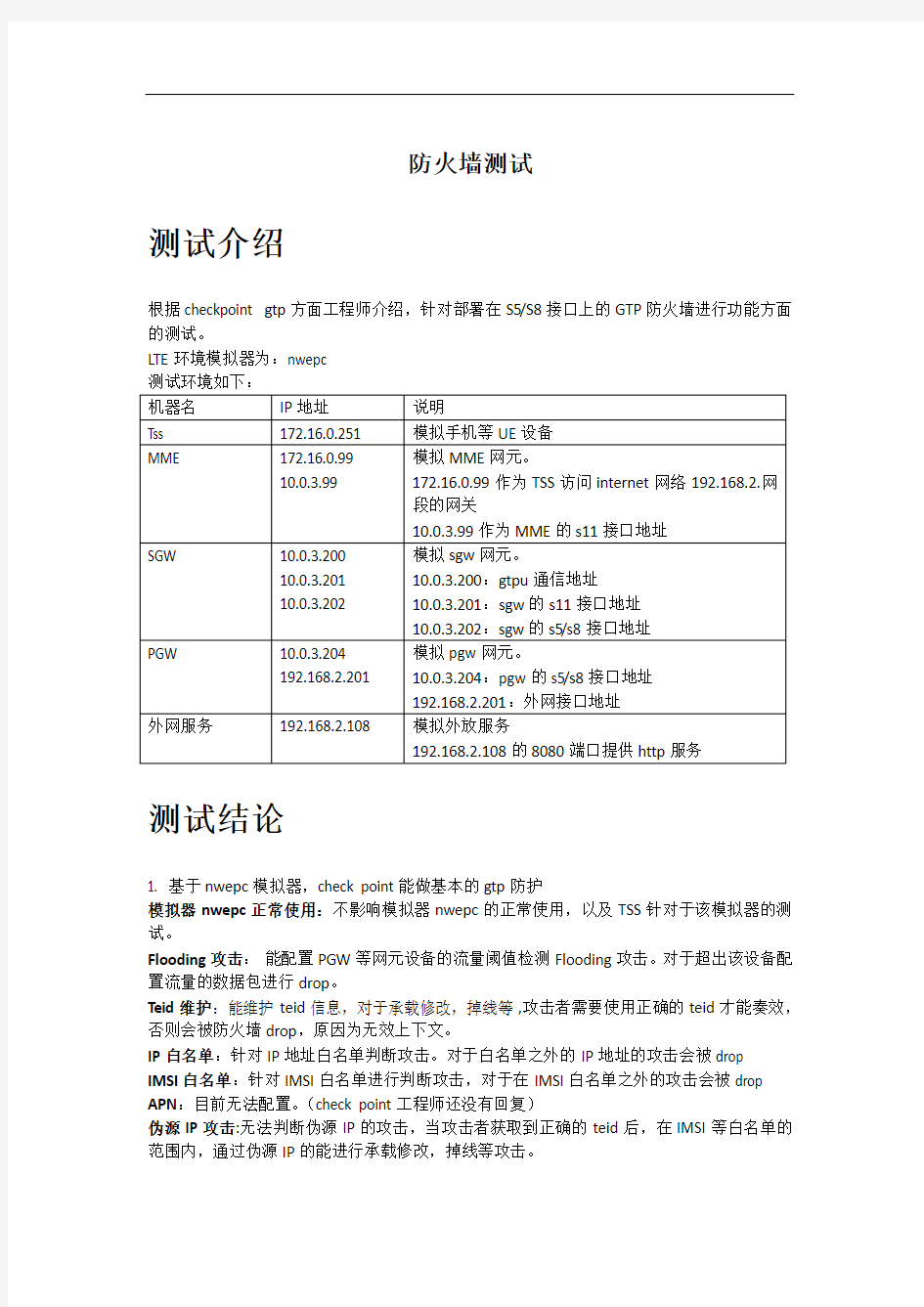

1. 防火墙对于gtpc和gtpu报文都是accept

防火墙日志

2. 172网段的tss能访问192.168.2网段地址的服务

Tss访问http://192.168.2.108:8080/

2. 非白名单的上线测试

测试项目非白名单的gtpc访问测试

测试目的测试防火墙对于匿名机器的攻击监测

测试方法 1. 配置并启动pgw,sgw,mme模拟器,允

许给测试机器tss(ip地址:172.16.0.251),建

立tunnel,从而访问192.168.2.0网段的地址。

2. 配置防火墙gtpc策略白名单为pgw

3. 配置2152的udp端口访问为accept

预期结果 1.SGW建立tunnel失败

2.TSS无法访问http://192.168.2.108:8080/

测试结果 1.SGW建立tunnel失败

2.TSS无法访问http://192.168.2.108:8080/

测试效果

1. 防火墙对于gtpc报文拒绝