高级IPv4 ACL典型配置指导

1.1 高级IPv4 ACL典型配置指导

高级IPv4 ACL可以使用报文的源IP地址信息、目的IP地址信息、IP承载的

协议类型、协议的特性(例如TCP或UDP的源端口、目的端口,ICMP协议

的消息类型、消息码等)等信息来制定匹配规则。

高级IPv4 ACL支持对三种报文优先级的分析处理:

●ToS(Type of Service,服务类型)优先级

●IP优先级

●DSCP(Differentiated Services CodePoint,差分服务编码点)优先级

用户可以利用高级IPv4 ACL定义比基本IPv4 ACL更准确、更丰富、更灵活的

匹配规则。

高级IPv4 ACL的序号取值范围为3000~3999。

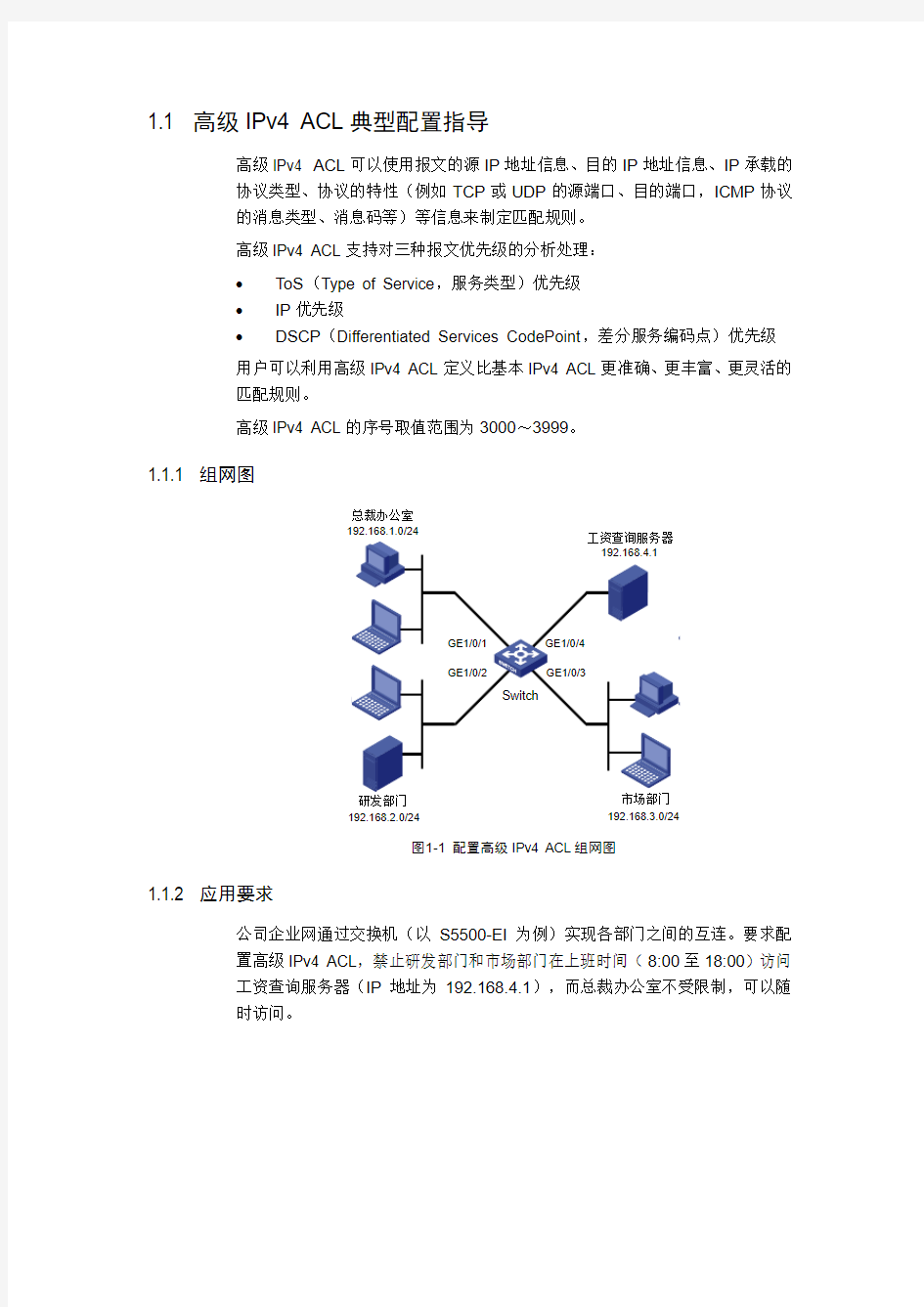

1.1.1 组网图

总裁办公室

192.168.1.0/24

研发部门

192.168.2.0/24192.168.3.0/24

图1-1配置高级IPv4 ACL组网图

1.1.2 应用要求

公司企业网通过交换机(以S5500-EI为例)实现各部门之间的互连。要求配

置高级IPv4 ACL,禁止研发部门和市场部门在上班时间(8:00至18:00)访问

工资查询服务器(IP地址为192.168.4.1),而总裁办公室不受限制,可以随

时访问。

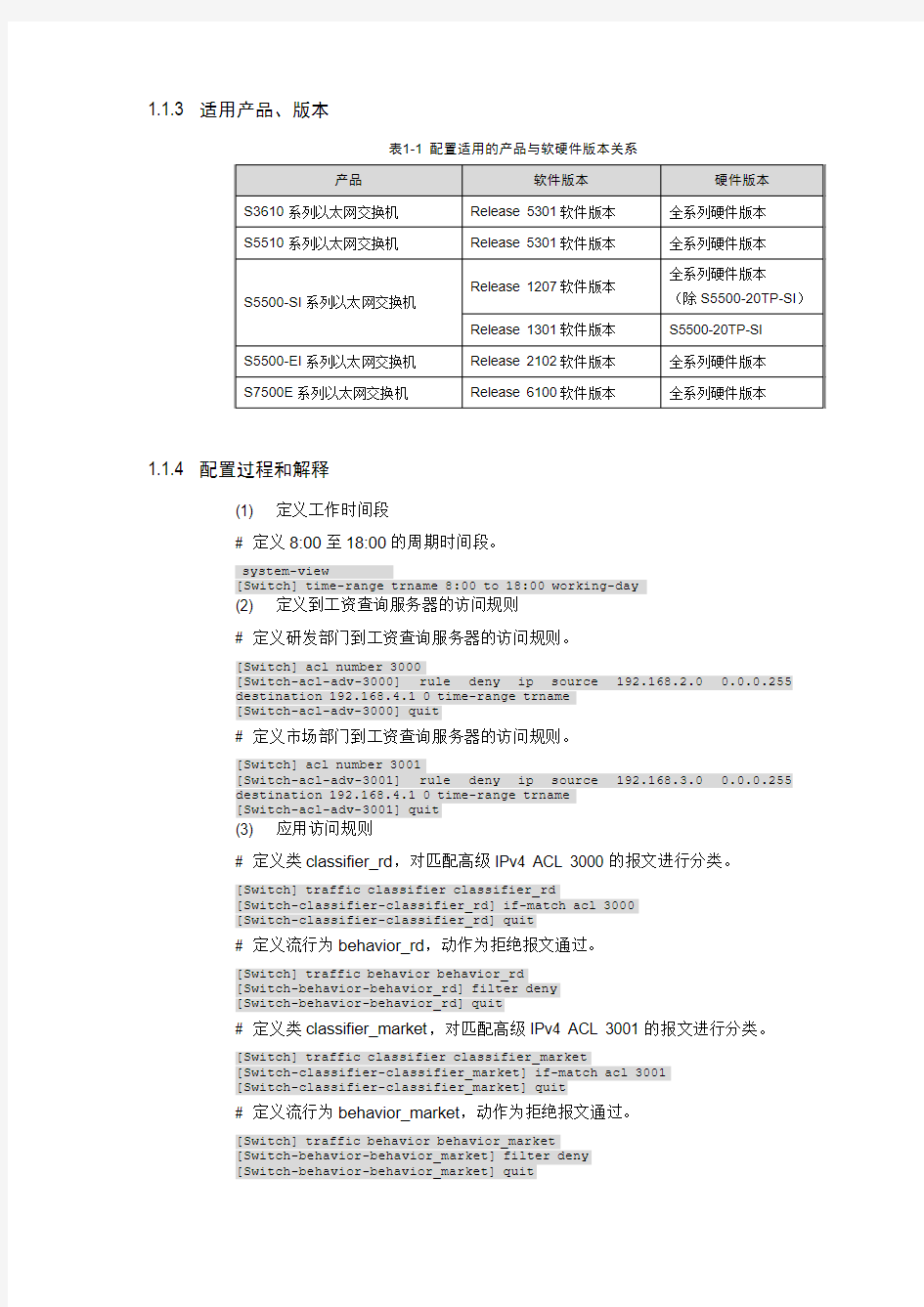

1.1.3 适用产品、版本

表1-1配置适用的产品与软硬件版本关系

1.1.4 配置过程和解释

(1) 定义工作时间段

# 定义8:00至18:00的周期时间段。

[Switch] time-range trname 8:00 to 18:00 working-day

(2) 定义到工资查询服务器的访问规则

# 定义研发部门到工资查询服务器的访问规则。

[Switch] acl number 3000

[Switch-acl-adv-3000] rule deny ip source 192.168.2.0 0.0.0.255

destination 192.168.4.1 0 time-range trname

[Switch-acl-adv-3000] quit

# 定义市场部门到工资查询服务器的访问规则。

[Switch] acl number 3001

[Switch-acl-adv-3001] rule deny ip source 192.168.3.0 0.0.0.255

destination 192.168.4.1 0 time-range trname

[Switch-acl-adv-3001] quit

(3) 应用访问规则

# 定义类classifier_rd,对匹配高级IPv4 ACL 3000的报文进行分类。

[Switch] traffic classifier classifier_rd

[Switch-classifier-classifier_rd] if-match acl 3000

[Switch-classifier-classifier_rd] quit

# 定义流行为behavior_rd,动作为拒绝报文通过。

[Switch] traffic behavior behavior_rd

[Switch-behavior-behavior_rd] filter deny

[Switch-behavior-behavior_rd] quit

# 定义类classifier_market,对匹配高级IPv4 ACL 3001的报文进行分类。

[Switch] traffic classifier classifier_market

[Switch-classifier-classifier_market] if-match acl 3001

[Switch-classifier-classifier_market] quit

# 定义流行为behavior_market,动作为拒绝报文通过。

[Switch] traffic behavior behavior_market

[Switch-behavior-behavior_market] filter deny

[Switch-behavior-behavior_market] quit

# 定义策略policy_rd,为类classifier_rd指定流行为behavior_rd。

[Switch] qos policy policy_rd

[Switch-qospolicy-policy_rd] classifier classifier_rd behavior

behavior_rd

[Switch-qospolicy-policy_rd] quit

# 定义策略policy_market,为类classifier_market指定流行为

behavior_market。

[Switch] qos policy policy_market

[Switch-qospolicy-policy_market] classifier classifier_market behavior

behavior_market

[Switch-qospolicy-policy_market] quit

# 将策略policy_rd应用到端口GigabitEthernet 1/0/2。

[Switch] interface GigabitEthernet 1/0/2

[Switch-GigabitEthernet1/0/2] qos apply policy policy_rd inbound

[Switch-GigabitEthernet1/0/2] quit

# 将策略policy_market应用到端口GigabitEthernet 1/0/3。

[Switch] interface GigabitEthernet 1/0/3

[Switch-GigabitEthernet1/0/3] qos apply policy policy_market inbound 1.1.5 完整配置

#

traffic classifier classifier_market operator and

if-match acl 3001

traffic classifier classifier_rd operator and

if-match acl 3000

#

traffic behavior behavior_market

filter deny

traffic behavior behavior_rd

filter deny

#

qos policy policy_market

classifier classifier_market behavior behavior_market

qos policy policy_rd

classifier classifier_rd behavior behavior_rd

#

time-range trname 08:00 to 18:00 working-day

#

acl number 3000

rule 0 deny ip source 192.168.2.0 0.0.0.255 destination 192.168.4.1 0

time-range trname

acl number 3001

rule 0 deny ip source 192.168.3.0 0.0.0.255 destination 192.168.4.1 0

time-range trname

#

interface GigabitEthernet1/0/2

qos apply policy policy_rd inbound

#

interface GigabitEthernet1/0/3

qos apply policy policy_market inbound

#

1.1.6 配置注意事项

需要注意的是:

当ACL的匹配顺序为config时,用户可以修改该ACL中的任何一条已经存在的规则,在修改ACL中的某条规则时,该规则中没有修改到的部

分仍旧保持原来的状态;当ACL的匹配顺序为auto时,用户不能修改该ACL中的任何一条已经存在的规则,否则系统会提示错误信息。

●新创建或修改后的规则不能和已经存在的规则相同,否则会导致创建或修

改不成功,系统会提示该规则已经存在。

●当ACL的匹配顺序为auto时,新创建的规则将按照“深度优先”的原则

插入到已有的规则中,但是所有规则对应的编号不会改变。

●当高级IPv4 ACL被QoS策略引用对报文进行流分类时,ACL规则中定

义的动作(deny或permit)不起作用,交换机对匹配此ACL的报文采取的动作由QoS策略中流行为定义的动作决定。

●当高级IPv4 ACL被QoS策略引用对报文进行流分类时,各产品的限制

情况如下表所示。

表1-2各产品的限制情况

华为_MSR路由器_教育网双出口NAT服务器的典型配置

华为 MSR路由器教育网双出口NAT服务器的典型配置 一、组网需求: MSR 的 G0/0 连接某学校内网, G5/0 连接电信出口, G5/1 连接教育网出口,路由配置:访问教育网地址通过 G5/1 出去,其余通过默认路由通过 G5/0 出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校 一、组网需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.360docs.net/doc/1811458542.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、组网图:

三、配置步骤: 适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点: 1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现; 2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去; 3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策

H3C交换机DHCP服务器接口地址池典型配置指导

1.2 DHCP服务器接口地址池典型配置指导 1.2.1 组网图 图1-2 DHCP服务器接口地址池配置举例 1.2.2 应用要求 ●Switch A作为DHCP服务器,其VLAN接口1的IP地址为192.168.0.1/24; ●客户端属于VLAN1,通过DHCP方式动态获取IP地址; ●DHCP服务器通过接口地址池为MAC地址为000D-88F7-0001的客户文件服务器分配固定的IP地址192.168.0.10/24,为其它客户端主机分配192.168.0.0/24网段的IP地址,有效期限为10天。DNS服务器地址为192.168.0.20/24,WINS服务器地址为192.168.0.30/24。 1.2.3 适用产品、版本 表1-2 配置适用的产品与软硬件版本关系 1.2.4 配置过程和解释 # 使能DHCP服务

[SwitchA-Vlan-interface1] ip address 192.168.0.1 24 # 配置VLAN接口1工作在DHCP接口地址池模式 [SwitchA-Vlan-interface1] dhcp select interface # 配置DHCP接口地址池中的静态绑定地址 [SwitchA-Vlan-interface1] dhcp server static-bind ip-address 192.168.0.10 mac-address 000D-88F7-0001 # 配置DHCP接口地址池的地址池范围、DNS服务器地址、WINS服务器地址 [SwitchA-Vlan-interface1] dhcp server expired day 10 [SwitchA-Vlan-interface1] dhcp server dns-list 192.168.0.20 [SwitchA-Vlan-interface1] dhcp server nbns-list 192.168.0.30 [SwitchA-Vlan-interface1] quit 1.2.5 完整配置 # interface Vlan-interface1 ip address 192.168.0.1 255.255.255.0 dhcp select interface dhcp server static-bind ip-address 192.168.1.10 mac-address 000d-88f7-0001 dhcp server dns-list 192.168.0.20 dhcp server nbns-list 192.168.0.30 dhcp server expired day 10 # dhcp server forbidden-ip 192.168.0.10 dhcp server forbidden-ip 192.168.0.20 dhcp server forbidden-ip 192.168.0.30 # 1.2.6 配置注意事项 当DHCP服务器采用接口地址池模式分配地址时,在接口地址池中的地址分配完之后,将会从包含该接口地址池网段的全局地址池中挑选IP地址分配给客户端,从而导致获取到全局地址池地址的客户端与获取到接口地址池地址的客户端处在不同网段,无法正常进行通信。 故在本例中,建议从VLAN接口1申请IP地址的客户端数目不要超过250个。

华为交换机及路由器各种配置实例大全(20200909191858)

交换机配置(三)ACL基本配置 交换机配置(一)端口限速基本配置 华为3Com 2000_EI、S2000-SI、S3000-SI、S3026E、S3526E、S3528、S3552、S3900、S3050、S5012、S5024、S5600系列: 华为交换机端口限速 2000_EI系列以上的交换机都可以限速! 限速不同的交换机限速的方式不一样! 2000_EI直接在端口视图下面输入LINE-RATE (4 ) 参数可选! 端口限速配置 1功能需求及组网说明 端口限速配置 『配置环境参数』 1. PC1和PC2的IP地址分别为、 『组网需求』 1. 在SwitchA上配置端口限速,将PC1的下载速率限制在3Mbps,同时将PC1的上传速率 限制在1Mbps 2数据配置步骤 『S2000EI系列交换机端口限速配置流程』 使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。【SwitchA相关配置】 1. 进入端口E0/1的配置视图 [SwitchA]interface Ethernet 0/1 2. 对端口E0/1的出方向报文进行流量限速,限制到3Mbps [SwitchA- Ethernet0/1]line-rate outbound 30

3. 对端口E0/1的入方向报文进行流量限速,限制到1Mbps [SwitchA- Ethernet0/1]line-rate inbound 16 【补充说明】 报文速率限制级别取值为1~127。如果速率限制级别取值在1~28范围内,则速率限制的 粒度为64Kbps,这种情况下,当设置的级别为N,则端口上限制的速率大小为N*64K;如果速率限制级别取值在29~127范围内,则速率限制的粒度为1Mbps,这种情况下,当设置的 级别为N,则端口上限制的速率大小为(N-27)*1Mbps。 此系列交换机的具体型号包括:S2008-EI、S2016-EI和S2403H-EI。 『S2000-SI和S3000-SI系列交换机端口限速配置流程』 使用以太网物理端口下面的line-rate命令,来对该端口的出、入报文进行流量限速。【SwitchA相关配置】 1. 进入端口E0/1的配置视图 [SwitchA]interface Ethernet 0/1 2. 对端口E0/1的出方向报文进行流量限速,限制到6Mbps [SwitchA- Ethernet0/1]line-rate outbound 2 3. 对端口E0/1的入方向报文进行流量限速,限制到3Mbps [SwitchA- Ethernet0/1]line-rate inbound 1 【补充说明】 对端口发送或接收报文限制的总速率,这里以8个级别来表示,取值范围为1~8,含义为:端口工作在10M速率时,1~8分别表示312K,625K,938K,,2M,4M,6M,8M;端口工作在100M速率时,1~8分别表示,,,,20M,40M,60M,80M。 此系列交换机的具体型号包括:S2026C/Z-SI、S3026C/G/S-SI和E026-SI。 『S3026E、S3526E、S3050、S5012、S5024系列交换机端口限速配置流程』 使用以太网物理端口下面的line-rate命令,对该端口的出方向报文进行流量限速;结合 acl,使用以太网物理端口下面的traffic-limit命令,对端口的入方向报文进行流量限速。【SwitchA相关配置】 1. 进入端口E0/1的配置视图

联想网御Power V系列配置案例集11(静态、默认、策略、ISP路由配置案例)

11.1 静态路由配置 配置需求:访问目的网络2.2.2.0/24,下一跳为192.168.83.108。 (1)进入到【路由管理】-【基本路由】-【静态路由表】中,新建一条静态路由表。 (2)目的地址:需要访问的目标网络 掩码:目标网络的掩码 下一跳地址:防火墙流出网口的对端设备地址 Metric:优先级,metric值越小优先级越高 网络接口:防火墙的流出接口 (3)在进入到【状态监控】-【状态信息】-【网络测试】中选择【routeshow】,开始调试。 如果静态路由生效,如下图所示。

注意事项: (1)下一跳地址一定要输入正确,这个地址不是防火墙的出口地址。 (2)下一跳地址一定可达有效的地址,可以在【状态监控】-【状态信息】-【网络测试】测试下可达性。 11.2 默认路由配置 配置需求:经过防火墙的数据包全部转发给211.211.211.210. (1)进入到【路由管理】-【基本路由】-【默认路由】中,新建一条默认路由。 (2)默认网关:211.211.211.210; 权重值:多条默认路由时使用,权重越大负载分担时流经的数据包所占比重越高

(3)在进入到【状态监控】-【状态信息】-【网络测试】中选择【routeshow】,开始调试。 如果默认路由生效,如下图所示。 注意事项: (1) 配置多条默认路由时,一定勾选【启用基于状态回包功能】,权重值越大,分担的流量越多。 (2) 默认路由生效了,在【状态监控】-【状态信息】-【网络测速】中选择【ping】下网关地址,确保可达性。 11.3 策略路由配置

配置需求:内网192.168.1.0/24网段访问8.8.8.0/24通过eth0口路由出去。 (1)进入到【路由管理】-【基本路由】-【策略路由】中,新建一条高级路由表。 命名路由表名称和路由表ID 点击新建路由表后面的操作按钮,新建路由表内容

迈普路由器配置手册 系统基础

InfoExpress IOS InfoExpress l l l l 1.1 l console shell l 56/336modem LINE l Telnet l SNMP console 56/336modem LINE Telnet SNMP 1.2 InfoExpress IOS shell l l l Console Telnet l shell

InfoExpress IOS Shell l user EXEC l privileged EXEC l global configuration l interface configuration l router configuration l file system configuration l access list configuration l voice-port configuration l dial-peer configuration l crypto transform-set configuration l crypto map configuration l IKE isakmp configuration l pubkey-chain configuration l pubkey-key configuration l DHCP dhcp configuration 1-1 1-1 InfoExpress Lo en co in ro um

IP phone E1 filesystem router(config-fs)# exit ip access-list router(config-std-nacl)# cl)# voice-port ro rt) dial-peer router(config-dial-peer )# exit V oIP POTS crypto ipsec transform-set router(cfg-crypto-trans )# exit crypto map router(cfg-crypto-map) # exit IKE crypto isakmp router(config-isakmp)# crypto key pubkey-chain rsa router(config-pubkey-c hain)# exit RSA

telnet 远程登录交换机典型配置指导

telnet 远程登录交换机典型配置指导

[H3C-luser-guest]password simple 123456 [H3C-luser-guest]service-type telnet level 3 [H3C-luser-guest]quit [H3C]user-interface vty 0 [H3C-ui-vty0]authentication-mode scheme [H3C-ui-vty0]quit [H3C]save The configuration will be written to the device. Are you sure?[Y/N]y

Please input the file name(*.cfg)(To leave the existing filename unchanged press the enter key): Now saving current configuration to the device. Saving configuration. Please wait... ... Unit1 save configuration flash:/20111025.cfg successfully [H3C] %Apr 3 17:39:34:984 2000 H3C CFM/3/CFM_LOG:- 1 -Unit1 saved

静态路由设置实例解析

静态路由设置实例解析 随着宽带接入的普及,很多家庭和小企业都组建了局域网来共享宽带接入。而且随着局域 网规模的扩大,很多地方都涉及到2台或以上路由器的应用。当一个局域网内存在2台以 上的路由器时,由于其下主机互访的需求,往往需要设置路由。由于网络规模较小且不经 常变动,所以静态路由是最合适的选择。 本文作为一篇初级入门类文章,会以几个简单实例讲解静态路由,并在最后讲解一点 关于路由汇总(归纳)的知识。由于这类家庭和小型办公局域网所采用的一般都是中低档 宽带路由器,所以这篇文章就以最简单的宽带路由器为例。(其实无论在什么档次的路由 器上,除了配置方式和命令不同,其配置静态路由的原理是不会有差别的。)常见的 1WAN口、4LAN口宽带路由器可以看作是一个最简单的双以太口路由器+一个4口小交换机,其WAN口接外网,LAN口接内网以做区分。 路由就是把信息从源传输到目的地的行为。形象一点来说,信息包好比是一个要去某 地点的人,路由就是这个人选择路径的过程。而路由表就像一张地图,标记着各种路线, 信息包就依靠路由表中的路线指引来到达目的地,路由条目就好像是路标。在大多数宽带 路由器中,未配置静态路由的情况下,内部就存在一条默认路由,这条路由将LAN口下所 有目的地不在自己局域网之内的信息包转发到WAN口的网关去。宽带路由器只需要进行 简单的WAN口参数的配置,内网的主机就能访问外网,就是这条路由在起作用。本文将 分两个部分,第一部分讲解静态路由的设置应用,第二部分讲解关于路由归纳的方法和作用。 下面就以地瓜这个网络初学者遇到的几个典型应用为例,让高手大虾来说明一下什么 情况需要设置静态路由,静态路由条目的组成,以及静态路由的具体作用。 例一:最简单的串连式双路由器型环境 这种情况多出现于中小企业在原有的路由器共享Internet的网络中,由于扩展的需要,再接入一台路由器以连接另一个新加入的网段。而家庭中也很可能出现这种情况,如用一 台宽带路由器共享宽带后,又加入了一台无线路由器满足无线客户端的接入。 地瓜:公司里原有一个局域网LAN 1,靠一台路由器共享Internet,现在又在其中添加 了一台路由器,下挂另一个网段LAN 2的主机。经过简单设置后,发现所有主机共享Internet没有问题,但是LAN 1的主机无法与LAN 2的主机通信,而LAN 2的主机却能Ping通LAN 1下的主机。这是怎么回事? 大虾:这是因为路由器隔绝广播,划分了广播域,此时LAN 1和LAN 2的主机位于两 个不同的网段中,中间被新加入的路由器隔离了。所以此时LAN 1下的主机不能“看”到LAN 1里的主机,只能将信息包先发送到默认网关,而此时的网关没有设置到LAN 2的路

CISCO 策略路由(PBR)配置实例

CISCO 策略路由(PBR)配置实例 时间:2010-02-17 22:56来源:未知作者:admin 点击:142次 策略路由选择可以选择修改下一跳地址以及标记数据包来提供不通的网络服务。PBR一般用于修改基于源地址的下一跳地址。推荐实现方式:PBR给于外发IP数据包标记IP优先位,这样方便了实施QoS策略。一般来说,PBR是通过路由映射来配置的。看个详细配置实例,你 策略路由选择可以选择修改下一跳地址以及标记数据包来提供不通的网络服务。PBR一般用于修改基于源地址的下一跳地址。推荐实现方式:PBR给于外发IP数据包标记IP优先位,这样方便了实施QoS策略。一般来说,PBR是通过路由映射来配置的。 看个详细配置实例,你会更加明白: 定义了两个访问列表:10和20,经过配置使来自网络192.168.1.0/24的数据包的下一跳地址改为192.168.100.1;使来自 192.168.2.0/24的数据包的下一跳地址改为192.168.100.2.其他源始发的数据包正常路由。 命令如下: My3377(config)#access-list 10 permit 192.168.1.0 //用访问控制列表先抓取路由 My3377(config)#access-list 20 permit 192.168.2.0 My3377(config)#route-map nexthop permit 10 //起个名字 My3377(config-route-map)#match ip address 10 //匹配一个列表 My3377(config-route-map)#set ip next-hop 192.168.100.1 //设置一个策略 My3377(config-route-map)#exit My3377(config)#route-map nexthop permit 20 My3377(config-route-map)#match ip address 20 My3377(config-route-map)#set ip next-hop 192.168.100.2 My3377(config-route-map)#exit My3377(config)#route-map nexthop permit 30 My3377(config)#int s2/1

华为链路聚合典型配置指导

链路聚合典型配置指导(版本切换前) 链路聚合是将多个物理以太网端口聚合在一起形成一个逻辑上的聚合组,使用链路聚合服务 的上层实体把同一聚合组内的多条物理链路视为一条逻辑链路。 链路聚合可以实现出/入负荷在聚合组中各个成员端口之间分担,以增加带宽。同时,同一 聚合组的各个成员端口之间彼此动态备份,提高了连接可靠性。 组网图 链路聚合配置示例图 应用要求 设备Switch A用3个端口聚合接入设备Switch B,从而实现出/入负荷在各成 员端口中分担。 Switch A 的接入端口为GigabitEthernet1/0/1 ?GigabitEthernet1/0/3 。 适用产品、版本 配置过程和解释 说明: 以下只列出对Switch A的配置,对Switch B也需要作相同的配置,才能实现链路聚合。 配置聚合组,实现端口的负载分担(下面两种方式任选其一) 采用手工聚合方式 #创建手工聚合组1。

[SwitchA-GigabitEthernet1/0/1] interface GigabitEthernet 1/0/2 [SwitchA-GigabitEthernet1/0/2] port link-aggregation group 1 [SwitchA-GigabitEthernet1/0/2] interface GigabitEthernet 1/0/3 [SwitchA-GigabitEthernet1/0/3] port link-aggregation group 1 采用静态LACP聚合方式 #创建静态LACP聚合组1。

H3C策略路由配置及实例

H3C策略路由配置及实例 2010-07-19 09:21 基于策略路由负载分担应用指导介绍 特性简介 目前网吧对网络的可靠性和稳定性要求越来越高,一般网吧与运营商都有两条线路保证一条线路出现故障时能够有另一条链路作为备份。当两条线路都正常时为了减少一条线路流量压力,将流量平均分配到另外一条线路,这样提高了网络速度。当一条链路出现故障接口DOWN掉时,系统自动将流量全部转到另一条线路转发,这样提高了网络的稳定性、可靠性。满足网吧对业务要求不能中断这种需求,确保承载的业务不受影响。 使用指南 使用场合 本特性可以用在双链路的组网环境内,两条链路分担流量。保证了网络的可靠性、稳定性。 配置指南 本指南以18-22-8产品为例,此产品有2个WAN接口。ethernet2/0、ethernet3/0互为备份。 可以通过以下几个配置步骤实现本特性: 1) 配置2个WAN接口是以太链路,本案例中以以太网直连连接方式为例; 2) 配置静态路由,并设置相同的优先级; 3) 配置策略路由将流量平均分配到2条链路上。 2 注意事项 两条路由的优先级相同。 配置策略路由地址为偶数走wan1,地址为奇数走wan2。 策略路由的优先级高于路由表中的优先级。只有策略路由所使用的接口出现down后,路由比表中配置的路由才起作用。 3 配置举例 组网需求 图1为2条链路负载分担的典型组网。 路由器以太网口ETH2/0连接到ISP1,网络地址为142.1.1.0/30,以太网口ETH3/0连接到ISP2,网络地址为162.1.1.0/30;以太网口ETH1/0连接到网吧局域网,私网IP网络地址为192.168.1.0/24。

实验三路由器基本配置

上机报告 姓名学号专业 班级 计科普1002 课程 名称 网络系统集成 指导教师机房 名称 (I520) 上机 日期 2012 年10 月26 日 上机项目名称实验三:路由器基本配置 上机步骤及内容: 实验目的 1.使用路由器配置静态路由、RIP协议、OSPF协议。掌握使用相应协议实现路由选择的方法。 2.通过在路由器上使用相关的检查和排错命令学习如何维护和分析RIP协议、OSPF 协议。 3.通过RIPv1和RIPv2配置过程的不同体会两者在实际使用上的差别。 实验要求 1.在路由器上配置静态路由、缺省路由; 2.配置RIP协议;配置OSPF协议; 3.掌握路由器接口配置,测试网络连通性; 4.理解每一步实验的作用,把实验的每一步所完成的任务详细地叙述清楚,并记录在实验报告上; 5.实验结束后上缴实验报告 实验仪器设备和材料清单 1.具备两个以太网端口的路由器三台,交换机两台; 2.两台具备以太网接口的PC机,分别连接路由器的内外网口,路由器端口、PC的IP地址可自己分配和设置 3.路由器拓扑结构成环状或线性连接; 4. 实验组网图。

图实验组网图 实验内容 1.完成路由器的基本端口配置,静态路由,缺省路由配置; 2.RIPv2协议配置; 3. OSPF协议配置; 4.通过在路由器上使用相关的检查和排错命令学习如何维护和分析RIP协议、OSPF 协议。 实验步骤 1.作路由器的端口IP地址配置,代码如下: 路由器r1 [H3C]sysname r1 [r1]int e0/1 [r1-Ethernet0/1]ip add 24 [r1-Ethernet0/1] %Oct 28 16:55:42:805 2012 r1 IFNET/4/UPDOWN: Line protocol on the interface Ethernet0/1 is UP [r1-Ethernet0/1]int e0/0 [r1-Ethernet0/0]ip add 24 路由器r2 [H3C]sysname r2 [r2]int e0/1 [r2-Ethernet0/1]ip add 24 [r2-Ethernet0/1] %Oct 28 16:40:33:465 2012 r2 IFNET/4/UPDOWN: Line protocol on the interface Ethernet0/1 is UP [r2-Ethernet0/1]int e0/0

H3C交换机IRF典型配置指导

目录 1 IRF典型配置举例 ······························································································································· 1-1 1.1 简介 ··················································································································································· 1-1 1.2 使用限制············································································································································ 1-1 1.2.1 硬件限制 ································································································································· 1-1 1.2.2 软件限制 ································································································································· 1-1 1.2.3 单板使用限制 ·························································································································· 1-1 1.2.4 IRF端口连接限制 ···················································································································· 1-1 1.3 选择MAD检测方式····························································································································· 1-2 1.4 使用四台设备搭建IRF典型配置举例(LACP MAD检测方式) ························································· 1-2 1.4.1 适用产品和版本 ······················································································································ 1-2 1.4.2 组网需求 ································································································································· 1-2 1.4.3 搭建IRF的配置························································································································ 1-3 1.4.4 LACP MAD配置 ······················································································································ 1-8 1.4.5 业务配置 ······························································································································· 1-10 1.4.6 验证配置 ······························································································································· 1-14 1.4.7 配置文件 ······························································································································· 1-16 1.5 使用四台设备搭建IRF典型配置举例(BFD MAD检测方式)·························································· 1-21 1.5.1 适用产品和版本 ···················································································································· 1-21 1.5.2 组网需求 ······························································································································· 1-21 1.5.3 搭建IRF的配置······················································································································ 1-22 1.5.4 BFD MAD配置 ······················································································································ 1-26 1.5.5 业务配置 ······························································································································· 1-28 1.5.6 验证配置 ······························································································································· 1-33 1.5.7 配置文件 ······························································································································· 1-35

C路由器配置实例

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(Ethernet0/0): [MSR20-20] interface Ethernet0/0 [MSR20-20- Ethernet0/0]ip add 24 2、使用动态分配地址的方式为局域网中的PC分配地址 [MSR20-20]dhcp server ip-pool 1 [MSR20-20-dhcp-pool-1]network 24 [MSR20-20-dhcp-pool-1]dns-list [MSR20-20-dhcp-pool-1] gateway-list 3、配置nat [MSR20-20]nat address-group 1 公网IP 公网IP [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0.0 外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

华为策略路由配置实例

华为策略路由配置实例 1、组网需求 ?????????????????图1?策略路由组网示例图 ????公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。 2、配置思路 1、创建VLAN并配置各接口,实现公司和外部网络设备互连。 2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。 3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。 5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。 3、操作步骤 3.1、创建VLAN并配置各接口 #?在Switch上创建VLAN100和VLAN200。

[Switch]?interfacegigabitethernet1/0/2 [Switch-GigabitEthernet1/0/2]?portlink-typetrunk [Switch-GigabitEthernet1/0/2]?porttrunkallow-passvlan100200 [Switch-GigabitEthernet1/0/2]?quit [Switch]?interfacegigabitethernet2/0/1 [Switch-GigabitEthernet2/0/1]?portlink-typetrunk [Switch-GigabitEthernet2/0/1]?porttrunkallow-passvlan100200 [Switch-GigabitEthernet2/0/1]?quit 配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。#?创建VLANIF100和VLANIF200,并配置各虚拟接口IP地址。 [Switch]?interfacevlanif100 [Switch-Vlanif100]?ipaddress24 [Switch-Vlanif100]?quit [Switch]?interfacevlanif200 [Switch-Vlanif200]?ipaddress24 [Switch-Vlanif200]?quit 3.2、配置ACL规则 #?在Switch上创建编码为3001、3002的高级ACL,规则分别为允许IP优先级0、1、2、3和允许IP优先级4、5、6、7的报文通过。 [Switch]?acl3001 [Switch-acl-adv-3001]?rulepermitipprecedence0 [Switch-acl-adv-3001]?rulepermitipprecedence1 [Switch-acl-adv-3001]?rulepermitipprecedence2