防火墙技术案例9_数据中心防火墙应用

防火墙技术案例9_强叔拍案惊奇数据中心防火墙应用

近期经常有小伙伴们问到防火墙在数据中心如何部署?防火墙的双机热备功能如何与虚拟系统功能结合使用?

正好强叔最近接触了一个云数据中心的项目,现在就跟大家分享下,相信能完美的解决各位小伙伴的问题。

【组网需求】

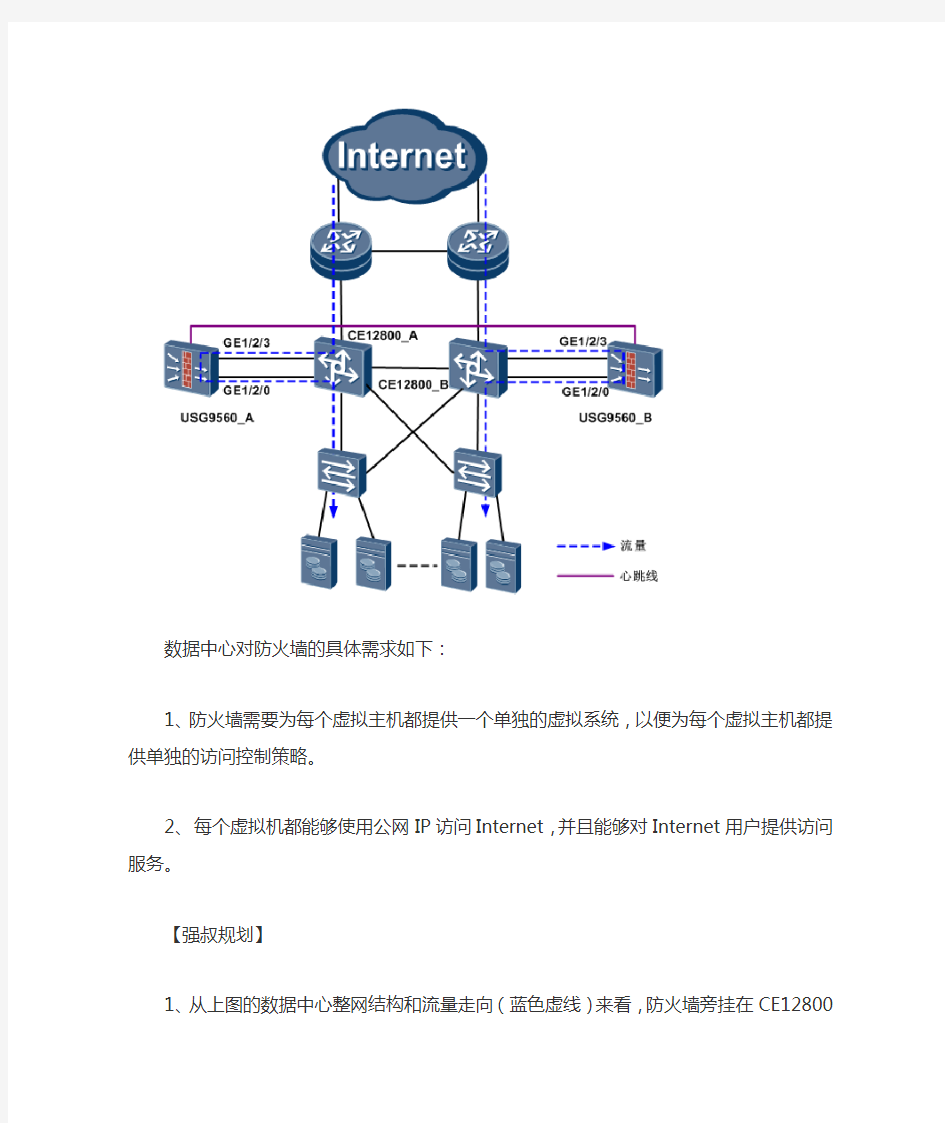

如下图所示,两台防火墙(USG9560 V300R001C01版本)旁挂在数据中心的核心交换机CE12800侧。

两台CE12800工作在二层模式,且采用堆叠技术。

数据中心对防火墙的具体需求如下:

1、防火墙需要为每个虚拟主机都提供一个单独的虚拟系统,以便为每个虚拟主机都提供单独的访问控制策略。

2、每个虚拟机都能够使用公网IP访问Internet,并且能够对Internet用户提供访问服务。

【强叔规划】

1、从上图的数据中心整网结构和流量走向(蓝色虚线)来看,防火墙旁挂在CE12800侧就相当于把

CE12800在中间隔断,把一台CE12800当作两台设备来使用。所以我们可以将上面的组网图转换成下面更容易理解的逻辑图。

由于CE12800工作在二层模式,整个逻辑图就可以理解为经典的防火墙上下行连接二层设备的双机热备组网。这种组网的特点是需要在防火墙的上下行业务接口上配置VRRP备份组。

2、为了实现每一个虚拟主机都有一个单独的虚拟系统,我们需要为每个虚拟主机创建VLAN、子接口、虚拟系统,并将他们相互关联成一个网络,具体操作如下所示:

1) 在S5700上为每个虚拟机都建立一个VLAN,然后将对应的连接虚拟机的接口加入此VLAN。

2) 将S5700的上行接口,以及CE12800的上下行接口设置为Trunk接口,允许各个虚拟主机的VLAN

报文通过。

3) 在防火墙的下行接口上为每个虚拟机都建立一个子接口,并终结对应的虚拟机的VLAN。

4) 在防火墙上为每个虚拟机都创建一个虚拟系统,并将此虚拟系统与对应的子接口绑定。

5) 同理,在防火墙上行的CE12800上需要创建VLAN(与下行的ID不同),并将CE12800的上下行

接口设置为Trunk接口。

上述操作是在主用链路上的设备(S5700_A、CE12800_A和USG9560_A)进行的,我们还需要在备用链路上的设备(S5700_B、CE12800_B和USG9560_B)进行同样的操作(除了防火墙子接口IP地址不同)。

3、最后,我们需要将前两步分析的双机热备和虚拟系统结合起来考虑。由于两台防火墙处于双机热备状

态,而每台防火墙又都被虚拟成多个虚拟系统,因此两台防火墙中的相同的虚拟系统也处于双机热备状态。例如下图所示,USG9560_A的VFW1与USG9560_B的VFW1之间形成双机热备状态,因此我们需要在虚拟系统的子接口上配置VRRP备份组。

【配置步骤】

1、配置双机热备功能。

# 在USG9560_A上配置双机热备功能。

< USG9560_A > system-view

[USG9560_A] interface Eth-Trunk 1

[USG9560_A-Eth-Trunk1] ip address 10.10.10.1 24

[USG9560_A-Eth-Trunk1] quit

[USG9560_A] interface GigabitEthernet1/0/0

[USG9560_A -GigabitEthernet1/0/0] Eth-Trunk 1

[USG9560_A -GigabitEthernet1/0/0] quit

[USG9560_A] interface GigabitEthernet1/0/1

[USG9560_A -GigabitEthernet1/0/1] Eth-Trunk 1

[USG9560_A -GigabitEthernet1/0/1] quit

[USG9560_A] firewall zone dmz

[USG9560_A-zone-dmz] add interface Eth-Trunk 1

[USG9560_A-zone-dmz] quit

[USG9560_A] hrp interface Eth-Trunk 1 remote 10.10.10.2 [USG9560_A] hrp enable

# 在USG9560_B上配置双机热备功能。

< USG9560_B > system-view

[USG9560_B] interface Eth-Trunk 1

[USG9560_B-Eth-Trunk1] ip address 10.10.10.2 24

[USG9560_B-Eth-Trunk1] quit

[USG9560_B] interface GigabitEthernet1/0/0

[USG9560_B -GigabitEthernet1/0/0] Eth-Trunk 1

[USG9560_B -GigabitEthernet1/0/0] quit

[USG9560_B] interface GigabitEthernet1/0/1

[USG9560_B -GigabitEthernet1/0/1] Eth-Trunk 1

[USG9560_B -GigabitEthernet1/0/1] quit

[USG9560_B] firewall zone dmz

[USG9560_B-zone-dmz] add interface Eth-Trunk 1

[USG9560_B-zone-dmz] quit

[USG9560_B] hrp interface Eth-Trunk 1 remote 10.10.10.1

[USG9560_B] hrp enable

【强叔点评】配置心跳口(hrp interface)并启用双机热备功能(hrp enable)后,双机热备状态就已经成功建立。这时主用设备(USG9560_A)的配置就能够备份到备用设备(USG9560_B)上了。

2、为每台虚拟主机创建一个虚拟系统,并分配资源。这里仅以虚拟系统vfw1为例,其他虚拟系统的配

置参照此即可。

#创建子接口GigabitEthernet1/2/0.1和GigabitEthernet1/2/3.1。

HRP_M [USG9560_A] interface GigabitEthernet1/2/0.1

HRP_M [USG9560_A -GigabitEthernet1/2/0.1] quit

HRP_M [USG9560_A] interface GigabitEthernet1/2/3.1

HRP_M [USG9560_A -GigabitEthernet1/2/3.1] quit

#配置虚拟系统的资源类,限制每个虚拟系统的带宽为100M。

HRP_M [USG9560_A] resource-class class1

HRP_M [USG9560_A -resource-class-class1] resource-item-limit bandwidth 100 entire

HRP_M [USG9560_A -resource-class-class1] quit

#创建虚拟系统vfw1,并为vfw1分配子接口和带宽资源。

HRP_M [USG9560] vsys vfw1

HRP_M [USG9560-vsys-vfw1] assign resource-class class1

HRP_M [USG9560-vsys-vfw1] assign interface GigabitEthernet1/2/0.1

HRP_M [USG9560-vsys-vfw1] assign interface GigabitEthernet1/2/3.1

HRP_M [USG9560-vsys-vfw1] quit

【强叔点评】本步骤的配置只需要在主用设备(USG9560_A)上配置即可,因为虚拟系统的配置会自动同步到备用设备(USG9560_B)。

3、在两台防火墙的子接口上分别配置IP地址和VRRP备份组。这里仅以虚拟系统vfw1为例,其他虚拟

系统的配置参照此即可。

#在主用设备上为虚拟系统vfw1配置子接口的IP地址和VRRP备份组。

HRP_M [USG9560_A] interface GigabitEthernet1/2/0.1

HRP_M [USG9560_A -GigabitEthernet1/2/0.1] vlan-type dot1q 1

HRP_M [USG9560_A -GigabitEthernet1/2/0.1] ip address 10.1.1.2 24

HRP_M [USG9560_A -GigabitEthernet1/2/0.1] vrrpvrid 1 virtual-ip 10.1.1.1 master

HRP_M [USG9560_A -GigabitEthernet1/2/0.1] quit

HRP_M [USG9560_A] interface GigabitEthernet1/2/3.1

HRP_M [USG9560_A -GigabitEthernet1/2/3.1] vlan-type dot1q 101

HRP_M [USG9560_A -GigabitEthernet1/2/3.1] ip address 10.1.100.2 24

HRP_M [USG9560_A -GigabitEthernet1/2/3.1] vrrpvrid 101 virtual-ip 10.1.100.1 master

HRP_M [USG9560_A -GigabitEthernet1/2/3.1] quit

#在备用设备上为虚拟系统vfw1配置子接口的IP地址和VRRP备份组。

HRP_S [USG9560_B] interface GigabitEthernet1/2/0.1

HRP_S [USG9560_B -GigabitEthernet1/2/0.1] ip address 10.1.1.3 24

HRP_S [USG9560_B -GigabitEthernet1/2/0.1] vrrpvrid 1 virtual-ip 10.1.1.1 slave

HRP_S [USG9560_B -GigabitEthernet1/2/0.1] quit

HRP_S [USG9560_B] interface GigabitEthernet1/2/3.1

HRP_S [USG9560_B -GigabitEthernet1/2/3.1] ip address 10.1.100.3 24

HRP_S [USG9560_B -GigabitEthernet1/2/3.1] vrrpvrid 101 virtual-ip 10.1.100.1 slave

HRP_S [USG9560_B -GigabitEthernet1/2/3.1] quit

【强叔点评】接口IP地址和VRRP备份组的配置是不备份的,因此需要分别在主备设备上进行配置。

4、在主防火墙的每个虚拟系统上配置安全策略和NAT功能。这里仅以虚拟系统vfw1为例,其他虚拟系

统的配置参照此即可。

#从防火墙的根视图切换到虚拟系统vfw1的视图。

HRP_M [USG9560_A] switch vsys vfw1

HRP_M< USG9560_A-vfw1> system-view

#将虚拟系统的各接口加入对应的安全区域。

HRP_M [USG9560_A-vfw1] firewall zone trust

HRP_M [USG9560_A-vfw1-zone-trust] add interface GigabitEthernet1/2/0.1

HRP_M [USG9560_A-vfw1-zone-trust] quit

HRP_M [USG9560_A-vfw1] firewall zone untrust

HRP_M [USG9560_A-vfw1-zone-trust] add interface GigabitEthernet1/2/3.1

HRP_M [USG9560_A-vfw1-zone-trust] quit

#为虚拟系统vfw1配置安全策略,允许虚拟机访问外网,只允许外网用户访问虚拟机的HTTP业务。

HRP_M [USG9560_A-vfw1] firewall packet-filter default permitinterzone trust

untrust direction outbound

HRP_M [USG9560_A-vfw1] policy interzone trust untrust inbound

HRP_M [USG9560_A -vfw1-policy-interzone-trust-untrust-vfw1-inbound] policy 1

HRP_M [USG9560_A -vfw1-policy-interzone-trust-untrust-vfw1-inbound-1] policy destination

10.1.1.10 0.0.0.255

HRP_M [USG9560_A -vfw1-policy-interzone-trust-untrust-vfw1-inbound-1] policy

service service-set http

HRP_M [USG9560_A -vfw1-policy-interzone-trust-untrust-vfw1-inbound-1]action permit

HRP_M [USG9560_A -vfw1-policy-interzone-trust-untrust-vfw1-inbound-1]quit

HRP_M [USG9560_A -vfw1-policy-interzone-trust-untrust-vfw1-inbound]quit

#为虚拟系统vfw1配置NAT Server和NAT策略。

HRP_M [USG9560_A-vfw1] nat server 1 zone untrust global 110.120.1.3 inside 10.1.1.10

HRP_M [USG9560_A-vfw1] nat address-group 1

HRP_M [USG9560_A-vfw1 -address-group-1] section 110.120.1.1 110.120.1.2

HRP_M [USG9560_A-vfw1 -address-group-1] quit

HRP_M [USG9560_A-vfw1] nat-policy interzone trust untrust outbound

HRP_M [USG9560_A-vfw1-nat-policy-interzone-trust-untrust-vfw1-outbound] policy 1

HRP_M [USG9560_A-vfw1-nat-policy-interzone-trust-untrust-vfw1-outbound-1] action source-nat HRP_M [USG9560_A-vfw1-nat-policy-interzone-trust-untrust-vfw1-outbound-1] address-group 1 HRP_M [USG9560_A-vfw1-nat-policy-interzone-trust-untrust-vfw1-outbound-1] quit

HRP_M [USG9560_A-vfw1-nat-policy-interzone-trust-untrust-vfw1-outbound] quit

【强叔点评】安全区域、安全策略、NAT的配置都会进行备份,因此只在主用设备(USG9560_A)的虚拟系统上配置即可。

【拍案惊奇】

1、此案例的惊奇之处在于介绍了数据中心中双机热备与虚拟系统的结合应用。

2、此案例的另一惊奇之处在于展现了高端防火墙的双机功能与CE12800交换机的堆叠功能的结合使用。【强叔问答】除了本案例中配置的安全策略和NAT外,数据中心还会用到哪些常见的防火墙特性呢?

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例 关键词:IKE、IPSec 摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。 缩略语: 缩略语英文全名中文解释 IKE Internet Key Exchange 因特网密钥交换 Security IP网络安全协议 IPsec IP

目录 1 特性简介 (3) 1.1 IPSec基本概念 (3) 1.1.1 SA (3) 1.1.2 封装模式 (3) 2 应用场合 (4) 3 配置指南 (4) 3.1 配置概述 (4) 3.2 配置ACL (6) 3.3 配置IKE (6) 3.3.1 配置IKE全局参数 (6) 3.3.2 配置IKE安全提议 (7) 3.3.3 配置IKE对等体 (8) 3.4 IPSec安全提议 (10) 3.5 配置安全策略模板 (12) 3.6 配置安全策略 (14) 3.7 应用安全策略组 (16) 4 配置举例一:基本应用 (17) 4.1 组网需求 (17) 4.2 使用版本 (18) 4.3 配置步骤 (18) 4.4 配置结果验证 (27) 4.4.1 查看IPSec安全联盟 (27) 4.4.2 查看报文统计 (27) 5 配置举例二:与NAT结合 (27) 5.1 组网需求 (27) 5.2 配置说明 (28) 5.3 配置步骤 (28) 5.4 配置验证结果 (34) 5.4.1 查看IPSec安全联盟 (34) 5.4.2 查看报文统计 (35) 6 注意事项 (35) 7 相关资料 (35) 7.1 相关协议和标准 (35) 7.2 其它相关资料 (36)

防火墙双机热备配置案例

双机热备 网络卫士防火墙可以实现多种方式下的冗余备份,包括:双机热备模式、负载均衡模式和连接保护模式。 在双机热备模式下(最多支持九台设备),任何时刻都只有一台防火墙(主墙)处于工作状态,承担报文转发任务,一组防火墙处于备份状态并随时接替任务。当主墙的任何一个接口(不包括心跳口)出现故障时,处于备份状态的防火墙经过协商后,由优先级高的防火墙接替主墙的工作,进行数据转发。 在负载均衡模式下(最多支持九台设备),两台/多台防火墙并行工作,都处于正常的数据转发状态。每台防火墙中设置多个VRRP备份组,两台/多台防火墙中VRID相同的组之间可以相互备份,以便确保某台设备故障时,其他的设备能够接替其工作。 在连接保护模式下(最多支持九台设备),防火墙之间只同步连接信息,并不同步状态信息。当两台/多台防火墙均正常工作时,由上下游的设备通过运行VRRP或HSRP进行冗余备份,以便决定流量由哪台防火墙转发,所有防火墙处于负载分担状态,当其中一台发生故障时,上下游设备经过协商后会将其上的数据流通过其他防火墙转发。 双机热备模式 基本需求 图 1双机热备模式的网络拓扑图 上图是一个简单的双机热备的主备模式拓扑图,主墙和一台从墙并联工作,两个防火墙的Eth2接口为心跳口,由心跳线连接用来协商状态,同步对象及配置信息。 配置要点 ?设置HA心跳口属性 ?设置除心跳口以外的其余通信接口属于VRID2 ?指定HA的工作模式及心跳口的本地地址和对端地址 ?主从防火墙的配置同步 WEBUI配置步骤 1)配置HA心跳口和其他通讯接口地址 HA心跳口必须工作在路由模式下,而且要配置同一网段的IP以保证相互通信。接口属性必须要勾选“ha-static”选项,否则HA心跳口的IP地址信息会在主从墙运行配置同步时被对方覆盖。 ?主墙 a)配置HA心跳口地址。 ①点击网络管理>接口,然后选择“物理接口”页签,点击eth2接口后的“设置”图标,配置基本信息,如下图所示。 点击“确定”按钮保存配置。

信息技术在信息管理中的具体应用论文

信息技术在信息管理中的具体应用 学院计算机科学与技术 专业信息管理与信息系统 研究方向信息管理与信息系统

信息技术在信息管理中的具体应用 摘要:在现代计算机的迅速发展过程中,信息技术凭借其快速的发展和极其广泛的适用性,被应用到各个领域。在全球化经济的大背景下合理的应用信息技术对信息进行合理高效的管理就能使企业在无法预测快速变化的竞争中生存下来发展并扩大竞争优势,最终立于不败之地。因此对于信息技术在信息管理中的应用的研究一方面可以指导我国的物流管理的发展,另一方面对我国的企业管理和政务管理都有积极作用。 关键词:信息管理;物流信息系统;企业管理系统;政务系统;信息化

The application of information technology in information management Abstract:With the development of modern computer, information technology has been applied to various fields with its rapid development and extremely broad applicability. Against the background of the global economy, making reasonable application of information technology and efficient information management can make the enterprise survive in the fierce and unpredictable competition and then expand the competitive advantage and finally be in an invincible position. Thus, on the one hand, the study of the application of information technology in information management can guide the development of the logistics management in our country. On the other hand, it has positive effects on the enterprise management and administrative management. Key words:information management; Logistics information system; Enterprise management system; E-government system; informatization

C防火墙配置实例

C防火墙配置实例Prepared on 21 November 2021

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 3、防火墙的配置脚本如下

rule1000denyip aclnumber3002 descriptioninside-to-outside rule1000denyip # interfaceAux0 asyncmodeflow # interfaceEthernet0/0 shutdown # interfaceEthernet0/1 shutdown # interfaceEthernet0/2 speed100 duplexfull descriptiontoserver firewallpacket-filter3002inbound firewallaspf1outbound # interfaceEthernet0/3 shutdown # interfaceEthernet1/0 shutdown # interfaceEthernet1/1 shutdown # interfaceEthernet1/2 speed100 duplexfull descriptiontointernet firewallpacket-filter3001inbound firewallaspf1outbound natoutboundstatic # interfaceNULL0 # firewallzonelocal setpriority100 # firewallzonetrust addinterfaceEthernet0/2 setpriority85

防火墙典型配置举例

1.1防火墙典型配置举例

[Quidway-acl-101]rule deny ip source any destination any #配置规则允许特定主机访问外部网,允许内部服务器访问外部网。 [Quidway-acl-101]rule permit ip source129.38.1.40destination any [Quidway-acl-101]rule permit ip source129.38.1.10destination any [Quidway-acl-101]rule permit ip source129.38.1.20destination any [Quidway-acl-101]rule permit ip source129.38.1.30destination any #配置规则允许特定用户从外部网访问内部服务器。 [Quidway]acl102 [Quidway-acl-102]rule permit tcp source202.39.2.30destination 202.38.160.10 #配置规则允许特定用户从外部网取得数据(只允许端口大于1024的包)。 [Quidway-acl-102]rule permit tcp source any destination 202.38.160.10.0.0.0destination-port greater-than1024 #将规则101作用于从接口Ethernet0进入的包。 [Quidway-Ethernet0]firewall packet-filter101inbound #将规则102作用于从接口Serial0进入的包。 [Quidway-Serial0]firewall packet-filter102inbound

信息技术的应用领域

信息技术在教育中的应用,使学生能够根据需要和兴趣,选择辅助学习软件进行个别化学习,使教师能利用多媒体开展生动的教学活动。 信息技术在科研中应用广泛。例如,可以用电子显微镜把物体放大,使人们看到更微观的世界,大大扩展了人的视觉功能。 信息技术在工业中的应用,可以提高机器设备的自动化与智能化程度。 信息技术在农业的应用日益深入。例如,利用卫星,可以收集地面上的植物、土壤的资料,掌握水的分布,了解农作物的长势和病虫害信息,监视森林火灾,监测海洋、河流、湖泊、大气的污染情况。 信息技术在商业中的应用如影随形。到超市购物时,收款员只需用读码器在每种物品的条码上扫一下,就可以自动计算应付款额。到银行存取款,也离不开计算机及其网络的支持。 信息技术在医学中的应用达到了更高水平。CT、超声成像、心电图、脑电图等先进的检测技术,为疾病的诊断提供了方便,赢得了很多治疗时间。 信息技术在交通管理中的应用遍及大街小巷,构成了城市交通监管系统,可以随时了解道路运行状况,记录车辆的运行,合理控制红绿灯信号……同时,火车、轮船、飞机等各种交通工具的运行,也离不开信息技术。 在现代的交通运输系统中,应用信息技术的例子也是不胜枚举。例如,现在的公路、铁路、海运、航空等领域里,都配备了完善的通信系统,管理机构与运营中的汽车、火车、轮船、飞机之间可以及时互通消息;利用全球卫星定位系统,可以为汽车、轮船等交通工具导航;利用交通管理系统,城市交通管理部门可以及时、准确、高效地完成监控路况与交通流量、管理灯光信号、发现交通事故、记录违章行为等各种有关的任务。 信息技术在军事领域得到了十分广泛的应用,对现代化武器装备、指挥方式、作战形式、军队结构以及战略、战术等都产生了巨大的影响。例如,现代化军用飞机的速度可达音速的几倍、飞行高度可达万米以上,只有用雷

H3C防火墙典型配置举例

SecBlade防火墙插卡配置管理典型配置举例 关键词:配置管理,备份 摘要:配置管理模块主要用于对SecBlade防火墙插卡进行配置保存(加密和非加密)、备份、配置恢复和恢复出厂配置,用户可以在web页面方便地对设备的配置进行维护和管理。 缩略语: 缩略语英文全名中文解释 - - -

目录 1 特性简介 (3) 2 应用场合 (3) 3 注意事项 (3) 4 配置举例 (3) 4.1 组网需求 (3) 4.2 配置思路 (3) 4.3 使用版本 (4) 4.4 配置步骤 (4) 4.4.1 基本配置 (4) 4.4.2 配置管理 (4) 4.5 验证结果 (6) 4.5.1 配置保存 (6) 4.5.2 配置备份 (7) 4.5.3 配置恢复 (7) 4.5.4 恢复出厂配置 (7) 4.5.5 软件升级 (7) 4.5.6 设备重启 (7)

1 特性简介 配置管理页面包含“配置保存”、“配置备份”、“配置恢复”和“恢复出厂配置”四个页签。 配置保存可以加密保存配置,如果将配置信息备份下来,打开文件查看时,看到的是密文显示。 在此页面可以对当前的配置信息进行配置备份和备份恢复。软件升级和系统重启可以让用户通过web页面对设备进行管理和操作。 2 应用场合 用于设备的日常维护,当配置修改后,可以保存配置以免设备断电配置信息丢失。也可以将配置信息备份下来,用于日后的配置恢复。如果想清空配置信息时,可以恢复出厂配置。 3 注意事项 (1) 软件升级时,尽量在流量少的时候操作,以免影响用户正常使用。 (2) 备份或恢复时请将startup.cfg和system.xml一起备份和恢复。 4 配置举例 4.1 组网需求 本配置举例中,设备使用的是Secblade II防火墙插卡。本典型配置举例同样适合Secblade LB插卡。 图1配置管理组网图 4.2 配置思路 GE0/1所在的局域网(内网)接口配置地址为192.168.252.98/22,加入ManageMent域,使GE0/1成为管理口。

信息技术在学校管理中的应用(正文)

信息技术在学校管理中的应用 作者:孙英筠 盖州市第二高级中学 2015.3

信息技术在学校管理中的应用 盖州市第二高级中学孙英筠2015年 【论文摘要】21世纪,国家的综合国力和国际竞争能力将越来越取决于教育的发展、科学技术和知识创新水平。实现社会主义现代化,科技是关键,教育是基础。这个方针充分表明了教育在我国未来发展的战略地位,而信息技术是构成这种战略地位的重要组成部分。它的革新不仅影响教育战略地位的实现,亦关系到教育的现代化、信息化。 本文依据信息技术的特点与学校管理的实质与过程,阐述了信息技术(计算机及其网络技术)在学校管理中应用研究的必然性与其价值、效能,并通过构建学校管理信息系统(学校管理信息系统应该是以信息技术为主要手段,能对学校管理信息进行全面管理的人——机系统。)这一平台,极力推进信息技术在学校管理中的应用。在教育信息化、管理规范化、信息处理智能化、文档资料标准化、教育教学资源共享化的实践中,看到了信息技术对学校的发展和飞跃产生着不可估量的作用和意义,也只有在学校管理中应用信息技术,才能使学校管理信息处理得准确、及时,才能使学校现代化管理思想与方法有效地实现,才能实现学校管理的现代化与科学化。 【关键词】信息技术学校管理应用 当今,信息技术已广泛地被运用于教学当中,并取得了一定的成就,而作为学校工作重要内容之一的学校管理在信息技术面前则显得无所适从,教育信息化的要求与学校管理手段的陈旧之间的矛盾日益突出。许多学校管理人员不适应现代学校管理的状况越来越明显。产生这种现状的原因固然是多方面的,但我认为目前主要原因有两点:其一,学校管理人员的现代教育技术素质偏低,主要指其不能有效地运用现代教育技术手段获取、分析、处理和传送学校管理信息。其二,现代教育技术管理系统的建设滞后,主要指在学校管理活动中的各种信息技术设备及其相应的软件建设不能满足学校管理的要求。而这一切又可归结为学校管理人员的观念陈旧,即对信息技术在学校管理中的应用效能认识不足。鉴于此,要想改变这一局面,必须更新观念,充分认清信息技术在学校管理中的应用效能,唯有此才能让信息技术在学校管理中发挥它应有的作用。 一、信息技术在学校管理中的重要性 我国是世界上人口最多的发展中国家,承担着世界上最大的教育,在财力、

DPtech FW1000系列应用防火墙典型配置v3.2

DPtech FW1000系列应用防火墙 典型配置 手册版本:v3.2 软件版本:FW1000-S211C011D001P15 发布时间:2018-12-07

声明 Copyright ? 2008-2018杭州迪普科技股份有限公司版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。 为杭州迪普科技股份有限公司的商标。 对于本手册中出现的其他所有商标或注册商标,由各自的所有人拥有。 由于产品版本升级或其他原因,本手册内容有可能变更。杭州迪普科技股份有限公司保留在没有任何通知或者提示的情况下对本手册的内容进行修改的权利。本手册仅作为使用指导,杭州迪普科技股份有限公司尽全力在本手册中提供准确的信息,但是杭州迪普科技股份有限公司并不确保手册内容完全没有错误,本手册中的所有陈述、信息和建议也不构成任何明示或暗示的担保。 杭州迪普科技股份有限公司 地址:杭州市滨江区通和路68号中财大厦6层 邮编:310051 网址:https://www.360docs.net/doc/2315390526.html, 技术论坛:https://www.360docs.net/doc/2315390526.html, 7x24小时技术服务热线:400-6100-598

约定图形界面格式约定 各类标志约定 表示操作中必须注意的信息,如果忽视这类信息,可能导致数据丢失、功能失效、设备损坏或不可预知的结果。 表示对操作内容的描述进行强调和补充。

目录 1产品介绍 ........................................................................................................................................... 1-1 1.1产品概述.................................................................................................................................. 1-1 1.2产品特点.................................................................................................................................. 1-1 2设备基本配置维护案例...................................................................................................................... 2-1 2.1登陆防火墙设备Web界面....................................................................................................... 2-1 2.1.1组网说明........................................................................................................................ 2-1 2.1.2配置前提........................................................................................................................ 2-1 2.1.3注意事项........................................................................................................................ 2-1 2.1.4配置思路........................................................................................................................ 2-2 2.1.5配置步骤........................................................................................................................ 2-2 2.1.6结果验证........................................................................................................................ 2-3 2.2 Telnet/SSH远程管理防火墙..................................................................................................... 2-4 2.2.1组网说明........................................................................................................................ 2-4 2.2.2配置前提........................................................................................................................ 2-5 2.2.3注意事项........................................................................................................................ 2-5 2.2.4配置思路........................................................................................................................ 2-5 2.2.5配置步骤........................................................................................................................ 2-5 2.2.6结果验证........................................................................................................................ 2-6 2.3限制特定IP/特定协议管理防火墙 ............................................................................................ 2-7 2.3.1组网说明........................................................................................................................ 2-7 2.3.2配置前提........................................................................................................................ 2-7 2.3.3注意事项........................................................................................................................ 2-7 2.3.4配置思路........................................................................................................................ 2-7 2.3.5配置步骤........................................................................................................................ 2-8 2.3.6结果验证........................................................................................................................ 2-9 2.4保存/下载/导入防火墙配置文件.............................................................................................. 2-10 2.4.1组网说明...................................................................................................................... 2-10 2.4.2配置前提...................................................................................................................... 2-10 2.4.3注意事项...................................................................................................................... 2-10 2.4.4配置思路...................................................................................................................... 2-10 2.4.5配置步骤....................................................................................................................... 2-11 2.4.6结果验证...................................................................................................................... 2-13 2.5 Web页面升级防火墙软件版本 ............................................................................................... 2-13

信息技术在项目管理中的应用

信息技术在工程项目管理中的应用 摘要:工程项目管理信息化一直伴随着信息技术的发展而发展,自20世纪70年代开始,信息技术不断迅速发展,信息技术在工程项目管理中的应用也日益广泛。特别是信息网络和信息高速公路的建设和应用,信息获取、综合分析和处理以及信息应用已经深入各行各业和社会的各个方面。工程领域正在渐渐的利用信息技术来管理工程。为了更好更充分的在工程领域利用IT技术,工程项目的信息管理很重要。简要介绍了IT技术和其应用,以及它在工程项目管理中的作用:信息数据的管理和共享。对工程项目管理信息系统的发展方向做了分析,IT的进步必将促进工程建设项目新型的管理模式的产生和发展,并将成为工程建设项目全生命周期优化管理的强有力的工具,信息技术与Internet技术的结合是信息管理的发展趋势。 关键词:计算机辅助工程管理信息系统;信息管理;工程项目管理;管理信息系统 一、计算机辅助工程项目管理信息系统 20世纪70~80年代,最初出现的是以解决某一问题为目的的单项程序,如财务、材料、进度管理等软件。但是随着信息技术的发展,这些单项程序开始逐步集合形成程序系统,而发展成为工程项目管理信息系统(简称PMIS)。PMIS随着项目管理理论、实践和信息技术的发展而产生,为工程建设的管理和实施方的项目管理工作,提供信息处理结构和管理依据,为实现工程项目管理的控制目标而服务,成为工程项目管理人员进行信息管理的重要手段。 PMIS中采用的方法即项目管理的方法,主要是运用动态控制原理,对项目管理的投资、进度和质量方面的实际值相比较,找出偏差,分析原因,采取措施,从而达到控制效果。因此,PMIS主要包括项目投资控制、进度控制、质量控制、合同管理和系统维护等功能模块。 项目管理信息系统是针对工程项目,利用计算机和信息技术来辅助项目管理的信息系统,其核心是项目目标控制。工程项目管理原理及方法决定了PMIS应具有的功能,PMIS系统的基本功能有辅助确定项目计划值;项目实际数据的采集;项目投资、进度、质量、合同等各类信息的查询;选购木计划值与实际值的比较分析;项目变化趋势的预测等。 二、建筑信息模型技术 20世纪末21世纪初在计算机辅助设计与绘图基础上发展起来的“建筑信息模型(BIM)”,是以三维数字技术为基础、集成了建筑工程项目各种相关信息的工程数据模型,是对工程项目相关信息的详尽表达,是对一个设施的实体和功能特性的数字化表达方式,用以解决建筑工程在软件中的描述问题,使设计人员和工程技术人员能够对各种建筑信息作出正确的应对,并为工程集成管理提供坚实的基础。 三、信息技术与工程项目管理 (一)地理信息系统在工程管理中的应用 地理信息系统在工程项目管理中的应用主要表现在两方面:一是在工程进度控制中可视化数据管理方面的应用;二是迅速发展起来的Web GIS 技术对项目一体化的贡献。地理信息系统不仅可以提供字形式的工地基础信息,具有快速查询检索、统计量算、空问分析和输出绘图等多种功能,为工程实时管理提供辅助信息。在工程项目进行过程中,可利用地理信息系统作为强大的数据库的功能存储工程进程中的各项数据,如建筑物周围的地形、建筑物布置设计及断面形状、尺寸图形及属性

H3C防火墙配置实例

精心整理本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 3、防火墙的配置脚本如下

descriptionout-inside rule1000denyip aclnumber3002 descriptioninside-to-outside rule1000denyip # interfaceAux0 asyncmodeflow # interfaceEthernet0/0 shutdown # interfaceEthernet0/1 shutdown # interfaceEthernet0/2 speed100 duplexfull descriptiontoserver firewallpacket-filter3002inbound firewallaspf1outbound # interfaceEthernet0/3 shutdown # interfaceEthernet1/0 shutdown # interfaceEthernet1/1 shutdown # interfaceEthernet1/2 speed100 duplexfull descriptiontointernet firewallpacket-filter3001inbound firewallaspf1outbound natoutboundstatic # interfaceNULL0 # firewallzonelocal setpriority100 # firewallzonetrust

信息技术在企业管理中的应用概述

论信息技术在企业管理中的应用 内容提要:21世纪是信息时代,信息技术的应用成了企业生存和发展所不可缺少的组成部分。本研究目的是使企业了解当前的信息化潮流,掌握信息技术的应用方法,希望对我国企业的信息技术应用起到一定的意义。 本文认为:信息技术在我国企业管理中的应用,应以创新理念为先导,以人为本,以信息技术为基础,特别要注重信息技术的实用性、适用性和时效性,结合企业的自身条件,最大限度地集中整合内部资源和外部资源,通过信息技术的创新带动企业管理的创新,把信息技术转化为生产力,形成收益,充分发挥信息技术在我国企业管理中的放大、增值功效,树立企业的竞争优势。 一、信息技术简介 (一)信息技术的概念 信息技术是指利用计算机、网络、广播电视等各种硬件设备及软件工具与科学方法,对文图声像各种信息进行获取、加工、存储、传输与使用的技术之和。具体的: 1、按表现形态的不同,信息技术可分为硬技术(物化技术)与软技术(非物化技术)。前者指各种信息设备及其功能,如电话机、通信卫星、多媒体电脑。后者指有关信息获取与处理的各种知识、方法与技能,如语言文字技术、数据统计分析技术、规划决策技术、计算机软件技术等。 2、按工作流程中基本环节的不同,信息技术可分为信息获取技术、信息传递技术、信息存储技术、信息加工技术及信息标准化技术。信息获取技术包括信息的搜索、感知、接收、过滤等。如显微镜、望远镜、气象卫星、温度计、钟表、Internet搜索器中的技术等。 3、日常用法中,有人按使用的信息设备不同,把信息技术分为电话技术、电报技术、广播技术、电视技术、复印技术、缩微技术、卫星技术、计算机技术、网络技术等。也有人从信息的传播模式分,将信息技术分为传者信息处理技术、

思科PIX防火墙简单配置实例

思科PIX防火墙简单配置实例 在本期应用指南中,管理员可以学到如何设置一个新的PIX防火墙。你将设置口令、IP地址、网络地址解析和基本的防火墙规则。 假如你的老板交给你一个新的PIX防火墙。这个防火墙是从来没有设置过的。他说,这个防火墙需要设置一些基本的IP地址、安全和一些基本的防火墙规则。你以前从来没有使用过PIX防火墙。你如何进行这种设置?在阅读完这篇文章之后,这个设置就很容易了。下面,让我们看看如何进行设置。 基础 思科PIX防火墙可以保护各种网络。有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。在本文的例子中,我们将设置一种PIX 501型防火墙。PIX 501是用于小型家庭网络或者小企业的防火墙。 PIX防火墙有内部和外部接口的概念。内部接口是内部的,通常是专用的网络。外部接口是外部的,通常是公共的网络。你要设法保护内部网络不受外部网络的影响。 PIX防火墙还使用自适应性安全算法(ASA)。这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。 下面是显示“nameif”命令的输出情况: pixfirewall# show nameif nameif ethernet0 outside security0 nameif ethernet1 inside security100 pixfirewall# 请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。 指南 在开始设置之前,你的老板已经给了你一些需要遵守的指南。这些指南是: ·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。 ·内部网络是10.0.0.0,拥有一个255.0.0.0的子网掩码。这个PIX防火墙的内部IP地址应该是10.1.1.1。

防火墙配置实例

C I S C O5520防火墙配置实例 本人在项目中已经两次接触到思科5500系列防火墙的配置应用了,根据项目的需求不同,详细的配置也不一样,因此汇总了一个通用版本的思科5500系列防火墙的配置,不详之处,请各位大虾给予指点,谢谢! CD-ASA5520# show run : Saved : ASA Version (2) ! hostname CD-ASA5520&nb sp; //给防火墙命名 enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码 names dns-guard ! interface GigabitEthernet0/0 //内网接口: duplex full //接口作工模式:全双工,半双,自适应 nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全 ! interface GigabitEthernet0/1 //外网接口 nameif outside //为外部端口命名:外部接口outside

security-level 0 ! interface GigabitEthernet0/2 nameif dmz security-level 50 ! interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address ! passwd encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS

信息技术在生活中的应用

一、信息技术的定义 信息技术是主要用于管理和处理信息所采用的各种技术的总称。它主要是应用计算机科学和通信技术来设计、开发、安装和实施信息系统及应用软件。它也常被称为信息和通信技术主要包括传感技术、计算机技术和通信技术; 信息技术是指同获取、传递、再生和利用信息的有关的技术。现代信息技术是指70年代以来,随着微电子技术、计算机技术和通信技术的发展,围绕着信息的产生、收集、存储、处理、检索和传递,形成的一个全新的、用以开发和利用信息资源的高技术群,包括微电子技术、新型元器件技术、通信技术、计算机技术、各类软件及系统集成技术、光盘技术、传感技术、机器人技术、高清晰度电视技术等等,其中以微电子技术、计算机技术、软件技术、通信技术为主导。 二、各个领域产生了广泛而深刻的影响 1、贸易电子化 电子商务是信息技术应用的最重要的方面,代表着未来贸易方式的发展方向。由于计算机互联网的产生与普及,使得全球经济一体化,货物、技术、服务等各种信息都在全球范围内流动。任何国家的企业或个人,只要入网,就能随时随地、轻而易举地提供或获取信息资源,迅速地完成交易过程,从而降低交易成本,获得最大经济效益。因此,贸易电子化将对世界经济的发展起到巨大的推动作用。 实施企业信息化需要企业与政府的紧密配合,需要良好的内部环境和外部环境。 2、政府信息化 政府信息化有利于提高政府的行政效率,推动政府机构的改革,使政府依据精简、统一、效能的原则,进行机构改革,建立办事高效、运转协调、行为规范的行政管理体系。同时,政府信息化能为公众提供更有效的服务,凡是公众与政府发生关系的接口,都可以考虑利用计算机网络来改进服务,方便公众。此外,政府信息化开启了一扇公众参政议政的窗口。 企业的发展不能没有政府的引导、推动和支持,政府应给予企业大力的信息支撑。3、教育现代化 由于信息技术的不断发展和广泛应用,教育将呈现出现代化的特征和发展趋势。