ASA虚拟防火墙综合实训

ASA虚拟防火墙综合实训

一、实训目的:

1.理解ASA虚拟防火墙概念

3.掌握ASA防火墙的虚拟化配置

二.实训环境

CISCO ASA 防火墙、路由器、GNS3、计算机

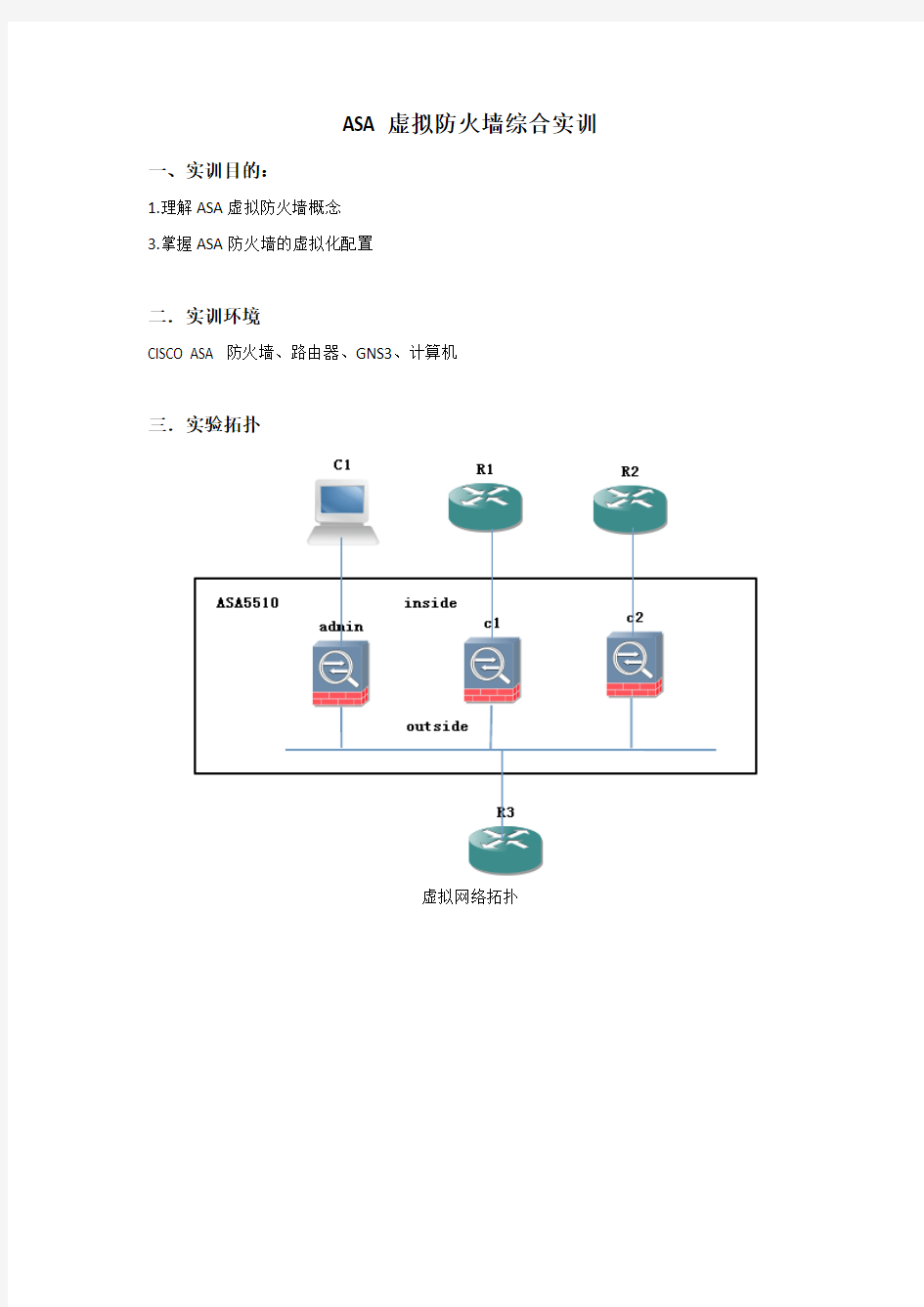

三.实验拓扑

虚拟网络拓扑

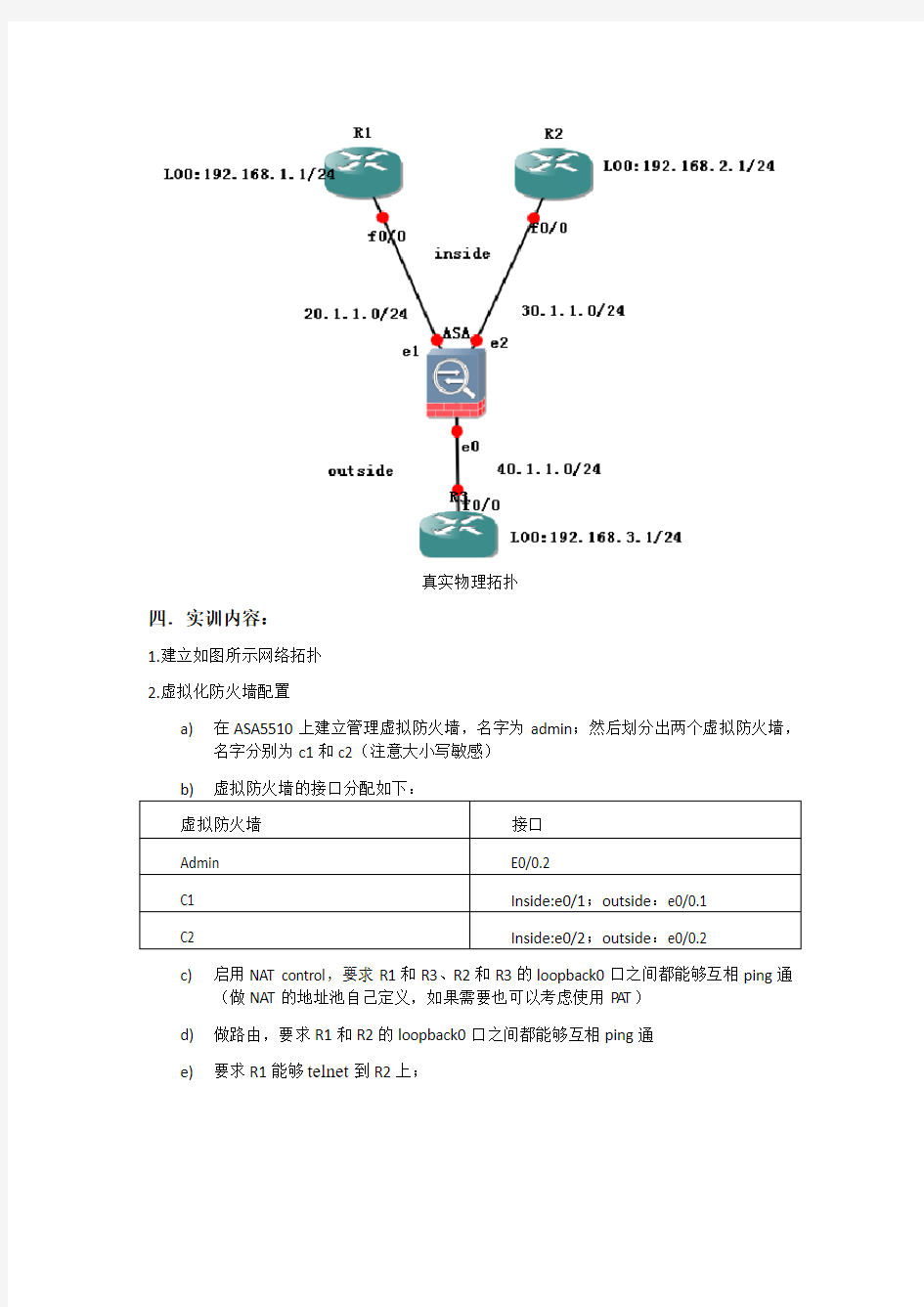

真实物理拓扑

四.实训内容:

1.建立如图所示网络拓扑

2.虚拟化防火墙配置

a)在ASA5510上建立管理虚拟防火墙,名字为admin;然后划分出两个虚拟防火墙,

名字分别为c1和c2(注意大小写敏感)

c)启用NAT control,要求R1和R3、R2和R3的loopback0口之间都能够互相ping通

(做NAT的地址池自己定义,如果需要也可以考虑使用PAT)

d)做路由,要求R1和R2的loopback0口之间都能够互相ping通

e)要求R1能够telnet到R2上;

实训要求

1.5人一组,每班9组

2.实训成绩按照平时出勤(20分)+实训结果(50分)+实训报告(30分)计算

3.提交实训报告,要求

a)格式正确,字体为小四,行间距为1,段间距为0.5

b)实训报告内容包括

c)网络拓扑图

d)IP地址规划

e)防火墙配置各步骤(截图或命令以及适当的说明)

f)防火墙配置各步骤测试结果

g)实训总结

教大家如何使用模拟器模拟防火墙ASA 5520

如何使用vmware和GNS3模拟ASA 第一部分:首先手头的文件: 1.GNS 3 2.ASA模拟器 3.Vmware 4. 5.ASDM软件 6. 7. 8.rules 文件 接口分布规则: R0 F0/0 172.16.0.100 R1 F0/0 172.16.1.100 R2 F0/0 172.16.2.100 ASA E0/0 172.16.0.200 ASA E0/1 172.16.1.200 ASA E0/2 172.16.2.200 Loopback0 172.16.0.2 Loopback1 172.16.1.2 Loopback2 172.16.2.2 第二部分,具体实施,分成几个步骤来做: 第一:在装有windows的主机上建立3个环回口,并且为每个接口配置地址。

第二:运行安装有asa软件的linux系统,此系统安装在vmware上,其实就是启动vmware。 第三:实现asa的E0/0----Loopback 0, E0/1----Loopback 1, E0/2----Loopback 2之间的桥接 3.1.首先实现vmware中vmnet和loopback口的桥接 Vmnet 0-----Loopback 0,Vmnet 1-----Loopback 1,Vmnet 2-----Loopback 2, 3.2 再实现vmware中vmnet和E0/0口的桥接 Vmnet 0----E0/0,Vmnet 1----E0/1,Vmnet 2----E0/2 第四,实现本地环回口和路由器的桥接,即: Loopback 0-----R0 F0/0,Loopback 1-----R1 F0/0,Loopback 2-----R2 F0/0 4.1,首先运行GNS 3,取出三个路由分别和本地接口互联

GNS3ASA直连接口能ping

GNS3 搭建本地ASA 并使用ASDM 管理 实验环境: 本地ASA 的IP 地址127.0.0.1 (本地ASA 使用) GNS3 0.7.3 Fiddler2 本地TOP 搭建: 1 、下载解压过的asa802-k8.bin 文件,实验中使用的解压后的kernel 是asa802-k8.bin.unpacked.vmlinuz ,启动文件initrd 使 用单模式ASA ,请下载asa802-k8-sing.gz ;使用多模式ASA 请下载asa802-k8-muti.gz 。两个initrd 文件中所加载的网卡为e100 和e1000 ,所用文件可以到本文附件下载, 打开GNS3 ,新建一个工程,命名为ASA 。之后选择“编辑”--> “首选项”--> “qemu ”对“General Setting ”做如图所示的配置:

之后配置ASA 选项卡: 2 、拖入ASA ,分别新建ASA1 和ASA2,TOP 如下:

启动两个ASA 可以看到两个QEMU 窗口 由于是初次运行,点“console”登录后,看到内核初始化: 回到命令提示符后,请等大概 1 分钟左右( 为了防止出现其它问题,请按我说的做) ,等待FLASH 文件的初始化,此时去看相应的工作目录下的FLASH 文件,会发现FLASH 文件的大小开始变化,大概到24.9M 时,就OK 了,在FLASH 文件初始化的时候,你会发现硬盘灯开始狂闪了,^_^ 。 使用asa802-k8-sing.gz 的朋友在FLASH 文件初始化结束后,执行/mnt/disk0/lina_monitor 使用asa802-k8-muti.gz 的朋友在FLASH 文件初始化结束后,执行 /mnt/disk0/lina –m PS: 再次运行ASA 的时候,将直接启动到ciscoasa> 的状态下,不用再执行上面的命令了

ASA防火墙的基本配置

安全级别:0-100 从高安全级别到低安全级别的流量放行的 从低安全到高安全级别流量禁止的 ASA防火墙的特性是基于TCP和UDP链路状态的,会话列表,记录出去的TCP或者UDP 流量,这些流量返回的时候,防火墙是放行的。 ASA防火墙的基本配置 ! interface Ethernet0/0 nameif inside security-level 99 ip address 192.168.1.2 255.255.255.0 ! interface Ethernet0/1 nameif dmz security-level 50 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 nameif outside security-level 1 ip address 200.1.1.2 255.255.255.0 ciscoasa# show nameif Interface Name Security Ethernet0/0 inside 99 Ethernet0/1 dmz 50 Ethernet0/2 outside 1

2、路由器上配置 配置接口地址 路由--默认、静态 配置VTY 远程登录 R3: interface FastEthernet0/0 ip address 200.1.1.1 255.255.255.0 no shutdown 配置去内网络的路由 ip route 192.168.1.0 255.255.255.0 200.1.1.2配置去DMZ区域的路由 ip route 172.161.0 255.255.255.0 200.1.1.2 配置远程登录VTY R3(config)#line vty 0 2 R3(config-line)#password 666 R3(config-line)#login R2: interface FastEthernet0/0 ip address 172.16.1.1 255.255.255.0 no shutdown 配置默认路由 IP route 0.0.0.0 0.0.0.0 172.16.1.2 配置远程登录VTY R3(config)#line vty 0 2 R3(config-line)#password 666 R3(config-line)#login R2: interface FastEthernet0/0 ip address 192.168.1.1 255.255.255.0 no shutdown 配置默认路由 IP route 0.0.0.0 0.0.0.0 192.168.1.2 配置远程登录VTY R3(config)#line vty 0 2 R3(config-line)#password 666

GNS3模拟的硬件列表

Hardware emulated by GNS3 Cisco 1700 Series 1700s have one or more interfaces on the motherboard, 2 subslots for WICs (excepting on 1710s), an no NM slots. 1710 ? 1 FastEthernet and 1 Ethernet fixed ports (CISCO1710-MB-1FE-1E). ?WIC slots: 0 ?Note that interfaces do not use a slot designation (e.g. “f0”) 1720, 1721 and 1750 ? 1 FastEthernet fixed port (C1700-MB-1ETH). ?WIC slots: 2 (maximum of 2 Ethernet ports or 4 serial ports). ?Note that interfaces do not use a slot designation (e.g. “f0”) 1751 and 1760 ? 1 FastEthernet fixed port (C1700-MB-1ETH). ?WIC slots: 2 (maximum of 2 Ethernet ports or 4 serial ports). WIC cards ?WIC-1T (1 serial port) ?WIC-2T (2 serial ports) ?WIC-1ENET (1 Ethernet ports) Cisco 2600 Series 2600s have one or more interfaces on the motherboard, 2 subslots for WICs and 1 Network Module (NM) slot. 2610 ? 1 Ethernet fixed port (CISCO2600-MB-1E). ?NM slots: 1 (maximum of 4 Ethernet ports or 16 FastEthernet ports).

GNS3模拟运行ASA配置教程+Qemu模拟器

GNS3模拟运行ASA配置教程+Qemu模拟器 在GNS3中运行ASA的方法教程;我的QQ:236816893 有什么问题大家共同探讨: 第一步:安装GNS3 0.7 RC1 这个就不需要我多说了吧(呵呵)我选择安装在“D:\Program Files\GNS3” GNS3的配置如下: General setting:如下 图一 工程目录:选择刚才的安装目录D:\Program Files\GNS3 Image directory:这个我是选择的D:\Program Files\GNS3\IOS。IOS这个文件夹是我自己建立的,方便我查找,里面放了接下来需要的几个核心文件。

GUI setting:保持不变 Dynamips: 图二 运行路径: 选择D:\Program Files\GNS3\Dynamips\dynamips-wxp.exe 最后选择“测试”出现dynamips successfully started 才算成功

下面进行最关键的qemu设置 图三 Path: 选择D:\Program Files\GNS3\qemuwrapper.exe 工作目录: D:\Program Files\GNS3 选择这个目录的目的是等下要在这个目录的ASA1子目录下创建一个FLASH 文件,如果没有这个FLASH文件会报错!! Path to qemu(not for pix) 这个选择我开始解压到GNS3安装目录下的QEMU.EXE D:\Program Files\GNS3\qemu\qemu.exe

图四 核心配置就在这了,呵呵 Qemu options: 大家有没有注意到:-vnc :1 这个参数是我研究了2天,实践了几百遍得出的结果,不要小看这个小小的参数,如果没有这个参数就telnet不上啊 都是-nographic这个参数惹的祸 initrd D:\Program Files\GNS3\IOS\asa802-k8.bin.initrd Kernel D:\Program Files\GNS3\IOS\vmlinuz Kernel cmd line auto nousb ide1=noprobe bigphysarea=16384 console=ttyS0,9600n8 hda=980,16,32 第二步:在“D:\Program Files\GNS3”这个目录下,新建一个QEMU目录,然后将

Cisco ASA5505防火墙详细配置教程及实际配置案例

Cisco ASA5505防火墙详细配置教程及实际配置案例 interface Vlan2 nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级 ip address X.X.X.X 255.255.255.224 --------------------调试外网地址! interface Vlan3 nameif inside ----------------------------------------对端口命名内端口 security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级! interface Ethernet0/0 switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定 ! interface Ethernet0/1 switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定 ! interface Ethernet0/2 shutdown ! interface Ethernet0/3 shutdown ! interface Ethernet0/4 shutdown ! interface Ethernet0/5 shutdown ! interface Ethernet0/6 shutdown ! interface Ethernet0/7 shutdown ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns domain-lookup inside dns server-group DefaultDNS

gns3下ASA配置运行初步

GNS3 搭建本地ASA并使用ASDM管理 实验环境: 本地ASA 的IP 地址127.0.0.1(本地ASA 使用) GNS3 0.7.3 Fiddler2 本地TOP 搭建: 1、下载解压过的asa802-k8.bin 文件,实验中使用的解压后的kernel 是 asa802-k8.bin.unpacked.vmlinuz,启动文件initrd 使 用单模式ASA,请下载asa802-k8-sing.gz;使用多模式ASA 请下载 asa802-k8-muti.gz。 两个initrd 文件中所加载的网卡为e100 和e1000,所用文件可以到本文附件下载, 打开GNS3,新建一个工程,命名为ASA。之后选择“编辑”-->“首选项”-->“qemu” 对“General Setting”做如图所示的配置:

之后配置ASA 选项卡,如图:

2、拖入ASA,分别新建ASA1 和ASA2,TOP 如下:

启动两个ASA 可以看到两个QEMU 窗口 由于是初次运行,点“console”登录后,看到内核初始化:

回到命令提示符后,请等大概1 分钟左右(为了防止出现其它问题,请按我说的做),等待FLASH 文 件的初始化,此时去看相应的工作目录下的FLASH 文件,会发现FLASH 文件的大小开始变化,大 概到24.9M 时,就OK 了,在FLASH 文件初始化的时候,你会发现硬盘灯开始狂闪了,^_^。 使用asa802-k8-sing.gz 的朋友在FLASH 文件初始化结束后,执行 /mnt/disk0/lina_monitor 使用asa802-k8-muti.gz 的朋友在FLASH 文件初始化结束后,执行 /mnt/disk0/lina –m

GNS3中ASA防火墙的使用

GNS3中ASA防火墙的使用 版本 作者 日期 备注 V 1.0 紫川凌 2012-08-10 初稿 V 2.0 紫川凌 2012-08-10 解决因ASA关联配置问题导致端口不能配置 问题 V 3.0 紫川凌 2012-08-10 解决因ASA与路由相连不能ping通,不能运 行路由协议问题

1. 前言1.1 前言 在使用GNS3时,使用路由交换相信大家都使用的如鱼得水了,使用GNS3模拟ASA 防火墙呢?我自己在之前很长一段时间使用的是Vmware + GNS3来实现模拟CISCO ASA 防护墙的。Vmware 模拟ASA首先使用起来不是太方便,需要桥接网卡;第二个是比较耗系统资源。所以在这边给大家介绍一下如何在GNS3中直接使用ASA防火墙。

2. 准备工作2.1 准备工作 1.安装环境: Windows 7 旗舰版 32位 2.准备文件: 1)GNS3 0.7.4:GNS3-0.7.4-win32-all-in-one.exe 2)ASA IOS:asa802-k8.bin 3)GNS3 Qemu:qemu-0.13.0.patched.win32.zip 4)UNPACK:Unpack-0.1_win.zip 5)启动文件initrd:启动文件initrd PS:以上下载链接失效请发送邮件到Glingych@https://www.360docs.net/doc/309381906.html,提醒。

3. 安装配置GNS3 3.1 安装 GNS3的安装此处省略。 3.2 配置 3.2.1 基本配置 GNS3基本配置此处省略。 3.2.2 关联ASA 3.2.2.1 Windows下预配 1.将下载好的文件UNPACK解压到桌面: 2.解压后得到:

GNS3 ASA设置

GNS3 ASA设置 2011-07-14 18:45 【模拟环境】 我所使用的GNS3版本为0.7.4,如果低于这个版本,有些版本会缺少些选项无法支持。GNS3官方下载地址:https://www.360docs.net/doc/309381906.html,/download 【ASA】 下载地址:https://www.360docs.net/doc/309381906.html,/data/219643 ASA有2种模式的编译文件,分别为单模式和多模式,可选择使用。我使用的是单模式,我试用过多模式,不太好用。 这里不是使用Unpack将IOS中提取出编译文件(initrd文件)和内核(vmlinuz 文件)来使用,网上有使用这种方法的,但是我尝试不成功。于是我直接使用已经编译好的.gz文件,虽然需要初始化等一些操作,但可以使用CRT的按钮功能来弥补。如果你们还有更好的方法,可以共享。 一、配置 我将它存放到GNS3文件夹下,路径分别为: G:\GNS3\Fw\ASA\Run\asa802-k8-sing.gz G:\GNS3\Fw\ASA\Run\asa802-k8-muti.gz G:\GNS3\Fw\ASA\Run\asa802-k8.vmlinuz 3、打开GNS3,编辑→首选项→Qemu→ASA; 添加单模式:

Identifier name:asa802-k8-sing(自己填名称,但不能是中文) RAM:256(使用默认的256) Number of NICs:6(网卡数量,默认是6) NIC model:e1000(网卡类型,默认是e1000) Qemu Options:-hdachs 980,16,32 -vnc :1(手动输入) Initrd:G:\GNS3\Fw\ASA\Run\asa802-k8-sing.gz(编译文件路径) Kernel:G:\GNS3\Fw\ASA\Run\asa802-k8.vmlinuz(内核文件路径) Kernel cmd line:auto console=ttyS0,9600n8 nousb ide1=noprobe bigphysarea=16384 hda=980,16,32(关键,否则无法telnet) 输入完后,点击保存,下面列表中会出现。 添加多模式: Identifier name:asa802-k8-muti(自己填名称,但不能是中文)RAM:256(使用默认的256) Number of NICs:6(网卡数量,默认是6) NIC model:e1000(网卡类型,默认是e1000) Qemu Options:-hdachs 980,16,32 -vnc :1 (手动输入) Initrd:G:\GNS3\Fw\ASA\Run\asa802-k8-muti.gz (编译文件路径)Kernel:G:\GNS3\Fw\ASA\Run\asa802-k8.vmlinuz(内核文件路径)Kernel cmd line:auto console=ttyS0,9600n8 nousb ide1=noprobe bigphysarea=16384 hda=980,16,32(关键,否则无法telnet)

思科ASA防火墙ASDM安装和配置

CISCO ASA防火墙ASDM安装和配置 准备工作: 准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端 输入一个连接名,比如“ASA”,单击确定。 选择连接时使用的COM口,单击确定。 点击还原为默认值。 点击确定以后就可能用串口来配置防火墙了。 在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。 在串口下输入以下命令: ciscoasa> ciscoasa> en Password: ciscoasa# conf t 进入全局模式 ciscoasa(config)# webvpn 进入WEBVPN模式 ciscoasa(config-webvpn)# username cisco password cisco 新建一个用户和密码ciscoasa(config)# int m 0/0 进入管理口 ciscoasa(config-if)# ip address 192.168.4.1 255.255.255.0 添加IP地址ciscoasa(config-if)# nameif guanli 给管理口设个名字 ciscoasa(config-if)# no shutdown 激活接口 ciscoasa(config)#q 退出管理接口 ciscoasa(config)# http server enable 开启HTTP服务 ciscoasa(config)# http 192.168.4.0 255.255.255.0 guanli 在管理口设置可管理的IP 地址 ciscoasa(config)# show run 查看一下配置 ciscoasa(config)# wr m 保存 经过以上配置就可以用ASDM配置防火墙了。 首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.4.0 段的IP打开浏览器在地址栏中输入管理口的IP地址: https://192.168.4.1 弹出一下安全证书对话框,单击“是” 输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“确定”。出现也下对话框,点击“Download ASDM Launcher and Start ASDM”开始安装ASDM管理器,安装完以后从网上下载一个JAVA虚拟机软件(使用1.4以上Java 版本),进入https://www.360docs.net/doc/309381906.html,下载安装,安装完后点击下面的“R un ASDM as a Java Applet ”。 出现以下对话框,点击“是”。 出现以下对话框,输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“是”。 出现以下对话框,点击“是”。 进入ASDM管理器。 这样就可以通过ASDM来配置防火墙了。 以后就可以直接使用ASDM来管理防火墙了。

使用gns3配置ASA(含asdm)

GNS3模拟 ASA 1、下载解压过的asa802-k8.bin 文件,实验中使用的解压后的kernel 是 asa802-k8.bin.unpacked.vmlinuz,启动文件initrd 使用单模式ASA,请下载asa802-k8-sing.gz;使用多模式ASA 请下载asa802-k8-muti.gz。 打开GNS3,新建一个工程,命名为ASA。之后选择“编辑”-->“首选项”-->“qemu” 对“General Setting”做如图所示的配置: 之后配置ASA 选项卡,如图:

2、拖入ASA,分别新建ASA1 和ASA2,TOP 如下: 启动两个ASA 可以看到两个QEMU 窗口

由于是初次运行,点“console”登录后,看到内核初始化: 回到命令提示符后,请等大概 1 分钟左右(为了防止出现其它问题,请按我说的做),等待FLASH 文件的初始化,此时去看相应的工作目录下的FLASH 文件,会发现FLASH 文件的大小开始变化,大概到24.9M 时,就OK 了,在FLASH 文件初始化的时候,你会发现硬盘灯开始狂闪了,^_^。 使用asa802-k8-sing.gz 的朋友在FLASH 文件初始化结束后,执行 /mnt/disk0/lina_monitor 以后再次运行ASA 的时候,将直接启动到ciscoasa>的状态下,不用再执行上面的命令了 可以看到6 块网卡都被ASA 识别了 此时如果执行show flash:,将会是下面的结果:

因为是初次运行,虽然上面的步骤中格式化了FLASH 文件等等,但是在ASA 中还是没有加载FLASH 所以执行show flash:后可用空间为0。 停止所有的ASA,然后重新启动ASA,再执show flash:,FLASH 文件已经被加载了 为了保证使用命令wr、copy run start 时不出现错误,重新启动ASA 后,在全局配置模式下执行: boot config disk0:/.private/startup-config copy running-config disk0:/.private/startup-config 遇到错误提示不用理睬它就可以了。 3、验证两个ASA 的连通性,做如下配置: ciscoasa(config)# hostname ASA1

ASA防火墙8.3与7.0各种操作配置区别详解

Network Object NAT配置介绍 1.Dynamic NAT(动态NAT,动态一对一) 实例一: 传统配置方法: nat (Inside) 1 10.1.1.0 255.255.255.0 global (Outside) 1 202.100.1.100-202.100.1.200 新配置方法(Network Object NAT) object network Outside-Nat-Pool range 202.100.1.100 202.100.1.200 object network Inside-Network subnet 10.1.1.0 255.255.255.0 object network Inside-Network nat (Inside,Outside) dynamic Outside-Nat-Pool 实例二: object network Outside-Nat-Pool range 202.100.1.100 202.100.1.200 object network Outside-PAT-Address host 202.100.1.201 object-group network Outside-Address network-object object Outside-Nat-Pool network-object object Outside-PAT-Address object network Inside-Network (先100-200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT) nat (Inside,Outside) dynamic Outside-Address interface 教主认为这种配置方式的好处是,新的NAT命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0 + acl来旁路)2.Dynamic PAT (Hide)(动态PAT,动态多对一) 传统配置方式: nat (Inside) 1 10.1.1.0 255.255.255.0 global(outside) 1 202.100.1.101 新配置方法(Network Object NAT) object network Inside-Network subnet 10.1.1.0 255.255.255.0 object network Outside-PAT-Address host 202.100.1.101 object network Inside-Network nat (Inside,Outside) dynamic Outside-PAT-Address

教程:ASA配置(三个区域)

印象网络--工作室 群号:300309792 实验名称: 配置ASA(三个区域) 实验人:lun0yellow (ylxl) 实验目的: Inside、outside、dmz:R1、R2和R3用来模拟PC: 实验拓扑: 实验环境: GNS3 实验器材: GNS3 实验步骤: //配置路由器和ASA的接口、路由、实现网络互通: ciscoasa(config)# int e0/1 ciscoasa(config-if)# nameif inside INFO: Security level for "inside" set to 100 by default. ciscoasa(config-if)# ip add 10.1.1.254 255.255.255.0 ciscoasa(config-if)# no sh ciscoasa(config-if)# int e0/0 ciscoasa(config-if)# nameif outside INFO: Security level for "outside" set to 0 by default. ciscoasa(config-if)# ip add 172.16.1.254 255.255.255.0 ciscoasa(config-if)# no sh ciscoasa(config-if)# int e0/2 ciscoasa(config-if)# nameif dmz INFO: Security level for "dmz" set to 0 by default. ciscoasa(config-if)# security-level 50 ciscoasa(config-if)# ip add 192.168.1.254 255.255.255.0 ciscoasa(config-if)# no sh ciscoasa(config-if)# exit ciscoasa(config)# route outside 172.16.2.0 255.255.255.0 172.16.1.1

ASA防火墙基本配置

一、基本配置 #hostname name //名字的设置 #interface gigabitethernet0/0 //进入接口0/0 #nameif outside //配置接口名为outside #security-level 0 //设置安全级别。级别从0--100,级别越高安全级别越高 #ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址 #no shutdown #interface ethernet0/1 //进入接口0/1 #nameif inside //配置接口名为inside #security-level 100 //设置安全级别。级别从0--100,级别越高安全级别越高 #ip address 192.168.10.1 255.255.255.0 //设置ip地址 #duplex full //全双工 #speed 100 //速率 #no shutdown #interface ethernet0/2 //进入接口0/2 #nameif dmz //配置接口名为dmz #security-level 50 //设置安全级别。级别从0--100,级别越高安全级别越高 #ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址 #no shutdown #interface Management0/0 //进入管理接口 # nameif guanli //接口名 # security-level 100 //安全级别 #ip address 192.168.1.1 255.255.255.0 //IP地址 注意:security-level 配置安全级别。默认外网接口为0/0 安全级别默认为0 内网接口为0/1 安全级别默认为100 dmz 接口为0/2 安全级别默认为50 默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令: #same-security-traffic permit interface //允许相同安全级别接口之间互相通信。 较高安全接口访问较低安全接口:允许所有基于IP的数据流通过,除非有ACL访问控制列表,认证或授权的限制。 较低安全接口访问较高安全接口:除非有conduit或acl进行明确的许可,否则丢弃所有的数据包。

gns3模拟asa图文教程

近期学习ccnp,一直使用gns3做各种实验,在做模拟asa 时遇到较大问题,一直不成功,网上寻找相关gns各种模拟asa教程,发现网上单用asa模拟成功的较少,遇到问题的较多。这个看似简单,因为各种参数不知所云,所以实际使用各种问题较多,我只能按照各种教程不断尝试,一一破除各种问题,花了整整2天时间,最后终于成功,因此写下来给有需要的参考下。 1、我使用软件 就使用Gns3 0.8.6,其他vm虚拟机等都不用! 2、asa文件 3、参数配置

内核命令行:auto nousb ide1=noprobe bigphysarea=16384 console=ttyS0,9600n8 hda=980,16,32 网卡设置:我试了2个e1000和i82667b好像都行,不明白原理。 从一开始到最后成功我所遇到的各种奇葩现象: 1、配置拉出asa后,启动后,双击运行asa,标题栏显示connection error!不能成功进入配置窗口!

通过尝试各个教程的参数配置后不再出现! 2、直接进入配置界面,没有#命令窗口,不能按照网上教程输入/mnt/disk0/lina_monitor载入flash,所以,能进入配置界面,但是通过#show flash显示flansh是空的,表明没成功,端口不能起来! 3、通过更换initrd和kernel不同版本文件及gns3参数,能进入#窗口输入命令,输入/mnt/disk0/lina_monitor后, 刷入后,进入到>命令界面,直接在gns3中,点击关闭所有设备,然后在开启,在进入asa配置界面,再用sh flansh 就显示已成功刷入。 这一步我也走了弯路,进入>后,按照网上教程说是要重启,我傻傻的在#模式下用reload命令重启,然后一直卡住,还以为还是不对。 4、不能保存 可以通过在特权模式下输入boot config disk0:/.private/startup-config

思科ASA5505防火墙配置成功实例

配置要求: 1、分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。 2、内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)。 3、Dmz服务器分别开放80、21、3389端口。 说明:由于防火墙许可限制“no forward interface Vlan1”dmz内服务器无法访问外网。 具体配置如下:希望对需要的朋友有所帮助 ASA Version 7.2(4) ! hostname asa5505 enable password tDElRpQcbH/qLvnn encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Vlan1 nameif outside security-level 0 ip address 外网IP 外网掩码 ! interface Vlan2 nameif inside security-level 100 ip address 192.168.1.1 255.255.255.0 ! interface Vlan3 no forward interface Vlan1 nameif dmz security-level 50 ip address 172.16.1.1 255.255.255.0 ! interface Ethernet0/0 description outside !

interface Ethernet0/1 description inside switchport access vlan 2 ! interface Ethernet0/2 description dmz switchport access vlan 3 ! interface Ethernet0/3 description inside switchport access vlan 2 ! interface Ethernet0/4 shutdown ! interface Ethernet0/5 shutdown ! interface Ethernet0/6 shutdown ! interface Ethernet0/7 shutdown ! ftp mode passive object-group service outside-to-dmz tcp port-object eq www port-object eq ftp port-object eq 3389 access-list aaa extended permit tcp any host 外网IP object-group outsid e- to-dmz access-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255. 255.0 ob

gns3 iou使用详解

GNS3 IOU使用详解作者:郑志成一.什么是IOU IOU具体出现啥时我也不懂,不过IOU本身就是一个模拟器,它的特点是支持交换机并且支持得挺好,但是使用比较繁琐,所以感觉普及率不是很高。 GNS IOU(以下都以IOU简称)则是整合了原IOU,让IOU使用起来更为方便。 IOU说白了就是一个linux主机,linux主机里跑着路由器和交换机。IOU使用设备cpu 和内存极少,适合搭建比较大的拓扑,并且不用计算idle值之类的东西。 因为IOU本身就是一台主机,所以使用的话可以本地通过VM安装IOU虚拟机。所以环境上你至少有一台电脑能运行workstation等虚拟化的软件。 二.创建IOU虚拟机 首先你可以去GNS3官网下载IOU的镜像,我这里下载的目前最新的1.4.5版本的,请注意,GN3软件版本必须和IOU版本保持一致,否则GNS3会提示版本不对。而且IOU1.4.0之前的版本通过升级的方式没法升级到1.4.0之后的版本,提示python版本不对,所以还是直接下最新的吧。我这里已经下好了最新的IOU和GNS3。 先安装GNS3吧,这个没什么好说的,里面的软件最好都装了,除非你装过的你可以跳过,否则还是装,要不然可能会出现很多未知的问题,不是很了解GNS的同学还是老实把软件都装了,免得给自己增加麻烦,而且这些软件都比较良心,基本没有哪个默认开机自启的所以不要担心浪费你电脑资源。 装好GNS3就把IOU导入workstation吧,我这里使用的workstation 11,反正大于6版本的就行,workstation的自己网上找吧,现在都出到12了,10版本的话我觉得就差不多了。 把iou的ova文件拖到workstation里面就会提示存放路径,这里是网上找的图我就不重做了。 导入后先别急着开启,首先你也许的调一下IOU的虚机配置,CPU如果你只是模拟路由交换的话一核就够了,如果你要防火墙等软件也许需要两核以上甚至更多,看你电脑的配置了。内存的话看你个人需求了,这个可以再调。硬盘的话是精简置备的看着分配100G的其实用得很少可以不用管,最好别动。默认分配了两块网卡,第一块是为了和GNS3软件通信

ASA防火墙基本配置

第二章ASA防火墙 实验案例一ASA防火墙基本配置 一、实验目的: 熟悉ASA基本配置 二、实验环境和需求 在WEB上建立站点https://www.360docs.net/doc/309381906.html,.,在Out上建立站点https://www.360docs.net/doc/309381906.html,,并配置DNS服务,负责解析https://www.360docs.net/doc/309381906.html,(202.0.0.253/29)和https://www.360docs.net/doc/309381906.html,(IP为202.2.2.1),PC1的DNS 指向200.2.2.1 只能从PC1通过SSH访问ASA 从PC1可以访问outside和dmz区的网站,从Out主机可以访问DMZ区的Web站点从PC1可以ping通Out主 三、实验拓扑图 四、配置步骤 (一)路由器配置 int f1/0 ip add 200.0.0.1 255.255.255.252 no sh

int f0/0 ip add 200.2.2.254 255.255.255.0 no sh exit ip route 0.0.0.0 0.0.0.0 200.0.0.2 end (二) ASA基本属性配置 1、接口配置 Interface E 0/0 Ip address 192.168.0.254 255.255.255.0 Nameif inside //设置内接口名字 Security-level 100 //设置内接口安全级别 No shutdown Interface E 0/1 Ip add 192.168.1.254 255.255.255.0 Nameif dmz //设置接口为DMZ Security-level 50 //设置DMZ接口的安全级别 No shutdown Interface E 0/2 Ip address 200.0.0.2 255.255.255.252 Nameif outside //设置外接口名字 Security-level 0 //设置外接口安全级别 No shutdown 2、ASA路由配置:静态路由方式 (config)#Route outside 0.0.0.0 0.0.0.0 200.0.0.1 3、从PC1上可以PING通OUT主机 默认情况下不允许ICMP流量穿过,从内Ping外网是不通的,因为ICMP应答的报文返回时不能穿越防火墙,可以配置允许几种报文通过, (Config)# Access-list 111 permit icmp any any

Cisco ASA 5505 防火墙常用配置案例

interface Vlan2 nameif outside --------------------对端口命名外端口 security-level 0 --------------------设置端口等级 ip address X.X.X.X 255.255.255.224 --------------------调试外网地址 ! interface Vlan3 nameif inside --------------------对端口命名内端口 security-level 100 --------------------调试外网地址 ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级 ! interface Ethernet0/0 switchport access vlan 2 --------------------设置端口VLAN与VLAN2绑定 ! interface Ethernet0/1 switchport access vlan 3 --------------------设置端口VLAN与VLAN3绑定 ! interface Ethernet0/2 shutdown ! interface Ethernet0/3 shutdown ! interface Ethernet0/4 shutdown ! interface Ethernet0/5 shutdown ! interface Ethernet0/6 shutdown ! interface Ethernet0/7 shutdown ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns domain-lookup inside dns server-group DefaultDNS name-server 211.99.129.210 name-server 202.106.196.115 access-list 102 extended permit icmp any any ------------------设置ACL列表(允许ICMP全部通过) access-list 102 extended permit ip any any ------------------设置ACL列表(允许所有IP全部通过)