基于神经网络的实时入侵检测系统的研究和实现

1引言

目前,网络的攻击手段越来越多,入侵手段也不断更新。抵制攻击常用的机制是防火墙,它是被动的网络安全机制,对许多攻击难以检测,尤其是来自内部网络的攻击。入侵检测它弥补了传统安全技术的不足,是一种主动的防御技术。根据CIDF(CommonIntrusionDetectionFramework)标准[1]。

IDS就是通过从计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和遭到袭击的迹象的网络安全技术。

根据入侵检测系统的信息源,通常将入侵检测系统分为三类[2]:基于主机的入侵检测系统(Host-BasedIDS)、基于网络的入侵检测系统(Network-BasedIDS)和基于应用程序的入侵检测系统(Application-BasedIDS)。基于主机的入侵检测系统检测的信息主要来自操作系统的审计踪迹和系统日志。基于网络的入侵检测系统的信息源是网络数据包。基于应用程序的入侵检测系统的信息源则是应用程序产生的事务日志,它实际上是基于主机的入侵检测系统的一个特例。三种入侵检测手段都具有自己的优点和不足,互相可作为补充。

不同的入侵检测算法将直接决定本系统的执行效率,所以选用好的入侵检测算法是非常重要的。入侵检测算法大致有简单模式匹配、专家系统、模型推理、状态转换分析等。目前多数商业化的入侵检测产品都采用简单模式匹配。其特点是原理简单、扩展性好、检测效率高、可以实时检测,但只能适用于比较简单的攻击方式,并且误报率高。由于人工神经网络在入侵检测中具有如下应用优势[3]:(1)人工神经网络具有卓越的非线性映射能力和知识归纳学习,可以通过对大量实例样本反复学习来逐渐调整和修改人工神经网络的权值分布,使人工神经网络收敛于稳定状态,从而完成知识的学习,获得预测能力。(2)人工神经网络能不断接受新的实例样本,并不断调整人工神经网络的权值分布,自适应能力强,具有动态特性。(3)人工神经网络具有良好的知识推理能力,当人工神经网络学会正常行为模式,就能够对偏离正常行为特征轮廓的事件做出反应,进而可

基于神经网络的实时入侵检测系统的研究和实现

仲兆满1,李存华2,3,管燕1,2

ZHONGZhao-man1,LICun-hua2,3,GUANYan1,2

1.连云港师范高等专科学校计算机科学与技术系,江苏连云港222006

2.扬州大学信息工程学院,江苏扬州225009

3.淮海工学院,计算机科学与技术系,江苏连云港222005

1.DepartmentofComputer,LianyungangTeacher’sCollege,Lianyungang,Jiangsu222006,China

2.CollegeofInformationEngineering,YangzhouUniversity,Yangzhou,Jiangsu225009,China

3.DepartmentofComputerScience,HuaihaiInstituteofTechnology,Lianyungang,Jiangsu222005,China

E-mail:zhongzhaoman@163.com

ZHONGZhao-man,LICun-hua,GUANYan.Instantintrusiondetectionsystembasedonneuralnetwork.ComputerEngineeringandApplications,2007,43(30):120-123.

Abstract:AccordingtothecharacteristicsoftheattacksagainstTCP/IPprotocol,transferringlayerdatapacketscanbeclassifiedintothreetypes(namelyUDP,TCPandICMP)andhandledrespectively.Thethreetypesofpacketsareusedasinputtotrainandformulatedifferentneuralnetworksforintrusiondetection.Withtheproposedmethod,anovelinstantintrusiondetectionsystemisdesignedandachieved.Thesystemhasfavorableusability,extensibilityandtheparametersofthenetworkstructurecanbeflexiblyadjustedtoachievesatisfactorydetectionperformance.Experimentalresultsprovethatdisposingdatapacketsrespectivelycanreducethetimeofneuralnetworktrainingandimprovetheaccuracyofnetworkintrusiondetection.

Keywords:networksecurity;intrusiondetection;BPneuralnetwork;packetsoftransferringlayer

摘要:根据TCP/IP协议族攻击的特征,提出在传输层上将捕获的数据包分成三类(UDP、TCP和ICMP)分别进行编码并输入到三个不同的神经网络中训练、检测。根据以上思想设计并实现了一个基于BP神经网络的实时入侵检测系统的原型。该原型系统具有通用性和可扩展性,能够根据需要灵活调整网络结构和训练参数,可以发展为更精确的网络入侵检测系统。最后给出了实验设计及其结果,证明了文中对数据包分类处理的方法既能减少网络训练的次数,又能提高网络检测的精度。

关键词:网络安全;入侵检测;BP神经网络;传输层数据包

文章编号:1002-8331(2007)30-0120-04文献标识码:A中图分类号:TP393

作者简介:仲兆满(1977-),男,讲师,主要研究方向为智能信息处理、网络安全等;李存华(1963-),男,教授,博士,主要研究方向为网络安全、数据挖掘等;管燕(1976-),女,讲师,主要研究方向为图像处理、模式识别等。

IP地址类型

公有私有

TCP包62.652.3

UDP包12.319.7

ICMP包8.620.4

其他包

16.57.6

%

表1传输层上不同数据包的比例

以发现一些新的攻击行为模式;当人工神经网络学会攻击行为模式,就能够检测出一些己知攻击行为的变体。(4)人工神经网络内部的运算是数值计算,而且是并行的,提高了检测的处理速度,适合于实时处理。所以,近几年来,它得到了国内外很多学者的关注。

文献[4]可能是最早将人工神经网络应用于入侵检测领域的研究工作,Fox等提出将人工神经网络作为统计分析工具应用于计算机网络上的病毒及其它恶意程序的检测。Tan[5]提出一个自治的用户行为异常检测原型系统。Kumar和Venkateram[6]提出一个全面的网络安全管理框架,其中包括一个基于人工神经网络的入侵检测模型系统。Ghosh等[7]将人工神经网络用于检测对软件程序的异常操作和未知入侵。Lippmann和

Cunningham[8]提出使用人工神经网络来提高基于关键字的基于网络的入侵检测系统的检测性能。Cannady[9]提出一个混合人工

神经网络原型系统用于误用检测,该原型系统包括一个自组织特征映射(Self-OrganizationFeatureMap,SOFM)人工神经网络和一个多层前馈人工神经网络。

在国内,也有许多的学者从事这方面的研究。潘志松综合利用数据挖掘、

人工免疫、灰色系统等理论和技术,提出了基于人工神经网络的入侵检测模型[10]。连一峰用遗传算法来优化神经网络的权值和阈值,从而可以消除“黑箱”问题[11]。杨森等中提出了一种应用自组织特征映射神经网络技术构建的分布式入侵检测系统模型[12]

。李之堂等将模糊神经网络应用于入侵检

测领域[13]

。

2

入侵检测的数据包解析层的确定

在网络不同的层上进行检测将直接决定数据包的解析的简单与复杂。

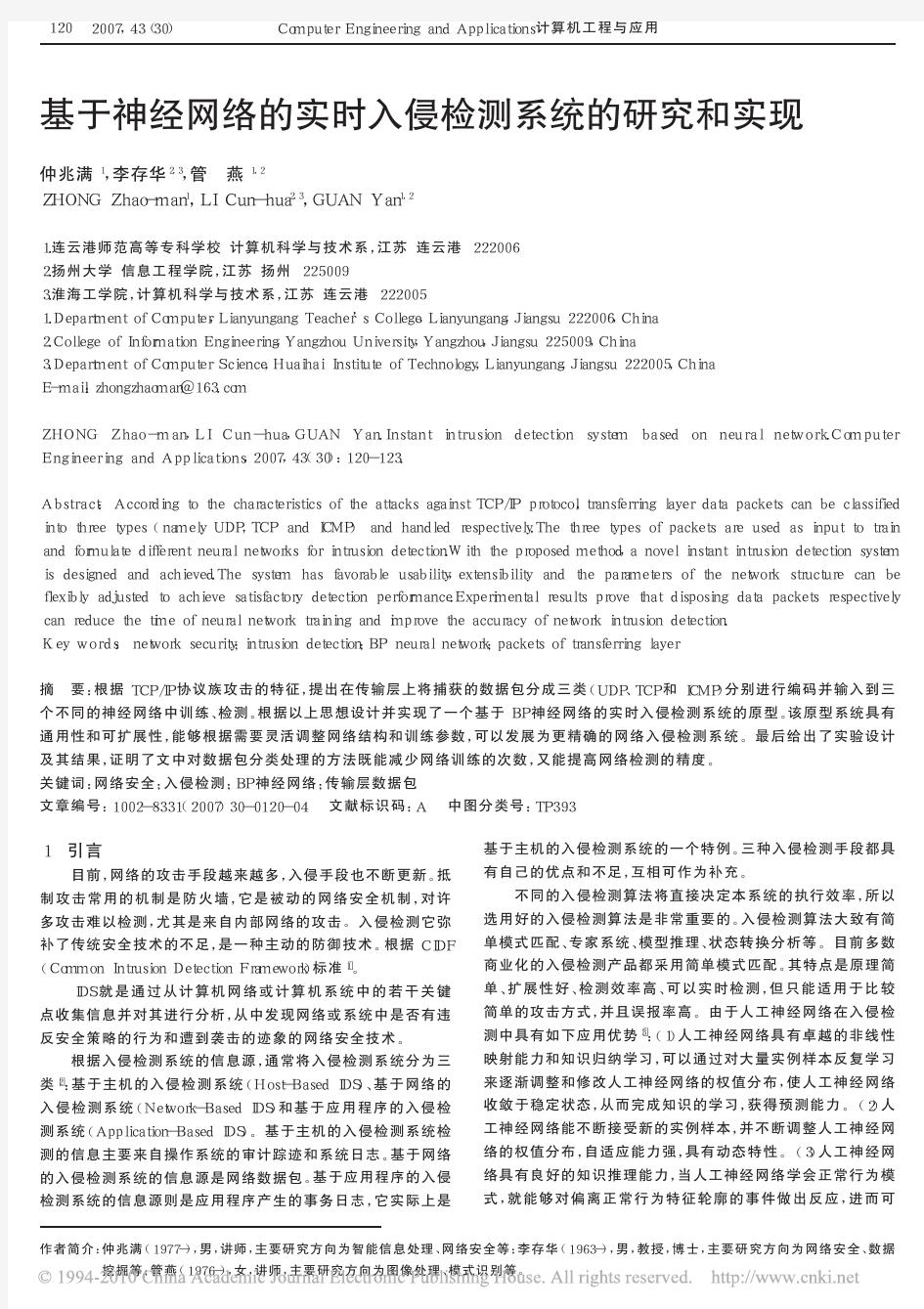

常见的检测有的是在传输层,有的是在应用层。确定在传输层进行入侵检测,对捕获的数据包主要分成三种类型:TCP包、UDP包、ICMP包。这样做既能简化数据包的解析工作,又能减少神经网络输入层的输入数据的类型。从而可以把神经网络进行三分类,分别用于对不同的传输层的数据包进行训练、检测。为了说明三种不同的数据包在网络的传输层的比例,特作了两个实验来说明(丛早上8:00到晚上12:00)。一个是捕获使用公有IP地址(221.197.82.196)的主机收到的数据包;另一个是捕获内网的一个使用私有IP地址(192.168.0.119)的主机收到的数据包,解析结果如表1所示。

从表中可见,不同类型的数据包所占比例不一样,现在所用的许多方法将各种不同的数据包输入到同一个神经网络中训练、

检测,这样做是不合理的。一方面,三种数据包的攻击特征不一样(具体的特征参看第3章),其次要将不同的特征输入到同一个神经网络中,就必须给一些数据包添加一些附加位。

3

入侵检测特征的提取

特征应该是一个数据包的独有特性。主要考虑是IP包、

TCP包、UDP包和ICMP包的特征的提取。IP包中包含有源IP

地址和目的IP地址,有些攻击者会利用伪造的IP地址来实施

攻击,因此IP地址要作为检测特征;IP包的协议字段说明了数

据区中的数据是由哪一种高层协议产生,利用不同的协议数据包可以实施不同的攻击行为,因此协议字段也可以作为检测的特征;有些攻击是通过频繁发送数据包从而耗尽目标主机资源来实现的,因此可以把时间戳作为入侵检测的参考特征。

TCP报文中包含6个标志位:urg,ack,psh,rst,syn和fin。

通过对这些标志位的设置,可以指出报文段的目的和内容。攻击者可以通过设置非法的标志位或标志位组合来构造恶意的报文,因此,这6个标志位及其组合方式可以作为检测的参考特征。

在TCP/IP协议组中,用户数据报协议UDP不仅传送用户数据报,还包括发送方和接收方的协议端口号,这就使得攻击者可以通过设置源端口或目的端口来构造恶意的报文,因此,

UDP数据包的端口号可以作为入侵检测的参考特征。

ICMP包主要用于在主机之间或主机与路由器之间传递错

误信息。

每个ICMP包中都含一个8bit的报文类型字段和一个8bit的代码字段,类型字段用来标识报文,代码字段用来提供

有关报文类型的进一步信息。很多关于ICMP的攻击行为都和

这两个字段的设置有关。因此,ICMP包的类型和代码可以作为检测的特征。

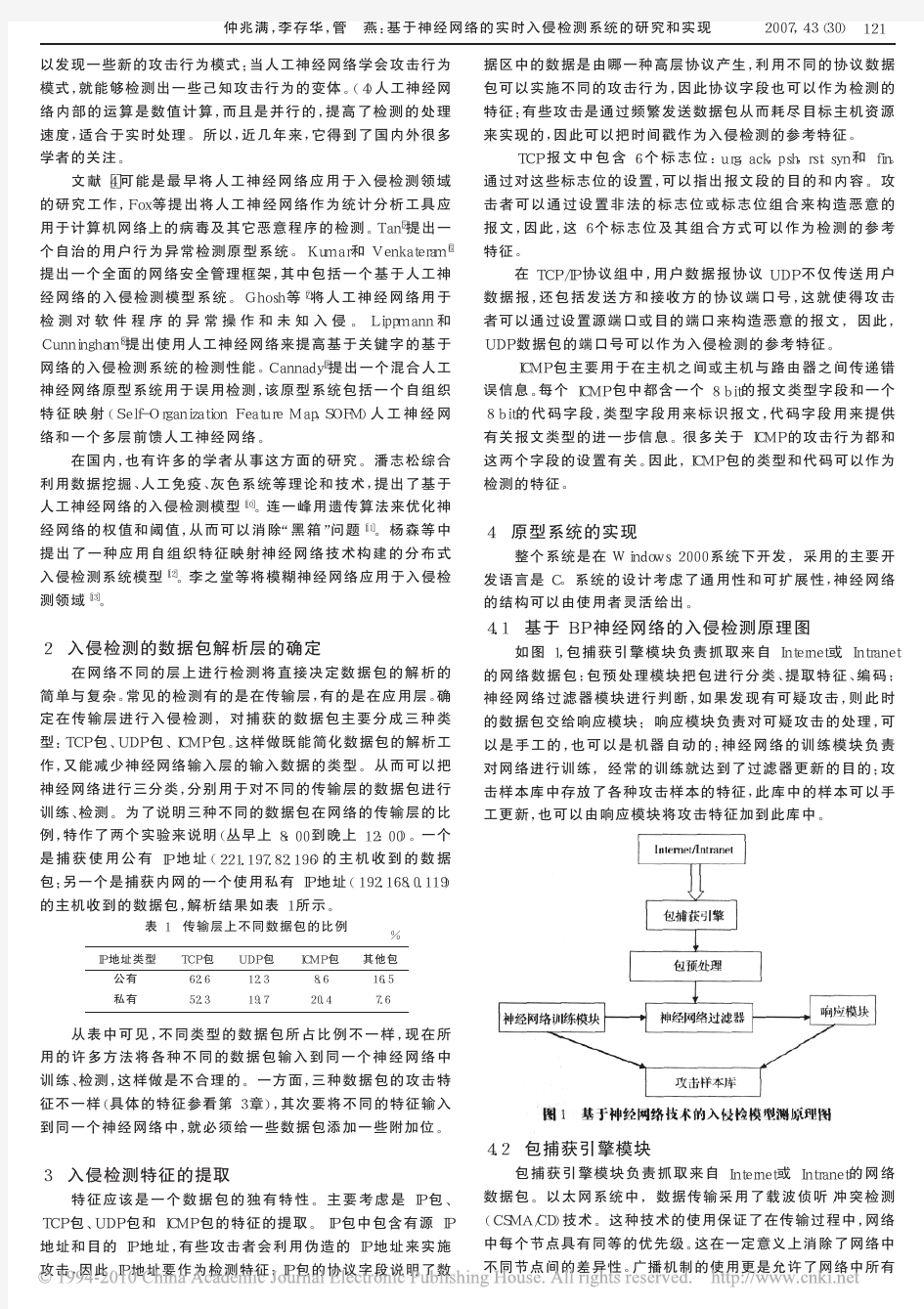

4原型系统的实现

整个系统是在Windows2000系统下开发,采用的主要开

发语言是C。系统的设计考虑了通用性和可扩展性,神经网络的结构可以由使用者灵活给出。

4.1

基于BP神经网络的入侵检测原理图

如图1,包捕获引擎模块负责抓取来自Internet或Intranet

的网络数据包;包预处理模块把包进行分类、提取特征、编码;神经网络过滤器模块进行判断,如果发现有可疑攻击,则此时的数据包交给响应模块;响应模块负责对可疑攻击的处理,可以是手工的,也可以是机器自动的;神经网络的训练模块负责对网络进行训练,经常的训练就达到了过滤器更新的目的;攻击样本库中存放了各种攻击样本的特征,此库中的样本可以手工更新,也可以由响应模块将攻击特征加到此库中。

4.2

包捕获引擎模块

包捕获引擎模块负责抓取来自Internet或Intranet的网络

数据包。以太网系统中,数据传输采用了载波侦听/冲突检测(CSMA/CD)技术。这种技术的使用保证了在传输过程中,网络中每个节点具有同等的优先级。

这在一定意义上消除了网络中不同节点间的差异性。广播机制的使用更是允许了网络中所有

时间戳0.27800.27810.27930.27940.2797

源IP地址

0.001947248153

0.001942725121

0.195115218108

0.195115218108

0.001942725121

目的IP地址

0.017216112194

0.017216112207

0.001721611250

0.001721611250

0.017216112207

源端口号

0.01489

0.02072

0.00025

0.00025

0.02072

目的端口号

0.00023

0.00023

0.63330

0.63330

0.00023

序列号

0.2204301486

0.0319113518

0.2155904368

0.2155904369

0.0319113597

应答号

0.2981009370

0.0000000000

0.2329835572

0.2329835572

0.3658611836

表2TCP部分训练样本

时间戳

0.2790

0.2793

0.2808

0.2790

0.2809

源IP地址

0.001721611520

0.019511521820

0.001721611520

0.001721611520

0.000192168150

目的IP地址

0.000192168110

0.001721611520

0.000192168120

0.000192168110

0.001721611520

源端口

0.57205

0.00053

0.32002

0.57205

0.00053

目的端口

0.00053

0.57224

0.00053

0.00053

0.54133

表3UDP部分训练样本

的信息对每个网络节点均可见。网卡一般具有两种接收模式:(1)混杂模式。不管数据帧中的目的地址是否与自己的地址匹配,都接收下来。(2)非混杂模式。只接收与目的地址相匹配的数据帧,以及广播数据包(包括组播数据包)。为了进行网络监听,网卡必须被设置为混杂模式。

捕获数据包使用的Winpcap工具。Winpcap是由意大利人FulvioRisso和LorisDegio-anni等人提出并实现的。它的主要思想来源于Unix系统中最著名的BSD包捕获架构。Winpcap由三个模块组成,一个是工作在内核级的NPF包过滤器;另外两个在用户级,即用户级的wpcap.dll模块以及一个动态连接库packet.dll。

4.3包预处理模块

包预处理模块负责对包进行分类、提取特征、编码。将捕获的数据包分成三类,根据第3章的分析从中提取特征,后编码。4.4神经网络训练模块

4.4.1BP神经网络的权值调整

三层前馈网中,输入向量为X=(x1,x2,…,xi,…,xn)T,如加入x0=-1,可为隐层神经元引入阈值;隐层输出向量为Y=(y1,y2,…,yi,…,yn)T,如加入y0=-1,可为输出层神经元引入阈值;输出层输出向量为O=(o1,o2,…,ok,…,ol)T;期望输出向量为d=(d1,d2,…,dk,…,dl)T。输入层到隐层之间的权值矩阵用V表示,V=(V1,V2,…,Vj,…,Vm),其中列向量Vj为隐层第j个神经元对应的权向量;隐层到输出层之间的权值矩阵用W表示,W=(W1,W2,…,Wk,…,Wl),其中列向量Wk为输出层第K个神经元对应的权向量。

根据以上的定义,参阅文献[14]可以得到BP三层网络的权值调整计算公式为

!wjk=!δo

k

yj=!(dk-ok)ok(1-ok)yj

!vij=!(

l

k=1

!δokwjk)yj(1-yj)xi

可以看出,BP学习算法中,各层权值调整公式形式上都是一样的,均由3个因素决定,即:学习率!、本曾输出的误差信号δ以及本层输入信号。其中输出层误差信号同网络的期望输出与实际输出之差有关,直接反映了输出误差,而各隐层的误差信号与前面各层的误差信号都有关,是从输出层开始逐层反传过来的。

4.4.2BP算法中存在的一些问题及改进措施

将BP算法用于具有非线性转移函数的三层前馈网,可以以任意精度逼近任何非线性函数,这一非凡优势使多层前馈网络得到越来越广泛的应用。然而标准的BP算法在应用中暴露出不少内在的缺陷[15]:(1)易形成局部极小而得不到全局最优;(2)训练次数多使得学习效率低,收敛慢;(3)隐节点的选取缺乏理论的指导;(4)训练时的学习新样本有遗忘旧样本的趋势。

标准BP算法在调整权值时,只按T时刻误差的梯度降方向调整,而没有考虑T时刻以前的梯度方向,从而常使训练过

程发生振荡,收敛缓慢。为了提高网络的训练可以在权值调整公式中增加一动量项[16]。若用W代表某层权矩阵,X代表某层输入向量,则含有动量项的权值调整向量表达式为:

!W(t)=!δX+#!W(t-1)

可以看出,增加动量项即从前一次权值调整量中取出一部分迭加到本次权值调整量中,#称为动量系数,一般有#∈(0,1)。动量项反映了以前积累的调整经验,对于T时刻的调整起阻尼作用。当误差曲面出现骤然起伏时,可振荡减少趋势,提高训练速度。目前,BP算法中都增加了动量项,以至于有动量项的BP算法成为一种新的标准算法。

4.5神经网络检测模块

神经网络经过训练后,生成权值文件和阈值文件,有了权值和阈值,神经网络便能对网络数据进行检测。经过训练后的神经具有非常快的检测速度,实时性非常强。

5实验分析及结论

5.1训练样本的组织

至今,MIT林肯实验室已经发布了三个入侵检测系统得离线测试评估数据集:DARPA1998、DARPA1999和DARPA2000[17]。DARPA2000的数据包括两种类型,一种是以dump文件的形式存放的,需要借助工具从中读入想要的数据;另一种是以xml的形式标记的。版本有两个,一个是LLDOS1.0-ScenarioOne,另一个是LLDOS2.0.2-ScenarioTwo,第二个比第一个攻击手段更高级一些,更隐蔽一些。本实验中选取的数据是LLDOS2.0.2-ScenarioTwo,借助Winpcap工具对dump形式的文件进行解析,按照三种类型(UDP,TCP,ICMP)从中提取特定的数据包特征。

从中选取带有各类特征的TCP包、UDP包、ICMP包都是500个,参与到三个不同神经网络进行训练,训练样本分别放在文件ptcp.txt,pudp.txt和picmp.txt中,期望输出分别放在etcp.txt,eudp.txt和eicmp.txt文件中。

由于本系统在隐层和输出层都采用单极型转移函数,输入值太大,将使得输出值恒为1,所以必须将输入值进行归一化处理。具体方法是:时间戳计算到分和秒,统一化为秒的格式,归一化公式为x=x/104;;源地址和目标地址的归一化公式为:x=x/1012;端口号的归一化公式为x=x/105;序列号和应答号的归一化公式为x=x/1010。

下面是部分样本:部分TCP数据样本见表2,部分UDP数据样本见表3,部分ICMP数据样本见表4。

(下转212页)

各个参数隐层神经元数学习率r动量系数a

TCP神经网络20 ̄60>0.60.3 ̄0.7

UDP神经网络35 ̄55>0.50.5 ̄0.6

ICMP神经网络

35 ̄60>0.40.4 ̄0.6

网络类型

表8

3种神经网络3种参数的建议值

动量系数a0.10.20.30.40.50.60.70.80.9

训练次数765621586549561558567598643

动量系数a0.10.20.30.40.50.60.70.80.9

训练次数916798625590539559573601832

动量系数a0.10.20.30.40.50.60.70.80.9

训练次数

805611566549512539556592713

TCPUDPICMP

表7

3种神经网络取不同的动量系数对应的训练结果

学习率r

0.010.10.20.30.40.50.60.70.80.9

训练次数

59571070784688641612593580569561

学习率r

0.010.10.20.30.40.50.60.70.80.9

训练次数

4311866683621590571559550544539

学习率r

0.010.10.20.30.40.50.60.70.80.9

训练次数

2551705601566549539531524517512

TCP

UDP

ICMP

表6

3种神经网络取不同的学习率对应的训练结果

隐节点数5152535455565758595110

训练次数742634622612616607626600616618615

隐节点数5152535455565758595110

训练次数749612587576571561556547564540553

隐节点数5152535455565758595110

训练次数

737600568548546531541531658548528

TCP

UDP

ICMP

表5

3种神经网络取不同的隐层神经元对应的训练结果

源IP地址

0.0017216115200.0017216114500.0017216114500.0017216114500.001721611450

目的IP地址

0.0001921681100.0001721611410.0001721611410.0001721611410.000172161141

时间戳

0.27900.28350.28970.29020.2909

报文类型

35555

报文编码

31111

表4

ICMP部分训练样本

5.2神经网络的训练过程

训练网络的方法有三种:一种是用正常数据训练异常入侵

检测系统,当有攻击数据到达时,就会偏离正常的数据;一种是用攻击数据训练误用入侵检测系统,当有正常数据到达时,就会偏离攻击数据;还有一种是用正常数据和攻击数据混合训练入侵检测系统。这三种训练方法都可以用来评价所设计系统的性能。

在本论文中使用的是第二种训练网络的方法,即用攻击数据训练误用入侵检测系统,攻击数据的期望值统一设为1,训练完的网络用于检测入侵攻击时,发现偏离1的就理解为是正常数据,偏离的程度,还要设个阈值,由于本系统将数据仅分为两类:正常和攻击,所以可以把阈值设为0.5,即期望值与阈值的差的绝对值大于0.5,也就是说偏离1,就认为是正常数据,相反就认为是攻击数据。

对三种神经训练的内容有:隐层神经元的个数,以及学习率、正确率、动量系数分别进行了实验。

5.2.1隐层神经元个数的确定

对于TCP神经网络(用于对TCP包进行训练和检测的神

经网络简称TCP网络,UDP,ICMP类推)、UDP神经网络和

ICMP神经网络,隐层神经元的个数,选择了节点数为5,15,25,…,110共11种,分别予以测试,从表5中可见,隐层节点个数太少,大约小于25个时花费的次数多,当神经元的个数逐变大

时,所需要的次数逐渐渐少,但神经元个数太多,一是计算的复杂度会大大增加,二是不一定就能减少训练的次数。实验中选择的学习率r=0.5、

动量系数a=0.5、单样本的误差精度value=0.001、

单样本的训练的最大次数count=1000、正确率M=98%。隐层神经元个数的建议值分别为:TCP神经网络取20 ̄

60;UDP神经网络取35 ̄55;ICMP神经网络取35 ̄60。5.2.2学习率r的确定

实验中选择的动量系数a=0.5、单样本的误差精度value=

0.001、

单样本的训练的最大次数count=1000、正确率M=98%,TCP神经网络取40;UDP神经网络取45;ICMP神经网络取

48,所得结果见表6。

由表6可见,本系统中,学习率r选取的越大,效果越好,所以对3种入侵检测神经网络建议的值都可以取为0.9。

5.2.3动量系数a的确定

实验中选择的学习率r=0.9、

单样本的误差精度value=0.001、

单样本的训练的最大次数count=1000、正确率M=98%,TCP神经网络取40;UDP神经网络取45;ICMP神经网络取48,所得结果见表7。

从表7可见,本系统中,给出的TCP、UDP、ICMP3种入侵检测神经网络建议的值分别为0.3 ̄0.7、0.5 ̄0.6、0.4 ̄0.6。

综上所述,对本系统中的3种入侵检测神经网络在隐层神经元的个数、学习率及动量系数的建议值如表8。

5.3神经网络的测试过程

测试数据分为正常数据和攻击数据,再根据数据是否曾参

加过训练共分为3大类。每种样本的个数都是100个,检测的结果如表9所示。

参加过训练未参加过训练未参加过训练

TCP神经网络1009493

UDP神经网络989291

ICMP神经网络

979292

网络类型

表93种神经网络取不同类型的测试数据的检测结果

攻击数据正常数据

数据类型

可见,本系统无论是对已经参加过训练的攻击,还是对未参加过训练的攻击或正常数据的检测的正确率都达到了91%以上,尤其是对参加过训练的攻击数据能达到98.3%的检测率。这说明本神经网络模型是非常有效的,尤其是它的检测速度,完全符合实时性要求。这从另外一个角度说明了训练样本的完善与否直接关系到神经网络的检测率。只要能过给出好的训练样本,神经网络完全可以胜任入侵检测的重任。

(收稿日期:2007年5月)

参考文献:

[1]Commonintrusiondetectionframework[EB/OL].[2002].http://www.isi.edu/gost/cidf/.

[2]BaceR,MellP.NationalInstituteofStandardsandTechnology.Intrusiondetectionsystems:NISTSpecialPublicationonIntrusionDetectionSystems,2000:76-79.

[3]姚建新.人工神经网络在入侵检测中的应用研究[D].北京:北京林业大学,2002-06.

[4]FoxKL,HenningRR,ReedJH,etal.Aneuralnetworkap-proachtowardsintrusiondetection[C]//Proceedingsofthe13thNationalComputerSecurityConference,1990:125-134.

[5]TanK.TheapplicationofneuralnetworkstoUNIXcomputersecu-rity[C]//ProceedingsoftheIEEEInternationalConferenceonNeu-ralNetworks,1995,I:476-481.

[6]KumarGP,VenkateramP.Securitymanagementarchitectureforaccesscontroltonetworkresources[J].IEEProceedingsonComput-ersandDigitalTechniques,1997,144(6):362-370.[7]GhoshAK,WankenJ,CharronF.Detectinganomalousandun-knownintrusionsagainstprograms[C]//Proceedingsofthe1998An-nualComputerSecurityApplicationsConference(ACSAC’98),De-cember1998:259-267.

[8]LippmannR,CunninghamR.Improvingintrusiondetectionperfor-manceusingkeywordselectionandneuralnetworks[J].ComputerNetworks,2000,34(4):597-603.

[9]CannadyJ.Artificialneuralnetworksformisusedetection[C]//Pro-ceedingsofthe21stNationalInformationSystemsSecurityCon-ference(NISSC’98),October5-8,1998:443-456.

[10]潘志松.基于神经网络的入侵检测研究[D].南京:南京航空航天大学,2003-06.

[11]连一峰.基于遗传神经网络的入侵检测系统[D]成都:成都理工大学,2003-06.

[12]杨森.应用自组织特征映射神经网络技术实现的分布式入侵检测[J].计算机应用,2003,23(8):54-57.

[13]李之堂.模糊神经网络在入侵检测中的应用[J].小型微型计算机系统,2002,23(10):1235-1238.

[14]韩力群.人工神经网络理论、设计及应用[M].北京:化学工业出版社,2002,1:43-47.

[15]魏海坤.神经网络结构设计的理论与方法[M].北京:国防工业出版社,2005:33-39.

[16]RumelhartDE,HintonGE,WilliamsRJ.Learningrepresenta-tionsbyback-propagationerrors[J].Nature,1986(323):533-536.[17]KendallK.Adatabaseofcomuterattacksfortheevaluationofintrusiondetectionsystems[D].MassachusettsInstituteofTechnol-ogy,Cambridge,MA,1999.

(上接123页)规则前件(IF…then)

c3is2

(c2is3andc2is9)or(c1is4andorc10is10)or(c2is5andc3is8)

c2is3andc3is7and(c1is4orc6is11orc7is9orc8is11orc10is0orc12is4)

(c1is7andc2is6)or(c1is9andc3is7)or((c3is8orc1is6)and(c2is7))

(c2is{4,9})and(c1is5orc3is7orc6is11orc7is9orc8is11orc10is0orc12is4)

(c2is6orc2is8)and(c6is0orc7is5orc8is0orc10is10)(c2is3)and(c3is6)and(c1is4orc6is11orc7is9orc8is11orc10is0orc12is4)

c2is2orc2is11orc6is11or(c1is5and(c2is5orc7is9))or(c1is6andc2is4)or(c1is4andc2is9)or(c1is8andc10is10)

…

c1is2orc2is10orc6is7orc7is7or(c1is8andc10is9)or(c1is6andc2is3)or(c1is7andc2is4)or(c1is4andc2is3andc10is9)or(c1is11andc3is7)or(c2is9andc3is8)or(c2is7and(c3is6orc6is0))

…

c2is1orc3is9orc6is8or(c2is7andc8is7)or(c1is8andc2is5)or(c1is7andc2is8)or(c1is8andc3is7andc8is7)or(c2is4and(c1is8orc3is9))

…

(c1is3andc2is7)or(c1is9andc2is5)or(c1is8andc3is6)…

…

(c1is7andc2is9)or(c2is4andc3is6)or(c2is5andc6is0)规则后件dis0

dis1dis2dis3dis4dis5

dis6dis7

表2决策规则的描述值的分区数;如何选择较合理的属性约减子集需要做进一步的探讨。(收稿日期:2007年3月)

参考文献:

[1]PawlakZ.Theorizewithdatausingroughsets[C]//Proceedingsofthe26thAnnualInternationalComputerSoftwareandApplicationsConference,IEEE,2002.

[2]PawlakZ.Roughsettheoryforintelligentindustrialapplications[C]//IEEE,1999:37-44.

[3]蒙祖强,蔡自兴.个性化决策规则的发现:一种基于RoughSet的方法[J].控制与决策,2004(9):995-1000.

[4]马廷淮,赵亚伟,张海盛,等.基于粗糙集的决策规则约减[J].计算机工程,2003(29):5-7.

[5]HassanienAboul-Ella.Roughsetapproachforattributereductionandrulegeneration:acaseofpatientswithsuspectedbreastcan-cer[EB/OL].WileyPeriodicalsInc.[2004-04-23].http://www.in-terscience.wiley.com.

[6]KhanA,RevettK.DataminingthePIMAdatasetusingroughsettheorywithaspecialemphasisonrulereduction[C]//INMIC2004,IEEE,2004:334-339.

[7]ZdzislawPawlak.Roughsets-theoreticalaspectsofreasoningaboutdata[M].Dordrecht:KluwerAcademicPublishers,1991:51-111.[8]刘清.Rough集及Rough推理[M].北京:科学出版社,2003:51-66.[9]HeAi-jing,ZhuYao-yao,MazlackLJ.Datadiscoveryusingroughsetbasedreductivepartitioning:someexperiments[C]//IEEE,2001:203-208.

[10]邓九英,毛宗源,徐宁.基于粗糙集属性变分区的属性约减[J].华南理工大学学报:自然科学版,2006(34):50-54.

BP神经网络在入侵检测中的应用

收稿日期:2002-10-20. 作者简介:肖道举(1954-),男,副教授;武汉,华中科技大学计算机科学与技术学院(430074). BP 神经网络在入侵检测中的应用 肖道举 毛 辉 陈晓苏 (华中科技大学计算机科学与技术学院) 摘要:对如何检测未知入侵手段的问题进行了探讨.在被监测程序输入条件已知情况下,借助程序行为简档,给出了一种基于BP 神经网络的入侵检测方法,阐述了所用BP 神经网络的基本结构以及训练方法,最后在LIN U X 环境下进行了实验验证.结果表明,在程序行为简档内容比较清晰的条件下,运用BP 神经网络检测入侵,可在一定程度上提高入侵检测系统的准确检测率.关 键 词:入侵检测;BP 神经网络;程序行为简档 中图分类号:T P393 文献标识码:A 文章编号:1671-4512(2003)05-0006-03 网络入侵本质上都是入侵者利用服务器提供的服务程序的弱点进行非法操作以期获得所想要得到的结果.例如LINUX 下的lpr ,sendm ail ,xterm 和eject 等被广泛使用的服务程序都存在一些缓冲区溢出的漏洞,这些漏洞容易被网络入侵者用来获取root 权限.由于这些程序漏洞不易被发现,而且很难修补,无法通过软件升级完全解决,这就要求入侵检测系统应该能够对此类利用服务程序漏洞的攻击作出正确响应[1].本文依据系统服务程序行为简档,提出了一种基于BP 神经网络的入侵检测方法,以求提升入侵检测系统的准确检测率. 1 程序行为分析与检测方法的基本 特征 1.1 程序行为分析 检测未知入侵手段的一种方法是通过建立用户活动简档来记录所有用户在服务器上的活动情况.该方法的基础建立在对用户历史行为的学习之上,通过不断更新用户活动简档,并以此与当前用户行为相比较,一旦发现当前用户行为显著背离正常行为,系统就认定发生了网络入侵.基于用户活动简档的入侵检测方法通常基于这样一个假设,即:入侵者总是突然地改变其行为.因此,如果入侵者缓慢地改变他的行为特征,往往易导致入侵检测系统产生漏报. 应该看到,与用户行为相比,系统服务程序则具有相对稳定的行为特征,因而本文选取系统服 务程序的行为作为研究对象,以期尽可能多地发 现未知的入侵行为.基本做法是对不同系统服务程序分别建立程序行为简档,同时在分析这些简档的基础上求取正常程序行为的期望值,一旦当前程序行为偏离给定期望值过大,即认为攻击发生.这样做的一个优点在于不再需要重复记录用户的正常行为,大大降低了系统开销,同时也可避免因入侵者行为的缓慢改变而导致的系统漏报. 一般而言,程序行为特征至少可表现在以下两个方面:程序的外部特征.例如它的输入;程序的内部特征.例如某些内部变量的取值.1.2 检测方法的基本特征 对程序行为的检测实际上就是对系统服务程序的行为进行分类和识别.为了达到这一目的,要求入侵检测系统不仅应具有系统中每一个服务程序行为模式的知识,而且还应能适应程序行为的改变.显然,采用传统的统计分析方法很难满足这些要求.为此,本文采用BP 神经网络作为入侵检测的基本分析工具. 神经网络有多种模型,本文采用了误差反向传递神经网络(Erro r Back Propagation Neural Netw ork ,简称BP -NN ).BP -NN 采用BP (Back Propagation )算法进行训练.该算法实际上是工程上常用的最小均方误差算法的一种广义形式,它使用梯度最速下降搜索技术,按代价函数(网络的实际输出和期待输出的均方误差)最小的准则递归求解网络的权值和各结点的阈值[2]. 第31卷第5期 华 中 科 技 大 学 学 报(自然科学版) V ol .31 No .52003年 5月 J .Huazhong U niv .of Sci .&Tech .(N ature Science Editio n ) M ay 2003 DOI :10.13245/j .hust .2003.05.003

第八章入侵检测系统

第八章入侵检测系统 第一节引言 通过电子手段对一个组织信息库的恶意攻击称为信息战(information warfare)。攻击的目的可能干扰组织的正常活动,甚至企图对组织的信息库造成严重的破坏。对信息战的各种抵抗措施都可归结为三类:保护、检测、响应。 保护 (入侵的防范)指保护硬件、软件、数据抵御各种攻击的技术。目前各种网络安全设施如防火墙及VPN,各种加密技术,身份认证技术,易攻击性扫描等都属于保护的范围之内,它们是计算机系统的第一道防线。 检测 (入侵的检测)研究如何高效正确地检测网络攻击。只有入侵防范不足以保护计算机的安全,任何系统及协议都不可避免地存在缺陷,可能是协议本身也可能是协议的实现,还有一些技术之外的社会关系问题,都能威胁信息安全。因此即使采用这些保护措施,入侵者仍可能利用相应缺陷攻入系统,这意味着入侵检测具有其他安全措施所不能代替的作用。 响应 (入侵的响应)是入侵检测之后的处理工作,主要包括损失评估,根除入侵者留下的后门,数据恢复,收集入侵者留下的证据等。这三种安全措施构成完整的信息战防御系统。 入侵检测(Intrusion Detection,ID)是本章讨论的主题之一,它通过监测计算机系统的某些信息,加以分析,检测入侵行为,并做出反应。入侵检测系统所检测的系统信息包括系统记录,网络流量,应用程序日志等。入侵(Intrusion)定义为未经授权的计算机使用者以及不正当使用(misuse)计算机的合法用户(内部威胁),危害或试图危害资源的完整性、保密性、可用性的行为。入侵检测系统(Intrusion Detection System,IDS)是实现入侵检测功能的硬件与软件。入侵检测基于这样一个假设,即:入侵行为与正常行为有显著的不同,因而是可以检测的。入侵检测的研究开始于20世纪80年代,进入90年代入侵检测成为研究与应用的热点,其间出现了许多研究原型与商业产品。 入侵检测系统在功能上是入侵防范系统的补充,而并不是入侵防范系统的替代。相反,它与这些系统共同工作,检测出已经躲过这些系统控制的攻击行为。入侵检测系统是计算机系统安全、网络安全的第二道防线。 一个理想的入侵检测系统具有如下特性: ?能以最小的人为干预持续运行。 ?能够从系统崩溃中恢复和重置。 ?能抵抗攻击。IDS必须能监测自身和检测自己是否已经被攻击者所改变。

入侵检测系统的研究

入侵检测系统的研究 【摘要】近几年来,随着网络技术以及网络规模的 不断扩大,此时对计算机系统的攻击已经是随处可见。现阶段,安全问题成为越来越多的人关注的重点。本文主要分析了入侵检测系统的功能、技术等情况。 【关键词】入侵检测系统研究情况 、刖言 目前的安全防护主要有防火墙等手段,但是由于防火墙 本身容易受到攻击,并且内部网络中存在着一系列的问题,从而不能够发挥其应有的作用。面对这一情况,一些组织开 始提出了通过采用更强大的主动策略以及方案来增强网络 的安全性。其中个最有效的解决方法那就是入侵检测。入 侵检测采用的是一种主动技术,从而弥补防火墙技术的不足,并且也可以防止入侵行为。 二、入侵检测系统的概述 (一)入侵检测系统的具体功能 入侵检测就是要借助计算机和网络资源来识别以及响 应一些恶意使用行为。检测的内容主要分为两个部分:外部的入侵行为、内部用户的未授权活动。然而入侵检测系统是由入侵检测的软件以及硬件这两个部分组成的。到现在为

止,入侵检测成为继防火墙之后的第二道安全闸门。在网络 安全体系中,入侵检测是成为一个非常重要的组成部分。总 之,入侵检测的功能主要包括了以下几个功能:第一,对用户活动进行监测以及分析;第二,审计系统构造变化以及弱点;第三,对已知进攻的活动模式进行识别反映,并且要向相关人士报警;第四,统计分析异常行为模式,保证评估重要系统以及数据文件的完整性以及准确性;第五,审计以及跟踪管理操作系统。 二)入侵检测系统的模型 在1987 年正式提出了入侵检测的模型,并且也是第 次将入侵检测作为一种计算机安全防御措施提出来。入侵检测模型主要分为六个部分:第一部分,主体。主体就是指在目标系统上进行活动的实体,也就是一般情况下所说的用户。第二部分,对象。对象就是指资源,主要是由系统文件、设备、命令等组成的。第三部分,审计记录。在主体对象中,活动起着操作性的作用,然而对操作系统来说,这些操作包括了登陆、退出、读、写以及执行等。异常条件主要是指系统可以识别异常的活动,比如:违反系统读写权限。资源使用情况主要指的是在系统内部,资源的实际消耗情况。时间戳主要是指活动所发生的时间。第四部分,活动档案。活动档案就是指系统正常行为的模型,并且可以将系统正常活动的相关信息保存下来。第五部分,异常记录。异常记录主要是可以将异常事件的发生情况表现出来。第六部分,活动规则。活动规则主要是指通过一组异常记录来判断入侵是否发生在规划集合中。一般情况下,通过将系统的正常活动模型作为准则,并且要按照专家所提出的系统或者统计方法来分析以及处理审计记录,如果已经发生了入侵,那么此时就应该采用相应的处理措施。 三)入侵检测系统的具体分类 通过研究现有的入侵检测系统,可以按照信息源的不同 将入侵检测系统分为以下几类: 第一,以主机为基础的入侵检测系统。通过对主机的审 计记录来进行监视以及分析,从而可以达到了入侵检测。这 监视主要发生在分布式、加密以及交换的环境中,从而可以判断出攻击是否发生。然而这一入侵检测系统存在着缺点,那就是该系统与具体操作系统平台有联系,从而很难将来自网络的入侵检测出来,并且会占有一定的系

入侵检测技术简单汇总

入侵检测技术 注意:本文只是对入侵检测技术的粗略的汇总,可供平时了解与学习,不能作为科研使用! 入侵检测分析系统可以采用两种类型的检测技术:异常检测(Anomaly Detection)和误用 检测(Misuse Detection). 异常检测 异常检测也被称为基于行为的检测,基于行为的检测指根据使用者的行为或资源使用状况来判断是否入侵。基于行为的检测与系统相对无关,通用性较强。它甚至有可能检测出以前未出现过的攻击方法,不像基于知识的检测那样受已知脆弱性的限制。但因为不可能对整个系统内的所有用户行为进行全面的描述,况且每个用户的行为是经常改变的,所以它的主要缺陷在于误检率很高。尤其在用户数目众多,或工作目的经常改变的环境中。其次由于统计简表要不断更新,入侵者如果知道某系统在检测器的监视之下,他们能慢慢地训练检测系统,以至于最初认为是异常的行为,经一段时间训练后也认为是正常的了。 异常检测主要方法: (1)统计分析 概率统计方法是基于行为的入侵检测中应用最早也是最多的一种方法。首先,检测器根据用户对象的动作为每个用户都建立一个用户特征表,通过比较当前特征与已存储定型的以前特征,从而判断是否是异常行为。 用户特征表需要根据审计记录情况不断地加以更新。用于描述特征的变量类型有: 操作密度:度量操作执行的速率,常用于检测通过长时间平均觉察不到的异常行为; 审计记录分布:度量在最新纪录中所有操作类型的分布; 范畴尺度:度量在一定动作范畴内特定操作的分布情况; 数值尺度:度量那些产生数值结果的操作,如CPU 使用量,I/O 使用量等。 统计分析通过在一段时间内收集与合法用户行为相关的数据来定义正常的域值(Threshold ),如果当前的行为偏离了正常行为的域值,那么就是有入侵的产生。对于用户所生成的每一个审计记录,系统经计算生成一个单独的检测统计值T2,用来综合表明最近用户行为的异常程度较大的T2值将指示有异常行为的发生,而接近于零的T2值则指示正常的行为。统计值T2本身是一个对多个测量值异常度的综合评价指标。假设有n个测量值表示为Si ,(1<=i<=n ),则T2 =a1S12+a2S22+…+a n S n2,其中a i(1<=i<=n )表示第i个测量值的权重。 其优点是能应用成熟的概率统计理论,检测率较高,因为它可以使用不同类型的审计数据,但也有一些不足之处,如:统计检测对事件发生的次序不敏感,也就是说,完全依靠统计理论可能漏检那些利用彼此关联事件的入侵行为。其次,定义是否入侵的判断阙值也比

(完整版)基于神经网络的网络入侵检测

基于神经网络的网络入侵检测 本章从人工神经网络的角度出发,对基于神经网络的网络入侵检测系统展开研究。在尝试用不同的网络结构训练和测试神经网络后,引入dropout层并给出了一种效果较好的网络结构。基于该网络结构,对目前的神经网络训练算法进行了改进和优化,从而有效避免了训练时出现的过拟合问题,提升了训练效率。 4.1 BP神经网络相关理论 本章从学习算法与网络结构相结合的角度出发,神经网络包括单层前向网络、多层前向网络、反馈神经网络、随机神经网络、竞争神经网络等多种类型。构造人工神经网络模型时主要考虑神经元的特征、网络的拓补结构以及学习规则等。本文选择反向传播神经网络(Back Propagation Neural Network, BPNN)作为基本网络模型。 BP神经网络是一种通过误差逆传播算法训练的多层前馈神经网络,是目前应用最广泛的神经网络模型形式之一。网络中每一层的节点都只接收上一层的输出,而每一层节点的输出都只影响下一层的输入,同层节点之间没有交互,相邻两层节点之间均为全连接模式。BP神经网络在结构上分为输入层、隐含层与输出层三部分,其拓扑结构如图4-1所示。 图4-1 BP神经网络拓扑结构 Figure 4-1 Topological Structure of BP Neural Network

这里隐含层既可以是一层也可以是多层,数据在输入后由隐含层传递到输出层,通过各层的处理最终得到输出结果。 传统的BP网络算法可分为两个过程:神经网络中信号的前向传播和误差函数的反向传播。算法在执行时会不断调整网络中的权值和偏置,计算输出结果与期望结果之间的误差,当误差达到预先设定的值后,算法就会结束。 (1)前向传播 隐含层第J个节点的输出通过式(4-1)来计算: (4-1) 式中ωij代表输入层到隐含层的权重,αj代表输入层到隐含层的偏置,n 为输入层的节点个数,f(.)为激活函数。输出层第k个节点的输出通过式(4-2)来计算: (4-2) 式中ωjk代表隐含层到输出层的权重,bk代表隐含层到输出层的偏置,l为隐含层的结点个数。 根据实际输出与期望输出来计算误差,见式(4-3)。 (4-3) 式中(Yk-Ok)用ek来表示,Yk代表期望输出,m为输出层的结点个数。 当E不满足要求时,就会进入反向传播阶段。 (2)反向传播 反向传播是从输出到输入的传播过程。从式((4-1)至式(4-3 )中,可以发现网络误差E是与各层权值和偏置有关的函数,所以如果想减小误差,需要对权值和偏置进行调整。一般采取梯度下降法反向计算每层的权值增量,令权值的变化量同误差的负梯度方向成正相关,调整的原则是令误差沿负梯度方向不断减少。权值的更新公式见式(4-4),偏置的更新公式见式(4-5)。

网络安全技术习题及答案第章入侵检测系统

第9章入侵检测系统1. 单项选择题 1) B 2) D 3) D 4) C 5) A 6) D 2、简答题 (1)什么叫入侵检测,入侵检测系统有哪些功能? 入侵检测系统(简称“IDS”)就是依照一定的,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。 入侵检测系统功能主要有: ●识别黑客常用入侵与攻击手段 ●监控网络异常通信 ●鉴别对系统漏洞及后门的利用 ●完善网络安全管理 (2)根据检测对象的不同,入侵检测系统可分哪几种? 根据检测对象的不同,入侵检测系统可分为基于主机的入侵检测基于网络的入侵检测、混合型三种。主机型入侵检测系统就是以系统日志、应用程序日志等作为数据源。主机型入侵检测系统保护的一般是所在的系统。网络型入侵检测系统的数据源是网络上的数据包。一般网络型入侵检测系统担负着保护整个网段的任务。混合型是基于主机和基于网络的入侵检测系统的结合,它为前两种方案提供了互补,还提供了入侵检测的集中管理,采用这种技术能实现对入侵行为的全方位检测。 (3)常用的入侵检测系统的技术有哪几种?其原理分别是什么? 常用的入侵检测系统的技术有两种,一种基于误用检测(Anomal Detection),另一种基于异常检测(Misuse Detection)。 对于基于误用的检测技术来说,首先要定义违背安全策略事件的特征,检测主要判别这类特征是否在所收集到的数据中出现,如果检测到该行为在入侵特征库中,说明是入侵行为,此方法非常类似杀毒软件。基于误用的检测技术对于已知的攻击,它可以详细、准确的报告出攻击类型,但是对未知攻击却效果有限,而且知识库必须不断更新。 基于异常的检测技术则是先定义一组系统正常情况的数值,如CPU利用率、内存利用率、文件校验和等(这类数据可以人为定义,也可以通过观察系统、并用统计的办法得出),然后将系统运行时的数值与所定义的“正常”情况比较,得出是否有被攻击的迹象。这种检测方式的核心在于如何定义所谓的正常情况。

入侵检测系统研究的论文

入侵检测系统研究的论文 摘要介绍了入侵检测系统的概念,分析了入侵检测系统的模型;并对现有的入侵检测系统进行了分类,讨论了入侵检测系统的评价标准,最后对入侵检测系统的发展趋势作了有意义的预测。 关键词入侵检测系统;cidf ;网络安全;防火墙 0 引言 近年来,随着信息和网络技术的高速发展以及政治、经济或者军事利益的驱动,计算机和网络基础设施,特别是各种官方机构的网站,成为黑客攻击的热门目标。近年来对电子商务的热切需求,更加激化了这种入侵事件的增长趋势。由于防火墙只防外不防内,并且很容易被绕过,所以仅仅依赖防火墙的计算机系统已经不能对付日益猖獗的入侵行为,对付入侵行为的第二道防线——入侵检测系统就被启用了。 1 入侵检测系统(ids)概念 1980年,james 第一次系统阐述了入侵检测的概念,并将入侵行为分为外部滲透、内部滲透和不法行为三种,还提出了利用审计数据监视入侵活动的思想[1]。即其之后,1986年dorothy 提出实时异常检测的概念[2]并建立了第一个实时入侵检测模型,命名为入侵检测专家系统(ides),1990年,等设计出监视网络数据流的入侵检测系统,nsm(network security monitor)。自此之后,入侵检测系统才真正发展起来。 anderson将入侵尝试或威胁定义为:潜在的、有预谋的、未经授权的访问信息、操作信息、致使系统不可靠或无法使用的企图。而入侵检测的定义为[4]:发现非授权使用计算机的个体(如“黑客”)或计算机系统的合法用户滥用其访问系统的权利以及企图实施上述行为的个体。执行入侵检测任务的程序即是入侵检测系统。入侵检测系统也可以定义为:检测企图破坏计算机资源的完整性,真实性和可用性的行为的软件。 入侵检测系统执行的主要任务包括[3]:监视、分析用户及系统活动;审计系统构造和弱点;识别、反映已知进攻的活动模式,向相关人士报警;统计分析异常行为模式;评估重要系统和数据文件的完整性;审计、跟踪管理操作系统,识别用户违反安全策略的行为。入侵检测一般分为三个步骤:信息收集、数据分析、响应。 入侵检测的目的:(1)识别入侵者;(2)识别入侵行为;(3)检测和监视以实施的入侵行为;(4)为对抗入侵提供信息,阻止入侵的发生和事态的扩大; 2 入侵检测系统模型 美国斯坦福国际研究所(sri)的于1986年首次提出一种入侵检测模型[2],该模型的检测方法就是建立用户正常行为的描述模型,并以此同当前用户活动的审计记录进行比较,如果有较大偏差,则表示有异常活动发生。这是一种基于统计的检测方法。随着技术的发展,后来人们又提出了基于规则的检测方法。结合这两种方法的优点,人们设计出很多入侵检测的模型。通用入侵检测构架(common intrusion detection framework简称cidf)组织,试图将现有的入侵检测系统标准化,cidf阐述了一个入侵检测系统的通用模型(一般称为cidf模型)。它将一个入侵检测系统分为以下四个组件: 事件产生器(event generators) 事件分析器(event analyzers) 响应单元(response units) 事件数据库(event databases) 它将需要分析的数据通称为事件,事件可以是基于网络的数据包也可以是基于主机的系统日志中的信息。事件产生器的目的是从整个计算机环境中获得事件,并向系统其它部分提供此事件。事件分析器分析得到的事件并产生分析结果。响应单元则是对分析结果做出反应

基于神经网络的实时入侵检测系统的研究和实现

1引言 目前,网络的攻击手段越来越多,入侵手段也不断更新。抵制攻击常用的机制是防火墙,它是被动的网络安全机制,对许多攻击难以检测,尤其是来自内部网络的攻击。入侵检测它弥补了传统安全技术的不足,是一种主动的防御技术。根据CIDF(CommonIntrusionDetectionFramework)标准[1]。 IDS就是通过从计算机网络或计算机系统中的若干关键点收集信息并对其进行分析,从中发现网络或系统中是否有违反安全策略的行为和遭到袭击的迹象的网络安全技术。 根据入侵检测系统的信息源,通常将入侵检测系统分为三类[2]:基于主机的入侵检测系统(Host-BasedIDS)、基于网络的入侵检测系统(Network-BasedIDS)和基于应用程序的入侵检测系统(Application-BasedIDS)。基于主机的入侵检测系统检测的信息主要来自操作系统的审计踪迹和系统日志。基于网络的入侵检测系统的信息源是网络数据包。基于应用程序的入侵检测系统的信息源则是应用程序产生的事务日志,它实际上是基于主机的入侵检测系统的一个特例。三种入侵检测手段都具有自己的优点和不足,互相可作为补充。 不同的入侵检测算法将直接决定本系统的执行效率,所以选用好的入侵检测算法是非常重要的。入侵检测算法大致有简单模式匹配、专家系统、模型推理、状态转换分析等。目前多数商业化的入侵检测产品都采用简单模式匹配。其特点是原理简单、扩展性好、检测效率高、可以实时检测,但只能适用于比较简单的攻击方式,并且误报率高。由于人工神经网络在入侵检测中具有如下应用优势[3]:(1)人工神经网络具有卓越的非线性映射能力和知识归纳学习,可以通过对大量实例样本反复学习来逐渐调整和修改人工神经网络的权值分布,使人工神经网络收敛于稳定状态,从而完成知识的学习,获得预测能力。(2)人工神经网络能不断接受新的实例样本,并不断调整人工神经网络的权值分布,自适应能力强,具有动态特性。(3)人工神经网络具有良好的知识推理能力,当人工神经网络学会正常行为模式,就能够对偏离正常行为特征轮廓的事件做出反应,进而可 基于神经网络的实时入侵检测系统的研究和实现 仲兆满1,李存华2,3,管燕1,2 ZHONGZhao-man1,LICun-hua2,3,GUANYan1,2 1.连云港师范高等专科学校计算机科学与技术系,江苏连云港222006 2.扬州大学信息工程学院,江苏扬州225009 3.淮海工学院,计算机科学与技术系,江苏连云港222005 1.DepartmentofComputer,LianyungangTeacher’sCollege,Lianyungang,Jiangsu222006,China 2.CollegeofInformationEngineering,YangzhouUniversity,Yangzhou,Jiangsu225009,China 3.DepartmentofComputerScience,HuaihaiInstituteofTechnology,Lianyungang,Jiangsu222005,China E-mail:zhongzhaoman@163.com ZHONGZhao-man,LICun-hua,GUANYan.Instantintrusiondetectionsystembasedonneuralnetwork.ComputerEngineeringandApplications,2007,43(30):120-123. Abstract:AccordingtothecharacteristicsoftheattacksagainstTCP/IPprotocol,transferringlayerdatapacketscanbeclassifiedintothreetypes(namelyUDP,TCPandICMP)andhandledrespectively.Thethreetypesofpacketsareusedasinputtotrainandformulatedifferentneuralnetworksforintrusiondetection.Withtheproposedmethod,anovelinstantintrusiondetectionsystemisdesignedandachieved.Thesystemhasfavorableusability,extensibilityandtheparametersofthenetworkstructurecanbeflexiblyadjustedtoachievesatisfactorydetectionperformance.Experimentalresultsprovethatdisposingdatapacketsrespectivelycanreducethetimeofneuralnetworktrainingandimprovetheaccuracyofnetworkintrusiondetection. Keywords:networksecurity;intrusiondetection;BPneuralnetwork;packetsoftransferringlayer 摘要:根据TCP/IP协议族攻击的特征,提出在传输层上将捕获的数据包分成三类(UDP、TCP和ICMP)分别进行编码并输入到三个不同的神经网络中训练、检测。根据以上思想设计并实现了一个基于BP神经网络的实时入侵检测系统的原型。该原型系统具有通用性和可扩展性,能够根据需要灵活调整网络结构和训练参数,可以发展为更精确的网络入侵检测系统。最后给出了实验设计及其结果,证明了文中对数据包分类处理的方法既能减少网络训练的次数,又能提高网络检测的精度。 关键词:网络安全;入侵检测;BP神经网络;传输层数据包 文章编号:1002-8331(2007)30-0120-04文献标识码:A中图分类号:TP393 作者简介:仲兆满(1977-),男,讲师,主要研究方向为智能信息处理、网络安全等;李存华(1963-),男,教授,博士,主要研究方向为网络安全、数据挖掘等;管燕(1976-),女,讲师,主要研究方向为图像处理、模式识别等。

基于神经网络的入侵检测技术

基于神经网络的入侵检测技术 摘要:关于神经网络与入侵检测技术的结合一直是网络安全问题研究的一个热点,本文介绍了网络发展带来的问题,并详细阐述了入侵检测技术的基本概况,接着说明神经网络在入侵检测中的应用,最后对其提出了一些展望。 关键词:神经网络入侵检测激励函数模型 Abstract:On neural network and intrusion detection technology combined with network security issues has been a research focus, this paper brings the issue of network development, and elaborated on the basic overview of intrusion detection technology, and then the neural network intrusion detection Finally, some prospects of its proposed. Key words:neural network intrusion Detection Activation function model 1 引言 伴随着计算机网络技术的快速发展,网络的安全问题也日益突出,网络安全的一个主要威胁就是通过网络对信息系统的人侵。特别是系统中一些敏感及关键信息,经常遭受恶意和非法用户的攻击,使得这些信息被非法获取或破坏,造成严重的后果。目前在各个领域的计算机犯罪和网络非法入侵,无论是数量,手段,还是性质、规模,已经到了令人咋舌的地步。据统计,美国每年由于网络安全问题而造成的经济损失超过170亿美元,德国、英国也均在数十亿美元以上,法国、新加坡等其它国家问题也很严重[1]。在国际刑法界列举的现代社会新型犯罪排行榜上,计算机犯罪已名列榜首。2008年,CSI/FBI调查所接触的524个组织工作中,有56%遇到电脑安全事件,其中有38%遇到1-5起,16%以上遇到11起以上。因与互联网连接而成为频繁攻击点的组织连续3年不断增加,遭受拒绝服务攻击则从2005年的27%上升到2008的42%。所以,对网络及其信息的保护成为重要课题。对于网络安全现有的解决方案,我们知道防火墙、加密技术等都属于静态的防护手段,只能够被动的防御攻击,而对于已经发生的攻击则束手无策。鉴于此,能动态、主动地实现网络防卫的实时人侵检测技术日益成为网络安全领域的一个关键技术。 神经网络NN (Neural Network)具有检测准确度高且有良好的非线性映射和自学习能力、建模简单、容错性强等优点。神经网络技术具备相当强的攻击模式分析能力,能够较好地处理带噪声的数据,在概念和处理方法上都适合入侵检测系统的要求,已成为入侵检测技术领域研究的热点之一[2]。但由于传统的入侵检测技术存在着规则库难于管理、统计模型难以建立以及较高的误报率和漏报率等

网络入侵检测原理与技术

网络入侵检测原理与技术 摘要:计算机网络技术的发展和应用对人类生活方式的影响越来越大,通过Internet人们的交流越来越方便快捷,以此同时安全问题也一直存在着,而人们却一直未给予足够的重视,结果连接到Internet上的计算机暴露在愈来愈频繁的攻击中,基于计算机、网络的信息安全问题已经成为非常严重的问题。 关键词:入侵检测;入侵检测系统;入侵检测系统的原理、方法、技术 一、网络入侵及其原因 简单来说,网络安全问题可以分为两个方面: 1)网络本身的安全; 2)所传输的信息的安全。 那么,我们之所以要进行网络入侵检测,原因主要有以下几个:1)黑客攻击日益猖獗 2)传统安全产品存在相当多的问题 二、入侵检测原理、方法及技术 1、入侵检测概念 入侵检测是指对潜在的有预谋的未经授权的访问信息、操作信息以及致使系统不可靠、不稳定或者无法使用的企图的检测和监视。它是对安全保护的一种积极主动地防御策略,它从计算机网络系统中的若干关键点收集信息,并进行相应的分析,以检查网路中是否有违反安全策略的行为和遭到袭击的迹象。入侵检测被认为是防火墙之后第二道安全闸门,在不影响网路性能的前提下对网络进行监测,从而提供对内外部攻击和误操作的实时保护。 2、入侵检测模型

3、入侵检测原理 根据入侵检测模型,入侵检测系统的原理可以分为以下两种: 1)异常检测原理 该原理根据系统或者用户的非正常行为和使用计算机资源的非正常情况来检测入侵行为。 异常检测原理根据假设攻击和正常的活动的很大的差异来识别攻击。首先收集一段正常操作的活动记录,然后建立代表用户、主机或网络连接的正常行为轮廓,再收集事件数据同时使用一些不同的方法来决定所检测到的事件活动是否正常。 基于异常检测原理的入侵检测方法和技术主要有以下几种方法: a)统计异常检测方法; b)特征选择异常检测方法; c)基于贝叶斯推理异常的检测方法; d)基于贝叶斯网络异常检测方法; e)基于模式预测异常检测方法。 其中比较成熟的方法是统计异常检测方法和特征选择异常检测方法,对这两种方法目前已有由此而开发成的软件产品面市,而其他方法都还停留在理论研究阶段。 异常检测原理的优点:无需获取攻击特征,能检测未知攻击或已知攻击的变种,且能适应用户或系统等行为的变化。 异常检测原理的缺点:一般根据经验知识选取或不断调整阈值以满足系统要求,阈值难以设定;异常不一定由攻击引起,系统易将用户或系统的特殊行为(如出错处理等)判定为入侵,同时系统的检测准确性受阈值的影响,在阈值选取不当时,会产生较多的检测错误,造成检测错误率高;攻击者可逐渐修改用户或系统行为的轮廓模型,因而检测系统易被攻击者训练;无法识别攻击的类型,因而难以采取适当的措施阻止攻击的继续。 2)误用检测原理 误用检测,也称为基于知识或基于签名的入侵检测。误用检测IDS根据已知攻击的知识建立攻击特征库,通过用户或系统行为与特征库中各种攻击模式的比较确定是否发生入侵。常用的误用检测方法和技术主要有: a)基于专家系统的检测方法; b)基于状态转移分析的检测方法; c)基于条件的概率误用检测方法; d)基于键盘监控误用检测方法; e)基于模型误用检测方法。 误用检测技术的关键问题是:攻击签名的正确表示。误用检测是根据攻击签名来判断入侵的,如何用特定的模式语言来表示这种攻击行为,是该方法的关键所在。尤其攻击签名必须能够准确地表示入侵行为及其所有可能的变种,同时又不会把非入侵行为包含进来。由于大部分的入侵行为是利用系统的漏洞和应用程序的缺陷进行攻击的,那么通过分析攻击过程的特征、条件、排列以及事件间的关系,就可具体描述入侵行为的迹象。 4、入侵检测方法 1)基于概率统计的检测 该方法是在异常入侵检测中最常用的技术,对用户行为建立模型并根据该模型,当发现出现可疑行为时进行跟踪,监视和记录该用户的行为。优越性在于理论成熟,缺点是匹配用

网络安全技术习题及答案入侵检测系统

第9章入侵检测系统 1. 单项选择题 1) B 2) D 3) D 4) C 5) A 6) D 2、简答题 (1)什么叫入侵检测,入侵检测系统有哪些功能? 入侵检测系统(简称“IDS”)就是依照一定的,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。 入侵检测系统功能主要有: ●识别黑客常用入侵与攻击手段 ●监控网络异常通信 ●鉴别对系统漏洞及后门的利用 ●完善网络安全管理 (2)根据检测对象的不同,入侵检测系统可分哪几种? 根据检测对象的不同,入侵检测系统可分为基于主机的入侵检测基于网络的入侵检测、混合型三种。主机型入侵检测系统就是以系统日志、应用程序日志等作为数据源。主机型入侵检测系统保护的一般是所在的系统。网络型入侵检测系统的数据源是网络上的数据包。一般网络型入侵检测系统担负着保护整个网段的任务。混合型是基于主机和基于网络的入侵检测系统的结合,它为前两种方案提供了互补,还提供了入侵检测的集中管理,采用这种技术能实现对入侵行为的全方位检测。 (3)常用的入侵检测系统的技术有哪几种?其原理分别是什么? 常用的入侵检测系统的技术有两种,一种基于误用检测(Anomal Detection),另一种基于异常检测(Misuse Detection)。 对于基于误用的检测技术来说,首先要定义违背安全策略事件的特征,检测主要判别这类特征是否在所收集到的数据中出现,如果检测到该行为在入侵特征库中,说明是入侵行为,此方法非常类似杀毒软件。基于误用的检测技术对于已知的攻击,它可以详细、准确的报告出攻击类型,但是对未知攻击却效果有限,而且知识库必须不断更新。 基于异常的检测技术则是先定义一组系统正常情况的数值,如CPU利用率、内存利用率、文件校

入侵检测系统(IDS)与入侵防御系统(IPS) 的区别

入侵检测系统(IDS)与入侵防御系统(IPS) 的区别 1.入侵检测系统(IDS) IDS是英文“Intrusion Detection Systems”的缩写,中文意思是“入侵检测系统”。专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。 我们做一个比喻——假如防火墙是一幢大厦的门锁,那么IDS就是这幢大厦里的监视系统。一旦小偷进入了大厦,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。 与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。因此,对IDS的部署的唯一要求是:IDS应当挂接在所有所关注的流量都必须流经的链路上。在这里,“所关注流量”指的是来自高危网络区域的访问流量和需要进行统计、监视的网络报文。 IDS在交换式网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源。 这些位置通常是: ●服务器区域的交换机上; ●Internet接入路由器之后的第一台交换机上;

重点保护网段的局域网交换机上。 2.入侵防御系统(IPS) IPS是英文“Intrusion Prevention System”的缩写,中文意思是入侵防御系统。 随着网络攻击技术的不断提高和网络安全漏洞的不断发现,传统防火墙技术加传统IDS的技术,已经无法应对一些安全威胁。在这种情况下,IPS技术应运而生,IPS技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。 对于部署在数据转发路径上的IPS,可以根据预先设定的安全策略,对流经的每个报文进行深度检测(协议分析跟踪、特征匹配、流量统计分析、事件关联分析等),如果一旦发现隐藏于其中网络攻击,可以根据该攻击的威胁级别立即采取抵御措施,这些措施包括(按照处理力度):向管理中心告警;丢弃该报文;切断此次应用会话;切断此次TCP连接。 进行了以上分析以后,我们可以得出结论,办公网中,至少需要在以下区域部署IPS,即办公网与外部网络的连接部位(入口/出口);重要服务器集群前端;办公网内部接入层。至于其它区域,可以根据实际情况与重要程度,酌情部署。 3.IPS与IDS的区别、选择 IPS对于初始者来说,是位于防火墙和网络的设备之间的设备。这样,如果检测到攻击,IPS会在这种攻击扩散到网络的其它地方之前阻止这个恶意的通信。而IDS只是存在于你的网络之外起到报警的作用,而不是在你的网络前面起到防御的作用。 IPS检测攻击的方法也与IDS不同。一般来说,IPS系统都依靠对数据包的检测。IPS将检查入网的数据包,确定这种数据包的真正用途,然后决定是否允许这种数据包进入你的网络。 目前无论是从业于信息安全行业的专业人士还是普通用户,都认为入侵检测系统和入侵防御系统是两类产品,并不存在入侵防御系统要替代入侵检测系统的可能。但由于入侵防御产品的出现,给用户带来新的困惑:到底什么情况下该选择入侵检测产品,什么时候该选择入侵防御产品呢? 从产品价值角度讲:入侵检测系统注重的是网络安全状况的监管。入侵防御系统关注的是对入侵行为的控制。与防火墙类产品、入侵检测产品可以实施的安全策略不同,入侵防御系统可以实施深层防御安全策略,即可以在应用层检测出攻击并予以阻断,这是防火墙所做不到的,当然也是入侵检测产品所做不到的。 从产品应用角度来讲:为了达到可以全面检测网络安全状况的目的,入侵检测系统需要部署在网络内部的中心点,需要能够观察到所有网络数据。如果信息系统中包含了多个逻辑隔离的子网,则需要在整个信息系统中实施分布部署,即每子网部署一个入侵检测分析引擎,并统一进行引擎的策略管理以及事件分析,以达到掌控整个信息系统安全状况的目的。

入侵检测系统与入侵防御系统的区别

入侵检测系统与入侵防御系统的区别 2008-09-04 15:38:12 作者:未知来源:CNET中国 关键字:入侵防御系统入侵检测系统IPS特征匹配IDS攻击安全策略用户网络部署 1. 入侵检测系统(IDS) IDS是英文“Intrusion Detection Systems”的缩写,中文意思是“入侵检测系统”。专业上讲就是依照一定的安全策略,对网络、系统的运行状况进行监视,尽可能发现各种攻击企图、攻击行为或者攻击结果,以保证网络系统资源的机密性、完整性和可用性。 我们做一个比喻——假如防火墙是一幢大厦的门锁,那么IDS就是这幢大厦里的监视系统。一旦小偷进入了大厦,或内部人员有越界行为,只有实时监视系统才能发现情况并发出警告。 与防火墙不同的是,IDS入侵检测系统是一个旁路监听设备,没有也不需要跨接在任何链路上,无须网络流量流经它便可以工作。因此,对IDS的部署的唯一要求是:IDS应当挂接在所有所关注的流量都必须流经的链路上。在这里,“所关注流量”指的是来自高危网络区域的访问流量和需要进行统计、监视的网络报文。 IDS在交换式网络中的位置一般选择为:尽可能靠近攻击源、尽可能靠近受保护资源。

这些位置通常是: 服务器区域的交换机上; Internet接入路由器之后的第一台交换机上; 重点保护网段的局域网交换机上。 2. 入侵防御系统(IPS) IPS是英文“Intrusion Prevention System”的缩写,中文意思是入侵防御系统。 随着网络攻击技术的不断提高和网络安全漏洞的不断发现,传统防火墙技术加传统IDS 的技术,已经无法应对一些安全威胁。在这种情况下,IPS技术应运而生,IPS技术可以深度感知并检测流经的数据流量,对恶意报文进行丢弃以阻断攻击,对滥用报文进行限流以保护网络带宽资源。 对于部署在数据转发路径上的IPS,可以根据预先设定的安全策略,对流经的每个报文进行深度检测(协议分析跟踪、特征匹配、流量统计分析、事件关联分析等),如果一旦发现隐藏于其中网络攻击,可以根据该攻击的威胁级别立即采取抵御措施,这些措施包括(按照处理力度):向管理中心告警;丢弃该报文;切断此次应用会话;切断此次TCP连接。 进行了以上分析以后,我们可以得出结论,办公网中,至少需要在以下区域部署IPS,即办公网与外部网络的连接部位(入口/出口);重要服务器集群前端;办公网内部接入层。至于其它区域,可以根据实际情况与重要程度,酌情部署。 3. IPS与IDS的区别、选择 IPS对于初始者来说,是位于防火墙和网络的设备之间的设备。这样,如果检测到攻击,IPS会在这种攻击扩散到网络的其它地方之前阻止这个恶意的通信。而IDS只是存在于你的网络之外起到报警的作用,而不是在你的网络前面起到防御的作用。 IPS检测攻击的方法也与IDS不同。一般来说,IPS系统都依靠对数据包的检测。IPS 将检查入网的数据包,确定这种数据包的真正用途,然后决定是否允许这种数据包进入你的网络。 目前无论是从业于信息安全行业的专业人士还是普通用户,都认为入侵检测系统和入侵防御系统是两类产品,并不存在入侵防御系统要替代入侵检测系统的可能。但由于入侵防御产品的出现,给用户带来新的困惑:到底什么情况下该选择入侵检测产品,什么时候该选择入侵防御产品呢? 从产品价值角度讲:入侵检测系统注重的是网络安全状况的监管。入侵防御系统关注的是对入侵行为的控制。与防火墙类产品、入侵检测产品可以实施的安全策略不同,入侵防御

如何正确使用“网络入侵检测系统”

如何正确使用“网络入侵检测系统” 在本质上,入侵检测系统是一个典型的“窥探设备”。它不跨接多个物理网段(通常只有一个监听端口),无须转发任何流量,而只需要在网络上被动地、无声息地收集它所关心的报文即可。IDS处理过程分为数据采集阶段、数据处理及过滤阶段、入侵分析及检测阶段、报告以及响应阶段等四个阶段。数据采集阶段是数据审核阶段。入侵检测系统收集目标系统中引擎提供的主机通讯数据包和系统使用等情况。数据处理及过滤阶段是把采集到的数据转换为可以识别是否发生入侵的阶段。分析及检测入侵阶段通过分析上一阶段提供的数据来判断是否发生入侵。这一阶段是整个入侵检测系统的核心阶段,根据系统是以检测异常使用为目的还是以检测利用系统的脆弱点或应用程序的BUG来进行入侵为目的,可以区分为异常行为和错误使用检测。报告及响应阶段针对上一个阶段中进行的判断做出响应。如果被判断为发生入侵,系统将对其采取相应的响应措施,或者通知管理人员发生入侵,以便于采取措施。最近人们对入侵检测以及响应的要求日益增加,特别是对其跟踪功能的要求越来越强烈。 目前,IDS分析及检测入侵阶段一般通过以下几种技术手段进行分析:特征库匹配、基于统计分析和完整性分析。其中前两种方法用于实时的入侵检测,而完整性分析则用于事后分析。 特征库匹配就是将收集到的信息与已知的网络入侵和系统误用模式数据库进行比较,从而发现违背安全策略的行为。该过程可以很简单(如通过字符串匹配以寻找一个简单的条目或指令),也可以很复杂(如利用正规的数学表达式来表示安全状态的变化)。一般来讲,一种进攻模式可以用一个过程(如执行一条指令)或一个输出(如获得权限)来表示。 该方法的一大优点是只需收集相关的数据集合,显著减少系统负担,且技术已相当成熟。它与病毒防火墙采用的方法一样,检测准确率和效率都相当高。但是,该方法存在的弱点是需要不断升级以对付不断出现的黑客攻击手法,不能检测到从未出现过的黑客攻击手段。 统计分析方法首先给信息对象(如用户、连接、文件、目录和设备等)创建一个统计描述,统计正常使用时的一些测量属性(如访问次数、操作失败次数和延时等)。测量属性的平均值将被用来与网络、系统的行为进行比较,任何观察值在正常偏差之外时,就认为有入侵发生。例如,统计分析可能标识一个不正常行为,因为它发现一个在晚八点至早六点不登录的账户却在凌晨两点试图登录,或者针对某一特定站点的数据流量异常增大等。其优点是可检测到未知的入侵和更为复杂的入侵,缺点是误报、漏报率高,且不适应用户正常行为的突然改变。 完整性分析主要关注某个文件或对象是否被更改,包括文件和目录的内容及属性,它在发现被更改的、被特络伊化的应用程序方面特别有效。完整性分析利用强有力的加密机制,称为消息摘要函数(例如MD5),能识别极其微小的变化。其优点是不管模式匹配方法和统计分析方法能否发现入侵,只要是成功的攻击导致了文件或其他对象的任何改变,它都能够发现。缺点是一般以批处理方式实现,不用于实时响应。 随着网络安全风险系数不断提高,曾经作为最主要的安全防范手段的防火墙,已经不能满足人们对网络安全的需求。 作为对防火墙及其有益的补充,IDS(入侵检测系统)能够帮助网络系统快速发现网络攻击的发生,扩展了系统管理员的安全管理能力(包括安全审计、监视、进攻识别和响应),提高了信息安全基础结构的完整性。 IDS被认为是防火墙之后的第二道安全闸门,它能在不影响网络性能的情况下对网络进行监听,从而提供对内部攻击、外部攻击和误操作的实时保护。 伴随着计算机网络技术和互联网的飞速发展,网络攻击和入侵事件与日俱增,特别是近两年,政府部门、军事机构、金融机构、企业的计算机网络频遭黑客袭击。攻击者可以从容地对那些没有安全保护的网络进行攻击和入侵,如进行拒绝服务攻击、从事非授权的访问、肆意窃取和篡改重要的数据信息、安装后门监听程序以便随时获得内部信息、传播计算机病