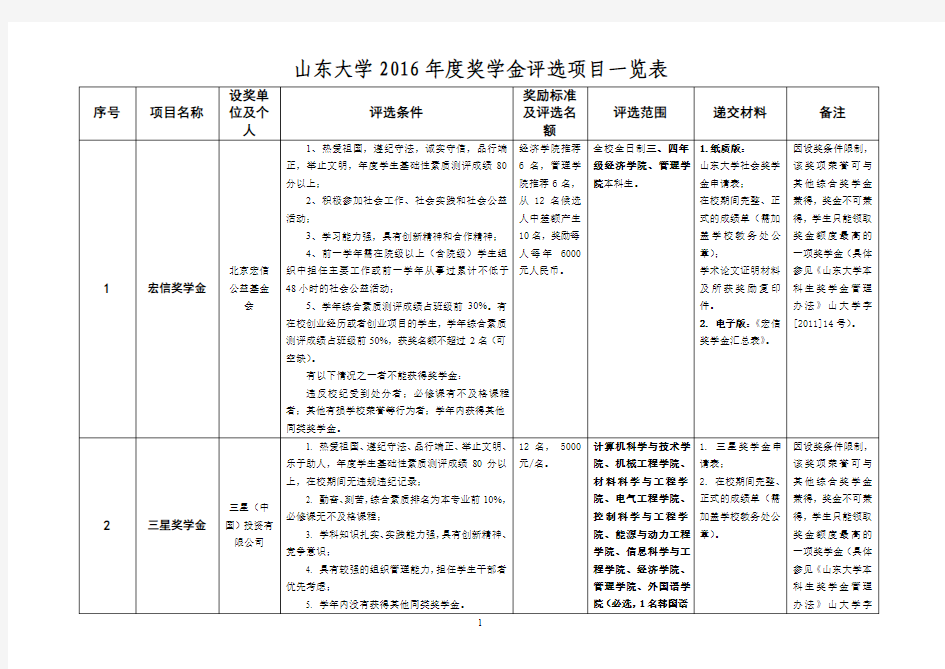

山东大学2016年度奖学金评选项目一览表

山东大学2016年度奖学金评选项目一览表

西安石油大学优秀学生奖学金评定实施办法(计算机)

西安石油大学计算机学院奖学金评定细则为了做好我院奖学金的评定工作,根据国家教育部和我校有关规定结合我院实际情况,特制定本办法。 一、组织机构 学院成立由院党总支、学工办、教学办负责人和各年级辅导员组成奖学金评定领导小组。 组长:蔡建文 副组长:李强韩家新 成员:马小刚王武习各年级辅导员 二、评选条件 1、符合《西安石油大学优秀学生奖学金评定实施办法》评选条件; 2、我院正式注册的全日制在校本科学生; 3、政治思想素质好,热爱祖国、热爱社会主义,坚持四项基本原则,拥护党的路线、方针、政策,立场坚定; 4、自觉遵守国家法律、法规,模范遵守各项校规校纪,表现良好; 5、学习目的明确,态度端正,热爱所学专业。勤奋学习、刻苦钻研,成绩优良。综合成绩绩点不低于2.8,其中一等奖学金综合成绩绩点不低于3.5,二等奖学金综合成绩绩点不低于3.0,三等不低于2.8; 6、积极参加体育锻炼,参加学校组织的各项必须参加的活动,身心健康,体育成绩合格; 7、学年所修学分数应不少于该学年教学计划规定的课程及学分

数并且所修每门课程成绩均合格,即均取得学分; 8、对于三年级以上(含三年级)学生必须通过CET—4考试; 9、遵守校规校纪,未受纪律处分; 10、上一学年有不及格课程、休退学的学生、申请免修的学生不能参加奖学金的评选; 11、以后勤集团相关部门检查结果为主要依据,上学年宿舍内务两次被评为“差”(含两次)的,宿舍成员不能参加奖学金的评选; 12、积极交纳学费,不得无故欠费。 三、奖学金类别及评选范围 1、“品学兼优奖学金” 以在本专业学习成绩排名评选: (1)一等奖学金按专业人数4%评选,奖金额度为2000元/人; (2)二等奖学金按专业人数6%评选,奖金额度为1000元/人; (3)三等奖学金按专业人数10%评选,奖金额度为500元/人。 2、“学习进步奖学金” 奖励学习成绩排名比上一学年度向前跨越名次超过本人所在专业人数的35%的学生,奖金额度500元/人。 3、“科技创新奖学金” 奖励在参加国家、省市学科竞赛和大学生其他课外科技创新、发表科技论文、科技创新兴趣小组等方面获得优异成绩的学生,奖金额度根据所获奖项情况确定。 4、“精神文明奖学金” 奖励在社会活动、见义勇为、拾金不昧、助人为乐和公益服务等方面表现突出学生,具体评选人数和奖金额度依照当年实际情况确

最新信息安全复习题(5.0版)

选择题 1、狭义上说的信息安全,只是是从(D)的角度介绍信息安全的研究内容。 A、心理学 B、社会科学 C、工程学 D、自然科学 2、信息安全从总体上可分为5个层次,( A)是信息安全研究中的关键点。 A、密码技术 B、安全协议 C、网络安全 D、系统安全 3、信息安全的目标CIA指的是( ABD) A、机密性 B、完整性 C、可靠性 D、可用性 4、1999年10月经过国家质量技术监督局批准发布的《计算机信息系统安全保护等级划分准则》将计算机安全保护划分为以下(C )个级别。 A、3 B、4 C、5 D、6 5、OSI参考模型是国际标准化组织制定的模型,把计算机与计算机之间的通信分成( C)个互相连接的协议层。 A、5 B、6 C、7 D、8 6、( A )服务的一个典型例子是用一种一致选定的标准方法对数据进行编码。 A、表示层 B、网络层 C、TCP层 D、物理层 7、( B )是用来判断任意两台计算机的IP地址是否属于同一子网络的根据。 A、IP地址 B、子网掩码 C、TCP层 D、IP层 8、通过( D ),主机和路由器可以报告错误并交换相关的状态信息。 A、IP协议 B、TCP协议 C、UDP协议 D、ICMP协议 9、常用的网络服务中,DNS使用(A )。 A、UDP协议 B、TCP协议 C、IP协议 D、ICMP协议 10、( A )就是应用程序的执行实例(或称一个执行程序),是程序动态的描述。 A、进程 B、程序 C、线程 D、堆栈 11、在main()函数中定义两个参数argc和argv,其中argc存储的是(A )argv存储的是( C )。 A、命令行参数的个数 B、命令行程序的名称 C、命令行各个参数的值 D、命令行变量 12、凡是基于网络应用的程序都离不开( A )。 A 、Scoket B、Winsock C、注册表 D、MFC编程 13、由于( A )并发运行,用户在做一件事情时还可以做另外一件事。特别是在多个 CPU的情况下,可以更充分地利用硬件资源的优势。 A 多线程 B、多进程 C、超线程 D、超进程 13、( C)就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。 A 扫描 B、入侵 C、踩点 D、监听 14、对非连续端口进行的,并且源地址不一致、时间间隔长而没有规律的扫描,称之为(B) A、乱序扫描 B、慢速扫描 C、有序扫描 D、快速扫描 15、打电话请求密码属于( B )攻击方式。 A、木马 B、社会工程学 C、电话系统漏洞 D、拒绝服务 16、一次字典攻击能否成功,很大因素上决定于(A )。 A、字典文件 B、计算机速度 C、网络速度 D、黑客学历 17、SYN风暴属于( A )。 A、拒绝服务攻击 B、缓冲区溢出攻击 C、操作系统漏洞攻击 D、社会工程学攻击

山东大学信息安全实验报告

山东大学软件学院 信息安全导论课程实验报告 学号:201300301385 姓名:周强班级: 2013级八班 实验题目:缓冲区溢出实验 实验学时:日期: 实验目的: (1)了解缓冲区溢出的原理 (2)利用缓冲区溢出现象构造攻击场景 (3)进一步思考如何防范基于缓冲区溢出的攻击 硬件环境: 软件环境: WindowsXP操作系统 VS2008 实验步骤与内容: (1)了解缓冲区溢出的原理 缓冲区溢出简单来说就是计算机对接收的输入数据没有进行有效的检测(理情况下是程序检测数据长度并不允许输入超过缓冲区长度的字符),向缓冲区内填充数据时超过了缓冲区本身的容量,而导致数据溢出到被分配空间之外的内存空间,使得溢出的数据覆盖了其他内存空间的数据。 看一个代码实例,程序如下: void function(char *str) { char buffer[16]; strcpy(buffer,str); } 上面的strcpy()将直接把str中的内容copy到buffer中。这样只要str的长度大于16,就会造成buffer的溢出,使程序运行出错。

(2)利用缓冲区溢出现象构造攻击场景 首先打开Microsoft Visual C++,新建工程和cpp文件,复制实验指导书的代码进行编译连接: 单击运行按钮,然后第1次输入“zhouqianga”,第2次输入2个“ga”,即可看到输出“correct”。

按F10开始进行逐步调试: 当第一次执行gets()函数之前,内存情况如下图所示

在最新的版本中gets被认为是不安全的,gets从标准输入设备读字符串函数。可以无限读取,不会判断上限,以回车结束读取,所以程序员应该确保buffer的空间足够大,以便在执行读操作时不发生溢出。现在都被要求改为get_s。来防止溢出。 如下图所示。 (3)学习例子程序2:数据被执行 在xp系统下,直接运行Exploit-1.1.exe,如下图所示:

2016-2017学年奖学金审核名单公示

2016-2017学年奖学金审核名单公示 根据新修订的《上海建桥学院学生奖励规定》(沪建桥院学〔2017〕24号)和《关于开展2016-2017学年学生评优工作的通知》(沪建院学〔2017〕37号)的相关要求,经学生本人提出申请、院系初审、学生处复审、学校评审领导小组集体审核,以下3097名同学将评为2016-2017学年奖学金,现进行公示。 如对以下评审名单有异议,请在5日内与学生处李老师联系,电话:38128253。 奖学金(3097人) (一)卓越奖(19人) 信息技术学院(3人) 王奇陆家兴张勇 机电学院(2人) 凌尤伟李梦桃 新闻传播学院(2人) 华华史丽娜 商学院(7人) 李文晶王琎胡蓓蓓褚巾瑶曹木子陈丽娜 王艳 -1-

艺术设计学院(2人) 李敏珍张帆 珠宝学院(1人) 戚文怡 职业技术学院(2人) 沈莉莉陆志蝶 (二)特等奖学金(109人) 信息技术学院(5人) 林友威陈绿茜张思翼张青龙谢唯 机电学院(6人) 宋亮桑成松程萌金俊豪王嘉佳张之隽新闻传播学院(9人) 严丹池阎宇青丁帅璐谢艳萍徐丹枫程岚钟佳柔沈静吴钟丽 外国语学院(17人) 万小双何月黄凤珠许多丁配瑞梁佳慧冯亦辰屠佳杰徐李奇可黄怡昭张茜周牧野沈哲昊张晨叶薛舒婷陈婷婷林之恒 商学院(44人) 金耀婷李燕宁张晨莉张伊雯何晓诗华振雄吴婷婷李守豪唐冰姿黄澍张展蔡盈莹 -2-

冯嘉倩徐安琦谢思怡徐嘉蔚吴亚史欢欢 周翊曹欢孙心源李梦宇徐霞焦汇鸿 周妤冰吴梦婷练玉君许惠敏李伟成吕乾隆 上官火英陈玉龙张依婷高文稳朱凌昱杨诗雨 姚蓉蓉张伊范会敏张晓婷暴亦金马碧焘 戴思晓姚锵贝 艺术设计学院(8人) 朱言博沈皎皎汪文景夏青茹谈慧施伊玲 张钰沁倪珂婧 珠宝学院(6人) 徐一琦黄梦琪梁梦晨马迎婕姚瑶汪璐 职业技术学院(14人) 李倩倩赵玮琪舒佳妮巨晨黄文浩金太娜 吴博星戴杭翠宣甜甜朱荟卿丁玎沈思瑛 王雅宁周元明 (三)一等奖学金(250人) 信息技术学院(35人) 章惠俞林君王佳陈如旭严雅婷狄青 徐嘉诚徐锡光许倩然陈美君黄俊林孙俊 付禎珍周伟陈安琦蒋安庆张雨洁吴伟君 马金瑶朱静雯应达陆柳妍张子骐熊文瑾 -3-

网络信息安全研究所简介

032网络信息安全研究所 山东大学网络信息安全研究所是国内最早从事网络安全研究及技术开发的科研与推广单位之一,80年代末,在潘承洞院士的支持下,山东大学网络信息安全研究所成立,李大兴教授任所长,2002年3月,因科研成果突出,被山东大学批准为校属独立的处级科研机构。山东大学网络信息安全研究所是目前山东省唯一专门从事信息安全理论及技术研究的单位,主要研究方向为:公钥密码、分组密码、认证理论、安全协议等密码学基础理论;信息加密与认证技术、网络入侵检测、网络安全协议与标准体系等。 研究所成立以来,在所长、863计划信息安全主题专家组副组长、博士生导师李大兴教授的带领下,取得了多项突破性的科研成果,累计承担国家和地方重点科研项目共技二十余项,其中有国家“八六三”,“九七三”,“九五”,国家密码发展基金项目等。研究所研制开发的具有自主产权的“SMS100—1网络安全平台”是国内第一个通过国家密码管理委员会办公室鉴定的商密产品(商密签字第(1)号,1996),并于1999年获国家科技进步三等奖、党政密码科技进步二等奖,是国内最早从事的PKI技术研究,也是目前国内最大的PKI技术和产品研发基地之一。 研究所拥有教师队伍8人,其中教授2人、副教授3人、讲师4人。其中具有博士学位者7人,硕士点2个,设有软件工程、计算机软件与理论专业、应用数学3个专业,学生除继续深造外,每年就业率达100%,多年来为社会及国家培养大批科研骨干力量。 山东大学网络信息安全研究所本着“瞄准国家目标、结合自身优势、为国民经济主战场服务”的原则,力争将山东大学网络信息安全研究所建设成为我国信息安全领域重要的学术与科研基地。

理学院研究生奖学金各项活动赋分细则

附件2: 理学院研究生奖学金各项活动赋分则 1.学术科研 理学院研究生学术科研成果赋分表 赋分项目赋分内容赋分分值备注 学术论文SCI一区100/篇 1.要求第一署名单位中国石油 大学(华东) 2.非本学科论文降档一级(降为 该档次的60%) 3.期刊和会议论文以学院发 布的指导目录为准。特殊的由评 定委员会研究决定;会议论文中 的墙报不加分,口头汇报加分。 论文(包括会议论文)必须提供 接收函。 4.同一篇分数不重复计算,取最 高分。(比如,某论文既是国际会 议论文又被EI 收录,则以EI 收录赋分为 12/篇) 5.赋分情况根据作者排序不 同而不同,具体参见学术论 文赋分说明 SCI二区70/篇 SCI三区50/篇 SCI四区、EI等40/篇 国家级核心刊物或 国家一级学会会刊 30/篇 正式出版刊物(统 计源)或者国外有 正式刊号的刊物 25/篇 知名国际会议 (RANK1) 20/篇 知名国内会议 (RANK2) 10/篇 中国石油大学(华 东)博萃节研究生 学术年会 3/篇 专利发明本专业相关的发明 专利(授权或实审) 国家发明专项30/项 1.第一发明人 2.研究生为第二发 明人,导师为第一 发明人等同于第一 发明人 实用新型专利20/项 外观专利10/项 实用新型专利5/项 软件著作专利5/项 科技活动项目 获奖 国家级一 等奖 加40分,六名以后加 20分 1.如果是以团体名 义参加,排名不分 先后; 2.同一比赛获得多 级别奖励者分数不 重复计算,取最高 分; 国家级二 等奖 排名在前5名加25分, 六名以后加12分

国家级三等奖排名在前5名加12分,六名以后加6分 科技活动项 目 获 奖 省级一等奖 排名在前5名加20分,六 名以后加10分 3.科技竞赛是 否符合要求以 学院发布的指 导目录为准。 特殊的由评定 委员会研究决 定。 省级二等奖 排名在前5名加15分,六 名以后加6分 省级三等奖 排名在前5名加10分,六 名以后加5分 市级一等奖 排名在前5名加6分,六名 以后加3分 论 文 奖 国家一级学会 主办的大赛 一等奖20 二等奖15 三等奖10 省政府主办的 社会科学成果 奖 一等奖10 二等奖 6 三等奖 3 科 技 竞 赛 代表学校参加省级以上科技创新、 创业大赛等并获奖者 15 代表学校参加省级以上科技创新、 创业大赛等 6 学 术 会 议 参加国家级学术会议且做报 告者2/项 10 参加省级学术会议且做报告 者/3/项 5 科研项目国家级科研项 目主要参加者 20/项项目主要参加 者为在项目合 同书(或申请 书)上,排名3 名以内。 省部级科研项 目主要参加者 15/项 主持研究生创 新基金资助项 目 10/项 学术论文赋分说明: 根据作者署名情况不同按照如下计分方式赋分: 论文署名方式论文赋分原则学生按满分计 学生+老师(导师以外的老师,以下简称老 师) 按满分计老师(导师)+学生按总分的2/3计分

山东大学计算机科学与技术学院博士生导师简介

山东大学计算机学院博士生导师简介 1.博士生导师陈宝权教授 陈宝权教授,于1999年获纽约州立大学石溪分校计算机系博士学位,现任中国计算机学会常务理事及青工委主任,SIGGRAPH ASIA 指导委员会委员,SIGGRAPH Asia 2014会议主席,IEEE 可视化会议2005 年主席及2004 年程序委员会主席,主要从事大规模城市场景三维获取及海量数据可视化研究,获2003 年美国NSF CAREER奖,2005年IEEE可视化国际会议最佳论文奖,2008 年入选中科院"百人计划",2010 年获国家杰出青年科学基金资助。 2.博士生导师孟祥旭教授 孟祥旭教授,于1998年获中国科学院计算所博士学位。现任山东计算机学会理事长,山东省制造业信息化专家组组长,山东省软件工程重点实验室主任,中国计算机学会计算机辅助设计与图形学专委会副主任委员。获山东省有突出贡献的中青年专家称号,享受国务院政府特殊津贴,主要从事图形学与可视化、人机交互与虚拟现实和服务计算等研究,获得国家科技进步二等奖2项及省部级奖8项。 3.博士生导师张彩明教授 张彩明教授,获日本东京工业大学博士学位,美国肯塔基大学博士后;现任几何设计与计算专业委员会主任、CADDM英文杂志主编;主要从事几何设计与信息可视化研究。获省部级一等奖一次、二等奖6次;山东省有突出贡献的中青年专家,获山东大学优秀教师称号和宝钢优秀教师奖。 4. 博士生导师马军教授 马军教授,获日本九州大学博士学位。现任中国计算机学会大数据、自然语言处理、信息检索和理论专委会委员。主要从是信息检索与数据挖掘、社会网络分析、机器学习和多媒体检索等研究。

山东大学

山东大学-- 019 数学学院2011年硕士研究生招生目录

一、学术型学位 1.复试方式 全部初试上线考生均可参加复试,其形式为笔试和面试相结合,复试成绩实行百分制。复试成绩=(复试笔试成绩+复试面试成绩)×95%+外语听力成绩。 硕士拟录取成绩=初试成绩÷5×50%+复试成绩×50% 2.复试笔试科目: 基础数学:常微分方程、复变函数、实变函数(各约占1/3); 计算数学:数值逼近、数值方法、微分方程数值解(各约占1/3); 概率论与数理统计:概率论、数理统计(各约占1/2); 应用数学:计算方法、线性规划、数学模型(各约占1/3); 运筹学与控制论: 运筹学方向:概率论与数理统计、线性规划、整数线性规划(各约占1/3); 控制论方向:概率论与数理统计、线性系统(各约占1/2); 信息安全:概率论与数理统计、数论与代数结构、应用密码学(各约占1/3); 金融学、金融数学与金融工程:概率论、数理统计(各约占1/2); 系统理论:概率论与数理统计、线性规划、整数线性规划(各约占1/3)。 3.复试面试内容: 基础数学:英语、数学分析、线性代数、常微分方程、复变函数、实变函数; 计算数学:英语、数学分析、线性代数、微分方程数值解、数值逼近、数值代数、算法

语言; 概率论与数理统计:英语、数学分析、线性代数、概率论、数理统计、实变函数; 应用数学:英语、数学分析、线性代数、常微分方程、线性规划、数学模型、计算方法; 运筹学与控制论:英语、数学分析、线性代数、常微分方程、线性规划、整数线性规划、概率论与数理统计;或英语、数学分析、线性代数、常微分方程、自动控制原理、线性系统理论、概率论与数理统计; 信息安全:英语、数学分析、线性代数、概率论、数论与代数结构、计算机网络安全、应用密码学; 金融数学与金融工程:英语、数学分析、线性代数、概率论、数理统计、实变函数; 系统理论:英语、数学分析、线性代数、概率论、线性规划。 4.复试笔试科目参考书目: 基础数学:《复变函数》(第四版),余家荣著,高等教育出版社2007年版;《复变函数论》(第三版),钟玉泉编著,高等教育出版社2004年版;《实变函数与泛函分析》(第二版),郭大钧、黄春朝、梁方豪编著,山东大学出版社2005年版;《常微分方程教程》(第二版),丁同仁、李承治编著,高等教育出版社2004年版。 计算数学:《数值逼近》,孙淑英、张圣丽等编著,山东大学出版社;《数值线性代数》,徐树方著,北京大学出版社2006年版;《偏微分方程数值解法》,李荣华等编著,吉林大学,高等教育出版社2005年版;也可参考其他同类教材。 概率论与数理统计:《概率论基础》(第二版),复旦大学李贤平编,高等教育出版社2008年第十四次印刷;《数理统计》(一),复旦大学编,高等教育出版社1979年版;《概率论与数理统计》,刘建亚、吴臻编,高等教育出版社2004年版;《数理统计》,胡发胜、宿洁编,山东大学出版社2004年版。 应用数学:《数学模型》(第三版),姜启源编著,高等教育出版社2003年版;《计算方法引论》(第三版),徐萃薇、孙绳武编著,高等教育出版社2007年版;《运筹学》(第三版)(线性规划部分),刁在筠等编著,高等教育出版社2007年版。 运筹学与控制论:《概率论基础》(第二版),复旦大学李贤平编,高等教育出版社2008年第十四次印刷;《概率论与数理统计》(第二版),茆诗松、周纪芗编著,中国统计出版社2000年版;《运筹学》(第三版),刁在筠等编著,高等教育出版社2007年版;《自动控制原理》(第三版),高国桑、余文等著,华南理工大学出版社2009年版;《线性系统理论》,程兆林、马树萍编著,科学出版社2006年版;《数字信号处理——理论、算法与实现》(第二版),胡广书编著,清华大学出版社2003年版; 信息安全:英语、数学分析、线性代数、概率论同其它专业。《数论与代数结构》,王小云编,讲义;《密码学导引》,冯登国、裴定一编,科学出版社1999年版;《网络安全》,胡道元、闵京华著,清华大学出版社2004年版。 金融数学与金融工程:《概率论与数理统计》,刘建亚、吴臻编,高等教育出版社2004年版;《数理统计》,胡发胜、宿洁编,山东大学出版社2004年版;《概率论基础》(第一、二分册)(第二版),复旦大学李贤平编,高等教育出版社2008年第十四次印刷;《数理统计》,复旦大学编,高等教育出版社1979年版。 系统理论:《概率论》,华东师范大学出版社。 5.加试科目参考书目: 复变函数:《复变函数论》(第三版),钟玉泉编,高等教育出版社2004年版;《复变函数论》,张培璇编,山东大学出版社1993年版;《复变函数》(第四版),余家荣,高等教育出版社2007年版。 实变函数:《实变函数与泛函分析》(第二版),郭大钧、黄春朝、梁方豪编著,山东大

中国石油大学(华东)研究生奖助学金管理办法(修订)

中国石油大学(华东)研究生奖助学金管 理办法(修订) 中国石油大学(华东)研究生奖助学金管理办法(修订) 第一章总则 第一条为了充分调动研究生学习和科研的积极性,激发创新热情,促进创新实践,提高研究生培养质量,根据《教育部、国家发展改革委、财政部关于深化研究生教育改革的意见》(教研〔2013〕1号)及《财政部、国家发展改革委、教育部关于完善研究生教育投入机制的意见》(财教〔2013〕19号),结合学校实际情况,制定本办法。 第二条研究生奖助学金由研究生奖学金、研究生助学金、专项奖励、困难补助和国家助学贷款等部分组成。 第三条研究生奖助学金所需经费由国家拨款、学校经费投入、学费收入、科研经费资助和社会捐助以及其他相关资金构成。 第四条本办法适用对象为2014年秋季入学以后的基本学制内非定向就业的中国籍在校全日制研究生。 第五条研究生奖助学金申请的基本条件:热爱社会主义祖国,拥护中国共产党的领导;遵守国家法律法规和学校的各项规章制度;诚实守信,品学兼优;积极参加科学研究和社会实践。 第二章研究生奖学金 第六条研究生奖学金包括研究生国家奖学金、学业奖学金和优秀生源奖学金。 第七条研究生国家奖学金用于奖励学业成绩特别优秀、科学研究成果显著、社会公益活动表现突出的研究生。博士生奖励标准为每生每年30000元,硕士生奖励标准为每生每年20000元。在学期间不能重复获得。研究生国家奖学金向基础学科和国家亟需的学科(专业、方向)倾斜。具体评定按《中国石油大学(华东)研究生国家奖学金评审实施细则(试行)》规定执行。 第八条学业奖学金用于激励研究生勤奋学习、潜心研究、勇于创新、积极进取,支持研究生顺利完成学业。学业奖学金的标准及比例见表1,奖励比例将根据国家实际拨款情况适时调整。具体评定按《中国石油大学(华东)研究生学业奖学金评审实施细则(试行)》规定执行。 表1 学业奖学金标准及比例 学生类别等级奖励金额(元/年)比例 博士研究生一等18000 10% 二等14000 50% 三等12000 40% 硕士研究生一等10000 20% 二等8000 50% 三等6000 30% 第九条优秀生源奖学金标准及奖励对象。 优秀生源奖学金由学校出资设立,用于奖励优秀硕士生生源,奖励标准见表2。

山东大学网络教育《计算机网络安全》1 模拟题及答案

山东大学网络教育《计算机安全》1 模拟题及答案 1、计算机安全的定义从广以上来讲,凡是涉及到计算机网络上信息的保密性、___、___、___、___的相关技术和理论都是计算机网络安全研究的领域。(完整性,可用性,真实性, 可控性) 2、网络安全的特征应具有_保密性__、_完整性__、_ 可用性__和_可控性__四个方面的特征。 3、黑客攻击的三个阶段是:_收集信息__、_探测系统安全弱点__和__实施攻击_。 4、中华人民共和国计算机信息安全保护条例》中定义的“编制或者在计算机程序中插入的 破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一组计算机指令或者程序 代码”是指 _计算机病毒__。 5、_ 网络监听 __本来是为了管理网络,监视网络的状态和数据流动情况,但是由于它能 有效地截获网上的数据,因此也成了网上黑客使用得最多的方法。 6、通常,简单的防火墙就是位于内部网或Web站点与因特网之间的一个路由器或一台计算机,又称为__堡垒主机_。 7、身份认证是基于__加密_技术的,它的作用就是用来确定用户是否是真实的。 8、代理服务器运行在__应用_层。它又被称为应用级网关。 9、一般情况下,机密性机构的可见性要比公益性机构的可见性__高_(填高或低)。 10、《中华人民共和国计算机信息安全保护条例》中明确定义:_计算机病

毒__是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能自我复制的一 组计算机指令或者程序代码。。 1、解决IP欺骗技术的最好方法是安装过滤路由器,在该路由器的过滤规则中,正确的 是:( C )。 A、允许包含内部网络地址的数据包通过该路由器进入 B、允许包含外部网络地址的数据包通过该路由器发出 C、在发出的数据包中,应该过滤掉源地址与内部网络地址不同的数据包 D、在发出的数据包中,允许源地址与内部网络地址不同的数据包通过 2、在以下网络互连设备中,( d ) 通常是由软件来实现的。 A、中继器 B、网桥 C、路由器 D、网关 3、在网络信息安全模型中,( a )是安全的基石。它是建立安全管理的标准和方法。 A、政策,法律,法规 B、授权 C、加密 D、审计与监控 4、下列口令维护措施中,不合理的是:( b )。 A、第一次进入系统就修改系统指定的口令 B、怕把口令忘记,将其记录在本子上 C、去掉guest(客人)帐号

中国石油大学(华东)经济管理学院研究生奖学金管理办法0920

中国石油大学(华东)经济管理学院 研究生奖学金管理办法实施细则 第一章总则 第一条为规范研究生奖学金的评定和管理工作,建立新的研究生奖励体系,根据《中国石油大学(华东)研究生培养机制改革方案(修订)》、《中国石油大学(华东)研究生奖助学金管理办法》的有关要求,特制定本办法。 第二条研究生奖学金所需经费由国家财政拨款、导师的科研资助经费及学校筹措的其它有关资金构成。 第三条获得研究生奖学金的基本条件:热爱祖国,热爱社会主义,拥护中国共产党的领导;遵守国家法律法规和学校的各项规章制度;努力学习,锐意进取,完成规定的课程学习和论文工作。 第四条学院按基本学制规定的年限评定奖学金,硕士研究生为2年,博士研究生3年,硕博连读和直博研究生4年。 第五条研究生奖学金实行动态管理,每学年评定一次。 第六条学院成立“奖学金评定小组”,由主管研究生工作的副院长和主管学生工作的副书记任组长,成员包括研究生辅导员、研究生教学秘书。小组负责奖学金的评定及管理工作,具体材料由研究生辅导员准备、保管。学年结束时,评定小组组织对研究生进行综合评定。根据评定结果,结合奖学金发放的标准和比例,确定获奖研究生名单并进行公示。公示无异议后报送研究生院审批和备案。 第二章研究生奖学金

第七条奖学金的类别及奖励标准 1.研究生奖学金由优秀生源奖学金、基本奖学金、学习专项奖学金、少数民族骨干计划研究生专项奖学金和专项奖励组成,主要面向基本学制内的全日制非在职(不含委托培养和MBA)研究生。在基本学制年限内,学校按年度评定研究生奖学金。 2.优秀生源奖学金。优秀应届本科毕业生免试攻读硕士研究生和入学成绩排名在前10%以内的统考研究生,在基本学制年限内享受优秀生源专项奖学金,奖励标准为2000元/年。 3.基本奖学金 (1)博士研究生基本奖学金 ①基本奖学金 表一:博士研究生基本奖学金标准及比例 ②对进入优秀博士论文培育计划的博士研究生,在延长期内,学校资助基本奖学金36000元/年,从优秀博士论文培育经费中支出,导师配套资助不低于12000元/年。 (2)硕士研究生第一学年基本奖学金 表二:硕士研究生第一学年基本奖学金标准及比例

网络安全小题

1、狭义上,也就是通常说的信息安全,只是从自然科学的角度介绍信息安全的研究内容。 2、信息安全从总体上可以分成5个层次,密码技术是信息安全中研究的关键点。 3、信息安全的目标CIA指的是机密性、完整性、可用性。 4、1999年10月经过国家质量技术监督局批准发布的《计算机信息系统安全保护等级划分准则》将计算机安全保护划分为以下5个级别。 5、信息保障的核心思想是对系统或者数据的4个方面的要求:保护(Protect),检测(Detect),反应(React),恢复(Restore)。 6、TCG目的是在计算和通信系统中广泛使用基于硬件安全模块支持下的可信计算平台,以提高整体的安全性。 7、从1998年到2006年,平均年增长幅度达50%左右,使这些安全事件的主要因素是系统和网络安全脆弱性(Vulnerability)层出不穷,这些安全威胁事件给Internet带来巨大的经济损失。 8、B2级,又叫结构保护级别,它要求计算机系统中所有的对象都要加上标签,而且给设备(磁盘、磁带和终端)分配单个或者多个安全级别。 9、从系统安全的角度可以把网络安全的研究内容分成两大体系:攻击和防御。 10、表示层服务的一个典型例子是用一种一致选定的标准方法对数据进行编码。 11、子网掩码是用来判断任意两台计算机的IP地址是否属于同一子网络的根据。。 12、通过ICMP协议,主机和路由器可以报告错误并交换相关的状态信息。 13、常用的网络服务中,DNS 使用TCP/UDP协议。 14、网络层的主要功能是完成网络中主机间的报文传输,在广域网中,这包括产生从源端到目的端的路由。 15、TCP/IP协议族包括4个功能层:应用层、传输层、网络层和网络接口层。这4层概括了相对于OSI参考模型中的7层。16、目前E-mail服务使用的两个主要协议是简单邮件传输协议SMTP和邮局协议POP。17、ping指令通过发送ICMP包来验证与另一台TCP/IP计算机的IP级连接,应答消息的接收情况将和往返过程的次数一起显示出来。 18、使用“net user”指令查看计算机上的用户列表 19、踩点就是通过各种途径对所要攻击的目标进行多方面的了解(包括任何可得到的蛛丝马迹,但要确保信息的准确),确定攻击的时间和地点。 20、对非连续端口进行的,并且源地址不一致、时间间隔长而没有规律的扫描,称之为慢速扫描。 21、扫描方式可以分成两大类:慢速扫描和乱序扫描。 22、被动式策略扫描是基于主机之上,对系统中不合适的设置、脆弱的口令及其他同安全规 则抵触的对象进行检查。 23、一次成功的攻击,可以归纳 成基本的五个步骤,但是根据实 际情况可以随时调整。归纳起来 就是“黑客攻击五部曲”,分别 为:隐藏IP、踩点扫描、获得 系统或管理员权限、种植后门、 在网络中隐身。 24、打电话请求密码属于社会 工程学攻击方式。 25、一次字典攻击能否成功,很 大因素上决定于字典文件。 26、SYN风暴属于拒绝服务攻 击。 27、DoS攻击包括:SYN风暴、 Smurf攻击和利用处理程序错 误进行攻击(包括Ping of Death 攻击、Teardrop攻击、Land攻 击)。 28、字典攻击是最常见的一种 暴力攻击。 29、分布式拒绝服务攻击的特 点是先使用一些典型的黑客入 侵手段控制一些高带宽的服务 器,然后在这些服务器上安装攻 击进程,集数十台,数百台甚至 上千台机器的力量对单一攻击 目标实施攻击。 30、SYN flooding攻击即是利用 的TCP/IP协议设计弱点。 31、网络后门的功能是保持对 目标主机长久控制。 32、终端服务是Windows操作 系统自带的,可以通过图形界面 远程操纵服务器。在默认的情况 下,终端服务的端口号是3389。 33、木马是一种可以驻留在对 方服务器系统中的一种程序。 34、后门的好坏取决于被管理 员发现的概率。 35、木马程序一般由两部分组 成:服务器端程序和客户端程 序。 36、本质上,木马和后门都是提 供网络后门的功能,但是木马的 功能稍微强大一些,一般还有远 程控制的功能,后门功能比较单 一。 37、黑客们在编写编写扰乱社 会和他人的计算机程序,这些代 码统称为恶意代码。 38、2003 年,SLammer 蠕虫在 10 分钟内导致90%互联网脆弱 主机受到感染。 39、造成广泛影响的1988年 Morris蠕虫事件,就是利用邮件 系统的脆弱性作为其入侵的最 初突破点的。 40、恶意代码生存技术包括:反 跟踪技术、加密技术、模糊变换 技术、自动生产技术。 41、恶意代码攻击技术包括:进 程注入技术、三线程技术、端口 复用技术、超级管理技术、端口 反向连接技术、缓冲区溢出攻击 技术。 42、恶意代码主要包括计算机 病毒(Virus)、蠕虫(Worm)、 木马程序(Trojan Horse)、后门 程序(Backdoor)、逻辑炸弹 (Logic Bomb)等等。 43、恶意代码80 年代发展至今 体现出来的3个主要特征:恶意 代码日趋复杂和完善、恶意代码 编制方法和发布速度更快和从 病毒到电子邮件蠕虫,再到利用 系统漏洞主动攻击的恶意代码。 44、早期恶意代码的主要形式 是计算机病毒。 45、隐藏通常包括本地隐藏和 通信隐藏,其中本地隐藏主要有 文件隐藏、进程隐藏、网络连接 隐藏、内核模块隐藏、编译器隐 藏等。网络隐藏主要包括通信内 容隐藏和传输通道隐藏。 46、网络蠕虫的功能模块可以 分为主体功能模块和辅助功能 模块。 47、Linux是一套可以免费使用 和自由传播的类UNIX操作系 统,主要用于基于Intel x86系列 CPU的计算机上。 48、操作系统中的每一个实体 组件不可能是既不是主体又不 是客体。 49、安全策略是指有关管理、保 护和发布敏感信息的法律、规定 和实施细则。 50、操作系统的安全依赖于一 些具体实施安全策略的可信的 软件和硬件。这些软件、硬件和 负责系统安全管理的人员一起 组成了系统的可信计算基。 51、自主访问控制是最常用的 一类访问控制机制,用来决定一 个用户是否有权访问一些特定 客体的一种访问约束机制。 52、操作系统的安全性在计算 机信息系统的整体安全性中具 有至关重要的作用,没有它的安 全性,信息系统的安全性是没有 基础的。 53、Multics是开发安全操作系 统最早期的尝试。 54、1969年https://www.360docs.net/doc/5e6582684.html,mpson通过 形式化表示方法运用主体、客体 和访问矩阵的思想第一次对访 问控制问题进行了抽象。 55、访问控制机制的理论基础 是访问监控器,由J.P.Anderson 首次提出 56、计算机硬件安全的目标是, 保证其自身的可靠性和为系统 提供基本安全机制。其中基本安 全机制包括存储保护、运行保 护、I/O保护等。 57、Biba完整性安全模型和 Clark-Wilson完整性安全模型 主要应用是保护信息的完整性, 而Bell-LaPadula(BLP)机密 性安全模型是保护信息机密性。 58、RSA算法是一种基于大数 不可能质因数分解假设的公钥 体系。 59、对称算法分为:序列算法和 分组算法。 60、DES算法的入口参数有3 个:Key,Data和Mode。其中 Key为64位,是DES算法的工 作密钥。 61、PGP加密技术是一个基于 RSA公钥加密体系的邮件加密 软件。 62、两千多年前,罗马国王就开 始使用目前称为“恺撒密码”的 密码系统。 63、2004年8月,山东大学信息 安全所所长王小云在国际会议 上首次宣布了她及她的研究小 组对MD5、HA V AL-128、MD4 和RIPEMD等四个著名密码算 法的破译结果。 64、除了提供机密性外,密码 学需要提供三方面的功能:鉴 别、完整性和抗抵赖性。 65、数字水印应具有3个基本特 性:隐藏性、鲁棒性和安全性 66、用户公私钥对产生有两种 方式:用户自己产生的密钥对和 CA为用户产生的密钥对。 67、常见的信任模型包括4种: 严格层次信任模型、分布式信任 模型、以用户为中心的信任模型 和交叉认证模型。 68、仅设立防火墙系统,而没有 安全策略,防火墙就形同虚设。 69、防火墙的局限性是防火墙 不能防范网络内部的攻击、防火 墙也不能防范那些伪装成超级 用户或诈称新雇员的黑客们劝 说没有防范心理的用户公开其 口令,并授予其临时的网络访问 权限、防火墙不能防止传送己感 染病毒的软件或文件,不能期望 防火墙去对每一个文件进行扫 描,查出潜在的病毒。 70、应用代理防火墙作用在应 用层,其特点是完全“阻隔”网络 通信流,通过对每种应用服务编 制专门的代理程序,实现监视和 控制应用层通信流的作用。 71、入侵检测分类依据包括:物 理位置、建模方法、时间分析。 72、防火墙是一种网络安全保 障技术,它用于增强内部网络安 全性,决定外界的哪些用户可以 访问内部的哪些服务,以及哪些 外部站点可以被内部人员访问。 73、常见的防火墙有3种类型: 分组过滤防火墙,应用代理防火 墙,状态检测防火墙。 74、常见防火墙系统一般按照4 种模型构建:筛选路由器模型、 单宿主堡垒主机(屏蔽主机防火 墙)模型、双宿主堡垒主机模型 (屏蔽防火墙系统模型)和屏蔽 子网模型。 75、入侵检测是一种增强系统 安全的有效方法,能检测出系统 中违背系统安全性规则或者威 胁到系统安全的活动。 76、入侵检测的3个基本步骤: 信息收集、数据分析和响应。 77、AH协议可以证明数据的起 源地、保障数据的完整性以及防 止相同数据包在因特网重播。 78、ESP除了AH提供的所有 服务外,还提供数据加密服务。 79、快速交换作用是为除IKE 之外的协议协商安全服务。 80、IPsec弥补了IPv4在协议设 计时缺乏安全性考虑的不足。 81、IPSec协议簇包括两个安全 协议:AH协议和ESP协议。 82、IPSec的作用方式有两种: 传输模式和隧道模式,它们都可 用于保护通信。 83、IKE是一种“混合型”协议, 它建立在由ISAKMP定义的一 个框架上,同时实现了Oakley 和SKEME协议的一部分。 84、对于第一阶段,IKE交换基 于两种模式:主模式(Main Mode)和野蛮模式。 85、虚拟专用网指通过一个公 用网络(通常是因特网)建立一 个临时的、安全的连接,是一条 穿过公用网络的安全、稳定的隧 道,是对企业内部网的扩展。 86、Microsoft和Cisco公司把

全国高校信息安全专业排名

主要大学 1. 信息安全国家重点实验室。 最早由中国科学技术大学创办,后归中科院统一管理。以国字头命名,是中国目前唯一的国家级信息安全实验室。其实力不言而喻,当之无愧的NO.1! 2、西安电子科技大学 作为信息安全的主干学科,西安电子科技大学的密码学全国第一。1959年,受钱学森指示,西安电子科技大学在全国率先开展密码学研究,1988年,西电第一个获准设立密码学硕士点,1993年获准设立密码学博士点,是全国首批两个密码学博士点之一,也是唯一的军外博士点,1997年开始设有长江学者特聘教授岗位,并成为国家211重点建设学科。2001年,在密码学基础上建立了信息安全专业,是全国首批开设此专业的高校。 西安电子科技大学信息安全专业依托一级国家重点学科“信息与通信工程”(全国第二)、二级国家重点学科“密码学”(全国第一)组建,是985工程优势学科创新平台、211工程重点建设学科,拥有综合业务网理论及关键技术国家重点实验室、无线网络安全技术国家工程实验室、现代交换与网络编码研究中心(香港中文大学—西安电子科技大学)、计算机网络与信息安全教育部重点实验室、电子信息对抗攻防与仿真技术教育部重点实验室等多个国家级、省部级科研平台。 在中国密码学会的34个理事中,西电占据了12个,且2个副理事长都是西电毕业的,中国在国际密码学会唯一一个会员也出自西电。毫不夸张地说,西电已成为中国培养密码学和信息安全人才的核心基地。 以下简单列举部分西电信安毕业生:来学嘉,国际密码学会委员,IDEA 分组密码算法设计者;陈立东,美国标准局研究员;丁存生,香港科技大学教授;邢超平,新加坡NTU教授;冯登国,中国科学院信息安全国家实验室主任,中国密码学会副理事长;张焕国,中国密码学会常务理事,武汉大学教授、信安掌门人;何大可,中国密码学会副理事长,西南交通大学教授、信安掌门人;何良生,中国人民解放军总参谋部首席密码专家;叶季青,中国人民解放军密钥管理中心主任。 西安电子科技大学拥有中国在信息安全领域的三位领袖:肖国镇、王育民、王新梅。其中肖国镇教授是我国现代密码学研究的主要开拓者之一,他提出的关于组合函数的统计独立性概念,以及进一步提出的组合函数相关免疫性的频谱特征化定理,被国际上通称为肖—Massey定理,成为密码学研究的基本工具之一,开拓了流密码研究的新领域,他是亚洲密码学会执行委员会委员,中国密码学会副理事长,还是国际信息安全杂志(IJIS)编委会顾问。

信息安全博士-山东大学数学学院

信息安全专业攻读博士学位研究生培养方案 (专业代码: 070120 ) 一培养目标 本专业培养的博士生应为面向世界、面向未来、服务于信息社会,德智体全面发展的,能从事计算机网络、网络安全、其它形式信息安全技术的教学、科研、关键技术开发的高层次创造性的信息安全专业人才。 具体要求如下: 1、掌握马列主义、毛泽东思想和邓小平理论,坚持四项基本原则,具有良好的道德品质,遵纪守法,团结协作,学风严谨,有强烈的事业心和献身精神。 2、掌握信息安全专业独特的理论体系和系统深入的专业知识,能够独立地、创造性地从事科学研究、教学工作或信息安全专业技术工作,而且具有主持较大型科研、技术开发项目、或解决和探索与我国经济、社会发展密切相关的信息安全关键问题与技术的能力。全面了解本学科领域的发展动向,并在科学或专门技术上做出创造性成果。 3、至少掌握一门外国语,并能运用该门外国语熟练地阅读本专业的外文资料,并具有一定的写作能力和国际学术交流能力。第二外国语为选修,要求有阅读本专业外文资料的初步能力,第一外国语非英语的博士生,第二外国语必须选修,且语种必须为英语。 4、具有健康的体魄和良好的心理素质。 二研究方向 1、对称密码的分析技术与设计技术 2、Hash函数的分析与设计 3、群签名与电子钱币 4、密码协议的分析与设计 5、数论与密码学 6、网络与系统安全 三学习年限 博士研究生的学习年限一般为3~5年,基本学习年限掌握在3年。 四应修总学分数 应修总学分:19学分,要求不少于15学分。 五课程设置(具体见课程设置一览表) 1 必修课 (1)学位公共课3门6学分 马克思主义理论课2学分

第一外国语3学分、专业外语1学分。 (2)学位专业课:2门7学分 密码算法的分析与设计4学分,数论代数安全计算3学分 (3)前沿讲座5学分。 2 专业选修课2门,不少于4学分 3 补修课数论与代数结构 (未学过该课程的跨学科或同等学力的博士生必修) 具体的课程设置请参阅后附本专业教学计划表。 前沿讲座 ①讲座的目的和内容 前沿讲座旨在使博士生了解本学科和本研究方向的重要学术问题、前沿性问题及这些问题的最新研究方法、技术及进展状况,提高学生参与学术研究的兴趣和学术交流能力。前沿讲座的内容主要包括国内外研究动态、国内外一些重大文献讲座、本领域中的新方法与新思路介绍等。 ②前沿讲座的形式 一是博士生本人做专题综述(讨论班),二是听取国内外本学科或相关学科做出杰出成绩的专家作系列报告等。可以有讲授、讨论和对话等多种形式。力求生动、活泼。 ③前沿讲座的次数 前沿讲座贯穿博士生培养的全过程。 博士生听取专家前沿系列报告不少于60学时。从二年级开始,博士生每学期必须参加专业相关的学术讲座、学术报告和讨论班,提交书面专题综述报告或在讨论班做的学术报告。参加讨论班本人主讲不少于5次,主讲者要写出讲稿,讲稿内容要充实,并有个人见解,能够反映所研究领域最新学术进展情况。 ④前沿讲座的考核要求和方式 个人主讲或书面前沿专题报告的考核由参加讲座的老师和指导教师共同进行,评定成绩,并写出评语,考核成绩按优、良、中、及格、不及格五级计分;听取学科或相关专业的前沿报告的考核,要自存个人下载的前沿讲座听课记录表,每次听专家讲学或听学院组织的学术报告时,请专家或学院的组织者签字,以备毕业时存入个人学籍档案。博士生满60学时的听专家讲座记录,个人主讲2次或书面报告5篇,考核成绩及格以上者记5学分。 六中期考核 在博士生入学后第三学期初,要对其进行一次中期考核,考核的内容包括博士生的思想表现、课程学习、科研能力、开题报告、身体状况以及学科综合考试。