基于身份不可授权的强指定验证者签名方案

————————————

基金项目基金项目::中国科学院自动化研究所复杂系统与智能科学重点实验室开放课题基金资助项目(20070101);辽宁省教育厅高等学校科学研究基金资助项目(2008334)

作者简介作者简介::李 聪(1986-),男,硕士研究生、CCF 会员,主研方向:密码学;闫德勤,教授、博士 收稿日期收稿日期::2011-10-21 修回日期修回日期::2011-12-12 E-mail :conanlee2002@https://www.360docs.net/doc/619167670.html,

基于身份不可授权的强指定验证者签名方案

李 聪,闫德勤

(辽宁师范大学计算机与信息技术学院,辽宁 大连 116081)

摘 要:针对目前基于身份的强指定验证者签名方案可授权及效率不高的问题,提出一种基于身份的强指定验证者签名方案。对基于双线性对的签名方案进行安全性证明以及效率分析。性能分析结果证明,与已有方案相比,该方案满足不可传递性、不可伪造性及不可授权性,双线性对运算和模乘运算相应减少,签名效率更高。

关键关键词词:不可授权性;双线性对;基于身份;不可伪造性;不可传递性

Strong Designated Verifier Signature Scheme

Based on Identity Non-delegatability

LI Cong, YAN De-qin

(School of Computer Science and Information Technology, Liaoning Normal University, Dalian 116081, China)

【Abstract 】Aiming at the delegatability and inefficiency problems of current identity-based strong designated verifier signature schemes, a new efficient identity-based strong designated verifier signature scheme is proposed, which includes signature scheme based on bilinear pairings, security proof and efficiency analysis, performance analysis results show that the new scheme can satisfy the security requirements of non-transferability, unforgetability, non-delegatability. Compared with other existing schemes, the new scheme which reduces the computational cost of bilinear pairings and modular multiplication is more efficient.

【Key words 】non-delegatability; bilinear parings; ID-based; unforgetability; non-transferability DOI: 10.3969/j.issn.1000-3428.2012.17.039

计 算 机 工 程 Computer Engineering 第38卷 第17期

V ol.38 No.17 2012年9月

September 2012

·安全技术安全技术·· 文章编号文章编号::1000—3428(2012)17—0139—03 文献标识码文献标识码::A

中图分类号中图分类号::TP309

1 概述

1984年,Shamir 提出了基于身份的密码体制[1],其主要思想是以能标识用户身份的信息作为公钥,如姓名、电话等。而用户的私钥可以由安全可信的私钥生成中心(PKG)生成,这样就解决了传统使用公钥证书带来的各种

问题。2001年,Boneh 和Franklin 利用双线性对提出了 第1个基于身份的加密方案[2],这种体制很快得到了国内外学者的关注并发表很多基于身份的加密方案的论文,如Waters 方案[3]、Boneh 方案[4]等,并相应地应用于指定验证者签名。2007年,Kancharla 等人[5]提出双线性对下的基于身份的强指定验证者签名方案,并给出安全性证明其是不可伪造、不可传递和不可授权的。但2010年,Sun 等人[6]证明该方案是可授权的。

本文基于Sun 等人证明的强指定验证者签名可授权性进行改进,提出了一种新的双线性对下的基于身份的强指定验证者签名方案,并分析新方案的安全性要求和签名

效率。

2 相关知识

2.1 双线性对

令G 1、G 2分别是一个阶为大素数q 的加法群和乘法群。p 是群G 1的生成元,称e : G 1×G 1→G 2是一个双线性

映射,当且仅当其满足如下属性:

双线性性:(,)(,)a b ab e p p e p p =, ,q a b Z ?∈; 非退化性:(,)1e p p ≠;

可计算性:存在一个有效的算法能够计算(,)e p p 。 2.2 相关的数学难题

BDH 问题:设p 是G 1的生成元,已知,,a b c p p p

*

1(,,,)q a b c Z p G ∈∈,计算(,)abc e p p 。

3 新的IBSDVS 方案

IBSDVS 方案流程如下: (1)PKG 设置

私钥生成机构PKG 生成双线性映射e 的2个群G 1和

140 计 算 机 工 程 2012年9月5日

G 2,并随机选择主密钥*

R q s Z ∈。P 为G 1的生成元,公钥

PUB P sP =。2个哈希函数:H 1:*1{0,1}G →,H 2:

**1{0,1}q G Z ×→,向所有用户公开参数{G 1,G 2,e ,q ,P , P PUB , H 1,

H 2}。

(2)密钥提取

用户给出身份ID ,PKG 计算密钥ID S =sH 1(ID ),然后通过安全信道发送给用户,用户公钥为ID Q =H 1(ID )。

(3)指定验证者签名

假定签名者Signer 要签名的消息为M ,其公钥/私钥

对分别为IDs Q /IDs S 。Signer 首先选择*

R q r Z ∈,计算

IDv U rQ =,1

()IDs V r H S ?=+,其中,H =H 2(M , (,)IDs e U S )。

然后将签名(,)U V σ=发送给验证者Verifier 。

(4)指定验证者验证

验证者Verifier 的公钥/私钥对 为/IDv IDv Q S ,其收到签名σ后,首先计算H =H 2(M , (,)IDs IDv e rQ S ),验证等式

(,)(,)(,)IDv IDs IDv e U V e Q H e Q S =。如果成立则接受签名σ,否

则拒绝。

4 安全性分析

4.1 正确性

正确性分析如下:

(,)e U V =1(,())IDv IDs e rQ r H S ?+=1(,)(,)

IDv IDv IDs e rQ r H e Q S ?(,)IDv e Q H (,)IDs IDv e Q S

其中,(,)IDs IDv e Q S =(,IDv e rQ )IDs Q =(,)r IDv IDs e Q Q =(,)IDv IDs e Q S 。 4.2 不可传递性

指定验证者Verifier 首先选择*

'R q r Z ∈,然后计算

''IDs U r Q =,

1''(')IDv V r H S ?=+,其中,'H =H 2(M ,(',)IDv e U S ),生成模拟签名'(',')U V σ=,并且也能使验证等式成立:(',')(,')(,)IDv IDs IDv e U V e Q H e Q S =。也就是说,不能确定某一签名是Signer 生成的还是由Verifier 模拟的,因此,方案满足不可传递性。

4.3 不可伪造性

定理1(不可伪造性) 假设存在一个对手F 在t 时间内最多做1

H q 次H 1及2

H q 次H 2随机预言机询问、E q 次密钥提

取询问、S q 次签名询问的情况下,能以不小于ε的概率区分出2种有效的密文,那么F 能以不小于ε′的概率解决BDH 问题,假设为算法Y 。

证明:对手F 能以不小于ε′的概率解决BDH 问题,

即能在已知p 、a p 、b p 、c p (,,a b *

1,q c Z p G ∈∈)的情况下,计算出(,)abc e p p 。

系统公钥PUB P 、Singer 身份s ID 和Verifier 身份v ID 都是已知的,通过密钥提取算法可得:IDs Q =H 1(s ID ),IDv Q = H 1(v ID )。P 是G 1的生成元,因此,可以得到IDs Q aP =,

IDv Q bP =,PUB P cP =。

系统设置:F 收到算法Y 发送的系统参数{G 1, G 2,e ,q ,P ,P PUB , H 1, H 2}。其中,H 1, H 2是由Y 控制的随机预言机,H 1, H 2相对应的询问的表为1

H L 、2

H L (初始时为空)。

H 1询问:首先F 对i ID 进行H 1询问,然后Y 就开始

查找表1

H L ,并且给出如下回答:

IDi Q =H 1(i ID )=aP ,if i s ID ID =;IDi Q =H 1(i ID )=bP ,

if i v ID ID =;否则,IDi Q =H 1(i ID )=i t P ,*

i R q t Z ∈,并在表1

H

L 中增加(i ID ,IDi Q ,i t )。

密钥提取询问:首先F 对i ID 进行密钥提取询问,然后Y 开始查找密钥提取表。如果i S ≠或i V ≠,则Y 就将

i ID 对应的密钥i t cP 返回;否则,Y 就提示模拟失败并 停止。

H 2询问:首先F 对(i M ,(,)i i e U S )进行H 2询问,然后Y 就开始查找2

H L 表。如果(i M ,(,)i i e U S ,i H )∈H 2,就将

2i H 输出给F ;否则Y 输出2i H ∈*

q

Z ,并在表2

H L 中增加(i M ,(,)i i e U S ,i H )。

签名询问:首先F 对消息i M ,签名者i ID 和指定验证者j ID 进行询问,Y 可做出如下回应:如果i S ≠或i V ≠,

则Y 计算Signer 的私钥IDi i S t cP =,再选择*

i R q

r Z ∈,并计算i i i U rQ =,i H =H 2(i M ,(,)i i e U S ),i V =1

r

?(i H +IDi S );如果j S ≠且j V ≠,则Y 计算Verifier 的私钥j j S t cP =,再

选择*j R q r Z ∈,并计算j j j U r Q =,j H =H 2(i M ,(,)j j e U S ),

1()j j IDj V r H S ?=+;否则,退出协议。最后,Y 将相应的签

名(j U ,j V )给F 。

验证询问:首先F 对消息i M ,签名者i ID 和指定验证者j ID 的签名(j U ,j V )进行询问,Y 验证(,)(,)i j S V =或者

(,)(,)i j V S =是否成立。如果成立,则退出;否则Y 计算

Verifier 的私钥PUB j i S t P =,因而,签名的有效性可以按照4.1节验证算法进行验证。

输出:F 能以不小于ε的概率输出一个有效的关于签

名者i ID 和指定验证者j ID 的签名(*U ,*V ,*M )。如果

(,)(,)i j S V =或(,)(,)i j V S =,那么Y 输出(*U ,*V ,*M ),否

则Y 将提示模拟失败并停止。通过观察计算,(,)(,)

i j S V =或(,)(,)i j V S =的概率是1

1

2/((1))H H q q ε?,并且最终签名应

该满足*

*

(,)e U V =*

*

(,)IDv e Q H *

*(,)IDs IDv e Q S ,那么可以推导出

**(,)e U V /**(,)IDv e Q H =(,)IDs IDv e Q S =(,)e aP bcP =(,)abc e P P ,即

Y 能以不可忽略的概率1

1

2/((1))H H q q ε?解决BDH 问题,这

与BDH 困难假定相矛盾。

4.4 不可授权性

根据文献[7]可知,攻击者如果得到性线对12(,)T T =

1((),)V IDs rH ID r S ?,*

R q r Z ∈,那么签名将不再是可授权的,

所以,基于文献[6]的一些IBSDVS 是可授权的。而新方案首先能够保证即使已知12(,)T T 也是无法模拟签名的。其次分析新方案中的关键部分V =1()IDs r H S ?+,由于IDs S 是不可知的,除非Singer 直接授权,因此无法计算有效签名。最后,分析验证部分(,)e U V =(,)IDv e Q H (,)IDs IDv e Q S :

(,)IDv e Q H 中的H =H 2(M ,(,)IDs e U S ),而无论要计算H 中(,)IDs e U S ,还是(,)IDs IDv e Q S ,必须知道IDs S 或IDv S ,所以,

除了授权私钥是不可能模拟有效签名的。

综上分析可知,除非知道IDs S 与IDv S 才能产生有效签

第38卷 第17期 141

李 聪,闫德勤:基于身份不可授权的强指定验证者签名方案 名或对签名进行验证。因此,签名是不可授权的。

5 性能分析

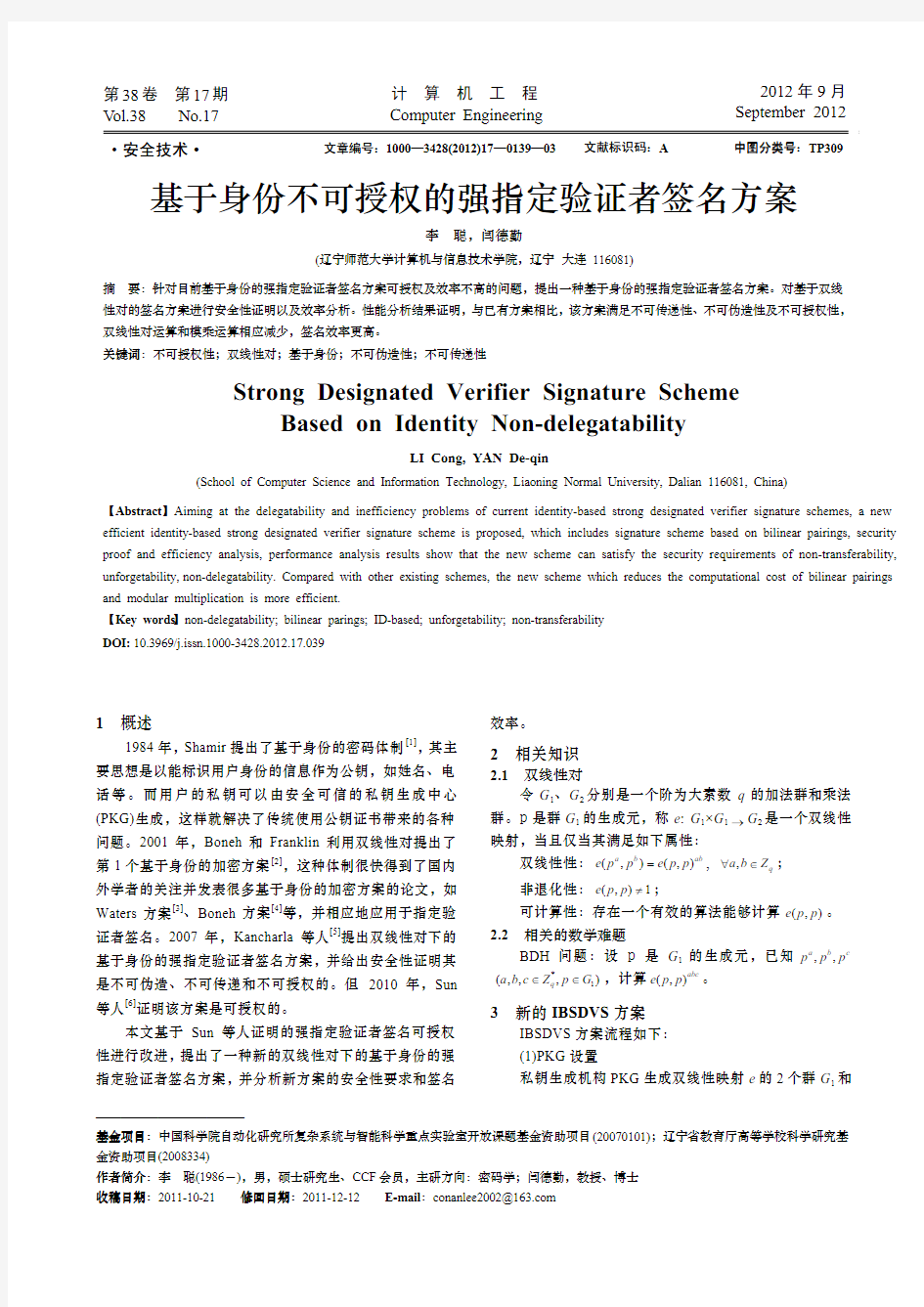

令P 为双线性映射中的对操作,M 为群G 2上的模乘,E 为群G 2上的指数操作,H 为哈希操作,假设在群G 1上的加法操作为可忽略。本文方案与其他方案的性能比较结果如表1所示。

表1 不同方案不同方案的性能的性能的性能比较比较

签名方案 签名代价 验证代价 文献[7]方案

1P+3M+1E 3P+1E 文献[8]方案 1P+2M+2H 1P+1M+2H 文献[9]方案 4M+1H 3P+1H 本文方案

2M+1H+1P

2P+1H

新方案可以采用文献[10]中提到的在线/脱线联票机制提升方案的性能。其中,(,)IDs IDv e rQ S 和(,)IDs IDv e Q S 可以在脱线状态下预先计算得到签名联票。因此,新方案在签名方面只需进行2次模乘、

1次hash 函数和1次双线性对运算,而验证过程只需1次hash 运算和2次双线性对运算,相比其他方案,计算更耗时的P 操作和M 操作更少,效率更高,性能更优。

6 结束语

本文提出的基于身份的强指定验证者签名方案,参考文献[6]的方法,解决了基于Kancharla 思想的签名可授权的弱点。经过分析表明,新方案满足不可传递性、不可伪造性及不可授权性,且具有高效性。

参考文献

[1] Shamir A. Identity-based Cryptosystems and Signature

Schemes[C]//Proc. of CRYPTO’84. Berlin, Germany: Springer- Verlag, 1984: 47-53.

[2] Boneh D, Franklin M. Identity-based Encryption from the Weil

Pairing[C]//Proc. of CRYPTO’01. [S. 1.]: Springer-Verlag, 2001: 213-229.

[3] Wateres B. Efficient Identity-based Encryption Without Random

Oracles[C]//Proc. of EUROCRYPT’05. Berlin, Germany: Springer-Verlag, 2005: 114-127.

[4] Boneh D, Boven X. Secure Identity-based Encryption Without

Random Oracles[C]//Proc. of CRYPTO’04. Berlin, Germany: Springer-Verlag, 2004: 443-459.

[5] Kancharla P, Gummadidala S. Identity-based Strong Designated

Verifier Signature Scheme[J]. Journal of Informatica, 2007, 18(2): 239-252.

[6] Sun Xun, Li Jianhua, Yin Hui. Delegatability of an Identity-based

Strong Designated Verifier Signature Scheme[J]. Journal of Informatica, 2010, 21(1): 117-122.

[7] 李 顺, 曾 超, 李 军. 一种基于身份的签密方案[J]. 计算

机工程, 2010, 36(8): 135-137.

[8] 邵 健, 曹珍富, 魏立斐. 基于身份的强指定验证者签名方

案[J]. 计算机工程, 2010, 8(36): 167-169.

[9] Zhang Jianhong. A Novel ID-based Designated Verifier Signature

Scheme[J]. Information Science, 2008, 178(3): 766-773.

[10] Shamir A, Tauman Y. Improved Online/offline Signature

Schemes[C]//Proc. CRYPTO’01. Berlin, Germany: Springer- Verlag, 2001: 355-367.

编辑 索书志

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

(上接第138页)

的统计特性,能抵抗一定的统计分析。同时,该算法在不知道湿纸编码规则的情况下无法得到秘密信息,较LSB 算法和F5算法在很大程度上提高了安全性。

5 结束语

本文通过应用LSB 算法、F5算法和湿纸编码,分层将秘密信息嵌入到载体中,结合LSB 算法嵌入方便、嵌入容量大和F5算法在对原始载体数据修改较小的优越性能,以及湿纸编码来确定载体数据的调整方向,使算法不仅大大增加了嵌入容量,同时也增强了安全性。但本文算法也存在不足,算法计算复杂度较高,在L 较小时嵌入效率还有待进一步提高,同时对人眼视觉特性考虑较少,如何在本文算法的基础上考虑人眼视觉特性,并取得较低的计算复杂度是下一步将要研究的问题。

参考文献

[1] 王朔中, 张新鹏, 张卫明. 以数字图像为载体的隐写分析研究

进展[J]. 计算机学报, 2009, 32(7): 1247-1263.

[2] 陈 丹. 图像掩密安全性模型和通用掩密分析技术研究[D].

西安: 电子科技大学, 2006.

[3] Zhang Xinpeng, Zhang Weiming, Wang Suzhong. Efficient

Double-layered Steganographic Embedding[J]. Electronics Letters, 2007, 43(8): 482-483.

[4] 张新鹏, 刘 焕, 张颖春, 等. 融合方向编码和湿纸编码的高

效信息隐藏[J]. 上海大学学报: 自然科学版, 2010, 16(1): 1-4. [5] Zhang Xinpeng. Efficient Data Hiding with Plus-minus One or

Two[J]. IEEE Signal Processing Letters, 2010, 17(7): 635-638. [6] 朱雪秀, 刘九芬, 张卫明. 一种基于汉明码和湿纸码的隐写算

法[J]. 电子与信息学报, 2010, 32(1): 162-165.

[7] 平西建, 张 涛. 一种新的湿纸码自适应信息隐藏方法[J].

应用科学学报, 2010, 28(5): 485-492.

编辑 索书志

企业财务系统的身份认证和电子签名解决方案

企业财务系统的CA身份认证和电子签名解决方案 1、用户需求: 总结用户需求如下: ●财务系统需要提升安全级别。财务系统的基本情况如下: ?财务系统的系统结构、操作系统、开发语言等(略) ?三种主要应用功能:预算申请、审批、修正;费用的申报;对财务系统查阅。 ●需要解决单纯的用户名/密码登录的脆弱性问题,确保登录财务系统的身 份的真实性。 ●需要对财务系统的操作、交易实现签名,满足不可抵赖性、事后溯性的 应用需求。 2、解决方案 具体设计方案如下: ●建设数字证书认证服务器,解决服务器和个人用户身份真实性的问题。 具体建设方案如下: ?证书服务器负责证书的日常管理。 ?管理终端完成证书的申请和发放工作。 ?为应用服务器颁发服务器证书,为个人用户颁发个人证书。登录时,实现双向验证,确保应用服务器身份和个人身份的真实性。 ?用户手持USB KEY,带有密码芯片算法的KEY,存储量大于等于32K。 用于私钥存储,确保私钥的安全。 ?采用SQL数据库,用于证书服务器生成证书和CRL的存储 ●建设数字签名中间件,对用户在财务系统中的操作实现数字签名,实现 抗抵赖的功能。具体建设方案如下: ?将数字签名服务器与应用服务器共同部署; ?在IE中部署签名插件; ?用户的操作需要用私钥进行签名; ?服务器端对用户的签名数据进行验签;

?应用数据和签名数据进行分别的存储。 具体部署的拓扑图如下(略) 3、用户收益 采用本方案后用户收益如下: ●通过强身份认证手段的采用,确保所有登录财务系统用户的身份的真实 性 对财务系统的操作、交易实现签名,满足不可抵赖性、事后溯性的应用需求。 ---------------------------------------------------------------------------------------------------------------------- 北京安软天地科技有限公司 专业的应用安全服务提供商,主要提供CA系统、SSL VPN设备,以及身份认证、电子签名、电子印章、文档保护、加密解密等解决方案,在金融、政府、电力、石油石化行业有大规模成熟应用。

第2章电子签名法与电子认证服务法律制度

授课班级 授课日期 授课题目:第2章电子签名法与电子认证服务法律制度 目的要求:能够分析电子证据的法律效力;能够分析电子证据的多样性。 教学重难点:把握数据电文与电子签名的基本知识;了解电子签名与电子认证服务法律法规;理解数据电文与电子签名的法律效力。 组织教学:点名考勤;复习;引入新课;讲解理论知识;实例演示;指导学生练习;总结 总结复习导入新课:电子商务法的调整对象和范围有哪些? 提问: 1、电子商务与传统交易方式的区别,以及其中可能存在的法律风险? 2、电子商务可能存在的法律风险? 3、电子商务法的重要意义? 教学方式、手段、媒介:教学手段:讲授、多媒体;媒介:教材 授课内容: 案例A: 原告:史文权——互联网用户,下载安装了百度搜索伴侣软件,并正常使用,其直接与 百度网站结合使用,并在IE工具栏内有明确的图标和菜单指示。过了几日,原告在浏览部 分网站时,被提示安装了“网络实名软件”。但是安装后,发现电脑中缘由的百度搜索伴侣 软件、IE工具栏中的百度搜索伴侣图标和菜单被非法删除。在重新中,又发现下载和安装 受到了网络实名软件的屏蔽,最后安装失败。原告申请北京市公证处对此进行网络证据保全。 网络实名软件来源于“3721”网站,属于国风因特公司和三七二一公司。该软件得到了该公司的技术支持。根据消费者权益保护法规定,此行为侵犯了原告对相关软件的合法使用权; 该软件并未对侵权功能作出详尽的说明,侵犯了消费者的知情权;屏蔽行为侵犯了消费者的自主选择权,构成强制交易行为;非法监视用户上网行为,侵犯了用户的隐私权。 最后,法院判决如下: 1.该公司停止侵权行为; 2.该公司对原告作书面赔礼道歉; 3.该公司对原告赔偿经济损失1000元; 4.该公司必须承担原告的全部诉讼费用。 案例引入: 教师:我经常会在网上看到这样的贴子:“网络购物维权让我疲惫不堪”、“网络维权如

数字证书和数字签名的关系

数字证书和数字签名的关系 什么是数字证书? 由于Internet网电子商务系统技术使在网上购物的顾客能够极其方便轻松地获得商家和企业的信息,但同时也增加了对某些敏感或有价值的数据被滥用的风险. 为了保证互联网上电子交易及支付的安全性,保密性等,防范交易及支付过程中的欺诈行为,必须在网上建立一种信任机制。这就要求参加电子商务的买方和卖方都必须拥有合法的身份,并且在网上能够有效无误的被进行验证。数字证书是一种权威性的电子文档。它提供了一种在Internet上验证您身份的方式,其作用类似于司机的驾驶执照或日常生活中的身份证。它是由一个由权威机构----CA证书授权(Certificate Authority)中心发行的,人们可以在互联网交往中用它来识别对方的身份。当然在数字证书认证的过程中,证书认证中心(CA)作为权威的、公正的、可信赖的第三方,其作用是至关重要的。 数字证书也必须具有唯一性和可靠性。为了达到这一目的,需要采用很多技术来实现。通常,数字证书采用公钥体制,即利用一对互相匹配的密钥进行加密、解密。每个用户自己设定一把特定的仅为本人所有的私有密钥(私钥),用它进行解密和签名;同时设定一把公共密钥(公钥)并由本人公开,为一组用户所共享,用于加密和验证签名。当发送一份保密文件时,发送方使用接收方的公钥对数据加密,而接收方则使用自己的私钥解密,这样信息就可以安全无误地到达目的地了。通过数字的手段保证加密过程是一个不可逆过程,即只有用私有密钥才能解密。公开密钥技术解决了密钥发布的管理问题,用户可以公开其公开密钥,而保留其私有密钥。 数字证书颁发过程一般为:用户首先产生自己的密钥对,并将公共密钥及部分个人身份信息传送给认证中心。认证中心在核实身份后,将执行一些必要的步骤,以确信请求确实由用户发送而来,然后,认证中心将发给用户一个数字证书,该证书内包含用户的个人信息和他的公钥信息,同时还附有认证中心的签名信息。用户就可以使用自己的数字证书进行相关的各种活动。数字证书由独立的证书发行机构发布。数字证书各不相同,每种证书可提供不同级别的可信度。可以从证书发行机构获得您自己的数字证书。 目前的数字证书类型主要包括:个人数字证书、单位数字证书、单位员工数字证书、服务器证书、VPN证书、W AP证书、代码签名证书和表单签名证书。 随着Internet的普及、各种电子商务活动和电子政务活动的飞速发展,数字证书开始广泛地应用到各个领域之中,目前主要包括:发送安全电子邮件、访问安全站点、网上招标投标、网上签约、网上订购、安全网上公文传送、网上缴费、网上缴税、网上炒股、网上购物和网上报关等。 什么是数字签名?数字签名与电子签名是不是一回事? 电子签名和数字签名的内涵并不一样,数字签名是电子签名技术中的一种,不过两者的关系也很密切,目前电子签名法中提到的签名,一般指的就是"数字签名"。

电子签名和电子认证的法律要求有哪些

电子签名与电子认证政策法律用以调整认证中心、证书用户、国家行政机关与不特定的社会公众之间在认证电子交易过程中所发生的法律关系,调整对象主要包括平等主体之间民商事法律关系和非平等主体之间的行政法律关系。 数据电讯的商业化应用,除了需要电子签名作为认证手段之外,在因特网等开放性网络环境下,认证中心的服务也是必不可少的。与此同时,调整认证法律关系的规范,将成为电子商务法律制度,乃至普通商事法律中的基本内容之一。认证中心并不向在线当事人出售任何有形的商品,也不提供资金或劳动力资源。它所提供的服务成果,只是一种无形的信息,包括交易相对人的身份、公开密钥、信用状况等情报。虽然,这些信息无法以具体的价格来衡量,它却是在开放型电子商务环境下,进行交易所必须的前提性条件,并且是交易当事人所很难亲自得知的。与一般信息服务不同的是,认证中心所提供的是经过核实的,有关电子商务交易人所关心的基本信息。实际上它是关于交易当事人的事实状况的信息,通常包括交易人是谁、在何处、以何种电子签名方式与之交易,其信用状况如何等。 因此,认证是一种专业化的信用服务,并非一般的实现某种商品使用价值的服务。如同医生对于病人,认证中心都对其客户,即利用数字证书进行交易的各方当事人,负有职业上的特殊义务。该种义务,实际上是一种社会责任。认证中心对于信赖证书的交易人,应承担公正信息发布义务,决不因未接收其服务报酬,而偏袒与之建立了服务合同关系的证书用户一方。任何一个认证中心都应当知道,证书信息的公正性,是其业务存在的根本条件,舍弃此点,该认证中心就没有必要存在。另外从其营业目的上看,认证中心属于公用企业,以向全社会提供电子商务交易信用为己任,并非单纯追求盈利的企业。其服务费用的收取,也只是以微利为原则,而不能受高额利润的引诱。作为一种特许的营业,认证中心的成功,来自于规模化的经营业绩,而决不能依靠向单个用户收取高额服务费,来维持其经营。 电子签名只是从技术手段上对签名人身份做出辩认及能对签署文件的发件人与发出电子文件所属关系做出确认的方式。但如何解决上文提到判定公共密钥的确定性以及私人密钥持有者否认签发文件的可能性等问题,则是电子签名技术本身无法解决的问题。换言之,这里面有一个解决私人密钥持有人信用度的问题。这里面包括两种可能性。一是密钥持有人主观恶意,即有意识否认自己做出的行为;二是客观原因,即发生密钥丢失、被窃或被解密情况,使发件人或收件人很难解释归责问题。

二数字签名和身份认证

一、实习目的 1.理解数字签名的概念和作用; 2.理解身份认证的基本方式和方法; 3.掌握Hash函数和数字签名的实现。 二、实习要求 1.实习前认真预习第3章的有关内容; 2.复习数字签名和身份认证相关内容; 3.熟悉Java平台的JCE包有关类。 三、实习内容 假定两个用户A、B,他们的公私钥对分别是K PUa、K PRa和K PUb、K PRb,,分发的消息为M,哈希函数h(x)。请基于RSA算法实现数字签名,阶梯任务如下: ①以本地两个目录模拟两个用户,实现消息M和签名的模拟分发; ②以MD5、SHA-1等哈希函数,实现消息M的摘要,实现M及摘要签名的模拟分发; ③实现M密文状态下的签名与模拟分发; ④采用SSL,建立安全通信过程,实现Socket通信的签名分发; ⑤将方案移植到某个web应用中,实现实用的签名分发。 四、实验过程 1.数字签名概述 数字签名是指使用密码算法,对待发的数据(报文或票证等)进行加密处理,生成一段数据摘要信息附在原文上一起发送。这种信息类似于现实中的签名或印章,接收方对其进行验证,判断原文真伪。数字签名可以提供完整性保护和不可否认服务。其中,完整性保护主要针对解决篡改问题,不可否认服务主要针对解决抵赖性问题。 一般说来,传统数字签名的过程中,主要先采用单向散列算法,对原文信息进行加密压缩形成消息摘要,原文的任何变化都会使消息摘要发生改变;然后,对消息摘要用非对称加密算法(如RSA )进行加密。在验证阶段,收方将信息用单向加密算法计算出消息摘要,然后将收到的消息摘要进行解密,比较两个消息摘要来判断信息是否可靠。 2.数字签名过程 (1)要签名的报文作为一个散列函数的输入,产生一个定长的安全散列码,一般称为 消息摘要。 (2)使用发方的私有密钥对这个消息摘要进行加密就形成签名。将报文和签名传送出 去。 (3)收方接受报文并根据报文产生一个消息摘要,同时使用发方的公开密钥对签名进 行解密。 (4)如果计算得出的消息摘要和解密后的签名互相匹配,那么签名就是有效的。 (5)因为只有发方知道密钥,因此只有发方才能产生有效的签名。

关于电子签名和认证的法律问题研究

关于电子签名和认证的法律问题研究 摘要:在传统交易活动中,“签字盖章”是许多法律的基本要求。但随着网络技术的日新月异,电子签名和认证已经十分普遍。电子签名和认证作为电子商务的重要组成部分,其中的法律问题阻碍了电子交易的进行,也制约了电子商务的发展。本文将对电子签名和认证中的法律问题进行深入的探讨和论述。 关键词:电子签名,认证,电子商务,电子合同,法律问题 在传统交易中,人们常常通过亲笔签名的方式来确保合同当事人身份的真实有效和意思表示的一致。同时,亲笔签名也是许多法律的要求。例如,我国《合同法》第32条规定:“当事人采用合同书形式订立合同的,自双方当事人签字或者盖章时合同成立。”我国《票据法》第4条规定:“票据出票人制作票据,应当按照法定条件在票据上签章,并按照所记载的事项承担票据责任。持票人行使票据权利,应当按照法定程序在票据上签章,并出示票据。”然而,在电子商务环境下,由于合同当事人可能相隔千里,甚至在整个交易过程中并不谋面,这就使传统的亲笔签名方式就很难运用于电子交易。但是,传统的亲笔签名方式所具有的功能,特别是它所具有的证明合同的真实性和完整性的功能,对一直为网络安全问题所困扰的电子商务仍然具有重要的价值。所以,签名的要求在电子商务环境下不仅不应被放弃,反而应该得到强化和更有力的保障。当然,这里所说的签名已经不再是传统的亲笔签名,而是电子签名(Electronic Signature)。 新加坡1998年颁布的《电子交易法》(Singapore Electronic Transactions

Act 1998,SETA)对电子签名和数字签名作了相关规定。它将电子签名定义为:“以数字形式所附或在逻辑上与电子记录有联系的任何字母,文字数字或其他符号,并且执行或采纳电子签名是为了证明或批准电子记录”;将数字签名(Digital Signature)定义为:“通过使用非对称加密系统和哈希函数(Hushing Function)来变换电子记录的一种电子签名”。可见,数字签名是电子签名的一种。根据联合国国际贸易法委员会电子商务工作组1999年颁布的《电子签名统一规则(草案)》(Draft Uniform Rule On Electronic Signature)第1条的规定:“‘电子签名’,是指以电子形式存在于数据信息之中的,或作为其附件的或逻辑上与之有联系的数据,并且它(可以)用于辨别数据签署人的身份,并表明签署人对数据信息中包含的信息的认可”。笔者认为这一定义颇值得我国立法的借鉴。 电子签名的主要目的是利用技术的手段对数据电文的发件人身份做出确认及保证传送的文件内容没有被篡改,以及解决事后发件人否认已经发送或者是收到资料等问题。[1]电子签名是法律上一个重要的创新概念,它作为电子认证技术在法律上的总括,得到了许多国家的认可。目前,国际上通用的电子签名主要有以下三种模式: 一、智能卡模式。智能卡是安装了嵌入式微型控制器芯片的IC卡,内储有关自己的数字信息。使用者在使用智能卡时只要在计算机的扫描器上一扫,然后键入自己设定的密码即成。 二、密码模式。使用者可以自己设定一个密码,该密码由数字或字符组合而成。有的单位还提供硬件,让使用者用电子笔在电子板上签名

第2章-电子签名法与电子认证服务法律制度教案资料

目的要求:能够分析电子证据的法律效力;能够分析电子证据的多样性。 教学重难点:把握数据电文与电子签名的基本知识;了解电子签名与电子认证服务法律法规;理解数据电文与电子签名的法律效力。 组织教学:点名考勤;复习;引入新课;讲解理论知识;实例演示;指导学生练习;总结总结复习导入新课:电子商务法的调整对象和范围有哪些? 提问: 1、电子商务与传统交易方式的区别,以及其中可能存在的法律风险? 2、电子商务可能存在的法律风险? 3、电子商务法的重要意义? 教学方式、手段、媒介:教学手段:讲授、多媒体;媒介:教材 授课内容: 案例A: 原告:史文权——互联网用户,下载安装了百度搜索伴侣软件,并正常使用,其直接与百度网站结合使用,并在IE工具栏内有明确的图标和菜单指示。过了几日,原告在浏览部分网站时,被提示安装了“网络实名软件”。但是安装后,发现电脑中缘由的百度搜索伴侣软件、IE工具栏中的百度搜索伴侣图标和菜单被非法删除。在重新中,又发现下载和安装受到了网络实名软件的屏蔽,最后安装失败。原告申请北京市公证处对此进行网络证据保全。网络实名软件来源于“3721”网站,属于国风因特公司和三七二一公司。该软件得到了该公司的技术支持。根据消费者权益保护法规定,此行为侵犯了原告对相关软件的合法使用权;该软件并未对侵权功能作出详尽的说明,侵犯了消费者的知情权;屏蔽行为侵犯了消费者的自主选择权,构成强制交易行为;非法监视用户上网行为,侵犯了用户的隐私权。 最后,法院判决如下:1.该公司停止侵权行为; 2.该公司对原告作书面赔礼道歉; 3.该公司对原告赔偿经济损失1000元; 4.该公司必须承担原告的全部诉讼费用。 案例引入: 教师:我经常会在网上看到这样的贴子:“网络购物维权让我疲惫不堪”、“网络维权如

电子签名与电子认证

★电子签名与电子认证 1.电子签名的概念?分类? 电子签名是指数据电文中以电子形式所含、所附用于识别签名人身份并表明签名人认可其中内容的数据。电子签名具有技术性、排它性、确定性和虚拟性等特征。 {电子签名是以电子形式出现的数据。 电子签名必须能够识别签名人身份并表明签名人认可与电子签名相联系的数据电文的内容。 数据电文,是指以电子、光学、磁或者类似手段生成、发送、接收或者储存的信息。}从广义上讲,凡是能在电子计算机通信中起到证明当事人身份及当事人对文件内容的认可的电子技术手段,都可称为电子签名。 2.电子签名的具体形式 就现阶段的技术发展水平来看,有口令、密码、数字加密、生物特征认证等等,随着计算机技术的不断发展,电子签名的具体形式无疑将会推陈出新。 3.可靠电子签名 我国《电子签名法》本着技术中立的原则,并没有指出哪种技术更为先进或哪种技术是安全的,只是要求该技术满足电子签名法的规定或当事人的自行选择。 具体来说,我国《电子签名法》第13条规定,只要能够同时满足以下四个条件的电子签名就被视为可靠的电子签名: (1)电子签名生成数据用于电子签名时,属于电子签名人专有; (2)签署时电子签名生成数据由电子签名人控制; (3)签署后对电子签名的改动能够被发现; (4)签署后对数据电文内容和形式的改动能够被发现。 可靠的电子签名与手写签名或者盖章具有同等的法律效力,满足识别签名人身份和保证签名人认可文件中的内容两个条件。 4. 电子认证法律关系中的主体、主体之间的关系 一般情况下,电子认证服务活动涉及三方主体:证书持有人、认证服务机构、证书信赖人。认证服务机构与当事人之间的法律关系: (1)认证服务机构与数字证书持有人之间的法律关系 认证服务机构与其数字证书持有人之间是合同关系。

OA系统CA数字证书认证和电子签名解决方案

OA 系统CA 数字证书认证和电子签名解 决方案1 某市OA 系统(内外网)基于CA 的身份认证和电子签名解决方案 1、用户背景 内蒙古某市下属2 区、5县、4旗,人口300 余万,该市交通发达,是内蒙连接东北的交通枢纽。 2、用户需求 通过与沟通,总结最终用户需求如下: ?BS 架构的OA 系统,采用Domino Notes 开发的,用到金格的word 控件, 主要是做痕迹保留用的,和系统登录无关。需要保证登录者身份的真实 性。 ?对流程文件的表单进行电子签名,需要保证公文审批的完整性和不可抵 赖性,同时要考虑一个表单,多个领导会签的情况。 ?通过运营商组的专网,在网络出口已经部署防火墙。 3、解决方案

据既有的安全项目经验,根据信息安全等级保护条例,厅局级政府单位需要进行内外网隔离。目前暂时按照内外网隔离的方案进行设计,如果确实不需要部署外网,则不必考虑外网设计。 具体设计方案如下: ?在内网建设CA 服务器。 ?密钥生成和管理由证书服务器密码机负责。 ?采用一主两从LDAP ,内网部署一主一从,外网部署一从。内网的主LDAP 数据自动推送到内网从LDAP ,手工导入到外网从LDAP 。CA 服务器的证 书和CRL 列表定期发布到内网主LDAP 。 ?在内网部署电子签名中间件,进行双向的签名和验签。 ?手持USB KEY ,带有密码芯片算法的KEY ,存储量大于等于32K ,用于私 钥存储。 ?为应用系统的WEB 服务器发放服务器证书,实现用户登录时,用户和服 务器的双向验证,确保应用服务器身份和用户身份的真实性。 ?在公网入口部署SSL VPN 设备,确保应用服务器是在收