IGMP及抓包分析

IGMP

IGMP 就是Internet Group Management Protocol(互联网组管理协议)的简称。它就是TCP/IP 协议族中负责IP 组播成员管理的协议,用来在IP 主机与与其直接相邻的组播路由器之间建立、维护组播组成员关系。

到目前为止,IGMP 有三个版本:

1、IGMPv1(由RFC 1112 定义)

2、IGMPv2(由RFC 2236 定义)

3、IGMPv3(由RFC 3376定义)

一、IGMPv1

1、1报文格式

1、版本:

版本字段包含IGMP版本标识,因此设置为1。

2、类型:

成员关系查询(0x11)

成员关系报告(0x12)

3、校验与

4、组地址:

当一个成员关系报告正被发送时,组地址字段包含组播地址。

当用于成员关系查询时,本字段为0,并被主机忽略。

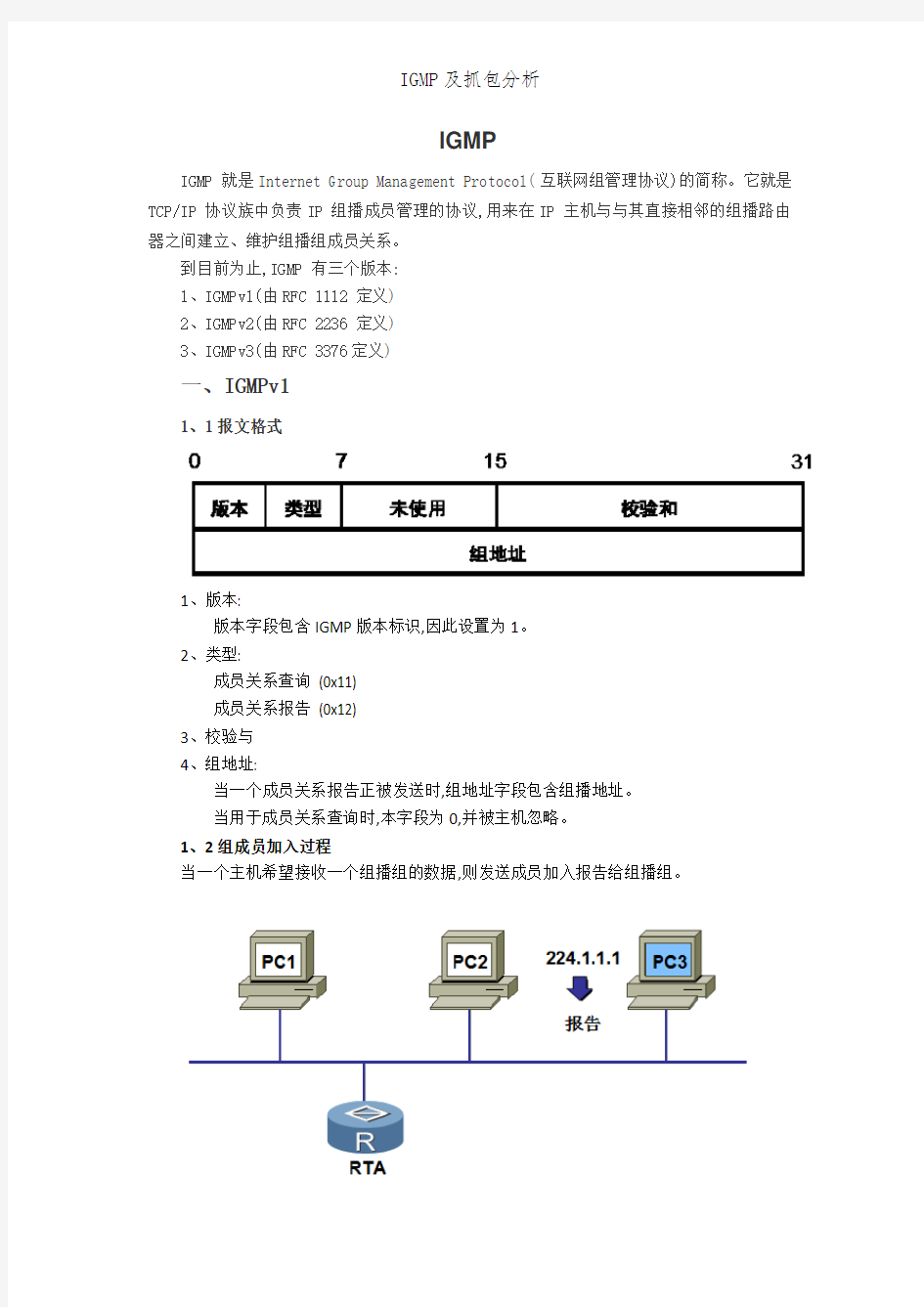

1、2组成员加入过程

当一个主机希望接收一个组播组的数据,则发送成员加入报告给组播组。

IGMPv1 join包如下:

1、3查询与响应过程

路由器RTA(IGMP查询器)周期性地(默认60秒)向子网内所有主机(224、0、0、1代表子网内所有主机)发送成员关系查询信息。

所有主机收到IGMPv1成员关系查询信息,一主机首先向组播组发送IGMPv1成员关系报告。

组的其她成员监听到报告后抑制自己的成员关系报告发送。

1、4 抑制机制

当主机收到IGMP成员关系查询时,对它已经加入的每个组播组启动一个倒计数报告计时器。各个报告计时器初始值为从0到最大响应之间一个随机数,默认值就是10秒。

计时器到时的主机则主动发送成员关系报告,目的地为该主机所属的组地址。

其它主机收到该成员关系报告,则抑制成员关系报告的发送,并删除计时器。

1、5 组成员离开过程

主机“默不作声”地离开组(不发送报告了)。

路由器发送成员关系查询信息。

路由器没有收到该组的IGMP报告,则再发送成员关系信息(3次查询周期过后)。

组播组超时,剪枝。

二、IGMPv2

2、1报文格式

1、类型

成员关系查询(0x11)

常规查询:用于确定哪些组播组就是有活跃的,即该组就是否还有成员在使用,常规查询地址由全零表示;

特定组查询:用于查询某具体组播组就是否还有组成员。

版本2成员关系报告(0x16)

版本1成员关系报告(0x12)

离开组消息(0x17)

计算机网络课程设计---基于Wireshark的网络数据包内容解析

基于Wireshark的网络数据包内容解析 摘要本课程设计是利用抓包软件Wireshark,对网络服务器与客户端进行网络数据收发过程中产生的包进行抓取,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的。设计过程中对各种包进行抓取分析,各种包之间比较,了解每种包的传输过程与结构,通过本次课程设计,能很好的运用Wireshark对数据包分析和Wireshark各种运用,达到课程设计的目的。 关键词IP协议;TCP协议;UDP协议;ARP协议;Wireshark;计算机网络; 1 引言 本课程设计主要是设计一个基于Wireshark的网络数据包内容解析,抓取数据包,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的 1.1 课程设计目的 Wireshark是一个网络封包分析软件。可以对网络中各种网络数据包进行抓取,并尽可能显示出最为详细的网络封包资料,计算机网络课程设计是在学习了计算机网络相关理论后,进行综合训练课程,其目的是: 1.了解并会初步使用Wireshark,能在所用电脑上进行抓包; 2.了解IP数据包格式,能应用该软件分析数据包格式。 1.2 课程设计要求 (1)按要求编写课程设计报告书,能正确阐述设计结果。 (2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。 (3)学会文献检索的基本方法和综合运用文献的能力。

(4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。 1.3 课程设计背景 一、Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。 网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。在过去,网络封包分析软件是非常昂贵,或是专门属于营利用的软件。Wireshark的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的代价取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Wireshark是目前全世界最广泛的网络封包分析软件之一。 二、网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。网络嗅探是网络监控系统的实现基础。 网络嗅探需要用到网络嗅探器,其最早是为网络管理人员配备的工具,有了嗅探器网络管理员可以随时掌握网络的实际情况,查找网络漏洞和检测网络性能,当网络性能急剧下降的时候,可以通过嗅探器分析网络流量,找出网络阻塞的来源。嗅探器也是很多程序人员在编写网络程序时抓包测试的工具,因为我们知道网络程序都是以数据包的形式在网络中进行传输的,因此难免有协议头定义不对的。 网络嗅探的基础是数据捕获,网络嗅探系统是并接在网络中来实现对于数据的捕获的,这种方式和入侵检测系统相同,因此被称为网络嗅探。网络嗅探是网络监控系统的实现基础,首先就来详细地介绍一下网络嗅探技术,接下来就其在网络监控系统的运用进行阐述。 2 网络协议基础知识 2.1 IP协议 (1) IP协议介绍

网络协议分析——抓包分析

计算机网络技术及应用实验报告开课实验室:南徐学院网络实验室

第一部分是菜单和工具栏,Ethereal提供的所有功能都可以在这一部分中找到。第二部分是被捕获包的列表,其中包含被捕获包的一般信息,如被捕获的时间、源和目的IP地址、所属的协议类型,以及包的类型等信息。 第三部分显示第二部分已选中的包的每个域的具体信息,从以太网帧的首部到该包中负载内容,都显示得清清楚楚。 第四部分显示已选中包的16进制和ASCII表示,帮助用户了解一个包的本来样子。 3、具体分析各个数据包 TCP分析:

源端口 目的端口序号 确认号 首部长度窗口大小值

运输层: 源端口:占2个字节。00 50(0000 0000 1001 0000) 目的端口:占2个字节。C0 d6(1100 0000 1101) 序号:占四个字节。b0 fe 5f 31(1011 0000 0101 1110 0011 0001) 确认号:占四个字节。cd 3e 71 46(1100 1101 0011 1110 0110 0001 0100 0110) 首部长度:共20个字节:50(0101 0001) 窗口大小值:00 10(0000 0000 0001 00000) 网络层: 不同的服务字段:20 (0010 0000)

总的长度:00 28(0000 0000 0010 10000) 识别:81 28(1000 0001 0010 10000) 片段抵消:40 00(0100 0000 0000 0000) 生存时间:34 (0011 0100) 协议: 06(0000 0110)

数据包络分析法

数据包络分析法 在高新技术产业技术创新教育财务绩效评价中的应用 姓名:李雪 专业:会计学 学号:201410750244

数据包络分析法 在高新技术产业创新教育财务绩效评价中的应用 摘要:高新技术产业是个技术密集型产业,对知识和技术具有很强的依赖性,进行技术创新活动是其经济高质量增长的源泉。高新技术产业创新教育财务管理内外环境的变化让财务绩效评价不仅成为可能,而且成为了高新技术产业财务管理必需推进的工作。财务绩效评价是运用科学、规范的绩效评价方法,对照一定的评价标准,参照绩效的内在原则,来对高新技术产业创新教育财务行为过程及结果进行客观、公正、科学的综合评价和衡量比较。高新技术产业财务绩效评价已成为高新技术产业财务管理的主要内容之一,对财务管理工作的促进和完善起着重要作用。数据包络分析法通过客观地反映高新技术产业创新教育活动的输入、输出,兼具考虑所选择指标的可采集性等约束条件,并且采用相对最优的权重确定方法反映财务绩效大小,蕴含着经济学的生产力观点,满足了财务绩效评价的科学性。 关键词:高新技术产业创新教育;财务绩效评价;数据包络分析法 技术创新对企业来讲可以优化产品结构,提高产品的价值,快速适应市场的需求,从而增强企业的市场竞争力;对于一个产业来说,技术创新可以催发新兴产业群的成长,推进产业结构优化,提高技术产业的经济效益。技术创新已经成为高质量经济增长的源泉。高新技术产业技术创新是指在市场的导向作用下,以提高产业效益为目标,经过技术的研发、引进、吸收等一系列的技术活动,生产出新产品、研发出新技术的过程。高新技术产业技术创新绩效,是对高新技术产业应用投入的财力和物力研发出新产品、新工艺,从而产生经济效益的能力的考核,是评判经济技术活动有效性的一个有效手段。因此,正确认识和把握技术创新水平、系统总结技术创新经验是很有必要的。科学评价高技术产业的技术创新绩效,对把握高新技术产业的技术创新活动规律、提升技术创新成功率、推动高新技术产业技术创新活动有序发展具有重要的现实意义。

802.11数据抓包分析

802.11抓包分析 1.实验目的 分析802.11协议,了解802.11的帧格式 2.实验环境及工具 操作系统:ubuntu 实验工具:WireShark 3.实验原理 (1)802.11MAC层数据帧格式: Bytes 2 2 6 6 6 2 0-2312 4 Bits 2 2 4 1 1 1 1 1 1 1 1 Version:表明版本类型,现在所有帧里面这个字段都是0 Type:指明数据帧类型,是管理帧,数据帧还是控制帧,00表示管理帧,01表示控制帧,10表示数据帧 Subtype:指明帧的子类型 ,Data=0000,Data+CF-ACK=0001,Data+CF-Poll=0010, Data+CF-ACK+CF-Poll=0011,Nulldata=0100,CF-ACK=0101, CF-Poll=0110,Data+CF-ACK+CF-Poll=0111,QoS Data=1000, Qos Data+CF-ACK=1001,QoS Data+CF-Poll=1010, QoS Data+CF-ACK+CF-Poll=1011,QoS Null =1100, QoS CF-ACK=1101,QoS CF-Poll=1110,QoS Data+CF-ACK+CF-Poll=1111 To DS/From DS:这两个数据帧表明数据包的发送方向,分四种情况: 若数据包To DS为0,From DS为0,表明该数据包在网络主机间传输 若数据包To DS为0,From DS为1,表明该数据帧来自AP 若数据包To DS为1,From DS为0,表明该数据帧发送往AP 若数据包To DS为1,From DS为1,表明该数据帧是从AP发送往AP More flag.:置1表明后面还有更多段

wireshark抓包分析了解相关协议工作原理

安徽农业大学 计算机网络原理课程设计 报告题目wireshark抓包分析了解相关协议工作原理 姓名学号 院系信息与计算机学院专业计算机科学与技术 中国·合肥 二零一一年12月

Wireshark抓包分析了解相关协议工作原理 学生:康谦班级:09计算机2班学号:09168168 指导教师:饶元 (安徽农业大学信息与计算机学院合肥) 摘要:本文首先ping同一网段和ping不同网段间的IP地址,通过分析用wireshark抓到的包,了解ARP地址应用于解析同一局域网内IP地址到硬件地址的映射。然后考虑访问https://www.360docs.net/doc/6c8452848.html,抓到的包与访问https://www.360docs.net/doc/6c8452848.html,抓到的包之间的区别,分析了访问二者网络之间的不同。 关键字:ping 同一网段不同网段 wireshark 协议域名服务器 正文: 一、ping隔壁计算机与ping https://www.360docs.net/doc/6c8452848.html,抓到的包有何不同,为什么?(1)、ping隔壁计算机 ARP包:

ping包: (2)ing https://www.360docs.net/doc/6c8452848.html, ARP包:

Ping包: (3)考虑如何过滤两种ping过程所交互的arp包、ping包;分析抓到的包有

何不同。 答:ARP地址是解决同一局域网上的主机或路由器的IP地址和硬件地址的映射问题,如果要找的主机和源主机不在同一个局域网上,就会解析出网 关的硬件地址。 二、访问https://www.360docs.net/doc/6c8452848.html,,抓取收发到的数据包,分析整个访问过程。(1)、访问https://www.360docs.net/doc/6c8452848.html, ARP(网络层): ARP用于解析IP地址与硬件地址的映射,本例中请求的是默认网关的硬件地址。源主机进程在本局域网上广播发送一个ARP请求分组,询问IP地址为192.168.0.10的硬件地址,IP地址为192.168.0.100所在的主机见到自己的IP 地址,于是发送写有自己硬件地址的ARP响应分组。并将源主机的IP地址与硬件地址的映射写入自己ARP高速缓存中。 DNS(应用层): DNS用于将域名解析为IP地址,首先源主机发送请求报文询问https://www.360docs.net/doc/6c8452848.html, 的IP地址,DNS服务器210.45.176.18给出https://www.360docs.net/doc/6c8452848.html,的IP地址为210.45.176.3

wiresharkTcpUdp抓包分析

Wireshark 抓包分析

CONTENTS 5 TCP协议抓包分析 5.1 TCP协议格式及特点 5.2 实例分析 6 UDP协议的抓包分析 6.1 UDP报文格式及特点 6.2 流媒体播放时传输层报文分析

5 TCP协议抓包分析 5.1 TCP协议的格式及特点 图1 TCP协议报头格式 源端口:数据发起者的端口号;目的端口:数据接收方的端口号;32bit 序列号,标识当前数据段的唯一性;32bit的确认号,接收数据方返回给发送方的通知;TCP头部长度为20字节,若TCP头部的Options选项启用,则会增加首部长度,因此TCP是首部变长的传输层协议;Reserved、Reserved、Nonce、CWR、ECN-Echo:共6bit,保留待用。 URG:1bit紧急指针位,取值1代表这个数据是紧急数据需加速传递,取值0代表这是普通数据; ACK:1bit确认位,取值1代表这是一个确认的TCP包,取值0则不是确认包;PSH:1bit紧急位,取值1代表要求发送方马上发送该分段,而接收方尽快的将报文交给应用层,不做队列处理。取值0阿迪表这是普通数据; RST:1bit重置位,当TCP收到一个不属于该主机的任何一个连接的数据,则向对方发一个复位包,此时该位取值为1,若取值为0代表这个数据包是传给自己的; SYN:1bit请求位,取值1代表这是一个TCP三次握手的建立连接的包,取值为0就代表是其他包; FIN:1bit完成位,取值1代表这是一个TCP断开连接的包,取值为0就代表是其他包; Window Size:16bit窗口大小,表示准备收到的每个TCP数据的大小;Checksum:16bit的TCP头部校验,计算TCP头部,从而证明数据的有效性;Urgent Pointer:16bit紧急数据点,当功能bit中的URG取值为1时有效;Options:TCP的头部最小20个字节。如果这里有设置其他参数,会导致头部增大; Padding:当TCP头部小于20字节时会出现,不定长的空白填充字段,填充内容都是0,但是填充长度一定会是32的倍数; Data:被TCP封装进去的数据,包含应用层协议头部和用户发出的数据。 5.2 请求网页文件时传输层报文分析 下面结合具体的Wireshark的抓包分析TCP报文的特点。如图2所示。

计算机网络qq抓包分析

QQ数据包分析 一、实验内容: 分析QQ数据包协议:Ethernet、IP、TCP、UDP、DNS、HTTP 等,按层详细分析数据包工作机制和各协议数据组成及功能作用。 二、实验环境: Window 7环境下、QQ2014 三、实验工具: QQ2014、Ethereal抓包工具、Wiresshark抓包工具 四、实验内容 1、QQ登录数据包分析 ①利用Wireshark抓包工具的过滤规则OICQ对于qq登录的第一条登录信息进行截取分析 ②首先我们通过对第一条信息的截图我们可以看到信息

1、帧的信息: 该数据帧的帧号为:37 帧的大小:648 bits 数据接口:interface 0 到达时间:Mar 9, 2015 14:57:07.546829000 中国标准时间帧所用到的协议:eth ethertype ip udp oicq 2、数据链路层帧(eth): 以太网帧首部大小:14个字节 目的地址:Dst: AsustekC_60:5e:44 (14:da:e9:60:5e:44), 源地址:Src:DigitalC_02:f6:fe (00:03:0f:02:f6:fe) 类型字段:0800 字段类型:IP

3、网络层协议IP Ip数据报首部长度:20字节 版本号:4,目前使用为IPV4 首部长度:20字节 区分服务:00 总长度:67字节 标识:0x5c5c (23644) 标志:0x00 片偏移:0个单位 生存时间:64,表明的是这个数据报之前没有经过路由结点协议:UDP(17) 头部检验和:0x1b3c [validation disabled] 源IP地址:192.168.83.9 (192.168.83.9) 目的地址:183.60.56.36 (183.60.56.36) 4、用户数据协议UDP

网络层数据包抓包分析

网络层数据包抓包分析 一.实验内容 (1)使用Wireshark软件抓取指定IP包。 (2)对抓取的数据包按协议格式进行各字段含义的分析。 二.实验步骤 (1)打开Wireshark软件,关闭已有的联网程序(防止抓取过多的包),开始抓包; (2)打开浏览器,输入https://www.360docs.net/doc/6c8452848.html,/网页打开后停止抓包。 (3)如果抓到的数据包还是比较多,可以在Wireshark的过滤器(filter)中输入http,按“Apply”进行过滤。过滤的结果就是和刚才打开的网页相关的数据包。 (4)在过滤的结果中选择第一个包括http get请求的帧,该帧用

于向https://www.360docs.net/doc/6c8452848.html,/网站服务器发出http get请求 (5)选中该帧后,点开该帧首部封装明细区中Internet Protocol 前的”+”号,显示该帧所在的IP包的头部信息和数据区: (6)数据区目前以16进制表示,可以在数据区右键菜单中选择“Bits View”以2进制表示:

(注意:数据区蓝色选中的数据是IP包的数据,其余数据是封装该IP包的其他层的数据) 回答以下问题: 1、该IP包的“版本”字段值为_0100_(2进制表示),该值代表该IP包的协议版本为: √IPv4 □IPv6 2、该IP包的“报头长度”字段值为__01000101__(2进制表示),该值代表该IP包的报头长度为__20bytes__字节。 3、该IP包的“总长度”字段值为___00000000 11101110___ (2进制表示),该值代表该IP包的总长度为__238__字节,可以推断出该IP包的数据区长度为__218__字节。 4、该IP包的“生存周期”字段值为__01000000__ (2进制表示),该值代表该IP包最多还可以经过___64__个路由器 5、该IP包的“协议”字段值为__00000110__ (2进制表示) ,该值代表该IP包的上层封装协议为__TCP__。 6、该IP包的“源IP地址”字段值为__11000000 10101000

IPV6抓包协议分析

IPV6协议抓包分析 一、实践名称: 在校园网配置使用IPv6,抓包分析IPv6协议 二、实践内容和目的 内容:网络抓包分析IPv6协议。 目的:对IPv6协议的更深层次的认识,熟悉IPv6数据报文的格式。 三、实践器材: PC机一台,网络抓包软件Wireshark 。 四、实验数据及分析结果: 1.IPv6数据报格式: 2. 网络抓包截获的数据:

3. 所截获的IPv6 的主要数据报为:? Internet Protocol Version 6?0110 .... = Version: 6?. (0000) 0000 .... .... .... .... .... = Traffic class: 0x00000000?.... .... .... 0000 0000 0000 0000 0000 = Flowlabel: 0x00000000 Payload length: 93 Next header: UDP (0x11)?Hop limit: 1?Source: fe80::c070:df5a:407a:902e (fe80::c070:df5a:407a:902e) Destination: ff02::1:2 (ff02::1:2) 4. 分析报文: 根据蓝色将报文分成三个部分:

第一部分: 33 33 00 01 00 02,目的组播地址转化的mac地址, 以33 33 00表示组播等效mac;00 26 c7 e7 80 28, 源地址的mac地址;86 dd,代表报文类型为IPv6 (0x86dd); 第二部分: 60,代表包过滤器"ip.version == 6"; 00 00 00,Traffic class(通信类别): 0x00000000; 00 5d,Payload length(载荷长度,即报文的最后一部分,或者说是报文携带的信息): 32; 11,Next header(下一个封装头): ICMPv6 (17); 01,Hop limit(最多可经历的节点跳数): 1; fe 80 00 00 00 00 00 00 c0 70 df 5a 40 7a 90 2e,源ipv6地址; ff 02 00 00 00 00 00 00 00 00 00 00 00 01 00 02,目的ipv6地址; 第三部分(报文携带的信息): 02,表示类型为Neighbor Solicitation (2); 22,表示Code: 38; 02 23是Checksum(校验和): 0x6faa [correct]; 00 5d 36 3a,Reserved(保留位): 00000000; fe 80 00 00 00 00 00 00 76 d4 35 ff fe 03 56 b0,是组播地址中要通信的那个目的地址; 01 01 00 23 5a d5 7e e3,表示

新浪微博抓包分析

新浪微博抓包分析 摘要:数据包捕获及分析主要实现了对网络上的数据包进行捕获及分析。在包分析功能模块,根据报文协议的格式,把抓到的包进行解析,从而得到网络层和传输层协议的报头内容等信息。本次研究通过对新浪微博的网络数据包进行捕捉,分析数据包的结构,从而掌握数据包捕获和数据包分析的相关知识。 关键词:包分析;协议;数据包 1序言 本实验研究通过技术手段捕获数据包并加以分析。Ether Peek5.1是当前较为流行的图形用户接口的抓包软件,是一个可以用来监视所有在网络上被传送的包,并分析其内容的程序。它通常被用来检查网络工作情况,或是用来发现网络程序的bugs。通过Ether Peek对TCP、SMTP和FTP等常用协议进行分析,非常有助于网络故障修复、分析以及软件和协议开发。计算机网络安全、信息安全已经成为一个国际性的问题,每年全球因计算机网络的安全问题而造成的经济损失高达数百亿美元,且这个数字正在不断增加。网络数据包的捕获与分析对研究计算机网络安全问题有着重要意义。网络安全问题既包括网络系统的安全,又包括网络信息的安全和机密性。 2抓包工具介绍及抓包原理 2.1工具介绍 目前常用的抓包工具有Sniffer,wireshark,WinNetCap,WinSock Expert,EtherPeek等。本次实验研究是在windows XP系统环境下安装EtherPeek进行抓包。EtherPeek是个用来截取网络数据包的工具,主要用监听统计和捕获数据包两种方式进行网络分析。它只能截取同一HUB的包,也就是说假如你的便携装了EtherPeek,那么你的便携必须与你要监控的目的地址和源地址中的一个接在同一HUB上。有了这个工具,如果5250仿真或telnet仿真出了问题,就可以用它来截取数据包,保存下来,再进行分析。 2.2数据包捕获原理 在通常情况下,网络通信的套接字程序只能响应与自己硬件地址相匹配的或

大数据包络分析报告(DEA)方法

二、 数据包络分析(DEA)方法 数据包络分析(data envelopment analysis, DEA)是由著名运筹学家Charnes, Cooper 和Rhodes 于1978年提出的,它以相对效率概念为基础,以凸分析和线性规划为工具,计算比较具有相同类型的决策单元(Decision making unit ,DMU)之间的相对效率,依此对评价对象做出评价[1]。DEA 方法一出现,就以其独特的优势而受到众多学者的青睐,现已被应用于各个领域的绩效评价中[2],[3]。在介绍DEA 方法的原理之前,先介绍几个基本概念: 1. 决策单元 一个经济系统或一个生产过程都可以看成是一个单位(或一个部门)在一定可能围,通过投入一定数量的生产要素并产出一定数量的“产品”的活动。虽然这种活动的具体容各不相同,但其目的都是尽可能地使这一活动取得最大的“效益”。由于从“投入”到“产出”需要经过一系列决策才能实现,或者说,由于“产出”是决策的结果,所以这样的单位(或部门)被称为决策单元(DMU)。因此,可以认为,每个DMU(第i 个DMU 常记作DMU i )都表现出一定的经济意义,它的基本特点是具有一定的投入和产出,并且将投入转化成产出的过程中,努力实现自身的决策目标。 在许多情况下,我们对多个同类型的DMU 更感兴趣。所谓同类型的DMU ,是指具有以下三个特征的DMU 集合:具有相同的目标和任务;具有相同的外部环境;具有相同的投入和产出指标。 2. 生产可能集 设某个DMU 在一项经济(生产)活动中有m 项投入,写成向量形式为1(,,)T m x x x =L ;产出有s 项,写成向量形式为1(,,)T s y y y =L 。于是我们可以用(,)x y 来表示这个DMU 的整个生产活动。 定义1. 称集合{(,)|T x y y x =产出能用投入生产出来}为所有可能的生产活动构成的生产可能集。 在使用DEA 方法时,一般假设生产可能集T 满足下面四条公理: 公理1(平凡公理): (,),1,2,,j j x y T j n ∈=L 。 公理2(凸性公理): 集合T 为凸集。 如果 (,),1,2,,j j x y T j n ∈=L , 且存在 0j λ≥ 满足 1 1n j j λ==∑ 则 11(,)n n j j j j j j x y T λλ==∈∑∑。 公理3(无效性公理):若()??,,,x y T x x y y ∈≥≤,则??(,)x y T ∈。 , 公理4 (锥性公理): 集合T 为锥。如果(),x y T ∈那么 (,)kx ky T ∈对任意的0k >。 若生产可能集T是所有满足公理1 , 2 , 3和4的最小者,则T 有如下的唯一表示形式 ()11 ,|, ,0,1,2,,n n j j j j j j j T x y x x y y j n λλ λ==? ? =≤≥≥=??? ? ∑∑L 。 3. 技术有效与规模收益

数据包抓包分析

数据链路层数据包抓包分析 实验内容 (1)安装Wireshark软件。 (2)掌握抓包软件的使用 (3)掌握通过抓包软件抓取帧并进行分析的办法 实验步骤 (1)常用的抓包软件包括Sniffer、NetXRay、Wireshark (又名EtheReal)。 我们采用免费的Wireshark,可以从https://www.360docs.net/doc/6c8452848.html,或其他网站下载。安装完成后,Wireshark的主界面和各模块功能如下: 命令菜单(command menus):最常用菜单命令有两个:File、Capture。File菜单允许你保存捕获的分组数据或打开一个已被保存的捕获分组数据文件。Capture菜单允许你开始捕获分组。 显示筛选规则(display filter specification):在该字段中,可以填写协议的名称或其他信息,根据此内容可以对分组列表窗口中的分组进行过滤。 捕获分组列表(listing of captured packets):按行显示已被捕获的分组内容,其中包括:Wireshark赋予的分组序号、捕获时间、分组的源地址和目的地址、协议类型、分组中所包含的协议说明信息。在该列表中,所显示的协议类型是发送或接收分组的最高层协议的类型。分组首部明细(details of selected packet header):显示捕获分组列表窗口中被选中分组的头部详细信息。包括:与以太网帧有关的信息,与包含在该分组中的IP数据报有关的信息。如果利用TCP或UDP承载分组, Wireshark也会显示TCP或UDP协议头部信息。最后,分组最高层协议的头部字段也会被显示。 分组内容窗口(packet content):以ASCII码和十六进制两种格式显示被捕获帧的完整内容。(2)下面我们进行抓包练习。 在capture菜单中选中options,可以设置抓包选项,如下图所示,这里我们需要选

【个人总结系列-8】Wireshark数据包分析及工具使用-学习总结

Wireshark数据包分析及工具使用-学习总结 Wireshark常用功能总结 以下是对使用Wireshark1.8.3软件抓包并分析数据包的总结,不同的版本软件的界面略有差别。对于抓包部分,常用的功能就是工具栏中的前五个按钮。打开软件后,最常用的按钮如下面所示,红框中的按钮从左到右依次是:-列表显示所有网卡的网络包情况:一般用的很少; -显示抓包选项:一般都是点这个按钮开始抓包; -开始新的抓包:一般用的也很少; -停止抓包:当你抓完包之后,就是点这个停止了; -清空当前已经抓到的数据包并继续抓包:可以防止抓包时间过长机器变卡。 图3-3-1 Wireshark1.8.3菜单栏 而实际上,一般我们只要知道上面按钮的功能,就可以完成抓包了,剩下的就是如何抓你想要的数据包,如何分析的问题了。以下是分别对各个按钮及相关功能使用的介绍。 (1)第一个按钮:列表显示所有网卡的网络包情况 点开后如下图所示,列出了所有的网卡信息和网络包的情况,具体的网卡信息可以点击后面的【Details】获取。 通过选择网卡前面的复选框,可以选择即将要抓包的网卡,如果选择了某些网卡之后可以选择下面的【Start】按钮开始抓包 如果选择了某些网卡之后,也可以通过点击【Options】按钮设置更多的抓包选项。点击这个按钮的意义相当于直接点击了常用按钮中的第二个按钮(显示抓包选项) 图3-3-2 Wireshark1.8.3网卡列表

(2)第二个按钮:显示抓包选项 点开后如下图所示,列出了比第一个按钮更多的抓包设置选项,第一个按钮侧重于网卡的信息,而第二个按钮侧重于抓包前的设置。这个按钮可以设置以什么模式抓包(混杂模式)、抓包的数据放到哪些文件中、到何时停止抓包(抓了多少个或多长时间)等,最重要的设置是抓包的过滤条件,双击列出的某个网卡的信息,就会弹出过滤条件设置的对话框,(Capture Filter中就是要写抓包规则的地方,也叫做“过滤规则”,写完过滤规则后要记得编译),如下图所示 图3-3-3 Wireshark1.8.3抓包设置选项

数据包捕获与解析

数据包捕获与解析课程设计报告 学生姓名:董耀杰 学号:1030430330 指导教师:江珊珊

数据包捕获与分析 摘要本课程设计通过Ethereal捕捉实时网络数据包,并根据网络协议分析流程对数据包在TCP/IP各层协议中进行实际解包分析,让网络研究人员对数据包的认识上升到一个感性的层面,为网络协议分析提供技术手段。最后根据Ethereal的工作原理,用Visual C++编写一个简单的数据包捕获与分析软件。 关键词协议分析;Ethereal;数据包;Visual C++ 1引言 本课程设计通过技术手段捕获数据包并加以分析,追踪数据包在TCP/IP各层的封装过程,对于网络协议的研究具有重要的意义。Ethereal是当前较为流行的图形用户接口的抓包软件,是一个可以用来监视所有在网络上被传送的包,并分析其内容的程序。它通常被用来检查网络工作情况,或是用来发现网络程序的bugs。通过ethereal对TCP、UDP、SMTP、telnet和FTP等常用协议进行分析,非常有助于网络故障修复、分析以及软件和协议开发。,它以开源、免费、操作界面友好等优点广为世界各地网络研究人员使用为网络协议分析搭建了一个良好的研究平台。 1.1课程设计的内容 (1)掌握数据包捕获和数据包分析的相关知识; (2)掌握Ethreal软件的安装、启动,并熟悉用它进行局域网数据捕获和分析的功能; (3)设计一个简单的数据包捕获与分析软件。 1.2课程设计的要求 (1)按要求编写课程设计报告书,能正确阐述设计结果。 (2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。 (3)学会文献检索的基本方法和综合运用文献的能力。 (4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。

(完整word版)网络协议抓包分析

中国矿业大学《网络协议》 姓名:李程 班级:网络工程2009-2 学号:08093672

实验一:抓数据链路层的帧 一、实验目的 分析MAC层帧结构 二、准备工作 本实验需要2组试验主机,在第一组上安装锐捷协议分析教学系统,使用其中的协议数据发生器对数据帧进行编辑发送,在第二组上安装锐捷协议分析教学系统,使用其中的网络协议分析仪对数据帧进行捕获分析。 三、实验内容及步骤 步骤一:运行ipconfig命令

步骤二:编辑LLC信息帧并发送 步骤三:编辑LLC监控帧和无编号帧,并发送和捕获:步骤四:保存捕获的数据帧 步骤五:捕获数据帧并分析 使用iptool进行数据报的捕获: 报文如下图: 根据所抓的数据帧进行分析: (1)MAC header 目的物理地址:00:D0:F8:BC:E7:06 源物理地址:00:16:EC:B2:BC:68 Type是0x800:意思是封装了ip数据报 (2)ip数据报

由以上信息可以得出: ①版本:占4位,所以此ip是ipv4 ②首部长度:占4 位,可表示的最大十进制数值是15。此ip数据报没有选项,故它的最大十进制为5。 ③服务:占8 位,用来获得更好的服务。这里是0x00 ④总长度:总长度指首都及数据之和的长度,单位为字节。因为总长度字段为16位,所以数据报的最大长度为216-1=65 535字节。 此数据报的总长度为40字节,数据上表示为0x0028。 ⑤标识(Identification):占16位。IP软件在存储器中维持一个计数器,每产生一个数据报,计数器就加1,并将此值赋给标识字段。但这个“标识”并不是序号, 因为IP是无连接的服务,数据报不存在按序接收的问题。当数据报由于长度超过网络的MTU 而必须分片时,这个标识字段的值就被复制到所有的数据报的标识字段中。相同的标识字段的值使分片后的各数据报片最后能正确地重装成为原来的数据报。 在这个数据报中标识为18358,对应报文16位为47b6 ⑥标志(Flag):占3 位,但目前只有2位有意义。标志字段中的最低位记为MF (More Fragment)。MF=1即表示后面“还有分片”的数据报。MF=0表示这已是若干数据报片中的最后一个。标志字段中间的一位记为DF(Don't Fragment),意思是“不能分片”。只有当DF=0时才允许分片。这个报文的标志是010,故表示为不分片!对应报文16位为0x40。 ⑦片偏移:因为不分片,故此数据报为0。对应报文16位为0x00。 ⑧生存时间:占8位,生存时间字段常用的英文缩写是TTL (Time To Live),其表明数据报在网络中的寿命。每经过一个路由器时,就把TTL减去数据报在路由器消耗掉的一段时间。若数据报在路由器消耗的时间小于1 秒,就把TTL值减1。当TTL值为0时,就丢弃这个数据报。经分析,这个数据报的的TTL为64跳!对应报文16位为0x40。 ⑨协议:占8 位,协议字段指出此数据报携带的数据是使用何种协议,以便使目的主机的IP层知道应将数据部分上交给哪个处理过程。这个ip数据报显示使用得是TCP协议对

DEA数据包络分析不足、特点、指标选取

DEA 一、同类可比 同类可比在很多情况下是社科研究的基础和前提,比如研究地区效率,西藏、新疆、青海等地与上海、北京、广东、江苏等经济发达地区情况完全不一样,在很多情况下是不可比的,如果将这些地区放在一个模型中分析,是值得商榷的。 二、DEA对异常值相当敏感 DEA对异常值相当敏感,在实际生活中,由于统计数据质量、测量误差等问题,构成数据包络曲线的那些点是非常敏感的,或者说,其它效率不是最优的点都是和数据包络曲线上最好的点相比,而这些点其实是不稳定的,在此基础上得出的处理结果也是不稳定的。 三、DEA也许只有宏观意义 即使是同一套数据,如果同时满足固定前沿和随机前沿的适用条件。采用固定前沿和随机前言,其分析结果往往是不一致的,也就是说,对于决策单元A,采用固定前沿它可能是有效的,但采用随机前 沿它可能就是无效的。那么能否说明DEA在做文字游戏也不能这么说,通常情况下,对于同一套数据采用两种不同方法处理的结果,其相关性往往很高,因此适合做宏观分析,但微观上说A有效B无效之类的要慎重。 四、DEA往往难以给出具体的政策建议 即使得出了研究结果,对于一些效率相对低下的决策单元,如何进行改进通过技术进步还是通过改善管理再进一步的建议往往难以给出。 五、效率低下的决策单元也许问题不严重 任何DEA分析,都是建立在投入产出的基础之上的,但是投入产出数据有很多是无法定量计量的。实际上,DEA分析有个隐含的假设:我们做效率分析,只能基于定量数据,那些不能定量计量的投入产出,干脆假设所有的决策单位没有差异,但这种假设一定存在吗 纯技术效率反映的是DMU 在一定( 最优规模时) 投入要素的生产效率。 规模效率反映的是实际规模与最优生产规模的差距。 一般认为:综合技术效率=纯技术效率×规模效率。

协议解析器程序winpcap

实验四编写协议解析器程序 一、实验要求及目的 使用libpcap/winpcap进行网络抓包,并解析网络数据包的各层首部字段。通过编写程序,捕获一段时间内以本机为源地址或目的地址的IP数据包,统计IP数据包的信息,解析首部字段,帮助加深对IP协议的工作原理和工作过程的认识以及掌握winpcap抓包原理。 二、实验运行环境 本实验是是用winpcap进行网络抓包,基于windows系统,下载WpdPack 4.1.2安装包,在Visio stdio 2012上配置winpcap抓包环境,再编写C++代码实现网络抓包。 三、实验原理 TCP/IP协议族的分层结构包括应用层,传输层,互联网络层和主机-网络层,其结构如图1所示: 应用层Telnet、TFP、SMTP DNS、TFTP、SNMP 传输层TCP UDP 互联网络层IP 主机-网络层Ethernet,Token Ring,X.25,SLIP,PPP 图1 TCP/IP协议族的分层结构 其中IP协议是保证以太网正常运行的最重要的协议之一,只要用于负责IP 寻址,路由选择和IP数据报的分割与组装。IP协议是直接位于数据链路层之上,负责将源主机的报文分组发送到目的主机。IP协议是一种不可靠,无连接的数据报传送服务协议,它提供的是一种“尽力而为”的服务。为了向传输层屏蔽的通信子网的差异,IP协议制订了统一的IP数据报格式。 IP数据报的长度是可变的,它分为报头和数据两个部分。基本的IP报头是20B.选项字段的长度范围是0—40B,所以IP数据报报头的长度是范围是20-60B。

IPV4 IP数据报的结构如图2所示: 图2 IP数据包格式 IP首部封装具体解释如下: (1)版本占4位,是指IP协议的版本。通信双方使用的IP协议版本必须一致。目前广泛使用的IP协议版本号为4(即IPv4) (2)首部长度占4位,可表示的最大十进制数值是15。这个字段所表示数的单位是32位字长(1个32位字长是4字节),因此,当IP的首部长度为1111时(即十进制的15),首部长度就达到60字节。当IP分组的首部长度不是4字节的整数倍时,必须利用最后的填充字段加以填充。因此数据部分永远在4字节的整数倍开始,这样在实现IP协议时较为方便。首部长度限制为60字节的缺点是有时可能不够用。但这样做是希望用户尽量减少开销。最常用的首部长度就是20字节(即首部长度为0101),这时不使用任何选项。 (3)区分服务占8位,用来获得更好的服务。这个字段在旧标准中叫做服务类型,但实际上一直没有被使用过。1998年IETF把这个字段改名为区分服务DS(Differentiated Services)。只有在使用区分服务时,这个字段才起作用。 (4)总长度总长度指首部和数据之和的长度,单位为字节。总长度字段为16位,因此数据报的最大长度为216-1=65535字节。 (5)标识(identification) 占16位。IP软件在存储器中维持一个计数器,每产生一个数据报,计数器就加1,并将此值赋给标识字段。但这个“标识”并不

Wireshark抓包实例分析

Wireshark抓包实例分析 通信工程学院010611班赖宇超01061093 一.实验目的 1.初步掌握Wireshark的使用方法,熟悉其基本设置,尤其是Capture Filter和Display Filter 的使用。 2.通过对Wireshark抓包实例进行分析,进一步加深对各类常用网络协议的理解,如:TCP、UDP、IP、SMTP、POP、FTP、TLS等。 3.进一步培养理论联系实际,知行合一的学术精神。 二.实验原理 1.用Wireshark软件抓取本地PC的数据包,并观察其主要使用了哪些网络协议。 2.查找资料,了解相关网络协议的提出背景,帧格式,主要功能等。 3.根据所获数据包的内容分析相关协议,从而加深对常用网络协议理解。 三.实验环境 1.系统环境:Windows 7 Build 7100 2.浏览器:IE8 3.Wireshark:V 1.1.2 4.Winpcap:V 4.0.2 四.实验步骤 1.Wireshark简介 Wireshark(原Ethereal)是一个网络封包分析软件。其主要功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。其使用目的包括:网络管理员检测网络问题,网络安全工程师检查资讯安全相关问题,开发者为新的通讯协定除错,普通使用者学习网络协议的

相关知识……当然,有的人也会用它来寻找一些敏感信息。 值得注意的是,Wireshark并不是入侵检测软件(Intrusion Detection Software,IDS)。对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。然而,仔细分析Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。Wireshark本身也不会送出封包至网络上。 2.实例 实例1:计算机是如何连接到网络的? 一台计算机是如何连接到网络的?其间采用了哪些协议?Wireshark将用事实告诉我们真相。如图所示: 图一:网络连接时的部分数据包 如图,首先我们看到的是DHCP协议和ARP协议。 DHCP协议是动态主机分配协议(Dynamic Host Configuration Protocol)。它的前身是BOOTP。BOOTP可以自动地为主机设定TCP/IP环境,但必须事先获得客户端的硬件地址,而且,与其对应的IP地址是静态的。DHCP是BOOTP 的增强版本,包括服务器端和客户端。所有的IP网络设定数据都由DHCP服务器集中管理,并负责处理客户端的DHCP 要求;而客户端则会使用从服务器分配下来的IP环境数据。 ARP协议是地址解析协议(Address Resolution Protocol)。该协议将IP地址变换成物理地址。以以太网环境为例,为了正确地向目的主机传送报文,必须把目的主机的32位IP地址转换成为48位以太网的地址。这就需要在互连层有一组服务将IP地址转换为相应物理地址,这组协议就是ARP协议。 让我们来看一下数据包的传送过程:

TCP-IP协议抓包分析实验报告

TCP协议分析实验 学号: 姓名: 院系: 专业:

一.实验目的 学会使用Sniffer抓取ftp的数据报,截获ftp账号及密码,并分析TCP 头的结构、分析TCP的三次“握手”和四次“挥手”的过程,熟悉TCP 协议工作方式。 二.实验(软硬件以及网络)环境 利用VMware虚拟机建立网络环境,并用Serv-U FTP Server在计算机上建立FTP服务器,用虚拟机进行登录。 三.实验工具 sniffer嗅探器,VMware虚拟机,Serv-U FTP Server。 四.实验基本配置 Micrsoft Windows XP操作系统 五.实验步骤 1.建立网络环境。 用Serv-U FTP Server在计算机上建立一台FTP服务器,设置IP地址 为:,并在其上安装sniffer嗅探器。再并将虚拟机作为一台FTP客户 端,设置IP地址为:。设置完成后使用ping命令看是否连通。 2.登录FTP 运行sniffer嗅探器,并在虚拟机的“运行”中输入,点确定后出现 如下图的登录窗口: 在登录窗口中输入:用户名(hello),密码(123456)【在Serv-U FTP Server中已设定】,就登录FTP服务器了。再输入“bye”退出FTP 3.使用sniffer嗅探器抓包 再sniffer软件界面点击“stop and display”,选择“Decode”选 项,完成FTP命令操作过程数据包的捕获。 六.实验结果及分析 1.在sniffer嗅探器软件上点击Objects可看到下图:

再点击“DECODE(反解码)”按钮进行数据包再分析,我们一个一个的分析数据包,会得到登录用户名(hello)和密码(123456)。如下图: 2. TCP协议分析 三次握手: 发报文头——接受报文头回复——再发报文(握手)开始正式通信。