SANGFOR 设备与华三第三方对接野蛮模式连标准IPSEC配文档

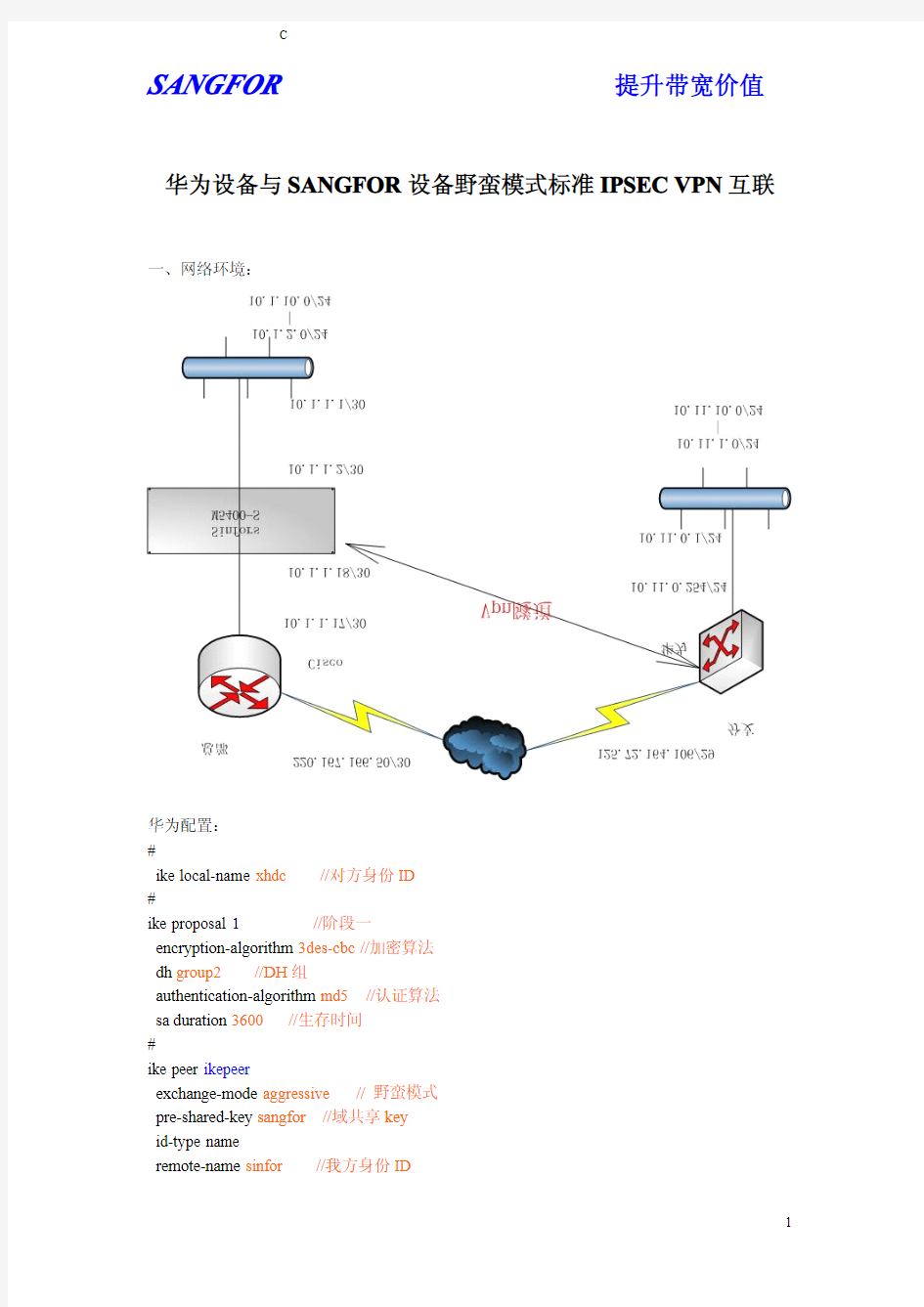

SANGFOR 提升带宽价值华为设备与SANGFOR 设备野蛮模式标准IPSEC VPN 互联

一、网络环境:

华为配置:

#

ike local-name xhdc //对方身份ID

#

ike proposal 1//阶段一

encryption-algorithm 3des-cbc //加密算法

dh group2//DH 组

authentication-algorithm md5//认证算法

sa duration 3600//生存时间

#

ike peer ikepeer

exchange-mode aggressive //野蛮模式

pre-shared-key sangfor //域共享key

id-type name

remote-name sinfor //我方身份ID

C

remote-address220.167.166.50//总部ip对等体

#

ipsec proposal ipsec//阶段二

esp authentication-algorithm sha1//认证算法注意:默认会有加密算法#

ipsec policy11

security acl3001//匹配入站出站

pfs dh-group2//完美向前保密

ike-peer ikepeer//调用peer

proposal ipsec//调用ipsec

#

acl number3001

rule0permit ip source10.11.0.00.0.255.255destination10.1.0.00.0.255.255 acl number3002

rule0deny ip source10.11.0.00.0.255.255destination10.1.0.00.0.255.255 rule1permit ip source10.11.0.00.0.255.255

#

interface Ethernet0/0

ip address125.72.164.106255.255.255.248

nat outbound3002//这条很重要,10.11.0.0/16到10.1.0.0/16不做nat ipsec policy adtpolicy//在外网口启用ipsce

SANGFOR设备的配置:

密钥:sangfor

阶段二

出站和acl匹配

启用完美向前保密入站和acl匹配

CMSR系列路由器IPsec典型配置举例V

C M S R系列路由器I P s e c典型配置举例V 文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

IPSEC配置文档

配置步骤: 一、.使得R1与R3之间(公网之间)能够通信 [R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 [R3]ip route-static 0.0.0.0 0.0.0.0 23.1.1.2 二、IPSEC配置 R1配置: 1.配置数据流 [R1]acl num 3000 [R1-acl-adv-3000]rule permit ip source 192.168.1.1 0.0.0.0 destination 192.168.2.1 0.0.0.0 2.IKE策略配置 [R1]ike proposal 10 //创建IKE提议,并进入IKE视图 [R1-ike-proposal-10]encryption-algorithm 3des-cbc //IKE提议使用的加密算法 [R1-ike-proposal-10]authentication-method pre-share //IKE提议使用的密钥处理方式

[R1-ike-proposal-10]authentication-algorithm md5 //IKE提议使用的验证算法 [R1-ike-proposal-10]dh group2 //IKE提议使用的DH交换组 [R1-ike-proposal-10]sa duration 86400 //ISAKMP SA生存周期 [R1-ike-proposal-10] 3.配置IKE对等体及密钥 [R1]ike peer R3 //创建IKE对等体,并进入IKE对等体视图 [R1-ike-peer-r3]exchange-mode main //IKE对等体的协商模式 [R1-ike-peer-r3]pre-shared-key h3c //IKE对等体的密钥 [R1-ike-peer-r3]local-address 12.1.1.1 //本端安全网关地址 [R1-ike-peer-r3]remote-address 23.1.1.3 //对端安全网关地址 [R1-ike-peer-r3]remote-name R3 //对端安全网关名称 [R1]ike local-name R1 //本端安全网关名称 [R1] 4. IPSEC安全提议配置

Acer保护系统安装与使用说明书

Acer保护系统安装与使用说明 1 Acer保护卡安装 宏基保护系统是在windows下进行安装的,所以首先必须安装好windows操作系统。然后才能安装保护系统以及安装其他操作系统。安装流程如下: 值得注意的是,为了安装保护驱动和客户端,需要运行两遍安装文件,当然,如果不需要客户端的话,可以不进行第二次安装,在开机后按“home”键同样也可以进入保护操作界面,但该界面功能比较单一,且每次保存都要重启,使用起来也较为麻烦。第一遍安装完后,系统要求重启,再次进入系统时,计算机底层保护驱动已经装好,然后在需要安装acer保护卡客户端的操作系统下再次运行安装文件。 1.1新增操作系统 在安装完客户端后,右键单击选择登录,在“分区管理”下可以添加新的操作系统。前提要有未分配的磁盘空间,你可以删除已分配空间来释放空间。原来分区可以直接删除,

只需要做好资料备份。 图1-1 分区管理工具 注意:acer软件保护卡支持最多8个操作系统。分区分完以后,每个分区都可以自由选择它的从属系统,只要在盘符编号前勾选你需要的分区就可以。 1.2更改分区的保护类型及文件系统类型 在分区列表中,用户可以在选择某一分区后双击其“保护类型”字段,弹出三个选项包括:是否对该分区进行保护和是否是自动清除。双击其文件系统类型字段,可以更改该分区的初始文件系统类型(注意:如果在EzBACK Plus开启保护之前,用户将该分区格式化为不同的文件系统类型,那么EzBACK Plus将会自动将其更新)。

图1-2 分区表操作 如果某分区被选定为操作系统的系统分区,那么此分区缺省就会受到防护,该分区的“是否保护”字段将不再有意义。如果是专属资料盘选择自动清除选项,则不支持多进度的建立如果是共享资料盘选择自动清除选项,则进入未安装驱动的操作系统中(安装方正软件保护卡A未生效)更改共享资料盘中的文件后,再进入。 2进度管理(数据保存) 进度,是硬盘在某一具体时刻的镜像。在某一时刻为系统创建一个进度可以用来备份硬盘中的数据,保护操作系统和数据资料。acer电脑保护系统可以通过以下方式来创建进度: 2.1创建进度 点击主界面左侧的“创建进度”按钮,打开创建进度界面。在创建进度界面的编辑框输入新建进度的名称和描述,然后点击“创建”按钮。 图2-1 创建进度界面 创建进度完成后,弹出提示信息对话框提示用户创建是否成功,点击“确定”按钮,完成创建进度操作。

H3C MSR系列路由器IPsec典型配置举例(V7)

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

IPSec配置案例

防火墙产品典型组网配置指导及使用注意事项 ike sa keepalive-timer interval 30 ike sa keepalive-timer timeout 90 1 IPSEC 建立点到点SA 配置采用IKE 方式建立SA, IKE自动协商方式相对比较简单,只需要配置好IKE协商安全策略的信息,由IKE自动协商来创建和维护安全联盟。当与Eudemon 进行通信的对等体设备数量较少时,或是在小型静态环境中,手工配置安全联盟是可行的,但不推荐。对于小、中、大型的动态网络环境中,我们都推荐使用IKE协商建立安全联盟。第一节介绍点到点网络结构,使用IKE建立SA的典型配置 1.1 组网图 图1IKE点到点网络典型组网图 1.2 组网需求 ●PC1与PC2之间进行安全通信,在FWA与FWB之间使用IKE自动协 商建立安全通道。 ●在FWA和FWB上均配置序列号为10的IKE提议。 ●为使用pre-shared key验证方法的提议配置验证字。 ●FWA与FWB均为固定公网地址 1.3 适用产品、版本 设备型号:Eudemon100/100S/200/200S, Eudemon300/500/1000, USG50/3000/5000 实验设备: FWA Eudemon500 FWB Eudemon200

软件版本:V2R1及以上实验版本Eudemon500 V200R006C02B059 Eudemon200 V200R001B01D036 1.4 配置思路和步骤 1)防火墙基本配置,包括IP地址,安全域 2)配置公网路由, 一般情况下,防火墙上配置静态路由 3)定义用于包过滤和加密的数据流 4) 域间通信规则 5)配置IPSec安全提议 6) 配置IKE提议 7) 配置IKE Peer 8) 配置安全策略 9) 引用安全策略 1.5 配置过程和解释(关键配置) 配置FWA: 1)配置到达PC2的静态路由 [FWA]ip route-static 0.0.0.0 0.0.0.0 200.0.0.2 2)定义用于包过滤和加密的数据流 [FWA]acl 3000 [FWA-acl-adv-3000]rule permit ip source 10.0.0.0 0.0.0.255 destination 10.0.1.0 0.0.0.255 [FWA-acl-adv-3000]quit [FWA]acl 3001 [FWA-acl-adv-3001]rule permit ip source 10.0.1.0 0.0.0.255 [FWA-acl-adv-3001]quit 3)配置trust与untrust域间包过滤规则 [FWA]firewall interzone trust untrust [FWA-interzone-trust-untrust]packet-filter 3000 outbound [FWA-interzone-trust-untrust]packet-filter 3001 inbound

简述方正保护卡的运用.doc

简述方正保护卡的运用- 摘要:该文结合笔者多年来从事高校信息化教学设备管理及维护工作所积累的经验。考虑到目前全国各个教学机构普遍采用方正计算机作为信息化教学用的首选计算机的现实情况,对方正集团为计算机配备的各种类型的硬盘数据保护卡的功能提点、安装环境、安装使用中出现的问题及解决方法进行了简述和分析,对出现的问题给出了一些解决方法。 关键词:方正保护卡功能特点安装环境问题及原因方法 方正集团股份有限公司推出保护卡系列产品集数据保护、磁盘分区管理和局域网计算机部署三大功能于一身,极大地增强了产品的易用性和扩展性。相对于国内大小哨兵、软智、三茗等诸多知名的计算机保护卡而言,在保护卡的保护功能的多样性、安装方式的简便性、使用中故障率等方面都有较大的完善与改进。并创造性的在操作系统之上移植所有功能的操作界面,大大简化了BISO系统下的配置文件的安装过程,极大地方便了客户的安装与使用,近几年来得到了用户的好评。近些年来方正推出了几种版本的硬盘数据保护卡,虽然各个版本不同但是其主体设计架构基本相同,具有很强的通用性,因此在这里将方正保护卡所具有的功能特点及遇到的问题做以下简述。 1 方正保护卡功能上的特点 1.1 立即还原,多还原进程 可自动或手动建立多个还原点,采用了DCD隔离数据技术,突破了传统保护卡单点或两点保护的极限。改进在DOS下建立还原点的方式,多个还原点可在Windows中建立和实现,可以针对用户需求,建立不同的还原点。

借助网络能力,快速实现网络软件环境部署和环境更新。保护模块ESCE Plus可以实现windows上面的进度创建和还原。所有的机房维护工作都可以在一台发送端的windows操作系统上实现,界面友好,操作简单。 1.3 多点进度同步功能 “网络部署”创新的提升为多点批量部署。将传统“增量拷贝”的单点增量拷贝功能扩大化,实现多点增量传输。 2 方正保护卡的安装 硬件环境 硬盘转速7200转/分以上,推荐CPU主频在1 GHz以上。 保护卡必须运行在IBM PC体系结构的计算机上,内存配置最低为128 M字节。 ESCE模块需要基于交换的百兆/千兆网络环境(Ethernet)。 保护卡不支持EFI架构的主板,不支持8.4 G以下容量的硬盘。 3 保护卡安装问题及原因方法 由于方正保护卡与任何其它基于磁盘的保护还原/备份产品不兼容,包括基于硬盘HPA技术的备份软件。在安装完方正保护卡后,用户不可以再安装或使用其它的硬盘保护/还原产品和基于磁盘的备份软件。在安装保护卡之前请必须完全卸载和清除磁盘上已存在的上述产品。 (1)在操作系统下,以多操作系统方式安装方正保护卡版重启后不能正常引导。 可能的原因:安装操作系统时,没有在磁盘尾部预留足够的未分配磁盘空间(300 M)。 (2)采用多操作系统安装,安装完操作系统后,不能正常

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例 关键词:IKE、IPSec 摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。 缩略语: 缩略语英文全名中文解释 IKE Internet Key Exchange 因特网密钥交换 Security IP网络安全协议 IPsec IP

目录 1 特性简介 (3) 1.1 IPSec基本概念 (3) 1.1.1 SA (3) 1.1.2 封装模式 (3) 2 应用场合 (4) 3 配置指南 (4) 3.1 配置概述 (4) 3.2 配置ACL (6) 3.3 配置IKE (6) 3.3.1 配置IKE全局参数 (6) 3.3.2 配置IKE安全提议 (7) 3.3.3 配置IKE对等体 (8) 3.4 IPSec安全提议 (10) 3.5 配置安全策略模板 (12) 3.6 配置安全策略 (14) 3.7 应用安全策略组 (16) 4 配置举例一:基本应用 (17) 4.1 组网需求 (17) 4.2 使用版本 (18) 4.3 配置步骤 (18) 4.4 配置结果验证 (27) 4.4.1 查看IPSec安全联盟 (27) 4.4.2 查看报文统计 (27) 5 配置举例二:与NAT结合 (27) 5.1 组网需求 (27) 5.2 配置说明 (28) 5.3 配置步骤 (28) 5.4 配置验证结果 (34) 5.4.1 查看IPSec安全联盟 (34) 5.4.2 查看报文统计 (35) 6 注意事项 (35) 7 相关资料 (35) 7.1 相关协议和标准 (35) 7.2 其它相关资料 (36)

IPSec 配置指导

第3章IPSec 配置指导 3.1 组网及业务描述 图3-1 在RTA 和RTC 之间建立一个安全隧道,对RTA 上的LookBack 地址与RTC 上的LoopBack 地址之间的数据流进行安全保护。安全协议采用ESP 协议,加密算法采用DES,验证算法采用SHA1-HMAC-96。 3.2 配置步骤 (1) 配置ACL 在系统视图下,创建高级ACL,指定加密数据的范围; (2) 配置静态路由 在系统视图下,为两边LoopBack 地址建立连通性配置静态路由。 (3) 配置安全提议 系统视图下创建安全提议,并命名安全提议。 (4) 选择隧道封装协议 安全提议视图下,选择隧道协议:传输模式或隧道模式。默认为隧道模式。(5) 选择安全协议 安全提议视图下,选择安全协议:ESP 或AH。默认为ESP。 (6) 选择算法 同样在安全提议视图下,选择加密算法及认证算法。 (7) 创建安全策略 系统视图下,创建安全策略并选择协商方法为Manual。 (8) 引用ACL 及安全提议 安全策略视图下引用ACL 及安全提议。 (9) 设置对端地址 安全策略视图下设置对端地址。对端地址为接收方的物理地址。 (10) 设置本端地址 安全策略视图下设置本端地址。本端地址为发送方的物理地址。 (11) 设置SPI

安全策略视图下设置SPI。 设置inbound 和outbound 两个方向安全联盟的参数。 在安全隧道的两端设置的安全联盟参数必须是完全匹配的。本端的入方向安 全联盟的SPI 必须和对端的出方向安全联盟的SPI 一样;本端的出方向安全 联盟的SPI 必须和对端的入方向安全联盟的SPI 一样。 (12) 配置安全联盟使用的密钥 请在安全策略视图下配置密钥。此配置任务仅用于manua l 方式的安全策略,用如下命令手工输入安全联盟的密钥。对于采用isakmp 协商方式的安全策略,无需手工配置密钥,IKE 将自动协商安全联盟的密钥。 (13) 在接口上应用安全策略组 DL010012 IP VPN 实验指导书ISSUE 1.2 第3 章IPSec 配置指导 华为技术有限公司版权所有, 未经许可不得扩散21 此配置任务将安全策略组应用到接口,从而实现对流经这个接口的不同的数 据流进行不同的安全保护。如果所应用的安全策略是手工方式建立安全联盟,会立即生成安全联盟。如果所应用的是自动协商方式的安全联盟,不会立即 建立安全联盟,只有当符合某IPSec 安全策略的数据流从该接口外出时,才 会触发IKE 去协商IPSec 安全联盟。 3.3 配置参考 3.3.1 端口配置 1. 配置RTA

方正软件保护卡A版说明书(help)

方正软件保护卡 (A版) 公司名称:方正科技集团股份有限公司 网址:https://www.360docs.net/doc/8018457901.html, 服务热线:4006-000-666

如果本手册和软件有所不符,请以软件为准。本手册会在不断修改中,恕不另行通知。对于该文档中可能出现的错误或者因使用本文档而造成的任何损失,本公司对此并不 负有任何法律责任。

产品介绍 方正软件保护卡A版是方正科技集团股份有限公司最新推出的局域网计算机维护系统,集数据保护、磁盘分区管理和局域网计算机部署三大功能于一身,并创造性地将所有功能的操作界面移植到了Windows操作系统之上,极大地增强了产品的易用性和扩展性,方便了客户的使用。 与传统保护卡相比,方正软件保护卡A版具有如下创新点: 1.Windows操作模式 所有的机房维护工作都可以在一台发送端的windows操作系统上实现,客户端不需要进行任何干预,界面友好,操作简单。磁盘保护模块EzBack Plus可以实现windows上面的进度创建和还原而无需在实模式进行操作。网络克隆模块可以实现在windows的机房维护操作,借助windows的强大网络能力,快速高效的实现网络软件环境部署和网络软件环境更新。分区、驱动安装都在windows上进行,彻底解决了实模式dos安装的兼容性问题。 2.立即还原,采用独立的多点复原方式 方正软件保护卡A版采用了先进的数据隔离技术,突破了传统保护卡单点或两点保护的极限,可自动或手动建立多个还原点(最多可达到256个还原点)。EzBACK模块还原点的建立在Windows中实现,突破了原有的在DOS下建立还原点的方式,并且建立后无需重新启动Windows。采用多点后,可以针对不同的用户需求,建立不同的还原点,这用能实现在一套操作系统平台下,可以进行多种环境的应用。 3.多点进度同步功能 方正软件保护卡A版的“网络部署”功能将传统保护卡“增量拷贝”的单点增量拷贝功能,创新的提升为多点批量部署的功能,实现多点增量传输。 4.资料盘、共享盘的自动清除功能 特殊的资料盘和共享盘的保护方式,支持完善的还原策略,解决了共享盘的保护问题。 5.客户端底层网络传输采用主板PXE模块,无需另加网卡包驱动 方正软件保护卡A版在网络传输时,客户端的网络通讯利用主板的PXE功能,解决了原有的保护卡每一块网卡在传输时,需要采用不同的网卡封包驱动的问题,从根本上解决了网络传送时,网卡的兼容问题。 6.纯粹动态磁盘缓冲区 用户在安装方正保护卡A版时不再需要指定任何的磁盘暂存区。配以精确的磁盘剩余空间预警系统和磁盘优化功能,确保用户在使用计算机的过程中不会出现系统蓝屏。 7.ID协商功能,灵活的客户端计算机名及IP分配功能。 ID协商功能可以很方便的实现所见即所得的客户端ID指定,用户可以按照ID对客户端计算机进行计算机名和IP地址的自动分配。配以IP表的导入导出功能,避免用户重新部署机房时的重复操作。 8.客户端windows模式可管理性

IPSec VPN配置总结

IPSec VPN配置总结 近段时间,笔者完成了一些IPSec VPN的配置,有站点到站点固定公网IP 地址的IPSec VPN,有站点到站点使用固定公网IP地址的EZVPN,有网络中心点是固定公网IP地址,而分支机构是动态地址的DMVPN,有路由器和防火墙之间互联的IPSec VPN,也有不同厂商的设备之间互联的IPSec VPN。通过这些项目的锻炼,笔者感到对IPSec VPN的了解又增进了一步,以前一些模糊的地方,经过这次项目的实践之后也越来越清晰,以下就是笔者对IPSec VPN配置的总结和配置实例。 一、理解IPSec VPN VPN是利用公共网络建立一条专用的通道来实现私有网络的连接,IPSec VPN就是利用IPSec协议框架实现对VPN通道的加密保护。IPSec工作在网络层,它能在IP层上对数据提供加密、数据完整性、起源认证和反重放保护等功能。 加密的作用就是通过将数据包加密,保证数据的安全,即使数据包被人监听获取到,也无法阅读数据内容。 IPSec使用的数据加密算法是对称密钥加密系统。支持的加密算法主要有:DES、3DES、MD5和SHA加密算法,这种加密算法需要一个共享的密钥执行加密和解密,共享的密钥是通过通信两端交换公钥,然后用公钥和各自的私钥进行运算,就得到了共享的密钥,这样就需要一个公钥交换的算法。DH密钥协议就是一种公钥交换方法。DH密钥交换协议有组1到组7的几种不同的算法。DES 和3DES支持组1和2,AES支持组2和5,因此如果选用了不同的加密算法,就需要选择相应的DH密钥交换算法。 数据完整性的作用就是保证数据包在传输的过程当中没有被篡改。

路由器-GRE-Over-IPSec典型配置

路由器-GRE-Over-IPSec典型配置 【需求】 分部1和分部2通过野蛮IPSec的方式连接到中心,采用GRE-Over-IPSec的方式,在tunnel上运行OSPF协议来实现总部和分部之间的互通。 【组网图】

【验证】 1、中心上的ike sa 状态: disp ike sa connection-id peer flag phase doi ---------------------------------------------------------- 4 202.101.3.2 RD 1 IPSEC 5 202.101.3.2 RD 2 IPSEC 2 202.101.2.2 RD 1 IPSEC 3 202.101.2.2 RD 2 IPSEC flag meaning RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT 2、中心上的IPSec sa状态:

disp ipsec sa =============================== Interface: Serial2/0/0 path MTU: 1500 =============================== ----------------------------- IPsec policy name: "center" sequence number: 10 mode: isakmp ----------------------------- connection id: 3 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.2.2 flow: (72 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.2.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 1168206412 (0x45a16a4c) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887434028/3365 max received sequence-number: 33 udp encapsulation used for nat traversal: N [outbound ESP SAs] spi: 2150942891 (0x8034c8ab) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433260/3365 max sent sequence-number: 36 udp encapsulation used for nat traversal: N ----------------------------- IPsec policy name: "center" sequence number: 20 mode: isakmp ----------------------------- connection id: 4 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.3.2 flow: (73 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.3.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 2624895419 (0x9c74b9bb) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433796/3385 max received sequence-number: 35 udp encapsulation used for nat traversal: N [outbound ESP SAs]

IPSec配置命令

IPSec配置命令 2010-06-25 14:57:48| 分类:路由交换|字号订阅 IPSec配置命令 ipsec配置命令包括: 1 clear crypto sa 2 crypto ipsec transform-set 3 crypto map 4 crypto map {ipsec-manual|ipsec-isakmp} 5 cryto ipsec security-association lifetime 6 match address 7 mode 8 set peer 9 set security-association lifetime 10 set session-key ah 11 set session-key esp 12 set transform-set 13 show crypto ipsec sa 14 show crypto ipsec security-association lifetime 15 show crypto ipsec transform-set 16 show crypto map 17 debug crypto ipsec 1 clear crypto sa 命令:clear crypto sa [map [map-name] [[map-number]] ] [peer [ip-address]] 功能:删除安全联盟。 参数:map指定加密映射集;[map-name] [[map-number]]为加密映射集的名称或号码;peer 指定对端的ip地址;[ip-address]为对端的ip地址。 命令模式:特权用户配置模式。 使用指南:如果未使用map、peer关键字,所有的ipsec安全联盟都将被删除。举例:删除由map-tunnel1创建的所有现存的安全联盟。

方正软件保护卡如何卸载

方正软件保护卡如何卸载 出现保护卡菜单按home键,输入密码(原始密码founder),卸载。 相关问题 ?2013.09.06方正软件保护卡怎样卸载求救啊:保留操作系统(单系统)卸载从windows界面卸载进入windows操作系统,打开系统的控制面板,在添加/删除程序界面中选择方正软件保护卡A版,点击"更改/删除"按钮在wind... ?2014.10.19在PE下如何卸载方正软件保护卡?软件保护卡部集BIOS边除非刷BIOS 否则卸载掉 ?2013.08.23方正硬盘保护卡,软件版怎么卸载??卸载前提是知道管理员密码,先进保护卡设置里边把保护给关掉,然后卸载保护卡驱动,进入BIOS-Advanced BIOS Features-Onboard Devices configration-Founder Recover Syste... 如何破解方正A版保护卡 15 机子被锁了很烦人。如何破解保护卡?每次更改C盘东西一开机就会恢复,杀软 不能装,软件也不能装,怎么办?重装系统可以吗?或是将主板电池拿出来放电后 再放回去会不会有什么效果?A版保护卡到底是硬件还是软件或是整合到BIOS里 的呢?或是用主板跳线?又或是?不管什么方法只要能破就行啊!!! 补充:如果是不能重装系统呢? 补充:我今天看了看是方正软件保护卡A版。开机的时候有一个LOGO,提示 说按HOME键进入,可是需要密码。我又不知道,试过FOUNDER没用,很郁 闷。在XP下点击卸载根本没有什么反应,有没有什么方法可以解除呢?前提 是不重装系统,但是我有一个现在系统的GHOST镜像,不过我还原过,还是 有保护卡。因为那里面有很多程序是不能删的,因为没有安装程序。所以我不 能重装另一个系统。听说在DOS下可以破解,有人知道吗? 补充:如果可以提供一个叫现代中庆集成教学系统软件的安装程序,我倒是可 以重装系统啊! 满意答案

方正保护卡使用指南

方正保护卡使用指南

前言 ◎欢迎使用方正保护卡 ◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆ ※本手册所有图形仅供参考,请您以实际软件界面为 准。 ※请您在做安装、移除、修改方正保护卡操作时,备 份好您的硬盘数据,如果数据丢失,本公司不予找 回。 ※软件版本如有变更恕不另行通知。 ◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆◆ 方正保护卡广泛应用于学校机房或网吧等局域网环境,成为广大机房管理者的得力助手。它以方便、安全的优势备受系统管理者的青睐。

目录 1.产品介绍 (1) 1.1产品说明 (1) 1.2功能简介 (1) 1.3最低硬件配置 (2) 1.4支持的操作系统 (2) 1.5支持的文件系统 (3) 2.快速开始指南 (4) 2.1安装方正保护卡 (4) 2.2安装流程图 (5) 2.2.1 安装发送端流程图 (5) 2.2.2 网络克隆接收端流程图 (6) 2.3安装发送端(以﹤全新安装﹥为例) (7) 2.3.1 选择安装方式——全新安装 (7) 2.3.2 安装操作系统及应用软件 (9) 2.3.3 安装方正保护卡操作系统驱动 (10) 2.3.4 安装完成 (11) 2.3.5 设置发送端网络拷贝信息 (11) 2.4网络克隆接收端 (12) 2.4.1 网络安装接收端底层驱动 (12) 2.4.2 配置接收端信息(IP地址/计算机名) .. 15 2.4.3 传送操作系统数据 (17) 3.已经安装好操作系统后安装方正保护卡 (20) 3.1安装方正保护卡 (20) 3.2选择安装方式 (20) 3.2.1 简易安装和保留安装 (20) 3.2.2 安装操作系统 (22) 3.2.3 安装方正保护卡系统驱动 (23)

HCMSR系列路由器IPsec典型配置举例V图文稿

H C M S R系列路由器 I P s e c典型配置举例V 集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。