2010012702-信安1001-葛彬无线网络安全实验

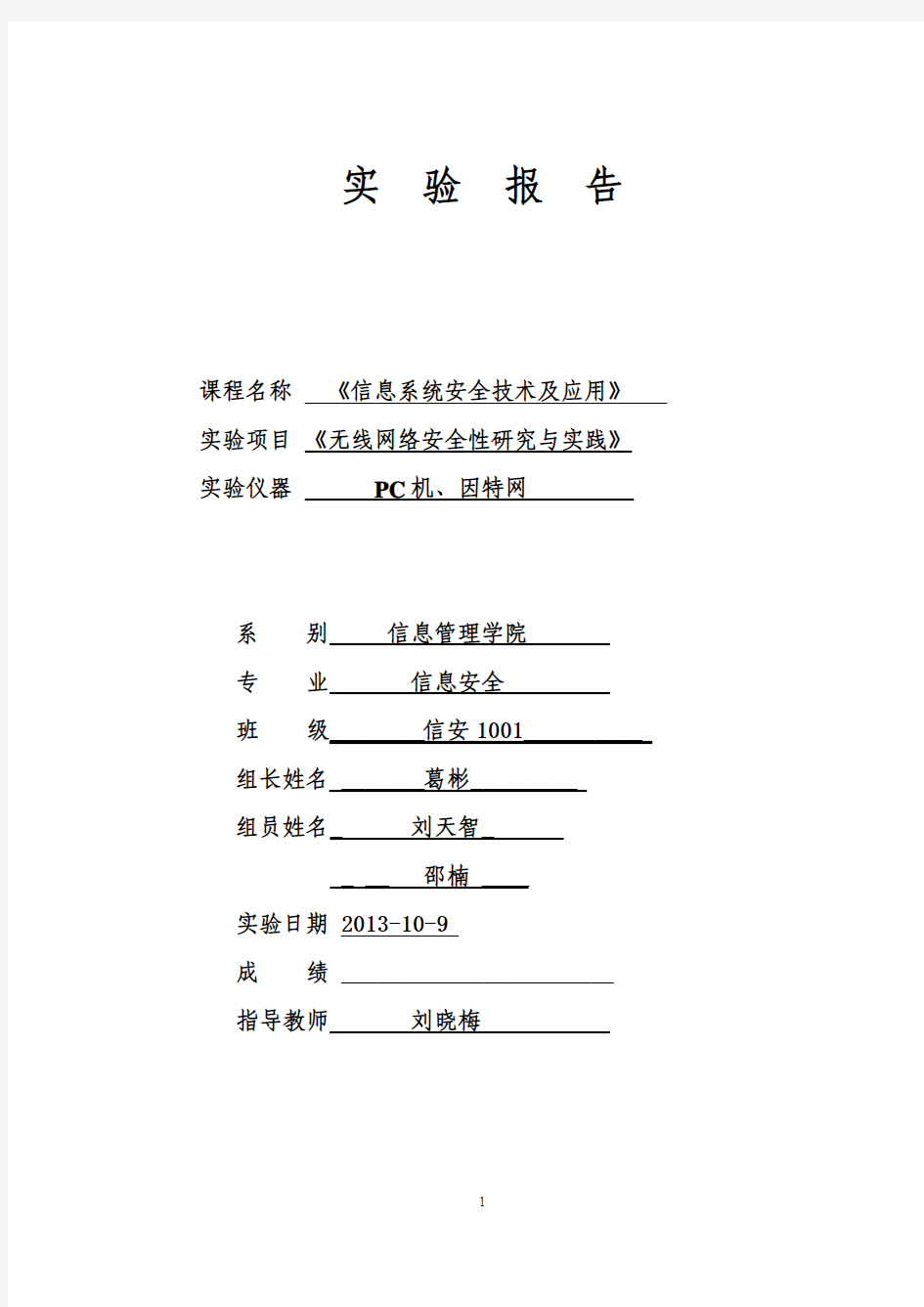

实验报告

课程名称《信息系统安全技术及应用》

实验项目《无线网络安全性研究与实践》

实验仪器PC机、因特网

系别信息管理学院

专业信息安全

班级________信安1001__________ 组长姓名 _______葛彬_________

组员姓名_ 刘天智_

_ __ 邵楠 ____

实验日期 2013-10-9

成绩 _______________________

指导教师刘晓梅

北京信息科技大学信息管理学院

(3)

武汉大学计算机网络实验报告 (2)

武汉大学教学实验报告 动力与机械学院能源动力系统及自动化专业2013 年11 月10 日

一、实验操作过程 1.在仿真软件packet tracer上按照实验的要求选择无线路由器,一般路由器和PC机构建一个无线局域网,局域网的网络拓扑图如下: 2.按照实验指导书上的表9.1(参数配置表)对路由器,DNS服务器,WWW服务器和PC机进行相关参数的配置: 服务器配置信息(子网掩码均为255.255.255.0) 主机名IP地址默认网关 DNS 202.2.2.1 202.2.2.2 WWW 202.3.3.1 202.3.3.3 路由器配置信息(子网掩码均为255.255.255.0) 主机名型号IP地址默认网关时钟频率ISP 2620XM e1/0:202.2.2.2 e1/1:202.3.3.3 s0/0:202.1.1.2 64000 Router2(Server) 2620XM f0/0:192.168.1.1 s0/0:202.1.1.1 Wireless Router Linksys WRT300N 192.168.1.2 192.168.1.1 202.2.2.1 备注:PC机的IP地址将通过无线路由器的设置自动分配 2.1 对router0(sever)断的配置: 将下列程序代码输到router0中的IOS命令行中并执行,对router0路由器进行设置。Router>en Router#conf t

2.3 WWW服务器的相关配置 对www服务器进行与DNS服务器相似的配置,包括它的IP地址,子网掩码,网关等,具体的相关配置图见下图: WWW服务器的相关配置图

无线网络组建实训报告

实训报告 评 语 教师签字日期成绩学时 姓名学号班级组别 项目编号项目名称无线网络组建 课程名称《无线局域网技术实训》教材《无线网络组建项目教程》1. 实训项目说明 项目背景 在该创新型企业中,由于需要使用笔记本电脑等便携式设备与台式计算机进行 联合调试,需要通过无线网络与有线接入的台式计算机进行互联。而办公场地面积 较大有多个房间,单一无线路由受墙等客观因素影响,信号强度不够,无法完全覆 盖整个办公场地。 该企业正在开发一个手机游戏,需要通过手机与服务器进行并发测试,为了避 免测试过程中对办公网络造成影响,需要独立的无线环境进行测试,请给出解决方 案。 后期还需要进行游戏推广,需要在公共区域提供免费WIFI,但是需要浏览游戏推广的页面后再能上网,类似高铁站、机场等区域的免费WIFI,请给出解决方案。 企业管理者为了加强对来访者的WIFI接入管理,希望能对接入的WIFI进行上网限制,最好能实现独立的访客网络,不允许接入员工办公网络,避免公司重要信 息泄漏。 项目需求分析一、背景 在该创新型企业中,由于需要使用笔记本电脑等便携式设备与台式计算机进行联合 调试,需要通过无线网络与有线接入的台式计算机进行互联。而办公场地面积较大 有多个房间,单一无线路由受墙等客观因素影响,信号强度不够,无法完全覆盖整 个办公场地。 该企业正在开发一个手机游戏,需要通过手机与服务器进行并发测试,为了避免测 试过程中对办公网络造成影响,需要独立的无线环境进行测试,请给出解决方案。 后期还需要进行游戏推广,需要在公共区域提供免费WIFI,但是需要浏览游戏推广

的页面后再能上网,类似高铁站、机场等区域的免费WIFI,请给出解决方案。 企业管理者为了加强对来访者的WIFI接入管理,希望能对接入的WIFI进行上网限制,最好能实现独立的访客网络,不允许接入员工办公网络,避免公司重要信息泄 漏。 二、无线网络设计原则 1、安全稳定: 众所周知,无线网络的性能要受到障碍物、传输距离等因素的影响,而企业对于网 络的最基本要求就是稳定。另外,无线网络具有很强的开放性,任何一台拥有无线 网卡的PC就可以登录到企业的无线网络,这对于企业来说是一种威胁,为此,企业 无线网络必须要安全。 2、覆盖围: 由于无线网络的覆盖围有限,组建企业无线网络时,必须考虑到无线网络的覆盖围, 让无线网络信号覆盖企业的每一个地方,实现无缝覆盖。 3、可扩充性: 为了企业发展的需要,组建企业无线网络时,可扩充性也是企业的一个需求。 4、可管理性: 设备和信息的集中管理可以快速有效地帮助管理人员发现和解决问题,同时也能使 各种网络资源的分配更合理,因此网络的建设一定让网管人员方便管理。 三、接入速率需求分析 局域网接口速率: IEEE 802.11──无线局域网 802.11a带宽最高可达54Mbps,使用的是开放的5GB频段 802.11b带宽最高可达11Mbps,使用的是开放的 2.4GB频段 802.11g带宽最高可达54Mbps,使用的是开放的 2.4GB频段 802.11n带宽最高可达300Mbps,使用的是开放的 2.4GB或者5GB频段 四、设备选型 1传输介质的选择 : 有线传输介质是主要有双绞线、同轴电缆和光纤。双绞线和同轴电缆传输电信号, 光纤传输光信号。 双绞线:由两条互相绝缘的铜线组成,其典型直径为1mm。这两条铜线拧在一起,就可以减少邻近线对电气的干扰。双绞线即能用于传输模拟信号,也能用于传输数 字信号,其带宽决定于铜线的直径和传输距离。但是许多情况下,几公里围的传输 速率可以达到几Mbit/s.由于其性能较好且价格便宜,双绞线得到广泛应用,双绞线可以分为非屏蔽双绞线和屏蔽双绞线两种,屏蔽双绞线性能优于非屏蔽双绞线。双

无线网络技术 全部实验报告 含选作实验

本科实验报告 课程名称:无线网络应用 姓名: 学院: 系: 专业: 学号: 指导教师:张昱,史笑兴,李惠忠 2014年11月25日

实验报告 课程名称: 无线网络应用 指导老师: 张昱,史笑兴,李惠忠 成绩:________________ 实验名称:虚拟服务器、防火墙等无线网络安全性配置实验 实验类型: 设计 同组学生姓名: __ 一、实验目的和要求(必填) 二、实验内容和原理(必填) 三、主要仪器设备(必填) 四、操作方法和实验步骤(必填) 五、实验结果与分析(必填) 六、讨论、心得(必填) 一、实验目的和要求 1. 虚拟服务器实验: 了解虚拟服务器的原理和应用 熟悉TP-LINK 无线路由器的虚拟服务器的设置方法 熟悉TP-LINK 无线路由器的WEP 安全模式的设置方法 2. IP 过滤及DMZ 实验: 了解防火墙IP 过滤的原理和应用 熟悉TP-LINK 无线路由器的DMZ 主机的设置方法 熟悉TP-LINK 无线路由器的WPA-PSK 安全模式和IP 过滤的设置方法 二、实验内容和原理 1.设置内网的Web Server 和FTP Server 为两个虚拟服务器,允许外网的客户机进去访问它们。并且无线路由器采用WEP 安全模式(包括数据加密和身份验证)。 将内网中需要为外网用户提供HTTP 或FTP 等服务的主机的相应服务端口映射到无线路由器的WAN 口,从而实现从外网访问内网。内网中被映射的为外网提供服务的主机就是虚拟服务器。 2.设置内网的PC1为DMZ 主机,允许外网的客户机PC3进去访问PC1上面的Web 及FTP 等所有服务。并且无线路由器采用WPA-PSK 安全模式(包括数据加密和身份验证)。 在集成路由器中,可设置非军事区DMZ 来允许外部网络主机访问内部网络中的服务器。启用非军事区时,外部网络主机可访问内部指定DMZ 服务器上的所有端口。 三、主要仪器设备 无线路由器1台(包括电源变压器1个) 2.直通线1根、PC 机3台 四、操作方法和实验步骤 虚拟服务器实验: 1. 利用网线通过有线方式连接到无线路由器的LAN 口,设置无线路由器的SSID 和频段等无线参数。 2. 进入“无线设置”中的“无线安全设置”选择安全模式为WEP ,然后选择认证类型为“自动”或 “开放模式”,选择WEP 密钥格式为“ASCII 码”,设定为12345,密钥1的密钥类型选为64位。重启无线路由器。 专业: 姓名: 学号: 日期: 2014/11/06 地点: 东四418,419

最新云南大学网络无线安全技术-实验6-蓝牙技术破解

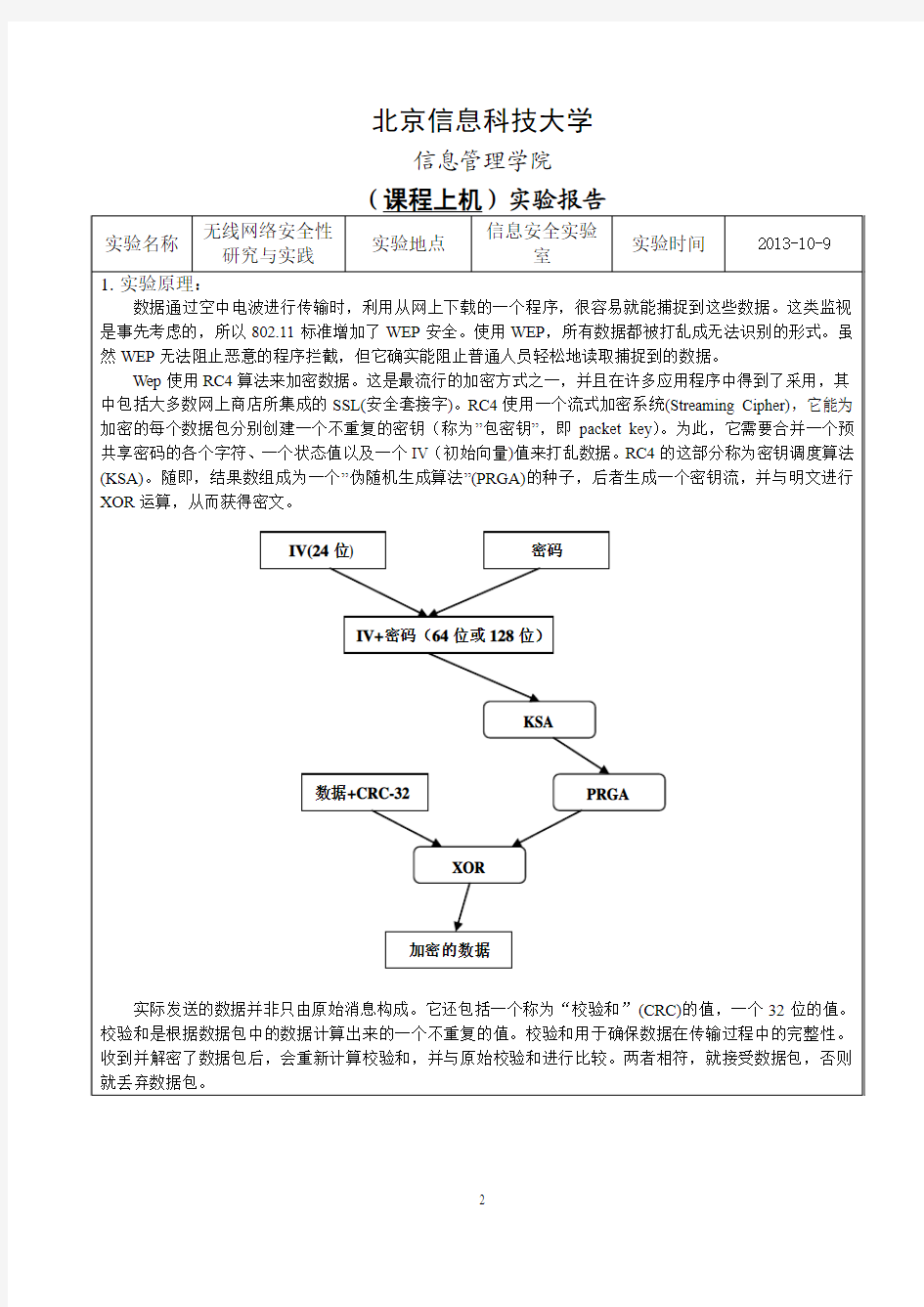

云南大学软件学院实验报告 课程:无线网络安全实验学期:2017-2018学年春季学期任课教师:张云春 专业:信息安全学号:________ 姓名: _______ 成绩:___________ 实验6蓝牙技术破解 一、实验目的 1.使用手机和相关蓝牙设备,开启蓝牙,对蓝牙技术进行深入学习,并模拟蓝牙技术的攻击。 2.使用专业工具对蓝牙PIN (个人身份码)进行破解。 二、实验内容 1.简要分析蓝牙设备的两种认证方式“传统配对”和“安全简化配对”方式。并对实验所选设备 的认证模式进行确认。 传统配对:该种配对方式建立在两台设备的BD_ADDR,由发起者创建的16字节随机数,用户 在两台设备上手动输入的PIN码(用户无法更改PIN码的固定PIN码”除外)。 安全简化配对:这种配对方式与传统配对方式最大的区别在于不需要手动输入pin码,在设备寻找到对方设备之后,双方计算后自动生成6位随机数,双方互相确认对方生成的随机数与自己 的是否相同,如果相同,则确认了建立通信的对方的身份,完成配对。 为了后面步骤中截获pin码,这里实验设备选择了一台具有传统配对方式的塞班手机,并且因为没有硬件支持,笔记本电脑没有办法抓到蓝牙的数据包,所以选用了一台方便导出蓝牙日志文 件的安卓手机。在下图中,打开了开发者选项中的HCI信息收集日志。 ■an钿电胃 賢特睦Bl钛誉

2. 进行主动式设备扫描。使用 Wireshark 等工具捕获“询呼扫描”和“询呼应答”等 关键数据报 文,并对其内容进行解析。 在塞班手机和安卓手机完成配对后,我们通过文件管理器找到安卓手机中的 寻呼扫描: 丄 0? Tig L LUII LI'V 丄丄 nt2_truj 气 z^eriL rie&eL 2 0.072976 controller host HCI_EVT 7 Rcvd Command Complete (Reset) 3 0/073347 host controller HCI.CMD 4 Sent Read Buffer Size 4 0.074213 eontroller host HCI^EVT 14 Rcvd Cammand Complete (Read B 耳 A rnntrfil 1 H ^T rm 11 WnF Hn Command Opcode: Reset (?xOcOS) Status: Success (&x06) 「广nmmanrl 4 n -Framis > 1 1 设定扫描的周期以及扫描允许的参数 I.LDt UestinatLee PTCt&CDL Ler^-t 呂 JJIE^ 127 0.299269 host controller HCT-iCMD 呂 S ent Write Current IAC LAP 12S a.363S57 controller host HCI.EVT 7 Rcvd Cc-wnjn^ Comp 1 ft* (Write Cmrr 一 1甜 0.303^4 heat controller Kl_CMD 呂 S ant Write Inquiry ^can Activity Encapsulation type; Bluetooth H4 with linux header (^9) Arrival Time: Jun 14, 2S1B IS:他估目.昭624*90內中国标確时间 [Time shift far this packetr 么的初閤舶曲 seconds] Epoch Time : !S2S974Sia .seconds [Time delta from previous captured frame: &.0^0^67*0?^ seconds] [Time delta from previous displayed f ranra-L 0.000067?90 seco 仃白空] [Time since reference ar first frame : ^.^3-9240^0 secwids] Frame Number: 129 Frame Lengt h : 8 bjrtes (64 bits-} Capture Length: B bytes (64 bits) [Frame is marked; Ffllse] [Frame 15 ignored : False] Point-to-Point Dirictian : Sent (6) [Prat CK 口 1 $ in frame: bLuetoot h :hci_h4:ibthci_cmd ] btsnoop_hci.log 文 件,导入到电脑中,使用 WireShark 打开这个文件。 Epoch Time: [Time delta

15款免费的Wifi测试工具

15款免费的Wi-Fi安全测试工具[图] 一旦你的无线网络被黑客攻击,就会更容易理解到Wi-Fi安全漏洞以及由此应该采取的防护措施。国外网站https://www.360docs.net/doc/867288333.html,为我们介绍了15款免费的Wi-Fi安全测试工具,它们可以帮助我们发现恶意访问点、薄弱Wi-Fi密码以及其他安全漏洞。从而保证在被攻击之前万无一失做好防护工作。 一、Vistumbler Vistumbler算是一款较新的开源扫描程序,Vistumbler能搜寻到你附近所有的无线网络,并且在上面附加信息,如:活跃、MAC地址、SSID、信号、频道、认证、加密和网络类型。它可显示基本的AP信息,包括精确的认证和加密方式,甚至可显示SSID和RSSI。Vistumbler 还支持GPS设备,与当地不同的Wi-Fi网络连接,输出其他格式的数据。

Vistumbler 二、Kismet Kismet 是一款工作在802.11 协议第二层的开源无线网络检测、嗅探、干扰工具。可以工作在支持raw 监控模式的所有无线网卡上。可以嗅探包括802.11b, 802.11a, 和802.11g 在内的协议包。

Kismet Wifi Analyzer 三、Wifi Analyzer Wifi Analyzer是一款免费的Android应用工具,可以在Android平台的移动终端上寻找AP。它能将2.4GHz信道的AP所有详细信息都一一列出,也支持5GHz信道的其他设备。用户还可以将AP详细信息以XML格式输出并通过邮件或者其他应用程序、截屏等形式实现共享。它会根据信道信号强度、使用率、信号远近以图形方式直观展现。

无线传感器实验报告

无线传感器网络实验报告 Contiki mac协议与xmac协议的比较 1.简介 无线传感器网络(wireless sensor networks,WSN)节点由电池供电,其能力非常有限,同时由于工作环境恶劣以及其他各种因素,节点能源一般不可补充。因而降低能耗、延长节点使用寿命是所有无线传感器网络研究的重点。 WSN中的能量能耗主要包括通信能耗、感知能耗和计算能耗,其中通信能耗所占的比重最大,因此,减少通信能耗是延长网络生存时间的有效手段。同时,研究表明节点通信时Radio模块在数据收发和空闲侦听时的能耗几乎相同,所以要想节能就需要最大限度地减少Radio模块的侦听时间(收发时间不能减少),及减小占空比。 传统的无线网络中,主要考虑到问题是高吞吐量、低延时等,不需要考虑能量消耗,Radio模块不需要关闭,所以传统无线网络MAC协议无法直接应用于WSN,各种针对传感器网络特点的MAC协议相继提出。现有的WSN MAC协议按照不同的分类方式可以分成许多类型,其中根据信道访问策略的不同可以分为: X-MAC协议 X-MAC协议也基于B-MAC协议的改进,改进了其前导序列过长的问题,将前导序列分割成许多频闪前导(strobed preamble),在每个频闪前导中嵌入目的地址信息,非接收节点尽早丢弃分组并睡眠。 X-MAC在发送两个相邻的频闪序列之间插入一个侦听信道间隔,用以侦听接收节点的唤醒标识。接收节点利用频闪前导之间的时间间隔,向发送节点发送早期确认,发送节点收到早

期确认后立即发送数据分组,避免发送节点过度前导和接收节点过度侦听。 X-MAC还设计了一种自适应算法,根据网络流量变化动态调整节点的占空比,以减少单跳延时。 优点: X-MAC最大的优点是不再需要发送一个完整长度的前导序列来唤醒接收节点,因而发送延时和收发能耗都比较小;节点只需监听一个频闪前导就能转入睡眠。 缺点: 节点每次醒来探测信道的时间有所增加,这使得协议在低负载网络中能耗性比较差。而且分组长度、数据发送速率等协议参数还需进一步确定 X-MAC原理图如图3所示: ContikiMAC协议 一.ContikiMAC协议中使用的主要机制: 1.时间划分

无线网络安全五大注意事项

无线网络安全五大注意事 项 Revised by Hanlin on 10 January 2021

无线网络安全五大注意事项保护无线网络安全首先需要采取与保护传统网络相同的安全措施,然后才是其他的一些特别措施。在非无线网络领域中需要考虑的问题,在面对无线网络和设备时同样需要你加以考虑:足够强度的加密,妥善保存证书,以及保证操作安全。 相对于有线网络,无线网络安全并不是另一种网络安全,而是更为全面可靠的网络安全。 不要破坏自己的防火墙几乎可以肯定无论对于有线还是无线网络,你都已经安装了防火墙,这绝对是正确的。然而,如果你没有将无线系统接入点放置在防火墙之外,则防火墙的配置无济于事。应当确保不会出现这样的情况,否则你不仅不能为网络创建一道必要的屏障,相反还从已有的防火墙上打开了一条便利的通道。 不要小看介质访问控制介质访问控制(MediaAccessControl即MAC)常常被忽略,原因是它并不能防止欺骗行为。但对于整个保护系统的壁垒来说,它无疑是一块重要的砖。从本质上它是另一种地址过滤器,并且能够阻止潜在的黑客的入侵行动。它所做的是根据你所确定的基于地址的访问控制列表来限制对特定设备的网络访问。

MAC同样提供了针对潜在入侵者来调整访问控制列表的能力。它的原理和入侵者在被拒之门外之前必须被先敲门一样。 如果已经有了MAC,入侵者一定会在进入系统之前一头撞在上面,然后只能卷土重来试图穿过它。现在你的网络就已经可以知道入侵者的模样了。所以你的MAC列表中包括了三类访问者:首先,存在于访问者列表中的友好访问者;其次,没有在列表中的访问者以及无意中进入的访问者;第三,没有在列表中但是可以确信之前曾经不请自来并试图闯入的访问者。如果他们还将试图闯入,现在就可以立即确定了。 简而言之,如果在你检测无线网络并且发现未在MAC列表上的访问者多次尝试发起访问的时候,你已经受到潜在攻击者的窥视了,并且他不会知道你已经发现了他。 不要忽略WEP有线等效加密(WiredEquivalentPrivacy,WEP)是一种符合802.11b标准的无线网络安全协议。它在无线数据发送时对数据进行加密,加密范围覆盖了你使用的任何数据。一定要使用它。但是必须强调它是基于密钥的,因此不要一直使用默认密钥。对于初次访问系统的个人用户你甚至应当创建单独的WEP密钥。当然也不能认为有了WEP 就万事大吉。即使是多重加密也不会保证你万无一失,因此应当把WEP 与其他无线安全措施相结合。

湖南大学无线传感器网络实验报告DV-HOP

无线传感器网络 题目:DV-hop定位算法 学生: 学号: 完成时间: 2014.5.121

一、实验目的 1、掌握matlab工具的使用方法。 2、了解DV-hop算法原理,熟悉DV-hop算法代码,分析DV-hop算法实验结果。 二、实验原理 DV-hop算法概述 (一)基本思想: 3、计算位置节点与犀鸟节点的最小跳数 4、估算平均每跳的距离,利用最小跳数乘以平均每条的距离,得到未知节点与信标节点之间的估计距离 5、利用三遍测量法或者极大似然估计法计算未知节点的坐标 (二)定位过程 1、信标节点向邻居节点广播自身未知信息的分组,其中包括跳数字段,初始化为0 2、接受节点记录具有到每条信标节点的最小跳数,忽略来自一个信标节点的较大跳数的分组,然后将跳数数值加1,并转发给邻居节点 3、网络中所有节点能够记录下到每个信标节点最小跳数 (三)计算未知节点与信标节点的实际跳段距离

1、每个信标节点根据记录的其他信标节点的位置信息和相距跳数,估 算平均每跳距离 2、信标节点将计算的每条平均距离用带有生存期字段的分组广播至网络中,未知节点仅仅记录接受到的第一个每跳平均距离,并转发给邻居节点 3、未知节点接受到平均每跳距离后,根据记录的跳数,计算到每个信标节点的跳段距离 (四)利用三边测量法或者极大似然估计法计算自身位置 4、位置节点利用第二阶段中记录的到每个信标节点的跳段距离,利用三边测量法或者极大似然估计法计算自身坐标 三、实验容和步骤 DV-hop代码如下: function DV_hop() load '../Deploy Nodes/coordinates.mat'; load '../Topology Of WSN/neighbor.mat'; if all_nodes.anchors_n<3 disp('锚节点少于3个,DV-hop算法无法执行'); return; end %~~~~~~~~~~~~~~~~~~~~~~~~~最短路经算法计算节点间跳数~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ shortest_path=neighbor_matrix; shortest_path=shortest_path+eye(all_nodes.nodes_n)*2; shortest_path(shortest_path==0)=inf;

xxxx无线网络安全风险评估报告.doc

xxxx有限公司 无线网络安全风险评估报告 xxxx有限公司 二零一八年八月

1.目标 xxxx有限公司无线网络安全检查工作的主要目标是通过自评估工作,发现本局信息系统当前面临的主要安全问题,边检查边整改,确保信息网络和重要信息系统的安全。 一.评估依据、范围和方法 1.1评估依据 根据国务院信息化工作办公室《关于对国家基础信息网络和重要信息系统开展安全检查的通知》(信安通[2006]15号)、国家电力监管委员会《关于对电力行业有关单位重要信息系统开展安全检查的通知》(办信息[2006]48号)以及集团公司和省公司公司的文件、检查方案要求, 开展××单位的信息安全评估。 1.2评估范围 本次无线网络安全评估工作重点是重要的业务管理信息系统和网络系统等,管理信息系统中业务种类相对较多、网络和业务结构较为复杂,在检查工作中强调对基础无线网络信息系统和重点业务系统进行安全性评估,具体包括:基础网络与服务器、无线路由器、无线AP系统、现有安全防护措施、信息安全管理的组织与策略、信息系统安全运行和维护情况评估。

1.3评估方法 采用自评估方法。 2.重要资产识别 对本司范围内的重要系统、重要网络设备、重要服务器及其安全属性受破坏后的影响进行识别,将一旦停止运行影响面大的系统、关键网络节点设备和安全设备、承载敏感数据和业务的服务器进行登记汇总。 3.安全事件 对本司半年内发生的较大的、或者发生次数较多的信息安全事件进行汇总记录,形成本单位的安全事件列表。 4.无线网络安全检查项目评估 1.评估标准 无线网络信息安全组织机构包括领导机构、工作机构。岗位要求应包括:专职网络管理人员、专职应用系统管理人员和专职系统管理人员;专责的工作职责与工作范围应有制度明确进行界定;岗位实行主、副岗备用制度。病毒管理包括计算机病毒防治管理制度、定期升

浙江大学·无线网络应用实验报告

本科实验总结 课程名称:无线网络应用 姓名:王泽颢 学院(系):信电学院 专业:信息工程 学号:3150100825 指导教师:张昱,史笑兴,李惠忠 2015年11 月 7日 实验总结的实验项目清单

第一部分基本实验总结 1、第五次课实验:无线网络安全性配置应用之虚拟服务器实验 2、第六次课实验:无线网络中以PC机为DHCP服务器配置应用实验 3、第七次课实验:Ad Hoc模式的无线网络组网及流媒体服务配置应用实验 第二部分扩展实验总结 1、第三次课实验:基于无线路由器的VPN共享上网实验 2、第五次课实验:无线路由器的QSS快速安全设置实验 3、第六次课实验:无线路由器的无线互联实验 4、第六次课实验:基于无线AP的中继ZJUWLAN共享上网实验 5、第七次课实验:基于虚拟WiFi的VPN共享上网实验 第一部分基本实验总结 第五次课实验:无线网络安全性配置应用之虚拟服务器实验

一、实验目的和要求 了解虚拟服务器的原理和应用 熟悉TP-LINK无线路由器的虚拟服务器的设置方法 二、实验内容和原理 设置内网的Web Server 和FTP Server 为两个虚拟服务器,允许外网的客户机进去访问它们。并且无线路由器采用WEP安全模式(包括数据加密和身份验证)。将内网中需要为外网用户提供HTTP或FTP等服务的主机的相应服务端口映射到无线路由器的WAN口,从而实现从外网访问内网。内网中被映射的为外网提供服务的主机就是虚拟服务器。 这部分中我们担任的是FTP server. 三、主要仪器设备 1.TL-WR847N无线路由器1台(包括电源变压器1个) 2.直通线1根、PC机3台 四、操作方法和实验步骤

无线传感网实验报告

Central South University 无线传感器网络实验报告 学院: 班级: 学号: 姓名: 时间: 指导老师:

第一章基础实验 1 了解环境 1.1 实验目的 安装 IAR 开发环境。 CC2530 工程文件创建及配置。 源代码创建,编译及下载。 1.2 实验设备及工具 硬件:ZX2530A 型底板及 CC2530 节点板一块,USB 接口仿真器,PC 机 软件:PC 机操作系统 WinXP,IAR 集成开发环境,TI 公司的烧写软件。 1.3 实验内容 1、安装 IAR 集成开发环境 IAR 集成开发环境安装文件所在光盘目录:物联网光盘\工具\C D-EW8051-7601 2、ZIBGEE 硬件连接 安装完 IAR 和 Smartrf Flash Programmer 之后,按照图所示方式连接各种硬件,将仿真器的 20 芯 JTAG 口连接到 ZX2530A 型CC2530 节点板上,USB 连接到 PC 机上,RS-232 串口线一端连接ZX2530A 型 CC2530 节点板,另一端连接 PC 机串口。 3、创建并配置 CC2530 的工程文件

IAR 是一个强大的嵌入式开发平台,支持非常多种类的芯片。IAR 中的每一个 Project,都可以拥有自己的配置,具体包括 Device 类型、堆/栈、Linker、Debugger 等。 (1)新建 Workspace 和 Project 首先新建文件夹 ledtest。打开 IAR,选择主菜单 File -> New -> Workspace 建立新的工作区域。 选择 Project -> Create New Project -> Empty Project,点击 OK,把此工程文件保存到文件夹 ledtest 中,命名为:ledtest.ewp(如下图)。 (2)配置 Ledtest 工程 选择菜单 Project->Options...打开如下工程配置对话框

中南大学网络安全实验报告

中南大学 网络安全 实验报告 学生姓名代巍 指导教师张士庚 学院信息科学与工程学院 专业班级信安1201班 学号 0909121615 完成时间 2014年12月15日

目录实验一 CA证书与SSL连接 实验二 WIFI钓鱼 实验三 SQL注入攻击 实验四配置和管理主机防火墙

实验一 CA证书与SSL连接 一.实验目的 通过申请、安装数字证书,掌握使用SSL建立安全通信通道的方法。 掌握在Windows Server 2003 下独立根CA 的安装和使用。 使用WEB 方式申请证书和安装证书。 建立SSL 网站。 分析SSL 网站的数据包特点。 二.实验原理 SSL协议的工作原理、数字证书的原理 在访问Web 站点时,如果没有较强的安全措施,用户访问的数据是可以使用网络工具捕获并分析出来的。在Web 站点的身份验证中,有一种基本身份验证,要求用户访问输入 用户名和密码时,是以明文形式发送密码的,蓄意破坏安全性的人可以使用协议分析程序破 译出用户名和密码。那我们该如果避免呢?可利用SSL 通信协议,在Web 服务器上启用安 全通道以实现高安全性。 SSL 协议位于TCP/IP 协议与各种应用层协议之间,为数据通讯提供安全支持。SSL 协议可分为两层: SSL 记录协议(SSL Record Protocol):它建立在可靠的传输协议(如TCP) 之上,为高层协议提供数据封装、压缩、加密等基本功能的支持。SSL 握手协议(SSL Handshake Protocol):它建立在SSL 记录协议之上,用于在实际的数据传输开始前,通讯双 方进行身份认证、协商加密算法、交换加密密钥等。每一个Windows Server 2003 证书颁发 机构都有可供用户和管理员使用的网页。

WiFi无线信息安全分析与攻击手段测试-淮安(刘瑞)

WiFi无线信息安全分析与攻击手段测试淮安电信无线维护中心刘瑞 2012年9月2日 【摘要】由于无线网络在移动设备和传输介质方面的特殊性,使得无线网络相对于有线网络面临的安全威胁更加严重,一些攻击手段更容易实施。“十八大”通信保障之际,本文围绕WiFi无线安全威胁、常见攻击手段、安全性测试等方面展开,结合日常维护需求和实践数据,基于破解WEP、破解WPA2演示,验证无线信息安全威胁及其实施原理,对于打造“金盾”网络,提升网络安全具有一定参考价值。【关键字】无线安全威胁、攻击手段、WEP、WPA2、PIN码破解 一、无线安全威胁概述 与有线网络相比,无线网络面临的安全威胁更加严重,所有常规有线网络中存在的安全威胁和隐患通常都存在与无线网络中,同时无线网络传输的信息更容易被窃取、篡改和插入;无线网络容易受到拒绝服务攻击和干扰等。 从信息安全威胁角度来说,安全威胁是指某人、物、事件对一资源的保密性、完整性、可用性或合法使用性所造成的危险。安全威胁可以分为故意的和偶然的,故意的威胁又可以进一步分为主动的和bei动的。被动威胁包括只对信息进行监听,而不对其进行修改;主

动威胁包括对信息进行故意的篡改(包含插入、删减、添加)、伪造虚假信息等。 结合省公司2012年“龙腾3G”和“金盾行动”关于网络安全工作要求,进行系统梳理,目前无线安全威胁现状主要有:(一)攻击者基于MDK3等工具破解WEP、WPA2,获取AP密钥或窃取用户账号,如下图所示的目前网络上ChinaNet免费帐号买卖等。 (二)设备和服务器不必要的服务和端口开放。

(三)敏感目录路径泄漏问题。 (四)设备存在弱口令、默认口令,以及登录绕过等安全问题。 (五)设备登录采用明文传输方式 二、常见攻击手段解析 无线攻击又名无线欺骗攻击,不但包含了常说的无线中间人攻击,还包括了无线跳板、无线钓鱼、伪造AP等多种方式。常见攻击

无线网络组建实训报告终审稿)

无线网络组建实训报告文稿归稿存档编号:[KKUY-KKIO69-OTM243-OLUI129-G00I-FDQS58-

实训报告

要浏览游戏推广的页面后再能上网,类似高铁站、机场等区域的免费WIFI,请给出解决方案。 企业管理者为了加强对来访者的WIFI接入管理,希望能对接入的WIFI进行上网限制,最好能实现独立的访客网络,不允许接入员工办公网络,避免公司重要信息泄漏。 二、无线网络设计原则 1、安全稳定: 众所周知,无线网络的性能要受到障碍物、传输距离等因素的影响,而企业对于网络的最基本要求就是稳定。另外,无线网络具有很强的开放性,任何一台拥有无线网卡的PC就可以登录到企业的无线网络,这对于企业来说是一种威胁,为此,企业无线网络必须要安全。 2、覆盖范围: 由于无线网络的覆盖范围有限,组建企业无线网络时,必须考虑到无线网络的覆盖范围,让无线网络信号覆盖企业的每一个地方,实现无缝覆盖。 3、可扩充性: 为了企业发展的需要,组建企业无线网络时,可扩充性也是企业的一个需求。 4、可管理性: 设备和信息的集中管理可以快速有效地帮助管理人员发现和解决问题,同时也能使各种网络资源的分配更合理,因此网络的建设一定让网管人员方便管理。 三、接入速率需求分析 局域网接口速率: IEEE 802.11──无线局域网 802.11a带宽最高可达54Mbps,使用的是开放的5GB频段802.11b 带宽最高可达11Mbps,使用的是开放的2.4GB频段802.11g带宽最高可达54Mbps,使用的是开放的2.4GB频段802.11n带宽最高可达300Mbps,使用的是开放的2.4GB或者5GB频段 四、设备选型 1传输介质的选择 : 有线传输介质是主要有双绞线、同轴电缆和光纤。双绞线和同轴

无线网络安全五大注意事项实用版

YF-ED-J8207 可按资料类型定义编号 无线网络安全五大注意事 项实用版 In Order To Ensure The Effective And Safe Operation Of The Department Work Or Production, Relevant Personnel Shall Follow The Procedures In Handling Business Or Operating Equipment. (示范文稿) 二零XX年XX月XX日

无线网络安全五大注意事项实用 版 提示:该管理制度文档适合使用于工作中为保证本部门的工作或生产能够有效、安全、稳定地运转而制定的,相关人员在办理业务或操作设备时必须遵循的程序或步骤。下载后可以对文件进行定制修改,请根据实际需要调整使用。 保护无线网络安全首先需要采取与保护传 统网络相同的安全措施,然后才是其他的一些 特别措施。在非无线网络领域中需要考虑的问 题,在面对无线网络和设备时同样需要你加以 考虑:足够强度的加密,妥善保存证书,以及 保证操作安全。 相对于有线网络,无线网络安全并不是另 一种网络安全,而是更为全面可靠的网络安 全。 不要破坏自己的防火墙几乎可以肯定无论

对于有线还是无线网络,你都已经安装了防火墙,这绝对是正确的。然而,如果你没有将无线系统接入点放置在防火墙之外,则防火墙的配置无济于事。应当确保不会出现这样的情况,否则你不仅不能为网络创建一道必要的屏障,相反还从已有的防火墙上打开了一条便利的通道。 不要小看介质访问控制介质访问控制(Media Access Control 即MAC)常常被忽略,原因是它并不能防止欺骗行为。但对于整个保护系统的壁垒来说,它无疑是一块重要的砖。从本质上它是另一种地址过滤器,并且能够阻止潜在的黑客的入侵行动。它所做的是根据你所确定的基于地址的访问控制列表来限制对特定设备的网络访问。

综合实验报告LTE仿真实验

综合实验报告—LTE 学号: 姓名: 日期: 2016/2017学年第一学期

实验1 LTE无线接入网设备配置 实验目的: 1. 掌握LTE无线接入网的网元名称及其作用。 2. 掌握实验中各网元的线缆名称及其作用。 实验内容: 1. 完成一个LTE无线接入网站点机房的设备配置。 实验要求: 1. 完成大型城市万绿市A站点机房的设备配置。 实验步骤: 设备配置步骤如下: 1.单击仿真平台中的“设备配置”按钮,然后选择仿真场景中的某站点机房。 2.添加设备:包括BBU、RRU、ANT、PTN、ODF、GPS。 3.连接RRU和ANT。ANT1连接到RRU1,使用“天线跳线”,将ANT1左边1脚和 RRU的1脚,同理将对应的4脚连接起来。因为默认使用的是2×2的天线模式。 注意相互对应,不能连串。 4.连接RRU和BBU。使用“成对LC-LC光纤”,把TX0-RX0~TX2-RX2与RRU1~RRU3 对应连接起来。 5.连接BBU和GPS。使用“GPS馈线”,一端将馈线与GPS连接,另一端连接到BBU的IN 口。 6.连接BBU与PTN。使用“成对LC-LC光纤”,点击设备指示图里的BBU,将光纤接到BBU 的TXRX端口上,另一端连接到设备指示图里的PTN设备槽位1的GE1端口上。 7.连接ODF和PTN。单击ODF进入到ODF架内部,使用“成对LC-FC光纤”,将某市站 点机房和该市汇聚机房连接起来。这里要使用两对LC-FC线,分别连接到PTN的端口3和4口上。 至此,该市某站点机房的设备配置就完成了,从“设备指示图”中可观察到设备间的连接情况。 设备之间连接关系表 图3-1 万绿市核心网设备配置接口使用情况

四川大学_无线网络技术_lab2实验报告

《无线网络技术》仿真实验报告实验二:隐藏节点仿真、暴露节点仿真 专业班级: 6班 姓名: 张柯岩 学号: 2012141463115 指导教师: 评阅成绩: 评阅意见: 提交报告时间:2015年 5 月 25 日

目录 1、实验目的…………………………………………………………………… 2、实验内容………………………………………….……………………… 3、实验环境…………………………………………………………………. 4、实验步骤……….………………………………………………………… 5、仿真现象描述与结果分析…………………………………………… 6、实验遇到的问题…………………………………………………………… 7、实验总结……………………………………………………………….………

实验1 隐藏节点仿真 一、实验目的 1.掌握无线网络中隐藏节点问题的本质 2.利用NS2仿真隐藏节点问题 二、实验内容 利用NS2仿真隐藏节点问题,分析比较在有RTS/CTS控制帧和无RTS/CTS控制帧的情况下的仿真结果,并分析隐藏终端问题如何得到解决。 四、实验环境 Cygwin + ns-allinone-2.35,且已安装相应的模块;XWin 五、实验步骤 1.在ns-allinone- 2.35中安装mUDP模块 2.将Hidden_Terminal.tcl复制到脚本目录WNT/ 3.5.1下 3.在相应目录下输入ns Hidden_Terminal.tcl,得出结果。 4.如果想看NAM仿真动画,则先startxwin运行XWin,然后输入代码得出结果。 六、仿真现象描述与结果分析(包括实验截图) 1.有RTS/CTS控制帧 s 1.503128000 _0_ MAC --- 0 RTS 44 [242e 1 0 0] r 1.503480500 _1_ MAC --- 0 RTS 44 [242e 1 0 0] s 1.503490500 _1_ MAC --- 0 CTS 38 [22f4 0 0 0] r 1.503795000 _0_ MAC --- 0 CTS 38 [22f4 0 0 0] s 1.503805000 _0_ MAC --- 3 cbr 1078 [13a 1 0 800] ------- [0:0 1:0 32 1] [0] 0 0 s 1.508000000 _0_ AGT --- 4 cbr 1000 [0 0 0 0] ------- [0:0 1:0 32 0] [1] 0 0 r 1.512429500 _1_ MAC --- 3 cbr 1020 [13a 1 0 800] ------- [0:0 1:0 32 1] [0] 1 0 s 1.512439500 _1_ MAC --- 0 ACK 38 [0 0 0 0] r 1.512454500 _1_ AGT --- 3 cbr 1020 [13a 1 0 800] ------- [0:0 1:0 32 1] [0] 1 0 r 1.512744000 _0_ MAC --- 0 ACK 38 [0 0 0 0] 节点0向节点1发送了一个RTS包。节点1空闲,所以在收到节点0的RTS包后,向节点0发送了一个CTS包,告诉节点0可以开始传输数据,同时也告诉节点1范围内的其他节点不要有传输操作。之后不断重复此过程,节点0向节点1发送数据包。

无线传感器网络安全技术

无线传感器网络安全技术 Prepared on 22 November 2020

无线传感网络设计报告 题目无线传感器网络安全设计 报告人 指导老师 二○一六年十二月 无线传感器网络安全技术 摘要:针对目前库在未来的几十年里,传感器网络作为首要的技术的出现给许多研究拘束人员带来了很多挑战。这些传感器网络由大量的同质节点,这些节点可以用来限制计算机的资源。现实生活中的很多应用在传感器网络的研究文献中被提出来。当传感器网络部署在一个意想不到的或敌对的环境中,安全问题成为一个重要的关注点,因为这些安全问题都来自不同类型的恶意攻击。在本文中,我们目前的关于无线传感器网络安全问题的调查、网络受到的攻击还有相应的对策以及对未来工作范围的都有了很好结论和概述。 关键字:无线传感器网络;安全;威胁;危险 1 引言 传感器网络监控物理或环境条件如温度、声音、压力、湿度等。传感器网络由大量的低功率、低成本的智能设备与极端的资源约束。每个设备是称为传感器节点,每个节点连接到一个有时几个传感器节点。它具有无线通信的能力和一些情报信号处理和数据网络。这些传感器节点通常是在各种随机方向地区收集数据、过程数据并将其传递给中央节点进行进一步处理。每个传感器节点由三个子系统组成:传感器子系统、处理子系统和通信子系统。传感器子系统用于传感环境。处理子系统用于执行当前计算数据感知和负责通信子系统与邻近的传感器节点的信息交换。 传感器网络在许多应用程序中使用。这些应用程序包括:

1)军事应用,如监测出对方是否是友好的和设备、军事影院或战场监测、核、生物和化学攻击检测。 2)环境应用程序等小气候、森林火灾探测、精确农业和洪水检测。 3)应用程序,如跟踪和健康监控,医生对在医院的病人进行药物生理数据的管理、远程监控。 4)家庭应用,如食品自动化的环境,自动抄表等。 5)环境等商业应用控制在工业办公楼和车辆跟踪和检测、库存控制、交通流监测 [1]。 2 传感器节点的体系结构 传感器节点是无线传感器的重要组成部分。通过网络可以收集传感器和执行一些计算的信息和其他结果网络中连接节点沟通。 图1:传感器节点的体系结构 传感器节点由以下部分组成: a:控制器 它是传感器节点的大脑。它的功能是控制其它部分的传感器节点。它能够处理数据执行任务。由于其低成本,灵活地连接到其他设备,方便编程和低功耗主要在传感器微控制器作为控制器比通用微控制器节点(数字信号桌面处理器,处理器)。 b .收发器 无线传输介质可以像无线电频率(RF),光学(激光)和红外通信以不同的方式。激光有优势它只需要更少的能量,但主要缺点是它大气状况更为敏感。红外是也是一个不错的选择,但它广播有限能力。所以大部分的基础是基于射频通信。收发器的主要功能能够作为发射机和接收机。 c .外部存储器 由于成本和存储容量,使用闪存。 d .电源 电源是最重要的一个单位例如单电池可能是有限的。有些支持清除设备(如太阳能电池)。 e .传感器 任何物理变化条件下,传感器硬件设备产生可测量的数据。他们通过这可测量的数据来进行ADC模拟信号的形式然后将ADC转换成数字形式。ADC传递单片机和数字形式的数据单片机处理数据和执行一些的任务。 3 无线传感器网络的安全要求