SANGFOR IPSEC第三方对接主模式和友旺互联配置文档

SANGFOR IPSEC第三方对接主模式和友旺互联

一、网络拓朴

二、友旺VPN配置

1、在友旺上只需要简单配置即可,如下图:

对端外网IP

地址对端内网网段

预共享密钥

2、因第一步属简单配置,所以还需要了解友旺与标准IPSEC对接所使用的模式、ISAKMP算法、认证算法、加密算法,以便在SANGFORVPN填上相对应的参数。查看请点击上图的Help,会弹出如信息,如图:

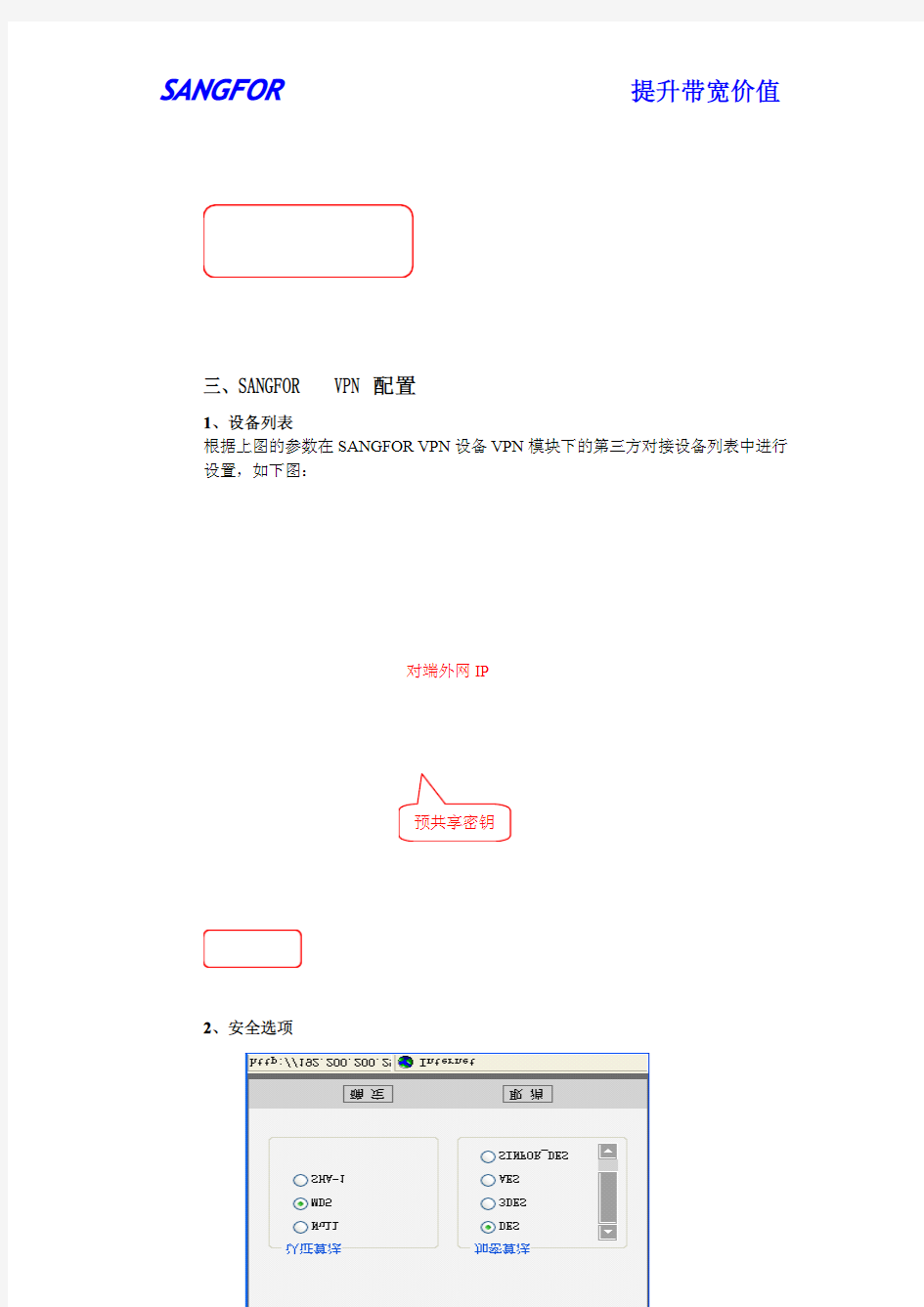

三、SANGFOR VPN配置

1、设备列表

根据上图的参数在SANGFOR VPN设备VPN模块下的第三方对接设备列表中进行设置,如下图:

对端外网IP

预共享密钥

2、安全选项

3、出站策略

本端内网网段

4、入站策略

对端内网网段

CMSR系列路由器IPsec典型配置举例V

C M S R系列路由器I P s e c典型配置举例V 文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

IPSEC配置文档

配置步骤: 一、.使得R1与R3之间(公网之间)能够通信 [R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 [R3]ip route-static 0.0.0.0 0.0.0.0 23.1.1.2 二、IPSEC配置 R1配置: 1.配置数据流 [R1]acl num 3000 [R1-acl-adv-3000]rule permit ip source 192.168.1.1 0.0.0.0 destination 192.168.2.1 0.0.0.0 2.IKE策略配置 [R1]ike proposal 10 //创建IKE提议,并进入IKE视图 [R1-ike-proposal-10]encryption-algorithm 3des-cbc //IKE提议使用的加密算法 [R1-ike-proposal-10]authentication-method pre-share //IKE提议使用的密钥处理方式

[R1-ike-proposal-10]authentication-algorithm md5 //IKE提议使用的验证算法 [R1-ike-proposal-10]dh group2 //IKE提议使用的DH交换组 [R1-ike-proposal-10]sa duration 86400 //ISAKMP SA生存周期 [R1-ike-proposal-10] 3.配置IKE对等体及密钥 [R1]ike peer R3 //创建IKE对等体,并进入IKE对等体视图 [R1-ike-peer-r3]exchange-mode main //IKE对等体的协商模式 [R1-ike-peer-r3]pre-shared-key h3c //IKE对等体的密钥 [R1-ike-peer-r3]local-address 12.1.1.1 //本端安全网关地址 [R1-ike-peer-r3]remote-address 23.1.1.3 //对端安全网关地址 [R1-ike-peer-r3]remote-name R3 //对端安全网关名称 [R1]ike local-name R1 //本端安全网关名称 [R1] 4. IPSEC安全提议配置

H3C MSR系列路由器IPsec典型配置举例(V7)

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

IPSec配置案例

防火墙产品典型组网配置指导及使用注意事项 ike sa keepalive-timer interval 30 ike sa keepalive-timer timeout 90 1 IPSEC 建立点到点SA 配置采用IKE 方式建立SA, IKE自动协商方式相对比较简单,只需要配置好IKE协商安全策略的信息,由IKE自动协商来创建和维护安全联盟。当与Eudemon 进行通信的对等体设备数量较少时,或是在小型静态环境中,手工配置安全联盟是可行的,但不推荐。对于小、中、大型的动态网络环境中,我们都推荐使用IKE协商建立安全联盟。第一节介绍点到点网络结构,使用IKE建立SA的典型配置 1.1 组网图 图1IKE点到点网络典型组网图 1.2 组网需求 ●PC1与PC2之间进行安全通信,在FWA与FWB之间使用IKE自动协 商建立安全通道。 ●在FWA和FWB上均配置序列号为10的IKE提议。 ●为使用pre-shared key验证方法的提议配置验证字。 ●FWA与FWB均为固定公网地址 1.3 适用产品、版本 设备型号:Eudemon100/100S/200/200S, Eudemon300/500/1000, USG50/3000/5000 实验设备: FWA Eudemon500 FWB Eudemon200

软件版本:V2R1及以上实验版本Eudemon500 V200R006C02B059 Eudemon200 V200R001B01D036 1.4 配置思路和步骤 1)防火墙基本配置,包括IP地址,安全域 2)配置公网路由, 一般情况下,防火墙上配置静态路由 3)定义用于包过滤和加密的数据流 4) 域间通信规则 5)配置IPSec安全提议 6) 配置IKE提议 7) 配置IKE Peer 8) 配置安全策略 9) 引用安全策略 1.5 配置过程和解释(关键配置) 配置FWA: 1)配置到达PC2的静态路由 [FWA]ip route-static 0.0.0.0 0.0.0.0 200.0.0.2 2)定义用于包过滤和加密的数据流 [FWA]acl 3000 [FWA-acl-adv-3000]rule permit ip source 10.0.0.0 0.0.0.255 destination 10.0.1.0 0.0.0.255 [FWA-acl-adv-3000]quit [FWA]acl 3001 [FWA-acl-adv-3001]rule permit ip source 10.0.1.0 0.0.0.255 [FWA-acl-adv-3001]quit 3)配置trust与untrust域间包过滤规则 [FWA]firewall interzone trust untrust [FWA-interzone-trust-untrust]packet-filter 3000 outbound [FWA-interzone-trust-untrust]packet-filter 3001 inbound

RoseMirrorHA双机热备软件的安装及配置手册

双机热备软件的安装与配置指导手册 系统版本:A1 文档编号:CHI-PT-NJBL-SJRB-A0

内容简介 《双机热备软件的安装与配置指导手册》主要针对目前公司人员定位系统服务器双机热备软件的安装和配置进行了详细说明,指导现场工程师对双机热备软件进行安装及配置。 本手册共分四章节,分别为: 第一章:概述 第二章:软件的安装 第三章:服务的安装及配置 第四章:注意事项 第五章:常见故障处理 本文档的读者范围: 公司内部员工 版权声明 本文档属南京北路科技有限公司版权所有,侵权必究。 本文文件专供用户、本公司职员以及经本公司许可的人员使用,未经公司书面 同意,任何单位或个人不得以任何方式复制、翻印、改编、摘编、转载、翻 译、注释、整理、出版或传播手册的全部或部分内容。

南京北路自动化系统有限责任公司位于南京江宁经济技术开发区,是南京市高新技术企业,现有高级工程师、工程师及其他专业技术人员100余名。是专业从事煤矿通信、自动化、信息化产品的研发、生产、销售及服务的高科技公司。 公司拥有ISO9001:2000质量管理体系认证,坚持“质量第一、用户至上、至诚服务、持续改进”的质量方针,得到了广大客户的信赖和支持。目前公司产品覆盖全国10多个省、自治区,并在多个煤炭主产区设有售后服务机构。 公司以满足客户需求为己任,不断生产高性价比的产品,为客户创造价值。 南京北路自动化系统有限责任公司 联系地址:南京市江宁开发区菲尼克斯路99号 邮政编码:211106 电话号码:(025)52187543 传真:(025)52185703 邮件地址:njbestway@https://www.360docs.net/doc/903004680.html, 客户服务电话:400-611-5166 客户支持网站:https://www.360docs.net/doc/903004680.html,

H3C SecPath系列防火墙典型配置案例集-6W100-SecPath系列防火墙IPSec典型配置举例

SecPath系列防火墙IPSec典型配置举例 关键词:IKE、IPSec 摘要:本章首先介绍了IKE和IPSec的基本概念,随后说明了防火墙的配置方法,最后给出两种典型应用的举例。 缩略语: 缩略语英文全名中文解释 IKE Internet Key Exchange 因特网密钥交换 Security IP网络安全协议 IPsec IP

目录 1 特性简介 (3) 1.1 IPSec基本概念 (3) 1.1.1 SA (3) 1.1.2 封装模式 (3) 2 应用场合 (4) 3 配置指南 (4) 3.1 配置概述 (4) 3.2 配置ACL (6) 3.3 配置IKE (6) 3.3.1 配置IKE全局参数 (6) 3.3.2 配置IKE安全提议 (7) 3.3.3 配置IKE对等体 (8) 3.4 IPSec安全提议 (10) 3.5 配置安全策略模板 (12) 3.6 配置安全策略 (14) 3.7 应用安全策略组 (16) 4 配置举例一:基本应用 (17) 4.1 组网需求 (17) 4.2 使用版本 (18) 4.3 配置步骤 (18) 4.4 配置结果验证 (27) 4.4.1 查看IPSec安全联盟 (27) 4.4.2 查看报文统计 (27) 5 配置举例二:与NAT结合 (27) 5.1 组网需求 (27) 5.2 配置说明 (28) 5.3 配置步骤 (28) 5.4 配置验证结果 (34) 5.4.1 查看IPSec安全联盟 (34) 5.4.2 查看报文统计 (35) 6 注意事项 (35) 7 相关资料 (35) 7.1 相关协议和标准 (35) 7.2 其它相关资料 (36)

IPSec 配置指导

第3章IPSec 配置指导 3.1 组网及业务描述 图3-1 在RTA 和RTC 之间建立一个安全隧道,对RTA 上的LookBack 地址与RTC 上的LoopBack 地址之间的数据流进行安全保护。安全协议采用ESP 协议,加密算法采用DES,验证算法采用SHA1-HMAC-96。 3.2 配置步骤 (1) 配置ACL 在系统视图下,创建高级ACL,指定加密数据的范围; (2) 配置静态路由 在系统视图下,为两边LoopBack 地址建立连通性配置静态路由。 (3) 配置安全提议 系统视图下创建安全提议,并命名安全提议。 (4) 选择隧道封装协议 安全提议视图下,选择隧道协议:传输模式或隧道模式。默认为隧道模式。(5) 选择安全协议 安全提议视图下,选择安全协议:ESP 或AH。默认为ESP。 (6) 选择算法 同样在安全提议视图下,选择加密算法及认证算法。 (7) 创建安全策略 系统视图下,创建安全策略并选择协商方法为Manual。 (8) 引用ACL 及安全提议 安全策略视图下引用ACL 及安全提议。 (9) 设置对端地址 安全策略视图下设置对端地址。对端地址为接收方的物理地址。 (10) 设置本端地址 安全策略视图下设置本端地址。本端地址为发送方的物理地址。 (11) 设置SPI

安全策略视图下设置SPI。 设置inbound 和outbound 两个方向安全联盟的参数。 在安全隧道的两端设置的安全联盟参数必须是完全匹配的。本端的入方向安 全联盟的SPI 必须和对端的出方向安全联盟的SPI 一样;本端的出方向安全 联盟的SPI 必须和对端的入方向安全联盟的SPI 一样。 (12) 配置安全联盟使用的密钥 请在安全策略视图下配置密钥。此配置任务仅用于manua l 方式的安全策略,用如下命令手工输入安全联盟的密钥。对于采用isakmp 协商方式的安全策略,无需手工配置密钥,IKE 将自动协商安全联盟的密钥。 (13) 在接口上应用安全策略组 DL010012 IP VPN 实验指导书ISSUE 1.2 第3 章IPSec 配置指导 华为技术有限公司版权所有, 未经许可不得扩散21 此配置任务将安全策略组应用到接口,从而实现对流经这个接口的不同的数 据流进行不同的安全保护。如果所应用的安全策略是手工方式建立安全联盟,会立即生成安全联盟。如果所应用的是自动协商方式的安全联盟,不会立即 建立安全联盟,只有当符合某IPSec 安全策略的数据流从该接口外出时,才 会触发IKE 去协商IPSec 安全联盟。 3.3 配置参考 3.3.1 端口配置 1. 配置RTA

ROSE双机软件操作手册

前言 安装前的准备请确认以下几点问题: 1.Windows已经安装完成 2.WIN的最新补丁包是否打上(目前的是PACK4) 3.网卡工作正常和网卡的IP地址是否分配妥当(包括心跳网卡和应用网卡) i.网卡心跳直连线是否连接,应用网卡是否已经通过网线连接到集线器。 4.在主机和备机本地硬盘上创建基本卷及分区 5.要求相同的驱动器号 6.大致相同的磁盘空间 第一部分cluster的安装 将ROSE HA的安装光盘放入主机,在光盘根目录上执行setup.exe,如图一。 ROSE HA安装程序启动。如图二

图二中选择“Next”,进入图三(下图) 图三(下图)中填写用户姓名和公司名, 填写完成后选择“Next”,进入图四。 在图四(下图)的窗口上填写:Locas(本机名)、Remote(备机名),你可以在我的电脑—属性—网络标识中查看计算机的名字。填写完成后点击“NEXT”,进入如图五的对话窗口。

图五(下图)提示你安装ROSE HA的路径,采用默认路径即可。选择“NEXT”,进入图六的对话窗口 图六(下图)填写程序文件夹的名字,选择默认名字即可。点击“Next”,进入图七的完成安装的对话窗口。

图七(下图),选择Finish完成安装。

第二部、配置Cluster 打开Cluter软件界面 执行开始菜单—程序—ROSE Cluster—ROSE Cluster Administration Tool,如图十三(下图)。在工具栏“Tools”里选择“Licences”,见图十四。 图十四(下图)中,选择“OK”确定你的软件使用授权,你将有30天免费使用。 选择“Cancel”,则不同意授权,ROSE服务不会被启动。

IPSec VPN配置总结

IPSec VPN配置总结 近段时间,笔者完成了一些IPSec VPN的配置,有站点到站点固定公网IP 地址的IPSec VPN,有站点到站点使用固定公网IP地址的EZVPN,有网络中心点是固定公网IP地址,而分支机构是动态地址的DMVPN,有路由器和防火墙之间互联的IPSec VPN,也有不同厂商的设备之间互联的IPSec VPN。通过这些项目的锻炼,笔者感到对IPSec VPN的了解又增进了一步,以前一些模糊的地方,经过这次项目的实践之后也越来越清晰,以下就是笔者对IPSec VPN配置的总结和配置实例。 一、理解IPSec VPN VPN是利用公共网络建立一条专用的通道来实现私有网络的连接,IPSec VPN就是利用IPSec协议框架实现对VPN通道的加密保护。IPSec工作在网络层,它能在IP层上对数据提供加密、数据完整性、起源认证和反重放保护等功能。 加密的作用就是通过将数据包加密,保证数据的安全,即使数据包被人监听获取到,也无法阅读数据内容。 IPSec使用的数据加密算法是对称密钥加密系统。支持的加密算法主要有:DES、3DES、MD5和SHA加密算法,这种加密算法需要一个共享的密钥执行加密和解密,共享的密钥是通过通信两端交换公钥,然后用公钥和各自的私钥进行运算,就得到了共享的密钥,这样就需要一个公钥交换的算法。DH密钥协议就是一种公钥交换方法。DH密钥交换协议有组1到组7的几种不同的算法。DES 和3DES支持组1和2,AES支持组2和5,因此如果选用了不同的加密算法,就需要选择相应的DH密钥交换算法。 数据完整性的作用就是保证数据包在传输的过程当中没有被篡改。

windows双机热备文档

目录结构 目录结构 (1) 一、群集介绍 (2) 二、群集专业术语 (2) 三、环境介绍及要求 (3) 1、网络拓扑结构 (3) 2、软件配置说明 (3) 3、硬件配置要求 (4) 四、安装群集前的准备工作 (5) 1、创建共享磁盘 (5) 2、网络及系统配置 (9) 五、安装群集服务 (20) 1、在A 节点上新建一个群集 (20) 2、将B 节点加入现有群集 (26) 六、配置群集服务 (31) 1、群集网络配置 (31) 2、心跳适配器优先化 (33) 3、仲裁磁盘配置 (34) 4、测试群集安装 (34) 七、故障转移测试 (37) 1、初级测试 (37) 2、高级测试 (38)

一、群集介绍 服务器群集是一组协同工作并运行Microsoft 群集服务(Microsoft Cluster Service,MSCS)的独立服务器。它为资源和应用程序提供高可用性、故障恢复、可伸缩性和可管理性。它允许客户端在出现故障和计划中的暂停时,依然能够访问应用程序和资源。如果群集中的某一台服务器由于故障或维护需要而无法使用,资源和应用程序将转移到可用的群集节点上。(说明:本文档编写的目的是为了帮助大家实现所关心的如何在VMWare Workstation 中完成,典型群集的配置步骤,不会具体的涉及到如何安装群集应用程序) 二、群集专业术语 节点: 构建群集的物理计算机 群集服务: 运行群集管理器或运行群集必须启动的服务 资源: IP 地址、磁盘、服务器应用程序等都可以叫做资源 共享磁盘: 群集节点之间通过光纤SCSI 电缆等共同连接的磁盘柜或存储 仲裁资源: 构建群集时,有一块磁盘会用来仲裁信息,其中包括当前的服务状态各个节点的状态以及群集转移时的一些日志 资源状态: 主要指资源目前是处于联机状态还是脱机状态 资源依赖: 资源之间的依存关系 组: 故障转移的最小单位 虚拟服务器: 提供一组服务--如数据库文件和打印共享等 故障转移: 应用从宕机的节点切换到正常联机的节点 故障回复: 某节点从宕机状态转为联机状态后,仍然继续宕机前的工作,为其他节点分流

路由器-GRE-Over-IPSec典型配置

路由器-GRE-Over-IPSec典型配置 【需求】 分部1和分部2通过野蛮IPSec的方式连接到中心,采用GRE-Over-IPSec的方式,在tunnel上运行OSPF协议来实现总部和分部之间的互通。 【组网图】

【验证】 1、中心上的ike sa 状态: disp ike sa connection-id peer flag phase doi ---------------------------------------------------------- 4 202.101.3.2 RD 1 IPSEC 5 202.101.3.2 RD 2 IPSEC 2 202.101.2.2 RD 1 IPSEC 3 202.101.2.2 RD 2 IPSEC flag meaning RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT 2、中心上的IPSec sa状态:

disp ipsec sa =============================== Interface: Serial2/0/0 path MTU: 1500 =============================== ----------------------------- IPsec policy name: "center" sequence number: 10 mode: isakmp ----------------------------- connection id: 3 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.2.2 flow: (72 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.2.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 1168206412 (0x45a16a4c) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887434028/3365 max received sequence-number: 33 udp encapsulation used for nat traversal: N [outbound ESP SAs] spi: 2150942891 (0x8034c8ab) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433260/3365 max sent sequence-number: 36 udp encapsulation used for nat traversal: N ----------------------------- IPsec policy name: "center" sequence number: 20 mode: isakmp ----------------------------- connection id: 4 encapsulation mode: tunnel perfect forward secrecy: None tunnel: local address: 202.101.1.2 remote address: 202.101.3.2 flow: (73 times matched) sour addr: 202.101.1.2/255.255.255.255 port: 0 protocol: GRE dest addr: 202.101.3.2/255.255.255.255 port: 0 protocol: GRE [inbound ESP SAs] spi: 2624895419 (0x9c74b9bb) proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5 sa remaining key duration (bytes/sec): 1887433796/3385 max received sequence-number: 35 udp encapsulation used for nat traversal: N [outbound ESP SAs]

IPSec配置命令

IPSec配置命令 2010-06-25 14:57:48| 分类:路由交换|字号订阅 IPSec配置命令 ipsec配置命令包括: 1 clear crypto sa 2 crypto ipsec transform-set 3 crypto map 4 crypto map {ipsec-manual|ipsec-isakmp} 5 cryto ipsec security-association lifetime 6 match address 7 mode 8 set peer 9 set security-association lifetime 10 set session-key ah 11 set session-key esp 12 set transform-set 13 show crypto ipsec sa 14 show crypto ipsec security-association lifetime 15 show crypto ipsec transform-set 16 show crypto map 17 debug crypto ipsec 1 clear crypto sa 命令:clear crypto sa [map [map-name] [[map-number]] ] [peer [ip-address]] 功能:删除安全联盟。 参数:map指定加密映射集;[map-name] [[map-number]]为加密映射集的名称或号码;peer 指定对端的ip地址;[ip-address]为对端的ip地址。 命令模式:特权用户配置模式。 使用指南:如果未使用map、peer关键字,所有的ipsec安全联盟都将被删除。举例:删除由map-tunnel1创建的所有现存的安全联盟。

NBU备份系统应用操作手册

NBU备份系统应用操作手册2008.12.15编制

一.NBU6.5备份系统概述 1.关于NBU6.5 NBU6.5是赛门铁克公司在2007年7月31日推出的企业数据保护解决方案Veritas NetBackup的最新版本。有关赛门铁克公司NBU6.5详细的技术文档列在参考资料中。 2.NBU6.5备份系统架构 A机房B机房

3.NBU 6.5备份系统使用情况 为了从本质上提高核心数据的维护水平,在部门领导和室领导的直接指导下,我室在2008年7月份按照项目实施规范,根据我们的实际维护需求,全程掌控和参与了系统介绍,方案论证,策略制定,安装调试,测试验收等流程。 由于前期工作做得比较规范,NBU 6.5备份系统自8月正式投入使用以来,一直运行在良好的工作状态之中,按照设定策略按时按机为8台设备上的关键数据――文件系统(每月),数据库(每日),数据库逻辑日志(每日)等数据做了可靠备份,完全达到了我们预期的目标。 同时,NBU 6.5备份系统经过4个多月的运行,其可靠性,易用性和灵活性等优越性能得到了证实,为我们下一步扩大其应用范围打下了良好的基础。 XX网平台PPS业务于11月28日从原设备割接至JC_SCP3上,相关的备份配置也做了调整。本文列出的所有数据均为截至2008年12月1日的最新数据。 4.启动netbackup管理控制台的方法 NBU 6.5备份系统的所有操作均需在netbackup管理控制台上完成。 (1)在windows上启动netbackup管理控制台 (已安装了netbackup_6.5_win86软件) 开始―程序―VERITAS netbackup―netbackup java version6.5进入。

HCMSR系列路由器IPsec典型配置举例V图文稿

H C M S R系列路由器 I P s e c典型配置举例V 集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

Linux IPSec操作手册

IPSec操作手册 第一部分: OpenSSL生成证书 首先需要一个根证书,然后用这个根证书来下发“子证书”。 1,找一台Linux PC, 首先切换目录,到/etc/pki/tls/misc,openssl的脚本在这里。 2,生成根证书: ./CA -newca 输入pass phrase,后面签发的时候会用到,类似一个密码 CA证书的路径在/etc/pki/CA/cacert.pem 3,生成server私有密钥: openssl genrsa -out server.key 2048 4,生成服务器证书请求: openssl req -new -key server.key -out server.csr 5,把server.crt文件改名成newreq.pem,然后用CA来签证就可以了 mv server.csr newreq.pem ./CA –sign 6,把newcert.pem改名成server.pem mv newcert.pem server.pem 这就是server的证书。 7,重复3-6步,生成client的证书和私钥。 8,将server.key 和server.pem 和cacert.pem复制到FC1080,其中server.key和server.pem import到Local Certificates中,cacert.pem import到Trusted CA 中(只需导入证书部分,描述部分不用导入) 在Linux PC上,新建/var/cert 目录,将client.pem, client.key, cacert.pem复制到 /var/cert/目录下。 9,在Linux PC的/var/cert/目录下执行下列命令: ln -s cacert.pem $(openssl x509 -noout -hash -in cacert.pem).0 这个命令是生成一个hash link,如果没有此hash link,后面将无法建立IPSec通道 至此两台主机的证书分发工作已经完成。下面开始配置setkey和racoon的工作。

Rose双机热备软件安装的指南_共享磁盘阵列方式

ROSE 共享存储双机热备解决方案

解决方案优点: ●对服务器硬件配置要求不高,可以根据应用情况采用不同型号或配置 ●可利用原有生产系统快速构建双机系统,性价比高 ●系统切换时间短,最大程度减少业务中断的影响 ●切换过程对应用程序无影响,无需重新启动或登录,做到无人值守 ●系统效率高,系统中数据读写、管理及容错由磁盘阵列来完成。而系统服务器故障监控切换处理由HA软件来完成。双机监控依靠RS232串口线路或专用TCP/IP网路线路,既不占用主机CPU资源也不占用基础业务网络带宽,在实际应用中得到用户的一致好评 ●支持丰富的应用配置,如:Oracle、MSSQL、Sybase、MySQL、文件服务、Web服务等,无需额外插件支持用户自定义应用 ●硬件可采用机架式结构,便于维护管理 RoseHA产品介绍 RoseHA高可用系统解决方案,由两台服务器和一台共享存储设备组成主要硬件环境,通过RoseHA持续、稳定、高效的软件系统,实现两个节点的高可用功能。采用Rose基于共享存储的高可用解决方案,实现企业关键业务7×24小时不间断运营,是企业最佳之选。

RoseHA的工作原理 RoseHA双机系统的两台服务器(主机)都与磁盘阵列(共享存储)系统连接,用户的操作系统、应用软件和RoseHA高可用软件分别安装在两台主机上,数据库等共享数据存放在存储系统上,两台主机之间通过私用心跳网络连接。配置好的系统主机开始工作后,RoseHA软件开始监控系统,通过私用网络传递的心跳信息,每台主机上的RoseHA软件都可监控另一台主机的状态。当工作主机发生故障时,心跳信息就会产生变化,这种变化可以通过私用网络被RoseHA软件捕捉。当捕捉到这种变化后RoseHA就会控制系统进行主机切换,即备份机启动和工作主机一样的应用程序接管工作主机的工作(包括提供TCP/IP 网络服务、存储系统的存取等服务)并进行报警,提示管理人员对故障主机进行维修。当维修完毕后,可以根据RoseHA的设定自动或手动再切换回来,也可以不切换,此时维修好的主机就作为备份机,双机系统继续工作。 RoseHA实现容错功能的关键在于,对客户端来说主机是透明的,当系统发生错误而进行切换时,即主机的切换在客户端看来没有变化,所有基于主机的应用都仍然正常运行。RoseHA采用了虚拟IP地址映射技术来实现此功能。客户端通过虚拟地址和工作主机通讯,无论系统是否发生切换,虚拟地址始终指向工作主机。在进行网络服务时,RoseHA提供一个逻辑的虚拟地址,任何一个客户端需要请求服务时只需要使用这个虚拟地址。正常运行时,虚拟地址及网络服务由主服务器提供。当主服务器出现故障时,RoseHA会将虚拟地址转移到另外一台服务器的网卡上,继续提供网络服务。切换完成后,在客户端看来系统并没有出现故障,网络服务仍然可以使用。除IP地址外,HA还可以提供虚拟的计算机别名供客户端访问。对于数据库服务,当有主服务器出现故障时,另外一台服务器就会自动接管,同时启动数据库和应用程序,使用户数据库可以正常操作。