H3C MSR系列路由器 快速入门(V2.05)-整本手册

H3C MSR系列路由器快速入门-(V2.05)

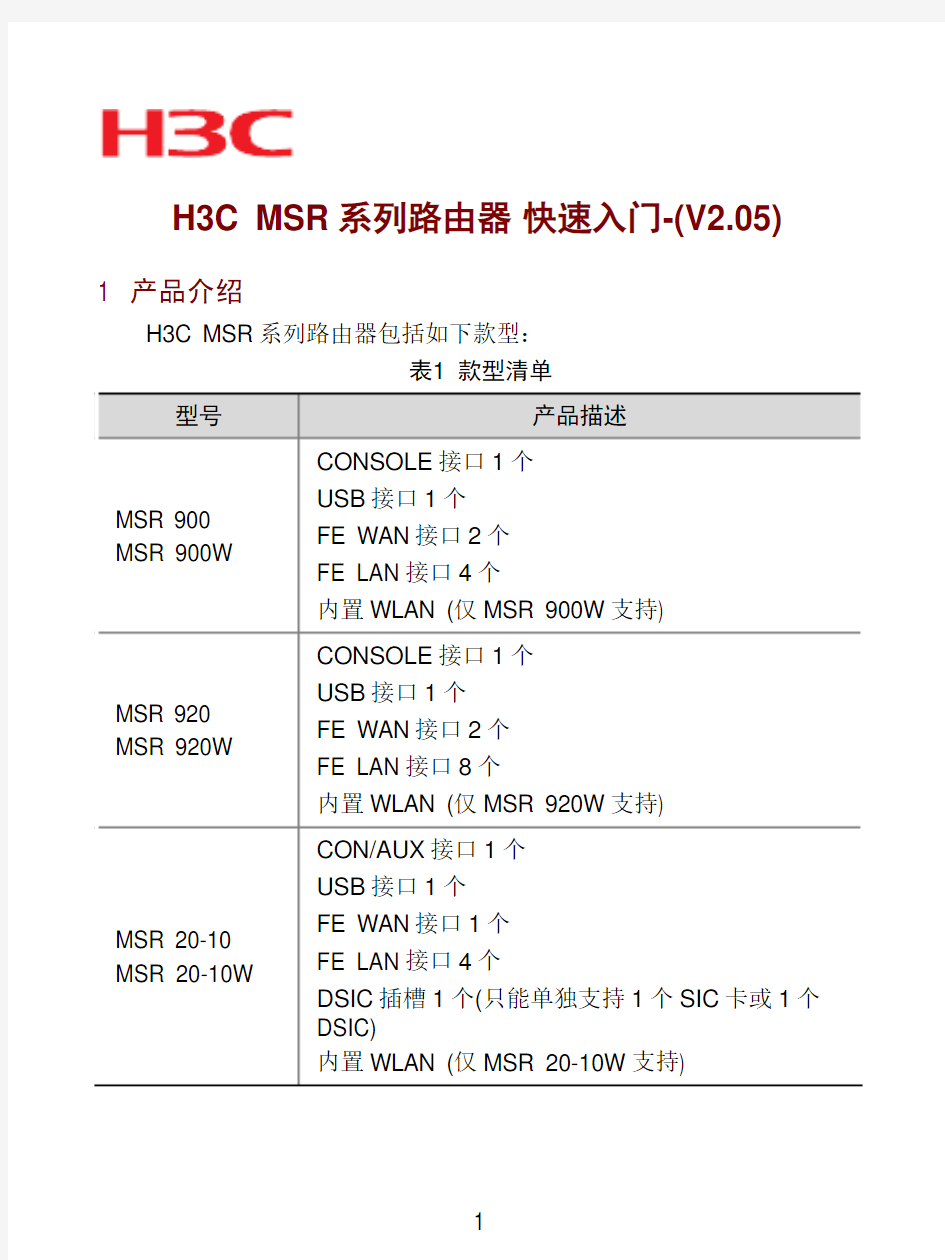

1 产品介绍

H3C MSR系列路由器包括如下款型:

表1款型清单

型号产品描述

MSR 900 MSR 900W CONSOLE接口1个

USB接口1个

FE WAN接口2个

FE LAN接口4个

内置WLAN (仅MSR 900W支持)

MSR 920 MSR 920W CONSOLE接口1个

USB接口1个

FE WAN接口2个

FE LAN接口8个

内置WLAN (仅MSR 920W支持)

MSR 20-10 MSR 20-10W CON/AUX接口1个

USB接口1个

FE WAN接口1个

FE LAN接口4个

DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC)

内置WLAN (仅MSR 20-10W支持)

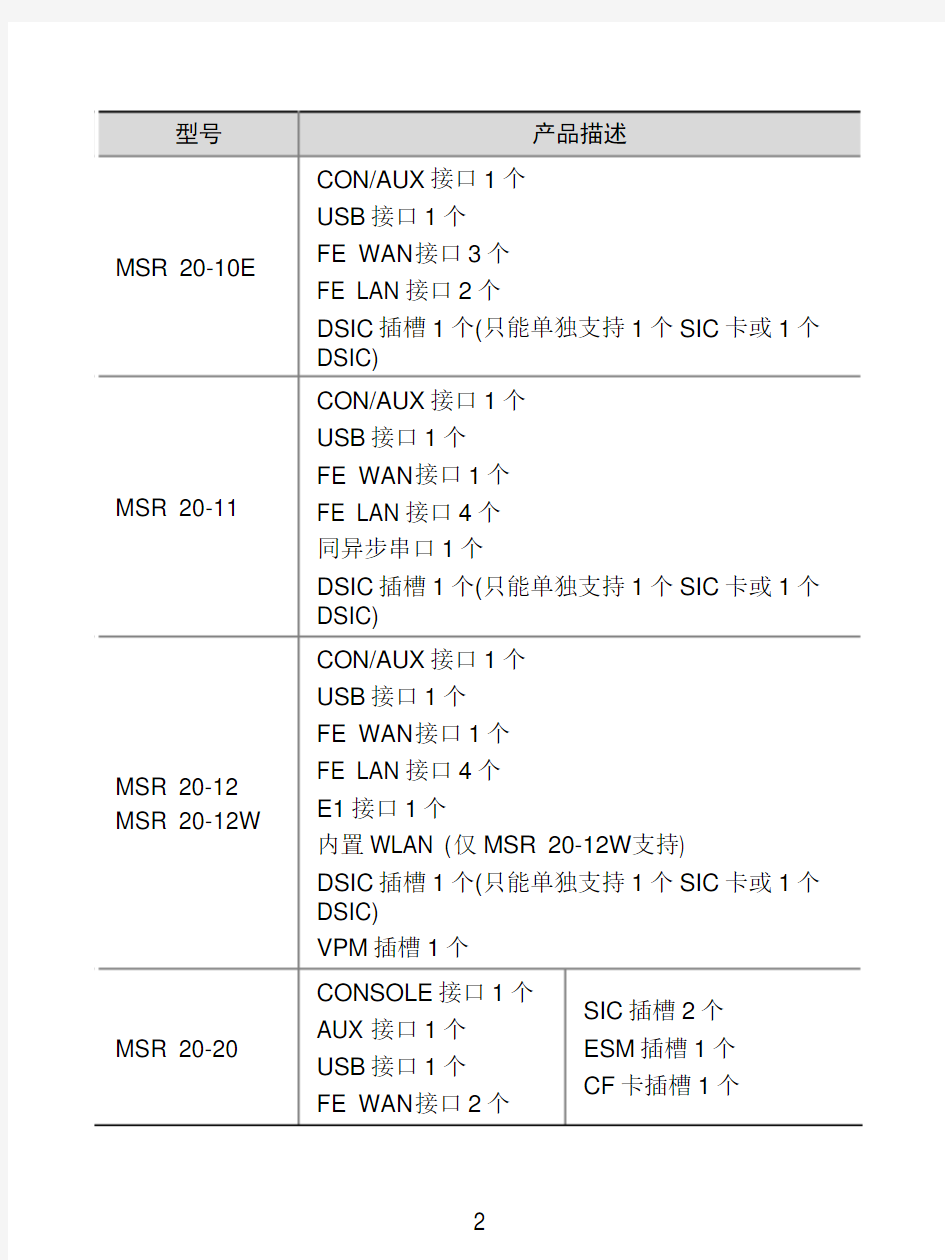

MSR 20-10E CON/AUX接口1个

USB接口1个

FE WAN接口3个

FE LAN接口2个

DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC)

MSR 20-11 CON/AUX接口1个

USB接口1个

FE WAN接口1个

FE LAN接口4个

同异步串口1个

DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC)

MSR 20-12 MSR 20-12W CON/AUX接口1个

USB接口1个

FE WAN接口1个

FE LAN接口4个

E1接口1个

内置WLAN (仅MSR 20-12W支持)

DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC)

VPM插槽1个

MSR 20-20 CONSOLE接口1个

AUX接口1个

USB接口1个

FE WAN接口2个

SIC插槽2个

ESM插槽1个

CF卡插槽1个

MSR 20-21 CONSOLE接口1个

AUX接口1个

USB接口1个

FE WAN接口2个

FE LAN接口8个

SIC插槽2个

ESM插槽1个

CF卡插槽1个

MSR 20-40 CONSOLE接口1个

AUX接口1个

USB接口1个

FE WAN接口2个

SIC插槽4个

ESM插槽2个

VCPM插槽1个

VPM插槽2个

CF卡插槽1个

MSR 30-10 CON/AUX接口1个

USB接口1个

FE WAN接口2个

SIC插槽2个

XMIM插槽1个(兼容

MIM插槽)

ESM插槽1个

VPM插槽1个

MSR 30-11 CON/AUX接口1个

FE WAN接口2个

同异步串口1个

SIC插槽2个

XMIM插槽1个(兼容

MIM插槽)

ESM插槽1个

MSR 30-11E CON/AUX接口1个

USB接口1个

FE WAN接口2个

FE LAN接口24个

ESM插槽1个

SIC插槽2个

MIM插槽1个

MSR 30-11F CON/AUX接口1个

USB接口1个

FE WAN接口2个

FE LAN接口48个

ESM插槽1个

SIC插槽2个

MIM插槽1个

MSR 30-16 CONSOLE接口1个

AUX接口1个

USB接口1个

FE WAN接口2个

SIC插槽4个

MIM插槽1个

ESM插槽2个

VCPM插槽1个

VPM插槽2个

CF卡插槽1个

MSR 30-20 CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN接口2个

SIC插槽4个

MIM插槽2个

ESM插槽2个

VCPM插槽1个

VPM插槽2个

CF卡插槽1个

MSR 30-40 CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN (光/电

Combo)接口2个

SIC插槽4个

MIM插槽4个

ESM插槽2个

VCPM插槽1个

VPM插槽3个

CF卡插槽1个

MSR 30-60 CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN (光/电

Combo)接口2个

SIC插槽4个

MIM插槽6个

ESM插槽2个

VCPM插槽1个

VPM插槽3个

CF卡插槽1个

MSR3600-51F CON/AUX接口1个

USB接口1个

FE WAN接口2个

FE LAN接口48个

ESM插槽1个

SIC插槽2个

MIM插槽1个

MSR 50-40 MPUF CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN (光/电

Combo)接口2个

SIC插槽4个

FIC插槽4个

ESM插槽2个

VCPM插槽1个

VPM插槽4个

CF卡插槽1个

MSR 50-60 MPUF CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN (光/电

Combo)接口2个

SIC插槽4个

FIC插槽6个

ESM插槽2个

VCPM插槽1个

VPM插槽4个

CF卡插槽1个

MSR 50-40 MPU-G2 CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN (光/电

Combo)接口3个

FIC插槽4个

ESM插槽2个

VCPM插槽1个

CF卡插槽1个

MSR 50-60 MPU-G2 CONSOLE接口1个

AUX接口1个

USB接口2个

GE WAN (光/电

Combo)接口3个

FIC插槽6个

ESM插槽2个

VCPM插槽1个

CF卡插槽1个

2 安全声明

重要!在产品上电启动之前,请阅读本产品的安全与兼容性信息。

IMPORTANT! See Compliance and Safety information for the product before connecting to the supply.

您可以通过以下步骤获取本产品的安全与兼容性信息:

To obtain Compliance and Safety information, follow these steps:

(1) 请访问网址:https://www.360docs.net/doc/9115109883.html,/cn/Technical_Documents;

Go to https://www.360docs.net/doc/9115109883.html,/cn/Technical_Documents.

(2) 选择产品类型以及产品型号;

Choose the desired product category and model,

(3) 您可以从安全与兼容性手册或安装手册中获取安全与兼容性信息。

Obtain Compliance and Safety information from the Compliance and Safety Manual or the installation guide for the product.

3 技术支持

新华三技术有限公司为客户提供全方位的技术支持。

通过新华三技术有限公司代理商购买产品的用户,请联系销售代理商或新华三技术有限公司技术支持。

热线:400-810-0504(手机、固话均可拨打)

网址:https://www.360docs.net/doc/9115109883.html,

E-mail:service@https://www.360docs.net/doc/9115109883.html,

BOM:3122A06Q

CMSR系列路由器IPsec典型配置举例V

C M S R系列路由器I P s e c典型配置举例V 文件排版存档编号:[UYTR-OUPT28-KBNTL98-UYNN208]

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

H3C S5600系列交换机典型配置举例

S5600系列交换机典型配置举例 2.1.1 静态路由典型配置 1. 组网需求 (1)需求分析 某小型公司办公网络需要任意两个节点之间能够互通,网络结构简单、稳定, 用户希望最大限度利用现有设备。用户现在拥有的设备不支持动态路由协议。 根据用户需求及用户网络环境,选择静态路由实现用户网络之间互通。 (2)网络规划 根据用户需求,设计如图2-1所示网络拓扑图。 图2-1 静态路由配置举例组网图 2. 配置步骤 交换机上的配置步骤: # 设置以太网交换机Switch A的静态路由。

[SwitchB] ip route-static 1.1.1.0 255.255.255.0 1.1.3.1 # 设置以太网交换机Switch C的静态路由。

H3C MSR系列路由器IPsec典型配置举例(V7)

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

H3C路由器配置实例

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-20 2、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k2 4 [M S R20-20 [M S R20-20 3、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。 二、组网图: 三、配置步骤:

H3C IPv6 静态路由配置

操作手册 IP路由分册 IPv6 静态路由目录 目录 第1章 IPv6静态路由配置......................................................................................................1-1 1.1 IPv6静态路由简介.............................................................................................................1-1 1.1.1 IPv6静态路由属性及功能........................................................................................1-1 1.1.2 IPv6缺省路由..........................................................................................................1-1 1.2 配置IPv6静态路由.............................................................................................................1-2 1.2.1 配置准备..................................................................................................................1-2 1.2.2 配置IPv6静态路由...................................................................................................1-2 1.3 IPv6静态路由显示和维护..................................................................................................1-2 1.4 IPv6静态路由典型配置举例(路由应用).........................................................................1-3 1.5 IPv6静态路由典型配置举例(交换应用).........................................................................1-5

ict企业网关h3c路由器配置实例

ICT企业网关H3C路由器配置实例 以下是拱墅检查院企业网关的配置实例。路由器是选H3C MRS20-10(ICG2000),具体配置的内容是: PPP+DHCP+NAT+WLAN [H3C-Ethernet0/2] # version 5.20, Beta 1605 # sysname H3C # domain default enable system # dialer-rule 1 ip permit # vlan 1 # domain system access-limit disable state active idle-cut disable self-service-url disable

# dhcp server ip-pool 1 network 192.168.1.0 mask 255.255.255.0 gateway-list 192.168.1.1 dns-list 202.101.172.35 202.101.172.46 # acl number 2001 rule 1 permit source 192.168.1.0 0.0.0.255 # wlan service-template 1 crypto ssid h3c-gsjcy authentication-method open-system cipher-suite wep40 wep default-key 1 wep40 pass-phrase 23456 service-template enable # wlan rrm 11a mandatory-rate 6 12 24 11a supported-rate 9 18 36 48 54 11b mandatory-rate 1 2 11b supported-rate 5.5 11 11g mandatory-rate 1 2 5.5 11

h3c路由器典型配置案例

version 5.20, Release 2104P02, Basic # sysname H3C # nat address-group 27 122.100.84.202 122.100.84.202 # # domain default enable system # dns resolve dns proxy enable # telnet server enable # dar p2p signature-file cfa0:/p2p_default.mtd # port-security enable # # vlan 1 # domain system access-limit disable state active idle-cut disable self-service-url disable # dhcp server ip-pool 1 network 192.168.201.0 mask 255.255.255.0 gateway-list 192.168.201.1 dns-list 202.106.0.20 202.106.46.151 # # user-group system # local-user admin password cipher .]@USE=*8 authorization-attribute level 3 service-type telnet # interface Aux0 async mode flow link-protocol ppp

interface Cellular0/0 async mode protocol link-protocol ppp # interface Ethernet0/0 port link-mode route nat outbound address-group 27 ip address 122.100.84.202 255.255.255.202 # interface Ethernet0/1 port link-mode route ip address 192.168.201.1 255.255.255.0 # interface NULL0 # # ip route-static 0.0.0.0 0.0.0.0 122.100.84.201 # dhcp enable # load xml-configuration # user-interface con 0 user-interface tty 13 user-interface aux 0 user-interface vty 0 4 authentication-mode scheme user privilege level 3 set authentication password simple###¥¥¥# return [H3C]

(完整版)MSR系列路由器QOS

MSR系列路由器 BT限流功能的配置 一、组网需求: MSR路由器是公司互联网出口路由器,员工PC可以通过MSR访问互联网资源,如进行BT下载等,现在MSR上应用QoS的DAR功能对BT数据流限制在64kbits/s 二、组网图: 三、配置步骤: 设备和版本:MSR系列、Version 5.20, Beta 1105。 MSR的配置 # //建立流量分类器bt,识别BT协议流量 traffic classifier bt operator and if-match protocol bittorrent

四、配置关键点:

1) 该典型配置属于v5平台的MQC(模块化QoS指令)配置; 2) 首先要配置Traffic Classifier识别流量; 3) 再定义Traffic Behavior表示要采取的流量行为; 4) 第三建立QoS策略将流分类和流量行为联系起来; 5) 最后在接口上应用QoS策略 ---------------------------------------------------------------------------------- MSR系列路由器 QoS CAR(承诺访问速率)功能的配置 一、组网需求: MSR路由器是互联网出口,下挂2个网段,对10网段访问互联网流量限制为512kbps,对20网段访问互联网流量限制为128kbps 二、组网图: 三、配置步骤:

适用设备和版本:MSR系列、Version 5.20, Beta 1202后所有版本。 四、配置关键点: 1) 在本例中的案例是在出接口上配置CAR限制对外流量,可以根据需要在内网接口限制入接口流量。 H3C S9500交换机QoS流量整形功能的配置 一、组网需求: 流量整形是对输出报文的速率进行控制,使报文以均匀的速率发送出去。流量整形通常是为了使报文速率与下游设备相匹配,以避免不必要的报文丢弃和拥塞。它和流量监管的主要区别在于:流量整形是缓存超过速率限制的报文,使报

H3C_MSR系列路由器典型配置举例(V7)-6W100-H3C_MSR系列路由器SNMP典型配置举例(V7)

H3C MSR系列路由器SNMP典型配置举例(V7) Copyright ? 2014 杭州华三通信技术有限公司版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。

目录 1 简介 (1) 2 配置前提 (1) 3 SNMPv1/SNMPv2c配置举例 (1) 3.1 组网需求 (1) 3.2 使用版本 (1) 3.3 配置注意事项 (1) 3.4 配置步骤 (2) 3.4.1 设备的配置 (2) 3.4.2 NMS的配置 (2) 3.5 验证配置 (4) 3.6 配置文件 (5) 4 SNMPv3配置举例 (6) 4.1 组网需求 (6) 4.2 使用版本 (6) 4.3 配置注意事项 (6) 4.4 配置步骤 (6) 4.4.1 设备的配置 (6) 4.4.2 NMS的配置 (7) 4.4.3 验证配置 (9) 4.5 配置文件 (10) 5 相关资料 (11)

1 简介 本文档介绍了SNMP功能典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解SNMP特性。 3 SNMPv1/SNMPv2c配置举例 3.1 组网需求 如图1所示,服务器作为NMS通过SNMPv1/SNMPv2c协议对设备进行配置文件备份,并且当设备出现故障时能够主动向NMS发送告警信息。 图1SNMPv1/v2c功能典型配置组网图 3.2 使用版本 本举例是在R0106版本上进行配置和验证的。 3.3 配置注意事项 ?SNMPv2c与SNMPv1配置方法完全一致,本举例中以配置SNMPv2c为例进行介绍。 ?用户在设备和NMS上配置的SNMP版本号和团体字必须一致,否则,NMS无法对设备进行管理和维护。 ?不同厂商的NMS软件配置方法不同,本配置举例中,以IMC PLAT 7.0 (E0202)为例进行介绍。

[史上最详细]H3C路由器NAT典型配置案例

H3C路由器NAT典型配置案列(史上最详细) 神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。 1.11 NAT典型配置举例 1.11.1 内网用户通过NAT地址访问外网(静态地址转换) 1. 组网需求 内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。 2. 组网图 图1-5 静态地址转换典型配置组网图 3. 配置步骤 # 按照组网图配置各接口的IP地址,具体配置过程略。 # 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

HCMSR系列路由器IPsec典型配置举例V图文稿

H C M S R系列路由器 I P s e c典型配置举例V 集团文件版本号:(M928-T898-M248-WU2669-I2896-DQ586-M1988)

1?简介 本文档介绍IPsec的典型配置举例。

2?配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3?使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1?组网需求 如所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: 通过L2TP隧道访问Corporate network。 用IPsec对L2TP隧道进行数据加密。 采用RSA证书认证方式建立IPsec隧道。 图1基于证书认证的L2TP over IPsec配置组网图 3.2?配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile 中配置local-identity为dn,指定从本端证书中的主题字段取得 本端身份。 3.3?使用版本

本举例是在R0106版本上进行配置和验证的。 3.4?配置步骤 3.4.1?Device的配置 (1)配置各接口IP地址 #配置接口GigabitEthernet2/0/1的IP地址。

H3CMSR系列路由器IPsec典型配置举例(V7)

7 相关资料

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置 (1) 配置各接口IP地址

# 配置接口GigabitEthernet2/0/1的IP地址。

H3C路由器配置实例

ip http enable 开启WEB 通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(Ethernet0/0): [MSR20-20] interface Ethernet0/0 [MSR20-20- Ethernet0/0]ip add 24 2、使用动态分配地址的方式为局域网中的PC分配地址 [MSR20-20]dhcp server ip-pool 1 [MSR20-20-dhcp-pool-1]network 24 [MSR20-20-dhcp-pool-1]dns-list [MSR20-20-dhcp-pool-1] gateway-list 3、配置nat [MSR20-20]nat address-group 1 公网IP 公网IP [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。 二、组网图: 三、配置步骤: 设备和版本:MSR系列、version 5.20, R1508P02

H3C MSR系列路由器IPsec典型配置举例(V7)(参考优选)

1 简介 2 配置前提 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 3.2 配置思路 3.3 使用版本 3.4 配置步骤 3.4.1 Device的配置 3.4.2 Host的配置 3.5 验证配置 3.6 配置文件 4 IPsec over GRE的典型配置举例 4.1 组网需求 4.2 配置思路 4.3 使用版本 4.4 配置步骤 4.4.1 Device A的配置 4.4.2 Device B的配置 4.5 验证配置 4.6 配置文件 5 GRE over IPsec的典型配置举例 5.1 组网需求 5.2 配置思路 5.3 使用版本 5.4 配置步骤 5.4.1 Device A的配置 5.4.2 Device B的配置 5.5 验证配置 5.6 配置文件 6 IPsec同流双隧道的典型配置举例 6.1 组网需求 6.2 使用版本 6.3 配置步骤 6.3.1 Device A的配置 6.3.2 Device B的配置 6.4 验证配置 6.5 配置文件 7 相关资料

1 简介 本文档介绍IPsec的典型配置举例。 2 配置前提 本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。 本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。 本文档假设您已了解IPsec特性。 3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例 3.1 组网需求 如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求: ?通过L2TP隧道访问Corporate network。 ?用IPsec对L2TP隧道进行数据加密。 ?采用RSA证书认证方式建立IPsec隧道。 图1 基于证书认证的L2TP over IPsec配置组网图 3.2 配置思路 由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。 3.3 使用版本 本举例是在R0106版本上进行配置和验证的。 3.4 配置步骤 3.4.1 Device的配置

最新H3C单臂路由配置实例

H3C单臂路由配置 H3c交换机配置

第一章 PLC的硬件与工作原理 5、手持式编程器可以为PLC编写语句表方式的程序。 6、PLC一般能(能,不能)为外部传感器提供24V直流电源。 7、PLC的输出接口类型有继电器,晶闸管与场效应晶体管。 8、PLC的软件系统可分为系统程序和用户程序两大部分。 10、PLC采用_循环扫描_工作方式,其过程可分为五个阶段:_自诊断检查__, 通信处理,输入采样,_执行用户程序_和_输出改写_,称为一个扫描周期。

H3C MSR系列路由器 快速入门(V2.05)-整本手册

H3C MSR系列路由器快速入门-(V2.05) 1 产品介绍 H3C MSR系列路由器包括如下款型: 表1款型清单 型号产品描述 MSR 900 MSR 900W CONSOLE接口1个 USB接口1个 FE WAN接口2个 FE LAN接口4个 内置WLAN (仅MSR 900W支持) MSR 920 MSR 920W CONSOLE接口1个 USB接口1个 FE WAN接口2个 FE LAN接口8个 内置WLAN (仅MSR 920W支持) MSR 20-10 MSR 20-10W CON/AUX接口1个 USB接口1个 FE WAN接口1个 FE LAN接口4个 DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC) 内置WLAN (仅MSR 20-10W支持)

MSR 20-10E CON/AUX接口1个 USB接口1个 FE WAN接口3个 FE LAN接口2个 DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC) MSR 20-11 CON/AUX接口1个 USB接口1个 FE WAN接口1个 FE LAN接口4个 同异步串口1个 DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC) MSR 20-12 MSR 20-12W CON/AUX接口1个 USB接口1个 FE WAN接口1个 FE LAN接口4个 E1接口1个 内置WLAN (仅MSR 20-12W支持) DSIC插槽1个(只能单独支持1个SIC卡或1个DSIC) VPM插槽1个 MSR 20-20 CONSOLE接口1个 AUX接口1个 USB接口1个 FE WAN接口2个 SIC插槽2个 ESM插槽1个 CF卡插槽1个