犯罪信息网络分析与建模

犯罪信息网络分析与建模

庄一洲1*,刘森峰2*,肖柳斯2*

指导教师:程国胜3*

(南京信息工程大学1.大气物理学院,2.大气科学学院,3.数学与统计学院,江苏南京210044)

摘要:本文基于2012年美国数学建模C题的数据,利用83人共15个种类的600条信息进行了犯罪信息网络分析,建立了概率网络模型和最短路径模型,设计了相应的求解算法,对所有人的可疑度进行评价和排序,找出通信网络中的可疑嫌犯,并对两个模型进行了对比。然后基于中心性理论建立了识别嫌犯领导人的模型,得到犯罪集团中最可能的领导人。最后讨论了文本分析、语义网络分析方法在犯罪信息网络分析中的应用,并对模型在其他领域推广应用的可行性进行了探讨。

关键字:网络分析;概率;图论;中心性;文本分析;语义分析

0 引言

随着资本经济扩张以及高科技在各行各业的广泛应用,经济型白领犯罪的势头愈发迅猛。张文军[ 1 ]的研究发现,白领犯罪人利用职权之便或者娴熟业务技能的优势,使得犯罪主体所采用的犯罪手段与其他形式犯罪相比,具有更大的隐秘性,从而使得案件侦查的难度加大。林志刚[ 2 ]的研究表明,越是经验丰富的高智商犯罪嫌疑人,做事越小心谨慎。基于一系列的犯罪心理研究成果对交流信息即情报进行挖掘,有助于提取涉嫌关系网。陈鹏等[ 3 ]对犯罪组织结构的社会网络进行了研究。Freeman[ 4 ]提出了一套计算整个网络中任何一个成员在网络中的重要与影响程度方法,包括点度中心度,中间中心度和接近中心度。周景等[ 5]通过文本挖掘技术,提取并建立情报信息的特征向量,采用中心度测度算法,提出一个自动化的情报分析系统,能定量分析各成员在犯罪网络中的地位和角色。因此,从情报关系网络中侦破经济型白领犯罪的急需解决的问题。本文从某个案件的通信网络出发,对信息进行分类和识别,建立数学模型对人员的可疑性进行评价并且确定犯罪集团的领导人。

1 数据

本文分析数据来自2012年美国交叉学科建模竞赛(ICM),题目以商业犯罪为背景,给出了发生在83人(7人确定为嫌犯,8人确定非嫌犯)之间15个种类(3类为可疑型)的600条交流信息。

2 嫌犯可疑度

当前已经确认所有83人中有8人为非嫌犯,7人为嫌犯,且15类信息中主题7、11、13为可能与罪案有关的主题。基于已知情报,建立概率模型和最短路径网络模型对公司内所有83人的可疑度进行研究。

2. 1 概率模型

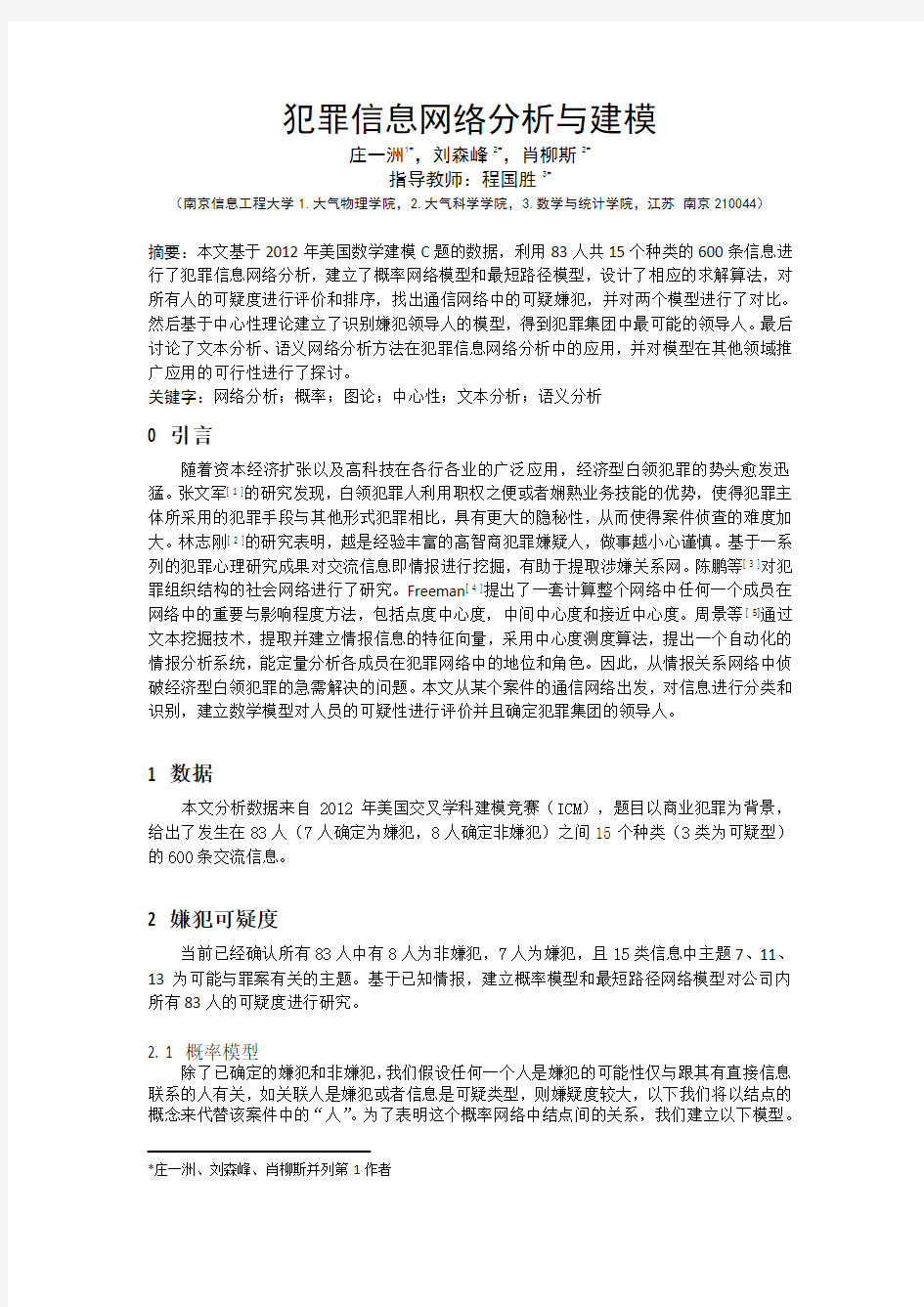

除了已确定的嫌犯和非嫌犯,我们假设任何一个人是嫌犯的可能性仅与跟其有直接信息联系的人有关,如关联人是嫌犯或者信息是可疑类型,则嫌疑度较大,以下我们将以结点的概念来代替该案件中的“人”。为了表明这个概率网络中结点间的关系,我们建立以下模型。

*庄一洲、刘森峰、肖柳斯并列第1作者

设S={7,11,13}为可疑主题集,U={1,2,3,4,5,6,8,9,10,12,14,15}为非可疑主题集;把83个结点分成3组,即嫌犯组、非嫌犯组和未确定组。分别设a p ,b p 和j P (0,183j =…,不包括15个属于嫌犯组或非嫌犯组的结点)为三类结点各自是嫌犯的概率,易知a p =1,b p =0,01j P ≤≤。

结点j 收发可疑主题信息数越多,则j P 越大。结点的可疑程度:

,1,2,ji a b w n a n b i =?+?=L (1)

其中a n (b n )为该结点收发的可疑(非可疑)主题信息数,a ,b 分别为其权重。 ji

图 1 结点网络由许多以一未确定组结点为中心,包括与其直接联系的所有结点构成的小网络组成(如图1所示)。仿照全概率公式[]()(|)()i i

i P A P A B P B =∑的形式,设网络的中心结

点j 的概率j P 为全概率公式中的P()A ,相连结点概率ji p 为公式中的P()i B ,而P(|)ji

n ji

i w A B w =∑,故 []()(|)()ji ji ji i j i i ji i i ji ji i i p w w P P A P A B P B p w w ??? ?===?= ? ???∑∑∑∑∑ (2)

任一结点的概率均由其周围有直接的联系的结点概率计算得到,实际上是把所有结点给联系起来,形成了一个“概率网络”。但是未确定组的结点概率都是未知的,所以直接利用上式不能计算出所有结点的概率,于是设计以下迭代算法求解(图1形象地展示求解过程):

1. 设定迭代次数T ,初始化参数,(0)0(1,2,...,68)j P j ==,1t =。

2. 更新网络结点的概率值:

遍历1,2,...,68j =,使用式(2),计算未确定组所有结点概率()t j P 。

3. 计算所有结点在本次迭代前后的概率差平方和:68()(1)21()[]t t j j j e t P P -==

-∑

4. 令1t t ←+,若t T >则程序终止,否则返回2. 计算过程中,()e t 若随t 增加而趋近于0,则表明整个概率网络趋近于稳定,且所有的j

P 基本已满足式(2)

图 2

2.2 最短路径网络模型

用网络图{(),()}G V G E G =表示整个信息传递网络,其中结点集合()V G 表示人员,边集合()E G 表示信息;嫌犯组结点构成集合0()V G ,非嫌犯组结点构成集合()n V G 。通常为了避免泄密,嫌犯同谋会用尽可能短的人际网络路径来进行谋划信息的交流,所以图上的最短路径对评价可疑性有重要的作用,此外可疑信息也要比一般信息重要的多。因此,结点的可疑程度取决于网络图中信息的类型、数量和与嫌犯间的“距离”。最短路径距离0(,())i d v V G 用结点i v 到0()V G 中任意结点的之间的最少边数来表示:

00(,())min{(,},()i i k k k

d v V G d v v v V G =∈ (3) 定义可疑指数Scor

e 来度量结点的可疑程度,已知嫌犯、非嫌犯的可疑指数分别为10、0;非确定组可疑指数按下式计算

0(,())j i j i w Score d v V G =∑ (4)

其中,j w 表示第i 个结点直接相连的第j 条边的权重,它的值由信息的类型决定,可疑信息和非可疑信息分别取值1w 和2w ,求和符号对所有与结点i v 直接相连的边进行求和,i Score 越大,第i 个结点的嫌疑程度越高。具体的算法过程如下所示:

1. 创建嫌犯组的结点集合0()V G 和非嫌犯组的结点集合()n V G ;

2. 计算所有结点到0()V G 的最短距离;

创建一个邻接矩阵来表示信息传递网络,相连的边赋值为1,不相连的边赋值为0。0()V G 的结点初始化0(,())0k d v V G =,()n V G 中的结点初始化0(,())+k d v V G =∞。

(1)从0()V G 的结点出发,在矩阵中搜索所有与其直接相连的结点,同时构成新的集合

1()V G ,将它们的最小距离赋值为1。

(2)继续往下搜索,某个结点一旦被访问赋值过,它的值将不会再被修改,直到网络图中所有结点都被访问过为止;

3. 访问所有的边,赋给它们权重j w ,根据公式(3)计算0(,())i d v V G ,并且由它相连的两个结点计算0(,())j

i w d v V G ;

4. 对于集合0()V G 的结点,Score 赋值为10.0;对于集合()n V G ,Score 赋值为0.0;其他结点的可疑指数按公式(4)累加计算每个结点收到的可疑贡献总和。

整个算法流程可由图3形象表达。

2.3 结论

在概率模型中,设置参数:0.9a =,0.1b =,20T =,基于以上所设计的迭代算法,使用MATLAB 编程计算,()e t 随t 的变化趋势如图4所示:

iteration times e (t )

图

4 d = 0 d = 1

d = 2

图 3

嫌犯由黑色圈表示,可疑度越大,圈内颜色越深

经过20次迭代计算后,()0.001e t <,即未确定组的各个结点概率值i P 已经趋于稳定。对所有结点按j P 进行排序,得到一份83人的可疑度排序表(略)。设定临界概率值为d p =0.5,概率高于d p 的结点则认为其属于嫌犯类(共43人)。

在图论模型中,我们设

1.00.1j w ?=??可疑信息一般信息

即认为10条一般信息的对可疑度的贡献等价于1条可疑信息。

根据模型求解步骤,计算每一个i Score ,(1,2,3i =…83)

,可得到可疑度排序表(略); 设定临界值2Score =(如一个人与已知犯罪者交流超过2条可疑信息,即被确认为嫌犯),结果显示共有38个人被确定为嫌犯。

2.4 模型比较与优缺点分析

将模型一与模型二得到的各结点嫌疑度(可能性)通过图5共同展示:

图 5

图中y 轴(嫌疑度排名)采用了对数坐标,因为我们更重视排名靠前即嫌疑度较大的结点(人)。

以上建立的两个模型,模型一以概率论为基础,将整个信息网处理成一个概率网,借助全概率公式的形式,将信息类型和数量与每个人的涉嫌程度联系起来,所用的迭代算法巧妙有效,且收敛快;而模型二以图论为基础,一个人是一个顶点,边长用以衡量一个未确定组的人与嫌犯的关系,边长越短,二者关系越密切,则此人的嫌疑度越大,模型考虑了未确定组人与嫌犯的距离,考虑了不同信息对可疑度的影响不同;算法复杂度小,运算速度快,容易实现。但模型存在以下缺点:

1)模型中的权重参数以及嫌疑性分界线都由人工设定,导致嫌疑人序列因设置的参量的变化而有所变化。尽管通过改变参量可以验证模型是稳定的,但是仍不能提供保证模型结果有效的理由。对此采用的改进方法只能是在与其他模型的结果作出对比,或者将模型应用于其他实例作出对比之后,找到最合适的参量。

2) 在建立的所有模型中,我们假设收、发信息对侦查分析具有同样的效果,即信息传递无向,但是事实上,在一些案例中,这样的假设是不合理的。因此在以后的工作中,必须针对案例本身做出适当调整。

3)针对信息本身,我们只关注了其是否可疑,如果可以对其可疑程度进一步分类,效果会更好;此外,我们得到的是经过一次处理的信息,如果我们可以得到源信息,将有利于我们挖掘更多的信息去辨别各人员的可以程度,提高模型精度。

4)没有考虑信息发出方与接收方的差异,仅考虑信息对通信双方的影响,没考虑对其

他人的影响。

3 嫌犯领导人的识别

陈鹏等的研究提出了犯罪组织结构的社会网络的分析方法。Freeman 认为成员在犯罪网络中的地位可以通过该网络的结构的一些特征来体现,并提出了一套计算网络中成员的重要性和地位的方法,包括点度中心度,中间中心度和接近中心度。

1)点度中心度

()()D i i C n d n = (5)

式中()i d n 表示成员i n 的连接数。网络中与某结点直接相连的结点的数目越多,该结点的影响力越大。

2)中间中心度

()()/B i jk i jk j k

C n g n g <=∑ (6)

式中jk g 为除了结点i 以外任意两个结点j 和k 之间的最短路路径个数,()jk i g n 是结点j 和k 之间的最短路路径经过结点i 的个数。当一个结点处于其他2个结点的最短路径上,表明该结点具有控制其他2个结点之间通信的能力,处于比较重要的地位。

3)接近中心度

11

()(,)C i g i j

j C n d n n ==∑ (7)

式中(,)i j d n n 表示结点i n 到达其他任意一位结点j n 的最短距离。当网络中一结点到达其他结点最短路径的总和越小,表明该结点更容易通过较短的距离与其他结点联系,为领导人的可能性较大。

以上的研究结果表明犯罪集团领导人在社会网络中往往具有中心性的特征,我们定义一个综合指数来评价网络中一个结点的中心性程度

***123D B C C C C C βββ=++ (8)

中的1β、2β和3β表示三项对应的权重系数,*D C 、*B C 和*

C C 由各指标归一化后得到的。 根据2.2确定的嫌犯,分别计算每个人的

D C 、B C 和C C ,设123===1/3βββ,计算综合指数C ,结果显示排在前3位的为Paul 、Elsie 和Dolores ,这三个人最可能是犯罪集团的领导人。而且目前案件已知公司中有3名主管领导人,而Dolores 正是其中之一,这对侦破案件具有重要的意义。

4 模型的进一步讨论

4.1 文本分析与语义网络分析

犯罪侦查过程中,往往能收集到大量情报,但是就情报表面资料往往不足以提供破案线索,而必须对情报内在的本质进行挖掘,以及对情报间的规律进行探索,从而从大量的资料

中得到有效的信息。随着计算机技术以及数学方法的发展,越来越多的人对情报分析进行深入的研究,其中有两种比较常用的智能方法:文本分析和语义网络分析。其中,文本分析可以根据其应用领域分为三种类型:口令分析,内容分析,数据分析。而语义网络分析既是一种研究方法,也是一种理论框架,后者以同义和认知为基础,关注于篇章结构,依据文本内容分析去发掘字符的使用频率。

在我们模型中,可以应用文本分析和语义网络分析方法对信息主题进行进一步挖掘,有利于克服模型中由于数据因素而造成的缺陷,其方法如下:

1)挖掘关键词

我们主要应用频率统计、关联式法则分析、数据挖掘等一系列的数学方法和计算机技术去挖掘文本关键词,步骤如下:

①对文本进行词语使用频率统计,找到高频词。

②初步认定可疑关键词

③利用关联式规则分析,对可疑关键词就可信度进行排序,确定关键词

2)根据可疑关键词对交流信息进行分类。

3)就分类主题和关系密切程度对所有人进行分类。

基于文本分析和语义网络分析对信息进行统计和分类,即预处理,有助于我们将模型应用于超大容量的信息网。

4.2 其他学科应用

我们建立的模型不只是能应用于解决犯罪侦查问题,模型中用到的概率论、迭代算法、图论等知识广泛应用于不同的学科和领域,我们的模型特别适合于各种网络数据资料,根据一定的特征进行排序。模型中的“结点“可以具体化成为实物,应用于各个领域的分析中。例如,将模型应用于感染细胞辨别中,模型中结点即受感染的细胞,根据与细胞直接相关系的细胞群的情况而判定其是否受到感染。随着现代医学影像技术以及其他实验技术的发展,我们可以得到已感染的细胞数量以及位置等数据,再应用我们的模型,有助于了解感染扩大的速度与范围。

5 总结

在参加了多次数学建模竞赛后,首先,我们体会到了团队合作的重要性,团队中三位队员应在科学的时间计划下充分发挥各自优势,团结合作,合理分工,提高解决问题的效率。其次,要充分开拓思路,发散思维,善于捕捉灵感与整理零散的想法,及时讨论与完善,还要重视交叉学科知识应用,这样在解决复杂问题时才能找到较为有效和创新的思路。我们在解决嫌犯确认问题时建立的两个模型分别运用了概率论和图论中的知识,同时设计了巧妙的求解算法,简单有效地解决了问题。最后,细节是影响论文质量的一个重要因素,连贯、流畅的行文,直观、精美的图表都能为论文增色不少。此外,竞争意识,坚持不懈的精神以及一丝不苟的研究态度在比赛中也十分重要。

参考文献:

[1] 张文军.论白领犯罪[J].上饶师范学院学报.2005,25:51-55

[2] 林志刚.贪污贿赂犯罪的心理学剖析[J].淮海文汇,2010,3

[3] 陈鹏,袁宏永. 犯罪组织结构的社会网络分析[J].清华大学学报(自然科学版),2011,

51,1097-1101

[4] Freeman L C. Centrality in social networks: Conceptual clarification[J]. Social

Networks,1979,1:215-239

[5] 周景,王瑛,王勇.基本犯罪网络的情报分析系统的研究与应用[J].现代计算机(专业

版),2011,7(4):3-6

[6] Daniel Zwillinger, Stephen Kokoska.CRC Standard Probability and Statistics Tables and

Formulae[M].CRC Press,2000

[7] 王树禾.图论及其算法[M].合肥:中国科学技术大学出版社,1990

[8] Method in text-analysis: An introduction.

https://www.360docs.net/doc/93984962.html,/legacy/teaching/av1000/textanalysis/method.html

[9] Marya L.Doerfel,George A Barnett. A Semantic Network Analysis of the International

Communication Association.Human Communication Reseach,25(4), 1999

[10] 元昌安.数据挖掘原理与SPSS Clementine应用宝典[M].北京:电子工业出版社,2009

Message Network Analysis and Modeling

ZHUANG Yi-zhou1*,LIU Sen-feng2*,XIAO Liu-si2*

Advisor: CHENG Guo-sheng3*

(1 School of Atmospheric Physics, 2 School of Atmosphere Science,3 School of Mathematics and Statistics, Nanjing University of Information Science & technology,Nanjing 210044, China)Abstract:This paper is about network analysis of criminal message based on the data of 2012 ICM. Using 400 messages of 15 themes among 83 people, we establish two models and corresponding algorithms to calculate the likelihood of one’s being conspirator (probability of a node) respective ly based on probability network analysis and graph theory, then sort them to give a list of probabl e conspirators and make a comparison of two models. We recognize the possible leaders of consp irators by applying centrality theory. At last, we discuss the application of text analysis and seman tic network analysis in criminal information network analysis, and application in other disciplines of our models.

Key words:network analysis; probability; graph theory; centrality; text analysis; semantic network analysis

xx地区犯罪现状分析

xx地区犯罪现状分析 导读:本文xx地区犯罪现状分析,仅供参考,如果觉得很不错,欢迎点评和分享。 一、当前犯罪现状的特征1、从案件数量上来看,2002年刑事案件数量一改前三年不断上升的状况整体呈现回落的趋势。资料统计,2000年1-11月份全市普通刑事案件的批捕数为3303件4498人,比1999年同期分别增长27.4%和15.1%,起诉数为3382件4846人,比1999年同期分别增长13.5%和19.7%,职务犯罪案件的立案数为293件313人,比1999年同期分别增长30.8%和31.5%;2001年同期批捕4337件5864人,又比2000年同期分别增长31.3%和30.4%,起诉数为4747件6601人,同期分别增长了40.4%和36.2%,职务犯罪立案数为309件328人,同期分别增长了5.5%和48%。到了2002年,统计数字表明,上述状况出现了重大的转变。据统计,2002年1-11月全市普通刑事案件的批捕数为3931件5091人,比上一年度同期分别下降了10.3%和15.2%,起诉4724件6239人,又比上一年度同期分别下降了0.5%和5.8%,职务犯罪的立案数从上一年度同期的309件328人下降到229件243人,同期分别下降了34.9%和35.0%(见表一)。从上述资料当中可以看出,在开展“严打”斗争的过程中,案件数量

在初期呈现出一定幅度的上升趋势,在2001年达到了顶峰,而随着“严打”斗争的深入,这种趋势得到了有效的遏制,今年案件数量比去年同期都有不同程度的下降,反映出我市“严打”斗争已经取得了一定的阶段性的成果,社会治安环境正在朝着好的方面发展。2、从案件类型来看,侵犯财产犯罪和妨害社会管理秩序犯罪仍是刑事案件的主要组成部分,重、特大犯罪案件继续下降。2001年侵犯财产案件占已批准逮捕案件的47.8%,妨害社会管理秩序案件占32.6%,两者占所有刑事案件总数的80.4%。从近三年1-11月的同期数字对比来看,侵犯财产案件和妨害社会管理秩序案件仍然是刑事案件的主要组成部分,且都开始呈现回落迹象。以起诉被告人的数字为基准,2000年1-11月起诉侵犯财产案件被告人人数为2269人,比1999年同期上升10.4%,起诉妨害社会管理秩序案件被告人人数为1262人,比1999年同期上升39.1%,2001年1-11月起诉侵犯财产案件被告人人数为2861人,比2000年同期增长了26.1%,起诉妨害社会管理秩序案件被告人人数为1969人,比2000年同期增长了56.0%,2002年1-11月起诉的所有刑事案件被告人人数为6239人,侵犯财产案件的被告人和妨害社会管理秩序案件的被告人总共有3855人,占所有刑事案件被告人的61.8%,其中起诉侵犯财产案件的被告人人数为2776人,比去年同期下降3.1%,起诉妨害社会管理秩序案件的被告人人数为2016人,比2001年同期增长2.4%,但比去年与前年同期增长56.0%要小得多,而且

犯罪学复习题完整版

《犯罪学》复习题 一、单项选择 1.一般认为,“犯罪学”一词最早是由法国人类学家( C)提出来的(p3) A.加洛法罗 B.菲利 C .保罗·托皮纳尔 ? D.贝卡利亚 2.犯罪学研究的出发点和归宿是( D)(p7) A.犯罪现象 B.犯罪原因? C.犯罪治理? D.犯罪预防 3.犯罪学是一门独立的(A )(p9) A.社会科学 B.人文科学 C.法学学科 D.心理学科 4.从研究的问题上看,犯罪学与社会学的区别在于犯罪学侧重研究(B )(p19) A.社会结构? B.犯罪现象? C.社会规律 ? D.越轨行为 5贝卡利亚认为,预防犯罪最可靠但也是最困难的手段是( C )(p40) A.发展经济 ? B.制定法律? C.改善教育? D.奖励美德 6.关于犯罪原因,菲利提出了( B)(p49) A.犯罪二原因论 B. 犯罪三原因论 ? C. 犯罪四原因论 ? D. 犯罪五原因论

7.实证派犯罪学将犯罪学的研究从犯罪行为转向了( A)(p51) A.犯罪人 B.犯罪被告人 C.犯罪嫌疑人 D.犯罪被害人 8.随着社会的不断变化、发展,作为社会现象的犯罪也随之不断(D )(p61) A.消失 B.上升 C.下降 D.发展变化 9.犯罪既危害了统治阶级的利益,同时也危害了公共利益,表明犯罪具有(C) A.阶级性 B.相对性 C.社会性 D.政治性 10.边沁学说的核心是(A )(p41) A."幸福计算"理论 ? B.性善论 C.社会解组论? D.刑罚个别化理论 11.犯罪行为的运作机制是犯罪人追求犯罪后果的( C)(p114) A.内容体系 B.组织体系 C.实践体系 D.形式体系 12.1939年,美国社会学家塞林提出了着名的() A.亚文化论 B.亚文化群论 C.文化解组论 D.文化冲突论 13.没有被察觉而实际已经发生的犯罪数是(D )(p63) A.发案数 ? B.相对暗数 C.恒比数 ? D.绝对暗数

当前网络犯罪的形势分析

当前网络犯罪的发展趋势及对策 发布日期:2004-09-13 文章来源:互联网 网络犯罪是信息时代的产物。随着计算机以及信息网络的普遍运用,近年来,我国的网络犯罪案件一直呈上升趋势:据公安部的统计数字,1999年立案侦查计算机网络违法犯罪案件为400余起,2000年剧增为2700余起,2001年又涨到4500余起,去年共受理各类信息网络违法犯罪案件6633起,比上年增长45.9.上述统计数字表明,网络犯罪已经成为一个不容忽视的社会问题。如何防范网络犯罪不但是各国立法机关、司法机关及行政机关迫切要解决的问题,而且也是计算机技术领域、法学及犯罪学研究领域中最引人关注的课题。本文拟就当前网络犯罪的发展趋势及防控对策进行粗略的探讨。 一、网络犯罪的特点 同传统的犯罪相比,网络犯罪具有以下一些独特的特点: 1.犯罪主体多元化,年轻化。随着计算机技术的发展和网络的普及,各种职业、年龄、身份的人都可能实施网络犯罪。在网络犯罪中,特别是黑客中,青少年的比例相当大。网络犯罪主体的年轻化与使用电子计算机者特别是上网者年轻人占较大的比例及年轻人对网络的情有独钟和特有的心态有很大的关系。据国内外已发现的网络犯罪案件统计,当今网络犯罪年龄在18至40岁之间的占80,平均年龄只有23岁。 2. 犯罪方式智能化、专业化。网络犯罪是一种高技术的智能犯罪,犯罪分子主要是一些掌握计算机技术的专业研究人员或对计算机有特殊兴趣并掌握网络技术的人员,他们大多具有较高的智力水平,既熟悉计算机及网络的功能与特性,又洞悉计算机及网络的缺陷与漏洞。只有他们能够借助本身技术优势对系统网络发动攻击,对网络信息进行侵犯,并达到预期的目的。 3.犯罪对象的广泛性。随着社会的网络化,网络犯罪的对象从个人隐私到国家安全,从信用卡密码到军事机密,无所不包。 4. 犯罪手段的多样化。信息网络的迅速发展,信息技术的普及与推广,为各种网络犯罪分子提供了日新月异的多样化,高技术的作案手段,诸如窃取秘密、调拨资金、金融投机、剽窃软件、偷漏税款、发布虚假信息、入侵网络等网络犯罪活动层出不穷,花样繁多。 5.犯罪的互动性、隐蔽性高。网络发展形成了一个虚拟的电脑空间,既消除了国境线,也打破了社会和空间界限,使得双向性、多向性交流传播成为可能。由于网络具有开放性、不确定性、超越时空性等特点,使得网络犯罪具有极高的隐蔽性,增加了网络犯罪案件的侦破难度。

青少年网络犯罪案例

案例一: 去年某晚约10时,广东工业大学经管学院03级学生梁某在龙洞校区圆开广场碰两名男青年。他们自称来自香港,因到学校找一名学生没找到,他们所带的港币不能用,储蓄卡又被银行拒员机吞掉,故想借梁的IC卡打电话。好心的梁某便带他们到学生公寓内打电话,电话打通后,他们称其家人要送一万元现金过来,要借梁的民生银行帐号转帐,并告诉梁不要将此事告诉其他同学。梁回到宿舍后,觉得事有可疑,于是就将事情告诉了何某。何马上打电话向经管学院的董老师报告,董老师接报后,立即向学校保卫处及有关领导反映此事。经大家分析,认为极有可能是一宗诈骗案,于是立即布控。 当两名骗子在龙洞校区民生银行柜员机旁实施诈骗时,被该校校卫队员及老师当场抓获。据查,两嫌疑人是安徽人,目前已被移送龙洞街派出所处理。 案件二: 陈某,17岁,因故意杀人罪被判有期徒刑。陈某因怀疑同学张某在背后说自己的坏话,还向老师告“黑状”,便趁张某值日时,拿刀朝张某乱戳,致使张某死亡。案发后,陈某很后悔,说自己犯罪的原因最重要的一条就是从小被父亲母亲宠爱过度。由于从小被娇宠惯了,陈某一直惟我独尊,无论是在学校里还是在社会上,都吃不得半点亏、受不得半点气,动不动就跟同学吵架打架。父母还经常教他:谁欺负你了你就和他拼,拼不嬴有我们呢!于是,陈某慢慢在学校里成了出名的打架大王,还与校内外的一些人结成团伙,只要觉得谁不顺眼,就借端生事找他的麻烦,然后狠狠地收拾他一顿。陈某说:如果从小父母不是这样娇惯溺爱我,我也许就不会有今天的下场。 案件三: 张某,16 岁,因盗窃罪被判有期徒刑。张某在上小学的时候,父亲经常从工厂里偷偷往家里拿些东西,还常常把张某叫到工厂,把一些东西悄悄装在他的书包里让他带回家。慢慢地,受父亲的影响,张某养成了一个坏习惯,经常把别人的东西“拣”回家。父母总是夸奖他有本事,“顾家”。上初中以后,张某迷上了网吧,为了有钱进网吧,张某把“拣”到的东西拿去卖,后来又伙同网友去盗窃,把盗窃来的钱拿去上网、大吃大喝、进高档舞厅。渐渐地,胆子越来越大,仅两年时间,就和同伙作案共二十多次,盗窃过的东西有钱包、手机、自行车和摩托车,价值二万七千多元,最终被追究刑事责任。 案例四:一群少年成为大盗 4月28日,阿城市打掉一个盗窃犯罪团伙。案破了,按说民警应该兴高采烈,可是他们反而忧心忡忡。因为他们抓获的“飞檐走壁大盗”竟是4个未成年的毛孩子!最大的才12岁,最小的只有8岁。连续5次作案,盗窃钱物价值6000余元。他们在民警面前没有犯罪感,没有恐惧感,一会儿摸摸民警的警服,一会儿看看办公桌上的照片,根本不知道自己已经触犯了国家的法律。 事情从4月初开始,家住料甸乡的那某、赵某、关某、李某几个小孩子嘴馋,想吃好东西,又没有钱买,几人商量偷东西换钱买好吃的。他们把目标定在金项链、金戒指和现金上。他们选择经济状况较好的村民家庭。踩好点后,便让最小的孩子望风,较大孩子攀爬到屋顶,钻入天棚,跳入屋内翻箱倒柜。他们将偷得的价值上千元的金银饰品以三五百元低价卖出,然后吃喝、玩游戏机。 (在外又吃又玩,有时几天不回家,父母却从不寻找或报案。家长的疏于管理,放任自流,是未成年人走向犯罪的一个重要原因。) 案例五:疏于管理门窗被盗

中学生犯罪现状分析

二、中学生违法犯罪现状分析 近年来,我国中学生犯罪的现状不容乐观。中学生犯罪可以用“数量大、危害大、蔓延快”这些词来形容。中学生是祖国的花朵,是祖国的未来,是社会主义现代化事业的继承者和接班人,一个国家看它强不强主要看国家的中学生强不强。然而在我国出现中学生犯罪违法的实力还是很多,下面我们来看看这两个例子,第一个例子是发生在杭州市,杭州是一个15岁的少年,是一名初二的学生,父母忙于做小生意,对孩子不闻不问。孩子经常上网沉迷于黄色影视。一次,他看了黄色录像后,不能自控,把和自己一起长大的堂姐强奸杀害。第二个例子是北京一个17岁的少年小新为了偷钱上网,将奶奶砍死,把爷爷看成重伤。通过这两则案例,我们发现中学生犯罪诱因简单,突发性、盲目性、数量大、危害强。中学生犯罪总体上围绕着财、色、霸、酷的轨道而运行的,动机很简单。因为中学生犯罪与自身的法律意识有关系的,由于中学生生理性不成熟、有很强的逆反心理、缺乏社会经验、思想单纯、情绪不稳定、容易冲动、自控能力差,造成了犯罪的因素。法律意识就是人们关于法和法律现象的思想、观念、心里的总和。 在社会不断发展的今天,许多消极文化正诱惑着一部分涉世未深的中学生,甚至严重的会触犯到法律,走上犯罪的道路。根据公安部门统计,全国约2.5亿名中学生,其中违法犯罪的中学生约占青少年犯罪的万分之六,城市的更高,达到万分之二十点六,并呈现渐渐增加、年龄渐渐小的趋势。中学生犯罪多在于他们为了获取零花钱、上网费、

保护费、从而从事侵犯他人财产的行为,有的出于哥们义气为朋友“两肋插刀”,有的出于好奇或逞强好胜的心理而加入盗窃、抢劫、或者斗殴。原因在于他们自身法律意识淡薄,甚至有些没有法律概念。

最高人民法院发布九起电信网络诈骗犯罪典型案例

最高人民法院发布九起电信网络诈骗犯罪典型案例 2016年3月4日,最高人民法院召开新闻通气会,发布9起电信网络诈骗犯罪典型案例,并介绍人民法院依法惩治电信网络诈骗犯罪的相关工作情况,据悉,2015年,全国法院审理的电信网络诈骗犯罪案件已逾千件。 案例1 江西省南昌市周文强等人虚构推荐优质股票诈骗案 【基本案情】 2010年5月,被告人周文强为实施诈骗活动,承租了江西省南昌市红谷滩新区红谷经典大厦某楼层,并通过中介注册成立了江西三合科技有限公司。周文强将招聘来的数十名公司员工分配至公司下属名爵、德联、创达三个部门,并安排专人负责财务、后勤等事务。三个部门又各下设客服部、业务组和操盘部。其中,客服部负责群发“经公司拉升的某支股票会上涨”等虚假手机短信,接听股民电话,统计股民资料后交给业务组。业务组负责电话回访客服部提供的股民,以“公司能调动大量资金操纵股票交易”、“有实力拉升股票”、“保证客户有高收益”等为诱饵,骗取股民交纳数千元不等的“会员费”、“提成费”。操盘部又称证券部,由所谓的“专业老师”和“专业老师助理”负责“指导”已交纳“会员费”的客户购买股票,并负责安抚因遭受损失而投诉的客户,避免报案。2010年7月至2011年4月间,周文强诈骗犯罪团伙利用上述手段诈骗344名被害人,骗得钱款共计3 763 400元。 【裁判结果】 本案由江西省南昌市中级人民法院一审,江西省高级人民法院二审。现已发生法律效力。 法院认为,被告人周文强等人采用虚构事实、隐瞒真相的方法,以“股票服务”的手段骗取他人钱款,其行为已构成诈骗罪。其中,被告人周文强以实施诈骗犯罪为目的成立公司,招聘人员,系主犯。据此,以诈骗罪判处被告人周文强有期徒刑十五年,并处没收财产人民币一百万元;以诈骗罪判处陆马强等被告人十年至二年六个月不等有期徒刑。 【典型意义】 本案是以虚构推荐所谓的“优质股票”为手段实施诈骗的典型案件。随着经济的快速发展,参与炒股的人群急速增多。有不法分子即抓住部分股民急于通过炒股“致富”的心理,通过“推荐优质股票”实施诈骗行为。被告人周文强组织诈骗犯罪团伙,先通过向股民群发股票上涨的虚假短信,后通过电话与股民联系,谎称公司掌握股票交易的“内幕信息”,可由专业技术人员帮助分析股票行情、操纵股票交易,保证所推荐的股票上涨,保证客户获益等,骗取客户交纳“会员费”、“提成费”。一旦有受损失的客户投诉、质疑,还有专人负责安抚情绪,避免客户报案。以周文强为主的诈骗团伙分工明确,被害人数众多,诈骗数额特别巨大。希望广大股民在炒股过程中,不要轻信所谓的“内幕消息”,不要盲目依赖所谓的“股票咨询服务”等,应当充分认识股票投资客观上所具有的风险性,谨慎作出投资理财的决定。 案例2 河北省兴隆县谢怀丰、谢怀骋等人推销假冒保健产品诈骗案 【基本案情】 被告人谢怀丰、谢怀骋系堂兄弟,二人商议在河北省兴隆县推销假冒保健产品。2012年10月至2013年7月间,谢怀丰、谢怀骋利用从网络上非法获取的公民个人信息,聘用多个话务员,冒充中国老年协会、保健品公司工作人员等身份,以促销、中奖为诱饵,向一些老年人推销无保健品标志、未经卫生许可登记的“保健产品”。如话务员联系的受话对象确定购买某个产品后,则由负责核单的人进行核实、确认,再采取货到付款方式,通过邮政速递有限公司寄出货物,回收货款。谢怀丰等人通过上述手段,共销售 3 000余人次,涉及全国20余省份,涉案金额共计1 886 689.84元。 【裁判结果】 本案由河北省兴隆县人民法院一审,河北省承德市中级人民法院二审。现已发生法律效力。

浅论网络犯罪侦查

【摘要】网络犯罪是一种新型的智能犯罪。在侦查网络犯罪中,除了应借鉴侦查传统犯罪的方法外,更应探索新的侦查途径,采用新的侦查方法。首先,应想方设法获取网络犯罪案源;其次,要有针对性地进行初查;第三,在网络犯罪现场勘查过程中,除了采用传统方法取证外,还应重点对与网络犯罪相关的电磁记录、命令记录等网络证据进行搜集;最后,应依托网络采取切实可行的侦查措施。【关键词】网络犯罪;案源;勘查;侦查措施网络犯罪是指行为人利用网络专门知识,以计算机为工具对存在于网络空间里的信息进行侵犯的严重危害社会的行为。①“网络犯罪是信息时代的产物。无论是国外还是国内,在信息技术突飞猛进,信息产业蓬勃发展的同时,网络空间的计算机犯罪案件每年都以几倍甚至十几倍的速度增长,其所造成的损害远远大于现实空间的犯罪......”②按照《数字化生存》的作者尼葛洛庞帝的推测,20xx年以后,全球使用因特网的人数将以更加惊人的速度发展,预计至20xx年全球因特网用户将达7.65亿。网络犯罪具有极强的跨国性、专业化程度高、隐蔽性强、取证困难,而且犯罪主体年轻化,犯罪分子常常连续作案,造成的社会危害后果十分严重。对网络犯罪侦查的研究,目前在中国大陆基本上仍处于空白状态。实际部门办理此类案件尚无理论指导,因此,对网络犯罪侦查的研究具有重大的理论价值和现实意义。从总体上说,侦查网络犯罪一方面应借鉴侦查传统犯罪的方法,另一方面应针对网络犯罪的特点寻找切实可行的对策。一、网络犯罪案源的获取网络犯罪跨跃物理与虚拟两大空间。网络犯罪与发生在物理空间里的犯罪相比有其自身的特点,其突出特点之一便是犯罪行为难以发现及被害人不愿举报。这一特点决定了要发现网络犯罪是相当困难的。鉴于此,则极有必要探寻获取网络犯罪案源的方法,否则,无案源,侦查工作也就无从谈起。获取网络犯罪案源,除了采用传统的发现案源线索的方法外,还可以采用以下一些方法:(一)建立网络系统发现犯罪。即从各个要素入手,建立一个完善的获取犯罪信息的网络系统,通过此系统搜集案源线索。首先,从组织要素考虑,组建反网络犯罪机构。其次,从意识要素入手,建立相应的规章制度。第三,为系统的顺利运行提供必要的物质保障。第四,在满足有关要素的基础上,使系统运行起来,通过该系统搜集与网络犯罪有关的线索。如,国际刑警组织与美国的AtomTangerine公司合作,建立反计算机犯罪情报网络,该网络可以收集计算机及网上犯罪活动的情报,特别是犯罪分子即将攻击的目标和他们可能使用的手段。 ③我国可以参照国际刑警组织的做法,在国内建立同样的网络系统。(二)通过科技手段监视获取。即由控御主体利用各种现代技术建立跟踪或搜索系统实现对网络犯罪的监视,通过监视发现案源。如,韩国警方于20xx年7月份成立了“网络犯罪对应中心”。该中心利用实时跟踪和事件分析等先进搜查系统严密监视网上犯罪,并及时加以打击。中国大陆于20xx年2月26日面向全国发行了全国首款互联网净化器软件“网络警察110”,通过这一技术手段可以截堵互联网上的邪教、色情、暴力等有关信息。美国斯坦福研究所旗下的AtomTangerine公司研制出一个名为“网络雷达"的程序,可以监视计算机及网上犯罪活动。 ④又如,美国联邦贸易委员(FTC)建立一个特殊的因特网研究室,该研究室通过搜索机器人(这是一种可自动搜索因特网可疑内容的技术)等先进技术对网上广告进行全天24小时监控,通过监控可以及时发现网络欺诈的种种迹象,以便实现及时打击。⑤再如,美国联邦调查局于20xx年研究并设立了打击网络犯罪新系统。此系统包括三个子系统:一个是“信息搜集系统”,该系统将帮助联邦调查局依据《外国情报侦察法》的规定,为窃听活动建立一个“灵活而即时的信息搜集基础”;另一个是名为“数字风暴”(DigitalStorm)的信息分析系统,该系统可以使联邦调查局经法庭授权之后,对电话和手机的传输信息进行过滤和检查;第三个系统是“企业数据库”,据此系统联邦调查局可以通过一个保密的全球网络对大量的数据进行分析。同时,美国为此新系统的建立投入了7500万美元。上述相关做法均值得借鉴。(三)通过设立打击网络犯罪网站获取信息。即设立一个专门用于打击网络犯罪的综合性网站,此网站既有新闻发布、官员讲话、法律文本和司法部门的其他报告,也有关于调查黑客、

从38份判决书看掩饰、隐瞒犯罪所得、犯罪所得收益罪的12个无罪辩点

从38份判决书看掩饰、隐瞒犯罪所得、犯罪所得收 益罪的12个无罪辩点 李泽民:广强律师事务所副主任、经济犯罪辩护律师暨金牙大状刑事律师团队(金牙大状律师网)经济犯罪辩护与研究中心主任 黄佳博:广强律师事务所.金牙大状刑事律师团队(金牙大状律师网)经济犯罪辩 护与研究中心核心成员 编者按:掩饰、隐瞒犯罪所得、犯罪所得收益罪又称赃物罪,是指明知犯罪所得及其产生的收益,而予以窝藏、转移、收购、代为销售或者以其他方法掩饰、隐瞒的行为。由于该罪属于下游犯罪,其上游犯罪类型众多,故该罪是高发罪名。关于该罪犯罪构成的理解存在一些争议,相关司法解释和指导案例针对这些争议也作出了较为明确的阐述,但实务中仍然存在不少公诉机关以该罪名提起公诉最终被法院判无罪的案例。笔者通过公开途径搜集多起无罪判例,总结法院裁判要旨,归纳主要辩点,供实务交流学习,尊重劳动成果,转载请注明出处。 目录 主要辩点一:被告人客观上实施了居间介绍质押(抵押)赃物的行为,但转质权人对车辆来源义务进行合理解释的情况下,不应当要求居间介绍人具有审核车辆具有其他合法有效凭证的义务,进而推定其“明知”涉案车辆系赃车。 主要辩点二:汽修厂有翻新报废车辆的现象,卖车人系汽修厂经营人员,在无其他证据的佐证下,不能单凭被告人无法提供涉案车辆的正规手续就认定其在购买涉案车辆时“明知”车辆为犯罪所得。 主要辩点三:被告人以收购废铁买卖为生,在无其他证据佐证的前提下,不能单凭其以明显低于市场价收购的客观行为推定被告人“明知”其所收购的车辆为犯罪所得。 主要辩点四:被告人购买涉案物品的价格符合市场交易规则,并且没有进行秘密交易,在无其他证据进行佐证的情况下,不能证明其“明知”涉案物品为赃物。主要辩点五:被告人虽以偏低价格从上游犯罪罪犯手中购买涉案财物,但在无法排除其认对方可以利用职权获得低价产品可能性的情况下,不认定其“明知”涉案财物为赃物。 主要辩点六:公诉机关没有充分证据证明上游犯罪成立,被告人不构成掩饰、隐瞒犯罪所得罪。 主要辩点七:涉案财物实际来源无从得知,现有证据无法证实其为赃物,被告人不构成掩饰、隐瞒犯罪所得、犯罪所得收益罪。

中国犯罪现状分析报告

一、犯罪率 (1)从1988年起刑事立案率持续大幅度上升,到1991年达到最高值,这期间每年的增长幅度分别是:23.29件/10万人(1987年~1988年)、104.08件/10万人(1988年~1989年)、19.41件/10万人(1989年~1990年)、8.81件/10万人(1990年~1991年)。其中1988年至1989年的增长幅度最大,这主要是过去各地都存在刑事案件立案统计不实的问题,1989年各级公安机关在解决这个问题方面取得较大进展。同时,1989年的刑事案件也确实增加了,据一些地方调查,实际发案数1989年比1988年大约上升 (2)似乎1992年刑事立案率有一个明显的回落,此后直至1997年刑事立案率基本上波动不大。其实,1992年立案率下降是由于公安部门修订了盗窃案刑事立案标准:将原来的盗窃数额价值人民币城市80元、农村40元即要刑事立案,修订为1992年以后的盗窃数额价值人民币一般地区300元~500元、少数经济发展较快地区可为600元即要刑事立案。而盗窃案件通常占公安机关刑事立案总数的76%左右。因此,1992年刑事立案率总体数值的下降并不意味着社会治安形势的好转。实际上,在1992年,未受盗窃案立案标准提升的影响并对公众安全感影响较大的杀人、强奸、抢劫三类案件的立案率,除强奸案稍有下降以外(由4.46件/10万人略降到4.36件/10万人),杀人案、抢劫案均有一定的增长(杀人案由2.06件/10万人增加到2.11件/10万人,抢劫案由9.32件/10万人增加到10.96件/10万人),这三类案件立案率的平均值也比上年的高(由5.28件/10万人增加到5.81件/10万人)。可以预见,倘若1992年盗窃案的立案标准不作较大幅度调整的话,那么起码1991年与1992年之间的立案率不会形成很大的落差,1988年至1997年之间的立案率应当保持在一个相对平稳增长的态势,即立案率居高不下。这10年间除强奸案立案率的增减在波动中保持相对平稳外(由1988年的3.19件/10万人略增到1997年的3.38件/10万人),杀人案与抢劫案的立案率均呈增长的态势,其中杀人案的立案率1997年比1988年增加了0.45倍(由1988年的1.49件/10万人增加到1997年的2.16件/10万人),抢劫案的立案率1997年比1988年增加了2.46倍(由1988年的3.40件/10万人显增到1997年的11.75件/10万人)。 (3)1998年刑事立案率又有较大幅度的上升,从1997年的133.98件/10万人增加到1998年的164.68件/10万人。 改革开放后,犯罪率趋于增长、波动,尤其是近10年(从1988年起)犯罪率大幅度增长,并保持持续上升的势头,这还不包括大量的犯罪”黑数“.显然,这种增长的幅度以及犯罪率的绝对值已创中国内地1949年以来的最高记录。当代中国社会犯罪率的明显增长,这是一个需要深刻解析的社会现象。 二、青少年犯罪现状

掩饰、隐瞒犯罪所得、犯罪所得收益罪司法观点大全

掩饰、隐瞒犯罪所得、犯罪所得收益罪 司法观点大全 作者:詹勇(卓安律师事务所合伙人),根据《刑事审判参考》第104集并结合最高人民法院2015年所编写《<最高人民法院关于审理掩饰、隐瞒犯罪所得、犯罪所得收益刑事案件适用法律若干问题的解释>的理解与适用》一书及其他资料,从客观要素到主观要素,从定罪情节到量刑情节,从入罪标准到出罪标准,从本罪到相关罪名,对该罪的主要司法观点进行了梳理。 一、“窝藏”及“转移”的认定 “窝藏”及“转移”是刑法第三百一十二条掩饰、隐瞒犯罪所得、犯罪所得收益罪所列举的五种行为方式中的两种。 何谓“窝藏”?最高人民法院认为:“窝藏是指接受上游犯罪行为人的委托藏匿和保管犯罪所得,使司法机关不能或难以发现犯罪所得的行为。开始不知道是犯罪所得而加以受领,后来在保管过程中知道了是犯罪所得,却继续为保管的行为,也是窝藏。窝藏是一种典型的隐瞒,是以作为的方式来实现对犯罪所得的隐瞒,单纯的知情不举不能认定为窝藏。举例而言,张某盗窃财物价值1万元,藏于家中,张某的父亲事后得知张某盗窃犯罪。后公安机关询问张某的父亲是否知道此事,张某的父亲称不知情,未见到张某盗窃的财物。张某的父亲隐瞒了张某的犯罪所得藏于家中的事实,仅仅属于知情而不举,不构成掩饰、隐瞒犯罪所得罪。”1何谓“转移”?最高人民法院认为:“转移是指

改变赃物存放地的行为。从空间位置上看,转移赃物包括从上游犯罪既遂后的隐藏地向窝赃地的转移以及从一个窝赃地向另一个窝赃地的转移。行为人可以自己转移,也可以同上游犯罪行为人一起转移,还可以通过指挥毫不知情的第三人搬运、转移。对行为人而言,不论其转移赃物是否有偿,转移的距离远近如何,以及行为人在转移过程中是否紧随赃物,这些因素均不影响本罪的成立。在同一房间内转移,也可能因妨害司法机关的正常活动而属于本罪所指的转移,真正起决定作用的是行为妨害司法的本质,而不是物理上的距离间隔。”2 二、“收购”及“代为销售”的认定 “收购”和“代为销售”是刑法第三百一十二条掩饰、隐瞒犯罪所得、犯罪所得收益罪所列举的五种行为方式中的两种。如何准确理解本罪的“收购”和“代为销售”,在实践中有一定争议。最高人民法院刑事审判指导案例第1102号陈某、欧阳某掩饰、隐瞒犯罪所得案对此进行了阐释。 最高人民法院在该案裁判理由中指出: “收”和“购”两个字之间是语义的重复,解释为“购买”就可以了。同时也无须对“收购”附加“销售营利”的目的,单纯为了自用而收购的,也是掩饰、隐瞒行为。“收购”的行为类型中包含着“先购后卖”这种情况,根据掩饰、隐瞒犯罪所得罪的立法旨意,法律在这时惩罚的侧重点仍在于“购”,因为明知是他人犯罪所得及其收益而仍然购买,不管其目的是不是再次出售,购买行为都体现出行为人为上游犯罪人掩饰、隐瞒的主观故意,可能是直接故意,也可以是间接故意,这是本

查办职务犯罪案件工作的现状及存在的问题

查办职务犯罪案件工作的现状及存在的问题本篇论文目录导航: 【题目】监所检察侦查职务犯罪的问题研究 【第一章】监所检察部门查办职务犯罪案件概述 【第二章】查办职务犯罪案件工作的现状及存在的问题 【3.1】拓展职务犯罪案件线索渠道 【3.2 3.3】完善查办职务犯罪案件的初查措施 【3.4】查办职务犯罪案件工作中有效运用侦查谋略 【3.5】构建监所检察部门查办职务犯罪案件工作一体化机制 【结语/参考文献】监所检察开展职务犯罪查办工作的结语与参考文献 第二章监所检察部门查办职务犯罪案件工作的现状及存在的问题 第一节监所检察部门查办职务犯罪案件工作现状 监所检察部门查办的职务犯罪案件,其不仅侵害了监管场所的正常管理秩序和司法工作秩序,同时也侵害了被监管人员的合法权益,相较于其他领域的职务犯罪案件来讲,其社会危害性更大。从全国监所检察部门查办职务犯罪案件工作的情况来看,主要存在着以下现状: 一、职务犯罪案件办案数逐年上升

统计数据表明:“从2008 年以来,全国监所检察部门每年查办的职务犯罪案件数量在600 件左右,并且办案数量呈逐年上升的趋势。从发案情况来看,近年来,监所检察部门查办的职务犯罪案件主要集中在受贿、玩忽职守、体罚虐待等三类案件。” 二、职务犯罪案件大案要案呈高发状态 统计数据表明:“近五年来,查办省级监狱管理局局长、各监狱的正副监狱长、各看守所的正副所长、劳教所的正副所长、县级以上公安机关的正副局长等200 多人。”如:“浙江省监狱管理局原局长田丰受贿案,其在任职期间,利用职务便利,非法收受他人的现金、银行卡、超市卡等财物,共计价值人民币64.2万余元,并为他人在工作调动、罪犯服刑、工程款结算等方面谋取利益。” 三、“假立功”等案件的发生社会影响恶劣 近年来,一些“假立功”、“花钱买刑”等案件的发生,引起了很大的负面效应,带来了很恶劣的社会影响。如:社会关注度较大的张海“假立功”一案。“张海在其被判刑后上诉的过程中及在服刑过程中,通过向司法工作人员行贿,获得假立功材料等,从而在二审改判,调监,减刑等过程中获取利益。截至2014 年 1 月,检察机关对此案共立案24 人。其中,司法行政、监狱系统11 人,看守所系统3 人,法院系统1 人,律师2 人,社会人员7 人。韶关市中级人民法院于2013 年10 月依法撤销了对张海的两次减刑裁定,广东省高级人民法院也对张海的二

计算机犯罪案例分析

计算机犯罪案例分析 论文摘要:随着计算机互联网技术的飞速发展,代写硕士论文安全成为金融信息系统的 生命。本文详细阐述了常见的计算机网络安全威胁、金融计算机犯罪的特点、计算机泄密的途径,并提出防范金融犯罪的措施,以更好地防止金融计算机犯罪案件的发生。 关键词:金融信息化;信息安全;计算机犯罪 随着金融信息化的加速,金融信息系统的规模逐步扩大,金融信息资产的数量也急剧增加,如何对大量的信息资产进行有效的管理,使不同程度的信息资产都能得到不同级别的安全保护,将是金融信息系统安全管理面临的大挑战同时,金融信息化的加速,必然会使金融信息系统与国内外公共互联网进行互联,那么,来自公共互联网的各类攻击将对金融信息系统的可用性带来巨大的威胁和侵害: 一、计算机网络安全威胁及表现形式 计算机网络具有组成形式多样性、终端分布广泛性、网络的开放性和互联性等特征,这使得网络容易受到来自黑客、恶意软件、病毒等的攻击 (一)常见的计算机网络安全威胁 1.信息泄露:指信息被透漏给非授权的实体。它破坏了系统的保密性。能够导致信息泄露的威胁有网络监听、业务流分析、电磁、射频截获、人员的有意或无意、媒体清理、漏洞利用、授权侵弛、物理侵入、病毒、术马、后门、流氓软件、网络钓鱼等: 2.完整性破坏。可以通过漏洞利用、物理侵犯、授权侵犯、病毒、木马、漏洞等方式 3.网络滥用:合法刚户滥用网络,引入不必要的安全威胁,包括非法外联、非法内联、移动风险、设备滥用、业务滥用。 (二)常见的计算机网络络安全威胁的表现形式 1.窃听。攻击者通过监视网络数据的手段获得重要的信息,从而导致网络信息的泄密。 2.重传。攻击者事先获得部分或全部信息,以后将此信息发送给接收者。 3.篡改。攻击者对合法用户之间的通信信息进行修改、删除、插入,再将伪造的信息发送给接收者,这就是纯粹的信息破坏,这样的网络侵犯者被称为积极侵犯者。积极侵犯者的破坏作用最大。 4.拒绝服务攻击:攻击者通过某种方法使系统响应减慢甚至瘫痪,阻止合法用户获得 5.电子欺骗。通过假冒合法用户的身份进行网络攻击,从而达到掩盖攻击者真实身份,嫁祸他人的目的: 6.非授权访问。没有预先经过同意,就使用网络或计算机资源 7.传播病毒。通过网络传播计算机病毒,其破坏性非常高,而且用户很难防范: 二、金融计算机犯罪的特征和手段 由于计算机网络络安全威胁的存存,不法分子通过其进行金融犯罪。 (一)银行系统计算机犯罪的特征: 1.涉案人多为内部人员。由于金融业务都是通过内部计算机网络完成的,所以了解金融业务流程、熟悉计算机系统运行原理、对金融内部控制链上存在的漏洞和计算机程序设计上的缺陷比较清楚的内部职员,往往比其他人员更容易了解软件的“硬伤”,更容易掌握犯罪的“窍门”以达到犯罪的目的。据有关部门统计,我国金融系统发生的计算机犯罪案件,九成以上是内部人员或内外勾结作案的。 2.手段隐蔽,痕迹不明显:计算机犯罪智能化程度高,大多数犯罪分子熟悉计算机技术,

犯罪行为最基本的特征

犯罪必须具备三个特征, 首先犯罪是危害社会的行为,即具有社会危害性; 其次犯罪是触犯刑律的行为,即具有刑事违法性; 最后,犯罪是应负刑事责任的行为,即具有刑罚当罚性。 扩展资料: 犯罪行为是犯罪人所实施的违反刑法规定构成犯罪的行为。是刑法学中犯罪构成的基础和行为人承担刑事责任的根据。犯罪学着重从下列角度研究犯罪行为:(1)把犯罪行为作为犯罪心理演化过程的一个阶段进行研究,如犯罪意识——犯罪动机——犯罪行为——犯罪结果;(2)研究犯罪行为方式,从中发现规律和特点,为制定预防和控制犯罪的政策提供依据; (3)研究某一犯罪者的犯罪行为方式,为改造该罪犯提供帮助 概念 对社会有危害性,触犯《中华人民共和国刑法》,且受刑罚处罚的行为称作犯罪行为。犯罪行为是符合犯罪四个构成要件的行为。而其中作为罪体客观方面构成要素的“行为”,是指行为主体基于其意志自由而实施的具有法益侵害性的身体举止。 构成要件 我国刑法规定有四百多种犯罪,从构成要件上进行分析,每一种犯罪都具备四个方面的要件:即犯罪主体、犯罪的主观方面、犯罪的客观方面、犯罪客体。 (一)犯罪主体是指实施犯罪行为的人。每一种犯罪,都必须有犯罪主体,有的犯罪是一个人实施的,犯罪主体就是一人,有的犯罪是数人实施的,犯罪主体就是数人。根据刑法规定,公司、企业、事业单位、机关、团体实施犯罪的,构成单位犯罪,因此,单位也可以成为犯罪主体。 (二)主观方面是指犯罪主体对其实施的犯罪行为及其结果所具有的心理状态。犯罪主观方面的心理状态有两种,即故意和过失。比如犯盗窃罪,犯罪人希望将他人财物窃为己有;犯故意伤害罪,犯罪人希望造成他人身体受到损伤的结果。有的犯罪是过失性质的,如失火罪,犯罪人就具有疏忽大意的心理状态。在单位构成犯罪的情况下,该单位对犯罪行为负有责任的人员也同样具有主观心理状态。 (三)客观方面是指犯罪行为的具体表现。比如犯诈骗罪,犯罪人具有虚构事实、欺骗他人的行为,贩毒罪具有贩卖毒品的行为,等等。 (四)犯罪客体是指刑法所保护而被犯罪行为所侵害的社会关系。犯罪客体和犯罪对象是不同的,犯罪对象是犯罪行为所直接针对的对象,如杀人罪、伤害罪,犯罪对象是具体的被害人,而犯罪客体是指刑法所保护的公民人身权利不受非法侵害的这种社会关系特征 主体性 行为的主体性涉及行为主体的问题,它揭示了行为是人的行为,将一定的行为归属于人,这里理解行为概念的基本前提。行为的主体性将行为主体界定为人,从而排除了人以外之物成为犯罪主体的可能性。因此,行为的主体性表明只有人才具有实施行为的某种资格,但行为的主体性只是对行为的主体作出界定,因而不同于犯罪主体。犯罪主体是指具备刑事责任能力、实施犯罪行为并且依法应负刑事责任的人。因此,犯罪主体只有在某一行为构成犯罪

关于我国网络犯罪问题的现状与对策思考解析

目录 引言..................................................................... 1 一、网络犯罪的概述 (1) (一网络犯罪的概念 (1) (二网络犯罪的特点 (3) (三网络犯罪的危害 (4) 二、我国网络犯罪立法现状以及面临的问题分析 (5) 三、国外网络犯罪立法实践浅析 (6) 四、关于完善我国网络犯罪制度体系的对策思考 (8) (一立法方面 (8) (二执法方面 (9) (三加快发展我国安全技术基础设施建设 (10) (四监管方面 (11) (五增强人们绿色上网 (12) (六加强以德治网...................................................... 12结语.................................................................. 13参考文献 (13) 关于我国网络犯罪问题的现状与对策思考 李丹 【摘要】进入二十一世纪后全球互联网以不可挡之势迅猛发展,在推动人类文明进步,提供极端便捷的同时,网络犯罪率的飙升严重威胁着互联网的生存与发展,而如何预防及治理网络犯罪已成为各国政府面临的严峻问题。本文在分析研究网络

犯罪的概念、特点、危害的基础上通过对我国网络犯罪立法的分析,对比并结合国外立法实践经验力图为我国提出针对控制网络犯罪猖獗的切实有效的立法建议及相应对策。【关键词】网络犯罪立法监督对策 引言 互联网的飞速发展给人类社会带来许多好处,在人类的历史上,似乎从来没有什么事物像网络一样,在短短的几十年甚至十几年里给人类的生活方式带来如此多的改变。难怪有人说,如果你不能拥有网络,你至少失去了半个世界。这种新的技术,突飞猛进,在创造一个又一个的奇迹的同时,也带来很多法律问题。网络是高尚者的天堂,是卑鄙者的地狱,网络给我们带来的更为严重的负面效应应当属网络犯罪。网络犯罪的兴起不得不使我们对其进行高度的重视,由于计算机系统本身的缺陷性导致网络安全问题日渐严峻,尤其是有着巨大社会危害性的网络犯罪行为日益猖獗, 给社会、国家和个人都造成了不可估量的损失。在我国,因技术和法律制度滞后等诸因素,对于网络犯罪的打击尚显力不从心,刑法实践在此方面尚处于低效率的状态,很难适应当前的形势。 如何采取有效措施积极防范网络犯罪的发展,保障国家安全,稳定社会秩序,已迫在眉睫。 一、网络犯罪的概述 (一什么是网络犯罪 网络犯罪是随着计算机网络的广泛应用而出现的一种现象 , 一般人认为网络犯罪的主要攻击对象是网络,这是由于对计算机网络原理不了解造成的错误观点,实际上并非如此。从技术角度说攻击计算机网络最基本的做法就是向联网机器发送数据包,造成计算机数据运行缓慢或出现溢出而不能正常运行。无论是通过网络对计算机信息系统进行修改比如删除、增加文件或指令,造成计算机信息系统不能正常运行还是制作、传播计算机病毒等破坏性程序,攻击计算机系统及通信网络,致使计算机系统及通信网络遭受损害,其最终目的是造成联网计算机不能正常运行,从而使

掩饰、隐瞒犯罪所得罪的量刑标准是如何规定的

掩饰、隐瞒犯罪所得罪的量刑标准是如何规定的 掩饰、隐瞒犯罪所得罪的量刑标准是如何规定的 《中华人民共和国刑法修正案(六)》第十九条将刑法第三百一十二条修改为:“明知是犯罪所得及其产生的收益而予以窝藏、转移、收购、代为销售或者以其他方法掩饰、隐瞒的,处三年以下有期徒刑、拘役或者管制,并处或者单处罚金;情节严重的,处三年以上七 年以下有期徒刑,并处罚金。”同时,将罪名由窝藏、转移、收购、销售赃物罪,修改为掩饰、隐瞒犯罪所得、犯罪所得收益罪。 从上述规定可以看出,在掩饰、隐瞒犯罪所得、犯罪所得收益犯罪中,犯罪嫌疑人是否“明知”是区分罪与非罪的前提条件。那么 如何确定犯罪嫌疑人是不是“明知”呢?司法实践中,可以从以下几 个方面来推定犯罪嫌疑人是否“明知”。 一、如果犯罪对象为机动车,那么直接依据《关于依法查处盗窃、抢劫机动车案件的规定》司法解释关于明知的法律推定。 二、如果犯罪对象为机动车以外的普通财物,则采用事实推定的方法来判断犯罪嫌疑人对赃物不法来源“明知”的认识程度:一是 看赃物交易的时间、地点,如夜间收购、路边收购,对“明知”认 识的程度就大于白天收购、市场收购;二是看赃物的品种、质量,如 果赃物属于刚在市场发行的新产品,则不法来源的可能性就大,因 为合法的所有者不会轻易卖掉,除非抢劫或盗窃所得赃物;[page] 四、看有无正当的交易手续,卖赃者是否急于脱手; 五是看赃物与卖方身份、体貌的匹配性以及卖主对赃物的了解程度,等等。然后分别列出可证明“明知”的基础事实和可反驳“明知”的基础事实进行分析比较,再结合人们一般的经验法则、逻辑 规则判断哪一方的事实和理由更为充分可信,最后推出犯罪嫌疑人 是否明知的结论。

青少年犯罪的现状分析及对策

青少年犯罪的现状分析及对策 文章分析了青少年犯罪的现状及原因,提出了预防青少年犯罪的对策,并对青少年自身提出了有益的建议。一是要充分发挥家庭作为青少年第一课堂的积极作用,加强磨练教育;二是学校和老师应采用正确的教育方式、方法,帮助孩子树立自尊与自信;三是家长和学校要避免孩子和社会上的不良分子结交,以防孩子学坏。同时建议青少年要学会与他人沟通,学会自我控制,学会自我保护,培养一种到两种健康的爱好。 标签:青少年;犯罪;现状;对策 青少年犯罪已成为一个不容忽视的社会热点问题,如何预防和减少青少年犯罪就显得尤为重要,要预防必须先分析青少年犯罪的特点及原因,才能对症下药,防患于未然。 一、青少年犯罪的现状及原因分析 目前,青少年犯罪的数量逐年上升,在全国犯罪量的比重逐年加大,现状不容乐观。一是违法犯罪趋于低龄化。二是犯罪类型越来越多,以侵财性犯罪为主,如盗窃、抢劫、敲诈等。三是犯罪动机简单,没有明确作案目的,一般没有事先预谋,多属一时感情冲动,有的出于好奇,自我表现和要求偏激,常有一定的盲目性和随意性。青少年犯罪问题已经成为社会关注的焦点,它产生原因也是多方面的。 1、青少年的主观因素是关键性因素 第一,青少年正处于身心发育阶段,在生理、心理上尚不完全成熟,社会经验少,缺乏对事物的判断能力和鉴别能力,尤其在心理和情绪上变化复杂,极不稳定。他们精力旺盛,天性好动,但理性认识薄弱,逞强好胜,偏激任性。他们生理上早熟,心理上滞后,极易造成心理上、感情上逆反。 第二,青少年法律意识淡薄,有的不学法、不懂法,在各种因素的“夹击”下,形成了许多错误的价值观,表现为混乱、颠倒的“是非观”、贪婪的“幸福观”、称王称霸的“英雄观”、低级庸俗的“趣味观”等等,导致青少年走上犯罪道路。 2、缺乏良好的家庭教育是青少年走上违法犯罪的主要原因 第一,家长过分溺爱孩子,独生娇惯。现在的家庭一般是独生子女家庭,家长都把孩子当成宝贝,捧在手里怕掉了,含在嘴里怕化了。于是他们的孩子从小便一直享受着小皇帝小公主般的生活,孩子在这种家庭环境中养成了惟我独尊、为所欲为的性格。一旦需求得不到就会不择手段。当他们独自面对问题的时候,往往束手无策,更严重的,就会走向极端。