基于神经网络的CAN技术分析与研究

基于神经网络的CAN技术分析与研究

【摘要】计算机网络技术应用深入到社会各个领域,CAN已成为工业数据总线通信领域中不可缺少的技术。文章提出了对CAN技术应用进行优化的措施,对制约国内汽车工业发展的五大问题进行了剖析。

【关键词】CAN网络优化整合

1、前言:

CAN(Controller Area Network)总线具有实时性强、可靠性高、通信速率快、结构简单、互操作性好、总线协议具有完善的错误处理机制、灵活性高和价格低廉等特点,能够满足现代自动化通信的需要,已成为工业数据总线通信领域中最为活跃的一支。

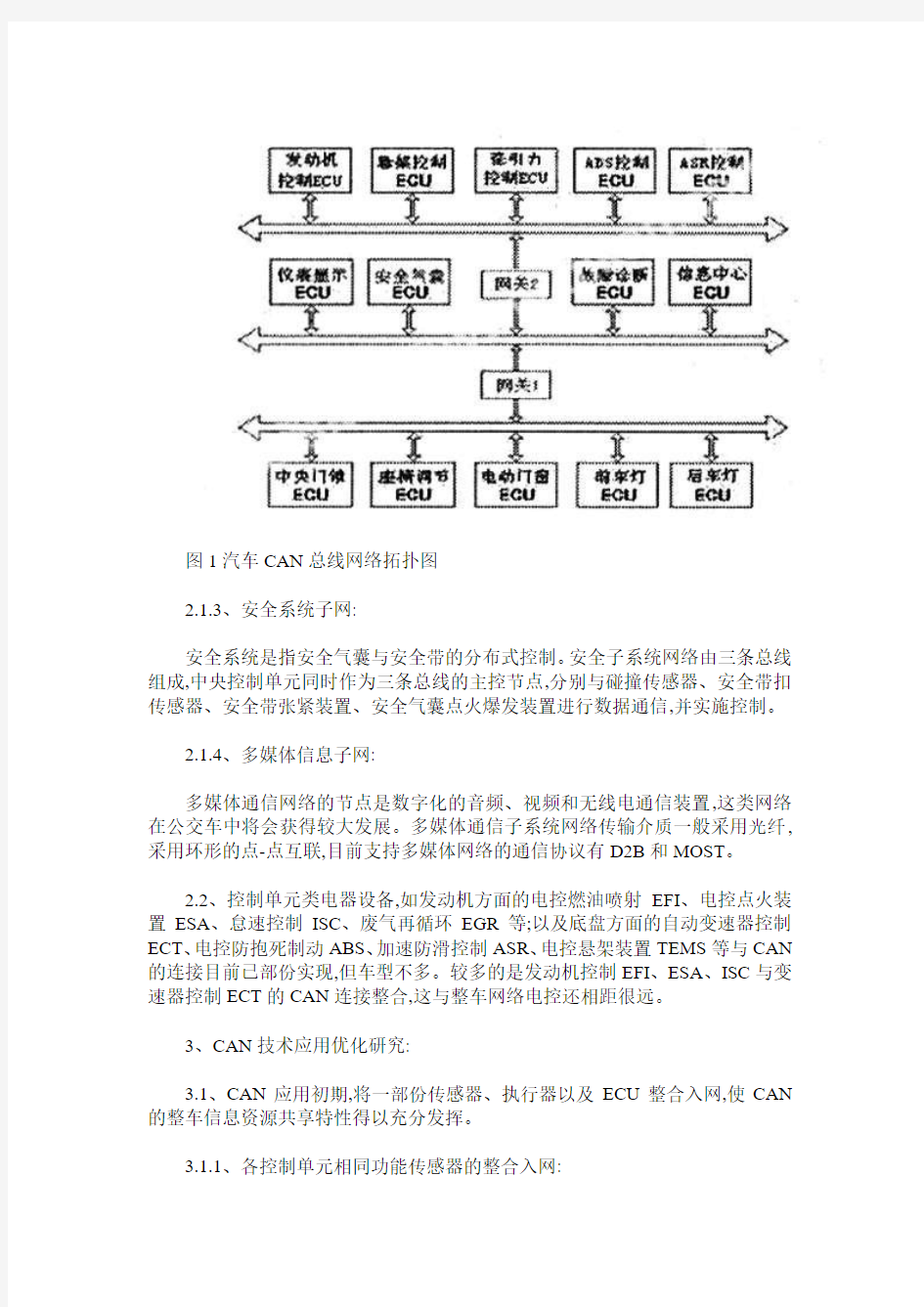

目前,车用电气设备越来越多,而且近年来ITS的发展,以3G(GPS、GIS和GSM)为代表的新型电子通信产品的出现,对汽车的综合布线和信息的共享交互提出了更高的要求。现代汽车中的控制单元类电气设备已不同程度地采用CAN网络,如图1是汽车CAN总线网络拓扑图。

2、CAN技术应用现状:

2.1、现代汽车中CAN的应用构成了四个基本子网:

2.1.1、动力系统子网:

以高速CAN为总线的动力系统子网,主要由发动机、ABS、ASR、安全气囊、组合仪表等控制器组成。现代汽车主要采用复合动力源提供动力,能量的平衡控制比较复杂,驾驶操作命令的解释为上层,而能量平衡控制为第二层。

2.1.2、车身控制系统子网:

车身控制系统包括两个车门控制器、后视镜的调节控制、后行李箱远程集中控制、电子组合仪表控制器、防盗系统控制器、车灯控制器及雨刷控制器等。车身控制需要某些车辆运行与控制信息,需要与动力系统通信,所以,电子组合仪表ECU成为动力系统网络与车身系统网络的网关。

汽车发动机的发展与新技术分析

汽车发动机的发展与新技术分析 【摘要】本文对汽车发动机技术现状进行了概述,并从三缸涡轮增压发动机、柴油发动机配电子涡轮、汽油机这三个方面就汽车发动机新技术做了举例说明。最后对汽车发动机发展新技术做了展望。 【关键词】汽车发动机;发展现状;新技术 一、发动机技术现状 自90年代出现第一台内燃机以来,内燃机作为汽车动力装置已经有一百五十多年的历史了。随着科技的飞速发展,汽车发动机技术经过了三次历史变革。在第一次历史变革中,汽车发动机的燃料由最初的煤气更变为石油燃料(如柴油、煤油、汽油等);在第二次历史变革中,汽车发动机实现了工业化生产;在第三次历史变革中,汽车发动机与电子技术实现了结合。当前,电子控制技术在汽车发动机中得到了广泛的应用,例如配气机构、燃料供给等。科技的日新月异使得汽车发动机新技术层出不穷。 二、汽车发动机新技术 (一)三缸涡轮增压发动机 1.PSA 1.2THP发动机 在2014年北京车展上,标致汽车展台为大家带来了一个小家伙——1.2THP 发动机。目前该发动机已在神龙集团襄阳发动机工厂生产,未来将在东风标致以及雪铁龙旗下多款车型中应用。 这台1.2THP三缸涡轮增压直喷发动机采用了全铝机身轻量化设计,同时加入了平衡轴设计,降低发动机的整栋以及噪音。最后,凭借涡轮增压、缸内直喷以及进排气门双可变正时技术,使得这台精油1.2L排量的的发动机最大功率达到了100KW,最大扭矩也达到了230Nm.这一数据接近一台1.8L自然吸气发动机的数据了。 在配气方面,1.2THP发动机采用双顶置凸轮轴,并且拥有进排气双连续可变正时技术与涡轮增压相辅相成的还有缸内直喷技术,采用高压油泵将提供200Bar压力的喷油压力。 2.雷诺Energy TCe 90发动机 作为法系车的另一个代表,雷诺在2014年的法国车展上展示了旗下的三缸发动机。雷诺一直是最稳定的引擎供应商,雷诺Energy TCe 90发动机从F1赛场上借鉴了不少经验。

防火墙技术的研究

安徽城市管理职业学院 毕业论文 题目:防火墙技术的研究 班级: 07计算机网络技术(1)班 姓名:徐乔 指导老师:金诗谱 2009年11月29日

内容提要 internet的迅速发展给现代人的生产和生活都带来了前所未有的飞跃,大大提高了工作效率,丰富了人们的生活,弥补了人们的精神空缺;而与此同时给人们带来了一个日益严峻的问题———网络安全。网络的安全性成为当今最热门的话题之一,很多企业为了保障自身服务器或数据安全都采用了防火墙。随着科技的发展,防火墙也逐渐被大众所接受。但是,由于防火墙是属于高科技产物,许多的人对此还并不是了解的十分透彻。本文全面介绍了Internet防火墙技术与产品的发展历程;详细剖析了第四代防火墙的功能特色、关键技术、实现方法及抗攻击能力;防火墙工作的方式,以及防火墙的基本分类,并且讨论了每一种防火墙的优缺点。同时简要描述了Internet防火墙技术的发展趋势。 防火墙技术是建立在现代通信网络技术和信息安全技术基础上的应用性安全技术,越来越多地应用于专用网络与公用网络的互连环境之中,尤以Internet网络为最甚。Internet的迅猛发展,使得防火墙产品在短短的几年内异军突起,很快形成了一个产业:1995年,刚刚面市的防火墙技术产品市场量还不到1万套;到1996年底,就猛增到10万套;据国际权威商业调查机构的预测,防火墙市场将以173%的复合增长率增长,今年底将达到150万套,市场营业额将从1995年的 1.6 亿美元上升到今年的9.8亿美元 为了更加全面地了解Internet防火墙及其发展过程,特别是第四代防火墙的技术特色,我们非常有必要从产品和技术角度对防火墙技术的发展演变做一个详细的考察。 关键词:Internet 网路安全防火墙过滤地址转换

防火墙技术的分析与研究任佚

网络教育学院 本科生毕业论文(设计) 题目:防火墙技术的分析与研究 学习中心:万州电大奥鹏学习中心 层次:专科起点本科 专业:网络工程 年级: 2011年秋季 学号: 111511405189 学生:任佚 指导教师:龙珠 完成日期: 2013年06月04日

内容摘要 随着计算机网络的发展,上网的人数不断地增大,网上的资源也不断地增加,网络的开放性、共享性、互连程度也随着扩大,所以网络的安全问题也是现在注 关键词:防火墙;网络安全;外部网络;内部网络

目录 内容摘要 ............................................................ I 引言 . (1) 1 概述 (2) 1.1 背景 (2) 1.2 本文的主要内容及组织结构 (2) 2 防火墙技术的优缺点 (4) 2.1 防火墙技术 (4) 2.1.1 防火墙的定义 (4) 2.1.2 防火墙的功能 ......................... 错误!未定义书签。 2.2 防火墙的优缺点............................. 错误!未定义书签。 3 防火墙的基本类型及发展 (4) 3.1 防火墙类型 (4) 3.1.1 包过滤型 (4) 3.1.2 网络地址转化一NAT .................... 错误!未定义书签。 3.1.3 代理型 ............................... 错误!未定义书签。 3.1.4 监测型 ............................... 错误!未定义书签。 3.2 防火墙的发展............................... 错误!未定义书签。 防火墙的发展主要经历了五个阶段,分别是:........ 错误!未定义书签。 3.2.1 ............ 错误!未定义书签。 3.2.2 .......... 错误!未定义书签。 3.2.3 .. 错误!未定义书签。 3.2.4 第四代防火墙 .......................... 错误!未定义书签。 3.2.5 第五代防火墙 .......................... 错误!未定义书签。 4 防火墙在网络安全中的应用 (5) 4.1防火墙技术在校园网建设中的重要性 (5) 4.2防火墙技术在高校校园网中的选用原则 .......... 错误!未定义书签。 4.2.1.防火墙技术 ............................ 错误!未定义书签。 4.2.2.高校校园网中使用防火墙的选用原则 ...... 错误!未定义书签。 4.3高校校园网中常用的防火墙技术 ................ 错误!未定义书签。 4.3.1包过滤技术............................. 错误!未定义书签。 4.3.2代理技术............................... 错误!未定义书签。 4.3.3状态检查技术........................... 错误!未定义书签。 4.3.4内容检查技术。内容检查技术提供对高层服务错误!未定义书签。 4.4防火墙技术在高校校园网中应用的实例 .......... 错误!未定义书签。 5 结论 ............................................ 错误!未定义书签。参考文献 (6)

图像增强研究现状

在借鉴国外相对成熟理论体系与技术应用体系的条件下,国内的增强技术与应用也有了很大的发展。总体来说,图像增强技术的发展大致经历了初创期、发展期、普及期与应用期4个阶段。初创期开始于20世纪60年代,当时的图像采用像素型光栅进行扫描显示,大多采用中、大型机对其进行处理。在这一时期由于图像存储成本高,处理设备造价高,因而其应用面很窄。20世纪70年代进入了发展期,开始大量采用中、大型机进行处理,图像处理也逐渐改用光栅扫描显示方式,特别就是出现了CT与卫星遥感图像,对图像增强处理提出了一个更高的要求。到了20世纪80年代,图像增强技术进入普及期,此时的计算机已经能够承担起图形图像处理的任务。20世纪90年代进入了应用期,人们运用数字图像增强技术处理与分析遥感图像,以有效地进行资源与矿藏的勘探、调查、农业与城市的土地规划、作物估产、气象预报、灾害及军事目标的监视等。在生物医学工程方面,运用图像增强技术对X射线图像、超声图像与生物切片显微图像等进行处理,提高图像的清晰度与分辨率。在工业与工程方面,主要应用于无损探伤、质量检测与过程自动控制等方面。在公共安全方面,人像、指纹及其她痕迹的处理与识别,以及交通监控、事故分析等都在不同程度上使用了图像增强技术。图像增强就是图像处理的重要组成部分,传统的图像增强方法对于改善图像质量发挥了极其重要的作用。随着对图像技术研究的不断深入与发展,新的图像增强方法不断出现。例如一些学者将模糊映射理论引入到图像增强算法中,提出了包括模糊松弛、模糊熵、模糊类等增强算法来解决增强算法中映射函数选择问题,并且随着交互式图像增强技术的应用,可以主观控制图像增强效果。同时利用直方图均衡技术的图像增强也有许多新的进展:例如提出了多层直方图结合亮度保持的均衡算法、动态分层直方图均衡算法。这些算法通过分割图像,然后在子层图像内做均衡处理,较好地解决了直方图均衡过程中的对比度过拉伸问题,并且可以控制子层灰度映射范围,增强效果较好。 20世纪20年代图片第一次通过海底电缆从伦敦传往纽约。当时人们通过字符模拟得到中间色调的方法来还原图像。早期的图像增强技术往往涉及硬件参数的设置,如打印过程的选择与亮度等级的分布等问题。在1921年年底提出了一种基于光学还原的新技术。在这一时期由于引入了一种用编码图像纸带去调制光束达到调节底片感光程度的方法,使灰度等级从5个灰度级增加到15个灰度等级,这种方法明显改善了图像复原的效果。到20世纪60年代早期第一台可以执行数字图像处理任务的大型计算机制造出来了,这标志着利用计算机技术处理数字图像时代的到来。1964年,研究人员在美国喷气推进实验室(JPL)里使用计算机以及其它硬件设备,采用几何校正、灰度变换、去噪声、傅里叶变换以及二维线性滤波等增强方法对航天探测器“徘徊者7号”发回的几千张月球照片进行处理,同时她们也考虑太阳位置与月球环境的影响,最终成功地绘制出了月球表面地图。随后她们又对1965年“徘徊者8号”发回地球的几万张照片进行了较为复杂的数字图像处理,使图像质量进一步提高。这些成绩不仅引起世界许多有关方面的注意而且JPL本身也更加重视对数字图像处理地研究与设备的改进,并专门成立了图像处理实验室IPL。在IPL里成功的对后来探测飞船发回的几十万张照片进行了更为复杂的图像处理,最终获得了月球的地形图、彩色图以及全景镶嵌图。从此数字图像增强技术走进了航空航天领域。 20世纪60年代末与20世纪70年代初有学者开始将图像增强技术用于医学图像、地球遥感监测与天文学等领域。X射线就是最早用于成像的电磁辐射源之一,在1895年X射线由伦琴发现。20世纪70年代Godfrey N、Hounsfield先生与Allan M、Cormack教授共同发明计算机轴向断层技术:一个检测器围绕病人,并用X射线源绕着物体旋转。X射线穿过身体并由位于对面环中的相应检测器收集起来。其原理就是用感知的数据去重建切片图像。当物体沿垂直于检测器的方向运动时就产生一系列的切片,这些切片组成了物体内部的再现图像。到了20世纪80年代以后,各种硬件的发展使得人们不仅能够处理二维图像,而且开始处理三维图像。许多能获得三维图像的设备与分析处理三维图像的系统已经研制成功了,图像处理技术

研究生必备的人工神经网络电子书汇总(31本)

研究生必备的人工神经网络电子书汇总(31本) 这些都是我从淘宝和百度文库里面搜集到的电子书,需要的可以联系我 QQ:415295747,或者登录我的博客https://www.360docs.net/doc/9a5179856.html,/u/1723697742 1.神经网络在应用科学和工程中的应用——从基础原理到复杂的模式识别 5 译者序 6 前 9 致谢 10 作者简介 11 目录 19 第1章从数据到模型:理解生物学、生态学和自然系统的复杂性和挑战 27 第2章神经网络基础和线性数据分析模型 72 第3章用于非线性模式识别的神经网络 105 第4章神经网对非线性模式的学习 166 第5章从数据中抽取可靠模式的神经网络模型的实现 205 第6章数据探测、维数约简和特征提取 235 第7章使用贝叶斯统计的神经网络模型的不确定性评估 276 第8章应用自组织映射的方法发现数据中的未知聚类 359 第9章神经网络在时间序列预测中的应用 458 附录 2.MATLB 神经网络30个案例分析 第1章BP神经网络的数据分类——语音特征信号分类 23 第2章BP神经网络的非线性系统建模——非线性函数拟合 33 第3章遗传算法优化BP神经网络——非线性函数拟合 48 第4章神经网络遗传算法函数极值寻优——非线性函数极值寻优 57 第5章基于BP_Adsboost的强分类器设计——公司财务预警建模 66 第6章PID神经元网络解耦控制算法——多变量系统控制 77 第7章RBF网络的回归——非线性函数回归的实现 85 第8章GRNN的数据预测——基于广义回归神经网络的货运量预测 93 第9章离散Hopfield神经网络的联想记忆——数字识别 102 第10章离散Hopfield神经网络的分类——高校科研能力评价 112 第11章连续Hopfield神经网络的优化——旅行商问题优化计算 124 第12章SVM的数据分类预测——意大利葡萄酒种类识别 134 第13章SVM的参数优化——如何更好的提升分类器的性能

开源大数据查询分析底层技术三大基石引擎现状_光环大数据培训

https://www.360docs.net/doc/9a5179856.html, 开源大数据查询分析底层技术三大基石引擎现状_光环大数据培训 大数据查询分析是云计算中核心问题之一,自从Google在2006年之前的几篇论文奠定云计算领域基础,尤其是GFS、Map-Reduce、 Bigtable被称为云计算底层技术三大基石。GFS、Map-Reduce技术直接支持了Apache Hadoop项目的诞生。Bigtable和Amazon Dynamo直接催生了NoSQL这个崭新的数据库领域,撼动了RDBMS在商用数据库和数据仓库方面几十年的统治性地位。FaceBook的Hive项目是建立在Hadoop上的数据仓库基础构架,提供了一系列用于存储、查询和分析大规模数据的工具。当我们还浸淫在GFS、Map-Reduce、 Bigtable 等Google技术中,并进行理解、掌握、模仿时,Google在2009年之后,连续推出多项新技术,包括:Dremel、 Pregel、Percolator、Spanner和F1。其中,Dremel促使了实时计算系统的兴起,Pregel开辟了图数据计算这个新方向,Percolator使分布式增量索引更新成为文本检索领域的新标准,Spanner和F1向我们展现了跨数据中心数据库的可能。在Google的第二波技术浪潮中,基于Hive和Dremel,新兴的大数据公司Cloudera开源了大数据查询分析引擎Impala,Hortonworks开源了 Stinger,Fackbook开源了Presto。类似Pregel,UC Berkeley AMPLAB实验室开发了Spark图计算框架,并以Spark为核心开源了大数据查询分析引擎Shark。由于某电信运营商项目中大数据查询引擎选型需求,本文将会对Hive、Impala、Shark、Stinger和Presto这五类主流的开源大数据查询分析引擎进行简要介绍以及性能比较,最后进行总结与展望。Hive、Impala、Shark、Stinger和Presto的进化图谱。 2 图1. Impala、Shark、Stinger和Presto的进化图谱 当前主流引擎简介

防火墙试题和答案解析

武汉职业技术学院 总复习二 班级:姓名:学号: 一.选择题 1、对于防火墙不足之处,描述错误的是 D 。 A.无法防护基于尊重作系统漏洞的攻击 B.无法防护端口反弹木马的攻击 C.无法防护病毒的侵袭 D.无法进行带宽管理 2. 防火墙对数据包进行状态检测包过滤是,不可以进行过滤的是:D。 A: 源和目的IP地址 B: 源和目的端口 C: IP协议号 D: 数据包中的内容 3. 防火墙对要保护的服务器作端口映射的好处是: D 。 A: 便于管理 B: 提高防火墙的性能 C: 提高服务器的利用率 D: 隐藏服务器的网络结构,使服务器更加安全 4. 关于防火墙发展历程下面描述正确的是 A 。 A.第一阶段:基于路由器的防火墙 B. 第二阶段:用户化的防火墙工具集 C. 第三阶段:具有安全尊重作系统的防火墙 D: 第四阶段:基于通用尊重作系统防火墙 5. 包过滤防火墙的缺点为: A 。 A. 容易受到IP欺骗攻击 B. 处理数据包的速度较慢 C: 开发比较困难 D: 代理的服务(协议)必须在防火墙出厂之前进行设定 6. 内网用户通过防火墙访问公众网中的地址需要对源地址进行转换,规则中的动作应选择: B 。 A:Allow B:NAT C:SAT D:FwdFast 7. 从安全属性对各种网络攻击进行分类,阻断攻击是针对 B 的攻击。 A. 机密性 B. 可用性 C. 完整性 D. 真实性 8. VPN的加密手段为 C 。 A. 具有加密功能的防火墙

B. 具有加密功能的路由器 C. VPN内的各台主机对各自的信息进行相应的加密 D. 单独的加密设备 9. 根据ISO的信息安全定义,下列选项中___ B _是信息安全三个基本属性之一。 A 真实性 B 可用性 C 可审计性 D 可靠性 10. 计算机病毒最本质的特性是__ C__。 A 寄生性 B 潜伏性 C 破坏性 D 攻击性 11. 防止盗用IP行为是利用防火墙的 C 功能。 A: 防御攻击的功能 B: 访问控制功能 C: IP地址和MAC地址绑定功能 D: URL过滤功能 12. F300-Pro是属于那个级别的产品 C 。 A:SOHO级(小型企业级) B:低端产品(中小型企业级) C:中段产品(大中型企业级) D:高端产品(电信级) 13. 一般而言,Internet防火墙建立在一个网络的 C 。 A. 内部子网之间传送信息的中枢 B. 每个子网的内部 C. 内部网络与外部网络的交叉点 D. 部分内部网络与外部网络的结合处 14. 目前,VPN使用了 A 技术保证了通信的安全性。 A. 隧道协议、身份认证和数据加密 B. 身份认证、数据加密 C. 隧道协议、身份认证 D. 隧道协议、数据加密 15. 我国在1999年发布的国家标准_ C ___为信息安全等级保护奠定了基础 A.GB 17799 B .GB 15408 C.GB 17859 D.GB 14430 16. 网络安全最终是一个折衷的方案,即安全强度和安全操作代价的折衷,除增加安全

图像增强方法的研究

图像增强方法的研究 摘要 数字图像处理是指将图像信号转换成数字格式并利用计算机对其进行处理的过程。在图像处理中,图像增强技术对于提高图像的质量起着重要的作用。本文先对图像增强的原理以及各种增强方法进行概述,然后着重对灰度变换、直方图均衡化、平滑和锐化等几种常用的增强方法进行了深入的研究,在学习数字图像的基本表示与处理方法的基础上,针对图像增强的普遍性问题,研究和实现常用的图像增强方法及其算法,通过Matlab实验得出的实际处理效果来对比各种算法的优缺点,讨论不同的增强算法的适用场合,并对其图像增强方法进行性能评价。如何选择合适的方法对图像进行增强处理,是本文的主要工作,为了突出每种增强方法的差异,本文在Matlab的GUI图形操作界面中集合了四种常用算法的程序,以达到对各种算法的对比更直观和鲜明的效果。 关键词:图像增强直方图均衡化灰度变换平滑锐化

目录 1 图像增强的基本理论 (3) 1.1 课题背景及意义 (3) 1.2 课题的主要内容 (4) 1.3 数字图像基本概念 (5) 1.3.1数字图像的表示 (5) 1.3.2 图像的灰度 (5) 1.3.3灰度直方图 (5) 1.4 图像增强概述 (6) 1.5图像增强概述 (8) 1.5.1图像增强的定义 (8) 1.5.2常用的图像增强方法 (8) 1.5.3图像增强的现状与应用 (9) 2 图像增强方法与原理 (10) 2.1 图像变换 (10) 2.1.1 离散图像变换的一般表达式 (10) 2.1.2 离散沃尔什变换 (11) 2.2 灰度变换 (12) 2.2.1 线性变换 (12) 2.2.2 分段线性变换 (13) 2.2.3 非线性变换 (13) 2.3 直方图变换 (14) 2.3.1 直方图修正基础 (14) 2.3.2 直方图均衡化 (16) 2.3.3 直方图规定化 (17) 2.4 图像平滑与锐化 (18) 2.4.1 平滑 (18) 2.4.2 锐化 (19)

神经网络的应用及其发展

神经网络的应用及其发展 [摘要] 该文介绍了神经网络的发展、优点及其应用和发展动向,着重论述了神经网络目前的几个研究热点,即神经网络与遗传算法、灰色系统、专家系统、模糊控制、小波分析的结合。 [关键词]遗传算法灰色系统专家系统模糊控制小波分析 一、前言 神经网络最早的研究20世纪40年代心理学家Mcculloch和数学家Pitts合作提出的,他们提出的MP模型拉开了神经网络研究的序幕。神经网络的发展大致经过三个阶段:1947~1969年为初期,在这期间科学家们提出了许多神经元模型和学习规则,如MP模型、HEBB学习规则和感知器等;1970~1986年为过渡期,这个期间神经网络研究经过了一个低潮,继续发展。在此期间,科学家们做了大量的工作,如Hopfield教授对网络引入能量函数的概念,给出了网络的稳定性判据,提出了用于联想记忆和优化计算的途径。1984年,Hiton教授提出Boltzman机模型。1986年Kumelhart等人提出误差反向传播神经网络,简称BP 网络。目前,BP网络已成为广泛使用的网络;1987年至今为发展期,在此期间,神经网络受到国际重视,各个国家都展开研究,形成神经网络发展的另一个高潮。神经网络具有以下优点: (1) 具有很强的鲁棒性和容错性,因为信息是分布贮于网络内的神经元中。 (2) 并行处理方法,使得计算快速。 (3) 自学习、自组织、自适应性,使得网络可以处理不确定或不知道的系统。 (4) 可以充分逼近任意复杂的非线性关系。 (5) 具有很强的信息综合能力,能同时处理定量和定性的信息,能很好地协调多种输入信息关系,适用于多信息融合和多媒体技术。 二、神经网络应用现状 神经网络以其独特的结构和处理信息的方法,在许多实际应用领域中取得了显著的成效,主要应用如下: (1) 图像处理。对图像进行边缘监测、图像分割、图像压缩和图像恢复。

大型飞机发动机的发展现状和关键技术分析

第23卷第6期2008年6月 航空动力学报 Journal of Aerospace Pow er Vol.23No.6 J une 2008 文章编号:100028055(2008)0620976205 大型飞机发动机的发展现状和关键技术分析 刘大响1,金 捷2,彭友梅1,胡晓煜3 (1.中国航空工业第一集团公司科技委,北京100012; 2.北京航空航天大学航空发动机数值仿真研究中心,北京100083; 3.中国航空工业第一集团公司发展研究中心,北京100012) 摘 要:对军民用大涵道比涡扇发动机的现状和发展趋势等进行了阐述,从国家大型飞机工程的战略目标、大型飞机发动机的重要性和市场前景等方面,对我国大涵道比涡扇发动机的需求、现状和差距进行了初步分析,简要介绍了我国大涵道比涡扇发动机的总体方案,提出了发展我国大涵道比涡扇发动机的主要关键技术,并分别从大涵道比涡扇发动机、国际合作、材料工艺试验条件建设等方面,简要论述了关键技术解决途径与措施建议. 关 键 词:大涵道比涡扇发动机;综述;需求分析;关键技术;措施途径中图分类号:V231 文献标识码:A 收稿日期:2007208209;修订日期:2008204208 作者简介:刘大响(1937-),男,湖南祁东人,教授、博导、工程院院士,主要研究方向:发动机发展战略、发动机总体、稳定性分析 和评定、发动机数值仿真技术等. Summarization of development status and key technologies for large airplane engines L IU Da 2xiang 1,J IN Jie 2,PEN G Y ou 2mei 1,HU Xiao 2yu 3 (https://www.360docs.net/doc/9a5179856.html,mittee of Science and Technology of China Aviation Indust ry Corporation I , Beijing 100012,China ; 2.Aeroengine Numerical Simulation Research Center , Beijing University of Aeronautics and Ast ronautics ,Beijing 100083,China ;3.Develop ment and Research Center of China Aviation Indust ry Corporation I , Beijing 100012,China )Abstract :The develop ment stat us and trends of military and civil high bypass pressure ratio (BPR )t urbofan engines for large airplanes has been summarized in t he paper.In t he as 2pect s of st rategical goals ,importance and marketing foreground of t he high BPR t urbofan engines for national large airplanes engineering in China ,t he requirement s ,stat us and gap s of high BPR t urbofan engines in China have been analysis briefly as well as t he int roduction of t he overall engine scheme for t he high BPR t urbofan engines wit h t he main key technolo 2gies for t he engines.In terms of military and civil high BPR t urbofan engines technologies ,international cooperation ,materials and techniques and test facilities ,some suggestion and app roach have been discussed for t he technical challenges wit h t he develop ment of high BPR t urbofan engines in China. K ey w ords :highbypass pressure ratio (BPR )t urbofan engine ;summarization ; requirement s ;key technologies ;app roach

(完整版)浅析防火墙技术现状及发展

浅析防火墙技术现状及发展 1.防火墙概述 网络安全技术的主要代表是防火墙,下面简要介绍一下这种技术。 网络安全所说的防火墙是指内部网和外部网之间的安全防范系统。它使得内部网络与因特网之间或与其它外部网络之间互相隔离、限制网络互访。用来保护内部网络。防火墙通常安装在内部网与外部网的连接点上。所有来自Internet(外部网)的传输信息或从内部网发出的信息都必须穿过防火墙 防火墙的主要功能包括: (1)防火墙可以对流经它的网络通信进行扫描.从而过滤掉一些攻击.以免其在目标计算机上被执行。 (2)防火墙可以关闭不使用的端口.而且它还能禁止特定端口的输出信息。 (3)防火墙可以禁止来自特殊站点的访问,从而可以防止来自不明入侵者的所有通信.过滤掉不安全的服务和控制非法用户对网络的访问。 (4)防火墙可以控制网络内部人员对Intemet上特殊站点的访问。 (5)防火墙提供了监视Internet安全和预警的方便端点。 2.防火墙在企业中的应用现状 由于现在的各企业中应用的网络非常广泛.所以防火墙在企业中自然也是受到了非常多的应用下面介绍(论文发表向导江编辑专业/耐心/负责扣扣二三三五一六二五九七)下防火墙在企业中具体的应用。防火墙是网络安全的关口设备.只有在关键网络流量通过防火墙的时候.防火墙才能对此实行检查、防护功能。 (1)防火墙的位置一般是内网与外网的接合处.用来阻止来自外部网络的入侵 (2)如果内部网络规模较大,并且设置虚拟局域网(VLAN).则应该在各个VLAN之间设置防火墙 (3)通过公网连接的总部与各分支机构之间应该设置防火墙 (4)主干交换机至服务器区域工作组交换机的骨干链路上 (5)远程拨号服务器与骨干交换机或路由器之间 总之.在网络拓扑上.防火墙应当处在网络的出口与不同安全等级区域的结合处。安装防火墙的原则是:只要有恶意侵入的可能.无论是内部网还是外部网的连接处都应安装防火墙 3.防火墙技术发展趋势

图像增强研究现状

在借鉴国外相对成熟理论体系和技术应用体系的条件下,国内的增强技术和应用也有了很大的发展。总体来说,图像增强技术的发展大致经历了初创期、发展期、普及期和应用期4个阶段。初创期开始于20世纪60年代,当时的图像采用像素型光栅进行扫描显示,大多采用中、大型机对其进行处理。在这一时期由于图像存储成本高,处理设备造价高,因而其应用面很窄。20世纪70年代进入了发展期,开始大量采用中、大型机进行处理,图像处理也逐渐改用光栅扫描显示方式,特别是出现了CT和卫星遥感图像,对图像增强处理提出了一个更高的要求。到了20世纪80年代,图像增强技术进入普及期,此时的计算机已经能够承担起图形图像处理的任务。20世纪90年代进入了应用期,人们运用数字图像增强技术处理和分析遥感图像,以有效地进行资源和矿藏的勘探、调查、农业和城市的土地规划、作物估产、气象预报、灾害及军事目标的监视等。在生物医学工程方面,运用图像增强技术对X 射线图像、超声图像和生物切片显微图像等进行处理,提高图像的清晰度和分辨率。在工业和工程方面,主要应用于无损探伤、质量检测和过程自动控制等方面。在公共安全方面,人像、指纹及其他痕迹的处理和识别,以及交通监控、事故分析等都在不同程度上使用了图像增强技术。图像增强是图像处理的重要组成部分,传统的图像增强方法对于改善图像质量发挥了极其重要的作用。随着对图像技术研究的不断深入和发展,新的图像增强方法不断出现。例如一些学者将模糊映射理论引入到图像增强算法中,提出了包括模糊松弛、模糊熵、模糊类等增强算法来解决增强算法中映射函数选择问题,并且随着交互式图像增强技术的应用,可以主观控制图像增强效果。同时利用直方图均衡技术的图像增强也有许多新的进展:例如提出了多层直方图结合亮度保持的均衡算法、动态分层直方图均衡算法。这些算法通过分割图像,然后在子层图像内做均衡处理,较好地解决了直方图均衡过程中的对比度过拉伸问题,并且可以控制子层灰度映射范围,增强效果较好。 20世纪20年代图片第一次通过海底电缆从伦敦传往纽约。当时人们通过字符模拟得到中间色调的方法来还原图像。早期的图像增强技术往往涉及硬件参数的设置,如打印过程的选择和亮度等级的分布等问题。在1921年年底提出了一种基于光学还原的新技术。在这一时期由于引入了一种用编码图像纸带去调制光束达到调节底片感光程度的方法,使灰度等级从5个灰度级增加到15个灰度等级,这种方法明显改善了图像复原的效果。到20世纪60年代早期第一台可以执行数字图像处理任务的大型计算机制造出来了,这标志着利用计算机技术处理数字图像时代的到来。1964年,研究人员在美国喷气推进实验室(JPL)里使用计算机以及其它硬件设备,采用几何校正、灰度变换、去噪声、傅里叶变换以及二维线性滤波等增强方法对航天探测器“徘徊者7号”发回的几千张月球照片进行处理,同时他们也考虑太阳位置和月球环境的影响,最终成功地绘制出了月球表面地图。随后他们又对1965年“徘徊者8号”发回地球的几万张照片进行了较为复杂的数字图像处理,使图像质量进一步提高。这些成绩不仅引起世界许多有关方面的注意而且JPL本身也更加重视对数字图像处理地研究和设备的改进,并专门成立了图像处理实验室IPL。在IPL里成功的对后来探测飞船发回的几十万张照片进行了更为复杂的图像处理,最终获得了月球的地形图、彩色图以及全景镶嵌图。从此数字图像增强技术走进了航空航天领域。 20世纪60年代末和20世纪70年代初有学者开始将图像增强技术用于医学图像、地球遥感监测和天文学等领域。X射线是最早用于成像的电磁辐射源之一,在1895年X射线由伦琴发现。20世纪70年代Godfrey N. Hounsfield先生和Allan M. Cormack教授共同发明计算机轴向断层技术:一个检测器围绕病人,并用X射线源绕着物体旋转。X射线穿过身体并由位于对面环中的相应检测器收集起来。其原理是用感知的数据去重建切片图像。当物体沿垂直于检测器的方向运动时就产生一系列的切片,这些切片组成了物体内部的再现图像。到了20

发动机排放技术的应用分析开题报告

毕业设计开题报告 题目发动机排放技术的应用分析学生姓名 xxx 学号 xxxx 所在院(系) 机械工程学院 专业班级 xxx 指导教师 xxx 2015年3月19日

型发动机、应用磁化等技术使燃料燃烧更充分;采用多级喷油和多气门技术等。 机外控制法。采用低污染动力装置和促进燃烧完全的各种措施是解决排气净化的根本措施,但还需要作大量工作,而且对于正在使用的汽车很难采用,在现有发动机的基础上加装净化装置是一种比较可行的方法,而对这种排气净化装置的要求是:对发动机性能影响很小,且结构简单,体积小,重量轻,使用方便,寿命长,目前的方法有二次空气喷射法、在排气出口加装热反应器、或加装催化转换装置、采用后燃法等。 发动机稳态排放特性 发动机排放污染物的浓度是随发动机的工况(负荷与转速)变化的,各种排气污染物(CO、HC等)的排放量随发动机运转工况参数如转速、平均有效压力等的变化规律,称为发动机的排放特性。发动机有害排放物对大气污染的程度,不仅取决于其排放浓度,而且还取决于其质量排放量。 发动机的瞬态排放特性 发动机的转矩和角速度随时间迅速变化的工况,称为发动机的瞬态工况。汽车的冷态及热态起动、加速、行驶时负载突然增加的工况,都是典型的瞬态工况,在这种工况下,其转速和负荷不断的变化,发动机各部件的温度以及工作循环参数也在不断的变化,此时发动机的排放与稳态工况有很大的不同。影响汽车瞬态排放特性的有起动工况、加减速工况、怠速工况等。 试验设备介绍:本次汽车排放试验,所用的排放、测试、分析设备。包括: (1)AVL一ZOLINER底盘测功机系统。它由控制计算机(MMI)、AVL一ZOLINER底盘测功机、跟踪风机、司机助和测量控制柜等设备组成; AvL一zoLLNER底盘测功机系统。 AVL一ZOLLNER底盘测功机不仅可以满足欧洲经济委员会(ECE)的标准,也可以满足 美国环境保护局(EPA)的招标技术规格。它采用了48英寸直线型单转鼓式的设计模式, 转鼓表面喷涂铬钢;基础惯量为1360kg,最大测量速度为20k0m/h,所允许的被测车辆的 最大轴重为30O0kg;采用直流电力(DC)测功机技术,可用于前轮或后轮驱动双轴机动车 的排放和性能测试。 (1)AvL一ZOLLNER底盘测功机的测量控制单元由测量控制柜(RRR)和控制计算机(MMI)组成,由高精度的数字脉冲发生器确定转鼓的速度,通过控制柜中的控制计算机的脉冲频率来记录时间; (2)司机助实际上是带有两台同步显示的监视器的计算机。其作用是:试验车在底 盘测功机上进行试验时,由它显示出已设定的速度一时间曲线和试验车实际运行的速度, 可以指导试验员更好地控制试验车; (3)车辆跟踪风机由一台离心风机和一个控制柜组成。离心风机的电机功率为15kw, 最大风量为38220m3。车辆跟踪风机在控制柜的控制下,根据试验车在底盘测功机上的试验车速,调整转速,模拟出汽车在实际道路上行驶过程中的风向阻力,使试验过程更加接近于试验车在实际道路上的运行情况。 (1)降低汽油机排放污染物所采取的措施

防火墙技术研究报告

防火墙技术研究报告

防火墙技术 摘要:随着计算机的飞速发展以及网络技术的普遍应用,随着信息 时代的来临,信息作为一种重要的资源正得到了人们的重视与应用。因特网是一个发展非常活跃的领域,可能会受到黑客的非法攻击, 所以在任何情况下,对于各种事故,无意或有意的破坏,保护数据 及其传送、处理都是非常必要的。比如,计划如何保护你的局域网 免受因特网攻击带来的危害时,首先要考虑的是防火墙。防火墙的 核心思想是在不安全的网际网环境中构造一个相对安全的子网环境。文介绍了防火墙技术的基本概念、原理、应用现状和发展趋势。 Abstract:along with the universal application of the rapid development of computer and network technology, with the advent of the information age, information as an important resource is paid attention to and used by people. The Internet is a development of very active domain, may be illegally attacked by hackers, so in any case, for a variety of accident, accidental or intentional damage, protection of data and transfer, processing is very necessary. For example, plans to protect your network from the hazards brought by Internet attack, firewall is the first consideration. The core idea of firewall is the relative safety of the structure of a network environment in the insecure Internet environment. This paper introduces the basic concept of firewall technology, principle, application status and development trend. Keywords: firewall; network security

图像去雾技术研究

编号 图像去雾技术研究 The research on image defogging technology 学生姓名XX 专业电子科学与技术 学号XXXXXXX 学院电子信息工程学院

摘要 本文首先简单介绍了云雾等环境对图像成像的影响,接着从图像增强的角度研究图像去雾技术的基本方法,介绍了去雾算法的原理和算法实现步骤,并对去雾算法的优缺点和适用条件进行了总结。 基于图像增强的去雾原理,本文提出了联合使用同态滤波和全局直方图均衡的改进去雾算法。先进行同态滤波使有雾图像的细节充分暴露,然后采用全局直方图均衡扩展图像的灰度动态范围。去雾效果具有对比度高,亮度均匀,视觉效果好的特点,不足的是图像的颜色过于饱和。 关键字:图像增强图像去雾同态滤波全局直方图均衡

Abstract Firstly, this paper simply introduces the influence of cloud environment of image formation, then from the enhanced image perspective of image to fog technology basic method, is introduced to fog algorithm principle and algorithm steps, and has carried on the summary to fog algorithm advantages, disadvantages and applicable conditions. As for the defogging theory based on the image enhancement, the paper puts forward the improved defogging algorithm which requires combining homomorphic filtering and global histogram equalization. We should use homomorphic filtering to get details of the fogging images clearly exposed and then use global histogram equalization to spread the images’ gray scale dynamic range. Defogging has features of high contrast ratio, uniform brightness and good visual effect. But its drawback is that the image color is too saturated. Key words: image enhancement; image defogging; homomorphic filtering; global histogram equalization;

神经网络分析应用

基于动态BP神经网络的预测方法及其应用来源:中国论文下载中心 [ 08-05-05 15:35:00 ] 作者:朱海燕朱晓莲黄頔编辑:studa0714 摘要人工神经网络是一种新的数学建模方式,它具有通过学习逼近任意非线性映射的能力。本文提出了一种基于动态BP神经网络的预测方法,阐述了其基本原理,并以典型实例验证。 关键字神经网络,BP模型,预测 1 引言 在系统建模、辨识和预测中,对于线性系统,在频域,传递函数矩阵可以很好地表达系统的黑箱式输入输出模型;在时域,Box-Jenkins方法、回归分析方法、ARMA模型等,通过各种参数估计方法也可以给出描述。对于非线性时间序列预测系统,双线性模型、门限自回归模型、ARCH模型都需要在对数据的内在规律知道不多的情况下对序列间关系进行假定。可以说传统的非线性系统预测,在理论研究和实际应用方面,都存在极大的困难。相比之下,神经网络可以在不了解输入或输出变量间关系的前提下完成非线性建模[4,6]。神经元、神经网络都有非线性、非局域性、非定常性、非凸性和混沌等特性,与各种预测方法有机结合具有很好的发展前景,也给预测系统带来了新的方向与突破。建模算法和预测系统的稳定性、动态性等研究成为当今热点问题。目前在系统建模与预测中,应用最多的是静态的多层前向神经网络,这主要是因为这种网络具有通过学习逼近任意非线性映射的能力。利用静态的多层前向神经网络建立系统的输入/输出模型,本质上就是基于网络逼近能力,通过学习获知系统差分方程中的非线性函数。但在实际应用中,需要建模和预测的多为非线性动态系统,利用静态的多层前向神经网络必须事先给定模型的阶次,即预先确定系统的模型,这一点非常难做到。近来,有关基于动态网络的建模和预测的研究,代表了神经网络建模和预测新的发展方向。 2 BP神经网络模型 BP网络是采用Widrow-Hoff学习算法和非线性可微转移函数的多层网络。典型的BP算法采用梯度下降法,也就是Widrow-Hoff算法。现在有许多基本的优化算法,例如变尺度算法和牛顿算法。如图1所示,BP神经网络包括以下单元:①处理单元(神经元)(图中用圆圈表示),即神经网络的基本组成部分。输入层的处理单元只是将输入值转入相邻的联接权重,隐层和输出层的处理单元将它们的输入值求和并根据转移函数计算输出值。②联接权重(图中如V,W)。它将神经网络中的处理单元联系起来,其值随各处理单元的联接程度而变化。③层。神经网络一般具有输入层x、隐层y和输出层o。④阈值。其值可为恒值或可变值,它可使网络能更自由地获取所要描述的函数关系。⑤转移函数F。它是将输入的数据转化为输出的处理单元,通常为非线性函数。