AAA和防火墙配置命令

目录

第1章 AAA配置命令..............................................................................................................1-1

1.1 AAA配置命令.....................................................................................................................1-1

1.1.1 aaa authentication-scheme login............................................................................1-1

1.1.2 aaa-enable..............................................................................................................1-2

1.1.3 debugging aaa.........................................................................................................1-3

1.1.4 display aaa user......................................................................................................1-4

1.1.5 display level.............................................................................................................1-4

1.1.6 display local-user command-history........................................................................1-5

1.1.7 display local-user login-history................................................................................1-6

1.1.8 display local-user online..........................................................................................1-6

1.1.9 local-user password................................................................................................1-7

1.1.10 local-user service-type..........................................................................................1-8

1.1.11 login-method authentication-mode........................................................................1-9

1.1.12 reset local-user history........................................................................................1-10第2章防火墙配置命令...........................................................................................................2-1

2.1 防火墙配置命令..................................................................................................................2-1

2.1.1 acl............................................................................................................................2-1

2.1.2 debugging filter........................................................................................................2-1

2.1.3 display acl................................................................................................................2-2

2.1.4 display firewall.........................................................................................................2-3

2.1.5 firewall.....................................................................................................................2-4

2.1.6 firewall default.........................................................................................................2-4

2.1.7 firewall packet-filter.................................................................................................2-5

2.1.8 reset acl counters....................................................................................................2-6

2.1.9 rule..........................................................................................................................2-6

第1章 AAA配置命令

1.1 AAA配置命令

1.1.1 aaa authentication-scheme login

【命令】

aaa authentication-scheme login { default | scheme-name } { method

[ method ] }

undo aaa authentication-scheme login { default | scheme-name }

【视图】

系统视图

【参数】

default:使用跟随在此参数后面的认证授权方法为用户登录时的缺省认证授权方法

列表。

scheme-name:用来命名认证授权方法列表名称的字符串,字符为任意可打印字符

(空格除外),注意用户自定义的认证授权方法列表名不能与“default”或其首字

符子串相同,字符串长度范围是1~20。

method:设置login认证授权方法列表中的认证授权方法。至少设置一种,最多可

以设置2种。当输入了local或none后不再允许输入其他参数。

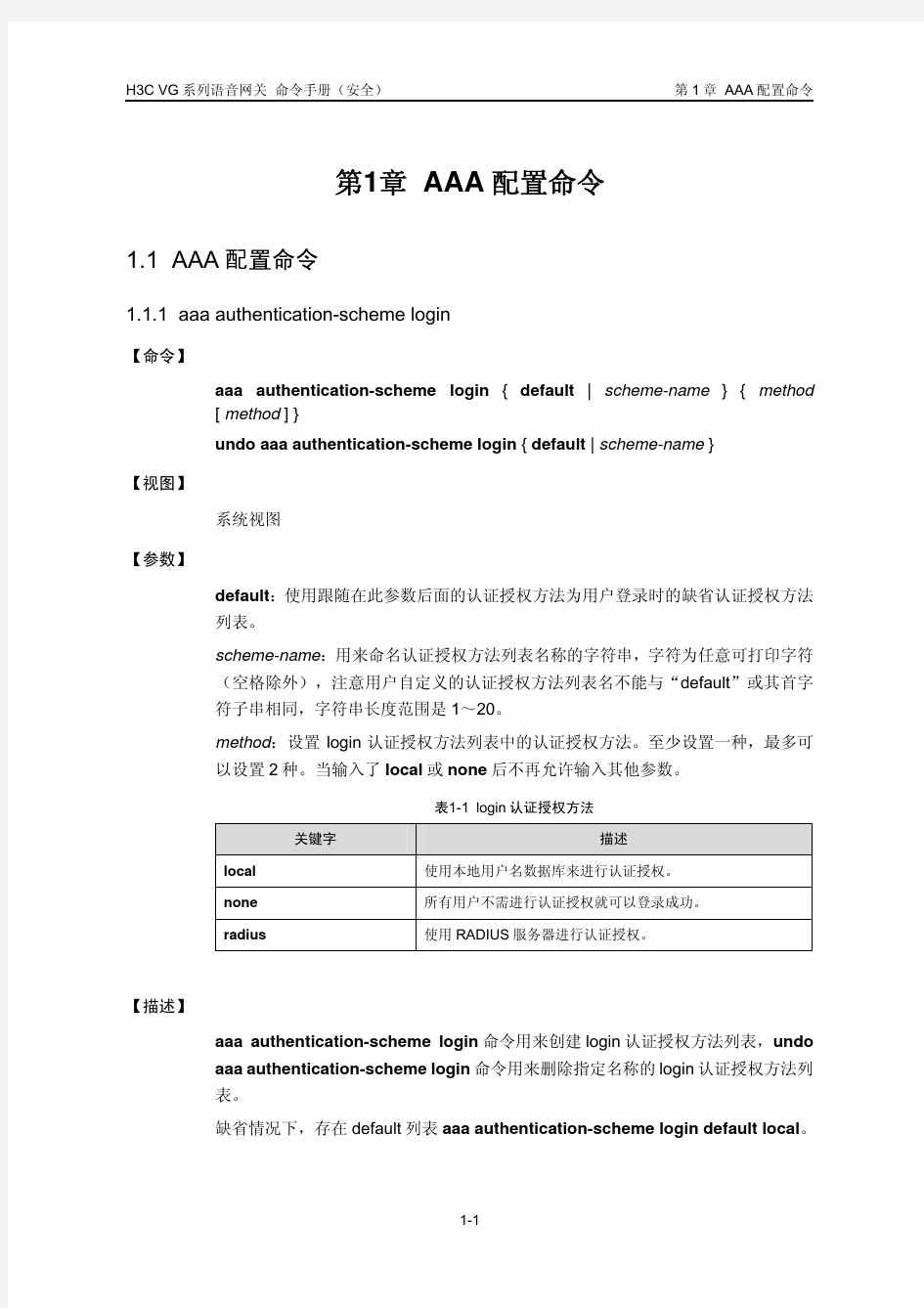

表1-1login认证授权方法

关键字描述

local 使用本地用户名数据库来进行认证授权。

none 所有用户不需进行认证授权就可以登录成功。

radius 使用RADIUS服务器进行认证授权。

【描述】

aaa authentication-scheme login命令用来创建login认证授权方法列表,undo

aaa authentication-scheme login命令用来删除指定名称的login认证授权方法列

表。

缺省情况下,存在default列表aaa authentication-scheme login default local。

使用aaa authentication-scheme login命令可为login用户创建认证授权方法列

表,所建立的default和其他方法列表名将被login-method authentication-mode

命令所使用。当某种login类型没有指定认证授权方法列表时,default方法列表将

作为缺省方法。实际认证授权时使用方法列表中所定义的执行顺序。只有当使用前

面的认证授权方法未得到响应时(可能由于服务器忙或无法与服务器建立连接等情

况)才会尝试后面的方法。只要在此认证授权期间采用前面的方法认证授权失败(即

安全服务器或本地用户名数据库的响应为拒绝用户访问),则不再尝试其后的认证

授权方法而终止认证过程。

login的认证授权方法列表最多允许配置9个方法列表(含default)。

若指定none作为最后的认证授权方法,则在前面所有的认证授权方法均无响应时

认证授权可以通过。

当用户所配置的login方法列表超过了所允许的最多数量时语音网关会显示提示信

息:

Warning: reach the max limited of AAA authentication and authorization scheme

list.

当删除一个不存在的login认证授权方法列表时会显示提示信息:

Warning: no such scheme list for authentication and authorization

相关配置可参考命令login-method authentication-mode。

【举例】

# 创建default的login认证授权方法列表,此认证授权方法首先尝试RADIUS服务

器,如果服务器没有响应,则允许login用户不进行任何认证授权即登录成功。

[VG] aaa authentication-scheme login default radius none

1.1.2 aaa-enable

【命令】

aaa-enable

undo aaa-enable

【视图】

系统视图

【参数】

无

【描述】

aaa-enable命令用来启动AAA功能,undo aaa-enable命令用来禁止AAA功能。

缺省情况下,启用AAA。

只有在AAA使能的情况下才可以继续进行AAA的其他配置任务。

在使用undo aaa-enable命令之后,仍然保持在aaa-enable时的所有配置,但使

用display current-configuration命令无法看到,重新aaa-enable后使用display

current-configuration命令可以看到原来的配置。但如果在配置了undo

aaa-enable之后进行save操作,并且重新启动语音网关后,所有以前配置的命令

都将失效,但在undo aaa-enable命令仍能配置的相关命令除外。

与AAA相关的debugging和display命令在任何状态下均可使用。

相关配置可参考命令radius。

说明:

只有在AAA功能启用状态下radius命令才可见。

【举例】

# 启动AAA。

[VG] aaa-enable

1.1.3 debugging aaa

【命令】

debugging aaa { error | event }

undo debugging aaa { error | event }

【视图】

任意视图

【参数】

error:打开aaa错误信息调试开关。

event:打开aaa事件信息调试开关。

【描述】

debugging aaa命令用来打开aaa调试信息开关。undo debugging aaa命令用来

关闭aaa调试信息开关。

【举例】

# 打开aaa事件调试信息开关,输出相关系统调试信息。

[VG] info-center enable

[VG] info-center console debugging

[VG] debugging aaa event

TELNET: A user from 192.168.80.100 login, waiting for authentication

AAA_INFO: Use the local authentication method

AAA_INFO: After user authentication success, send the attributes to EXEC

AAA_INFO: AAA local authorization success

AAA_INFO: User authorization success, send the attributes to EXEC

User user1 logged in

1.1.4 display aaa user

【命令】

display aaa user

【视图】

任意视图

【参数】

无

【描述】

display aaa user命令用来显示登录用户的信息。

根据该命令的输出信息,可以监控登录用户和进行AAA故障诊断等。

【举例】

# 显示AAA登录用户的信息。

[VG] display aaa user

Index User Type IP Address Connecting Time Calling Number User Name

0 EXEC 127.0.0.1 00:01:01 anchun

以上信息显示用户索引、用户类型、用户的 IP 地址、用户的连接时间和主叫号码、

用户名等信息。

1.1.5 display level

【命令】

display level

【视图】

任意视图

【参数】

无

【描述】

display level命令用来显示当前登录用户的身份。

【举例】

# 显示当前登录用户的身份。

[VG] display level

User Level: Administrator

1.1.6 display local-user command-history

【命令】

display local-user command-history { all | brief | index number | username

name }

【视图】

任意视图

【参数】

all:显示记录的所有登录用户和低等级用户的历史命令信息。

brief:简要显示记录的所有登录用户的记录信息。

index:根据指定的索引显示记录的登录用户的历史命令信息。

index:指定需要显示信息的用户索引。

username:根据指定的用户名显示记录的登录用户的历史命令信息。

name:指定需要显示信息的用户名。

【描述】

display local-user command-history命令显示登录用户的历史命令记录,主要包

括登录用户的用户名、用户登录的次数、用户最后一次登录的时间、用户执行的命

令条数、用户的历史命令等。

说明:

登录用户只能查看自身或者权限比自己低的用户的历史命令信息。

【举例】

# 显示登录用户的历史命令记录。

[VG] display local-user command-history all

User

ID Execute-Time Command-Information

1 05:59:26 Jan/1/2005 display current-configuration

1.1.7 display local-user login-history

【命令】

display local-user login-history { all | username name }

【视图】

任意视图

【参数】

all:显示记录的所有登录用户的历史登录信息命令。

username name:根据指定的用户名显示记录的登录用户的历史登录信息,取值范

围是1~31个字符。

【描述】

display local-user login-history命令显示登录用户的历史登录记录,主要包括登

录用户的用户名、用户登录的次数、用户每次的登录时间、用户每次的退出登录时

间、用户的登录的接口等。

【举例】

# 显示登录用户的历史登录记录

[VG] display local-user login-history all

User

Index Login-Interface LogIn-Time LogOut-Time

1 Console 05:59:2

2 Jan/1/2005 User online 1.1.8 display local-user online

【命令】

display local-user online

【视图】

任意视图

【参数】

无

【描述】

display local-user online命令用来显示当前语音网关的在线用户的信息。

本命令显示的用户包括以Telnet、Console方式登录的用户以及FTP登录的用户。

显示的信息主要包括任务ID、登录的接口名、对端的地址、用户名以及在线时间。【举例】

# 显示当前语音网关的在线用户的信息。

[VG] display local-user online

UserID InterfaceName Ipaddress ConnectedTime UserName

14 Console 00:00:10 anchun

25 Ethernet0 192.168.192.100 00:00:07 anchun

1.1.9 local-user password

【命令】

local-user user-name [ password { simple | cipher } password ]

undo local-user user-name

【视图】

系统视图

【参数】

user-name:为用户名,取值范围为1~31个字符,最多允许配置15个用户。

password:为用户认证密码,取值范围为1~16个字符或数字。

simple:表示明文方式显示密码。

cipher:表示密文方式显示密码。

【描述】

local-user password命令用来设置用户认证密码,undo local-user命令用来删除

某个用户。

缺省情况下,未配置用户名及认证密码,如果新建用户时不配置密码,则系统缺省

无密码。

对于用户密码的显示,最好采用加密显示方式。

相关配置可参考命令display local-user。

【举例】

# 增加用户:用户名和密码都为Router1,要求密码为加密显示。

[VG] local-user Router1 password cipher Router1

1.1.10 local-user service-type

【命令】

local-user user-name service-type { administrator | guest | operator | ftp }

undo local-user user-name

【视图】

系统视图

【参数】

user-name:为授权用户的用户名,取值范围为1~31个字符,最多允许配置15个

用户。

administrator:授权用户身份为administrator。

guest:授权用户身份为guest。

operator:授权用户身份为operator。

ftp:授权用户类型为FTP用户。

【描述】

local-user service-type命令用来配置用户认证和授权服务类型,undo local-user

命令用来删除某用户。

新建用户时如果不配置服务类型,则缺省授权为guest。

可以和local-user password命令结合使用。

当仅授给用户单项服务时,只需要在服务类型(service-type)后配置

administrator、guest、operator、ftp类型参数之一;当授给用户多项服务时,则

需要在service-type后连续配置两种类型参数,而不是对同一个用户多次使用该命

令,因为新服务类型会覆盖旧的服务类型,而不是类型叠加。

相关配置可参考命令local-user password,aaa authentication-scheme login。【举例】

# 配置一个administrator用户,用户名为abc,密码为abcd。

[VG] local-user abc password cipher abcd service-type administrator

1.1.11 login-method authentication-mode

【命令】

login-method authentication-mode login-type { default | scheme-name }

undo login-method authentication-mode login-type

【视图】

系统视图

【参数】

default:使用default方法列表。

scheme-name:指定名称的认证授权方法列表,取值范围是1~20个字符。该名称

由aaa authentication-scheme login命令所定义。

login-type:login所支持的类型如表中所示的其中一项。

表1-2login类型

关键字描述

console 从Console 口登录的类型

telnet 以Telnet方式登录的类型

ftp 以FTP方式登录的类型

【描述】

login-method authentication-mode命令用来指定对login用户进行认证授权使用

的方法列表,undo login-method authentication-mode命令用来恢复对login用

户进行认证授权时使用default的方法列表。

缺省情况下,对于使用console、telnet、ftp登录的用户都要求认证授权,并采用

default列表作为login用户认证授权方法列表。

本命令用来指定在login用户登录时使用的认证授权方法列表。如果没有指定方法列

表,则使用default方法列表。对于使用console、telnet、ftp登录的用户配置undo

login-method authentication-mode命令与配置login-method

authentication-mode login-type default命令具有相同的效果。

在配置该命令之前,需要先使用aaa authentication-scheme login创建认证授权

方法列表,如配置之前没有创建方法列表,将显示提示信息:

Warning: the list is not configured for login authentication and authorization

相关配置可参考命令aaa authentication-scheme login。

【举例】

# 设置Telnet login方式的认证授权方法采用“test-listname”认证授权方法列表。

[VG] login-method authentication-mode telnet test-listname

1.1.12 reset local-user history

【命令】

reset local-user history username

【视图】

任意视图

【参数】

username:未登录用户。

【描述】

reset local-user history命令用来清除登录用户操作语音网关的历史命令信息。

只有从CONSOLE登录的系统管理员(administrator)才可以使用此命令清除当前

状态下未登录语音网关的用户的历史命令信息。低权限的用户不能清除权限比自身

高的用户的历史命令信息。

【举例】

# 清除登录用户operator001操作语音网关的历史命令信息。

[VG] reset local-user history operator001

Delete user

第2章防火墙配置命令

2.1 防火墙配置命令

2.1.1 acl

【命令】

acl acl-number [ match-order ] [ config | auto ]

undo acl { acl-number | all }

【视图】

系统视图

【参数】

acl:进入一个访问控制列表(ACL)规则组。

acl-number:数字ACL的数字标示,2000~2098为基本的ACL,3000~3099是

扩展的ACL。

match-order:指定ACL的配置顺序。缺省情况,ACL的配置顺序是auto顺序。

config:表示该ACL使用配置顺序匹配。

auto:表示该ACL使用按照“深度优先”的原则使用自动顺序匹配。

all:删除所有规则。

【描述】

acl命令用来增加一个ACL策略组,并进入ACL视图。如果某个ACL策略已经存

在,可以直接进入这个ACL策略组。undo acl命令用来删除指定的ACL策略组。

缺省情况下,未配置任何ACL策略组。最多能够配置的ACL策略组为100个。

相关配置可参考命令display acl。

【举例】

# 配置一个简单基于IP的ACL,使用自动顺序匹配。

[VG] acl 2088 match-order auto

2.1.2 debugging filter

【命令】

debugging filter { all | icmp | tcp | udp }

undo debugging filter { all | icmp | tcp | udp }

【视图】

任意视图

【参数】

all:表示打开防火墙所有信息调试开关。

icmp:表示打开防火墙ICMP报文收发情况调试开关。

tcp:表示打开防火墙TCP协议信息调试开关。

udp:表示打开防火墙UDP协议信息调试开关。

【描述】

debugging filter命令用来打开防火墙调试信息开关,undo debugging filter命令

用来关闭防火墙调试信息开关。

【举例】

# 打开防火墙所有调试信息开关。

[VG] debugging filter all

2.1.3 display acl

【命令】

display acl [acl-number | interface type number ]

【视图】

任意视图

【参数】

acl-number:显示指定序号的访问控制列表的规则。

interface:表示要显示在指定接口上应用的规则序号;

type:为接口类型。

number:为接口编号。

【描述】

display acl命令用来显示包过滤规则及在接口上的应用情况。

使用此命令来显示所指定的规则,同时查看规则过滤报文的情况。每个规则都有一

个相应的计数器,如果用此规则过滤了一个报文,则计数器加1;通过对计数器的

观察可以看出所配置的规则中,哪些规则有效,哪些规则无效。

相关配置可参考命令acl。

【举例】

# 显示当前所使用的序号为3000的ACL规则。

[VG] display acl 3000

Using normal packet-filtering access rules now.

3000 deny icmp 10.1.0.0 0.0.255.255 any host-redirect(3 matches,252 bytes --

rule 1)

3000 permit icmp 10.1.0.0 0.0.255.255 any echo (no matches -- rule 2)

3000 deny udp any any eq rip (no matches -- rule 3)

2.1.4 display firewall

【命令】

display firewall

【视图】

任意视图

【参数】

无

【描述】

display firewall命令用来显示防火墙的统计信息,其中的报文统计信息是指非快转

报文的统计信息。

相关配置可参考命令firewall。

【举例】

# 显示防火墙统计信息。

[VG] display firewall

Firewall is enabled, default filtering method is 'permit'.

InBound packets: None;

OutBound: 0 packets, 0 bytes, 0% permitted,

0 packets, 0 bytes, 0% denied,

1709 packets, 194826 bytes, 100% permitted in default condition,

0 packets, 0 bytes, 0% denied in default condition.

From 09:10:36 to 09:10:56

0 packets, 0 bytes, permitted,

0 packets, 0 bytes, denied,

1 packets, 114 bytes, permitted in default condition,

0 packets, 0 bytes, denied in default condition;

2.1.5 firewall

【命令】

firewall { enable | disable }

【视图】

系统视图

【参数】

enable:表示启用防火墙功能。

disable:表示禁用防火墙功能。

【描述】

firewall命令用来启用/禁用防火墙功能。

缺省情况下,防火墙处于“启用”状态。

使用此命令来启用或禁止防火墙,可以通过display firewall命令看到相应结果。该

命令控制防火墙的总开关。在使用 firewall disable命令关闭防火墙时,防火墙本

身的统计信息也将被清除。

相关配置可参考命令acl,firewall packet-filter。

【举例】

# 禁止防火墙功能。

[VG] firewall disable

2.1.6 firewall default

【命令】

firewall default { permit | deny }

【视图】

系统视图

【参数】

permit:表示缺省的过滤属性为“允许通过”。

deny:表示缺省的过滤属性为“禁止通过”。

【描述】

firewall default命令用来配置防火墙在没有相应的访问规则匹配时的缺省过滤方

式。

缺省情况下,报文在防火墙开启时缺省允许通过防火墙。

当在接口应用的规则为空或没有一个能够判断一个报文是否应该被允许还是禁止

时,缺省的过滤属性将起作用;若缺省的过滤属性是“允许”,则报文可以通过,

否则报文被丢弃。

【举例】

# 设置缺省过滤属性为“禁止通过”。

[VG] firewall default deny

2.1.7 firewall packet-filter

【命令】

firewall packet-filter { acl-number } [ inbound | outbound ]

undo firewall packet-filter { access-list-number [ inbound | outbound ] |

inbound | outbound | all }

【视图】

接口视图

【参数】

packet-filter:包过滤类型的防火墙。

acl-number:ACL规则的序号。

inbound:使用ACL规则过滤从接口收到的数据包。

outbound:使用ACL规则过滤从接口转发的数据包。

all:禁止所有应用在特定接口上的ACL规则。

【描述】

firewall packet-filter命令用来将相应的ACL应用在特定的接口上。undo firewall

packet-filter命令用来禁止将相应的ACL应用在特定的接口上。

缺省情况下,无任何ACL规则被应用到接口上。

使用此命令来将规则应用到接口上;如果要过滤从接口收上来的报文,则使用

inbound关键字;如果要过滤从接口转发的报文,则使用outbound关键字,如果

不带方向参数则认为采用outbound关键字。一个接口的一个方向上最多可以应用

20类不同的规则;这些规则之间按照规则序号的大小进行排列,序号大的排在前面,

也就是优先级高。对报文进行过滤时,将采用发现符合的规则即得出过滤结果的方

法来加快过滤速度。所以,建议在配置规则时,尽量将对同一个网络配置的规则放

在同一个序号的访问列表中;在同一个序号的访问列表中,规则之间的排列和选择

顺序可以用display acl命令来查看。

相关配置可参考命令acl。

说明:

为了提高配置的灵活性,VG语音网关将配置规则和应用规则分开处理,可以先应用

规则,再配置规则的内容。

【举例】

# 将规则3050应用在接口Ethernet 0的inbound方向上。

[VG-Ethernet0] firewall packet-filter 3050 inbound

2.1.8 reset acl counters

【命令】

reset acl counters [ access-list-number]

【视图】

任意视图

【参数】

access-list-number:要清除统计信息的规则的序号,取值范围是2000~2098、

3000~3099之间的整数;如不指定,则清除所有的规则的统计信息。

【描述】

reset acl counters命令用来清除访问列表规则的统计信息。

缺省情况下,任何时候都不清除统计信息。

使用此命令来清除当前所用规则的统计信息,不指定规则编号则清除所有规则的统

计信息。

相关配置可参考命令acl。

【举例】

# 清除当前所使用的序号为3000的规则的统计信息。

[VG] reset acl counters 3000

# 清除当前所使用的所有规则的统计信息。

[VG] reset acl counters

2.1.9 rule

【命令】

rule { permit | deny } source{ source-addr source-wildcard | any }

rule { permit | deny } { tcp | udp } source {source-addr source-wildcard | any }

[ source-port operator port1 [ port2 ] ] destination { dest-addr dest-wildcard | any }

[ destination-port operator port [ port2 ] ] [ established ] [ logging ]

rule { permit | deny } icmp source { source-addr source-wildcard| any }

destination { dest-addr dest-wildcard | any } [ icmp-type icmp-type [ icmp-code ] ]

[ logging ]

rule { permit | deny } ip source { source-addr source-wildcard | any } destination

{ dest-addr dest-wildcard | any } [ logging ]

rule { permit | deny } protocol-number source { source-addr source-wildcard|

any } destination { dest-addr dest-wildcard | any } [ logging ]

undo rule { rule-id | all}

【视图】

ACL视图

【参数】

rule:增加一个ACL规则。

all:删除所有规则。

permit:表明允许满足条件的报文通过。

deny:表明禁止满足条件的报文通过。

tcp,udp,icmp,ip:指TCP、UDP、ICMP、IP协议。

protocol-number:指定协议号。

source:指定源地址信息。

source-addr:为源IP地址,点分十进制表示;或用“any”代表源地址0.0.0.0,

通配符255.255.255.255。

source-wildcard:为源地址通配位。输入0代表通配位为0.0.0.0,此时与source-addr

一起表示一个主机。

destination:指定目的地址信息。

dest-addr:为目的IP地址,点分十进制表示;或用“any”代表目的地址0.0.0.0,

通配符255.255.255.255。

dest-wildcard:为目的地址通配位,输入0代表通配位为0.0.0.0。

source-port:指定源端口信息。

operator:(可选)端口操作符,在协议类型为TCP或UDP时支持端口比较,支

持的比较操作有:等于(equal)、大于(greater-than)、小于(less-than)、

不等于(not-equal)或介于(range);如果操作符为range,则后面需要跟两个

端口。

port1:协议类型为TCP或UDP时的应用端口号,取值范围为0~65535。

port2:协议类型为TCP或UDP且操作类型为range的应用端口号,取值范围为0~

65535。

destination-port:指定目的端口信息。

established:匹配所有标志为ACK和RST的TCP报文。包括SYN+ACK、ACK、

FIN+ACK、RST、RST+ACK等几种报文。此参数只在协议类型为TCP时有效。

icmp-type:指定ICMP的类型。

icmp-type:在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的

预设值(如echo-reply)或者是0~255之间的一个数值。

icmp-code:在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是

0~255之间的一个数值。

logging:表示如果报文符合条件,需要做日志。

rule-id:表明删除该ACL规则组中的第几条规则。可以先通过display acl显示欲

删除的规则所对应的rule-id,然后再执行undo rule命令。

【描述】

第一条rule命令用来增加一个基本的ACL规则。

第二条至第五条rule命令用来增加一个高级的ACL规则。

缺省情况下,没有定义任何ACL规则。一共可以配置100条规则。

相关配置可参考命令acl、display acl。

【举例】

# 定义一个规则序号为3050的ACL,并在该ACL上定义一条规则允许129.9.0.0/16

网段上的主机向202.38.160.0/24网段上的主机发送WWW报文。

[VG] acl 3050

[VG-acl-3050] rule permit tcp source 129.9.0.0 0.0.255.255 destination

202.38.160.0 0.0.0.255 destination-port equal www

华为常用命令

华为交换机常用命令: 1、display current-configuration //显示当前配置 2、display interface GigabitEthernet 1/1/4 //显示接口信息 3、display packet-filter interface GigabitEthernet 1/1/4 //显示接口acl应用信息 4、display acl all //显示所有acl设置3900系列交换机 5、display acl config all //显示所有acl设置6500系列交换机 6、display arp 10.78.4.1 //显示该ip地址的mac地址,所接交换机的端口位置 7、display cpu //显示cpu信息 8、system-view //进入系统图(配置交换机),等于config t 命令 9、acl number 5000 //在system-view命令后使用,进入acl配置状态 10、rule 0 deny 0806 ffff 24 0a4e0401 ffffffff 40 //在上面的命令后使用,,acl 配置例子 11、rule 1 permit 0806 ffff 24 000fe218ded7 fffffffff 34 //在上面的命令后使用,acl配置例子 12、interface GigabitEthernet 1/0/9 //在system-view命令后使用,进入接口配置状态 13、[86ZX-S6503-GigabitEthernet1/0/9]qos //在上面的命令后使用,进入接口qos配置 14、[86ZX-S6503-qosb-GigabitEthernet1/0/9]packet-filter inbound user-group 5000 //在上面的命令后使用,在接口上应用进站的acl 15、[Build4-2_S3928TP-GigabitEthernet1/1/4]packet-filter outbound user-group 5001 //在接口上应用出站的acl 16、undo acl number 5000 //取消acl number 5000 的设置 17、ip route-static 0.0.0.0 0.0.0.0 10.78.1.1 preference 60 //设置路由 18、reset counters interface Ethernet 1/0/14 //重置接口信息 华为路由器常用命令 [Quidway]dis cur ;显示当前配置[Quidway]display current-configuration ;显示当前配置[Quidway]display interfaces ;显示接口信息[Quidway]display vlan all ;显示路由信息[Quidway]display version ;显示版本信息 [Quidway]super password ;修改特权用户密码[Quidway]sysname ;交换机命名[Quidway]interface ethernet 0/1 ;进入接口视图[Quidway]interface vlan x ;进入接口视图 [Quidway-Vlan-interfacex]ip address 10.65.1.1 255.255.0.0 ;配置VLAN的IP地址 [Quidway]ip route-static 0.0.0.0 0.0.0.0 10.65.1.2 ;静态路由=网关[Quidway]rip ;三层交换支持[Quidway]local-user ftp [Quidway]user-interface vty 0 4 ;进入虚拟终端 [S3026-ui-vty0-4]authentication-mode password ;设置口令模式 [S3026-ui-vty0-4]set authentication-mode password simple 222 ;设置口令 [S3026-ui-vty0-4]user privilege level 3 ;用户级别

juniper防火墙配置手册

JUNIPER 防火墙快速安装手册 目录 1、前言 (4) 1.1、J UNIPER 防火墙配置概述 (4) 1.2、J UNIPER 防火墙管理配置的基本信息 (4) 1.3、J UNIPER 防火墙的常用功能 (6) 2、JUNIPER 防火墙三种部署模式及基本配置 (6) 2.1、NAT 模式 (6) 2.2、R OUTE 模式 (7) 2.3、透明模式 (8) 2.4、基于向导方式的NAT/R OUTE 模式下的基本配置 (9) 2.5、基于非向导方式的NAT/R OUTE 模式下的基本配置 (18) 2.5.1、NS-5GT NAT/Route 模式下的基本配置 (19) 2.5.2、非NS-5GT NAT/Route 模式下的基本配置 (20) 2.6、基于非向导方式的透明模式下的基本配置 (21) 3、JUNIPER 防火墙几种常用功能的配置 (22) 3.1、MIP 的配置 (22) 3.1.1、使用Web 浏览器方式配置MIP (23) 3.1.2、使用命令行方式配置MIP (25) 3.2、VIP 的配置 (25) 3.2.1、使用Web 浏览器方式配置VIP (26) 3.2.2、使用命令行方式配置VIP (27) 3.3、DIP 的配置 (28) 3.3.1、使用Web 浏览器方式配置DIP (28) 3.3.2、使用命令行方式配置DIP (30) 4、JUNIPER 防火墙IPSEC VPN 的配置 (30) 4.1、站点间IPS EC VPN 配置:STAIC IP-TO-STAIC IP (30) 4.1.1、使用Web 浏览器方式配置 (31) 4.1.2、使用命令行方式配置.......................................................................... .. (35) 4.2、站点间IPS EC VPN 配置:STAIC IP-TO-DYNAMIC IP (37) 4.2.1、使用Web 浏览器方式配置 (38) 4.2.1、使用命令行方式配置................................................................................ .. (41) 5、JUNIPER 中低端防火墙的UTM 功能配置 (43) 5.1、防病毒功能的设置..................................................................................... . (44) 5.1.1、Scan Manager 的设置 (44) 5.1.2、Profile 的设置...................................................................................... . (45) 5.1.3、防病毒profile 在安全策略中的引用 (47) 5.2、防垃圾邮件功能的设置................................................................................ .. (49) 5.2.1、Action 设置 (50) 5.2.2、White List 与Black List 的设置 (50)

华为防火墙NAT配置命令

私网用户通过NAPT方式访问Internet (备注:在这种环境中,外网只能ping通外网口,公网没有写入到内网的路由,所以前提是内网只能ping通外网口,但走不到外网口以外的网络,做了NAT之后,内网可以通外网任何网络,但是外网只能ping到本地内网的外网口。) 本例通过配置NAPT功能,实现对少量公网IP地址的复用,保证公司员工可以正常访问Internet。组网需求 如图1所示,某公司内部网络通过USG9000与Internet相连,USG9000作为公司内网的出口网关。由于该公司拥有的公网IP地址较少(202.169.1.21~202.169.1.25),所以需要利用USG9000的NAPT功能复用公网IP地址,保证员工可以正常访问Internet。 图1 配置私网用户通过NAPT方式访问Internet组网图 配置思路 1.完成设备的基础配置,包括配置接口的IP地址,并将接口加入安全区域。 2.配置安全策略,允许私网指定网段访问Internet。 3.配置NAT地址池和NAT策略,对指定流量进行NAT转换,使私网用户可以使用公网IP 地址访问Internet。 4.配置黑洞路由,防止产生路由环路。

操作步骤 1.配置USG9000的接口IP地址,并将接口加入安全区域。 # 配置接口GigabitEthernet 1/0/1的IP地址。

华为交换机基本配置命令29908

华为交换机基本配置命令 一、单交换机VLAN划分 命令命令解释 system 进入系统视图 system-view 进入系统视图 quit 退到系统视图 undo vlan 20 删除vlan 20 sysname 交换机命名 disp vlan 显示vlan vlan 20 创建vlan(也可进入vlan 20) port e1/0/1toe1/0/5 把端口1-5放入VLAN 20 中 5700系列 单个端口放入VLAN [Huawei]intg0/0/1 [Huawei]port link-typeaccess(注:接口类型access,hybrid、trunk) [Huawei]port default vlan 10 批量端口放入VLAN [Huawei]port-group 1 [Huawei-port-group-1]group-member ethernet G0/0/1 to ethernet G0/0/20 [Huawei-port-group-1]port hybrid untagged vlan 3 删除group(组)vlan 200内的15端口 [Huawei]intg0/0/15 [Huawei-GigabitEthernet0/0/15]undo port hybrid untagged vlan 200 通过group端口限速设置 [Huawei]Port-group 2 [Huawei]group-member g0/0/2 to g0/0/23 [Huawei]qos lr outbound cir 2000 cbs 20000 disp vlan 20 显示vlan里的端口20 int e1/0/24 进入端口24 undo port e1/0/10 表示删除当前VLAN端口10 disp curr 显示当前配置 return 返回 Save 保存 info-center source DS channel 0 log state off trap state off通过关闭日志信息命令改变DS模块来实现(关闭配置后的确认信息显示) info-center source DS channel 0 log state on trap state on 通过打开日志信息命令改变DS模块来实现(打开配置后的确认信息显示)

防火墙配置中必备的六个主要命令解析

防火墙配置中必备的六个主要命令解析 防火墙的基本功能,是通过六个命令来完成的。一般情况下,除非有特殊的安全需求,这个六个命令基本上可以搞定防火墙的配置。下面笔者就结合CISCO的防火墙,来谈谈防火墙的基本配置,希望能够给大家一点参考。 第一个命令:interface Interface是防火墙配置中最基本的命令之一,他主要的功能就是开启关闭接口、配置接口的速度、对接口进行命名等等。在买来防火墙的时候,防火墙的各个端都都是关闭的,所以,防火墙买来后,若不进行任何的配置,防止在企业的网络上,则防火墙根本无法工作,而且,还会导致企业网络不同。 1、配置接口速度 在防火墙中,配置接口速度的方法有两种,一种是手工配置,另外一种是自动配置。手工配置就是需要用户手工的指定防火墙接口的通信速度;而自动配置的话,则是指防火墙接口会自动根据所连接的设备,来决定所需要的通信速度。 如:interface ethernet0 auto --为接口配置“自动设置连接速度” Interface ethernet2 100ful --为接口2手工指定连接速度,100MBIT/S。 这里,参数ethernet0或者etnernet2则表示防火墙的接口,而后面的参数表示具体的速度。 笔者建议 在配置接口速度的时候,要注意两个问题。 一是若采用手工指定接口速度的话,则指定的速度必须跟他所连接的设备的速度相同,否则的话,会出现一些意外的错误。如在防火墙上,若连接了一个交换机的话,则交换机的端口速度必须跟防火墙这里设置的速度相匹配。 二是虽然防火墙提供了自动设置接口速度的功能,不过,在实际工作中,作者还是不建议大家采用这个功能。因为这个自动配置接口速度,会影响防火墙的性能。而且,其有时候也会判断失误,给网络造成通信故障。所以,在一般情况下,无论是笔者,还是思科的官方资料,都建议大家采用手工配置接口速度。 2、关闭与开启接口 防火墙上有多个接口,为了安全起见,打开的接口不用的话,则需要及时的进行关闭。一般可用shutdown命令来关闭防火墙的接口。但是这里跟思科的IOS 软件有一个不同,就是如果要打开这个接口的话,则不用采用no shutdown命令。在防火墙的配置命令中,没有这一条。而应该采用不带参数的shutdown命令,来把一个接口设置为管理模式。

天融信版本防火墙常用功能配置手册v

天融信版本防火墙常用功能配置手册 北京天融信南京分公司 2008年5月

目录

一、前言 我们制作本安装手册的目的是使工程技术人员在配置天融信网络卫士防火墙(在本安装手册中简称为“天融信防火墙”)时,可以通过此安装手册完成对天融信防火墙基本功能的实现和应用。 二、天融信版本防火墙配置概述 天融信防火墙作为专业的网络安全设备,可以支持各种复杂网络环境中的网络安全应用需求。在配置天融信防火墙之前我们通常需要先了解用户现有网络的规划情况和用户对防火墙配置及实现功能的诸多要求,建议参照以下思路和步骤对天融信防火墙进行配置和管理。 1、根据网络环境考虑防火墙部署模式(路由模式、透明模式、混合模式),根据确定好的防火墙的工作模式给防火墙分配合理的IP地址。 2、防火墙接口IP配置 3、区域和缺省访问权限配置 4、防火墙管理权限配置 5、路由表配置 6、定义对象(地址对象、服务对象、时间对象) 7、制定地址转换策略(包括四种地址转换策略:源地址转换、目的地址转换、双向转换、不做转换) 8、制定访问控制策略 9、其他特殊应用配置 10、配置保存 11、配置文件备份 ?提示:每次修改配置前,建议首先备份防火墙再修改配置,避免防火墙配置不当造成网络长时间中断。

三、天融信防火墙一些基本概念 接口:和防火墙的物理端口一一对应,如Eth0、Eth1 等。 区域:可以把区域看作是一段具有相似安全属性的网络空间。在区域的划分上,防火墙的区域和接口并不是一一对应的,也就是说一个区域可以包括多个接口。在安装防火墙前,首先要对整个受控网络进行分析,并根据网络设备,如主机、服务器等所需要的安全保护等级来划分区域。 对象:防火墙大多数的功能配置都是基于对象的。如访问控制策略、地址转换策略、服务器负载均衡策略、认证管理等。可以说,定义各种类型的对象是管理员在对防火墙进行配置前首先要做的工作之一。对象概念的使用大大简化了管理员对防火墙的管理工作。当某个对象的属性发生变化时,管理员只需要修改对象本身的属性即可,而无需修改所有涉及到这个对象的策略或规则。防火墙中,用户可定义的对象类型包括:区域、地址、地址组、服务、服务组、以及时间等。 ?提示:对象名称不允许出现的特殊字符:空格、“'”、“"”、“\”、“/”、“;”、“"”、“$”、“&”、“<”、“>”、“#”、“+”。 ?提示:防火墙所有需要引用对象的配置,请先定义对象,才能引用。四、防火墙管理 防火墙缺省管理接口为eth0口,管理地址为,缺省登录管理员帐号:用户名superman,口令talent。 防火墙出厂配置如下:

实验:防火墙基本配置

实验七交换机基本配置 一、实验目的 (1)使用R2611模块化路由器进行网络安全策略配置学习使用路由器进行初步的网络运行配置和网络管理,行能根据需要进行简单网络的规划和设计。 实验设备与器材 熟悉交换机开机界面; (2)掌握Quidway S系列中低端交换机几种常用配置方法; (3)掌握Quidway S系列中低端交换机基本配置命令。 二、实验环境 Quidway R2611模块化路由器、交换机、Console配置线缆、双绞线、PC。 交换机,标准Console配置线。 三、实验内容 学习使用Quidway R2611模块化路由器的访问控制列表(ACL)进行防火墙实验。 预备知识 1、防火墙 防火墙作为Internet访问控制的基本技术,其主要作用是监视和过滤通过它的数据包,根据自身所配置的访问控制策略决定该包应当被转发还是应当被抛弃,以拒绝非法用户访问网络并保障合法用户正常工作。 2、包过滤技术 一般情况下,包过滤是指对转发IP数据包的过滤。对路由器需要转发的数据包,先获取包头信息,包括IP层所承载的上层协议的协议号、数据包的源地址、目的地址、源端口号和目的端口号等,然后与设定的规则进行比较,根据比较的结果对数据包进行转发或者丢弃。 3、访问控制列表 路由器为了过滤数据包,需要配置一系列的规则,以决定什么样的数据包能够通过,这些规则就是通过访问控制列表ACL(Access Control List)定义的。

访问控制列表是由permit | deny语句组成的一系列有顺序的规则,这些规则根据数据包的源地址、目的地址、端口号等来描述。ACL通过这些规则对数据包进行分类,这些规则应用到路由器接口上,路由器根据这些规则判断哪些数据包可以接收,哪些数据包需要拒绝。 访问控制列表(Access Control List )的作用 访问控制列表可以用于防火墙; 访问控制列表可用于Qos(Quality of Service),对数据流量进行控制; 访问控制列表还可以用于地址转换; 在配置路由策略时,可以利用访问控制列表来作路由信息的过滤。 一个IP数据包如下图所示(图中IP所承载的上层协议为TCP) ACL示意图 ACL的分类 按照访问控制列表的用途,可以分为四类: ●基本的访问控制列表(basic acl) ●高级的访问控制列表(advanced acl) ●基于接口的访问控制列表(interface-based acl) ●基于MAC的访问控制列表(mac-based acl) 访问控制列表的使用用途是依靠数字的范围来指定的,1000~1999是基于接口的访问控制列表,2000~2999范围的数字型访问控制列表是基本的访问控制列表,3000~3999范围的数字型访问控制列表是高级的访问控制列表,4000~4999范围的数字型访问控制列表是基于MAC地址访问控制列表。 4、防火墙的配置项目 防火墙的配置包括:

天融信防火墙命令

天融信防火墙命令 Document serial number【KK89K-LLS98YT-SS8CB-SSUT-SST108】

Helpmode chinesel 区域权限:pf service add name webui(gui/ping/telent) area 区域名 addressname any web管理服务开启:system httpd start web界面权限添加:pf service add name webui area 区域名 addressname any 添加网口ip: 禁用网口: network interface eth16 shutdown 启用网口: network interface eth16 no shutdown 交换模式: network interface eth16 switchport(no switchport路由模式) 区域设置: define area add name E1 attribute 网口 access off(on)《off权限禁止,on 权限允许》 主机地址: define host add name 主机名 子网地址: define host subnet add name 名字 自定义服务:define service add name 名称 protocol 6 port 端口号 (6是tcp的协议码) vlan添加ip: web服务器外网访问 1)设置 E1 区域 #define area add name E1 access on attribute eth1 2)定义 WEB 服务器真实地址 #define host add name WEB_server ipaddr 3)定义 WEB 服务器访问地址 #define host add name MAP_IP ipaddr 4)定义服务端口 #define service add name Web_port protocol 6 port 8080 说明:“6”是 TCP 协议的协议码 5)设置地址转换规则 #nat policy add srcarea E1 orig_dst MAP_IP orig_service http trans_dst Web_server trans_service Web_port 路由adls ADS拨号设置 1)设置 ADSL 拨号参数 #network adsl set dev eth0 username adsl1234 passwd 123456 attribute adsl 2)定义外网区域(adsl-a) #define area add name adsl-a attribute adsl access on 3)配置地址转换策略 #nat policy add srcarea area_eth1 dstarea adsl-a trans_src adsl 4)拨号 #network adsl start 5)查看拨号连接情况 # network adsl show status STATE: PHASE_RUNNING RX_BYTES: 815 TX_BYTES: 2021 RX_PKTS: 13

华为USG防火墙运维命令大全

华为USG防火墙运维命令大全 1查会话 使用场合 针对可以建会话的报文,可以通过查看会话是否创建以及会话详细信息来确定报文是否正常通过防火墙。 命令介绍(命令类) display firewall session table [ verbose ] { source { inside X.X.X.X | global X.X.X.X } | destination { inside X.X.X.X | global X.X.X.X } } [ source-vpn-instance { STRING<1-19> | public } | dest-vpn-instance { STRING<1-19> | public } ] [ application { gtp | ftp | h323 | http | hwcc | ras | mgcp | dns | pptp | qq | rtsp | ils | smtp | sip | nbt | stun | rpc | sqlnet | mms } ] [ nat ] [ destination-port INTEGER<1-65535> ] [ long-link ] 使用方法(工具类) 首先确定该五元组是否建会话,对于TCP/UDP/ICMP(ICMP只有echo request和echo reply建会话)/GRE/ESP/AH的报文防火墙会建会话,其它比如SCTP/OSPF/VRRP等报文防火墙不建会话。如果会话已经建立,并且一直有后续报文命中刷新,基本可以排除防火墙的问题,除非碰到来回路径不一致情况,需要关闭状态检测。如果没有对应的五元组会话或者对于不建会话的报文,继续后续排查方法。 Global:表示在做NAT时转换后的IP。 Inside:表示在做NAT时转换前的IP。 使用示例

juniper防火墙详细配置手册

Juniper防火墙简明实用手册 (版本号:V1.0)

目录 1 juniper中文参考手册重点章节导读 (4) 1.1第二卷:基本原理 (4) 1.1.1第一章:ScreenOS 体系结构 (4) 1.1.2第二章:路由表和静态路由 (4) 1.1.3第三章:区段 (4) 1.1.4第四章:接口 (5) 1.1.5第五章:接口模式 (5) 1.1.6第六章:为策略构建块 (5) 1.1.7第七章:策略 (6) 1.1.8第八章:地址转换 (6) 1.1.9第十一章:系统参数 (6) 1.2第三卷:管理 (6) 1.2.1第一章:管理 (6) 1.2.2监控NetScreen 设备 (7) 1.3第八卷:高可用性 (7) 1.3.1NSRP (7)

1.3.2故障切换 (8) 2Juniper防火墙初始化配置和操纵 (9) 3查看系统概要信息 (10) 4主菜单常用配置选项导航 (10) 5Configration配置菜单 (12) 5.1Date/Time:日期和时间 (12) 5.2Update更新系统镜像和配置文件 (13) 5.2.1更新ScreenOS系统镜像 (13) 5.2.2更新config file配置文件 (14) 5.3Admin管理 (15) 5.3.1Administrators管理员账户管理 (15) 5.3.2Permitted IPs:允许哪些主机可以对防火墙进行管理 (16) 6Networks配置菜单 (17) 6.1Zone安全区 (17) 6.2Interfaces接口配置 (18) 6.2.1查看接口状态的概要信息 (18)

天融信防火墙NGFW4000配置手册

天融信防火墙NGFW4000快速配置手册

目录 一、防火墙的几种管理方式 (3) 1.串口管理 (3) 2.TELNET管理 (4) 3.SSH管理 (5) 4.WEB管理 (6) 5.GUI管理 (6) 二、命令行常用配置 (12) 1.系统管理命令(SYSTEM) (12) 命令 (12) 功能 (12) WEBUI界面操作位置 (12) 二级命令名 (12) V ERSION (12) 系统版本信息 (12) 系统>基本信息 (12) INFORMATION (12) 当前设备状态信息 (12) 系统>运行状态 (12) TIME (12) 系统时钟管理 (12) 系统>系统时间 (12) CONFIG (12) 系统配置管理 (12) 管理器工具栏“保存设定”按钮 (12) REBOOT (12) 重新启动 (12) 系统>系统重启 (12) SSHD (12) SSH服务管理命令 (12) 系统>系统服务 (12) TELNETD (12) TELNET服务管理 (12) 系统>系统服务命令 (12) HTTPD (12) HTTP服务管理命 (12) 系统>系统服务令 (12) MONITORD (12) MONITOR (12) 服务管理命令无 (12) 2.网络配置命令(NETWORK) (13)

4.定义对象命令(DEFINE) (13) 5.包过滤命令(PF) (13) 6.显示运行配置命令(SHOW_RUNNING) (13) 7.保存配置命令(SAVE) (13) 三、WEB界面常用配置 (14) 1.系统管理配置 (14) A)系统> 基本信息 (14) B)系统> 运行状态 (14) C)系统> 配置维护 (15) D)系统> 系统服务 (15) E)系统> 开放服务 (16) F)系统> 系统重启 (16) 2.网络接口、路由配置 (16) A)设置防火墙接口属性 (16) B)设置路由 (18) 3.对象配置 (20) A)设置主机对象 (20) B)设置范围对象 (21) C)设置子网对象 (21) D)设置地址组 (21) E)自定义服务 (22) F)设置区域对象 (22) G)设置时间对象 (23) 4.访问策略配置 (23) 5.高可用性配置 (26) 四、透明模式配置示例 (28) 拓补结构: (28) 1.用串口管理方式进入命令行 (28) 2.配置接口属性 (28) 3.配置VLAN (28) 4.配置区域属性 (28) 5.定义对象 (28) 6.添加系统权限 (29) 7.配置访问策略 (29) 8.配置双机热备 (29) 五、路由模式配置示例 (30) 拓补结构: (30) 1.用串口管理方式进入命令行 (30) 2.配置接口属性 (30) 3.配置路由 (30) 4.配置区域属性 (30) 5.配置主机对象 (30) 6.配置访问策略 (30)

华为usg2210防火墙配置实例

天融信防火墙NGFW4000快速配置手册

天融信防火墙NGFW4000快速配置手册 一、防火墙的几种管理方式 1.串口管理 第一次使用网络卫士防火墙,管理员可以通过 CONSOLE 口以命令行方式进行配置和管理。 通过 CONSOLE 口登录到网络卫士防火墙,可以对防火墙进行一些基本的设置。用户在初次使用防火墙时,通常都会登录到防火墙更改出厂配置(接口、IP 地址等),使在不改变现有网络结构的情况下将防火墙接入网络中。这里将详细介绍如何通过 CONSOLE口连接到网络卫士防火墙: 1)使用一条串口线(包含在出厂配件中),分别连接计算机的串口(这里假设使用 com1)和防火墙的CONSOLE 口。 2)选择开始 > 程序 > 附件 > 通讯 > 超级终端,系统提示输入新建连接的名称。 3)输入名称,这里假设名称为“TOPSEC”,点击“确定”后,提示选择使用的接口(假设使用 com1)。 4)设置 com1 口的属性,按照以下参数进行设置。

5)成功连接到防火墙后,超级终端界面会出现输入用户名/密码的提示,如下图。 6)输入系统默认的用户名:superman 和密码:talent,即可登录到网络卫士防火 墙。登录后,用户就可使用命令行方式对网络卫士防火墙进行配置管理。 2.TELNET管理 TELNET管理也是命令行管理方式,要进行TELNET管理,必须进行以下设置: 1)在串口下用“pf service add name telnet area area_eth0 addressname any”命令添加管理权限 2)在串口下用“system telnetd start”命令启动TELNET管理服务 3)知道管理IP地址,或者用“network interface eth0 ip add 192.168.1.250 mask 255.255.255.0”命令 添加管理IP地址 4)然后用各种命令行客户端(如WINDOWS CMD命令行)管理:TELNET 192.168.1.250 5)最后输入用户名和密码进行管理命令行如图: 3.SSH管理

防火墙配置中必备的六个主要命令解析

防火墙配置中必备地六个主要命令解析 防火墙地基本功能,是通过六个命令来完成地.一般情况下,除非有特殊地安全需求,这个六个命令基本上可以搞定防火墙地配置.下面笔者就结合地防火墙,来谈谈防火墙地基本配置,希望能够给大家一点参考. 第一个命令: 是防火墙配置中最基本地命令之一,他主要地功能就是开启关闭接口、配置接口地速度、对接口进行命名等等.在买来防火墙地时候,防火墙地各个端都都是关闭地,所以,防火墙买来后,若不进行任何地配置,防止在企业地网络上,则防火墙根本无法工作,而且,还会导致企业网络不同.文档来自于网络搜索 、配置接口速度 在防火墙中,配置接口速度地方法有两种,一种是手工配置,另外一种是自动配置.手工配置就是需要用户手工地指定防火墙接口地通信速度;而自动配置地话,则是指防火墙接口会自动根据所连接地设备,来决定所需要地通信速度.文档来自于网络搜索如:为接口配置“自动设置连接速度” 为接口手工指定连接速度,.文档来自于网络搜索 这里,参数或者则表示防火墙地接口,而后面地参数表示具体地速度. 笔者建议 在配置接口速度地时候,要注意两个问题. 一是若采用手工指定接口速度地话,则指定地速度必须跟他所连接地设备地速度相同,否则地话,会出现一些意外地错误.如在防火墙上,若连接了一个交换机地话,则交换机地端口速度必须跟防火墙这里设置地速度相匹配.文档来自于网络搜索 二是虽然防火墙提供了自动设置接口速度地功能,不过,在实际工作中,作者还是不建议大家采用这个功能.因为这个自动配置接口速度,会影响防火墙地性能.而且,其有时候也会判断失误,给网络造成通信故障.所以,在一般情况下,无论是笔者,还是思科地官方资料,都建议大家采用手工配置接口速度.文档来自于网络搜索 、关闭与开启接口 防火墙上有多个接口,为了安全起见,打开地接口不用地话,则需要及时地进行关闭.一般可用命令来关闭防火墙地接口.但是这里跟思科地软件有一个不同,就是如果要打开这个接口地话,则不用采用命令.在防火墙地配置命令中,没有这一条.而应该采用不带参数地命令,来把一个接口设置为管理模式.文档来自于网络搜索 笔者建议 在防火墙配置地时候,不要把所有地接口都打开,需要用到几个接口,就打开几个接口.若把所有地接口都打开地话,会影响防火墙地运行效率,而且,对企业网络地安全也会有影响.或者说,他会降低防火墙对于企业网络地控制强度.文档来自于网络搜索第二个命令: 一般防火墙出厂地时候,思科也会为防火墙配置名字,如等等,也就是说,防火墙地物理位置跟接口地名字是相同地.但是,很明显,这对于我们地管理是不利地,我们不能够从名字直观地看到,这个接口到底是用来做什么地,是连接企业地内部网络接口,还是连接企业地外部网络接口.所以,网络管理员,希望能够重命令这个接口地名字,利用比较直观地名字来描述接口地用途,如利用命令来表示这个接口是用来连接外部网络;而利用命令来描述这个接口是用来连接内部网络.同时,在给端口进行命名地时候,还可以指定这个接口地安全等级.文档来自于网络搜索 命令基本格式如下

华为防火墙命令

华为路由器和防火墙配置命令总结 一、access-list 用于创建访问规则。 (1)创建标准访问列表 access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ] (2)创建扩展访问列表 access-list [ normal | special ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ] (3)删除访问列表 no access-list { normal | special } { all | listnumber [ subitem ] } 【参数说明】 normal 指定规则加入普通时间段。 special 指定规则加入特殊时间段。 listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。 listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。 permit 表明允许满足条件的报文通过。 deny 表明禁止满足条件的报文通过。 protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。 source-addr 为源地址。 source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。 dest-addr 为目的地址。 dest-mask 为目的地址通配位。 operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。 port1 在协议类型为TCP或UDP时出现,可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。 port2 在协议类型为TCP或UDP且操作类型为range时出现;可以为关键字所设定的预设值(如telnet)或0~65535之间的一个数值。 icmp-type[可选] 在协议为ICMP时出现,代表ICMP报文类型;可以是关键字所设定的预设值(如echo-reply)或者是0~255之间的一个数值。 icmp-code在协议为ICMP且没有选择所设定的预设值时出现;代表ICMP码,是0~255之间的一个数值。 log [可选] 表示如果报文符合条件,需要做日志。

22-1用户手册(华为USG防火墙)

华为防火墙配置用户手册 防火墙默认的管理接口为g0/0/0,默认的ip地址为192.168.0.1/24,默认g0/0/0接口开启了dhcp server,默认用户名为admin,默认密码为Admin@123 一、配置案例 1.1 拓扑图 GE 0/0/1:10.10.10.1/24 GE 0/0/2:220.10.10.16/24 GE 0/0/3:10.10.11.1/24 WWW服务器:10.10.11.2/24(DMZ区域) FTP服务器:10.10.11.3/24(DMZ区域) 1.2 Telnet配置 配置VTY 的优先级为3,基于密码验证。 # 进入系统视图。

[USG5300-ui-vty0-4] authentication-mode password # 配置验证密码为lantian [USG5300-ui-vty0-4]set authentication password simple lantian ###最新版本的命令是authentication-mode password cipher huawei@123 配置空闲断开连接时间 # 设置超时为30分钟 [USG5300-ui-vty0-4] idle-timeout 30 [USG5300] firewall packet-filter default permit interzone untrust local direction inbound //不加这个从公网不能telnet防火墙。 基于用户名和密码验证 user-interface vty 0 4 authentication-mode aaa aaa local-user admin password cipher ]MQ;4\]B+4Z,YWX*NZ55OA!! local-user admin service-type telnet local-user admin level 3 firewall packet-filter default permit interzone untrust local direction inbound 如果不开放trust域到local域的缺省包过滤,那么从内网也不能telnet的防火墙,但是默认情况下已经开放了trust域到local域的缺省包过滤。 1.3 地址配置 内网: 进入GigabitEthernet 0/0/1视图 [USG5300] interface GigabitEthernet 0/0/1 配置GigabitEthernet 0/0/1的IP地址 [USG5300-GigabitEthernet0/0/1] ip address 10.10.10.1 255.255.255.0 配置GigabitEthernet 0/0/1加入Trust区域 [USG5300] firewall zone trust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/1 [USG5300-zone-untrust] quit 外网: 进入GigabitEthernet 0/0/2视图 [USG5300] interface GigabitEthernet 0/0/2 配置GigabitEthernet 0/0/2的IP地址 [USG5300-GigabitEthernet0/0/2] ip address 220.10.10.16 255.255.255.0 配置GigabitEthernet 0/0/2加入Untrust区域 [USG5300] firewall zone untrust [USG5300-zone-untrust] add interface GigabitEthernet 0/0/2 [USG5300-zone-untrust] quit