计算机网络实验一

常用网络命令的使用及Wireshark的简单使用

目的:

熟悉ping、ipconfig、netstat、tracert、arp等命令的使用;

了解真实环境下的网络通信过程;

Wireshark实验工具安装,以HTTP协议为例简单使用Wireshark。

实验步骤:

一.常用网络命令的使用

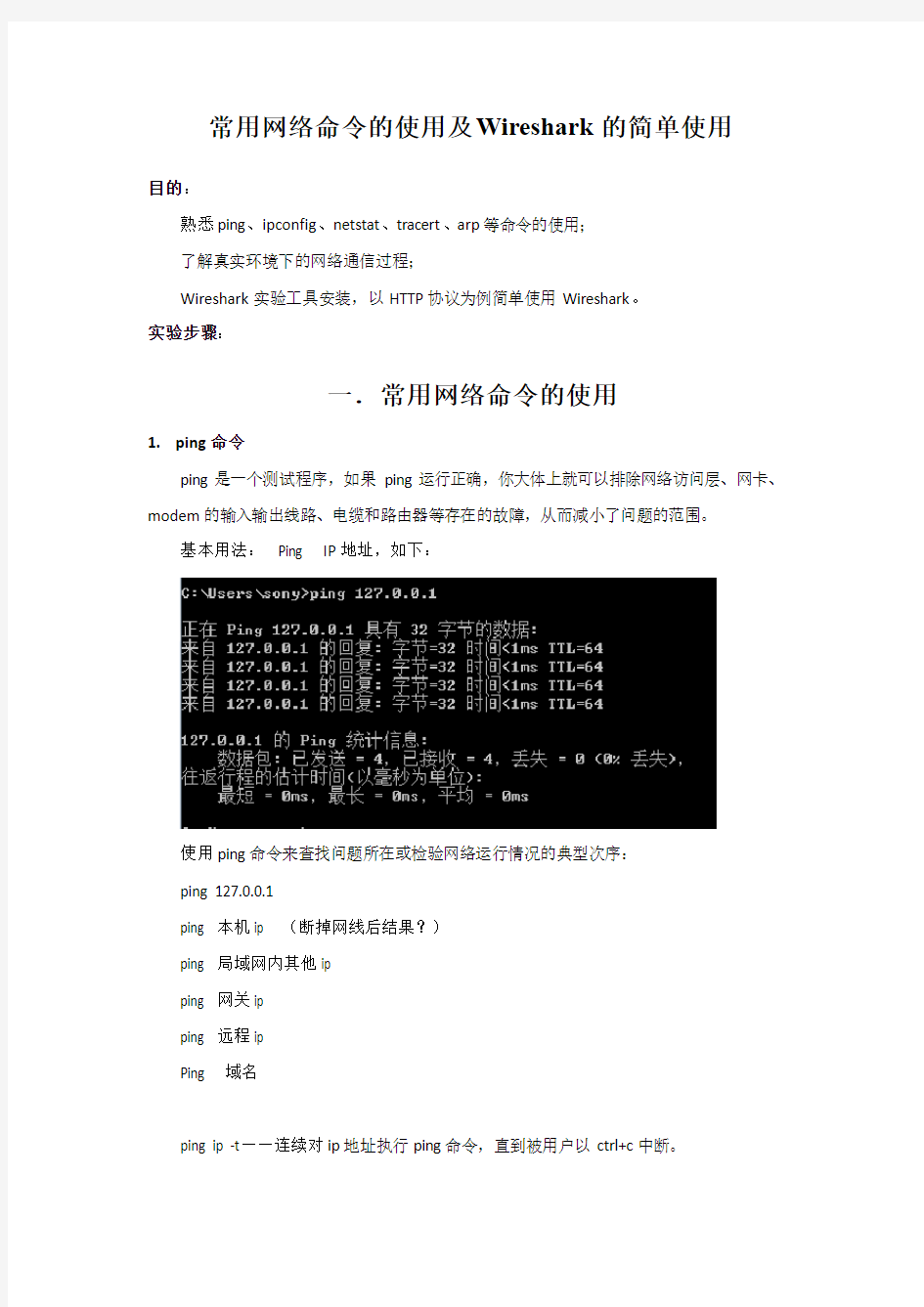

1.ping命令

ping是一个测试程序,如果ping运行正确,你大体上就可以排除网络访问层、网卡、modem的输入输出线路、电缆和路由器等存在的故障,从而减小了问题的范围。

基本用法:Ping IP地址,如下:

使用ping命令来查找问题所在或检验网络运行情况的典型次序:

ping 127.0.0.1

ping 本机ip (断掉网线后结果?)

ping 局域网内其他ip

ping 网关ip

ping 远程ip

Ping 域名

ping ip -t——连续对ip地址执行ping命令,直到被用户以ctrl+c中断。

ping ip -l 2000——指定ping命令中的数据长度为2000字节,而不是缺省的32字节。

ping ip -n——执行特定次数的ping命令。

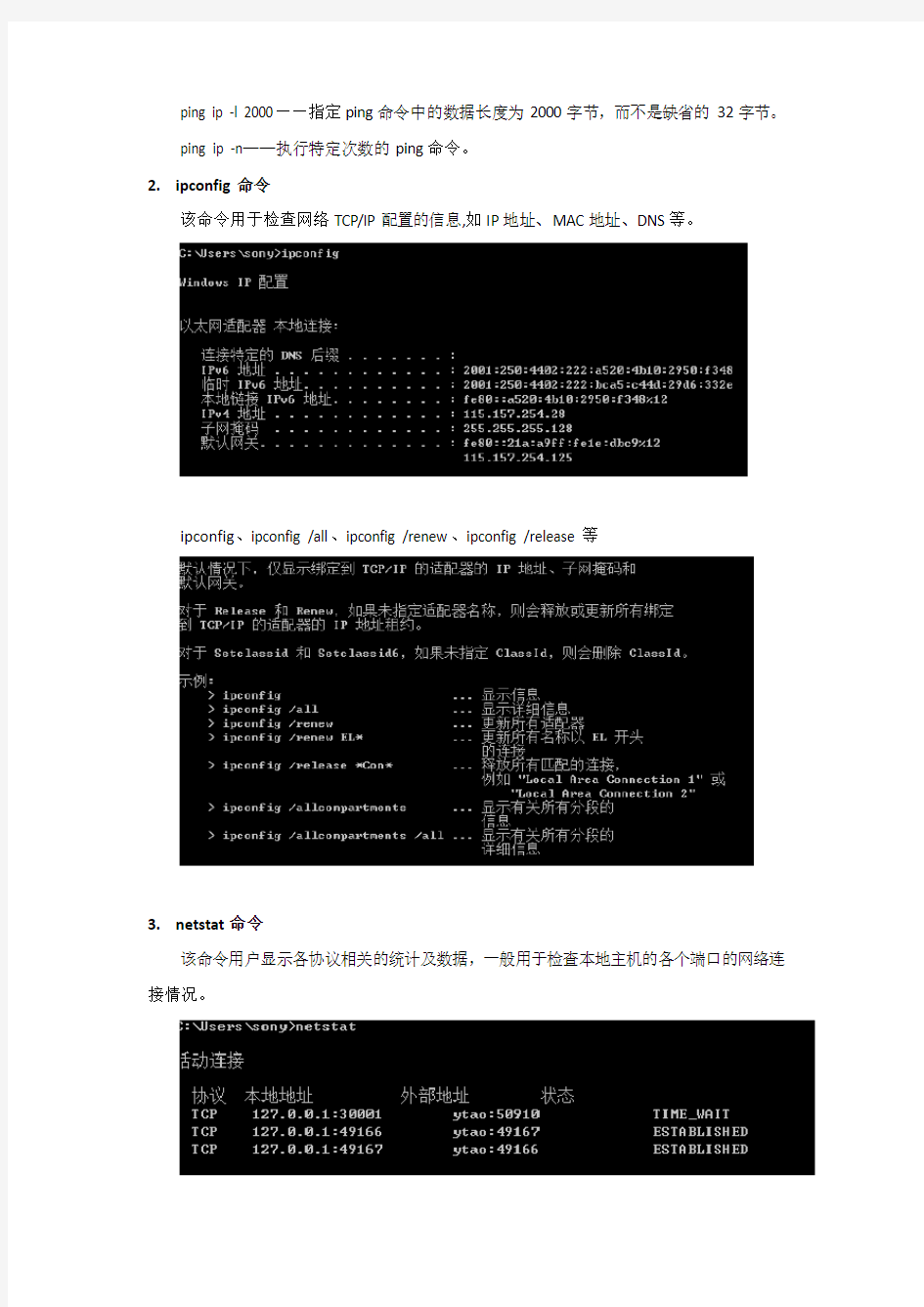

2.ipconfig命令

该命令用于检查网络TCP/IP配置的信息,如IP地址、MAC地址、DNS等。

ipconfig、ipconfig /all、ipconfig /renew、ipconfig /release等

https://www.360docs.net/doc/ac18044295.html,stat命令

该命令用户显示各协议相关的统计及数据,一般用于检查本地主机的各个端口的网络连接情况。

不同种类:

netstat –r 显示网络各种通信协议的状态

netstat –E 显示以太网层的数据统计情况

netstat –A 显示网络中有效连接的信息

netstat –N 显示所有已经建立的连接

4.tracert命令

该命令用于检查由本地主机到目标主机所经历的路由信息。

5.arp命令

arp命令显示和修改地址解析协议(ARP)缓存中的项目。

二.W ireshark的简单使用1.wireshark下载安装

软件下载地址:https://https://www.360docs.net/doc/ac18044295.html,/download.html

Wireshark使用教程:https://https://www.360docs.net/doc/ac18044295.html,/docs/

安装流程:

1.下载时选择与实验机器型号对应的版本

2.打开wireshark安装程序

3.按照默认设置完成安装

2.Wireshark的简单使用:Http协议分析(详细流程见英文文档:Wireshark_HTTP_v6.1.pdf)

在这部分中,我们将以Http协议为例,学习掌握Wireshark的简单使用,探讨HTTP 协议的几个方面:基本/响应交互,HTTP消息格式,检索大型HTML文件,检索HTML 文件嵌入对象,HTTP身份验证和安全。

过程和细节:

1.基本的HTTP 请求/响应:

a.启动Web浏览器;

b.启动Wireshark的数据包嗅探器,然后输入“http”(不带引号);

c.稍等片刻,然后开始捕获Wireshark的数据包;

d.在浏览器输入以下网址;

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file1.html

e.停止Wireshark捕获数据包,wireshark获取数据如下图:

2.HTTP条件请求/响应(file2)

a.启动网页浏览器,并确保浏览器的缓存清零;

b.启动Wireshark的数据包嗅探器;

c.输入以下网址到浏览器

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file2.html

d.再次快速输入相同的URL到您的浏览器(或只需选择浏览器上的刷新按钮):

e.停止Wireshark的数据包捕获,并在显示过滤器规格窗口输入“http”。

3.检索长文档(file3):

a.启动Web浏览器,并确保浏览器的缓存清零;

b.启动Wireshark的数据包嗅探器;

c.输入以下网址到浏览器

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file3.html

d.停止Wireshark的数据包捕获,并在显示过滤器规格窗口输入“http”,所以只捕

获HTTP信息将被显示出来。

4.嵌入对像的HTML文档(file4):

a.启动网页浏览器,并确保浏览器的缓存清零;

b.启动Wireshark的数据包嗅探器;

c.输入以下网址到浏览器

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file4.html

d.停止Wireshark捕获数据包,并在显示过滤器规格窗口输入“http”,以至于只显

示捕获的HTTP信息。

5.HTTP认证(file5)

a.确保浏览器的缓存清零,并关闭浏览器。然后,启动浏览器;

b.启动Wireshark的数据包嗅探器;

c.输入以下网址到浏览器:

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/protected_pages/HTTP-wireshark-file5.htm

l在弹出框键入要求的用户名和密码。用户名是“wireshark-students”,密码为

“network”;

d.停止Wireshark的数据包捕获,并在显示过滤器窗口输入“http”,确保只有捕获

的HTTP消息在分组列表窗口显示。

实验结果检查(实验课结束前完成):

1. 单独演示常用网络命令;

2. 检查wireshark安装情况及基本操作;

3. 演示Http协议抓包分析的操作流程;

4. 1人1组,上交实验报告;

5. 实验报告回答Http协议指导书的问题(附件Wireshark_HTTP_v

6.1.pd红色标记)

附件:

Wireshark Lab: HTTP v6.1

Supplement to Computer Networking: A Top-Down

Approach, 6th ed., J.F. Kurose and K.W. Ross

“Tell me and I forget. Show me and I remember. Involve me

and I understand.”Chinese proverb

? 2005-21012, J.F Kurose and K.W. Ross, All Rights Reserved

Having gotten our feet wet with the Wireshark packet sniffer in the introductory lab, we’re now ready to use Wireshark to investigate protocols in operation. In this lab, we’ll explore several aspects of the HTTP protocol: the basic GET/response interaction, HTTP message formats, retrieving large HTML files, retrieving HTML files with embedded objects, and HTTP authentication and security. Before beginning these labs, you might want to review Section 2.2 of the text.1

1. The Basic HTTP GET/response interaction

Let’s begin our exploration of HTTP by downloading a very simple HTML file - one that is very short, and contains no embedded objects. Do the following:

1.Start up your web browser.

2.Start up the Wireshark packet sniffer, as described in the Introductory lab (but don’t yet

begin packet capture). Enter “http” (just the letters, not the quotation marks) in the

display-filter-specification window, so that only captured HTTP messages will be

displayed later in the packet-listing window. (We’re only interested in the HTTP

protocol here, and don’t want to see the clutter of all captured packets).

3.Wait a bit more than on e minute (we’ll see why shortly), and then begin Wireshark

packet capture.

1References to figures and sections are for the 6th edition of our text, Computer Networks, A Top-down Approach, 6th ed., J.F. Kurose and K.W. Ross, Addison-Wesley/Pearson, 2012.

4.Enter the following to your browser

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file1.html

Your browser should display the very simple, one-line HTML file.

5.Stop Wireshark packet capture.

Your Wireshark window should look similar to the window shown in Figure 1. If you are unable to run Wireshark on a live network connection, you can download a packet trace that was created when the steps above were followed.2

Figure 1: Wireshark Display after https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/

HTTP-wireshark-file1.html has been retrieved by your browser

The example in Figure 1 shows in the packet-listing window that two HTTP messages were captured: the GET message (from your browser to the https://www.360docs.net/doc/ac18044295.html, web server) and the response message from the server to your browser. The packet-contents window shows details of the selected message (in this case the HTTP OK message, which is highlighted in the packet-listing window). Recall that since the HTTP message was carried inside a TCP segment, which was carried inside an IP datagram, which was carried within an Ethernet frame, Wireshark displays the Frame, Ethernet, IP, and TCP packet information as well. We want to minimize the

2Download the zip file https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/wireshark-traces.zip and extract the file http-ethereal-trace-1. The traces in this zip file were collected by Wireshark running on one of the author’s computers, while performing the steps indicated in the Wireshark lab. Once you have downloaded the trace, you can load it into Wireshark and view the trace using the File pull down menu, choosing Open, and then selecting the http-ethereal-trace-1 trace file. The resulting display should look similar to Figure 1. (The Wireshark user interface displays just a bit differently on different operating systems, and in different versions of Wireshark).

amount of non-HTTP data displayed (we’re interested in HTTP here, and will be investigating these other protocols is later labs), so make sure the boxes at the far left of the Frame, Ethernet, IP and TCP information have a plus sign or a right-pointing triangle (which means there is hidden, undisplayed information), and the HTTP line has a minus sign or a down-pointing triangle (which means that all information about the HTTP message is displayed).

(Note: You should ignore any HTTP GET and response for favicon.ico. If you see a reference to this file, it is your browser automatically asking the server if it (the server) has a small icon file that should be displayed next to the displayed URL in your browser. We’ll ignore references to this pesky file in this lab.).

By looking at the information in the HTTP GET and response messages, answer the following questions. When answering the following questions, you should print out the GET and response messages (see the introductory Wireshark lab for an explanation of how to do this) and indicate where in the message you’ve found the information that answers the follow ing questions. When you hand in your assignment, annotate the output so that it’s clear where in the output you’re getting the information for your answer (e.g., for our classes, we ask that students markup paper copies with a pen, or annotate electronic copies with text in a colored font).

1.Is your browser running HTTP version 1.0 or 1.1? What version of HTTP is the server

running?

2.What languages (if any) does your browser indicate that it can accept to the server?

3.What is the IP address of your computer? Of the https://www.360docs.net/doc/ac18044295.html, server?

4.What is the status code returned from the server to your browser?

5.When was the HTML file that you are retrieving last modified at the server?

6.How many bytes of content are being returned to your browser?

7.By inspecting the raw data in the packet content window, do you see any headers within

the data that are not displayed in the packet-listing window? If so, name one.

In your answer to question 5 above, you might have been surprised to find that the document you just retrieved was last modified within a minute before you downloaded the document. That’s because (for this particular file), the https://www.360docs.net/doc/ac18044295.html, server is setting the file’s last-modified time to be the current time, and is doing so once per minute. Thus, if you wait a minute between accesses, the file will appear to have been recently modified, and hence your browser will download a “new” copy of the document.

2. The HTTP CONDITIONAL GET/response interaction

Recall from Section 2.2.6 of the text, that most web browsers perform object caching and thus perform a conditional GET when retrieving an HTTP object. Before performing the steps below, make sure your browser’s cache is empty. (To do this under Firefox, s elect Tools->Clear Recent History and check the Cache box, or for Internet Explorer, select Tools->Internet Options->Delete File; these actions will remove cached files from your browser’s cache.) Now do the following:

?Start up your web browser, and make s ure your browser’s cache is cleared, as discussed above.

?Start up the Wireshark packet sniffer

?Enter the following URL into your browser

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file2.html

Your browser should display a very simple five-line HTML file.

?Quickly enter the same URL into your browser again (or simply select the refresh button on your browser)

?Stop Wireshark packet capture, and enter “http” in the dis play-filter-specification window, so that only captured HTTP messages will be displayed later in the packet-listing window.

?(Note:If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-2 packet trace to answer the questions below; see footnote 1.

This trace file was gathered while performing the steps above on one of the author’s

computers.)

Answer the following questions:

8.Inspect the contents of the first HTTP GET request from your browser to the server. Do

you see an “IF-MODIFIED-SINCE” line in the HTTP GET?

9.Inspect the contents of the server response. Did the server explicitly return the contents

of the file? How can you tell?

10.Now inspect the contents of the second HTTP GET request from your browser to the

server. Do you see an “IF-MODIFIED-SINCE:” line in the HTTP GET? If so, what

information follows the “IF-MODIFIED-SINCE:” header?

11.What is the HTTP status code and phrase returned from the server in response to this

second HTTP GET? Did the server explicitly return the contents of the file? Explain.

3. Retrieving Long Documents

In our examples thus far, the documents retrieved have been simple and short HTML files. Let’s next see what happens when we download a long HTML file. Do the following: ?Start up your web browser, and make sure your browser’s cache is cleared, as discussed above.

?Start up the Wireshark packet sniffer

?Enter the following URL into your browser

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file3.html

Your browser should display the rather lengthy US Bill of Rights.

?Stop Wireshark packet capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will be displayed.

?(Note:If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-3 packet trace to answer the questions below; see footnote 1.

This trace file was gathered while performing the steps abo ve on one of the author’s

computers.)

In the packet-listing window, you should see your HTTP GET message, followed by a multiple-packet TCP response to your HTTP GET request. This multiple-packet response deserves a bit of explanation. Recall from Section 2.2 (see Figure 2.9 in the text) that the HTTP response message consists of a status line, followed by header lines, followed by a blank line, followed by the entity body. In the case of our HTTP GET, the entity body in the response is the entire requested HTML file. In our case here, the HTML file is rather long, and at 4500 bytes is too large to fit in one TCP packet. The single HTTP response message is thus broken into several pieces by TCP, with each piece being contained within a separate TCP segment (see Figure 1.24 in the text). In recent versions of Wireshark, Wireshark indicates each TCP segment as a separate packet, and the fact that the single HTTP response was fragmented across multiple TCP packets is indicated by the “TCP segment of a reassembled PDU” in the Info column of the Wireshark display. Earlier versions of Wireshark used the “Continuation” phrase to indicated that the entire content of an HTTP message was broken across multiple TCP segments.. We stress here that there is no “Continuation” message in HTTP!

Answer the following questions:

12.How many HTTP GET request messages did your browser send? Which packet number

in the trace contains the GET message for the Bill or Rights?

13.Which packet number in the trace contains the status code and phrase associated with

the response to the HTTP GET request?

14.What is the status code and phrase in the response?

15.How many data-containing TCP segments were needed to carry the single HTTP response

and the text of the Bill of Rights?

4. HTML Documents with Embedded Objects

Now that we’ve seen how Wireshark displays the captured packet traffic for large HTML files, we can look at what happens when your browser downloads a file with embedded objects, i.e., a file that includes other objects (in the example below, image files) that are stored on another server(s).

Do the following:

?Start up your web browser, and make sure your browser’s cache is cleared, as discussed above.

?Start up the Wireshark packet sniffer

?Enter the following URL into your browser

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/HTTP-wireshark-file4.html

Your browser should display a short HTML file with two images. These two images are

referenced in the base HTML file. That is, the images themselves are not contained in

the HTML; instead the URLs for the images are contained in the downloaded HTML file.

As discussed in the textbook, your browser will have to retrieve these logos from the

indicated web sites. Our publisher’s logo is retrieved f rom the https://www.360docs.net/doc/ac18044295.html, web

site. The image of the cover for our 5th edition (one of our favorite covers) is stored at

the https://www.360docs.net/doc/ac18044295.html, server.

?Stop Wireshark packet capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will be displayed.

?(Note:If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-4 packet trace to answer the questions below; see footnote 1.

This trace file was gathered while performi ng the steps above on one of the author’s

computers.)

Answer the following questions:

16.How many HTTP GET request messages did your browser send? To which Internet

addresses were these GET requests sent?

17.Can you tell whether your browser downloaded the two images serially, or whether they

were downloaded from the two web sites in parallel? Explain.

5 HTTP Authentication

Finally, let’s try visiting a web site that is password-protected and examine the sequence of HTTP message exchanged for such a site. The URL

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/protected_pages/HTTP-wireshark-file5.html is password protected. The us ername is “wireshark-students” (without the quotes), and the password is “network” (again, without the quotes). So let’s access this “secure” password-protected site. Do the following:

?Make sure your browser’s cache is cleared, as discussed above, and cl ose down your browser. Then, start up your browser

?Start up the Wireshark packet sniffer

?Enter the following URL into your browser

https://www.360docs.net/doc/ac18044295.html,/wireshark-labs/protected_pages/HTTP-wireshark-file5.html

Type the requested user name and password into the pop up box.

?Stop Wireshark packet capture, and enter “http” in the display-filter-specification window, so that only captured HTTP messages will be displayed later in the packet-listing window.

?(Note:If you are unable to run Wireshark on a live network connection, you can use the http-ethereal-trace-5 packet trace to answer the questions below; see footnote 2.

This trace file was gathered while per forming the steps above on one of the author’s

computers.)

Now let’s examine the Wireshark output. You might want to first read up on HTTP authentication by reviewing the easy-to-read material on “HTTP Access Authentication Framework” at https://www.360docs.net/doc/ac18044295.html,/stories/storyReader$2159

Answer the following questions:

18.What is the server’s response (status code and phrase) in response to the initial HTTP

GET message from your browser?

19.When your browser’s sends the HTTP GET message for the second time, what new field

is included in the HTTP GET message?

The username (wireshark-students) and password (network) that you entered are encoded in the string of characters (d2lyZXNoYXJrLXN0dWRlbnRzOm5ldHdvcms=) following the “Authorization: Basic” header in the client’s HTTP GET message. While it may appear that your username and password are encrypted, they are simply encoded in a format known as Base64 format. The username and password are not encrypted! T o see this, go to https://www.360docs.net/doc/ac18044295.html,/util/base64-decoder-encoder.asp and enter the base64-encoded string d2lyZXNoYXJrLXN0dWRlbnRz and decode. Voila! You have translated from Base64 encoding to ASCII encoding, and thus should see your username! To view the password, enter the remainder of the string Om5ldHdvcms= and press decode. Since anyone can download a tool like Wireshark and sniff packets (not just their own) passing by their network adaptor, and anyone can translate from Base64 to ASCII (you just did it!), it should be clear to you that simple passwords on WWW sites are not secure unless additional measures are taken.

Fear not! As we will see in Chapter 8, there are ways to make WWW access more secure. However, we’ll clearly need something that goes beyond the basic HTTP authentication framework!

计算机网络技术实验

计算机网络技术试验 院系名称: 专业班级: 学生姓名: 学号:

试验二:网络命令的使用 1.实验目的: 1)了解或掌握一些网络常用命令; 2)掌握Ping、netstat、IPConfig、ARP等命令的功能及一般用法; 3)能应用上述命令进行网络连通、网络状态、网络配置等。 2.实验所需要的设备 一台已连网的计算机,windows操作系统 3.实验要求:(command.doc为参考命令文件) 进入DOS模式,:(开始-附件-命令提示符,或开始-运行cmd ) 1、利用Ping对某个已知IP或域名的计算机进行连通查询, 对查询结果进行分析并做好记录,再ping某个不存在的域名或地址。 2、利用netstat至少一个参数对本机的网络状态进行查询, 对查询结果进行分析记录; 3、利用IPConfig对本机的网络状态进行查询,对查询结果 进行分析记录(哪些是你不理解其含义的内容); 4、测试本机与相邻机器的物理连通性,记录并说明原因; 5、使用arp察看本地缓存中的内容,添加一条新的静态项 目,并用ping进行测试; 6、tracert某个著名域名,记录经过多少个节点?响应时 间?对方网关IP地址是什么?

7、使用route察看本地路由表,记录非自身环路的路由信息 (无则不纪录); 8、利用nbtstat至少一个参数对本机的网络状态进行查询, 对查询结果进行分析记录 9、使用NET命令察看本地机的共享有哪些并记录,删除默 认共享; 使用net use将网络上某个共享目录映射到一个驱动器字母。 4.简述实验步骤: 尽可能完成实验要求中的步骤并用简单语言进行记录。

计算机网络实验报告最新版本

福建农林大学计算机与信息学院 信息工程类 实验报告 课程名称:计算机网络 姓名: 系:计算机科学与技术系 专业:计算机科学与技术 年级:2011级 学号: 指导教师:周术成老师 职称: 2014年 5 月 4 日

福建农林大学计算机与信息学院实验报告 系:计算机与信息系专业:计算机科学与技术年级:2011 姓名:学号:实验课程:_ 计算机网络 实验室号____田C-305__ 计算机号:实验时间: 指导教师签字:成绩: 实验一以太网组网实验 1.实验目的和要求 1.熟悉局域网所使用的基本设备 2. 掌握以太网组建方法 3. 掌握网络连通性测试方法 2.实验原理 以太网事实上是一簇局域网技术,不同的以太网在链路层帧头的格式、电缆的类型和传输速度上有很大的差异以太网可以利用同轴电缆、双绞线、光缆等不同的传输介质进行组网,也可以运行10Mb/s、100Mb/s、1000Mb/s 的网络速度。不管采用何种传输介质,以及网络速度各不相同,只要是以太网,采用的都是 CSMA/CD介质访问控制方法。即任何结点没有可预约的发送时间,所有结点平等地争用发送时间,并随机地发送数据。 组建局域网常用的传输介质为双绞线,作为 10BASE-T 和 100BASE-TX 以太网的传输介质,非屏蔽双绞线在组网中起着重要的作用。非屏蔽双绞线 UTP 中的 8 芯导线采用了不同的颜色,分成 4 对,其中橙和橙白一对,绿和绿白一对,蓝和蓝白一对,棕和棕白一对。以太网使用的 UTP 分为直通 UTP 和交叉 UTP。 UTP 双绞线有两种接法:T568A 标准和 T568B 标准。 直通 UTP:线的两头都按 T568B 线序标准连接。 交叉 UTP:线的一头按 T568A 线序连接,另一头按 T568B 线序连接。 组装不同类型的局域网需要不同的设备,10Base-T 和 100Base-TX 组网所需要的设备有:UTP 电缆、以太网卡、10M/100M 集线器、以太网交换机等。现在的以太网在逻辑上采用星型拓扑结构,用这种拓扑结 构,每台计算机用电缆线连接到共享网络设备上,如集线器和交换机等。 集线器和交换机都是用以太网接口连接多台设备,然而,它们在实现上有很大不同。集线器是第 1 层设备,是以太网的集中连接点,具有信号放大功能,扩大以太网的地理范围。通常采用 RJ-45 接口,计算 机或其他终端设备通过双绞线电缆与集线器相连。当数据到达集线器的一个端口后,集线器不进行过滤处 理,直接将收到的数据包复制并广播到所有其他的端口,而不管这些端口连接的设备是否需要这些数据。 因此,网络中集线器数量越多,整个网络的性能就越差。 一般以太网的拓扑既用到集线器也用到交换机,集线器连接到交换机端口上,计算机连接到集线器上。在这种配置里,连接在同一集线器的计算机能看到彼此传输的数据,并且一次只能有一个传输;但在多个 集线器上能够同步传输。 网卡(NIC)是构成网络的主要部件,计算机通过网卡可以与网络中的通信介质相连。根据传输速率

计算机网络实验《交换机基本配置》

实验一交换机基本配置 一、实验目的 1.掌握桌面网络组建方法 2.掌握Quidway S 系列中低端交换机几种常见配置方法 二、实验内容 1.通过Console 口搭建配置环境 2.通过Telnet 搭建配置环境 3.熟悉VRP 的各种视图及各视图下的常用命令 三、实验原理、方法和手段 1. 交换机配置方式 交换机通常的配置方式有:Console 方式,telnet 方式,web 方式和modem 拨号方式 2. 命令行接口Command-line Interface 华为网络设备中运行的操作VRP向用户提供一系列配置命令以及命令行接口,方便用户配置和管理网络设备,包括以太网交换机。命令行有如下特性: 1)通过Console 口进行本地配置 2)通过telnet 进行本地或远程配置 3)通过modem 拨号登录到网络设备进行远程配置 4)配置命令分级保护,确保未授权用户无法侵入到网络设备 5)用户可以随时键入以获得在线帮助 6)提供网络测试命令,如tracert、ping 等,迅速诊断网络是否正常 7)提供种类丰富、内容详尽的调试信息,帮助诊断网络故障 8)用telnet 命令直接登录并管理其它网络设备 9)提供ftp 服务,方便用户上载、下载文件 10)提供类似Doskey 的功能,可以执行某条历史命令 11)命令行解释器对关键字采取不完全匹配的搜索方法,用户只需键入无冲突关键 字即可解释 四、实验组织运行要求 1.熟悉实验内容; 2.要求独立完成实验,教师可以给予一定的辅导; 五、实验条件 1.华为Quidway S/思科Catalyst 2960/中兴ZXR10 交换机 2.计算机一台即可 六、实验步骤 1.通过Console 口搭建配置环境 1)如图1-2,建立本地配置环境,只需将微机(或终端)的串口通过配置电缆与 以太网交换机的Console 口连接。

计算机网络实验报告完整版

华中科技大学文华学院 计算机网络 实 验 报 告 姓名: 学号: 学部(系):信息科学与技术学部 专业年级: 指导教师:朱琳琳 2014年4月

实验1 常用网络命令 1.实验目的 ●掌握常用网络命令的使用方法; ●熟悉和掌握网络管理、网络维护的基本内容和方法 2. 实验前的准备 ●阅读本实验的内容及操作步骤; 3. 实验内容 (1)、arp命令 Arp –a 查看本地局域网内所有用户ip和mac地址绑定关系。 Arp –s 用于在计算机ARP表中添加一个静态的ARP记录。

(2)、ipconfig命令 Ipconfig /all 显示所有适配器的完整TCP/IP配置

Ipconfig /displaydns 显示DNS客户解析器缓存的内容 Ipconfig /flushdns 清理并重设DNS客户解析器缓存的内容。

(3)、Nbtstat命令 Nbtstat -n nbtstat –s ip 通过IP显示另一台计算机的物理地址和名字列表。如nbtstat –s192.168.0.113 (4)、netstat命令 Netstat –a 显示所有有效连接(包括TCP和UDP两种)的信息,如图。

Netstat –n 显示所有活动的TCP 连接以及计算机侦听的TCP 和UDP 端口。 Netstat –r 显示 IP 路由表的内容。该参数与 route print 命令等价。 (5)、ping 命令 Ping后加上ip地址或域名,命令用来检测TCP/IP的安装或运行存在的某些最基本的问题。 可直接键入PING寻求帮助

计算机网络期末考试复习题(FU答案)

计算机网络期末考试复习题 14物联网班使用 一、选择题 1、Internet的前身是 C 。 A、Intranet B、Ethernet C、ARPAnet D、Cernet 2、Internet的核心协议是 B 。 A、X.25 B、TCP/IP C、ICMP D、UDP 3、服务与协议是完全不同的两个概念,下列关于它们的说法错误的是 D 。 A、协议是水平的,即协议是控制对等实体间通信的规则。服务是垂直的,即服务是下层向上层通过层间接口提供的。 B、在协议的控制下,两个对等实体间的通信使得本层能够向上一层提供服务。要实现本层协议,还需要使用下面一层所提供的服务。 C、协议的实现保证了能够向上一层提供服务。 D、OSI将层与层之间交换的数据单位称为协议数据单元PDU。 4、在TCP/IP的进程之间进行通信经常使用客户/服务器方式,下面关于客户和服务器的描述错误的是 C 。 A、客户和服务器是指通信中所涉及的两个应用进程。 B、客户/服务器方式描述的是进程之间服务与被服务的关系。 C、服务器是服务请求方,客户是服务提供方。 D、一个客户程序可与多个服务器进行通信。 5、常用的数据传输速率单位有kbit/s、Mbit/s、Gbit/s。1Gbit/s等于 A 。 A、1×103Mbit/s B、1×103kbit/s C、1×106Mbit/s D、1×109kbit/s 6、在同一信道上同一时刻,可进行双向数据传送的通信方式是 C 。 A、单工 B、半双工 C、全双工 D、上述三种均不是 7、共有4个站进行码分多址通信。4个站的码片序列为: a:(-1 -1 -1 +1 +1 -1 +1 +1) b:(-1 -1 +1 -1 +1 +1 +1 -1) c:(-1 +1 -1 +1 +1 +1 -1 -1) d:(-1 +1 -1 -1 -1 -1 +1 -1) 现收到这样的码片序列:(-1 +1 -3 +1 -1 -3 +1 +1),则 A 发送1。 A、a和d B、a C、b和c D、c 8、局域网标准化工作是由 B 来制定的。 A、OSI B、IEEE C、ITU-T D、CCITT 9、计算机内的传输是 A 传输,而通信线路上的传输是传输。 A、并行,串行 B、串行,并行 C、并行,并行 D、串行,串行 10、 C 代表以双绞线为传输介质的快速以太网。 A、10BASE5 B、10BASE2 C、100BASE-T D、10BASE-F 11MAC和LLC两个子层。 A、物理层C、网络层D、运输层 12、下面关于网络互连设备叙述错误的是 C 。 A、在物理层扩展局域网可使用转发器和集线器。 B、在数据链路层扩展局域网可使用网桥。

计算机网络技术实验报告

重庆交通大学 学生实验报告 实验课程名称《计算机网络技术》课程实验 开课实验室软件与通信实验中心 学院国际学院年级2012 专业班(1)班 学生姓名吴双彪学号6312260030115 开课时间2014 至2015 学年第二学期 实验2简单的局域网配置与资源共享 实验目的: 1、掌握将两台PC联网的技能与方法 2、掌握将几台PC连接成LAN的技能与方法 3、掌握局域网内资源共享的技能与方法 实验内容和要求: 1、选用百兆交换机连接PC若干台; 2、在上述两种情况下分别为PC配置TCP/IP协议,使他们实现互联和资源共享实验环境:(画出实验网络拓图) 实验步骤: 1、选择两台计算机; 选PC0与PC1. 2、设置两台计算机IP地址为C类内部地址; 两台PC机的IP分别设置为:、202.202.242.47、202.202.243.48; 两台PC机的掩码分别设置为:、255.255.255.0、255.255.255.0; 3、用一台计算机Ping另一台计算机,是否能Ping通?

4、我的电脑→工具→文件夹选项→查看→去掉“使用简单文件共享(推荐)”前 的勾;设置共享文件夹。 5、控制面板→管理工具→本地安全策略→本地策略→安全选项里,把“网络访 问:本地帐户的共享和安全模式”设为“仅来宾-本地用户以来宾的身份验证” (可选,此项设置可去除访问时要求输入密码的对话框,也可视情况设为“经典-本地用户以自己的身份验证”); 6、通过网络邻居或在运行窗口输入“\\对方IP地址”实现资源共享。 1)指定IP地址,连通网络 A.设置IP地址 在保留专用IP地址范围中(192.168.X.X),任选IP地址指定给主机。 注意:同一实验分组的主机IP地址的网络ID应相同 ..。 ..,主机ID应不同 ..,子网掩码需相同B.测试网络连通性 (1)用PING 命令PING 127.0.0.0 –t,检测本机网卡连通性。 解决方法:检查网线是否连接好,或者网卡是否完好 (2)分别“ping”同一实验组的计算机名;“ping”同一实验组的计算机IP地址,并记录结 果。答:能。结果同步骤3 (3)接在同一交换机上的不同实验分组的计算机,从“网上邻居”中能看到吗?能ping通 吗?记录结果。 2) 自动获取IP地址,连通网络 Windows主机能从微软专用B类保留地址(网络ID为169.254)中自动获取IP地址。 A.设置IP地址 把指定IP地址改为“自动获取IP地址”。 B.在DOS命令提示符下键入“ipconfig”,查看本机自动获取的IP地址,并记录结果。 C.测试网络的连通性 1.在“网上邻居”中察看能找到哪些主机,并记录结果。 2.在命令提示符下试试能“ping”通哪些主机,并记录结果。 答:能ping通的主机有KOREYOSHI ,WSB ,ST ,LBO ,CL 。思考并回答 测试两台PC机连通性时有哪些方法? 实验小结:(要求写出实验中的体会)

计算机网络实验实验

计算机网络实验实验报告 姓名:张程程 学号:1202100110 班级:电气自动化类121班实验一、网络基本知识及网线的制作 实验目的: 1、使学生掌握基本的网络知识; 2、使学生掌握RJ-45接头的制作。 实验内容: 1、阅读预备知识掌握网络基础知识; 2、一般双绞线的制作 3、交叉双绞线的制作 4、测试一般双绞线的导通性 思考问题: 1、交换机与集线器的区别 答:(1)在OSI/RM中的工作层次不同 交换机和集线器在OSI/RM开放体系模型中对应的层次就不一样,集线器是同时工作在第一层(物理层)和第二层(数据链路层),而交换机至少是工作在第二层,更高级的交换机可以工作在第三层(网络层)和第四层(传输层)。 (2)交换机的数据传输方式不同 集线器的数据传输方式是广播(broadcast)方式,而交换机的数据传输是有目的的,数据只对目的节点发送,只是在自己的MAC 地址表中找不到的情况下第一次使用广播方式发送,然后因为交换机具有MAC地址学习功能,第二次以后就不再是广播发送了,又是有目的的发送。这样的好处是数据传输效率提高,不会出现广播风暴,在安全性方面也不会出现其它节点侦听的现象。具体在前面已作分析,在此不再赘述。 (3)带宽占用方式不同 在带宽占用方面,集线器所有端口是共享集线器的总带宽,而交换机的每个端口都具有自己的带宽,这样就交换机实际上每个端口的

带宽比集线器端口可用带宽要高许多,也就决定了交换机的传输速度比集线器要快许多。 (4)传输模式不同 集线器只能采用半双工方式进行传输的,因为集线器是共享传输介质的,这样在上行通道上集线器一次只能传输一个任务,要么是接收数据,要么是发送数据。而交换机则不一样,它是采用全双工方式来传输数据的,因此在同一时刻可以同时进行数据的接收和发送,这不但令数据的传输速度大大加快,而且在整个系统的吞吐量方面交换机比集线器至少要快一倍以上,因为它可以接收和发送同时进行,实际上还远不止一倍,因为端口带宽一般来说交换机比集线器也要宽许多倍。 2、常见的局域网拓扑结构有哪些 答:目前常见的网络拓扑结构主要有以下四大类: (1)星型结构 (2)环型结构 (3)总线型结构 (4)星型和总线型结合的复合型结构 3、局域网的几种工作模式 答:目前局域网主要存在着两种工作模式,它们涉及到用户存取和共享信息的方式,它们分别是:客户/服务器(C/S)模式和点对点(Peer-to-Peer)通信模式。 4、T568A、T568B 打线方法 答:在EIA/TIA布线标准中规定了双绞线的两种线序568A与568B。 568A标准:绿白—1,绿—2,橙白—3,蓝—4,蓝白—5,橙—6,棕白—7,棕—8 568B标准:橙白—1,橙—2,绿白—3,蓝—4,蓝白—5,绿—6,棕白—7,棕—8 标准中要求12、36、45、78线必须是双绞。这是因为,在数据的传输中,为了减少 和抑制外界的干扰,发送和接收的数据均以差分方式传输,即每一对线互相扭在一起传输一 路差分信号。 实验二、常用网络命令及网络软件的使用

计算机网络期末复习——常考简答题汇总

计算机网络期末复习——常考简答题汇总 1.简述因特网标准制定的几个阶段? ( 1 )因特网草案(Internet Draft) ——在这个阶段还不是 RFC 文档 ( 2 )建议标准(Proposed Standard) ——从这个阶段开始就成为 RFC 文档 ( 3 )草案标准(Draft Standard) ( 4 )因特网标准(Internet Standard) 2.简述调制解调器的主要功能。 ( 1 )信号转换 ( 2 )确保信源和信宿两端同步 ( 3 )提高数据在传输过程中的抗干扰能力 ( 4 )实现信道的多路复用 3.在因特网中将IP数据报分片传送的数据报在最后的目的主机进行组装。还可以有另一种做法,即数据报片通过一个网络就进行一次组装。比较这两种方法的优劣。 答:在目的站而不是在中间的路由器进行组装是由于: (1)路由器处理数据报更简单些;效率高,延迟小。 (2)数据报的各分片可能经过各自的路径。因此在每一个中间的路由器进行组装可能总会缺少几个数据报片; (3)也许分组后面还要经过一个网络,它还要给这些数据报片划分成更小的片。如果在中间的路由器进行组装就可能会组装多次。 (为适应路径上不同链路段所能许可的不同分片规模,可能要重新分片或组装)。 4.试举例说明有些应用程序愿意采用不可靠的UDP,而不用采用可靠的TCP。 答: 1,VOIP:由于语音信息具有一定的冗余度,人耳对VOIP数据报损失由一定的承受度,但对传输时延的变化较敏感。 2,有差错的UDP数据报在接收端被直接抛弃,TCP数据报出错则会引起重传,可能带来较大的时延扰动。 因此VOIP宁可采用不可靠的UDP,而不愿意采用可靠的TCP。 5.简述计算机通信中异步传输和同步传输的区别。 异步传输与同步传输的区别主要在于: ( 1 )异步传输是面向字符的传输,而同步传输是面向比特的传输。 ( 2 )异步传输的单位是字符而同步传输的单位是桢。 ( 3 )异步传输通过字符起止的开始和停止码抓住再同步的机会,而同步传输则是以数据中抽取同步信息。 ( 4 )异步传输对时序的要求较低,同步传输往往通过特定的时钟线路协调时序。 ( 5 )异步传输相对于同步传输效率较低。

计算机网络课程实验报告

电子科技大学计算机科学与工程学院标准实验报告 课程名称计算机网络基础 电子科技大学教务处制表

电子科技大学 实验报告 学生姓名:xx 学号:指导教师: 实验地点:实验时间: 实验1 交换机基本配置 【实验名称】交换机的基本配置 【实验学时】2 【实验原理】 交换机的管理方式基本分为两种:带内管理和带外管理。通过交换机的Console口管理交换机属于带外管理,不占用交换机的网络接口,其特点是需要使用配置线缆,近距离配置。第一次配置交换机时必须利用Console端口进行配置。 交换机的命令行操作模式,主要包括:用户模式、特权模式、全局配置模式、端口模式等几种。 ●用户模式进入交换机后得到的第一个操作模式,该模式下可以简单查看交换机 的软、硬件版本信息,并进行简单的测试。用户模式提示符为switch> ●特权模式由用户模式进入的下一级模式,该模式下可以对交换机的配置文件进 行管理,查看交换机的配置信息,进行网络的测试和调试等。特权模式提示符为 switch# ●全局配置模式属于特权模式的下一级模式,该模式下可以配置交换机的全局性 参数(如主机名、登录信息等)。在该模式下可以进入下一级的配置模式,对交换 机具体的功能进行配置。全局模式提示符为switch(config)# ●端口模式属于全局模式的下一级模式,该模式下可以对交换机的端口进行参数 配置。端口模式提示符为switch(config-if)# 【实验目的】 掌握交换机命令行各种操作模式的区别,能够使用各种帮助信息,以及用命令进行基本的配置。 【实验内容】 \假设是某公司新进的网管,公司要求你熟悉网络产品,公司采用全系列锐捷网络产品,首先要求你登录交换机,了解、掌握交换机的命令行操作技巧,以及如何使用一些基本命令进行配置。 需要在交换机上熟悉各种不同的配置模式以及如何在配置模式间切换,使用命令进行基本的配置,并熟悉命令行界面的操作技巧。 【实验设备】 三层交换机1台 【实验步骤】 第一步:交换机各个操作模式直接的切换

计算机网络基础实验报告

内蒙古商贸职业学院计算机系 学生校内实验实训报告 20 11 --2012 学年第2学期 系部:计算机系 课程名称:计算机网络基础 专业班级:2010级计算机信息管理 姓名:董书廷,郭金婷,孙庆玲,周惠 内蒙古商贸职业学院计算机系制

填写说明 1、实验项目名称:要用最简练的语言反映实验的内容,要与实验指导书或课程标准中相一致。 2、实验类型:一般需要说明是验证型实验、设计型实验、创新型实验、综合型实验。 3、实验室:实验实训场所的名称;组别:实验分组参加人员所在的组号。 4、实验方案设计(步骤):实验项目的设计思路、步骤和方法等,这是实验报告极其重要的内容,概括整个实验过程。 对于操作型实验(验证型),要写明需要经过哪几个步骤来实现其操作。对于设计型和综合型实验,在上述内容基础上还应该画出流程图和设计方法,再配以相应的文字说明。对于创新型实验,还应注明其创新点、特色。 5、实验小结:对本次实验实训的心得体会、思考和建议等。 6、备注:分组实验中组内成员分工、任务以及其他说明事项。注意: ①实验实训分组完成的,每组提交一份报告即可,但必须说明人员分工及职责。不分组要求全体成员独立完成的实验实训项目可由指导老师根据个人完成情况分组填写。 ②实验成绩按照百分制记,根据教学大纲及课程考核要求具体区分独立计算、折算记入两种情况。 ③本实验实训报告是根据计算机系实验的具体情况在学院教务处制的实验实训报告的基础上进行改制的。特此说明。

2.单击“下一步”按钮,随后出现Windows Server 2008“授权协议幕。 3.单击“下一步”按钮,打开如图所示的“您想进行何种类型的安装?对话框。其中,“升级”选项用于从Windows Server 2003 Windows Server 2008,且如果当前计算机没有安装操作系统,

计算机网络实验二报告

计算机网络实验报告 课程_ 计算机网络 _ 实验名称TCP/IP协议分析与验证 姓名实验日期: 学号实验报告日期: 同组人姓名报告退发: ( 订正、重做 ) 同组人学号 实验名称 TCP/IP协议分析与验证 一.实验环境(详细说明运行的操作系统,网络平台,机器的IP地址) 操作系统:Win8.1 网络平台:Wireshark 机器的IP地址:192.168.191.3 二.实验目的 通过本实验使学生了解和掌握报文捕获工具Wiresshark(或者EtherDetect) 的使用方法和基本特点,通过Wireshark软件捕获并分析基于链路层的协议数 据,包括ARP、ICMP、IP、TCP、UDP以及DNS、FTP、HTTP协议的报文格式以及 工作过程,促使学生真正了解TCP、UDP、IP等协议的构成 三.实验内容及步骤 【实验内容】 要求学生在各自机器上进行文件下载和浏览网页操作,通过Wireshark捕获报文并分析TCP/IP协议族中各种协议的报文格式和工作过程。然后在各自机器上发送ping、tracert命令,然后通过Wireshark捕获以太网帧并分析IP、ICMP和ARP协议的报文格式和工作过程 【实验步骤】 (1)启动Wireshark,并设置好相关参数; (2)启动Wireshark捕获功能;

(3)发送ping或tracert命令或进行文件下载和网页浏览; (4)分析Wireshark捕获的各种报文并验证TCP/IP协议的报文格式和工作过程【实验题目】 1-1.(1)设置获取数据包的filter为两台机之间。 (2)捕获两台机之间的IP数据报的报文。 (3)在报文的十六进制代码中找出源IP、目标IP、首部长度以及协议字段的值。 粘贴报文处: 源IP:c0 a8 bf 03 目标IP:c0 a8 a8 0a 首部长度:45 协议字段的值及含义:01:使用的协议为icmp协议 1-2.(1)设置获取数据包的filter为两台机之间。 (2)捕获两台机之间的ICMP报文。 (3)分析echo request和echo reply两种类型的ICMP报文的。 Ping or tracert?(运行结果):

计算机网络基础模拟器实验报告

计算机网络模拟器实验报告 实验说明:共5个实验,其中前3个必做,后2个选做。 一、实验目的 1、掌握模拟器软件的使用方法; 2、掌握配置PC、交换机、路由器的方法; 3、掌握为交换机设置VLAN,为端口设置TRUNK的方法。 二、实验环境(请注意关闭杀毒软件) WinXP/WIN7、HW-RouteSim 2.2(软件请到BB课程 资源下载,下载后直接解压缩运行;下载前请关闭 杀毒软件) 三、实验步骤及结果 实验一:计算机和交换机基本设置 添加一个交换机,两个计算机,连接A电脑到交换机3号端口,B电脑到6号端口,双击交换机,进入终端配置:

[S3026]super password 111 ;设置特权密码为111 [S3026]quit

计算机网络实验报告范例

实验1 绘制网络拓扑结构图 实验内容: 1 熟悉Visio绘图软件; 2 使用Visio绘图软件绘制网络拓扑结构图; 3 体会Visio中绘图与Word中绘图的不同。 Visio中绘图与Word中绘图的不同: Visio比word中的更清晰,专业,标准。“对系统、资源、流程及其幕后隐藏的数据进行可视化处理、分析和交流,使图表外观更专业。通过 Visio连接形状和模板快速创建图表,提高工作效率,使用图表交流并与多人共享图表。” 业务流程图,项目管理图,灵感激发图,统计、营销图表,因

果图,组织结构图等等都可以画。 实验2 指令ping和tracert的使用实验内容: 1 查看自己计算机设置的TCP/IP网络参数 2 ping指令的选项及其含义; 3 tracert指令的选项及其含义; 4 ping 3个网址(青岛、国内和国外各1个):https://www.360docs.net/doc/ac18044295.html, https://www.360docs.net/doc/ac18044295.html, https://www.360docs.net/doc/ac18044295.html, 5 tracert 3个网址(青岛、国内和国外各1个):https://www.360docs.net/doc/ac18044295.html, https://www.360docs.net/doc/ac18044295.html,

https://www.360docs.net/doc/ac18044295.html, 1.计算机设置的TCP/IP网络参数: 本地连接2: Connection-specific DNS Suffix(具体连接的DNS后缀): IP Adress( IP地址):192.168.1.2 Subnet Mask(子网掩码):255.255.255.0 Default Gateway(默认网关):192.168.1.1 无线网连接: Connection-specific DNS Suffix(具体连接的DNS后缀): IP Adress( IP地址):192.168.1.8 Subnet Mask(子网掩码):255.255.255.0 Default Gateway(默认网关):192.168.1.1 2. ping指令的选项及其含义: Ping是测试网络联接状况以及信息包发送和接收状况非常有用的工具,是网络测试最常用的命令。Ping向目标主机(地址)发送一个回送请求数据包,要求目标主机收到请求后给予答复,从而判断网络的响应时间和本机是否与目标主机(地址)联通。 命令格式:

计算机网络期末复习题(含答案)

1.HTML也称(超文本标记语言)或(超文本置标语言),用于标注文档或给文档添加标签,使得文档可以在(浏览器)中显示。2.URL主要有三部分组成,分别是:(传输协议)、(主机的IP地址或域名)、(资源所在路径和文件名) 3.Internet上的邮件接收服务器有三种类型,分别是(SMTP)、(IMAP)、和(POP)。 4.中WWW表示( 万维网服务),sina表示( 主机域名(新浪的域名) )、COM表示( 二级域名(商业机构域名))、CN表示( 根域名(中国的域名(China的缩写)) )。 5.LAN是局域网的英文缩写;FTP是文件传输协议的英文缩写;HTML是超文本标记语言的英文缩写;SMTP是简单邮件传送协议的英文缩写;POP是邮局协议的英文缩写。 6.在Internet Explorer浏览器中可以使用back(后退)按钮移回到上一个文件,也可使用forward(前进)按钮向前移动以浏览的下一个文件。 7.MIME称为多媒体邮件传送模式,使用支持MIME的工具,可以以附件的方式来发送其它文件。 8.Web搜索工具可以分为目录型搜索工具、搜索引擎和多元搜索引擎三种。 9.多路复用技术是一种为提高线路利用率而使多个数据源合用一条传输线路的技术。利用调制技术将多路信息调制到不同频率的载波上

形成一个合成的信号在信道上传输,这种多路复用技术被称为频分复用。 10.信源和信宿之间的通信线路被称作信道。以数字脉冲形式传输数据的信道称为数字信道。 11.根据信号在信道上的传输方向可将数据通信方式分为几类,其中通信双方都能发送和接收信息但是在信道上同一时刻只能容纳一个方向的传输的方式是半双工通信。 12.在数字信号的调制技术种有3种最简单的调制技术,分别以模拟信号的不同幅度、频率、相位来表示数字信号,其中以不同幅度来表示数字信号被称为幅移键控法ASK。 13.开放系统互连参考模型OSI/RM将网络划分为7个层次,分别是:物理层、数据链路层、网络层、传输层、会话层、表示层和应用层。14.在报文交换和报文分组交换中存在两种类型的交换方式,其服务类型分别为无连接服务和面向连接的服务,其中面向连接的服务被称作虚电路方式。 15.以太网是最早标准化的局域网,也是目前部署最广泛的局域网。以太网的核心思想是使用共享的公共传输信道传输信息,传统以太网具有总线型的逻辑拓扑结构。 16.数据交换技术中由中转节点把待传输的信息存储起来,然后通过缓冲器向下一节点转发出去,通过这种方式进行的数据交换被称为存储转发或存储交换。 17.ARP协议和RARP协议是TCP/IP中的重要协议,ARP协议的作

计算机网络基础实验

《计算机网络基础与Internet》 实验指导书

实验一、Internet概论 【教学内容】 Internet的基本知识,Internet的历史、现状、功能以及应用。 【教学要求】 掌握:Internet的基本概念。 理解:Internet系统的基本构成。 了解:Internet的历史、现状和流行的各类应用服务、Internet的发展及应用。【教学课时】 2学时 *【实验一】认识Internet 尝试用Internet Explorer6.0(简称IE6)上网浏览: 1)进入WindowsXP后,双击桌面上图标。 2)在IE6窗口的地址栏中输入:https://www.360docs.net/doc/ac18044295.html,,然后按回车键。如: 3)进入网易主页后,任意点击各个链接。 4) 了解和使用IE6.0,熟悉浏览器的组成部分。 5) 收藏URL及整理收藏夹。 6) 设置IE6.0 (1)主页设定:可以设定进入浏览器后,首先连接的网站HTTP地址,例如 https://www.360docs.net/doc/ac18044295.html,,也可以选择空白页。 (2)Internet 临时文件的管理。 (3)历史记录设置和查询。

实验二、Internet的连接 【教学内容】 Internet的连接方式、上网前的准备、上网所需硬件和软件的安装 【教学要求】 掌握:拨号上网和局域网上网的软件硬件安装。 理解:拨号上网、专线上网、终端接入、局域网接入、宽带网接入等各种方式的含义和比较。 了解:上网所需作的准备。 【教学课时】2学时 【实验二】 Internet的接入 一、拔号上网设置 1、硬件的安装: 1)Moden的安装 2)安装网卡 以上硬件的安装若没有条件,可观看相关动画(如网上下载)或课件。 2、计算机通过电话拨号与Internet的联接 ·选择你所在城市或地区的ISP因特网服务提供者,登记注册。(或用163用户、密码163,其它皆为默认进行设置。) ·按照本章介绍的方法和顺序安装拨号软件、调制解调器,并设置拨号网络参数。 ·利用计算机拨号网络接通你所登记注册的ISP因特网服务提供者的服务器,然后试用IE5访问浏览器缺省主页、实验室主页或其它主页。 二、局域网上网设置 1、安装网卡; 2、安装网络协议; 3、配置协议属性; 4、安装网络用户; 5、安装文件共享(可选)。

计算机网络实验报告

计算机网络实验报告

实验1.跨交换机实现V ALN 1.1 实验环境 (1)Windows 操作系统的计算机 (2)https://www.360docs.net/doc/ac18044295.html,NP.v6.0.Final.Beta (3).NET Framework 2.0 (4)Adobe Acrobat Reader 1.2 实验目的 理解VLAN如何跨交换机实现。 1.3 背景描述 假设宽带小区城域网中有两台楼道交换机,住户PC1、PC2、PC3、PC4分别接在交换机一的0/1、0/2端口和交换机二的0/1、0/2端口。PC1和PC3是一个单位的两家住户,PC2和PC4是另一个单位的两家住户,现要求同一个单位的住户能够互联互通,不同单位的住户不能互通。 1.4 实现功能 在同一VLAN里的计算机系统能跨交换机进行相互通信,而在不同VLAN 里的计算机系统不能进行相互通信。 1.5实验设备 Switch2950 2台 Pc 4台 1.6 实验步骤 (1).用Boson Network Designer 完成实验拓补图并连接好

(2).在模拟器重配置交换机和pc 。 先打开‘Boson NetSim’软件,再在‘Boson Network Designer’中点击Load…进行加载,进入Boson模拟器的环境,一边进行相关配置。 1)交换机S1进行配置 Switch>enable Switch#vlan database Switch(vlan)#vtp domain xyz Switch(vlan)#vtp server Switch(vlan)#vlan 2 name jsjx Switch(vlan)#exit

计算机网络期末复习资料 2

1、计算机网络常用的数据交换技术 计算机网络常用的数据交换技术分别是电路交换、报文交换和分组交换。其中,电路交换必须经过“建立连接”->“通话”->“释放连接”的三个步骤,报文交换是必要时存储并继续传送消息来对其进行路由选择的一种交换方式而分组交换则采用存储转发技术对信息进行传输。 2、计算机网络的定义 计算机网络是一些互相连接的、自治的计算机集合。 3、计算机网络的分类 交换功能:电路交换网,报文交换网,分组交换网,混合交换网 作用范围:广域网(WAN)城域网(MAN) 局域网(LAN)(无线)个人区域 PAN 使用范围:公用网专用网 4、计算机网络的主要性能指标(速率、带宽、吞吐量、时延、时延带宽、往返时间RTT和利用率) 2.带宽原义指某个信号具有的频带宽度。 (1).模拟信号带宽--表示允许信号占用的频率范围。单位:HZ、KHZ、MHZ 如:话音的带宽为3.1 KHZ(300 HZ ~3.4 KHZ ) (2).数字信号带宽--表示数字信道发送数字信号的速率,即比特率或数据率或传输速率,也称为吞吐量。单位:比特/秒,bit/s,bps ●更常用的带宽单位是千比每秒,即 kb/s (103 b/s)兆比每秒,即 Mb/s(106 b/s) 吉比每秒,即 Gb/s(109 b/s)太比每秒,即 Tb/s(1012 b/s) ●请注意:在计算机上表示数据大小和容量时,K = 210 = 1024, M = 220, G = 230, T = 240。 (2)时延是指数据(一个报文或分组,甚至比特)从网络(或链路)的一段传送到另一端所需的时间。 发送时延是主机或路由器发送数据帧所需要的时间。 公式:发送时延=数据长度(b)/发送速率(b/s) 传播时延是电磁波在信道中传播一定距离需要花费的时间。 公式:传播时延=信道长度(m)/电磁波在信道上传播的速率(m/s) 总时延=发送时延+传播时延+处理时延+排队时延 时延带宽积=传播时延X带宽 (3)利用率 公式:D=D。/1-U (D表示网络当前时延,D。表示网络空闲时的时延,U是网络的利用率) 5、协议的基本概念及组成要素 进行网络中的数据交换而建立的规则、标准或约定叫做网络协议。 (1)网络协议三要素 1.语法 2.语义 3.同步 6、协议与服务的关系 协议是控制两个对等实体进行通信的规则的集合。在协议的控制下,两个对等实体间的通信使得本层能够向上一层提供服务,而要实现本层协议,还需要使用下面一层提供服务。1、协议的实现保证了能够向上一层提供服务。本层的服务用户只能看见服务而无法看见下面的协议。下面的协议对上面的服务用户是透明的。 2、协议是“水平的”,即协议是控制两个对等实体进行通信的规则。但服务是“垂直的”,即服务是由下层通过层间接口向上层提供的。上层使用所提供的服务必须与下层交换一些命令,这些命令在OSI中称为服务原语。

doc1-计算机网络-实验报告

电子科技大学 计算机科学与工程学院标准实验报告(实验)课程名称计算机网络基础 电子科技大学教务处制表

电子科技大学 实验报告 一、实验项目名称:交换机和路由器的基本配置 二、实验目的: 理解和掌握交换机和路由器的工作原理;掌握交换机和路由器命令行各种操作模式的区别;能够使用各种帮助信息,以及用命令进行基本的配置。 三、实验内容: 假设是某公司新进的网管,公司要求你熟悉网络产品。 首先要求你登录交换机或路由器,了解并掌握交换机和路由器的命令行操作,以及如何使用一些基本命令对设备进行配置,包括交换机和路由器的设备名、登录时的描述信息、端口参数的基本配置,以及设备运行状态的查看。 四、实验环境: 交换机console方式连接图路由器console方式连接图

五、实验设备 交换机1台、路由器1台、计算机1台。 六、实验原理: 交换机和路由器(以下简称设备)的管理方式基本分为两种:带内管理和带外管理。通过设备的Console口管理设备属于带外管理,不占用设备的网络接口,其特点是需要使用配置线缆,近距离配置。第一次配置交换机或路由器时必须利用Console端口进行配置。 交换机或路由器的命令行操作模式,主要包括:用户模式、特权模式、全局配置模式、端口模式等几种。 ●用户模式:进入设备后得到的第一个操作模式,该模式下可以简单查看 设备的软、硬件版本信息,并进行简单的测试。用户模式提示符为switch> 或router> ●特权模式:由用户模式进入的下一级模式,该模式下可以对设备的配置 文件进行管理,查看设备的配置信息,进行网络的测试和调试等。特权 模式提示符为switch#或router# ●全局配置模式:属于特权模式的下一级模式(子模式),该模式下可以配 置设备的全局性参数(如设备名、登录信息等)。在该模式下可以进入下 一级的配置模式,对设备的具体功能进行配置。全局配置模式提示符为 switch(config)#或router(config)# ●端口配置模式:属于全局配置模式的下一级模式(子模式),该模式下可 以对交换机或路由器的网络端口进行参数配置。端口模式提示符为 switch(config-if)#或router(config-if)# 交换机或路由器的基本操作命令包括: Exit命令是退回到上一级操作模式。 End命令是指用户从特权模式以下级别直接返回到特权模式。 交换机和路由器的命令行支持获取帮助信息、命令的简写、命令的自动补齐、

计算机网络实验1

杭州电子科技大学 实验报告 学生姓名:韩民杨学号:指导教师:吴端坡 实验地点:1#108 实验时间:2015-4-24 一、实验室名称:1#108 二、实验项目名称:计算机网络实验1 Coding on error dectecting algorithms(C++) 三、实验学时: 四、实验原理:C++编程 五、实验目的:利用C++编程CRC16校验及奇偶校验 六、实验内容: Coding on error dectecting algorithms(C++) 1.Cyclic redundancy check Using the polynomials below to encode random generated data stream (40-100bits). Show the FEC, and encoded data frame. CRC-4x4+x+1ITU CRC-16x16+x15+x2+1IBM SDLC CRC-32x32+x26+x23+...+x2+x +1 ZIP, RAR, IEEE 802 LAN/FDDI, IEEE 1394, PPP-FCS For the error patter listed below, what the conclusion does the receiver get Can the receiver find the errors

Case Error pattern No error0000 (0000) One error1000 (000) Two errors100 (001) Random errors Random error pattern 2.Parity check Using even or odd parity check on random generated data stream (8-20bits). Show encoded data frame. For the error patter listed below, what the conclusion does the receiver get Can the receiver find the errors Case Error pattern No error0000 (0000) One error1000 (000) Two errors100 (001) 七、实验器材(设备、元器件): PC机一台,装有C++集成开发环境。 八、实验步骤: #include<> #include<> #include<> #include<> #include<> #include<> #define NO_ERROR 1 #define ONE_ERROR 2 #define TWO_ERROR 3 #define RANDOM_ERROR 4 #define RESULT 1 #define CRC 0 #define Parity 0