cisco AAA 认证配置

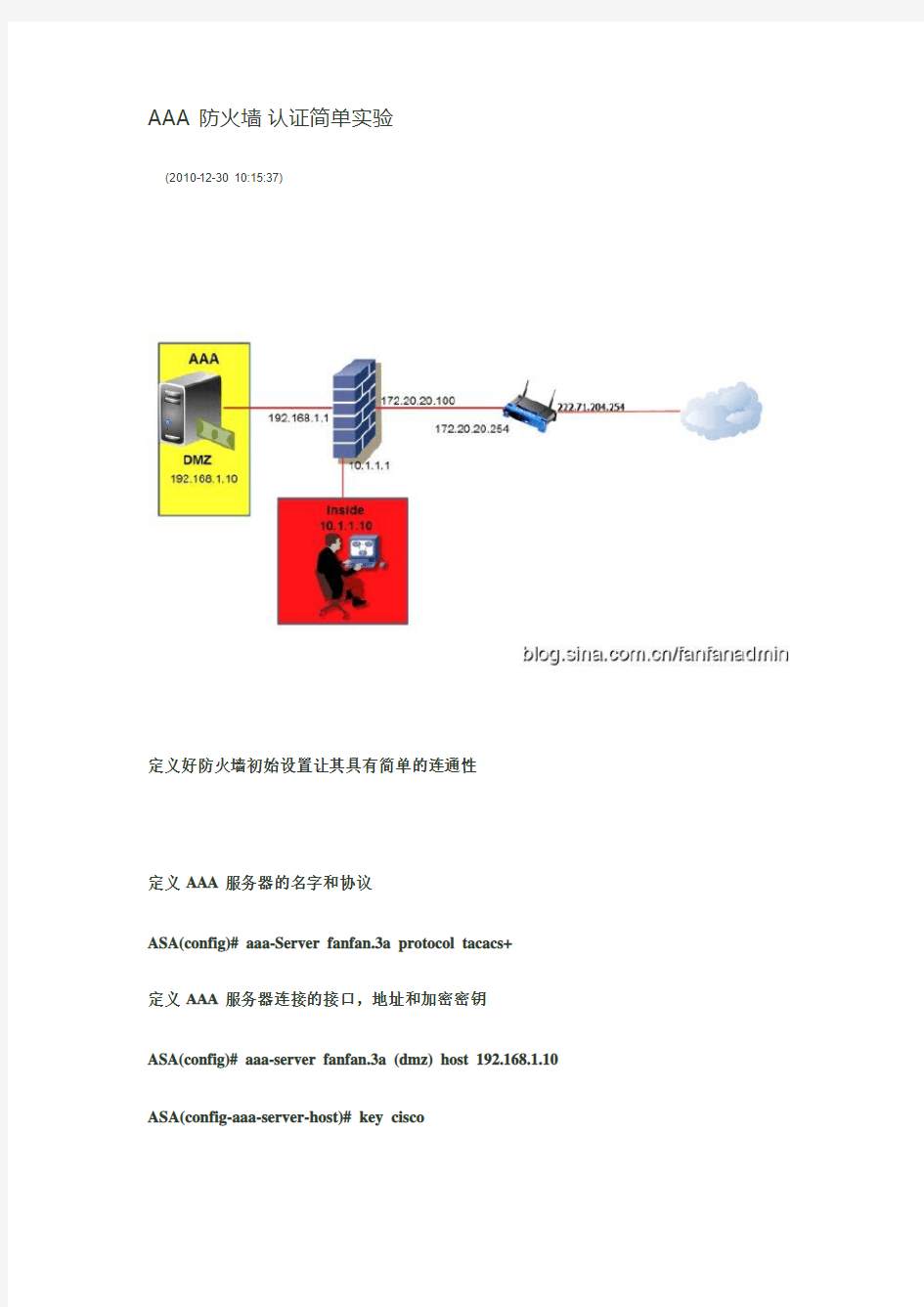

AAA 防火墙认证简单实验

(2010-12-30 10:15:37)

定义好防火墙初始设置让其具有简单的连通性

定义AAA服务器的名字和协议

ASA(config)# aaa-Server fanfan.3a protocol tacacs+

定义AAA服务器连接的接口,地址和加密密钥

ASA(config)# aaa-server fanfan.3a (dmz) host 192.168.1.10 ASA(config-aaa-server-host)# key cisco

Sh run查看一下

ASA# shrunaaa-server

aaa-server fanfan.3a protocol tacacs+

aaa-server fanfan.3a (dmz) host 192.168.1.10 key cisco

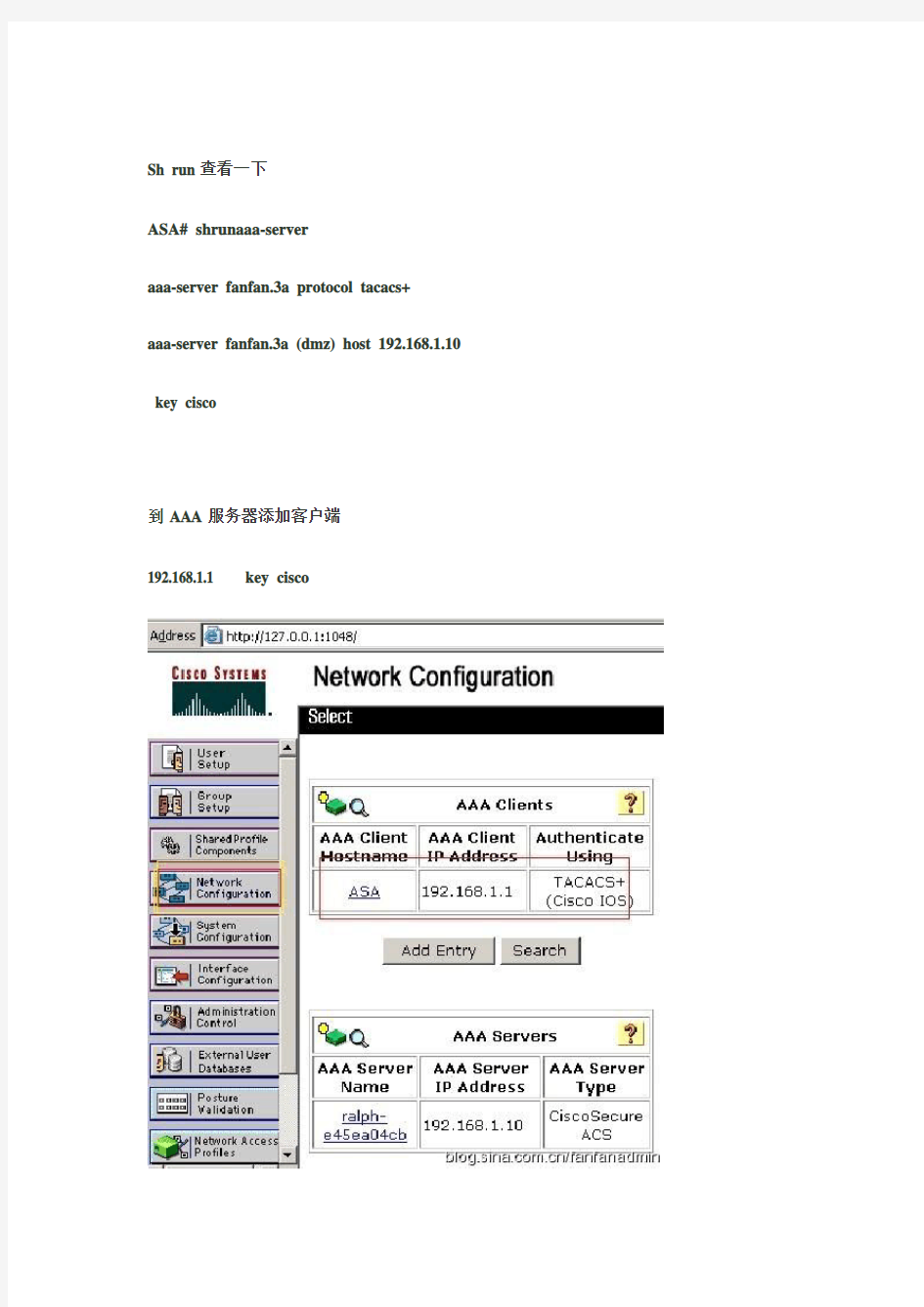

到AAA服务器添加客户端

192.168.1.1 key cisco

创建一个用户fanfan密码fanfan

服务器已经定义了客户客户也已经定义服务器并且创建了用户接下来测试一下

ASA# test aaa authentication fanfan.3a

Server IP Address or name: 192.168.1.10

Username: fanfan

Password: ******

INFO: Attempting Authentication test to IP address <192.168.1.10> (timeout: 12 s econds)

INFO: Authentication Successful --------------认证成功

配置telnet使用AAA服务器认证

ASA(config)# telnet 0 0 inside

ASA(config)# aaaauthen telnet console fanfan.3a

现在到10.1.1.10这台主机测试telnet 10.1.1.1

可以看到输入fanfan password fanfan 可以成功登录到ASA

穿越协议认证

支持对http https ftp telnet四种类型

配置Cut-through(telnet)

定义AAA服务器已经定义过

定义需认证的流量

ASA(config)# access-list fanfan.auth permit tcp any anyeq 23

配置Cut-through inside telnet出去的流量需要做认证

ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a 到192.168.1.10测试outside地址

提示输入用户名密码输入fanfan password fanfan 即可登录

输入show uauth

ASA# shuau

ASA# shuauth

Current Most Seen

Authenticated Users 1 1

AuthenIn Progress 0 1

user 'fanfan' at 10.1.1.10, authenticated (idle for 0:01:03) absolute timeout: 0:05:00

inactivity timeout: 0:00:00

可以看到已经有一个名叫fanfan的用户被认证

ASA# shaaa-server fanfan.3a

Server Group: fanfan.3a

Server Protocol: tacacs+

Server Address: 192.168.1.10

Server port: 49

Server status: ACTIVE, Last transaction at 00:15:05 UTC Tue Nov 30 1999 Number of pending requests 0

Average round trip time 482ms

Number of authentication requests 3

Number of authorization requests 0

Number of accounting requests 0

Number of retransmissions 0

Number of accepts 3

Number of rejects 0

Number of challenges 0

Number of malformed responses 0

Number of bad authenticators 0

Number of timeouts 0

Number of unrecognized responses 0

配置Virtual telnet 技术

可以认证非标准协议

首先应该有一个没有被使用的outsid e地址这里用172.20.20.101

ASA(config)# virtual telnet 172.20.20.101

ASA(config)# access-list fanfan.auth permit tcp any anyeq 53

ASA(config)# access-list fanfan.auth permit tcp any host 172.20.20.101 eq 23

之前调用过aaa

ASA# shrunaaa

aaa authentication telnet console fanfan.3a

aaa authentication match fanfan.auth inside fanfan.3a

192.168.1.10测试172.20.20.201 53端口

提示访问DNS这个服务之前要先认证

telnet 172.20.20.101 telnet到虚拟telnet地址输入用户名和密码fanfan pass fanfan

在接着telnet 172.20.20.101 53

认证成功!!!

再次telnet一下虚拟telnet地址172.20.20.101

就等于注销了这次认证

配置了Cut-through认证之后开始配置授权

Tacacs+授权

查看当前配置

ASA(config)# sh run aaa

aaa authentication telnet console fanfan.3a

ASA(config)# sh run aaa

aaa authentication telnet console fanfan.3a

ASA(config)# sh run aaa-s

ASA(config)# sh run aaa-server

aaa-server fanfan.3a protocol tacacs+

aaa-server fanfan.3a (dmz) host 192.168.1.10

key cisco

定义认证和授权流量

ASA(config)# access-list fanfan.auth permit ip any any

ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a ASA(config)# aaa author match fanfan.auth inside fanfan.3a

定义用户

首先进入第五个面板选择advanced options

然后进入tacacs+

接着创建两个用户xiaofan1允许访问210.51.12.1 www telnet xiaofan2 允许访问210.51.23.2 www telnet

先设置xiaofan1

Xiaofan2

设置完成

测试telnet 210.51.12.1

输入xiaofan1 可以telnet成功

无法打开

输入xiaofan2 可以登录210.51.23.2

测试完毕

DACL

ASA# shrunaaa-server

aaa-server fanfan.3a protocol radius

aaa-server fanfan.3a (dmz) host 192.168.1.10

ASA# test aaa-server authentication fanfan.3a

Server IP Address or name: 192.168.1.10

Username: fanfan

Password: ******

INFO: Attempting Authentication test to IP address <192.168.1.10> (timeout: 12 s econds)

INFO: Authentication Successful

配置虚拟telnet

ASA(config)# virtual telnet 172.20.20.101

只放行预认证流量

ASA(config)# access-list in permit tcp any host 172.20.20.101 eq 23

ASA(config)# access-group in in in inper-user-override

定义认证和授权流量

ASA(config)# access-list fanfan.auth permit ip any any

认证和授权流量

ASA(config)# aaa authentication match fanfan.auth inside fanfan.3a

AAA配置

然后去第三个面板定义DACL

、

然后定义用户

先登录虚拟telnet telent 172.20.20.101做预认证

认证成功就可以访问outsid e地址了

系统参数设置-Tunning Parameter说明及Setting标准(doc 6页)

System setup/parameter/General 1>Production Execution Picking Z Standby : 从feeder的吸件位置Gantry所移动的高度 ?Modul head设备是20 精密head 设备是15 Placing Z standby : 置件高度一定要输入25.00. Feeder pitch : feeder和feeder之间的距离 ?MRC是16.00 QUAD是16.00 or 23.00 出厂时16.00 SETTING. Auto Pic Size Limit : 执行Pic时为了看见零件的外观而设置的Size Limit ? 5.00 Front Ref.feeder No,Rear Ref.feeder No : Feeder的基准号码 => 开始时Front是23号feeder , Rear是73号feeder为基准 Part Check Wait Delay : ?30 Belt Mid Time :PWB被LowSpeed Sensor感应之后以中速移动的时间 ?250 ~ 500之间 Belt Stop Delay : PWB被Setposition Sensor感应之后以低速移动的时间 ?250 ~ 500之间 Pusher down delay : PWB出来时Pusher下降之后过规定的时间后驱动Belt. ?100 Auto PIC Delay : Pic Auto执行时一Step之间停止的时间 ?500 1>In Position On Picking : 吸件时Motion终了的Position Limit On VA : 检查零件时Motion终了的Position Limit On Placement : 置件时Motion终了的Position Limit => On Picking : XY=0.5 R=1.0 Z=0.3 Z On Up=1.5 => On V A : XY= 0.03 R=0.3 Z=0.2 XY on Offset M.=1.0 => On placement : XY=0.05 R=0.3 Z=0.2 Z on Up=1.0 Place Z Offset=0.3 <注为了提高精密度可以变更On Placement的XY= 0.02 ~ 0.05 R=0.2 ~ 0.5.> 2>Setting Pulse : 目前不使用. 3>Others Collision Limit : 只有在10Series有效front,Rear的最小安全间距 ?目前MPS-1010是75.00 MPS-1010P是100.00.

身份认证和访问控制实现原理

身份认证和访问控制实现原理 身份认证和访问控制的实现原理将根据系统的架构而有所不同。对于B/S架构,将采用利用Web服务器对SSL(Secure Socket Layer,安全套接字协议)技术的支持,可以实现系统的身份认证和访问控制安全需求。而对于C/S架构,将采用签名及签名验证的方式,来实现系统的身份认证和访问控制需求。以下将分别进行介绍: 基于SSL的身份认证和访问控制 目前,SSL技术已被大部份的Web Server及Browser广泛支持和使用。采用SSL技术,在用户使用浏览器访问Web服务器时,会在客户端和服务器之间建立安全的SSL通道。在SSL会话产生时:首先,服务器会传送它的服务器证书,客户端会自动的分析服务器证书,来验证服务器的身份。其次,服务器会要求用户出示客户端证书(即用户证书),服务器完成客户端证书的验证,来对用户进行身份认证。对客户端证书的验证包括验证客户端证书是否由服务器信任的证书颁发机构颁发、客户端证书是否在有效期内、客户端证书是否有效(即是否被窜改等)和客户端证书是否被吊销等。验证通过后,服务器会解析客户端证书,获取用户信息,并根据用户信息查询访问控制列表来决定是否授权访问。所有的过程都会在几秒钟内自动完成,对用户是透明的。 如下图所示,除了系统中已有的客户端浏览器、Web服务器外,要实现基于SSL的身份认证和访问控制安全原理,还需要增加下列模块: 基于SSL的身份认证和访问控制原理图 1.Web服务器证书 要利用SSL技术,在Web服务器上必需安装一个Web服务器证书,用来表明服务器的身份,并对Web服务器的安全性进行设置,使能SSL功能。服务器证书由CA 认证中心颁发,在服务器证书内表示了服务器的域名等证明服务器身份的信息、Web 服务器端的公钥以及CA对证书相关域内容的数字签名。服务器证书都有一个有效 期,Web服务器需要使能SSL功能的前提是必须拥有服务器证书,利用服务器证书 来协商、建立安全SSL安全通道。 这样,在用户使用浏览器访问Web服务器,发出SSL握手时,Web服务器将配置的服务器证书返回给客户端,通过验证服务器证书来验证他所访问的网站是否真

操作系统安全配置检查表

1 Windows 2000 操作系统安全检查表(草案) 中国教育和科研计算机网紧急响应组(CCERT) 2003年3月 前言 步 骤 1 建议 2 安装过程中的建议 3 安装最新的系统补丁(Service Pack)与更新(Hotfix)程序 4 为管理员(Administrator )账号指定安全的口令 5 把Administrator 帐号重新命名 6 禁用或删除不必要的帐号 7 关闭不必要的服务 8 安装防病毒软件 9 给所有必要的文件共享设置适当的访问控制权限 10 激活系统的审计功能 11 关于应用软件方面的建议 附录一、网络上的参考资源 附录二、windows 2000 服务配置参考 1 建议 2 安装过程中的建议

2 3 安装最新的系统补丁(Service Pack)与更新(Hotfix)程序 大量系统入侵事件是因为用户没有及时的安装系统的补丁,管理员重要的任务之一是更新系统,保证系统安装了最新的补丁。 建议用户及时下载并安装补丁包,修补系统漏洞。Microsoft 公司提供两种类型的补丁:Service Pack 和Hotfix 。 Service Pack 是一系列系统漏洞的补丁程序包,最新版本的Service Pack 包括了以前发布的所有的hotfix 。微软公司建议用户安装最新版本的Service Pack , 现在最新的补丁包是Service Pack 3(推荐安装)。 您可以在下面的网址下载到最新的补丁包: ● https://www.360docs.net/doc/b37205003.html,/windows2000/downloads/servicepacks/sp3/ ● https://www.360docs.net/doc/b37205003.html,/china/windows2000/downloads/ ● https://www.360docs.net/doc/b37205003.html,/patch/ Service Pack 3 此补丁包包括了Automatic Updates (自动升级)服务,该服务能够在重要的Windows 2000修补程序发布之时向您发出通知。Automatic Updates 是一种有预见性的“拉”服务,可以自动下载和安装Windows 升级补丁,例如重要的操作系统修补和Windows 安全性升级补丁。 Hotfix 通常用于修补某个特定的安全问题,一般比Service Pack 发布更为频繁。微软用过安全通知服务来发布安全公告。你可以订阅微软免费的安全通知服务: https://www.360docs.net/doc/b37205003.html,/technet/treeview/default.asp?url=/technet/security/bulletin/notify.asp 在发布新的安全补丁时,可以通过电子邮件通知你。如果公告建议你安装 hotfix ,你应该尽快下载并安装这些hotfix 。 你也可以在下面的网址下载最新的Hotfix 程序: https://www.360docs.net/doc/b37205003.html,/technet/treeview/default.asp?url=/technet/security/current.asp 4 为管理员(Administrator )账号指定安全的口令 Windows 2000 允许127个字符的口令。一般来说,强壮的口令应该满足以下条件: 1. 口令应该不少于8个字符; 2. 不包含字典里的单词、不包括姓氏的汉语拼音; 3. 同时包含多种类型的字符,比如 o 大写字母(A,B,C,..Z) o 小写字母(a,b,c..z) o 数字(0,1,2,…9) o 标点符号(@,#,!,$,%,& …) 4. 不要在不同的计算机上使用相同的口令。 5 把Administrator 帐号重新命名 由于Windows2000的默认管理员帐号Administrator 已众所周知,该帐号通常称为攻击者猜

哪些是国际认证

1、什么是CE ? CE是法语的所写,英文意思为“European Conformity 即欧洲共同体。 欧盟有那几个国家? 目前正式成员国有15(20)个:比利时,丹麦,德国,希腊,西班牙,法国,爱尔兰,意大利,卢森堡,荷兰,奥地利,葡萄牙,芬兰,瑞典,英国,捷克,爱沙尼亚,塞浦路斯,拉脱维亚,立陶宛,匈牙利,马耳他,波兰,斯洛文尼亚,斯洛伐克 产品加贴CE标志意义何在? CE标志的意义在于:表示加贴CE标志的产品已通过相应的合格评定程序和/或制造商的合格声明,符合欧盟有关指令规定,并以此作为该产品被允许进入欧共体市场销售通行证。欧盟有哪些主要指令?

如何使用CE标志? CE” 标志最小尺寸:5mm,“C”的内圆要与“E”的外圆相切。 “CE” 标志一般加贴在产品上,如果位置太小,可显示在包装及说明书中 2、GS标志, 是德国劳工部授权TUV、VDE等机构颁发的安全认证标志。 GS标志是被欧洲广大顾客接受的安全标志。通常GS认证产品销售单价更高而且更加畅销。 欧共体CE规定, 1997.1.1.起管制 "低电压指令(LVD)"。GS已经包含了“低电压指令(LVD)"的全部要求。所以, 获得GS标志后, TUV会例外免费颁发该产品LVD的CE证明(COC),TUV Rheinland 97年后的证书则在GS证书中包含了LVD证书。厂商申请GS的同时获得了LVD证明。

GS认证对产品和文件的要求: 1、产品要通过欧洲安全标准的型式实验。 2、产品结构要符合标准要求。 3、说明书(德文,英文)要符合标准。 按认证机构要求准备的《结构图》、《电路图》、《零部件清单》等英文文件,产品测试将按这些文件提供的参数进行。 虽然GS的含义是德语“Geprufte Sicherheit”(安全认可),但也可以简单地理解为“Germany Safety”(德国安全)。许多种类的产品可以取得GS认证及使用GS标志: 1、家用电器 2、家用机械 3、体育运动用品 4、家用电子设备,比如视听设备 5、电气及电子办公设备,比如复印机、传真机、碎纸机、电脑、打印机等等 6、工业机械 7、实验测量设备 8、其它与安全有关的产品如自行车、头盔、爬梯、家具等等 所有以上产品的使用说明也将受到检查,以确保能对使用者进行明确的操作安全指导。 GS认证对工厂品保体系有严格要求, 对工厂要进行审查和年检: 要求工厂在批量出货时, 要依据ISO9000体系标准建立自己的质量保证体系。工厂最少要有自己的品管制度,质量记录等文件和足够的生产、检验能力。 颁发GS证书之前, 要对新工厂进行审查合格才发GS证书。发证书后, 每年要对工厂进行最少1次审查。无论该工厂申请多少个产品的TUV 标志, 工厂审查只需要1次。 3、RoHS指令概述 RoHS是Restriction of use certain Hazardous Substances in EEE的英文缩写,所谓RoHS 指令,即2003年由欧洲议会和理事会通过的"欧盟关于在电子电气设备中限制使用某些有害物质指令". RoHS指令'欧盟第2002/95/EC号指令'自2003年2月13日起成为欧盟范围内的正式法律.根据RoHS指令,自2006年7月1日起,所有在欧盟市场上出售的电子电气设备必须禁止使用铅,汞,镉,六价铬等重金属,以及多溴联苯(PBB)和多溴联苯醚(PBDE)等阻燃剂. 六种有害物质的解释: 铅(Pb) 什么是铅? 1.以天然金属形成 2.界定为高毒性金属 有什么用途? 有抗腐食的特性,会被使用在油漆里. 有什么坏影响? 1.对人体致癌.2.损害大脑及神经组织.3.损害听觉能力.4.影响记忆及集中能力. 汞(Hg)

移动公司短信系统参数配置原则

短信系统参数配置原则 (初稿) 四川移动通信责任有限公司 2003年六月

前言 受集团公司委托(移网通[2002]528号《关于委托编写短信系统参数配置原则的通知》),四川移动通信有限责任公司负责制定短信系统参数配置原则。为此公司上下十分重视,立即成立了以网络部副主任刘耕为组长的参数编制小组,对短信系统相关的参数进行了大量的测试和分析,为提高短信各设备间的兼容性和下发成功率以及解决短信中心、短信网关的参数设置不规范,导致省际、省内各级短信设备配合不一致,影响短信业务成功下发的问题,提出了参数配置建议。由于时间和水平有限,《原则》当中难免有考虑不周之处,敬请指正。

目录 第一部分情况简介 (4) 第二部分短信中心参数配置原则 (5) 一、短信中心单个用户最大短信缓存条数(被叫): (5) 二、短信中心单条短信最大保存期限 (8) 三、短信系统重发参数 (11) 1、用户原因的重发机制: (12) 2、网络原因的重发机制。 (14) 四、MSC短消息事件鉴权参数 (20) 五、短信中心接口部分相关参数: (23) 第三部分短信网关参数配置原则 (24) 一、与短信中心接口 (24) 二、与SP接口 (27) 三、与SCP的接口 (28) 四、与其他ISMG的接口 (29)

第一部分情况简介 (一)编写小组成员 组长:刘耕 副组长:杨书其白庆王耀阳 组员:刘晟、林勇、林静、曾智、侯漫秋、涂越秋 厂家:张美军(华为)钟智(康维)李邦建(亚信) (二)本省短信及相关网络设备情况 点对点短信中心:华为(软件版本 v280r001.5d611),容量300万BHSM 梦网短信中心:康维(软件版本 2.5.27),容量300万BHSM 短信网关:亚信(软件版本 2.5.1), 容量288万BHSM SCP:东信北邮(4.04) MSC:西门子(sr9.0) HLR:西门子(sr9.0)

配置管理系统

配置管理系统(北大软件 010 - 61137666) 配置管理系统,采用基于构件等先进思想和技术,支持软件全生命周期的资源管理需求,确保软件工作产品的完整性、可追溯性。 配置管理系统支持对软件的配置标识、变更控制、状态纪实、配置审核、产品发布管理等功能,实现核心知识产权的积累和开发成果的复用。 1.1.1 组成结构(北大软件 010 - 61137666) 配置管理系统支持建立和维护三库:开发库、受控库、产品库。 根据企业安全管理策略设定分级控制方式,支持建立多级库,并建立相关控制关系;每级可设置若干个库;配置库可集中部署或分布式部署,即多库可以部署在一台服务器上,也可以部署在单独的多个服务器上。 1. 典型的三库管理,支持独立设置产品库、受控库、开发库,如下图所示。 图表1三库结构 2. 典型的四库管理,支持独立设置部门开发库、部门受控库、所级受控库、所级产品库等,如下图所示。

图表2四级库结构配置管理各库功能描述如下:

以“三库”结构为例,系统覆盖配置管理计划、配置标识、基线建立、入库、产品交付、配置变更、配置审核等环节,其演进及控制关系如下图。 图表3 配置管理工作流程 1.1.2主要特点(北大软件010 - 61137666) 3.独立灵活的多级库配置 支持国军标要求的独立设置产品库、受控库、开发库的要求,满足对配置资源的分级控制要求,支持软件开发库、受控库和产品库三库的独立管理,实现对受控库和产品库的入库、出库、变更控制和版本管理。

系统具有三库无限级联合与分布部署特性,可根据企业管理策略建立多控制级别的配置库,设定每级配置库的数量和上下级库间的控制关系,并支持开发库、受控库和产品库的统一管理。 4.产品生存全过程管理 支持软件配置管理全研发过程的活动和产品控制,即支持“用户严格按照配置管理计划实施配置管理—基于配置库的实际状况客观报告配置状态”的全过程的活动。 5.灵活的流程定制 可根据用户实际情况定制流程及表单。 6.支持线上线下审批方式 支持配置控制表单的网上在线审批(网上流转审批)和网下脱机审批两种工作模式,两种模式可以在同一项目中由配置管理人员根据实际情况灵活选用。 7.文档管理功能 实现软件文档的全生命周期管理,包括创建、审签、归档、发布、打印、作废等,能够按照项目策划的软件文档清单和归档计划实施自动检查,并产生定期报表。 8.丰富的统计查询功能,支持过程的测量和监控 支持相关人员对配置管理状态的查询和追溯。能够为领导层的管理和决策提供准确一致的决策支持信息,包括配置项和基线提交偏差情况、基线状态、一致性关系、产品出入库状况、变更状况、问题追踪、配置记实、配置审核的等重要信息; 9.配置库资源的安全控制 1)系统采用三员管理机制,分权管理系统的用户管理、权限分配、系统操 作日志管理。 2)系统基于角色的授权机制,支持权限最小化的策略; 3)系统可采用多种数据备份机制,提高系统的数据的抗毁性。 10.支持并行开发 系统采用文件共享锁机制实现多人对相同配置资源的并行开发控制。在系统共享文件修改控制机制的基础上,采用三种配置资源锁以实现对并行开发的

ISO9000族国际质量体系标准的一般认证流程

编订:__________________ 单位:__________________ 时间:__________________ ISO9000族国际质量体系 标准的一般认证流程 Standardize The Management Mechanism To Make The Personnel In The Organization Operate According To The Established Standards And Reach The Expected Level. Word格式 / 完整 / 可编辑

文件编号:KG-AO-3142-75 ISO9000族国际质量体系标准的一般 认证流程 使用备注:本文档可用在日常工作场景,通过对管理机制、管理原则、管理方法以及管理机构进行设置固定的规范,从而使得组织内人员按照既定标准、规范的要求进行操作,使日常工作或活动达到预期的水平。下载后就可自由编辑。 培训工作结束后,组织应进行文件化质量体系的建立工作。ISO9000标准要求:为了对影响产品(ISO9000将服务确定为一种产品)的技术、管理和人员等因素予以有效的控制,以减少消除不合格,尤其是预防不合格,保证产品(服务)质量符合要求,供方(组织)应建立质量体系,形成质量体系文件,并贯彻实施,保持质量体系的有效运行。 ISO9000标准是根据本组织资源及特点选定其中的一个质量保证标准,依据该标准本组织建立适合本组织、具有本组织特点的一个文件化质量体系。结合体育产业行业特点,体育产业服务组织质量体系文件有:质量手册、质量体系程序、其它质量体系文件。

SAP系统配置参数详解

SAP系统配置参数详解 SAP 系统参数设置 path: /usr/sap/PRD/SYS/profile profile: PRD_DVEBMGS00_sapapp 如果您想查看所有的参数及当前设定,可使用SA38 执行程序 RSPARAM 修改附加配置 T-CODE:RZ10 进行SAP系统参数的设置,设置后需激活参数并重启SAP实例,配置参数才会生效login/system_client 登录时默认的Client号 login/password_expiration_time 密码有效期 login/fails_to_user_lock 密码输错多少次后锁定 login/failed_user_auto_unlock 用户失效后多长时间解锁 rdisp/mshost 状态栏中显示的系统名称 rdisp/rfc_use_quotas 是否激活配额资源分配,0是关闭,1是启用.以下相关限制必须这个为1时才生效. rdisp/gui_auto_logout 表示如果客户在指定时间内没有进行任何操作,则会自动退出SAP系统。时间为秒 rdisp/max_wprun_time 程序运行的最长时间限制 rdisp/rfc_max_login 最大SAP用户登录数 login/disable_multi_gui_login 限制用户多次登录,该参数可以设置同个client 同个用户ID可以允许同时登录几个,当设为1时,系统将提示用户选择: 'Terminate the Current Sessions' or 'Terminate this Login.' ,以达到保证只允许一个登录. rdisp/tm_max_no 这个参数是限制每个实例最大的用户数,默认是200个. rdisp/rfc_max_own_login 一个程序在一个服务器上允许分配的RFC资源个数,也就是同时能运行多少个.默认值25. rdisp/rfc_min_wait_dia_wp 设置RFC保留的会话设置, rdisp/wp_no_dia 在一个实例中处理的会话数目,如果设置为10,rdisp/rfc_min_wait_dia_wp=3则可用的会话处理是7,3个被保留 rdisp/rfc_max_own_used_wp rdisp/rfc_max_comm_entries rdisp/rfc_max_wait_time rdisp/btctime

统一身份认证平台讲解

统一身份认证平台设计方案 1)系统总体设计 为了加强对业务系统和办公室系统的安全控管,提高信息化安全管理水平,我们设计了基于PKI/CA技术为基础架构的统一身份认证服务平台。 1.1.设计思想 为实现构建针对人员帐户管理层面和应用层面的、全面完善的安全管控需要,我们将按照如下设计思想为设计并实施统一身份认证服务平台解决方案: 内部建设基于PKI/CA技术为基础架构的统一身份认证服务平台,通过集中证书管理、集中账户管理、集中授权管理、集中认证管理和集中审计管理等应用模块实现所提出的员工帐户统一、系统资源整合、应用数据共享和全面集中管控的核心目标。 提供现有统一门户系统,通过集成单点登录模块和调用统一身份认证平台服务,实现针对不同的用户登录,可以展示不同的内容。可以根据用户的关注点不同来为用户提供定制桌面的功能。 建立统一身份认证服务平台,通过使用唯一身份标识的数字证书即可登录所有应用系统,具有良好的扩展性和可集成性。 提供基于LDAP目录服务的统一账户管理平台,通过LDAP中主、从账户的映射关系,进行应用系统级的访问控制和用户生命周期维护

管理功能。 用户证书保存在USB KEY中,保证证书和私钥的安全,并满足移动办公的安全需求。 1.2.平台介绍 以PKI/CA技术为核心,结合国内外先进的产品架构设计,实现集中的用户管理、证书管理、认证管理、授权管理和审计等功能,为多业务系统提供用户身份、系统资源、权限策略、审计日志等统一、安全、有效的配置和服务。 如图所示,统一信任管理平台各组件之间是松耦合关系,相互支撑又相互独立,具体功能如下: a)集中用户管理系统:完成各系统的用户信息整合,实现用户生 命周期的集中统一管理,并建立与各应用系统的同步机制,简 化用户及其账号的管理复杂度,降低系统管理的安全风险。

软件配置管理计划

软件配置管理计划示例 计划名国势通多媒体网络传输加速系统软件配置管理计划 项目名国势通多媒体网络传输加速系统软件 项目委托单位代表签名年月日 项目承办单位北京麦秸创想科技有限责任公司 代表签名年月日 1 引言 1.1 目的 本计划的目的在于对所开发的国势通多媒体网络传输加速系统软件规定各种必要的配置管理条款,以保证所交付的国势通多媒体网络传输加速系统软件能够满足项目委托书中规定的各种原则需求,能够满足本项目总体组制定的且经领导小组批准的软件系统需求规格说明书中规定的各项具体需求。 软件开发单位在开发本项目所属的各子系统(其中包括为本项目研制或选用的各种支持软件)时,都应该执行本计划中的有关规定,但可以根据各自的情况对本计划作适当的剪裁,以满足特定的配置管理需求。剪裁后的计划必须经总体组批准。 1.2 定义 本计划中用到的一些术语的定义按GB/T 11457 和GB/T 12504。 1.3 参考资料

◆GB/T 11457 软件工程术语 ◆GB 8566 计算机软件开发规范 ◆GB 8567 计算机软件产品开发文件编制指南 ◆GB/T 12504 计算机软件质量保证计划规范 ◆GB/T 12505 计算机软件配置管理计划规范 ◆国势通多媒体网络传输加速系统软件质量保证计划 2 管理 2.1 机构 在本软件系统整个开发期间,必须成立软件配置管理小组负责配置管理工作。软件配置管理小组属项目总体组领导,由总体组代表、软件工程小组代表、项目的专职配置管理人员、项目的专职质量保证人员以及各个子系统软件配置管理人员等方面的人员组成,由总体组代表任组长。各子系统的软件配置管理人员在业务上受软件配置管理小组领导,在行政上受子系统负责人领导。软件配置管理小组和软件配置管理人员必须检查和督促本计划的实施。各子系统的软件配置管理人员有权直接向软件配置管理小组报告子项目的软件配置管理情况。各子系统的软件配置管理人员应该根据对子项目的具体要求,制订必要的规程和规定,以确保完全遵守本计划规定的所有要求。 2.2 任务

TS16949国际质量体系认证

TS16949国际汽车工业质量体系认证 TS16949认证介绍 TS16949认证适用范围 TS16949认证目标 TS16949 认证审核特点 TS16949认证未来 TS16949认证益处 TS16949认证和QS9000认证区别 TS16949认证常见问题 TS16949认证技术规范 TS16949咨询流程 TS16949认证介绍 由于汽车供应商通过了QS-9000或VDA6.1质量体系认证后,其证书在全世界范围内并不能得到所有国家的承认和认可(至目前为止,美国三大汽车厂和德国、法国、意大利的OEMs 仅就"内部审核"(QS-9000要素4.17)和"分承包方的开发"(QS-9000要素4.6中的4.6.2.1)达成相互认可),且QS-9000和VDA6.1均不是经国际标准组织(ISO)颁布发行的。 为减少汽车供应商不必要的资源浪费和利于汽车公司全球采购战略的实施,国际汽车特别工作组(IATF)以及ISO/TC176、质量管理和质量保证委员会及其分委员会的代表在以ISO9001:1994版质量体系的基础上结合QS-9000、VDA6.1、EAQF(法国)94和A VSQ(意大利)95等质量体系的要求制定了ISO/TS16949技术规范,并于己于1999年1月1日颁布发行适用。 ISO/TS16949技术规范已通过ISO技术委员会2/3成员国的投票同意,每隔三年ISO技术委员会要对其进行一次评审,以决定其是否可转化为国际标准。 ISO/TS16949技术规范符合全球汽车行业中现用的汽车质量体系要求,并可避免多重认证审核,ISO/TS16949技术规范的发行可供汽车行业临时应用,以便收集使用中的信息和经验。

统一身份认证平台讲解-共38页知识分享

统一身份认证平台讲解-共38页

统一身份认证平台设计方案 1)系统总体设计 为了加强对业务系统和办公室系统的安全控管,提高信息化安全管理水平,我们设计了基于PKI/CA技术为基础架构的统一身份认证服务平台。 1.1.设计思想 为实现构建针对人员帐户管理层面和应用层面的、全面完善的安全管控需要,我们将按照如下设计思想为设计并实施统一身份认证服务平台解决方案: 内部建设基于PKI/CA技术为基础架构的统一身份认证服务平台,通过集中证书管理、集中账户管理、集中授权管理、集中认证管理和集中审计管理等应用模块实现所提出的员工帐户统一、系统资源整合、应用数据共享和全面集中管控的核心目标。 提供现有统一门户系统,通过集成单点登录模块和调用统一身份认证平台服务,实现针对不同的用户登录,可以展示不同的内容。可以根据用户的关注点不同来为用户提供定制桌面的功能。 建立统一身份认证服务平台,通过使用唯一身份标识的数字证书即可登录所有应用系统,具有良好的扩展性和可集成性。

提供基于LDAP目录服务的统一账户管理平台,通过LDAP中主、从账户的映射关系,进行应用系统级的访问控制和用户生命周期维护管理功能。 用户证书保存在USB KEY中,保证证书和私钥的安全,并满足移动办公的安全需求。 1.2.平台介绍 以PKI/CA技术为核心,结合国内外先进的产品架构设计,实现集中的用户管理、证书管理、认证管理、授权管理和审计等功能,为多业务系统提供用户身份、系统资源、权限策略、审计日志等统一、安全、有效的配置和服务。 如图所示,统一信任管理平台各组件之间是松耦合关系,相互支撑又相互独立,具体功能如下:

什么是国际质量体系认证

什么是国际质量体系认证近年来,我们经常会看到某产品的包装盒上印有“XXX公司已通过ISO9001质量管理体系认证”的字样,或者看见某市场、超市在购物袋上印着“XXX商场已经过ISO9001质量管理体系认证”的类似字样;如果你常常关注一些单位的招聘信息,会发现许多用人单位将“懂ISO9000标准知识”、“具有ISO9000内审员资格”一类的要求作为招聘人员的条件。但是,很多人根本不知道“ISO”、“内审员”为何物,常常会感到云里雾里,一团迷茫。 1、什么是内审员?内审员有什么作用?内审员是ISO国际标准化组织提出的一个专用名词,相对于ISO9000族标准来说,内审员的全称是“内部质量管理体系审核员”。ISO国际标准化组织制订的标准很多,ISO9000族标准只是其中的一项,另外还有ISO14000环境管理体系标准等。相对于ISO14000标准来说,内审员的全称则是"内部环境管理体系审核员"。我们目前提供的仅是ISO9000质量管理体系内审员,因此,在这里所说的内审员均指“内部质量管理体系审核员”。根据ISO9000标准的要求,任何单位要取得ISO9000认证证书,必须由本单位内部定期进行内部质量审核(简称内审),而实施内审的人员必须是经过培训的有资格的内审员,只有取得了内审员资格证书,才能在单位中承担内审的任务。因此,任何单位要取得ISO9000认证证书,必须至少拥有2-3名内审员。 2、什么是ISO9000族标准,有什么作用? ISO9000族标准是由ISO/TC176(国际标准化组织/质量管理和质量保证技术委员会)编写的国际化通用质量管理准则,旨在完善单位内部质量管理、稳定产品和服务质量、提高顾客的信任度和单位的信誉度。按照ISO9000族标准实施质量管理,通过ISO9000质量管理体系认证后的单位,可以理直气壮地对顾客发出这样的承诺:“我们的管理体系是国际上一致认可的,我们的产品和服务质量是一流的!”ISO9000族标准的作用有多大,可想而知!2000版ISO9000族标准将由以下标准和支持性文件组成:第一

系统参数配置说明书

系统参数配置说明书

一、浏览器使用建议 本系统建议使用IE浏览器,若使用IE8浏览器请将浏览器设置为非兼容模式。使用IE8兼容模式上传附件页面会出现如下图所示: 正常界面如下图所示,出现“”按钮可正常使用。 设置步骤如下: 1.打开IE浏览器,点击右上角的“”按钮。如下图所示:

2.将兼容性视图的勾选去掉,如下图所示: 二、下载安装Flash插件 在本系统中上传附件时出现如下界面的情况时,需要下载Flash插件并且安装。 安装成功后重启IE浏览器,上传附件页面出现“”按钮时可正常使用。 三、将“申报系统”设为信任站点(若系统可正常使用,可不进行设置) 1、打开IE浏览器,并在地址栏中输入网址,显示界面如下图所示:

2、点击浏览器的菜单条“工具—〉Internet选项”,其界面如下图所示: 3、选中“安全(标签)—〉受信任的站点—〉站点”,其界面如下图所示:

将输入框中输入“工业产品质量控制和技术评定实验室申报管理系统”的网址(如: https://www.360docs.net/doc/b37205003.html,/lab/),并点击“添加”按钮,该网址进入下面的列表框中,最后点击“确认”按钮。 注意:在输入网址前,应该取消Checkbox的选中状态。 4、设置“受信任站点”的安全级别; 在Internet选项窗体中选择“安全(标签)—〉受信任的站点—〉自定义级别”,出现的界面如下图(右)所示: 请按照下面的要求,对“ActiveX控件和插件”进行安全设置: ActiveX控件自动提示:启用

●对标记为可安全执行脚本的ActiveX控件执行脚本:启用 ●对没有标记为可安全的ActiveX控件进行初始化和脚本运行:启用 ●二进制和脚本行为:启用 ●下载未签名的ActiveX控件:提示 ●下载未签名的ActiveX控件:启用 ●运行ActiveX控件和插件:启用 后面的内容保持现状,不进行调整。 提示:针对“ActiveX控件和插件”,仅对“下载未签名的ActiveX控件”为“提示”,其余全部为“启用”状态。 点击“确认”按钮,会弹出确认对话框,选中“是”,并在“Internet选项”窗体中点击“确认”按钮,则设置立即生效。 至此,信任站点的设置全部完成。 四、设置Word格式附件的打开方式(若系统可正常使用,可不进行设置) 1、打开“资源管理器”或“我的电脑”并在菜单中选择“工具—〉文件夹选项”, 如下图所示:

统一身份认证系统技术方案

智慧海事一期统一身份认证系统 技术方案

目录 目录...................................................................................................................................................... I 1.总体设计 (2) 1.1设计原则 (2) 1.2设计目标 (3) 1.3设计实现 (3) 1.4系统部署 (4) 2.方案产品介绍 (6) 2.1统一认证管理系统 (6) 2.1.1系统详细架构设计 (6) 2.1.2身份认证服务设计 (7) 2.1.3授权管理服务设计 (10) 2.1.4单点登录服务设计 (13) 2.1.5身份信息共享与同步设计 (15) 2.1.6后台管理设计 (19) 2.1.7安全审计设计 (21) 2.1.8业务系统接入设计 (23) 2.2数字证书认证系统 (23) 2.2.1产品介绍 (23) 2.2.2系统框架 (24) 2.2.3软件功能清单 (25) 2.2.4技术标准 (26) 3.数字证书运行服务方案 (28) 3.1运行服务体系 (28) 3.2证书服务方案 (29) 3.2.1证书服务方案概述 (29) 3.2.2服务交付方案 (30) 3.2.3服务支持方案 (36) 3.3CA基础设施运维方案 (38) 3.3.1运维方案概述 (38) 3.3.2CA系统运行管理 (38) 3.3.3CA系统访问管理 (39) 3.3.4业务可持续性管理 (39) 3.3.5CA审计 (39)

浅谈管理体系与国际的认证

浅谈管理体系与国际的认证 一、管理体系 一个组织的管理体系可包括若干个不同的管理体系,如质量管理体系IS09000、环境管理体 系ISO14001、职业健康和安全管理体系0HSAS18001、信息安全管理体系BS7799/ISO27001、汽车供应行业的质量管理体系(/TS16949)、电信行业的质量管理体系(TL9000)、食品安全管理体系HACCP等等。 质量管理体系是其中一个很重要的管理体系。就拿质量管理体系简要分析。 质量管理体系(Quality Management System,QMS) IS09001:2005 标准定义为在质量方面指挥和控制组织的管理体系”,通常包括制定质量方针、目标以及质量策划、质量控制、质量保证和质量改进等活动。实现质量管理的方针目标,有效地开展各项质量管理活动,必须建立相应的管理体系,这个体系就叫质量管理体系。 质量管理是企业内部建立的、为保证产品质量或质量目标所必需的、系统的质量活动。它根 据企业特点选用若干体系要素加以组合,加强从设计研制、生产、检验、销售、使用全过程的质量管理活动,并予制度化、标准化,成为企业内部质量工作的要求和活动程序。在现代企业管理中,质量管理体系最新版本的标准是ISO9OO1:2OO8,是企业普遍采用的质量管理体 系。I SO9OO1:2OO8标准是由ISO(国际标准化组织)TC176制定的质量管理系列标准之O 它具有以下几种性质: (一)质量管理体系应具有符合性 欲有效开展质量管理,必须设计、建立、实施和保持质量管理体系。组织的最高管理者对依 据ISO9001国际标准设计、建立、实施和保持质量管理体系的决策负责,对建立二L合理的组织结构和提供适宜的资源负责;管理者代表和质量职能部门对形成文件的程 序的制定和实施、过程的建立和运行负直接责任。 (二)质量管理体系应具有惟一性 质量管理体系的设计和建立,应结合组织的质量目标、产品类别、此,不同 过程特点和实践经验。因 组织的质量管理体系有不同的特点。 (三)质量管理体系应具有系统性 质量管理体系是相互关联和作用的组合体,包括 ①组织结构一一合理的组织机构和明确的职责、权限及其协调的关系;②程序一一 规定到位的形成文件的程序和作业指导书,是过程运行和进行活动的依据;③过程一一质量管理体系的有效实施,是通过其所需请过程的有效运行来实现的;④资源一一必需、充分且适宜的资源包括人员、资金、设施。设备、料件、能源、技术和方法。 (四)质量管理体系应具有全面有效性 质量管理体系的运行应是全面有效的,既能满足组织内部质量管理的要求,又能满足组织与 顾客的合同要求,还能满足第二方认定、第三方认证和注册的要求。

国家认证体系

ISO 9000质量管理体系QUALITY MANAGEMENT SYSTEM OF ISO 9000 什么是ISO9000?ISO9000是国际标准化组织(ISO)颁布的关于质量管理体系的系列标准。企业若要实施其质量方针就必须建立有效运行的质量体系,通过对质量环的分析,找出影响产品/服务的技术、管理及人的因素,并使之在所建立的质量体系中始终处于受控状态,以减少、消除或预防质量缺陷,保证满足顾客的需要和 期望。该系列标准从规范化和通用性的角度体现了全

面质量管理的思想和原则,代表了最先进的现代质量管理思想。为什么要实施ISO9000?质量是取得成功的关键。由不同的国家政府,国际组织和工业协会所做的研究表明,企 业的生存,发展和不断进步都要依靠质量保证体系的有效实施。ISO9000系列质量体系被世界上110多个发达国家和发展中国家所广泛采用,使市场竞争更加激烈,产品和服务质量

得到日益提高。事实证明,有效的质量管理是在激烈的市场竞争中取胜的手段之一。今天ISO9000系列管理标准已经为提供产品和服务的各行各业所接纳和认可,拥有一个由世界各国及社会广泛承认的质量管理体系 具有巨大的市场优越性。未来几年内,当国 内外市场经济进一步发展,贸易壁垒被排除 以后,它将会变得更加重要。实施ISO9000 的意义 ISO9000的应用是企业实施最佳管理 的证明,自始至终都提供恰当控制的质量系 统将产生极大的经济效益。排除和预防错误,或修改不恰当的设计能够节约大量资金。每 个活动阶段的系统性控制对于产品/服务或过

程的改进而言都有着无法估量的价值。在产品或服务责任日益受到人们重视的今天,建立ISO9000质量保证体系成为一项重要的预防性措施。建立ISO9000质量保证体系可使企业和组织体会到以下的一些益处:一个结构完善的质量管理体系,使组织的运行产生更大的效益及更高的效率。更好的培训和更高的生产力。减少顾客拒收和申诉,导致节省大量的开支。最终享有一个更大的市场份额:顾客对企业和企业的产品/ 服务有了更大的信任。能够在要求在ISO9000 认证的市场中畅通无阻ISO14000环境管理体系什么是ISO14000?☉ISO14000是关于环境管理的系列国际标准,是由国际标准化组织(ISO)环境管理技术委员会制定的一套对所有组织强调环境管理一体化,预防污染与持续改进的管理标准。☉ISO14000系列标准是顺应国际上对环境保护日益重视,强调可持续发展的大趋势而产生的。该标准以环境为管理对象,以社会公众为相关方,强调管理体系的持续改进。从

AIX系统参数配置

AIX 系统参数配置 AIX 系统参数配置 AIX内核属于动态内核,核心参数基本上可以自动调整,因此当系统安装完毕后,应考虑修 改的参数一般如下: 一、单机环境 1、系统用户的最大登录数maxlogin maxlogin的具体大小可根据用户数设定,可以通过smitty chlicense命令修改,该参数记录于/etc/security/login.cfg文件,修改在系统重新启动后生效。 2、系统用户的limits参数 这些参数位于/etc/security/limits文件中,可以把这些参数设为-1,即无限制,可以用vi 修改/etc/security/limits文件,所有修改在用户重新登录后生效。 default: fsize = 2097151 ----》改为-1 core = 2097151 cpu = -1 data = 262144 ----》改为-1 rss = 65536 stack = 65536 nofiles = 2000 3、Paging Space 检查paging space的大小,在物理内存<2G时,应至少设定为物理内存的1.5倍,若物理内存>2G,可作适当调整。同时在创建paging space时, 应尽量分配在不同的硬盘上,提高其性能。利用smitty chps修改原有paging space的大小或smitty mkps增加一块 paging space。 4、系统核心参数配置 利用lsattr -Elsys0 检查maxuproc, minpout, maxpout等参数的大小。maxuproc为每个用户的最大进程数,通常如果系统运行DB2或ORACLE是应将maxuproc调整,Default:128、调整到500,maxuproc增加可以马上起作用,降低需要AIX重起。当应用涉及大量的顺序读写而影响前台程序响应时间时,可考虑将maxpout设为33, minpout设为16,利用 smitty chgsys来设置。

统一身份认证平台集成接口文档

三峡大学统一身份认证平台接口文档

目录 1.统一身份认证简介 (3) 1.1 背景知识 (3) 1.1.1 什么是单点登录(Single Sign On): (3) 1.1.2 中心认证服务的设计愿景: (3) 1.2 CAS的实现 (4) 系统中的用到的凭证(ticket): (5) 2.JAVA语言 (6) 2.1 CAS简单登陆的实现 (6) 2.2 CAS登出 (12) 3.PHP语言 (13) 3.1 CAS单点登录测试环境搭建步骤 (13) 3.1.1 获取必要的驱动程序: (13) 3.1.2 搭建php运行环境 (13) 3.1.3 配置PHP cas 客户端测试程序 (13) 3.2 PHP-CAS客户端 (14) 3.2.1 cas-client的初始化 (14) 3.2.2 设置不是SSL的CAS认证 (16) 3.2.3 进行CAS认证 (17) 3.2.4 登出 (20) https://www.360docs.net/doc/b37205003.html,语言 (22) 4.1 搭建https://www.360docs.net/doc/b37205003.html,环境 (22) 4.2 CAS简单登陆实现 (22) 4.3 CAS登出实现 (23) 5.ASP语言 (24) 5.1 CAS简单登录实现 (24) 5.2 CAS登出实现 (25) 6.附录 (26) 6.1 附录1 (26) 6.2 附录2 (28) 6.3 附录3 (30) 6.4 附录4 (31) 6.5 附录5 (32)

1.统一身份认证简介 1.1背景知识 1.1.1 什么是单点登录(Single Sign On): 所谓单点登录是指基于用户/会话认证的一个过程,用户只需一次性提供凭证(仅一次登录),就可以访问多个应用。 目前单点登录主要基于Web的多种应用程序,即通过浏览器实现对多个B/S架构应用的统一账户认证。 1.1.2 中心认证服务的设计愿景: 简单的说,中心认证服务(Central Authentication Service 缩写:CAS)的目的就是使分布在一个企业内部各个不同异构系统的认证工作集中在一起,通过一个公用的认证系统统一管理和验证用户的身份,一般我们称之为统一身份认证平台。 在CAS上认证的用户将获得CAS颁发的一个证书,使用这个证书,用户可以在承认CAS 证书的各个系统上自由穿梭访问,不需要再次的登录认证。 打个比方:对于加入欧盟的国家而言,在他们国家中的公民可以凭借着自己的身份证,在整个欧洲旅行,不用签证。 对于学校内部系统而言,CAS就好比这个颁发欧盟认证的系统,其它系统都是加入欧盟的国家,它们要共同遵守和承认CAS的认证规则。 因此CAS的设计愿望就是: 实现一个易用的、能跨不同Web应用的单点登录认证中心; 实现统一的用户身份和密钥管理,减少多套密码系统造成的管理成本和安全漏洞; 降低认证模块在IT系统设计中的耦合度,提供更好的SOA设计和更弹性的安全策略。