计算机网络 第8章 网络安全

第8章网络安全8.1概述

8.1.1网络安全的重要性

1. 网络经济业务容易引入恶意攻击

2. 网络安全是Internet的一个薄弱环节

3. 攻击者很容易进入开放的Internet进行非法网络活动

8.1.2网络攻击和网络安全服务

1. 网络攻击

2. 网络安全结构SA

8.2两种密码体制

8.2.1密码学基础

1. 相关术语

2. 早期的密码体制

3. 现代密码体制

4. Kerckoff原则

5. 穷举攻击和计算上不可破译

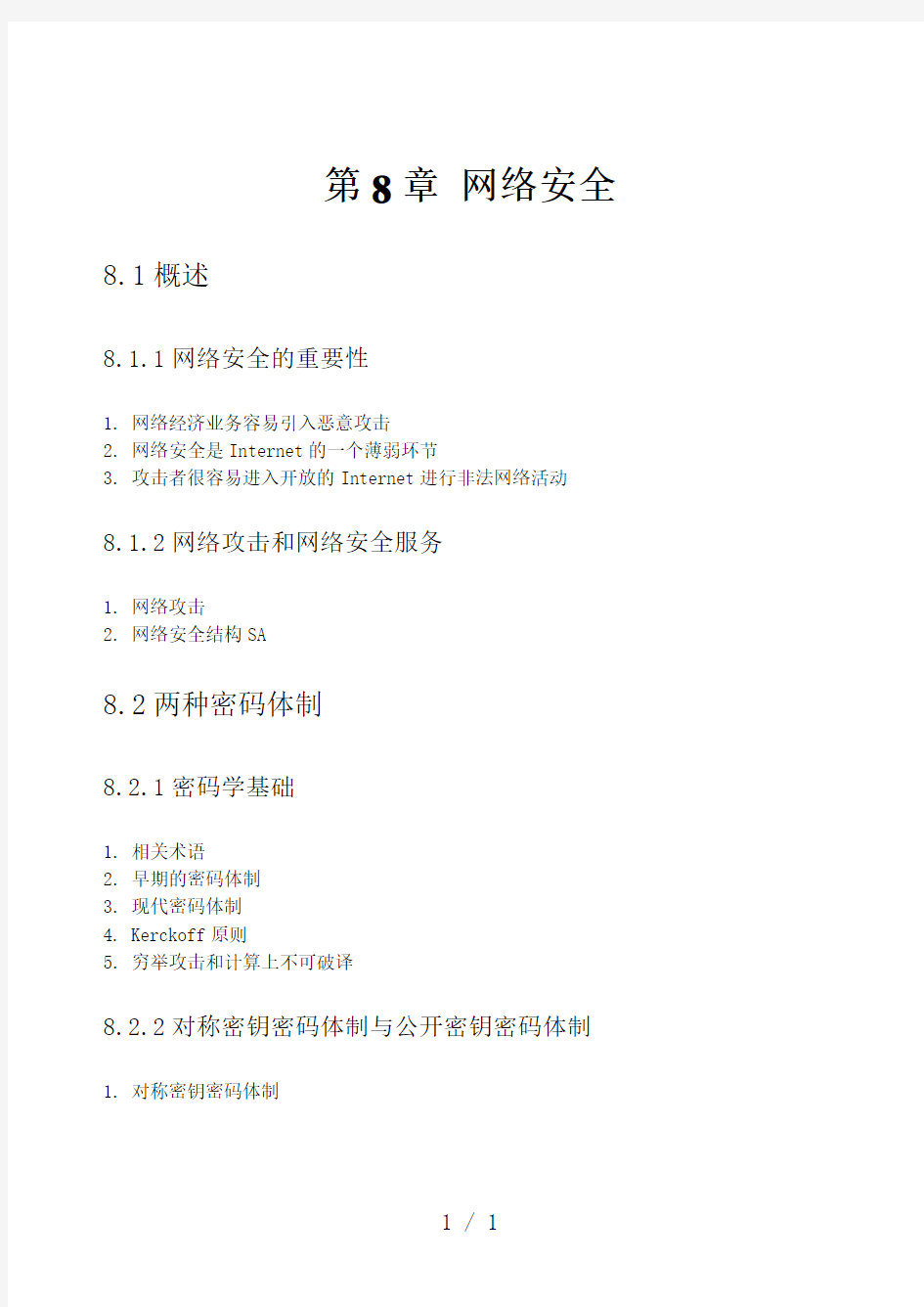

8.2.2对称密钥密码体制与公开密钥密码体制1. 对称密钥密码体制

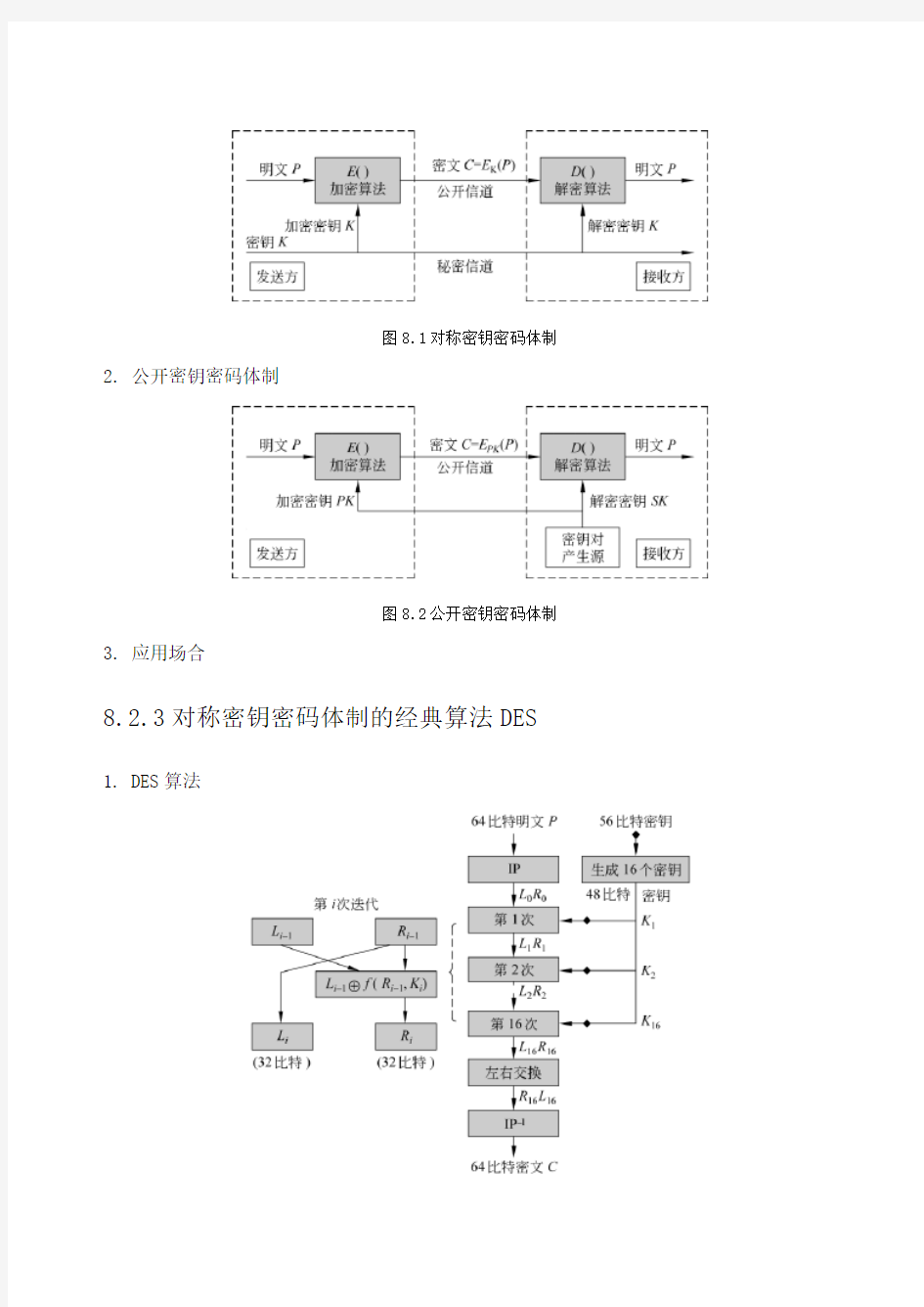

图8.1对称密钥密码体制2. 公开密钥密码体制

图8.2公开密钥密码体制3. 应用场合

8.2.3对称密钥密码体制的经典算法DES 1. DES算法

图8.3DES加密算法

图8.4初始置换和逆置换

图8.5扩展变换E()

图8.6S1()

图8.7P()置换

图8.8置换

2. DES算法的发展

图8.9DES-CBC加密解密过程3. 对称密钥密码体制的其他算法

8.2.4公开密钥密码体制的经典算法RSA

1. RSA算法

2. RSA算法示例

3. 实用中的密钥长度

8.3数字签名和报文摘要

8.3.1数字签名

1. 数字签名的特点

2. 基于公开密钥算法的数字签名

图8.10采用公开密钥算法的数字签名3. 加密的数字签名

8.3.2报文摘要

1. 报文摘要产生的背景

2. 报文摘要及其特点

3. 使用报文摘要的数字签名

图8.11使用报文摘要的数字签名4. MD5和SHA-1

8.4身份认证和密钥分发

8.4.1概述

1. 身份认证

2. 密钥分发

8.4.2基于对称密钥的身份认证和密钥分发

1. 密钥分发与密钥分发中心

2. 基于对称密钥的身份认证和密钥分发机制

图8.12基于KDC的身份认证和密钥分发3. 一次性随机数和会话密钥

8.4.3基于公钥的身份认证和公钥分发

1. 基于公钥的认证

2. 公钥分发

图8.13X.509版本3公钥证书结构

8.5Internet网络安全技术

8.5.1网际层安全技术

1. 安全协议AH和ESP

图8.14AH和ESP格式

图8.15传输模式中的AH和ESP

图8.16隧道模式中的AH和ESP

2. 安全关联(SA)

3. 因特网密钥交换(IKE)

8.5.2传输层安全技术

图8.17TLS记录协议的操作过程8.5.3应用层安全技术

1. 安全电子邮件

图8.18PGP加密过程

2. WWW安全标准

3. 通用安全服务API

8.6防火墙

8.6.1概述

8.6.2防火墙技术

1. 包过滤技术

2. 代理服务技术

3. 防火墙技术示例

图8.19防火墙的例子