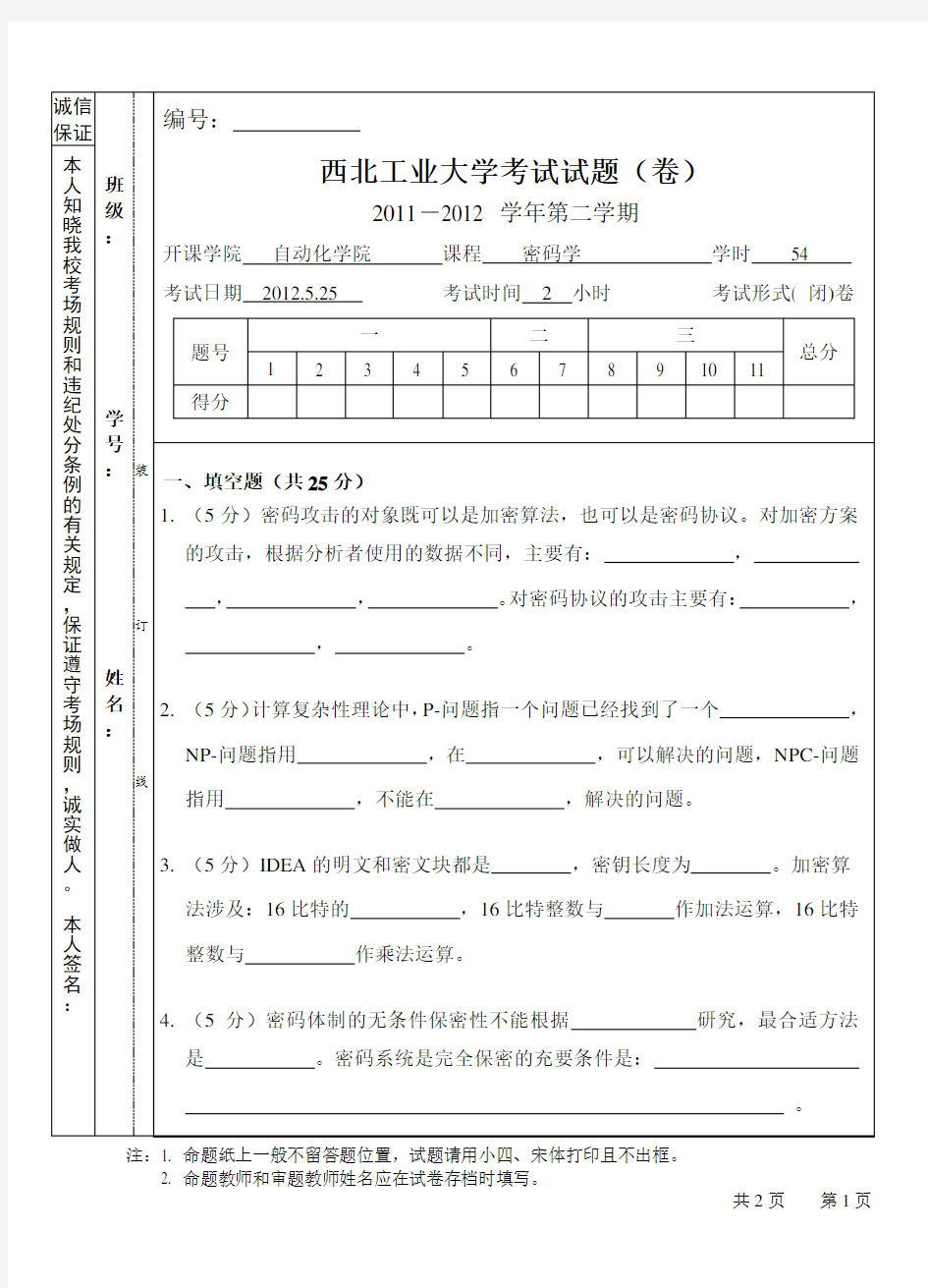

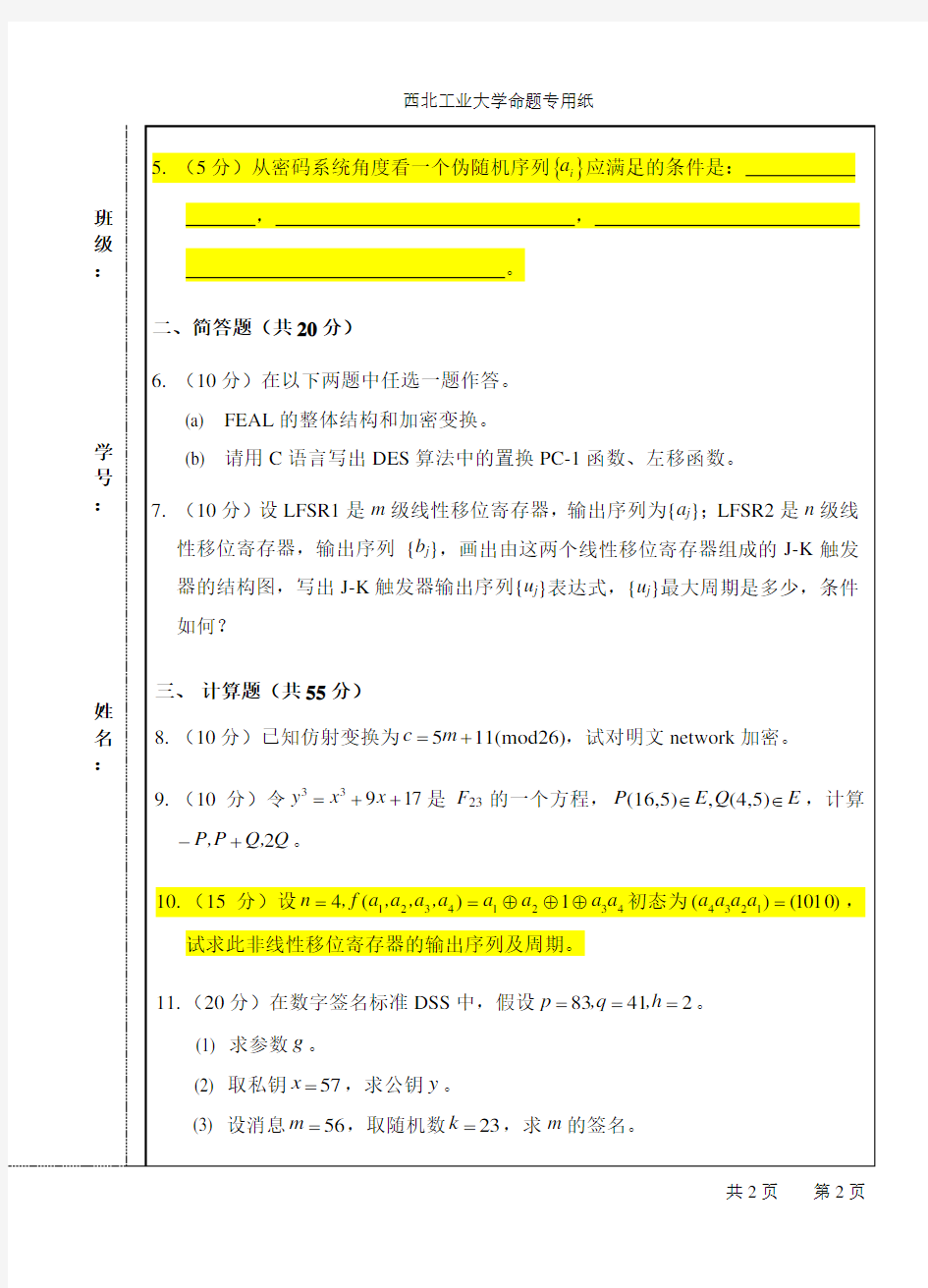

西工大密码学2012年试卷

注:1. 命题纸上一般不留答题位置,试题请用小四、宋体打印且不出框。

2. 命题教师和审题教师姓名应在试卷存档时填写。

共2页第1页

西北工业大学命题专用纸

班

级

:

学

号

:

姓

名

:

共2页第2页

西工大2013-2015年946(自动控制原理)专业综合考试大纲

自动化学院硕士研究生录取综合考试大纲 包括各学科必选题目在内,每位考生共需做90分值题目 一(10分)(报考机械电子工程学科必选) 流体力学基本概念,包括流体静力学、流体动力学。 参考书目: 陈卓如等编.《工程流体力学》.高等教育出版社. 二(20分)(报考机械电子工程、测试计量技术及仪器、仪器仪表工程、检测技术与自动化装置、精密仪器及机械学科必选) 1、传感器的静动态特性、常用传感器的基本工作原理与测量电路。 2、常用非电量(常用工业量)检测的基本原理。 参考书目: (1) 郁有文等编著.《传感器原理及工程应用》(第三版).西安电子科技大学出版社. (2) 徐科军等编著.《传感器与检测技术》.电子工业出版社. (3) 陈明.《传感器原理与检测技术》.西北工业大学出版社. 三(20分)(报考网络与信息安全、仪器仪表工程、检测技术与自动化装置、电力电子与电力传动、系统工程、电力系统及其自动化学科必选;报考电气工程必选10分) 1、微机原理:计算机基础;中断的基本概念;输入输出接口电路。 2、单片机原理及其接口技术。 (1) 中断结构与中断流程。复习要点:a) CPU对中断的处理流程,中断标志寄存器IFR、中断允许寄存器IER和中断屏蔽位INTM的作用;b) 编写中断服务程序ISR时应遵循的原则; (2) 异步串行数据通信。复习要点:a) 异步串行数据通信的数据帧格式;b) 起始位的作用,收发双方波特率差异的允许范围。 3、常用计算机及外设接口总线基本概念及构成。 参考书目: (1) 牛小兵,许爱德,王丹.《DSP控制器实用教程》.北京:国防工业出版社.2007. (2) 谢拴勤主编.《DSP控制器原理》.电子工业出版社出版.2008.

现代密码学期终考试试卷和答案

一.选择题 1、关于密码学的讨论中,下列(D )观点是不正确的。 A、密码学是研究与信息安全相关的方面如机密性、完整性、实体鉴别、抗否认等的综 合技术 B、密码学的两大分支是密码编码学和密码分析学 C、密码并不是提供安全的单一的手段,而是一组技术 D、密码学中存在一次一密的密码体制,它是绝对安全的 2、在以下古典密码体制中,属于置换密码的是(B)。 A、移位密码 B、倒序密码 C、仿射密码 D、PlayFair密码 3、一个完整的密码体制,不包括以下(?C?? )要素。 A、明文空间 B、密文空间 C、数字签名 D、密钥空间 4、关于DES算法,除了(C )以外,下列描述DES算法子密钥产生过程是正确的。 A、首先将DES 算法所接受的输入密钥K(64 位),去除奇偶校验位,得到56位密钥(即经过PC-1置换,得到56位密钥) B、在计算第i轮迭代所需的子密钥时,首先进行循环左移,循环左移的位数取决于i的值,这些经过循环移位的值作为下一次 循环左移的输入 C、在计算第i轮迭代所需的子密钥时,首先进行循环左移,每轮循环左移的位数都相同,这些经过循环移位的值作为下一次循 环左移的输入 D、然后将每轮循环移位后的值经PC-2置换,所得到的置换结果即为第i轮所需的子密钥Ki 5、2000年10月2日,NIST正式宣布将(B )候选算法作为高级数据加密标准,该算法是由两位比利时密码学者提出的。 A、MARS B、Rijndael C、Twofish D、Bluefish *6、根据所依据的数学难题,除了(A )以外,公钥密码体制可以分为以下几类。 A、模幂运算问题 B、大整数因子分解问题 C、离散对数问题 D、椭圆曲线离散对数问题 7、密码学中的杂凑函数(Hash函数)按照是否使用密钥分为两大类:带密钥的杂凑函数和不带密钥的杂凑函数,下面(C )是带密钥的杂凑函数。 A、MD4 B、SHA-1

09级计算机操作系统试卷A

漳州师范学院 计算机科学与工程系计算机科学与技术专业 09 级《计算机操作系统》课程期末考试卷(A) (2011—2012学年度第一学期) 班级_________学号____________姓名__________考试时间:120分钟 一.(10分)为了解决I/O的瓶颈问题,可采用多通路的连接方式。试画出6 个相同设备,通过3个控制器,2个通道实现多通路的连接图。 1

2 二.(12分)有三个程序A 、B 、C ,它们使用同一个设备进行I/O 操作, 并且按照A 、B 、C 的优先次序执行。这三个程序的计算和I/O 时间如下 表所示。假设调度的时间可以忽略不计。(单位:ms ) 1. 在早期的操作系统下,上述程序可以在单道环境中运行,单道批处理系统具有 ____________、 _____________和______________等特征。(3分) 2. 在单道批处理系统中,内存中仅有一道作业,无法充分利用系统中的所有资源,导致系统性能较差,因此诞生了多道程序设计技术,下列属于多道批处理系统的特点的是( )(3分,漏选、错选均不得分) A. 资源利用率高 B. 系统吞吐量小 C. 平均周转时间长 D. 及时性 E. 交互性 F. 无交互能力 G . 平均周转时间短 H. 系统吞吐量大 3.请画出多道、可抢占方式下(假设内存中可同时装下这三道程序),三个程序运行的时间关系图。(6分)

三.(16分)假定系统有3个并发进程In 、Copy 和Out共享缓冲器Buffer1 和Buffer2。进程In负责从输入设备上读信息,每读出一条记录后放到 Buffer1中。进程Copy从缓冲器B1中取出一条记录拷贝后存入Buffer2。进程Out取出Buffer2中的记录打印输出。Buffer1和Buffer2每次只能存放一条记录。要求3个进程协调完成任务,使打印出来的与读入的记录个数、次序完全一样。 1.上述三个进程进入系统后,存在三种基本状态,请画出三种基本状态及其转换关系图。(5分) 2.在系统中引入进程带来的好处主要有___________和___________。(2分) 3. 请判断以下说法的正确性,正确请打√,错误请打X。(4分) A. 临界区是指进程中用于实现进程同步的那段代码。() B. 线程是一个可以拥有资源的独立单位。() C. 信号量机制是一种高级通信机制。() D. 同一个进程中互斥P操作必须在同步P操作之前。() 4.请用记录型信号量写出题干中的并发程序。(5分) 3

西工大操作系统-简答题

操作系统 一、1.什么是操作系统?从资源管理看操作系统的功能有哪些?答:(1).操作系统是一个系统软件,它能有效地管理和控制计算机系统中的各种硬件和软件资源、合理组织计算机的工作流程,方便用户使用的程序和数据的集合。 (2).a.处理机管理:分配和控制处理机 b.存储器管理:分配及回收内存 c. I/O(Input/Output)设备管理:I/O分配与操作 d.文件管理:文件存取、共享和保护(详见课本P2-3) 2.什么叫并发性?什么叫并行性? 答:并发性:两个或两个以上事件在同一时间间隔内发生。 并行性:两个或两个以上事件在同一时刻发生。 3.试从交互性、及时性以及可靠性方面,将分时系统与实时系统进行比较。 答:及时性:实时系统要求更高 [分时系统:秒级(一般情况)实时系统: 微秒级甚至更小] 交互性:分时系统交互性更强 可靠性:实时系统要求更高(详见课本P9和P11) 三、1.在操作系统中为什么要引入进程的概念?它与程序的区别和联系是怎样的? 答:(1)程序在并发执行方式下,运行时具有异步性的特征,“程序”这个静态概念已经不足以描述程序的执行过程。这样,就需要一个数据结构PCB来记录程序的状态,以及控制其状态转换所需的一些信息。因此,将PCB、程序、数

据三者组成一个完整的实体,就是进程实体。进程是程序的一次执行,引入进程的概念,便于操作系统对于程序的运行进行控制。 (2)区别:1)程序是指令的有序集合,是静态的,进程是程序的执行,是动态的。2)进程的存在是暂时的,程序的存在是永久的。3)进程的组成应包括程序和数据。除此之外,进程还应由记录进程状态信息的“进程控制块”组成。 联系:程序是构成进程的组成部分之一,一个进程的运行目标是执行它所对应的程序。如果没有程序,进程就失去了其存在的意义。从静态的角度看,进程由程序、数据和进程控制块三部分组成。 2.什么是进程的互斥与同步? 答:进程互斥:指两个或两个以上的进程由于竞争资源而形成的制约关系。 进程同步:指两个或两个以上的进程由于某种时序上的限制而形成的相互合作的制约关系。 3.一个进程进入临界区的调度原则是什么? 答:①如果有若干进程要求进入空闲的临界区,一次仅允许一个进程进入。②任何时候,处于临界区内的进程不可多于一个。如已有进程进入自己的临界区,则其它所有试图进入临界区的进程必须等待。③进入临界区的进程要在有限时间内退出,以便其它进程能及时进入自己的临界区。④如果进程不能进入自己的临界区,则应让出CPU,避免进程出现“忙等”现象。 4.说明进程的结构、特征和基本状态。 答:进程是程序在其数据集合上的一次运行活动,是资源分配和独立调度的基本单位。进程由程序、数据和进程控制块组成 进程的特征:动态性、并发性、独立性、异步性

西工大网络信息安全复习要点

《网络信息安全》复习要点 第一章:网络信息安全概论 1、OSI安全体系结构:安全威胁、脆弱性、风险、安全服务、安全机制及安全服务与安全机制之间关系 2、信息安全的基本属性 2、TCP/IP协议族安全问题:TCP/IP协议存在的的安全弱点、DoS 攻击原理(TCP SYN Flood、ICMP Echo Flood) 第二章:网络信息安全威胁 1、常见的安全威胁有那几种; 2、DDoS攻击的基本原理及攻击网络的组成 3、缓冲区溢出攻击原理 4、IP欺骗攻击原理 5、ARP欺骗攻击原理 第三章:密码学 3.1 古典密码学 1、密码学基本概念:密码编码学、密码分析学、加密、解密、密钥、主动攻击、被动攻击、对称密码学、非对称密码学、主动/被动攻击、分组密码、流密码、Kerchoffs原则、 2、古典密码算法:代换技术密码、置换技术密码、掌握凯撒密码、维吉尼亚密码、Hill密码的加密、解密过程 3.2 对称密码学 1、基本概念:对称密码体制的特点、流密码、分组密码体制的原理、

混淆原则、扩散原则 2、DES分组加密算法:分组长度、密钥长度、加密解密流程、工作模式(ECB、CBC、CFB、OFB、计数器)原理、2DES、3DES 的改进之处 3.3 非对称密码学 1、公钥密码体制的基本概念:公钥体制加密、公钥体制认证的基本原理、单向函数、单向陷门函数 2、Diffie-Hellman算法:算法原理,掌握Diffie-Hellman算法用于密钥交换过程 3、RSA算法:算法安全性基础、算法原理 4、习题:3.8, 3.9, 3.10 3.4 消息认证和散列函数 1、消息认证的基本概念、不可否认性、消息新鲜性、消息认证的基本技术手段 2、散列函数的性质和一般结构、MD5/SHA算法的基本结构(输入、输出)、基本用法 3、MAC的基本概念和使用方式、HMAC 4、习题:3.1 5、3.16 3.5 数字签名技术 1、数字签名的基本概念:目的、产生方法 2、公钥加密算法和签名算法产生签名的基本过程 3.6 密钥管理

应用密码学试题

东华2011~2012学年《应用密码学》试卷 (回忆版) 一. 单选题 1. 以下关于非对称密码的说法,错误的是() A. 加密算法和解密使用不同的密钥 B.非对称密码也称为公钥密码 C. 非对称密码可以用来实现数字签名 D. 非对称密码不能用来加密数据 2. 在RSA密钥产生过程中,选择了两个素数,p=17,q=41,求欧拉函数Φ(n)的值() A. 481 B. 444 C. 432 D. 640 3. 假如Alice想使用公钥密码算法发送一个加密的消息给Bob,此信息只有Bob 才能解密,Alice使用哪个密钥来加密这个信息?() A.A的公钥 B. A的私钥 C. B的公钥 D. B的私钥 4. 以下基于大整数因子分解难题的公钥密码算法是?() A. EIGamal B. ECC C. RSA D. AES 5. 以下哪种算法为不可逆的数学运算 A.MD5 B.RC4 C.IDEA D.DES 6. MAC和对称加密类似,但是也有区别,以下哪个选项指出了MAC和对称加密算法的区别? A.MAC不使用密钥 B.MAC使用两个密钥分别用于加密和解密 C.MAC是散列函数 D.MAC算法不要求可逆性而加密算法必须是可逆的

7. HMAC使用SHA-1作为其嵌入的散列函数,使用的密钥长度是256位,数据长度1024位,则该HMAC的输出是多少位? A. 256 B. 1024 C. 512 D. 160 二.填空题 1. DES加密算法的明文分组长度是位,密文分组长度是位;AES分组长度是位;MD5输出是位;SHA-1输出是位。 2. 如C=9m+2(mod26),此时假设密文C=7,则m= . 3.已知RSA加密算法中,n=21,e=5,当密文c=7时,求出此时的明文m= 4.Hmac的算法表达式是。 5.假设hash函数h的输出为k位,则散列结果发生碰撞的概率为 6. DES加密算法是结构,AES算法是结构。 三解答题 1.解释说明什么是零知识证明 2.Hash函数h,请分析h 特性和安全要求

Linux操作系统考试题库(1)

一、选择题 1)下列关于操作系统的叙述中,哪一条是不正确的?( C ) A.操作系统管理计算机系统中的各种资源 B.操作系统 为用户提供良好的界面 C.操作系统与用户程序必须交替运行 D.操作系统 位于各种软件的最底层 2)的发展始于()年,它是有()的一名大学生开发 的。( A ) A. 1990、芬兰 B. 1991、芬兰 C. 1993、美 国 D. 1991、波兰 3)内核不包括的子系统是( D )。(进程管理系统\内存管 理系统\管理系统\虚拟文件系统\进程间同性间通信子系统) A.进程管理系统 B.内存管理系统管理系 统 D.硬件管理系统 4)中权限最大的账户是( B )。 A. B. C. D. 5)在通常情况下,登录桌面环境,需要( B )。 A.任意一个帐户B.有效合法的用户帐号和密码C.任意一个登录密码D.本机地址 6)在 5中要配置计算机的地址,需要打开哪个菜单( C )。 A.“应用程序”→“” B.“系统”→“首选项”→“网络代理”

C.“系统”→“管理”→“网络” D.“位置”→“网络服务器” 7)配置网卡时,下面哪一项一般不需要配置( D )。 地址 B.子网掩码 C.默认网关地址地址 8)文件权限中保存了( D )信息。 A.文件所有者的权限 B.文件所有者所在组的权限 C.其他用户的权限 D.以上都包括 9)文件系统的文件都按其作用分门别类地放在相关的目录中, 对于外部设备文件,一般应将其放在( C )目录中。 10)某文件的组外成员的权限为只读;所有者有全部权限;组 内的权限为读与写,则该文件的权限为( D )。 A. 467 B. 674 C. 476 D. 764 11)文件1的访问权限为,现要增加所有用户的执行权限和同 组用户的写权限,下列命令正确的是( A )。 A. 1 B. 765 1 C. 1 D. 1 12)当前安装的主机中位于第二个接口的接口挂接一块40的 硬盘,其在中的设备文件名为( B )。 13)已知系统中的唯一一块硬盘是第一个接口的设备,该硬盘 按顺序有3个主分区和一个扩展分区,这个扩展分区又划分了

西工大作业机考《计算机操作系统》标准

试卷总分:100 得分:98 一、单选题 (共 50 道试题,共 100 分) 1. 在()中,不可能产生系统抖动的现象。 A.固定分区管理 B.请求页式管理 C.段式管理 D.机器中不存在病毒时 正确答案: 2. 主要由于()原因,使UNIX易于移植。 A.UNIX是由机器指令编写的 B.UNIX大部分用汇编少部分用C语言编写 C.UNIX是用汇编语言编写的 D.UNIX小部分用汇编大部分用C语言编写 正确答案: 3. 磁盘是共享设备,每一时刻()进程与它交换信息。 A.可有任意多个 B.限定n个 C.至少有一个 D.最多有一个 正确答案: 4. 操作系统是一种()。 A.应用软件 B.系统软件 C.通用软件 D.工具软件 正确答案: 5. 操作系统提供的系统调用大致可分为()等几类。 A.文件操作类、资源申请类、控制类、设备调用类 B.文件操作类、资源申请类、控制类、信息维护类 C.文件操作类、资源申请类、信息维护类、设备调用类 D.资源申请类、控制类、信息维护类、设备调用类 正确答案: 6. 并发性是指若干事件在()发生。

B.同一时间间隔内 C.不同时刻 D.不同时间间隔内 正确答案: 7. 引入多道程序技术后,处理机的利用率()。 A.降低了 B.有所改善 C.大大提高 D.没有变化,只是程序的执行方便了 正确答案: 8. 一个进程被唤醒意味着()。 A.该进程重新占有了CPU B.进程状态变为就绪 C.它的优先权变为最大 D.其PCB移至就绪队列的队首 正确答案: 9. 进程间的基本关系为()。 A.相互独立与相互制约 B.同步与互斥 C.并行执行与资源共享 D.信息传递与信息缓冲 正确答案: 10. 下列方法中哪一个破坏了“循环等待”条件?() A.银行家算法 B.一次性分配策略(即预分配策略) C.剥夺资源法 D.资源有序分配 正确答案: 11. 存储管理的目的是()。 A.方便用户 B.提高内存利用率 C.A和B D.增加内存实际容量

西工大密码学复习题

复 习 题 11.. 传传统统密密码码 [1] 若加法密码中密钥K =7,试求明文good night 的密文。 [2] 若乘法密码中密钥K =5,试对明文network 的加密。 [3] 已知仿射变换为c =5m +7(mod26),试对明文help me 加密。 [4] 已知仿射变换为c =5m +7(mod26),试对密文VMWZ 解密。 [5] 已知下列密文是通过单表代替密码加密的结果,试求其明文。 YIF QFMZRW QFYV ECFMD ZPCVMRZW NMD ZVEJB TXCDD UMJN DIFEFMDZ CD MQ ZKCEYFCJMYR NCW JCSZR EXCHZ UNMXZ NZ UCDRJ XYYSMRT M EYIFZW DYVZ VYFZ UMRZ CRW NZ DZJJXZW GCHS MR NMD HNCMF QCHZ JMXJZW IE JYUCFWD JNZ DIR. [6] 设已知Vigenere 密码的密钥为matrix ,试对明文some simple cryptosystem 加密。 [7] 若代数密码中密钥为best ,试对明文good 加密。 [8] 假设Hill 密码加密使用密钥?? ????=7394K ,试对明文best 加密。 [9] 假设Hill 密码加密使用密钥?? ????=7394K ,试对密文UMFL 解密。 [10] 假设明文friday 利用2l =的Hill 密码加密,得到密文PQCFKU ,试求密钥K 。

22.. 分分组组密密码码 [1] 设DES 数据加密标准中: 明文m = 0011 1000 1101 0101 1011 1000 0100 0010 1101 0101 0011 1001 1001 0101 1110 0111 密钥K = 1010 1011 0011 0100 1000 0110 1001 0100 1101 1001 0111 0011 1010 0010 1101 0011 试求L 1与R 1。 [2] 已知IDEA 密码算中: 明文m = 01011100 10001101 10101001 11011110 10101101 00110101 00010011 10010011 密钥K = 00101001 10101100 11011000 11100111 10100101 01010011 10100010 01011001 00101000 01011001 11001010 11100111 10100010 00101010 11010101 00110101 求第一轮的输出与第二轮的输入。 [3] 已知IDEA 密码算中: )1(1Z = 1000010010011101 求[]1)1(1-Z 与)1(1Z -。 [4] 已知FEAL 密码中 明文m = 0011 1010 1101 0111 0010 1010 1100 0010 1101 0111 1011 1000 0101 1101 0100 1000 密钥K = 1001 0010 1001 0010 1111 1000 0110 0001 1101 0101 0011 1000 0100 1000 1101 1110 求L 0与R 0。

final-10 密码学期末试题

CS255:Cryptography and Computer Security Winter2010 Final Exam Instructions ?Answer all four questions. ?The exam is open book and open notes.Wireless devices are not allowed. ?You have two hours. Problem1.Questions from all over. a.Suppose a symmetric cipher uses128bit keys to encrypt1024bit messages.Can the cipher be perfectly secure?Justify your answer. b.Suppose a symmetric cipher uses128bit keys to encrypt1024bit messages.Can the cipher be semantically secure?Justify your answer. c.Suppose a cipher encrypts1024bit messages and the resulting ciphertext is1024bits long. Can the cipher be semantically secure under a chosen plaintext attack?(i.e.can we use one key to encrypt more than one message?)Justify your answer. d.What is the smallest possible positive value of e that can be used to de?ne the RSA trapdoor function?Explain why a smaller value of e cannot be used. e.Prove that the function F(k,x)=k⊕x is not a secure PRF. f.Consider MAC-based challenge-response authentication where the shared secret between the prover and veri?er is a human memorizable password.Can a passive eavesdropper who listens in on communications between the prover and veri?er carry out a dictionary attack against the prover’s password?If not,explain why not.If yes,explain how. Problem2.Hash functions. a.Let’s explore what goes wrong if the padding block in the Merkle-Damgard construction does not include the message length.Let h:X×M→X be a compression function used in the Merkle-Damgard construction to build a hash function H taking inputs in X?. Let IV be the initial value used by H.Suppose one?nds a?xed point for h,namely a message block m such that h(IV,m)=IV.Explain how this?xed point can be used to construct collisions for H,assuming the padding block does not contain the length. b.Recall that SHA-256uses the Davies-Mayer compression function.Davies-Mayer builds a compression function h from a block cipher(E,D)by de?ning h(x,m):=x⊕E(m,x). Show that the designers of SHA-256could easily choose an IV for which they have a ?xed point for h. c.Prove that if H1and H2are collision resistant then so is H(x):=H1(H2(x)). d.Prove that if H1and H2are collision resistant,H(x):=H1(x)⊕H2(x)need not b e. Hint:given a collision resistant hash function T,construct collision resistant functions H1,H2such that H is not collision resistant. 1

计算机2009级计算机体系结构复习题

计算机系统结构 一、单项选择题 1、计算机系统多级层次中,从下层到上层,各级相对顺序正确的应当是( B )。 A 汇编语言机器级——操作系统机器级——高级语言机器级 B微程序机器级——传统机器语言机器级——汇编语言机器级 C传统机器语言机器级——高级语言机器级——汇编语言机器级 D汇编语言机器级——应用语言机器级——高级语言机器级 2、计算机系统采用层次化结构,从最上面的应用层到最下面的硬件层,其层次化构成为( C )。 A高级语言虚拟机—操作系统虚拟机—汇编语言虚拟机—机器语言机器 B高级语言虚拟机—汇编语言虚拟机—机器语言机器—操作系统虚拟机 C高级语言虚拟机—汇编语言虚拟机—操作系统虚拟机—机器语言机器 D操作系统虚拟机—高级语言虚拟机—汇编语言虚拟机—机器语言机器 3、在主存和CPU之间增加Cache的目的是( C )。 A增加内存容量B提高内存可靠性 C加快信息访问速度D增加内存容量,同时加快访问速度 4、汇编语言源程序变成机器语言目标程序是经(D )来实现的。 A编译程序解释B汇编程序解释 C编译程序翻译D汇编程序翻译 5、直接执行微指令的是( C )。 A汇编程序B编译程序 C硬件D微指令程序

6、对系统程序员不透明的应当是( D )。 A Cache存储器B系列机各档不同的数据通路宽度 C指令缓冲器D虚拟存储器 7、对应用程序员不透明的应当是( D )。 A先行进位链B乘法器 C指令缓冲器D条件码寄存器 8、在IBM 370系统中,支持操作系统实现多进程共用公用区管理最有效的指令是( B )。 A“测试与置定”指令B“比较与交换”指令 C“执行”指令D“程序调用”指令 9、对机器语言程序员透明的应当是( B )。 A中断字B主存地址寄存器 C通用寄存器D条件码 10、计算机系统结构不包括( A )。 A主存速度B机器工作状态 C信息保护D数据表示 11、对计算机系统结构透明的是( D )。 A字符行运算指令B是否使用通道型I/O处理机 C虚拟存储器 D VLSI技术 12、对汇编语言程序员透明的应当是( A )。 A I/O方式中的DMA访问方式 B 浮点数据表示 C访问方式保护D程序性中断

西工大2015年946专业综合考试大纲

自动化学院硕士研究生录取综合考试大纲 每位考生共需做90分值题目 一(20分) 1、传感器的静动态特性、常用传感器的基本工作原理与测量电路。 2、常用非电量(常用工业量)检测的基本原理。 参考书目: (1) 郁有文等编著.《传感器原理及工程应用》(第三版).西安电子科技大学出版社. (2) 徐科军等编著.《传感器与检测技术》.电子工业出版社. (3) 陈明.《传感器原理与检测技术》.西北工业大学出版社. 二(20分) 1、微机原理:计算机基础;中断的基本概念;输入输出接口电路。 2、单片机原理及其接口技术。 (1) 中断结构与中断流程。复习要点:a) CPU对中断的处理流程,中断标志寄存器IFR、中断允许寄存器IER和中断屏蔽位INTM的作用;b) 编写中断服务程序ISR时应遵循的原则; (2) 异步串行数据通信。复习要点:a) 异步串行数据通信的数据帧格式;b) 起始位的作用,收发双方波特率差异的允许范围。 3、常用计算机及外设接口总线基本概念及构成。 参考书目: (1) 牛小兵,许爱德,王丹.《DSP控制器实用教程》.北京:国防工业出版社.2007. (2) 谢拴勤主编.《DSP控制器原理》.电子工业出版社出版.2008. 三(10分) 1、快速傅里叶变换(FFT):明确基2 DIT—FFT算法及基2 DIF—FFT算法思想、运算量及特点,掌握分解流图绘制。 2、无限冲击响应(IIR)数字滤波器设计:明确模拟滤波器的设计及双线性变换法的原理,掌握基于双线性变换的IIR数字滤波器设计。 参考书目: 高西全,丁玉美.《数字信号处理》.西安电子科技大学出版社.2008.

《应用密码学》学习笔记

以下是我对《应用密码学》这本书的部分学习笔记,比较简单。笔记中对现代常用的加密技术进行了简单的归类和解释,有兴趣的同学可以看一下,没看过的同学就当普及知识了,看过的同学就当复习了。笔记里面可能有错别字,有的话请各位看客帮忙指正。 第1章密码学概述 1-1、1-2 1.密码技术的发展历史大致可以划分为三个时期:古典密码、近代密码和现代密码时期。 2.公元前440多年的斯巴达克人发明了一种称为“天书”的加密器械来秘密传送军事情报。这是最早的移位密码。 3.1919年德国人亚瑟·谢尔比乌斯利用机械电气技术发明了一种能够自动编码的转轮密码机。这就是历史上最著名的德国“埃尼格玛”密码机。 4.1949年香农的奠基性论文“保密系统的通信理论”在《贝尔系统技术杂志》上发表。 5.1977年,美国国家标准局正式公布实施了美国的数据加密标准(DES)。 6.1976年11月,名美国斯坦福大学的著名密码学家迪菲和赫尔曼发表了“密码学新方向”一文,首次提出了公钥密码体制的概念和设计思想。 7.1978年,美国的里韦斯特(R.L.Rivest)、沙米尔(A.Shamir)和阿德勒曼(L.Adleman)提出了第一个较为完善的公钥密码体制——RSA体制,成为公钥密码的杰出代表和事实标准。 8.2000年10月,比利时密码学家Joan Daemen和Vincent Rijmen提出的“Rijndael数据加密算法”被确定为AES算法,作为新一代数据加密标准。 1-3 1.密码学的主要任务:密码学主要为存储和传输中的数字信息提供如下几个方面的安全保护:机密性、数据完整性、鉴别、抗抵赖性。 2.密码体制中的有关基本概念: 明文(plaintext):常用m或p表示。 密文(ciphertext):常用c表示。 加密(encrypt): 解密(decrypt): 密码算法(cryptography algorithm):简称密码(cipher)。

云南大学密码技术期末重点剖析

填空: 1.密码包括两部分:密码编码学和密码分析学 2.根据每次处理数据的多少可以分为流密码、分组密码各自一个代表算法:RC4、DES算法 3.单表替换密码的密钥有多少种:26!Playfair 密码有5×5个密钥轮转机:26^n 4.IDEA算法密钥长度为128bits,RC4算法的密钥长度为8-2048bitsAES算法的密钥长度分别为128、192和256 5.DES密码数据分组为64bits,和输入密钥是64bits,产生56bit的字密钥 6.安全服务(X.800),服务分成五大类: 认证 访问控制 数据保密性 数据完整性 不可否认性 名词解释: 无条件安全: 无论有多少可使用的密文,都不足以唯一的确定密文所对应的明文。 计算的安全: 1.破译密码的代价超出密文信息的价值 2.破译密码的时间超出密文信息的有效生命 对称密钥体制 经典的密码体制中,加密密钥与解密密钥是相同的,或者可以简单相互推导,也就是说:知道了加密密钥,也就知道了解密密钥;知道了解密密钥,也就知道了加密密钥。所以,加、解密密钥必须同时保密。这种密码体制称为对称(也称单钥)密码体制。最典型的对称加密算法是DES数据加密标准。 公钥密码体制

公钥算法是基于数学函数而不是基于替换和置换的。公钥密码学使用两个密钥:公密钥、私密钥,其中公密钥可以公开,而私密钥需要保密。仅根据密码算法和加密密钥来确定解密密钥在计算上是不可行的。两个密钥中的任何一个都可以用来加密,另一个用来解密。公钥密码可以用于加密、认证、数字签名等。 ECC 椭圆曲线密码学(ECC, Elliptic curve cryptography)是基于椭圆曲线数学的一种公钥密码的方法,ECC他是添加了模拟的模乘运算,叠加的是模拟的模幂运算。需要困难的问题去当量于离散的log。Q=KP,Q、P属于主要曲线,他是容易的计算Q的值给出K、P,但是是困难的去找到K给出Q、P,解决椭圆算法问题。Eq(a,b) 碰撞(Collision) 如果两个输入串的hash函数的值一样,则称这两个串是一个碰撞(Collision)。既然是把任意长度的字符串变成固定长度的字符串,所以,必有一个输出串对应无穷多个输入串,碰撞是必然存在的。 置换:指古典密码的编码方式的一种,把明文中的字母重新排列,字母本身不变,但其位置改变了,从而实现加密明文的过程。 替换:代换是指古典密码的编码方式的一种,即将明文中的字符替换成其他字符,产生相互映射的关系。 离散对数选择一个素数p,设α与β为非0的模p整数,令)(modpxαβ≡,求x的问题成为离散对数问题。如果n是满足nα)mod1p(≡的最小正整数,假设0nx<≤,我们记)(βαLx=,并称之为与α相关的β的离散对数(素数p可从符号中忽略 混淆:使得密钥和明文以及密文之间的依赖关系相当复杂以至于这种依赖性对密码分析者来说是无法利用的。目前主要采用替代运算以及非线性运算等。在DES主要采用S盒替代。 扩散:密钥的每一位数字影响密文的许多位数字以防止对密钥进行逐段破译,而且明文的每一位数字也应影响密文的许多位数字以便隐蔽明文数字统计特性。最简单的扩散是置换。 简答: HMAC设计思路 1.在消息中使用散列函数: 2.其中K+填充大小是关键 3.OPAD,iPad都采用指定的填充常量 4.开销仅有3哈希的消息需要单独计算比

操作系统试题B卷

题号一二三四五六七总分得分 一、选择填空题(每空1分,共20分) 得分 1.下面关于计算机系统和操作系统的叙述中错误的是( A )。 A.操作系统是独立于计算机系统的,它不属于计算机系统 B.计算机系统是一个资源集合体,包括软件资源和硬件资源 C.操作系统是一种软件 D.计算机硬件是操作系统赖以工作的实体,操作系统的运行离不开计算机硬件的支持 2.实时操作系统追求的目标是( C )。 A.高吞吐率 B.充分利用内存 C.快速响应 D.减少系统开销 3.进程具有3种基本状态,即等待状态、运行状态、就绪状态,进程在执行过程中,其状态 总是不停地发生变化的,下面关于进程状态变化的说法中正确的是(C )。 A.进程一旦形成,首先进入的是运行状态 B.3种进程状态是进程运行过程中的基本状态,进程可能同时处于某几种状态中 C.在分时系统中,一个正在运行进程的时间片如果终结,该进程将转入就绪状态 D.一个进程必须经过进程的3个基本状态才能结束 4.一个进程被唤醒意味着( B )。 A.该进程重新占有了CPU B.进程状态变为就绪状态 C.它的优先权变为最大 D.其PCB移至就绪队列的队首 5.任何时刻总是让具有最高优先级的进程占用处理器,此时采用的进程调度算法是( D )。 A.非抢占式的优先级调度算法 B.时间片轮转调度算法 C.先进先出调度算法 D.抢占式的优先级调度算法 6.下面是关于重定位的有关描述,其中错误的是(D )。 A.绝对地址是主存空间的地址编号 B.用户程序中使用的从0地址开始的地址编号是逻辑地址 C.动态重定位中装入主存的作业仍保持原来的逻辑地址 D.静态重定位中装入主存的作业仍保持原来的逻辑地址 7.在单个分区、固定分区、可变分区、页式和段式这5种存储管理方式中,地址转换采用动 态重定位方式的是( A )。 A.可变分区、页式和段式存储管理方式 B.单个分区、可变分区、段式存储管理方式 C.固定分区、页式和段式存储管理方式 D.可变分区、段式存储管理方式 8.很好地解决了“零头”问题的存储管理方法是( A )。 A.页式存储管理方式 B.段式存储管理方式

西工大操作系统-简答题

操作系统 一、1.什么是操作系统从资源管理看操作系统的功能有哪些 答:(1).操作系统是一个系统软件,它能有效地管理和控制计算机系统中的各种硬件和软件资源、合理组织计算机的工作流程,方便用户使用的程序和数据的集合。 (2).a.处理机管理:分配和控制处理机 b.存储器管理:分配及回收内存 c. I/O(Input/Output)设备管理:I/O分配与操作 d.文件管理:文件存取、共享和保护(详见课本P2-3) 2.什么叫并发性什么叫并行性 答:并发性:两个或两个以上事件在同一时间间隔内发生。 并行性:两个或两个以上事件在同一时刻发生。 3.试从交互性、及时性以及可靠性方面,将分时系统与实时系统进行比较。 答:及时性:实时系统要求更高 [分时系统 :秒级(一般情况)实时系统: 微秒级甚至更小]交互性:分时系统交互性更强 可靠性:实时系统要求更高(详见课本P9和P11) 三、1.在操作系统中为什么要引入进程的概念它与程序的区别和联系是怎样的 答:(1)程序在并发执行方式下,运行时具有异步性的特征,“程序”这个静态概念已经不足以描述程序的执行过程。这样,就需要一个数据结构PCB来记录程序的状态,以及控制其状态转换所需的一些信息。因此,将PCB、程序、数据三者组成一个完整的实体,就是进程实体。进程是程序的一次执行,引入进程的概念,便于操作系统对于程序的运行进行控制。 (2)区别:1)程序是指令的有序集合,是静态的,进程是程序的执行,是

动态的。2)进程的存在是暂时的,程序的存在是永久的。3)进程的组成应包括程序和数据。除此之外,进程还应由记录进程状态信息的“进程控制块”组成。 联系:程序是构成进程的组成部分之一,一个进程的运行目标是执行它所对应的程序。如果没有程序,进程就失去了其存在的意义。从静态的角度看,进程由程序、数据和进程控制块三部分组成。 2.什么是进程的互斥与同步 答:进程互斥:指两个或两个以上的进程由于竞争资源而形成的制约关系。 进程同步:指两个或两个以上的进程由于某种时序上的限制而形成的相互合作的制约关系。 3.一个进程进入临界区的调度原则是什么 答:①如果有若干进程要求进入空闲的临界区,一次仅允许一个进程进入。②任何时候,处于临界区内的进程不可多于一个。如已有进程进入自己的临界区,则其它所有试图进入临界区的进程必须等待。③进入临界区的进程要在有限时间内退出,以便其它进程能及时进入自己的临界区。④如果进程不能进入自己的临界区,则应让出CPU,避免进程出现“忙等”现象。 4.说明进程的结构、特征和基本状态。 答:进程是程序在其数据集合上的一次运行活动,是资源分配和独立调度的基本单位。进程由程序、数据和进程控制块组成 进程的特征:动态性、并发性、独立性、异步性 进程状态有就绪、执行和阻塞。就绪转换为执行由于进程调度,执行转换为就绪由于时间片到,执行转换为阻塞由于等待外部事件,阻塞转换为就绪由于外部事件发生了。 六、1.段页式管理中,怎样访问内存,取得某一条数据或指令 答:在段页式系统中,为了获得一条数据或指令,须三次访问内存。 第一次是访问内存中的段表,从中取得页表始址; 第二次是访问内存中的页表,从中取出该页所在的物理块号,并将该块号与

《密码学》期末考试试卷

新乡学院 2013-2014 学年度第一学期 《密码学》期末考试试卷 2010级信息与计算科学专业,考试时间:100分钟,考试方式:随堂考,满分100分 一、判断题(每小题2分,正确的在后面的括号内打“√”,错误的在后面的括号内打“×”) 1. 1976年,美国数据加密标准(DES)的公布使密码学的研究公开,从而开创了现在密码 学的新纪元,失眠墓穴发展史上的一次质的飞跃。() 2. 密码学的发展大致经历了两个阶段:传统密码学和现在密码学。() 3. 现在密码体质的安全性不应取决于不易改变的算法,而应取决于可是随时改变的密钥。 () 4. Hash函数也称为散列函数、哈希函数、杂凑函数等,是一个从消息空间到像空间的可逆 映射。() 5. 成熟的公钥密码算法出现以后,对称密码算法在实际中已无太大利用价值了。() 二、选择题(每小题2分,将正确答案的标号写在后面的括号内) 1. 若Alice要向Bob分发一个会话密钥,采用ElGamal公钥加密算法,那么Alice对该回 话密钥进行加密应该选用的是()(A)Alice的公钥(B)Alice的私钥(C)Bob的公钥(D)Bob的私钥 2. 下列算法中,不具有雪崩效应的是() (A)DES加密算法(B)序列密码的生成算法(C)哈希函数(D)RSA加密算法 3. 下列选项中,不是Hash函数的主要应用的是() (A)数据加密(B)数字签名(C)文件校验(D)认证协议 4. 对于二元域上的n元布尔函数,其总个数为()(A)n2(B)n22(C)n2(D)以上答案都不对 5. 下列密码算法中,不属于序列密码范畴的是() (A)RC4算法(B)A5算法(C)DES算法(D)WAKE算法 三、填空题(每小题1分,共20分) 1. 序列密码通常可以分为____序列密码和____序列密码。 2. 布尔函数是对称密码中策重要组件,其表示方法主要有____表示、____表示、____表示、 ____表示、____表示、____表示等。 3. 为了抗击各种已有的攻击方法,密码体制中的布尔函数的设计需要满足各种相应的设计 准则,这些设计准则主要有:________、________、________、________、________。 4. Hash函数就是把任意的长度的输入,通过散列函数,变换成固定长度的输出,该输出称 为____,Hash函数的单向性是指:____________________,Hash函数的抗碰撞性是指:________________。 5. 常用的公钥密码算法有:________、________、________、________。 四、简答题(每小题10分,共30分) 1. 简述RSA公钥密码体制中的密钥对的生成步骤、主要攻击方法以及防范措施。 2. 简述ElGamal公钥密码体制中的加密和解密过程。