芯片解密系列之三-Cepheid公司的GeneXpert芯片

Cepheid公司的GeneXpert芯片

第一部分:公司产品简介

Cepheid公司(中文名为赛沛)于1996年3月成立于加利福尼亚州,其成立目标是解决使用常规PCR分析仪进行分子诊断过程中的各种痛点:操作过程复杂,需要专业技术人员进行操作,测试过程容易被污染,导致测试失败,检测结果容易出现“假阳性”等。

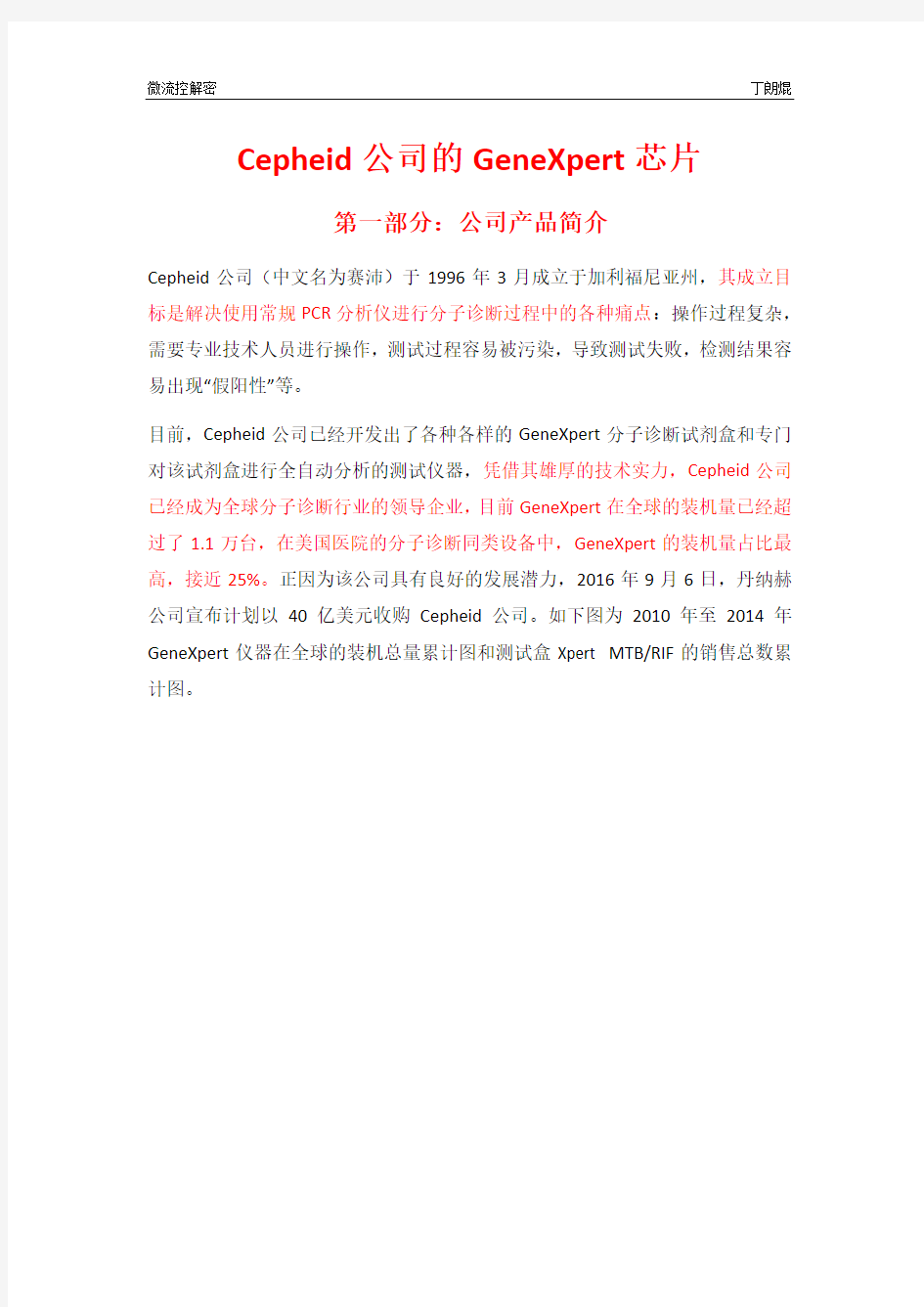

目前,Cepheid公司已经开发出了各种各样的GeneXpert分子诊断试剂盒和专门对该试剂盒进行全自动分析的测试仪器,凭借其雄厚的技术实力,Cepheid公司已经成为全球分子诊断行业的领导企业,目前GeneXpert在全球的装机量已经超过了1.1万台,在美国医院的分子诊断同类设备中,GeneXpert的装机量占比最高,接近25%。正因为该公司具有良好的发展潜力,2016年9月6日,丹纳赫公司宣布计划以40亿美元收购Cepheid公司。如下图为2010年至2014年GeneXpert仪器在全球的装机总量累计图和测试盒Xpert MTB/RIF的销售总数累计图。

图1.1 GeneXpert在全球的装机总量累计图和Xpert MTb/RIF试剂盒销售数

量累计图。

Cepheid公司产品的发展目标是在任何时候对任何病人的任何样品进行任何分子方面的诊断,其GeneXpert产品也是按照这一理念进行开发的。2000年5月,该公司发布第一代产品Smart Cycler检测系统,该检测系统从开始研发之初便设立了全自动分子诊断的标准,以后开发的GeneXpert测试仪便是在此严格的开发流程和标准之下进行不断更新换代而来。

图1.2 Cepheid公司的GeneXpert检测仪器以及检测芯片。

到目前为止,GeneXpert产品已经发展成为世界上最先进的全自动分子诊断平台,它能够将样品制备,核酸扩增与检测完全整合到一个小小的检测试剂盒中,使得即使不具备专业技术的人员也可以进行复杂的分子检测,而且针对不同的疾病或病原菌,该公司已经开发出了功能齐全的试剂盒产品,满足患者从常规传染病到癌症基因检测的各个领域。

图1.3 GeneXpert分子检测试剂盒示例

GeneXpert测试芯片的优势除了结果准确,测试快速,容易使用之外,还具有:1,集成度高:一个简单的检测试剂盒就能将样品制备,核酸扩增,定量检测等分子操作步骤都集成到芯片内部完成。

2,检测范围全面:该公司已经开发出了针对多种不同病原菌的检测试剂盒,可以检验多种环境和人体组织样品,并且样本来源可以是血液,尿液,痰液或其他来源。

3,检测过程方便快捷:根据不同的检测项目,整个检测过程可以在大约60分钟之内完成,有的项目甚至可以在30分钟内完成。并且检测得到的结果准确度高。4,检测仪器灵活:由于GeneXpert测试仪器采用模块化设计,用户可以根据自己的检测量来选择不同仪器,从最少的单个检测到最多80个测试盒同时检测的仪器都可以选择。

5,测试过程非常安全:试剂盒是一次性使用,减少病人血样等样品的流出而导致传染,同时设备内部的安全性高,测试时试剂盒不会发生破裂而污染周围环境。

图1.4 GeneXpert测试仪器检测病原菌的优点

目前GeneXpert已经上市的试剂盒产品超过30种,可进行如下检测:B族链球菌,肠病毒,白血病,耐甲氧西林金黄色葡萄球菌,耐药性结核分枝杆菌,慢性粒细胞性白血病融合基因,丙肝病毒,乳腺癌,黑色素瘤,炭疽热,瘟疫,野兔病等项目,如下图将目前GeneXpert试剂盒的检测项目划分为四个部分,分别为:健康关联检测,急性传染病检测,生殖健康检测,肿瘤/遗传病检测。

图1.5 GeneXpert测试试剂盒种类及简介

1,GeneXpert检测仪器介绍

GeneXpert检测系统采用独立的i-CORE单个模块设计,可以在检测仪器中添加或减少检测模块,从而组装成多个试剂盒同时进行检测的仪器,提高检测通量,减少检测时间,特别是在人口众多,检测量大的地区,该模块化设计的优点就更加突出。

图1.6 GeneXpert测试仪器的发展历程

从图中可以看出,在早期的GeneXpert测试仪器中就采用了独立的I-CORE单个模块的设计理念,基于该理念的单个测试模块—GeneXpert Module就是单个芯片测试所必须的组件的集成。随着公司技术的发展,Cepheid在此Module的基础上不断将多个Module集成到一个仪器中,组建了可以同时测量多个芯片的系统,如GX-I,GX-II,GX-IV,以及可以同时进行48或80个测试的平台,如GeneXpert Infinity测试平台。

GeneXpert Infinity测试平台可以认为是目前最具有自动化,最完整的分子诊断系统,目前可以同时进行48或80个试剂盒的测试。理论上,在24小时内,Infinity-48测试系统最多可以进行1300个测试,而Infinity-80测试系统最多可以进行2300个测试。

图1.7可同时进行48个(左)和80个试剂盒(右)测试的全自动测试仪。下图为各种型号的GeneXpert测试仪器的三围尺寸。

图1.8各种型号的GeneXpert测试仪器的尺寸

如下图为将8个测试试剂盒同时放入到GX-XVI测试仪器中的样子。

图1.9将8个试剂盒同时放入到GX-XVI测试仪器中

2,健康关联检测试剂盒

在Cepheid公司的官网上已经公布的健康关联检测试剂盒有9种,包括艰难梭菌C.difficile,艰难梭菌/流行性027菌株等,以下是部分检测试剂盒的截图,可以看出大部分试剂盒的检测时间都是在45min到60min.

图1.10 部分健康关联检测试剂盒

下面以测试艰难梭菌C.difficile的试剂盒来简单介绍,目前分子诊断测试方法都

要求检测人员在检测速度和准确度上选择,市面上缺少一种既能保证检测准确度,又能够进行快速检测的试剂盒,而GeneXpert的艰难梭菌试剂盒就是这样一种不需要牺牲检测准确度,同时又能够快速检测的产品,在45min之内,该试剂盒具有非常高的准确度,不需要额外的或重复的检测,而且试剂盒内部的控制方法可以保证检测结果的准确性。

3,急性传染病检测试剂盒

Cepheid公司目前已经公布的已经面市的急性传染病检测试剂盒有6种,包括一些常见的流感类,MTB/RIF,EV病毒的检测,其中以MTB/RIF试剂盒的销售量最大,而且该试剂盒发展比较早,市场占有率非常高。

图1.11 部分急性传染病类检测试剂盒

在众多检测试剂盒中,MTB/RIF试剂盒可以认为是该公司最成功的键盘,该产品主要检测耐药性结核分枝杆菌。在该产品出现之前的大约100多年里,诊断结合分枝杆菌的普遍方法是使用痰涂片镜检法,但是该方法敏感度差,漏检率高达40%,而且检测过程复杂,耗时太长,难以满足快速诊断的需求,而MTB/RIF检

测试剂盒是Cepheid公司和新泽西医学与牙科大会共同合作完成,该产品的成功面市可谓是Cepheid公司的经典之作。

4,生殖健康检测试剂盒

目前Cepheid公司公开的生殖健康类检测试剂盒有四种:阴道滴虫TV检测试剂盒,沙眼衣原体/淋病奈瑟式菌CT/NG检测,分娩筛查GBS,产前筛查GBS LB试剂盒,看来Cepheid公司的产品不仅仅针对病原菌的检测,还可以对孕妇或胎儿进行筛查。如下图为这四种甚至健康类检测试剂盒。

图1.12 部分生殖健康检测试剂盒

传统的生殖健康检测方法,比如培养皿检测方法,要耗费将近72小时,而其他的核酸检测方法最少也需要将近1个小时,而GeneXpert的检测试剂盒只需要将近35-55分钟的时间,便可以得出准确的结果。

图1.13 GeneXpert GBS LB检测试剂盒相对于其他方法的优势

5,肿瘤/遗传检测试剂盒

截至目前,Cepheid公司网站上只公布了一种肿瘤/遗传检测试剂盒—血栓遗传风险检测试剂盒,该试剂盒可以在30分钟内检测出患有血栓的几率。

图1.14检测血栓风险的遗传检测试剂盒

以下公布几张GeneXpert测试试剂盒的照片,如下是从侧面观察到的测试试剂盒,后面突出的部分是PCR反应管。

图1.15 GeneXpert测试试剂盒的侧面和后面照片

图1.16 将单个测试试剂盒放入到GeneXpert测试仪器中

6,Cepheid摩托车

Cepheid公司不仅具有高超的分子检测技术,还有优秀的营销策略,下图是该公司开发的Cepheid摩托车,将速度和激情和试剂盒完美的结合在一起。

图1.17 Cepheid公司的GeneXpert摩托车,够酷吧。。。

7,未来将要上市的检测试剂盒

Cepheid公司开公布了最近几年将要上市的检测试剂盒,如下图所示,目前在全世界范围内大约有32种试剂盒,但是在2018年将会有35种测试试剂盒面市,让我们拭目以待吧。。。

图1.18 Cepheid公司的产品路线图

第二部分:仪器和芯片内部结构剖析

和其他POCT产品一样,GeneXpert产品也是由两部分组成:仪器和芯片。

为了便于看官们对GeneXpert微流控芯片的运作机理有更深的理解,也便于各位更明确的了解芯片内部结构,焜哥打算在对芯片内部结构进行剖析之前,简单介绍一下仪器内部的基本结构,特别是和芯片检测有关部分的结构。

1,GeneXpert仪器内部结构剖析

根据Cepheid公司公开的资料,GeneXpert测试仪器是由I-CORE模块(Intelligent Cooling/Heating Optical Reaction Module)衍变而来,最初的衍变形态是Smart Cycler检测系统,该系统是Cepheid公司发布的第一代产品,于2000年5月面市。如下图所示,再后来的发展中,公司瞄准了多模块,多检测同时进行的路线,希望通过模块的集成来实现多个不同测试盒的同时检测。故而基于I-CORE模块发展出了针对单个测试盒的GX模块,这个模块可以被认为是GeneXpert仪器的前身。

图2.1 GeneXpert测试仪器是由I-CORE模块衍变而来

目前的GeneXpert检测系统,不管是能够进行单个测试盒检测的GX-I,还是可以同时进行48个测试盒检测的GeneXpert Infinity-48系统都是在单个GeneXpert模块上进行系统集成而来。下面这张图实在太经典,也展示了Cepheid公司产品的发展路程,焜哥打算再用一次。

图2.2 GeneXpert测试仪器的发展历程

所以就Cehpeid产品来看,虽然其产品功能越来越复杂,能够检测的测试盒也越来越多,但万变不离其宗,其内部最重要的部件仍然是I-CORE模块及其发展出来的GeneXpert模块。

下面只对这两个模块进行深入探讨。下图展示了I-CORE模块的一些组成部分及其功能。

NEC芯片破解

NEC/瑞萨单片机系列破解研究--早期Flash/ROM系列 | 目前,NEC第一代FLASH MCU制品分别采用0.35um和0.25um工艺或 MASKROM制作,目前能够得到全面完美破解: 早期78K0s: 1. 型号命名规则:78F90** uPD789022,uPD789024,uPD789025,uPD789026, uPD78F9026 uPD789046, uPD78F9046 uPD789052, uPD789062, uPD78E9860, uPD78E9861, uPD789071,uPD789072,uPD789074 uPD78F9076 uPD789086,uPD789088 uPD78F9088 2. 型号命名规则:78F91** uPD789101,uPD789102,uPD789104,uPD789111,uPD789112,uPD789114, uPD78F9116 uPD789121,uPD789122,uPD789124,uPD789131,uPD789132,uPD789134, uPD78F9136 uPD789166,uPD789167,uPD789176,uPD789177 uPD78F9177 3. 78K0s/Kx1+ Lowpin 系列型号命名规则: 78F92** 或 78F95** uPD78F9200,uPD78F9201,uPD78F9202, uPD78F9500,uPD78F9501,uPD78F9502, uPD78F9210,uPD78F9211,uPD78F9212, uPD78F9510,uPD78F9511,uPD78F9512, uPD78F9221,uPD78F9222,uPD78F9224, uPD78F9232,uPD78F9234 4. 型号命名规则:78F93** uPD789304,uPD789306,uPD789314,uPD789316, uPD78F9314, uPD78F9316 uPD789322,uPD789324,uPD789326,uPD789327, uPD78F9328 5. 型号命名规则:78F94** uPD789405,uPD789406,uPD789407,uPD789415,uPD789416,uPD789417, uPD78F9418 uPD789425,uPD789426,uPD789435,uPD789436, uPD78F9436 uPD789445,uPD789446,uPD789455,uPD789456, uPD78F9456 uPD789462,uPD789464,uPD789466,uPD789467, uPD78F9468 uPD789477,uPD789478,uPD789479,uPD789488,uPD789489, uPD78F9478,uPD78F9479, uPD78F9488,uPD78F9489, 6. 型号命名规则:78F98** uPD789830,uPD789832,uPD789833,uPD789834,uPD789835 uPD78F9835 uPD789841,uPD789842 uPD78F9842 uPD789800 uPD78F9801 uPD789881 uPD78F9882 uPD789860,uPD789861,uPD789862 uPD78E9860A,uPD78E9861A 早期78K0: 1. 型号命名规则:78F00** uPD780021,uPD780022,uPD780023,uPD780024, uPD780031,uPD780032,uPD780033,uPD780034, uPD78F0034 uPD780053,uPD780054,uPD780055,uPD780056,uPD780058, uPD78F0058 uPD780065,uPD780076,uPD780078, uPD78F0066,uPD78F0078, 2. 78K0/Kx1 型号命名规则: 78F01** uPD780101,uPD780102,uPD780103, uPD78F0103,

STM芯片烧写和加密解密

STM32芯片烧写和加密、解密 yurenchen 2013/3/4 连接 (还可以设置JLink script) Target -> Connect 烧写 打开要烧写的文件,如keil编译生成的hex文件, 点烧写即可.

加密 加密后将不可通过JTAG读写flash, 需要解密才可以.

解密 解密后flash会被全部清空成0xFF 加密解密操作同函数 FLASH_ReadOutProtection(ENABLE) FLASH_ReadOutProtection(DISABLE) 只是通过这个函数需要代码执行一次后才能完成加密. 操作: OB->RDP ENABLE: OB->RDP = 0x00; DISABLE: OB->RDP = RDP_Key; //0x00A5 OB地址0x1FFFF800 OB 结构 typedef struct { __IO uint16_t RDP; __IO uint16_t USER; __IO uint16_t Data0; __IO uint16_t Data1; __IO uint16_t WRP0; __IO uint16_t WRP1; __IO uint16_t WRP2; __IO uint16_t WRP3; } OB_TypeDef;

(摘自refrence.pdf)

(摘自programingManual.pdf) flash 加密的实质: 标记 Information Block 段的Option Bytes某字节, 通过JTAG接口访问Flash时先检查此字节的标志. 通常的flash 读写都不修改 Information Block.

芯片解密方法概述

芯片解密方法概述 芯片解密(IC解密),又称为单片机解密,就是通过一定的设备和方法,直接得到加密单片机中的烧写文件,可以自己复制烧写芯片或反汇编后自己参考研究。 目前芯片解密有两种方法,一种是以软件为主,称为非侵入型攻击,要借助一些软件,如类似编程器的自制设备,这种方法不破坏母片(解密后芯片处于不加密状态);还有一种是以硬件为主,辅助软件,称为侵入型攻击,这种方法需要剥开母片(开盖或叫开封,decapsulation),然后做电路修改(通常称FIB:focused ion beam),这种破坏芯片外形结构和芯片管芯线路只影响加密功能,不改变芯片本身功能。 单片机解密常用方法 单片机(MCU)一般都有内部ROM/EEPROM/FLASH供用户存放程序。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 目前,单片机解密主要有四种技术,分别是: 一、软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C51系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 目前在其他加密方法的基础上,可以研究出一些设备,配合一定的软件,来做软件攻击。 近期国内出现了了一种51单片机解密设备,这种解密器主要针对SyncMos. Winbond,在生产工艺上的漏洞,利用某些编程器定位插字节,通过一定的方法查找芯片中是否有连续空位,也就是说查找芯片中连续的FF FF字节,插入的字节能够执行把片内的程序送到片外的指令,然后用解密的设备进行截获,这样芯片内部的程序就被解密完成了。 二、电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。 目前RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。

初学芯片解密所需掌握的基础知识

初学芯片解密所需掌握的基础知识 很多之前没有接触过芯片解密的客户总是会问我一些很基本的概念性问题,像什么是芯片解密/单片机解密等等。其实对于初学者来讲,芯片解密这个概念就算他看了也还是不会理解芯片解密的过程是如何实现的。今天在这里,就芯片解密基础知识方面给大家做个简单的介绍。 像平时大家通常所说的“芯片”或者“IC”其实指的就是集成电路,它是微电子技术的主要产品。所谓微电子是相对“强电”、“弱电”等概念而言,指它处理的电子信号极其微小。它是现代信息技术的基础,我们通常所接触的电子产品,包括通讯、电脑、智能化系统、自动控制、空间技术、电台、电视等等都是在微电子技术的基础上发展起来的。 就我国的信息通讯、电子终端设备产品来讲,在最近这些年来都有了长足发展,但是以加工装配、组装工艺、应用工程见长,产品的核心技术自主开发的却比较少。这里所说的“核心技术”主要就是微电子技术。就好像我们盖房子的水平已经不错了,但是,盖房子所用的砖瓦还不能生产。一般来说,"芯片"成本最能影响整机的成本。微电子技术涉及的行业很多,包括化工、光电技术、半导体材料、精密设备制造、软件等,其中又以集成电路技术为核心,包括集成电路的设计、制造。 在芯片解密过程中经常会听到很多词汇,以下是给大家列出的一些常用词语及其简介。 晶圆:多指单晶硅圆片,由普通硅沙拉制提炼而成,是最常用的半导体材料,按其直径分为4英寸、5英寸、6英寸、8英寸等规格,近来发展出12英寸甚至更大规格。晶圆越大,同一圆片上可生产的IC就多,可降低成本;但要求材料技术和生产技术更高。 前、后工序:IC制造过程中,晶圆光刻的工艺(即所谓流片),被称为前工序,这是IC制造的最要害技术;晶圆流片后,其切割、封装等工序被称为后工序。 光刻:IC生产的主要工艺手段,指用光技术在晶圆上刻蚀电路。 线宽:4微米/1微米/0.6微未/0.35微米/035微米等,是指IC生产工艺可达到的最小导线宽度,是IC工艺先进水平的主要指标。 线宽越小,集成度就高,在同一面积上就集成更多电路单元。 封装:指把硅片上的电路管脚,用导线接引到外部接头处,以便与其它器件连接。 存储器:专门用于保存数据信息的IC。 逻辑电路:以二进制为原理的数字电路。

某型光电雷达系统中 GAL 芯片的解密方法研究

某型光电雷达系统中 GAL 芯片的解密方法研究 发表时间:2020-01-15T14:55:55.443Z 来源:《科学与技术》2019年17期作者:石海燕周阳辉卢伟葛洲宏 [导读] 介绍了某型光电雷达电子机载系统中常用的GAL系列可编程控制器的源程序破解方法 摘要:介绍了某型光电雷达电子机载系统中常用的GAL系列可编程控制器的源程序破解方法,对实际破解过程中遇到的问题进行总结分析,并给出一个维修测试方法,实验结果表明:采用superpro编程器结合ABEL编译器软件可以实现程序破解和烧录需求,能满足使用要求。 关键词:GAL可编程控制器;光电雷达;ABEL语言;破解 1引言 通用逻辑可编程器件GAL[1]是在PAL器件基础上发展起来的PLD器件,在结构和工艺上作了很大改进,由于其性能稳定,价格低廉一直被广泛应用于工业生产中,某型光电雷达系统中使用较多的是GAL16V8B和GAL20V8D这两种。为了提高对某型光电雷达系统相关电路板整体功能的了解和工厂修理能力建设,需要通过对相关芯片源程序的破解以了解其输出与输入的逻辑关系。 本文介绍的对GAL芯片的破解方法以GAL16V8B为例,先通过superpro编程器读取相关芯片熔丝图,获取其jed [2]文件,最后使用ABEL编译器将jed文件进行反编译来获取原始程序,并对反编译后的结果进行验证测试。 2读取GAL芯片的jed文件 将需要破解的GAL芯片放入superpro编程器中,直接读取芯片的熔丝图并保存成jed格式文件。文件格式如下所示: MODULE:SUPERPRO TITEL:C:\Documents and Settings\Administrator\桌面\1.jed DD GAL16V8* DM LATTICE* QP20* QF002194* QV0* F0* L000000 0000000000000000000000000000000000000000* …………………………………………………… L002160 1111111111111111111111111111111110* C229B* jed文件以ASCII码形式表示出熔丝图、测试、标识和注释信息,是软件编程和器件编程之间一种“中间代码”。文件以各自段标识开始,以“*”结束。第一段为设计规范,可以用户名及公司名、日期和器件编号等信息等,最后一行(如C229B)为校验和。jed文件字段通用含义见表1: 表1 jed文件字段定义 3对jed文件进行反编译 3.1 ABEL中相关dev文件提取 ABEL系列编译器是专门针对GAL等逻辑功能器件的开源编译器。ABEL编译器可在Windows界面下完成对GAL代码的全部编辑、编译以及反编译过程,也可以在DOS命令行执行相关命令生成abl文件获得源程序文件。 实际使用中常遇到无法获取器件信息等问题导致无法进行从jed文件到abl源程序的反编译。如使用DOS命令直接执行jed源程序反编译时报错如下: Fatal Error 6503: Device type must be specified. 要解决上述问题,首先要确保ABEL下有相应的可执行dev文件,以某型光电雷达系统中使用到的GAL16V8B为例,手动在DOS命令行执行ABELLIB library –e 工业标号.dev 格式命令进行释放其三种工作模式所需的文件即P16V8R.DEV(寄存器模式)、P16V8S.DEV(简单模式)以及P16V8C.DEV(复合模式),若不熟悉ABEL命令可以执行ABELLIB library进行查看,具体运行过程如图1所示: 图1 DOS运行ABELLIB命令 执行成功后在ABEL的库文件目录里可以找到对应DEV文件。GAL20V8芯片要生成对应DEV文件步骤和上述描述一样。常见的ABEL

(完整版)单片机解密方法简单介绍(破解)

单片机解密方法简单介绍 下面是单片机解密的常用几种方法,我们做一下简单介绍: 1:软解密技术,就是通过软件找出单片机的设计缺陷,将内部OTP/falsh ROM 或eeprom代码读出,但这种方法并不是最理想的,因为他的研究时间太长。同一系列的单片机都不是颗颗一样。下面再教你如何破解51单片机。 2:探针技术,和FIB技术解密,是一个很流行的一种方法,但是要一定的成本。首先将单片机的C onfig.(配置文件)用烧写器保存起来,用在文件做出来后手工补回去之用。再用硝酸熔去掉封装,在显微镜下用微形探针试探。得出结果后在显微镜拍成图片用FIB连接或切割加工完成。也有不用FIB用探针就能用编程器将程序读出。 3:紫外线光技术,是一个非常流行的一种方法,也是最简单的一种时间快、像我们一样只要30至1 20分钟出文件、成本非常低样片成本就行。首先将单片机的Config.(配置文件)用烧写器保存起来,再用硝酸熔去掉封装,在显微镜下用不透光的物体盖住OTP/falsh ROM 或eeprom处,紫外线照在加密位上10到120分钟,加密位由0变为1就能用编程器将程序读出。(不过他有个缺陷,不是对每颗OT P/falsh都有效) 有了以上的了解解密手段,我们开始从最简的紫外光技术,对付它: EMC单片机用紫外光有那一些问题出现呢?:OTP ROM 的地址(Address:0080H to 008FH) or (Address:0280h to 028FH) 即:EMC的指令的第9位由0变为1。因为它的加密位在于第9位,所以会影响数据。说明一下指令格式:"0110 bbb rrrrrrr" 这条指令JBC 0x13,2最头痛,2是B,0X13是R。如果数据由0变为1后:"0111 bbb rrrrrrr"变成JBS 0x13,2头痛啊,见议在80H到8FH 和280H到28FH多用这条指令。或用"润飞RF-2148"烧录,将IC的 CheckSum变为0000让解密者不知道内部的CheckSum值是多少。因为EMC的烧器会将这个Che ckSum值加上去,即讲给解密者内部CheckSum值是多少。RF-2148烧录器不过有点慢。刚才讲的是普通级的153,156,447,451,458等,但是N级即工业级的加密位在0,1,2位:0000000000XXX,X XX是加密位,见议在80H到8FH和280H到28FH用RETL @0x?? 这条指令,他的格式为:11100 rrrrrrrr。硬件方面加密看下面。 CYPRESS单片机用紫外光有那一些问题出现呢?:常见型号有63001、63723、、、影响数据出现

STC单片机性能及其解密方法分类简介

STC单片机性能及其解密方法分类简介 时间:2011-07-21 16:55 作者:互联网来源:互联网 单片机以其高可靠性、高性能价格比,在工业控制系统、数据采集系统、智能化仪器仪表、办公自动化等诸多领域得到极为广泛的应用,并已走入家庭,洗衣机、空调等,到处都可见到单片机的踪影。在此,小编针对STC单片机来整理了一些资料,总结STC单片机性能及其解密方法分类,希望能给大家学习STC单片机有一定的参考作用。 STC单片机 随着电子技术的迅速发展,单片机技术的出现给现代工业测控领域带来了一次新的技术革命。STC公司推出了了STC89系列单片机,增加了大量的新功能,提高了51的性能,是MCS51家族中的佼佼者。文章主要介绍了该单片机种与MCS51的不同之处,并根据笔者的实践,提出了一些需要注意的地方。这里要向大家推荐的是新近由STC公司推出的高性价比的STC89系列单片机。 STC单片机-STC89系列单片机的性能 STC89系列单片机是MCS-51系列单片机的派生产品。它们在指令系统、硬件结构和片内资源上与标准8052单片机完全兼容,DIP40封装系列与8051为pin-to-pin兼容。STC89系列单片机高速(最高时钟频率90MHz),低功耗,在系统/在应用可编程(ISP,IAP),不占用户资源。下表是STC89系列单片机资源一览表。 STC单片机-STC89系列单片机主要特性: 80C51核心处理器单元;3V/5V工作电压,操作频率0~33MHz(STC89LE516AD最高可达90MHz);5V工作电压,操作频率0~40MHz; 大容量内部数据RAM:1K字节RAM;64/32/16/8kB片内Flash程序存储器,具有在应用可编程(IAP) ,在系统可编程(ISP),可实现远程软件升级,无需编程器; 支持12时钟(默认)或6时钟模式;双DPTR数据指针;SPI(串行外围接口)和增强型UART ;PCA(可编程计数器阵列),具有PWM的捕获/比较功能;

IC芯片解密

IC芯片解密 IC芯片解密、单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就叫单片机加密或芯片加密。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫芯片解密。 ic芯片解密、单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就叫单片机加密或芯片加密。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫芯片解密。 ic芯片解密又叫单片机解密,单片机破解,芯片破解,IC解密,但是这严格说来这几种称呼都不科学,但已经成了习惯叫法,我们把CPLD解密,DSP解密都习惯称为芯片解密。单片机只是能装载程序芯片的其中一个类。能烧录程序并能加密的芯片还有DSP,CPLD,PLD,AVR,ARM等。也有专门设计有加密算法用于专业加密的芯片或设计验证厂家代码工作等功能芯片,该类芯片业能实现防止电子产品复制的目的。 1.目前芯片解密方法主要如下: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 目前在其他加密方法的基础上,可以研究出一些设备,配合一定的软件,来做软件攻击。 近期国内出现了了一种51芯片解密设备(成都一位高手搞出来的),这种解密器主要针

MCU破解解密

单片机解密 单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就叫单片机加密。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫单片机解密。 单片机解密又叫单片机破解,芯片解密,IC解密,但是这严格说来这几种称呼都不科学,但已经成了习惯叫法,我们把CPLD解密,DSP解密都习惯称为单片机解密。单片机只是能装载程序芯片的其中一个类。能烧录程序并能加密的芯片还有DS P,CPLD,PLD,AVR,ARM等。当然具存储功能的存储器芯片也能加密,比如D S2401 DS2501 AT88S0104 DM2602 AT88SC0104D等,当中也有专门设计有加密算法用于专业加密的芯片或设计验证厂家代码工作等功能芯片,该类芯片业能实现防止电子产品复制的目的。 1.目前单片机解密方法主要如下: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C 系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 目前在其他加密方法的基础上,可以研究出一些设备,配合一定的软件,来做软件攻击。 近期国内出现了了一种51单片机解密设备(成都一位高手搞出来的),这种解密器主要针对SyncMos. Winbond,在生产工艺上的漏洞,利用某些编程器定位插字节,通过一定的方法查找芯片中是否有连续空位,也就是说查找芯片中连续的FF FF字节,插入的字节能够执行把片内的程序送到片外的指令,然后用解密的设备进行截获,这样芯片内部的程序就被解密完成了。 (2)电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。 目前RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。 (3)过错产生技术

单片机芯片解密的一般过程

单片机芯片解密的一般过程 侵入型攻击的第一步是揭去芯片封装(简称开盖有时候称开封,英文为DECAP,decapsulation)。有两种方法可以达到这一目的:第一种是完全溶解掉芯片封装,暴露金属连线。第二种是只移掉硅核上面的塑料封装。第一种方法需要将芯片绑定到测试夹具上,借助绑定台来操作。第二种方法除了需要具备攻击者一定的知识和必要的技能外,还需要个人的智慧和耐心,但操作起来相对比较方便。芯片上面的塑料可以用小刀揭开,芯片周围的环氧树脂可以用浓硝酸腐蚀掉。热的浓硝酸会溶解掉芯片封装而不会影响芯片及连线。该过程一般在非常干燥的条件下进行,因为水的存在可能会侵蚀已暴露的铝线连接(这就可能造成解密失败)。接着在超声池里先用丙酮清洗该芯片以除去残余 硝酸,然后用清水清洗以除去盐分并干燥。没有超声池,一般就跳过这一步。这种情况下,芯片表面会有点脏,但是不太影响紫外光对芯片的操作效果。 最后一步是寻找保护熔丝的位置并将保护熔丝暴露在紫外光下。一般用一台放大倍数至少100倍的显微镜,从编程电压输入脚的连线跟踪进去,来寻找保护熔丝。若没有显微镜,则采用将芯片的不同部分暴露到紫外光下并观察结果的方式进行简单的搜索。操作时应用不透明的纸片覆盖芯片以保护程序存储器不被紫外光擦除。将保护熔丝暴露在紫外光下5~10分钟就能破坏掉保护位的保护作用,之后,使用简单的编程器就可直接读出程序存储器的内容。 对于使用了防护层来保护EEPROM单元的单片机来说,使用紫外光复位保护电路是不可行的。对于这种类型的单片机,一般使用微探针技术来读取存储器内容。在芯片封装打开后,将芯片置于显微镜下就能够很容易的找到从存储器连到电路其它部分的数据总线。由于某种原因,芯片锁定位在编程模式下并不锁定对存储器的访问。利用这一缺陷将探针放在数据线的上面就能读

单片机破解的常用方法及应对策略

单片机破解的常用方法及应对策略 1引言 单片机(Microcontroller)一般都有内部ROM/EEPROM/FLASH供用户存放程序。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就是所谓拷贝保护或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 2单片机攻击技术 目前,攻击单片机主要有四种技术,分别是: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据

的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 (2)电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。 (3)过错产生技术 该技术使用异常工作条件来使处理器出错,然后提供额外的访问来进行攻击。使用最广泛的过错产生攻击手段包括电压冲击和时钟冲击。低电压和高电压攻击可用来禁止保护电路工作或强制处理器执行错误操作。时钟瞬态跳变也许会复位保护电路而不会破坏受保护信息。电源和时钟瞬态跳变可以在某些处理器中影响单条指令的解码和执行。 (4)探针技术 该技术是直接暴露芯片内部连线,然后观察、操控、干扰单片机以达到攻击目的。 为了方便起见,人们将以上四种攻击技术分成两类,一类是侵入型攻击(物理攻击),这类攻击需要破坏封装,然后借助半导体测试设备、显微镜和微定位器,在专门的实验室花上几小时甚至几周时间才能完成。所有的微探针技术都属于侵入型攻击。另外三种方法属于非侵入型攻击,被攻击的单片机不会被物理损

如何正确选择加密芯片的方法

现在市场上具有创新的,价值附加的产品,需要核心数据防泄密的产品,越来越多采用加密芯片来保护自己的产品不被抄袭,以来增加自己产品的价值周期。为什么要使用加密芯片,我想那些被抄袭过产品的公司以及那些给别人做方案的方案公司是应该是最有感触的。我们根据客户在使用加密芯片的过程中的反馈情况做了一下总结。为什么DX81C04加密芯片在同类型的加密产品中拥有绝对优势! 加密芯片算法强度: 加密算法有很多,可分为对称算法和非对称算法,而且强度也不一样,使用的场景也不同,算法本身是死的,如何利用算法自身的特性来设置破解障碍才是一个好的加密产品。 DX81C04加密芯片在国际通用的SHA算法上加入了多种随机因子进行复合运算,如随机数,芯片标识等等因子,并且结合了别的算法组合,在加密传输,数据加解密上设置了多道门槛,需要进行多层认证,给破解带来极大难度。 防破解攻击: 同类型芯片破解的三种方式,软件的重放攻击和真值攻击以及芯片的物理破解。重放攻击的目的是尽可能找出多的挑战--应答对,然后通过模拟应答达到欺骗主机认证通过的目的。真值攻击是通过各种方法得到固件的源码,然后找到其中认证加密芯片的代码进行跳过达到破解的目的。芯片的物理破解通过FIB等方式找到加密芯片的密钥达到破解的目的。防破解的手段也是衡量加密芯片的一个重要标准。 DX81C04加密芯片防止重发攻击:当攻击者每次发出相同的挑战的时候,芯片每次给出的应答都是不一样的(类似于银行卡支付时候每次发的动态密钥都不一样),这样芯片的应答就无穷多过,从而防止了重发攻击。不像市面上的一些加密芯片每次相同的挑战返回的应答都是一样的。 DX81C04加密芯片防止真值攻击:真值攻击对加密芯片来说是致命的,所有的程序源码都被破解成明文,从而跳过加密芯片。其实市面上很多被破解的产品被山寨都是内部人员泄漏或者是内部人员出来搞的(中国特色)。动信微的独特的密钥烧写管理系统可以有效的防止源码被泄漏的情况,只要公司管理好自己的烧写流程,这也是动信公司在加密流程上的特色,已经被很多公司推崇和认可。 DX81C04加密芯片防止物理破解:其实SHA算法本身是很难破解的,DES和3DES已经被破解,国际上还没有听说SHA被破解的传闻。每颗DX81C04芯片密钥都采用不同的地址乱序和数据加密,即使攻击者破解了单颗DX81C04加密芯片的密钥和数据,然后将密钥和数据复制到相同的白片中也是无法工作的,因为每颗加密芯片的密钥都是不一样的,具有独有性,有效的防止了一颗芯片遭到破解后,芯片密钥被无穷的复制。这个也是DX81C04的一大特色。 密钥自主可控和安全烧写: 目前有些加密芯片是原厂写好密钥后出货的,其实最终客户都希望将烧写密钥的控制权放在自己的手里,并不希望直接使用加密芯片厂商已经烧写好密钥加密芯片,并且希望烧写流程能安全可控。这样对自己的产品的灵活性,安全性都可以得到更大的提升。

芯片命名规则

IC命名规则是每个芯片解密从业人员应当了解和掌握的IC基础知识,一下详细地列出了IC 命名规则,希望对你的芯片解密工作有所帮助。 一个完整的IC型号一般都至少必须包含以下四个部分: ◆.前缀(首标)-----很多可以推测是哪家公司产品 ◆.器件名称----一般可以推断产品的功能(memory可以得知其容量) ◆.温度等级-----区分商业级,工业级,军级等 ◆.封装----指出产品的封装和管脚数有些IC型号还会有其它内容: ◆.速率-----如memory,MCU,DSP,FPGA等产品都有速率区别,如-5,-6之类数字表示◆.工艺结构----如通用数字IC有COMS和TTL两种,常用字母C,T来表示 ◆.是否环保-----一般在型号的末尾会有一个字母来表示是否环抱,如Z,R,+等 ◆.包装-----显示该物料是以何种包装运输的,如tube,T/R,rail,tray等 ◆.版本号----显示该产品修改的次数,一般以M为第一版本 ◆.该产品的状态 举例:EP 2C70 A F324 C 7 ES :EP-altera公司的产品;2C70-CYCLONE2系列的FPGA;A-特定电气性能;F324-324pin FBGA封装;C-民用级产品;7-速率等级;ES-工程样品 MAX 232 A C P E + :MAX-maxim公司产品;232-接口IC;A-A档;C-民用级;P-塑封两列直插;E-16脚;+表示无铅产品 详细的型号解说请到相应公司网站查阅。 IC命名和封装常识 IC产品的命名规则: 大部分IC产品型号的开头字母,也就是通常所说的前缀都是为生产厂家的前两个或前三个字母,比如:MAXIM公司的以MAX为前缀,AD公司的以AD为前缀,ATMEL公司的以AT 为前缀,CY公司的以CY为前缀,像AMD,IDT,LT,DS,HY这些公司的IC产品型号都是以生产厂家的前两个或前三个为前缀。但也有很生产厂家不是这样的,如TI的一般以SN,TMS,TPS,TL,TLC,TLV等字母为前缀;ALTERA(阿尔特拉)、XILINX(赛灵斯或称赛灵克斯)、Lattice (莱迪斯),称为可编程逻辑器件CPLD、FPGA。ALTERA的以EP,EPM,EPF为前缀,它在亚洲国家卖得比较好,XILINX的以XC为前缀,它在欧洲国家卖得比较好,功能相当好。Lattice 一般以M4A,LSP,LSIG为前缀,NS的以LM为前缀居多等等,这里就不一一做介绍了。紧跟前缀后面的几位字母或数字一般表示其系列及功能,每个厂家规则都不一样,这里不做介绐,之后跟的几位字母(一般指的是尾缀)表示温度系数和管脚及封装,一般情况下,C 表示民用级,I表示工业级,E表示扩展工业级,A表示航空级,M表示军品级 下面几个介比较具有代表性的生产厂家,简单介绍一下: AMD公司FLASH常识: AM29LV 640 D(1)U(2)90R WH(3)I(4) 1:表示工艺:

单片机解密芯片破解的原理

单片机解密芯片破解的原理 单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。什么叫单片机解密呢?如果要非法读出里的程式,就必需解开这个密码才能读出来,这个过程通常称为单片机解密或芯片加密。 为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序;如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫单片机解密。大部分单片机程式写进单片机后,工程师们为了防止他人非法盗用,所以给加密,以防他人读出里面的程式。 单片机加解密可划分为两大类,一类是硬件加解密,一类是软件加解密。硬件加密,对于单片机来说,一般是单片机厂商将加密熔丝固化在IC内,熔丝有加密状态及不加密状态,如果处于加密状态,一般的工具是读取不了IC里面的程序内容的,要读取其内容,这就涉及到硬件解密,必须有专业的硬件解密工具及专业的工程师。 其实任何一款单片机从理论上讲,攻击者均可利用足够的投资和时间使用以上方法来攻破。这是系统设计者应该始终牢记的基本原则,因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 众所周知,目前凡是涉及到单片机解密的领域一般都是进行产品复制的,真正用来做研究学习的,不能说没有,但是相当罕见。所以,想破解单片机解密芯片破解,就得知道单片机解密芯片破解的原理。

单片机破解的常用方法及加密应对策略.

单片机破解的常用方法及加密应对策略 作者:未知时间:2007-11-24 12:43:00 摘要:介绍了单片机内部密码破解的常用方法,重点说明了侵入型攻击/物理攻击方法的详细步骤,最后,从应用角度出发,提出了对付破解的几点建议。 1引言 单片机(Microcontroller)一般都有内部ROM/EEPROM/FLASH供用户存放程序。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就是所谓拷贝保护或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 2单片机攻击技术 目前,攻击单片机主要有四种技术,分别是: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 (2)电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动

干货:芯片解密常用手法之FIB芯片电路修改

干货:芯片解密常用手法FIB芯片电路修改芯片解密常用手法:芯片电路修改 在各类应用中,以线路修补和布局验证这一类的工作具有最大经济效益,局部的线路修改可省略重作光罩和初次试作的研发成本,这样的运作模式对缩短研发到量产的时程绝对有效,同时节省大量研发费用。封装后的芯片,经测试需将两条线路连接进行功能测试,此时可利用聚焦离子束系统将器件上层的钝化层打开,露出需要连接的两个金属导线,利用离子束沉积Pt材料,从而将两条导线连接在一起,由此可大大缩短芯片的开发时间。这也是芯片解密常用到手法。 利用聚焦离子束进行线路修改,(A)、(B)将欲连接线路上的钝化层打开,(C)沉积Pt 材料将两个线路连接起来。 其实FIB被应用于修改芯片线路只是其功能之一,这里介绍一下另几个功能:样品原位加工

可以想象,聚焦离子束就像一把尖端只有数十纳米的手术刀。离子束在靶材表面产生的二次电子成像具有纳米级别的显微分辨能力,所以聚焦离子束系统相当于一个可以在高倍显微镜下操作的微加工台,它可以用来在任何一个部位溅射剥离或沉积材料。图1是使用聚焦离子束系统篆刻的数字;图2则是在一个纳米带上加工的阵列孔;图3是为加工的横向存储器单元阵列。 剖面制备观察 微电子、半导体以及各型功能器件领域中,由于涉及工艺较多且繁杂。一款器件的开发测试中总会遇到实际结果与设计指标的偏差,器件测试后的失效,逻辑功能的异常等等,对于上述问题的直观可靠的分析就是制备相应的器件剖面,从物理层次直观的表征造成器件异常的原因。

诱导沉积材料 利用电子束或离子束将金属有机气体化合物分解,从而可在样品的特定区域进行材料沉积。本系统可供沉积的材料有:SiO2、Pt、W。沉积的图形有点阵,直线等,利用系统沉积金属材料的功能,可对器件电路进行相应的修改,更改电路功能。

单片机加密破解的常用方法及应对策略

单片机加密破解的常用方法及应对策略来源:单片机及嵌入式系统应用作者:52研究所徐礼荣 [字体:大中小] 摘要:介绍了单片机内部密码破解的常用方法,重点说明了侵入型攻击/物理攻击方法的详细步骤,最后,从应用角度出发,提出了对付破解的几点建议。关键词:单片机;破解;侵入型攻击/物理攻击1引言单片机(Microcontroller)一般都有内部ROM/EEPROM/FLASH供用户存放程序。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就是所谓拷贝保护或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。2单片机攻击技术目前,攻击单片机主要有四种技术,分别是:(1)软件攻击该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停

止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。(2)电子探测攻击该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。(3)过错产生技术该技术使用异常工作条件来使处理器出错,然后提供额外的访问来进行攻击。使用最广泛的过错产生攻击手段包括电压冲击和时钟冲击。低电压和高电压攻击可用来禁止保护电路工作或强制处理器执行错误操作。时钟瞬态跳变也许会复位保护电路而不会破坏受保护信息。电源和时钟瞬态跳变可以在某些处理器中影响单条指令的解码和执行。(4)探针技术该技术是直接暴露芯片内部连线,然后观察、操控、干扰单片机以达到攻击目的。为了方便起见,人们将以上四种攻击技术分成两类,一类是侵入型攻击(物理攻击),这类攻击需要破坏封装,然后借助半导体测试设备、显微镜和微定位器,在专门的实验室花上几小时甚至几周时间才能完成。所有的微探针技术都属于侵入型攻击。另外三种方法属于非侵入型攻击,被攻击的单片机不会被物理损坏。在某些场合非侵入型攻击是特别危险的,这是因为非侵入型攻击所需设备通常可以自制和升级,因此非常廉价。大部分非侵入型攻击需要攻击者具备良好的处理器知识和软件知识。与之相反,侵入型的探针攻击则不需要太多的初始知