电子商务习题库(第一章)

S

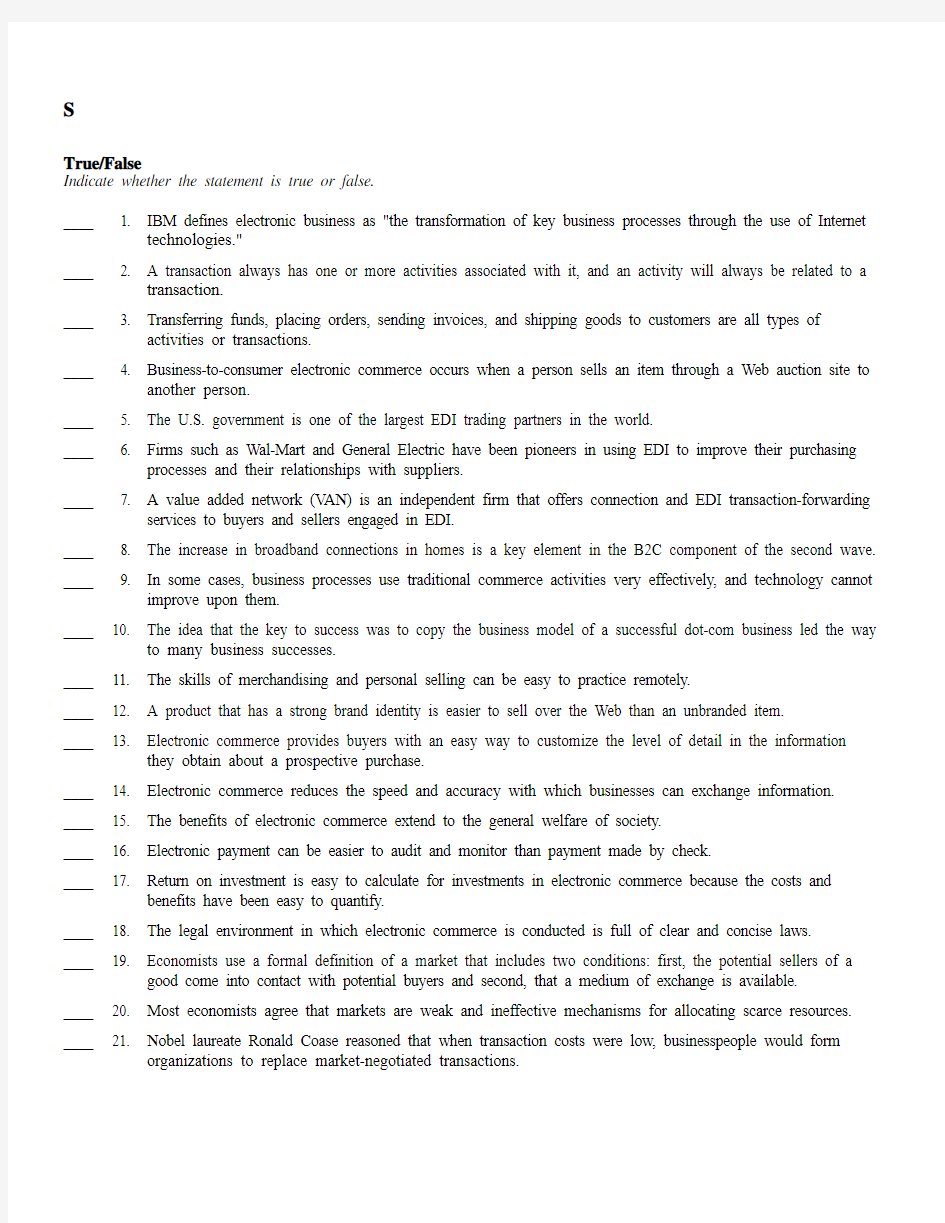

True/False

Indicate whether the statement is true or false.

____ 1. IBM defines electronic business as "the transformation of key business processes through the use of Internet technologies."

____ 2. A transaction always has one or more activities associated with it, and an activity will always be related to a transaction.

____ 3. Transferring funds, placing orders, sending invoices, and shipping goods to customers are all types of activities or transactions.

____ 4. Business-to-consumer electronic commerce occurs when a person sells an item through a Web auction site to another person.

____ 5. The U.S. government is one of the largest EDI trading partners in the world.

____ 6. Firms such as Wal-Mart and General Electric have been pioneers in using EDI to improve their purchasing processes and their relationships with suppliers.

____ 7. A value added network (VAN) is an independent firm that offers connection and EDI transaction-forwarding services to buyers and sellers engaged in EDI.

____ 8. The increase in broadband connections in homes is a key element in the B2C component of the second wave. ____ 9. In some cases, business processes use traditional commerce activities very effectively, and technology cannot improve upon them.

____ 10. The idea that the key to success was to copy the business model of a successful dot-com business led the way to many business successes.

____ 11. The skills of merchandising and personal selling can be easy to practice remotely.

____ 12. A product that has a strong brand identity is easier to sell over the Web than an unbranded item.

____ 13. Electronic commerce provides buyers with an easy way to customize the level of detail in the information they obtain about a prospective purchase.

____ 14. Electronic commerce reduces the speed and accuracy with which businesses can exchange information.

____ 15. The benefits of electronic commerce extend to the general welfare of society.

____ 16. Electronic payment can be easier to audit and monitor than payment made by check.

____ 17. Return on investment is easy to calculate for investments in electronic commerce because the costs and benefits have been easy to quantify.

____ 18. The legal environment in which electronic commerce is conducted is full of clear and concise laws.

____ 19. Economists use a formal definition of a market that includes two conditions: first, the potential sellers of a good come into contact with potential buyers and second, that a medium of exchange is available.

____ 20. Most economists agree that markets are weak and ineffective mechanisms for allocating scarce resources.

____ 21. Nobel laureate Ronald Coase reasoned that when transaction costs were low, businesspeople would form organizations to replace market-negotiated transactions.

____ 22. Businesses and individuals can use electronic commerce to reduce transaction costs by improving the flow of information and increasing the coordination of actions.

____ 23. Sellers and buyers in commodity markets experience significant transaction costs.

____ 24. Using the value chain reinforces the idea that electronic commerce should be a business solution, not technology implemented for its own sake.

____ 25. Researchers estimate that about 20 percent of the content available on the Internet today is in English.

____ 26. The formal practice of accounting, or recording transactions, dates back to the 1800s.

____ 27. A small-denomination item is a product or service that is hard to distinguish from the same product or services provided by other sellers.

____ 28. An outsourcing profile is the collection of attributes that affect how easily a product can be packaged and delivered.

____ 29. An airline ticket is an excellent example of an item with a high value-to-weight ratio.

____ 30. A transaction is an exchange of value.

Multiple Choice

Identify the choice that best completes the statement or answers the question.

____ 31. Consumer shopping on the Web is often called ____.

a. B2B c. B2G

b. B2C d. e-business

____ 32. Transactions that are conducted between businesses on the Web are often called ____.

a. B2B c. C2C

b. B2C d. e-business

____ 33. The group of logical, related, and sequential activities and transactions in which businesses engage are often collectively referred to as business ____.

a. services c. logistics

b. processes d. communications

____ 34. Some researchers define a fourth category of electronic commerce called ____, which includes individuals who buy and sell items among themselves.

a. C2C c. C2B

b. B2B d. B2C

____ 35. Which of the following Web sites makes it easy for businesses to conduct online transactions with the State of California?

a. Autowe

https://www.360docs.net/doc/d5225872.html,

c. https://www.360docs.net/doc/d5225872.html,

b. https://www.360docs.net/doc/d5225872.html, d. CAL-Buy

____ 36. Electronic funds transfers are also called ____.

a. wire transfers c. money transfers

b. business transfers d. telephone transfers

____ 37. Businesses that engage in EDI with each other are called ____.

a. buyers c. suppliers

b. sellers d. trading partners

____ 38. ____ occurs when one business transmits computer-readable data in a standard format to another business.

a. EFT c. EDI

b. VAN d. LAN

____ 39. Banks use ____, which are electronic transmissions of account exchange information over private communications networks.

a. WANs c. EFTs

b. EDIs d. LANs

____ 40. A(n) ____ is an independent firm that offers connection and transaction-forwarding services to buyers and sellers engaged in EDI.

a. VAN c. ERP

b. EFT d. LAN

____ 41. The ____ began conducting several long-term research projects in 2000 to study the growth of the Internet and its effects on society.

a. Safeway project c. Virtual project

b. Pew Internet & American Life Project d. Tesco project

____ 42. ____ is a good example of a company that sells its products to other businesses rather than to consumers.

a. https://www.360docs.net/doc/d5225872.html, c. https://www.360docs.net/doc/d5225872.html,

b. https://www.360docs.net/doc/d5225872.html, d. Intel

____ 43. Which of the following statements is correct?

a. The Internet technologies used in the first wave of electronic commerce were slow and

inexpensive.

b. In the second wave of electronic commerce, Internet technologies are being integrated into

B2B transactions and internal business processes by using bar codes and scanners to track

parts, assemblies, inventories, and production status.

c. In the first wave of electronic commerce, radio-frequency devices and smart cards were

combined with biometric technologies.

d. The use of e-mail in the first wave was as a tool for relatively unstructured

communication.

____ 44. ____ was the main revenue source of many failed dot-com businesses in the first wave of electronic commerce.

a. SWOT analysis c. Wire transfer

b. Localization d. Online advertising

____ 45. A(n) ____ is a set of processes that combine to yield a profit.

a. value system c. shipping profile

b. industry value chain d. business model

____ 46. A(n) ____ is a specific collection of business processes used to identify customers, market to those customers, and generate sales to those customers.

a. industry value chain c. revenue model

b. strategic alliance d. value-added network

____ 47. The combination of store design, layout, and product display knowledge is called ____.

a. business process c. merchandising

b. business transaction d. service

____ 48. Which of the following types of commerce is/are well suited to electronic commerce?

a. Sale/purchase of books and CDs and other commodities

b. Sale/purchase of high-fashion clothing

c. Roommate-matching services

d. Jewelry

____ 49. ____ transactions are not well suited to electronic commerce because no standard method for transferring small amounts of money on the Web has become generally accepted.

a. E-procurement c. Local

b. Commodity items d. Low-denomination

____ 50. The return-on-investment number has been difficult to calculate for investment in electronic commerce because ____.

a. the costs and benefits have been hard to quantify

b. information technology is difficult to acquire

c. sale/purchase prices are unstable

d. the technology keeps changing

____ 51. Which of the following will never lend themselves to electronic commerce?

a. Greeting cards c. Books

b. Perishable foods d. Cigars

____ 52. ____ are the total of all costs that a buyer and a seller incur as they gather information and negotiate a purchase-sale transaction.

a. Purchase costs c. Transaction costs

b. Sale costs d. Hardware costs

____ 53. ____ is the study of how people allocate scarce resources.

a. Economics c. E-commerce

b. Marketing d. Business administration

____ 54. Nobel laureate Ronald Coase indicated that ____ were the main motivation for moving economic activity from markets to hierarchically structured firms.

a. transportation costs c. transaction costs

b. personnel costs d. material costs

____ 55. One significant component of ____ can be the investment a seller makes in equipment or in the hiring of skilled employees to supply the product or service to the buyer.

a. economic costs c. SWOT analysis

b. transaction costs d. retention costs

____ 56. The practice of an existing firm replacing one or more of its supplier markets with its own hierarchical structure for creating the supplied product is called ____.

a. marketing process c. vertical integration

b. market integration d. horizontal integration

____ 57. ____, an economist who extended Coase’s analysis, noted that industries with complex manufacturing and assembly operations tended to include many firms that used hierarchical structures and that were substantially

vertically integrated.

a. Thomas Petzinger c. Tim Berners Lee

b. Manuel Castells d. Oliver Williamson

____ 58. Many ____, such as wheat, sugar, and crude oil, are still traded in markets.

a. commodities c. products

b. integrated items d. transactions

____ 59. In a(n) ____, companies coordinate their strategies, resources, and skill sets by forming long-term, stable relationships with other companies and individuals based on shared purposes.

a. market economic structure c. business model

b. value system d. network economic structure

____ 60. Strategic partnerships occurring between or among companies operating on the Internet are called ____.

a. strategic alliances c. virtual companies

b. economic structure d. virtual partnerships

____ 61. ____ organizations are particularly well suited to technology industries that are information-intensive.

a. Network c. Hierarchical

b. Retailing d. Manufacturing

____ 62. As more people participate in a network, the value of the network to each participant increases. This is known as the ____.

a. law of diminishing returns c. listing effect

b. network effect d. fax effect

____ 63. Manuel Castells has predicted that ____ will become the organizing structure for all social interactions among people.

a. economic networks c. hierarchical layers

b. free enterprises d. value systems

____ 64. A way of organizing the activities that each strategic business unit undertakes to design, produce, promote, market, deliver, and support is known as a(n)____.

a. supply chain c. value chain

b. supply group d. value group

____ 65. Multiple business units owned by a common set of shareholders make up a firm, or company, and multiple firms that sell similar products to similar customers make up a(n) ____.

a. organization c. industry

b. firm d. business model

____ 66. Porter uses the term ____ to describe the larger stream of activities into which a particular business unit's value chain is embedded.

a. business strategy c. business integration

b. value system d. collaboration

____ 67. Which of the following refers to activities that take a product from concept to manufacturing, including concept research, engineering, and test marketing?

a. Analysis c. Implementation

b. Design d. Deliver

____ 68. SWOT is the acronym for ____.

a. supply, wealth, occupations, and threats

b. supply, weaknesses, opportunities, and testing

c. strengths, weaknesses, opportunities, and threats

d. strengths, wealth, occupations, and testing

____ 69. In ____ analysis, the analyst first looks into the business unit to identify its strength and weaknesses.

a. SWOT c. commerce

b. strategic d. transaction

____ 70. In the mid-1990s, ____ used a SWOT analysis to create a strong business strategy that has helped it become a strong competitor in its industry value chain.

a. HP Computer c. Dell Computer

b. Acer Computer d. NEC Computer

Completion

Complete each statement.

71. Businesses often have a(n) ____________________ department devoted to the function of negotiating

purchase transactions with their suppliers.

72. B2B electronic commerce is sometimes called _________________________.

73. The Web is helping people work more effectively by enabling employees of many different kinds of

companies to work at home. This kind of arrangement is called ____________________.

74. Banks have used an electronic communications method called _________________________ to transmit

account exchange information over private communications networks.

75. Before the Internet came into existence as we know it today, ______________________________ provided

the connections between most trading partners and were responsible for ensuring the security of the data

transmitted.

76. The term ____________________ refers to the theft of musica l artists’ intellectual property.

77. A(n) ____________________ is a gathering of people who share a common interest, which takes place on the

Internet.

78. ____________________ education is making it possible for people to learn skills and earn degrees through

the Internet.

79. Economists refer to large, hierarchical business organizations as ____________________.

80. The ____________________ organization always has a pyramid-shaped structure.

81. The characteristic of economic activity explained by the example that the more product a person consumes,

the less pleasure they derive from that product is known as the law of ____________________ returns.

82. Your e-mail account, which gives you access to a network of other people with e-mail accounts, is an

example of a(n) ____________________ effect.

83. Human resource management and purchasing, in the value chain model, are known as

____________________ activities.

84. Software translation is also referred to as ____________________ translation.

85. The term ____________________ refers to a translation that considers multiple elements of the local

environment, such as business and cultural practices, in addition to dialect variations in the language.

86. An important element of business ____________________ is anticipating how the other party to a transaction

will act in specific circumstances.

87. The combination of language and customs is often called ____________________.

88. Internet ____________________ includes the computers and software connected to the Internet and the

communications networks over which the message packets travel.

89. In a flat-rate ____________________ system, the consumer or business pays one monthly fee for unlimited

telephone line usage.

90. Companies with established reputations in the physical world often create ____________________ by

ensuring that customers know who they are.

91. A(n) ____________________ unit is one particular combination of product, distribution channel, and

customer type.

92. Internet e-mail accounts are far more valuable than single-organization e-mail accounts because of the

____________________.

93. ____________________ transactions usually require the coordinated efforts of customs brokers and freight

forwarding agencies because the regulations and procedures governing them are so complex.

94. The Web site of ____________________ maintains current information about language use on the Web.

95. In the first wave of electronic commerce, ____________________ was the dominant language used on most

Web sites.

Essay

96. What types of business processes are well suited to electronic commerce?

97. Discuss the importance of transaction costs.

98. List the primary and support activities that are implemented in strategic business unit value chains.

99. When conducting SWOT analysis, what are some of the questions that one should ask to identify strengths

and weaknesses?

100. Describe the three categories of electronic commerce that are most commonly used.

S

Answer Section

TRUE/FALSE

1. ANS: T PTS: 1 REF: 5

2. ANS: F PTS: 1 REF: 6

3. ANS: T PTS: 1 REF: 7

4. ANS: F PTS: 1 REF: 7

5. ANS: T PTS: 1 REF: 9

6. ANS: T PTS: 1 REF: 9

7. ANS: T PTS: 1 REF: 9

8. ANS: T PTS: 1 REF: 11

9. ANS: T PTS: 1 REF: 14

10. ANS: F PTS: 1 REF: 14

11. ANS: F PTS: 1 REF: 15

12. ANS: T PTS: 1 REF: 16

13. ANS: T PTS: 1 REF: 17

14. ANS: F PTS: 1 REF: 17

15. ANS: T PTS: 1 REF: 17

16. ANS: T PTS: 1 REF: 17

17. ANS: F PTS: 1 REF: 19

18. ANS: F PTS: 1 REF: 19

19. ANS: T PTS: 1 REF: 20

20. ANS: F PTS: 1 REF: 20

21. ANS: F PTS: 1 REF: 22

22. ANS: T PTS: 1 REF: 24

23. ANS: F PTS: 1 REF: 23

24. ANS: T PTS: 1 REF: 30

25. ANS: F PTS: 1 REF: 33

26. ANS: F PTS: 1 REF: 6

27. ANS: F PTS: 1 REF: 16

28. ANS: F PTS: 1 REF: 16

29. ANS: T PTS: 1 REF: 16

30. ANS: T PTS: 1 REF: 6 MULTIPLE CHOICE

31. ANS: B PTS: 1 REF: 5

32. ANS: A PTS: 1 REF: 5

33. ANS: B PTS: 1 REF: 7

34. ANS: A PTS: 1 REF: 7

35. ANS: D PTS: 1 REF: 7

36. ANS: A PTS: 1 REF: 8

37. ANS: D PTS: 1 REF: 9

38. ANS: C PTS: 1 REF: 8

39. ANS: C PTS: 1 REF: 8

40. ANS: A PTS: 1 REF: 9

41. ANS: B PTS: 1 REF: 10

42. ANS: D PTS: 1 REF: 10

43. ANS: A PTS: 1 REF: 11

44. ANS: D PTS: 1 REF: 12

45. ANS: D PTS: 1 REF: 14

46. ANS: C PTS: 1 REF: 14

47. ANS: C PTS: 1 REF: 15

48. ANS: A PTS: 1 REF: 15

49. ANS: D PTS: 1 REF: 15-16

50. ANS: A PTS: 1 REF: 19

51. ANS: B PTS: 1 REF: 18

52. ANS: C PTS: 1 REF: 21

53. ANS: A PTS: 1 REF: 20

54. ANS: C PTS: 1 REF: 21

55. ANS: B PTS: 1 REF: 21

56. ANS: C PTS: 1 REF: 22

57. ANS: D PTS: 1 REF: 22

58. ANS: A PTS: 1 REF: 23

59. ANS: D PTS: 1 REF: 24

60. ANS: C PTS: 1 REF: 24

61. ANS: A PTS: 1 REF: 24

62. ANS: B PTS: 1 REF: 25

63. ANS: A PTS: 1 REF: 25

64. ANS: C PTS: 1 REF: 26

65. ANS: C PTS: 1 REF: 26

66. ANS: B PTS: 1 REF: 28

67. ANS: B PTS: 1 REF: 27

68. ANS: C PTS: 1 REF: 30

69. ANS: A PTS: 1 REF: 30

70. ANS: C PTS: 1 REF: 30 COMPLETION

71. ANS:

procurement

supply management

PTS: 1 REF: 5

72. ANS: e-procurement

PTS: 1 REF: 5

73. ANS:

telecommuting

telework

PTS: 1 REF: 7 74. ANS:

electronic funds transfer

wire transfer

EFT

PTS: 1 REF: 8 75. ANS:

value-added networks

value-added networks (VANs)

value added networks

value added networks (VANs)

VANs

VANs (value added networks)

PTS: 1 REF: 9 76. ANS: digital piracy

PTS: 1 REF: 12 77. ANS: virtual community

PTS: 1 REF: 17 78. ANS: Distance

PTS: 1 REF: 18 79. ANS:

firms

companies

PTS: 1 REF: 20 80. ANS: hierarchical

PTS: 1 REF: 21 81. ANS: diminishing

PTS: 1 REF: 25 82. ANS: network

PTS: 1 REF: 26 83. ANS: supporting

PTS: 1 REF: 26 84. ANS: machine

PTS: 1 REF: 34 85. ANS: localization

PTS: 1 REF: 34 86. ANS: trust

PTS: 1 REF: 34

87. ANS: culture

PTS: 1 REF: 35

88. ANS: infrastructure

PTS: 1 REF: 38

89. ANS: access

PTS: 1 REF: 39

90. ANS: trust

PTS: 1 REF: 32

91. ANS:

strategic business

business

PTS: 1 REF: 23

92. ANS: network effect

PTS: 1 REF: 26

93. ANS: International

PTS: 1 REF: 39

94. ANS:

Global Reach

global reach

PTS: 1 REF: 33

95. ANS:

English

english

PTS: 1 REF: 13

ESSAY

96. ANS:

The following business processes are well suited to electronic commerce:

Sale/purchase of books and CDs and other commodities, online delivery of software, sale/purchase of travel

services, online shipment tracking, and sale/purchase of investment and insurance products.

PTS: 1 REF: 15

97. ANS:

Transaction costs are the total of all costs that a buyer and a seller incur as they gather information and

negotiate a purchase-sale transaction. Although brokerage fees and sales commissions can be a part of

transaction costs, the cost of information search and acquisition is often far larger. Another significant

component of transaction costs can be the investment a seller makes in equipment or in the hiring of skilled employees to supply the product or service to the buyer.

PTS: 1 REF: 21

98. ANS:

For each business unit, the primary activities are as follows: 1) identify customers, 2) design, 3) purchase materials and supplies, 4) manufacture product or create service, 5) market and sell, 6) deliver, and 7) provide after-sale service and support. The support activities include: 1) finance and administration, 2) human

resources, and 3) technology development.

PTS: 1 REF: 27-28

99. ANS:

Strengths

What does the company do well?

Is the company strong in its market?

Does the company have a strong sense of purpose and the culture to support that purpose?

Weaknesses

What does the company do poorly?

What problems could be avoided?

Does the company have serious financial liabilities?

PTS: 1 REF: 30

100. ANS:

Consumer shopping on the Web, often called business-to-consumer (or B2C).

Transactions conducted between businesses on the Web, often called business-to-business (or B2B)

Transactions and business processes that companies, governments, and other organizations undertake on the Internet to support selling and purchasing activities.

PTS: 1 REF: 5

电子商务安全与应用考题

一单项选择题 1、计算机病毒(D ) A、不影响计算机的运算速度 B、可能会造成计算机器件的永久失效 C、不影响计算机的运算结果 D、影响程序执行,破坏数据与程序 2、数字签名通常使用(B )方式。 A、公钥密码体系中的私钥 B、公钥密码体系中的私钥对数字摘要加密 C、密钥密码体系 D、公钥密码体系中公钥对数字摘要加密 3、不对称密码体系中加密和解密使用(B )个密钥。 A、1 B、2 C、3 D、4 4、在非对称加密体制中,(A )是最著名和实用。 A、RSA B、PGP C、SET D、SSL 5、数字证书的内容不包含(B ) A、签名算法 B、证书拥有者的信用等级 C、数字证书的序列号 D、颁发数字证书单位的数字签名 6、关于数字签名的说法正确的是( A )。 A.数字签名的加密方法以目前计算机技术水平破解是不现实的 B.采用数字签名,不能够保证信息自签发后至收到为止未曾作过任何修改,签发的文件真实性。 C. 采用数字签名,能够保证信息是由签名者自己签名发送的,但由于不是真实签名,签名者容易否认 D.用户可以采用公钥对信息加以处理,形成了数字签名 7、公钥机制利用一对互相匹配的(B )进行加密、解密。 A.私钥 B.密钥 C.数字签名 D.数字证书 8.网络安全是目前电子交易中存在的问题,(D )不是网络安全的主要因素。 A.信息传输的完整性 B.数据交换的保密性 C.发送信息的可到达性 D.交易者身份的确定性 9.在进行网上交易时,信用卡的帐号、用户名、证件号码等被他人知晓,这是破坏了信息的( D )。 A.完整性 B.身份的可确定性 C.有效性 D.保密性

电子商务师模拟试题(含答案)ti

电子商务师考试试题(含答案) 一、单项选择题 1.下列哪些具有存储功能( ABCD)多选 A.硬盘 B.ROM C.闪存 D.光盘 2.现代密码学中,最至关重要的机密是()。(C)(249) (A)加密算法(B)密文(C)密钥(D)解密算法 3.在网站推广计划的内容中不包括( B) A.网站推广计划的阶段目标 B.对网站推广的费用的预算 C.在不同阶段采用不同的网站推广方法 D.对网站推广策略的评价 4.SSL协议是由( C )公司于1994年底首先推出的 A.IBM B.微软 https://www.360docs.net/doc/d5225872.html,scape D.Apple 5.( A)是配送中心的未端作业。 (A)出货流程(B) 接受汇总订单(C) 进货(D)理货和配货 6.在网络交易的撮合过程中,(B )是提供身份验证的第三方机构。 (A)网上工商局(B) CA(C) 网络银行(D)电子商务平台 7.使用“超级终端”传输多个文件时,(D)0 A.不可能一次传输多个文件 B.可以同时将多个文件作为附件传输 C.可将多个文件放入同一文件夹中一次传输D.可将多个文件压缩打包进行传输 8.面对网络消费者的操作失误导致的单证问题,网上商店的措施是( B )。 (A)对数据库和系统进行维护,防范病毒或黑客的入侵 (B)在单证设计和处理上尽可能给以良好的界面、合理的流程、简便的操作和及时的提示等 (C)及早发现问题并与有关方面及时联络,给网络客户以联系和提示,设法提供其他的解决途径 (D)没有办法,这不是商店方面可以决定的

9.在电子商务活动中,身份验证的一个主要方法是通过认证机构发放的数字证书对交易各方进行身份验证。数字证书采用的是(A )。 (A)公钥体制(B)私钥体制(C)加密体制(D)解密体制 10.在HTML的

电子商务基础理论试题

电子商务基础理论试题 学校________________姓名________________准考证号__________________ 一、填空题(每空分,共10分) 1、我国的电子商务的发展始于20世纪90年代初期,以国家公共通信基础网络为基础,以国家:“”、“”、 “”和“”四个信息化工程为代表。 2、电子商务主要是以简称EDI和来完成的。 3、在电子商务的运行中,有三种不同但有密切关联的网络模式:、、。 4、新一代电子商务将朝着和方向发展。 5、一个完整的电子商务系统应包括各种用户接入手段、认证中心、买方、和, 以及网络系统。 6、电子商务按照商业活动可分为和。 7、电子商务的特性可分为、、、、和协调性。 二、单项选择题(共20题,每题1分) 1、一个诚实守信的人应该做到() A.正确对待利益问题 B.开阔胸襟,培养高尚的人格 C.按领导与长辈要求去做 D.言行一致 2、网上购物属于电子商务结构中的哪一层 ________ A,电子商务应用 B,网络平台 C,网络银行 D,电子商务平台 3、按参与交易的对象分,网上商店最适合于哪一类 ________ A,B2C B,C2 C, C,企业内部的电子商务 D,B2B 4、按()划分,可将加密体制划分为对称加密体制和不对称加密体制。 A:加密与解密的算法是否相同 B:加密与解密的算法是否可逆 C:加密密钥与解密密钥是否相同 D:加密密钥与解密密钥是否相同或本质上等同 5、下列关于电子商务与传统商务的描述,哪一种说法最不准确 ________ A,电子商务的物流配送方式和传统商务的物流配送方式有所不同 B,电子商务活动可以不受时间,空间的限制,而传统商务做不到这一点 C,电子商务和传统商务的广告模式不同之处在于:电子商务可以根据更精确的个性差别将客户进行分类,并有针对性地分别投放不同的广告信息 D,用户购买的任何产品都只能通过人工送达,采用计算机技术用户无法收到其购买的产品 6、电子交易流程一般包括以下几个步骤: (1)商户把消费者的支付指令通过支付网关送往商户收单行 (2)银行之间通过支付系统完成最后的结算 (3)消费者向商户发送购物请求 (4)商户取得授权后向消费者发送购物回应信息 (5)如果支付获取与支付授权并非同时完成,商户还要通过支付网关向收单行发送支付获取请求,以便把该年交易的金额转到商户账户中 (6)收单行通过银行卡网络从发卡行(消费者开户行)取得授权后,把授权信息通过支付网关送回商户 正确的步骤是________ A,(3)—(1)—(6)—(4)—(5)—(2) B,(3)—(1)—(5)—(2)—(6)—(4) C,(3)—(4)—(5)—(1)—(2)—(6) D,(3)—(1)—(4)—(5)—(6)—(2)

(完整版)电子商务知识题库

1.平邮包裹通常要多长时间才能到货() A 7-15天 B 5-6天 C 1-3天 D 7-8天 2.客户关系管理的英文简称是() A CMR B CDM C CRN D CRM 3.下面哪个不是一个防火墙技术?() A PKI B 状态监测 C 包过滤 D 应用层网关 4.配送是物流中一种特殊的、综合的活动形式,是商流与()紧密结合 A 配送 B 运输 C 物流 D 流通 5.配送是物流活动的一种综合形式,是“配”与“送”的有机结合,

可为客户提供()服务 A 门到门 B 联合运输 C 专业运输 D 装卸搬运 6.()支持批量客户资料的共享、分配和转移操作,支持上级对下级资料的查看,可严格控制业务员可查看的客户范围。 A 联系记录管理 B 客户权限管理 C 客户资源管理 D 文档管理 7.C2B模式以()为中心,企业要主动引导消费者参与产品的设计、定价等,实现消费者的个性化需求和企业的定制化生产。 A 供货商 B 消费者 C 电子商务平台 D 企业 8.()表示商家与顾客之间或是企业与消费者之间电子商务交易。 A B2C B C2C C C2B D B2B

9.下列不属于网上商店的特点的是() A 增加了网上展示产品的窗口 B 缩短了企业开展电子商务的周期,也减少了前期的资金投入 C 网上商店经营不需要太多的专业知识、便于管理维护 D 可以让客户直观的感受商品的性能 10.大件商品一般选择以下哪种物流方式() A 快递公司 B 货运公司 C 邮局 D 以上均不是 11.关于数据电文的法律效力,正确的表述是() A 由于数据的电文是一种新的形式,其法律效力需要等待法律的明确规定 B 数据电文是否具有法律效力,由有关的当事人约定 C 由于数据电文的易篡改性,其法律效力是不能确定的 D 不得仅仅以某项信息采用数据电文形式为理由,而否定其法律效力 12.电子商务系统的生命周期不包括() A 商务模型转换阶段 B 系统运行阶段 C 应用系统构造阶段 D 系统消亡阶段 13.()属于不合理配送

电子商务安全 练习题及答案

电子商务安全练习题 一、单项选择题。 1.保证实现安全电子商务所面临的任务中不包括( )。 A.数据的完整性 B.信息的保密性 C.操作的正确性 D.身份认证的真实性 2. SET用户证书不包括( )。 A.持卡人证书 B.商家证书 C.支付网关 D.企业证书 3.数字证书不包含以下哪部分信息()。 A. 用户公钥 B. 用户身份信息 C. CA签名 D. 工商或公安部门签章 4.电子商务安全协议SET主要用于()。 A. 信用卡安全支付 B. 数据加密 B. 交易认证 D. 电子支票支付 5.电子商务安全需求一般不包括()。 A. 保密性 B. 完整性 C. 真实性 D. 高效性 6.现代密码学的一个基本原则:一切秘密寓于()之中。 A.密文 B.密钥 C.加密算法 D.解密算法 的含义是 ( ) A.安全电子支付协议 B.安全电子交易协议 C.安全电子邮件协议 D.安全套接层协议 8.关于SET协议,以下说法不正确的是()。 A. SET是“安全电子交易”的英文缩写 B. 属于网络对话层标准协议 C. 与SSL协议一起同时在被应用 D. 规定了交易各方进行交易结算时的具体流程和安全控制策略 9.以下现象中,可能由病毒感染引起的是( ) A 出现乱码 B 磁盘出现坏道 C 打印机卡纸 D 机箱过热 10.目前,困扰电子支付发展的最关键的问题是( ) A 技术问题 B 成本问题 C 安全问题 D 观念问题 11.为网站和银行之间通过互联网传输结算卡结算信息提供安全保证的协议是( ) A DES B SET C SMTP D Email 12、数字签名是解决()问题的方法。 A.未经授权擅自访问网络B.数据被泄露或篡改 C.冒名发送数据或发送数据后抵赖D.以上三种 13、数字签名通常使用()方式 A.非对称密钥加密技术中的公开密钥与Hash结合B.密钥密码体系 C.非对称密钥加密技术中的私人密钥与Hash结合D.公钥密码系统中的私人密钥二、填空题。 1.电子商务安全协议主要有和两个协议。 2.SSL协议由和两个协议构成。 三、问答题。 分析比较对称密码密钥体系和非对称密码密钥体系的各自的特点及优缺点。

电子商务技术基础复习题有答案

《电子商务技术基础》 一、填空题 1.WEB所有活动的基础是基本的客户/服务器结构,信息存储在__WEB服务器_____上。 2.电子商务系统中,从信息的组织和表达来看,网页成为信息在网络中最有效的表达方式,__网站_成为最常见的信息组织和表达渠道。 3.网页浏览需输入标准网址,其格式一般为:_ 域名__+目录名+文件名。 4.__ SGML ____是最早的标记语言,而且是一种丰富的元语言,几乎可以用来定义无数种标记语言。 5.HTML文件实际上是由HTML语言组成的一种__纯文本___文件。 6.XML文档数据采用___树形___结构表示。 7.__ Java Applet____是Java语言编写的包含在网页里的“小应用程序”。 8.支持ActiveX的唯一的浏览器是__IE ___。 9.CGI程序的输出主要可分为两部分:_输出类型说明_和HTML正文_。 10.__JVM__ 是Java平台的基础,它发挥抽象计算机的作用。 11.模式是对数据库结构的一种描述,不是数据库本身。存储模式__是数据库物理结构和存储方式的描述,是数据库内部的表示方法。 12.传统数据库管理技术的特征在于对_结构化数据_的有效管理和使用。 13.数据加密前的源信息称之为___明文____,加密后变成了_密文___。 二、简答题 1、传统客户/服务器结构在电子商务系统中存在哪些问题?与之相比,三层客户/服务器结构的核心思想是什么?它具有哪些优势? 答:传统客户/服务器结构存在的问题有: 1)维护困难 2)费用增加 3)培训困难 三层客户/服务器体系结构被分解成表达层、应用(逻辑)处理层和数据层。表达层(Presentation Layer)以Web服务器为基础,负责信息的发布;应用层(Application Layer)负责处理核心业务逻辑;数据层(Date Layer)的基础是数据库管理系统DBMS,负责数据的组织,并向应用层提供接口。其特点在于所有用户可以共享商业和应用逻辑,应用服务器是整个系统的核心,为处理系统的具体应用提供事务处理,安全控制,由此形成以应用服务器为中心的辐射状的系统结构。 它的优势是: 1)可伸缩性:由于系统的业务逻辑处理完全在应用服务层完成,因此所有客户端不直接与数据库链接,应用服务层通过一个数据库连接池与数据库连接, 系统可以根据客户端请求的多少来动态调整池中的连接,使系统消耗较少的 资源来完成客户端的请求。 2)可管理性:系统的客户层基本实现了“零管理”,局域网内的主要管理工作集中在顶端Web服务层,整个系统的主要管理工作集中在应用服务层,业务 逻辑的修改对客户层没有影响。此外,由于各层相对独立,可以进行并行开 发,提高开发维护效率。 3)安全性:应用服务层上的安全服务作为一个公用服务被所有应用调用,因此不必为每一个应用编写安全服务,整个系统的安全数据工作只能由安全服务

电子商务试题库

电子商务试题库

————————————————————————————————作者:————————————————————————————————日期:

电子商务试题库 单选题 1、XYZ公司帮助个人将产品出售给其他人,并对每一笔交易收取一小笔佣金。这属于哪一种电子商务分类?( C ) A、B2C B、B2B C、C2C D、P2P 2、XYZ公司将产品销售给个人购买者。此公司属于哪一种电子商务分类?( A ) A、B2C B、B2B C、C2C D、P2P 3、表示企业与消费者之间电子商务的英文缩写是( B) A、B2B B、B2C C、B2G D、C2C 4、传统商务运作过程可分为以下三个部分:信息流、物流和( B )。 A、数据流 B、资金流 C、知识流 D、企业流 5、与传统商务比较,电子商务的流通渠道是( B ) A、企业-批发商-零售商-消费者 B、企业-消费者 C、企业-批发商-消费者 D、企业-零售商-消费者 6、电子商务的主要目的是(B )。 A、电子 B、商务 C、交易 D、网络 7、目前,人们所提及的电子商务多指在( B )上开展的商务活动。

A、手机 B、互联网络 C、计算机 D 、POS机 8、交易虚拟化指的是贸易活动无需当面进行,均通过( B )完成。 A、媒体 B、互联网 C、计算机 D、电子工具 9、直接电子商务指的是( C )。 A、软件订购 B、计算机配件订购 C、无形货物和服务 D、有形货物的电子订货 10、间接电子商务指的是( D )。 A、软件订购 B、计算机配件订购 C、无形货物和服务 D、有形货物的电子订货 11、在Internet上,完成“名字-地址”“地址-名字”映射的系统叫做( D )。 A、地址解析 B、正向解析 C、反向解析 D、域名系统 12、在网站设计中纯粹HTML格式的网页通常被称为( A ) . A、静态网页 B、动态网页 C、静态结合网页 D、网站首页 13、WWW服务器的核心功能是( D )。 A、网站管理 B、应用构造 C、电子商务 D、对客户机请求进行处理并做出响应

浙师大电子商务安全技术单选题题目

单项选择题 1.在电子商务系统可能遭受的攻击中,从信道进行搭线窃听的方式被称为( ) A.植入B.通信监视C.通信窜扰D.中断 2.消息传送给接收者后,要对密文进行解密是所采用的一组规则称作( ) A.加密B.密文C.解密D.解密算法 3.在以下签名机制中,一对密钥没有与拥有者的真实身份有唯一的联系的是( ) A.单独数字签名B.RSA签名C.ELGamal签名D.无可争辩签名4.MD-5是____轮运算,各轮逻辑函数不同。A.2 B.3 C.4 D.5 5.综合了PPTP和L2F的优点,并提交IETF进行标准化操作的协议是( ) A.IPSec B.L2TP C.VPN D.GRE 6.VPN按服务类型分类,不包括的类型是( ) A. Internet VPN B.Access VPN C. Extranet VPN D.Intranet VPN 7.目前发展很快的安全电子邮件协议是_______ ,这是一个允许发送加密和有签名 邮件的协议。( ) A.IPSec B.SMTP C.S/MIME D.TCP/1P 8. 对SET软件建立了一套测试的准则。( ) A.SETCo B.SSL C.SET Toolkit D.电子钱包 9.CFCA认证系统的第二层为( ) A.根CA B.政策CA C.运营CA D.审批CA 10. SHECA提供了_____种证书系统。A.2 B.4 C.5 D.7 11.以下说法不正确的是( ) A.在各种不用用途的数字证书类型中最重要的是私钥证书 B.公钥证书是由证书机构签署的,其中包含有持证者的确切身份 C.数字证书由发证机构发行 D.公钥证书是将公钥体制用于大规模电子商务安全的基本要素 12.以下说法不正确的是( ) A. RSA的公钥一私钥对既可用于加密,又可用于签名 B.需要采用两个不同的密钥对分别作为加密一解密和数字签名一验证签名用C.一般公钥体制的加密用密钥的长度要比签名用的密钥长 D.并非所有公钥算法都具有RSA的特点 13. _______是整个CA证书机构的核心,负责证书的签发。( ) A.安全服务器B.CA服务器C.注册机构RA D.LDAP服务器14.能够有效的解决电子商务应用中的机密性、真实性、完整性、不可否认性和存取控制等安全问题的是( ) A. PKI B.SET C.SSL D.ECC 15. _______在CA体系中提供目录浏览服务。( ) A.安全服务器B.CA服务器C.注册机构RA D.LDAP服务器 16. Internet上很多软件的签名认证都来自_______公司。( ) A.Baltimore B.Entrust C.Sun D.VeriSign 17.SSL支持的HTTP,是其安全版,名为( ) A.HTTPS B.SHTTP C.SMTP D.HTMS 18. SET系统的运作是通过个软件组件来完成的。A.2 B.3 C.4 D.5 19.设在CFCA本部,不直接面对用户的是( ) A.CA系统B.RA系统C.LRA系统D.LCA系统 20. CTCA的个人数字证书,用户的密钥位长为( ) A.128 B.256 C.512 D.1024

电子商务基础试题

电子商务基础 一、选择题:(本大题共15小题,每小题2分,共30分) 1、电子商务按参与交易的对象分类,可分为企业与消费者之间和企业与企业之间的电子商务,其中企业与消费者之间的电子商务简称为()。 A、C to C B、C to B C、B to C D、B to B 2、电子数据交换简称为()。 A、VRML B、B toB C、VRML D、EDI 3、 Internet,Intranet和Extranet三种网络,其中()范围最大。 A、Internet B、Intranet C、Extranet D、不一定 4、一个完整的电子商务站点一般应由()台服务器及其备份服务器来组成。 A、1 B、2 C、3 D、4 5、Web编程语言中真正跨平台的是()语言 A、HTML B、VRML C、JA V A D、XML 6、亚马逊书店是()网站的鼻祖。 A、静态 B、动态 C、商业 D、宣传 7、 (A )协议是当今计算机网络中最成熟、应用最为广泛的一种网络协议标准。 A、TCP/IP B.IPX https://www.360docs.net/doc/d5225872.html,BEUI D.TCP 8、在局域网中,常采用技术、技术入及技术,其中最常用的是( )技术。 A、双环 B、令牌环 C、共享和交换 D、以太网 9、IP地址按网络规模可分为A、B、C三类。其中( )类是分配给小型网络的。 A、A B、B C、C D、都可以 10、Internet上最受欢迎的信息服务是:() A、E-mail B、FTP C、WWW D、BBS

11、最早出现的Web编程语言是()。 A、VRML B、HTML C、JA V A D、ASP 12、( )是实现“以顾客为中心”理念的根本保证。 A、中介 B、质量 C、价格 D、物流 13、条码最早出现于( )。 A、英国 B、美国 C、法国 D、日本 14、数据库应用模式中客户/服务器模式常简称为( )模式。 A、B/S B、C/S C、S/B D、S/C 15、( )语言被称之为第二代Web应用的基础,也是下一代网络应用的基石。 A、HTML B、VRML C、JA V A D、XML 二、填空题:(本大题共15空,每空2分,共30分) 1、加密技术在网络应用一般采用两种加密形式:_______密钥和_______密钥。 2、网络按照覆盖范围可分为网和网。 3、IC卡根据其与阅读器的连接方式,可分为型卡和型卡。 4、每个IP地址是一个位的二进制整数,为表示方便,每隔位用"."隔开。 5、电子商务中数据库的应用模式有和两种模式。 6、电子邮件的格式为。 7、建设网站过程中,选择主机位置可选用、和租用DDN 专线三种方式。 8、市场中介主要分为中介和_ 中介两类。 三、名词解释:(本大题共2小题,每小题10分,共20分) 1、电子商务 2、数字证书

电子商务题库(含答案)

* 《电子商务基础》复习试卷 一、判断题 (╳)1、所有邮箱都是免费的。 (╳)2、电子商务最早产生于20世纪90年代。 (√)3、也称为“无纸交易”。 (╳)4、电子商务的交易环节比传统交易方式更多。 (√)5、电子商务的交易费用低于传统交易方式。 (√)6、商流是电子商务活动的核心。 | (√)7、从全球范围看,中国电子商务的社会环境发展是最快的。 (╳)8、卓越亚马逊网站上购书不能开具发票。 (√)9、发盘和接受是交易磋商过程中必不可少的两个环节。(√)10、在通过邮箱发送商务函电时,可通过附件发送合同范本、报价单等。 (√)11、在全世界,没有重复的域名,域名具有唯一性。(√)12、域名中“”表示教育机构。 (╳)13、为了更好地进行电子商务活动,商务网站的空间越大越好。 (√)14、支付宝是一种信用担保型第三方支付平台。 % (√)15、在电子商务环境下,中间商的地位减弱。 (√)16、的内容包括协议、服务器名称、路径及文件名。

(√)17、网络上的主机名既可以用它的域名来表示,也可以用它的地址来表示。 (√)18、数字证书就是网络通信中标志通讯各方身份信息的一系列数据。 (╳)19、消费者必须对商店的用户注册单证上所有列出的项进行填写输入 (╳)20、将成品、零部件等从供应商处运回厂内的物流称为采购物流。 二、单选题 { 1、电子商务的发展经历了( B )阶段。 A、三个 B、两个 C、四个 D、五个 2、硬件主要是指( D ) A、硬件 B、计算机 C、软件 D、计算机网络 3、1995年10月,全球第一家网上银行“安全第一网络银行”在( A )诞生。 A、美国 B、英国 C、德国 D、日本 4、电子商务最发达的美国早在( A ),已通过了《高性能计算机法规网络案》,其宗旨是建设信息高速公路。 A、1991年9月1日 B、1997年7月

大学《电子商务》考试题库及答案

B to C属于() A. 企业对企业 B. 消费者对消费者 C. 消费者对政府机构 D. 企业对消费者 回答错误!正确答案: D 下列关于网络营销说法不正确的是()。 A. 不仅仅是网上销售 B. 以互联网为主要手段 C. 可以完全取代传统市场营销 D. 以开拓市场实现盈利为目标 回答错误!正确答案: C 关于电子商务信任管理存在的问题,下列哪一项不正确()。收藏 A. 信任模型可以揭示信任主体的信任风险 B. 缺乏法律依据 C. 信誉信息开放程度较低,信用评级不统一 D. 认证制度存在缺陷 回答错误!正确答案: A 以下哪种后缀形式代表非营利性机构域名() A. .org

B. .gov C. .edu D. .com 回答错误!正确答案: A 电子商务应用框架的四个支柱不包括()。 A. 技术标准 B. 安全意识 C. 公共政策 D. 法律规范 回答错误!正确答案: B ERP是集成化管理的代表技术其核心管理思想就是实现对整个( )的有效管理。收藏 A.供应链 B.社会 C.流程 D.企业 回答错误!正确答案: A ()不属于广义电子商务的范畴。 A. 管理信息系统 B. 电子数据交换 C. 财务管理 D. 客户关系管理 回答错误!正确答案: B

EDI的五个模块属于一个层次结构。其中用户接口模块离用户最近,()离网络系统最近。 收藏 A. 格式转换模块 B. 报文生成及处理模块 C. 内部接口模块 D. 通信模块 回答错误!正确答案: D 电子商务信任管理中,不包括() 收藏 A. 安全交易标准 B. 认证制度 C. 信用评级 D. 在线信誉系统 回答错误!正确答案: B 物流一体化管理是()提出来的。 收藏 A. 1980-1990 B. 1990年以后 C. 1960年前 D. 1970-1980 回答错误!正确答案: A 由专业物流组织进行的物流称为()。

电子商务安全试题

电子商务安全试题(一) 一、填空题。(每空两分,共二十分) 1.电子商务安全协议主要有和两个协议。 2.电子商务系统的安全需求可分为的安全性、的安全性、的安全性和的安全性四个方面。 3.黑客攻击电子商务系统的手段有、、和。4.是确保电子商务系统中数据的安全性、真实性和完整性的重要手段。5.DES机密过程中,密钥长度是比特串,其中位是密钥。 6.传统密钥密码体制中,密码按加密方式不同可以分为和。 7.P2DR模型包含4个主要部分:、、和。 8.防火墙根据防范的方式和侧重点不同,可以分成三大类:、、和。 9.防火墙按构成方式的不同,可以分为:、和。10.是公用网和金融专用网之间的接口。 11.电子支付系统可以分为三大类,分别是:、和。12.身份证明系统由三方组成,分别是:、和。13.电子商务CA体系包括两大部分,符合SET标准的认证体系和基于X.509的体系。 14.SET使用多种密钥技术,其中技术、技术和算法是其核心。 15.SSL协议由和两个协议构成。 二、选择题,四中选一作为正确答案。(每题两分,共二十分) 1.保证实现安全电子商务所面临的任务中不包括( )。 A.数据的完整性 B.信息的保密性 C.操作的正确性 D.身份认证的真实性 2. SET用户证书不包括( )。 A.持卡人证书 B.商家证书 C.支付网关 D.企业证书 3.按( )划分,可将加密体制划分为对称加密体制和不对称加密体制。 A. 加密与解密算法是否相同 B. 加密与解密算法是否可逆 C. 加密与解密密钥是否相同 D. 加密与解密密钥的长度是否相同 4.数字证书不包含以下哪部分信息()。 A. 用户公钥 B. 用户身份信息 C. CA签名 D. 工商或公安部门签章 5.电子商务安全协议SET主要用于()。 A. 信用卡安全支付 B. 数据加密 B. 交易认证 D. 电子支票支付 6.PKI最核心的组成是()。 A. 认证中心 B. 浏览器 C. Web服务器 D. 数据库 7.电子商务安全需求一般不包括()。 A. 保密性 B. 完整性 C. 真实性 D. 高效性 8.黑客攻击电子商务系统的手段中,窃听这种手段攻击的是系统的()。

《电子商务基础》考试试卷

就业部 2017-2018 学年第二学期期末 A. 塑料袋 B. 热收缩膜 C. 白盒 D. 牛皮纸 电子商务专业一年级《认识电商》考试题 9. 下列属于填充物的是()。 姓名 班级 分数 A. 纸箱 B. 编织袋 C. 白盒 D. 报纸 一、选择题,从下面答案中选择正确的一个填写在后面的括号内 (每题 110. 海尔集团的物流属于 ( )。 分,共 40 分 )。 A. 第三方 B. 自建物流 C . 第四 方 D. 联盟物流 1 . 下列哪种方式不属于网址支付()。 11 . 包装的意义不包括()。 A. 汇款 B. 支付宝 C. 微信 D. 网银转账 A. 美化 B. 保护 C. 增值 D. 增重 2 . 银行专用网络和 Intern et 之间的接口是()。 12 . 第三方物流又称()。 A. 路由器 B.mall C. 支付网 关 D. 数据 A. 顺丰 B. 四通一 达 C . 契约物流 D. 菜鸟 3 . 物流定义为物品从供应地向()的实体流动过程。 13 . “自动导向车”用在物流的哪个环节里面()。 A. 销售地 B. 生产地 C. 接收地 D. 分销地 A. 装卸搬 运 B. 包装 C. 配送 D. 运输 4 . 物流的“物”指的是()。 14 . 由于网上银行不受时间、空间限制,能再任何时间、任何地点以任何方 A. 物质资料 B. 快递 C. 包装 D. 产品 式为客户提供服务,因此,网上银行又叫()。 5 . 物流的“第三利润源”的主要源泉是()。 A. 网络银行 B. 在线银行 C. 移动银行 D.3A 银行 A. 包装 B. 运输 C. 储存 D. 配送 15 . 按照作用对物流进行分类,下列哪个不合适的是() 6 . 在物流转化中起到承上启下作用的是()。 A. 供应物 流 B. 销售物流 C. 国际物流 D. 回收物流 A. 包装 B. 装卸搬 运 C. 分拣 D. 配送 16 . 以行政区域划分或者商圈划分的物流类型是()

电子商务试题库完整

电子商务试题库 单选题 1、XYZ公司帮助个人将产品出售给其他人,并对每一笔交易收取一小笔佣金。这属于哪一种电子商务分类?( C ) A、B2C B、B2B C、C2C D、P2P 2、XYZ公司将产品销售给个人购买者。此公司属于哪一种电子商务分类?( A ) A、B2C B、B2B C、C2C D、P2P 3、表示企业与消费者之间电子商务的英文缩写是( B) A、B2B B、B2C C、B2G D、C2C 4、传统商务运作过程可分为以下三个部分:信息流、物流和( B )。 A、数据流 B、资金流 C、知识流 D、企业流 5、与传统商务比较,电子商务的流通渠道是( B ) A、企业-批发商-零售商-消费者 B、企业-消费者 C、企业-批发商-消费者 D、企业-零售商-消费者 6、电子商务的主要目的是(B )。 A、电子 B、商务 C、交易 D、网络 7、目前,人们所提及的电子商务多指在( B )上开展的商务活动。

A、手机 B、互联网络 C、计算机 D 、POS机 8、交易虚拟化指的是贸易活动无需当面进行,均通过( B )完成。 A、媒体 B、互联网 C、计算机 D、电子工具 9、直接电子商务指的是( C )。 A、软件订购 B、计算机配件订购 C、无形货物和服务 D、有形货物的电子订货 10、间接电子商务指的是( D )。 A、软件订购 B、计算机配件订购 C、无形货物和服务 D、有形货物的电子订货 11、在Internet上,完成“名字-地址”“地址-名字”映射的系统叫做( D )。 A、地址解析 B、正向解析 C、反向解析 D、域名系统 12、在设计中纯粹HTML格式的网页通常被称为( A ) . A、静态网页 B、动态网页 C、静态结合网页 D、首页 13、WWW服务器的核心功能是( D )。 A、管理 B、应用构造 C、电子商务 D、对客户机请求进行处理并做出响应

(最终)电子商务安全复习题(本科)

电子商务安全复习题 第1章、概论 1.电子商务安全问题主要涉及哪些方面?p5 (信息的安全问题、信用的安全问题、安全的管理问题、安全的法律问题) 2.电子商务系统安全由系统有哪些部分组成? p7 (实体安全、系统运行安全、系统信息安全) 3.电子商务安全的基本需求包括哪些?P16 (保密性、完整性、认证性、可控性、不可否认性) 4.电子商务安全依靠哪些方面支持?P17 (技术措施、管理措施、法律环境) 5.什么是身份鉴别,什么是信息鉴别?p15 答:身份鉴别是提供对信息收发方(包括用户、设备和进程)真实身份的鉴别。所谓身份鉴别,是提供对用户身份鉴别,主要用于阻止非授权用户对系统资源的访问。 信息鉴别则是提供对信息的正确性完整性和不可否认性的鉴别。 第2章、信息安全技术 1.信息传输中的加密方式主要有哪些? P27 (链路-链路加密、节点加密、端-端加密) 2.简述对称加密和不对称加密的优缺点。P35 p40 答:对称加密 优点:由于加密算法相同,从而计算机速度非常快,且使用方便计算量小加密与解密效率高。 缺点:1.密钥管理较困难;2.新密钥发送给接收方也是件较困难的事情,因为需对新密钥进行加密;3.其规模很难适应互联网这样的大环境。 不对称加密 优点:由于公开密钥加密必须由两个密钥的配合使用才能完成加密和解密的全过程,因此有助于加强数据的安全性; 缺点:加密和解密的速度很慢,不适合对大量的文件信息进行加密。 3.常见的对称加密算法有哪些?P35 (DES、AES、三重DES) 4.什么是信息验证码,有哪两种生成方法?P36 答:信息验证码(MAC)也称为完整性校验值或信息完整校验。MAC是附加的数据段,是由信息的发送方发出,与明文一起传送并与明文有一定的逻辑联系。 两种生成方式:1)基于散列函数的方法;2)基于对称加密的方法。 5.如何通过公开密钥加密同时实现信息的验证和加密?P39 答:1)发送方用自己的私有密钥对要发送的信息进行加密,得到一次加密信息。

电子商务题库A卷

一、单选题 1. 世界上第一个因特网商务标准是在电子商务发展的哪个阶段确定的?。 A. 酝酿起步阶段 B. 稳步发展阶段 C. 迅速蔓延阶段 D. 迅速膨胀阶段 (标准答案:D) 2. 2002年1月24日,联合国第56届会议通过了。 A.《贸易法委员会电子商业示范法及其颁布指南》 B.《联合国国际贸易法委员会电子签字示范法》 C.《2001年电子商务和发展报告》 D.《联合国国际合同使用电子通信公约》 (标准答案:B) 3. 在电子商务条件下,卖方不应当承担的义务有。 A. 按照合同的规定提交标的物及单据 B. 对标的物的权利承担担保义务 C. 对标的物的质量承担担保义务 D. 对标的物验收的义务 (标准答案:D) 4. 在电子商务条件下,买方不应当承担的义务有。 A. 买方应承担对标的物权利的担保义务 B. 买方应承担按照合同规定的时间、地点和方式接受标的物的义务 C. 买方应承担对标的物质量的担保义务 D. 买方应当承担对标的物验收的义务 (标准答案:D) 5. 不属于电子商务目前主要形式的有。 A. EDI商务 B. Extranet (外联网) 商务 C. Intranet(内联网)商务 D. 因特网商务 (标准答案:B) 6. EDI就是按照商定的协议,将商业文件标准化和格式化,并通过计算机网络,在贸易伙伴的计算机网络系统之间进行。 A. 数据接收和自动处理 B. 数据处理和数据储存 C. 数据交换和自动处理 D. 数据储存和自动处理 (标准答案:C)

7. 电子商务采用网络技术并以作为最基本的沟通手段。 A. EDI B. Extranet C. Intranet D. Internet (标准答案:D) 8. 国内的B2B网站大体上可以分为三类:企业B2B网站、专门做B2B交易平台的网络公司、垂直商务门户网站。下列属于垂直商务门户网站的是_______。 A. 宝钢集团B2B网站 B. 阿里巴巴网站 C. 中国石油在线 D. 雅虎门户网站 (标准答案:C) 9. 电子商务的实施,可能有多种驱动力,但真正推动企业电子商务发展的是_______。 A. 主管部门的驱动 B. 信息化浪潮的冲击 C. 外部环境的影响 D. 企业业务和市场拓展需要 (标准答案:D) 10. 下列哪个选项不是UNIX系统的主要特点_______。 A. 可移植性好 B. 可靠性强 C. 开放式系统 D. 安全性高 (标准答案:C) 11. 下列哪个选项不是WWW能够在因特网上迅速流行的原因_______。 A. WWW是动态的 B. WWW是交互式的 C. WWW与平台有关 D. WWW是分布式的 (标准答案:C) 12. 下列哪个选项不是DSL的主要特点_______。 A. 传输速度快 B. 多个设备共享一条线路 C. 使用方便 D. 可靠性强 (标准答案:D) 13. 到1994年年底,因特网直接的用户超过_______万人。

电子商务安全试题和答案

2011年助理电子商务考试安全基础知识习题及答案 1 (多选) 电子商务安全立法与电子商务应用的(ABC)有关,基本上不属于技术上的系统设计问题。P76 A.环境 B.人员素质 C.社会 D.政治环境 2 (单选) (D )就是对电子商务犯罪的约束,它就是利用国家机器,通过安全立法,体现与犯罪斗争的国家意志。P76 A.硬件安全立法 B.软件安全立法 C.电子商务系统运行安全立法 D.电子商务安全立法 3 (单选) 硬件安全就是指保护计算机系统硬件(包括外部设备)的安全,保证其自身的( B)与为系统提供基本安全机制。P76 A.安全性 B.可靠 C.实用性 D.方便性 4 (多选) 新《刑法》有关计算机犯罪的规定,就是惩处计算机犯罪最有力的武器与最基本的依据,其犯罪内容具体表现有(ABCD )。P79 A.非法侵入计算机信息系统 B.破坏计算机信息系统功能 C.破坏计算机信息系统数据、应用程序 D.制作、传播计算机破坏性程序 5 (单选) 我国的新刑法确定了计算机犯罪( A)种主要形式。P79 A.五 B.六 C.七 D.八 6(单选) 对计算机病毒与危害社会公共安全的其她有害数据的防治研究工作,由(C )归口管理。”P78 A.信息产业部 B.国务院 C.公安部 D.政府 7 (单选) 1994年2月18日,我国颁布了( B),这就是我国的第一个计算机安全法规,就是我国计算机安全工作的总体纲领。P76 A.《计算机信息管理办法》 B.《中华人民共与国计算机信息系统安全保护条例》 C.《计算机信息系统网络国际联网安全管理办法》 D.《中国公用计算机互联网国际联网管理办法》 8 (多选) 计算机安全通常表现在哪几个方面:( AB)。P76 A.对计算机系统的安全保护

电子商务理论与实务题库

A.主体所属关境 B.使用的网络类型 C.数字化程度 D.主体的性质 2. 下面哪些术语是不属于电子商务范畴的________。 A. B2C B. B2B C. P2P D. B2G 3. 天猫按照商家成交金额的一定比率收取费用,此种收益模式称为________。 A.销售费 B.交易费 C.广告费 D.推荐费 4.hao123购物()主要提供的属于以下哪种服务________。 A.购物门户 B.比较购物助手 C.消费者社团网 D.信用认证网站 5.Amazon属于以下哪种类型的网络零售商________。 A.邮购商转型 B.制造商直销 C.虚拟电子零售商 D.鼠标加水泥零售商 6.欧洲失败的著名网络零售商,当时选择销售的是什么类别商品________。 A.图书 B.音像 C.服装 D.生鲜 7. 下列不属于传统支付工具的是________。 A.现金 B.银行卡 C.支付宝 D.支票 8.唯品会的俱乐部活动属于以下哪个要素的具体体现________。A.产品定位 B.客户关系维护 C.营销推广 D.品牌信用 9.在电子商务活动的四种基本流中,________是唯一不能在网上完成的。 A.物流 B.商流 C.资金流 D.信息流 10.电子货币的种类不包括________。 A.数字现金 B.银行卡 C.电子钱包 D.转帐支票

11.国际顶级域名中代表商业机构的为________。 12.________模式从配送中心到运输队伍,全部由电商企业自己整体建设,它将大量的资金用于物流队伍、仓储体系建设。 A. 自营模式 B. “自营+第三方物流”模式 C. TPL“第三方物流”模式 D. 物流联盟模式 13.EDI广泛用于________。 A.商业贸易伙伴之间 B.网上零售 C.企业内部管理 to G 14.电子商务支付的主流是________。 A.银行汇款 B.邮局汇款 C.分期付款 D.电子支付 15.扮演买卖双方签约、履约的监督管理的角色,对买卖双方有义务接受其监督管理的是________。 A.网络银行 B.认证中心 C.网上工商局 D.公证处 16.目前,困扰电子支付发展的最关键的问题是________。 A.技术问题 B.安全问题 C.成本问题 D.观念问题 网上书店是哪一年正式上线的________。 A. 1992年 B. 1994年 C. 1995年 D. 1997年 18.狭义的电子商务不包括下面的哪个环节________。 A.购买 B.销售 C.客服 D.交换 19.完全电子商务是按照以下哪个标准分类的结果________。 A.数字化程度 B.使用的网络类型 C.主体的性质 D.主体所属关境 20.天猫属于下面哪种模式的电子商务网站________。

电子商务安全复习题(答案)

第1章 概论 1、电子商务安全问题主要涉及哪些方面? p5 答:信息的安全问题、信用的安全问题、安全的管理问题、安全的法律问题。 2、电子商务系统安全由系统有哪些部分组成? p7 答:实体安全、系统运行安全、系统信息安全。 3、电子商务安全的基本需求包括哪些? P16 答:保密性、完整性、认证性、可控性、不可否认性。 4、电子商务安全依靠哪些方面支持? P17 答:技术措施、管理措施、法律环境。 5、什么是身份鉴别,什么是信息鉴别? p15 答:所谓身份鉴别,是提供对用户身份鉴别,主要用于阻止非授权用户对系统资源的访问。 信息鉴别则是提供对信息的正确性、完整性和不可否认性的鉴别。 第2章 信息安全技术 1、信息传输中的加密方式主要有哪些? P27 答:链路-链路加密、节点加密、端-端加密。 2、简述对称加密和不对称加密的优缺点。 P35 p40 答:(1)对称加密 优点:由于加密算法相同,从而计算机速度非常快,且使用方便、 计算量小 、加密与解密效率高。 缺点:1)密钥管理较困难;2)新密钥发送给接收方也是件较困难的事情,因为需对新密钥进行加密;3)其规模很难适应互联网这样的大环境。 (2)不对称加密 优点:由于公开密钥加密必须由两个密钥的配合使用才能完成加密和解密的全过程,因此有助于加强数据的安全性。 缺点:加密和解密的速度很慢,不适合对大量的文件信息进行加密。 3、常见的对称加密算法有哪些? P35 答:DES、AES、三重DES。 4、什么是信息验证码,有哪两种生成方法? P36 答:信息验证码(MAC)校验值和信息完整校验。MAC是附加的数据段,是由信息的发送方发出,与明文一起传送并与明文有一定的逻辑联系。两种生成方式:1)j基于散列函数的方法;2)基于对称加密的方法。 5、如何通过公开密钥加密同时实现信息的验证和加密?P39 答:1)发送方用自己的私有密钥对要发送的信息进行加密,得到一次