ELMO简明使用手册

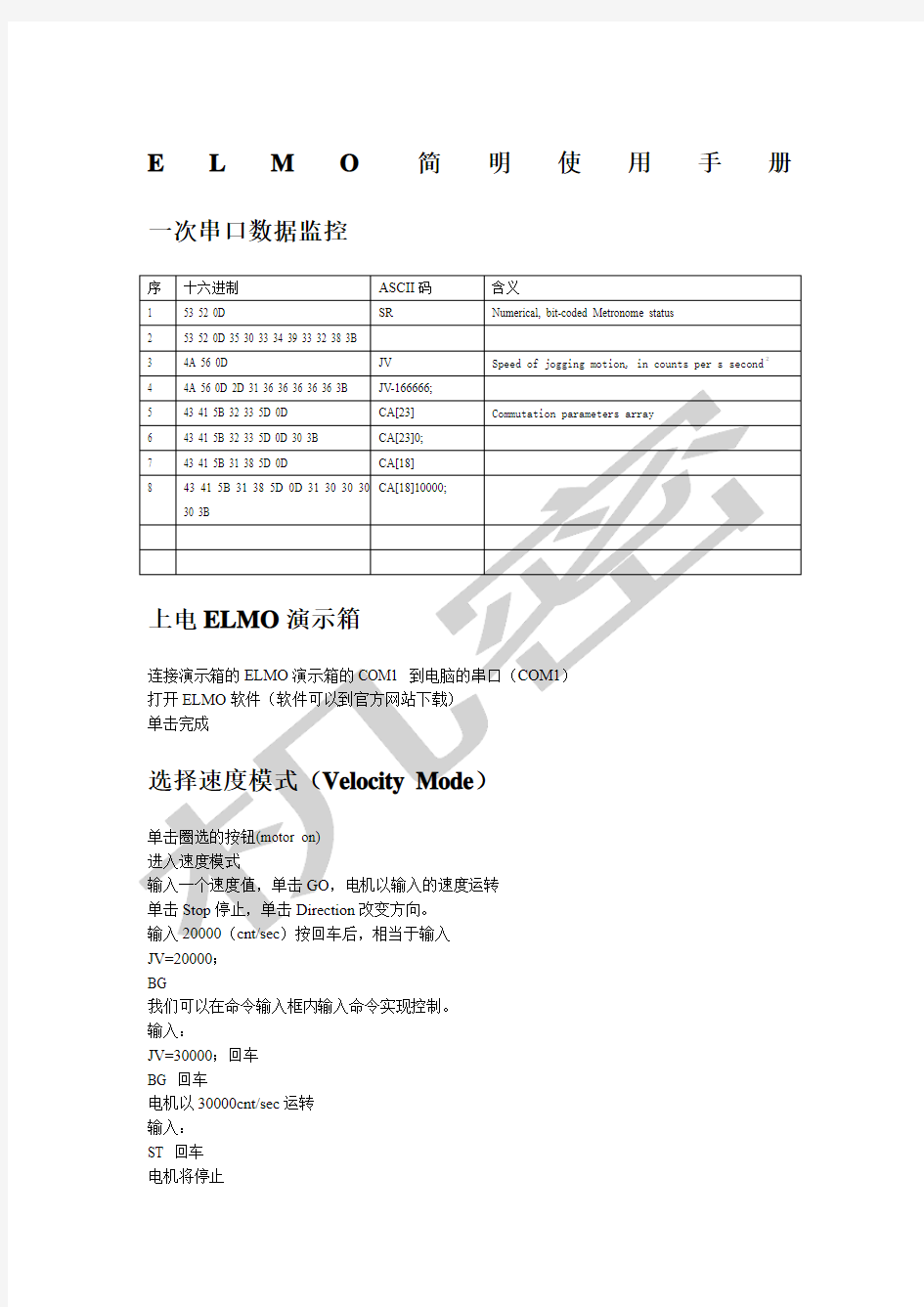

E L M O简明使用手册一次串口数据监控

JV=20000;

BG

我们可以在命令输入框内输入命令实现控制。

输入:

JV=30000;回车

BG 回车

电机以30000cnt/sec运转

输入:

ST 回车

电机将停止

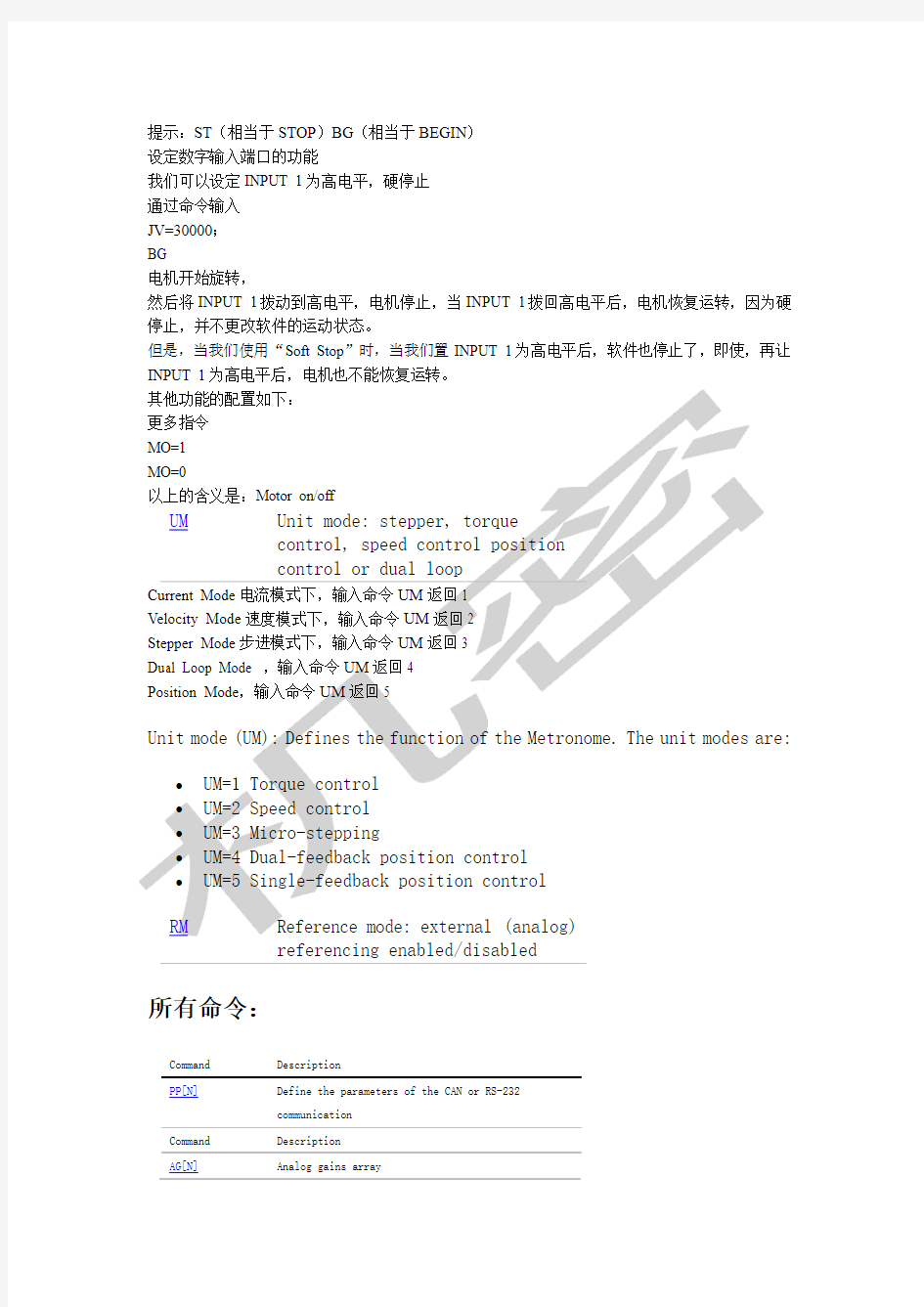

提示:ST(相当于STOP)BG(相当于BEGIN)

设定数字输入端口的功能

我们可以设定INPUT 1为高电平,硬停止

通过命令输入

JV=30000;

BG

电机开始旋转,

然后将INPUT 1拨动到高电平,电机停止,当INPUT 1拨回高电平后,电机恢复运转,因为硬停止,并不更改软件的运动状态。

但是,当我们使用“Soft Stop”时,当我们置INPUT 1为高电平后,软件也停止了,即使,再让INPUT 1为高电平后,电机也不能恢复运转。

referencing enabled/disabled

所有命令:

Command Description

PP[N]Define the parameters of the CAN or RS-232

communication

Command Description

AG[N]Analog gains array

AS[N]Analog input offsets array

BP[N]Brake parameter

CA[N]Commutation parameters array

CL[N]Current continuous limitations array

EF[N]Encoder filter frequency

EM[N]ECAM parameters

ET[N]Entries for ECAM table

FF[N]Feed forward

FR[N]Follower ratio

HM[N]Homing and capture mode

KG[N]Gain scheduled controller parameters

KI[N]PID integral terms array

KP[N]PID proportional terms array

KV[N]Advanced filter for speed loop

XA[N]Extra parameters?(more)

XP[N]Extra parameters

Command Description

BH Get a sample signal as hexadecimal

RC Variables to record (two variables at each recording

sequence)

RG Recording gap, in samples. Gap between consecutive

data recordings.

RL Record length

RP[N]Recorder parameters

RR Recording on/off

RV[N]Recorded variables

YM[N]Auxiliary sensor modulo count

Command Description

AB[N]Absolute encoder setting parameters

ID Read active current

UF[N]User float array

UI[N]User integer

WI[N]Metronome data, mainly for use by Composer

WS[N]Metronome data, mainly for use by Composer

ZP[N]Integer wizard parameters

ZX[N]User program and auto-tuning temporary storage Command Description

AN[N]Read analog inputs

IB[N]Bit-wise digital input

IF[N]Digital input filter

IP Read all digital inputs

OB[N]Bit-wise digital output

OC[N]Output Compare

OL[N]Output Logic

OP Set all digital outputs

Command Description

AC Acceleration, in counts per second2

BG Begin motion

BT Begin motion at defined time

DC Deceleration, in counts per second2

limitation algorithm

MF Motor fault: code for last motor-disable cause MS Motion status reporting

PK Peak memory

SN Serial number

SR Numerical, bit-coded Metronome status

TI[N]Temperature indications array

VR Software (firmware) version

Command Description

CC Compile program

CP Clear application program

DL Receive a program downloaded from host computer to

Metronome. Can be used only in Composer software. HP Halt program execution

KL Kill motion and stop program (like HP)

LP[N]List parameters

LS List program

MI Mask interrupt

PS Program status

XC Continue program execution from current pointer,

il[1]=7

il[2]=7

il[3]=7

il[4]=7

il[5]=7

mo=1

while(1)

if(ib[1]==1)

jv=20000 elseif(ib[2]==1)

jv=-20000 elseif(ib[3]==1) jv=50000 elseif(ib[4]==1) jv=-50000 elseif(ib[0]==1) jv=an[1]*60000 end

bg

end

snort中文手册

<< Back to https://www.360docs.net/doc/d717993675.html, Snort 中文手册 摘要 snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。(2003-12-11 16:39:12) Snort 用户手册 第一章 snort简介 snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。 嗅探器 所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的 控制台上。首先,我们从最基本的用法入手。如果你只要把TCP/IP包头信息打印在屏幕上,只需要输入下面的命令: ./snort -v 使用这个命令将使snort只输出IP和TCP/UDP/ICMP的包头信息。如

./snort -vd 这条命令使snort在输出包头信息的同时显示包的数据信息。如果你还要显示数据链路层的信息,就使用下面的命令: ./snort -vde 注意这些选项开关还可以分开写或者任意结合在一块。例如:下面的命令就和上面最后的一条命令等价: ./snort -d -v –e 数据包记录器 如果要把所有的包记录到硬盘上,你需要指定一个日志目录,snort 就会自动记录数据包: ./snort -dev -l ./log 当然,./log目录必须存在,否则snort就会报告错误信息并退出。当snort在这种模式下运行,它会记录所有看到的包将其放到一个目录中,这个目录以数据包目的主机的IP地址命名,例如:192.168.10.1 如果你只指定了-l命令开关,而没有设置目录名,snort有时会使用远程主机的IP地址作为目录,有时会使用本地主机IP地址作为目录名。为了只对本地网络进行日志,你需要给出本地网络: ./snort -dev -l ./log -h 192.168.1.0/24 这个命令告诉snort把进入C类网络192.168.1的所有包的数据链路、TCP/IP以及应用层的数据记录到目录./log中。 如果你的网络速度很快,或者你想使日志更加紧凑以便以后的分析,那么应该使用二进制的日志文件格式。所谓的二进制日志文件格式就是tcpdump程序使用的格式。使用下面的命令可以把所有的包记录到一个单一的二进制文件中:

C#.net操作数据库通用类

C#.NET操作数据库通用类(MS SQL Server篇) 下面给出了一个C#操作MS SQL Server 数据库的通用类,通过该类可以对数据库进行任何操作,包括执行SQL语句、执行存储过程。以下是其详细实现过程,希望大家共同修改优化之。稍后将介绍如何使用它实现N层的程序设计。 配置web.config文件的链接参数

snort实验

实验7 基于snort的IDS配置实验 1.实验目的 通过配置和使用Snort,了解入侵检测的基本概念和方法,掌握入侵检测工具的使用方法,能够对其进行配置。 2.实验原理 2.1 入侵检测基本概念 入侵检测系统(Intrusion Detection System简称为IDS)工作在计算机网络系统中的关键节点上,通过实时地收集和分析计算机网络或系统中的信息,来检查是否出现违反安全策略的行为和是否存在入侵的迹象,进而达到提示入侵、预防攻击的目的。入侵检测系统作为一种主动防护的网络安全技术,有效扩展了系统维护人员的安全管理能力,例如安全审计、监视、攻击识别和响应的能力。通过利用入侵检测系统,可以有效地防止或减轻来自网络的威胁,它已经成为防火墙之后的又一道安全屏障,并在各种不同的环境中发挥关键作用。 1.入侵检测系统分类 根据采集数据源的不同,IDS可分为基于网络的入侵检测系统(Network-based IDS,简称NIDS)和基于主机的入侵检测系统(Host-based IDS,简称HIDS)。 NIDS使用监听的方式,在网络通信的原始数据包中寻找符合网络入侵模版的数据包。NIDS的网络分析引擎放置在需要保护的网段内,独立于被保护的机器之外,不会影响这些机器的CPU、I/O与磁盘等资源的使用,也不会影响业务系统的性能。NIDS一般保护的是整个网段。 HIDS安装在被保护的机器上,在主机系统的审计日志或系统操作中查找信息源进行智能分析和判断,例如操作系统日志、系统进程、文件访问和注册表访问等信息。由于HIDS 安装在需要保护的主机系统上,这将影响应用系统的运行效率。HIDS对主机系统固有的日志与监视能力有很高的依赖性,它一般保护的是其所在的系统。 NIDS和HIDS各有优缺点,联合使用这两种方式可以实现更好的检测效果。 2.入侵检测系统的实现技术 入侵检测系统的实现技术可以简单的分为两大类:基于特征的检测(Signature-based)和基于异常的检测(Anomaly-based)。 基于特征的检测技术主要包括模式匹配和协议分析两种检测方法: 模式匹配就是将收集到的信息与已知的网络入侵和系统误用模式知识库进行比较,以发

Snort详细安装步骤

S n o r t详细安装步骤Prepared on 21 November 2021

Snort使用报告 一、软件安装 安装环境:windows 7 32bit 二、软件:Snort 、WinPcap 规则库: 实验内容 熟悉入侵检测软件Snort的安装与使用 三、实验原理 Snort是一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS 四.安装步骤 1.下载实验用的软件Snort、Snort的规则库snortrules 和WinPcap. 本次实验使用的具体版本是Snort 、和WinPcap 首先点击Snort安装 点击I Agree.同意软件使用条款,开始下一步,选择所要安装的组件: 全选后,点 击下一步: 选择安装的 位置,默认 的路径为 c:/Snort/, 点击下一 步,安装完 成。软件跳 出提示需要 安装 WinPcap 以 上 2.安装 WinPcap 点击 WinPcap安装包进行安装 点击下一步继续: 点击同意使用条款: 选择是否让WinPcap自启动,点击安装: 安装完成点击完成。 此时为了看安装是否成功,进入CMD,找到d:/Snort/bin/如下图:(注意这个路径是你安装的路径,由于我安装在d盘的根目录下,所以开头是d:)

输入以下命令snort –W,如下显示你的网卡信息,说明安装成功了!别高兴的太早,这只是安装成功了软件包,下面还要安装规则库: 3.安装Snort规则库 首先我们去Snort的官网下载Snort的规则库,必须先注册成会员,才可以下载。具体下载地址为,往下拉到Rules,看见Registered是灰色的,我们点击Sign in: 注册成功后,返回到这个界面就可以下载了。下载成功后将压缩包解压到 Snort的安装文件夹内:点击全部是,将会替换成最新的规则库。 4.修改配置文件 用文件编辑器打开d:\snort\etc\,这里用的是Notepad++,用win自带的写字板也是可以的。找到以下四个变量var RULE_PATH,dynamicpreprocessor,dynamicengine,alert_syslog分别在后面添加如下路径: var RULE_PATH d:\snort\rules var SO_RULE_PATH d:\snort\so_rules var PREPROC_RULE_PATH d:\snort\preproc_rules dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicpreprocessor file d:\snort\lib\snort_dynamicpreprocessor\ dynamicengine d:\snort\lib\snort_dynamicengine\ output alert_syslog: host=:514, LOG_AUTH LOG_ALERT 到现在位置配置完成,同样回到cmd中找到d:/Snort/bin/运行snort –v –i1(1是指你联网的网卡编号默认是1)开始捕获数据,如下: 运行一段时间后按Ctrl+c中断出来可以看见日志报告:

Snort中文手册范本

Snort 用户手册 Snail.W 第一章 snort简介 snort有三种工作模式:嗅探器、数据包记录器、网络入侵检测系统。嗅探器模式仅仅是从网络上读取数据包并作为连续不断的流显示在终端上。数据包记录器模式把数据包记录到硬盘上。网路入侵检测模式是最复杂的,而且是可配置的。我们可以让snort分析网络数据流以匹配用户定义的一些规则,并根据检测结果采取一定的动作。嗅探器所谓的嗅探器模式就是snort从网络上读出数据包然后显示在你的控制台上。首先,我们从最基本的用法入手。如果你只要把TCP/IP信息打印在屏幕上,只需要输入下面的命令:./snort -v 使用这个命令将使snort只输出IP和TCP/UDP/ICMP的信息。如果你要看到应用层的数据,可以使用:./snort -vd 这条命令使snort在输出信息的同时显示包的数据信息。如果你还要显示数据链路层的信息,就使用下面的命令:./snort -vde 注意这些选项开关还可以分开写或者任意结合在一块。例如:下面的命令就和上面最后的一条命令等价:./snort -d -v –e 数据包记录器如果要把所有的包记录到硬盘上,你需要指定一个日志目录,snort就会自动记录数据包:./snort -dev -l ./log 当然,./log目录必须存在,否则snort就会报告错误信息并退出。当snort在这种模式下运行,它会记录所有看到的包将其放到一个目录中,这个目录以数据包目的主机的IP地址命名,例如:192.168.10.1 如果你只指定了-l命令开关,而没有设置目录名,snort有时会使用远程主机的IP地址作为目录,有时会使用本地主机IP地址作为目录名。为了只对本地网络进行日志,你需要给出本地网络:./snort -dev -l ./log -h 192.168.1.0/24 这个命令告诉snort把进入C类网络192.168.1的所有包的数据链路、TCP/IP以及应用层的数据记录到目录./log中。如果你的网络速度很快,或者你想使日志更加紧凑以便以后的分析,那么应该使用二进制的日志文件格式。所谓的二进制日志文件格式就是tcpdump程序使用的格式。使用下面的命令可以把所有的包记录到一个单一的二进制文件中:./snort -l ./log -b 注意此处的命令行和上面的有很大的不同。我们勿需指定本地网络,因为所有的东西都被记录到一个单一的文件。你也不必冗余模式或者使用-d、-e功能选项,因为数据包中的所有容都会被记录到日志文件中。你可以使用任何支持tcpdump二进制格式的嗅探器程序从这个文件中读出数据包,例如:tcpdump或者Ethereal。使用-r功能开关,也能使snort读出包的数据。snort在所有运行模式下都能够处理tcpdump格式的文件。例如:如果你想在嗅探器模式下把一个tcpdump格式的二进制文件中的包打印到屏幕上,可以输入下面的命令:./snort -dv -r packet.log 在日志包和入侵检测模式下,通过BPF(BSD Packet Filter)接口,你可以使用许多方式维护日志文件中的数据。例如,你只想从日志文件中提取ICMP 包,只需要输入下面的命令行:./snort -dvr packet.log icmp 网络入侵检测系统snort最重要的用途还是作为网络入侵检测系统(NIDS),使用下面命令行可以启动这种模式:./snort -dev -l ./log -h 192.168.1.0/24 -c snort.conf snort.conf是规则集文件。snort会对每个包和规则集进行匹配,发现这样的包就采取相应的行动。如果你不指定输出目录,snort就输出到/var/log/snort目录。注意:如果你想长期使用snort作为自己的入侵检测系统,最好不要使用-v选项。因为使用这个选项,使snort向屏幕上输出一些信息,会大大降低snort的处理速度,从而在向显示器输出的过程中丢弃一些包。此外,在绝大多数情况下,也没有必要记录数据链路层的,所以-e选项也可以不用:./snort -d -h 192.168.1.0/24 -l ./log -c snort.conf 这是使用snort作为网络入侵检测系统最基本的形式,日志符合规则的包,以ASCII形式保存在有层次的目录结构中。网络入侵检测模式下的输出选项在NIDS模式下,有很多的方式来配置snort的输出。在默认情况下,snort以ASCII格式记录日志,使用full报警机制。如果使用full报警机制,snort会在之后打印报警消息。如果你不需要日志包,可以使用-N选项。 snort有6种报警机制:full、fast、socket、syslog、smb(winpopup)和none。其中有4个可以在命令行

https://www.360docs.net/doc/d717993675.html,数据库编程

https://www.360docs.net/doc/d717993675.html,数据库编程 1、https://www.360docs.net/doc/d717993675.html,的相关概念。 Microsoft的新一代技术,是ADO组件的后继者。 主要目的是在.NET Framework平台存取数据。 提供一致的对象模型,可以存取和编辑各种数据源的数据,即对这些数据源,提供了一致的数据处理方式。 https://www.360docs.net/doc/d717993675.html,保存和传递数据是使用XML格式。可实现与其他平台应用程序以XML文件进行数据交换。 2、数据访问类库的名称空间 针对不同的数据源,使用不同名称空间的数据访问类库,即数据提供程序。常用的数据源包括四种: Microsoft SQL Server数据源:使用System.Data.SqlClient名称空间。 OLEDB数据源:使用System.Data.OleDb名称空间。 ODBC数据源:使用System.Data.Odbc名称空间。 Oracle数据源:使用System.Data.OracleClient名称空间 要使用https://www.360docs.net/doc/d717993675.html, 来访问数据库,需要将相应的名称空间导入到应用程序中,如下:System.Data是通用的名称空间,其中包含组成ADO.NET核心体系结构的所有类。 System.Data.Oledb 名称空间供https://www.360docs.net/doc/d717993675.html, 管理提供程序访问支持OleDb的数据源时使用。 System.Data.SQLClient 名称空间供 SQL Server管理提供程序使用。该名称空间是专为 Microsoft SQL Server 而设计的,对于以前版本的 SQL Server,可以提高其性能。 如:using System.Data; using System.Data. SqlClient; System.Data.OleDb和System.Data.SqlClient名称空间的类名称相同,只是字头不同。 之所以分成两组类,主要目的是提供一组最佳化SQL Server数据库存取的类。 OleDb字头的类是使用OLEDB提供者数据源的数据库。例如Access和Oracle等数据库。 Sql字头的类只能使用在SQL Server7.0以上版本,直接和服务器端的SQL Server通信,因为不通过OLE DB和ODBC,所以可以明显提升整体的执行效率。 3、https://www.360docs.net/doc/d717993675.html,的组成 https://www.360docs.net/doc/d717993675.html,用于访问和处理数据的类库包含以下两个组件: .NET Framework 数据提供程序

VB[1].NET连接数据库的几种方法

Microsoft Visual https://www.360docs.net/doc/d717993675.html,是Microsoft Visual Basic的更新版本,它基于.NET的框架结构,能使用户非常容易地创建Microsoft Windows操作系统和网络的应用程序。使用Visual https://www.360docs.net/doc/d717993675.html,,可以快速地实现可视化开发网络应用程序、网络服务、Windows 应用程序和服务器端组件。另外,Visual https://www.360docs.net/doc/d717993675.html,为Windows应用程序提供了XCOPY部署,开发人员不再需要为DLL的版本问题担忧。Visual Basic现在已经真正成为面向对象以及支持继承性的语言。窗体设计器支持可视化继承,并且包含了许多新的特性,比如自动改变窗体大小、资源本地化以及可达性支持。数据类工具内在支持XML数据,在设计时数据绑定使用断开的数据。另外,Visual https://www.360docs.net/doc/d717993675.html,直接建立在.NET的框架结构上,因此开发人员可以充分利用所有平台特性,也可以与其他的.NET语言交互。 在这篇文章中我要跟大家讲的,是介绍Visual https://www.360docs.net/doc/d717993675.html,的数据库编程及其相关知识。 一、先介绍https://www.360docs.net/doc/d717993675.html,和https://www.360docs.net/doc/d717993675.html, ADO .NET由Microsoft ActiveX Data Objects (ADO)改进而来,它提供平台互用和可收缩的数据访问功能,是Visual https://www.360docs.net/doc/d717993675.html,进行数据库编程所使用的重要工具。https://www.360docs.net/doc/d717993675.html, 使用了某些ADO 的对象,如Connection 和Command 对象,并且还引入了新的对象。主要的新https://www.360docs.net/doc/d717993675.html, 对象包括DataSet、DataReader 和DataAdapter。 https://www.360docs.net/doc/d717993675.html,是.NET框架中另外一个很有用的用于数据库开发的类库。但是,在.NET FrameWork SDK1.0版中不包含https://www.360docs.net/doc/d717993675.html,,要使用https://www.360docs.net/doc/d717993675.html,请到微软网站下载,具体下载地址: https://www.360docs.net/doc/d717993675.html,/library/default.asp?url=/downloads/list /netdevframework.asp(文件名是odbc_net.msi)在默认情况下,安装路径是 “C:\Program File\https://www.360docs.net/doc/d717993675.html,\https://www.360docs.net/doc/d717993675.html,”。安装后的组件名为 Microsoft.Data.Odbc.dll文件。 添加ODBC .NET Data Provider的步骤: 启动Visual https://www.360docs.net/doc/d717993675.html,开发环境,选中菜单栏的[工具]—>[数据]—>[自定义工具箱],在弹出的[自定义工具箱]对话框中选[.Net 框架组件]单击[浏览]按钮,在“C:\Program File\https://www.360docs.net/doc/d717993675.html,\https://www.360docs.net/doc/d717993675.html,”目录下选择Microsoft.Data.Odbc.dll文件。接下来就在[自定义工具箱] 中选择“OdbcCommand”、“OdbcCommandBuilder”、“OdbcConnection”、“OdbcDataApdater” 后,单击[确定]。至此,完成了在Visual https://www.360docs.net/doc/d717993675.html,中加入ODBC .NET。 二、接下来介绍数据提供者(Data Provider) https://www.360docs.net/doc/d717993675.html,和https://www.360docs.net/doc/d717993675.html,两者共提供了三种数据提供者,其中https://www.360docs.net/doc/d717993675.html,提供两种(The SQL Server .NET Data Provider和The OLE DB .NET Data Provider )

使用SNORT观察网络数据包和TCP链接

任课教师:舒挺,张芳 《计算机网络》 (2013-2014学年第2学期) 实 验 报 告 学号:2012329620006 姓名:章钰沁 班级:12级计算机科学与技术(1)班

实验三:使用SNORT观察网络数据包和TCP链接 一、实验内容和要求 ●学会安装使用自由软件SNORT ●截获以太网数据包,并分析和描述TCP连接的三个阶段。 ●截获ARP协议数据包并进行分析 二、实验步骤 第一部分安装snort 1、下载snort-2_0_4.exe 网址:https://www.360docs.net/doc/d717993675.html,/dl/binaries/win32/snort-2_0_4.exe 2、下载WinPcap_3_0.exe http://winpcap.polito.it/install/bin/WinPcap_3_0.exe 3、安装snort和winpcap 4、打开DOS命令窗口COMMAND。进入snort的安装目录。Cd /snort/bin 5、执行snort –ev 出现以下屏幕,表示安装完成并能正常使用

6、用ctrl +C结束。 7、观察一个完整的TCP连接。 第二部分 1、在snort的工作目录中使用命令 snort –dev –l /snort/log 开始snort并将相应的log文件记录在log目录下。 2、另开一个命令窗口,键入命令 FTP https://www.360docs.net/doc/d717993675.html, 3、观察ftp命令窗口 4、打开相应的log目录 5、查找到相应的TCP连接,并用文本分析器打开。对照ftp命令窗口中出现的结果,分析刚 才的TCP连接过程。

第三部分 观察ARP协议 1、同二,打开SNORT并记录。 2、在另一命令窗口执行以下命令: arp –a 观察高速缓存 telnet 192.168.0.3 discard 注:和一个在ARP缓存中不存在的主机进行telnet连接。 quit 3、quit 4、分析所捕获的数据包,并且写出arp的全过程。

Snort详细安装步骤

Snort使用报告 一、软件安装 安装环境:windows 7 32bit 软件:Snort 2.9.5.5、WinPcap 4.1.1 规则库: snortrules-snapshot-2970.tar.gz 二、实验内容 熟悉入侵检测软件Snort的安装与使用 三、实验原理 Snort是一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS

四.安装步骤 1.下载实验用的软件Snort、Snort的规则库snortrules 和WinPcap. 本次实验使用的具体版本是Snort 2.9.5.5、snortrules-snapshot-2970.tar.gz 和WinPcap 4.1.3 首先点击Snort安装 点击I Agree.同意软件使用条款,开始下一步,选择所要安装的组件: 全选后,点击下一步:

选择安装的位置,默认的路径为c:/Snort/,点击下一步,安装完成。软件跳出提示需要安装WinPcap 4.1.1以上 2.安装WinPcap 点击WinPcap安装包进行安装 点击下一步继续:

点击同意使用条款: 选择是否让WinPcap自启动,点击安装:

安装完成点击完成。 此时为了看安装是否成功,进入CMD,找到d:/Snort/bin/如下图:(注意这个路径是你安装的路径,由于我安装在d盘的根目录下,所以开头是d:) 输入以下命令snort –W,如下显示你的网卡信息,说明安装成功了!别高兴的太早,这只是安装成功了软件包,下面还要安装规则库:

snort-windows平台安装

安装环境 主要硬件: ProLiant DL365 G1 2200MHZ*2 1024MB667MHZ * 4 主要软件: Windows Server 2003 + Sp2 MS SQL 2000 + Sp4 相关软件及下载地址: Apache_2.2.6-win32-x86 https://www.360docs.net/doc/d717993675.html, Php-5.2.4-Win32 https://www.360docs.net/doc/d717993675.html,/downloads.php Snort_2_8_0_Installer https://www.360docs.net/doc/d717993675.html,/dl/binaries/win32/ WinPcap_4_0_1 http://winpcap.polito.it/ base-1.3.8 https://www.360docs.net/doc/d717993675.html,/project/showfiles.php?group_id=103348 ActivePerl-5.6.1.635-MSWin32-x86 adodb502a https://www.360docs.net/doc/d717993675.html,/project/showfiles.php?group_id=42718 jpgraph-2.2 http://www.aditus.nu/jpgraph/jpdownload.php php5.2-win32-200710150430 https://www.360docs.net/doc/d717993675.html,/ eventwatchnt_v233 oinkmaster-2.0 https://www.360docs.net/doc/d717993675.html,/download.shtml 配置过程 先看一下软件在安装的过程中需要选择安装路径或解压缩路径时的大致目录结构 D:\win-ids>tree Folder PATH listing Volume serial number is 0006EE50 9C9B:B24B D:. +---adodb +---apache \_____D:\win-ids\apache\htdocs\base +---eventwatchnt +---oinkmaster +---perl +---php +---snort 1 安装apache 1.1: 设置server information,根据自己的实际情况进行修改 https://www.360docs.net/doc/d717993675.html, https://www.360docs.net/doc/d717993675.html, admin@https://www.360docs.net/doc/d717993675.html, “For all user on port 80…” 1.2安装路径 d:\win-ids\apache 完毕后应该可以看到apache在系统托盘上的图标了,在浏览器中打开http://127.0.0.1看是否有成功页面的提示?

VB数据库操作实例

VB数据库操作实例 工具/原料 VB数据库操作对很多初学者朋友感到比较吃力,目前教材中的实例对数据库操作都比较单一,很多朋友提议我做一个包括浏览、添加、修改、删除功能的数据库操作实例,下面这个实例就是一个这样的数据库操作实例。 步骤/方法 1. 1 《书库管理系统》是一个最简单的数据库操作实例,它包括浏览、添加、修改、删除功能的数据库操作,使用数据链接控件Adodc链接数据库、数据显示控件MSHFlexGrid显示数据库中的记录。 在新建工程时工具箱中是没有Adodc控件和MSHFlexGrid控件的,我们必须点击菜单中的【工程】-【部件】,在对话框中勾选“Microsoft ADO Data Control 6.0 (SP6)”和“Microsoft Hierarchical FlexGrid Control 6.0 (SP4)”,最后点击【确定】,这样Adodc控件和MSHFlexGrid控件就已经放置在工具箱中了。 其中Adodc控件的ConnectionString属性值是:"Provider=Microsoft.Jet.OLEDB.4.0;Data Source=家庭书架.mdb;Persist Security Info=False",它设置链接了“家庭书架.mdb”这个Access数据库,RecordSourc属性值是:"select 图书登记表.ID,图书登记表.名称,图书登记表.

书号,图书登记表.作者,图书登记表.出版社,图书登记表.出借状态,出借记录.借书人,出借记录.电话,出借记录.地址,图书登记表.备注,图书登记表.出借记录from 图书登记表,出借记录where 图书登记表.ID=出借记录.zhuID ORDER BY 图书登记表.ID",因为在“家庭书架.mdb”数据库中包含"图书登记表"和"出借记录"二个数据表,这是多表链接的典型的SQL语句。Adodc 的这二个属性值在VB的属性窗口进行编辑,你可以将上述属性值直接输入到相应的属性中,设置Visible的值为False,目的是在运行中不显示这个控件,其他属性默认值即可。 MSHFlexGrid控件的名称我们修改为MS1,它的属性设置稍稍比较麻烦:首先将它的DataSource属性在属性窗口设置为"Adodc1"; 然后在对象窗口右击控件,在下拉菜单中点击【属性】,在“通用”标签中修改行为3,修改列为11,修改固定行为0,修改固定列为0,如果数据链接没有问题,在属性的“带区”标签中可以看到列标题和列名称已经设置了,其他属性页的属性可以容许默认值,中点击【确定】即可。 另外在属性窗口设置MSHFlexGrid控件的BackColorBkg属性为&H00FFE0E0&,这个属性是控件底色的设置,然后设置BackColorFixed属性为&H00C0FFFF&,这个属性是控件数据显示标题的底色。其他默认值即可。 最后放置三个按钮,一个标签,三个Frame控件,在Frame1、Frame2、Frame3控件中分别放置9个标签(数组),8个文本框,一个下拉选择框,一个按钮,在Frame2、Frame3控件中分别放置一个标签,设置这个标签的Visible值为False,其他设置参考下图:设置和调整控件如上图后,设置数据库,在

Snort简明使用手册

Snort简明使用手册2007-03-22 22:28Snort2.6——USAGE(中文) 1.0 开始使用snort Snort不是很难使用,但是也存在着很多的命令行选项需要掌握,并且它们中许多很多时候并不能一起使用。这个文件的目的就是使新人能够更简单的使用snort。 在我们进行下一步之前,有一些关于snort的基本概念需要了解。snort能够配置成三种模式运行: 嗅探器(sniffer),包记录器(packet logger)和网络入侵检测系统(NIDS)。嗅探模式(sniffer mode)简单的读取网络中的数据包,并以连续的数据流显示在控制台上。包记录模式(packet logger mode)把捕获的数据包记录在磁盘上。网络入侵检测模式(NIDS mode)是最复杂的、有机的配置,在这个模式下,snort分析网络中的数据,并通过使用用户自定义的规则集进行模式匹配,并根据匹配的结果执行多种操作。 2.0 嗅探模式(sniffer mode) 首先,让我们从基础开始。如果你只是想要在屏幕上打印出TCP/IP的包头信息(嗅探模式),使用下面的命令: ./snort –v 使用这个命令运行snort,将只显示IP和TCP/UDP/ICMP头信息,而不显示任何其它信息。如果你想要查看传输的有效负载信息,可以使用如下命令: ./snort –vd 这条命令在打印协议头信息的同时也打印相应的包数据。如果你想要一个更详细的现实,可以使用下面的命令来打印出数据链路层头信息: ./snort –vde (注:这些选项参数能够分开或者拆散成任和结合的方式。比如上一个命令也可以写做这种方式: ./snort -d -v –e 来达到同样的效果) 3.0 包记录模式(PACKET LOGGER MODE) 好的,上面的命令运行的都相当的好。但是如果你想要记录包到磁盘上,你需要指定一个记录目录,然后snort将自动的进入包记录模式: ./snort -dev -l ./log 当然,这里假设你在当前目录下有一个叫做“log”的目录。如果没有这个目录,snort将退出并返回错误信息。当snort以这种模式运行,它收集所有捕获的数据包,并根据数据包中一个主机的IP地址放入对应的目录中。 如果你只是简单的指定“-l”选项,你可能会发现snort有时使用远程计算机的地址作为存放数据包的目录,有时使用本地主机的地址。为了比较本地的网络,你需要告诉snort本地网络的信息: ./snort -dev -l ./log -h 192.168.1.0/24 这条指令让snort能够记录数据链路信息和TCP/IP头和应用数据到目录./log,并且记录和 192.168.1.0段C类网络相关的包信息。所有进来的包将记录到记录文件夹中对应的子文件夹中,子文件夹以远程主机(非192.168.1主机)的地址命名。注意,如果两个主机都是在本地网络内,然后他们将根据两个中高的端口号来记录,在端口号相等的情况下,将使用源地址来记录。 如果你在一个高速网络中,又或你想要使用一个更紧凑的格式来记录数据包为以后的分析所用,你可以考虑使用“二进制模式”来记录。二进制模式采用“tcpdump 格式”来记录数据包到指定目录下的单

实训-Snort安装与配置

Snort安装与配置 Snort是免费NIPS及NIDS软件,具有对数据流量分析和对网络数据包进行协议分析处理的能力,通过灵活可定制的规则库(Rules),可对处理的报文内容进行搜索和匹配,能够检测出各种攻击,并进行实时预警。 Snort支持三种工作模式:嗅探器、数据包记录器、网络入侵检测系统,支持多种操作系统,如Fedora、Centos、FreeBSD、Windows等,本次实训使用Centos 7,安装Snort 2.9.11.1。实训任务 在Centos 7系统上安装Snort 3并配置规则。 实训目的 1.掌握在Centos 7系统上安装Snort 3的方法; 2.深刻理解入侵检测系统的作用和用法; 3.明白入侵检测规则的配置。 实训步骤 1.安装Centos 7 Minimal系统 安装过程不做过多叙述,这里配置2GB内存,20GB硬盘。 2.基础环境配置 根据实际网络连接情况配置网卡信息,使虚拟机能够连接网络。 # vi /etc/sysconfig/network-scripts/ifcfg-eno16777736 TYPE="Ethernet" BOOTPROTO="static" DEFROUTE="yes" IPV4_FAILURE_FATAL="no" NAME="eno16777736" UUID="51b90454-dc80-46ee-93a0-22608569f413" DEVICE="eno16777736" ONBOOT="yes" IPADDR="192.168.88.222" PREFIX="24" GATEWAY="192.168.88.2" DNS1=114.114.114.114 ~

snort规则选项

snort规则选项 规则选项组成了入侵检测引擎的核心,既易用又强大还灵活。所有的snort规则选项用分号";"隔开。规则选项关键字和它们的参数用冒号":"分开。按照这种写法,snort中有42个规则选 项关键字。 msg - 在报警和包日志中打印一个消息。 logto - 把包记录到用户指定的文件中而不是记录到标准输出。 ttl - 检查ip头的ttl的值。 tos 检查IP头中TOS字段的值。 id - 检查ip头的分片id值。 ipoption 查看IP选项字段的特定编码。 fragbits 检查IP头的分段位。 dsize - 检查包的净荷尺寸的值。 flags -检查tcp flags的值。 seq - 检查tcp顺序号的值。 ack - 检查tcp应答(acknowledgement)的值。 window 测试TCP窗口域的特殊值。 itype - 检查icmp type的值。 icode - 检查icmp code的值。 icmp_id - 检查ICMP ECHO ID的值。 icmp_seq - 检查ICMP ECHO 顺序号的值。 content - 在包的净荷中搜索指定的样式。 content-list 在数据包载荷中搜索一个模式集合。 offset - content选项的修饰符,设定开始搜索的位置。 depth - content选项的修饰符,设定搜索的最大深度。 nocase - 指定对content字符串大小写不敏感。 session - 记录指定会话的应用层信息的内容。 rpc - 监视特定应用/进程调用的RPC服务。 resp - 主动反应(切断连接等)。 react - 响应动作(阻塞web站点)。 reference - 外部攻击参考ids。 sid - snort规则id。 rev - 规则版本号。 classtype - 规则类别标识。 priority - 规则优先级标识号。 uricontent - 在数据包的URI部分搜索一个内容。 tag - 规则的高级记录行为。 ip_proto - IP头的协议字段值。 sameip - 判定源IP和目的IP是否相等。 stateless - 忽略刘状态的有效性。 regex - 通配符模式匹配。 distance - 强迫关系模式匹配所跳过的距离。 within - 强迫关系模式匹配所在的范围。

.Net-数据库操作实验报告

实验报告 课程名称:.NET程序设计实验类型:设计性 实验项目名称:数据库操作 学生姓名专业:班级:学号: 同组学生姓名:指导老师: 实验地点:实验日期:年月日 注:填写文字均采用宋体5号 一、实验目的和要求 目的:数据库操作 要求:.NET程序设计课程实验要求充分利用.NET Framework、运用一种.NET程序设计语言设计程序、在指定的开发环境中编辑和调试程序、以充分的数据运行和测试程序,在以锻炼解决实际问题的能力,培养严谨的治学态度。 二、实验内容(实验内容的具体描述) 1 访问数据库:通过设计窗体利用DataGridView控件的任务向导建立https://www.360docs.net/doc/d717993675.html,对象,实现数据浏览。首先建立连接,它指定关于数据库的连接参数。然后创建数据集,它存储程序中要用到的一个或多个数据库表。接着创建数据适配器,它负责从数据库检索数据或更新数据。这样数据集中的数据就可以被绑定到窗体的控件上,并根据需要显示。 2 维护数据:以学生记录的添加、修改和删除为例,通过使用https://www.360docs.net/doc/d717993675.html,中的Command类并配合SQL语句获取和更新数据库数据。充分利用对象的继承性和多态性完成所有基础数据的增加、修改和删除。 三、实验环境(所使用的平台和相关软件) Windows XP Microsoft Visual Studio 2010 关系数据库:scores.mdb

处理器 Intel(R) Core(TM)2 Duo CPU T8100 @ 2.10GHz 2.10GHz 内存(RAM) 2.0 GB 系统类型 32位操作系统 四、实验步骤(设计思想和实现步骤) 1访问数据库 ①启动visualstudio,打开“学生成绩管理系统”项目,打开“浏览”窗体 ②打开工具箱窗口,单击所有windows窗体中的splitcontainer控件,置于浏览窗体,设置其Dock属性为Fill,orientation属性为horizontal。 ③打开工具箱,单击datagridview控件,在splitcontainer控件的上部单击,将datagridview 控件命名为“dgv上区域”,设置Dock属性为fill ④同步骤三,在splitcontainer控件的下部用datagridview控件建立另一个显示区域,命名为“dgv下区域”,设置Dock属性为Fill。 ⑤在浏览窗体中单击上区域右上角的箭头,打开DataGridView任务向导,不要选中启用添加,启用编辑,启用删除三个复选框,添加项目数据源,打开数据源配置向导。

块是Snort体系中两个重要的部分,预处理器在Snort应用规则前处理

与处理器和输出模块是Snort体系中两个重要的部分,预处理器在Snort应用规则前处理接收到的数据。输出模块输出Snort探测机制所产生的数据。数据包通过Snort的流程图如图4-1所示。被捕获的数据包首先经过预处理器,然后,经过探测引擎根据规则处理。根据规则处理的结果,输出处理器处理日志或者告警。 Snort允许你对预处理器和输出模块进行配置,这些工作可以通过修改snort.conf来完成。在本书中,输入插件和预处理器是同一概念,输出插件和输出模块也是同一概念。本章将对这些组件进行讨论。 4.1预处理器 当Snort接收到数据包的时候,主探测引擎并不能对它们进行处理和应用规则,比如,数据包有可能是分片的,需要重新组装,预处理器就是做这样的工作,使数据能够被探测引擎处理,另外,一些预处理器还可以做一些其它工作,比如探测包中的一些明显错误。下面给你介绍预处理器如何工作。 在安装过程中,你可以在编译的时候选择对各种预处理器的支持。各种预处理器的配置参数在snort.conf中调整,你可以在通过这个文件打开或者关闭某个预处理器。 捕获的包要经过所有已经打开的预处理器,不能跳过,因此如果你如果打开了大量的预处理器,就会降低Snort的运行速度。 在snort.conf中,你可以用preprocessor关键字打开预处理器,格式如下: preprocessor