Windows下Aircrack-ng for windows工具包破解无线网络密码的使用说明及下载地址

Aircrack-ng for Windows

使用Aircrack-ng for Windows破解WPA(转)

下载地址:https://www.360docs.net/doc/d77949589.html,/tn/wp-content/uploads/2010/10/aircrack-ng-1.1-win.zip

(打开迅雷,复制下载地址,然后新建下载任务,即可下载)

由于在Windows环境下不能如Linux环境般直接调用无线网卡,所以需要使用其他工具将无线网卡载入,以便攻击工具能够正常使用。在无线攻击套装Aircrack-ng的Windows版本下内置了这样的工具,就是airserv-ng。

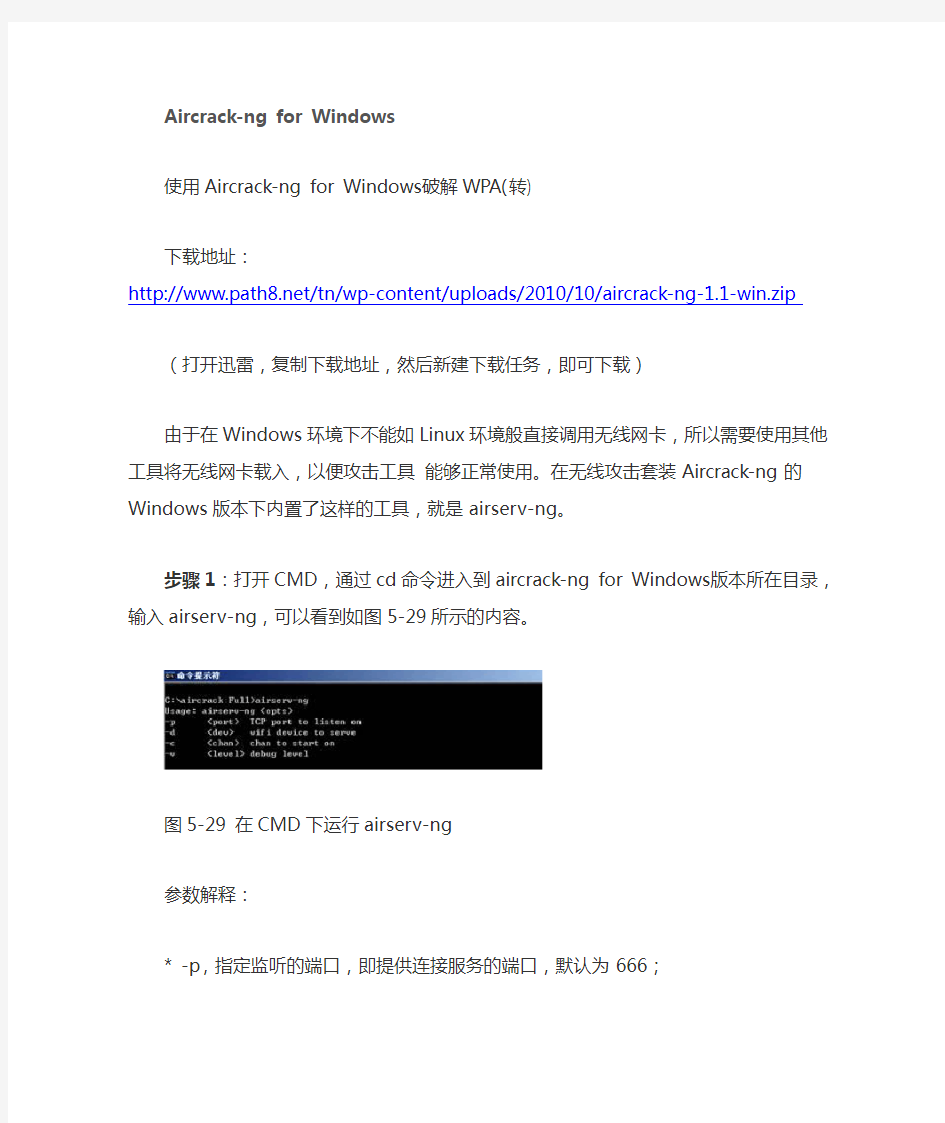

步骤1:打开CMD,通过cd命令进入到aircrack-ng for Windows版本所在目录,输入airserv-ng,可以看到如图5-29所示的内容。

图5-29 在CMD下运行airserv-ng

参数解释:

* -p,指定监听的端口,即提供连接服务的端口,默认为666;

* -d,载入无线网卡设备,需要驱动支持;

* -c,指定启动工作频道,一般设置为预攻击AP的工作频道,默认为1;

* -v,调试级别设定。

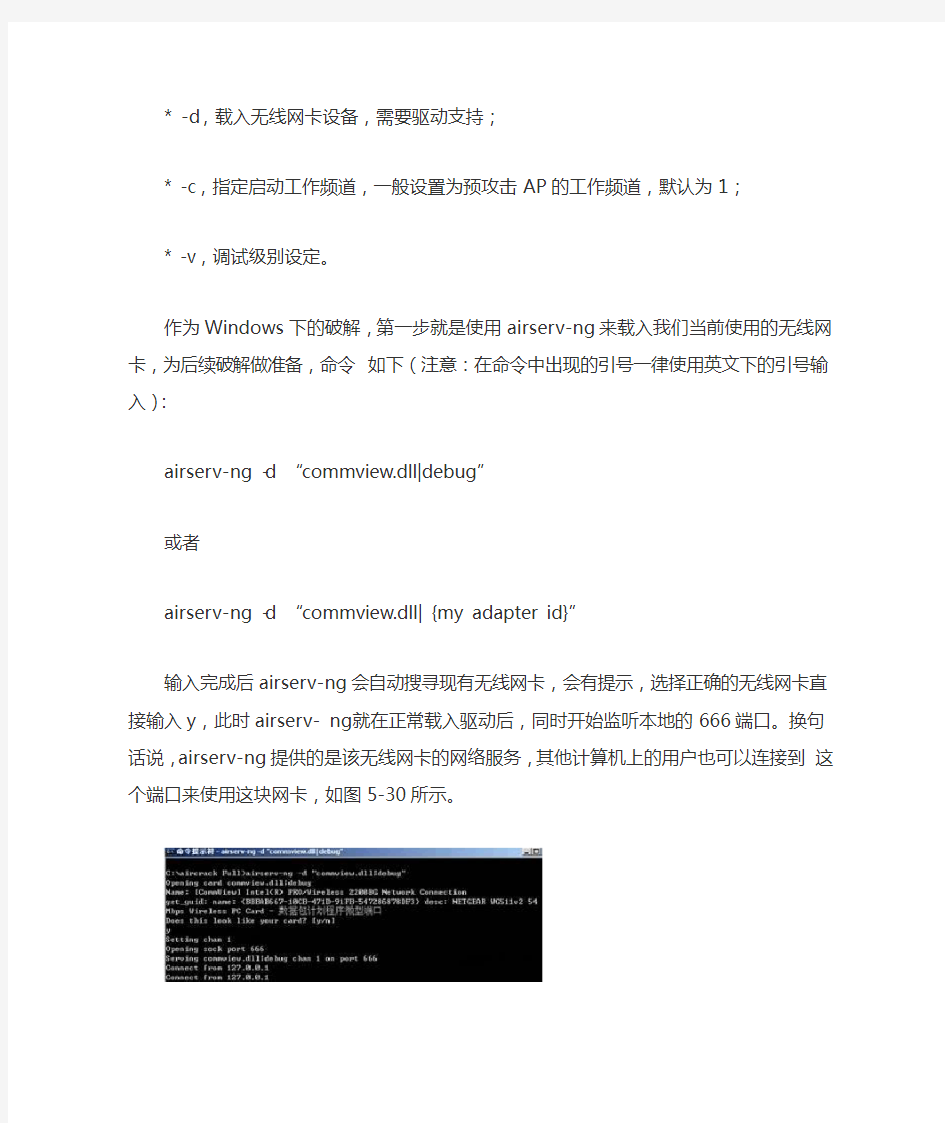

作为Windows下的破解,第一步就是使用airserv-ng来载入我们当前使用的无线网卡,为后续破解做准备,命令如下(注意:在命令中出现的引号一律使用英文下的引号输入):

airserv-ng -d “commview.dll|debug”

或者

airserv-ng -d “commview.dll| {my adapter id}”

输入完成后airserv-ng会自动搜寻现有无线网卡,会有提示,选择正确的无线网卡直接输入y,此时airserv- ng就在正常载入驱动后,同时开始监听本地的666端口。换句话说,airserv-ng

提供的是该无线网卡的网络服务,其他计算机上的用户也可以连接到这个端口来使用这块网卡,如图5-30所示。

图5-30 airserv-ng工作中

步骤2:现在可以使用airodump-ng来搜索当前无线环境了。注意,要另开启一个CMD,再输入如下命令:

airodump-ng 127.0.0.1:666

这里在IP地址处输入为本机即127.0.0.1,端口采用的是默认的666。

图5-31 在CMD下运行airodump-ng

如图5-31所示,当确定预攻击目标AP的频道后,使用组合键Ctrl + C中断,即可使用如下参数来精确定位目标:

airodump-ng –channel number -w filename 127.0.0.1:666

这里输入“airodump-ng –channel 7 -w onewpa 127.0.0.1:666”,回车后可看到如图5-32所示的内容。

图5-32 在CMD下运行airodump-ng进行抓包

步骤3:现在,就可以和前面在BackTrack 2中讲述的一样进行Deauth攻击了,另开启一个CMD,输入(如图5-33所示):

aireplay-ng -0 1 -a AP’s MAC 127.0.0.1:666

参数解释参考前面对应章节。

图5-33 进行Deauth攻击

在个别情况下,可能会在上面命令结束时出现wi_write<>:Operation now progress这样的提示,这个提示在很多无线网卡下都会出现,意思是当前进程调用被占用时,Deauth攻击在大多数情况下并不会受此影响。

步骤4:再开启一个CMD,输入命令查看是否捕获到WPA握手数据包。命令如下:

aircrack-ng 捕获的数据包名

如果没有捕获到WPA握手数据包,就会有如图5-34所显示的“0 handshake”,这个时候切回到刚才aireplay-ng所在的CMD中重复进行Deauth攻击。

图5-34 没有获取到WPA握手数据包

攻击过程中注意观察airodump-ng工作界面,当右上角出现如图5-35所示的提示时,就表示成功截获到WPA握手数据包了。

图5-35 成功获取到WPA握手数据包

此时再次使用aircrack-ng 打开捕获的数据包,就可以看到截获到WPA <1 handshake>的显示了,如图5-36所示,接下来便可以进行WPA本地破解了。

图5-36 载入破解时成功识别出获得的WPA握手数据包

破解WPA-PSK输入命令如下:

aircrack-ng -w password.txt onewpa*.cap

这里介绍一个小技巧,可以在输入数据包名后面加一个*号,来自动将捕获的该名称的所有数据包整合导入。回车后,显示如图5-37所示。

图5-37 在CMD下破解WPA-PSK加密

如同在Linux下破解WPA一般耐心地等待,就可以看到WPA密钥成功解出了,如图5-38所示。

图5-38 成功破解出WPA-PSK密码

千锋网络安全教程:第5章、扫描与密码暴破-千锋_各类服务密码爆破

口令破解 口令安全威胁 - 概述 现在很多地方都以用户名(账号)和口令(密码)作为鉴权的方式,口令(密码)就意味着访问权限。口令(密码)就相当于进入家门的钥匙,当他人有一把可以进入你家的钥匙,想想你的安全、你的财务、你的隐私、害怕了吧。例如网站后台、数据库、服务器、个人电脑、QQ、邮箱等等 - 口令安全现状 @ 弱口令 类似于123456、654321、admin123 等这样常见的弱密码。 @ 默认口令 很多应用或者系统都存在默认口令。比如phpstudy 的mysql 数据库默认账密[root/root],Tomcat 管理控制台默认账密[tomcat/tomcat]等。 @ 明文传输 比如http、ftp、telnet 等服务,在网络中传输的数据流都是明文的,包括口令认证信息等。这样的服务,就有被嗅探的风险。 破解方式 - 暴力破解 暴力破解就是利用所有可能的字符组成密码,去尝试破解。这是最原始,粗暴的破解方法,根据运算能力,如果能够承受的起时间成本的话,最终一定会爆破出密码。下表是 下图为用真空密码字典生成器,生成的1到8位数的小写字母和数字字典,约占用空间。

- 字典破解 如果能通过比较合理的条件,筛选或者过滤掉一些全字符组合的内容,就会大幅降低爆破的成本。我们把筛选出的密码组合成特定的字典。在用字典爆破密码也是可以的,但是这样做有可能会漏掉真正的密码。密码字典大致分为以下几类。 @ 弱口令字典 比如123456,admin 等这样的默认口令或弱口令。 @ 社工字典 人们在设置密码的时候,往往为了便于记忆,密码的内容和组合会与个人信息有关,比如常见的密码组合“名字+生日”。社工字典更具针对性,准确率也比较高。 下图为,根据提供的用户信息,使用亦思社会工程学字典生成器生成的用户可能使用的密码,通过此字典进行密码破解。

Kali Linux无线网络渗透测试教程2章

Kali Linux无线网络渗透测试教程(内部资料) Kali Linux无线网络渗透测试教程 大学霸 https://www.360docs.net/doc/d77949589.html,

前言 Kali Linux是业内最知名的安全渗透测试专用操作系统。它的前身就是业界知名的BackTrack操作系统。BackTrack在2013年停止更新,转为Kali Linux。Kali Linux集成了海量渗透测试、网络扫描、攻击等专用工具。通过系统更新,用户可以快速获取最新的各类工具。所以,Kali Linux是专业人员的不二选择。 当今,由于无线网络使用方便,无线网络的应用非常广泛。并且无线网络的搭建也比较简单,仅需要一个无线路由器即可实现。由于无线网络环境中,数据是以广播的形式传输,因此引起了无线网络的安全问题。在无线路由器中,用户可以通过设置不同的加密方法来保证数据的安全。但是,由于某些加密算法存在的漏洞,使得专业人员可以将其密码破解出来。 本教程就针对无线网络存在的安全问题,介绍了对各种加密方式实施渗透的方法,如PIN、WEP、WPA/WPA2、WPA+RADIUS。通过对无线网络实施渗透,可以获取到无线网络的各种信息。本教程还介绍了使用Wireshark捕获无线网络的数据包,并进行分析。 1.学习所需的系统和软件 ? 安装Kali Linux操作系统 ? 大功率的USB无线网卡 2.学习建议 大家学习之前,可以致信到xxxxxxxxxx,获取相关的资料和软件。如果大家在学习过程遇到问题,也可以将问题发送到该邮箱。我们尽可能给大家解决。

目 录 第1章 搭建渗透测试环境1.1 什么是渗透测试1.2 安装Kali Linux 操作系统1.2.1 在物理机上安装Kali Linux 1.2.2 在VMware Workstation 上安装Kali Linux 1.2.3 安装VMware tools 1.2.4 升级操作系统1.3 Kali Linux 的基本配置1.3.1 配置软件源1.3.2 安装中文输入法1.3.3 虚拟机中使用USB 设备第2章 WiFi 网络的构成2.1 WiFi 网络概述2.1.1 什么是WiFi 网络2.1.2 WiFi 网络结构2.1.3 WiFi 工作原理2.1.4 AP 常用术语概述2.2 802.11协议概述2.2.1 频段2.2.2 使用WirelessMon 规划频段2.2.3 带宽2.3 配置无线AP 2.3.1 在路由器上设置AP 2.3.2 在随身WiFi 上设置AP 第3章 监听WiFi 网络3.1 网络监听原理3.1.1 网卡的工作模式 (43) 3.1.2 工作原理 (43) 3.2 配置管理无线网卡 (44) 3.2.1 Linux 支持的无线网卡 (44) 3.2.2 虚拟机使用无线网卡 (46) 3.2.3 设置无线网卡 (46) 3.3 设置监听模式 (50) 3.3.1 Aircrack-ng 工具介绍 (50) 3.3.2 Aircrack-ng 支持的网卡 (51) (1) (1) (2) (2) (14) (18) (19) (24) (24) (24) (26) (30) (30) (30) (30) (31) (31) (32) (32) (33) (37) (38) (38) (40) (43) (43)

Kali-Linux渗透测试实战-1.1

1.1 Kali Linux简介 如果您之前使用过或者了解BackTrack系列Linux的话,那么我只需要简单的说,Kali是BackTrack 的升级换代产品,从Kali开始,BackTrack将成为历史。 如果您没接触过BackTrack也没关系,我们从头开始了解Kali Linux。 按照官方网站的定义,Kali Linux是一个高级渗透测试和安全审计Linux发行版。作为使用者,我简单的把它理解为,一个特殊的Linux发行版,集成了精心挑选的渗透测试和安全审计的工具,供渗透测试和安全设计人员使用。也可称之为平台或者框架。 Kali Linux 作为Linux发行版,Kali Linux是在BackTrack Linux的基础上,遵循Debian开发标准,进行了完全重建。并且设计成单用户登录,root权限,默认禁用网络服务。 关于系统特性,定制,在不同设备上的安装,请在Kali Linux官网上查阅,。官网上还有一份中文版的说明文档,但是我总觉得要么是自动翻译的,要么是外国人自行翻译的,读起来非常不通顺,但是仍然可作为参考,见。

中文文档 因为本书的核心内容是渗透测试,Kali Linux只是平台,更多的关于系统本身的内容不会详细介绍。下面我们来看看Kali自带的工具集,介绍完这些工具,相信你也就了解了Kali Linux的功能。

上图是安装完Kali Linux(在下一节,会简单介绍虚拟机下Kali Linux的安装和配置)系统自带的工具集。最顶层是十佳安全工具,这些工具都被包含在下面的工具分类中。 Kali Linux将所带的工具集划分为十四个大类,这些大类中,很多工具是重复出现的,因为这些工具同时具有多种功能,比如nmap既能作为信息搜集工具也能作为漏洞探测工具。其中大部分工具的使用,都会在之后的章节中做介绍和实例演示。另外,这里介绍的工具都是系统默认推荐的工具,我们也可以自行添加新的工具源,丰富工具集。根据笔者的经验,绝大多数情况下,系统推荐的工具已经足够使用了。一些专用工具,会在特定的测试场景下被引入,在后续章节中会详细说明。 信息搜集 信息搜集工具集又分为DNS分析、IDS/IPS识别、SMB分析、SMTP分析、SNMP分析、SSL分析、VoIP 分析、VPN分析、存活主机识别、电话分析、服务指纹识别、流浪分析、路由分析、情报分析、系统指纹识别共15个小分类。 信息搜集工具分类 DNS分析包含dnsdict6、dnsenum等12个工具,如下图。

KailLinux渗透测试实训手册第三章

Kali Linux渗透测试实训手册 (内部资料) 大学霸 https://www.360docs.net/doc/d77949589.html,

前言 Kali Linux是业内最知名的安全渗透测试专用操作系统。它的前身就是赫赫有名的BackTrack操作系统。BackTrack在2013年停止更新,转为Kali Linux。Kali Linux集成了海量渗透测试、攻击等专用工具。通过系统更新,用户可以快速获取最新的各类工具。所以,Kali Linux是专业人员的不二选择。 渗透测试是一门操作性极强的学科。掌握该技能的最佳方式就是大量实践操作,尤其是对于新手用户。本教程分析渗透测试常见操作,精选出91个典型渗透实例。针对这些实例,都进行详细讲解,从而帮助读者快速掌握Kali Linux渗透测试技能。 1.学习所需的系统和工具 ?安装Kali Linux 1.0.7操作系统 ?安装Windows 7/XP操作系统 ?安装Metasploit操作系统 ?无线网卡 注意:以下工具需要额外安装。对应工具包请到对应网站下载,也可以发邮件索取对应软件。 ?VMware Workstation ?PuTTY ?Xming ?Metasploitable ?Win32 DiskImage ?Veil ?Xplico ?Subterfue ?Mimikatz ?Easy-Creds 2.学习建议 大家学习之前,可以致信到xxxxxxxxxxxx,获取相关的资料和软件。如果大家在学习过程遇到问题,也可以将问题发送到该邮箱。我们尽可能给大家解决。

目录 第1章安装Kali Linux (1) 1.1 物理机安装Kali Linux (1) 1.2 虚拟机安装Kali Linux (11) 1.3 树莓派安装Kali Linux (16) 1.4 远程连接Kali Linux (17) 1.5 远程连接Kali图形界面 (19) 1.6 更新Kali Linux (21) 1.7 添加软件源 (24) 1.8 安装中文输入法 (25) 1.9 安装Metasploitable 2 (26) 第2章Metasploit实战 (30) 2.1 MSF终端 (30) 2.2 选择渗透攻击模块 (31) 2.3 设置渗透攻击选项 (34) 2.4 选择目标类型 (35) 2.5 选择攻击载荷 (38) 2.6 设置攻击载荷选项 (38) 2.7 启动渗透攻击 (39) 2.8 Meterpreter基本命令 (40) 2.9 捕获控制设备信息 (47) 2.10 运行脚本 (49) 2.11 恢复目标主机删除的文件 (52) 第3章信息收集 (55) 3.1 Recon-NG框架 (55) 3.2 ARP侦查工具——Netdiscover (59) 3.3 端口扫描器——Zenmap (60) 3.4 黑暗搜索引擎工具——Shodan (62) 第4章攻击主机 (67) 4.1 网络扫描和嗅探工具——Nmap (67) 4.2 在Metasploit中扫描 (74) 4.3 免杀Payload生成工具——Veil (80) 4.4 提升权限 (90) 4.5 捕获和监视网络数据 (92) 4.6 在Metasploit中捕获包 (95) 4.7 pcap文件解析工具——Xplico (98) 4.8 浏览器渗透攻击框架——BeEF (105)

WiFi渗透从入门到精通

【WiFi】渗透从入门到精通 路由器wps功能漏洞 路由器使用者往往会因为步骤太过麻烦,以致干脆不做任何加密安全设定,因而引发许多安全上的问题。WPS用于简化Wi-Fi无线的安全设置和网络管理。它支持两种模式:个人识别码(PIN)模式和按钮(PBC) 模式。路由器在出产时默认都开启了wps但这真的安全么!在2011年12月28日,一名名叫Stefan Viehbock的安全专家宣布,自己发现了无线路由器中的WPS(Wi-Fi Protected Setup)漏洞,利用这个漏洞可以轻易地在几小时内破解WPS使用的PIN码以连上无线路由器的Wifi网络。 个人识别码(PIN) 有人可能会问了什么是pin码?WPS技术会随机产生一个八位数字的字符串作为个人识别号码(PIN)也就是你路由底部除了后台地址账号密码之后的一组八位数的数字,通过它可以快速登录而不需要输入路由器名称和密码等。 Pin码会分成前半四码和后半四码。前四码如果错误的话,那路由器就会直接送出错误讯息,而不会继续看后四码,意味着试到正确的前四码,最多只需要试10000 组号码。一旦没有错误讯息,就表示前四码是正确的,而我们便可以开始尝试后四码。后四码比前四码还要简单,因为八码中的最后一码是检查码,由前面七个数字产生,因此实际上要试的

只有三个数字,共一千个组合。这使得原本最高应该可达一千万组的密码组合(七位数+检查码),瞬间缩减到仅剩11,000 组,大幅降低破解所需的时间。 根据路由MAC地址算出默认pin码 另外有种更快破解wifi的方法就是根据路由MAC地址(MAC是路由器的物理地址,是唯一的识别标志)算出默认出产时的pin码,还可以通过别人共享的找到pin码! 抓取握手包破解 提前条件是有客户端连接wifi.另外作者是不会讲破解wep的.使用的小伙伴好自为之. 就简单介绍下原理吧一个TCP包走进一家酒吧,对服务员说:“给我来瓶啤酒”。服务员说:“你要来瓶啤酒?”。TCP包说:“是的,来瓶啤酒”服务员说:“好的” 1、当一个无线客户端与一个无线AP连接时,先发出连接认证请求(握手申请:你好!) 2、无线AP收到请求以后,将一段随机信息发送给无线客户端(你是?) 3、无线客户端将接收到的这段随机信息进行加密之后再发送给无线AP (这是我的名片) 4、无线AP检查加密的结果是否正确,如果正确则同意连接(哦~原来是自己人呀!) 通常我们说的抓“握手包”,是指在无线AP与它的一个合法客户端在进行认证时,捕获“信息原文”和加密后的“密文”。利用Deauth验证攻击。

如何使用Airgeddon搭建基于软件的WIFI干扰器

如何使用Airgeddon搭建基于软件的WIFI干扰器 Airgeddon是一款能够进行Wi-Fi干扰的多Bash网络审计工具,它可以允许你在未加入目标网络的情况下设置目标,并且断开目标网络中的所有设备。Airgeddon可以运行在 Kali Linux上,我会向你展示攻击者如何在小巧廉价的Raspberry Pi上安装,配置和使用干扰功能。如果正确完成了以上步骤,它将发挥难以置信的拒绝服务能力。这个工具之前受到了很多关注,所以我想通过攻击者使用电子战技术(如干扰)使无线摄像机无法正常工作为例来开始我的Airgeddon系列。电子战是一个相当新的概念,现今,GPS,WIFI等已经改变了我们的生活方式,然而攻击它们也随之成为了可能。攻击无人机(UAV)或网络摄像头的方法有很多,但是值得注意的是,它们的数据连接部分往往是很脆弱的。电子战可以在避免直接与这些系统交互的情况下破坏及操 纵这些自动化设备所依赖的数据库连接。如果失去了可靠的连接,这些设备往往就会停止工作。黑客如何使用电子战技术电子战一直是一些大新闻的核心。美国军方已经在无人机方面投入了大量自动化资源,但是像伊朗这样的对立国家也制定了破坏这些系统的策略。他们可以通过干扰美国间谍无人机的控制信号,同时发送错误的GPS数据,这样一来可 以将无人机欺骗到错误地点并捕获无人机。俄罗斯军方为了

让美军的装置无用武之地,也在干扰和电子战创新方面下了血本,目前俄罗斯甚至演示了通过一次飞行打击美军军舰动力能源,从而使其失去作战能力。这些强大的攻击大多是基于硬件的,且这些硬件大多是非法的或极其昂贵的设备。幸运的是,并不是所有的技术都依赖于硬件。今天我们会向任何使用Kali linux的人展示基于软件的攻击。解除认证攻击在本文中,我们所说的“干扰”是指针对WIFI网络的拒绝服务攻击(DoS)。软件干扰不会像硬件干扰那样压制信号(如GPS欺骗),它会通过伪造数据包来不断请求范围内的所有设备断开连接。该过程如下所示:这种攻击对任何WiFi网络都是有效的,且无需通过网络认证或知道密码。如何干扰无线IP摄像头在现在的场景中,我们希望使连接到网络“HAZELBEAR”的无线摄像头停止工作。众所周知,一些摄像头依靠WIFI连接将视频流传输到服务器。为了破坏这一环节,我们将用Airgeddon将所有设备从“HAZELBEAR”中离线,这样就没办法传输了。开始前的准备工作Airgeddon 可以在Kali Linux上运行,你可以按照本演示在虚拟机中进行操作,也可以在一个35美元的树莓派上运行,如果你不知道怎么在树莓派上安装Kali Linux,请参阅这篇文章或这篇文章。本教程将着重于在Kali Linux上安装和使用Airgeddon。它也可以在其他的操作系统上运行,包括Wifislax,Backbox,Parrot,BlackArch和Cyborg Hawk。

第3 章 监听 WiFi 网络

第3章监听WiFi网络 网络监听是指监视网络状态、数据流程,以及网络上信息传输。通常需要将网络设备设定成监听模式,就可以截获网络上所传输的信息。这是渗透测试使用最好的方法。WiFi 网络有其特殊性,所以本章讲解如何监听WiFi网络。 3.1 网络监听原理 由于无线网络中的信号是以广播模式发送,所以用户就可以在传输过程中截获到这些信息。但是,如果要截获到所有信号,则需要将无线网卡设置为监听模式。只有在这种模式下,无线网卡才能接收到所有流过网卡的信息。本节将介绍网络监听原理。 3.1.1 网卡的工作模式 无线网卡是采用无线信号进行数据传输的终端。无线网卡通常包括4种模式,分别是广播模式、多播模式、直接模式和混杂模式。如果用户想要监听网络中的所有信号,则需要将网卡设置为监听模式。监听模式就是指混杂模式,下面将对网卡的几种工作模式进行详细介绍。如下所述。 (1)广播模式(Broad Cast Model):它的物理地址(Mac)是0Xffffff的帧为广播帧,工作在广播模式的网卡接收广播帧。 (2)多播传送(MultiCast Model):多播传送地址作为目的物理地址的帧可以被组内的其他主机同时接收,而组外主机却接收不到。但是,如果将网卡设置为多播传送模式,它可以接收所有的多播传送帧,而不论它是不是组内成员。 (3)直接模式(Direct Model):工作在直接模式下的网卡只接收目的地址是自己Mac 地址的帧。 (4)混杂模式(Promiscuous Model):工作在混杂模式下的网卡接收所有的流过网卡的帧,通信包捕获程序就是在这种模式下运行的。 网卡的默认工作模式包含广播模式和直接模式,即它只接收广播帧和发给自己的帧。如果采用混杂模式,一个站点的网卡将接收同一网络内所有站点所发送的数据包。这样,就可以到达对于网络信息监视捕获的目的。 3.1.2 工作原理 由于在WiFi网络中,无线网卡是以广播模式发射信号的。当无线网卡将信息广播出

spoonwep2在linux下安装使用教程

Backtrack 4(BT4) 下载地址:https://www.360docs.net/doc/d77949589.html,/download/Soft/Soft_18788.htm 使用教程:https://www.360docs.net/doc/d77949589.html,/articles/hacker/mimapojie/2009/0901/620.html BackTrack4是基于Slackware和SLAX的自启动运行光盘,它包含了一套安全及计算机取证工具。它其实是依靠融合Auditor Security Linux和WHAX(先前的Whoppix)而创建成的。 文章转载自网管之家:https://www.360docs.net/doc/d77949589.html,/network/hack/201004/183622.html BT3下: BT3因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解WEP无线网络密码的工具。 spoonwep2是在原来的spoonwep版本基础之上的更新之作,让使用者可以更加方便的进行对无线网络的扫描、抓包或者注入抓包,破解密码。 互联网上有很多基于BT3进行WEP密码破解的教程,都是用的spoonwep2做的范例。而BT3中默认装的是spoonwep,所以赶快升级吧,免得到时候版本不对搞的自己莫名其妙。 spoonwep2安装方法 BT3最出色的是方便的破解无线密码,spoonwep2是里面的最重要的部分,将下载的模块压缩包内的spoonwep2.lzm解压缩到/BT3/modules/下面就可以了。下载地址下面有提供。 spoonwep2使用方法 首先启动Spoonwep2破解工具,在终端窗口里直接输入“spoonwep2”,或者从开始菜单下的 backtrack->radio network analysis->80211->all->spoonwep2启动。 启动spoonwep2后会看到选择网卡信息设置窗口,需要我们依次设置本地网卡接口,无线网卡芯片类型以及扫描模式。 由于无线网卡在本地属于WIFI0,所以通过下拉菜单选择即可,如果我们不知道自己无线网卡的具体心片类别的话在driver处选择normal即可,最后是MODE类别选择unknown victim即可,点NEXT按钮继续。 点NEXT按钮后进入到具体扫描窗口,我们点右上角的LAUNCH按钮开始扫描,再按该按钮是停止扫描。 扫描过程中会自动罗列出找到的无线网络BSSID信息,传输速度,截获的通讯数据包大小,使用的无线信号频端,加密类别等。 通过扫描找到我们要破解WEP密钥的那台无线路由器发布的无线网络,然后选中他查看连接该无线网络的客户端以及数据通讯情况,之后点下面的“selection ok”按钮。

airmon-ng破解wifi教程

root@kali:~# airmon-ng#有出现以下提示说明此无线网卡支持 PHY Interface Driver Chipset phy0 wlan0rtl8192ce Realtek Semiconductor Co., Ltd. RTL8188CE 802.11b/g/n WiFi Adapter (rev 01) root@kali:~# airmon-ng start wlan0#启动网卡 Found 3 processes that could cause trouble. If airodump-ng, aireplay-ng or airtun-ng stops working after a short period of time, you may want to run 'airmon-ng check kill' PID Name 533 NetworkManager 661 wpa_supplicant 711 dhclient PHY Interface Driver Chipset phy0 wlan0 rtl8192ce Realtek Semiconductor Co., Ltd. RTL8188CE 802.11b/g/n WiFi Adapter (rev 01) (mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon) (mac80211 station mode vif disabled for [phy0]wlan0)

root@kali:~# airodump-ng wlan0mon#开始进行监听 CH 3 ][ Elapsed: 54 s ][ 2017-02-21 21:29 BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID C4:**:**:**:**:AC -36 100 10 0 8 54e. WPA2 CCMP PSK gp 8C:**:**:**:**:3C -42 114 1 0 12 54e WPA2 CCMP PSK [【手机安装Kali-NetHunter ] 杨哲 / Longas [ longaslast@https://www.360docs.net/doc/d77949589.html, ] -------------------------------------------------- 1、关于Kali NetHunter 2、关于OnePlus 一加手机 3、在OnePlus 上安装NetHunter 4、在OnePlus 上运行WiFite 破解WPA 加密 5、一些问题 ------------------------------------------------- 1、关于Kali NetHunter Kali NetHunter 是一款由Offensive Security 团队研发设计的,以Nexus(手机/平板)为基本硬件设备,基于原生Android 实现的便携渗透测试平台。对于熟悉Kali Linux 的安全人员来说,很多安全测试会很容易地在图形化控制界面下开展。用户可以轻松使用NetHunter 内置的Kali 下的主流安全工具,操作起来就像通过VNC 连接到主机上一样。 Offensive Security 团队已经将一些独特且强大的功能集成进NetHunter OS ,比如从预编程的HID Keyboard (Teensy )攻击、BadUSB 中间人攻击到一键MANA Evil Access Point 设置等。虽然NetHunter 尚处于起步阶段,但NetHunter 已经支持使用USB 无线网卡来实现802.11无线帧注入攻击。 以下表1为NetHunter 官网给出的支持设备列表,需要注意的是,由于国产一加(1+)手机的低价位与高性能,在海外已得到广泛的认可,故2015年NetHunter 更新后已将该设备加入支持列表:手机安装Kali-NetHunter_Longas