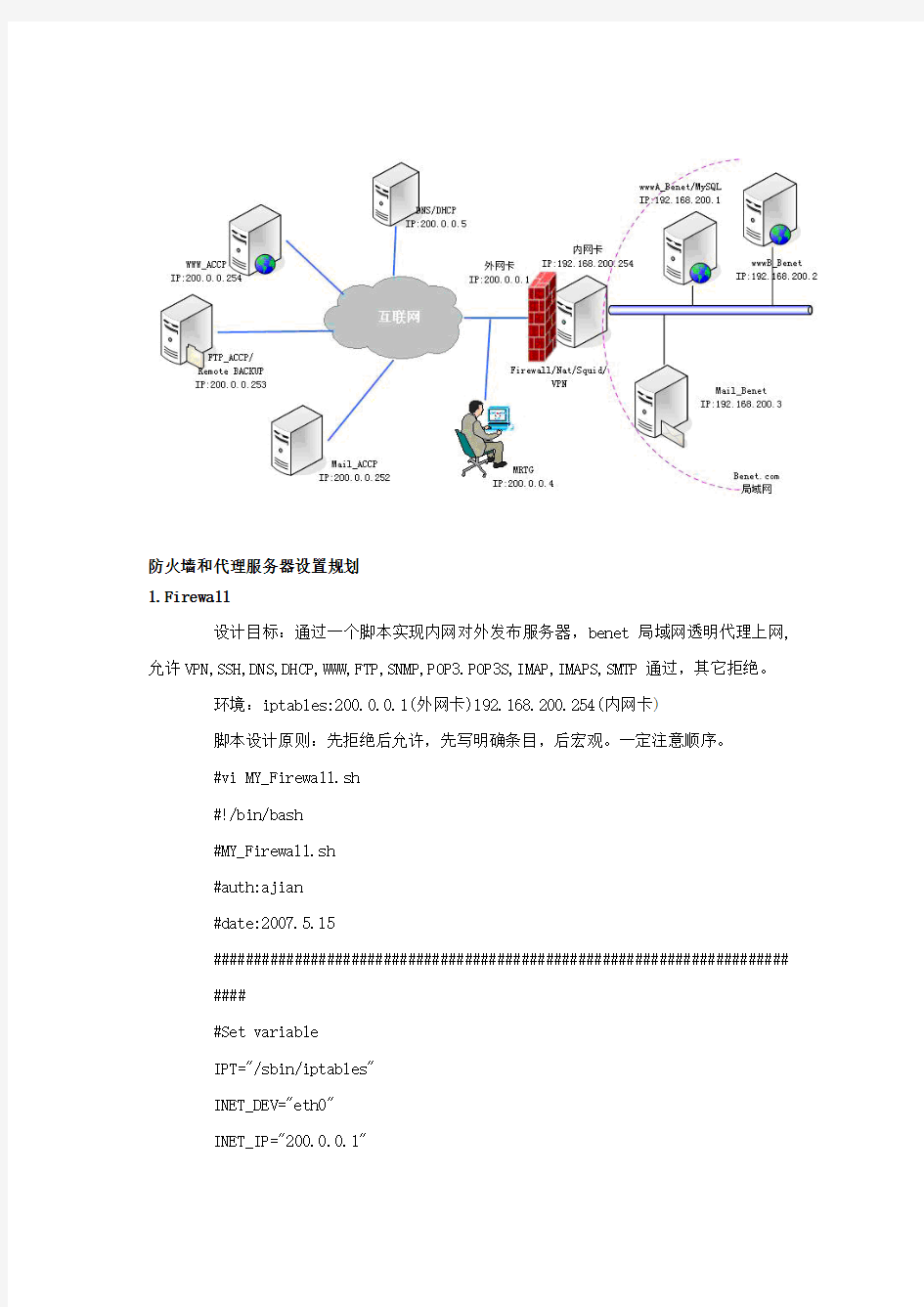

防火墙和代理服务器设置规划

防火墙和代理服务器设置规划

1.Firewall

设计目标:通过一个脚本实现内网对外发布服务器,benet局域网透明代理上网,允许VPN,SSH,DNS,DHCP,WWW,FTP,SNMP,POP3.POP3S,IMAP,IMAPS,SMTP通过,其它拒绝。

环境:iptables:200.0.0.1(外网卡)192.168.200.254(内网卡)

脚本设计原则:先拒绝后允许,先写明确条目,后宏观。一定注意顺序。

#vi MY_Firewall.sh

#!/bin/bash

#MY_Firewall.sh

#auth:ajian

#date:2007.5.15

#######################################################################

####

#Set variable

IPT="/sbin/iptables"

INET_DEV="eth0"

INET_IP="200.0.0.1"

LAN_DEV="eth1"

LAN_IP="192.168.200.254"

LAN_WWW1="192.168.200.1"

LAN_WWW2="192.168.200.2"

LAN_MAIL="192.168.200.3"

####################################################################### ####

# Needed to initially load modules

#/sbin/depmod -a

#Load module

/sbin/modprobe ip_conntrack

/sbin/modprobe ip_conntrack_ftp

/sbin/modprobe ipt_MASQUERADE

/sbin/modprobe ip_nat_ftp

/sbin/modprobe ip_gre

/sbin/modprobe iptable_filter

/sbin/modprobe ipt_state

/sbin/modprobe ip_tables

/sbin/modprobe ip_nat_irc

/sbin/modprobe ip_conntrack_irc

####################################################################### ####

#

# /proc set up.

##

# Required proc configuration

#

echo "1" > /proc/sys/net/ipv4/ip_forward

#######################################################################

####

#clear and flush rule

$IPT -F

$IPT -X

$IPT -t nat -X

$IPT -t nat -F

#Set default policy,all drop

$IPT -P INPUT DROP

$IPT -P FORWARD DROP

$IPT -P OUTPUT ACCEPT

$IPT -t nat -P PREROUTING ACCEPT

$IPT -t nat -P POSTROUTING ACCEPT

$IPT -t nat -P OUTPUT ACCEPT

###############################start set chain#####################################

####################################################################### ####

#1.set allowed ports (SSH,DNS,DHCP,WWW,FTP,SNMP,POP3.POP3S,IMAP,IMAPS,SMTP)

$IPT -A INPUT -p tcp -m multiport --dport 22,80,546,547 -i $INET_DEV -j ACCEPT

$IPT -A FORWARD -p tcp -m multiport --dport 20,21,22,995,143,993,465,3306,546,547 -j ACCEPT

$IPT -A INPUT -p udp -m multiport --dport 53,22,80,546,547 -i $INET_DEV -j ACCEPT

$IPT -A FORWARD -p udp -m multiport --dport 53,20,21,22,995,143,993,465,3306,546,547 -j ACCEPT

##$IPT -A OUTPUT -p tcp -m multiport --dport 53,22,80,546,547 -o $INET_DEV

-j ACCEPT

####################################################################### ####

#2.allow vpn access

$IPT -A INPUT -p tcp -m multiport --dport 1723,500,47 -i $INET_DEV -j ACCEPT $IPT -A FORWARD -p tcp -m multiport --dport 1723,500,47 -j ACCEPT

##$IPT -A OUTPUT -p tcp -m multiport --dport 1723,500,47 -i $INET_DEV -j ACCEPT

$IPT -A INPUT -p gre -j ACCEPT

$IPT -A FORWARD -p gre -j ACCEPT

##$IPT -A OUTPUT -p gre -j ACCEPT

################################# NAT ##########################################

#3.DNAT

$IPT -t nat -A PREROUTING -i $INET_DEV -p tcp --dport 80 -j DNAT --to $LAN_WWW1-$LAN_WWW2

$IPT -t nat -A PREROUTING -i $INET_DEV -p tcp --dport 110 -j DNAT --to $LAN_MAIL

$IPT -t nat -A PREROUTING -i $INET_DEV -p tcp --dport 25 -j DNAT --to $LAN_MAIL

# 4.Transparent Proxy

$IPT -t nat -A PREROUTING -i $LAN_DEV -p tcp --dport 80 -j REDIRECT --to-port 3128

# 5.SNAT or MASQUERADE

#------------------------------------------------------------------------

$IPT -t nat -A POSTROUTING -o $INET_DEV -j SNAT --to $INET_IP

#----------------------------------------------------------------------

--

#$IPT -t nat -A POSTROUTING -o $INET_DEV -j MASQUERADE

#######################################################################

####

#6.set the popular chains

#ESTABLISH

$IPT -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

$IPT -A FORWARD -m state --state ESTABLISHED,RELATED -j ACCEPT

#LOOPBACK(It is important ,example vpn)

$IPT -A INPUT -d 127.0.0.1 -j ACCEPT

#$IPT -A OUTPUT -s 127.0.0.1 -j ACCEPT

#######################################################################

####

################################### END ########################################

完成脚本后将脚本放到/etc/rc.d下

#mv MY_Firewall.sh /etc/rc.d

#chmod u+x /etc/rc.d/MY_Firewall.sh //给与执行权限

#./MY_Firewall.sh可以执行或者 bash MY_Firewall.sh

2.SQUID

设计目标:A、代理Benet局域网上网,实现只允许192.168.200.0/24的网段代理,其它网段不允许。

A、控制客户端上网时间。

B、实现透明代理。

修改配置文件#vi /etc/squid/squid.conf

A、代理一个网段(53)

http_port 3128

acl mynetwork src 192.168.200.0/255.255.255.0

http_access allow mynetwork

http_access deny !mynetwork

B、控制客户端的上网时间:

acl allowed_clients src 192.168.200.0/255.255.255.0

acl regular_days time MTWHF 10:00-16:00 //MTWHF周一到周五

http_access allow allowed_clients regular_days

http_access deny !allowed_clients

C、实现透明代理的:(在http_port后添加)

httpd_accel_host virtual

httpd_accel_port 80

httpd_accel_with_proxy on

httpd_accel_use_host_header on

然后运行/etc/rc.d/init.d/squid reload 使设置生效。

注意:防火墙中要添加了这条(之前的脚本中已经加入了)

iptables -A PREROUTING -t nat -i eth1 -p tcp --dport 80 -j REDIRECT --to-port 3128

这样客户机访问外部网络的请求就重定向工作在3128端口的squid处理。就实现了透明代理,客户不会感觉在访问squid服务器,就像直接访问外部的网络。

最后:#squid –Z //创建缓存目录

#service squid restart //重启服务

服务器以及防火墙配置说明

服务器初始安装: Dell Poweredge R300(146Gx2容量两台用作web服务器,300Gx2容量一台用作数据库服务器) 配置磁盘阵列:重启服务器,根据屏幕提示按Ctrl+C进入SAS管理界面,将两块硬盘配置成Raid 1(镜像卷,会清除硬盘数据,总容量分别为146G、146G、300G) SASGIR—RAID Properties—Create R1 Volume—将两块硬盘raid disk设成“yes”—按C 创建raid组—F3创建…完毕 系统安装:打开光驱,放入系统引导盘(dell Systems Management Tools and Documentation),重启服务器之后自动进入到引导界面(选择从Optical Driver启动) 之后按照安装向导填写相关信息,(系统盘划分:30~40G),根据提示插入系统盘(Windows Server 2003)等待完成系统安装。

防火墙设置: 设备:Netscreen SSG5 物理端口设置: 外网端口(Untrust):端口E0/0 内网端口(Trust):E0/2、E0/3 – 10.1.1.0网段bgroup1 E0/4~6 – 192.168.1.0网段bgroup0 首先将Starnetdb、Starnetweb1和Starnetweb2的本地连接网卡连接到防火墙E0/4、E0/5、E0/6端口,将Starnetweb1、Starnetweb2的管理地址网卡连接到防火墙E0/2、E0/3端口 然后通过浏览器访问防火墙Web’管理界面,在Network—Interface—List 进入端口列表界面 编辑bpgroup0: Bgroup0为内网接口,,所以Zone Name选择“trust” IP地址选择Static IP,填入地址192.168.1.1并且勾选可管理,管理地址相同 Management Services为可选的连接方式,一般需要勾选Web UI、SSL、Telnet

用Linux的iptables做代理服务器和防火墙配置详细介绍

用Linux的iptables做代理服务器和防火墙配置详细介绍 用Linux的iptables做代理服务器和防火墙配置详细介绍 代理/防火墙 1.iptables规则表 Filter(针对过滤系统):INPUT、FORWARD、OUTPUT NAT(针对地址转换系统):PREROUTING、POSTROUTING、INPUT、OUTPUT Mangle(针对策略路由和特殊应用):OUTPUT、POSTROUTING 2.安装包 iptables-1.2.7a-2 3.配置防火墙 1)命令语法 Usge: iptables [-t table] -[ADC] chain rule-specification [options] iptables [-t table] -I chain [rulenum] rule-specification [options] iptables [-t table] -R chain rulenum rule-specification [options] iptables [-t table] -D chain rulenum [options] iptables [-t table] -[LFZ] [chain] [options] iptables [-t table] -N chain iptables [-t table] -X [chain] iptables [-t table] -P chain target [options] iptables [-t table] -E old-chain-name new-chain-name 规则操作参数说明: -A:在所选择的链末添加一条或更多规则; -D:从所选链中删除一条或更多规则。有两种方法:把被删除规则指定为链中的序号(第一条序号为1),或者指定为要匹配的规则; -R:从选中的链中取代一条规则。如果源地址或目的地址转换为多地址,该命令会失败。规则序号从1开始; -I:根据给出的规则序号,向所选链中插入一条或更多规则。所以,如果规则序号为1,规则会插入链的头部。这也是不指定规则序号时的默认方式; -L:现实所选链的所有规则。如果没有所选链,将显示所有链。也可以和z选项一起用,这是链会自动列出和归零; -F:清空所选链。这等于把所有规则一个个删除; -Z:把所有链的包以及字节的计数器清空; -N:根据给出的名称建立一个新的用户定义链。这必须保证没有同名的链存在; -X:删除指定的用户自定义链。这个链必须没有被引用,如果被引用,在删除之前必须删除或者替换与之有关的规则。如果没有给出参数,这条命令将试着删除每个非内建的链; -P:设置链的目标规则; -E:根据用户给出的名字对指定链进行重名名; 规则定义参数说明: -p [!]protocol: 规则或者包检查(待查包)的协议。指定协议可以是TCP、UDP、ICMP中的一个或者全部,也可以是数值,代表这些协议中的某一个。当然也可以使用在/etc/protocols中定义的协议名。在协议名前加上"!"表示相反的规则。数字0相

配置防火墙透明代理

配置防火墙透明代理 应用场景 代理服务器是介于浏览器和Web服务器之间的一台服务器,有了它之后,浏览器不是直接到Web服务器去取回网页而是向代理服务器发出请求,Request信号会先送到代理服务器,由代理服务器来取回浏览器所需要的信息并传送给你的浏览器。而且,大部分代理服务器都具有缓冲的功能,就好象一个大的Cache,它有很大的存储空间,它不断将新取得数据储存到它本机的存储器上,如果浏览器所请求的数据在它本机的存储器上已经存在而且是最新的,那么它就不重新从Web服务器取数据,而直接将存储器上的数据传送给用户的浏览器,这样就能显著提高浏览速度和效率(速度会随着代理服务器地理位置的不同以及网络传输情况而改变),而且国外的网络大部分都是没有限制访问网站或者所限制的不同,所以我们有很大的机会通过代理服务器去访问那些原本不能够去的网站 对于服务提供商来说: ● 大部分代理服务器都具有缓冲的功能。它有一个很大的Cache(一个很大的硬盘缓冲区),不断地将新取得的数据保存在Cache中。如果浏览器所请求的数据在其缓冲区中已经存在而且是最新的,那么它就不会重新到Web服务器取数据,而直接将缓冲区中的数据传送给浏览器,从而显著地提高浏览速度; ● 代理服务器能够提供安全功能。它连接Internet与Intranet,有防火墙功能。由于内部网与外部网之间没有其它的直接连接,所有的通信都必须通过代理服务器,因此外界不能直接访问到内部网,使得内部网的安全性得到提高。同时也可以设置IP地址过滤,来限制内部网对外部的访问权限。 ● 可以节省IP开销。由于所有用户对外只占用一个有效的IP,所以不必租用过多的有效IP地址,降低网络的维护成本。由于目的服务器只能查出所使用的代理服务器的IP,所以对防止网络黑客还有一个不言而喻的好处,那就是通过这种方法隐藏自己的真实IP地址。 对于个人来说: 代理服务器的最大的好处是可以通过代理来访问本身不能访问到的地方。例如169的GUEST用户。他们使用公用的账号上网,只能访问当地信息港。有了代理服务器,就可以任意出国!电子信箱、主页空间、ICQ、FTP、各种信息资源……统统敞开着。不过,如果你有自己的账户则不再需要代理服务器了,你可以自由出国。当然,如果你想隐藏自己的真实IP 地址,也可使用代理服务器。 代理服务器怎样工作方式: 实现代理服务器有三种方式:一是在应用层实现,相当于应用网关,如web代理服务器和Socks代理服务器;二是在IP层或更低层实现,通过对数据包的转发来完成代理功能;三是通过更改系统调用的方式实现,如微软的Winsock代理服务器,在自己的计算机上安装代理程序,程序将自动地修改系统调用。由于Web代理服务器是目前使用得最普遍的代理服务器,因此下面主要针对Web代理服务器来说明代理服务器的实现原理。 Web 代理服务器一般由过滤器和应用程序两部分组成。过滤器判断收到的HTTP请求是代理格式还是标准格式,如果是标准格式,则交由本地WWW服务器处理;如果是代理格式,则交由代理应用程序处理。代理应用程序首先在代理缓存区内查找,如果数据存在且有效,则从缓存区中取出数据;如果不存在,则连接至远程目标服务器,并获得数据。不论代理服务器从缓存区中还是从Internet远程服务器中获取数据,它都按照HTTP协议使用80号端口将信息返回给请求者。 因此本实验将介绍如何使用squid软件配合linux中的iptables防火墙来进行透明代理设置。

防火墙配置模式

前言 3 一、防火墙的概况、应用及功能 3 1.1 防火墙的定义 3 1.2防火墙的种类 4 1.2.2网络层防火墙 4 1.2.2应用层防火墙 4 1.2.3数据库防火墙 5 1.3 防火墙的功能 5 二、使用设置 5 2.1使用习惯 6 2.1.1所有防火墙文件规则必须更改 6 2.1 .2以最小的权限安装所有的访问规则 6 2.1.3 根据法规协议和更改需求来校验每项防火墙的更改 6 2.1.4当服务过期后从防火墙规则中删除无用的规则 7 2.2配置 7 2.3工作模式 8 2.3.1 透明网桥模式 8 2.3.1.1适用环境 9 2.3.1.2组网实例 9 2.3.2 路由模式 10 2.3.2.1适用环境 11 2.3.2.2NAT(网络地址转换) 11 2.3.2.3组网实例 12 三、总结 13

一、前言 随着计算机的日益发展,计算机早已深入到各个领域,计算机网络已无处不在。而internet的飞速发展,使计算机网络资源共享进一步加强。随之而来的安全问题也日益突出。在人们对网络的优越性还没有完全接受的时候,黑客攻击开始肆虐全球的各大网站;而病毒制造者们也在各显其能,从CIH到爱虫.中毒者不计其数。一般认为,计算机网络系统的安全威胁主要来自黑客的攻击、计算机病毒和拒绝服务攻击三个方面。目前,人们也开始重视来自网络内部的安全威胁。我们可以通过很多网络工具、设备和策略来为我们的网络提供安全防护。其中防火墙是运用非常广泛和效果最好的选择。然而购买了防火墙设备,却不是仅仅装上了硬件就能发挥作用的,而是需要根据你的网络结构和需求在合适的工作模式下配置相应的安全策略,才能满足你的安全需求。由此引出的问题和解决办法就是本文的主要研究对象。 一、防火墙的概况、应用及功能 1、防火墙的定义 所谓防火墙指的是一个由软件和硬件设备组合而成、在内部网和外部网之间、专用网与公共网之间的界面上构造的保护屏障.是一种获取安全性方法的形象说法,它是一种计算机硬件和软件的结合,使Internet与Intranet之间建立起一个安全网关(Security Gateway),从而保护内部网免受非法用户的侵入,防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。该计算机流入流出的所有网络通信和数据包均要经过此防火墙。 在网络中,所谓“防火墙”,是指一种将内部网和公众访问网(如Internet)

实验四代理服务器的搭建和Windows防火墙的使用

实验四代理服务器的搭建和Windows防火墙的使用 【实验目的】 通过本实验初步掌握利用软件HomeShare搭建代理服务器的方法、基本配置和操作技能,掌握Windows防火墙的基本配置、使用方法和操作技能,掌握代理服务器和Windows 防火墙的应用技能,包括如下几个方面: ?掌握HomeShare的基本配置方法。 ?掌握HomeShare的管理方法。 ?掌握代理服务器的基本组建方法。 ?掌握Windows防火墙的基本配置方法和使用方法。 实验前学生应具备以下知识: ?了解代理服务器的工作原理。 ?了解代理服务器的组建特点。 ?了解防火墙的工作原理和特点。 实验过程中,部分实验内容需要与相邻的同学配合完成。此外,学生需要将实验的结果记录下来,并回答相关思考题,填写到实验报告中。 【实验类型】综合型实验 【实验环境】 实验设备:交换机S3100H六台、准备好HomeShare这一款软件。 实验组成:每两位同学为一组,使用S3100H交换机的两个端口,使两台计算机在一个局域网内。 【实验内容】 以下实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整,实验内容中的思考题以书面形式解答并附在实验报告的后面。 需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。 本次实验的主要项目包括以下几个方面: ?代理服务器的组建方法; ?HomeShare的基本配置方法; ?代理服务器的测试; ?Windows防火墙的基本配置方法; ?对Windows防火墙的简单测试; 具体的实验内容和步骤如下: 一、实验环境简介 1. 实验拓扑 实验组成:每排两台PC机为一组,占用一台S3100H交换机的两个端口,模拟一个局域网,如图1所示。 图1 实验拓扑

华为usg2210防火墙配置实例

防火墙典型配置举例

1.1防火墙典型配置举例

[Quidway-acl-101]rule deny ip source any destination any #配置规则允许特定主机访问外部网,允许内部服务器访问外部网。 [Quidway-acl-101]rule permit ip source129.38.1.40destination any [Quidway-acl-101]rule permit ip source129.38.1.10destination any [Quidway-acl-101]rule permit ip source129.38.1.20destination any [Quidway-acl-101]rule permit ip source129.38.1.30destination any #配置规则允许特定用户从外部网访问内部服务器。 [Quidway]acl102 [Quidway-acl-102]rule permit tcp source202.39.2.30destination 202.38.160.10 #配置规则允许特定用户从外部网取得数据(只允许端口大于1024的包)。 [Quidway-acl-102]rule permit tcp source any destination 202.38.160.10.0.0.0destination-port greater-than1024 #将规则101作用于从接口Ethernet0进入的包。 [Quidway-Ethernet0]firewall packet-filter101inbound #将规则102作用于从接口Serial0进入的包。 [Quidway-Serial0]firewall packet-filter102inbound

目前常用代理服务器的比较与分析

它提供超高速缓存,保存网络带宽,改善客户机的响应时问,减少网络的拥挤,并且在不加重最终用户和网络管理员负担的情况下改善对网络资源的控制。 1 Microsoft Proxy Server Microsoft Proxy Server是把对Intemet的访问带入一个组织内部每一个桌面上去的一种容易而又安全的方法,它包括Web Proxy服务器,Winsock Proxy服务器和Socks Proxy服务器。Web Proxy为Cache类代理软件,Winsock Proxy通过Winsock协议代理使LAN内的计算机好像直接连接在上一级网络上一样,实际上是通过代理服务器发送请求,但客户端要安装Microsoft Winsock Proxy Client软件。Microsoft ProxyServer 2.0是Microsoft Bank Ofice客件之一,运行在Windows NT 或Windows 2000环境下。在Windows NT Server4.0上安装时,必须安装3.0或更高版本的IIS(Internet InformationServer)及Windows Service Pack 3或更高版本的补丁。 它容易与安全地安装,充分利用内建在Windows NTServer里的安全性,并允许网络操作员对进入或来自Intemet的访问作有效地控制。它支持全部的Internet协议包括HTTP、FTP、Gopher、RealAudio、VDOfive、IRC、邮件和新闻协议,支持IPX/SPX 和TCP/IP协议来容易访问Intemet服务器以及内部网上的应用软件。它提供超高速缓存,保存网络带宽,改善客户机的响应时问,减少网络的拥挤,并且在不加重最终用户和网络管理员负担的情况下改善对网络资源的控制。管理员可以根据用户、服务、端口或IP域来允许或拒绝入站或出站的连接,可以阻止对一些指定站点的访问,但不能采用直接导入方法来设定允许访问站点地址。它与NT网络系统管理服务集成,ProxyServer生成一套Windows NT Performance Counters来监视网络上任何一台代理服务器的状态,与Windows NT ServerDirectory Services集成来用户等级的验证。井提供防火墙等Intemet安全认证特性。 2 Wingate Wingate是Qbic公司的产品,软件分为服务器和客户两部分。服务器可运行于Win 98或Win NT平台,提供用户认证,各种网络应用层协议代理,Intemet访问控制,包过滤等服务;客户部分为一个用户登录程序Gatekeeper,用户使用它在代理服务器上进行登录,代理服务器将用户的IP地址与相应用户账号绑在一起。如果这一用户是管理员,还可以使用Gatekeeper进行远程管理。Wingate支持双网络接口,一个接口通过网络适配器卡连接内部局域网络,另一个网络接口连接Intemet,两块网卡问的IP转发要禁用,使内部网络与外部网络完全隔开,形成双宿网关防火墙。Wingate也支持单网卡,在许多校园网中,只允许部分计算机具有Intemet访问权,利用这些计算机作为代理服务器,为其他的计算机提供服务,只是它不具备防火墙的功能。Wingate除了提供FTP Proxy、Telnet Proxy、POP3 Proxy、RealAudio Proxy、Socks Pmxy代理服务之外,还提供了DNS、DHCP、拨号管理等丰富功能。 3 SyGate

防火墙的含义和结构介绍

防火墙的含义和结构介绍 随着计算机网络技术的突飞猛进,网络安全的问题已经日益突出地摆在各类用户的面前。目前在互联网上大约有将近20%以上的用户曾经遭受过黑客的困扰。尽管黑客如此猖獗,但网络安全问题至今仍没有能够引起足够的重视,更多的用户认为网络安全问题离自己尚远,所有的问题都在向大家证明一个事实,大多数的黑客入侵事件都是由于未能正确安装防火墙而引发的。如果没有防火墙的话,你可能会接到许许多多类似的报告,比如单位内部的财政报告刚刚被数万个Email邮件炸烂,或者用户的个人主页被人恶意连接向了Playboy,而报告链接上却指定了另一家色情网站……一套完整的防火墙系统通常是由屏蔽路由器和代理服务器组成。 一、什么是防火墙 这里的防火墙不是指物理上的防火墙,而是指隔离在本地网络与外界网络之间的一道防御系统,是这一类防范措施的总称。应该说,在互联网上防火墙是一种非常有效的网络安全模型,通过它可以隔离风险区域(即Internet或有一定风险的网络)与安全区域(局域网)的连接,同时不会妨碍人们对风险区域的访问。防火墙可以监控进出网络的通信量,从而完成看似不可能的任务;仅让安全、核准了的信息进入,同时又抵制对企业构成威胁的数据。随着安全性问题上的失误和缺陷越来越普遍,对网络的入侵不仅来自高超的攻击手段,也有可能来自配置上的低级错误或不合适的口令选择。因此,防火墙的作用是防止不希望的、未授权的通信进出被保护的网络,迫使单位强化自己的网络安全政策。一般的防火墙都可以达到以下目的:一是可以限制他人进入内部网络,过滤掉不安全服务和非法用户;二是防止入侵者接近你的防御设施;三是限定用户访问特殊站点;四是为监视Internet安全提供方便。由于防火墙假设了网络边界和服务,因此更适合于相对独立的网络。 二、防火墙的工作方式 防火墙可以使用户的网络划规划更加清晰明了,全面防止跨越权限的数据访问。一套完整的防火墙系统通常是由屏蔽路由器和代理服务器组成。屏蔽路由器是一个多端口的IP路由器,它通过对每一个到来的IP包依据组规则进行检查来判断是否对之进行转发。屏蔽路由器从包头取得信息,例如协议号、收发报文的IP地址和端口号、连接标志以至另外一些IP选项,对IP包进行过滤。代理服务器是防火墙中的一个服务器进程,它能够代替网络用户完成特定的TCP/TP功能。一个代理服务器本质上是一个应用层的网关,

防火墙

防火墙技术: 包过滤: 电路级网关、应用网关、代理服务器、状态检测、自适应代理型防火墙 电路级网关用来监控受信任的客户或服务器与不受信任的主机间的TCP握手信息,这样来决定该会话是否合法,电路级网关是在OSI模型中会话层上来过滤数据包,这样比包过滤防火墙要高两层。另外,电路级网关还提供一个重要的安全功能:网络地址转移(NAT)将所有公司内部的IP地址映射到一个“安全”的IP地址,这个地址是由防火墙使用的。有两种方法来实现这种类型的网关,一种是由一台主机充当筛选路由器而另一台充当应用级防火墙。另一种是在第一个防火墙主机和第二个之间建立安全的连接。这种结构的好处是当一次攻击发生时能提供容错功能。 防火墙一般可以分为以下几种:包过滤型防火墙、电路级网关型防火墙、应用网关型防火墙、代理服务型防火墙、状态检测型防火墙、自适应代理型防火墙。下面分析各种防火墙的优缺点。 包过滤型防火墙它是在网络层对数据包进行分析、选择,选择的依据是系统内设置的过滤逻辑,也可称之为访问控制表。通过检查数据流中每一个数据包的源地址、目的地址、所用端口、协议状态等因素,或它们的组合来确定是否允许该数据包通过。它的优点是:逻辑简单,成本低,易于安装和使用,网络性能和透明性好,通常安装在路由器路由器路由器是用来连接不同网络或网段的装置,它能够根据信道的情况自动选择并设定路由,以最佳路径,按前后顺序发送信号。路由器构成了Internet的骨架。路由器的处理速度与可靠性直接影响着网络互连的速度与质量。[全文] 上。缺点是:很难准确地设置包过滤器,缺乏用户级的授权;包过滤判别的条件位于数据包的头部,由于IPV4的不安全性,很可能被假冒或窃取;是基于网络层的安全技术,不能检测通过高层协议而实施的攻击。 电路级网关型防火墙它起着一定的代理服务作用,监视两主机建立连接时的握手信息,判断该会话请求是否合法。一旦会话连接有效后,该网关仅复制、传递数据。它在IP层代理各种高层会话,具有隐藏内部网络信息的能力,且透明性高。但由于其对会话建立后所传输的具体内容不再作进一步地分析,因此安全性低。 应用网关型防火墙它是在应用层上实现协议过滤和转发功能,针对特别的网络应用协议制定数据过滤逻辑。应用网关通常安装在专用工作站工作站工作站是一种以个人计算机和分布式网络计算为基础,主要面向专业应用领域,具备强大的数据运算与图形、图像处理能力,为满足工程设计、动画制作、科学研究、软件开发、金融管理、信息服务、模拟仿真等专业领域而设计开发的高性能计算机。 系统上。由于它工作于应用层,因此具有高层应用数据或协议的理解能力,可以动态地修改过滤逻辑,提供记录、统计信息。它和包过滤型防火墙有一个共同特点,就是它们仅依靠特定的逻辑来判断是否允许数据包通过,一旦符合条件,则防火墙内外的计算机系统建立直接联系,防火墙外部网络能直接了解内部网络结构和运行状态,这大大增加了实施非法访问攻击的机会。 代理服务型防火墙代理服务器服务器服务器是指在网络环境下运行相应的应用软件,为网上用户提供共享信息资源和各种服务的一种高性能计算机,英文名称叫做Server。[全文] 接收客户请求后,会检查并验证其合法性,如合法,它将作为一台客户机向真正的服务器服务器服务器是指在网络环境下运行相应的应用软件,为网上用户提供共享信息资源和各种服务的一种高性能计算机,英文名称叫做Server。

各种代理服务器设置方法

各种代理服务器设置方法 2010-12-03 07:30出处:51cto作者:佚名【我要评论】[导读]代理服务器是很多用户都要用到的,但是如何设置代理服务器呢?本文向您详尽的介绍了各种代理服务器设置方法,希望对您有所帮助。 ADSL代理服务器的设置方法 1、在桌面上用鼠标右键单击‘Internet Explorer’图标,并选择‘属性’,单击‘连接’标签。 2、选中使用的连接,如:‘我的连接’,单击‘设置’按钮。 3、单击‘鼠标左键’,选择‘使用代理服务器’的选项,单击‘确定’按钮。 4、单击‘确定’按钮。 LAN局域网用户代理服务器设置方法 1、在桌面上用鼠标右键单击‘Internet Explorer图标’,并选择‘属性’,单击‘连接’标签。 2、单击‘局域网设置’按钮。 3、单击‘鼠标左键’,去掉‘使用代理服务器’的选项,单击‘确定’按钮。 4、单击‘确定’按钮。 微软IE设置代理 (一)菜单选择“工具”,选“Internet选项(O)”。 (二)选“连接”,单击“设置(S)...” (三)在“代理服务器”组,把“对此连接使用代理服务器”打钩,然后填上HTTP的地址和端口。 (四)如果有更齐全的代理数据,如SOCK及FTP等,可单击“高级(C)...”,分别填入对应的代理数据。(这项一般不填) (五)单击“确定”就可以了。 腾讯TT设置代理 (一)主菜单选择“工具”,选“WWW代理”,选“代理设置...”

(二)点击“新增”,然后在“地址”那填上代理的IP以及端口,单击“确定”,代理就可以生效。 (三)当使用代理的时候,菜单上代理名称前面有“钩”,当向要取消代理或者再次使用代理,点击菜单就行,很方便。 QQ设置代理 1)QQ设置SOCK5代理 (一)打开参数设置。 点击QQ的“QQ2000”,选择“系统菜单”。 (二)输入代理参数。 选择“网络参数”,在腾讯的服务器地址填上绝对IP(“***.***.***.***形式的”),下面有腾讯服务器域名转换绝对IP的表,随便选择一个就行。“使用SOCK5代理服务器”打钩,填上代理服务器的地址和端口参数。把用户名和密码输入框清空(假如是使用有密码的代理,则填上代理的用户名和密码)。 https://www.360docs.net/doc/dc15637196.html, => 61.144.238.145 https://www.360docs.net/doc/dc15637196.html, => 61.144.238.146 https://www.360docs.net/doc/dc15637196.html, => 202.104.129.251 https://www.360docs.net/doc/dc15637196.html, => 202.104.129.254 https://www.360docs.net/doc/dc15637196.html, => 61.141.194.203 https://www.360docs.net/doc/dc15637196.html, => 202.104.129.252 https://www.360docs.net/doc/dc15637196.html, => 202.104.129.253 (三)测试代理参数。 点击测试。假如出现“代理服务器正常”,则这个代理是可用的。假如出现“无法连接代理服务器”,则说明这个代理不能使用,重新输入另外的代理参数,重新测试。 (四)使代理生效。 要使刚刚输入的参数生效,必须下线一次,再上线,这样才能改变QQ的传输状态,使代理生效。如果不能上线,请多换几个代理试试。

防火墙工作原理和种类

近年来,随着普通计算机用户群的日益增长,“防火墙”一词已经不再是服务器领域的专署,大部分家庭用户都知道为自己爱机安装各种“防火墙”软件了。但是,并不是所有用户都对“防火墙”有所了解的,一部分用户甚至认为,“防火墙”是一种软件的名称…… 到底什么才是防火墙?它工作在什么位置,起着什么作用?查阅历史书籍可知,古代构筑和使用木制结构房屋的时候为防止火灾的发生和蔓延,人们将坚固的石块堆砌在房屋周围作为屏障,这种防护构筑物就被称为“防火墙”(Fire Wall)。时光飞梭,随着计算机和网络的发展,各种攻击入侵手段也相继出现了,为了保护计算机的安全,人们开发出一种能阻止计算机之间直接通信的技术,并沿用了古代类似这个功能的名字——“防火墙”技术来源于此。用专业术语来说,防火墙是一种位于两个或多个网络间,实施网络之间访问控制的组件集合。对于普通用户来说,所谓“防火墙”,指的就是一种被放置在自己的计算机与外界网络之间的防御系统,从网络发往计算机的所有数据都要经过它的判断处理后,才会决定能不能把这些数据交给计算机,一旦发现有害数据,防火墙就会拦截下来,实现了对计算机的保护功能。 防火墙技术从诞生开始,就在一刻不停的发展着,各种不同结构不同功能的防火墙,构筑成网络上的一道道防御大堤。 一.防火墙的分类 世界上没有一种事物是唯一的,防火墙也一样,为了更有效率的对付网络上各种不同攻击手段,防火墙也派分出几种防御架构。根据物理特性,防火墙分为两大类,硬件防火墙和软件防火墙。软件防火墙是一种安装在

负责内外网络转换的网关服务器或者独立的个人计算机上的特殊程序,它是以逻辑形式存在的,防火墙程序跟随系统启动,通过运行在 Ring0 级别的特殊驱动模块把防御机制插入系统关于网络的处理部分和网络接口设备驱动之间,形成一种逻辑上的防御体系。 在没有软件防火墙之前,系统和网络接口设备之间的通道是直接的,网络接口设备通过网络驱动程序接口(Network Driver Interface Specification,NDIS)把网络上传来的各种报文都忠实的交给系统处理,例如一台计算机接收到请求列出机器上所有共享资源的数据报文, NDIS 直接把这个报文提交给系统,系统在处理后就会返回相应数据,在某些情况下就会造成信息泄漏。而使用软件防火墙后,尽管 NDIS 接收到仍然的是原封不动的数据报文,但是在提交到系统的通道上多了一层防御机制,所有数据报文都要经过这层机制根据一定的规则判断处理,只有它认为安全的数据才能到达系统,其他数据则被丢弃。因为有规则提到“列出共享资源的行为是危险的”,因此在防火墙的判断下,这个报文会被丢弃,这样一来,系统接收不到报文,则认为什么事情也没发生过,也就不会把信息泄漏出去了。 软件防火墙工作于系统接口与 NDIS 之间,用于检查过滤由 NDIS 发送过来的数据,在无需改动硬件的前提下便能实现一定强度的安全保障,但是由于软件防火墙自身属于运行于系统上的程序,不可避免的需要占用一部分CPU 资源维持工作,而且由于数据判断处理需要一定的时间,在一些数据流量大的网络里,软件防火墙会使整个系统工作效率和数据吞吐速度下降,甚至有些软件防火墙会存在漏洞,导致有害数据可以绕过它的防御体系,给数据安全带来损失,因此,许多企业并不会考虑用软件防火墙方案作为公司网络的防御措施,而是使用看得见摸得着的硬件防火墙。 硬件防火墙是一种以物理形式存在的专用设备,通常架设于两个网络的

防火墙的三种类型

本文由caifan21cn贡献 防火墙的三种类型 1. 包过滤技术 包过滤是最早使用的一种防火墙技术,它的第一代模型是“静态包过滤”(Static Packet Filtering),使用包过滤技术的防火墙通常工作在OSI模型中的网络层(Network Layer)上,后来发展更新的“动态包过滤”(Dynamic Packet Filtering)增加了传输层(Transport Layer),简而言之,包过滤技术工作的地方就是各种基于TCP/IP协议的数据报文进出的通道,它把这两层作为数据监控的对象,对每个数据包的头部、协议、地址、端口、类型等信息进行分析,并与预先设定好的防火墙过滤规则(Filtering Rule)进行核对,一旦发现某个包的某个或多个部分与过滤规则匹配并且条件为“阻止”的时候,这个包就会被丢弃。适当的设置过滤规则可以让防火墙工作得更安全有效,但是这种技术只能根据预设的过滤规则进行判断,一旦出现一个没有在设计人员意料之中的有害数据包请求,整个防火墙的保护就相当于摆设了。也许你会想,让用户自行添加不行吗?但是别忘了,我们要为是普通计算机用户考虑,并不是所有人都了解网络协议的,如果防火墙工具出现了过滤遗漏问题,他们只能等着被入侵了。一些公司采用定期从网络升级过滤规则的方法,这个创意固然可以方便一部分家庭用户,但是对相对比较专业的用户而言,却不见得就是好事,因为他们可能会有根据自己的机器环境设定和改动的规则,如果这个规则刚好和升级到的规则发生冲突,用户就该郁闷了,而且如果两条规则冲突了,防火墙该听谁的,会不会当场“死给你看”(崩溃)?也许就因为考虑到这些因素,至今我没见过有多少个产品会提供过滤规则更新功能的,这并不能和杀毒软件的病毒特征库升级原理相提并论。为了解决这种鱼与熊掌的问题,人们对包过滤技术进行了改进,这种改进后的技术称为“动态包过滤”(市场上存在一种“基于状态的包过滤防火墙”技术,即Stateful-based Packet Filtering,他们其实是同一类型),与它的前辈相比,动态包过滤功能在保持着原有静态包过滤技术和过滤规则的基础上,会对已经成功与计算机连接的报文传输进行跟踪,并且判断该连接发送的数据包是否会对系统构成威胁,一旦触发其判断机制,防火墙就会自动产生新的临时过滤规则或者把已经存在的过滤规则进行修改,从而阻止该有害数据的继续传输,但是由于动态包过滤需要消耗额外的资源和时间来提取数据包内容进行判断处理,所以与静态包过滤相比,它会降低运行效率,但是静态包过滤已经几乎退出市场了,我们能选择的,大部分也只有动态包过滤防火墙了。 基于包过滤技术的防火墙,其缺点是很显著的:它得以进行正常工作的一切依据都在于过滤规则的实施,但是偏又不能满足建立精细规则的要求(规则数量和防火墙性能成反比),而且它只能工作于网络层和传输层,并不能判断高级协议里的数据是否有害,但是由于它廉价,容易实现,所以它依然服役在各种领域,在技术人员频繁的设置下为我们工作着。 2. 应用代理技术 由于包过滤技术无法提供完善的数据保护措施,而且一些特殊的报文攻击仅仅使用过滤的方法并不能消除危害(如SYN攻击、ICMP洪水等),因此人们需要一种更全面的防火墙保护技术,在这样的需求背景下,采用“应用代理”(Application Proxy)技术的防火墙诞生了。我们的读者还记得“代理”的概念吗?代理服务器作为一个为用户保密或者突破访问限制的数据转发通道,在网络上应用广泛。我们都知道,一个完整的代理设备包含一个服务端和客户端,服务端接收来自用户的请求,调用自身的客户端模拟一个基于用户请求的连接到目标服务器,再把目标服务器返回的数据转发给用户,完成一次代理工作过程。那么,如果在一台代理设备的服务端和客户端之间连接一个过滤措施呢?这样的思想便造就了“应用代理”防火墙,这种防火墙实际上就是一台小型的带有数据检测过滤功能的透明代理服务器(Transparent Proxy),但是它并不是单纯的在一个代理设备中嵌入包过滤技术,而是一种被称为“应用协议分析”(Application Protocol Analysis)的新技术。 “应用协议分析”技术工作在OSI模型的最高层——应用层上,在这一层里能接触到的所有数据都是最终形式,也就是说,防火墙“看到”的数据和我们看到的是一样的,而不是一个个带着地址端口协议等原始内容的数据包,因而它可以实现更高级

RTX服务器防火墙配置

RTX服务器防火墙配置 一、RTX服务与端口: RTX服务端程序在安装之后,如果安装服务端电脑的操作系统有防火墙(如Windows XP、Windows2003等)或者安装了防火墙(如瑞星、Norton等),那么需要在防火墙上打开RTX所需要使用的相关网络端口,其他电脑上的RTX客户端才能连接上RTX服务端,正常使用相关功能。 RTX的正常使用,需要服务器打开下列端口: ConnServer TCP 8000 用于客户端与服务器端相连 FileServer TCP 8003 用于客户端发送文件 Upgradesvr TCP 8009 用于客户端升级 SessionServer TCP 8880 语音、视频、大于1M文件传输 InfoServer TCP 8010 用于客户端取组织架构 如果需要配置RCA(基于IP地址的企业互联),需要打开以下端口: CoGroupManager TCP 8008 如果进行RTX的二次开发,需要根据访问情况打开以下端口: 访问 SDKServer,打开TCP 6000 调用SDKAPI.dll的接口需要打开这个端口。 访问 AppServer,打开 TCP 8006 调用ObjectApi.dll的接口需要打开这个端口。 访问 HttpServer,打开 TCP8012 需要通过Url访问调用需要打开这个端口。 二、服务器防火墙设置:(以Windows XP SP2为例) 1. 点击设置 -> 网络连接,如下图所示: 2. 右击本地连接-> 属性,如下图所示: 3. 选择高级->设置,如下图所示:

4. 点击启用(推荐)->例外,如下图所示:

9大代理服务器软件的比较与分析

9大代理服务器软件的比较与分析 代理服务器不仅可以为局域网内的PC提供代理服务,还可以为基于Windows网络的用户提供代理服务。而且代理服务的实现十分简单,它只需在局域网的一台服务器上运行相应的服务器端软件即可。目前代理服务器软件产品主要有:Microsoft Proxy,Microsoft ISA,WinProxy、WinGate、winRoute、SyGate、CCProxy、SuperProxy等;而在UNIX/Linux系统主要采用Squid和Netscape Proxy等服务器软件作为代理。 1 Microsoft Proxy Server Microsoft Proxy Server是把对Intemet的访问带入一个组织内部每一个桌面上去的一种容易而又安全的方法,它包括Web Proxy服务器,Winsock Proxy服务器和Socks Proxy服务器。Web Proxy为Cache类代理软件,Winsock Proxy通过Winsock协议代理使LAN内的计算机好像直接连接在上一级网络上一样,实际上是通过代理服务器发送请求,但客户端要安装Microsoft Winsock Proxy Client软件。Microsoft ProxyServer 2.0是Microsoft Bank Ofice客件之一,运行在Windows NT 或Windows 2000环境下。在Windows NT Server4.0上安装时,必须安装3.0或更高版本的IIS(Internet InformationServer)及Windows Service Pack 3或更高版本的补丁。 它容易与安全地安装,充分利用内建在Windows NTServer里的安全性,并允许网络操作员对进入或来自Intemet的访问作有效地控制。它支持全部的Internet协议包括HTTP、FTP、Gopher、RealAudio、VDOfive、IRC、邮件和新闻协议,支持IPX/SPX 和TCP/IP协议来容易访问Intemet服务器以及内部网上的应用软件。它提供超高速缓存,保存网络带宽,改善客户机的响应时问,减少网络的拥挤,并且在不加重最终用户和网络管理员负担的情况下改善对网络资源的控制。管理员可以根据用户、服务、端口或IP域来允许或拒绝入站或出站的连接,可以阻止对一些指定站点的访问,但不能采用直接导入方法来设定允许访问站点地址。它与NT网络系统管理服务集成,ProxyServer生成一套Windows NT Performance Counters来监视网络上任何一台代理服务器的状态,与Windows NT ServerDirectory Services集成来用户等级的验证。井提供防火墙等Intemet安全认证特性。 2 Wingate Wingate是Qbic公司的产品,软件分为服务器和客户两部分。服务器可运行于Win 98或Win NT平台,提供用户认证,各种网络应用层协议代理,Intemet访问控制,包过滤等服务;客户部分为一个用户登录程序Gatekeeper,用户使用它在代理服务器上进行登录,代理服务器将用户的IP地址与相应用户账号绑在一起。如果这一用户是管理员,还可以使用Gatekeeper进行远程管理。Wingate支持双网络接口,一个接口通过网络适配器卡连接内部局域网络,另一个网络接口连接Intemet,两块网卡问的IP转发要禁用,使内部网络与外部网络完全隔开,形成双宿网关防火墙。Wingate也支持单网卡,在许多校园网中,只允许部分计算机具有Intemet访问权,利用这些计算机作为代理服务器,为其他的计算机提供服务,只是它不具备防火墙的功能。Wingate除了提供FTP Proxy、Telnet Proxy、POP3 Proxy、RealAudio Proxy、Socks Pmxy代理服务之外,还提供了DNS、DHCP、拨号管理等丰富功能。

华为USG防火墙配置完整版

华为U S G防火墙配置 HEN system office room 【HEN16H-HENS2AHENS8Q8-HENH1688】

华为USG2000防火墙配置 USG2000防火墙基本设置: 外观 1个调试口(CONSOLE); 2个以太网口(GE0/0/0和GE0/0/1,电口或者SFP光口任取一); 1个reset按钮(操作不当访问不到防火墙时初始化出厂配置)。 初始配置 GE0/0/0配置为路由接口,IP地址为 防火墙访问IP为,登录用户名admin,密码Admin@123 USG2000防火墙配置过程中注意事项: 接口配置时,不要操作当前连接的端口,否则可能导致防火墙无法连接的情况。 这种情况下需要按‘reset’按钮初始化出厂配置。

USG2000防火墙配置步骤 一、配置防火墙的网络接口 1.连接GE0/0/0端口,访问登录防火墙。 登录过程中出现证书错误,点击‘继续浏览此网站’继续。 输入用户名admin密码Admin@123登录防火墙。 登录后,弹出修改用户的初始密码的提示及快速向导。初始密码尽量不要修改。快速向导适于配置路由器模式,不适合I区和II区之间,直接点取消。 以上为USG2000基本配置界面。 现场配置所需要用到的只有网络和防火墙两个主菜单。 2.配置GE0/0/1端口 选择菜单网络/接口,在GE0/0/1行最后点配置。 别名设置‘安全II区端口’,选择模式‘交换’,连接类型选择为 ‘access’,点击应用。 3.添加Vlan接口 在接口页面中,点击新加,接口名称设置为‘配置接口’,类型设置为‘VLAN’,VALN ID设置为‘1’,接口成员选择‘GE0/0/1’,连接类型设置为‘静态IP’,IP地址设置为‘’,子网掩码设置为‘’,最后点击应用。如下图所示 4.按照配置GE0/0/1的方法,配置GE0/0/0,将别名设为‘安全I 区端口’。 注意:配置完成后,点击应用后,由于GE0/0/0的IP地址已变更,将无法访问到。 5.关闭所有浏览器页面,然后重新开启浏览器,连接GE0/0/0,访 问。 修改刚添加的‘配置接口’的Vlan端口,将GE0/0/0添加到接口