实验报告三_X-Scan对服务器的漏洞扫描

X-Scan对服务器的漏洞扫描

一、实验目的

(1)通过使用X-scan漏洞扫描软件发现系统漏洞。

(2)通过实验了解和掌握服务器的安全问题。

二、实验要求

两台安装Windows NT/2000/XP/2003的PC机,在其中一台上安装X-scan漏洞扫描软件。将两台PC机通过hub相连,组成一个局域网。

三、实验内容和步骤

任务一熟悉X-scan漏洞扫描软件的使用

任务二漏洞发现

四、实验结果

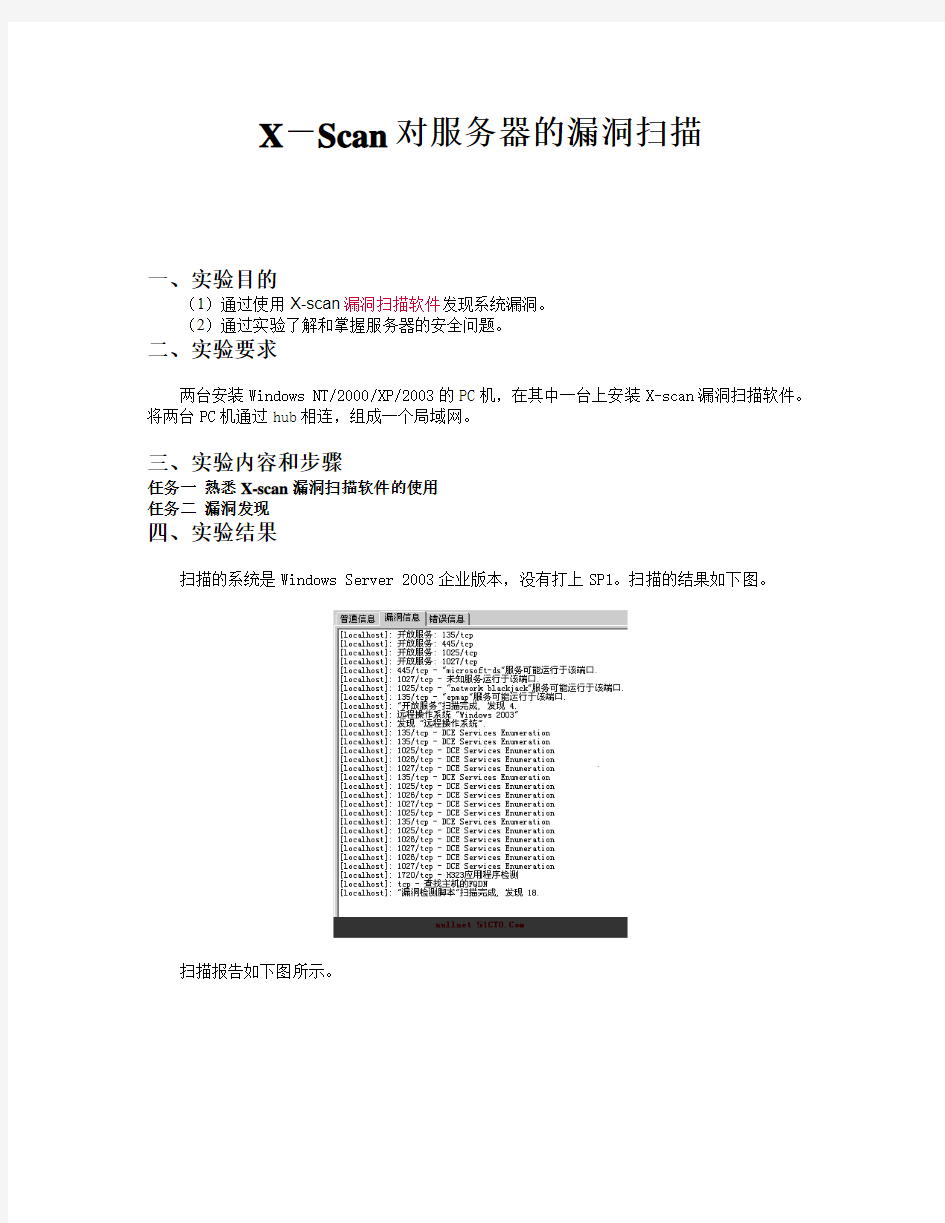

扫描的系统是Windows Server 2003企业版本,没有打上SP1。扫描的结果如下图。

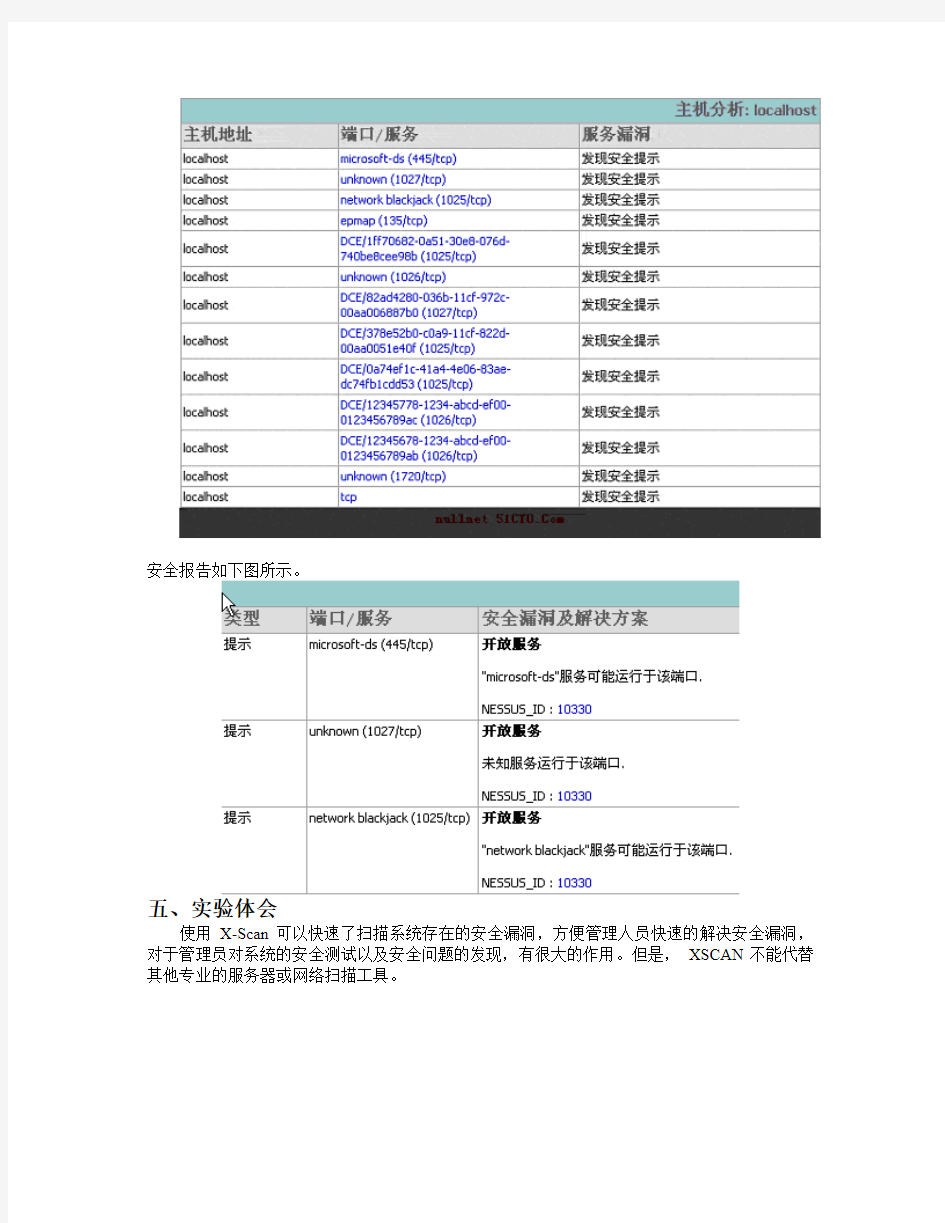

扫描报告如下图所示。

安全报告如下图所示。

五、实验体会

使用X-Scan可以快速了扫描系统存在的安全漏洞,方便管理人员快速的解决安全漏洞,对于管理员对系统的安全测试以及安全问题的发现,有很大的作用。但是,XSCAN不能代替其他专业的服务器或网络扫描工具。

WWW服务器配置实验报告

信息科学与技术学院实验报告 课程名称: 计算机网络应用技术教程实验项目: WWW服务器配置 实验地点:指导教师: 日期: 2013/10/29 实验类型:验证性实验(验证性实验综合性实验设计性实验)专业: 班级: 11级姓名: 学号: 一、实验目的及要求 1.实验目的: 1.正确理解WWW服务的运行机制,了解常用的wed服务器软件。 2.掌握IIS服务器的安装和管理,创建wed站点利用IIS在一台服务器上运行多个网站。 3.掌握虚拟机主机和虚拟目录的创建删除。 2.实验要求: 1.理解IIS服务的概念及其所具有的功能。 2.掌握IIS服务的安装方法。 3.掌握WWW服务的配置包括IP地址、端口号、默认文档、安全等设定,以及如何应用WWW服务的方法。 4.了解虚拟目录服务的作用。 二、实验仪器、设备或软件 1.实验仪器:电脑一台 三、实验内容及原理 1.实验内容: (1).学会安装IIS。 (2).掌握www服务器的配置和使用。 (3).创建虚拟目录。 2.实验原理: 万维网WWW(World Wide Web)服务,又称为Web服务,是目前TCP/IP互联网上最方便和最受欢迎的信息服务类型,是因特网上发展最快同时又使用最多的一项服务,目前已经进入广告、新闻、销售、电子商务与信息服务等诸多领域,它的出现是TCP/IP互联网发展中的一个里程碑。 WWW服务采用客户/服务器工作模式,客户机即浏览器(Browser),服务器即Web服务器,它以超文本标记语言(HTML)和超文本传输协议(HTTP)为基础,为用户提供界面一致的信息浏览系统。信息资源以页面(也称网页或Web页面)的形式存储在Web服务器上(通常称为Web站点),这些页面采用超文本方式对信息进行组织,页面之间通过超链接连接起来。这些通过超链接连接的页面信息既可以放

RS232串口通信实验报告

RS232串口通信实验报告 学院:电子信息学院 班级:08031102 姓名:张泽宇康启萌余建军 学号:2011301966 2011301950 2011301961 时间:2014年11月13日 学校:西北工业大学

一.实验题目: 设计一个简单的基于串口通信的信息发送和接受界面 二.实验目的: 1.熟悉并掌握RS232串口标准及原理。 2.实现PC机通过RS232串口进行数据的收发。 3.熟悉VC语言编写程序的环境,掌握基本的VC语言编程技巧。 三.实验内容 程序代码: P// PC1PC2Dlg.cpp : implementation file // #include "stdafx.h" #include "PC1PC2.h" #include "PC1PC2Dlg.h" #ifdef _DEBUG #define new DEBUG_NEW #undef THIS_FILE static char THIS_FILE[] = __FILE__; #endif ////////////////////////////////////////////////////////////////////////// // CAboutDlg dialog used for App About class CAboutDlg : public CDialog { public: CAboutDlg(); // Dialog Data //{{AFX_DATA(CAboutDlg) enum { IDD = IDD_ABOUTBOX }; //}}AFX_DATA // ClassWizard generated virtual function overrides //{{AFX_VIRTUAL(CAboutDlg) protected: virtual void DoDataExchange(CDataExchange* pDX); // DDX/DDV support //}}AFX_VIRTUAL

网络安全实验报告

网络安全实验报告 务书 一、目的与要求根据实验内容的要求和实验安排,要求学生在掌握网络信息安全基本知识的基础上,能够设计出相应的软件,并且熟练地运用各种网络信息安全技术和手段,发现并解决各类安全问题,维护网络及操作系统的安全。 二、主要内容实验一加密认证通信系统实现设计实现一个通信系统,双方可以通过消息和文件通信,用户可选择一种加密算法和认证算法,对消息和文件进行加密通信和完整性验证。(要实现认证和加密,工具和语言不限,可以直接调用现有模块,认证和加密不限)实验二 综合扫描及安全评估利用常见的一些扫描工具可以检测本系统及其它系统是否存在漏洞等安全隐患,给出全面而完善的评估报告,帮助管理员发现存在的问题,进而采取有力措施予以弥补,从而提高系统的安全性能。实验三 网络攻防技术矛与盾的关系告诉我们,在研究网络安全技术时,只着眼于安全防范技术是远远不够的,知己知彼方能百战不殆,因此,很有必要同时研究攻击与防范技术,才能更有效地解决各种威胁。实验四 Windows系统安全配置方案作为网络节点,操作系统安全成为网络信息安全首先应予考虑的事务,然而人们往往忽视了OS的安

全性。其实,OS的安全不只体现在密码口令上,这仅仅是最基本的一个方面。除此之外,服务、端口、共享资源以及各种应用都很有可能存在着安全隐患,因此,应采取相应措施设置完善的本地安全策略,并使用防病毒软件、防火墙软件甚至入侵检测软件来加强系统的安全。其中实验一要求编程实现,可直接调用相关功能函数完成。实验二至实验四可在机房的网络信息安全综合实验系统上完成。 三、进度计划序号设计(实验)内容完成时间备注1接受任务,查阅文献,开始实现密码算法和认证算法第一天2完成加密认证通信系统第二至七天3上午完成综合扫描及安全评估实验,下午进行网络攻防实验第八天4上午完成网络攻防实验,下午进行系统安全配置实验第九天5撰写实验报告并验收第天 四、实验成果要求 1、要求程序能正常运行,并实现任务书要求功能。 2、完成实验报告,要求格式规范,内容具体而翔实,应体现自身所作的工作,注重对设计思路的归纳和对问题解决过程的总结。 五、考核方式平时成绩+程序验收+实验报告。 学生姓名: 指导教师:xx 年6 月13 日实验报告题目: 网络信息安全综合实验院系: 计算机系班级:

FTP服务器配置实验报告

F T P服务器配置实验报告 Prepared on 22 November 2020

实验报告 课程:计算机网络实验 实验名称: FTP服务器配置与管理 系别 : 电子信息工程系 实验日期 : 专业班级 : 03通信师 组别 : 第10组 实验报告日期 : 姓名 : 学号 : (40) (41) 报告退发 : ( 订正、重做 ) 第1页共 12 页 FTP服务器配置与管理 一.题目: FTP服务器配置与管理 二.环境: Sever2000 三.试验目的 1.掌握FTP服务的基本概念与工作原理 2.懂得安装FTP服务器的过程 3.配置与管理FTP服务器 四.试验内容及步骤 1.的安装,具体步骤如下: (1)运行“控制面板”中的“添加或删除程序”,点击“添加/ 删除Windows组件”按钮。 第 2 页共 12页 (2)在出现组件安装向导中,选择“Internet信息服务 (IIS)”,单击“下一步”开始安装,单击“完成”结 束。 第 3 页共 12 页 系统自动安装组件,完成安装后,系统在“开始”/“程序”/“管理工具”程序组中会添加一项“Internet服务管理器”,此时服务器的WWW、FTP等服务会自动启动。 2.设置FTP站点 第 4 页共 12 页 (1)使用IIS默认站点

①将制作好的主页文件(html文件)复制到 \Inetpub\ftproot目录,该目录是安装程序为默认FTP站点 预设的发布目录。 ②将主页文件的名称改为。IIS默认要打开的主页文件是 或,而不是一般常用的。 完成这两个步骤后,打开本机或客户机浏览器,在地址栏 中输入FTP服务器的 IP地址()或主机的FQDN名字(前 提是DNS服务器中有该主机的记录),就会以匿名的方式 登录到FTP服务器,根据权限的设置就可以进行文件的上 传和下载了。 (2)添加新的FTP站点 ①打开“Internet信息服务窗口”,鼠标右键单击要创建 新站点的计算机,在弹出菜单中选择“新建”/“FTP站 点”,出现“FTP站点创建向导”,单击“下一步”继 续。 第 5 页共 12 页 ②输入FTP站点说明,单击下一步 第 6 页共 12 页 ③ 单击下一步 ④指定FTP输入主目录的路径(如选择新建文件夹),单击下一步 第 7 页共 12 页 ⑤设置访问权限为读取和写入,并单击下一步,完成FTP站点创建向导 第 8 页共 12 页 站点的管理 (1)本地管理 通过“开始”/“程序”/“管理工具”/“Internet服务管理 器”,打开如图9-1的“Internet信息服务”窗口,在要管 理的FTP站点上单击鼠标右键,选择“属性”命令,出现如下 图所示对话框。 第 9 页共 12 页 ①“FTP站点”属性页 IP地址:设置此站点的IP地址,即本服务器的IP地址。 如果服务器设置了两个以上的IP站点,可以任选一个。FTP 站点可以与Web站点共用IP地址以及DNS名称,但不能设置 使用相同的TCP端口。 TCP端口:FTP服务器默认使用TCP协议的21端口,(若端口号21以被配置,则需更改此端口,用户在连接到此站点时,

实验一基于TCP套接字的文件传输客户服务器程序设计实验报告

2011年秋季学期《计算机网络II》实验报告 考核科目:计算机网络II 学生所在院(系):计算机科学与技术学院 学生所在学科: 姓名: 学号: 实验时间:2011年11月29日

一、问题描述 1.实验名称: 基于TCP套接字的文件传输客户服务器程序设计 2.实验目的: 掌握基于TCP套接口的网络程序设计。 掌握大规模文件传输的基本方法。 3.实验要求: 服务器程序分别实现迭代服务器,并发服务器,使用单进程和select 的TCP服务器。 服务器在客户提出请求后向客户发送一个不小于1M大小的文件。 二、概要设计 1.客户程序概要设计。 创建TCP套接口; 指定服务器IP地址和端口; 建立与服务器的连接; 向服务器发送请求传送文件的请求“hello”; 接受服务传输过来的数据; 终止程序。 2.迭代服务器概要设计。 创建TCP套接口; 捆绑服务器众所周知端口到套接口; 把套接口变成监听套接口; 接受客户连接; 读取客户的请求,发送应答; 终止连接并等待下一个客户连接。 3.并发服务器概要设计。 创建TCP套接口; 捆绑服务器众所周知端口到套接口; 把套接口变成监听套接口; 接受客户连接; 调用fork()派生子进程处理连接,父进程等待新的连接请求并处理结 束的子进程; 子进程读取客户的请求,发送应答,数据传输结束后终止连接并退出。 4.使用单进程和select的TCP服务器概要设计。 创建TCP套接口; 捆绑服务器众所周知端口到套接口; 把套接口变成监听套接口; 调用select初始化数据结构; 阻塞于select;

若监听套接字变为可读,accept新的连接; 检查现有连接,若连接可读则读取客户请求,发送应答,数据传输结束 后关闭当前连接并更新数据结构。 三、详细设计 1.客户程序详细设计。 a)主要数据结构设计 ipv4套接字地址结构 struct in_addr{ in_addr_t s_addr; }; struct sockaddr_in{ uint8_t sin_len; sa_family_t sin_family; in_port_t sin_port; struct in_addr sin_addr; char sin_zero[8]; }; 字符数组 char buf[MAXSIZE]; b)主要函数功能 socket(),connect(),writen(),readn(),close() int socket(int domain, int type, int protocol); 指定期望的通信协议类型。返回值:成功则为非负描述符,出错则为-1。 int connect(int sockfd, const struct sockaddr *addr,socklen_t addrlen); tcp客户用connect函数来建立与tcp服务器的连接。 ssize_t readn(int fd,void *vptr,size_t n); 从一个描述字读n个字节到vptr所指的缓冲区。 ssize_t writen(int fd,const void*vptr,size_t n); 从vptr所指的缓冲区中写n个字节到一个描述字。 int close(int fd); 关闭描述字。 2.迭代服务器详细设计。 a)主要数据结构设计 ipv4套接字地址结构(略) 字符数组 char buf[MAXSIZE]; b)主要函数功能 socket(),bind(),listen(),accept(),writen(),readn(),close() int bind(int sockfd, const struct sockaddr *addr,socklen_t addrlen); bind函数把一个本地协议地址赋予一个套接字。对于网际网协议,协议地址 就是32位的ipv4地址或者128位的ipv6地址与16位的tcp或udp端口号的 组合。如果一个tcp客户或者服务器未曾调用bind捆绑一个端口,当调用

串口通信实验报告全版.doc

实验三双机通信实验 一、实验目的 UART 串行通信接口技术应用 二、实验实现的功能 用两片核心板之间实现串行通信,将按键信息互发到对方数码管显示。 三、系统硬件设计 (1)单片机的最小系统部分 (2)电源部分 (3)人机界面部分

数码管部分按键部分 (4)串口通信部分 四、系统软件设计 #include

sbit L1=P0^5; sbit L2=P0^6; sbit L3=P0^7; uint m=0,i=0,j; uchar temp,prt; /***y延时函数***/ void delay(uint k) { uint i,j; //定义局部变量ij for(i=0;i { m=1; //KEY1键按下 return(m); } if(H2==0) { m=4; //KEY4键按下 return(m); } } } if(L2==0) { delay(5); if (L2==0) { L2=0;H1=1;H2=1; if(H1==0) { m=2; //KEY2键按下 return(m); } if(H2==0) { m=5; //KEY5键按下 return(m); } } } if(L3==0) { delay(5); if (L3==0) { L3=0;H1=1;H2=1; if(H1==0) { m=3; //KEY3键按下 网络安全实验报告 姓名:杨瑞春 班级:自动化86 学号:08045009 实验一:网络命令操作与网络协议分析 一.实验目的: 1.熟悉网络基本命令的操作与功能。 2.熟练使用网络协议分析软件ethereal分析应用协议。 二.实验步骤: 1. 2.协议分析软件:ethereal的主要功能:设置流量过滤条件,分析网络数据包, 流重组功能,协议分析。 三.实验任务: 1.跟踪某一网站如google的路由路径 2.查看本机的MAC地址,ip地址 输入ipconfig /all 找见本地连接. Description . . .. . : SiS 900-Based PCI Fast Ethernet Adapte Physical Address.. . : 00-13-8F-07-3A-57 DHCP Enabled. . .. . : No IP Address. . . .. . : 192.168.1.5 Subnet Mask . . .. . : 255.255.255.0 Default Gateway .. . : 192.168.1.1 DNS Servers . . .. . : 61.128.128.67 192.168.1.1 Default Gateway .. . : 192.168.1.1 这项是网关.也就是路由器IP Physical Address.. . : 00-13-8F-07-3A-57 这项就是MAC地址了. 3.telnet到linux服务器,执行指定的命令 5.nc应用:telnet,绑定程序(cmd,shell等),扫描,连接等。 在Linux下配置Apache服务器 一、实验目的 完成本次实训,将能够: ●配置基本的Apache服务器 ●配置个人用户Web站点。 ●配置虚拟目录别名功能。 ●配置主机访问控制。 ●配置用户身份验证功能.。 ●配置基于IP地址的虚拟主机. 二、实验环境 1、RedHat Linux4AS. 2、Apache 2.0 三、实验内容 1.配置基本的Apache服务器 2.配置个人用户Web站点。 3.配置虚拟目录别名功能。 4.配置主机访问控制。 5.配置用户身份验证功能.。 6.配置基于IP地址的虚拟主机。 四、实验要求 在Linux操作系统下配置Apache服务器。 五、注意事项 1.在修配置文件下注意区分大小写、空格。 2.在每次重新开机后都必须启动Apachec服务器。 3.在每次修改完主配置文件后保存起来,必须重启Apachec服务器,如果不重启会 导致配置无效,最终导致实验失败。 六、实验步骤 1、检测是否安装了Apache软件包: A、首先为服务器网卡添加一个固定的IP地址。 B、在Web浏览器的地址栏中输入本机的IP地址,若出现Test Page测试页面(该 网页文件的默认路径为var/www/html/index.html)如下图1所示就说明Apache 已安装并已启动。 另一种方法是使用如下命令查看系统是否已经安装了Apache软件包: [root@rhe14~]# rpm –aq | grep httpd Httpd-suexec-2.0.52-9.ent Httpd-manual-2.0.52-9.ent System-config-httpd-1.3.1-1 Httpd-devel-2.0.52-9.ent 出现以上内容表明了系统已安装Apache软件包。 2、安装Apache软件包 超级用户(root)在图形界面下选择“应用程序”|“系统设置”|“添加/删除应用程序”命令,选择“万维网服务器”软件包组,在单击“更新”按钮就可以安装与Apache相关的软件包。 3、Apache的基本配置 (1)打开终端输入[root@rhe14~]# /etc/rc.d/init.d/httpd start //启动Apache 或者 [root@rhe14~]# apachectl start //启动Apache [root@rhe14~]# apachectl stop //停止Apache服务 [root@rhe14~]# apachectl restart //重启Apache服务 [root@rhe14~]# apachectl configtest //测试Apache服务器配置语法(2)在httpd.conf将Apache的基本配置参数修改、将一些注释的语句取消注释,或将某些不需要的参数注释掉。 (3)将包括index.html在内的相关网页文件复制到指定的Web站点根目下(var/www/html/index.html) (4)重启httpd进程 (5) 在Web浏览器下输入配置的ip地址出现如下图2,那表明基本配置成功了: v1.0 可编辑可修改 院系:计算机科学学院 专业:计算机科学与技术 年级: 2013级 课程名称:软件工程 组员:司少武(1135) 兰少雄(1136) 张宇(1133) 纳洪泽(1132) 指导教师:刘卫平 2015年 12月 26 日 聊天室 1 前言 即时消息系统的研究现状 即时消息系统[1](Instant Messenger,IM)是一种在后 PC 时代兴起的,以Internet 网络为基础的,允许交互双方即时地传送文字、语音、视频等信息,能够跟踪网络用户在线状态的网络应用软件。即时消息系统产生有着深刻的社会原因:人们都有渴望社交,获得社会尊重、实现自我的需求,这正是即时消息软件风行的原动力,而物质文明的日益发达所带来副作用,又使得人们习惯与周围的人保持距离,以致人们更愿意对陌生人敞开心扉,在网络中可以跨越年龄、身份、行业、地域的限制,达到人与人、人与信息之间的零距离交流。从这点上讲,即时消息系统的出现改变了人们的沟通方式和交友文化,大大拓展了个人生活交流的空间。 本工程的主要内容 随着互联网逐步普及,人们的生活和工作也越来越离不开信息网络的支持,而聊天室是人们最常见,最直接的网上交流的方式。本聊天系统以聊天交流为主,为广大用户提供一个借助网络进行人际交往的平台,也是网络与现实最贴近的实用型网站。本文所介绍的网络聊天系统是基于开放的JAVA应用程序开发设计的,其主要特性是能动态、实时的完成信息的传递,且具有高效的交互性,更有效的处理客户请求,且具有脱离数据库技术方法,易于维护和更新的特点。 2 需求分析 本系统所要实现的主要功能是当用户聊天时,将当前用户名、聊天对象、聊天内容、聊天语气和是否私聊进行封装,然后与服务器建立Socket连接,再用对象输出流包装Socket的输出流将聊天信息对象发送给服务器端当用户发送聊天信息时,服务端将会收到客户端用Socket传输过来的聊天信息对象,然后将其强制转换为Chat对象,并将本次用户的聊天信息对象添加 实验四 UART 串口通信 学院:研究生院 学号:1400030034 姓名:张秋明 一、 实验目的及要求 设计一个UART 串口通信协议,实现“串 <-->并”转换功能的电路,也就是 “通用异步收发器”。 二、 实验原理 UART 是一种通用串行数据总线,用于异步通信。该总线双向通信,可以实 现全双工传输和接收。在嵌入式设计中,UART 用来主机与辅助设备通信,如汽 车音响与外接AP 之间的通信,与PC 机通信包括与监控调试器和其它器件,如 EEPROM 通信。 UART 作为异步串口通信协议的一种,工作原理是将传输数据的每个字符一 位接一位地传输。 其中各位的意义如下: 起始位:先发出一个逻辑” 0的信号,表示传输字符的开始。 资料位:紧接着起始位之后。资料位的个数可以是 4、5、6、7、8等,构成 一个字符。通常采用ASCII 码。从最低位开始传送,靠时钟定位。 奇偶校验位:资料位加上这一位后,使得“ 1的位数应为偶数(偶校验)或奇数 (奇校验),以此来校验资料传送的正确性。 停止位:它是一个字符数据的结束标志。可以是 1位、1.5位、2位的高电 平。由于数据是在传输线上定时的,并且每一个设备有其自己的时钟,很可能 在通信中两台设备间出现了小小的不同步。 因此停止位不仅仅是表示传输的结束, 并且提供计算机校正时钟同步的机会。适用于停止位的位数越多,不同时钟同步 的容忍程度越大,但是数据传输率同时也越慢。 空闲位:处于逻辑“ 1状态,表示当前线路上没有资料传送。 波特率:是衡量资料传送速率的指标。表示每秒钟传送的符号数(symbol )。 一个符号代表的信息量(比特数)与符号的阶数有关。例如资料传送速率为 120 字符/秒,传输使用256阶符号,每个符号代表8bit ,则波特率就是120baud,比 特率是120*8=960bit/s 。这两者的概念很容易搞错。 三、 实现程序 library ieee; use ieee.std 」o gic_1164.all; end uart; architecture behav of uart is en tity uart is port(clk : in std_logic; rst_n: in std 」o gic --系统时钟 --复位信号 rs232_rx: in std 」o gic rs232_tx: out std 」o gic --RS232接收数据信号; --RS232发送数据信号;); use ieee.std_logic_ un sig ned.all; 本科实验报告 实验名称:网络安全软件工具应用与应用 课程名称:信息安全对抗系统工程与实践实验时间: 任课教师:高平实验地点: 实验教师:苏京霞 实验类型: □原理验证 □综合设计 □自主创新学生姓名: 学号/班级:组号: 学院:同组搭档: 专业:成绩: 倍息与电子学院 1 实验题目 1、SuperScan 扫描器的应用操作 2、X-Scan 的应用 3、流光综合扫描的应用 4、用于局域网的Iris 嗅探器的应用操作 2 实验目的 1、初步了解常见网络攻防软件类型 2、学习常见扫描器的操作应用 3、学习常用扫描器的操作应用 3 实验条件和环境 操作系统:Windows xp 专业版32 位SP3 处理器:AMD Athlon X2 内存:2GB 4 实验方法(功能设计、结构设计、软件流程等) 1、SuperScan的操作SuperScan是一款专门的IP和端口扫描软件,该软件具有以下功能: Ping 来检验IP 是不是在线;IP 和域名相互转换;检验目标计算机提供的服务类型;检验一定范围内目标计算机的在线和端口情况;工具自定义列表检验目标计算机的在线和端口情况; 自定义要检验的端口,并可以保存为端口列表文件;软件自带一个木马端口列表,通过这个列表可以检测目标计算机是不是有木马,同时可以自定义修改该木马端口 a、锁定主机,打开SuperScan软件,输入域名,单击锁定”按钮,得到域名对应的 地址。通过 IP C、端口设置,该软件可以对选定的端口进行扫描,单击端口设置"按钮,这时会出现编 辑端口列表”对话框。通过双击列表中的项目来选定要扫描的端口。 d、木马检测,单击端口设置”按钮,出现编辑端口列表”对话框;单击载入”按钮;在弹出的选择文件对话框中选中trojans.lst 文件,单击“打开”按钮;回到“编辑端口列表”对话框,单击“确定”按钮完成端口设置;回到主界面,单击“开始”按钮进行扫描。 e、Ping 功能,该功能可以查找某一IP 段内的活动主机。 输入要扫描的IP 段,就可以开始扫描了。 2、X-SCan 实验,扫描内容包括:远程服务类型、操作系统类型及版本,各种弱口令漏洞、后门、应用服务漏洞、网络设备漏洞、拒绝服务漏洞等二十几个大类。 a、指定IP范围。单击工具栏上的扫描参数”按钮,打开扫描参数”对话框。 b、设置扫描IP范围选择检测范围”选项,设置扫描IP地址的范围。 c、选择扫描模块,选择全局设置扫描模块”选项,则可选择扫描过程中需要扫描的模块 d、设置扫描线程,选择全局设置并发扫描”选项,可以设置扫描时的线程数量 e、设置扫描报告存放路径,选择全局设置扫描报告”选项,即可设置扫描报告存放路径,并选择报告文件保存的文件格式。 f、端口相关设置,选择插件设置端口相关设置”选项,即可扫描端口范围以及检测方式。 g、SNMP相关设置,选择插件设置” SNMP相关设置”选项,用户可以选择在扫描时获取SNMP 信息的内容。 h、NETBIOS相关设置,选择插件设置” NETBIOS相关设置”选项,用户可以选择需要获取的NETBIOS 信息 i 、漏洞检测脚本设置 j、开始扫描,在设置好扫描参数后,就可以开始扫描。 3、流光综合扫描 a、运行流光程序Fluxay,打开其主窗口 b、在流光的主窗口菜单栏中选择文件 J 高级扫描向导”命令,即可打开高级扫描向 导”对话框,在其中填入起始IP 地址。 4、嗅探器的操作,嗅探器( sniffer )是一种用来收集有用数据的软件。用它可以监视网络 的状态、数据流动情况以及网络上传输的信息。主要软件Iris,SnifferPRO 。 web服务器的配置实验报告 篇一:计算机网络实验报告——Web服务器的配置 实验2 web服务器配置 一、实验目的: 掌握如何使用windows XX server的IIS5.0配置出web 服务器 二、实验内容: 1、创建一个web站点,并且可以实现在别人的计算机上访问该站点 2、使用不同的ip建立多个站点 3、在一个站点下建立多个子站点(使用虚拟目录实现) 4、在同一个套接字(即ip地址+端口)上建立多个站点(使用加主机头名方法实现) 5、对站点进行安全管理(如浏览权限、帐号的使用、ip地址的设定) 三、实验要求: 一定要保证让别人正常的访问你建立的站点,并使实验结果达到预期的目的! 四、实验步骤: 1. 使用当地IP地址建立web站点 (1)准备工作: ①关闭Windows 防火墙 实验中,为了我们所建的站点能够被成功访问,先将Windows 防火墙关闭。如图: ②IIS功能设置 控制面板\所有控制面板项\程序和功能---“打开或关闭windows所有功能”: 出现了安装Windows功能的选项菜单,在“Internet信息服务”中手动选择需要的功能,如下图: ③下载“花生壳软件”到本地,申请免费域名mqqfhg。 这样,完成了前期的所有准备工作,开始进行web服务器的建设。 (2)开始建立web站点 ①创建web站点“酒窝” 打开“控制面板”——“管理工具”—“ Internet 信息服务(IIS)管理(本文来自:小草范文网:web服务器的配置实验报告)器”——右击“网站——“添加网站——选择“IP地址”及“物理路径”: 篇二:实验六web服务器配置实验报告 XX-XX学年第一学期课程实验报告课程名称:计算机网络 实验名称: 篇三:Web服务器的配置实验报告 实验5 Web服务器的配置 《计算机网络》课程综合实验报告之 TCP/UDP服务器端和客户端 程序设计 院系:信息工程学院 专业:电子信息工程 姓名:荆林风 学号:20142410232 一、实验目的 学习和掌握Linux环境下的TCP和UDP通信服务器和客户端的基本编程方法和运行机制,掌握TCP/UDP报文段的通信过程。 二、实验平台 win10操作系统下VMware Workstation工作环境下linux虚拟机,ubuntu操作系统 三、实验内容 1..编写Linux下TCP/UDP服务器套接字程序,程序运行时服务器 等待客户的连接,一旦连接成功,则显示客户的IP地址、端口号,并向客户端发送字符串。 2.编写Linux下TCP/UDP客户端套接字程序,结合实验一的服务 器端程序,实现以下功能: 1客户根据用户提供的IP地址连接到相应的服务器; 2服务器等待客户的连接,一旦连接成功,则显示客户的IP 地址、端口号,并向客户端发送字符串; 3客户接收服务器发送的信息并显示。 四、实验原理 使用TCP套接字编程可以实现基于TCP/IP协议的面向连接的通 信,它分为服务器端和客户端两部分,其主要实现过程如图1.1所示。1、socket函数:为了执行网络输入输出,一个进程必须做的第一件事就是调用socket函数获得一个文件描述符。 ----------------------------------------------------------------- #include 实验十单片机串行口与PC机通讯实验报告 ㈠实验目的 1.掌握串行口工作方式的程序设计,掌握单片机通讯的编制; 2.了解实现串行通讯的硬环境,数据格式的协议,数据交换的协议; 3.了解PC机通讯的基本要求。 ㈡实验器材 1.G6W仿真器一台 2.MCS—51实验板一台 3.PC机一台 ㈢实验内容及要求 利用8051单片机串行口,实现与PC机通讯。 本实验实现以下功能,将从实验板键盘上键入的字符或数字显示到PC 机显示器上,再将PC机所接收的字符发送回单片机,并在实验板的LED上显示出来。 ㈣实验步骤 1.编写单片机发送和接收程序,并进行汇编调试。 2.运行PC机通讯软件“commtest.exe”,将单片机和PC机的波特率均设定 为1200。 3.运行单片机发送程序,按下不同按键(每个按键都定义成不同的字符), 检查PC机所接收的字符是否与发送的字符相同。 4.将PC机所接收的字符发送给单片机,与此同时运行单片机接受程序,检 查实验板LED数码管所显示的字符是否与PC机发送的字符相同。 ㈤ 实验框图 源程序代码: ORG 0000H AJMP START ORG 0023H AJMP SERVE ORG 0050H START: MOV 41H,#0H ;对几个存放地址进行初始化 MOV 42H,#0H MOV 43H,#0H MOV 44H,#0H MOV SCON,#00H ;初始化串行口控制寄存器,设置其为方式0 LCALL DISPLAY ;初始化显示 MOV TMOD,#20H ;设置为定时器0,模式选用2 MOV TL1, #0E6H ;设置1200的波特率 MOV TH1, #0E6H SETB TR1 ;开定时器 MOV SCON,#50H ;选用方式1,允许接收控制 SETB ES SETB EA ;开中断 LOOP: ACALL SOUT ;键盘扫描并发送,等待中断 SJMP LOOP SERVE JNB RI,SEND ;判断是发送中断还是接收中断,若为发送中 断则调用 ACALL S IN ;发送子程序,否则调用接收子程序 RETI SEND: CLR TI ;发送子程序 RETI SIN: CLR RI ;接受子程序 MOV SCON, #00H MOV A, SBUF ;接收数据 LCALL XS ;调用显示子程序 RETI 子程序: SOUT: CLR TI ;清发送中断标志位 LCALL KEY ;调用判断按键是否按下子程序 MOV A,R0 ;将按键对应的数字存入A MOV SBUF,A ;输出按键数字给锁存 RET KEY: MOV P1,#0FFH ;将P1设置为输入口 MOV A, P1 CPL A ;将A内值取反 一、实验目的 ●掌握网络端口扫描器的使用方法,熟悉常见端口和其对应的服务程序,掌 握发现系统漏洞的方法。 ●掌握综合扫描及安全评估工具的使用方法,了解进行简单系统漏洞入侵的 方法,了解常见的网络和系统漏洞以及其安全防护方法。 二、实验原理 ●端口扫描原理 ●端口扫描向目标主机的TCP/IP服务端口发送探测数据包,并记录 目标主机的响应。通过分析响应来判断服务端口是打开还是关闭, 就可以得知端口提供的服务或信息。 ●端口扫描主要有经典的扫描器(全连接)、SYN(半连接)扫描器、 秘密扫描等。 ●全连接扫描:扫描主机通过TCP/IP协议的三次握手与目标主机的 指定端口建立一次完整的连接。建立连接成功则响应扫描主机的 SYN/ACK连接请求,这一响应表明目标端口处于监听(打开)的 状态。如果目标端口处于关闭状态,则目标主机会向扫描主机发送 RST的响应。 ●半连接(SYN)扫描:若端口扫描没有完成一个完整的TCP连接, 在扫描主机和目标主机的一指定端口建立连接时候只完成了前两 次握手,在第三步时,扫描主机中断了本次连接,使连接没有完全 建立起来,这样的端口扫描称为半连接扫描,也称为间接扫描。 ●TCP FIN(秘密)扫描:扫描方法的思想是关闭的端口会用适当的 RST来回复FIN数据包。另一方面,打开的端口会忽略对FIN数 据包的回复。 ●综合扫描和安全评估技术工作原理 ●获得主机系统在网络服务、版本信息、Web应用等相关信息,然后 采用模拟攻击的方法,对目标主机系统进行攻击性的安全漏洞扫 描,如果模拟攻击成功,则视为漏洞存在。最后根据检测结果向系 统管理员提供周密可靠的安全性分析报告。 简单的服务器客户端程 序实验报告 文件编码(008-TTIG-UTITD-GKBTT-PUUTI-WYTUI-8256) 简单的客户 /服务器程序设计与实现 实验目的及要求: 1、熟悉Microsoft Visual Studio 2008编程环境。 2、了解TCP 与UDP 协议,以及它们之间的区别。 3、了解客户/服务器模型原理。 4、熟悉Socket 编程原理,掌握简单的套接字编程。 实验设备: 硬件:PC 机(两台以上)、网卡、已经设定好的以太网环境 软件:Microsoft Visual Studio 2008 实验内容及步骤: 1、编写用TCP 协议实现的Client 端和Server 端程序并调试通过。 程序分两部分:客户程序和服务器程序。 工作过程是: 服务器首先启动,它创建套接字之后等待客户的连接;客户启 动后创建套接字,然后和服务器建立连接;建立连接后,客户接收键盘输 入,然后将数据发送到服务器,服务器收到到数据后,将接收到的字符在屏 幕上显示出来。或者服务器接收键盘输入,然后将数据发送到客户机,客户 机收到数据后,将接收到的字符在屏幕上显示出来。 用户的输入来提示Client 端下一步将要进行操作。 所用函数及结构体参考: 1、创建套接字——socket() 功能:使用前创建一个新的套接字 格式:SOCKET PASCAL FAR socket(int af, int type, int procotol); 参数:af :代表网络地址族,目前只有一种取值是有效的,即AF_INET ,代表 internet 地址族; Type :代表网络协议类型,SOCK_DGRAM 代表UDP 协议,SOCK_STREAM 代表 TCP 协议; Protocol :指定网络地址族的特殊协议,目前无用,赋值0即可。 返回值为SOCKET ,若返回INVALID_SOCKET 则失败。 2、指定本地地址——bind() 功能:将套接字地址与所创建的套接字号联系起来。 格式:int PASCAL FAR bind(SOCKET s, const struct sockaddr FAR * name, int namelen); 串行通信实验报告 班级姓名学号日期 一、实验目的: 1、掌握单片机串行口工作方式的程序设计,及简易三线式通讯的方法。 2、了解实现串行通讯的硬环境、数据格式的协议、数据交换的协议。 3、学习串口通讯的程序编写方法。 二、实验要求 1.单机自发自收实验:实现自发自收。编写相应程序,通过发光二极管观察 收发状态。 2.利用单片机串行口,实现两个实验台之间的串行通讯。其中一个实验台作为发送方,另一侧为接收方。 三、实验说明 通讯双方的RXD、TXD信号本应经过电平转换后再行交叉连接,本实验中为 减少连线可将电平转换电路略去,而将双方的RXD、TXD直接交叉连接。也可以将本机的TXD接到RXD上。 连线方法:在第一个实验中将一台实验箱的RXD和TXD相连,用P1.0连接发光二极管。波特率定为600,SMOD=0。 在第二个实验中,将两台实验箱的RXD和TXD交叉相连。编写收发程序,一台实验箱作为发送方,另一台作为接收方,编写程序,从内部数据存储器 20H~3FH单元中共32个数据,采用方式1串行发送出去,波特率设为600。通过运行程序观察存储单元内数值的变化。 四、程序 甲方发送程序如下: ORG 0000H LJMP MAIN ORG 0023H LJMP COM_INT ORG 1000H MAIN: MOV SP,#53H MOV 78H,#20H MOV 77H,00H MOV 76H,20H MOV 75H,40H ACALL TRANS HERE: SJMP HERE TRANS: MOV TMOD,#20H MOV TH1,#0F3H MOV TL1,#0F3H MOV PCON,#80H SETB TR1 MOV SCON,#40H MOV IE,#00H CLR F0 MOV SBUF,78H WAIT1: JNB TI,WAIT1 CLR TI MOV SBUF,77H WAIT2: JNB TI,WAIT2 CLR TI MOV SBUF,76H WAIT3: JNB TI,WAIT3 CLR TI 实验一信息收集与漏洞扫描 【实验目的】 通过本实验初步了解黑客入侵和攻击的方法以及一般的应对测量,掌握常见工具的基本应用,包括如下几个方面: ?了解网络主机信息收集的方法和工具。 ?了解安全扫描技术。 ?了解网络搜索引擎对系统安全的威胁。 实验过程中,学生需要将实验的结果记录下来,并回答相关思考题,填写到实验报告中。【实验类型】综合型实验 【实验内容】 以下实验内容可根据实验室的具体情况和课时安排的变化进行适当的调整,实验内容中的思考题以书面形式解答并附在实验报告的后面。 需要注意的是,学生在实验过程中要严格按实验指导书的操作步骤和要求操作,且小组成员应紧密配合,以保证实验过程能够顺利完成。 本次实验的主要项目包括以下几个方面: ?目标主机信息收集; ?利用Google收集漏洞信息; ?漏洞扫描。 具体的实验内容和步骤如下: 【实验环境】 实验设备:Windows XP系统,VMWare系统,Windows 2000虚拟机。 一、信息收集(踩点) 1、利用工具软件收集信息 1)ping:用来判断目标是否活动;最常用、最简单的探测手段;Ping 程序一般是直接实现在系统内核中的,而不是一个用户进程。 Reply from 192.168.3.10: bytes=32 time<1ms TTL=32 Reply from 192.168.3.10 表示回应ping的ip地址是192.168.3.10。 bytes=32 表示回应报文的大小,这里是32字节。 time<1ms表示回应所花费的时间,小于1毫秒。 TTL=32,TTL是生存时间,报文经过一个路由器就减1,如果减到0就会被抛弃。 由于不同系统对ICMP做出的响应不同,因此TTL 字段值可以帮助我们识别操作系统类型。 操作系统类型TTL值 Windows 95/98/ME 32 Windows NT/2000 128 LINUX Kernel 2.2.x/2.4.x 64 Compaq Tru64 5.0 64 FreeBSD 4.1/ 4.0/3.4 255 Sun Solaris 2.5.1/2.6/2.7/2.8 255 OpenBSD 2.6/2.7 255 NetBSDHP UX 10.20 255 一般Ping出来的TTL值可能不是以上所提的数字,往往只是一个接近的值。TTL值每经过一个路由器就会减1,TTL=50 的时候就是说你发一个数据到你PING 的地址期间要通过14个路由器。如果TTL=126的话就是中间要通过2个路由器。因此,如果接近255的话就是UNIX系统,如果接近128的话就是Windows系统。 2)tracert:跟踪从本地开始到达某一目标地址所经过的路由设备,并显示出这些路由设备的IP、连接时间等信息。 3)Nbtstat nbtstat主要用于对NetBIOS系统(特别是Windows计算机)的侦测,可获知目标系统的信息和当前登录的用户,判断目标系统上的服务,读取和清除其Cache中的内容等。网络入侵者可以通过从nbtstat获得的输出信息开始收集有关对方机器的信息。 如果已知某台Windows主机的IP地址,输入命令“nbtstat –A 192.168.0.111”可以查看其名字列表,如图2-37。网络安全实验报告

Apache服务器配置实验报告

软件工程 实验报告

UART串口通信实验报告

北京理工大学信息安全与对抗实验报告

web服务器的配置实验报告doc

TCPUDP客户服务器实验报告

单片机串口通讯实验报告

网络扫描及安全评估实验报告

简单的服务器客户端程序实验报告

最新串行通信实验报告整理

实验一 信息收集与漏洞扫描实验