Linux下查看arp静态绑定地址详解

Linux下查看arp静态绑定地址详解

首先,做两个对比试验:

root@janbe root]# arp -a

? (192.168.8.241) at 00:15:58:A2:13: D0 [ether] on eth0

? (192.168.8.1) at 00:15:C5:E1: D1:58 [ether] on eth0

[root@janbe bin]# arp -s 192.168.8.1 00:15:C5:E1: D1:58

[root@janbe bin]# arp -a

? (192.168.8.241) at 00:15:58:A2:13: D0 [ether] on eth0

? (192.168.8.1) at 00:15:C5:E1: D1:58 [ether] PERM on eth0

发现没有?多了一个PERM!!

或者

[root@janbe bin]# cat /proc/net/arp

IP address HW type Flags HW address Mask Device

192.168.8.241 0x1 0x2 00:15:58:A2:13: D0 * eth0

192.168.8.1 0x1 0x6 00:15:C5:E1: D1:58 * eth0

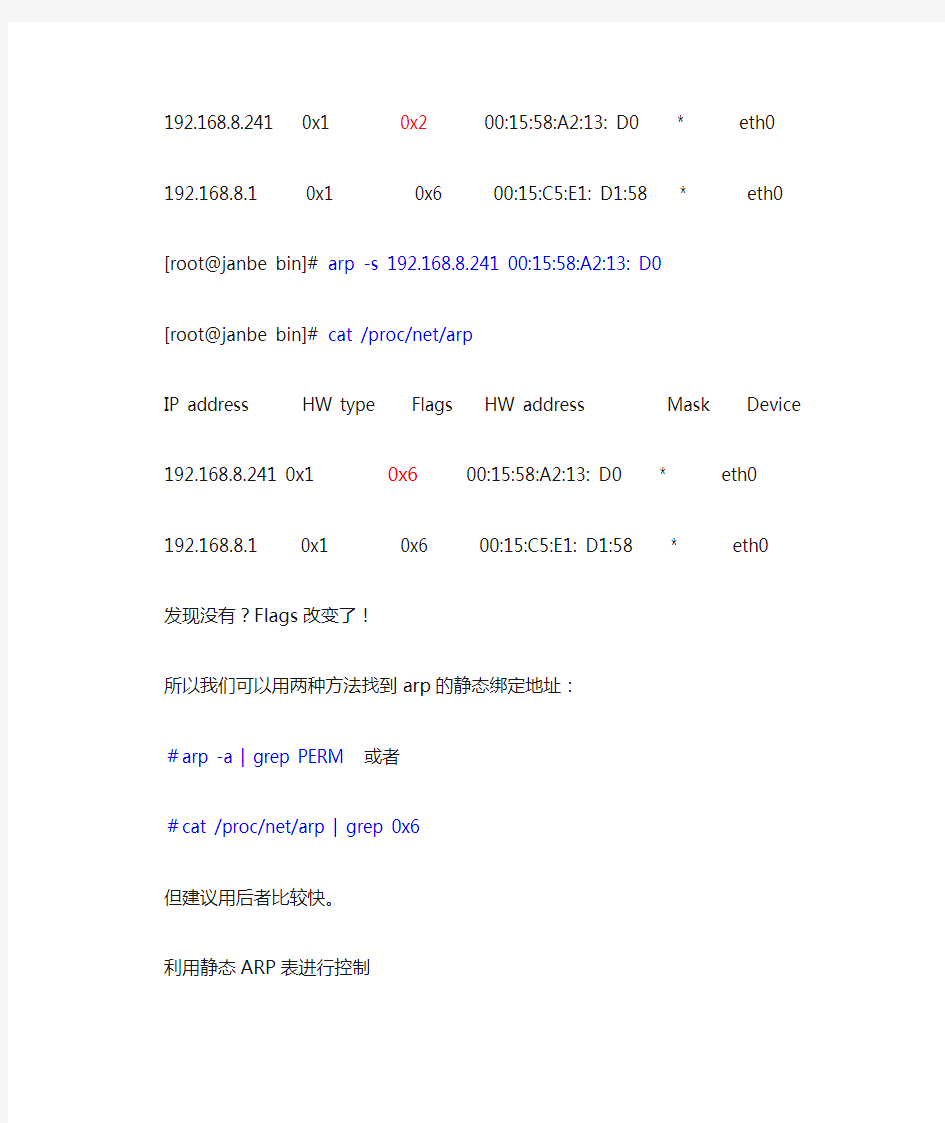

[root@janbe bin]# arp -s 192.168.8.241 00:15:58:A2:13: D0

[root@janbe bin]# cat /proc/net/arp

IP address HW type Flags HW address Mask Device

192.168.8.241 0x1 0x6 00:15:58:A2:13: D0 * eth0

192.168.8.1 0x1 0x6 00:15:C5:E1: D1:58 * eth0

发现没有?Flags改变了!

所以我们可以用两种方法找到arp的静态绑定地址:

#arp -a | grep PERM或者

#cat /proc/net/arp | grep 0x6

但建议用后者比较快。

利用静态ARP表进行控制

我们知道,ARP(Address Resolution Protocol,地址转换协议)被当作底层协议,用于IP地址到物理地址的转换。在以太网中,所有对IP的访问最终都转化为对网卡MAC地址的访问。

不妨设想一下,如果主机A的ARP列表中,到主机B的IP地址与MAC地址对应不正确,由A发往B数据包就会发向错误的MAC地址,当然无法顺利到达B,结果是A与B根本不能进行通信。Linux可以通过arp

命令控制ARP转换,即IP到MAC的转换。因此,也能利用这一功能对用户MAC地址进行匹配。下面我们就来看看arp命令的用法。

输入arp将显示当前所有ARP转换记录,类似于这样:

Address HWtype HWaddress Flags Mask Iface

https://www.360docs.net/doc/e814661399.html, ether 00:06:29:57:16:F5 C eth0

218.200.80.177 ether 00:01:30:F4:32:40 C eth1

https://www.360docs.net/doc/e814661399.html, ether 00:02:1E:F1:92:C2 C eth0

192.168.1.25 ether 00:02:1E:F1:92:C2 C eth0

由此可以看到,当前系统保留的IP地址与MAC地址一一对应,并指明了硬件类型(Hwtype)和通信所使用的接口(Iface)。不过这些都是动态生成的,无需手工干预。我们要做的恰恰是手工干预这一过程。

我们需要用到arp命令的另一重要功能,就是手工更改这一对应关系。此外,该命令还可以读取文本文件中的ARP记录,其默认文件是/etc/ethers。也就是说,当输入ARP-f的时候,系统就会读取/etc/ethers 这个文件,并以其中的项目取代系统当前的ARP记录。假设/etc/ethers 文件内容如下:

192.168.1.25 00:02:01:50:bb:53

然后执行命令arp -f。

这时,我们查看系统ARP表,会发现无论192.168.1.25原来对应的MAC地址是什么,都会被新的所取代:

Address HWtype HWaddress Flags Mask Iface

https://www.360docs.net/doc/e814661399.html, ether 00:06:29:57:16:F5 C eth0

218.200.80.177 ether 00:01:30:F4:32:40 C eth1

https://www.360docs.net/doc/e814661399.html, ether 00:02:1E:F1:92:C2 C eth0

192.168.1.25 ether 00:02:01:50:bb:53 C eth0

此时,本机发往192.168.1.25的数据包目标MAC地址将由原来的00:02:1E:F1:92:C2改为

00:02:01:50:bb:53。显然,如果192.168.1.25所在网卡的MAC地址并非00:02:01:50:bb:53,数据包就无法到达正确的目的地,那么它们也就无法通信了。这样也达到了识别非法用户的目的。

当然,控制MAC地址的方法还不止这些,例如可以利用交换机的端口管理功能识别用户。根据交换机的原

理,它是直接将数据发送到相应端口,那么就必须保有一个数据库,包含所有端口所连网卡的MAC地址,由此可见,控制每个端口使用的MAC地址理论上是完全可行的。大部分中高端交换机如3Com SuperStack 系列等,都具有这种功能。具体操作与交换机型号有关,这里就不赘述。

最后,提醒一下,MAC地址控制并非绝对保险。正如这个世界上没有绝对解不开的密码一样,所谓安全都是相对于特定的环境而言。现在,很多网卡都支持MAC地址的软件修改,Linux和Windows本身也都有办法修改这一物理地址。不过由于这种方式相对稳定,摒弃了繁琐的客户端设置,对用户完全透明,而且具备很强的可操作性,所以在某种程度上说是安全的。

5. Wireshark捕获并分析ARP报文

实验四Wireshark捕获ARP报文 一、捕获报文 启动Wireshark,清空ARP缓存,然后ping网关。 二、分析ARP协议 1.ARP请求报文和响应报文是封装在IP报文中还是封装在MAC 帧中发送? 2.ARP请求报文中目的MAC地址是什么? 3.对于ARP协议,其在MAC帧中的协议字段的值是多少? 4.封装ARP请求报文和响应报文的MAC帧,其目的地址分别 是什么?这说明ARP请求报文和响应报文分别是广播还是单 播发送? 5.根据捕获到的报文,分析ARP报文的格式,说明报文各字段 的作用? 6.如果要模拟某种ARP欺骗攻击,例如物理机欺骗虚拟机,说 自己是网关。该如何构造ARP响应报文?写出该ARP响应报 文的十六进制代码。 硬件类型:要转换成的地址类型,2字节。以太网为0001 协议类型:被转换高层协议类型,2字节。IP协议为0800 硬件地址长度:1字节。以太网为6字节48位,即06 协议长度:1字节。Ip地址为4字节32位,即04 操作类型:2字节。请求为0001,响应为0002,RARP为0003 发送方硬件地址:源主机MAC地址

发送发协议地址:源主机IP地址 目标硬件地址:目标主机MAC地址(请求包中为00-00-00-00-00-00) 目标协议地址: 物理机欺骗虚拟机时,发送ARP响应报文,单播。源主机本应为网关,但物理机欺骗虚拟机,即源主机IP地址填网关IP,硬件地址填物理机的硬件地址。目标主机为虚拟机。 0001 0800 06 04 0002 物理机硬件地址(欺骗用)10.1.65.254(网关IP) 虚拟机硬件地址虚拟机IP地址

实验yi:网络协议分析工具Wireshark的使用

实验一: 一、实验目的 学习使用网络协议分析工具Wireshark的方法,并用它来分析一些协议。 二、实验原理和内容 1、tcp/ip协议族中网络层传输层应用层相关重要协议原理 2、网络协议分析工具Wireshark的工作原理和基本使用规则 三、实验环境以及设备 Pc机、双绞线 四、实验步骤(操作方法及思考题) 1.用Wireshark观察ARP协议以及ping命令的工作过程:(20分) (1)用“ipconfig”命令获得本机的MAC地址和缺省路由器的IP地址;(2)用“arp”命令清空本机的缓存; (3)运行Wireshark,开始捕获所有属于ARP协议或ICMP协议的,并且源或目的MAC地址是本机的包(提示:在设置过滤规则时需要使用(1)中获得的本机的MAC地址); (4)执行命令:“ping 缺省路由器的IP地址”; 写出(1),(2)中所执行的完整命令(包含命令行参数),(3)中需要设置的Wireshark的Capture Filter过滤规则,以及解释用Wireshark所观察到的执行(4)时网络上出现的现象。 -------------------------------------------------------------------------------- (1)ipconfig/all (2)arp –d (3)( arp or icmp ) and ether host 18-03-73-BC-70-51, ping 192.168.32.254 后的截包信息图片:

首先,通过ARP找到所ping机器的ip地址,本机器发送一个广播包,在子网中查询192.168.32.254的MAC地址,然后一个节点发送了响应该查询的ARP分组,告知及其所查询的MAC地址。接下来,本机器发送3个请求的ICMP报文,目的地段回复了三个响应请求的应答ICMP报文。在最后对请求主机对应的MAC地址进行核查。 2.用Wireshark观察tracert命令的工作过程:(20分) (1)运行Wireshark, 开始捕获tracert命令中用到的消息; (2)执行“tracert -d https://www.360docs.net/doc/e814661399.html,” 根据Wireshark所观察到的现象思考并解释tracert的工作原理。 ----------------------------------------------------------- 实验室路由跟踪显示有6个路由器

网络合约协议分析获取并解析ARP

成绩: 网络协议分析 报告题目: 获取并解析网络中的ARP数据包 学院:计算机科学与技术学院 专业:计算机科学与技术 班级:0411203 学号:2012211699 姓名:李传根

一、要求及功能 编程序,获取网络中的ARP数据包,解析数据包的内容,将结果显示在标准输出上,并同时写入日志文件。 运行格式:程序名日志文件 二、原理及方法 2.0什么是ARP 地址解析协议(Address Resolution Protocol,ARP)是在仅知道主机的IP地址时确定其物理地址的一种协议。因IPv4和以太网的广泛应用,其主要用作将IP地址翻译为以太网的MAC地址,但其也能在ATM和FDDIIP网络中使用。从IP地址到物理地址的映射有两种方式:表格方式和非表格方式。ARP具体说来就是将网络层(IP层,也就是相当于OSI的第三层)地址解析为数据连接层(MAC层,也就是相当于OSI的第二层)的MAC地址。 在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。而在TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。这就是ARP协议要做的事情。所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。 另外,当发送主机和目的主机不在同一个局域网中时,即便知道目的主机的MAC地址,两者也不能直接通信,必须经过路由转发才可以。所以此时,发送主机通过ARP协议获得的将不是目的主机的真实MAC地址,而是一台可以通往局域网外的路由器的某个端口的MAC地址。于是此后发送主机发往目的主机的所有帧,都将发往该路由器,通过它向外发送。这种情况称为ARP代理(ARP Proxy)。 2.1、ARP协议及工作原理 ARP协议是“Address Resolution Protocol”(地址解析协议)的缩写。在局域网中,网络中实际传输的是“帧”,帧里面是有目标主机的MAC地址的。在以太网中,一个主机要和另一个主机进行直接通信,必须要知道目标主机的

计算机网络实验-使用Wireshark分析IP协议

实验三使用Wireshark分析IP协议 一、实验目的 1、分析IP协议 2、分析IP数据报分片 二、实验环境 与因特网连接的计算机,操作系统为Windows,安装有Wireshark、IE等软件。 三、实验步骤 IP协议是因特网上的中枢。它定义了独立的网络之间以什么样的方式协同工作从而形成一个全球户联网。因特网内的每台主机都有IP地址。数据被称作数据报的分组形式从一台主机发送到另一台。每个数据报标有源IP地址和目的IP地址,然后被发送到网络中。如果源主机和目的主机不在同一个网络中,那么一个被称为路由器的中间机器将接收被传送的数据报,并且将其发送到距离目的端最近的下一个路由器。这个过程就是分组交换。 IP允许数据报从源端途经不同的网络到达目的端。每个网络有它自己的规则和协定。IP能够使数据报适应于其途径的每个网络。例如,每个网络规定的最大传输单元各有不同。IP允许将数据报分片并在目的端重组来满足不同网络的规定。 表 DHCP报文

者续借租用 DHCP-ACK DHCP服务器通知客户端可以使用分配的IP地址和配置参 数 DHCP-NAK DHCP服务器通知客户端地址请求不正确或者租期已过期, 续租失败 DHCP-RELEASE DHCP客户端主动向DHCP服务器发送,告知服务器该客户 端不再需要分配的IP地址 DHCP-DECLINE DHCP客户端发现地址冲突或者由于其它原因导致地址不 能使用,则发送DHCP-DECLINE报文,通知服务器所分配的 IP地址不可用 DHCP-INFORM DHCP客户端已有IP地址,用它来向服务器请求其它配置 参数 图 DHCP报文 1、使用DHCP获取IP地址

ARP地址解析过程非常有用

ARP地址解析过程(同一子网和不同子网) 人们最熟悉的网络可以说是以太网,而且人们都知道,每块网卡都有一个编号,也就是网卡地址(称为MAC地址),代表计算机的物理地址。另外,网络中的每一台计算机都分配了一个IP地址,这样,每台计算机上都有两个地址,IP地址和MAC 地址。 IP地址并不能代替MAC地址,前者是在大网中为了方便定位主机所采用的方式,如果网络规模不大,完全可以不使用IP地址。但是,无论什么网络环境物理地址都是要使用的。因为物理地址对应于网卡的接口,只有找到它才算真正到达了目的地。而IP地址是为了方便寻址人为划分的地址格式,因此IP地址也被称为逻辑地址,又因为这种结构化地址是在OSI的第3层定义的,也被称为3层地址。相应地,物理地址是在第2层定义的,被称为2层地址。IP地址是一种通用格式,无论其下一层的物理地址是什么类型,都可以被统一到一致的IP地址形式上,因此IP地址屏蔽了下层物理地址的差异。 既然IP地址并不能代替物理地址,它只是在逻辑上表示一台主机,物理地址才对应于网卡的接口,只有找到它才能将数据送达到目的地。那么如何把二者对应起来就是要解决的首要问题,因为二者代表的是同一台机器。为此人们开发了地址解析协议(Address Revolution Protocol,ARP),地址解析协议负责把IP地址映射到物理地址。 下面分两种情况解释ARP的工作过程:同一子网内的arp和不同子网间的arp。(1)同一子网内的ARP 主机A (172.16.20.20/24)与主机B通信。假设在A上Ping主机B的IP地址172.16.20.5/24。 为了把测试信息发送到主机B和A,将构造关于Ping的IP数据包。可以确定,这个包头中的源IP地址是172.16.20.20,目的地址172.16.20.5。IP数据包构造完成以后,需要将它从网卡发送出去,在这之前必须要封装2层的帧头,本例中2层是以太网环境,因此需要构建以太网帧头。分析帧头中的MAC地址情况,它的源地址应该是00-0C-04-18-19-aa,这个地址很容易获得,主机A直接从自己的网卡中获取即可,帧头中的目的MAC地址应该是00-0C-04-38-39-bb,它对应于主机B的MAC地址。主机A如何得知主机B的MAC地址呢?这是主机A在封装2层帧头时必须解决的问题,否则无法发送这个帧出去。主机A唯一的办法是向主机B发出询问,请主机B回答它自己的MAC地址是什么。ARP协议正是负责完成这一工作的,即已知目的节点的IP地址来获取它相应的物理地址。

实验二使用Wireshark分析以太网帧与ARP协议

实验二使用Wireshark分析以太网帧与ARP协议 一、实验目的 分析以太网帧,MAC地址和ARP协议 二、实验环境 与因特网连接的计算机网络系统;主机操作系统为windows;使用Wireshark、IE等软件。 三、实验步骤: IP地址用于标识因特网上每台主机,而端口号则用于区别在同一台主机上运行的不同网络应用程序。在链路层,有介质访问控制(Media Access Control,MAC)地址。在局域网中,每个网络设备必须有唯一的MAC地址。设备监听共享通信介质以获取目标MAC地址与自己相匹配的分组。 Wireshark 能把MAC地址的组织标识转化为代表生产商的字符串,例如,00:06:5b:e3:4d:1a也能以Dell:e3:4d:1a显示,因为组织唯一标识符00:06:5b属于Dell。地址ff:ff:ff:ff:ff:ff是一个特殊的MAC地址,意味着数据应该广播到局域网的所有设备。 在因特网上,IP地址用于主机间通信,无论它们是否属于同一局域网。同一局域网间主机间数据传输前,发送方首先要把目的IP地址转换成对应的MAC 地址。这通过地址解析协议ARP实现。每台主机以ARP高速缓存形式维护一张已知IP分组就放在链路层帧的数据部分,而帧的目的地址将被设置为ARP高速缓存中找到的MAC地址。如果没有发现IP地址的转换项,那么本机将广播一个报文,要求具有此IP地址的主机用它的MAC地址作出响应。具有该IP地址的主机直接应答请求方,并且把新的映射项填入ARP高速缓存。 发送分组到本地网外的主机,需要跨越一组独立的本地网,这些本地网通过称为网关或路由器的中间机器连接。网关有多个网络接口卡,用它们同时连接多个本地网。最初的发送者或源主机直接通过本地网发送数据到本地网关,网关转发数据报到其它网关,直到最后到达目的主机所在的本地网的网关。 1、俘获和分析以太网帧 (1)选择工具->Internet 选项->删除文件

计算机网络解析ARP数据包

计算机网络解析A R P 数据包 -CAL-FENGHAI.-(YICAI)-Company One1

成绩评定表 课程设计任务书

3 相关知识 ................................ 错误!未定义书签。 4 课程设计分析......................... 错误!未定义书签。 5 程序代码 ................................ 错误!未定义书签。 6 运行结果与分析 ..................... 错误!未定义书签。 7 个人心得 (1) 8 参考文献 ................................ 错误!未定义书签。

摘要 本文首先介绍了解析ARP数据包课程设计的目的与意义,本次课程设计的要求,接着说明了,什么是ARPARP数据报消息格式以及ARP协议的工作流程加强我们对ARP协议的认识,然后分析了本次课程设计的难点、重点、参考算法、核心代码,以及对运行结果的分析,还有一些相关知识的拓展。最后对本次课设进行了个人心得的总结。

1课程设计目的 课程设计的目的是对网络上的ARP数据包进行解析,从而熟悉ARP数据包的结构,对ARP协议有更好的理解和认识。 2 课程设计要求 通过编写程序,获取网络中的ARP数据包,解析数据包的内容,将结果显示在标准输出上,并同时写入日志文件。 程序的具体要求如下所示: (1)以命令行的形式运行,如下所示: ParseArp log_file其中,arpparse为程序名;log_file为日志文件名。 (2)程序输出内容如下所示: 源IP地址源MAC地址目的IP地址目的MAC地址操作时间各部分的说明如下所示: 源IP地址:输出ARP消息格式中的源IP地址字段 源MAC地址:输出ARP消息格式中的源物理地址字段 目的IP地址:输出ARP消息格式中的目的IP地址字段。 目的MAC地址:输出ARP消息格式中的目的物理地址字段操作:输出ARP消息格式中的操作字段,若为ARP请求, 则为1,若为ARP应答,则为2。 时间:该ARP包产生的时间。 (3)当程序接收到键盘输入Ctrl+C时字段退出。

Wireshark抓包实例分析

Wireshark抓包实例分析 通信工程学院010611班赖宇超01061093 一.实验目的 1.初步掌握Wireshark的使用方法,熟悉其基本设置,尤其是Capture Filter和Display Filter 的使用。 2.通过对Wireshark抓包实例进行分析,进一步加深对各类常用网络协议的理解,如:TCP、UDP、IP、SMTP、POP、FTP、TLS等。 3.进一步培养理论联系实际,知行合一的学术精神。 二.实验原理 1.用Wireshark软件抓取本地PC的数据包,并观察其主要使用了哪些网络协议。 2.查找资料,了解相关网络协议的提出背景,帧格式,主要功能等。 3.根据所获数据包的内容分析相关协议,从而加深对常用网络协议理解。 三.实验环境 1.系统环境:Windows 7 Build 7100 2.浏览器:IE8 3.Wireshark:V 1.1.2 4.Winpcap:V 4.0.2 四.实验步骤 1.Wireshark简介 Wireshark(原Ethereal)是一个网络封包分析软件。其主要功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。其使用目的包括:网络管理员检测网络问题,网络安全工程师检查资讯安全相关问题,开发者为新的通讯协定除错,普通使用者学习网络协议的

相关知识……当然,有的人也会用它来寻找一些敏感信息。 值得注意的是,Wireshark并不是入侵检测软件(Intrusion Detection Software,IDS)。对于网络上的异常流量行为,Wireshark不会产生警示或是任何提示。然而,仔细分析Wireshark 撷取的封包能够帮助使用者对于网络行为有更清楚的了解。Wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包资讯。Wireshark本身也不会送出封包至网络上。 2.实例 实例1:计算机是如何连接到网络的? 一台计算机是如何连接到网络的?其间采用了哪些协议?Wireshark将用事实告诉我们真相。如图所示: 图一:网络连接时的部分数据包 如图,首先我们看到的是DHCP协议和ARP协议。 DHCP协议是动态主机分配协议(Dynamic Host Configuration Protocol)。它的前身是BOOTP。BOOTP可以自动地为主机设定TCP/IP环境,但必须事先获得客户端的硬件地址,而且,与其对应的IP地址是静态的。DHCP是BOOTP 的增强版本,包括服务器端和客户端。所有的IP网络设定数据都由DHCP服务器集中管理,并负责处理客户端的DHCP 要求;而客户端则会使用从服务器分配下来的IP环境数据。 ARP协议是地址解析协议(Address Resolution Protocol)。该协议将IP地址变换成物理地址。以以太网环境为例,为了正确地向目的主机传送报文,必须把目的主机的32位IP地址转换成为48位以太网的地址。这就需要在互连层有一组服务将IP地址转换为相应物理地址,这组协议就是ARP协议。 让我们来看一下数据包的传送过程:

MAC与ARP解析

网络技术竞赛教师培训资料 2008-6-28版 1. IP地址与MAC地址 (1)IP地址 TCP/IP协议要求Internet中的每台主机和连网设备有一个规定格式的、唯一性的地址标识,使Internet上的信息能够正确地传送到目的地。这个统一编制的标识称为IP地址。 IP地址是一个32位的二进制数,如:11001010 01111110 01010000 00001010就是一个符合Internet地址方案的IP地址。 为了便于管理网络和研究技术,我们通常用“点分十进制表示法”来书写IP地址,即将IP 地址分为4组,每8位为1组,写作对应的十进制数,以点号分隔。上面的IP地址写作:202.126.80.10。 Internet是由很多网络互相连接而形成的,Internet中的每台设备都属于其中的某一个网络。在一个IP地址中,包含了该设备所在网络的网络编号以及该设备在网络内部的编号。如上面的地址,其网络编号为202.126.80,网内编号为10。 (2)IP地址规划 Internet编址方案将IP地址分为5类,对各类地址作如下编址规定: ?A类地址:用于大型网络;高端的8位表示网络编号,低端的24位表示网内编号;地址的第1位为0。 ?B类地址:用于中型网络;高端的16位表示网络编号,低端的16位表示网内编号;地址的前两位为10。 ?C类地址:用于小型网络;高端的24位表示网络编号,低端的8位表示网内编号;地址的前3位为110。 ?D类地址:多播地址,用于多点传送;地址的前4位为1110。 ?E类地址:备用地址;地址的前5位为11110。

图1.1 IP地址编码规则 根据图1.1所示的编码规则,我们得到如表1-1所列出的IP地址特征和网络特征。 表1-1 IP地址特征和网络特征 (3)子网技术 如果一个网络内的主机很多的话,数据流量会很大。我们在第4章中曾讲过,适当划分网段,使用网桥或交换机类的网络互连设备,能够有效地减轻网络负载。Internet使用子网技术来划分网段,将一个较大的网络分解为若干个较小的网络。 划分子网时,首先要决定子网的个数,然后在IP地址的网内编号位中采用合适的位数对子网进行编号,从而确定每个子网的地址范围。 例:将网络202.126.80划分为6个子网。实现步骤: 1)确定子网编号使用的地址位。202.126.80是一个C类网络,IP地址的低8位为网络内部编号,我们取其中的高3位作为子网编号,由于全0编号和全1编号有特殊意义不能使用,这3位的其余6种组合正好用于6个子网的编号。 2)确定各子网的地址范围。在一个子网内的主机,子网编号的3位是相同的;子网内部编号使用5位,因为全0和全1有特殊意义不能使用,编号从00001到11110,最多容纳30台主机。

计算机网络实验利用wireshark分析ARP协议—实验六实验报告

信 息 网 络 技 术 实 验 报 告 实验名称利用wireshark分析ARP协议

实验编号 姓名 学号 成绩 常见网络协议分析实验一、实验室名称: 电子政务可视化再现实验室 二、实验项目名称: 利用wireshark分析ARP协议 三、实验原理:

Wireshark:Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试获取网络包,并尝试显示包的尽可能详细的情况。网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。 当一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据48bit 的以太网地址来确定目的接口的.设备驱动程序从不检查IP数据报中的目的IP地址。地址解析为这两种不同的地址形式提供映射:32bit的IP地址和数据链路层使用的任何类型的地址。 ARP根据IP地址获取物理地址的一个TCP/IP协议。ARP为IP地址到对应的硬件地址之间提供动态映射。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。 四、实验目的: 目的是通过实验加深对数据包的认识,网络信息传输过程的理解,加深对协议的理解,并了解协议的结构与区别。 利用wireshark捕获发生在ping过程中的ARP报文,加强对ARP协议的理解,掌握ARP报文格式,掌握ARP请求报文和应答报文的区别。 五、实验内容: 利用wireshark分析ARP协议 六、实验器材(设备、元器件) 运行Windows的计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备的网络连接。 七、实验步骤: 1、查看本机WLAN接口IP,得到。 2、利用arp –a命令在本地的ARP 缓存中查看IP-MAC对应表。

网络基础 地址解析(ARP)协议

网络基础地址解析(ARP)协议 地址解析协议(Address Resolution Protocol,ARP)是一种能够实现IP地址到物理地址转化的协议。在计算机网络中,通过物理地址来识别网络上的各个主机,IP地址只是以符号地址的形式对目的主机进行编址。通过ARP协议将网络传输的数据报目的IP地址进行解析,将其转化为目的主机的物理地址,数据报才能够被目的主机正确接收。 实现IP地址到物理地址的映射在网络数据传输中是非常重要的,任何一次从互联网层及互联网层以上层发起的数据传输都使用IP地址,一旦使用IP地址,必须涉及IP地址到物理地址的映射,否则网络将不能识别地址信息,无法进行数据传输。 IP地址到物理地址的映射包括表格方式和非表格方式两种。其中,表格方式是事先在各主机中建立一张IP地址、物理地址映射表。这种方式很简单,但是映射表需要人工建立及人工维护,由于人工建立维护比较麻烦,并且速度较慢,因此该方式不适应大规模和长距离网络或映射关系变化频繁的网络。而非表格方式采用全自动技术,地址映射完全由设备自动完成。根据物理地址类型的不同,非表格方式有分为直接映射和动态联编两种方式。1.直接映射 物理地址分为固定物理地址和可自由配置的物理地址两类,对于可自由配置的物理地址,经过配置后,可以将其编入IP地址码中,这样物理地址的解析就变的非常简单,即将它从IP地址的主机号部分取出来便是,这种方式就是直接映射。直接映射方式比较简单,但适用范围有限,当IP地址中主机号部分不能容纳物理地址时,这种方式将失去作用。另外,以太网的物理地址都是固定的,一旦网络接口更改,物理地址也随之改变,采用直接映射将会出现问题。 2.动态联编 由于以太网具有广播能力和物理地址是固定的特点,通常使用动态联编方式来进行IP 地址到物理地址的解析。动态联编ARP方式的原理是,在广播型网络中,一台计算机A欲解析另一台计算机B的IP地址,计算机A首先广播一个ARP请求报文,请求计算机B回答其物理地址。网络上所有主机都将接收到该ARP请求,但只有计算机B识别出自己的IP 地址,并做出应答,向计算机A发回一个ARP响应,回答自己的物理地址。 为提高地址解析效率,ARP使用了高速缓存技术,即在每台使用ARP的主机中,都保留一个专用的高速缓存,存放最近获得的IP地址-物理地址联编信息。当收到ARP应答报文时,主机就将信宿机的IP地址和物理地址存入缓存。在发送报文时,首先在缓存中查找相应的地址联编信息,若不存在相应的地址联编信息,再利用ARP进行地址解析。这样不必每发一个报文都进行动态联编,提高地址解析效率,从而使网络性能得到提高。 另外,还有一种在无盘工作站中常用的反向地址解析协议(RARP),它可以实现物理地址到IP地址的转换。在无盘工作站启动时,首先以广播方式发出RARP请求,网络上的RARP服务器会根据RARP请求中的物理地址为该工作站分配一个IP地址,生成一个RARP 响应报文发送回去。然后,无盘工作站接收到RARP响应报文,便获得自己的IP地址,就能够和服务器进行通信。

计算机网络实验利用wireshark分析ARP协议—实验六实验报告分析

信息网络技术实验报告

实验名称利用wireshark分析ARP协议 实验编号 6.1 姓名 学号 成绩 2.6常见网络协议分析实验 一、实验室名称: 电子政务可视化再现实验室 二、实验项目名称: 利用wireshark分析ARP协议

三、实验原理: Wireshark:Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试获取网络包,并尝试显示包的尽可能详细的情况。网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。 当一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据48bit 的以太网地址来确定目的接口的.设备驱动程序从不检查IP数据报中的目的IP地址。地址解析为这两种不同的地址形式提供映射:32bit的IP地址和数据链路层使用的任何类型的地址。 ARP根据IP地址获取物理地址的一个TCP/IP协议。ARP为IP地址到对应的硬件地址之间提供动态映射。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。 四、实验目的: 目的是通过实验加深对数据包的认识,网络信息传输过程的理解,加深对协议的理解,并了解协议的结构与区别。 利用wireshark捕获发生在ping过程中的ARP报文,加强对ARP协议的理解,掌握ARP报文格式,掌握ARP请求报文和应答报文的区别。 五、实验内容: 利用wireshark分析ARP协议 六、实验器材(设备、元器件) 运行Windows的计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备的网络连接。 七、实验步骤: 1、查看本机WLAN接口IP,得到192.168.1.112。 2、利用arp –a命令在本地的ARP 缓存中查看IP-MAC对应表。

计算机网络解析ARP数据包

成绩评定表

课程设计任务书

摘要 本文首先介绍了解析ARP数据包课程设计的目的与意义,本次课程设计的要求,接着说明了,什么是ARP?ARP数据报消息格式以及ARP协议的工作流程加强我们对ARP协议的认识,然后分析了本次课程设计的难点、重点、参考算法、核心代码,以及对运行结果的分析,还有一些相关知识的拓展。最后对本次课设进行了个人心得的总结。

3相关知识 (1)什么是ARP 地址解析协议(Address Resolution Protocol,ARP)是在仅知道主机的IP 地址时确定其物理地址的一种协议。因IPv4和以太网的广泛应用,其主要用作将IP地址翻译为以太网的MAC地址,但其也能在ATM和FDDIIP网络中使用。从IP地址到物理地址的映射有两种方式:表格方式和非表格方式。ARP 具体说来就是将网络层(IP层,也就是相当于OSI的第三层)地址解析为数据连接层(MAC层,也就是相当于OSI的第二层)的MAC地址。 在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。而在TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。这就是ARP 协议要做的事情。所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。 另外,当发送主机和目的主机不在同一个局域网中时,即便知道目的主机的MAC地址,两者也不能直接通信,必须经过路由转发才可以。所以此时,发送主机通过ARP协议获得的将不是目的主机的真实MAC地址,而是一台可以通往局域网外的路由器的某个端口的MAC地址。于是此后发送主机发往目

实验四、使用Wireshark网络分析器分析数据包

实验四、使用Wireshark网络分析器分析数据包 一、实验目的 1、掌握Wireshark工具的安装和使用方法 2、理解TCP/IP协议栈中IP、TCP、UDP等协议的数据结构 3、掌握ICMP协议的类型和代码 二、实验内容 1、安装Wireshark 2、捕捉数据包 3、分析捕捉的数据包 三、实验工具 1、计算机n台(建议学生自带笔记本) 2、无线路由器n台 四、相关预备知识 1、熟悉win7操作系统 2、Sniff Pro软件的安装与使用(见Sniff Pro使用文档)

五、实验步骤 1、安装Wireshark Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试捕获网络包,并尝试显示包的尽可能详细的情况。网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。 Wireshark的主要应用如下: (1)网络管理员用来解决网络问题 (2)网络安全工程师用来检测安全隐患 (3)开发人员用来测试协议执行情况 (4)用来学习网络协议 (5)除了上面提到的,Wireshark还可以用在其它许多场合。 Wireshark的主要特性 (1)支持UNIX和Windows平台 (2)在接口实时捕捉包 (3)能详细显示包的详细协议信息 (4)可以打开/保存捕捉的包 (5)可以导入导出其他捕捉程序支持的包数据格式

(6)可以通过多种方式过滤包 (7)多种方式查找包 (8)通过过滤以多种色彩显示包 (9)创建多种统计分析 五、实验内容 1.了解数据包分析软件Wireshark的基本情况; 2.安装数据包分析软件Wireshark; 3.配置分析软件Wireshark; 4.对本机网卡抓数据包; 5.分析各种数据包。 六、实验方法及步骤 1.Wireshark的安装及界面 (1)Wireshark的安装 (2)Wireshark的界面 启动Wireshark之后,主界面如图:

验证地址解析协议ARP的工作过程

实验报告 实验步骤与结果分析 (1)设置两台主机的IP 地址与子网掩码,两台主机均不设置缺省网关。用 arp -d 命令清 除两台主机上的 ARP 表,然后在A 与B 上分别用ping 命令与对方通信,用 arp -a 命令 可以在两台PC 上分别看到对方的 MAC 地址。 1. 设置两台主机的IP 地址与子网掩码,两台主机均不设置缺省网关。 A: 當规 涯歸議蟻蠶覩齬曙勰瞪隘矚沖环 自功諛得IF 地址(0) Q 使用下面的ir IT 地扯⑴: 子网撞冯3); 默认网关血: 目动醍谆DHS 朋涪器地址伍〕 °使用下面的哄服务器地址记); 首选俪腮务籌P ! 备用俪服务器広)- - 实验名称 验证地址解析协议ARP 的工作过程 实验目的 1、 了解ARP 协议的基本知识和工作原理; 2、 学习使用ARP 命令; 3、 研究ARP 欺诈的机制。 实验完成人 黎佳雨2012211501 实验时间 2015.1.2 主机PC1: 主机PC2: 网络环境: 拓扑结构: Win dows 7 Win dows 7 通过校园网与 In ternet 连接 Gateway K2 Net Cloud

4 B: 當规 灑歸蕭毂醜觀議翳勰理蛊鱷泪恥 自动获得IF 地扯⑴ B 上 ping A: IF 她址(I): 子网掩冯 茁): 默认 目动赂DHS 牆勢器也把(8) ?使用下面的DBS 服务器地址 首选俪黑努器CP ): 备用俪朋务器⑹: - LI 退岀时验证设墨匸) 高级(V ), 2. 用arp -d 命令清除两台主机上的 ARP 表。 A: :xUsersxliJiayiOarjp &d B: -XwindowsSsystemSS Javp -d 3. 在A 与B 上分别用ping 命令与对方通信。 A 上 pi ng B: (':MJseps\l#i j in wi>nina ,2,2 Ping 10.2. 10.2. 10.2. <=己 #>m 信弘臺一 计-以W 呵斋- P1己讣- 勺?-估0 丫 包的- .2层 n_F='B 昭返 la 往 失 £ 0 1P1.K 2_2 2_2 2_2 2 ■ 4fn TTL=64 TTL=fc4 TTI.=64 ITL=t4 一一 一一 一一 一一 3S 节 *££〒 有 壬 £丈子

计算机网络实验利用wireshark分析ARP协议—实验六实验报告

计算机网络实验利用wireshark分析ARP协 议—实验六实验报告 利用wireshark分析ARP协议实验编号 6、1 姓名学号成绩 2、6常见网络协议分析实验 一、实验室名称:电子政务可视化再现实验室 二、实验项目名称:利用wireshark分析ARP协议 三、实验原理:Wireshark:Wireshark 是网络包分析工具。网络包分析工具的主要作用是尝试获取网络包,并尝试显示包的尽可能详细的情况。网络包分析工具是一种用来测量有什么东西从网线上进出的测量工具,Wireshark 是最好的开源网络分析软件。当一台主机把以太网数据帧发送到位于同一局域网上的另一台主机时,是根据48bit的以太网地址来确定目的接口的、设备驱动程序从不检查IP数据报中的目的IP地址。地址解析为这两种不同的地址形式提供映射:32bit的IP地址和数据链路层使用的任何类型的地址。ARP根据IP地址获取物理地址的一个TCP/IP 协议。ARP为IP地址到对应的硬件地址之间提供动态映射。主机发送信息时将包含目标IP地址的ARP请求广播到网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,

下次请求时直接查询ARP缓存以节约资源。地址解析协议是建立在网络中各个主机互相信任的基础上的,网络上的主机可以自主发送ARP应答消息,其他主机收到应答报文时不会检测该报文的真实性就会将其记入本机ARP缓存。 四、实验目的:目的是通过实验加深对数据包的认识,网络信息传输过程的理解,加深对协议的理解,并了解协议的结构与区别。利用wireshark捕获发生在ping过程中的ARP报文,加强对ARP协议的理解,掌握ARP报文格式,掌握ARP请求报文和应答报文的区别。 五、实验内容:利用wireshark分析ARP协议六、实验器材(设备、元器件)运行Windows的计算机,带有并正确安装网卡;wireshark软件;具备路由器、交换机等网络设备的网络连接。七、实验步骤: 1、查看本机WLAN接口IP,得到1 92、1 68、1、112。 2、利用arp –a命令在本地的ARP 缓存中查看IP-MAC对应表。 3、找到与接口1 92、1 68、1、112,有过连接的IP,本实验选择1 92、1

解析ARP数据包软件设计与实现

解析A R P数据包软件设 计与实现 IMB standardization office【IMB 5AB- IMBK 08- IMB 2C】

JISHOU UNIVERSITY 专业课课程论文 题目:解析ARP数据包 作者: 学号: 所属学院:信息科学与工程学院 专业年级: 总评分: 完成时间: 吉首大学信息科学与工程学院 解析ARP数据包软件的设计和实现 (吉首大学信息科学与工程学院,湖南吉首 416000) 摘要 本文首先介绍了地址解析协议ARP的概念,详细说明了ARP的工作原理,ARP攻击的基本原理,详细分解了ARP数据包的各个字段含义,ARP协议工作的流程和这次课程设计的意义与目的;接着描述了此实验的总体设计;然后是详细设计,分析讲解

了实现代码的主要部分;最后还讲了做这次课程设计的个人总结,谈了一些个人观点。 关键字:ARP数据包、工作原理、ARP攻击、解析、截获、功能 目录

第一章引言 1.1ARP背景 首先,我们来了解一下什么是ARP,ARP的工作原理以及ARP攻击所带来的危害。 什么是ARP 地址解析协议(Address Resolution Protocol,ARP)是在仅知道主机的IP 地址时确定其物理地址的一种协议。因IPv4和以太网的广泛应用,其主要用作将IP地址翻译为以太网的MAC地址,但其也能在ATM和FDDIIP网络中使用。从IP地址到物理地址的映射有两种方式:表格方式和非表格方式。ARP具体说来就是将网络层(IP层,也就是相当于OSI的第三层)地址解析为数据连接层(MAC层,也就是相当于OSI的第二层)的MAC地址。 在以太网协议中规定,同一局域网中的一台主机要和另一台主机进行直接通信,必须要知道目标主机的MAC地址。而在TCP/IP协议栈中,网络层和传输层只关心目标主机的IP地址。这就导致在以太网中使用IP协议时,数据链路层的以太网协议接到上层IP协议提供的数据中,只包含目的主机的IP地址。于是需要一种方法,根据目的主机的IP地址,获得其MAC地址。这就是ARP协议要做的事情。所谓地址解析(address resolution)就是主机在发送帧前将目标IP地址转换成目标MAC地址的过程。 另外,当发送主机和目的主机不在同一个局域网中时,即便知道目的主机的MAC地址,两者也不能直接通信,必须经过路由转发才可以。所以此时,

实验八实验八利用WireShark分析ARP协议

计算机网络实验报告 年级:姓名:学号: 实验日期: 实验名称:实验八利用WireShark分析ARP协议 一、实验目的 1、学会使用nslookup工具查询并分析Internet 域名信息或诊断DNS 服务器。学 会使用ipconfig工具进行分析。 2、会用wireshark分析DNS协议。对DNS协议有个全面的学习与了解。 二、实验器材 1、接入Internet的计算机主机; 2、抓包工具wireshark和截图工具snagit。 三、实验内容 1. What is the 48-bit Ethernet address of your computer? 2. What is the 48-bit destination address in the Ethernet frame? Is this the Ethernet address of https://www.360docs.net/doc/e814661399.html,? (Hint: the answer is no). What device has this as its Ethernet address? [Note: this is an important question, and one that students sometimes get wrong. Re-read pages 468-469 in the text and make sure you understand the answer here. 答:实验结果如下 3. Give the hexadecimal value for the two-byte Frame type field. What do the bit(s) whose value is 1 mean within the flag field? 如上图所示,Type 字段的值是0x0800,代表IP协议

地址解析协议(ARP)

《计算机网络实验》实验报告 实验名称:地址解析协议(ARP)(第一次实验)年级: 2010级 专业:软件工程 班级: 2班 姓名: 学号: 成绩: 指导教师:卢正添 提交报告时间: 2013年 4月 9日

一、实验目的 1. 掌握ARP协议的报文格式 2. 掌握ARP协议的工作原理 3. 理解ARP高速缓存的作用 二、实验环境 采用网络结构二: 注:我是主机E 三、实验步骤与实验结果 练习名称 领略真实的ARP(同一子网) 练习内容 各主机打开协议分析器,进入相应的网络结构并验证网络拓扑的正确性,如果通过拓扑验证,关闭协议分析器继续进行实验,如果没有通过拓扑验证,请检查网络连接。 本练习将主机A、B、C、D、E、F作为一组进行实验。 1. 主机A、B、C、D、E、F启动协议分析器,打开捕获窗口进行数据捕获并设置过滤条件(提取ARP、ICMP)。 2. 主机A、B、C、D、E、F在命令行下运行“arp -d”命令,清空ARP高速缓存。 3. 主机A ping 主机D(172.16.1.4)。

4. 主机E ping 主机F(172.16.0.3)。 5. 主机A、B、C、D、E、F停止捕获数据,并立即在命令行下运行“arp -a”命令察看ARP高速缓存。 ● ARP高速缓存表由哪几项组成? 答:状态、硬件类型、协议类型、硬件地址长度、协议地址长度、接口号、队列号、尝试、超时、硬件地址、协议地址 ●结合协议分析器上采集到的ARP报文和ARP高速缓存表中新增加的条目,简述ARP协议的报文交互过程以及ARP高速缓存表的更新过程。 答:源主机在发送IP数据报时,先检查高速缓存,若找到目的主机IP地址对应的MAC地址,则开始发送报文,若没有,则发送一个带有ARP报文的以太网广播帧询问,在收到目的主机返回的ARP响应报文后更新高速缓存再发送IP报文。 练习名称