基于AIS数据的船舶异常行为检测方法

Artificial Intelligence and Robotics Research 人工智能与机器人研究, 2015, 4(4), 23-31 Published Online November 2015 in Hans. https://www.360docs.net/doc/eb17995064.html,/journal/airr https://www.360docs.net/doc/eb17995064.html,/10.12677/airr.2015.44004

文章引用: 张树波, 唐强荣. 基于AIS 数据的船舶异常行为检测方法[J]. 人工智能与机器人研究, 2015, 4(4): 23-31.

Abnormal Vessel Behavior Detection Based on AIS Data

Shubo Zhang 1, Qiangrong Tang 2

1

Department of Computer Science, Guangzhou Marine Institute, Guangzhou Guangdong 2

Department of Shipping, Guangzhou Marine Institute, Guangzhou Guangdong Received: Oct. 19th , 2015; accepted: Nov. 6th , 2015; published: Nov. 9th , 2015

Copyright ? 2015 by authors and Hans Publishers Inc. This work is licensed under the Creative Commons Attribution International License (CC BY). https://www.360docs.net/doc/eb17995064.html,/licenses/by/4.0/

Abstract Maritime behavior detection is critical for maritime surveillance and management. It is important for ship’s safe sailing, normal production at ports, marine environmental protection, water illegal activities prevention and so on. With more and more AIS systems are installed on board, massive amounts of AIS data have been accumulated, which provides us with promising ways to investigate the law of ship motions and the detection of abnormal behaviours. In this paper, various algo-rithms used for detecting abnormal behaviours of ship are reviewed and commented, and the challenge of researchers in this field faced is then pointed out, in the end, the perspectives in this realm are also proposed. Keywords

AIS Data, Abnormal Behavior, Vessel Trajectory, Behavioral Modeling, Anomaly Detection

基于AIS 数据的船舶异常行为检测方法

张树波1,唐强荣2

1

广州航海学院计算机系,广东 广州 2

广州航海学院海运系,广东 广州

收稿日期:2015年10月19日;录用日期:2015年11月6日;发布日期:2015年11月9日

张树波,唐强荣

摘要

船舶行为检测是海事监控和管理的重要内容,它对于船舶安全航行、港口正常作业生产、海洋环境保护和防止各种水上非法活动具有重要意义。随着越来越多的船舶安装了AIS系统,大量AIS数据的积累为研究船舶运动规律和进行船舶异常行为检测提供了新的途径。本文对近年来AIS数据在船舶异常行为检测方面的研究进展和所取得的成果进行总结和评述,分析了现有方法存在的问题和面临的挑战,指出了AIS 数据在船舶异常行为检测方面的主要研究方向。

关键词

AIS数据,异常行为,船舶航迹,行为建模,异常检测

1. 引言

随着世界经济的发展,水上交通运输承担着越来繁重的任务,与此同时,伴随着人类对海洋的开发和利用,各种渔船、勘探船和水上作业船也日益增多,水上交通活动日益繁忙、复杂。在正常的船舶运输、作业活动之外,存在各种利用船舶进行非法活动的行为,如走私、劫持、海盗、非法移民、非法作业等[1]。加强水上交通监控和管理,及时发现安全隐患并采取相应措施,既是保障船舶安全航行、港口正常作业生产的迫切需要,也是防止各种水上非法活动、保护海洋环境和维护国家主权的要求。水上交通监控的中心内容是对船舶行为的监控,传统基于人工监控的方法在日益复杂的环境下变得越来越被动

[1]。随着各种助航仪器、通信设备的使用,大量与船舶航行相关的数据通过这些设备、传感器被收集和

存储起来。这为我们利用这些数据获取相关海域的交通信息、船舶航行信息,进行有效的水上交通监控和管理提供了一条新途径。因此,如何从海量的数据中获取有用信息,用于替代或辅助人工对海上船舶行为进行监控,已经成为当前水上交通研究和应用领域所面临的重要问题。

船舶自动识别系统(Automatic Identification System, AIS)是一种集网络技术、现代通讯技术、计算机技术、电子信息显示技术为一体的数字助航系统和设备,它通过自身接口连接船上的GPS定位仪、测深仪、电罗经等采集各种船舶航行动态信息,显示在电子显示屏上为操纵人员提供船舶的实时航行信息;

同时也通过系统的发射设备将船舶的静态和动态信息发送到附近的岸上基站或者卫星上,在这个过程中,周围船舶和交管中心均能够收到这种信息。AIS发送的信息包括船舶身份、船舶位置、吃水、航速、船首向、船舶类型、船舶长度、宽度。AIS设备的使用积累了大量的船舶航行数据,为利用数据挖掘技术对正常行为建模,并据此对船舶的异常行为进行检测提供重要的基础数据。基于AIS的船舶异常行为检测就是根据输入的船舶航行信息,对其航行的正常性进行评估和预警。重点需要解决如下几个问题:1) 航迹分割;2) 正常行为建模;3) 异常检测。本文围绕这几个方面进行综述,重点总结近年来基于AIS数据的船舶异常行为检测方面所取得的成果;探索该领域面临的问题和今后的研究方向。第2节讨论异常行为检测的含义和影响因素;第3节讨论船舶异常行为检测的研究内容;第4节讨论基于AIS数据的船舶异常行为检测方法;第5节指出基于AIS数据的船舶异常行为检测方面未来的研究方向。

2. 异常行为检测的概念

“异常”这个词在不同的情况下有不同的含义,根据维基百科的定义,异常指的是我们观测到的事物与人们所期望的、现有准则、现有科学理论所不同的现象[2]。对异常数据的检测最早可以追溯到19世纪[3]。一般意义上的异常行为指违反社会文明准则或成群体行为习惯和标准的“反常”行为[4]。异常

张树波,唐强荣

行为检测就是对某个特定的行为进行评估,判断其是否符合普遍的行为习惯。Portnoy 等人[5]给出数据挖掘领域的异常行为定义是“异常行为检测方法是对正常行为进行建模,然后检测观察数据与正常数据建模的差异”。Holst [6]给出的另一个定义是:异常行为检测是一种将少数不规则的、难以表达的数据与主要数据区分开来的方法,这种方法是通过对大多数数据进行研究和刻画,从而使得这些少数数据与主要数据在某种模式上表现出差异。从这些定义可以看出,为了检测、判断异常行为,我们必须首先知道什么是正常行为,然后才可以根据正常行为的标准来检测异常行为。异常行为检测目前已经成为机器学习领域的一个热门研究内容,在很多领域有着广泛的应用,例如,商业领域,异常行为检测可以用来预防商业诈骗;在工业领域,异常行为检测可以用于对故障进行监控;在网路安全方面,异常行为检测可以用来对非法的入侵进行检测;在视频监控领域,异常行为检测是根据视频信息,找出其中的人、物不合乎常规的运动。

在水上交通管理方面,船舶是航海领域的行为主体,船舶异常行为是指船舶非正常偏离航道、航向,突然加速、减速,出现在不该进入的区域等,这些行为往往与走私、醉驾、碰撞、劫持、海盗、恐怖主义等相关[7]。Roy 认为海上异常检测的任务是找出航海领域的非正常行为并评估其潜在的威胁[8]。我们认为船舶异常行为检测就是根据输入的船舶运动相关数据对船舶的航速、航向、航迹进行分析,判断该船的运动是否符合正常的航行活动规律,进而对船舶自身的安全,或者是否存在非法活动嫌疑进行识别,并对可能发生的危险进行评估和预警。

3. 船舶异常行为的分类

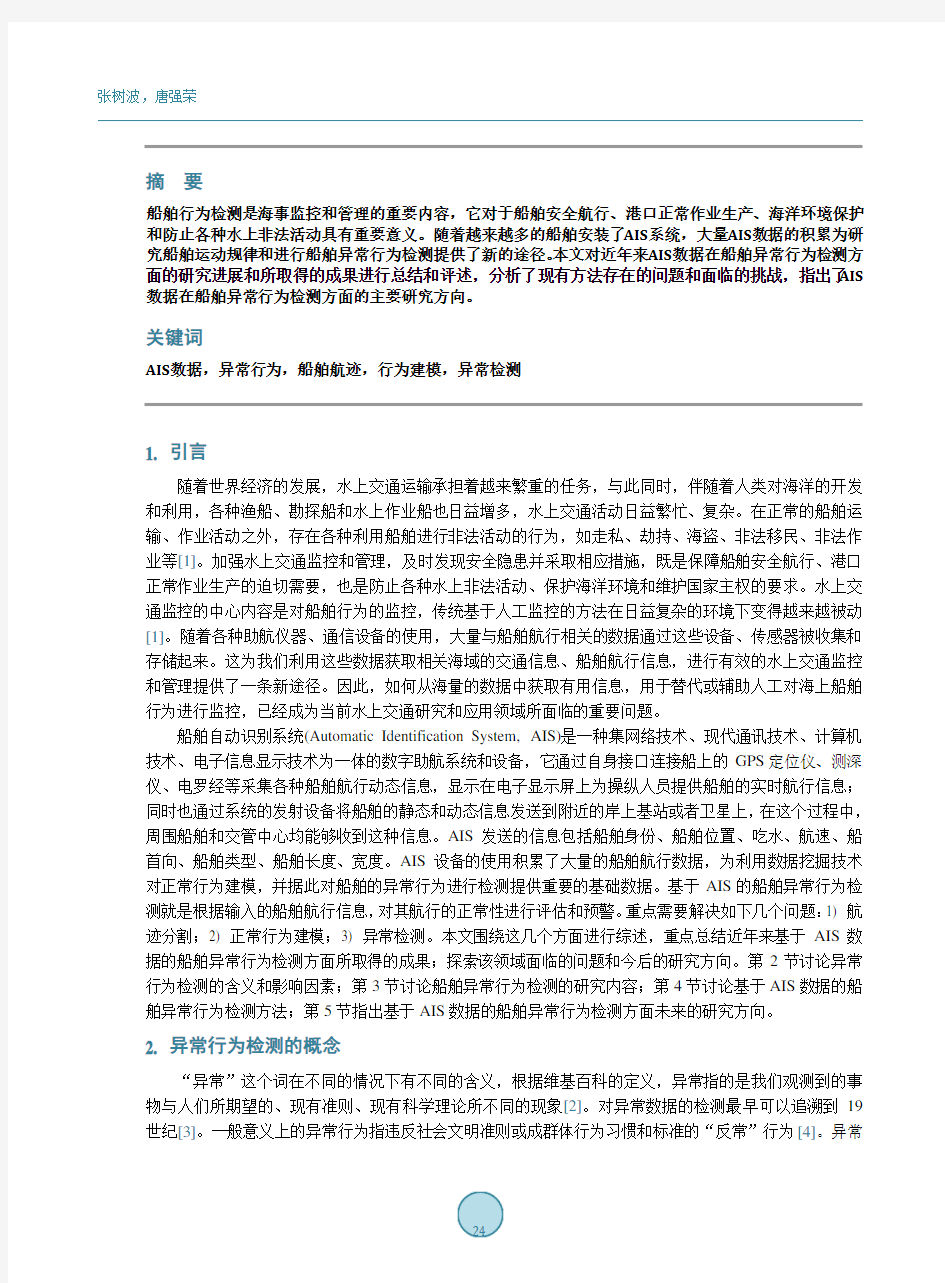

船舶的异常行为与船舶经过的航迹和船舶所处的位置密切相关,船舶经过的航迹不符合该类型船舶正常的运动规律,或者船舶在特定的时间处于不合适的位置,都可以被看作异常,应该引起监控部门的注意和重视。Martineau 和Roy [8]将船舶异常行为分为运动异常和所处位置异常量大类,而运动异常包括航速异常和航迹异常两类,而位置异常被分为偏离历史航迹、出现在非法位置和其他一些不该出现的位置,他们将船舶的异常行为分为如下16类(图1)。

Figure 1. The classification of abnormal behavior of the vessel

图1. 船舶异常行为分类 1.

速度太高4.

非法侵占他人领域9.

在航道外航行14.船舶异常行为运动异常位置异常航速异常航迹异常vs.历史航迹vs. 合法位置

其他非法出现 2.

速度太低3.

游荡5.

没有驶向港口6.

航迹终止7.

不正常航线形状8.

离开历史航线10.

不在规定的区域内活动11.

驶向危险区12.

监控违规13.入侵禁区岸边会合

15.威胁基础设施

16.深海会合

张树波,唐强荣

4. 船舶异常行为检测的方法

基于AIS数据的检测方法是随着海事领域数据大量积累而发展起来的一类方法,这类方法采用机器学习理论和数据挖掘技术,直接从数据中学习船舶行为知识,并根据学到的知识对船舶未来的航迹进行预测和监控。基于数据的方法包括航迹分割、正常行为建模和异常行为检测三个基本环节。

4.1. 航迹分割及相似性度量

由上面的讨论可知,船舶行为异常可能是由于它出现的位置不合适,也可能是由于它的运动不符合常规。但是不论那种异常,都是与船舶的航行轨迹相关的,因此,检测船舶的异常行为必须从其航迹入手。理论上,船舶的航迹是一个连续的过程,这种连续的数据不适合与计算机处理,因此航迹必须被离散化。事实上,船舶的AIS系统不是连续地发送数据,而是每隔一段时间发送一次数据,我们能够处理的AIS数据是离散的时间序列,即是由一个个的点构成。研究船舶运动轨迹有两种思路:1) 以航迹点的观点来分析[9]-[11];2) 以航迹片段的观点来分析[12] [13]。

第一种方法以船舶出现的位置以及在该位置的速度、航向等为特征来刻画船舶的行为,首先用网格化的方法将海区分片[6],然后用相应的方法对每片海区的船舶运动规律进行建模[10],对于一艘进入相应海区的船舶,利用已建好的模型来判断船舶的行为是否合适。Laxhammar[14]将研究的海域分成1200块,对于每一块海域,如果其中出现的船舶数量小于100,则认为进入该区域的船舶是异常的,没有必要进一步对该区域的船舶行为进行建模,否则,则对该块的船舶行为进行建模,然后用奇异点检测技术来监控船舶的异常行为[9]。朱飞祥[15]基于AIS数据将大连港水域划分成大小为0.02? × 0.02?的多个网络,然后用关联规则挖掘船舶的行为模式。这类方法有两个缺点:一是没有考虑船舶的运动过程,即没有考虑相邻点之间的关系,也没有考虑时间与位置之间的关系[14]。二是将网格内的所有航迹看作一个整体来分析,只能得到概括性的信息,丢失了航迹的局部信息,不利于检测局部航迹的异常情况。

为了更好的刻画船舶运动行为,大量的研究集中在对航迹分片的方法上。在众多的移动物体轨迹分割技术中,分片线性分割(Piecewise Linear Segmentation, PLS) [13]是应用最广的一种,Vries [12]等人利用分片线性分割技术对航迹进行分割,取得较好的效果。Guillarme[1]是用滑动窗口技术对航迹进行分割,这种滑动窗口的机制能够处理在线数据,更加适合于随时间而变化的船舶航迹。华裔科学家韩家炜教授的研究团队根据最小描述长度原理分割航迹[16] [17],先找出特征点,然后根据特征点依次对路径进行分割,在确定特征点时,他们遵循两个标准:1) 简单性:所用的特征点越少越好2) 一致性:与原来的路径尽可能地接近。为了提高系统的性能,文献[1]和[12]在航迹的划分过程中采取了分步的策略,首先将航迹分为静止和移动两部分,静止部分包含所有瞬时速度小于给定阈值的点,不需要仅有一步分割,而移动部分包含瞬时速度大于给定阈值的点,对移动部分的航迹,进一步分割。

由于船舶运动是一个复杂的过程,分割后的航迹片段存在多种类型,比如直航、弱偏航、大偏航、刹车、加速和停止等[14],为了将不同类型的航迹片段区分开来,以便后面对正常航迹进行建模,需要对分割后的航迹片段进行聚类,将相似的航迹片段分到同一个类中,使得同一类航迹相似度高,而不同类的航迹相似度低。目前用于船舶航迹聚类的方法有模糊c-均值聚类[18],层次聚类[19],谱聚类[20] [21],在线自适应聚类[22],自组织映射[23]和基于密度的聚类方法[17]。在聚类过程中需要计算样本点之间的距离(或者相似度),用来表示航迹片段之间距离的度量有基于序列比对的相似度[1] [12]、hausdorff距离[7]

[24]和最小描述长度[17]。其中基于比对方法的相似度有最长公共子序列、动态时间缠绕(DTW) [1] [12]

和基于序列之间编辑距离的方法[25]。另外,Lee等人[16] [17]在他们的分析框架中提出了三种航迹相似性度量:垂直距离、平行距离和角度距离。

张树波,唐强荣

4.2. 正常行为建模

在船舶异常行为检测中,为了判断一个行为是否异常,我们首先必须知道什么是正常的行为。在基于AIS 数据的异常行为检测中,我们通常拥有船舶正常航行的航迹数据,经过前面所讲的分割过程之后,船舶的航行轨迹被进一步划分成不同的片区或者片段,如何从这些航迹数据中得到船舶正常航行的行为规律,是船舶异常行为检测的核心问题,大量的研究工作都是围绕这个问题展开的。一般来说,船舶正常行为的建模包括如下几类:1) 基于统计的方法;2) 基于贝叶斯网络的方法;3) 基于神经网络的方法。

1) 基于统计的方法:

基于统计的方法假设船舶的局部航行规律服从某种概率分布,最基本的建模方法是高斯模型和核密度估计方法。高斯模型假设船舶的运动特征服从高斯分布,利用数据学习出高斯分布的参数,从而得到船舶运动的规律;核密度估计方法是一种无参估计技术,一般采用Parzen 窗[26] [27]技术来估计船舶运动的分布规律。由于船舶运动是一个受多种因素的复杂过程,用一个分布函数很难有效刻画船舶的运动规律,一些学者提出用多个概率分布来对船舶航迹数据进行建模,最常见的是高斯混合模型(GMM) [14]

[28],这种模型用{},k k k θμ=

Σ表示第k 个高斯分布的参数,其中k μ表示第k 个高斯分量的均值向量,k Σ表示相应的协方差矩阵,则高斯混合模型可以表示为()()1x x;K

k k k p N πθ==∑,k π表示第k 个高斯分量

的权重。求解高斯混合模型的基本方法是EM 算法,在EM 算法中,必须事先给定高斯分量的个数,然而,确定高斯分量的个数是一个困难的问题,数量太少则难以有效刻画样本的分布,数量太大则容易出现过拟合现象,而且增加计算的复杂度。Laxhammar [14] [26]提出了一种分量个数可变的高斯混合模型,并greedy 算法来求解该模型;为了适应航迹数据动态变化的情况,一些学者提出了基于高斯过程的建模方法(GPs) [2] [29] [30],高斯过程为我们提供了一种灵活的、鲁棒的船舶航迹建模方法,然而,高斯过程的时间复杂性为()3O n ,面对海量的航迹数据,高斯过程的可行性是研究人员面临的难题。为此,一些研究团队提出了相应的解决方案,Will 等人[30]提出了一种基于高斯过程的模型,并用Kd-树的启发式近似算法来提高模型的训练速度和降低预测时间。Smith [2]则是用cholesky 分解方法对协方差矩阵进行分解以将算法的复杂度降低为()2O n 。Kowalska [29]采用增量学习方法来适应航迹数据不断变化的情况,这种方法同时也可以降低算法的复杂度。最近Laxhammar 在他的博士论文中[31]提出了一种基于一致性预测技术的船舶运动规律建模方法,该方法采用增量学习策略,不仅能够适合不断变化的船舶航迹数据,而且能够解决航迹数据缺失的问题。

从统计学角度来看,发生异常行为的船舶航迹数据经常是一些处于边缘状态的数据,这些边缘数据往往落在正常分布(比如高斯分布)的尾部,因此有的学者利用极值理论[32]来研究船舶的异常行为。Smith

[2]提出了一种将高斯过程和极值理论相结合的框架,而Lee [33]则提出了将卡尔曼滤波器和极值理论相结合的方法,他们Gumbel 分布对船舶航迹参数的最大值分布进行建模,这两种方法根据航迹数据的变化不断调整样本集,能够较好地适应航迹的时变性质。

2) 基于贝叶斯网络的方法:

贝叶斯网络[34]是一种概率图模型,以有向无环图的形式来表示研究对象之间的关系,图中的节点表示研究对象,连接节点之间的边表示研究对象之间的关系,边的权重表示父子节点之间的概率依赖关系。贝叶斯网络是一种推理模型,它通过条件概率来度量事件发生的可能性,已经被广泛应用于异常行为检测[35]-[38]。在船舶异常行为检测方面,Johansson 和Falkman [39]采用约束的PC 算法从模拟数据中学习贝叶斯网络的结构,并用这种模型成功地检测出部分异常航迹。随后,Helldin [40]用贝叶斯网络从AIS 数据中检测船舶的异常行为,然而,他们仅利用了贝叶斯网络的推理机制,而没有从AIS 数据中学习网

张树波,唐强荣

络的结构。Steven等人[41] [42]在这方面做了较为深入的研究,分别从航迹点和整个航迹的角度来分析船舶的航行规律[41],他们基于AIS数据构造静态和动态贝叶斯网络[42]。贝叶斯网络的优点在于它容易被非专业人员理解,能够处理数据缺失的问题,也可以将专家的知识嵌入到模型中。尽管如此,由于这类方法需要确定网络中所有节点和边的先验概率,如何在海量数据的基础上有效地构建贝叶斯网络模型,仍然是一个需要深入研究的问题。

3) 基于神经网络的方法:

人工神经网络是一种重要的机器学习方法,它是一种应用类似于大脑神经突触联接结构进行信息处理的数学模型。由于神经网络具有良好的非线性学习能力,在很多方面得到成功的应用。Rhodes[43]基于Grossberg的自适应共振理论构建模糊神经网络研究位置与航速之间的关系,并将学习的结果用于检测船舶的异常行为。Bomberger等人[43]提出了一种基于关联神经网络的非监督增量学习算法,利用船舶当前的位置、速度和航行信息预测它未来的位置,一旦船舶实际出现的位置与预测的位置不一致,就认为是异常的。由于这种算法中的位置信息是用分割好的网格来刻画的,其预测效果受到网格分辨率的影响。

Rhodes [44]采用多尺度的方法来提高分析和预测效果。

除此之外,其他一些机器学习方法也逐渐被用到船舶异常行为检测的研究中,如邱洪生[45]将卡尔曼滤波技术用于预测船舶的未来行为。朱飞祥[15]运用关联规则算法挖掘包含时空维度的船舶多属性行为模式,并将获取的知识运用到船舶航行位置预测、船舶异常行为检测及海上交通流模拟等研究领域。

4.3. 异常行为检测

船舶航迹数据经过分割和建模之后,正常的航行行为以聚类、概率分布、贝叶斯网络等形式表示。

根据这些知识,我们就可以对一个给定的航迹数据进行评估和判断,并确定船舶行为是否异常。目前采用的方法主要有三类:基于样本密度的方法[14]、基于概率的方法[2] [29] [30]和基于距离的方法[46]。

基于密度的方法是根据航迹数据所在海区中以往时候船舶出现的密度来判断,如果该区域的通航密度大于给定的阈值,则表示该船舶进入该区域是正常的、合法的,否则认为船舶的行为是异常的。这类方法建立在对海区进行网格划分的基础上,Laxhammar[14]在早期的研究工作中就使用过这种方法,他将每个网格中船舶数量临界值设定为100。基于密度的方法简单、方便,能够快速地检测非法进入行为。

基于概率的方法是以航迹出现的概率来对船舶航迹数据进行检测,其基本思想是船舶航迹出现的概率越大表示该船的行为与大多数船舶的行为相同,越可能是正常的,否则,概率越小表示船舶行为越可能是异常的。这类方法根据已经学习到的船舶运动概率模型,计算给定航迹数据出现的概率,如果概率值大于给定阈值,表明当时船舶的行为符合正常船舶的行为,否则认为是异常的。这类方法主要用于对船舶行为已经建立统计模型的情况,目前在船舶异常行为检测领域得到广泛应用。一般认为落在3~5倍标准差之外的样本是异常的[47]。

基于距离的方法建立在样本之间的距离度量的基础上[7] [18] [19] [24] [48],主要用于对样本进行聚类的场合,通过计算某个航迹数据到正常样本所代表的聚类之间的距离,如果这个距离小于给定阈值,则认为该航迹是正常航迹,否则认为是异常航迹。

5. 结论与研究展望

在过去的十来年里,研究人员对船舶的异常行为进行了大量的探索,取得了一些重要的进步,主要表现在如下几个方面:1) 数据越来越丰富。越来越多船舶安装AIS系统,加上卫星AIS系统的使用,使得我们能够获得越来越多的船舶航行历史数据,可以对各种船舶的航行规律做深入的分析和建模;2) 研究方法越来越高级。从简单的网格划分到聚类方法的使用,再到贝叶斯网络的建模,不断地加深对船舶

张树波,唐强荣

运动规律的了解和认识;3) 一些检测系统原型已经建立。越来越多的研究团队将他们的算法转化为系统原型,这使得理论研究逐渐接近实际应用。

尽管船舶异常行为检测在数据积累、研究方法、原型系统开发方面已经取得了一些进展,这方面的研究仍然存在一些挑战:1) 大数据的挑战。随着越来越多的AIS系统被安装在各种船舶上,船舶行为数据越来越多,如何从海量的数据中挖掘各种船舶的运动规律将是这一领域研究人员不得不面对的问题;

2) 数据的不可靠性。船舶航行相关数据的积累越来越多,但是非法船只可能发送虚假数据,甚至停止发送AIS数据,这将给异常行为识别带来很大的困难;3) 数据建模和异常检测中存在主观性。在数据分析中聚类的个数和混合高斯模型中高斯分量的数量是人为给定的,尤其是我们通常只能得到正常行为的数据,在缺乏异常行为数据的情况下确定异常行为与正常行为之间差异的临界值是一种困难的事情。4) 没有考虑船舶航行的环境因素。目前大多数研究仅利用了船舶的位置、速度和航迹等船舶自身信息,而没有考虑天气、潮汐等具体环境因素,缺乏对船舶异常行为的成因做深入研究。

未来船舶异常行为检测的研究应该重点解决如下几个问题:1) 研究船舶运动的动态行为。船舶本身的运动是一个动态行为,其运动的规律将随着时间和地点的变化而变化,因此船舶运动建模应该建立在变化的数据上,而不能仅仅停留在历史数据上;2) 研究船舶运动过程中航向的变化规律。船舶的总体航向是指向既定的目的地,然而在到达目的地之前,其航向随时根据船舶所处的具体环境而改变的。将船舶航向的变化规律与航道、船舶航速等信息结合起来,将有利于检测异常行为;3) 要充分考虑情景因素。由于相同的航行运动,在某些情境下是异常的,而在另一些情境下是正常的,因此需要将船舶的运动行为置于具体的环境下,包括船舶所处的海域、周围船舶和天气、潮汐和时间等。4) 考虑船东、货物、港口、乘客、船员的因素。一些非法船只的行为光从航迹来看,很难跟正常船只的行为区分开来,但是我们可以从这些因素入手,进行一定程度的甄别。

基金项目

国家自然科学基金资助(No. 60675016, 60633030);广东省交通运输厅科技项目(No. 2012-02-045)。广东省普通高校特色创新项目(A510602),广州航海学院特色创新项目(B510620)。

参考文献(References)

[1]Le Guillarme, N. and Lerouvreur, X. (2013) Unsupervised Extraction of Knowledge from S-AIS Data for Maritime

Situational Awareness. The 16th International Conference on Information Fusion(FUSION), Istanbul, July 9-12, 2025-2032.

[2]Smith, M.R.S., Roberts, S.J., et al. (2012) Online Maritime Abnormality Detection Using Gaussian Processes and Ex-

treme Value Theory. The IEEE International Conference on Data Mining (ICDM), Brussels, 10-13 December 2012, 645-654. https://www.360docs.net/doc/eb17995064.html,/10.1109/icdm.2012.137

[3]Edgeworth, F.Y. (1887) Xli. On Discordant Observations. The London, Edinburgh, and Dublin Philosophical Maga-

zine and Journal of Science, 23, 364-375.https://www.360docs.net/doc/eb17995064.html,/10.1080/14786448708628471

[4]https://www.360docs.net/doc/eb17995064.html,/

[5]Portnoy, L., Eskin, E. and Stolfo, S. (2001) Intrusion Detection with Unlabeled Data Using Clustering. Proceedings of

ACM CSS Workshop on Data Mining Applied to Security,Philadelphia, November 2011, 5-8.

[6]Holst, A. and Ekman, J. (2003) Anomaly Detection in Vessel Motion. Internal Report Saab Systems, J?rf?lla.

[7]Laxhammar, R. (2011) Anomaly Detection in Trajectory Data for Surveillance Applications. Studies from the School

of Science and Technology at ?rebro University, 19.

[8]Martineau, E. and Roy, J. (2011) Maritime Anomaly Detection: Domain Introduction and Review of Selected Litera-

ture. Defense Research and Development Canada Valcartier (QUEBEC).

[9]Chandola, V., Banerjee, A. and Kumar, V. (2009) Anomaly Detection: A Survey. ACM Computing Surveys (CSUR),

41, 15.

张树波,唐强荣

[10]Palma, A.T., Bogorny, V., Kuijpers, B., et al. (2008) A Clustering-Based Approach for Discovering Interesting Places

in Trajectories. Proceedings of the 2008 ACM Symposium on Applied Computing, 863-868.

https://www.360docs.net/doc/eb17995064.html,/10.1145/1363686.1363886

[11]Vespe, M., Visentini, I., Bryan, K., et al. (2012) Unsupervised Learning of Maritime Traffic Patterns for Anomaly De-

tection. Proceedings of the 9th IET Data Fusion & Target Tracking Conference (DF & TT 2012): Algorithms & Ap-

plications, London, 16-17 May 2012, 1-5.

[12]De Vries, G.K.D. and Van Someren, M. (2012) Machine Learning for Vessel Trajectories Using Compression, Align-

ments and Domain Knowledge. Expert Systems with Applications, 39, 13426-13439.

https://www.360docs.net/doc/eb17995064.html,/10.1016/j.eswa.2012.05.060

[13]Douglas, D.H. and Peucker, T.K. (1973) Algorithms for the Reduction of the Number of Points Required to Represent

a Digitized Line or Its Caricature. The International Journal for Geographic Information and Geovisualization, 10,

112-122. https://www.360docs.net/doc/eb17995064.html,/10.3138/FM57-6770-U75U-7727

[14]Laxhammar, R. (2008) Anomaly Detection for Sea Surveillance. Proceedings of the 11th International Conference on

Information Fusion, Cologne, 30 June-3 July 2008, 1-8.

[15]朱飞祥, 张英俊, 高宗江. 基于数据挖掘的船舶行为研究[J]. 中国航海, 2012(35): 50-54.

[16]Lee, J.G., Han, J. and Li, X. (2008) Trajectory Outlier Detection: A Partition-and-Detect Framework. Proceedings of

the 24th International Conference on Data Engineering, Cancún, 7-12 April 2008, 140-149.

[17]Lee, J.G., Han, J. and Whang, K.Y. (2007) Trajectory Clustering: A Partition-and-Group Framework. Proceedings of

the International Conference on Management of Data, Beijing, 12-14 June 2007, 593-604.

[18]Hu, W., Xiao, X., Fu, Z., Xie, D., Tan, T. and Maybank, S. (2006) A System for Learning Statistical Motion Patterns.

IEEE Transactions on Pattern Analysis and Machine Intelligence, 28, 1450-1464.

[19]Li, X., Hu, W. and Hu, W. (2006) A Coarse-to-Fine Strategy for Vehicle Motion Trajectory Clustering. Proceedings of

the 18th International Conference on Pattern Recognition, Hong Kong, 20-24 August 2006, 591-594.

[20]Fu, Z., Hu, W. and Tan, T. (2005) Similarity Based Vehicle Trajectory Clustering and Anomaly Detection. Proceed-

ings of the IEEE International Conference on Image Processing,Genoa, 11-14 September 2005, II-602-5.

[21]Yang, Y., Cui, Z., Wu, J., et al. (2012) Trajectory Analysis Using Spectral Clustering and Sequence Pattern Mining.

Journal of Computational Information Systems, 8, 2637-2645.

[22]Piciarelli, C. and Foresti, G.L. (2006) On-Line Trajectory Clustering for Anomalous Events Detection. Pattern Recog-

nition Letters, 27, 1835-1842. https://www.360docs.net/doc/eb17995064.html,/10.1016/j.patrec.2006.02.004

[23]Kraiman, J.B., Arouh, S.L. and Webb, M.L. (2002) Automated Anomaly Detection Processor. International Society for

Optics and Photonics, Bellingham, 128-137.

[24]Laxhammar, R. and Falkman, G. (2011) Sequential Conformal Anomaly Detection in Trajectories Based on Hausdorff

Distance. Proceedings of the 14th International Conference on Information Fusion (FUSION), Chicago, 5-8 July 2011,

1-8.

[25]Ten Holt, G.A., Reinders, M.J.T. and Hendriks, E.A. (2007) Multi-Dimensional Dynamic Time Warping for Gesture

Recognition. Proceedings of the Conference of the Advanced School for Computing and Imaging (ASCI 2007), Heijen,

13-15 June 2007, 1-8.

[26]Laxhammar, R., Falkman, G. and Sviestins, E. (2009) Anomaly Detection in Sea Traffic—A Comparison of the Gaus-

sian Mixture Model and the Kernel Density Estimator. Proceedings of the 12th International Conference on Informa-

tion Fusion, Seattle, 6-9 July 2009, 756-763.

[27]Ristic, B., La Scala, B., Morelande, M., et al. (2008) Statistical Analysis of Motion Patterns in AIS Data: Anomaly

Detection and Motion Prediction. Proceedings of the 11th International Conference on Information Fusion, Cologne,

30 June-3 July 2008, 1-7.

[28]Urban, ?., Jakob, M. and Pěchou?ek, M. (2010) Probabilistic Modeling of Mobile Agents’ Trajectories. In: Cao, L.B.,

Bazzan, A.L.C., Gorodetsky, V.,Mitkas, P.A., Weiss, G. and Yu, P.S. Eds., Agents and Data Mining Interaction, Springer

Berlin Heidelberg, Berlin, 59-70. https://www.360docs.net/doc/eb17995064.html,/10.1007/978-3-642-15420-1_6

[29]Kowalska, K. and Peel, L. (2012) Maritime Anomaly Detection Using Gaussian Process Active Learning. Proceedings

of the 15th International Conference on Information Fusion (FUSION), Singapore, 9-12 July 2012, 1164-1171.

[30]Will, J., Peel, L. and Claxton, C. (2011) Fast Maritime Anomaly Detection Using KD-Tree Gaussian Processes. Pro-

ceedings 2nd IMA Conference on Maths in Defence, Shrivenham, 20 October 2011, 1-7.

[31]Laxhammar, R. (2014) Conformal Anomaly Detection: Detecting Abnormal Trajectories in Surveillance Applications.

University of Sk?vde, Sk?vde.

[32]De Haan, L. and Ferreira, A. (2007) Extreme Value Theory: An Introduction. Springer Science & Business Media,

张树波,唐强荣

New York.

[33]Lee, H. and Roberts, S.J. (2008) On-Line Novelty Detection Using the Kalman Filter and Extreme Value Theory. Pro-

ceedings of the 19th International Conference on Pattern Recognition (ICPR), Tampa, 8-11 December 2008, 1-4.

[34]Korb, K.B. and Nicholson, A.E. (2010) Bayesian Artificial Intelligence. Chapman & Hall/CRC Press, London.

[35]Wong, W., Moore, A., Cooper, G. and Wagner, M. (2003) Bayesian Network Anomaly Pattern Detection for Disease

Outbreaks. Proceedings of the International Conference on Machine Learning (ICML), Washington DC, 21-24 August 2003, 808-815.

[36]Cansado, A. and Soto, A. (2008) Unsupervised Anomaly Detection in Large Databases Using Bayesian Networks. Ap-

plied Artificial Intelligence, 22, 309-330. https://www.360docs.net/doc/eb17995064.html,/10.1080/08839510801972801

[37]Wang, X., Lizier, J., Obst, O., Prokopenko, M. and Wang, P. (2008) Spatiotemporal Anomaly Detection in Gas Moni-

toring Sensor Networks. Proceedings of the 5th European Conference, EWSN 2008, Bologna, 30 January-1 February 2008, 90-105. https://www.360docs.net/doc/eb17995064.html,/10.1007/978-3-540-77690-1_6

[38]Loy, C.C., Xiang, T. and Gong, S. (2011) Detecting and Discriminating Behavioural Anomalies. Pattern Recognition,

44, 117-132. https://www.360docs.net/doc/eb17995064.html,/10.1016/j.patcog.2010.07.023

[39]Johansson, F. and Falkman, G. (2007) Detection of Vessel Anomalies—A Bayesian Network Approach. Proceedings

of the 3rd International Conference on Intelligent Sensors, Sensor Networks and Information, Melbourne, 3-6 Decem-ber 2007, 395-400.

[40]Helldin, T. and Riveiro, M. (2009) Explanation Methods for Bayesian Networks: Review and Application to a Mari-

time Scenario. Proceedings of the 3rd Annual Sk?vde Workshop on Information Fusion Topics, Sk?vde, 12-13 October 2009, 11-16.

[41]Mascaro, S., Korb, K.B. and Nicholson, A.E. (2010) Learning Abnormal Vessel Behaviour from AIS Data with Baye-

sian Networks at Two Time Scales. Tracks A: Journal of Artists Writings, 1-34.

[42]Mascaro, S., Nicholso, A.E. and Korb, K.B. (2014) Anomaly Detection in Vessel Tracks Using Bayesian Networks.

International Journal of Approximate Reasoning, 55, 84-98. https://www.360docs.net/doc/eb17995064.html,/10.1016/j.ijar.2013.03.012

[43]Bomberger, N.A., Rhodes, B.J., Seibert, M., et al. (2006) Associative Learning of Vessel Motion Patterns for Maritime

Situation Awareness. Proceedings of the9th International Conference on Information Fusion, Florence, 10-13 July 2006, 1-8.

[44]Rhodes, B.J., Bomberger, N.A. and Zandipour, M. (2007) Probabilistic Associative Learning of Vessel Motion Pat-

terns at Multiple Spatial Scales for Maritime Situation Awareness. Proceedings of the 10th International Conference on Information Fusion, Québec, 9-12 July 2007, 1-8.

[45]邱洪生. 基于卡尔曼滤波的船舶航行轨迹异常行为预测算法研究[D]: [硕士论文], 天津: 河北工业大学, 2012.

[46]Knorr, E.M., Ng, R.T. and Tucakov, V. (2000) Distance-Based Outliers: Algorithms and Applications. The VLDB

Journal—The International Journal on Very Large Data Bases, 8, 237-253.

[47]Markou, M. and Singh, S. (2003) Novelty Detection: A Review—Part 1: Statistical Approaches. Signal Processing, 83,

2481-2497. https://www.360docs.net/doc/eb17995064.html,/10.1016/j.sigpro.2003.07.018

[48]Junejo, I.N., Javed, O. and Shah, M. (2004) Multi Feature Path Modeling for Video Surveillance. Proceedings of the

17th International Conference on Pattern Recognition (ICPR), Cambridge, 23-26 August 2004, 716-719.

数据中异常值的检测与处理方法 一、数据中的异常值 各种类型的异常值: 数据输入错误:数据收集,记录或输入过程中出现的人为错误可能导致数据异常。例如:一个客户的年收入是$ 100,000。数据输入运算符偶然会在图中增加一个零。现在收入是100万美元,是现在的10倍。显然,与其他人口相比,这将是异常值。 测量误差:这是最常见的异常值来源。这是在使用的测量仪器出现故障时引起的。例如:有10台称重机。其中9个是正确的,1个是错误的。 有问题的机器上的人测量的重量将比组中其他人的更高/更低。在错误的机器上测量的重量可能导致异常值。 实验错误:异常值的另一个原因是实验错误。举例来说:在七名跑步者的100米短跑中,一名跑步者错过了专注于“出发”的信号,导致他迟到。 因此,这导致跑步者的跑步时间比其他跑步者多。他的总运行时间可能是一个离群值。 故意的异常值:这在涉及敏感数据的自我报告的度量中通常被发现。例如:青少年通常会假报他们消耗的酒精量。只有一小部分会报告实际价值。 这里的实际值可能看起来像异常值,因为其余的青少年正在假报消费量。 数据处理错误:当我们进行数据挖掘时,我们从多个来源提取数据。某些操作或提取错误可能会导致数据集中的异常值。 抽样错误:例如,我们必须测量运动员的身高。错误地,我们在样本中包括一些篮球运动员。这个包含可能会导致数据集中的异常值。 自然异常值:当异常值不是人为的(由于错误),这是一个自然的异常值。例如:保险公司的前50名理财顾问的表现远远高于其他人。令人惊讶的是,这不是由于任何错误。因此,进行任何数据挖掘时,我们会分别处理这个细分的数据。

在以上的异常值类型中,对于房地产数据,可能出现的异常值类型主 要有:(1)数据输入错误,例如房产经纪人在发布房源信息时由于输入错误,而导致房价、面积等相关信息的异常;在数据的提取过程中也可能会出现异常值,比如在提取出售二手房单价时,遇到“1室7800元/m 2”,提取其中的数字结果为“17800”,这样就造成了该条案例的单价远远异常于同一小区的其他房源价格,如果没有去掉这个异常值,将会导致整个小区的房屋单价均值偏高,与实际不符。(2)故意的异常值,可能会存在一些人,为了吸引别人来电询问房源,故意把价格压低,比如房屋单价为1元等等;(3)自然异常值。房价中也会有一些实际就是比普通住宅价格高很多的真实价格,这个就需要根据实际请况进行判断,或在有需求时单独分析。 二、数据中异常值的检测 各种类型的异常值检测: 1、四分位数展布法 方法[1]:大于下四分位数加倍四分位距或小于上四分位数减倍。 把数据按照从小到大排序,其中25%为下四分位用FL 表示,75%处为上四分位用FU 表示。 计算展布为:L U F F F d -=,展布(间距)为上四分位数减去下四分位数。 最小估计值(下截断点):F L d F 5.1- 最大估计值(上截断点):F U d F 5.1+ 数据集中任意数用X 表示,F U F L d F X d F 5.15.1+<<-, 上面的参数不是绝对的,而是根据经验,但是效果很好。计算的是中度异常,参数等于3时,计算的是极度异常。我们把异常值定义为小于下截断点,或者大于上截断点的数据称为异常值。

2006年第23卷?增刊微电子学与计算机 1引言 随着网络的发展,保证网络的安全与稳定也越来越为重要。网络异常检测是发现网络故障和安全问题进而及时解决问题的有效手段,然而网络规模的不断扩大和网络流量的不断增加使得网络异常检测面临挑战,异常检测的性能随着网络规模的扩大和网上业务的增多呈现下降趋势,如何快速有效的检测网络异常并提高检测的可靠性已成为一个研究热点。 本文引入了分布式计算的方法,设计了一种基于中间件的分布式网络异常检测系统,旨在用分布式计算的方法提高对海量网络数据的处理能力,保证检测的实时性和检测数据的可靠性。 2网络异常检测 这里提到的网络异常的范围较大,除了正常行为以外的网络行为都可以称为网络异常。造成这些异常的原因是多种多样的,包括:网络设备故障,网路超负荷,恶意的拒绝服务攻击,以及网络入侵等影响网络运输服务的行为。网络异常大体可以分为两类:第一类是关于网络故障和性能问题,例如文件服务器故障,广播风暴,虚假节点和瞬时拥塞等等。第二类网络异常是安全相关的问题,拒绝服务攻击和网络入侵就是这方面的例子。这些异常的一个共同点就是会导致巨大的网络通信流量变化。 检测网络异常的主要思路是:先通过一个足够长的训练阶段来定义出网络正常行为,再根据网络行为偏离正常行为的程度来判定异常是否发生。我们可以通过有规律的网络数据来定义网络正常行为,但这要依赖很多特殊因素,例如网络通信流量的变化,可获得的网络数据的变化,以及网络上运行的软件种类的变动,这些都将影响对网络正常行为的描述[2]。准确地获得网络性能检测数据对于异常检测是十分重要的一步,检测数据的来源主要有:第一是通过网络探针来获得网络行为测量值;第二是基于流统计的包过滤;第三是通过路由协议获取数据;第四是通过网管协议获取数据。网络异 基于中间件的分布式网络异常检测系统 陈宁军倪桂强潘志松姜劲松 (解放军理工大学指挥自动化学院,江苏南京210007) 摘要:文章介绍了网络异常的概念和思路,然后对中间件技术做了分析比较,重点提出了一种基于中间件的分布式网络异常检测系统。该系统采用CORBA实现分布式交互,能对网络异常进行分布式检测,与单点异常检测系统相比具有更高的实时性和处理数据的能力,对大型网络效果更好。本系统通过MIB变量相关联地剧烈突变来检测异常的发生。CORBA标准定义的比较完善的安全体系结构使本系统自身的安全性得到了保证。 关键词:网络异常检测,分布式,中间件,CORBA,MIB 中图分类号:TP393文献标识码:A文章编号:1000-7180(2006)S0-0015-03 ADistributedNetworkAnomalyDetectingSystemBasedon CORBA CHENNing-jun,NIGui-qiang,PANZhi-song,JIANGJin-song(CollegeofAutomaticCommanding,PLAUniversityofScienceandTechnology,Nanjing210007,China) Abstract:Thispaperintroducetheconceptandthoughtofnetworkanomalydetection,thenanalyzeandcomparethetechniquesofmiddleware,andlayemphasisondesigningofadistributednetworkanomalydetectionsystembasedonmiddleware.ThesystemachievesdistributedcommunicationthroughCORBA,andcandetectnetworkanomaliesthroughdistributedway.Itismorereal-timeandhasbetterabilityondataprocessingcomparedwithsinglepointdetection,es-peciallyforlargenetwork.AnomalycanbedetectedthroughcorrelatedabruptchangesofMIBvariables.Thewellde-finedsecurityframeworkofCORBAhasensuredthisnetworkanomalydetectionsystem'sownsecurity. Keywords:Networkanomalydetection,Distributed,Middleware,CORBA,MIB 收稿日期:2006-05-28 15

博懋“全球星”(卫星AIS) 全球星将提供卫星收到的所有船舶的所有AIS实时信息!每日卫星接收到信号约1000万个船舶位置!每日卫星接收到信号的船舶约5万艘!目前还逐步在发射卫星,覆盖将越来越好! “全球星”(卫星AIS数据)是通过低轨道无线通讯卫星接收船舶发出来的AIS无线电信号,并转发至卫星地面接收站,再由卫星地面站通过互联网发送到用户的终端并进行显示。 BLM-Shipping专为中国用户倾力推出“全球星”AIS服务,通过整合卫星AIS和基站AIS为您提供远洋船队全程无间断的追踪服务! “全球星”(卫星AIS)覆盖区域 全球星特点 无限制-全球船舶一览无余 拥有“全球星”AIS服务,即可享有全球范围内全部船舶AIS数据,对您可追踪的船舶无任何限制!每日卫星接收到的信号近5万艘船舶,约10000万个船位! 无设备-无需安装任何设备 对于您自己的船舶,更是无需额外安装任何设备,无论船舶远在大洋或是靠近港口,均可全程无间断追踪。

无通讯费-无需任何卫星通讯费用 您无需负担高昂的卫星通讯费用,即可随时通过卫星查询船舶位置。无论管理远洋船队或是内贸船舶,“全球星”都是您的最佳选择! 远洋船队全程无间断追踪 远洋船队监控

高效率低成本的快捷工作模式 ?使用"全球星"更早定位远洋船舶,更早预测到港时间,无论船舶远在大洋或是靠近港口,均可全程无间断追踪; ?快速查看船舶、船东、管理公司联系方式和船舶海事卫星电话; ?当您更早地查看到船舶位置,您可以随时使用BLM CALL以全球最低的卫星通话费用立即联系船舶。拨打海事卫星最低可至5.08元/分;

使用提示 下载软件BLM-Shipping并注册用户就可以进行免费使用! 技术支持:supports@https://www.360docs.net/doc/eb17995064.html, BLM-Shipping官网:https://www.360docs.net/doc/eb17995064.html, 博懋“全球星”AIS服务:https://www.360docs.net/doc/eb17995064.html,/satellite_ais.html

目录 摘要......................................................................... I 关键词...................................................................... I 1引言 (1) 2异常值的判别方法 (1) 检验(3S)准则 (1) 狄克松(Dixon)准则 (2) 格拉布斯(Grubbs)准则 (2) 指数分布时异常值检验 (3) 莱茵达准则(PanTa) (3) 肖维勒准则(Chauvenet) (4) 3 实验异常数据的处理 (4) 4 结束语 (5) 参考文献 (6)

试验数据异常值的检验及剔除方法 摘要:在实验中不可避免会存在一些异常数据,而异常数据的存在会掩盖研究对象的变化规律和对分析结果产生重要的影响,异常值的检验与正确处理是保证原始数据可靠性、平均值与标准差计算准确性的前提.本文简述判别测量值异常的几种统计学方法,并利用DPS软件检验及剔除实验数据中异常值,此方法简单、直观、快捷,适合实验者用于实验的数据处理和分析. 关键词:异常值检验;异常值剔除;DPS;测量数据

1 引言 在实验中,由于测量产生误差,从而导致个别数据出现异常,往往导致结果产生较大的误差,即出现数据的异常.而异常数据的出现会掩盖实验数据的变化规律,以致使研究对象变化规律异常,得出错误结论.因此,正确分析并剔除异常值有助于提高实验精度. 判别实验数据中异常值的步骤是先要检验和分析原始数据的记录、操作方法、实验条件等过程,找出异常值出现的原因并予以剔除. 利用计算机剔除异常值的方法许多专家做了详细的文献[1] 报告.如王鑫,吴先球,用Origin 剔除线形拟合中实验数据的异常值;严昌顺.用计算机快速剔除含粗大误差的“环值”;运用了统计学中各种判别异常值的准则,各种准则的优劣程度将体现在下文. 2 异常值的判别方法 判别异常值的准则很多,常用的有t 检验(3S )准则、狄克松(Dixon )准则、格拉布斯(Grubbs )准则等准则.下面将一一简要介绍. 2.1 检验(3S )准则 t 检验准则又称罗曼诺夫斯基准则,它是按t 分布的实际误差分布范围来判别异常值,对重复测量次数较少的情况比较合理. 基本思想:首先剔除一个可疑值,然后安t 分布来检验被剔除的值是否为异常值. 设样本数据为123,,n x x x x ,若认j x 为可疑值.计算余下1n -个数据平均值 1n x -及标准差1n s - ,即2 111,1,1n n i n i i j x x s n --=≠=-∑. 然后,按t 分布来判别被剔除的值j x 是否为异常值. 若1(,)n j x x kn a -->,则j x 为异常值,应予剔除,否则为正常值,应予以保留.其中:a 为显著水平;n 数据个数;(,)k n a 为检验系数,可通过查表得到.

QC检验异常值处理标准操作规程 1目的 本程序规定了QC所涉及的各检验项目出现检验结果异常情况的处理原则和管理办法。通过实施本程序,对产品检验结果异常情况进行规范管理。 2 管理程序 1) 检验结果异常的处理原则 凡出现下列情况均属异常,必须填写《检验异常值发生的初期调查报告书》见附表一异常值:指在药品生产的试验检验中,相当于下面a~e的任何一个的所有测定值。 a 超出《药品生产批准、公定书,以及公司内部标准书中所规定的标准》的检验结果 b 虽然符合2.1的标准,但超过管理范围的检验结果。 c 在重复测定次数n=2以上的计量试验中,偏离检验标准规格幅度的1/2以上的最 大,最小的各试验结果。 d 检测以及验证等中,超出“期待结果”的试验结果 e 在长期稳定性试验中,超出质量标准时,或者特别做出的试验实施方案中,超出上 面所规定的规格的试验结果。 2) 管理范围:仅在最终成品检验的定量检验中设定。指和检验标准规格不同,为根据 日常的检验结果成品质量的偏差如下所示,作为范围数据化的值。考虑规格值和分析的精确度,难以设定管理范围的计量仪器除外。 3) 检验分析责任者:具有质量管理方面丰富的知识,在品质总责任者的领导下进行总管分析实施人的人员。 4)对照品:指过去没有发现异常的批留样中,最新的批次。用于初期调查。 5)再分析:供试品溶液,标准溶液的第二次分析(包括从同样的试验用标准溶液中的 稀释) 6) 复验:从同样的容器中准备的样品,作为初次检验的追加检验。 3 产生异常值时的处理 分析实施人要充分理解试验操作中对测定值造成较大影响的点。用于检验的装置都要进行校验。作为检验方法规定了系统符合性试验时,必须实施。

网络异常流量检测研究 摘要:异常流量检测是目前IDS入侵检测系统)研究的一个重要分支,实时异常检测的前提是能够实时,对大规模高速网络流量进行异常检测首先要面临高速流量载荷问题,由于测度、分析和存储等计算机资源的限制,无法实现全网络现流量的实时检测,因此,抽样测度技术成为高速网络流量测度的研究重点。 关键词:网络异常流量检测 一、异常流量监测基础知识 异常流量有许多可能的来源,包括新的应用系统与业务上线、计算机病毒、黑客入侵、网络蠕虫、拒绝网络服务、使用非法软件、网络设备故障、非法占用网络带宽等。网络流量异常的检测方法可以归结为以下四类:统计异常检测法、基于机器学习的异常检测方法、基于数据挖掘的异常检测法和基于神经网络的异常检测法等。用于异常检测的5种统计模型有:①操作模型。该模型假设异常可通过测量结果和指标相比较得到,指标可以根据经验或一段时间的统计平均得到。②方差。计算参数的方差,设定其置信区间,当测量值超出了置信区间的范围时表明可能存在异常。③多元模型。操作模型的扩展,通过同时分析多个参数实现检测。④马尔可夫过程模型。将每种类型事件定义为系统状态,用状态转移矩阵来表示状态的变化。若对应于发生事件的状态转移矩阵概率较小,则该事件可能是异常事件。⑤时间序列模型。将测度按时间排序,如一新事件在该时间发生的概率较低,则该事件可能是异常事件。 二、系统介绍分析与设计 本系统运行在子网连接主干网的出口处,以旁路的方式接入边界的交换设备中。从交换设备中流过的数据包,经由软件捕获,处理,分析和判断,可以对以异常流量方式出现的攻击行为告警。本系统需要检测的基本的攻击行为如下:(1)ICMP 攻击(2)TCP攻击,包括但不限于SYN Flood、RST Flood(3)IP NULL攻击(4)IP Fragmentation攻击(5)IP Private Address Space攻击(6)UDP Flood攻击(7)扫描攻击不同于以特征、规则和策略为基础的入侵检测系统(Intrusion Detection Systems),本研究着眼于建立正常情况下网络流量的模型,通过该模型,流量异常检测系统可以实时地发现所观测到的流量与正常流量模型之间的偏差。当偏差达到一定程度引发流量分配的变化时,产生系统告警(ALERT),并由网络中的其他设备来完成对攻击行为的阻断。系统的核心技术包括网络正常流量模型的获取、及对所观察流量的汇聚和分析。由于当前网络以IPv4为主体,网络通讯中的智能分布在主机上,而不是集中于网络交换设备,而在TCP/IP协议中和主机操作系统中存在大量的漏洞,况且网络的使用者的误用(misuse)也时有发生,这就使得网络正常流量模型的建立存在很大的难度。为达到保障子网的正常运行的最终目的,在本系统中,采用下列方式来建立多层次的网络流量模型: (1)会话正常行为模型。根据IP报文的五元组(源地址、源端口、目的地址、

. 一、 一、实验/实习过程 实验题1在程序中产生一个ArithmeticException类型被0除的异常,并用catch 语句捕获这个异常。最后通过ArithmeticException类的对象e 的方法getMessage给出异常的具体类型并显示出来。 package Package1; public class除数0 { public static void main(String args[]){ try{ int a=10; int b=0; System.out.println("输出结果为:"+a/b); } catch(ArithmeticException e){ System.out.println("除数不能为0"+e.getMessage()); } } } 实验题2在一个类的静态方法methodOne()方法内使用throw 产生

ArithmeticException异常,使用throws子句抛出methodOne()的异常,在main方法中捕获处理ArithmeticException异常。 package Package1; public class抛出异常 { static void methodOne() throws ArithmeticException{ System.out.println("在methodOne中"); throw new ArithmeticException("除数为0"); } public static void main(String args[]){ try{ int a=10; int b=0; int c=1; System.out.println("输出结果为:"+a/b); } catch(ArithmeticException e){ System.out.println("除数不能为0"+e.getMessage()); } } }

AIS系统工作的介绍 一. 自动识别系统(AIS) AIS系统最初是使用VHF的应答器工作在VHF70频道上的数字选择呼叫(DSC)来帮助船舶交通管理服务(VTS)的系统。后来,IMO组织使用了新的技术(基于VHF的数据链的SOTDMA技术)改进了AIS系统,它是一个海上航海和无线电通信的系统,这个系统通过船与船和船与岸台之间传送航行信息,AIS能获得其它船的信息:船名,MMSI,呼号,位置信息,航行信息等,AIS增强了海上生命安全,航海效率,航海安全和保护海洋环境的能力。AIS提高了船舶驾驶员信息的质量。将AIS信息送到雷达中,能有助于避免船舶之间的碰撞。AIS设备都要符合下列规则要求:IMO MSC.74(69)Annex3,A.694;ITU-R M.1371-1;DSC ITU-R M.825;IEC 61993-2(型式试验标准);IEC 60945(EMC和环境状态)。该系统有三种方式工作方式:a.自主方式(连续工作在所有区域);b.指派的方式(数据发射间隔由交通管理监视站遥控)c.询问方式(从一条船或机构询问后再作出响应) AIS同步于GPS的时间,是为了避免在多个用户之间时间上不一致的冲突。VHF的87B 频道和88B频道是通用频道。船载的AIS发射应答器由IMO和ITU指定在87B频道和88B频道中的任何一个频率自动发送交换各种数据。 AIS系统概念图 船舶动态数据向外发送的间隔是从3分钟~2秒内变化的,具体间隔是根据船速和航向而改变的,除此之外,动态数据也由岸台VTS或其它船的请求而响应发射。静态数据和航海有关数据是每隔6分钟或请求发送。 船舶信息内容见下一页表:

船舶自动识别系统(AIS)、船载航行数据记录仪(VDR)、电 子海图和信息系统(ECDIS) 一、“海上数字交通” 自从1998年阿尔.戈尔“数字地球”概念的提出,一时间全球以“数字”为开头后面跟随不同名词的概念层出不穷,如“数字中国”、“海上数字交通”等等。 “海上数字交通”一开始仅仅是一个概念,随着时间的推延,已有了具体内涵,主要包含:电子海图(Electronic Chart Display and InFORMation System缩写ECDIS);船舶自动识别系统(Automatic Identification System缩写AIS) ;船载航行数据记录仪(Voyage Data Recorder 缩写VDR)俗称船用黑匣子等。 在 “海上数字交通”时代,交通工具上需要了解可能到达地方的距离(电子海图);需要了解在海图上的位置(全球卫星定位系统等);需要了解周边船舶的船名航行状况等信息(船舶自动识别系统);需要了解与他船的距离(雷达和船舶自动识别系统);还需要有自动导航、避碰系统;通信及信息交换系统等。 二、电子海图显示与信息系统 电子海图是现代航海的一项新技术,它在保障航行安全和提高航行工作效率方面发挥着显著的作用。国际海事组织对ECDIS有专门的要求,与简单地用颜色显示的纸海图相比,包括更多的使用简单、操作容易的地理和文字信息,是一种把需要向航海人员显示和解释的各种各样信息融成一体的实时导航系统。ECDIS能自动地实时计算本船与陆地、海图上的物标、目的地或潜在的危险物的相对位置,可以说将航海安全技术提升到了一个全新的高度。ECDIS规定必须采用1995年 l1月23日国际海事组织( IMO)正式采纳并以 IMO817(19)议案公布的 ECDIS性能标准。随着ECDIS性能标准的发展,国际航道测量组织( IHO)也完善了有关 ECDIS内容和显示的数字数据格式和规范,对航道测量数据IHO交换标准,更新模式的性能标准等。 电子海图一般由所在国的主管机关负责或监督制定,这里主要涉及的是国家主权和日常维护。电子海图主要技术指标要求要高于纸质海图许多,一般来讲,电子海图需要达到:精度高于1米的全数字化的电子海图,无级缩放;包含全部航海信息,如灯浮灯标等;包含全部的地理信息,如岸线码头等。 三、AIS的宗旨 AIS的正确使用有助于加强海上生命安全、提高航行的安全性和效率,以及对海洋环境的保护。AIS的功能有:1、识别船只;2、协助追踪目标;3、简化信息交流;4、提供其它辅助信息以避免碰撞发生。

第六节数据处理的基本方法 前面我们已经讨论了测量与误差的基本概念,测量结果的最佳值、误差和不确定度的计算。然而,我们进行实验的最终目的是为了通过数据的获得和处理,从中揭示出有关物理量的关系,或找出事物的内在规律性,或验证某种理论的正确性,或为以后的实验准备依据。因而,需要对所获得的数据进行正确的处理,数据处理贯穿于从获得原始数据到得出结论的整个实验过程。包括数据记录、整理、计算、作图、分析等方面涉及数据运算的处理方法。常用的数据处理方法有:列表法、图示法、图解法、逐差法和最小二乘线性拟合法等,下面分别予以简单讨论。 一、列表法 列表法是将实验所获得的数据用表格的形式进行排列的数据处理方法。列表法的作用有两种:一是记录实验数据,二是能显示出物理量间的对应关系。其优点是,能对大量的杂乱无章的数据进行归纳整理,使之既有条不紊,又简明醒目;既有助于表现物理量之间的关系,又便于及时地检查和发现实验数据是否合理,减少或避免测量错误;同时,也为作图法等处理数据奠定了基础。 用列表的方法记录和处理数据是一种良好的科学工作习惯,要设计出一个栏目清楚、行列分明的表格,也需要在实验中不断训练,逐步掌握、熟练,并形成习惯。 一般来讲,在用列表法处理数据时,应遵从如下原则: (1)栏目条理清楚,简单明了,便于显示有关物理量的关系。 (2)在栏目中,应给出有关物理量的符号,并标明单位(一般不重复写在每个数据的后面)。 (3)填入表中的数字应是有效数字。 (4)必要时需要加以注释说明。 例如,用螺旋测微计测量钢球直径的实验数据列表处理如下。 用螺旋测微计测量钢球直径的数据记录表 ?mm 004 = ± .0 从表中,可计算出

1.1附录五模型检测方法 对于模型检测而言,最核心的内容是检测概念的一致性,而概念的一致性有各个方面的内容,既有概念的展现,又有概念的实现。在概念的展现方面,应该以业务部门的要求为准,概念的实现方面,主要检测以下几点: 1、静态概念检测:通过判定条件检测系统中的数据是否满足概念验证标准。 2、对象检测:可以通过对调用堆栈的检查,确认系统的实际执行是否采用的对象的方法——当前的对象方法并不全,检测不能完整反映实现 3、Schema检测:检测服务传递的信息中间涉及的对象定义是否满足设计要求 4、动态存储检测:选取反映业务概念的核心数据表,通过执行业务处理,检测数据变化是否符合预期。 为了保证检测标准及结果的客观性,对于测试的结果可以人工检查,但应以被测系统提供的数据本身,或者检测系统监控系统的运行情况得到的客观数据为基准。对对象的识别可以通过获得进程的调用堆栈获取实际在操作系统执行的结果检查,以检查对象名、方法名为基本手段。主要检查系统调用的方法是否采用面向对象的编程方式,以及对象、方法的命名、参数是否符合规范定义。 1.1.1 静态概念及存储检测 静态概念检测主要是为了验证系统中对象的粒度以及对象的静态关系是否 满足概念定义的需要。 概念检测主要包含对象粒度和关系两方面。检测时可以采用两种方法,一种方法是采用有统一编码的业务概念在系统中寻找相关对象的实现,用以检查与业务要求的对象粒度的一致性,另一种方法是可以设定业务场景,要求将相关对象在系统生成,然后检查对象在系统中的关系是否与规范描述的一致。 1.1.1.1 静态存储结构及编码检测方法 检查核心表与设计是否一致(被检测系统可以提供与PDM一一对应的物理表或视图。):

一、实验/实习过程 实验题1在程序中产生一个ArithmeticException类型被0除的异常,并用catch 语句捕获这个异常。最后通过ArithmeticException类的对象e 的方法getMessage给出异常的具体类型并显示出来。 package Package1; public class除数0 { public static void main(String args[]){ try{ int a=10; int b=0; System.out.println("输出结果为:"+a/b); } catch(ArithmeticException e){ System.out.println("除数不能为0"+e.getMessage()); } } } 实验题2在一个类的静态方法methodOne()方法内使用throw 产生ArithmeticException异常,使用throws子句抛出methodOne()的异常,

在main方法中捕获处理ArithmeticException异常。 package Package1; public class抛出异常 { static void methodOne() throws ArithmeticException{ System.out.println("在methodOne中"); throw new ArithmeticException("除数为0"); } public static void main(String args[]){ try{ int a=10; int b=0; int c=1; System.out.println("输出结果为:"+a/b); } catch(ArithmeticException e){ System.out.println("除数不能为0"+e.getMessage()); } } }

视功能数据检测方法 项目辅助镜距离视标检查眼方法正常值注意事项结果分析 NRA负相对调 节/ 40CM 最佳视力上 一行 双眼打开 加正镜至破裂点的上一个度 数,记录所加度数 为:+2.25D~+2.50D 开近点灯 小于此值“如+1.75D”可能为调节超 前或过度;大于此值“如+3.00D”说 明远视矫正视力检查有误,过矫了。 BCC调节反应 “+0.50’ 交叉圆柱镜 40CM 四横四竖“# "字架 先单后双 看横线清晰还是竖线清晰,横 线清晰加+0.25,竖线清晰加 -0.25,直至双眼等清。 为:+0.25D~+0.75D 不开近灯 小于0,调节超前;大于+0.75D,为 调节滞后。 PRA正相对调 节/ 40CM 最佳视力上 一行 双眼打开 加正镜至破裂点的上一个读 书,记录所加度数 为:≧-2.50D 开近灯,超过 -3.00D不在检 查,以免刺激调 节影响下一步 检查结果 小于此值说明调节可能滞后或者不 足。 AMP调价幅度/ 40CM 最佳视力上 一行的单个 视标 先单后双 视标逐渐移近直至视标模糊, 计算出移动距离的倒数值 最小调节幅度: 15-0.25*年龄开近点灯 超过正常幅度2.00D,调节过度,低于 正常调价幅度2.00D以上,为调节不 足。 Fliper调节灵 敏度/ 40CM 专用检查表先单后双 一,将专用检查镜(+2.00D, 如果通过不了,再下调度数) 的正镜度数放置眼前:二,患 者看着检查表第一格视标,开 始开始计时1分钟,翻转至 -2.00D那面,看清第一格的视 标后,再翻转+2.00D看第二个 格中的视标方向清楚之后再翻 转。三,以此类推,看清第三 格,第四格的视标,翻转负正 各一次看清两格视标记为一个 周期。 13-30岁:单眼 11cpm;双眼 8cpm.30-40岁双 眼9cpm。 开近点灯 一,(+)镜通过困难,调节过度或 者超前;二,(-)镜通过困难,调 节滞后,调节不足或调节不持久;三, (+/-)都异常,灵敏度异常。

第30卷第2期2 0 1 7年5月 青岛大学学报(自然科学版) J O U R N A L O F Q IN G D A O U N IV E R S IT Y(N a tu ra l Science E d itio n) Vol. 30 No. 2 May 2 0 17 文章编号:1006- 1037(2017)02 -0106 - 04 doi :10. 3969/j. issn. 1006 - 1037. 2017. 05. 23 异常值检验方法的比较分析 刘金娣,李莉莉,高静,卢睿 (青岛大学经济学院,青岛266042) 摘要:针对格鲁布斯检验法3检验法检测异常值的局限性,使用格鲁布斯检验法3检验法、 跳跃度检验法对异常值的个数分七种情况进行模拟研究,并对工效学用户测评数据的异常 值检验结果进行比较分析,研究结果表明,跳跃度检验法识别异常值的准确率更高,并且在 一定数量的异常值下避免了 M a s k in g效应(判异为正)和S w a m p in g效应(判正为异)。当数 据差异较小时,格鲁布斯检验法和Z检验法检测异常值的效果较好,当数据差异较大时,跳 跃度检验法检测异常值的效果更好。 关键词:格鲁布斯检验法;Z检验法;跳跃度检验法 中图分类号=0212 文献标志码:A 异常值常见于抽样误差、人为误差、偶然误差中,抽样误差包括数据本身的一些特征、在抽样过程中出现 的一些技术问题;人为误差常见的有瞒报、虚报、错读、错记、数据输人错误、数据丢失等;偶然误差包括采集 设备不够完善、测量单位混乱、仪器示值突然跳动、突然震动、操作失误等不该发生的原因。如果数据中含有 异常值,就会使统计分析误差增大,小则出差错,严重则可能发生事故,甚至导致领导层决策失误,因此对 异常值进行检验具有重要意义。自B e r n o u lli定义异常值以来,国内外对异常值的检验研究已有很多。 B e c k m e n等[1]关于异常值提出了两种比较常用的定义:一是将异常值解释为假定的分布中的极端值;二是 把异常值视为杂质点,与数据集的主体不是来自同一分布,而是来自某一分布的少量杂质。现有的异常值检 验方法大体可分为两类。1)基于模型的方法;K ita g a w a?基于A I C准则提出用于检验单一异常值、多个最 大(最小)异常值的模型,该模型克服了狄克逊检验法、格鲁布斯等检验法的局限性。1^111^比11^等[3]针对 标准化皮尔森残差只适用于检验单一异常值的情形,利用删除组残差的方法,提出检验多变量逻辑回归模型 中多个异常值的方法。吕庆哲等[4]利用似然比方法和G ib b s抽样方法对A R M A模型的A O型孤立点进行 检测,实验表明后者比前者检验效果更好。田玉柱[5]等提出检验E X P A R模型中异常值的绝对值统计量、平 方统计量和调整的平方统计量,研究表明上述统计量对于检验异常值十分有效。王志坚等[6]针对10型异 常点的检验统计量中a的不稳健性,提出用绝对离差均值替代a,数据模拟表明改进后的方法检测能力显著 提高。金立斌等[7]针对一阶空间自回归模型,依据均值滑动模型和方差加权模型,给出异常值的得分检验统 计量及其近似分布。2)基于非模型的方法;W u[8]提出用最小二乘法确定正态样本下最大(最小)异常值的数 量,该方法简单容易,并且能够克服m a s k in g效应和s w a m p in g效应。J a b b a ri等[9]将检验指数分布异常值的 统计量扩展到伽玛分布中,并与狄克逊统计量进行比较,结果表明前者比后者检验效果更好。L a lit h a等[1°]针对指数样本提出厶统计量,通过与狄克逊统计量A、T t统计量、L t统计量比较,厶统计量检测偏差更小,并且其临界值可以通过计算得出。王炳兴[11]在指数分布场合提出适用于同时含有异常大、异常小数据 的检验方法,导出了检验统计量及其近似分布,通过实例验证了该方法的合理性。张德然[12]基于异常大值、异常小值、既有异常大值又有异常小值三种情形,提出利用各点跳跃度检验异常值的方法,并针对指数分布 以定理的形式给出了检验统计量及其分布。利用工效学用户测评数据能够有效探寻产品中影响用户使用的收稿日期=2016-11-12 基金项目:国家科技部国家科技支撑项目(批准号:2014BAK01B04-2)资助。 通讯作者:李莉莉,女,博士,副教授,主要研究方向为统计调查与预测。

计算机研究与发展 ISSN100021239ΠCN1121777ΠTP()在线自适应网络异常检测系统模型与算法 魏小涛 21黄厚宽田盛丰22(北京交通大学软件学院北京100044)(北京交通大学计算机与信息技术学院北京100044) (weixt@https://www.360docs.net/doc/eb17995064.html,) AnOnlineAdaptiveNetworkandAlgorithmWeiXiaotao1,Shengfeng2 2(SchoolofSoftware,BJiaotongUniversity,Beijing100044)(SchoolofComputerandInform ationTechnology,BeijingJiaotongUniversity,Beijing100044) Abstract TheextensiveusageofInternetandcomputernetworksmakessecurityacriticalissue.Thereisa nurgentneedfornetworkintrusiondetectionsystemswhichcanactivelydefendnetworksagain stthegrowingsecuritythreats.Inthispaper,alightweightedonlineadaptivenetworkanomalyd etectionsystemmodelispresented.Therelatedinfluencefunctionbasedanomalydetectionalg orithmisalsoprovided.Thesystemcanprocessnetworktrafficdatastreaminreal2time,gradual lybuildupitslocalnormalpatternbaseandintrusionpatternbaseunderalittlesupervisingofthea dministrator,anddynamicallyupdatethecontentsoftheknowledgebaseaccordingtothechang ingofthenetworkapplicationpatterns.Atthecheckingmode,thesystemcandetectnotonlythel earnedintrusionpatternsbutalsotheunseenintrusionpatterns.Themodelhasarelativelysimpl earchitecture,whichmakesitefficientforprocessingonlinenetworktrafficdata.Alsothedetect ingalgorithmtakeslittlecomputationaltimeandmemoryspace.ThesystemistestedontheDA RPAKDD99intrusiondetectiondatasets.Itscans10%ofthetrainingdatasetandthetestingdata setonlyonce.Within40secondsthesystemcanfinishthewholelearningandcheckingtasks.Th eexperimentalresultsshowthatthepresentedmodelachievesadetectionrateof91.32%andafal sepositiverateofonly0.43%.Itisalsocapableofdetectingnewtypeofintrusions. Keywords networkanomalydetection;onlineadaptive;influencefunction;datastream;anomalydetecti on

AIS数据基础理论详解 本文主要围绕什么是AIS数据,AIS数据的主要处理方式和应用范围展开,对AIS数据进行了详细的论述。 一、AIS系统介绍 AIS系统是船舶自动识别系统(Automatic IdentificationSystem)的简称,由岸基(基站)设施和船载设备共同组成,是一种新型的集网络技术、现代通讯技术、计算机技术、电子信息显示技术为一体的数字助航系统和设备。 AIS船台系统的硬件构成介绍如下,其中: 1)外部设备包括:船舶航行数据传感器(包括全球卫星导航系统GNSS接收机及天线),外接舷向(电罗经或磁罗经)、船速、回旋速率等传感器,显示器和键盘(用于输入和查询数据)等; 2)VHF通信机:包括天线,1台发射机,2台TDMA接收机,1台DSC接收机; 3)由DSP+ARM组成通信与信息处理系统:通信系统的设计、AIS信息处理系统的设计是系统的关键部分,通信系统主要完成AIS 信息的调制、移频、信息的发射与信息的接收等功能,AIS 信息处理系统实现AIS信息的组织、编码,TDMA帧协议的形成,TDMA时隙的捕捉、同步、帧信息的拆分,信息的显示等。 AIS船台设备的软件部份可分为三个部分: 1) 网络软件 按照国际电信联盟(ITU)的技术标准,控制自组织无线数字移动通信网的运行。 2) 系统控制软件 控制AIS全系统各部份的协调工作。 3) 接口软件 提供AIS接口信息的处理和控制功能。 在通常情况下(公海和绝大多数国家的领海),AIS所工作于的两个频点AISl和AIS2是由世界无线电大会确定的161.975MHz和162.025MHz。 系统能够运行的工作模式有以下三种: 1)可在所有海域使用的自主的和连续的模式; 2)在沿岸控制中心管理区域内使用的分配模式; 3)响应其他船舶或基站呼叫的轮询模式。 在通常情况下,系统是应当工作在自主和连续的模式下,这也是该系统的缺省工作状态。在这种模式下,系统可以自行确定其位置信息的发射时间表,自动解决与其它电台在发射时间上的冲突。它所使用的主要算法便是SOTDMA算法。 AIS的无线传输的技术参数如下: 用工作频率:VHF87 88频道 AIS1:161.975MHz;AIS2:162.025MHz 工作频段:156.025一162.025MHz 频带宽度:25或12.5KHz 工作模式:OSI(Open System Intereonneetion) 调制方式:GMSK/FM 数据编码方式:NRZI

SPSS中异常值检验的几种方法介绍 方法具体如下所示: 离群值(箱图/探索).值与框的上下边界的距离在1.5倍框的长度到3倍框的长度之间的个案。框的长度是内距。 极端值(箱图).值距离框的上下边界超过3倍框的长度的个案。框的长度是内距 在回归模型诊断里面,一般称预测值与实际值的偏差为"残差",残差有几种表示方法:标准化残差, 学生化残差等等,按照需要取一种残差,再按照某种标准取一个阀值来限定异常点,只要那个点的残差大于阀值,就可以认为它是异常点。 SPSS14之后新功能 SPSS Data Validation能帮助您轻松地探察多个异常值,以便您可以进一步检验并确定是否把 这些观测包括在您的分析中。SPSS Data Validation异常探察程序能够基于与数据集中相似观 测的偏离探察异常值,并给出偏离的原因。它使您可以通过创建新变量来标识异常值。 标签:市场研究研究方法经营分析分类:经营分析2009-11-24 18:59 这段时间太忙了,一直没有静下心来。积攒了几个朋友的问题,现在来回答或介绍一些,今天先谈谈时间序列(Time-Series Forecasting)的预测问题! 预测:是对尚未发生或目前还不明确的事物进行预先的估计和推测,是在现时对事物将要发生的结果进行探讨和研究,简单地说就是指从已知事件测定未知事件。 为什么要预测呢,因为预测可以帮助了解事物发展的未来状况后,人们可以在目前为它的到来做好准备,通过预测可以了解目前的决策所可能带来的后果,并通过对后果的分析来确定目前的决策,力争使目前的决策获得最佳的未来结果。 我们进行预测的总的原则是:认识事物的发展变化规律,利用规律的必然性,是进行科学预测所应遵循的总的原则。 这个总原则实际上就是事物发展的 1-“惯性”原则——事物变化发展的延续性; 2-“类推”原则——事物发展的类似性; 3-“相关”原则——事物的变化发展是相互联系的;