asa防火墙命令

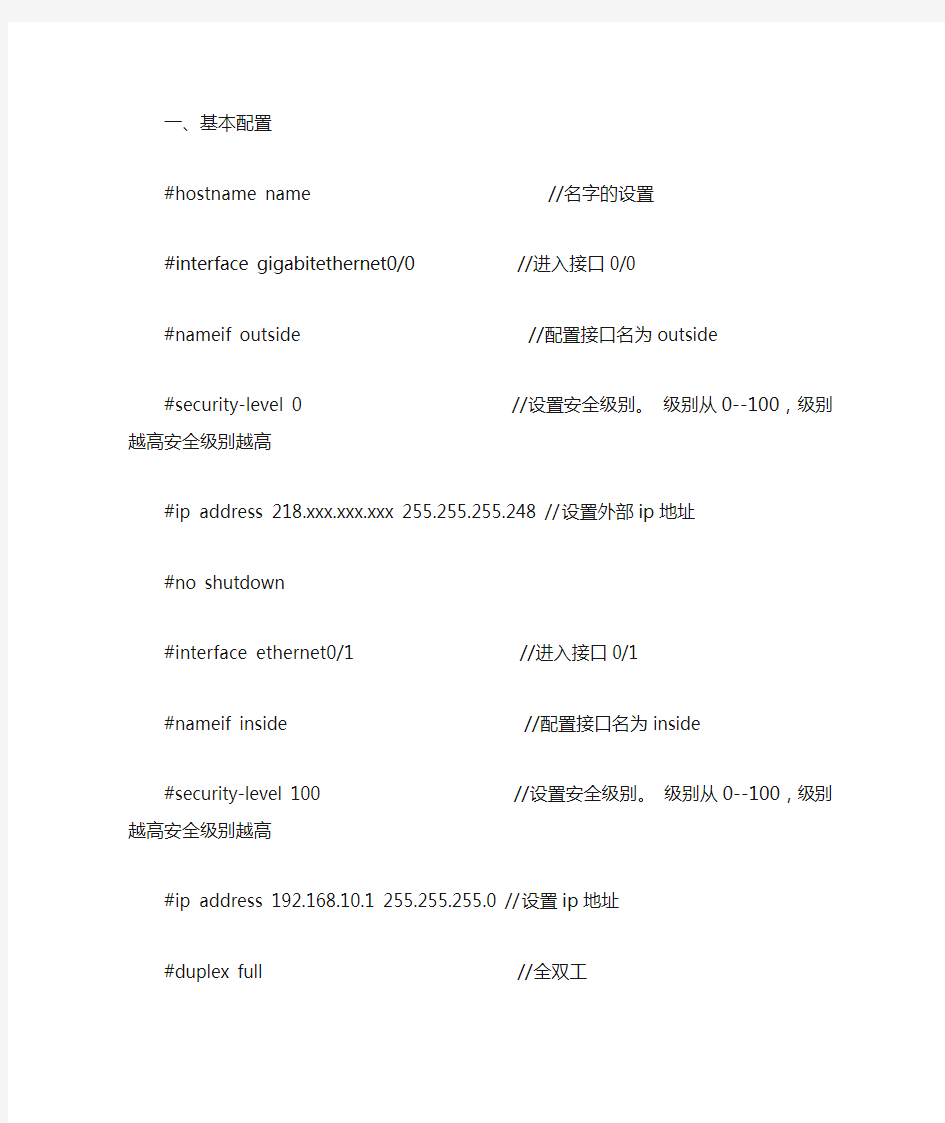

一、基本配置

#hostname name //名字的设置

#interface gigabitethernet0/0 //进入接口0/0

#nameif outside //配置接口名为outside

#security-level 0 //设置安全级别。级别从0--100,级别越高安全级别越高

#ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址

#no shutdown

#interface ethernet0/1 //进入接口0/1

#nameif inside //配置接口名为inside

#security-level 100 //设置安全级别。级别从0--100,级别越高安全级别越高

#ip address 192.168.10.1 255.255.255.0 //设置ip地址

#duplex full //全双工

#speed 100 //速率

#no shutdown

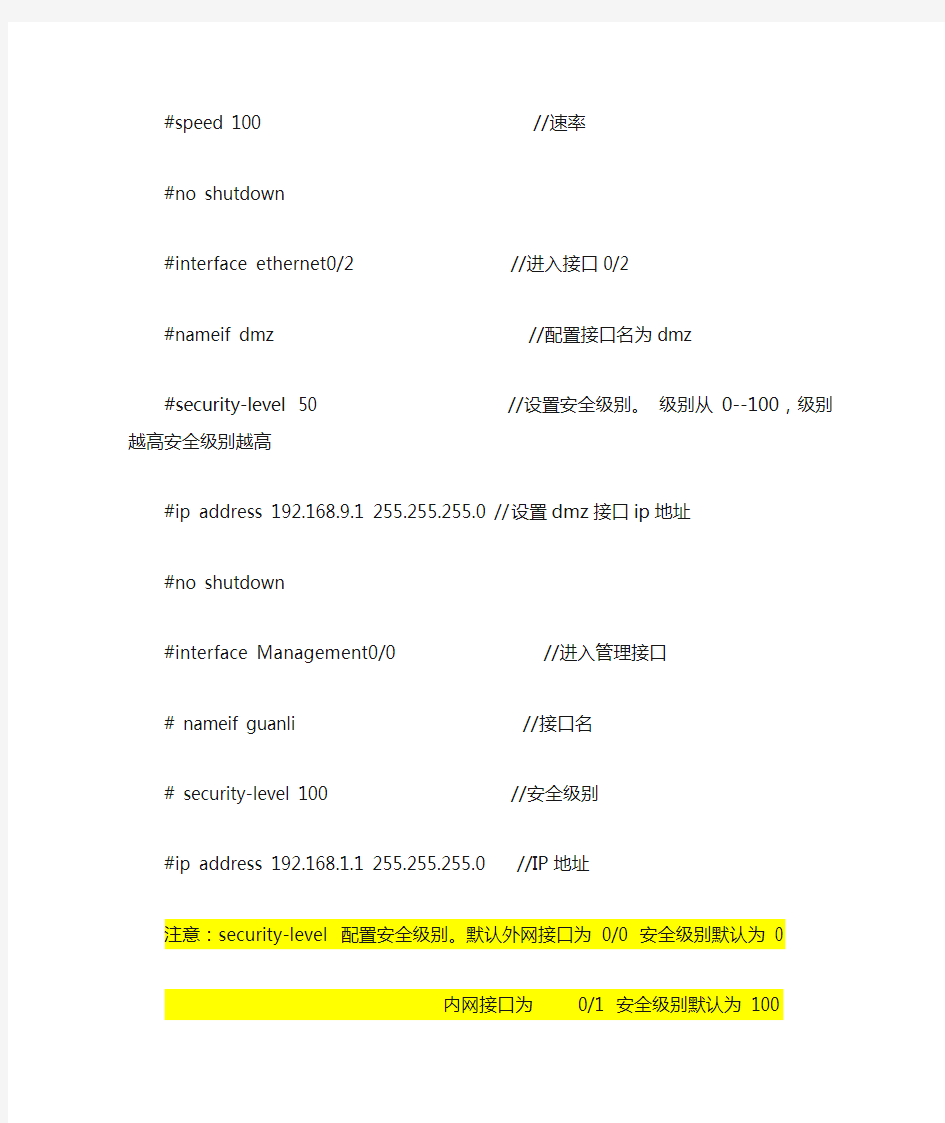

#interface ethernet0/2 //进入接口0/2

#nameif dmz //配置接口名为dmz

#security-level 50 //设置安全级别。级别从0--100,级别越高安全级别越高

#ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址

#no shutdown

#interface Management0/0 //进入管理接口

# nameif guanli //接口名

# security-level 100 //安全级别

#ip address 192.168.1.1 255.255.255.0 //IP地址

注意:security-level 配置安全级别。默认外网接口为0/0 安全级别默认为0

内网接口为0/1 安全级别默认为100

dmz 接口为0/2 安全级别默认为50

默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令:

#same-security-traffic permit interface //允许相同安全级别接口之间互相通信。

较高安全接口访问较低安全接口:允许所有基于IP的数据流通过,除非有ACL访问控制列表,认证或授权的限制。

较低安全接口访问较高安全接口:除非有conduit或acl进行明确的许可,否则丢弃所有的数据包。

二、global、nat、static、route命令

1、global命令

global (if_name) nat_id ipaddress--ipaddress [netmask mask]

if_name:指的是接口

nat_id:为地址池的ID标识号

ipaddress--ipaddress [netmask mask]:指定的IP地址池范围,也可以是一个地址

例:

global(outside) 1 218.106.236.247-218.106.236.249 //配置一个地址池

global(outside) 1 interface //配置单个地址为outside接口的地址

global(outside) 1 218.106.236.237 netmask 255.255.255.248 //配置一个地址池,为255.255.255.248所有子网范围内的地址

2、nat命令

(1)基本用法

nat (if_name) nat_id local_ip [netmask]

if_name:指的是接口

nat_id:为地址池的ID标识号,即global中定义的nat_id

local_ip [netmask] :哪些地址转换到nat_id这个地址池上。

(2)动态内部nat转换(多对多)

例:

global(outside) 1 218.106.236.247-218.106.236.249 //配置一个地址池

nat (inside) 1 192.168.9.0 255.255.255.0 //和上面的global配置一起使用,即把192.168.9.0 这个网段的地址转换为218.106.236.247-218.106.236.249这个网段

(3) pat (多对一nat)

当多个ip地址转换为一个ip地址时,就自动在外部IP地址的后面加上大于1024的端

口号,以区别不同的转换访问。

global(outside) 1 218.106.236.247 //配置一个外部地址

nat (inside) 1 192.168.9.0 255.255.255.0 //和上面的global配置一起使用,即把192.168.9.0 这个网段的地址转换为218.106.236.247这个外部IP地址。外部人看到的是自动加了端口号的地址。

(4)策略nat

access-list extended net1 permit ip 192.168.9.0 255.255.255.0 host 209.165.200.1 //定义一个策略

global(outside) 1 209.165.200.100 //定义一个地址

nat (inside) 1 access-list net1 //当192.168.9.0 网段的地址访问209.165.200.1这台电脑时,转换为209.165.200.100这个ip地址。

(5)动态外部nat转换

当低级别的想往高级别的转换时,在后面加outside关键字即可。

nat (dmz) 1 192.168.7.0 255.255.255.0 outside //把dmz接口下的地址nat 到inside接口中global(inside) 1 192.168.9.10-192.168.9.20 //即dmz接口中的192.168.7.0 网段的地址访问内网时,将转换为内网地址为192.168.9.10-192.168.9.20

(6)nat 0 即nat 免除

nat 0 表示穿过防火墙而不进行nat转换。即表示地址不经过转换直接作为源地址发送穿过防火墙达到低级别安全接口。

nat (dmz) 0 192.168.0.9 255.255.255.255

注意:执行nat的顺序:

nat 0 (nat免除)

静态nat和静态pat (即static命令)

策略动态nat (nat access-list)

正常的动态nat和pat (nat)

3、static映射命令

充许一个位于低安全级别接口的流量,穿过防火墙达到一个较高级别的接口。即数据流从较

低安全级别接口到较高安全级别。

(1)常用方法:

static (real_ifname mapped_ifname) {mapped_ip|interface} real_ip [netmask mask]

real_ifname :较高级别接口名mapped_ifname:较低级别接口名

mapped_ip:较低级别接口ip地址interface:较低级别接口real_ip:较高级别ip 地址

扩号内的顺序是:先高级别后低级别,扩号外的顺序是先低级别后高级别,正好相反。

例:static (inside outside) 218.107.233.234 192.167.9.1 //即把218.107.233.234这个外部地址映射到内部地址192.168.9.1上。

(2)静态端口映射

static (real_ifname mapped_ifname) {tcp | udp} {mapped_ip|interface} mapped_port real_ip real_port [netmask mask]

real_ifname :较高级别接口名mapped_ifname:较低级别接口名

tcp|udp :要映射的端口协议名

mapped_ip:较低级别接口ip地址interface:较低级别接口mapped_port:端口名或端口号real_ip:较高级别ip地址real_port:端口名或端口号

注意一点很重要:并不是配置了static就可以从外部访问内部了,必须要定义一个访问控制列表来实现一个通道,允许哪些服务或端口,或哪些地址可以访问。

例:

static (inside,outside) tcp interface ftp 192.168.10.4 ftp netmask 255.255.255.255 //把outside接口ip地址的ftp端口映射到192.168.10.4 内部IP的FTP端口。

access-list ftp extended permit tcp any interface outside eq ftp //定议一个访问控制列表,以允许ftp数据流通过。

access-group ftp in interface outside //把访问控制列表应用于接口

4、route 命令

route if_name destination_ip gateway [metric]

if_name: 接口名

destination_ip: 目的地

gateway: 网关

metric: 跳数

例:route outside 0 0 218.102.33.247 1 //即默认网关为218.102.33.247 ,只有一跳

route inside 192.168.9.0 255.255.255.0 192.168.10.1 //设置到目标192.168.9.0网段的网关为192.168.10.1

三、访问控制

访问控制的方法与路由器的没有区别。基本步骤是先定义访问控制列表,然后再应用到接口即可。在此不多作解释,在路由器模块里,会单独把访问列表作解释。

四、防火墙基本管理

1、telnet 配置

#usename name password password //设置登入的帐号和密码

#aaa authentication telnet console LOCAL //设置AAA验证方式。此处为LOCAL 本地。也可以用AAA服务器进入验证。

#telnet 0.0.0.0 0.0.0.0 inside //哪些地址可telnet进此接口

#telnet timeout 10 //超时时长,以分钟为单位

2、ssh登录配置

#usename name password password //设置登入的帐号和密码

#aaa authentication ssh console LOCAL //设置AAA验证方式。此处为LOCAL本地。也可以用其他服务器进入验证。

#ssh timeout 10

#crypto key generate rsa modulus 1024 //指定rsa密钥的大小,这个值越大,产生rsa 的时间越长,cisco推荐使用1024.

# write mem //保存刚才产生的密钥

#ciscoasa(config)#ssh 0.0.0.0 0.0.0.0 {inside|outside} //允许哪些IP可以通过SSH登录此防火墙。inside为内网接口,outside为外网接口。0.0.0.0 0.0.0.0 表示所有IP,可配置单个IP,也可以配置某段IP。

#ssh timeout 30 //设置超时时间,单位为分钟

#ssh version 1 //指定SSH版本,可以选择版本2

#passwd 密码//passwd命令所指定的密码为远程访问密码

show ssh //查看SSH配置信息

crypto key zeroize //清空密钥

show crypto key mypubkersa //查看产生的rsa密钥值

3、asdm配置

先上传相应asdm版本到防火墙中。

# webvpn // 进入WEBVPN模式

# username cisco password cisco // 新建一个用户和密码

# http server enable //开启HTTP服务

# http 192.168.9.10 255.255.255.0 inside //允许哪些ip 通过哪个接口可以通过http连上来。此处的意思为:允许192.168.9.10 这个IP用http通过inside连上防火墙.

# http 192.168.1.0 255.255.255.0 guanli //允许192.168.1.0网段经过管理接口连上防火墙。注意要用交叉线和管理接口连接,进行配置。当然事先要设置管理接口的IP,和名称。

经过以上配置就可以用ASDM配置防火墙了。

如果配置了inside接口访问,可直接输入防火墙inside的ip地址。https://192.168.9.1 如果配置了管理接口访问,首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.1.0 段的IP打开浏览器在地址栏中输入管理口的IP地址: https://192.168.1.1

弹出一下安全证书对话框,单击“是”

输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“确定”。出现也下对话框,点击“Download ASDM Launcher and Start ASDM”开始安装ASDM管理器,安装完以后从网上下载一个JAVA虚拟机软件(使用 1.4以上Java 版本),进入https://www.360docs.net/doc/ec17816290.html,下载安装,安装完后点击下面的“Run ASDM as a Java Applet ”。

出现以下对话框,点击“是”。

出现以下对话框,输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“是”。

出现以下对话框,点击“是”。

进入ASDM管理器。

这样就可以通过ASDM来配置防火墙了。

以后就可以直接使用ASDM来管理防火墙了。

一定要注意一点:有时候java的版本过高1.6版以上,会打不开,就试用低版本的(1.4)试一下。

4、其他管理命令

#write memory //把配置保存

#clear configure all //把run-config中的内容清空

#write erase //可清除flash闪存中的配置

#dir //显示flash中的文件

#boot [system|config]

例:#boot system flash:/pix-701.bin //即从哪个系统镜像中启动

flash中可以存多个系统镜像和配置文件。boot可以选择从哪个系统镜像中启动。

#clock set 21:00 apr 1 2002 //设置时间

#show memery

#show version

#show cpu usage

六、虚拟防火墙

(一)虚拟防火墙的特性:

1、我们可以将一个单一的物理防火墙逻辑上分为多个虚拟防火墙,每个虚拟防火墙都是独立的设备。

2、它们有自已独立的安全策略,接口和管理接口

3、每个虚拟防火墙保存一个配置文件,以保存每个虚拟防火墙的策略和配置。

4、虚拟防火墙不支持vpn,组播和动态路由协议

(二)虚拟防火墙的种类

虚拟防火墙分为:admin context和普通虚拟防火墙。

admin context防火墙特性:

admin context必须先于其他的虚拟防火墙进行创建和配置。

用户登录到admin context虚拟防火墙就拥有了系统管理员的权限,可以访问系统以及其他虚拟防火墙。

(三)流量分类

因一个物理防火墙分为多个虚拟防火墙,那到底哪些数据流量属于哪个虚拟防火墙的呢?即如何把数据流量分配给虚拟防火墙。

1、按接口划分:即将一个接口唯一的划分到一个虚拟防火墙中,那么通过这个接口的流量就都属于这个虚拟防火墙的。

2、基于MAC地址划分:一个接口属于多个虚拟防火墙共有。需要为这个共享接口指定多个

MAC地址,即每个虚拟防火墙指定一个mac地址。可手工指定,也可自动产生。

由于ASA的接口有限,所以在多虚拟防火墙的模式下,我们会经常遇到一个接口同时分配给多个虚拟防火墙。这个时候使用物理接口来对流量进行分类的办法将在这种情况下不再适用,因为防火墙无法确定流量究竟应该转发到哪个虚拟防火墙。我们需要使用其他的方法来对流量的走向进行区分,通常我们会使用自动或者手动为这个分配给多个虚拟防火墙的共享接口指定不同的MAC地址,防火墙将使用MAC地址来区分流量的走向。

手动指定MAC地址:

在每个虚拟防火墙的该共享接口下配置:mac-address HHH.HHH.HH

例如:

hostname(config)#Interface F0/0

hostname(config-if)# mac-address 0001.0001.0001

自动指定MAC地址:

在防火墙的SYSTEM平台的全局配置模式下配置:mac-address auto

例如:

hostname(config)# mac-address auto

3、基于NAT划分:如果没有为接口指定唯一的MAC地址,防火墙当收到一个通过共享接口的流量时,防火墙只会检查目的IP地址。通过要使用目的IP地址来决定数据包的走向,那么防火墙必须知道目的地址是被定位在哪个虚拟防火墙上。NAT技术可以提供这样的功能。NAT的转换条目可以使防火墙将数据包转发到正确的虚拟防火墙上。

配置静态NAT转换:

? Context A:

static (inside,shared) 10.10.10.0 10.10.10.0 netmask 255.255.255.0

? Context B:

static (inside,shared) 10.20.10.0 10.20.10.0 netmask 255.255.255.0

? Context C:

static (inside,shared) 10.30.10.0 10.30.10.0 netmask 255.255.255.0

当我们使用多防火墙模式,并且共享了接口到多个虚拟防火墙的时候,我们需要注意

将流量转发到正确的虚拟防火墙上去,如果没有指定MAC地址(不管是手动还是自动)并且也没有配置NAT的话,防火墙将不能找到正确的目的地址而将数据包丢弃。

(四)配置虚拟路由器

1、基本配置

#show mode //显示当前路由器运行的模式

#mode mltiple //启用多虚拟防火墙

#admin-context name //首先创建一个admin-context虚拟防火墙

#context name //创建其他虚拟防火墙,注意虚拟防火墙名区分大小写

2、为虚拟防火墙分配接口

先设置好虚拟防火墙名,然后在虚拟防火墙配置模式下配置:

#allocate-interface 物理接口名[别名] [visible | invisible] //为接口关联一个别名。也可以不关联。

#allocate-interface eth0 int0 visible //把eth0划分给一个虚拟防火墙,并且关联一个别名叫int0,并且让物理接口ID是可见的。invisible是不可见。

#config-url url //每个虚拟防火墙有独立的配置。为虚拟防火墙指定下载配置的地点和名称。

#config-url c1.cfg //指定配置为c1.cfg

七、防火墙模式

防火墙有两种模式:路由器模式和透明模式。路由器模式是常用的模式,配置方法如常规方法,这里主要解释透明模式。

(一) 防火墙的透明模式的特性:

(1)工作在二层,接口不需要配置IP地址;

(2)只支持两个接口,inside和outside接口,这两个接口都接内网地址,像交换机的一个端口一样,没有区别。

(3)不支持nat,QOS,多播,VPN,动态路由协议,ipv6,dhcp中继(可作DHCP服务器,但不能做DHCP中继)

(4)支持多虚拟防火墙。在多虚拟防火墙下,每个虚拟防火墙都需配一个管理IP地址,但不能把管理IP作为网关。

(5)工作在二层,但IP等三层流量要通过防火墙,仍需要ACL访问控制明确允许

(6)arp流量不需要ACL控制就可以通过防火墙。但可以用ARP审查来控制流量。

(二) 透明防火墙的基本配置

#show firesall //显示当前防火墙的运行模式

#firewall transparent //启用透明防火墙模式

#no firewall transparent //返回ROUTE模式

#ip address 192.168.9.1 255.255.255.0 //配置管理IP地址。注意,只是管理IP地址。注意:在配置透明防火墙的接口时,其他和路由器模式都一样,但不能配置IP地址。

(三)定制mac表

透明模式的防火墙转发包就是依据MAC地址进行转发,学习MAC地址的方法和交换机一样。默认情况下,每个接口自动学习通过它的流量的MAC地址。然后将响应的MAC地址加入MAC地址表中。可以关掉这个功能,但必须手工加入静态MAC地址条目到MAC地址表中,否则ASA防火墙将不能转发任何流量。

#mac-learn int_name disable //int_name是接口名,即关掉哪个接口的MAC自动学习。#mac-address-table aging-time static int_name mac_address //int_name 指的是接口名,mac_address指的是加入的静态mac地址。

#mac-address-table aging-time timeout_value //mac地址的超时时间。

(四)arp审查

arp审查可以防止arp欺骗攻击,当启用了ARP审查,ASA防火墙会将接收到的ARP 包中的mac地址、IP地址和端口号与静态arp表对比。

如果mac地址、IP地址和端口号与静态arp表这三项完全相匹配,则转发包

如果mac地址、IP地址和端口号与静态arp表(这三项中)有任何一条不匹配,则丢弃包

如果与静态arp表中任何条目没有任何匹配,则可设置将包丢弃还是将包flood(洪泛出去)

注意:只与静态ARP相比较,如果不定义静态ARP表,那么ARP审查就没有任何意义了。

1、定义静态ARP

#arp int_name ip_address mac_address //定义静态ARP

#arp-inspection int_name enable [flood|no-flood]

#arp outside 10.1.1.11 0009.7cbe.2100 //定义静态arp,把10.1.1.11和mac地址0009.7cbe.2100 相关联

#arp-inspection outside enable no-flood //当如果没有任何匹配时,将丢弃包。no-flood 是丢弃,flood选项是洪泛

思科Cisco路由器access-list访问控制列表命令详解 Post by mrchen, 2010-07-25, Views: 原创文章如转载,请注明:转载自冠威博客 [ https://www.360docs.net/doc/ec17816290.html,/ ] 本文链接地址: https://www.360docs.net/doc/ec17816290.html,/post/Cisconetwork/07/Cisco-access-list.html CISCO路由器中的access-list(访问列表)最基本的有两种,分别是标准访问列表和扩展访问列表,二者的区别主要是前者是基于目标地址的数据包过滤,而后者是基于目标地址、源地址和网络协议及其端口的数据包过滤。 标准型IP访问列表的格式 ---- 标准型IP访问列表的格式如下: ---- access-list[list number][permit|deny][source address][address][wildcard mask][log] ---- 下面解释一下标准型IP访问列表的关键字和参数。首先,在access和list 这2个关键字之间必须有一个连字符"-"; 一、list nubmer参数 list number的范围在0~99之间,这表明该access-list语句是一个普通的标准型IP访问列表语句。因为对于Cisco IOS,在0~99之间的数字指示出该访问列表和IP协议有关,所以list number参数具有双重功能: (1)定义访问列表的操作协议; (2)通知IOS在处理access-list语句时,把相同的list number参数作为同一实体对待。正如本文在后面所讨论的,扩展型IP访问列表也是通过list number(范围是100~199之间的数字)而表现其特点的。因此,当运用访问列表时,还需要补充如下重要的规则: 在需要创建访问列表的时候,需要选择适当的list number参数。 二、permit|deny 允许/拒绝数据包通过 ---- 在标准型IP访问列表中,使用permit语句可以使得和访问列表项目匹配的数据包通过接口,而deny语句可以在接口过滤掉和访问列表项目匹配的数据包。

思科交换机基本配置实例讲解

目录 1、基本概念介绍............................................... 2、密码、登陆等基本配置....................................... 3、CISCO设备端口配置详解...................................... 4、VLAN的规划及配置........................................... 4.1核心交换机的相关配置..................................... 4.2接入交换机的相关配置..................................... 5、配置交换机的路由功能....................................... 6、配置交换机的DHCP功能...................................... 7、常用排错命令...............................................

1、基本概念介绍 IOS: 互联网操作系统,也就是交换机和路由器中用的操作系统VLAN: 虚拟lan VTP: VLAN TRUNK PROTOCOL DHCP: 动态主机配置协议 ACL:访问控制列表 三层交换机:具有三层路由转发能力的交换机 本教程中“#”后的蓝色文字为注释内容。 2、密码、登陆等基本配置 本节介绍的内容为cisco路由器或者交换机的基本配置,在目前版本的cisco交换机或路由器上的这些命令是通用的。本教程用的是cisco的模拟器做的介绍,一些具体的端口显示或许与你们实际的设备不符,但这并不影响基本配置命令的执行。 Cisco 3640 (R4700) processor (revision 0xFF) with 124928K/6144K bytes of memory. Processor board ID 00000000 R4700 CPU at 100MHz, Implementation 33, Rev 1.2

安全级别:0-100 从高安全级别到低安全级别的流量放行的 从低安全到高安全级别流量禁止的 ASA防火墙的特性是基于TCP和UDP链路状态的,会话列表,记录出去的TCP或者UDP 流量,这些流量返回的时候,防火墙是放行的。 ASA防火墙的基本配置 ! interface Ethernet0/0 nameif inside security-level 99 ip address 192.168.1.2 255.255.255.0 ! interface Ethernet0/1 nameif dmz security-level 50 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 nameif outside security-level 1 ip address 200.1.1.2 255.255.255.0 ciscoasa# show nameif Interface Name Security Ethernet0/0 inside 99 Ethernet0/1 dmz 50 Ethernet0/2 outside 1

2、路由器上配置 配置接口地址 路由--默认、静态 配置VTY 远程登录 R3: interface FastEthernet0/0 ip address 200.1.1.1 255.255.255.0 no shutdown 配置去内网络的路由 ip route 192.168.1.0 255.255.255.0 200.1.1.2配置去DMZ区域的路由 ip route 172.161.0 255.255.255.0 200.1.1.2 配置远程登录VTY R3(config)#line vty 0 2 R3(config-line)#password 666 R3(config-line)#login R2: interface FastEthernet0/0 ip address 172.16.1.1 255.255.255.0 no shutdown 配置默认路由 IP route 0.0.0.0 0.0.0.0 172.16.1.2 配置远程登录VTY R3(config)#line vty 0 2 R3(config-line)#password 666 R3(config-line)#login R2: interface FastEthernet0/0 ip address 192.168.1.1 255.255.255.0 no shutdown 配置默认路由 IP route 0.0.0.0 0.0.0.0 192.168.1.2 配置远程登录VTY R3(config)#line vty 0 2 R3(config-line)#password 666

Network Object NAT配置介绍 1.Dynamic NAT(动态NAT,动态一对一) 实例一: 传统配置方法: nat (Inside) 1 10.1.1.0 255.255.255.0 global (Outside) 1 202.100.1.100-202.100.1.200 新配置方法(Network Object NAT) object network Outside-Nat-Pool range 202.100.1.100 202.100.1.200 object network Inside-Network subnet 10.1.1.0 255.255.255.0 object network Inside-Network nat (Inside,Outside) dynamic Outside-Nat-Pool 实例二: object network Outside-Nat-Pool range 202.100.1.100 202.100.1.200 object network Outside-PAT-Address host 202.100.1.201 object-group network Outside-Address network-object object Outside-Nat-Pool network-object object Outside-PAT-Address object network Inside-Network (先100-200动态一对一,然后202.100.1.201动态PAT,最后使用接口地址动态PAT) nat (Inside,Outside) dynamic Outside-Address interface 教主认为这种配置方式的好处是,新的NAT命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0 + acl来旁路)2.Dynamic PAT (Hide)(动态PAT,动态多对一) 传统配置方式: nat (Inside) 1 10.1.1.0 255.255.255.0 global(outside) 1 202.100.1.101 新配置方法(Network Object NAT) object network Inside-Network subnet 10.1.1.0 255.255.255.0 object network Outside-PAT-Address host 202.100.1.101 object network Inside-Network nat (Inside,Outside) dynamic Outside-PAT-Address

Cisco ASA5505防火墙详细配置教程及实际配置案例 interface Vlan2 nameif outside ----------------------------------------对端口命名外端口security-level 0 ----------------------------------------设置端口等级 ip address X.X.X.X 255.255.255.224 --------------------调试外网地址! interface Vlan3 nameif inside ----------------------------------------对端口命名内端口 security-level 100 ----------------------------------------调试外网地址ip address 192.168.1.1 255.255.255.0 --------------------设置端口等级! interface Ethernet0/0 switchport access vlan 2 ----------------------------------------设置端口VLAN与VLAN2绑定 ! interface Ethernet0/1 switchport access vlan 3 ----------------------------------------设置端口VLAN与VLAN3绑定 ! interface Ethernet0/2 shutdown ! interface Ethernet0/3 shutdown ! interface Ethernet0/4 shutdown ! interface Ethernet0/5 shutdown ! interface Ethernet0/6 shutdown ! interface Ethernet0/7 shutdown ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive dns domain-lookup inside dns server-group DefaultDNS

Cisco ASA 5500不同安全级别区域实现互访实验 一、 网络拓扑 二、 实验环境 ASA 防火墙eth0接口定义为outside 区,Security-Level:0,接Router F0/0;ASA 防火墙eth1接口定义为insdie 区,Security-Level:100,接Switch 的上联口;ASA 防火墙Eth2接口定义为DMZ 区,Security-Level:60,接Mail Server 。 三、 实验目的 实现inside 区域能够访问outside ,即Switch 能够ping 通Router 的F0/0(202.100.10.2);dmz 区能够访问outside ,即Mail Server 能够ping 通Router 的F0/0(202.100.10.2); outside 能够访问insdie 区的Web Server 的http 端口(80)和dmz 区的Mail Server 的pop3端口(110)、smtp 端口(25). 最新【 2009 C C I E R S L a b (160,N 1-N 7)版本视频】【w o l f c c v p c c i e 安全视频】全套视 频 Q Q :986942623 C C I E s e r v i c e 提供

四、 详细配置步骤 1、端口配置 CiscoASA(config)# interface ethernet 0 CiscoASA(config)#nameif ouside CiscoASA(config-if)# security-level 0 CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0 CiscoASA(config-if)# no shut CiscoASA(config)# interface ethernet 1 CiscoASA(config)#nameif inside CiscoASA(config-if)# security-level 100 CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0 CiscoASA(config-if)# no shut CiscoASA(config)# interface ethernet 2 CiscoASA(config)#nameif dmz CiscoASA(config-if)# security-level 50 CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0 CiscoASA(config-if)# no shut 2、路由配置 CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1 #默认路由 CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1 #外网访问内网服务器的路由 3、定义高安全接口区域需要进行地址转换的IP 范围CiscoASA(config)# nat (inside) 1 0 0 CiscoASA(config)# nat (dmz) 1 0 0 4、定义低安全接口区域用于高安全接口区域进行IP 转换的地址范围CiscoASA(config)# global (outside) 1 interface CiscoASA(config)# global (dmz) 1 interface 5、定义静态IP 映射(也称一对一映射)CiscoASA(config)# static (inside,outside) tcp 202.100.10.1 www 10.1.1.1 www netmask 255.255.255.255 #实现从outside 区访问inside 区10.1.1.1的80端口时,就直接访问10.1.1.1:80 对outside 区的映射202.100.10.1:80 CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 pop3 172.16.1.2 pop3 netmask 255.255.255.255 #实现从outside 区访问dmz 区172.16.1.2的110时,就直接访问172.16.1.2:110 对outside 区的映射202.100.10.1:110 CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 smtp 172.16.1.2 smtp netmask 255.255.255.255 #实现从outside 区访问dmz 区172.16.1.2的25时,就直接访问172.16.1.2:25 对outside 区的映射202.100.10.1:25 6、定义access-list CiscoASA(config)# access-list 101 extended permit ip any any CiscoASA(config)# access-list 101 extended permit icmp any any CiscoASA(config)# access-list 102 extended permit tcp any host 10.1.1.1 eq www CiscoASA(config)# access-list 102 extended permit icmp any any CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq pop3 CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq smtp 最新【 2009 C C I E R S L a b (160,N 1-N 7)版本视频】【w o l f c c v p c c i e 安全视频】全套视频 Q Q :986942623 C C I E s e r v i c e 提供

思科PIX防火墙简单配置实例 在本期应用指南中,管理员可以学到如何设置一个新的PIX防火墙。你将设置口令、IP地址、网络地址解析和基本的防火墙规则。 假如你的老板交给你一个新的PIX防火墙。这个防火墙是从来没有设置过的。他说,这个防火墙需要设置一些基本的IP地址、安全和一些基本的防火墙规则。你以前从来没有使用过PIX防火墙。你如何进行这种设置?在阅读完这篇文章之后,这个设置就很容易了。下面,让我们看看如何进行设置。 基础 思科PIX防火墙可以保护各种网络。有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。在本文的例子中,我们将设置一种PIX 501型防火墙。PIX 501是用于小型家庭网络或者小企业的防火墙。 PIX防火墙有内部和外部接口的概念。内部接口是内部的,通常是专用的网络。外部接口是外部的,通常是公共的网络。你要设法保护内部网络不受外部网络的影响。 PIX防火墙还使用自适应性安全算法(ASA)。这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。 下面是显示“nameif”命令的输出情况: pixfirewall# show nameif nameif ethernet0 outside security0 nameif ethernet1 inside security100 pixfirewall# 请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。 指南 在开始设置之前,你的老板已经给了你一些需要遵守的指南。这些指南是: ·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。 ·内部网络是10.0.0.0,拥有一个255.0.0.0的子网掩码。这个PIX防火墙的内部IP地址应该是10.1.1.1。

CISCO ASA防火墙ASDM安装和配置 准备工作: 准备一条串口线一边接台式机或笔记本一边接防火墙的CONSOLE 接口,通过开始——>程序——> 附件——>通讯——>超级终端 输入一个连接名,比如“ASA”,单击确定。 选择连接时使用的COM口,单击确定。 点击还原为默认值。 点击确定以后就可能用串口来配置防火墙了。 在用ASDM图形管理界面之前须在串口下输入一些命令开启ASDM。 在串口下输入以下命令: ciscoasa> ciscoasa> en Password: ciscoasa# conf t 进入全局模式 ciscoasa(config)# webvpn 进入WEBVPN模式 ciscoasa(config-webvpn)# username cisco password cisco 新建一个用户和密码ciscoasa(config)# int m 0/0 进入管理口 ciscoasa(config-if)# ip address 192.168.4.1 255.255.255.0 添加IP地址ciscoasa(config-if)# nameif guanli 给管理口设个名字 ciscoasa(config-if)# no shutdown 激活接口 ciscoasa(config)#q 退出管理接口 ciscoasa(config)# http server enable 开启HTTP服务 ciscoasa(config)# http 192.168.4.0 255.255.255.0 guanli 在管理口设置可管理的IP 地址 ciscoasa(config)# show run 查看一下配置 ciscoasa(config)# wr m 保存 经过以上配置就可以用ASDM配置防火墙了。 首先用交叉线把电脑和防火墙的管理口相连,把电脑设成和管理口段的IP地址,本例中设为192.168.4.0 段的IP打开浏览器在地址栏中输入管理口的IP地址: https://192.168.4.1 弹出一下安全证书对话框,单击“是” 输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“确定”。出现也下对话框,点击“Download ASDM Launcher and Start ASDM”开始安装ASDM管理器,安装完以后从网上下载一个JAVA虚拟机软件(使用1.4以上Java 版本),进入https://www.360docs.net/doc/ec17816290.html,下载安装,安装完后点击下面的“R un ASDM as a Java Applet ”。 出现以下对话框,点击“是”。 出现以下对话框,输入用户名和密码(就是在串口的WEBVPN模式下新建的用户和密码),然后点击“是”。 出现以下对话框,点击“是”。 进入ASDM管理器。 这样就可以通过ASDM来配置防火墙了。 以后就可以直接使用ASDM来管理防火墙了。

AAA详解收藏 Authentication:用于验证用户的访问,如login access,ppp network access等。Authorization:在Autentication成功验证后,Authorization用于限制用户可以执行什么操作,可以访问什么服务。 Accouting:记录Authentication及Authorization的行为。 Part I. 安全协议 1>Terminal Access Controller Access Control System Plus (TACACS+) Cisco私有的协议。加密整个发给tacacs+ server的消息,用户的keys。 支持模块化AAA,可以将不同的AAA功能分布于不同的AAA Server甚至不同的安全协议,从而可以实现不同的AAA Server/安全协议实现不同的AAA功能。 配置命令: Router(config)# tacacs-server host IP_address [single-connection] [port {port_#}] [timeout {seconds}] [key {encryption_key}] Router(config)# tacacs-server key {encryption_key} 注: (1)single-connection:为Router与AAA Server的会话始终保留一条TCP链接,而不是默认的每次会话都打开/关闭TCP链接。 (2)配置两个tacacs-server host命令可以实现tacacs+的冗余,如果第一个server fail了,第二个server可以接管相应的服务。第一个tacacs-server host命令指定的server为主,其它为备份。 (3)配置inbound acl时需要permit tacacs+的TCP port 49。 (4) 如果两个tacacs-server使用不同的key,则需要在tacacs-server host命令中指定不同的encryption_key,否则可以使用tacacs-server key统一定制。但tacacs-server host命令中的key 定义优先于tacacs-server key命令。 Troubleshooting: 命令: #show tacacs #debug tacacs 关于TACACS+的操作信息。 #debug tacacs events 比debug tacacs更详细的信息,包括router上运行的TACACS+ processes 消息。 Router# show tacacs Tacacs+ Server : 10.0.0.10/49 Socket opens: 3 Socket closes: 3 Socket aborts: 0 Socket errors: 0 Socket Timeouts: 0 Failed Connect Attempts: 0 Total Packets Sent: 42 Total Packets Recv: 41 Expected Replies: 0

一、基本配置 #hostname name //名字的设置 #interface gigabitethernet0/0 //进入接口0/0 #nameif outside //配置接口名为outside #security-level 0 //设置安全级别。级别从0--100,级别越高安全级别越高 #ip address 218.xxx.xxx.xxx 255.255.255.248 //设置外部ip地址 #no shutdown #interface ethernet0/1 //进入接口0/1 #nameif inside //配置接口名为inside #security-level 100 //设置安全级别。级别从0--100,级别越高安全级别越高 #ip address 192.168.10.1 255.255.255.0 //设置ip地址 #duplex full //全双工 #speed 100 //速率 #no shutdown #interface ethernet0/2 //进入接口0/2 #nameif dmz //配置接口名为dmz #security-level 50 //设置安全级别。级别从0--100,级别越高安全级别越高 #ip address 192.168.9.1 255.255.255.0 //设置dmz接口ip地址 #no shutdown #interface Management0/0 //进入管理接口 # nameif guanli //接口名 # security-level 100 //安全级别 #ip address 192.168.1.1 255.255.255.0 //IP地址 注意:security-level 配置安全级别。默认外网接口为0/0 安全级别默认为0 内网接口为0/1 安全级别默认为100 dmz 接口为0/2 安全级别默认为50 默认情况下,相同安全级别接口之间不允许通信,可以使用以下命令: #same-security-traffic permit interface //允许相同安全级别接口之间互相通信。 较高安全接口访问较低安全接口:允许所有基于IP的数据流通过,除非有ACL访问控制列表,认证或授权的限制。 较低安全接口访问较高安全接口:除非有conduit或acl进行明确的许可,否则丢弃所有的数据包。

Cisco ASA 5505配置详解 (2011-06-10 09:46:21) 分类:IT 标签: it 在配ASA 5505时用到的命令 2009-11-22 22:49 nat-control命令 在6.3的时候只要是穿越防火墙都需要创建转换项,比如:nat;static等等,没有转换项是不能穿越防火墙的,但是到了7.0这个规则有了变化,不需要任何转换项也能正常的像路由器一样穿越防火墙。但是一个新的命令出现了!当你打上nat-control这个命令的时候,这个规则就改变得和6.3时代一样必须要有转换项才能穿越防火墙了。7.0以后开始nat-control 是默认关闭的,关闭的时候允许没有配置NAT规则的前提下和外部主机通信,相当于路由器一样,启用NAT开关后内外网就必须通过NAT转换才能通信 1、定义外口 interface Ethernet0/0 进入端口 nameif outside 定义端口为外口 security-level 0 定义安全等级为0 no shut 激活端口 ip address ×.×.×.× 255.255.255.248 设置IP 2、定义内口 interface Ethernet0/1 nameif inside 定义端口为内 security-level 100 定义端口安去昂等级为100 no shut ip address 192.168.1.1 255.255.255.0 3、定义内部NAT范围。 nat (inside) 1 0.0.0.0 0.0.0.0 任何IP都可以NAT,可以自由设置范围。 4、定义外网地址池 global (outside) 1 10.21.67.10-10.21.67.14 netmask 255.255.255.240 或 global (outside) 1 interface 当ISP只分配给一个IP是,直接使用分配给外口的IP地址。5、设置默认路由 route outside 0 0 218.17.148.14 指定下一条为IPS指定的网关地址 查看NAT转换情况 show xlate --------------------------------------------------- 一:6个基本命令:nameif、interface、ip address 、nat、global、route。 二:基本配置步骤:

Cisco 交换机SHOW 命令详解! show cdp entry * 同show cdpneighbordetail命令一样,但不能用于1900交换机show cdp interface 显示启用了CDP的特定接口 show cdp neighbor 显示直连的相邻设备及其详细信息 show cdp neighbor detail 显示IP地址和IOS版本和类型,并且包括show cdp neighbor命令显示的所有信息 show cdp traffic 显示设备发送和接收的CDP分组数以及任何出错信息 Show controllers s 0 显示接口的DTE或DCE状态 show dialer 显示拨号串到达的次数、B信道的空闲超时时间值、呼叫长度以及接口所连接的路由器的名称 show flash 显示闪存中的文件 show frame-relay Imi 在串行接口上设置LMI类型 show frame-relay map 显示静态的和动态的网络层到PVC的映射 show frame-relay pvc 显示路由器上己配置的PVC和DLCI号 show history 默认时显示最近输人的10个命令 show hosts 显示主机表中的内容

show int fO/26 显示抑/26的统汁 show inter e0/l 显示接口e0/l的统计 show interface So 显示接口serial上的统计信息 show ip 显示该交换机的IP配置 show ip access-list 只显示IP访问列表 show ip interface 显示哪些接口应用了IP访问列表 show ip interface 显示在路由器上配置的路由选择协议及与每个路由选择协议相关的定时器 show ip route 显示IP路由表 show ipx access-list 显示路由器上配置的IPX访问列表 trunk on 将一个端口设为永久中继模式 usemame name password 为了Cisco路由器的身份验证创建用户名和口令password variance 控制最佳度量和最坏可接受度量之间的负载均衡 vlan 2 name Sales 创建一个名为Sales的VLAN2 lan-membership static 2 给端口分配一个静态VLAN

Cisco ASA5520防火墙配置 前言 ●主要从防火墙穿越的角度,描述Cisco ASA5520防火墙的配置 ●对Pix ASA系列防火墙配置具有参考意义 内容 ●防火墙与NAT介绍 ●基本介绍 ●基本配置 ●高级配置 ●其它 ●案例 防火墙与NAT介绍 ●防火墙 门卫 ●NAT 过道 ●区别 两者可以分别使用 Windows有个人防火墙 Windows有Internet Connect sharing服务 一般防火墙产品,同时带有NAT 基本介绍 ●配置连接 ●工作模式 ●常用命令 ●ASA5520介绍 配置连接 ●初次连接 使用超级终端登陆Console口 Cicso的波特率设置为9600 ●Telnet连接 默认不打开,在使用Console配置后,可以选择开启 开启命令:telnet ip_addressnetmaskif_name 连接命令:telnet 192.168.1.1 ASA5520默认不允许外网telnet,开启比较麻烦 ●ASDM连接 图形界面配置方式 ●SSH连接 工作模式 ●普通模式 连接上去后模式 进入普通模式需要有普通模式密码 Enable 进入特权模式,需要特权密码

●特权模式 Config terminal 进入配置模式 ●配置模式 ●模式转换 exit 或者ctrl-z退出当前模式,到前一模式 也适用于嵌套配置下退出当前配置 常用命令 ●命令支持缩写,只要前写到与其它命令不同的地方即可 config terminal = conf term = conf t Tab键盘补全命令 ?Or help 获取帮助 ●取消配置 no 命令取消以前的配置 Clear 取消一组配置,具体请查看帮助 ●查看配置 Show version show run [all] , write terminal Show xlat Show run nat Show run global ●保存配置 Write memory ASA5520介绍 ●硬件配置:ASA5520, 512 MB RAM, CPU Pentium 4 Celeron 2000 MHz ●1个Console口,一个Aux口,4个千兆网口 ●支持并发:280000个 ●支持VPN个数:150 ●支持双机热备、负载均衡 ●可以通过show version 查看硬件信息 基本配置 ●接口配置 ●NAT配置 ●ACL访问控制 接口配置 ●四个以太网口 GigabitEthernet0/0、gig0/1、gig0/2、gig0/3 进入接口配置: interface if_name ●配置IP ip address ip_address [netmask] ip address ip_addressdhcp

cisco ASA5510配置实例 2008年11月11日 07:52 ASA5510# SHOW RUN : Saved : ASA Version 7.0(6) ! hostname ASA5510 enable password 2KFQnbNIdI.2KYOU encrypted names dns-guard ! interface Ethernet0/0 此接口为外部网络接口 nameif outside 设置为 OUTSIDE 外部接口模式 security-level 0 外部接口模式安全级别为最低 0 ip address 192.168.3.234 255.255.255.0 添加外部IP地址(一般为电信/网通提供) ! interface Ethernet0/1此接口为内部网络接口 nameif inside设置为 INSIDE 内部接口模式 security-level 100内部接口模式安全级别最高为 100 ip address 10.1.1.1 255.255.0.0添加内部IP地址 ! interface Ethernet0/2 没用到 shutdown no nameif no security-level no ip address ! interface Management0/0 nameif management security-level 100 ip address 192.168.1.1 255.255.255.0 没用,用网线连接管理的端口。management-only ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive pager lines 24 logging asdm informational mtu outside 1500 mtu inside 1500 mtu management 1500 no asdm history enable arp timeout 14400

第二章ASA防火墙 实验案例一ASA防火墙基本配置 一、实验目的: 熟悉ASA基本配置 二、实验环境和需求 在WEB上建立站点https://www.360docs.net/doc/ec17816290.html,.,在Out上建立站点https://www.360docs.net/doc/ec17816290.html,,并配置DNS服务,负责解析https://www.360docs.net/doc/ec17816290.html,(202.0.0.253/29)和https://www.360docs.net/doc/ec17816290.html,(IP为202.2.2.1),PC1的DNS 指向200.2.2.1 只能从PC1通过SSH访问ASA 从PC1可以访问outside和dmz区的网站,从Out主机可以访问DMZ区的Web站点从PC1可以ping通Out主 三、实验拓扑图 四、配置步骤 (一)路由器配置 int f1/0 ip add 200.0.0.1 255.255.255.252 no sh

int f0/0 ip add 200.2.2.254 255.255.255.0 no sh exit ip route 0.0.0.0 0.0.0.0 200.0.0.2 end (二) ASA基本属性配置 1、接口配置 Interface E 0/0 Ip address 192.168.0.254 255.255.255.0 Nameif inside //设置内接口名字 Security-level 100 //设置内接口安全级别 No shutdown Interface E 0/1 Ip add 192.168.1.254 255.255.255.0 Nameif dmz //设置接口为DMZ Security-level 50 //设置DMZ接口的安全级别 No shutdown Interface E 0/2 Ip address 200.0.0.2 255.255.255.252 Nameif outside //设置外接口名字 Security-level 0 //设置外接口安全级别 No shutdown 2、ASA路由配置:静态路由方式 (config)#Route outside 0.0.0.0 0.0.0.0 200.0.0.1 3、从PC1上可以PING通OUT主机 默认情况下不允许ICMP流量穿过,从内Ping外网是不通的,因为ICMP应答的报文返回时不能穿越防火墙,可以配置允许几种报文通过, (Config)# Access-list 111 permit icmp any any

配置要求: 1、分别划分inside(内网)、outside(外网)、dmz(安全区)三个区域。 2、内网可访问外网及dmz内服务器(web),外网可访问dmz内服务器(web)。 3、Dmz服务器分别开放80、21、3389端口。 说明:由于防火墙许可限制“no forward interface Vlan1”dmz内服务器无法访问外网。 具体配置如下:希望对需要的朋友有所帮助 ASA Version 7.2(4) ! hostname asa5505 enable password tDElRpQcbH/qLvnn encrypted passwd 2KFQnbNIdI.2KYOU encrypted names ! interface Vlan1 nameif outside security-level 0 ip address 外网IP 外网掩码 ! interface Vlan2 nameif inside security-level 100 ip address 192.168.1.1 255.255.255.0 ! interface Vlan3 no forward interface Vlan1 nameif dmz security-level 50 ip address 172.16.1.1 255.255.255.0 ! interface Ethernet0/0 description outside !

interface Ethernet0/1 description inside switchport access vlan 2 ! interface Ethernet0/2 description dmz switchport access vlan 3 ! interface Ethernet0/3 description inside switchport access vlan 2 ! interface Ethernet0/4 shutdown ! interface Ethernet0/5 shutdown ! interface Ethernet0/6 shutdown ! interface Ethernet0/7 shutdown ! ftp mode passive object-group service outside-to-dmz tcp port-object eq www port-object eq ftp port-object eq 3389 access-list aaa extended permit tcp any host 外网IP object-group outsid e- to-dmz access-list bbb extended permit tcp host 172.16.1.2 192.168.1.0 255.255. 255.0 ob