攻击文法与攻击图模型的对比研究

攻击文法与攻击图模型的对比研究1

张殷乾,王轶骏,薛质

上海交通大学信息安全工程学院,200240

【摘要】攻击文法【1】是我们提出的一种保障大型计算机网络安全的分析模型和工具。与传统的攻击图模型相比,攻击文法有其独特的优势。本文以近年来国内外的攻击图研究成果为背景,对比分析攻击文法在网络攻击建模、模型描述能力和算法复杂度等方面的优点和不足。同时,通过回顾理清该领域当前世界最先进的研究思路和发展方向,明确攻击文法的定位,为未来研究奠定基础。

【关键词】网络安全攻击文法攻击图网络攻击建模

A Comparative Review of Researches on Attack Grammar and Attack Graph

Yinqian Zhang Yijun Wang Zhi Xue

(School of Information Security Engineering, SJTU, Minhang District, Shanghai, 200240, China)

Abstract: Our attack grammar is a new approach to large scale network attack modeling and analysis. Compared with traditional models such as attack graphs, attack grammars have their unique advantages. In this paper we summarize recent researches on attack graphs and compare them with our attack grammar approach in the ability of network attack modeling, attack scenario expressing and scaling. In the mean while, a review of the most advanced techniques in attack graphs is proposed in order to summarize their methodology and to provide a clearer research direction for future studies.

Key words: Network security, attack grammar, attack graph, network attack modeling.

1.引言

计算机网络由于软件和配置漏洞而存在着安全威胁。在大规模的计算机网络中,黑客的入侵不再是针对一台主机,而是以跳板的方式,一步一步渗透至网络内部。负责安全防护的网络管理员必须在错综复杂的网络环境中找到所有可能的攻击路径,并在技术和资金允许的情况下优先选择修补最为关键的安全漏洞,或者监控最薄弱的安全环节。为此目的,学者们设计出了多种安全威胁模型。这些模型中最重要的就是攻击图。

攻击图是一种用图来表示大型网络中攻击路径的方法【2】。它利用大型网络的配置和漏洞信息,从全局的角度分析它们的依存关系,找出所有可能的攻击路径,并且为网络管理员提供安全建议。近年来,攻击图的研究重点主要围绕以下几个问题:一、网络结构和主机配置的自动获取;二、漏洞细节的自动生成;三、攻击图生成算法的扩展性(scalability);四、基于攻击图自动提出网络安全增强建议。这些研究使攻击图逐步从理论走向了实践。但是,我们认为攻击图方法本身存在着一定的不足。首先,对于复杂网络,攻击图的规模往往大到无法控制,使管理员很难理解图的内容。第二,攻击图中普遍存在冗余信息,加大了分析的

1作者简介:张殷乾(1983.7-),男,硕士研究生,主要研究领域为网络与信息安全(email: stanielzhang@https://www.360docs.net/doc/f06327291.html,)。王轶骏(1980.9-),讲师,主要研究网络与信息安全。薛质(1971.2-),教授,博士生导师,主要研究网络与信息安全。

难度。第三,攻击图不能有效表达漏洞间的依赖关系,不适合用于入侵检测系统(IDS)报警关联。为此,我们提出了一种基于上下文无关文法的网络攻击模型和安全分析系统——攻击文法【1】。攻击文法能够从一个新的角度去解决攻击图模型固有的问题,为该领域带来了新的思路。

2.攻击图研究回顾

根据攻击图的基本研究方法分类,可以把攻击图研究分为两类:基于图的方法和基于逻辑的方法。

2.1 基于图的方法

早期的基于图的方法研究攻击图的代表是Swiler和Phillips等人在1998年提出的方法【4】【5】,他们用网络的状态变量的集合来建模攻击图的结点,用黑客的动作来建模攻击图的边。该方法的运行时间对网络的规模具有指数特征。Ammann提出的基于图搜索的方法,假设网络攻击具有单调性,即黑客在攻击过程中不会放弃已经获得的权限。这种假设在大多数的网络攻击场景中都适用,同时大大降低了算法的复杂度。Jajodia等人提出的TV A系统【6】就结合了这种假设并且设计出O(N6)的算法。

2006年,麻省理工学院提出使用预测图(predictive graph)的NetSPA v1【7】和使用了多重先决条件图(Multiple-prerequisite graph,简称MP图) 的NetSPA v2【2】。NetSPA v2是一个端到端的攻击图生成和分析工具。它解决了以往攻击图研究中的网络数据自动采集问题和攻击图生成算法扩展性的问题。它定义了更为简单的网络模型,方便系统自动采集网络数据;它采用MP图来代替NetSPA v1的预测图,使攻击图的生成算法几乎达到O(N)。

NetSPA的网络模型中包括了主机,端口和漏洞。这些信息可以由Nessus扫描结果得到。模型还定义了漏洞利用的两种先决条件——可达性和信用凭证。可达性可以由防火墙配置得到;信用凭证用来建模用于访问控制的密码或者私钥。NetSPA简化了漏洞的前提和影响结果,并采用自动化工具来提取NVD和Bugtraq漏洞库中的文本信息中的关键内容。

MP图包含了三种不同的结点:状态结点、先决条件结点和漏洞实例结点。状态结点代表黑客在主机上的权限。与状态结点通过有向边连接的先决条件结点表示黑客在该状态上可获得的先决条件,它可以是一个可达性条件,也可以是一个信用凭证。与先决条件结点连接的漏洞实例结点表示该先决条件可以利用的漏洞。漏洞实例结点通过有向边与新的状态结点相连。

NetSPA提供了把网络模型转化为MP图的算法。算法的复杂度最坏情况下是O(max(V,

T )NC),其中V代表漏洞实例的个数,T代表端口数,C代表信任凭证的数目,N代表主机群的个数。实验数据表明NetSPA的性能非常好,可以在数秒内完成对数百台主机的安全检测和分析。

2.2 基于逻辑的方法

早期的基于逻辑的方法大都源于模型检查。Ritchey和Ammann等人提出使用模型检查器来为已知的漏洞生成攻击路径【8】。Sheyner的工作【3】扩展了模型检查,但是模型检查没有假设网络攻击具有单调性,所以这些方法扩展性都不好,一个3台主机和4个漏洞的实例需要运行2个小时才能得到攻击图。

2005年Ou等人提出了MulV AL【9】。MulV AL是一种基于逻辑的网络安全分析器。它是一个端到端的多主机、多层次的网络安全分析架构和推理系统。它使用Datalog作为建模语言,能够结合网络扫描器自动收集网络数据,并转化为Datalog语言描述的网络模型。MulV AL 把网络模型输入给推理引擎,其推理规则假设了网络攻击的单调性。引擎输出结果是该网络的一条攻击路径。

MulVUL具有强大的网络数据采集能力。它能够整合开放漏洞评估语言(OV AL)兼容的网络扫描工具,把OV AL描述的漏洞信息和主机配置信息整合为Datalog描述的语句。它还能够自动提取ICAT漏洞数据库的漏洞描述,为扫描得到的漏洞提供前提条件和影响结果的细节。

性能优势是MulV AL系统的一个特点。实验数据显示,MulV AL的算法复杂度在O(N2)到O(N3)之间。对于2000台主机的模拟网络运行时间大约在15秒左右。MulV AL的缺陷在于它仅仅给出了一条攻击路径,而不是产生一个完整的攻击图。另外,它在最坏情况下的复杂度也可能是指数的。X. Ou进一步扩展了MulV AL【10】,把其生成的攻击路径拓展成为攻击图。论文证明,生成攻击图的算法的复杂度为O(N2logN)。

3.攻击文法

我们提出一种基于下推自动机(PDA)的网络攻击模型和利用上下文无关文法进行安全分析的工具——攻击文法。攻击文法的工具如图所示。

Nessus

图1 攻击文法工具组成

3.1 网络模型和攻击文法

攻击文法的网络模型中,主机是网络中可能受到攻击的网络实体,主机具有网络接口、端口和漏洞等属性。主机群是具有相同可达性和相同漏洞的主机的集合。模型中的漏洞使用前提条件和影响结果来描述,这两者都通过多维向量对象来建模,它们都表示黑客在某台主机上的某种权限或者知识,也称为黑客状态。模型允许同时存在多个攻击目标。

攻击文法工具能够自动的把网络信息建模到PDA中。一个攻击模型PDA定义为一个7元组:(S, Σ, Γ, δ, q0, Z0, F), 其中S是状态集合,代表网络攻击场景中的主机群。Σ是输入

符号的集合,代表漏洞或者对应的漏洞利用。Γ是栈顶符号的集合,代表黑客状态。δ是转移函数(Σ×S×Γ)→ (S×Γ)的集合,描述了一个漏洞利用的过程。q0是初始状态,代表黑客的初始攻击点,Z0是栈中的初始符号,用于定义“空栈”接受的语言。F是S的子集,表示终结状态。

攻击文法定义为一个四元组:(V, T, R, S),其中V是文法中变量的集合,T是终结变量的集合,R是产生式的集合,S是初始符号。攻击文法与PDA模型具有相同的描述能力。攻击模型PDA描述了一个网络的攻击场景,如果一系列攻击动作对应的输入符号串能够被PDA所接受,那么这个攻击序列就能够使黑客从他的初始状态成功入侵目标主机;相应的,这个攻击序列应该是该网络的攻击文法所能够生成的一个句子。我们的工具能够自动的把描述网络攻击模型的PDA转化为攻击文法。

自动生成的攻击文法往往非常庞大,我们设计了一系列的攻击文法简化算法,包括去除可空变量、去除无逻辑意义变量、去除非产生变量、去除非可达变量,目的是使攻击文法更简约明了,其变量更具有实际意义。简化后的攻击文法中,一个终结变量代表了黑客入侵中

可能利用的一种漏洞,一个非终结变量代表了黑客在攻击过程中的一种状态,这个状态能够与网络中的某台主机上的某种权限对应。我们可以利用攻击文法,对一个攻击序列进行文法检查,判断它是否是黑客完成入侵目标所采用的一连串动作,也可以判断出一个攻击序列片段是否是完整攻击序列的一部分。攻击文法非常适合应用于IDS报警关联,因为漏洞间的依赖关系可以通过文法中的变量间的关系表达出来。我们也给出了把攻击文法转化为各种形式的攻击图的算法。这些算法的复杂度都是线性的,由此也可以把攻击文法看作是攻击图的一种更为简约的表现形式。

3.2 复杂度和扩展性

构造PDA的算法复杂度是O(N2VM),其中N是网络中的主机群的个数,V是漏洞的种类,M是黑客状态的个数。由PDA构造攻击文法的算法复杂度是O(N4VM)。化简攻击文法的算法的复杂度都是O(n),其中n是文法的长度,也即文法中产生式的个数。经过化简,文法的长度不会超过N2VM2+MNV。而基于攻击文法的IDS报警关联,和由攻击文法生成攻击图的算法复杂度都是O(n),此时文法长度n最多是O(N2)。

我们在主频是3.0GHZ,512M内存的Windows XP系统上进行随机网络的模拟测试,其中,我们假定了网络中存在20种不同的漏洞,并且只有root,user和other这3种不同的黑客状态。测试结果证实了复杂度的理论分析。

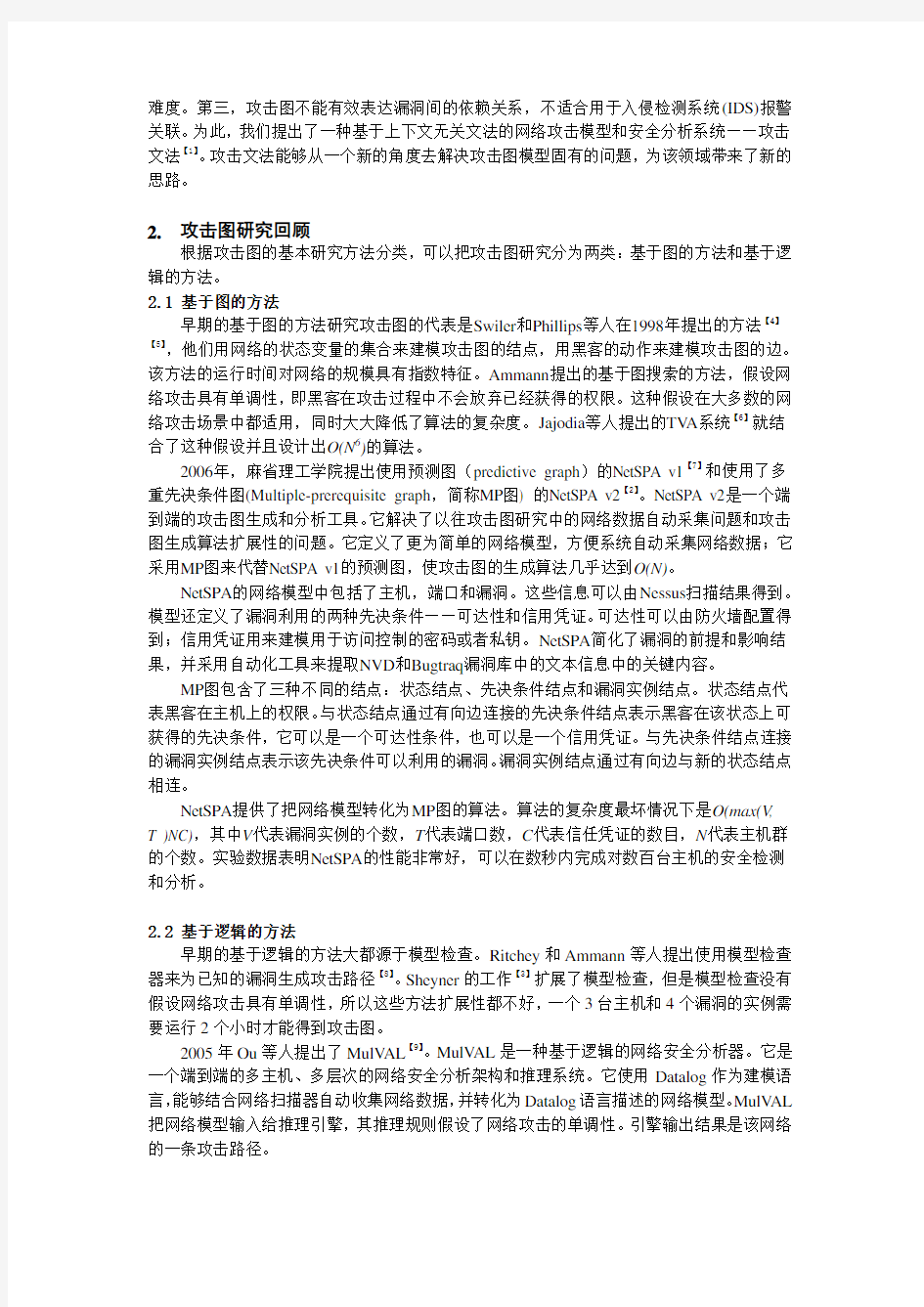

表1 扩展性测试

测试 1 测试2 测试3

子网数 3 5 8

主机群数15 50 80

网络连通率43.2% 36.0% 30.0%

目标主机数 1 1 2

文法构造时间0.031s 5.45s 43.28s

文法长度20208 2150619 11659221

文法简化时间0.001s 0.031s 0.25s

简化后的文法长度19 380 735

3.3 对比研究

攻击文法的网络建模能力高于NetSPA和MulV AL。首先,NetSPA和MulV AL都只能对权限提升和拒绝服务攻击的漏洞进行分析,而不能在模型中考虑到丧失完整性漏洞和丧失保密性漏洞。忽略这些信息将导致模型与实际攻击环境的差异。而攻击文法允许建模那些仅仅能够使黑客获取系统信息的漏洞。其次,由于黑客在主机上的权限通过多维向量来建模,攻击文法可以表达非常复杂的黑客状态。但是NetSPA和MulV AL只能通过简单的“{主机,权限}对”来描述状态。在网络信息自动获取方面,MulV AL和NetSPA都很专注于实用性,能够在很大程度上的自动提取网络信息。攻击文法更多的借鉴了NetSPA的技术,如自动分析Nessus扫描结果,自动提取NVD漏洞库的文本,可达性的计算等等。攻击文法在这方面还需完善。

攻击文法的攻击场景的描述能力强于NetSPA。从形式上说,NetSPA采用了有限状态机来描述攻击场景的,而攻击文法采用了下推自动机,拥有一个存储堆栈,可以更好的记录攻击历史。另外,由于攻击文法是一种基于语法的正规方法,所以相比于NetSPA,它在逻辑上更清晰,也更容易理解和发展。而且其很多算法可以借鉴编译器的算法,系统开发具有更好的可靠性。 MulV AL是一种基于逻辑的正规方法,其对攻击场景的描述能力应该在NetSPA 之上。

表面上看攻击文法的算法复杂度逊色于NetSPA和MulV AL。然而,仔细观察可以发现,NetSPA系统的复杂度是O(max(V, T )NC),而V和T的个数是O(N),其总体的复杂度近似于O(N2)。但是,利用MP图提出安全建议的方法是逐个去掉某个漏洞,然后重新生成MP图。很明显,其复杂度是指数的。另一方面,虽然改进后的MulV AL的生成完整攻击图的复杂度是O(N2logN),但是论文中同时也指出,去掉攻击图中无意义的环路需要的时间复杂度是O(N4)。这与通过攻击文法的生成无环攻击图的复杂度相似。另外,MulV AL没有提供有效的提出安全建议的方法,它的应用能力尚不能与攻击文法相比。而攻击文法只有文法生成的过程的复杂度是O(N4),文法的分析和应用的复杂度都是O(N2),这也是的攻击文法更适用于IDS报警关联这一类的安全应用的原因之一。

4.结束语

攻击文法和攻击图本质上都是为了保护大型计算机网络安全而设计的分析模型。本文对比研究了攻击文法和几种攻击图研究的最新成果,讨论了各自的优缺点。攻击文法的研究是该领域的一个新的方向,也是解决该类问题的一个新的入手点。结合攻击图领域已有的研究成果,攻击文法会得到更好的发展。未来的研究中,我们将致力于提供一个应用攻击文法的端到端的安全分析平台,也将努力使攻击文法实践于真实的IDS报警关联应用中。

参考文献

[1]Yinqian Zhang, Xun Fan, Yijun Wang, Zhi Xue, “Attack Grammar: A New Approach to Modeling and Analyzing Network Attack

Sequences”, 24th Annual Computer Security Applications Conference, December, 2008.

[2]K. Ingols, R. Lippmann and K. piwowarski, “Practical Attack Graph Generation for Network Defense”, 22nd Annual Computer

Security Applications Conference, December, 2006

[3]O. Sheyner et al., “Automated Generation And Analysis of Attack Graphs”, in Proceedings of the 2002 IEEE Symposium on

Security and Privacy, Oakland, CA, 2002, pp. 273–284.

[4] C. Phillips and L. Swiler, “A Graph-Based System for Network-Vulnerability Analysis”, In Proceedings of the New Security

Paradigms Workshop, pages 71–79, Charlottesville, VA, 1998.

[5]L. Swiler, C. Phillips, D. Ellis, and S. Chakerian, “Computer-Attack Graph Generation Tool”, In Proceedings DISCEX ’01:

DARPA Information Survivability Conference & Exposition II, pages 307–321, June 2001.

[6]S. Jajodia, S. Noel, and B. O’Berry. Topological Analysis of Network Attack Vulnerability, chapter 5. Kluwer Academic Publisher,

2003.

[7]R. P. Lippmann et al, “Validating And Restoring Defense in Depth Using Attack Graphs”, In Proceedings of MILCOM 2006,

Washington, DC

[8]R. W. Ritchey, P. Ammannm, “Using Model Checking to Analyze Network Vulnerabilities”, In Proceedings of the 2000 IEEE

Symposium on Security and Privacy (Oakland 2000), pages 156–165, Oakland, CA, May 2000.

[9]X. Ou, S. Govindavajhala, and A. Appel, “MulVAL: A Logic-Based Network Security Analyzer”, In Proceedings of the 14th

USENIX Security Symposium, pages 113–128, 2005.

[10]Xinming Ou, Wayne F. Boyer and Miles A. McQueen, “A Scalable Approach to Attack Graph Generation”, in Proceedings of the

13th ACM conference on computer and communications security, Alexandria, Virginia, 2006.

数学建模- 图与网络模型及方法

第五章 图与网络模型及方法 §1 概论 图论起源于18世纪。第一篇图论论文是瑞士数学家欧拉于1736 年发表的“哥尼斯堡的七座桥”。1847年,克希霍夫为了给出电网络方程而引进了“树”的概念。1857年,凯莱在计数烷22 n n H C 的同分异构物时,也发现了“树”。哈密尔顿于1859年提出“周游世界”游戏,用图论的术语,就是如何找出一个连通图中的生成圈,近几十年来,由于计算机技术和科学的飞速发展,大大地促进了图论研究和应用,图论的理论和方法已经渗透到物理、化学、通讯科学、建筑学、生物遗传学、心理学、经济学、社会学等学科中。 图论中所谓的“图”是指某类具体事物和这些事物之间的联系。如果我们用点表示这些具体事物,用连接两点的线段(直的或曲的)表示两个事物的特定的联系,就得到了描述这个“图”的几何形象。图论为任何一个包含了一种二元关系的离散系统提供了一个数学模型,借助于图论的概念、理论和方法,可以对该模型求解。哥尼斯堡七桥问题就是一个典型的例子。在哥尼斯堡有七座桥将普莱格尔河中的两个岛及岛与河岸联结起来问题是要从这四块陆地中的任何一块开始通过每一座桥正好一次,再回到起点。当 然可以通过试验去尝试解决这个问题,但该城居民的任何尝试均未成功。欧拉为了解决 这个问题,采用了建立数学模型的方法。他将每一块陆地用一个点来代替,将每一座桥用连接相应两点的一条线来代替,从而得到一个有四个“点”,七条“线”的“图”。问题成为从任一点出发一笔画出七条线再回到起点。欧拉考察了一般一笔画的结构特点,给出了一笔画的一个判定法则:这个图是连通的,且每个点都与偶数线相关联,将这个判定法则应用于七桥问题,得到了“不可能走通”的结果,不但彻底解决了这个问题,而且开创了图论研究的先河。 图与网络是运筹学(Operations Research )中的一个经典和重要的分支,所研究的问题涉及经济管理、工业工程、交通运输、计算机科学与信息技术、通讯与网络技术等诸多领域。下面将要讨论的最短路问题、最大流问题、最小费用流问题和匹配问题等都是图与网络的基本问题。 我们首先通过一些例子来了解网络优化问题。 例1 最短路问题(SPP -shortest path problem ) 一名货柜车司机奉命在最短的时间内将一车货物从甲地运往乙地。从甲地到乙地的公路网纵横交错,因此有多种行车路线,这名司机应选择哪条线路呢?假设货柜车的运行速度是恒定的,那么这一问题相当于需要找到一条从甲地到乙地的最短路。 例2 公路连接问题 某一地区有若干个主要城市,现准备修建高速公路把这些城市连接起来,使得从其中任何一个城市都可以经高速公路直接或间接到达另一个城市。假定已经知道了任意两个城市之间修建高速公路的成本,那么应如何决定在哪些城市间修建高速公路,使得总

第七章 图与网络优化练习题答案

第八章 图与网络优化练习题答案 一、判断下列说法是否正确 1.在任一图G 中,当点集V 确定后,树图是G 中边数最少的连通图。( ) 2.若图中某点v i 有若干个相邻点,与其距离最远的相邻点为v j ,则边[v i ,v j ]必不包含在最小支撑树内。( ) 3.若图中从v 1至各点均有惟一的最短路,则连接v 1至其他各点的最短路在去掉重复部分后,恰好构成该图的最小支撑树。( ) 4.求网络最大流的问题可归结为求解一个线性规划模型。( ) 二、有一项工程,要埋设电缆将中央控制室与15个控制点连通。下图中标出了允许挖电缆沟的地点和距离(单位:hm )。若电缆线100元/m ,挖电缆沟(深1m ,宽0.6m )土方30元/m 3,其它材料和施工费用50元/m ,请作出该项工程预算的最少费用。 中央控制室 1 2 4 3 6 5 8 7 9 10 11 15 12 13 14 7 2 4 6 6 12 4 3 11 9 5 8 5 9 8 8 12 10 5 5 2 5 4 10 5 4 6 9 6 8 4 6 7 3 答案: 求出其最小支撑树为: 中央控制室 1 2 4 3 6 5 8 7 9 10 11 15 12 13 14 7 2 4 4 3 5 5 5 5 2 4 5 4 4 3 埋设电缆的最优方案为总长6200m 所以最少工程预算费为6200×(100+0.6×30+50)=元

三、用Dijkstra 标号法求出下图中v 1到各点的最短距离与最短路径。 v 1 v 3 v 6 v 9 v 11 v 2 v 5 v 8 v 4 v 10 v 7 2 8 1 6 1 2 9 1 1 6 7 3 4 7 1 2 9 6 1 5 3 2 答案: 图中的粗线即为v 1到各点的最短路径;v 1到各点的最短距离为图中带 的数字。 四、所给网络中弧旁数字为该弧容量,求网络最大流与最小截集。 v s v 1 v 2 v 3 v 4 v t 13 2 6 6 3 3 4 4 7 15 答案: 第一次迭代: 得增广链:(v s , v 1, v t );按θ=7调整,如上图。 第二次迭代: v s v 1 v 2 v 3 v 4 v t (13,7) 2 6 6 3 3 4 4 (7,7) 15 (0,+∞) (v s ,13) (v s ,6) (v s ,2) (v 1,4) (v 1,7)

运筹学图与网络

第二节 最大流和最小割 一、割 若S 为V 的一个子集,S y S V S S x ∈-=∈,,,记),(S S K =为起点在S 中,终点在S 中的全体有向边的集合,即 {} S v S u v u K ∈∈=,),( (11-4) 我们称边集),(S S K =为网络G 的一个割,称∑∈K e e C )(为K 的容量,记为 Cap K 。 例5 给运输网络如图11-8所示,试 求与给定的j S (j =1,2,3)相对应的 Cap j K 。 解取{}11,v x S =, {}),(),,(),,(221311v x v v v v K =, Cap 1K =10+6+9=25。 图11-8 取 {}4212,,,v v v x S =, {}),(),,(),,(5254312v v v v v v K =, Cap 2K =10+6+13=29。 取 {}54213,,,,v v v v x S =, {}),(),,(5313y v v v K =, Cap 3K =10+10=20。 可见,若把割K 的边全从G 中移去,G -K 不一定分离成两部份(如例5中,3K G -仍为一个连通图),但是它一定把G 的全部自源x 到汇y 的路断开,也就是说此时流不能在G 上发生。故从直观上不难理解,G 的任一流f 的流值Val f 不能超过任一割的容量。 二、最大流与最小割 若?f 为满足下列条件的流: Val ?f ={}的一个流 为G f Valf max , (11-5)

则称?f 为G 的最大流。 若?K 为满足下列条件的割。 Cap ?K ={}的一个割 为G K K Cap min , (11-6) 则称?K 为G 的最小割。 例1 这个运输问题,就是一个在图11-6中求x 至y 的最大流问题。对此,我们不难建立线性规划模型来求出最优解。但由于网络模型结构的特殊性,我们可以建立有效的求最大流的算法,且求出的最优解是一个整数解。 定理1 对于G 中任一流f 和任一割),(S S K =,有 Val )()(s f S f f -+-= 其中,∑∈+= ),()()(S S e e f S f ,∑∈-=),()()(S S e e f S f 例如,在图11-7中,取{}11,,v x x S =,则 {}),(),,(),,(),,(),,(),(221412121x x x x v v v v v x S S = {}),(),(12v x S S = 4815510315)(=++++=+S f 8)(=-S f 可见,Val )()(40S f S f f -+-== 定理1说明,通过G 的任一横截面的净流值都为Val f ,亦即Val f 为任一横截面的输出量与输入量的代数和。 若f 为G 上一个流,对任E e ∈,若)()(e C e f =,称边e 为f 饱和边;若)(e f <)(e C ,称边e 为f 不饱和边;若)(e f >0,称边e 为f 正边;若)(e f =0,称e 为f 零边。 定理2 对于G 上任一流f 和任一割),(S S K =,有 1.Val f ≤Cap K ; 2.Val f =Cap K 的充要条件为:任),(S S e ∈,边e 为f 饱和边;任),(S S e ∈,边e 为f 零边。 证 1.∑∈+= ),()()(S S e e f S f ≤∑∈=K e CapK e C )( 又 )(S f -≥0,

网络攻击追踪方法的分析与系统模型的建立

网络攻击追踪方法的分析与系统模型的建立 张 震 (延安大学计算机学院 陕西延安716000) 摘 要: 目前,计算机网络安全问题越来越严重。入侵检测是识别网络攻击的主要手段,现有的入侵检测系统可以检测到大多数基于网络的攻击,但不能提供对真实攻击来源的有效追踪。本文分析了IP地址追踪方法,结合现有的入侵检测技术提出了网络攻击源追踪系统的模型,阐述了该系统的体系结构和各部分的主要功能,给出了利用相关性分析对攻击者的攻击路径进行回溯的基本思想,对网络安全管理具有一定的借鉴意义。 关键词: 网络安全 网络攻击 IP追踪 入侵检测 随着计算机技术的发展,计算机安全问题已成为人们关注的焦点。虽然已有了加密技术、防火墙技术、安全路由器等安全措施,但是,网络安全是一个综合的、复杂的工程,任何网络安全措施都不能保证万无一失。因此,对于一些重要的部门,一旦网络遭到攻击,如何追踪网络攻击,追查到攻击者并将其绳之以法,是十分必要的。 追踪网络攻击就是找到事件发生的源头。它有两方面意义:一是指发现IP地址、M AC地址或是认证的主机名;二是指确定攻击者的身份。网络攻击者在实施攻击之时或之后,必然会留下一些蛛丝马迹,如登录的纪录、文件权限的改变等虚拟证据,如何正确处理虚拟证据是追踪网络攻击的最大挑战。在追踪网络攻击中另一需要考虑的问题是:IP地址是一个虚拟地址而不是物理地址,很容易被伪造。大部分网络攻击者采用IP地址欺骗技术,这样追踪到的攻击源是不正确的。因此,必须采用一些方法识破攻击者的欺骗,找到攻击源的真正IP地址。 1 IP地址追踪方法 1.1 netstat命令 使用netstat命令可以获得所有联接被测主机网络用户的IP地址。Windows系列、UNIX系列、Linux 等常用网络操作系统都可以使用“netstat”命令。使用“netstat”命令的缺点是只能显示当前的连接,如果使用“netstat”命令时攻击者没有联接,则无法发现攻击者的踪迹。为此,可以使用Scheduler建立一个日程安排,安排系统每隔一定的时间使用一次“netstat”命令,并使用netstat>>textfile格式把每次检查时得到的数据写入一个文本文件中,以便需要追踪网络攻击时使用。 1.2 日志数据 系统的日志数据提供了详细的用户登录信息。在追踪网络攻击时,这些数据是最直接的、有效的证据。但有些系统的日志数据不完善,网络攻击者也常会把自己的活动从系统日志中删除。因此,需要采取补救措施,以保证日志数据的完整性。 1.2.1 UNIX和Linux的日志 UNIX和Linux的日志文件较详细的记录了用户的各种活动,如登录的I D用户名、用户IP地址、端口号、登录和退出时间、每个I D最近一次登录时间、登录的终端、执行的命令、用户I D的账号信息等。通过这些信息可以提供ttyname(终端号)和源地址,是追踪网络攻击的最重要的数据。 大部分网络攻击者会把自己的活动记录从日记中删去,而且UDP和基于X Windows的活动往往不被记录,给追踪者带来困难。为了解决这个问题,可以在系统中运行wrapper工具,这个工具记录用户的服务请求和所有的活动,且不易被网络攻击者发觉,可以有效的防止网络攻击者消除其活动纪录。 1.2.2 Window s NT和Window s2000的日志 Windows NT和Windows2000有系统日志、安全 收稿日期:2004202207

一份深度学习“人体姿势估计”全指南,从DeepNet到HRNet

一份深度学习“人体姿势估计”全指南,从DeepNet到HRNet 从DeepNet到HRNet,这有一份深度学习“人体姿势估计”全指南 几十年来,人体姿态估计(Human Pose estimation)在计算机视觉界备受关注。它是理解图像和视频中人物行为的关键一步。 在近年深度学习兴起后,人体姿态估计领域也发生了翻天覆地的变化。 今天,文摘菌就从深度学习+二维人体姿态估计的开山之作DeepPose开始讲起,为大家盘点近几年这一领域的最重要的论文。 什么是人体姿势估计? 人体姿态估计(Human Pose Estimation,以下简称为HPE)被定义为图像或视频中,人体关节(也被称为关键点-肘部、手腕等)的定位问题。它也被定义为,在所有关节姿势组成的空间中搜索特定姿势。 二维姿态估计-运用二维坐标(x,y)来估计RGB图像中的每个关节的二维姿态。 三维姿态估计-运用三维坐标(x,y,z)来估计RGB图像中的三维姿态。 HPE有一些非常酷的应用,在动作识别(action recognition)、动画(animation)、游戏(gaming)等领域都有着广泛的应用。例如,一个非常火的深度学习APP ——HomeCourt,可以使用姿态估计(Pose Estimation)来分析篮球运动员的动作。 为什么人体姿势估计这么难? 灵活、小而几乎看不见的关节、遮挡、衣服和光线变化都为人体姿态估计增加了难度。 二维人体姿态估计的不同方法 传统方法 关节姿态估计的传统方法是使用图形结构框架。这里的基本思想是,将目标对象表示成一堆“部件(parts)”的集合,而部件的组合方式是可以发生形变的(非死板的)。

数学建模图与网络模型及方法

第五章 图与网络模型及方法 §1 概论 图论起源于18世纪。第一篇图论论文是瑞士数学家欧拉于1736 年发表的“哥尼斯堡的七座桥”。1847年,克希霍夫为了给出电网络方程而引进了“树”的概念。1857年,凯莱在计数烷22 n n H C 的同分异构物时,也发现了“树”。哈密尔顿于1859年提出“周游世界”游戏,用图论的术语,就是如何找出一个连通图中的生成圈,近几十年来,由于计算机技术和科学的飞速发展,大大地促进了图论研究和应用,图论的理论和方法已经渗透到物理、化学、通讯科学、建筑学、生物遗传学、心理学、经济学、社会学等学科中。 图论中所谓的“图”是指某类具体事物和这些事物之间的联系。如果我们用点表示这些具体事物,用连接两点的线段(直的或曲的)表示两个事物的特定的联系,就得到了描述这个“图”的几何形象。图论为任何一个包含了一种二元关系的离散系统提供了一个数学模型,借助于图论的概念、理论和方法,可以对该模型求解。哥尼斯堡七桥问题就是一个典型的例子。在哥尼斯堡有七座桥将普莱格尔河中的两个岛及岛与河岸联结起来问题是要从这四块陆地中的任何一块开始通过每一座桥正好一次,再回到起点。当 然可以通过试验去尝试解决这个问题,但该城居民的任何尝试均未成功。欧拉为了解决这个问题,采用了建立数学模型的方法。他将每一块陆地用一个点来代替,将每一座桥用连接相应两点的一条线来代替,从而得到一个有四个“点”,七条“线”的“图”。问题成为从任一点出发一笔画出七条线再回到起点。欧拉考察了一般一笔画的结构特点,给出了一笔画的一个判定法则:这个图是连通的,且每个点都与偶数线相关联,将这个判定法则应用于七桥问题,得到了“不可能走通”的结果,不但彻底解决了这个问题,而且开创了图论研究的先河。 图与网络是运筹学(Operations Research )中的一个经典和重要的分支,所研究的问题涉及经济管理、工业工程、交通运输、计算机科学与信息技术、通讯与网络技术等诸多领域。下面将要讨论的最短路问题、最大流问题、最小费用流问题和匹配问题等都是图与网络的基本问题。 我们首先通过一些例子来了解网络优化问题。 例1 最短路问题(SPP -shortest path problem ) 一名货柜车司机奉命在最短的时间内将一车货物从甲地运往乙地。从甲地到乙地的公路网纵横交错,因此有多种行车路线,这名司机应选择哪条线路呢假设货柜车的运行速度是恒定的,那么这一问题相当于需要找到一条从甲地到乙地的最短路。 例2 公路连接问题 某一地区有若干个主要城市,现准备修建高速公路把这些城市连接起来,使得从其中任何一个城市都可以经高速公路直接或间接到达另一个城市。假定已经知道了任意两

基于FPN的模糊攻击图模型及生成算法研究

1引言 文中提出的基于模糊Petri网(FuzzyPetrinet,FPN)的攻击表示模型FPAN(FuzzyPetri-netAttackNet)用变迁表示攻击行为的产生过程,库所表示系统状态的逻辑描述,将攻击行为和攻击结果进行了区分,因而能很直观地表示网络攻击的演变情况,而且FPN图表示攻击行为更易于扩展,增加节点可以不改变原有结构。因此基于FPN的FPAN非常适于描述攻击模型,尤其是协同攻击模型。 2攻击模型FPAN的构建方法 2.1FuzzyAttackNet的定义 定义1FuzzyAttackNet(FPAN)的结构定义为一个七要元: FPAN=(P,T,D,I,O,F,θ)。 其中,P={p 1 ,p2,…,pn}是一个库所的有限集合,其中 的任一库所p i表示攻击阶段;T={t 1 ,t2,…,tm}是一 个变迁的有限集合,其中的任一变迁t j 表示攻击过 程;P∩T=7,P∪T≠8;I:P→T为输入矩阵,I={δ ij },δij为逻辑量,δij∈{0,1},当pi是tj的输入时,δij=1, 当p i不是t j 的输入时,δ ij =0,i=1,2,…,n,j=1,2,…, m;O:T→P为输出矩阵,O={γij},γij为逻辑量,γij∈ {0,1},当pi是tj的输出时,γij=1,当pi不是是tj的 输出时,γ ij =0,i=1,2,…,n,j=1,2,…,m;I,O为n×m 阶矩阵,F为检测估计权值矩阵,F=diag(μ 1 ,μ2,…, μm),μj∈[0,1]为模糊规则tj的置信度,表示该节点 在攻击过程中的满足程度、攻击可能性、代价等,D= {d1,d2,…,dn}为一个命题集合,|P|=|D|,di与pi一一 对应,为攻击阶段的p i 系统状态等的描述,θ0为初 始状态的命题可信度矩阵,θ0=(θ0d1,…,θ0dn)T,θ0di是命 题d i 的初始逻辑状态,θ0 di 为[0,1]区间的模糊数,表 示命题d i 的真实程度,用来描述系统状态。 FPAN中的库所可以表示为三要元(pk,?pk, pk?),?pk和pk?分别是pk的输入变迁集和输出变迁 集,?p k 反映了导致p k 这一攻击阶段之前的攻击过 程;p k ?反映了pk这一攻击阶段的下一步攻击过程。 若?p k =8,则pk为攻击起点,并将pk称作起始库所; 若p k ?=8,则pk为攻击最终目标,并将pk称作顶上 库所或目标库所。变迁可以表示为三要元(t k ,?tk, tk?),?tk和tk?分别是tk的输入库所集和输出库所 集,分别反映了t k 这一攻击过程中系统的前后状态 变化,?t k ≠8,为攻击前提集合,tk?≠8,为攻击结果 集合。一般情况下,网络攻击的FPAN表示可按如基于FPN的模糊攻击图模型及生成算法研究 黄光球,乔坤,朱华平 (西安建筑科技大学管理学院,陕西西安710055) 摘要:以模糊Petri网(FuzzyPetrinet,FPN)理论为基础,定义了一种面向检测的新型网络攻击模型FPAN,提出 了FPAN的生成算法,并通过实验验证了算法的正确性,该模型比攻击树(AttackTree)更能够反映各个步骤之间的 关系,可重用性也更强,具有较好的实用性。 关键词:模糊Petri网;攻击树;攻击建模;入侵检测 中图分类号:TP31文献标识码:A文章编号:1000-7180(2007)05-0162-04 ApproachtoFuzzyAttackNetBasedonFuzzyPetriNetand itsGeneratingAlgorithm HUANGGuang-qiu,QIAOKun,ZHUHua-ping (CollegeofManagement,Xi′anUniversityofArchitecture&Technology,Xi′an710055,China) Abstract:BasedonFuzzyPetrinet(FPN),anewexamination-orientednetworkattackmodelnamedFuzzyPetri-net AttackNet(FPAN)isputforward.Basedonthismodel,ageneratingalgorithmisproposed,andtheeffectivenessofthe algorithmisverifiedbyexperiments.Comparedtotheattacktree,thismodelcanreflecttherelationshipbetweeneach stepoftheattack;itsreusabilityandusabilityarealsogood. Keywords:fuzzypetrinet;attacktree;attackmodeling;intrusiondetection 收稿日期:2006-06-18

数学建模 运筹学模型(一)

运筹学模型(一) 本章重点: 线性规划基础模型、目标规划模型、运输模型及其应用、图论模型、最小树问题、最短路问题 复习要求: 1.进一步理解基本建模过程,掌握类比法、图示法以及问题分析、合理假设的内涵. 2.进一步理解数学模型的作用与特点. 本章复习重点是线性规划基础模型、运输问题模型和目标规划模型.具体说来,要求大家会建立简单的线性规划模型,把实际问题转化为线性规划模型的方法要掌握,当然比较简单.运输问题模型主要要求善于将非线性规划模型转化为运输规化模型,这种转化后求解相当简单.你至少把一个很实际的问题转化为用表格形式写出的模型,至于求解是另外一回事,一般不要求.目标模型一般是比较简单的线性规模模型在提出新的要求之后转化为目标规划模型.另外,关于图论模型的问题涉及到最短路问题,具体说来用双标号法来求解一个最短路模型.这之前恐怕要善于将一个实际问题转化为图论模型.还有一个最小数的问题,该如何把一个网络中的最小数找到.另外在个别场合可能会涉及一笔划问题. 1.营养配餐问题的数学模型 n n x C x C x C Z ++=211m i n ????? ?? ??=≥≥+++≥+++≥+++??) ,,2,1(0, ,, 22112222212111212111n j x b x a x a x a b x a x a x a b x a x a x a t s j m n mn m m n n n n 或更简洁地表为 ∑== n j j j x C Z 1 m i n ??? ??? ?==≥≥??∑=),,2,1,,2,1(01 n j m i x b x a t s j n j i j ij 其中的常数C j 表示第j 种食品的市场价格,a ij 表示第j 种食品含第i 种营养的数量,b i 表示人或动物对第i 种营养的最低需求量. 2.合理配料问题的数学模型 有m 种资源B 1,B 2,…,B m ,可用于生产n 种代号为A 1,A 2,…,A n 的产品.单位产品A j 需用资源B i 的数量为a ij ,获利为C j 单位,第i 种资源可供给总量为b i 个单位.问如何安排生产,使总利润达到最大? 设生产第j 种产品x j 个单位(j =1,2,…,n ),则有 n n x C x C x C Z +++= 2211m a x

SWOT分析模型

SWOT分析模型 SWOT分析方法是一种根据企业自身的既定内在条件进行分析,找出企业的优势、劣势及核心竞争力之所在的企业战略分析方法。其中战略内部因素(“能够做的”):S代表 strength(优势),W代表weakness(弱势);外部因素(“可能做的”):O代表opportunity(机会),T代表threat (威胁)。 SWOT分析法又称态势分析法。早在20世纪80年代初由旧金山大学的管理学教授提出来的,他是一种能够较客观而准确地分析和研究一个单位现实情况的方法。[1] SWOT分析是把组织内外环境所形成的机会(Opportunities),风险(Threats),优势(Strengths),劣势(Weaknesses)四个方面的情况,结合起来进行分析,以寻找制定适合本组织实际情况的经营战略和策略的方法。 SWOT分析方法从某种意义上来说隶属于企业内部分析方法,即根据企业自身的既定内在条件进行分析。SWOT分析有其形成的基础。按照企业竞争战略的完整概念,战略应是一个企业“能够做的”(即组织的强项和弱项)和“可能做的”(即环境的机会和威胁)之间的有机组合。 著名的竞争战略专家迈克尔.波特提出的竞争理论从产业结构入手对一个企业“可能做的”方面进行了透彻的分析和说明,而能力学派管理学家则运用价值链解构企业的价值创造过程,注重对公司的资源和能力的分析。SWOT分析,就是在综合了前面两者的基础上,以资源学派学者为代表,将公司的内部分析(即20世纪80年代中期管理学界权威们所关注的研究取向,以能力学派为代表)与产业竞争环境的外部分析(即更早期战略研究所关注的中心主题,以安德鲁斯与迈克尔.波特为代表)结合起来,形成了自己结构化的平衡系统分析体系。[2] S(Strength优势)是组织机构的内部因素,具体包括:有利的竞争态势;充足的财政来源;良好的企业形象;技术力量;规模经济;产品质量;市场份额;成本优势;广告攻势等。[1] W(Weakness弱势)是指在竞争中相对弱势的方面。也是组织机构的

最新SWOT分析模型

S W O T分析模型

SWOT分析模型 SWOT分析模型(SWOT Analysis) SWOT分析法(也称TOWS分析法、道斯矩阵)即态势分析法,20世纪80年代初由美国旧金山大学的管理学教授韦里克提出,经常被用于企业战略制定、竞争对手分析等场合。 SWOT分析模型简介 在现在的战略规划报告里,SWOT分析应该算是一个众所周知的工具。来自于麦肯锡咨询公司的SWOT分析,包括分析企业的优势(Strengths)、劣势(Weaknesses)、机会(Opportunities)和威胁(Threats)。因此,SWOT分析实际上是将对企业内外部条件各方面内容进行综合和概括,进而分析组织的优劣势、面临的机会和威胁的一种方法。 通过SWOT分析,可以帮助企业把资源和行动聚集在自己的强项和有最多机会的地方;并让企业的战略变得更加明朗。 SWOT模型含义介绍 优劣势分析主要是着眼于企业自身的实力及其与竞争对手的比较,而机会和威胁分析将注意力放在外部环境的变化及对企业的可能影响上。在分析时,应把所有的内部因素(即优劣势)集中在一起,然后用外部的力量来对这些因素进行评估。

1、机会与威胁分析(environmental opportunities and threats) 随着经济、社会、科技等诸多方面的迅速发展,特别是世界经济全球化、一体化过程的加快,全球信息网络的建立和消费需求的多样化,企业所处的环境更为开放和动荡。这种变化几乎对所有企业都产生了深刻的影响。正因为如此,环境分析成为一种日益重要的企业职能。 环境发展趋势分为两大类:一类表示环境威胁,另一类表示环境机会。环境威胁指的是环境中一种不利的发展趋势所形成的挑战,如果不采取果断的战略行为,这种不利趋势将导致公司的竞争地位受到削弱。环境机会就是对公司行为富有吸引力的领域,在这一领域中,该公司将拥有竞争优势。 对环境的分析也可以有不同的角度。比如,一种简明扼要的方法就是PEST 分析,另外一种比较常见的方法就是波特的五力分析。 2、优势与劣势分析(Strengths and Weaknesses) 识别环境中有吸引力的机会是一回事,拥有在机会中成功所必需的竞争能力是另一回事。每个企业都要定期检查自己的优势与劣势,这可通过“企业经营管理检核表”的方式进行。企业或企业外的咨询机构都可利用这一格式检查企业的营销、财务、制造和组织能力。每一要素都要按照特强、稍强、中等、稍弱或特弱划分等级。 当两个企业处在同一市场或者说它们都有能力向同一顾客群体提供产品和服务时,如果其中一个企业有更高的赢利率或赢利潜力,那么,我们就认为这

人工智能模型数据泄露的攻击与防御研究综述

人工智能模型数据泄露的攻击与防御研究综述 本文对近年来人工智能数据安全与隐私保护的研究工作进行了总结和分析。摘要: 人工智能和深度学习算法正在高速发展,这些新兴技术在音视频识别、自然语言处理等领域已经得到了广泛应用。然而,近年来研究者发现,当前主流的人工智能模型中存在着诸多安全隐患,并且这些隐患会限制人工智能技术的进一步发展。因此,研究了人工智能模型中的数据安全与隐私保护问题。对于数据与隐私泄露问题,主要研究了基于模型输出的数据泄露问题和基于模型更新的数据泄露问题。在基于模型输出的数据泄露问题中,主要探讨了模型窃取攻击、模型逆向攻击、成员推断攻击的原理和研究现状;在基于模型更新的数据泄露问题中,探讨了在分布式训练过程中,攻击者如何窃取隐私数据的相关研究。对于数据与隐私保护问题,主要研究了常用的3类防御方法,即模型结构防御,信息混淆防御,查询控制防御。综上,围绕人工智能深度学习模型的数据安全与隐私保护领域中最前沿的研究成果,探讨了人工智能深度学习模型的数据窃取和防御技术的理论基础、重要成果以及相关应用。 关键词:人工智能;数据安全;隐私泄露;隐私保护

1 引言 人工智能(AI,artificial intelligence)技术正在加速崛起,它的崛起依托于3个关键因素: ①深度神经网络(DNN,deep neural network)在多个经典机器学习任务中取得了突破性进展; ②大数据处理技术的成熟以及海量数据的积累; ③硬件计算能力的显著提高。在这3个因素的推动下,AI 技术已经成功应用于自动驾驶、图像识别、语音识别等场景,加速了传统行业的智能化变革。 AI技术在我国已经得到了广泛的应用。在电商领域,AI技术可以被用于用户行为分析、网络流量分析等任务,不仅使企业处理高并发业务更高效,而且提升了整体系统的鲁棒性;在智能出行领域,AI技术可以被用于处理路径规划、司机乘客行为检测等任务;在金融领域,AI技术可以执行高频交易、欺诈检测、异常检测等任务;在网络安全领域,AI技术作为辅助工具被应用于自动化测试等任务中,极大地提升了安全人员在海量的大数据信息中定位异常点的效率。2017年,我国政府工作报告首次提及人工智能相关内容,人工智能的发展也逐渐被上升到国家发展战略高度。 目前大多数现实世界的机器学习任务是资源密集型的,需要依靠大量的计算资源和存储资源完成模型的训练或预测,因此,亚马逊、谷歌、微软等云服务商往往通过提供机器学习服务来抵消存储和计算需求。机器学习服务商提供训练平台和使用模型的查询接口,而使用者可以通过这些接口来对一些实例进

攻击文法与攻击图模型的对比研究

攻击文法与攻击图模型的对比研究1 张殷乾,王轶骏,薛质 上海交通大学信息安全工程学院,200240 【摘要】攻击文法【1】是我们提出的一种保障大型计算机网络安全的分析模型和工具。与传统的攻击图模型相比,攻击文法有其独特的优势。本文以近年来国内外的攻击图研究成果为背景,对比分析攻击文法在网络攻击建模、模型描述能力和算法复杂度等方面的优点和不足。同时,通过回顾理清该领域当前世界最先进的研究思路和发展方向,明确攻击文法的定位,为未来研究奠定基础。 【关键词】网络安全攻击文法攻击图网络攻击建模 A Comparative Review of Researches on Attack Grammar and Attack Graph Yinqian Zhang Yijun Wang Zhi Xue (School of Information Security Engineering, SJTU, Minhang District, Shanghai, 200240, China) Abstract: Our attack grammar is a new approach to large scale network attack modeling and analysis. Compared with traditional models such as attack graphs, attack grammars have their unique advantages. In this paper we summarize recent researches on attack graphs and compare them with our attack grammar approach in the ability of network attack modeling, attack scenario expressing and scaling. In the mean while, a review of the most advanced techniques in attack graphs is proposed in order to summarize their methodology and to provide a clearer research direction for future studies. Key words: Network security, attack grammar, attack graph, network attack modeling. 1.引言 计算机网络由于软件和配置漏洞而存在着安全威胁。在大规模的计算机网络中,黑客的入侵不再是针对一台主机,而是以跳板的方式,一步一步渗透至网络内部。负责安全防护的网络管理员必须在错综复杂的网络环境中找到所有可能的攻击路径,并在技术和资金允许的情况下优先选择修补最为关键的安全漏洞,或者监控最薄弱的安全环节。为此目的,学者们设计出了多种安全威胁模型。这些模型中最重要的就是攻击图。 攻击图是一种用图来表示大型网络中攻击路径的方法【2】。它利用大型网络的配置和漏洞信息,从全局的角度分析它们的依存关系,找出所有可能的攻击路径,并且为网络管理员提供安全建议。近年来,攻击图的研究重点主要围绕以下几个问题:一、网络结构和主机配置的自动获取;二、漏洞细节的自动生成;三、攻击图生成算法的扩展性(scalability);四、基于攻击图自动提出网络安全增强建议。这些研究使攻击图逐步从理论走向了实践。但是,我们认为攻击图方法本身存在着一定的不足。首先,对于复杂网络,攻击图的规模往往大到无法控制,使管理员很难理解图的内容。第二,攻击图中普遍存在冗余信息,加大了分析的 1作者简介:张殷乾(1983.7-),男,硕士研究生,主要研究领域为网络与信息安全(email: stanielzhang@https://www.360docs.net/doc/f06327291.html,)。王轶骏(1980.9-),讲师,主要研究网络与信息安全。薛质(1971.2-),教授,博士生导师,主要研究网络与信息安全。

数学建模图与网络模型及方法

数学建模图与网络模型 及方法 Document serial number【KKGB-LBS98YT-BS8CB-BSUT-BST108】

第五章 图与网络模型及方法 §1 概论 图论起源于18世纪。第一篇图论论文是瑞士数学家欧拉于1736 年发表的“哥尼斯堡的七座桥”。1847年,克希霍夫为了给出电网络方程而引进了“树”的概念。1857年,凯莱在计数烷22 n n H C 的同分异构物时,也发现了“树”。哈密尔顿于1859年提出“周游世界”游戏,用图论的术语,就是如何找出一个连通图中的生成圈,近几十年来,由于计算机技术和科学的飞速发展,大大地促进了图论研究和应用,图论的理论和方法已经渗透到物理、化学、通讯科学、建筑学、生物遗传学、心理学、经济学、社会学等学科中。 图论中所谓的“图”是指某类具体事物和这些事物之间的联系。如果我们用点表示这些具体事物,用连接两点的线段(直的或曲的)表示两个事物的特定的联系,就得到了描述这个“图”的几何形象。图论为任何一个包含了一种二元关系的离散系统提供了一个数学模型,借助于图论的概念、理论和方法,可以对该模型求解。哥尼斯堡七桥问题就是一个典型的例子。在哥尼斯堡有七座桥将普莱格尔河中的两个岛及岛与河岸联结起来问题是要从这四块陆地中的任何一块开始通过每一座桥正好一次,再回到起点。当 然可以通过试验去尝试解决这个问题,但该城居民的任何尝试均未成功。欧拉为了解决这个问题,采用了建立数学模型的方法。他将每一块陆地用一个点来代替,将每一座桥用连接相应两点的一条线来代替,从而得到一个有四个“点”,七条“线”的“图”。问题成为从任一点出发一笔画出七条线再回到起点。欧拉考察了一般一笔画的结构特点,给出了一笔画的一个判定法则:这个图是连通的,且每个点都与偶数线相关联,将这个判定法则应用于七桥问题,得到了“不可能走通”的结果,不但彻底解决了这个问题,而且开创了图论研究的先河。 图与网络是运筹学(Operations Research )中的一个经典和重要的分支,所研究的问题涉及经济管理、工业工程、交通运输、计算机科学与信息技术、通讯与网络技术等诸多领域。下面将要讨论的最短路问题、最大流问题、最小费用流问题和匹配问题等都是图与网络的基本问题。 我们首先通过一些例子来了解网络优化问题。 例1 最短路问题(SPP -shortest path problem ) 一名货柜车司机奉命在最短的时间内将一车货物从甲地运往乙地。从甲地到乙地的公路网纵横交错,因此有多种行车路线,这名司机应选择哪条线路呢假设货柜车的运行速度是恒定的,那么这一问题相当于需要找到一条从甲地到乙地的最短路。 例2 公路连接问题 某一地区有若干个主要城市,现准备修建高速公路把这些城市连接起来,使得从其中任何一个城市都可以经高速公路直接或间接到达另一个城市。假定已经知道了任

SWOT分析模型详解和经典案例

SWOT分析模型(SWOT Analysis) SWOT分析法(也称TOWS分析法、道斯矩阵)即态势分析法,20世纪80年代初由美国旧金山大学的管理学教授韦里克提出,经常被用于企业战略制定、竞争对手分析等场合。 目录 ? 1 SWOT分析模型简介 ? 2 SWOT模型含义介绍 ? 3 SWOT分析步骤 ? 4 成功应用SWOT分析法的简单规则 ? 5 SWOT模型的局限性 ? 6 SWOT分析法案例分析 o 6.1 中国电信的SWOT分析案例 o 6.2 某炼油厂SWOT分析案例 o 6.3 沃尔玛(Wal-Mart)SWOT分析案例 o 6.4 星巴克(Starbucks)SWOT分析案例 o 6.5 耐克(Nike)SWOT分析案例 SWOT分析模型简介 在现在的战略规划报告里,SWOT分析应该算是一个众所周知的工具。来自于麦肯锡咨询公司的SWOT分析,包括分析企业的优势(Strength)、劣势(Weakness)、机会(Opportunity)

和威胁(Threats)。因此,SWOT分析实际上是将对企业内外部条件各方面内容进行综合和概括,进而分析组织的优劣势、面临的机会和威胁的一种方法。 通过SWOT分析,可以帮助企业把资源和行动聚集在自己的强项和有最多机会的地方。SWOT模型含义介绍 优劣势分析主要是着眼于企业自身的实力及其与竞争对手的比较,而机会和威胁分析将注意力放在外部环境的变化及对企业的可能影响上。在分析时,应把所有的内部因素(即优劣势)集中在一起,然后用外部的力量来对这些因素进行评估。 1、机会与威胁分析(OT) 随着经济、社会、科技等诸多方面的迅速发展,特别是世界经济全球化、一体化过程的加快,全球信息网络的建立和消费需求的多样化,企业所处的环境更为开放和动荡。这种变化几乎对所有企业都产生了深刻的影响。正因为如此,环境分析成为一种日益重要的企业职能。 环境发展趋势分为两大类:一类表示环境威胁,另一类表示环境机会。环境威胁指的是环境中一种不利的发展趋势所形成的挑战,如果不采取果断的战略行为,这种不利趋势将导致公司的竞争地位受到削弱。环境机会就是对公司行为富有吸引力的领域,在这一领域中,该公司将拥有竞争优势。 对环境的分析也可以有不同的角度。比如,一种简明扼要的方法就是PEST分析,另外一种比较常见的方法就是波特的五力分析。 2、优势与劣势分析(SW) 识别环境中有吸引力的机会是一回事,拥有在机会中成功所必需的竞争能力是另一回事。每个企业都要定期检查自己的优势与劣势,这可通过“企业经营管理检核表”的方式进行。企业或企业外的咨询机构都可利用这一格式检查企业的营销、财务、制造和组织能力。每一要素都要按照特强、稍强、中等、稍弱或特弱划分等级。 当两个企业处在同一市场或者说它们都有能力向同一顾客群体提供产品和服务时,如果其中一个企业有更高的赢利率或赢利潜力,那么,我们就认为这个企业比另外一个企业更具有竞争优势。换句话说,所谓竞争优势是指一个企业超越其竞争对手的能力,这种能力有助于实现企业的主要目标——赢利。但值得注意的是:竞争优势并不一定完全体现在较高的赢利率上,因为有时企业更希望增加市场份额,或者多奖励管理人员或雇员。 竞争优势可以指消费者眼中一个企业或它的产品有别于其竞争对手的任何优越的东西,它可以是产品线的宽度、产品的大小、质量、可靠性、适用性、风格和形象以及服务的及时、态度的热情等。虽然竞争优势实际上指的是一个企业比其竞争对手有较强的综合优势,但是明确企业究竟在哪一个方面具有优势更有意义,因为只有这样,才可以扬长避短,或者以实击虚。 由于企业是一个整体,而且竞争性优势来源十分广泛,所以,在做优劣势分析时必须从整个价值链的每个环节上,将企业与竞争对手做详细的对比。如产品是否新颖,制造工艺是

SWOT分析模板

SWOT分析模板(作业5)

3.产品调研分析 4.消费者调研分析 5.产品 6.价格 7.渠道 8.推广 1. 2. 3. 4. 5. 6. 1. 2. 3. 4. 5. 6. 1. 2. 3. 4. 5. 6. 李宁服饰SWOT分析案例 外部因素 (四只眼睛看市场) 内部能力 (八只眼睛看自己) 机会点& 危机点机会(Opportunity) 1.行业调研分析 2.竞争对手调研分析 3.产品调研分析 4.消费者调研分析 优势(Strength) 1.领导人 2.团队 3.组织文化 4.资 金 5.产品 6.价格 7.渠道 8.推 广 SO 机会+ 优势= 最 佳突破点

1.由于08年奥运会在中国举行,中国政府出台发展体育产业的宏观政策 2.体育用品市场发展速度快,市场空间大,尤其是青少年市场 3.未被挖掘的高端市场 4.更宽的产品拓展空间 1.国内市场份额第一的体育品牌 2.具有很高的知名度和较高的消 费者忠诚度 3.国内市场占有率最高 4.成熟的市场运作经验 5.具备设计高档世上产品的能 力,对于国际品牌更容易了解中国消费 者的实际喜好的产品 6.十一年的积累经验 7.与中国的体育界保持着良好的 关系,容易得到体育界的认可 1.国际化战略 --由一家国内的经验 型民营企业向拥有 国际品牌和具有专 业生产和经营能力 的现代化公司转变, 调整目标市场定位. 威胁(Threat) 1.行业调研分析 2.竞争对手调研分析 3.产品调研分析 4.消费者调研分析 劣势(Weakness) 1.领导人 2.团队 3.组织文化 4.资 金 5.产品 6.价格 7.渠道 8.推 广 WT 威胁+ 劣势= 最 大危机