端口隔离典型配置举例

1 端口隔离典型配置举例

简介

本章介绍了采用端口隔离特性,实现同一VLAN内端口之间的隔离。用户只需要将端口加入到隔离组中,就可以实现隔离组内端口之间数据的隔离。

端口隔离限制设备间互访典型配置举例

适用产品和版本

表1 配置适用的产品与软件版本关系

产品软件版本

S10500系列以太网交换机Release 1120系列,Release 1130系列,

Release 1200系列

Release 1808

S5800&S5820X系列以太网交

换机

S5830系列以太网交换机Release 1115,Release 1118

Release 2220

S5500-EI&S5500-SI系列以太

网交换机

组网需求

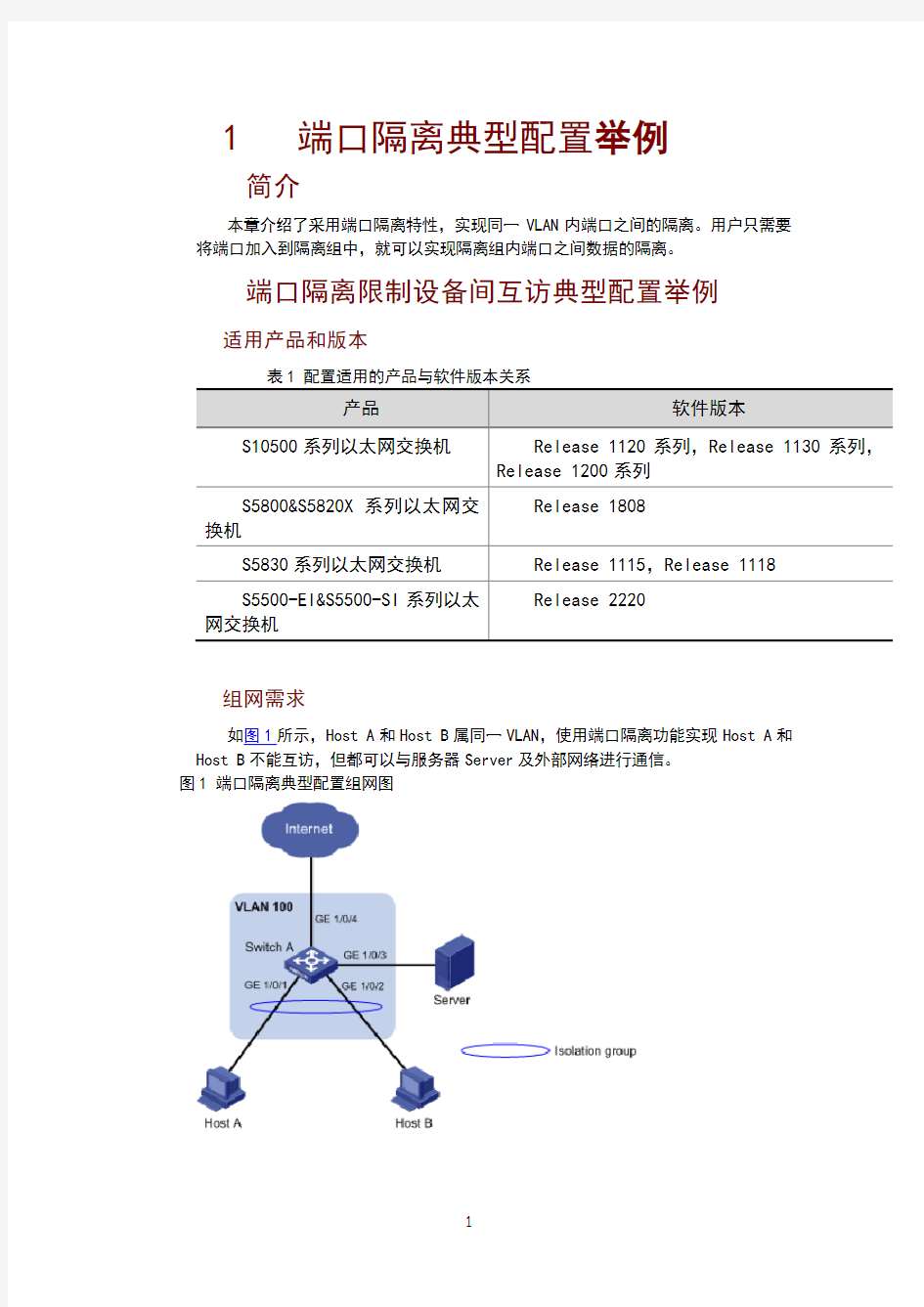

如图1所示,Host A和Host B属同一VLAN,使用端口隔离功能实现Host A和Host B不能互访,但都可以与服务器Server及外部网络进行通信。

图1 端口隔离典型配置组网图

配置注意事项

(1) 将端口加入隔离组前,请先确保端口的链路模式为bridge,

即端口工作在二层模式下。

(2) 同一端口不能同时配置为业务环回组成员端口和隔离组端

口,即业务环回组成员端口不能加入隔离组。

配置步骤

# 创建VLAN 100 ,并将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2、GigabitEthernet1/0/3、GigabitEthernet1/0/4全部加入VLAN 100。

[SwitchA] vlan 100

[SwitchA-vlan100] port gigabitethernet 1/0/1 to gigabitethernet 1/0/4

[SwitchA-vlan100] quit

# 将端口GigabitEthernet1/0/1、GigabitEthernet1/0/2加入隔离组。

[SwitchA] interface gigabitethernet 1/0/1

[SwitchA-GigabitEthernet1/0/1] port-isolate enable

[SwitchA-GigabitEthernet1/0/1] quit

[SwitchA] interface gigabitethernet 1/0/2

[SwitchA-GigabitEthernet1/0/2] port-isolate enable

[SwitchA-GigabitEthernet1/0/2] quit

验证配置

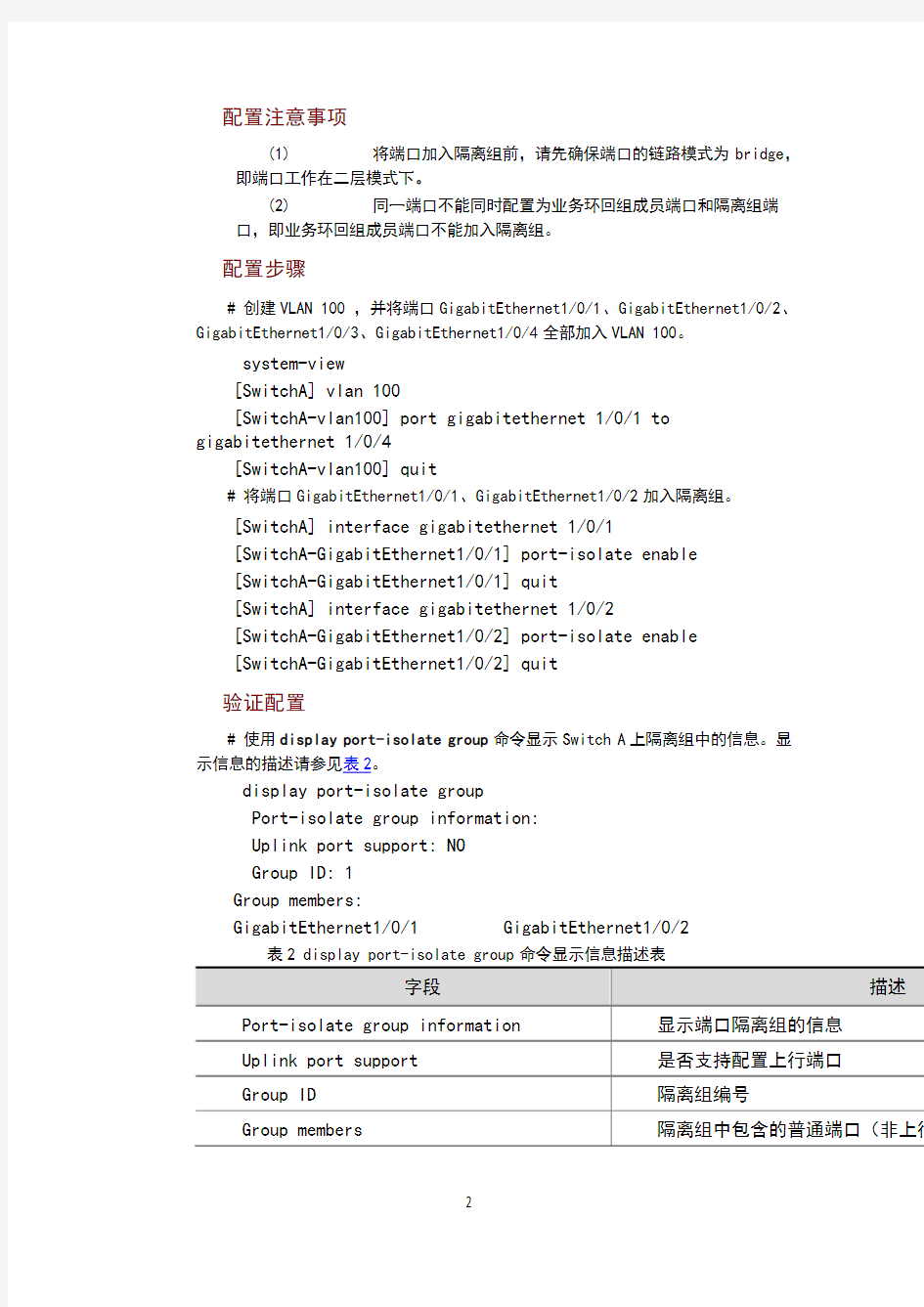

# 使用display port-isolate group命令显示Switch A上隔离组中的信息。显示信息的描述请参见表2。

Port-isolate group information:

Uplink port support: NO

Group ID: 1

Group members:

GigabitEthernet1/0/1 GigabitEthernet1/0/2

配置文件

S5500-SI系列交换机不支持port link-mode bridge命令。

#

vlan 100

#

interface GigabitEthernet1/0/1

port link-mode bridge

port access vlan 100

port-isolate enable

#

interface GigabitEthernet1/0/2

port link-mode bridge

port access vlan 100

port-isolate enable

#

interface GigabitEthernet1/0/3

port link-mode bridge

port access vlan 100

#

interface GigabitEthernet1/0/4

port link-mode bridge

port access vlan 100

#

隔离端口间的定时互访典型配置举例

适用产品和版本

表3 配置适用的产品与软件版本关系

产品软件版本

S10500系列以太网交换机Release 1120系列,Release 1130系列,

Release 1200系列

Release 1808

S5800&S5820X系列以太网交

换机

S5830系列以太网交换机Release 1115,Release 1118

S5500-EI&S5500-SI系列以太

Release 2220

网交换机

组网需求

如图2所示,某公司内部的研发部门、市场部门和行政部门分别与Switch B上的端口相连。要求在使用端口隔离功能的情况下同时实现以下需求:

各部门与外界网络互访。

在每天8:00~12:00的时间段内,允许Host A访问行政部门的服务器,拒绝其它的IP报文通过。

在每天14:00~16:00的时间段内,允许Host B访问行政部门的服务器,拒绝其它的IP报文通过。

在其他时间段,各部门之间不能互访。

图2 隔离端口间的定时互访组网图

配置思路

要实现隔离端口间的互访,需要在网关设备上使用本地代理ARP功能。然而,启用本地代理ARP之后,接入层设备上的隔离端口都可互访或某一IP地址范围内的设备可互访。因此,还需要结合网关设备的报文过滤功能以实现隔离端口间的定时访问。

配置步骤

1. Switch B的配置

# 配置Switch B上的端口GigabitEthernet1/0/1、 GigabitEthernet1/0/2、GigabitEthernet1/0/3和GigabitEthernet1/0/4属于同一VLAN 100;并将端口GigabitEthernet1/0/1、 GigabitEthernet1/0/2和GigabitEthernet1/0/3加入到隔离组中,以实现研发部门、市场部门和行政部门彼此之间二层报文不能互通。

[SwitchB] vlan 100

[SwitchB-vlan100] port gigabitethernet 1/0/1 to gigabitethernet 1/0/4

[SwitchB-vlan100] quit

[SwitchB] interface gigabitethernet 1/0/1

[SwitchB-GigabitEthernet1/0/1] port-isolate enable

[SwitchB-GigabitEthernet1/0/1] quit

[SwitchB] interface gigabitethernet 1/0/2

[SwitchB-GigabitEthernet1/0/2] port-isolate enable

[SwitchB-GigabitEthernet1/0/2] quit

[SwitchB] interface gigabitethernet 1/0/3

[SwitchB-GigabitEthernet1/0/3] port-isolate enable

[SwitchB-GigabitEthernet1/0/3] quit

2. Switch A的配置

# 在Switch A上配置VLAN接口100的IP地址为,掩码为24位。

[SwitchA] vlan 100

[SwitchA-vlan100] port gigabitethernet 1/0/4

[SwitchA-vlan100] interface vlan-interface 100

[SwitchA-Vlan-interface100] ip address

# 在Switch A上配置本地代理ARP,实现部门之间的三层互通。

[SwitchA-Vlan-interface100] local-proxy-arp enable

[SwitchA-Vlan-interface100] quit

# 在Switch A上定义两个工作时间段,分别是trname_1,周期时间范围为每天的8:00~12:00; trname_2,周期时间范围为每天的14:00~16:00。

[SwitchA] time-range trname_1 8:00 to 12:00 daily

[SwitchA] time-range trname_2 14:00 to 16:00 daily # 在Switch A上定义到行政部门服务器的三条访问规则。

允许Host A访问行政部门的服务器。

[SwitchA] acl number 3000

[SwitchA-acl-adv-3000] rule permit ip source 0 destination 0 time-range trname_1

允许Host B访问行政部门的服务器。

[SwitchA-acl-adv-3000] rule permit ip source 0 destination 0 time-range trname_2

禁止各部门间的互访。

[SwitchA-acl-adv-3000] rule deny ip source destination

[SwitchA-acl-adv-3000] quit

# 在端口GigabitEthernet1/0/4上应用高级IPv4 ACL,以对该端口收到的IPv4报文进行过滤。

[SwitchA] interface gigabitethernet 1/0/4

[SwitchA-GigabitEthernet1/0/4] packet-filter 3000 inbound

[SwitchA-GigabitEthernet1/0/4] quit

验证配置

# 使用display port-isolate group命令显示Switch B上隔离组的信息。

[SwitchB] display port-isolate group

Port-isolate group information:

Uplink port support: NO

Group ID: 1

Group members:

GigabitEthernet1/0/1 GigabitEthernet1/0/2 Gigabi tEthernet1/0/3

# 显示Switch A上的配置信息

在VLAN接口视图下通过display this命令显示VLAN 100的信息。

[SwitchA-Vlan-interface100]display this

#

interface Vlan-interface100

ip address

local-proxy-arp enable

#

return

通过display acl 3000命令显示Switch A上的访问规则。

[SwitchA]display acl 3000

Advanced ACL 3000, named -none-, 3 rules,

ACL's step is 5

rule 0 permit ip source 0 destination 0 time-range trname_1

rule 5 permit ip source 0 destination 0 time-range trname_2

rule 10 deny ip source destination

配置文件

S5500-SI系列交换机不支持port link-mode bridge命令。

Switch B:

#

vlan 100

#

interface GigabitEthernet1/0/1

port link-mode bridge

port access vlan 100

port-isolate enable

#

interface GigabitEthernet1/0/2

port link-mode bridge

port access vlan 100

port-isolate enable

#

interface GigabitEthernet1/0/3

port link-mode bridge

port access vlan 100

port-isolate enable

#

interface GigabitEthernet1/0/4

port link-mode bridge

port access vlan 100

#

Switch A:

#

time-range trname_1_8:00 to 12:00 daily

time-range trname_2 14:00 to 16:00 daily

#

acl number 3000

rule 0 permit ip source 0 destination 0 time-range trname_1 rule 5 permit ip source 0 destination 0 time-range trname_2 rule 10 deny ip source destination

#

vlan 100

#

interface Vlan-interface 100

ip address

local-proxy-arp enable

#

interface GigabitEthernet1/0/4

port link-mode bridge

port access vlan 100

packet-filter 3000 inbound

#

S3300端口镜像配置

1.在S-switch上创建VLAN,把相应接口以Trunk方式加入VLAN # 将接口Ethernet0/0/1和Ethernet0/0/3以Trunk方式加入同一VLAN。(以下配置以接口Ethernet0/0/1为例,同 理配置接口Ethernet0/0/3)

[S-switch] display port-mirroring Observe index 1 is set to interface Ethernet0/0/2 Observe Type: Local Interface Ethernet0/0/1 Mirrored to: Observe index 1 Direction: inbound Observe index 2 is not set to any interface Observe index 3 is not set to any interface Observe index 4 is not set to any interface

第八章实验讲义-- 交换机基本配置端口安全与STP

第12章交换机基本配置 交换机是局域网中最重要的设备,交换机是基于MAC来进行工作的。和路由器类似,交换机也有IOS,IOS的基本使用方法是一样的。本章将简单介绍交换的一些基本配置。关于VLAN和Trunk等将在后面章节介绍。 12.1 交换机简介 交换机是第2层的设备,可以隔离冲突域。交换机是基于收到的数据帧中的源MAC地址和目的MAC地址来进行工作的。交换机的作用主要有两个:一个是维护CAM(Conetxt Address Memory)表,该表是计算机的MAC地址和交换端口的映射表;另一个是根据CAM 来进行数据帧的转发。交换对帧的处理有3种:交换机收到帧后,查询CAM表,如果能查询到目的计算机所在的端口,并且目的计算机所在的端口不是交换接收帧的源端口,交换机将把帧从这一端口转发出去(Forward);如果该计算机所在的端口和交换机接收帧的源端口是同一端口,交换机将过滤掉该帧(Filter);如果交换机不能查询到目的计算机所在的端口,交换机将把帧从源端口以外的其他所有端口上发送出去,这称为泛洪(Flood),当交换机接收到的帧是广播帧或多播帧,交换机也会泛洪帧。 12.2 实验0:交换机基本配置 1.实验目的: 通过本实验,可以掌握交换机的基本配置这项技能。 2.实验拓扑 实验拓扑图如图12-2所示。 图12-2 实验1拓扑图 3.实验步骤 (1)步骤1:通过PC0以Console方式登录交换机Switch0. 注意配置PC0上的终端. 登录成功后, 通过PC0配置交换机Switch0的主机名 Switch>enable Switch#conf terminal

交换机端口镜像配置

CISCO、3COM、华为等主流交换机端口镜像配置 各型号交换机端口镜像配置方法和命令 "Port Mirror"即端口镜像,端口镜像为网络传输提供了备份通道。此外,还可以用于进行数据流量监测。可以这样理解:在端口A和端口B之间建立镜像关系,这样,通过端口A传输的数据将同时通过端口B传输,即使端口A处因传输线路等问题造成数据错误,还有端口B处的数据是可用的。 Cisco交换机端口镜像配置,cisco交换机最多支持2组镜像,支持所有端口镜像。默认密码cisco Cisco catylist2820: 有2个菜单选项 先进入menu选项,enable port monitor 进入cli模式, en conf term interface fast0/x 镜像口 port monitor fast0/x 被镜像口 exit wr Cisco catylist2924、2948 Cisco catylist 3524、3548 Switch>En Switch#Conf term Switch(config)#Interface fast mod/port Switch(config-if)#Port monitor mod/port Switch(config-if)#Exit Switch(config)#Wr Cisco catylist 2550 Cisco catylist 3550: 支持2组monitor session en password config term Switch(config)#monitor session 1 destination interface fast0/4(1为session id,id范围为1-2)Switch(config)#monitor session 1 source interface fast0/1 , fast0/2 , fast0/3 (空格,逗号,空格) Switch(config)#exit Switch#copy running-conf startup-conf Switch#show port-monitor Cisco catylist 4000/5000系列Cisco catylist 6000 系列: 支持2组镜像 En Show module (确认端口所在的模块) Set span source(mod/port) destination(mod/port) in|out|both inpkts enable Write tern all Show span 注:多个source:mod/port,mod/port-mod/port 连续端口用横杆“-”,非连续端口用逗号“,”

h3c端口镜像配置及实例

1 配置本地端口镜像 2 1.2.1 配置任务简介 本地端口镜像的配置需要在同一台设备上进行。 首先创建一个本地镜像组,然后为该镜像组配置源端口和目的端口。 表1-1 本地端口镜像配置任务简介 ●一个端口只能加入到一个镜像组。 ●源端口不能再被用作本镜像组或其它镜像组的出端口或目的端口。 3 1.2.2 创建本地镜像组 表1-2 创建本地镜像组 配置源端口目的端口后,本地镜像组才能生效。 4 1.2.3 配置源端口 可以在系统视图下为指定镜像组配置一个或多个源端口,也可以在端口视图下将当前端口配置为指定镜像组的源端口,二者的配置效果相同。 1. 在系统视图下配置源端口 表1-3 在系统视图下配置源端口

2. 在端口视图下配置源端口 表1-4 在端口视图下配置源端口 一个镜像组内可以配置多个源端口。 5 1.2.4 配置源CPU 表1-5 配置源CPU 一个镜像组内可以配置多个源CPU。 6 1.2.5 配置目的端口 可以在系统视图下为指定镜像组配置目的端口,也可以在端口视图下将当前端口配置为指定镜像组的目的端口,二者的配置效果相同。

1. 在系统视图下配置目的端口 表1-6 在系统视图下配置目的端口 2. 在端口视图下配置目的端口 表1-7 在端口视图下配置目的端口 ●一个镜像组内只能配置一个目的端口。 ●请不要在目的端口上使能STP、MSTP和RSTP,否则会影响镜像功能的正常使 用。 ●目的端口收到的报文包括复制自源端口的报文和来自其它端口的正常转发报文。 为了保证数据监测设备只对源端口的报文进行分析,请将目的端口只用于端口镜 像,不作其它用途。 ●镜像组的目的端口不能配置为已经接入RRPP环的端口。 7 1.3 配置二层远程端口镜像 8 1.3.1 配置任务简介 二层远程端口镜像的配置需要分别在源设备和目的设备上进行。 ●一个端口只能加入到一个镜像组。 ●源端口不能再被用作本镜像组或其它镜像组的出端口或目的端口。 ●如果用户在设备上启用了GVRP(GARP VLAN Registration Protocol,GARP VLAN注册协议)功能,GVRP可能将远程镜像VLAN注册到不希望的端口上, 此时在目的端口就会收到很多不必要的报文。有关GVRP的详细介绍,请参见“配 置指导/03-接入/GVRP配置”。

交换机的端口安全配置

【实验文档】【实验0021】【交换机的端口安全配置】 【实验名称】 交换机的端口安全配置。 【实验目的】 掌握交换机的端口安全功能,控制用户的安全接入。 【背景描述】 你是一个公司的网络管理员,公司要求对网络进行严格控制。为了防止公司内部用户的IP 地址冲突,防止公司内部的网络攻击和破坏行为。为每一位员工分配了固定的IP地址,并且限制只允许公司员工主机可以使用网络,不得随意连接其他主机。例如:某员工分配的IP地址是172.16.1.55/24,主机MAC地址是00-06-1B-DE-13-B4。该主机连接在1台2126G 上边。 【技术原理】 交换机端口安全功能,是指针对交换机的端口进行安全属性的配置,从而控制用户的安全接入。交换机端口安全主要有两种类项:一是限制交换机端口的最大连接数,二是针对交换机端口进行MAC地址、IP地址的绑定。 限制交换机端口的最大连接数可以控制交换机端口下连的主机数,并防止用户进行恶意的ARP欺骗。 交换机端口的地址绑定,可以针对IP地址、MAC地址、IP+MAC进行灵活的绑定。可以实现对用户进行严格的控制。保证用户的安全接入和防止常见的内网的网络攻击。如ARP欺骗、IP、MAC地址欺骗,IP地址攻击等。 配置了交换机的端口安全功能后,当实际应用超出配置的要求,将产生一个安全违例,产生安全违例的处理方式有3种: ? protect 当安全地址个数满后,安全端口将丢弃未知名地址(不是该端口的安全地址中的任何一个)的包。 ? restrict 当违例产生时,将发送一个Trap通知。 ? shutdown 当违例产生时,将关闭端口并发送一个Trap通知。 当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态中恢复过来。 【实现功能】 针对交换机的所有端口,配置最大连接数为1,针对PC1主机的接口进行IP+MAC地址绑定。【实验设备】 S2126G交换机(1台),PC(1台)、直连网线(1条)

以太网端口聚合+RSTP配置案例

以太网端口聚合+RSTP配置 拓扑图 功能要求: 通过在网络中配置RSTP功能,实现消除网络环路的目的, 当RSTP的根桥DOWN掉后,可以通过非根桥正常通信,达到根桥和备用根桥的切换,某个链路DOWN后,可以通过将某个阻塞端口恢复为根端口或转发端口,以实现正常的数据通信, 当聚合链路中的某个链路DOWN掉后,不会影响正常的通信 配置过程: S5700-LSW1 [Huawei]DIS CU # sysname Huawei # vlan batch 10 20 # stp mode rstp # cluster enable ntdp enable ndp enable # drop illegal-mac alarm #

diffserv domain default # drop-profile default # aaa authentication-scheme default authorization-scheme default accounting-scheme default domain default domain default_admin local-user admin password simple admin local-user admin service-type http # interface Vlanif1 # interface MEth0/0/1 # interface GigabitEthernet0/0/1 port link-type trunk port trunk allow-pass vlan 10 20 # interface GigabitEthernet0/0/2 port link-type trunk port trunk allow-pass vlan 10 20 # interface GigabitEthernet0/0/3 port link-type access port default vlan 10 stp disable # interface GigabitEthernet0/0/4 port link-type access port default vlan 20 stp disable # interface GigabitEthernet0/0/5 # interface GigabitEthernet0/0/6 # interface GigabitEthernet0/0/7 # interface GigabitEthernet0/0/8 # interface GigabitEthernet0/0/9

服务器基本安全配置

服务器基本安全配置 1.用户安全 (1)运行lusrmgr.msc,重命名原Administrator用户为自定义一定长度的名字,并新建同名 Administrator普通用户,设置超长密码去除所有隶属用户组。 (2)运行gpedit.msc——计算机配置—安全设置—账户策略—密码策略 启动密码复杂性要求,设置密码最小长度、密码最长使用期限,定期修改密码保证服务器账户的密码安全。 (3)运行gpedit.msc——计算机配置—安全设置—账户策略—账户锁定策略 启动账户锁定,设置单用户多次登录错误锁定策略,具体设置参照要求设置。

(4)运行gpedit.msc——计算机配置—安全设置—本地策略—安全选项 交互式登录:不显示上次的用户名;——启动 交互式登录:回话锁定时显示用户信息;——不显示用户信息 (5)运行gpedit.msc——计算机配置—安全设置—本地策略—安全选项 网络访问:可匿名访问的共享;——清空 网络访问:可匿名访问的命名管道;——清空 网络访问:可远程访问的注册表路径;——清空 网络访问:可远程访问的注册表路径和子路径;——清空 (6)运行gpedit.msc——计算机配置—安全设置—本地策略 通过终端服务拒绝登陆——加入一下用户(****代表计算机名)ASPNET Guest IUSR_***** IWAM_***** NETWORK SERVICE SQLDebugger 注:用户添加查找如下图:

(7)运行gpedit.msc——计算机配置—安全设置—本地策略—策略审核 即系统日志记录的审核消息,方便我们检查服务器的账户安全,推荐设置如下: (8)

以太网端口

目录 第1章以太网端口配置 ............................................................................................................ 1-1 1.1 以太网端口简介.................................................................................................................. 1-1 1.2以太网端口配置步骤.......................................................................................................... 1-1 1.2.1 配置以太网端口描述................................................................................................ 1-1 1.2.2 配置以太网接口状态变化上报抑制时间................................................................... 1-1 1.2.3 以太网端口专有参数配置......................................................................................... 1-2 1.3 以太网端口显示和调试....................................................................................................... 1-4 1.4 以太网端口配置示例 .......................................................................................................... 1-6 1.5 以太网端口排错.................................................................................................................. 1-7第2章以太网端口聚合配置..................................................................................................... 2-1 2.1 以太网端口聚合简介 .......................................................................................................... 2-1 2.2以太网端口聚合配置步骤 .................................................................................................. 2-1 2.3 以太网端口聚合显示和调试................................................................................................ 2-2 2.4 以太网端口聚合配置示例 ................................................................................................... 2-2 2.5 以太网端口聚合排错 .......................................................................................................... 2-3第3章以太网端口镜像配置..................................................................................................... 3-1 3.1 以太网端口镜像简介 .......................................................................................................... 3-1 3.2 以太网端口镜像配置步骤 ................................................................................................... 3-1 3.3 以太网端口镜像显示和调试................................................................................................ 3-2 3.4 以太网端口镜像配置示例 ................................................................................................... 3-2 3.5以太网端口镜像排错.......................................................................................................... 3-4

华为交换机端口镜像配置举例

华为交换机端口镜像配置举例 配置实例 文章出处:https://www.360docs.net/doc/f616071501.html, 端口镜像是将指定端口的报文复制到镜像目的端口,镜像目的端口会接入数据监测设备,用户利用这些设备分析目的端口接收到的报文,进行网络监控和故障排除。本文介绍一个在华为交换机上通过配置端口镜像实现对数据监测的应用案例,详细的组网结构及配置步骤请查看以下内容。 某公司内部通过交换机实现各部门之间的互连,网络环境描述如下: 1)研发部通过端口Ethernet 1/0/1接入Switch C;λ 2)市场部通过端口Ethernet 1/0/2接入Switch C;λ 3)数据监测设备连接在Switch C的Ethernet 1/0/3端口上。λ 网络管理员希望通过数据监测设备对研发部和市场部收发的报文进行监控。 使用本地端口镜像功能实现该需求,在Switch C上进行如下配置: 1)端口Ethernet 1/0/1和Ethernet 1/0/2为镜像源端口;λ 2)连接数据监测设备的端口Ethernet 1/0/3为镜像目的端口。λ 配置步骤 配置Switch C: # 创建本地镜像组。

cisco交换机的端口安全配置

【官方提供】【实验文档】【实验0021】【交换机的端口安全配置】 【实验名称】 交换机的端口安全配置。 【实验目的】 掌握交换机的端口安全功能,控制用户的安全接入。 【背景描述】 你是一个公司的网络管理员,公司要求对网络进行严格控制。为了防止公司内部用户的IP 地址冲突,防止公司内部的网络攻击和破坏行为。为每一位员工分配了固定的IP地址,并且限制只允许公司员工主机可以使用网络,不得随意连接其他主机。例如:某员工分配的IP地址是172.16.1.55/24,主机MAC地址是00-06-1B-DE-13-B4。该主机连接在1台2126G 上边。 【技术原理】 交换机端口安全功能,是指针对交换机的端口进行安全属性的配置,从而控制用户的安全接入。交换机端口安全主要有两种类项:一是限制交换机端口的最大连接数,二是针对交换机端口进行MAC地址、IP地址的绑定。 限制交换机端口的最大连接数可以控制交换机端口下连的主机数,并防止用户进行恶意的ARP欺骗。 交换机端口的地址绑定,可以针对IP地址、MAC地址、IP+MAC进行灵活的绑定。可以实现对用户进行严格的控制。保证用户的安全接入和防止常见的内网的网络攻击。如ARP欺骗、IP、MAC地址欺骗,IP地址攻击等。 配置了交换机的端口安全功能后,当实际应用超出配置的要求,将产生一个安全违例,产生安全违例的处理方式有3种: ? protect 当安全地址个数满后,安全端口将丢弃未知名地址(不是该端口的安全地址中的任何一个)的包。 ? restrict 当违例产生时,将发送一个Trap通知。 ? shutdown 当违例产生时,将关闭端口并发送一个Trap通知。 当端口因为违例而被关闭后,在全局配置模式下使用命令errdisable recovery来将接口从错误状态中恢复过来。 【实现功能】 针对交换机的所有端口,配置最大连接数为1,针对PC1主机的接口进行IP+MAC地址绑定。【实验设备】 S2126G交换机(1台),PC(1台)、直连网线(1条)

配置以太网单板的内部端口

配置以太网单板的内部端口 当网元通过以太网板内部端口(即VCTRUNK)将以太网业务传输到SDH侧时,需配置VCTRUNK端口的各种属性,以便配合对端网元的以太网单板,实现以太网业务在SDH网络中的传输。 前提条件 用户具有“网元操作员”及以上的网管用户权限。 已创建以太网单板。 注意事项 注意:错误的配置绑定通道,可能会导致业务中断。 操作步骤 1.在网元管理器中选择以太网单板,在功能树中选择“配置 > 以太网接口管理 > 以太 网接口”。 2.选择“内部端口”。 3.配置内部端口的TAG属性。 a.选择“TAG属性”选项卡。 b.配置内部端口的TAG属性。 c.单击“应用”。 4.配置内部端口的网络属性。 a.选择“网络属性”选项卡。 b.配置内部端口的网络属性。

图1支持QinQ功能的以太网单板的内部端口属性 图2支持MPLS功能的以太网单板的内部端口属性 c.单击“应用”。 5.配置内部端口使用的封装映射协议。 a.选择“封装/映射”选项卡。 b.配置内部端口使用的封装协议及各参数。 说明:传输线路两端的以太网单板的VCTURNK的“映射协议”和协议参数应保 持一致。 c.单击“应用”。 6.配置内部端口的LCAS功能。 a.选择“LCAS”选项卡。

b.设置“LCAS使能”以及LCAS其他参数。 说明:传输线路两端的以太网单板的VCTURNK的“LCAS使能”和LCAS协议参 数应保持一致。 c.单击“应用”。 7.设置端口的绑定通道。 a.选择“绑定通道”选项卡,单击“配置”,出现“绑定通道配置”对话框。 b.在“可配置端口”中选择VCTRUNK端口作为配置端口,在“可选绑定通道”中 选择承载层时隙。单击。 c.单击“确定”,单击“是”。出现“操作结果”对话框,提示操作成功。

H3C各种型号交换机端口镜像配置方法总结

H3C各种型号交换机端口镜像配置方法总结 一、端口镜像概念: Port Mirror(端口镜像)是用于进行网络性能监测。可以这样理解:在端口A 和端口B 之间建立镜像关系,这样,通过端口A 传输的数据将同时复制到端口B ,以便于在端口B 上连接的分析仪或者分析软件进行性能分析或故障判断。 二、端口镜像配置 『环境配置参数』 1. PC1接在交换机E0/1端口,IP地址1.1.1.1/24 2. PC2接在交换机E0/2端口,IP地址2.2.2.2/24 3. E0/24为交换机上行端口 4. Server接在交换机E0/8端口,该端口作为镜像端口 『组网需求』 1. 通过交换机端口镜像的功能使用server对两台pc的业务报文进行监控。 2. 按照镜像的不同方式进行配置: 1) 基于端口的镜像 2) 基于流的镜像 2 数据配置步骤 『端口镜像的数据流程』 基于端口的镜像是把被镜像端口的进出数据报文完全拷贝一份到镜像端口,这样来进行流量

观测或者故障定位。 【3026等交换机镜像】 S2008/S2016/S2026/S2403H/S3026等交换机支持的都是基于端口的镜像,有两种方法: 方法一 1. 配置镜像(观测)端口 [SwitchA]monitor-port e0/8 2. 配置被镜像端口 [SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 方法二 1. 可以一次性定义镜像和被镜像端口 [SwitchA]port mirror Ethernet 0/1 to Ethernet 0/2 observing-port Ethernet 0/8 【8016交换机端口镜像配置】 1. 假设8016交换机镜像端口为E1/0/15,被镜像端口为E1/0/0,设置端口1/0/15为端口镜像的观测端口。 [SwitchA] port monitor ethernet 1/0/15 2. 设置端口1/0/0为被镜像端口,对其输入输出数据都进行镜像。 [SwitchA] port mirroring ethernet 1/0/0 both ethernet 1/0/15

端口聚合及端口安全配置

配置端口聚合提供冗余备份链路 1 实验原理 端口聚合又称链路聚合,是指两台交换机之间在物理上将多个端口连接起来,将多条链路聚合成一条逻辑链路,从而增大链路带宽,解决交换网络中因带宽引起的网络瓶劲问题。多条物理链路之间能够相互冗余备份,其中任意一条链路断开,不会影响其他链路的正常转发数据。 2 实验步骤 (1)交换机A的基本配置 switchA#conf t switchA(config)#vlan 10 switchA(config-vlan)#name sales switchA(config-vlan)#exit switchA(config)#int fa0/5 switchA(config-if)#switchport access vlan 10 switchA(config)#exit switchA#sh vlan id 10 (2)在交换机switchA上配置端口聚合

switchA(config)#int aggregateport 1 switchA(config-if)#switchport mode trunk switchA(config-if)#exit switchA(config)#int range fa0/1-2 switchA(config-if-range)#port-group 1 switchA(config-if-range)#exit switchA#sh aggregatePort 1summary (3)在交换机B上基本配置(同(1)) (4)在交换机switchB上配置端口聚合(同(2))(5)验证测试 验证当交换机之间一条链路断开时,PC1和PC2任能互相通信。 C:\>Ping 192.168.10.30 –t

以太网端口配置命令

一以太网端口配置命令 1.1.1 display interface 【命令】 display interface[ interface_type | interface_type interface_num | interface_name ] 【视图】 所有视图 【参数】 interface_type:端口类型。 interface_num:端口号。 interface_name:端口名,表示方法为interface_name=interface_type interface_num。 参数的具体说明请参见interface命令中的参数说明。 【描述】 display interface命令用来显示端口的配置信息。 在显示端口信息时,如果不指定端口类型和端口号,则显示交换机上所 有的端口信息;如果仅指定端口类型,则显示该类型端口的所有端口信 息;如果同时指定端口类型和端口号,则显示指定的端口信息。 【举例】 # 显示以太网端口Ethernet0/1的配置信息。

S5560-G设备多出口端口镜像配置操作变更

目前设备运行版本号 型号S5560-EI-G,软件版本version 7.1.070, Release 2612P01 镜像性能提升,操作命令有所变更。存在问题,镜像配置不支持反射端口:mirroring-group 1 reflector-port gigabitethernet 1/0/5 正常反射端口配置如下: 利用远程镜像VLAN实现本地镜像支持多个目的端口典型配置举例 1. 组网需求 三个部门A、B、C分别使用GigabitEthernet1/0/1~GigabitEthernet1/0/3端口接入DeviceA,现要求通过镜像功能,使三台数据检测设备ServerA、ServerB、 ServerC都能够对三个部门发送和接收的报文进行镜像。 2. 组网图 图1-5 利用远程镜像VLAN实现本地镜像支持多个目的端口组网图 3. 配置步骤 # 创建远程源镜像组1。

# 将设备上任意未使用的端口(此处以GigabitEthernet1/0/5为例)配置为镜像组1的反射口。 [DeviceA] mirroring-group 1 reflector-port gigabitethernet 1/0/5 # 创建VLAN10作为镜像组1的远程镜像VLAN,并将接入三台数据检测设备的端口加入VLAN10。 [DeviceA] vlan 10 [DeviceA-vlan10] port gigabitethernet 1/0/11 to gigabitethernet 1/0/13 [DeviceA-vlan10] quit # 配置VLAN10作为镜像组1的远程镜像VLAN。 [DeviceA] mirroring-group 1 remote-probe vlan 10 新版本不支持反射端口,用以下办法解决 采用本地镜像+vlan方式实现。具体原理及配置参考下面: 配置方法: 外接交换机 #将端口5、6、7、8、9加入VLAN2 [H3C-vlan2]port gigabitethernet 1/0/5 to port gigabitethernet 1/0/9 #禁止vlan2内的端口学习MAC地址 [H3C-vlan2]undo mac-address mac-learning enable [H3C- gigabitethernet 1/0/5]mac-address max-mac-count 0 #创建本地镜像组 [H3C] mirroring-group 1 local # 为本地镜像组配置源端口和目的端口。 [H3C]mirroring-group 1 mirroring-port gigabitethernet 1/0/1 to gigabitethernet 1/0/3 both [H3C]mirroring-group 1 monitor-port gigabitethernet 1/0/4

端口镜像典型配置举例

端口镜像典型配置举例 1.5.1 本地端口镜像配置举例 1. 组网需求 某公司内部通过交换机实现各部门之间的互连,网络环境描述如下: ●研发部通过端口GigabitEthernet 1/0/1接入Switch C; ●市场部通过端口GigabitEthernet 1/0/2接入Switch C; ●数据监测设备连接在Switch C的GigabitEthernet 1/0/3端口上。 网络管理员希望通过数据监测设备对研发部和市场部收发的报文进行监控。 使用本地端口镜像功能实现该需求,在Switch C上进行如下配置: ●端口GigabitEthernet 1/0/1和GigabitEthernet 1/0/2为镜像源端口; ●连接数据监测设备的端口GigabitEthernet 1/0/3为镜像目的端口。 2. 组网图 图1-3 配置本地端口镜像组网图 3. 配置步骤 配置Switch C: # 创建本地镜像组。

接入交换机常见安全配置

适用场景:1-24口下联P C用户,25口下联二层网管交换机,26口上联汇聚交换机 堆叠环境中,若未指定优先级,则是根据它们的MAC地址(mac小的为主机)来确定谁是主机。优先级为越大越好,范围1-10。出场默认为1。 1、系统时间同步:如果客户有使用 ntp/sntp进行全网统一的时间配置的需求,可在设备上做Ruijie(config)#hostname TSG#5750 //给交换机命名 Ruijie(config)#sntp enable //首先开启 sntp 服务 Ruijie(config)#sntp server 210.72.145.44 //配置服务器IP地址,此为国家授时中心服务器IP 地址 Ruijie(config)#sntp interval 36000 // 配置sntp交互的时间间隔 措施一:限制远程管理源地址 Ruijie(config)#access-list 99 permit host 192.168.1.100 //配置控制列表,严格限定允许ip Ruijie(config)#line vty 0 35 Ruijie(config-line)#access-class 99 in 措施二:限制SNMP管理源地址 Ruijie(config)#access-list 99 permit host 192.168.1.100 //配置控制列表,严格限定允许ip Ruijie(config)#snmp-server community ruijie rw 99 措施三:使用加密管理协议,使用SSH管理,禁用Telnet协议 Ruijie(config)#no enable service telnet-server //禁用telnet管理 Ruijie(config)#enable service ssh-server //启用SSH管理 Ruijie(config)#crypto key generate dsa //设置ssh加密模式

配置基于端口的vlan及实例

1 配置基于Access端口的VLAN 配置基于Access端口的VLAN有两种方法:一种是在VLAN视图下进行配置,另一种是在接口视图/端口组视图/二层聚合接口视图或二层虚拟以太网接口视图下进行配置。 表1-4 配置基于Access端口的VLAN(在VLAN视图下) 表1-5 配置基于Access端口的VLAN(在接口视图/端口组视图下/二层聚合接口视图/二层虚拟以太网接口视图)

●在将Access端口加入到指定VLAN之前,要加入的VLAN必须已经存在。 ●在VLAN视图下向VLAN中添加端口时,只能添加二层以太网端口。● 2 1.4. 3 配置基于Trunk端口的VLAN Trunk端口可以允许多个VLAN通过,只能在接口视图/端口组视图/二层聚合接口视图或二层虚拟以太网接口视图下进行配置。 表1-6 配置基于Trunk端口的VLAN

●Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再设 置为其它类型端口。例如:Trunk端口不能直接被设置为Hybrid端口,只能先 设为Access端口,再设置为Hybrid端口。 ●配置缺省VLAN后,必须使用port trunk permit vlan命令配置允许缺省VLAN 的报文通过,出接口才能转发缺省VLAN的报文。 3 1.4. 4 配置基于Hybrid端口的VLAN Hybrid端口可以允许多个VLAN通过,只能在接口视图/端口组视图/二层聚合接口视图或二层虚拟以太网接口视图下进行配置。 表1-7 配置基于Hybrid端口的VLAN

●Trunk端口和Hybrid端口之间不能直接切换,只能先设为Access端口,再设 置为其它类型端口。例如:Trunk端口不能直接被设置为Hybrid端口,只能先 设为Access端口,再设置为Hybrid端口。 ●在设置允许指定的VLAN通过Hybrid端口之前,允许通过的VLAN必须已经存 在。 ●配置缺省VLAN后,必须使用port hybrid vlan命令配置允许缺省VLAN的报 文通过,出接口才能转发缺省VLAN的报文。 4 1.4. 5 基于端口的VLAN典型配置举例 1. 组网需求 ●Host A和Host C属于部门A,但是通过不同的设备接入公司网络;Host B和 Host D属于部门B,也通过不同的设备接入公司网络。 ●为了通信的安全性,也为了避免广播报文泛滥,公司网络中使用VLAN技术来 隔离部门间的二层流量。其中部门A使用VLAN 100,部门B使用VLAN 200。 ●现要求不管是否使用相同的设备接入公司网络,同一VLAN内的主机能够互 通。即Host A和Host C能够互通,Host B和Host D能够互通。 2. 组网图 图1-6 基于端口的VLAN组网图 3. 配置步骤 (1)配置Device A # 创建VLAN 100,并将Ethernet1/1加入VLAN 100。