RT809F使用教程_IBM笔记本解密方法

RT809F使用教程——IBM笔记本解密方法

https://www.360docs.net/doc/1f14669177.html,爱修网,助力你的事业

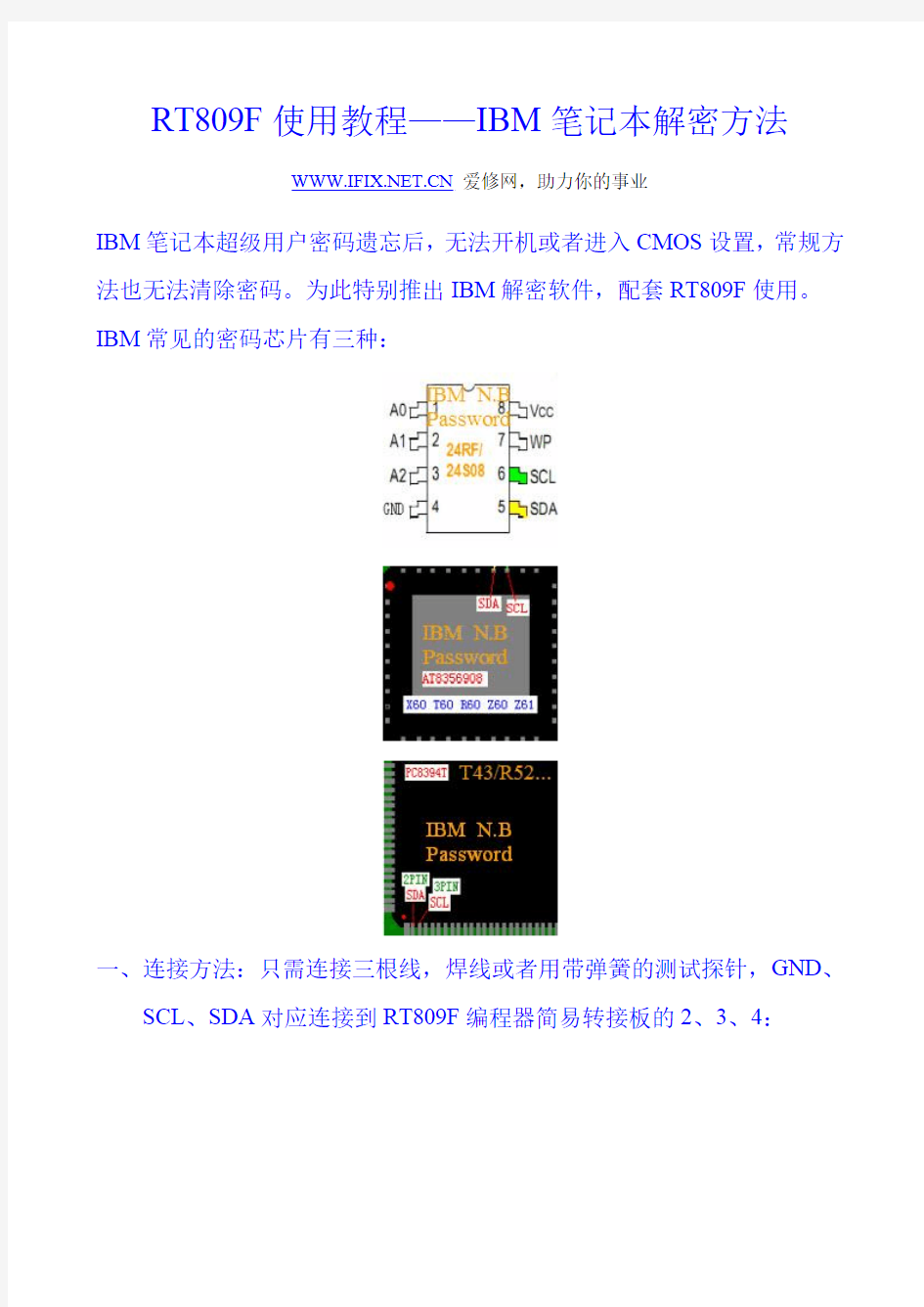

IBM笔记本超级用户密码遗忘后,无法开机或者进入CMOS设置,常规方法也无法清除密码。为此特别推出IBM解密软件,配套RT809F使用。IBM常见的密码芯片有三种:

一、连接方法:只需连接三根线,焊线或者用带弹簧的测试探针,GND、

SCL、SDA对应连接到RT809F编程器简易转接板的2、3、4:

给本本上电开机,选择IBM_PASS #ISP:

二、先备份密码芯片,请点击“读取”:

完成后保存为:IBMxxx有密码.bin

三、接下来清除密码,这一步很简单,直接点击“清除密码”

照着提示操作:断电后取下CMOS电池,给主板电容放电后重新开机,已经不需要输入密码了。

有时间,再读出来保存为:IBMxxx无密码.bin备用。

四、如果清除不了密码或者原机的密码文件有问题,可以找同机型的无密码的文件写入,方法如下:

如何给word文档加密和解密

如何给WORD文档加密 如果Word文档不希望别人随便查看,可以通过添加打开密码来实现(当然这并不是绝对安全的)。为Word文档添加密码,给Word文档加密主要有以下几个方法: 文件加密文件菜单设置: 如果您使用的是Office word2003: 方法一: 启动Word2003(其他版本操作相似,下同),打开需要加密的文档,执行“工具→选项”命令;如下图 2、在弹出的“选项”中,选择“安全性”,然后在“打开文件时的密码”后面输入密码(一定要牢记密码哦);如下图

3、单击确定按钮后会再次提示你确认密码;再次输入刚才的密码,然后确定,加密即可成功(注意:经过加密设置后,以后需要打开该文档时,需要输入正确的密码,否则文档不能打开)。如下图

方法二:在对新建文档进行“保存”或对原有文档进行“另存为”操作时,打开“另存为”对话框。单击工具栏上的“工具”按钮,在随后弹出的下拉列表中,选“安全选项”,打开“安全选项”对话框,在“打开文件时的密码”右侧的方框中输入密码,按下确定按钮,再确认输入一次密码,确定退出,然后保存当前文档即可。 如果您使用的是Office word2007 Office Word2007无论是在界面上,还是操作上,以我们用习惯了的Word2003不大一样了。Word2007就也有有两种方法可以实现: 方法一: 1、打开文档,同样“Office按钮”,然后选择“另存为”,然后在保存文档副本中选择“Word文档”;如下图

2、在“另存为”对话框中单击下面的“工具”按钮,在下拉菜单中选择“常规选项”;如下图

3、在弹出的“常规选项”对话框中可以任意给Word文档加密。如下图

联想笔记本键盘拆卸图解

联想笔记本键盘拆卸图解 联想笔记本键盘拆卸图解 首先观察一下键盘正面,键盘靠一个弧形的卡口卡在掌托上的。如图 键盘左手面

在桌上找一块大空地,周围不要放水或者其他饮料哦,将本本翻过来,找到如图所示的4颗3号螺丝

卸完4颗螺钉后,将笔记本放正,用左手将键盘向屏幕方向推,直到看到键盘下面的卡口出现,如图

然后右手用小起子将键盘轻轻撬起来。

本站(LAVA电脑维修部)补述:部分笔记本拆卸方法不需要如此大动干戈,按照以上的做法,往往会让本本的键盘多少有些变形;其实键盘是被触摸屏压着的,触摸屏下方底部就是平常对着我们的那一面,背面靠最前沿有一排小镙丝,正常情况下这些镙丝是隐藏在小黑胶片下面的,大约有四个左右,揭开小黑片后把镙丝取下,触摸屏下就很直观的可以看到无线网卡等内部器件!键盘也自然拿起来了~,祝各位好运~~~ 笔记本电脑按键不灵光的处理与拆卸图解在许多用户的眼里,键盘一直被视作非常精密的部件,因此当出现使用不当导致键盘松散,或者使用时间长了键盘底下有杂物要进行整理的时候,或者意外情况造成键盘松落(前几天就有一个网友的键盘被他的儿子给扳掉了几个键,弄得不知所措)很多用户可能会觉得束手无策,事实上我们大可不必惊慌,我们自己稍加研究就可以搞定,更不必送到维修公司去白花无谓的费用。以下内容就以图例说明如何拆解、组装和清理键盘。 站长就以手头上的A31P的键盘为例。下图是键盘右下角的右方向键盘和右翻页浏览键。 首先我们得把键帽取下来,方法很简单,稍用力向斜着自己的方向一扳就可以了,不过情况可能会出现两种结果,一个就是连按钮的支架一起扳出来,一个就是仅仅扳出了键帽。下图

芯片解密方法概述

芯片解密方法概述 芯片解密(IC解密),又称为单片机解密,就是通过一定的设备和方法,直接得到加密单片机中的烧写文件,可以自己复制烧写芯片或反汇编后自己参考研究。 目前芯片解密有两种方法,一种是以软件为主,称为非侵入型攻击,要借助一些软件,如类似编程器的自制设备,这种方法不破坏母片(解密后芯片处于不加密状态);还有一种是以硬件为主,辅助软件,称为侵入型攻击,这种方法需要剥开母片(开盖或叫开封,decapsulation),然后做电路修改(通常称FIB:focused ion beam),这种破坏芯片外形结构和芯片管芯线路只影响加密功能,不改变芯片本身功能。 单片机解密常用方法 单片机(MCU)一般都有内部ROM/EEPROM/FLASH供用户存放程序。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就是所谓单片机加密或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 目前,单片机解密主要有四种技术,分别是: 一、软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C51系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 目前在其他加密方法的基础上,可以研究出一些设备,配合一定的软件,来做软件攻击。 近期国内出现了了一种51单片机解密设备,这种解密器主要针对SyncMos. Winbond,在生产工艺上的漏洞,利用某些编程器定位插字节,通过一定的方法查找芯片中是否有连续空位,也就是说查找芯片中连续的FF FF字节,插入的字节能够执行把片内的程序送到片外的指令,然后用解密的设备进行截获,这样芯片内部的程序就被解密完成了。 二、电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。 目前RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。

联想笔记本拆卸现用图解

联想笔记本拆卸图解 ThinkPad T系列可以说是时下商务机型中最具代表色的、最受商务人士好评的机型。虽然在联想收购IBM PC业务之后,推出的几款ThinkPad在一些细节、应用软件等方面已经同之前有所差异,但在外观上的改变一直都不大,因此仍然受到不少小黑FANS的爱戴。今年ThinkPad T系列最受关注的当然是采用Napa平台的T60系列。 目前ThinkPad T60系列价格日趋平易(最低配的水货机型价格已经跌至8600元),而随着今年一些超高性价比的学生机的上市,更是吸引了很多用户的购买欲。 但是,相信大家已经知道,早先关于一批T60主板出现“飞线”,让很多用户对ThinkPad的质量质疑;另外,一些已经购机的用户对自己的机器也不是很了解,所以有些升级,比如升级存,都无法自己完成,所以现在我们特意拿出一台T60-CB5来做一次完全拆机,并将全部过程和详细的步骤拍成图片并配以文字。相信看了下面的文章会排除所有疑问,甚至可以完全可以轻轻松松的拆装一台T60了。 各种长短不一的螺丝

上图把机器上拆下来的一些主要螺丝列了出来了,总共52个,9种类型的螺丝,不算多也不算少,主要每种螺丝都很相似,稍有不慎就有可能造成装不上或者最后多出来几个……不过仔细看完我们这篇文章然后按照我们的分类方法来区分螺丝还是非常简单的,主要心细就可以了。 笔记本底部特写 看到那么多的螺丝不用害怕,我们在下面会详细地列出那个螺丝是在那里拆下来的。上图即是笔记本背面螺丝的大概分布。 拆解,首先先把电池拆下来:

再来卸掌托看图上面的标志,卸有同样的标志四个螺丝就可以了 拧下另外的螺丝后,就可以成功地把掌托卸下来了

(完整版)单片机解密方法简单介绍(破解)

单片机解密方法简单介绍 下面是单片机解密的常用几种方法,我们做一下简单介绍: 1:软解密技术,就是通过软件找出单片机的设计缺陷,将内部OTP/falsh ROM 或eeprom代码读出,但这种方法并不是最理想的,因为他的研究时间太长。同一系列的单片机都不是颗颗一样。下面再教你如何破解51单片机。 2:探针技术,和FIB技术解密,是一个很流行的一种方法,但是要一定的成本。首先将单片机的C onfig.(配置文件)用烧写器保存起来,用在文件做出来后手工补回去之用。再用硝酸熔去掉封装,在显微镜下用微形探针试探。得出结果后在显微镜拍成图片用FIB连接或切割加工完成。也有不用FIB用探针就能用编程器将程序读出。 3:紫外线光技术,是一个非常流行的一种方法,也是最简单的一种时间快、像我们一样只要30至1 20分钟出文件、成本非常低样片成本就行。首先将单片机的Config.(配置文件)用烧写器保存起来,再用硝酸熔去掉封装,在显微镜下用不透光的物体盖住OTP/falsh ROM 或eeprom处,紫外线照在加密位上10到120分钟,加密位由0变为1就能用编程器将程序读出。(不过他有个缺陷,不是对每颗OT P/falsh都有效) 有了以上的了解解密手段,我们开始从最简的紫外光技术,对付它: EMC单片机用紫外光有那一些问题出现呢?:OTP ROM 的地址(Address:0080H to 008FH) or (Address:0280h to 028FH) 即:EMC的指令的第9位由0变为1。因为它的加密位在于第9位,所以会影响数据。说明一下指令格式:"0110 bbb rrrrrrr" 这条指令JBC 0x13,2最头痛,2是B,0X13是R。如果数据由0变为1后:"0111 bbb rrrrrrr"变成JBS 0x13,2头痛啊,见议在80H到8FH 和280H到28FH多用这条指令。或用"润飞RF-2148"烧录,将IC的 CheckSum变为0000让解密者不知道内部的CheckSum值是多少。因为EMC的烧器会将这个Che ckSum值加上去,即讲给解密者内部CheckSum值是多少。RF-2148烧录器不过有点慢。刚才讲的是普通级的153,156,447,451,458等,但是N级即工业级的加密位在0,1,2位:0000000000XXX,X XX是加密位,见议在80H到8FH和280H到28FH用RETL @0x?? 这条指令,他的格式为:11100 rrrrrrrr。硬件方面加密看下面。 CYPRESS单片机用紫外光有那一些问题出现呢?:常见型号有63001、63723、、、影响数据出现

联想V360笔记本拆机攻略

V360 Overview 概述 Top View 俯视图 数字描述数字描述 1 Webcam 摄像头 6 Microphone 麦克风 2 LCD Panel 液晶屏7 LED indicators LED 灯 3 One-Button Recovery 一键恢复按8 Touchpad buttons 触摸板按钮 钮 4 Power Button 电源按钮9 Touchpad 触摸板 5 Keyboard 键盘10 Fingerprint sensor 指纹识别器Left View 左视图

数字描述数字描述 1 Ethernet Jack 3 USB Port 以太网插孔USB 接口 2 Multi-Card Reader Port 4 Hybrid graphics switch 读卡器动态显卡切换按钮Right View 右视图

数字描述数字描述 1 Wireless LAN on/off switch 5 HDMI jack 无线网络开关HDMI 接口 2 Microphone jack 6 USB Port 外置麦克风接口USB 接口 3 Headphone jack 7 VGA Port 外置耳机接口VGA 接口 4 USB Port 8 DC-In Jack USB 接口 电源接口 9 eSATA port 10 Kensington lock slot eSATA 接口 锁扣Bottom View 底视图 数字描述数字描述 1 Battery lock/unlock latch 4 DIMM cover 电池锁扣内存盖板 2 Battery 电池 5 Speakers 音箱 3 Battery release latch 6 HDD/wireless cover 电池锁扣硬盘/ 无线盖板

ThinkPad笔记本电脑键盘拆解与清理

在许多用户的眼里,键盘一直被视作非常精密的部件,因此当出现使用不当导致键盘松散,或者使用时间长了键盘底下有杂物要进行整理的时候,或者意外情况造成键盘松落(前几天就有一个网友的键盘被他的儿子给扳掉了几个键,弄得不知所措)很多用户可能会觉得束手无策,事实上我们大可不必惊慌,我们自己稍加研究就可以搞定,更不必送到维修公司去白花无谓的费用。以下内容就以图例说明如何拆解、组装和清理键盘。 就以手头上的A31P的键盘为例。下图是键盘右下角的右方向键盘和右翻页浏览键。 首先我们得把键帽取下来,方法很简单,稍用力向斜着自己的方向一扳就可以了,不过情况可能会出现两种结果,一个就是连按钮的支架一起扳出来,一个就是仅仅扳出了键帽。下图就是仅仅扳出键帽,而图4则是连支架一起扳出来了。这都不要紧,装回去就是了。那么怎么装回去呢?

如果是整个按钮连支架一起扳出来,把按钮反过来,我们会看到这样的情况。右边那个突出的就是贴在键盘下方的部分,我们称之为底架吧;而白色(连中间黑色部分)的部分则是一个“叉”型的支架,我们称之为“中支架”吧。如图,底架可以往右和两边扳开取出来,而中支架则因为是卡在键帽上的,可以用螺丝刀挑出来,小心点就是了,最好不要在角上挑,否则容易弄坏,这就麻烦大了。

下图就是连支架一起整个扳出来的键盘,可以上面的电路和导电橡胶。平时如果有觉得键盘按键不灵光的时候,就有可能是导电橡胶老化或者下面有灰尘之类的东西影响了它的性能,这时就可以把导电橡胶轻轻往上取出来,用无水酒精抹一下下面进行清理;或者有其它杂物也可以进行清理。大家留意看一下,两个按钮有底座有什么不同?就是突出部分的方向不同,这关系到后面如何装回去。

IC芯片解密

IC芯片解密 IC芯片解密、单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就叫单片机加密或芯片加密。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫芯片解密。 ic芯片解密、单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就叫单片机加密或芯片加密。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫芯片解密。 ic芯片解密又叫单片机解密,单片机破解,芯片破解,IC解密,但是这严格说来这几种称呼都不科学,但已经成了习惯叫法,我们把CPLD解密,DSP解密都习惯称为芯片解密。单片机只是能装载程序芯片的其中一个类。能烧录程序并能加密的芯片还有DSP,CPLD,PLD,AVR,ARM等。也有专门设计有加密算法用于专业加密的芯片或设计验证厂家代码工作等功能芯片,该类芯片业能实现防止电子产品复制的目的。 1.目前芯片解密方法主要如下: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 目前在其他加密方法的基础上,可以研究出一些设备,配合一定的软件,来做软件攻击。 近期国内出现了了一种51芯片解密设备(成都一位高手搞出来的),这种解密器主要针

笔记本拆机图解 经典

IBM笔记本拆机图解 仔细研究了一下R32、R40、T30的拆机手册,发现其结构与T23大同小异,只在细节部分有所不同,至于T20~22,与T23本是同根生,只有风扇主板CPU与T23不同,基本可完全借鉴本拆机过程。 对于R30、31,手头没有相应的拆机手册,不敢妄下结论,不过既然R32与T23结构相似,与R32同族的R30、31也应该差不多。 至于T40系列、R50系列与X系列,则在设计思路上与T23完全没有共同点。 A2x系列内置有软驱,A3x系列内置两个U2K,设计理念均与T23有较大差异,也不能借鉴。 首先搞定不需要工具就可以拆下的部分: 电池和光驱: 电池就不说了,T23的U2K光驱支持热插拔,不管你现在是开着机还是关着机,只要拨动光驱面板右下角的小开关就会跳出一个手柄,拉这个手柄,光驱就跟着出来了。 当然你要是想继续的话,还是把机器关了比较好 T30、R3x、R40此步骤相同,对于R40e,由于没有弹出手柄,移除光驱需在卸下键盘之后进行 然后把机器翻过来,拧下内存盖和网卡盖,分别由1颗螺丝固定。 拧下这两个盖子后,图片如下: 为以后方便,将底部可见的螺丝全部编号如下。 注意,10、11、12三颗螺丝是藏在黑色塑料片底下的。我是用缝衣针把塑料片挑起来然后粘到一卷两面胶上的。 R3x、R40、T30螺丝位置可能有不同,没拆过,对不起。在此只能说可能不同,不能指出哪里不同,请原谅。 T20~22则只在CDC插槽部分有不同,在那里只有1颗螺丝固定键盘,而少了一颗螺丝固定掌托。即只存在6号螺丝,不存在7号螺丝

在以上步骤中,可以把两条内存先拿下来保存好。至于miniPCI设备和CDC网卡暂且搁置不管。 键盘 拧下5号、6号螺丝,注意6号螺丝是在CDC网卡上面的。 然后用手指顶电池接口下方的金属片(其实是鼠标键背面),从正面掀开键盘。 对于T30、R3x、R40,键盘是使用软线连接,与T2x不同。先掀起键盘,再拔下软线。 硬盘 用一枚1元硬币拧下8号螺丝,把上盖打开一个小角度,水平抽出硬盘

联想笔记本的拆解与维修

联想E260拆解 联想电脑作为国内同行的老大,在笔记本方面的成绩也绝不含糊。虽然基本上都是从不同的厂商ODM而来的机器,外观和造型没有多大自己统一的特色,但是部分机型与其衍生机种之间的衔接做的还不错,基本保持了一致的风格。 长期以来,国产笔记本一直以低价营造高配置价格比来取胜,E255一直就是联想主攻中低端迅弛平台的利器。提供一个性价比较高的迅驰平台。相对而言,国产笔记本缺乏自身特色,但是经过相当时间的积累,在外观设计,人性化功能和整体表现等方面,都有了一些改进。 作为E255的升级版,E260外观模具与E255相差不大,只是部分其中很小一部分做了改动。我们拿到的E260仍然是基于迅驰平台的机器,机身上也还贴着迅弛的蝴蝶标,也许上市的时候会取消Intel网卡,用上基于国标WAPI的无线网卡。 前两天从IT168拿到了E260的工程样机,经过这几天的试玩,对E260有了一些感受。借这个机会我把它Share出来,与您一起分享。 一、整体印象和外观感受 第一眼看到E260的时候我以为还是E255,在没有打开LCD的时候,从正面看E260和E255并没有任何区别。E260仍然采用去年最流行的黑白配色,稳重而不失时尚,精致大气,品质感十足。顶盖上只有一个lenovo的标识、一个三角的金属片、三个指示灯,再也没有多余的装饰。

我觉得搭扣旁边的这个小小的三角的金属片修饰的到是确到好处,渐渐的我们大家也都熟悉了“lenovo”,虽然联想刚开始换标的听起来有的别扭。从底部看起来与原来的E255也并无二致。硬盘、内存和无线网卡的拆卸非常方便,处理器也可以很容易的更换,不需要太烦琐的从键盘这边拆卸,只要拧开底部盖板上的四颗螺丝就可以接触散热器了。 电池部分采用双明搭扣设计,电池固定得还算比较好。从底面来看,我觉得联想E260并和E255的布局没有什么区别,这也是同种机型衍生机种的必然。底部设计了太多的螺丝,明显的螺丝就足足有30颗之多。在笔者拆解过的几十台机器中,E260底部的螺丝钉数量绝对名列前茅。底座下面的撑角,比较好。宽高的底座设计,也许是由发热量比较高的几个部件集中在一起,造成了散热困难不得已而为之。 底部整体设计的并不整洁,给人一种凌乱的感觉。六个橡胶垫,把机身支撑得还比较稳定。但是电池模块与机身咬合的不太紧密,容易让人产生E260就是松跨跨的感觉。

MCU破解解密

单片机解密 单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就叫单片机加密。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫单片机解密。 单片机解密又叫单片机破解,芯片解密,IC解密,但是这严格说来这几种称呼都不科学,但已经成了习惯叫法,我们把CPLD解密,DSP解密都习惯称为单片机解密。单片机只是能装载程序芯片的其中一个类。能烧录程序并能加密的芯片还有DS P,CPLD,PLD,AVR,ARM等。当然具存储功能的存储器芯片也能加密,比如D S2401 DS2501 AT88S0104 DM2602 AT88SC0104D等,当中也有专门设计有加密算法用于专业加密的芯片或设计验证厂家代码工作等功能芯片,该类芯片业能实现防止电子产品复制的目的。 1.目前单片机解密方法主要如下: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C 系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 目前在其他加密方法的基础上,可以研究出一些设备,配合一定的软件,来做软件攻击。 近期国内出现了了一种51单片机解密设备(成都一位高手搞出来的),这种解密器主要针对SyncMos. Winbond,在生产工艺上的漏洞,利用某些编程器定位插字节,通过一定的方法查找芯片中是否有连续空位,也就是说查找芯片中连续的FF FF字节,插入的字节能够执行把片内的程序送到片外的指令,然后用解密的设备进行截获,这样芯片内部的程序就被解密完成了。 (2)电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。 目前RF编程器可以直接读出老的型号的加密MCU中的程序,就是采用这个原理。 (3)过错产生技术

联想笔记本Idearpad y510拆机攻略

联想Y510拆机攻略 联想Y-510是2008年产的的一款笔记本,整体性能在当年看还算不错,外观大气,机体皮实,但坑爹的地方是整机结构设计缺陷,显示器过于厚重,且显示器与主机仅靠一不靠谱的合金屏轴连接,使用时间一长,屏轴就开始磨损断裂。 机主的本本就就是带着这与生俱来无法逆转无可救药的先天性颈椎残疾症于购机两年后步入老年高危期的,开始它是咔咔咔的响,就像老年人缺钙的骨骼一样,要提出退休申请,想退修,国家养老金发放年龄都计划推迟到55周岁(女性)了,你才干两年就罢工,忍着!但,强扭的瓜不甜,事实证明,先天性疾病往往具有突发性,杯具终于还是发生了,那天寡人一开机感觉还挺顺,但还想到掀到80度时就遇到阻力了,想也没想强推,就像城管拆迁队一样不叨叨,结果,出事了,出大事了,“啪”的一声本本的脖子就被拧断了,屏幕直接倒了在桌面上,震惊、愤怒、悲哀,坑爹的联想啊,哥可是冲着支持国货的名头去买的,出师未捷身先死,长使英雄泪满襟,我至亲至爱的本本那…… 废话少说,自己动手换屏轴,网上订货,淘宝价32元三天送上家门,自备工具:十字口螺丝刀一把(几mm未知,试一试吧)、刻刀一把、小吸铁石一块(大有用处),另备白纸一张、笔一支(对于一个非专业人士来说用纸笔纪录下自己的每步操作以备还原参

考是最专业的做法了)。上攻略: 第一步,准备。工欲善其事,必先利其器。找张空桌子或床铺等施展空间大又坐着舒服的地方,最好周围方圆两米范围内无杂物,以免螺钉掉地上找不到,备好工具,拿出纸笔,调好光线,准备开工。 第二步,观察。毛主席说过不打无准备之仗。先仔细观察下自己的本本,看哪儿有螺钉孔,哪儿可能有暗扣,先先拆哪后拆哪…正确的顺序是先后机盖,再前机板,次显示屏。观察筹划好了,就拿出纸笔照着后机样式画下它的简易平面图,关键是注明螺钉孔位,下面拆机时,每拆一块就画一图,把拧下的螺钉直接放在图纸对应位臵上,做个有心人。 第三步,拆后机盖。卸下电池,用螺丝刀逐个拧下各螺钉,有的螺孔较深,螺钉不好取出,这时就用到吸铁石了,把小吸铁石直接吸到螺丝刀上,就不怕它不出洞了,把拧下的螺钉放于图纸对应位臵上。需注意的是,后机板左下角的盖板是暗扣,应用刻刀或铁尺沿缝隙撬开,要把握好力度和角度,盖板下边角有一暗钉,拧下。

word解密多种方法

方法一: 今天有一朋友从网上下载了一个Word文档,可是打开该Word文档发现无法修改、查找、编辑,更可恶的是都不能选中Word文档中的内容。其实这是由于该Word文档被文档保护了的原因,解决方法请接着往下看。 1、右击该Word文档→打开方式→写字板,相关截图如下所示: 2、点击写字板中的文件菜单→另存为→文件类型选择为RTF文档,然后取个文件名,保存即可(注意:保存的时候不要忘记把文件名名后面的.doc去掉),相关截图如下所示: 3、然后再用Word软件打开该文件就可以进行正常的编辑操作了 4、最后再将你编辑好的文档再另存为Word文档即可 说明:其实在上面第一步中,如果文档用写字板打开后能够进行编辑的话,可以直接将里面的内容复制出来就可以了。 方法二:(简单有效) 启动word文档,新建一个空白文档,执行“插入文件”命令,打开“插入文件”对话框,定位到需要解除保护的文档所在的文件夹,选中该文档,单击“插入”按钮,将加密保护的文档插入到新文档中,文档保护会被自动撤销。 方法三: 打开文档后,将其另存为XML文件,然后用UltraEdit(或者EditPlus,下载华军里搜索一下就行了)这个编辑软件打开刚刚存储的XLM文件,查找

单片机芯片解密的一般过程

单片机芯片解密的一般过程 侵入型攻击的第一步是揭去芯片封装(简称开盖有时候称开封,英文为DECAP,decapsulation)。有两种方法可以达到这一目的:第一种是完全溶解掉芯片封装,暴露金属连线。第二种是只移掉硅核上面的塑料封装。第一种方法需要将芯片绑定到测试夹具上,借助绑定台来操作。第二种方法除了需要具备攻击者一定的知识和必要的技能外,还需要个人的智慧和耐心,但操作起来相对比较方便。芯片上面的塑料可以用小刀揭开,芯片周围的环氧树脂可以用浓硝酸腐蚀掉。热的浓硝酸会溶解掉芯片封装而不会影响芯片及连线。该过程一般在非常干燥的条件下进行,因为水的存在可能会侵蚀已暴露的铝线连接(这就可能造成解密失败)。接着在超声池里先用丙酮清洗该芯片以除去残余 硝酸,然后用清水清洗以除去盐分并干燥。没有超声池,一般就跳过这一步。这种情况下,芯片表面会有点脏,但是不太影响紫外光对芯片的操作效果。 最后一步是寻找保护熔丝的位置并将保护熔丝暴露在紫外光下。一般用一台放大倍数至少100倍的显微镜,从编程电压输入脚的连线跟踪进去,来寻找保护熔丝。若没有显微镜,则采用将芯片的不同部分暴露到紫外光下并观察结果的方式进行简单的搜索。操作时应用不透明的纸片覆盖芯片以保护程序存储器不被紫外光擦除。将保护熔丝暴露在紫外光下5~10分钟就能破坏掉保护位的保护作用,之后,使用简单的编程器就可直接读出程序存储器的内容。 对于使用了防护层来保护EEPROM单元的单片机来说,使用紫外光复位保护电路是不可行的。对于这种类型的单片机,一般使用微探针技术来读取存储器内容。在芯片封装打开后,将芯片置于显微镜下就能够很容易的找到从存储器连到电路其它部分的数据总线。由于某种原因,芯片锁定位在编程模式下并不锁定对存储器的访问。利用这一缺陷将探针放在数据线的上面就能读

联想笔记本拆机过程

前言 联想旭日150笔记本是联想近期推出的一款低价位15寸笔记本,采用了Intel 855GME芯片组、Intel Celeron M 1.40 GHz处理器和30G富士通硬盘,其整体性能并不逊色与采用同频率迅驰处理器的产品,反而在功耗和发热量上具有一定的优势(详细评测请浏览本站《首测!6999元的联想旭日150笔记本》一文),并且仅为6999元的售价使其成为了一款性价比极高的15寸型笔记本。 今天我们就是要给大家深入的分析一下这款高性价比的联想旭日150笔记本是如何设计的,内部构造和用料如何。 联想旭日150笔记本 Step 1拆解键盘1 当然,拆机的第一步还是取下电池,然后我们可以取下键盘上方的长条形上盖和键盘。联想旭日150键盘上方的长条形盖板没有螺丝固定,完全依靠卡扣锁紧。轻轻翘开边缘,慢慢的将卡扣一个个退出来,需要注意的是,最后需要将盖板向左轻轻推一下才能拿下来。另外,一般超薄的机器都会使用螺丝来紧固,但是对于比较大的机器到是用和不用差不多,因为机器有足够空间允许从内部加固。如果是超薄的则不行,它就需要从下用一颗螺丝来直接固定,这样也可以减少螺丝的使用,从而也可以减轻质量。

拆解键盘1 拆解键盘1Step 2 拆解键盘2

拆下盖板后,就可以轻松的取下键盘了。键盘的上下方均有卡扣,而且还有两个螺丝固定,将螺丝拧下后向屏幕方向轻轻推动,键盘下方的卡扣就会脱出,然后将键盘与主板的接口断开就可以取下键盘了。 拆下盖板后

拿下键盘 将键盘与主板的接口断开就可以取下键盘

键盘 Step 3 机身构造1 这时,机身内的大致构造就展现在我们眼前了,开关键、无线网卡槽和CPU上方的保护板拆掉螺丝后可以取下。

如何给word文档加密和解密(仅供参考)精品

【关键字】情况、方法、文件、快速、执行、安全、需要、方式、关系、设置、保护、支持、实现 如何给WORD文档加密 如果Word文档不希望别人随便查看,可以通过添加打开密码来实现(当然这并不是绝对安全的)。为Word文档添加密码,给Word文档加密主要有以下几个方法: 文件加密文件菜单设置: 如果您使用的是Office word2003: 方法一: 启动Word2003(其他版本操作相似,下同),打开需要加密的文档,执行“工具→选项”命令;如下图 2、在弹出的“选项”中,选择“安全性”,然后在“打开文件时的密码”后面输入密码(一定要牢记密码哦);如下图 3、单击确定按钮后会再次提示你确认密码;再次输入刚才的密码,然后确定,加密即可成功(注意:经过加密设置后,以后需要打开该文档时,需要输入正确的密码,否则文档不能打开)。如下图 方法二:在对新建文档进行“保存”或对原有文档进行“另存为”操作时,打开“另存为”对话框。单击工具栏上的“工具”按钮,在随后弹出的下拉列表中,选“安全选项”,打开“安全选项”对话框,在“打开文件时的密码”右侧的方框中输入密码,按下确定按钮,再确认输入一次密码,确定退出,然后保存当前文档即可。 如果您使用的是Office word2007 Office Word2007无论是在界面上,还是操作上,以我们用习惯了的Word2003不大一样了。Word2007就也有有两种方法可以实现: 方法一: 1、打开文档,同样“Office按钮”,然后选择“另存为”,然后在保存文档副本中选择“Word文档”;如下图 2、在“另存为”对话框中单击下面的“工具”按钮,在下拉菜单中选择“常规选项”;如下图 3、在弹出的“常规选项”对话框中可以任意给Word文档加密。如下图 方法二: 1、打开文档,单击Office按钮,选择“准备”,在弹出菜单中选择“加密文档”;如下图 2、此时,会弹出一个“加密文档”的对话框,“对此文件的内容进行加密”,输入你想加入的密码即可,然后将设置好密码的文档保存起来即可。如下图注意: ①对文档启动强制保护后,如果试图对文档进行编辑操作时,在状态栏会出现“不允许修改,因为此文档已经锁定”的提示。 ②如果需要解除锁定,请执行“工具→取消文档保护”命令,输入正确的密码,确定即可。

单片机破解的常用方法及应对策略

单片机破解的常用方法及应对策略 1引言 单片机(Microcontroller)一般都有内部ROM/EEPROM/FLASH供用户存放程序。为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序。如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,这就是所谓拷贝保护或者说锁定功能。事实上,这样的保护措施很脆弱,很容易被破解。单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序。因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 2单片机攻击技术 目前,攻击单片机主要有四种技术,分别是: (1)软件攻击 该技术通常使用处理器通信接口并利用协议、加密算法或这些算法中的安全漏洞来进行攻击。软件攻击取得成功的一个典型事例是对早期ATMELAT89C系列单片机的攻击。攻击者利用了该系列单片机擦除操作时序设计上的漏洞,使用自编程序在擦除加密锁定位后,停止下一步擦除片内程序存储器数据

的操作,从而使加过密的单片机变成没加密的单片机,然后利用编程器读出片内程序。 (2)电子探测攻击 该技术通常以高时间分辨率来监控处理器在正常操作时所有电源和接口连接的模拟特性,并通过监控它的电磁辐射特性来实施攻击。因为单片机是一个活动的电子器件,当它执行不同的指令时,对应的电源功率消耗也相应变化。这样通过使用特殊的电子测量仪器和数学统计方法分析和检测这些变化,即可获取单片机中的特定关键信息。 (3)过错产生技术 该技术使用异常工作条件来使处理器出错,然后提供额外的访问来进行攻击。使用最广泛的过错产生攻击手段包括电压冲击和时钟冲击。低电压和高电压攻击可用来禁止保护电路工作或强制处理器执行错误操作。时钟瞬态跳变也许会复位保护电路而不会破坏受保护信息。电源和时钟瞬态跳变可以在某些处理器中影响单条指令的解码和执行。 (4)探针技术 该技术是直接暴露芯片内部连线,然后观察、操控、干扰单片机以达到攻击目的。 为了方便起见,人们将以上四种攻击技术分成两类,一类是侵入型攻击(物理攻击),这类攻击需要破坏封装,然后借助半导体测试设备、显微镜和微定位器,在专门的实验室花上几小时甚至几周时间才能完成。所有的微探针技术都属于侵入型攻击。另外三种方法属于非侵入型攻击,被攻击的单片机不会被物理损

如何破解Word密码保护

如何破解word文档密码 Word软件提供的文档保护功能在一定程度上确保了文件的安全,但是如果有一天自己忘记了当初设置的保护文档密码,该怎么办呢?下面小编将给大家讲解一下Word文档密码的破解方法。 方法/步骤 生成保护文档。首先创建一个Word文档,并在其中输入一些内容来做为保护的对像。文件的内容需要根据实际情况来确定,在此只是为了演示用。

选择“审阅”栏目下的“保护文档”,在其下拉列表中选择“限制格式和编辑”。该菜单的功能是“通过设置密码,防止未经授权对文件的内容和格式进行编辑”。 在打开的对话框中勾选“限定对选定的样式设置格式”,然后点击“设置”按钮,在弹出的窗口中勾选“限定对选定的样式设置格式”,并全选列表框中的所

有选项。 勾选“仅允许在文档中进行此类编辑”,在下拉列表中选择“不允许任何更改(只读)”。 点击“是,启用强制保护”,在弹出的“启动强制保护”窗口中输入保护密码,最后点击“确定”完成设置。

6 经过这样的设置后,当前文档就被成功保护以免被篡改。当修改文档时就会弹出文档已受保护的对话框,禁止用户对文档进行编辑操作。 7 保护文档的解密。

方法一、打开Word软件,新建一个空白文档,点击“插入”选项卡下面的“对象”,在其下拉列表中选择“文件中的文字”,在弹出的“插入文件”对话框中选择“保护文档.docx”,点击“插入“按钮”,就会发现可以对文档进行编辑操作,文档保护密码被成功破解。

8 方法二、打开受保护的文档,点击”Office按钮“,从弹出的菜单中选择”另存为...“,选择”Word XML 文档“,在弹出的”另存为“对话框中直接点击”保存“即可。

单片机解密芯片破解的原理

单片机解密芯片破解的原理 单片机(MCU)一般都有内部EEPROM/FLASH供用户存放程序和工作数据。什么叫单片机解密呢?如果要非法读出里的程式,就必需解开这个密码才能读出来,这个过程通常称为单片机解密或芯片加密。 为了防止未经授权访问或拷贝单片机的机内程序,大部分单片机都带有加密锁定位或者加密字节,以保护片内程序;如果在编程时加密锁定位被使能(锁定),就无法用普通编程器直接读取单片机内的程序,单片机攻击者借助专用设备或者自制设备,利用单片机芯片设计上的漏洞或软件缺陷,通过多种技术手段,就可以从芯片中提取关键信息,获取单片机内程序这就叫单片机解密。大部分单片机程式写进单片机后,工程师们为了防止他人非法盗用,所以给加密,以防他人读出里面的程式。 单片机加解密可划分为两大类,一类是硬件加解密,一类是软件加解密。硬件加密,对于单片机来说,一般是单片机厂商将加密熔丝固化在IC内,熔丝有加密状态及不加密状态,如果处于加密状态,一般的工具是读取不了IC里面的程序内容的,要读取其内容,这就涉及到硬件解密,必须有专业的硬件解密工具及专业的工程师。 其实任何一款单片机从理论上讲,攻击者均可利用足够的投资和时间使用以上方法来攻破。这是系统设计者应该始终牢记的基本原则,因此,作为电子产品的设计工程师非常有必要了解当前单片机攻击的最新技术,做到知己知彼,心中有数,才能有效防止自己花费大量金钱和时间辛辛苦苦设计出来的产品被人家一夜之间仿冒的事情发生。 众所周知,目前凡是涉及到单片机解密的领域一般都是进行产品复制的,真正用来做研究学习的,不能说没有,但是相当罕见。所以,想破解单片机解密芯片破解,就得知道单片机解密芯片破解的原理。

笔记本各个部件拆解详细教程

图文并茂!笔记本各个部件拆解详细教程{Y}年{M}月{D}日来源:IT168 编辑:洋溢【我要评论】 拆卸笔记本电脑是有风险的,几乎每一个品牌都会提醒你,因自行拆卸造成的故障均不保修范围内。这是因为笔记本电脑体积小巧,构造非常精密,如果贸然拆卸,很可能会导致笔记本电脑不能工作或者损坏部件。 但是学会拆卸笔记本电脑也有好处,第一它可以帮助你判断笔记本电脑的质量。笔者拆过一些笔记本电脑,但凡一线品牌的笔记本电脑,内部总是整整齐齐,各种部件和走线都透着精致,而其他一些品牌,要么连线飞渡南北,要么做工粗糙。质量的高下,由此可见一斑。 第二通过拆卸笔记本电脑,了解笔记本的结构,有助于打破对笔记本电脑的神秘感。笔记本需要简单的升级或者遇到一些小故障,就不必假手于人。另外拆开笔记本电脑后,你就会发现它虽然精密,但是在结构上与台式机并无二致,如果里面的各种部件能够在市场上出售,相信自己组装一台笔记本电脑绝对不是难事。 拆机前的准备工作——收集资料 如果你对要拆的这款笔记本了解的并不多,拆解前,首先应该研究笔记本各个部件的位置。建议先查看随机带的说明手册,一般手册上都会标明各个部件位置的标明。少数笔记本厂商的官方网站,提供拆机手册供用户下载,这些手册对拆机有莫大的帮助。 拆机前的准备工作——看懂标识符 在拆机前,我们还要了解下笔记本底部的各种标识符,这样想拆下哪些部件就能一目了然!

先上一张Pavilion tx1000的底部图片作示例,点击图片查看大图 只要拨动电池标识边上的卡扣,就可以拆卸电池

固定光驱的螺丝,拧下后才可以拆卸光驱 某些光驱是卡扣固定,只要扳动卡扣就可以拆卸光驱。此类光驱多支持热揷拔,商用笔记本多支持此技术 内存标识,通常内存插槽有两颗螺丝固定