Multimedia Applications of Multiprocessor Systems-on-Chips

Multimedia Applications of Multiprocessor

Systems-on-Chips

Wayne Wolf

Department of Electrical Engineering

Princeton University

Abstract

This paper surveys the characteristics of multimedia sys-tems. Multimedia applications today are dominated by compression and decompression, but multimedia devices must also implement many other functions such as security and file management. We introduce some basic concepts of multimedia algorithms and the larger set of functions that multimedia systems-on-chips must implement.

1 Introduction

Multimedia systems constitue a huge application space for systems-on-chips. Multimedia underlies many common devices for entertainment and and business applications. Because these markets are so large, they require system-on-chip implementations to be successful.

Multimedia algorithms are surprisingly complex. A great deal of effort has gone into algorithms that efficiently com-press data, provide high image/sound quality, etc. Multime-dia standards deploy combinations of many types of algorithms to obtain high-quality results.

Multimedia systems are also complex beyond the needs of the algorithms themselves. A multimedia device must per-form many other functions—communications, file manage-ment, security, etc.—in order to perform all its duties. These added duties must also be supported by systems-on-chips for multimedia.

In the next section, we will briefly survey the types of applications that may see implementation in multiprocessor systems-on-chips. We will then look at video and audio compression, the dominant multimedia applications today. We will briefly consider content analysis, an emerging application. We will then look at digital rights management and other functions that must be performed by multimedia systems.2 Multimedia Applications for Systems-on-Chips

Systems-on-chips designed specifically for multimedia are targeted at consumer applications, where cost and power are critical. Most of today’s consumer multimedia applica-tions are based on compression. Even within that relatively constrained algorithmic domain, consumer multimedia devices cover a broad range of cost/performance/power points:

?multimedia-enabled cell phones;

?digital audio players;

?digital set-top boxes;

?digital video recorders;

?digital video cameras.

Digital video recorders are an example of a multimedia analysis system—they may, for example, skip commercials or skip to the next scene based upon an analysis of the con-tent. We should expect to see a wider range of analysis-ori-ented products as more computational power becomes available and consumers feel the need to use tools to man-age their content.

Video compression algorithms symmetric and asymmetric applications. A symmetric compression system is designed to require roughly equal computational power from both the sender and receiver. Videoconferencing is a classic example of this scenario, in which each terminal must both transmit and receive. Asymmetric systems put more effort into encoding to simplify the decoder. Broadcast systems, in which a complex transmitter supplies content to many sim-pler receivers, is an example of an asymmetric system.

3 Video Compression

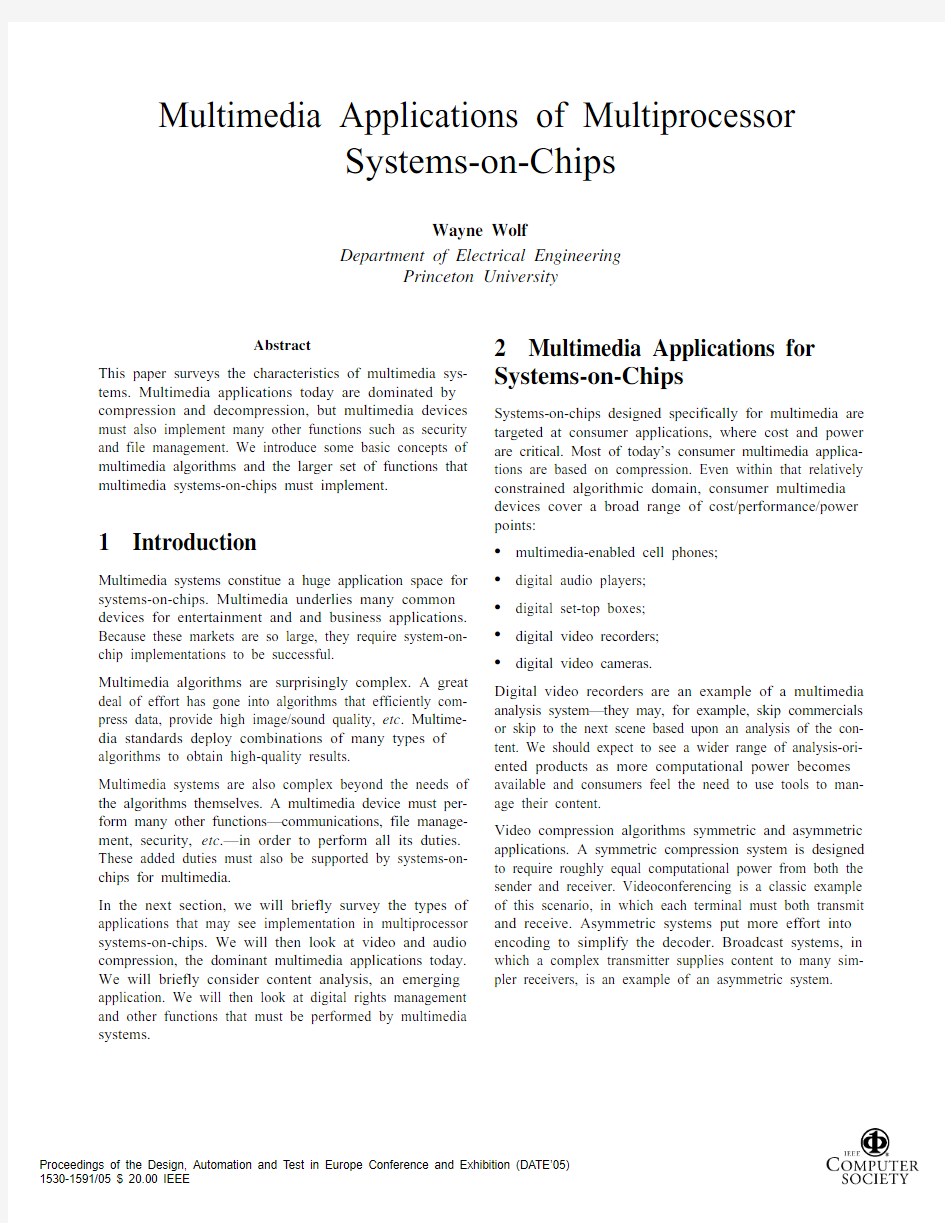

Video compression is lossy encoding---information is removed and the reconstructed signal is not identical to the original signal. The structure of a video encoder is shown in Figure1. Modern video compression systems rely on three major techniques [Has97]:

?The discrete cosine transform (DCT) is used to select details to remove.

?Lossless encoding, particularly Huffman-style encod-ing, is used to remove entropy from the final data stream sent to the decoder.

?Motion estimation and compensation are used to deter-mine the representation between frames

The first two are also used in image compression, while the third is unique to video.

The discrete cosine transform helps the encoder identify information in the frame to be thrown away. It is a fre-quency transform with the advantage that a 2-D DCT can be computed from two 1-D DCTs. The DCT itself does not fundamentally reduce the amount of information, but it does separate that information into spatial frequencies. The higher spatial frequencies represent finer detail that is elim-inated first.

Motion estimation and compensation allow one frame to be described relative to another. Motion estimation compares part of one frame to a reference frame and determines what motion would cause the selected part to appear in the refer-ence frame. Motion compensation at the receiver then applies that motion vector to reconstruct the frame. The receiver must hold the reference frame in its memory but motion estimation/compensation greatly reduce the number of bits required to represent the video sequence. Wavelets are a frequency representation that has come into common use in the past several years. Wavelets represent the frequency content hierarchically and do not suffer from the edge artifacts common to DCT-based encoding. Wave-lets been incorporated into JPEG2000 for image encoding. One problem with the multiplicity of standards is transcod-ing. Since different devices may use different compression standards, content must be recoded to be used on a different device. Because encoding is lossy, each generation of transcoding reduces image quality.

FIGURE 1. Structure of a video encoder.

4 Audio Compression

The GSM cellular telephony standard uses an audio com-pression method called R egular Pulse Excitation-Long Term Predictor (RPE-LTP). This method uses a fairly sim-ple model of the voice to encode speech. Speech is often divided into two types of sounds: voiced, which is periodic; and unvoiced, which has broader frequency content. These two types of sound can be generated filtering a combination of glottal resonance and noise. The RPE-LTP encoder gen-erates filter coefficients that can be used at the receiver to generate the required sound from the combination of these two sources.

The well-known audio standard MP3 is shorthand for MPEG-1 Layer 3; the MPEG-1 standard [ISO93] included three layers of audio compression, of which Layer 3 is the most sophisticated. MPEG audio compression methods are best thought of in terms of hearing rather than sound gener-ation as with RPE-LTP.

The structure of an MPEG-1 audio encoder is shown in Figure2. MP3 uses a combination of subband coding and a psychoacoustic model to compress the audio stream. The psychoacoustic model, because it is relies on the character-istics of the human auditory system, it is not limited to speech. A key psychoacoustic mechanism exploited by compression is masking—when one tone is heard, followed by another tone at a nearby frequency, the second tone can-not be heard for some interval. Human experimentation has determined what time and frequency combinations will be masked. The encoder can eliminate masked tones to reduce the amount of information that is sent to the decoder. Other standards for audio compression include Dolby Digi-tal (TM), dtx, (TM), and Ogg V orbis.

5 Content Analysis

Content analysis tools use characteristics of the multimedia material to classify the material either as a whole or into its constituent components. As consumers’ collections of mul-timedia content grow, content analysis is becoming increas-ingly popular as a way to help manage that content.

Audio content analysis has been used to categorize and search for music. Algorithms have had some success in cat-egorizing music into categories and identifying salient fea-tures of the music. That information can then be used to recommend similar pieces of music. This type of analysis is generally conducted off-line on a server.

Simple forms of video content analysis has been imple-mented in consumer devices. The R eplay (TM) digital video recorder, for example, automatically identifies com-

mercials and skips them. Replay uses black frames between programs and commercials to identify television. Early VCR add-ons identified commercials using the color burst, under the assumption that many movies on broadcast TV were black-and-white while the commercials were in color.

A number of research groups have developed algorithms that can parse various types of television content into seg-ments. Such algorithms would allow a viewer to skip an interview segment, for example, and move into the next part of the program.

6 Digital Rights Management Digital rights management (DR M) encompasses all the operations necessary to enforce copyright and license agreements. Digital rights management uses encryption as a tool but it affects the system architecture from user inter-face to file management.

The DRM system enforces a set of rights that are defined relative to users and to content. Rights may take a number of forms:

?The ability to play certain titles.

?The number of times that a title may be played.?The right to play a title on more than one device.?The time period during which the title may be played. The DRM system may require access to the Internet to be effective. In other cases, DRM may hold rights markers that can be updated over the Internet but do not require a con-nection for verification.

The playback device must be able not only to perform the authorization transaction but also to play back the content in such a way that the authorizations are not easily sub-verted. For example, a playback device may be architected to provide only analog output at the pins to prevent direct copying of unencoded digital content.

7 Support

Today’s multimedia devices must support a wide variety of functions beyond the multimedia algorithms themselves:?Multimedia cell phones must clearly provide cell phone functionality.

?Many devices must provide Internet access.

?Set-top boxes must provide program guides, pay-per-view authorization, etc.?Devices with local storage, such as personal audio play-ers or digital video recorders, must provide file systems. The applications of Internet access vary across devices. Some use the Internet for limited purposes, such as content access or DRM. These devices can make use of the small IP stacks that have been developed over the past several years. Other devices are intended to operate as network devices and to support a variety of transactions across the network. Network-oriented consumer devices often use Java in the upper layers to ease development and allow code to be transported across the network.

Devices with local libraries must have their own file sys-tems. Portable MP3 players and digital video recorders are examples of devices with internal file systems. MP3-enabled CD players are a particularly interesting case since the files are created outside the player. A CD/MP3 player must be able to handle a wide variety of directory struc-tures, file names, etc. A device that creates its own files has somewhat more control over the characteristics of those files. But these file systems must still incorporate the major characteristics of modern file systems: large file sizes, non-sequential allocation of blocks, etc.

Unlike magnetic disk drives, who bundle their control with the drive, DVD recorders and players must control their drives using complex digital filters. The control requires real-time processing at high rates and the control laws are generally adapted to the particular mechanism being used.

8 Conclusions

Multimedia applications, such as audio and video compres-sion, are sophisticated collections multiple algorithms. Fur-thermore, these applications are part of larger systems that must incorporate many features of general-purpose comput-ing systems but at low cost and low power. We should expect both the real-time and background computations required of multimedia systems to become even more com-plex over the next decade.

References

[Has97] Barry G. Haskell, Atul Puri, and Arun N. Netravali, Digital Video: An Introduction to MPEG-2, Chapman and Hall, 1997.

[ISO93] ISO/IEC, International Standard ISO/IEC 11172-3, Informati on Technology—Codi ng of Movi ng Pi ctures and Associated Audio for Digital Storage Media at up to about 1.5 MBit/sec, Part 3: Audio, 1993.

如何写先进个人事迹

如何写先进个人事迹 篇一:如何写先进事迹材料 如何写先进事迹材料 一般有两种情况:一是先进个人,如先进工作者、优秀党员、劳动模范等;一是先进集体或先进单位,如先进党支部、先进车间或科室,抗洪抢险先进集体等。无论是先进个人还是先进集体,他们的先进事迹,内容各不相同,因此要整理材料,不可能固定一个模式。一般来说,可大体从以下方面进行整理。 (1)要拟定恰当的标题。先进事迹材料的标题,有两部分内容必不可少,一是要写明先进个人姓名和先进集体的名称,使人一眼便看出是哪个人或哪个集体、哪个单位的先进事迹。二是要概括标明先进事迹的主要内容或材料的用途。例如《王鬃同志端正党风的先进事迹》、《关于评选张鬃同志为全国新长征突击手的材料》、《关于评选鬃处党支部为省直机关先进党支部的材料》等。 (2)正文。正文的开头,要写明先进个人的简要情况,包括:姓名、性别、年龄、工作单位、职务、是否党团员等。此外,还要写明有关单位准备授予他(她)什么荣誉称号,或给予哪种形式的奖励。对先进集体、先进单位,要根据其先进事迹的主要内容,寥寥数语即应写明,不须用更多的文字。 然后,要写先进人物或先进集体的主要事迹。这部分内容是全篇材料

的主体,要下功夫写好,关键是要写得既具体,又不繁琐;既概括,又不抽象;既生动形象,又很实在。总之,就是要写得很有说服力,让人一看便可得出够得上先进的结论。比如,写一位端正党风先进人物的事迹材料,就应当着重写这位同志在发扬党的优良传统和作风方面都有哪些突出的先进事迹,在同不正之风作斗争中有哪些突出的表现。又如,写一位搞改革的先进人物的事迹材料,就应当着力写这位同志是从哪些方面进行改革的,已经取得了哪些突出的成果,特别是改革前后的.经济效益或社会效益都有了哪些明显的变化。在写这些先进事迹时,无论是先进个人还是先进集体的,都应选取那些具有代表性的具体事实来说明。必要时还可运用一些数字,以增强先进事迹材料的说服力。 为了使先进事迹的内容眉目清晰、更加条理化,在文字表述上还可分成若干自然段来写,特别是对那些涉及较多方面的先进事迹材料,采取这种写法尤为必要。如果将各方面内容材料都混在一起,是不易写明的。在分段写时,最好在每段之前根据内容标出小标题,或以明确的观点加以概括,使标题或观点与内容浑然一体。 最后,是先进事迹材料的署名。一般说,整理先进个人和先进集体的材料,都是以本级组织或上级组织的名义;是代表组织意见的。因此,材料整理完后,应经有关领导同志审定,以相应一级组织正式署名上报。这类材料不宜以个人名义署名。 写作典型经验材料-般包括以下几部分: (1)标题。有多种写法,通常是把典型经验高度集中地概括出来,一

史上最全的外语类科研项目申报干货汇总.

Part One 宏观指导 彭青龙 上海交通大学外国语学院教授、副院长、博士生导师 研究领域:外语教学方法、专门用途英语、其他外国文学研究、其他外国社会文化 主持项目:独立主持课题十项,其中国家社科基金重大课题子项目一项、国家社科基金一般项目两项、教育部人文社科基金一般项目一项、澳大利亚政府基金项目两项等。 Q:如何更好地利用国家社科基金项目、教育部人文社会科学研究项目中的选题指南来进行选题? a.课题申报者应仔细研究课题指南,深刻领会其内涵和外延,确定适合自己的选题。国家项目课题指南往往反映的是最前沿或者最基础却尚未解决好的研究问题。 b.国家项目课题指南每年都会有变化,课题申报者可以对比研究近两三年课题指南的变化,较往年有变化的地方通常是国家特别希望在这个领域内进行着力研究的问题。 Q:如何判断某一个课题是否具有学术价值或应用价值?可否举例说明? 一个课题的学术价值体现在其理论价值和应用价值两方面。而课题的创新往往体现在观点创新或是方法创新两个主要方面。如,某课题一般运用定性研究的方法,而本人综合运用了定性和定量的两种方法,这从某种意义上来说就是一种创新,方法创新也可理解为新路径或新视角。创新往往是站在巨人的肩膀上的创新。Q:国家课题的选题与一般学术论文选题区别在哪里? 国家课题往往是各领域亟待解决的问题。研究成果受众面大,具有广泛的应用价值或理论价值,也具有相当的示范性。国家课题一般是集中某一重要方面进行多维度的探讨,更具系统性和逻辑性,其成果至少应该是系列论文而非单篇文章。Q:课题申报书常见问题有哪些? 申报书需要展示的是三个方面,即why, what, how, 即你为什么要做此项研究,研究的主要内容是什么,你将如何组织实施你的研究。同时,前期积累也很重要。总之,通过申报书,你要能说服评审专家可以将这个项目放心地交给你。 课题申报书中的常见问题有: a. 选题本身存在概念不清、逻辑混乱。申报者对基本概念应有明晰的判断,主概念和子概念之间关系要有逻辑性。 b. 选题过大或过小。有些选题太大,可写成大型系列丛书,但申报书中的论述不够详实,难以支撑。有些选题也很大,但仅以很小的案例做支撑,论证充分性不够,难以令人信服。 c. 文献综述,述而不论。一些申报书中文献综述仅罗列多方观点,却没有批判性的论述,或将自己的论述淹没在描述中,没有鲜明地提出自己的观点。文献综述在综合分析前人研究成果的同时,要对其进行评价和判断,即哪些观点是得到普遍认同的,哪些观点还存在不足,有待进一步研究。而本课题研究正是弥补不

关于时间管理的英语作文 manage time

How to manage time Time treats everyone fairly that we all have 24 hours per day. Some of us are capable to make good use of time while some find it hard to do so. Knowing how to manage them is essential in our life. Take myself as an example. When I was still a senior high student, I was fully occupied with my studies. Therefore, I hardly had spare time to have fun or develop my hobbies. But things were changed after I entered university. I got more free time than ever before. But ironically, I found it difficult to adjust this kind of brand-new school life and there was no such thing called time management on my mind. It was not until the second year that I realized I had wasted my whole year doing nothing. I could have taken up a Spanish course. I could have read ten books about the stories of successful people. I could have applied for a part-time job to earn some working experiences. B ut I didn’t spend my time on any of them. I felt guilty whenever I looked back to the moments that I just sat around doing nothing. It’s said that better late than never. At least I had the consciousness that I should stop wasting my time. Making up my mind is the first step for me to learn to manage my time. Next, I wrote a timetable, setting some targets that I had to finish each day. For instance, on Monday, I must read two pieces of news and review all the lessons that I have learnt on that day. By the way, the daily plan that I made was flexible. If there’s something unexpected that I had to finish first, I would reduce the time for resting or delay my target to the next day. Also, I would try to achieve those targets ahead of time that I planed so that I could reserve some more time to relax or do something out of my plan. At the beginning, it’s kind of difficult to s tick to the plan. But as time went by, having a plan for time in advance became a part of my life. At the same time, I gradually became a well-organized person. Now I’ve grasped the time management skill and I’m able to use my time efficiently.

最新小学生个人读书事迹简介怎么写800字

小学生个人读书事迹简介怎么写800字 书,是人类进步的阶梯,苏联作家高尔基的一句话道出了书的重要。书可谓是众多名人的“宠儿”。历来,名人说出关于书的名言数不胜数。今天小编在这给大家整理了小学生个人读书事迹,接下来随着小编一起来看看吧! 小学生个人读书事迹1 “万般皆下品,惟有读书高”、“书中自有颜如玉,书中自有黄金屋”,古往今来,读书的好处为人们所重视,有人“学而优则仕”,有人“满腹经纶”走上“传道授业解惑也”的道路……但是,从长远的角度看,笔者认为读书的好处在于增加了我们做事的成功率,改善了生活的质量。 三国时期的大将吕蒙,行伍出身,不重视文化的学习,行文时,常常要他人捉刀。经过主君孙权的劝导,吕蒙懂得了读书的重要性,从此手不释卷,成为了一代儒将,连东吴的智囊鲁肃都对他“刮目相待”。后来的事实证明,荆州之战的胜利,擒获“武圣”关羽,离不开吕蒙的“运筹帷幄,决胜千里”,而他的韬略离不开平时的读书。由此可见,一个人行事的成功率高低,与他的对读书,对知识的重视程度是密切相关的。 的物理学家牛顿曾近说过,“如果我比别人看得更远,那是因为我站在巨人的肩上”,鲜花和掌声面前,一代伟人没有迷失方向,自始至终对读书保持着热枕。牛顿的话语告诉我们,渊博的知识能让我们站在更高、更理性的角度来看问题,从而少犯错误,少走弯路。

读书的好处是显而易见的,但是,在社会发展日新月异的今天,依然不乏对读书,对知识缺乏认知的人,《今日说法》中我们反复看到农民工没有和用人单位签订劳动合同,最终讨薪无果;屠户不知道往牛肉里掺“巴西疯牛肉”是犯法的;某父母坚持“棍棒底下出孝子”,结果伤害了孩子的身心,也将自己送进了班房……对书本,对知识的零解读让他们付出了惨痛的代价,当他们奔波在讨薪的路上,当他们面对高墙电网时,幸福,从何谈起?高质量的生活,从何谈起? 读书,让我们体会到“锄禾日当午,汗滴禾下土”的艰辛;读书,让我们感知到“四海无闲田,农夫犹饿死”的无奈;读书,让我们感悟到“为报倾城随太守,西北望射天狼”的豪情壮志。 读书的好处在于提高了生活的质量,它填补了我们人生中的空白,让我们不至于在大好的年华里无所事事,从书本中,我们学会提炼出有用的信息,汲取成长所需的营养。所以,我们要认真读书,充分认识到读书对改善生活的重要意义,只有这样,才是一种负责任的生活态度。 小学生个人读书事迹2 所谓读一本好书就是交一个良师益友,但我认为读一本好书就是一次大冒险,大探究。一次体会书的过程,真的很有意思,咯咯的笑声,总是从书香里散发;沉思的目光也总是从书本里透露。是书给了我启示,是书填补了我无聊的夜空,也是书带我遨游整个古今中外。所以人活着就不能没有书,只要爱书你就是一个爱生活的人,只要爱书你就是一个大写的人,只要爱书你就是一个懂得珍惜与否的人。可真所谓

广东省哲学社会科学“十三五”规划项目外语专项申请书【模板】

广东省哲学社会科学“十三五”规划项目 外语专项 申请书 项目类别 项目名称 项目负责人 负责人所在单位 填表日期

广东省哲学社会科学规划领导小组办公室制 二О二О年六月 申请者的承诺: 保证如实填写本表各项内容。如果获准立项,承诺以本表为有约束力协议,遵守《广东省哲学社会科学规划项目管理办法》等有关规定,认真开展研究工作,取得预期研究成果。 申请者(签章): 年月日 填表注意事项 一、本表请如实填写。 二、本表第一项“项目负责人、主要参加者情况”部分栏目填写说明: 1、研究类型:指本项目研究属基础理论研究、应用开发研究、综合研究等。 2、主要参加者:必须真正参加本项目研究工作,不含项目负责人,不包括科研、财务管理人员。 3、预期成果形式:指最终成果形式,含专著、研究报告、论文等。其中,论文指内容具有相关性、系统性的,已发表及未发表的论文若干篇。 4、项目完成时间:1-2年。 三、申请人具有副高以上(含副高)职称或具有博士学位者,不填“推荐人意见”。 四、本表内“申请者(签章)”和“推荐人姓名”处须手写,不能打印。

五、本表用A3纸双面印制,中缝装订成册。 六、本表由项目负责人所在单位加具单位意见,并统一报送省哲学社会科学规划领导小组办公室。 七、省哲学社会科学规划领导小组办公室地址:XX市天河北路618号广东社科中心B座9楼,邮编:******,电话:(020)********、********。 一、项目负责人、主要参加者情况

二、课题设计论证

三、项目负责人正在主持的其他项目 四、推荐人意见 五、项目负责人所在单位意见

Outlook应用指南(1)——数据备份还原技巧

Outlook中存储了日常工作所需的重要数据,因此,Outlook数据的及时备份也就显得尤为重要。一般情况下,Outlook中的数据都是通过PST文件进行存储 和备份的。 PST文件(Personal Folder File个人文件夹)在实质上是一组Outlook信息的集合,如:收件箱、发件箱、草稿、日历、任务、地址簿,但不包含邮件账户及规则。Outlook为每个用户都建立独立的PST文件。如果你使用的是Windows XP,那么,你会在“X:¥Documents and Settings¥用户名¥Local Settings¥Application Data¥Microsoft¥Outlook”目录下面找到名为“Outlook.pst”的文件,这就是属于你的PST文件,默认状态下,这个文件中存储了Outlook中与你的账户相关的所有信息。 1. 备份Outlook数据文件 执行【文件】菜单下的【导入和导出】命令,在弹出的“导入和导出向导”对话框中,选择“导出到一个文件”一项,单击【下一步】按钮。 接下来,在“创建文件的类型”中选择“个人文件夹文件(.pst)”一项,单击【下 一步】按钮。

在“选定导出的文件夹” 中,我们可以选择需要备份的内容,比如收件箱、联系人、日历等。如果想要将收件箱中所有的邮件都备份,记得要选择下面的“包括子文件夹”项。如果想要将当前Outlook中所有的信息全都备份在一个pst文件里,可以直接选择文件夹树形结构的最顶端——“个人文件夹”一项。 最后,指定好个人文件夹的保存位置,单击【完成】按钮,即可开始进行备份。

2. Outlook数据的还原 一旦Outlook数据有损失,或者需要对Outlook数据进行迁移,我们都可以将曾经备份好的Outlook数据文件还原回来。还原过程与备份是相逆的操作,其方法与备份是基本相同的。 我们同样要执行【文件】菜单下的【导入和导出】命令,在对话框中则要选择“从另一个程序或文件导入”这一项,单击【下一步】按钮。 选择导入文件的类型是“个人文件夹文件(.pst)”。 指定需要导入的pst文件的位置。

英语课题立项申报书详解

伊川县江左镇中基 础教育教研课题 立项申报书 学 科 分 类_____初中英语______________________ 课 题 名 称_多媒体课件优化中学生英语阅读的实践研究 课 题 主 持 人___ 刘志刚___________________________ 课 题 组 成 员_韩世伟 程会英 黄爱香 杨玉温 端木梦梦 主持人工作单位____ 伊川县江左镇初级中学_________ 申 请 日 期__ 2014年12月10日 伊川县教育局基础教育教研室 立项编号 ?yckt160803 学科代码 08?

填表说明 一、本表须经课题主持人所在单位和中心校审核,签署明确意见,承担信誉保证并加盖公章后,方可上报。 二、封面左上方代码框申请人不填,其他栏目由申请人用中文填写。每项课题主持人限1人;主要参与者不包括课题主持人,至少2人,最多5人。 三、本表报送一式3份,请用A4纸双面打印、复印,于左侧装订成册。同时,须提供本表的电子版1份。 四、请用钢笔或电脑打印,准确如实填写各项内容,书写要清晰、工整。 五、伊川县教育局基础教育教研室课题管理办公室: 联系人:赵康卷电话:

?一、基本情况 ? 二、 课题 设计论证 课题名称 多媒体课件优化中学生英语阅读的实践研究? 主持人 姓 名 ?刘志刚 政治面貌 党员? 性别 男? 年龄 41 行政职务 教导主任 专业 职称 中一? 学科 专业 英语? 学历 学位 本科 起止时间 2014年 12 月 10 日至 2015 年 12 月 10日 工作单位 通讯地址 伊川县江左镇中 邮政 编码 471314? 固定电话 E-mail 移动电话 主 要 参 与 者 姓 名 性别 年龄 专业 职称 学科 专业 学历学位 工作单位 韩世伟 男? 48 中二? 初中英语 本科 伊川县江左镇中 程会英 女? 40 中二? 初中英语 专科 伊川县江左镇中 黄爱香 女? 37 中二? 初中英语 本科 江左教育? 杨玉温? 女? 41 中二? 初中英语 本科 伊川县电力中学 端木梦梦 女? 26 中二? 初中英语 本科 伊川县江左镇中 预 期 成 果 (在选项上打“√” 或加粗) A .专着 B.研究报告 C.论文 D.其他

金蝶 K3 OA V10.2 服务器备份、恢复及迁移指导手册

金蝶K/3 OA 服务器备份、恢复及迁移 指导手册 金蝶国际 2005年1月

目录 1金蝶K/3 OA服务器的备份与恢复 (3) 1.1情况介绍 (3) 1.2最佳的备份策略 (3) 1.3如何恢复系统 (3) 1.4OA系统恢复的最低条件 (3) 2金蝶K/3 OA服务器的迁移 (5) 2.1情况介绍 (5) 2.2如何迁移系统 (6)

*****以下所有的操作方案都要求以细心的数据备份为前提 1金蝶K/3 OA服务器的备份与恢复 1.1情况介绍 最糟糕的事情发生了,不幸的系统管理员某一天上班突然发现OA服务器已经无法开启了,这可怎么办?别担心,如果他做好了备份工作,他就可以在短时间内恢复系统。 1.2 最佳的备份策略 ●首先管理员应该每周进行一次对整个“Lotus”文件夹的备份。(建议采用磁带机或专业 配分软件备份) ●然后在OA系统中设置OA数据库的备份规则。设置过程如下: 1、在Notes中,打开系统设置库。 2、点击“工具→备份设置”按钮。 3、在“每日备份时间”中天日备份启动的时间。在“保存几个备份”中建议填入5。 这样在备份目录中可以始终保留下最近5天的备份数据。在“目的路径”中填入备 份的数据的存放目录。 4、之后,点击按钮“保存”,再点击按钮“定时备份”。 5、设置好之后,请注意保证Domino在设置好的每日备份时间时为开启状态。 1.3 如何恢复系统 按照以上的备份规则,可以采用如下操作恢复系统。 1、如果需要的话,可以将OA服务器的操作系统重装一下(注意服务器的机器名称和IP地 址设置为和原来一样)。 2、然后首先将每周备份的“Lotus”文件夹恢复到他原来的路径下。 3、再将最近一次的OA自动备份的“K3OA”目录恢复到Lotus\Domino\Data目录下,替换原 有的“K3OA”目录。 4、运行Lotus\Domino\nserver.exe启动Domino服务器。运行Lotus\notes\notes.exe 启动Notes客户端。 1.4 OA系统恢复的最低条件 如果他没有备份整个Lotus文件夹的话,那他至少需要备份了以下文件: Cert.id(验证字文件) Server.id(服务器ID文件) User.id(管理员ID文件) Name.nsf(Domino服务器通讯录数据库)

关于管理的英语演讲

1.How to build a business that lasts100years 0:11Imagine that you are a product designer.And you've designed a product,a new type of product,called the human immune system.You're pitching this product to a skeptical,strictly no-nonsense manager.Let's call him Bob.I think we all know at least one Bob,right?How would that go? 0:34Bob,I've got this incredible idea for a completely new type of personal health product.It's called the human immune system.I can see from your face that you're having some problems with this.Don't worry.I know it's very complicated.I don't want to take you through the gory details,I just want to tell you about some of the amazing features of this product.First of all,it cleverly uses redundancy by having millions of copies of each component--leukocytes,white blood cells--before they're actually needed,to create a massive buffer against the unexpected.And it cleverly leverages diversity by having not just leukocytes but B cells,T cells,natural killer cells,antibodies.The components don't really matter.The point is that together,this diversity of different approaches can cope with more or less anything that evolution has been able to throw up.And the design is completely modular.You have the surface barrier of the human skin,you have the very rapidly reacting innate immune system and then you have the highly targeted adaptive immune system.The point is,that if one system fails,another can take over,creating a virtually foolproof system. 1:54I can see I'm losing you,Bob,but stay with me,because here is the really killer feature.The product is completely adaptive.It's able to actually develop targeted antibodies to threats that it's never even met before.It actually also does this with incredible prudence,detecting and reacting to every tiny threat,and furthermore, remembering every previous threat,in case they are ever encountered again.What I'm pitching you today is actually not a stand-alone product.The product is embedded in the larger system of the human body,and it works in complete harmony with that system,to create this unprecedented level of biological protection.So Bob,just tell me honestly,what do you think of my product? 2:47And Bob may say something like,I sincerely appreciate the effort and passion that have gone into your presentation,blah blah blah-- 2:56(Laughter) 2:58But honestly,it's total nonsense.You seem to be saying that the key selling points of your product are that it is inefficient and complex.Didn't they teach you 80-20?And furthermore,you're saying that this product is siloed.It overreacts, makes things up as it goes along and is actually designed for somebody else's benefit. I'm sorry to break it to you,but I don't think this one is a winner.

个人先进事迹简介

个人先进事迹简介 01 在思想政治方面,xxxx同学积极向上,热爱祖国、热爱中国共产党,拥护中国共产党的领导.利用课余时间和党课机会认真学习政治理论,积极向党组织靠拢. 在学习上,xxxx同学认为只有把学习成绩确实提高才能为将来的实践打下扎实的基础,成为社会有用人才.学习努力、成绩优良. 在生活中,善于与人沟通,乐观向上,乐于助人.有健全的人格意识和良好的心理素质和从容、坦诚、乐观、快乐的生活态度,乐于帮助身边的同学,受到师生的好评. 02 xxx同学认真学习政治理论,积极上进,在校期间获得原院级三好生,和校级三好生,优秀团员称号,并获得三等奖学金. 在学习上遇到不理解的地方也常常向老师请教,还勇于向老师提出质疑.在完成自己学业的同时,能主动帮助其他同学解决学习上的难题,和其他同学共同探讨,共同进步. 在社会实践方面,xxxx同学参与了中国儿童文学精品“悦”读书系,插画绘制工作,xxxx同学在班中担任宣传委员,工作积极主动,认真负责,有较强的组织能力.能够在老师、班主任的指导下独立完成学院、班级布置的各项工作. 03 xxx同学在政治思想方面积极进取,严格要求自己.在学习方面刻苦努力,不断钻研,学习成绩优异,连续两年荣获国家励志奖学金;作

为一名学生干部,她总是充满激情的迎接并完成各项工作,荣获优秀团干部称号.在社会实践和志愿者活动中起到模范带头作用. 04 xxxx同学在思想方面,积极要求进步,为人诚实,尊敬师长.严格 要求自己.在大一期间就积极参加了党课初、高级班的学习,拥护中国共产党的领导,并积极向党组织靠拢. 在工作上,作为班中的学习委员,对待工作兢兢业业、尽职尽责 的完成班集体的各项工作任务.并在班级和系里能够起骨干带头作用.热心为同学服务,工作责任心强. 在学习上,学习目的明确、态度端正、刻苦努力,连续两学年在 班级的综合测评排名中获得第1.并荣获院级二等奖学金、三好生、优秀班干部、优秀团员等奖项. 在社会实践方面,积极参加学校和班级组织的各项政治活动,并 在志愿者活动中起到模范带头作用.积极锻炼身体.能够处理好学习与工作的关系,乐于助人,团结班中每一位同学,谦虚好学,受到师生的好评. 05 在思想方面,xxxx同学积极向上,热爱祖国、热爱中国共产党,拥护中国共产党的领导.作为一名共产党员时刻起到积极的带头作用,利用课余时间和党课机会认真学习政治理论. 在工作上,作为班中的团支部书记,xxxx同学积极策划组织各类 团活动,具有良好的组织能力. 在学习上,xxxx同学学习努力、成绩优良、并热心帮助在学习上有困难的同学,连续两年获得二等奖学金. 在生活中,善于与人沟通,乐观向上,乐于助人.有健全的人格意 识和良好的心理素质.

自我管理演讲稿英语翻译

尊敬的领导,老师,亲爱的同学们, 大家好!我是5班的梁浩东。今天早上我坐车来学校的路上,我仔细观察了路上形形色色的人,有开着小车衣着精致的叔叔阿姨,有市场带着倦容的卖各种早点的阿姨,还有偶尔穿梭于人群中衣衫褴褛的乞丐。于是我问自己,十几年后我会成为怎样的自己,想成为社会成功人士还是碌碌无为的人呢,答案肯定是前者。那么十几年后我怎样才能如愿以偿呢,成为一个受人尊重,有价值的人呢?正如我今天演讲的题目是:自主管理。 大家都知道爱玩是我们孩子的天性,学习也是我们的责任和义务。要怎样处理好这些矛盾,提高自主管理呢? 首先,我们要有小主人翁思想,自己做自己的主人,要认识到我们学习,生活这一切都是我们自己走自己的人生路,并不是为了报答父母,更不是为了敷衍老师。 我认为自主管理又可以理解为自我管理,在学习和生活中无处不在,比如通过老师,小组长来管理约束行为和同学们对自身行为的管理都属于自我管理。比如我们到一个旅游景点,看到一块大石头,有的同学特别兴奋,会想在上面刻上:某某某到此一游话。这时你就需要自我管理,你需要提醒自己,这样做会破坏景点,而且是一种素质低下的表现。你设想一下,如果别人家小孩去你家墙上乱涂乱画,你是何种感受。同样我们把自主管理放到学习上,在我们想偷懒,想逃避,想放弃的时候,我们可以通过自主管理来避免这些,通过他人或者自己的力量来完成。例如我会制定作息时间计划表,里面包括学习,运动,玩耍等内容的完成时间。那些学校学习尖子,他们学习好是智商高于我们吗,其实不然,在我所了解的哪些优秀的学霸传授经验里,就提到要能够自我管理,规范好学习时间的分分秒秒,只有辛勤的付出,才能取得优异成绩。 在现实生活中,无数成功人士告诉我们自主管理的重要性。十几年后我想成为一位优秀的,为国家多做贡献的人。亲爱的同学们,你们们?让我们从现在开始重视和执行自主管理,十几年后成为那个你想成为的人。 谢谢大家!

数据中心灾难恢复指南(更新)

数据中心灾难恢复指南 (更新版)

数据中心灾难恢复指南(更新版) 当前,基于Web的应用不断普及深入,新一代的企业级数据中心建设已成为行业信息化的新热点。虚拟化、云计算等新技术和概念的提出更是为数据中心的发展开辟了新的道路。但是,无论数据中心怎样变化,企业对于数据中心容灾备份的需求是只会提高不会降低的。此外,在预算日益紧缺的情况下,灾难恢复成本也是企业考虑的重要因素之一。企业灾难因素应该考虑哪些因素?如何将虚拟化应用到灾难恢复中来?如何减少数据中心灾难恢复成本?本指南将对这些问题进行解答。 灾难恢复考虑因素 灾难恢复策略和基础架构本身就很复杂,对于大型企业来说更是这样。在这个过程中存在许多可变因素:需要确定许多标准和流程,需要对人力资源进行组织,需要对技术进行整合,需要辨别不同应用间的差异并为其排定优先次序。 数据中心灾难恢复需要考虑哪些因素? 将IT变更管理作为灾难恢复的一部分 虚拟化与灾难恢复 现在,许多公司都在它们环境的某处使用虚拟化技术。但是,他们可能不知道如何使用虚拟化技术来进行数据中心灾难恢复规划。学习如何应用虚拟化到灾难恢复很有用,也会受到很多技术上的限制。 虚拟化在数据中心灾难恢复中的作用 利用虚拟化技术来进行数据中心灾难恢复

如何节省灾难恢复成本 如今否认经济形势迫使企业减少预算。尽管灾难恢复(DR)人员在极力劝阻对这个领域预算的削减,DR也无法躲过预算危机。那么对于DR站对站数据复制解决方案的创建和维护而言,有没有什么方法或工具可以降低总的成本呢? 灾难恢复预算的头号挥霍者 使用开源复制工具来降低灾难恢复成本 你是不是在为了避免麻烦而浪费灾难恢复成本?

关于时间管理的英语演讲

Dear teacher and colleagues: my topic is on “spare time”. It is a huge blessing that we can work 996. Jack Ma said at an Ali's internal communication activity, That means we should work at 9am to 9pm, 6 days a week .I question the entire premise of this piece. but I'm always interested in hearing what successful and especially rich people come up with time .So I finally found out Jack Ma also had said :”i f you don’t put out more time and energy than others ,how can you achieve the success you want? If you do not do 996 when you are young ,when will you ?”I quite agree with the idea that young people should fight for success .But there are a lot of survival activities to do in a day ,I want to focus on how much time they take from us and what can we do with the rest of the time. As all we known ,There are 168 hours in a week .We sleep roughly seven-and-a-half and eight hours a day .so around 56 hours a week . maybe it is slightly different for someone . We do our personal things like eating and bathing and maybe looking after kids -about three hours a day .so around 21 hours a week .And if you are working a full time job ,so 40 hours a week , Oh! Maybe it is impossible for us at

优秀党务工作者事迹简介范文

优秀党务工作者事迹简介范文 优秀党务工作者事迹简介范文 ***,男,198*年**月出生,200*年加入党组织,现为***支部书记。从事党务工作以来,兢兢业业、恪尽职守、辛勤工作,出色地完成了各项任务,在思想上、政治上同党中央保持高度一致,在业务上不断进取,团结同事,在工作岗位上取得了一定成绩。 一、严于律己,勤于学习 作为一名党务工作者,平时十分注重知识的更新,不断加强党的理论知识的学习,坚持把学习摆在重要位置,学习领会和及时掌握党和国家的路线、方针、政策,特别是党的十九大精神,注重政治理论水平的提高,具有坚定的理论信念;坚持党的基本路线,坚决执行党的各项方针政策,自觉履行党员义务,正确行使党员权利。平时注重加强业务和管理知识的学习,并运用到工作中去,不断提升自身工作能力,具有开拓创新精神,在思想上、政治上和行动上时刻同党中央保持高度一致。 二、求真务实,开拓进取 在工作中任劳任怨,踏实肯干,坚持原则,认真做好学院的党务工作,按照党章的要求,严格发展党员的每一个步骤,认真细致的对待每一份材料。配合党总支书记做好学院的党建工作,完善党总支建设方面的文件、材料和工作制度、管理制度等。

三、生活朴素,乐于助人 平时重视与同事间的关系,主动与同事打成一片,善于发现他人的难处,及时妥善地给予帮助。在其它同志遇到困难时,积极主动伸出援助之手,尽自己最大努力帮助有需要的人。养成了批评与自我批评的优良作风,时常反省自己的工作,学习和生活。不但能够真诚的指出同事的缺点,也能够正确的对待他人的批评和意见。面对误解,总是一笑而过,不会因为误解和批评而耿耿于怀,而是诚恳的接受,从而不断的提高自己。在生活上勤俭节朴,不铺张浪费。 身为一名老党员,我感到责任重大,应该做出表率,挤出更多的时间来投入到**党总支的工作中,不找借口,不讲条件,不畏困难,将总支建设摆在更重要的位置,解开工作中的思想疙瘩,为攻坚克难铺平道路,以支部为纽带,像战友一样团结,像家庭一样维系,像亲人一样关怀,践行入党誓言。把握机遇,迎接挑战,不负初心。

1+X+证书制度专项研究+2020+年度课题指南

附件1 1+X证书制度专项研究2020年度课题指南 为深入贯彻《国家职业教育改革实施方案》部署,落实《关于在院校实施“学历证书+若干职业技能等级证书”制度试点方案》等文件要求,着力通过专项课题研究、协同创新,为1+X证书制度目标任务实现、重点难点问题解决提供科研与智力支持,特制定本指南。申请人可结合自己的学术专长和研究基础选择申报,指南选题如下。 1.“放管服”改革背景下职业技能等级证书的功能、定位、效力和话语体系研究 主要内容:在“放管服”改革背景下,系统梳理技术技能人才评价制度、评价模式改革脉络,聚焦对技术技能人才评价维度、内容、方法等方面的改革,研究提出职业技能等级证书的功能、定位和效力,明晰职业技能等级标准、职业技能等级证书、复合型技术技能人才、国家资历框架、职业教育学分银行、培训评价组织等概念与内涵,建构1+X证书制度作为中国特色职业教育制度的话语体系和基本语境,为1+X证书制度理论体系的建构提供建议。 研究周期:1年 预期成果:论文3篇(在CSSCI核心库来源期刊发表至少1篇);

专著(或合著)1部;研究报告1篇(不少于5万字)。 2.职业技能等级证书对接职业标准和教学标准的机制研究 主要内容:在技术技能人才培养培训中实行学历证书和职业技能等级证书相结合的理论依据、实践寻证和教育学价值;1+X证书制度与原“双证书”制度对比研究,德国、澳大利亚、新西兰等国家证书制度的比较研究;在职业院校实施“1+X”复合型技术技能人才培养模式研究;研究提出职业技能等级证书对接国际先进标准、对接职业标准、对接院校教学标准的运行机制和政策建议。 研究周期:10个月 预期成果:阶段性研究报告、总报告、论文、专著。论文3篇(在CSSCI核心库来源期刊发表至少1篇);专著(或合著)1部;总研究报告1篇(不少于5万字),阶段性研究报告不少于2篇。 3.职业技能等级证书效力和待遇落实的实施路径研究 主要内容:梳理国外资历框架制度发展脉络,结合国内实际,通过调查分析,厘清实施中存在的主要问题,找准切入点和突破口,研究提出院校内和院校外实施的职业技能等级证书具备同等效力和待遇、行业企业和用人单位切实兑现相关待遇的具体政策与保障机制,相关学习成果认定、积累和转换等具有同一效能的具体实施路径。 研究周期:10个月

AnyBackup 6.0 Oracle单机备份恢复指南

Oracle单机定时备份恢复配置指南 一、模块说明 1.1、文档适用范围 本文档适用于AnyBackup5.0.0~6.0版本 1.2、原理介绍 使用RMAN脚本进行备份, 1.3、备份介绍 支持完全备份和增量备份,备份时会备份数据库的数据文件,日志文件,参数文件,控制文件; 1.4、恢复介绍 1. Oracle 普通恢复 使用之前的数据库备份集来实现数据库的还原,然后使用归档日志及联机日志将数据库恢复到最新及指定时间点的状态,恢复时需要将停止数据库的生产业务; 2. Oracle 高级恢复 单独恢复不同类型的物理文件,包含控制文件、数据文件、日志文件、参数文件,在用户需要单独恢复各类型的文件时,可以选择此种恢复方式; 3. Oracle 表级恢复 可以在线进行表级恢复,并不影响数据库其它数据的正常业务使用;此种恢复方式主要针对用户误删除误操作,造成的表损坏或者数据丢失,不影响业务的正常运行;

二、环境说明 2.1、用户和客户端说明 2.1.1、用户权限 进行Oracle定时备份时,使用的用户必须是sysdba的权限,否则无法备份,如果使用的是不是sys用户,可以使用下面的命令将dba的权限赋予用户: grant sysdba to eisoo; //把dba的权限赋予用户eisoo 2.1.2、其他厂商库文件查询 其他厂商残留的库文件会影响到备份,Windows库文件名称为orasbt.dll,Linux下文件名为lilbobk.so,如果测试时环境上有其他厂商的客户端,建议先卸载掉,然后使用find命令查询库文件,如果还存在,就将该文件重命名 参考命令:find / -name orasbt.so 2.1.3、数据库位数 备份客户端时选择客户端的位数已Oracle数据库的位数为标准,最简单的检查数据库位数的方法就是在登录时查看输出信息,如下图,如标记有64bit则为64位数据库,如有没有则为32位数据库