Lab2 ASA FirePOWER基本配置指南

ASA FirePOWER防火墙基本配置指南

目录

1.目的 (1)

2.系统策略 (1)

3.健康监控策略 (4)

4.对象管理 (6)

5.网络主机发现策略 (8)

6.访问控制策略 (10)

7.基本IPS策略 (16)

8.联动策略 (20)

9.用户帐号管理 (22)

1.目的

在进行下面实验步骤前,先确认已经完成了ASA FirePOWER模块和Defense Center的安装,并将FirePOWER模块成功地添加到Defense Center的管理设备中。

本文档介绍了ASA FirePOWER防火墙的基本配置,以及如何验证配置是否生效。2.系统策略

本实验描述了如何通过创建系统策略(System Policy),并将其应用给Defense Center和FirePOWER模块。通过以下配置步骤,将二者的时间保持同步,如果时间不同步,可能会造成日志无法显示,或显示不正常的问题。

2.1.修改时区Time Zone

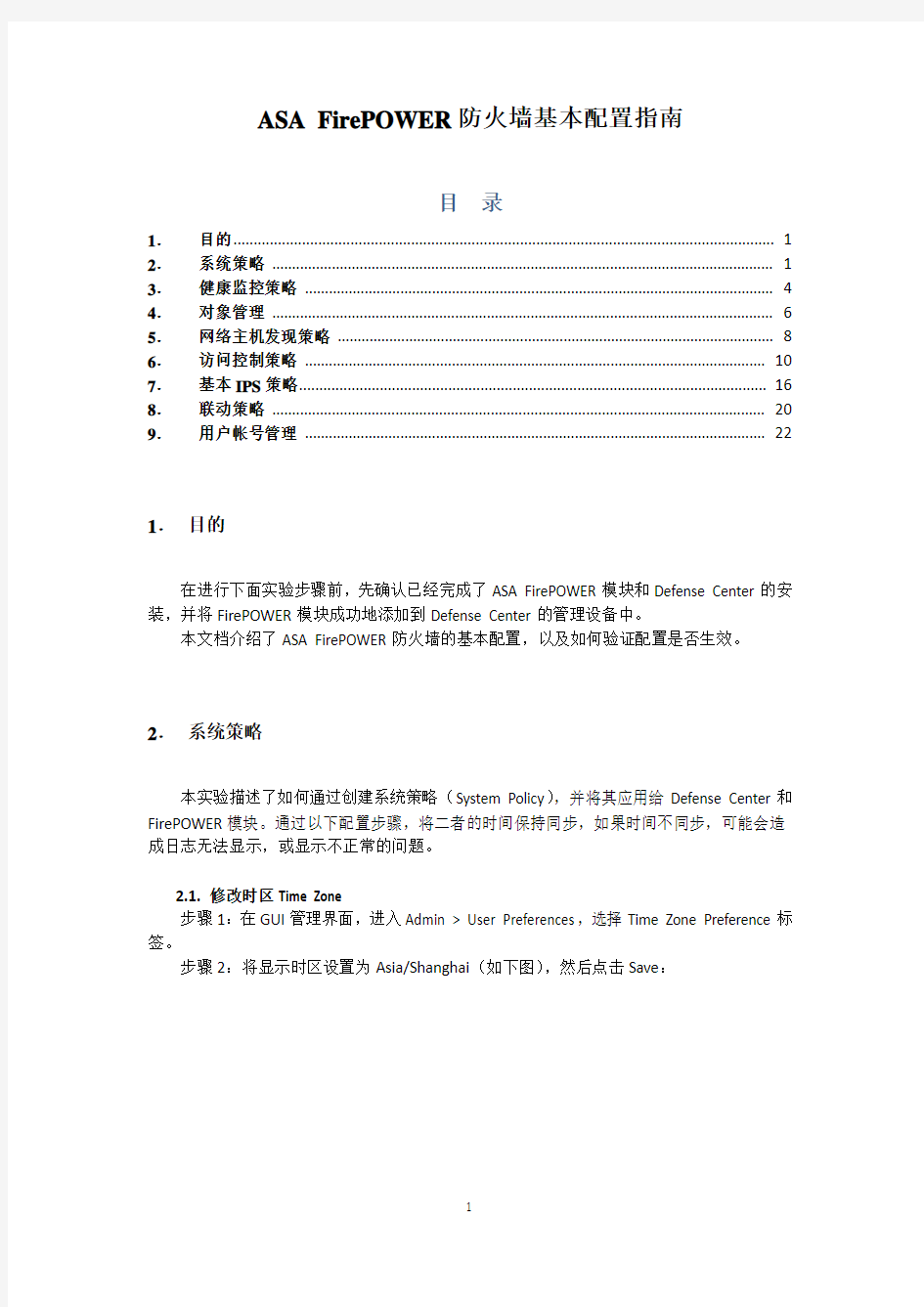

步骤1:在GUI管理界面,进入Admin > User Preferences,选择Time Zone Preference标签。

步骤2:将显示时区设置为Asia/Shanghai(如下图),然后点击Save:

步骤3:修改FSMC的时间为本地的时间,通过SSH登陆到FSMC的CLI界面,通过命令date修改FSMC的时间。

假定当前时间为2015年11月17日21时04分,由于在FSMC上采用的是UTC时间,而Asia/Shanghai所在时区为UTC+8,那么在FSMC的时间应该是当前时间减去8小时,即UTC时间为2015年11月17日13时04分。

配置命令如下:

admin@Sourcefire3D:~$ sudo date -s "20151117 13:04:30"

Password: <此处输入admin账号的密码>

最后输入命令date,验证时间已经修改成功:

admin@Sourcefire3D:~$ date

Tue Nov 17 13:04:31 UTC 2015

注意:在实际环境中,如果配置了NTP服务器,可以跳过本步骤的设置。本步骤采用了手工设置本地时间,只是出于方便实验的目的。

2.2.创建用于被管理设备FirePOWER模块的系统策略System Policy

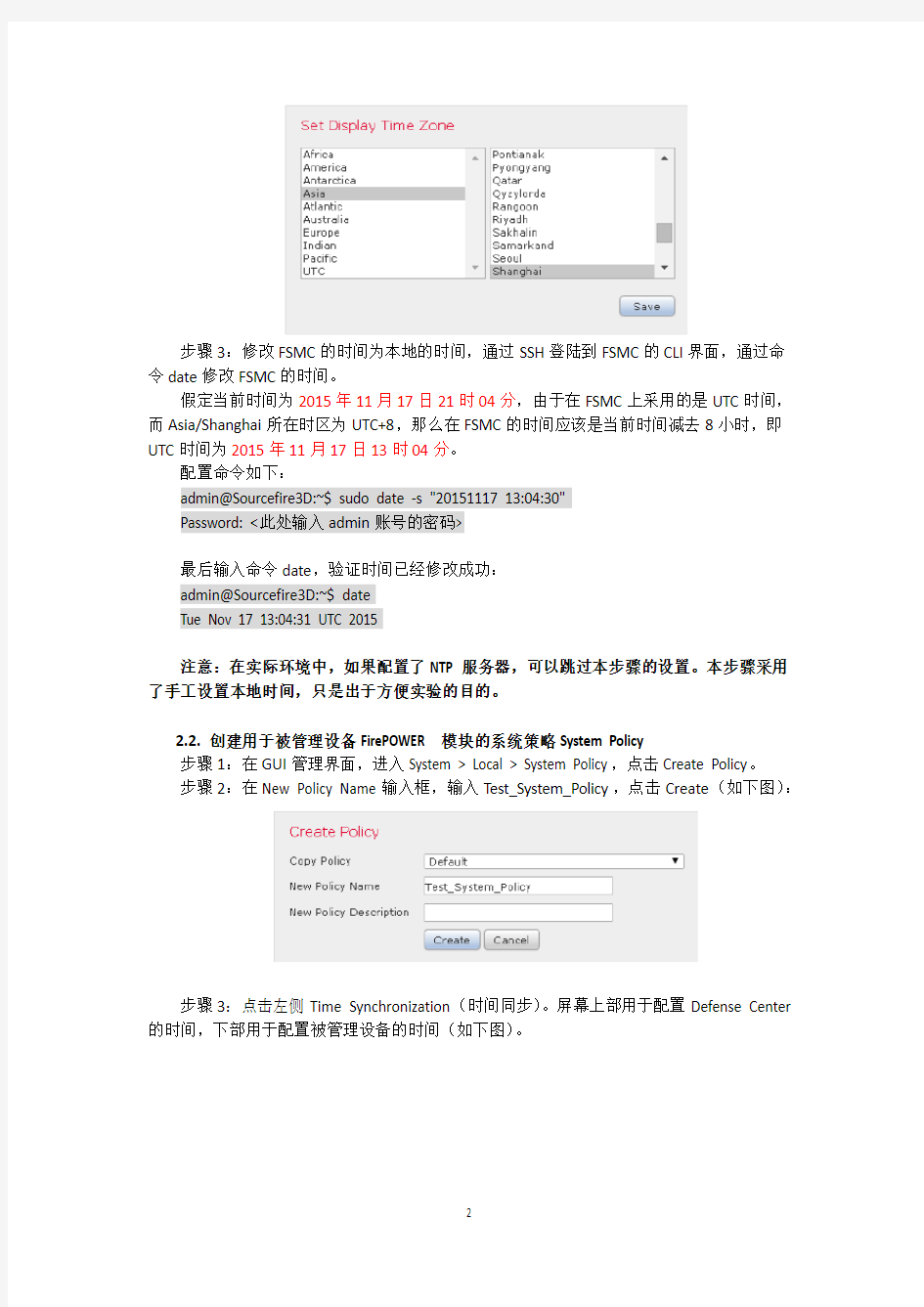

步骤1:在GUI管理界面,进入System > Local > System Policy,点击Create Policy。

步骤2:在New Policy Name输入框,输入Test_System_Policy,点击Create(如下图):

步骤3:点击左侧Time Synchronization(时间同步)。屏幕上部用于配置Defense Center 的时间,下部用于配置被管理设备的时间(如下图)。

注意:如果在实际环境中有NTP服务器,那么建议采用NTP服务器。本例中采用手工配置时间是为了方便实验的目的。

步骤4:点击Save Policy and Exit。

步骤5:选择“Test_System_Policy”对应的Apply图标,同时选择FirePOWER模块和FSMC,再点击Apply。

注意:此处IP地址为仅为举例,实际配置时因为不同pod,IP地址会有所不同。

说明:

(1)Apply需要的时间可能会较长,可以通过Task Status查看策略是否完成apply:在GUI上,进入右上角System > Monitoring > Task Status,能够查看所有的

Task的状态。

(2)在Status显示为Completed后,表明System Policy已经应用成功(如下图)。

关于时间配置的最佳实践:

FSMC和FirePOWER模块的时间同步是最常见的问题,最佳实践建议:

(1)在DC上设置NTP服务器,FirePOWER将DC作为NTP服务器。

(2)DC 应该是20分钟发一次同步请求,如果测试时间紧,也可以在FirePOWER 上进行手动同步。方法是:登陆到FirePOWER的CLI,并进入到expert模式,执行以下命令:

admin@Sourcefire3D:~$ sudo ntpdate -u

admin@Sourcefire3D:~$ sudo pmtool restartbyid ntpd

3.健康监控策略

本实验描述了健康子系统(Health Subsystem)的功能和使用,通过配置Health Policy

对ASA FirePOWER模块和FSMC的运行状况进行监控,并将设备告警等信息其通过email,SNMP或Syslog等方式发送出来。

3.1.创建CPU与内存使用率的Health Policy

步骤1:在Defnese Center的GUI管理界面,进入Health > Health Policy,点击Create Policy。

步骤2:在New Policy Name输入框中,输入Test_Health_Policy,其他保持缺省,点击Save。

步骤3:点击“Test_Health_Policy”策略对应的Edit图标,对策略进行编辑。

步骤4:点击左侧CPU Usage,确保Enabled对应的选中On,设置Critical Threat %的值为70,设置Warning Threat %的值为50。

步骤5:点击左侧Memory Usage,设置Critical Threat %的值为80,设置Warning Threat %的值为60,

步骤6:然后点击Save Apply and Exit。

步骤7:选择“Test_Health_Policy”对应的Apply图标,同时选择FirePOWER模块和FSMC,再点击Apply。

注意:此处IP地址为仅为举例,实际配置时因为不同pod,IP地址会有所不同。

Apply需要的时间较长,可以通过Task Status查看策略是否应用成功。

3.2.创建Health告警

步骤1:进入Health Policy,点击右上角Alerts链接。

步骤2:点击Create Alert,选择Create Syslog Alert,创建一个Health告警,输入以下信息:

Name: CPU and Memory Health Monitor Alert

Host: 10.74.82.146(Syslog服务器的IP地址)

Port: 514

Facility: SYSLOG

Severity: INFO

步骤3:点击Save。

3.3.应用Health告警

步骤1:进入Health > Health Monitor Alerts,输入Health Alert Name为“CPU and Memory Health Alert”,在Severity列选中Critical和Warning,在Module列选中CPU Usage和Memory Usage,在Alert列选中CPU and Memory Health Monitor Alert。

步骤2:点击Save。

在Syslog服务器上可以查看到如下告警信息:

注意:本步骤需要讲师协助查看。

4.对象管理

目标

本实验中,首先创建对象和修改变量集,对象可以用于后面配置的Network Discovery 和Access Control Policy,变量集合可以用于Intrusion Policy。

4.1.创建对象

步骤1:进入Object > Object Management,如下图所示:

步骤2:点击左侧Network > Individual Objects,再点击右上角Add Network,在Network

注意:上表中的IP地址对应的是对应pod1,不同的pod对应的地址有所不同,请参考实验提供的IP地址说明。

步骤3:点击左侧URL > Individual Objects,再点击右上角Add URL,分别创建两个URL Objects:https://www.360docs.net/doc/5c8143585.html,和https://www.360docs.net/doc/5c8143585.html,,然后点击Save(如下图):

步骤4:点击左侧URL > Object Groups,再点击右上角Add URL Group,将两个URL Objects 加入到URL Group中,然后点击Save(如下图):

4.2.配置变量集(Variable Set)

步骤1:进入Object > Object Management,选择左侧的Variable Set,选择Default Set

对应的Edit图标。

步骤2:在左侧的“Available Networks”中,选中“HOME_NET”,并点击编辑图标,

在弹出的编辑HOME_NET的窗口中,并将前面步骤创建的Eval_Network,包含到Included Netoworks中(如下图),然后点击Save:

完成后,看到的窗口如下所示,再点击按钮Save:

5.网络主机发现策略

目标

本实验的目标是,熟悉通过FireSIGHT技术实现网络主机检测和用户识别的功能。

5.1.配置Network Discovery Detection Policy策略

步骤1:进入Policies > Network Discovery,点击右上方的Add Rule图标,将前面步骤创建的Eval_Network添加到右侧的Networks中,确保已经勾选了窗口上方的Hosts选项和Users 选项,然后点击Save,完成配置后如下图:

步骤2:点击Advanced标签,编辑General Settings,启用Capture Banners,设置Update Interval为600秒,然后点击Save。

步骤3:完成上述步骤后,点击右上角Apply。

注意:通过Task Status查看,直到Status显示为Completed,表明策略应用成功。

5.2.查看FireSIGHT收集的数据

步骤1:进入Analysis > Hosts > Network Map,查看IPv4,IPv6和MAC地址标识的主机设备。

步骤2:点击+号,展开主机,查看主机的详细信息(如下图):

注意:如果没有看到主机设备的识别信息,也是正常的,因为还没有流量通过Firepower 模块。我们可以在完成后面访问控制策略的实验后,再回来查看主机信息。

6.访问控制策略

本实验介绍了如何创建和配置访问控制策略(Access Control Policy),以及如何定义策略的组成和应用这些策略。

在FirePOWER模块上,所有的策略都是通过配置Access Control Policy来实现的,它可以基于各种对象进行创建,包括应用访问控制,URL网站访问控制和IPS入侵防御策略,必须通过Access Control Policy调用才能生效。

目标

创建一条Access Control Policy用于检测和记录不同网络对象的连接,再创建另一条Access Control Policy用于检测和记录,基于应用的请求被拦截。

6.1.创建Access Control Policy –端口检测

创建一条针对HTTP和HTTPS的控制策略

步骤1:进入Policies > Access Control,如下图所示:

步骤2:在屏幕右上角,点击New Policy,创建新的Access Control Policy,输入名字为Test_AC_Policy,Default Action设置为Intrusion Prevention;然后在可用设备列表中,选择10.75.53.197(FirePOWER模块的IP地址),点击Add to Policy,然后点击Save(如下图):

注意:每个Pod选择的FirePOWER模块的IP地址是不同的,请选择自己Pod对应的FirePOWER的IP地址。

步骤3:在Test_AC_Policy编辑页面中,点击Add Rule,输入名字为Web_Access,Action 保持缺省值不变,点击Networks标签中,在可用网络中选择ISE_Server,并点击Add to Destination:

步骤4:点击选Ports标签,选择HTTP和HTTPS,并点击Add to Destination:

步骤5:点击Logging标签,选择“Log at End of Connection”,最后点击Add按钮。

创建一条针对SSH的访问控制策略

步骤1:点击Add Rule,输入名字SSH_Access,Action保持缺省值不变,点击Networks 标签,选中Eval_Network点击Add to Source,选择DC_Server点击Add to Destination:

步骤2:点击Ports标签,选中SSH,点击Add to Destination,然后点击Add(如下图):

步骤3:点击Logging标签,选择“Log at End of Connection”,最后点击Add按钮。

步骤4:在Access Control Policy的Default Action部分,点击最右侧的Logging图标,选中“Log at Beginning of Connection”和“Defense Center”,然后点击OK。

步骤5:最后点击右上角Save and Apply,再点击Apply All,将策略应用到FirePOWER

模块。完成后的策略配置如下图:

验证访问控制策略

步骤1:通过RDP登陆到Windows 7客户机,登陆名和密码分别为demo23\employee1和Cisco123(以pod1为例)。

注意:每个Pod使用自己对应的用户名和密码。

步骤2:在Windows 7上,打开Firefox浏览器,通过HTTP或HTTPS方式访问ISE_Server 主机,正常结果是能够访问到页面,然后通过Analysis > Connections能够查看到访问记录。

如果日志较多,可以通过点击“Edit Search”,在Application Protocol输入框输入“https”,点击右上角按钮Search,查看访问记录(下图为部分截图):

步骤3:在Windows 7上,打开putty,通过SSH方式访问ISE_Server主机(登陆名和密码为admin/Cisco123),正常结果是能够成功访问,通过Analysis > Connections能够查看到访问记录。

如果日志较多,可以通过点击“Edit Search”,在Application Protocol输入框输入“SSH”,点击右上角按钮Search,查看访问记录(下图为部分截图):

6.2.创建Access Control Policy –应用识别

步骤1:进入Policies > Access Control,编辑策略Test_AC_Policy。

步骤2:点击Add Rule,新建一条Rule,名字为IM_Block,在Action部分选择Block。

步骤3:在Applications标签中,在Available Applications输入框中,输入QQ作为查询条件,选中查询的结果QQ,并点击Add to Rule(如下图):

步骤4:点击Logging标签,选中“Logging at Beginning of Connection”,最后点击Add (如下图):

步骤5:点击HTTP Responses标签,在Block Response Page对应的下拉框中,选择“System-provided”,最后点击Save and Apply。

完成配置后,入下图所示:

验证访问控制策略

步骤1:通过RDP登陆到Windows 7客户机,登陆名和密码分别为demo23\employee1和Cisco123(以Pod1为例)。

注意:每个Pod使用自己对应的用户名和密码登陆。

步骤2:在Windows 7上,打开腾讯QQ,输入帐号和密码,点击登录,记录访问结果。

步骤3:登陆到DC的GUI上,进入Analysis > Connections,查看访问记录,允许或者拦截的原因。

如果日志较多,可以通过点击“Edit Search”,在Application Protocol输入框输入“QQ”,点击右上角按钮Search,查看访问记录(下图为部分截图):

6.3.创建Access Control Policy – URL网站过滤

步骤1:进入Policies > Access Control,编辑策略Test_AC_Policy。

步骤2:点击Add Rule,新建一条Rule,名字为Video_Block,Action设置为Block。

步骤3:点击URLs标签,选择Video_Sites,点击Add to Rule(如下图)。

步骤4:点击Logging标签,选择“Log at beginning of the connection”和“Defense Center”。

步骤5:点击Add,再点击Save and Apply。

验证访问控制策略。

步骤1:通过RDP登陆到Windows 7客户机,登陆名和密码分别为demo23\employee1和Cisco123(以Pod1为例)。

注意:每个Pod使用自己pod对应的用户名和密码登陆。

步骤2:在Windows 7上,打开Firefox浏览器,访问网站https://www.360docs.net/doc/5c8143585.html,或

https://www.360docs.net/doc/5c8143585.html,,然后在Analysis > Connections上查看访问记录。

如果日志较多,可以通过点击“Edit Search”,在URL输入框输入“https://www.360docs.net/doc/5c8143585.html,”,点击右上角按钮Search,查看访问记录(下图为部分截图):

Tips:此时,可以返回5.2步骤,查看是否可以看到识别到的主机信息。

7.基本IPS策略

目标

本实验将创建一条包含FireSIGHT推荐规则的IPS入侵策略,和一条针对ICMP报文的拦截策略。

7.1.创建IPS策略

步骤1:进入Policies > Intrusion > Intrusion Policy,点击Create Policy按钮创建IPS策略。

步骤2:名字设定为Test_Intrusion_Policy,在Base Policy选择框,选中“Balanced Security and Connectivity”,其他保持默认值,点击Create and Edit Policy按钮。

步骤2:点击左侧的FireSIGHT Recommendation链接,在右侧窗口点击

前的加号,确认已经选中“Accept Recommendations to Disable Rules”:

步骤3:然后点击Generate Recommendations按钮,大约1-2分钟后,可以看到完成了Recommended Rules的生成(如下图):

以下为生成的推荐策略:

注意:实验中生成的策略可能与此不同。

步骤4:然后点击左侧的Policy Information链接,再点击右侧的按钮Commit Changes,完成了将Recommended Rule添加到Test_Intrusion_Policy中的配置工作(如下图):

步骤5:进入Policies > Access Control,编辑Test_AC_Policy,将其Default Action修改为。配置完成后如下图:

步骤6:点击Save and Apply。

7.2.创建拦截ICMP的IPS策略

步骤1:进入Policies > Intrusion>Intrusion Policy,点击Create Policy(如下图):

步骤2:在Name输入框输入ICMP_Policy,其他保持不变,点击按钮Create and Edit Policy。

步骤3:点击左侧窗口的Rules,在Filter框输入“protocol-icmp echo“,在查找到的符合条件的Rules中,勾选以下两条(如下图):

步骤4:点击窗口上部的Rule State,选择“Drop and Generate Events”。

步骤5:点击左侧上方Policy Information,再点击Commit Changes,最后点击OK。

步骤6:进入Policies > Access Control,编辑Test_AC_Policy策略,点击Add Rule增加一条规则,Name设置为ICMP_Block,Action设置为Allow,在Inspection标签中,启用ICMP Policy。配置完成后如下图:

步骤7:在Logging标签中,选中Log at Begging of Connection和Log at End of Connection,以及Defense Center,然后点击Add按钮(如下图):

步骤8:点击Save and Apply,完成配置后如下图:

步骤9:在Windows 7客户端上,通过ping访问https://www.360docs.net/doc/5c8143585.html,域名或其他IP地址,发现结果为Request time out,并在Analysis > Intrusion > Events中查看日志记录。

点击”PROTOCOL-ICMP Echo Reply”,查看日志记录(如下图):

问题:如果发现ping能够正常通过,问题可能出在哪里?

提示:检查ASA的Policy Map配置。

8.联动策略

目标

在本实验中,学员将创建一条联动策略Correlation Policy,该策略根据Connection Events 收集的数据,在特定的条件下触发一条规则。这条包含了多个条件语句的规则,可以用来解决数据泄露的问题。例如,有人在DMZ的Web Server上下载大量数据是非常可疑的,因为Web Server只是用来上传数据使用。学员可以通过创建Correlation策略监控这种下载大量数据的操作。

8.1.创建Correlation Alert

步骤1:进入Policies > Actions > Alerts,点击Create Alert,选择Create Syslog Alert。

步骤2:在弹出窗口中,输入以下信息:

Name: Correlation Alert

Host: 10.74.82.146

Port: 514

Facility: SYSLOG

Severity: INFO

步骤3:最后点击Save。

8.2.创建Correlation Rule

步骤1:进入Policies > Correlation,点击Rule Management标签,在点击Create Rule。

步骤2:在Rule Information部分,Rule Name栏输入,HTTP High server-side data。