H3C OSPF配置文件

1.1.1 配置OSPF引入自治系统外部路由

1. 组网需求

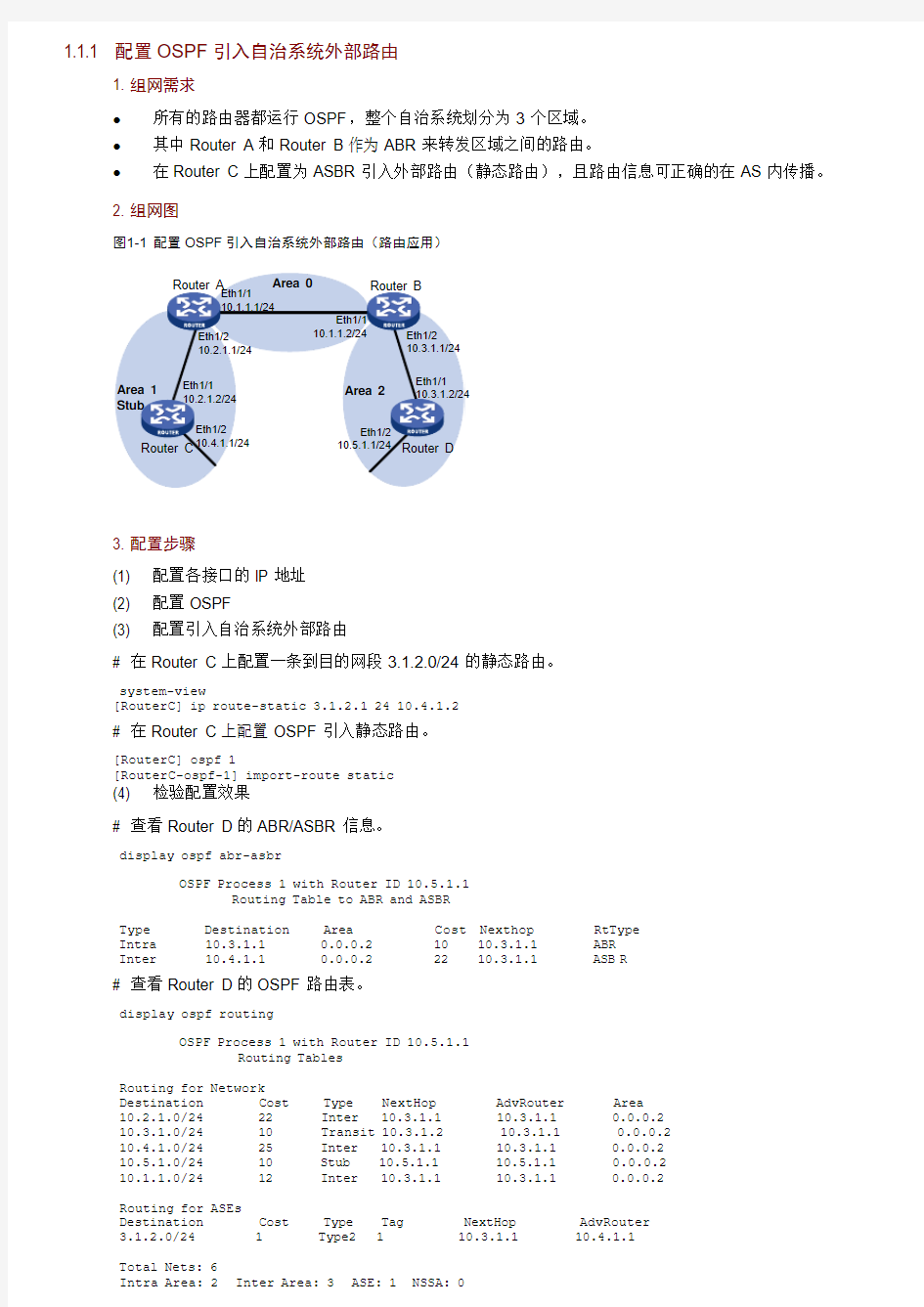

●所有的路由器都运行OSPF,整个自治系统划分为3个区域。

●其中Router A和Router B作为ABR来转发区域之间的路由。

●在Router C上配置为ASBR引入外部路由(静态路由),且路由信息可正确的在AS内传播。

2. 组网图

图1-1配置OSPF引入自治系统外部路由(路由应用)

3. 配置步骤

(1) 配置各接口的IP地址

(2) 配置OSPF

(3) 配置引入自治系统外部路由

# 在Router C上配置一条到目的网段3.1.2.0/24的静态路由。

[RouterC] ip route-static 3.1.2.1 24 10.4.1.2

# 在Router C上配置OSPF引入静态路由。

[RouterC] ospf 1

[RouterC-ospf-1] import-route static

(4) 检验配置效果

# 查看Router D的ABR/ASBR信息。

OSPF Process 1 with Router ID 10.5.1.1

Routing Table to ABR and ASBR

Type Destination Area Cost Nexthop RtType

Intra 10.3.1.1 0.0.0.2 10 10.3.1.1 ABR

Inter 10.4.1.1 0.0.0.2 22 10.3.1.1 ASB R

# 查看Router D的OSPF路由表。

OSPF Process 1 with Router ID 10.5.1.1

Routing Tables

Routing for Network

Destination Cost Type NextHop AdvRouter Area

10.2.1.0/24 22 Inter 10.3.1.1 10.3.1.1 0.0.0.2

10.3.1.0/24 10 Transit 10.3.1.2 10.3.1.1 0.0.0.2

10.4.1.0/24 25 Inter 10.3.1.1 10.3.1.1 0.0.0.2

10.5.1.0/24 10 Stub 10.5.1.1 10.5.1.1 0.0.0.2

10.1.1.0/24 12 Inter 10.3.1.1 10.3.1.1 0.0.0.2

Routing for ASEs

Destination Cost Type Tag NextHop AdvRouter

3.1.2.0/24 1 Type2 1 10.3.1.1 10.

4.1.1

Total Nets: 6

Intra Area: 2 Inter Area: 3 ASE: 1 NSSA: 0

华为_MSR路由器_教育网双出口NAT服务器的典型配置

华为 MSR路由器教育网双出口NAT服务器的典型配置 一、组网需求: MSR 的 G0/0 连接某学校内网, G5/0 连接电信出口, G5/1 连接教育网出口,路由配置:访问教育网地址通过 G5/1 出去,其余通过默认路由通过 G5/0 出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校 一、组网需求: MSR的G0/0连接某学校内网,G5/0连接电信出口,G5/1连接教育网出口,路由配置:访问教育网地址通过G5/1出去,其余通过默认路由通过G5/0出去。电信网络访问教育网地址都是通过电信和教育网的专用连接互通的,因此电信主机访问该校都是从G5/1进来,如果以教育网源地址(211.1.1.0/24)从G5/0访问电信网络,会被电信过滤。该校内网服务器192.168.34.55需要对外提供访问,其域名是https://www.360docs.net/doc/6113864917.html,,对应DNS解析结果是211.1.1.4。先要求电信主机和校园网内部主机都可以通过域名或211.1.1.4正常访问,且要求校园网内部可以通过NAT任意访问电信网络或教育网络。 设备清单:MSR一台 二、组网图:

三、配置步骤: 适用设备和版本:MSR系列、Version 5.20, Release 1205P01后所有版本。

四、配置关键点: 1) 此案例所实现之功能只在MSR上验证过,不同设备由于内部处理机制差异不能保证能够实现; 2) 策略路由是保证内部服务器返回外网的流量从G5/1出去,如果不使用策略路由会按照普通路由转发从G5/0出去,这样转换后的源地址211.1.1.4会被电信给过滤掉,因此必须使用策略路由从G5/1出去; 3) 策略路由的拒绝节点的作用是只要匹配ACL就变成普通路由转发,而不被策

H3C-防火墙设备专线上网配置(U200-S--V5)

V5防火墙设备上网配置 一组网需求 防火墙内网电脑可以经过防火墙去上网 二组网拓扑 内网电脑------(G0/2)防火墙(G0/1)-----光猫—运营商 三组网配置 第一步: 防火墙开启了WEB服务, PC通过网线连接到防火墙的GE0口,将电脑的IP 地址修改为192.168.0.10 掩码为255.255.255.0 打开一个浏览器(建议使用IE浏览器)在地址栏输入192.168.0.1 会显示如下页面: 用户名和密码默认为:admin 输入用户名密码和验证码后,点击登录即可登陆到设备的WEB管理页面。第二步: 登陆设备后,将1口设置为WAN口连接外网,2口设置为LAN口,连接内网,配置上网操作步骤如下: 1.将接口添加到安全域: 1.1将1号口加入untrust域

1.2 将2号口加入trust域:

2.配置公网接口IP地址及指网关2.1.1配置运营商分配的公网地址 2.1.2 配置默认路由指向公网网关

3.配置内网口地址

1. 配置DNS地址信息 4.1.1开启设备DNS代理和DNS动态域名解析功能 4.1.2 配置运营商DNS地址(如果您是固定IP地址方式上网,运营商会给您相 应的DNS地址,如果是拨号方式上网,那只需开启DNS代理功能即可,动态域名解析功能可以不用开启,也不需要设置DNS服务器IP地址) 4.1.3配置nat动态地址转换:配置acl 2001匹配内网的源ip地址网段,然后 做nat动态地址转换,如果是静态公网ip,或者是动态获取的ip地址,请选择

宽带连接的物理接口;如果是拨号上网,请选择dialer口,转换方式选择easy ip。

联想网御Power V系列配置案例集11(静态、默认、策略、ISP路由配置案例)

11.1 静态路由配置 配置需求:访问目的网络2.2.2.0/24,下一跳为192.168.83.108。 (1)进入到【路由管理】-【基本路由】-【静态路由表】中,新建一条静态路由表。 (2)目的地址:需要访问的目标网络 掩码:目标网络的掩码 下一跳地址:防火墙流出网口的对端设备地址 Metric:优先级,metric值越小优先级越高 网络接口:防火墙的流出接口 (3)在进入到【状态监控】-【状态信息】-【网络测试】中选择【routeshow】,开始调试。 如果静态路由生效,如下图所示。

注意事项: (1)下一跳地址一定要输入正确,这个地址不是防火墙的出口地址。 (2)下一跳地址一定可达有效的地址,可以在【状态监控】-【状态信息】-【网络测试】测试下可达性。 11.2 默认路由配置 配置需求:经过防火墙的数据包全部转发给211.211.211.210. (1)进入到【路由管理】-【基本路由】-【默认路由】中,新建一条默认路由。 (2)默认网关:211.211.211.210; 权重值:多条默认路由时使用,权重越大负载分担时流经的数据包所占比重越高

(3)在进入到【状态监控】-【状态信息】-【网络测试】中选择【routeshow】,开始调试。 如果默认路由生效,如下图所示。 注意事项: (1) 配置多条默认路由时,一定勾选【启用基于状态回包功能】,权重值越大,分担的流量越多。 (2) 默认路由生效了,在【状态监控】-【状态信息】-【网络测速】中选择【ping】下网关地址,确保可达性。 11.3 策略路由配置

配置需求:内网192.168.1.0/24网段访问8.8.8.0/24通过eth0口路由出去。 (1)进入到【路由管理】-【基本路由】-【策略路由】中,新建一条高级路由表。 命名路由表名称和路由表ID 点击新建路由表后面的操作按钮,新建路由表内容

配置管理系统

配置管理系统(北大软件 010 - 61137666) 配置管理系统,采用基于构件等先进思想和技术,支持软件全生命周期的资源管理需求,确保软件工作产品的完整性、可追溯性。 配置管理系统支持对软件的配置标识、变更控制、状态纪实、配置审核、产品发布管理等功能,实现核心知识产权的积累和开发成果的复用。 1.1.1 组成结构(北大软件 010 - 61137666) 配置管理系统支持建立和维护三库:开发库、受控库、产品库。 根据企业安全管理策略设定分级控制方式,支持建立多级库,并建立相关控制关系;每级可设置若干个库;配置库可集中部署或分布式部署,即多库可以部署在一台服务器上,也可以部署在单独的多个服务器上。 1. 典型的三库管理,支持独立设置产品库、受控库、开发库,如下图所示。 图表1三库结构 2. 典型的四库管理,支持独立设置部门开发库、部门受控库、所级受控库、所级产品库等,如下图所示。

图表2四级库结构配置管理各库功能描述如下:

以“三库”结构为例,系统覆盖配置管理计划、配置标识、基线建立、入库、产品交付、配置变更、配置审核等环节,其演进及控制关系如下图。 图表3 配置管理工作流程 1.1.2主要特点(北大软件010 - 61137666) 3.独立灵活的多级库配置 支持国军标要求的独立设置产品库、受控库、开发库的要求,满足对配置资源的分级控制要求,支持软件开发库、受控库和产品库三库的独立管理,实现对受控库和产品库的入库、出库、变更控制和版本管理。

系统具有三库无限级联合与分布部署特性,可根据企业管理策略建立多控制级别的配置库,设定每级配置库的数量和上下级库间的控制关系,并支持开发库、受控库和产品库的统一管理。 4.产品生存全过程管理 支持软件配置管理全研发过程的活动和产品控制,即支持“用户严格按照配置管理计划实施配置管理—基于配置库的实际状况客观报告配置状态”的全过程的活动。 5.灵活的流程定制 可根据用户实际情况定制流程及表单。 6.支持线上线下审批方式 支持配置控制表单的网上在线审批(网上流转审批)和网下脱机审批两种工作模式,两种模式可以在同一项目中由配置管理人员根据实际情况灵活选用。 7.文档管理功能 实现软件文档的全生命周期管理,包括创建、审签、归档、发布、打印、作废等,能够按照项目策划的软件文档清单和归档计划实施自动检查,并产生定期报表。 8.丰富的统计查询功能,支持过程的测量和监控 支持相关人员对配置管理状态的查询和追溯。能够为领导层的管理和决策提供准确一致的决策支持信息,包括配置项和基线提交偏差情况、基线状态、一致性关系、产品出入库状况、变更状况、问题追踪、配置记实、配置审核的等重要信息; 9.配置库资源的安全控制 1)系统采用三员管理机制,分权管理系统的用户管理、权限分配、系统操 作日志管理。 2)系统基于角色的授权机制,支持权限最小化的策略; 3)系统可采用多种数据备份机制,提高系统的数据的抗毁性。 10.支持并行开发 系统采用文件共享锁机制实现多人对相同配置资源的并行开发控制。在系统共享文件修改控制机制的基础上,采用三种配置资源锁以实现对并行开发的

IVI配置文件的管理

仪器无关测试系统IVI配置文件的管理(转载) ( 更新时间:2006-08-31 16:15:08) 1概述 VPP规范中定义了VISA(virtualinstrumentsoftwarearchitecture)接口软件,对串行总线、GPIB总线、VXI总线仪器的操作提供了统一接口,提高了仪器的可互换性。19 9 8年8月,为了进一步提高仪器驱动程序的执行性能,达到真正的仪器互换性,由9个公司成立IVI(InterchangeableVirtualInstrumentation)基金会,在VPP的基础上为仪器驱动程序制定新的编程接口标准,使应用程序可以实现完全独立于硬件,而不管其是何种总线接口,并增加了仪器仿真、状态缓存等机制,使仪器执行效率大大提高。 2IVI系统结构 目前,IVI基金会共规范和开发了5类驱动程序:示波器、数字多用表、任意波形/函数发生器、开关和直流电源。即将推出射频信号发生器、频谱分析仪、功率计、数字仪器分类驱动程序。IVI系统结构如图1所示,由IVI分类驱动程序、IVI具体仪器驱动程序、IVI引擎、IVI配置实用程序、IVI配置信息文件5部分组成。应用测试程序中调用分类驱动程序,分类驱动程序调用具体仪器驱动程序来控制实际的仪器,因此,即使测试系统的具体仪器改变,也不会使分类驱动程序的测试代码受到影响。

2 1分类驱动程序 一个分类驱动程序是一组仪器无关函数和属性用于控制某一类型的仪器,比如示波器、数字多用表、函数发生器等,这些函数有一个通用功能前缀如IviScope、IviDmm或IviFgen。目前IVI驱动程序工具箱共有5类:示波器、数字多用表、任意波形/函数发生器、开关和电源,每个分类驱动程序调用具体仪器驱动程序来控制实际的仪器。因为每一类中的所有仪器不可能具有完全相同的功能和性能,没有一个单一的编程接口可以适用于所有的仪器,因此IVI分类驱动程序将仪器能力分为固有的IVI能力、基本能力、扩展组能力、仪器特有的能力4种。固有的IVI能力是指所有的IVI分类驱动程序都具有的函数和属性,比如ClassPrefix- init( )函数,对5类驱动程序而言,只是将ClassPrefix(类前缀)加上,分别为IviScope、IviDmm、IviDCPwr、IviFgen或IviSwtch,此类函数有19个;基本能力是指某类仪器公有的函数和属性,可以覆盖某类仪器95 %以上的功能,例如示波器的基本功能为:沿触发采集、初始化一个采集过程、返回采集波形等,一个IVI兼容的仪器必须具有上述基本能力;扩充组功能(ExtensionGroups)是指并不是某一类仪器都具有的、更为特殊的函数和属性组,具体仪器驱动程序不需要实现扩充功能组,由IVI分类驱动程序为属于某类仪器不标准的功能创建标准编程接口,例如,虽然所有示波器水平和垂直设置都有相同的基本功能,但却有各种各样的触发模式,IviScope分类驱动程序包含了不同触发模式的扩展功能,比如TV触发、runt触发、宽度触发等等,每个具有TV触发的示波器都能遵守IviScope分类驱动程序的TV触发扩展组函数和属性。仪特有的功能是指其他设备没有的,为了使用这些功能必须在程序中直接访问IVI具体驱动程序,这部分程序将不支持仪器互换性。 2 2具体仪器驱动程序 具体仪器驱动程序包含控制一个特定仪器的信息,包括命令串、分析代码、每个设置的正确量程等。其对外接口与VISA仪器驱动程序没有什么区别,但内部实现方法却大不相同,在VPP基础上增加了仪器仿真、状态缓存、量程检查等功能。

CISCO 策略路由(PBR)配置实例

CISCO 策略路由(PBR)配置实例 时间:2010-02-17 22:56来源:未知作者:admin 点击:142次 策略路由选择可以选择修改下一跳地址以及标记数据包来提供不通的网络服务。PBR一般用于修改基于源地址的下一跳地址。推荐实现方式:PBR给于外发IP数据包标记IP优先位,这样方便了实施QoS策略。一般来说,PBR是通过路由映射来配置的。看个详细配置实例,你 策略路由选择可以选择修改下一跳地址以及标记数据包来提供不通的网络服务。PBR一般用于修改基于源地址的下一跳地址。推荐实现方式:PBR给于外发IP数据包标记IP优先位,这样方便了实施QoS策略。一般来说,PBR是通过路由映射来配置的。 看个详细配置实例,你会更加明白: 定义了两个访问列表:10和20,经过配置使来自网络192.168.1.0/24的数据包的下一跳地址改为192.168.100.1;使来自 192.168.2.0/24的数据包的下一跳地址改为192.168.100.2.其他源始发的数据包正常路由。 命令如下: My3377(config)#access-list 10 permit 192.168.1.0 //用访问控制列表先抓取路由 My3377(config)#access-list 20 permit 192.168.2.0 My3377(config)#route-map nexthop permit 10 //起个名字 My3377(config-route-map)#match ip address 10 //匹配一个列表 My3377(config-route-map)#set ip next-hop 192.168.100.1 //设置一个策略 My3377(config-route-map)#exit My3377(config)#route-map nexthop permit 20 My3377(config-route-map)#match ip address 20 My3377(config-route-map)#set ip next-hop 192.168.100.2 My3377(config-route-map)#exit My3377(config)#route-map nexthop permit 30 My3377(config)#int s2/1

软件配置管理计划

软件配置管理计划示例 计划名国势通多媒体网络传输加速系统软件配置管理计划 项目名国势通多媒体网络传输加速系统软件 项目委托单位代表签名年月日 项目承办单位北京麦秸创想科技有限责任公司 代表签名年月日 1 引言 1.1 目的 本计划的目的在于对所开发的国势通多媒体网络传输加速系统软件规定各种必要的配置管理条款,以保证所交付的国势通多媒体网络传输加速系统软件能够满足项目委托书中规定的各种原则需求,能够满足本项目总体组制定的且经领导小组批准的软件系统需求规格说明书中规定的各项具体需求。 软件开发单位在开发本项目所属的各子系统(其中包括为本项目研制或选用的各种支持软件)时,都应该执行本计划中的有关规定,但可以根据各自的情况对本计划作适当的剪裁,以满足特定的配置管理需求。剪裁后的计划必须经总体组批准。 1.2 定义 本计划中用到的一些术语的定义按GB/T 11457 和GB/T 12504。 1.3 参考资料

◆GB/T 11457 软件工程术语 ◆GB 8566 计算机软件开发规范 ◆GB 8567 计算机软件产品开发文件编制指南 ◆GB/T 12504 计算机软件质量保证计划规范 ◆GB/T 12505 计算机软件配置管理计划规范 ◆国势通多媒体网络传输加速系统软件质量保证计划 2 管理 2.1 机构 在本软件系统整个开发期间,必须成立软件配置管理小组负责配置管理工作。软件配置管理小组属项目总体组领导,由总体组代表、软件工程小组代表、项目的专职配置管理人员、项目的专职质量保证人员以及各个子系统软件配置管理人员等方面的人员组成,由总体组代表任组长。各子系统的软件配置管理人员在业务上受软件配置管理小组领导,在行政上受子系统负责人领导。软件配置管理小组和软件配置管理人员必须检查和督促本计划的实施。各子系统的软件配置管理人员有权直接向软件配置管理小组报告子项目的软件配置管理情况。各子系统的软件配置管理人员应该根据对子项目的具体要求,制订必要的规程和规定,以确保完全遵守本计划规定的所有要求。 2.2 任务

H3C_SecPath系列防火墙基本上网配置

新手可以根据下面的配置一步一步操作,仔细一点儿就没问题了~! 可以用超级终端配置,也可以用CRT配置 如果配置了,还是不能上网,可以加我的 恢复出厂设置: Reset saved-configuration 配置防火墙缺省允许报文通过: system-view firewall packet-filter default permit 为防火墙的以太网接口(以Ethernet0/0为例)配置IP地址,并将接口加入到安全区域:interface Ethernet0/0 ip address IP地址子网掩码 quit firewall zone trust add interface Ethernet0/0 quit 添加登录用户为使用户可以通过Web登录,并且有权限对防火墙进行管理,必须为用户添加登录帐户并且赋予其权限: local-user 登录账号 password simple 登录密码 service-type telnet level 3 quit quit

sys firewall packet-filter default permit dialer-rule 1 ip permit acl number 3000 rule 0 permit ip quit interface Dialer1 link-protocol ppp ppp chap user PPPOE账号 ppp chap password simple PPPOE密码ip address ppp-negotiate dialer-group 1 dialer bundle 1 nat outbound 3000 quit interface Ethernet0/4 pppoe-client dial-bundle-number 1 firewall zone untrust add interface Ethernet0/4 add interface Dialer1 quit firewall zone trust add interface Ethernet0/0 quit

配置管理流程

配置管理流程 Company Document number:WUUT-WUUY-WBBGB-BWYTT-1982GT

简介 业务目的: 为解决、控制过程及部分服务交付过程提供需要的配置项及其属性信息。 IT 目的: 1)建立一个完整的配置项管理框架,降低了无控制环境变更的危险性; 2)CMDB提高支援及各类服务活动的效率和品质,确保服务交付流程如连续性、容量等良好运作。 适用范围 此流程适用IT管理手册中定义的服务范围。 相关流程 IT服务管理手册 (QM-ITSM-2011) 服务规划及管理流程(OP-ITSM-004) 服务报告管理流程 (OP-ITSM-006) 事件和服务请求管理流程 (OP-ITSM-007) 问题管理流程 (OP-ITSM-008) 变更管理流程 (OP-ITSM-010) 发布管理流程 (OP-ITSM-011) 连续性管理流程 (OP-ITSM-012) 容量与可用性管理流程 (OP-ITSM-014) 信息安全管理流程 (OP-ITSM-015) 供应商管理流程 (OP-ITSM-017) 服务策划管理流程(OP-ITSM-019) 定义 术语表: 无 角色定义表

仪器种类代号

编号格式 主要设备按以下方式进行编号登记: XX9999YY XX = 仪器种类代号 9999 = 4至5位数字 YY = 地域代号内的缩写式代号 内容 流程解释 配置管理流程从配置规划、日常运维、配置审计、配置管理检讨的PDCA循环保障CI的完整性和有效性,其中配置规划包括配置管理应用的各类规则。 配置规划 (P) 5.2.1配置管理范围工具、用途说明:

H3C策略路由配置及实例

H3C策略路由配置及实例 2010-07-19 09:21 基于策略路由负载分担应用指导介绍 特性简介 目前网吧对网络的可靠性和稳定性要求越来越高,一般网吧与运营商都有两条线路保证一条线路出现故障时能够有另一条链路作为备份。当两条线路都正常时为了减少一条线路流量压力,将流量平均分配到另外一条线路,这样提高了网络速度。当一条链路出现故障接口DOWN掉时,系统自动将流量全部转到另一条线路转发,这样提高了网络的稳定性、可靠性。满足网吧对业务要求不能中断这种需求,确保承载的业务不受影响。 使用指南 使用场合 本特性可以用在双链路的组网环境内,两条链路分担流量。保证了网络的可靠性、稳定性。 配置指南 本指南以18-22-8产品为例,此产品有2个WAN接口。ethernet2/0、ethernet3/0互为备份。 可以通过以下几个配置步骤实现本特性: 1) 配置2个WAN接口是以太链路,本案例中以以太网直连连接方式为例; 2) 配置静态路由,并设置相同的优先级; 3) 配置策略路由将流量平均分配到2条链路上。 2 注意事项 两条路由的优先级相同。 配置策略路由地址为偶数走wan1,地址为奇数走wan2。 策略路由的优先级高于路由表中的优先级。只有策略路由所使用的接口出现down后,路由比表中配置的路由才起作用。 3 配置举例 组网需求 图1为2条链路负载分担的典型组网。 路由器以太网口ETH2/0连接到ISP1,网络地址为142.1.1.0/30,以太网口ETH3/0连接到ISP2,网络地址为162.1.1.0/30;以太网口ETH1/0连接到网吧局域网,私网IP网络地址为192.168.1.0/24。

H3C防火墙配置说明书

H3C防火墙配置说明 华三通信技术 所有侵权必究

All rights reserved

相关配置方法: 配置OSPF验证 从安全性角度来考虑,为了避免路由信息外泄或者对OSPF路由器进行恶意攻击,OSPF提供报文验证功能。 OSPF路由器建立邻居关系时,在发送的报文中会携带配置好的口令,接收报文时进行密码验证,只有通过验证的报文才能接收,否则将不会接收报文,不能正常建立邻居。 要配置OSPF报文验证,同一个区域的所有路由器上都需要配置区域验证模式,且配置的验证模式必须相同,同一个网段的路由器需要配置相同的接口验证模式和口令。 表1-29 配置OSPF验证

提高IS-IS 网络的安全性 在安全性要求较高的网络中,可以通过配置IS-IS 验证来提高IS-IS 网络的安全性。IS-IS 验证特性分为邻居关系的验证和区域或路由域的验证。 配置准备 在配置IS-IS 验证功能之前,需完成以下任务: ?配置接口的网络层地址,使相邻节点网络层可达 ?使能IS-IS 功能 配置邻居关系验证 配置邻居关系验证后,验证密码将会按照设定的方式封装到Hello 报文中,并对接收到的Hello 报文进行验证密码的检查,通过检查才会形成邻居关系,否则将不会形成邻居关系,用以确认邻居的正确性和有效性,防止与无法信任的路由器形成邻居。 两台路由器要形成邻居关系必须配置相同的验证方式和验证密码。 表1-37 配置邻居关系验证

操作命令说明 配置邻居关系验证方式 和验证密码 isis authentication-mode{ md5 | simple} [ cipher ] password [ level-1 | level-2 ] [ ip | osi ] 必选 缺省情况下,接口没有配置邻居关 系验证,既不会验证收到的Hello报 文,也不会把验证密码插入到Hello 报文中 参数level-1和level-2的支持情况和 产品相关,具体请以设备的实际情 况为准 必须先使用isis enable命令使能该接口才能进行参数level-1和level-2的配置。 如果没有指定level-1或level-2参数,将同时为level-1和level-2的Hello报文配置验证方式及验证密码。 如果没有指定ip或osi参数,将检查Hello报文中OSI的相应字段的配置容。 配置区域验证 通过配置区域验证,可以防止将从不可信任的路由器学习到的路由信息加入到本地Level-1 的LSDB中。 配置区域验证后,验证密码将会按照设定的方式封装到Level-1报文(LSP、CSNP、PSNP) 中,并对收到的Level-1报文进行验证密码的检查。 同一区域的路由器必须配置相同的验证方式和验证密码。 表1-38 配置区域验证 操作命令说明进入系统视图system-view- 进入IS-IS视图isis [ process-id ] [ vpn-instance vpn-instance-name ] -

华为策略路由配置实例

华为策略路由配置实例 1、组网需求 ?????????????????图1?策略路由组网示例图 ????公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。 2、配置思路 1、创建VLAN并配置各接口,实现公司和外部网络设备互连。 2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。 3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。 5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。 3、操作步骤 3.1、创建VLAN并配置各接口 #?在Switch上创建VLAN100和VLAN200。

[Switch]?interfacegigabitethernet1/0/2 [Switch-GigabitEthernet1/0/2]?portlink-typetrunk [Switch-GigabitEthernet1/0/2]?porttrunkallow-passvlan100200 [Switch-GigabitEthernet1/0/2]?quit [Switch]?interfacegigabitethernet2/0/1 [Switch-GigabitEthernet2/0/1]?portlink-typetrunk [Switch-GigabitEthernet2/0/1]?porttrunkallow-passvlan100200 [Switch-GigabitEthernet2/0/1]?quit 配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。#?创建VLANIF100和VLANIF200,并配置各虚拟接口IP地址。 [Switch]?interfacevlanif100 [Switch-Vlanif100]?ipaddress24 [Switch-Vlanif100]?quit [Switch]?interfacevlanif200 [Switch-Vlanif200]?ipaddress24 [Switch-Vlanif200]?quit 3.2、配置ACL规则 #?在Switch上创建编码为3001、3002的高级ACL,规则分别为允许IP优先级0、1、2、3和允许IP优先级4、5、6、7的报文通过。 [Switch]?acl3001 [Switch-acl-adv-3001]?rulepermitipprecedence0 [Switch-acl-adv-3001]?rulepermitipprecedence1 [Switch-acl-adv-3001]?rulepermitipprecedence2

H3C防火墙配置实例

精心整理本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 3、防火墙的配置脚本如下

descriptionout-inside rule1000denyip aclnumber3002 descriptioninside-to-outside rule1000denyip # interfaceAux0 asyncmodeflow # interfaceEthernet0/0 shutdown # interfaceEthernet0/1 shutdown # interfaceEthernet0/2 speed100 duplexfull descriptiontoserver firewallpacket-filter3002inbound firewallaspf1outbound # interfaceEthernet0/3 shutdown # interfaceEthernet1/0 shutdown # interfaceEthernet1/1 shutdown # interfaceEthernet1/2 speed100 duplexfull descriptiontointernet firewallpacket-filter3001inbound firewallaspf1outbound natoutboundstatic # interfaceNULL0 # firewallzonelocal setpriority100 # firewallzonetrust

ISO软件开发全套文档-配置管理计划编写指南

产品/项目系统名称 配置管理计划 北京XXXX有限公司 200 年××月 1引言 1.1编写目的

编写的目的主要在于对所开发的软件系统规定各种必要的配置管理条款,以保证所开发出的软件能满足用户需求。 1.2背景 a.开发的软件系统的名称 列出本软件系统的中文全称、英文全称及英文表示简称。 b.开发的软件系统的最终用户或适用的领域; c.项目来源、主管部门等 1.3定义 列出本文件中涉及的专门术语定义和外文缩写的原词组。 1.4参考资料 列出涉及的参考资料。 2 管理 描述软件配置管理的机构、任务、职责和有关的接口控制。 2.1 机构 描述软件生存周期中各阶段中软件配置管理的功能和负责软件配置管理的机构。 说明项目和自项目与其他有关项目之间的关系。 指出在软件生存周期各阶段中的软件开发或维护机构与配置控制组的关系。 2.2 任务 描述在软件生存周期中各阶段的配置管理任务以及要进行的评审和检查工作,并指出各阶段的阶段产品应存放在哪一类软件库中(软件开发库、软件受控制库或软件产品库)。 2.3 职责 指出负责各项软件配置管理任务(如配置标识、配置控制、配置状态记录以及配置的评审与检查)的机构的职责; 指出上述机构与软件质量保证机构、软件开发单位、项目承办单位、项目委托单位以及用户等机构的关系。 说明软件生存周期各个阶段的评审、检查和审批过程中的用户职责以及相关的开发与维护活动。 指出与项目开发有关的各机构的代表的软件配置管理职责。 指出与其他特殊职责,例如为满足软件配置管理要求所必要的批准要求。 2.4 定义软件配置项(SCI) 包括: 1.系统约定 2.软件项目计划 3.软件需求文档 4.用户手册 5.设计文档

H3C防火墙配置实例

本文为大家介绍一个H3C防火墙的配置实例,配置内容包括:配置接口IP地址、配置区域、配置NAT地址转换、配置访问策略等,组网拓扑及需求如下。 1、网络拓扑图 2、配置要求 1)防火墙的E0/2接口为TRUST区域,ip地址是:192.168.254.1/29; 2)防火墙的E1/2接口为UNTRUST区域,ip地址是:202.111.0.1/27; 3)内网服务器对外网做一对一的地址映射,192.168.254.2、192.168.254.3分别映射为202.111.0.2、202.111.0.3; 4)内网服务器访问外网不做限制,外网访问内网只放通公网地址211.101.5.49访问192.168.254.2的1433端口和192.168.254.3的80端口。 3、防火墙的配置脚本如下

firewall statistic system enable # radius scheme system server-type extended # domain system # local-user net1980 password cipher ###### service-type telnet level 2 # aspf-policy 1 detect h323 detect sqlnet detect rtsp detect http detect smtp detect ftp detect tcp detect udp # object address 192.168.254.2/32 192.168.254.2 255.255.255.255 object address 192.168.254.3/32 192.168.254.3 255.255.255.255 # acl number 3001 description out-inside rule 1 permit tcp source 211.101.5.49 0 destination 192.168.254.2 0 destination-port eq 1433 rule 2 permit tcp source 211.101.5.49 0 destination 192.168.254.3 0 destination-port eq www rule 1000 deny ip acl number 3002 description inside-to-outside rule 1 permit ip source 192.168.254.2 0 rule 2 permit ip source 192.168.254.3 0 rule 1000 deny ip # interface Aux0 async mode flow # interface Ethernet0/0 shutdown # interface Ethernet0/1 shutdown

项目平台配置管理计划

XX项目 平台配置管理计划文件修改控制 XX公司 2015年5月

目录 第1章引言 (3) 1.1.目的 (3) 1.2.术语定义 (3) 1.3.参考资料 (3) 第2章软件配置 (4) 2.1.软件配置环境 (4) 2.1.1 服务器软件环境 (4) 2.1.2 硬件环境 (4) 2.1.3 配置管理客户端 (4) 2.2.软件配置项 (4) 2.2.1 受控配置库 (4) 2.2.2 非受控配置目录 (5) 2.3.配置管理员 (5) 第3章软件配置管理计划 (4) 3.1 建立示例配置库 (4) 3.2 配置标识管理 (4) 3.3 配置库控制 (5) 3.3.1 权限控制 (5) 3.3.2 配置库的控制 (5) 3.3.3 建立软件库 (5) 3.3.4 软件配置更改 (5) 3.4 配置的检查和评审 (6) 3.5 配置库的备份 (7) 3.6 配置管理计划的修订 (7) 3.7 配置管理计划附属文档 (8) 第4章里程碑 (9) 附录1 文档命名规定 (1) 1、受控配置库文件命名规则 (1)

2、非受控配置库文件命名规则 (1) 3、提交文档文件命名规则 (2) 附录2 帐号及权限管理 (3) 附录3 配置库使用规定 (5)

第1章引言 1.1.目的 本文档目的在于对XX项目进行软件配置管理,提高软件质量,降低软件开发成本。 本文档内容主要参考研发中心相关的制度文档,并在这基础上整理成适合本项目的软件配置管理,为项目经理、配置管理员及相关人员提供日常的配置管理操作步骤。 1.2.术语定义 软件配置管理:简称SCM(Software Configuration Management 的缩写),是在项目开发中,标识、控制和管理软件变更的一种管理。配置管理的使用取决于项目规模和复杂性以及风险水平。软件的规模越大,配置管理就显得越重要。 基线:(BaseLine) 是项目储存库中每个工件版本在特定时期的一个“快照”。它提供一个正式标准,随后的工作基于此标准,并且只有经过授权后才能变更这个标准。建立一个初始基线后,以后每次对其进行的变更都将记录为一个差值,直到建成下一个基线。 配置管理员:项目组中负责配置管理工作的角色,该角色可以兼职。在某一开发阶段通过评审或某一质量检查点通过审核后,配置管理员负责统一添加或修改相关文档的最新有效版本以及审批人签字。 配置标识:(Configuration Identification)对软件项目在开发过程中的资源进行标识,以便识。 配置检查:(Configuration Audit)对软件配置管理过程中的行动进行检查。 1.3.参考资料 暂无

路由协议-ip策略路由典型配置

5.5IP策略路由典型配置 5.5.1策略路由基本配置 『需求』 在Router上做策略路由,从40.1.1.0/25来的报文送往S0口,从40.1.1.128/25来的报文送往S1。 【Router】 当前路由器提示视图依次输入的配置命令,重要的命令红色突出显示简单说明 ! 适用版本:vrp1.74/1.44 [Router] acl 1 定义acl1 [Router-acl-1] rule normal permit source 40.1.1.0 0.0.0.127 允许40.1.1.0/25源地址网段 [Router-acl-1] rule normal deny source any 禁止其他任何网段 ! [Router] acl 2 定义acl2 [Router-acl-2] rule normal permit source 40.1.1.128 0.0.0.127 允许40.1.1.128/25源地址 网段 [Router-acl-2] rule normal deny source any 禁止其他任何网段 ! [Router] interface Ethernet0 进入以太0口[Router-ethernet0] ip address 40.1.1.1 255.255.255.0 配置ip地址[Router-ethernet0] ip policy route-policy aaa 应用aaa策略 ! [Router] interface Serial0 进入串口0口[Router-Serial0] link-protocol ppp 封装ppp链路层协议

H3C 防火墙F100 基本配置

H3C 防火墙F100-C