Windows关闭占用端口

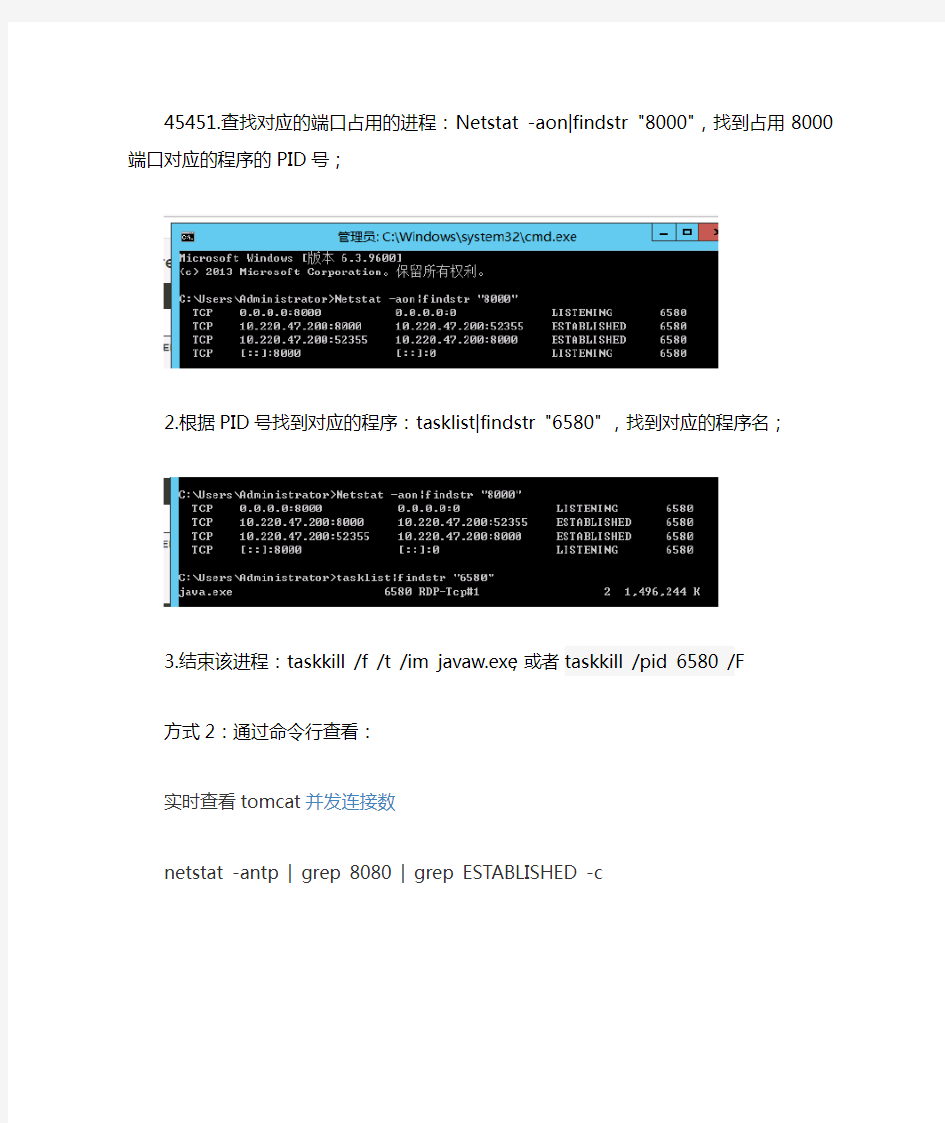

45451.查找对应的端口占用的进程:Netstat-aon|findstr "8000",找到占用8000端口对应的程序的PID号;

2.根据PID号找到对应的程序:tasklist|findstr "6580" ,找到对应的程序名;

3.结束该进程:taskkill /f /t /im javaw.exe;或者taskkill /pid 6580 /F

方式2:通过命令行查看:

实时查看tomcat并发连接数

netstat -antp | grep 8080 | grep ESTABLISHED -c

windows NAT映射端口教程

网外(Internet)访问代理服务器内部的实现方法 作者:Zealous July 来源:dc资讯交流网 鲨鱼丸ID:zsj008od Thursday,May30,2002由于公网IP地址有限,不少ISP都采用多个内网用户通过代理和网关路由共用一个公网IP上INTERNET的方法,这样就限制了这些用户在自己计算机上架设个人网站,要实现在这些用户端架设网站,最关键的一点是,怎样把多用户的内网IP和一个他们唯一共享上网的IP进行映射!就象在局域网或网吧内一样,虽然你可以架设多台服务器和网站,但是对外网来说,你还是只有一个外部的IP 地址,怎么样把外网的IP映射成相应的内网IP地址,这应该是内网的那台代理服务器或网关路由器该做的事,对我们用私有IP地址的用户也就是说这是我们的接入ISP服务商(中国电信、联通、网通、铁通等)应该提供的服务,因为这种技术的实现对他们来说是举手之劳,而对我们来说是比较困难的,首先得得到系统管理员的支持才能够实现。因为这一切的设置必须在代理服务器上做的。 要实现这一点,可以用Windows2000Server的端口映射功能,除此之外Winroute Pro也具有这样的功能,还有各种企业级的防火墙。而对于我们这些普通用户,恐怕还是用Windows2000Server最为方便。 先来介绍一下NAT,NAT(网络地址转换)是一种将一个IP地址域映射到另一个IP地址域技术,从而为终端主机提供透明路由。NAT包括静态网络地址转换、动态网络地址转换、网络地址及端口转换、动态网络地址及端口转换、端口映射等。NAT常用于私有地址域与公用地址域的转换以解决IP地址匮乏问题。在防火墙上实现NAT后,可以隐藏受保护网络的内部拓扑结构,在一定程度上提高网络的安全性。如果反向NAT提供动态网络地址及端口转换功能,还可以实现负载均衡等功能。 端口映射功能可以让内部网络中某台机器对外部提供WWW服务,这不是将真IP地址直接转到内部提供WWW服务的主机,如果这样的话,有二个蔽端,一是内部机器不安全,因为除了WWW之外,外部网络可以通过地址转换功能访问到这台机器的所有功能;二是当有多台机器需要提供这种服务时,必须有同样多的IP地址进行转换,从而达不到节省IP地址的目的。端口映射功能是将一台主机的假IP地址映射成一个真IP地址,当用户访问提供映射端口主机的某个端口时,服务器将请求转到内部一主机的提供这种特定服务的主机;利用端口映射功能还可以将一台真IP地址机器的多个端口映射成内部不同机器上的不同端口。端口映射功能还可以完成一些特定代理功能,比如代理POP,SMTP,TELNET等协议。理论上可以提供六万多个端口的映射,恐怕我们永远都用不完的。 一、下面来介绍一下通过NAT共享上网和利用NAT来实现端口映射。 1、在Windows2000Server上,从管理工具中进入“路由和远程访问”(Routing and Remote Access)服务,在服务器上鼠标右击,-》“配置并启用路

window下的端口号范围

window下的端口号范围 篇一:查看window的端口号命令 查看window的端口号命令 windows有很多端口是开放的,在你上网的时候,网络病毒和黑客可以通过这些端口连上你的电脑。 为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:Tcp135、139、445、593、1025端口和uDp135、137、138、445端口,一些流行病毒的后门端口(如Tcp2745、3127、6129端口),以及远程服务访问端口3389。 查看端口 在windows2000/xp/server20XX中要查看端口,可以使用netstat命令:依次点击“开始→运行”,键入“cmd”并回车,打开命令提示符窗口。在命令提示符状态下键入“netstat-a-n”,按下回车键后就可以看到以数字形式显示的Tcp和uDp连接的端口号及状态。 小知识:netstat命令用法 命令格式:netstat-a-e-n-o-s-an -a表示显示所有活动的Tcp连接以及计算机监听的Tcp和uDp端口。-e表示显示以太网发送和接收的字节数、数据包数等。 -n表示只以数字形式显示所有活动的Tcp连接的地址和端口号。 -o表示显示活动的Tcp连接并包括每个连接的进程ID(pID)。

-s表示按协议显示各种连接的统计信息,包括端口号。 -an查看所有开放的端口 关闭/开启端口 先介绍一下在windows中如何关闭/打开端口的简单方法,因为默认的情况下,有很多不安全的或没有什么用的端口是开启的,比如Telnet 服务的23端口、FTp服务的21端口、smTp服务的25端口、Rpc服务的135端口等等。为了保证系统的安全性,我们可以通过下面的方法来关闭/开启端口。关闭端口 比如在windows2000/xp中关闭smTp服务的25端口,可以这样做:首先打开“控制面板”,双击“管理工具”,再双击“服务”。接着在打开的服务窗口中找到并双击“simplemailTransferprotocol(smTp)”服务,单击“停止”按钮来停止该服务,然后在“启动类型”中选择“已禁用”,最后单击“确定”按钮即可。这样,关闭了smTp服务就相当于关闭了对应的端口。开启端口 如果要开启该端口只要先在“启动类型”选择“自动”,单击“确定”按钮,再打开该服务,在“服务状态”中单击“启动”按钮即可启用该端口,最后,单击“确定”按钮即可。 提示:在windows98中没有“服务”选项,你可以使用防火墙的规则设置功能来关闭/开启端口。 如何在winxp/2000/20XX下关闭和开放网络端口的详细方法 第一步,点击开始菜单/设置/控制面板/管理工具,双击打开本地安全策略,选中Ip安全策略,在本地计算机,在右边窗格的空白位置右

常用端口号与对应的服务以及端口关闭

常用端口号与对应的服务以及端口关闭 端口简介:本文介绍端口的概念,分类,以及如何关闭/开启一个端口 21端口:21端口主要用于FTP(File Transfer Protocol,文件传输协议)服务。 23端口:23端口主要用于Telnet(远程登录)服务,是Internet上普遍采用的登录和仿真程序。 25端口:25端口为SMTP(Simple Mail Transfer Protocol,简单邮件传输协议)服务器所开放,主要用于发送邮件,如今绝大多数邮件服务器都使用该协议。 53端口:53端口为DNS(Domain Name Server,域名服务器)服务器所开放,主要用于域名解析,DNS 服务在NT系统中使用的最为广泛。 67、68端口:67、68端口分别是为Bootp服务的Bootstrap Protocol Server(引导程序协议服务端)和Bootstrap Protocol Client(引导程序协议客户端)开放的端口。 69端口:TFTP是Cisco公司开发的一个简单文件传输协议,类似于FTP。 79端口:79端口是为Finger服务开放的,主要用于查询远程主机在线用户、操作系统类型以及是否缓冲区溢出等用户的详细信息。 80端口:80端口是为HTTP(HyperText Transport Protocol,超文本传输协议)开放的,这是上网冲浪使用最多的协议,主要用于在WWW(World Wide Web,万维网)服务上传输信息的协议。 99端口:99端口是用于一个名为“Metagram Relay”(亚对策延时)的服务,该服务比较少见,一般是用不到的。 109、110端口:109端口是为POP2(Post Office Protocol Version 2,邮局协议2)服务开放的,110端口是为POP3(邮件协议3)服务开放的,POP2、POP3都是主要用于接收邮件的。 111端口:111端口是SUN公司的RPC(Remote Procedure Call,远程过程调用)服务所开放的端口,主要用于分布式系统中不同计算机的内部进程通信,RPC在多种网络服务中都是很重要的组件。 113端口:113端口主要用于Windows的“Authentication Service”(验证服务)。 119端口:119端口是为“Network News Transfer Protocol”(网络新闻组传输协议,简称NNTP)开放的。 135端口:135端口主要用于使用RPC(Remote Procedure Call,远程过程调用)协议并提供DCOM(分布式组件对象模型)服务。

常见高危端口

端口服务渗透测试 tcp 20,21 FTP(文件传输协议)允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) tcp 22 SSH (安全外壳协议)可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等 tcp 23 Telnet (远程终端协议)爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令 tcp 25 SMTP(简单邮件传输协 议) 邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来 自动跑 tcp/udp 53 DNS(域名系统)允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 tcp/udp 69 TFTP (简单文件传送协 议) 尝试下载目标及其的各类重要配置文件 tcp 80-89,443,8440-8450,8080-8089 各种常用的Web服务端 口 可尝试经典的topn,vpn,owa,webmail,目标oa,各类Java控制台,各类服 务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用 等等…… tcp 110 POP3(邮局协议版本3 )可尝试爆破,嗅探tcp 111,2049 NFS(网络文件系统)权限配置不当 tcp 137,139,445 SMB(NETBIOS协议)可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等…… tcp 143 IMAP(邮件访问协议)可尝试爆破 udp 161 SNMP(简单网络管理协爆破默认团队字符串,搜集目标内网信息

Windows系统端口大全

Windows系统端口大全 导读:Windows端口可以认为是计算机与外界通讯交流的出入口。逻辑意义上的端口一般是指TCP/IP协议中的端口,端口号的范围从0到65535,比如用于浏览网页服务的80端口,用于FTP服务的21端口等等。今天小编为大家整理了Windows系统端口对照详细说明,具体的如下: 端口:0 服务:Reserved 说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。 端口:1 服务:tcpmux 说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX 等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。 端口:7 服务:Echo 说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。 端口:19 服务:Character Generator 说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动DoS攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle DoS攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。 端口:21 服务:FTP 说明:FTP服务器所开放的端口,用于上传、下载。最常见的攻击者用于寻找打开anonymous的FTP服务器的方法。这些服务器带有可读写的目录。木马Doly Trojan、Fore、Invisible FTP、WebEx、WinCrash和Blade Runner所开放的端口。 端口:22 服务:Ssh 说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。 端口:23 服务:Telnet 说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描

服务器135137138139445等端口解释和关闭方法

服务器135、137、138、139、445等端口解释和关闭方法 在服务器中,3389端口的开放是必需的,因为任何服务器的管理员如果想很好地管理自己的服务器,都需要开启这种方便的网络管理服务。不过3389端口一旦开启,必然会引来无数黑客,即便那些黑客破解不了密码,也很可能占用你的连接请求数,使你无法登录自己的服务器。 关闭服务器中的3389端口的方法很简单。在windows2000或2003中,进入控制面板,然后选择“管理工具”中的“服务”,在弹出的服务列表中,选中“Terminal Services”,将该服务的启动类型改为“手动”,然后停止这个服务就可关闭3389 端口了。 在windows XP中被黑客悄悄开启远程协作的现象也不是没有发生过。可以右键点击“我的电脑”,进入“系统属性”窗口中的“远程”选项卡界面,取消对“远程桌面”和“远程协作”选择,再单击确定即可关闭3389端口。135端口: 利用135端口的黑客想要得到管理员的宇航局码和口令,过程往往是很简单,他们似乎部有自己的方法和手段。关闭135端口,停止可能被黑客利用的RPC服务,不给他们任何能够利用系统弱点的机会。 但单纯地将RPC服务停止会对某些网络用户造成不必要的麻烦。在网络中,只有使用微软DCOM技术的程序才会调

用RemoteProcedure Call,也就是135端口服务,所以在面临这个问题时,将DCOM服务停止是最好的方法。 首先点击“开始”菜单,在“运行”里输入dcomcnfg.exe命令,在弹出的设置窗口中选择“默认设置”标签选项,然后点击选择此选项页面中的“在这台计算机上启用分布式COM”选项,最后点击确定完成。这样你就可以很好地保护你的电脑了,任何黑客都无法对你电脑中的DCOM服务和DCOM应用程序进行远程操作与访问,达到了既不关闭又能够停止135端口,让黑客放弃攻击你的目的。137、138端口: 在关闭137和138端口之前,先介绍一下NetBIOS服务。很多人认为NetBIOS服务是一个网络协议,其实不然。NetBIOS只是网络基本的输入/输出系统,是一个应用于程序接口,用于数据源与目的地之间的数据交换。不过它所包含的端口及一些命名原则属于OSI(Open System Interconnection)模式的上三层,与低层的通讯协议是全然独立的。因此NetBIOS服务能够成功地建构于不同的通讯协议上,让它支持访问计算机应用程序和设备通信时所要用到各种服务。正是由于考虑到了NetBIOS服务这种基于TCP/IP 协议下的特点,而NetNBIOS又完全依靠137、138端口支撑,因此如果停止了NetBIOS,就能够将137和138端口的危险根除。 停止NetBIOS方法很简单,鼠标右击桌面上的“网上邻居”图

常用端口命令以及关闭方法

常用端口命令以及关闭方法 一、常用端口及其分类 电脑在Internet上相互通信需要使用TCP/IP协议,根据TCP/IP协议规定,电脑有256×256(65536)个端口,这些端口可分为TCP端口和UDP端口两种。如果按照端口号划分,它们又可以分 为以下两大类: 1.系统保留端口(从0到1023) 这些端口不允许你使用,它们都有确切的定义,对应着因特网上常见的一些服务,每一个打开的此类端口,都代表一个系统服务,例如80端口就代表Web服务。21对应着FTP,25 对应着SMTP、110对应着POP3等。 2.动态端口(从1024到65535) 当你需要与别人通信时,Windows会从1024起,在本机上分配一个动态端口,如果1024端口未关闭,再需要端口时就会分配1025端口供你使用,依此类推。 但是有个别的系统服务会绑定在1024到49151的端口上,例如3389端口(远程终端服务)。从49152到65535这一段端口,通常没有捆绑系统服务,允许Windows动态分配给你使用。 二、如何查看本机开放了哪些端口 在默认状态下,Windows会打开很多“服务端口”,如果你想查看本机打开了哪些端口、有哪些电脑正在与本机连接,可以使用以下两种方法。

1.利用netstat命令 Windows提供了netstat命令,能够显示当前的TCP/IP 网络连接情况,注意:只有安装了TCP/IP 协议,才能使用netstat命令。 操作方法:单击“开始→程序→附件→命令提示符”,进入DOS窗口,输入命令netstat -na 回车,于是就会显示本机连接情况及打开的端口。其中Local Address代表本机IP地址和打开的端口号,Foreign Address是远程计算机IP地址和端口号,State表明当前TCP的连接状态,LISTENING是监听状态,表明本机正在打开135端口监听,等待远程电脑的连接。 如果你在DOS窗口中输入了netstat -nab命令,还将显示每个连接都是由哪些程序创建的。 本机在135端口监听,就是由svchost.exe程序创建的,该程序一共调用了5个组件(WS2_32.dll、RPCRT4.dll、rpcss.dll、svchost.exe、ADVAPI32.dll)来完成创建工作。如果你发现本机打开了 可疑的端口,就可以用该命令察看它调用了哪些组件,然后再检查各组件的创建时间和修改 时间,如果发现异常,就可能是中了木马。 2.使用端口监视类软件 与netstat命令类似,端口监视类软件也能查看本机打开了哪些端口,这类软件非常多,著名的有Tcpview、Port Reporter、绿鹰PC万能精灵、网络端口查看器等,推荐你上网时启动Tcpview,密切监视本机端口连接情况,这样就能严防非法连接,确保自己的网络安全 三、关闭本机不用的端口 默认情况下Windows有很多端口是开放的,一旦你上网,黑客可以通过这些端口连上你的 电脑,因此你应该封闭这些端口。主要有:TCP139、445、593、1025 端口和UDP123、137、138、445、1900端口、一些流行病毒的后门端口(如TCP 2513、2745、3127、6129 端口), 以及远程服务访问端口3389。关闭的方法是:

Windows运维基础 - 答案

课程名称:《Windows运维基础》 学校_____________ 姓名____________ 一、填空题。(每空1分) 1、可以通过___修改中注册表___对付病毒、木马、后门及黑客程序。 2、在网络中,所谓“防火墙”,是指一种将___内网___和___外网__分开的方 法,它实际上是一种隔离技术。 3、服务状态进行备份,保存类型为__.csv_____,该文件可用Excel打开。 4、远程注册表服务,使用的登陆身份是什么___本地服务_______。 5、远程桌面共享服务在Windows XP 默认启动状态是__手动_____,在Windows Server 2003 默认启动状态是__禁用______。 6、Windows Server 2003 中不再使用____本地系统_____帐户的服 务。 7、端口号的范围是0到___65535________。 8、查看端口可以使用____ netstat____命令。 9、在Windows Server 2000 中,___本地系统___帐户是所有服务使 用的唯一的“登录身份”帐户。___本地服务____帐户和__网络服务__ 系统帐户是Windows XP 和Windows Server 2003 中新增 的。 10、关闭端口的方法是___关闭对应服务_____________。 11、查看系统运行的进程情况的命令___tasklist_____________。 12、查看TCP/UDP连接情况的命令____netstat -an -p TCP -s ____。 13、查看系统日志事件,当管理员要记录相应事件时只要记录__事件ID_____。 14、常见的安全工具有__火绒____,____Sysinternals Suite____。 二、选择题。(每空4分) 1、以下哪个不是注册表的根键。(B) A、HKEY_CURRENT_USER C、HKEY_CLASSES_ROOT B、HKEY_ USER _CONFIG D、HKEY_CURRENT_CONFIG

查看windows端口号关闭端口号

查看Windows端口及端口关闭方法 2011-05-17 09:47:32 https://www.360docs.net/doc/857278793.html, 来源:互联网 查看Windows端口及端口关闭方法一、查看已开放的端口: 查看Windows端口及端口关闭方法 一、查看已开放的端口: 1、借助系统自带MS-DOS命令查看开放的端口(Win2000/XP/server2003) 在开始-运行-输入cmd,打入netstat -an(注意-前有个小空格),在IP地址“,”后面就是端口号了。(-a表示显示当前所有连接和侦听端口,-n表示以数字格式显示地址和端口号) 小常识:TCP(Transmission Control Protocol,传输控制协议)和UDP(User Datagram Protocol,用户数据包协议)都是网络上传输数据的通信协议,UDP协议面向非连接,而TCP协议面向连接,他们各自的端口号是相互独立的,列如TCP 可以有个255端口,UDP也可以有个255端口,他们两者并不冲突的。 2、借助第三方软件查看开放的端口 (1)例如:Active Ports(SmartLine出品):可以用来监视所有打开的TCP/IP/UDP端口,将你所有端口显示出来,还显示所有端口以及对应的程序所在的路径,查看本地IP和远端IP(试图连接你电脑的IP)是否正在活动。 (2)列如:fpor命令行工具:特点小巧,但功能不亚于Active Ports哦,同样可以查看端口与相应程序路径。显示模式为:Pid Process Port Proto Path ,392 svchost -> 113 TCP,C:\WINNT\system32\vhos.exe 。 (3)例如:防火墙或反毒工具的网络活动显示:比如瑞星防火墙就能及时刷新开放的端口和相关进程,反间谍专家也有此功能,这样的软件很多,就不一一举出了。 二、限制或关闭端口的方法: 1、通过系统自带功能“限制开放”需要的端口(Win2000/XP/server2003) 通过系统自有的“TCP/IP筛选功能”限制服务器端口,控制面板-网络连接 -“本地连接”-右键-属性,然后选择internet(tcp/ip)-属性-高级-选项-选中TCP/IP筛选-属性,在这里分为3项,分别是TCP、UDP、IP协议,假设我的系统只想开放21、80、25、110这4个端口(qq为4000端口),只要在“TCP端口”上勾选“只允许”然后点击“添加”依次把这些端口添加到里面,然后确定,重新启动后生效。 2、通过系统自带防火墙增加“允许通过”的端口 (1)未升级SP2的WINXP/Server2003 控制面板-网络连接-本地连接-属性-高级,把“Inernet连接防火墙”下面的选项勾选上,这样防火墙就自动启动了,点击“设置”,我们可以在“高级设置”窗口的“服务”选项卡中点击“添加”按钮,在“服务设置”对话框中,把服务描述、计算机名或IP地址、端口号、是TCP or UDP,填完后打勾确认,如果不需要了去掉勾确认。(防火墙启动以后“本地连接”图标会出现一个可爱的小锁头。)(2)升级WIin XP SP2的Windows XP 控制面版-windows防火墙-例外-添加端口,在取名后,输入端口号,确认TCP或者UDP协议,然后确认,在你取名的这个设置前打勾,表示允许通过此端口,不打勾表示不例外。 3、利用带有的“本地安全策略”功能关闭端口(WINXP HOME版本无此功能)

关闭系统不常用端口

- windows系统要向外界通讯需要用到端口,系统的每一个端口都有不同的功能,典型的端口有网页的80端口,邮件的25端口。当然系统仍然有很多日常无用的端口,这些端口很有可能会被黑客利用让你的电脑被入侵。端口是与系统服务挂钩的,关闭无用的端口就相当于关闭无用的服务。所以可以通过关闭系统端口来加快运行速度。 比较危险的端口主要有:tcp 135、139、445、593、1025 端口和udp 135、137、138、445 端口,一些流行病毒的后门端口(如tcp 2745、3127、6129 端口),以及远程服务访问端口3389。 关闭这些端口的方法: 第一步,点击“开始”菜单/设置/控制面板/管理工具,双击打开“本地安全策略”,选中“ip 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建ip 安全策略”,于是弹出一个向导。在向导中点击“下一步”按钮,为新的安全策略命名; 再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的ip 安全策略。 第二步,右击该ip安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出ip筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。 新规则属性 第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何ip 地址”,目标地址选“我的ip 地址” 点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“tcp”,然后在“到此端口”下的文本框中输入135”,点击“确定”按钮,这样就添加了一个屏蔽tcp 135(rpc)端口的筛选器,它可以防止外界通过135端口连上你的电脑。点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加tcp 137、139、445、593 端口和udp 135、139、445 端口,为它们建立相应的筛选器。重复以上步骤添加tcp 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。 第四步,在“新规则属性”对话框中,选择“新ip 筛选器列表”,然后点击其左边的圆圈上加一个点,表示已经激活,最后点击“筛选器操作”选项卡。 在“筛选器操作”选项卡中,把“使用添加向导”左边的钩去掉,点击“添加”按钮,添加“阻止”操作:

windows域控服务器全部端口列表和说明

Windows2012R2 企业域环境安装和配置 域控制器防火域配置说明 本文适用于企业级多域控环境中对硬件防火墙的配置 概要: 详细的域控需要开放的防火墙端口说明,如需要查阅端口清单,请下载本人百度文库中中一表格文件《域控防火墙端口清单》 本文所推荐的端口是复杂域环境下,会涉及多种服务。 目录 客户端(PC)到域控的端口清单 (3) 域控的端口清单 (4)

Active Directory(本地安全机构) (5) 计算机浏览器 (5) DHCP 服务器 (6) 分布式文件系统 (6) 分布式文件系统复制 (6) 分布式跟踪服务器 (7) 分布式事务处理协调器 (7) DNS 服务器 (7) 事件日志 (8) 文件复制 (8) 组策略 (8) HTTP SSL (9) Kerberos 密钥发行中心 (9) 网络登录 (9) NetMeeting 远程桌面共享 (10) 远程过程调用 (RPC) (10) 远程过程调用 (RPC) 定位器 (10) 服务器 (11) 简单传输协议 (SMTP) (11) Systems Management Server 2.0 (11) 终端服务 (12) Windows Internet 名称服务 (WINS) (12) Windows 时间 (12) 万维网发布服务 (13)

客户端(PC)到域控的端口清单

域控的端口清单

Active Directory(本地安全机构) Active Directory 在 LSASS 进程下运行,它包括用于 Windows 2000 和 Windows Server 2003 域控制器的身份验证引擎和复制引擎。除了 1024 和 65535 之间的某一围的临时 TCP 端口外,域控制器、客户端计算机和应用程序服务器还需要通过特定硬编码端口与 Active Directory 进行网络连接,除非使用隧道协议封装此通信。封装的解决方案可能在同时使用第 2 层隧道协议 (L2TP) 和 IPsec 的筛选路由器后面包含一个 VPN 网关。在此封装方案中,您必须允许IPsec 封装式安全协议 (ESP)(IP 协议 50)、IPsec 网络地址转换器遍历 NAT-T(UDP 端口 4500)以及 IPsec Internet 安全关联和密钥管理协议 (ISAKMP)(UDP 端口 500)通过路由器,而不是打开下面列出的所有端口和协议。最后,可以按知识库中的以下文章中所述,对用于 Active Directory 复制的端口进行硬编码: 224196将 Active Directory 复制流量限制在特定端口 注意:L2TP 流量不需要数据包筛选器,因为 L2TP 受 IPSec ESP 保护。 系统服务名称:LSASS 计算机浏览器 “计算机浏览器”系统服务维护网络上的最新计算机列表,并为需要此列表的程序提供此列表。基于 Windows 的计算机使用“计算机浏览器”服务来查看网络域和资源。被指定为浏览器的计算机维护浏览列表,这些列表中包含网络上使用的所有共享资源。Windows 程序的早期版本(如网上邻居、net view命令以及 Windows 资源管理器)都需要浏览功能。例如,当您在一台运行 Windows 95 的计算机上打开“网上邻居”时,就会出现域和计算机的列表。为了显示此列表,计算机从被指定为浏览器的计算机上获取浏览列表的副本。 系统服务名称:Browser

xp系统安全防护之手动关闭危险的端口

xp系统安全防护之手动关闭危险的端口 2008年01月09日星期三 18:45 温馨提醒: 电脑在系统安全没有设置好的情况下,请不要急着上网; 特别是重装系统后,您的计算机存在着很多的漏洞,这个时候应该断开网络,先把计算机安全设置好。 前言: 使用NTFS格式分区 把硬盘的所有分区都改成NTFS格式。NTFS文件系统要比FAT,FAT32的文件系统安全得多。这点不必多说,想必大家得服务器都已经是NTFS的了。 C盘转换为NTFS格式 @ ECHO OFF @ ECHO. @ ECHO. 说明 @ ECHO --------------------------------------------------------------- @ ECHO NTFS格式是WinXP推荐使用的格式。转换为NTFS格式能提高硬盘存储的 @ ECHO 效率,并可设置访问权限以保护文件。但NTFS格式的分区在DOS/WIN9X @ ECHO 下均不能被识别,可能会给初级用户造成不便。如无必要请不要转换。 @ ECHO --------------------------------------------------------------- @ ECHO. pause convert c:/fs:ntfs 新建一个记事本 然后复制上面的命令并粘贴到记事本里去 然后重命名为*.bat即可,运行批处理,重启电脑后生效,重启后电脑就会变成NTFS格式。通过以上的批处理,就可以把你的系统转换成NTFS格式。 这里我就不多说了 关于系统安全,我这里先给大家讲解计算机端口的安全 为了让你的系统变为铜墙铁壁,应该封闭这些端口,主要有:TCP 135、139、445、593、1025 端口和 UDP 135、137、138、445 端口,一些流行病毒的后门端口(如 TCP 2745、3127、6129 端口),以及远程服务访问端口3389。 教程不做语音了,大家认真看我的操作吧 首先要看看你的电脑打开135,139,445的端口没有,运行--CMD--输入netstat -an就可以看到。 开始菜单,运行,输入cmd,然后再输入netstat -an

端口大全及关闭方法

一、端口大全 端口:0 服务:Reserved 说明:通常用于分析操作系统。这一方法能够工作是因为在一些系统中“0”是无效端口,当你试图使用通常的闭合端口连接它时将产生不同的结果。一种典型的扫描,使用IP地址为0.0.0.0,设置ACK位并在以太网层广播。 端口:1 服务:tcpmux 说明:这显示有人在寻找SGI Irix机器。Irix是实现tcpmux的主要提供者,默认情况下tcpmux 在这种系统中被打开。Irix机器在发布是含有几个默认的无密码的帐户,如:IP、GUEST UUCP、NUUCP、DEMOS 、TUTOR、DIAG、OUTOFBOX等。许多管理员在安装后忘记删除这些帐户。因此HACKER在INTERNET上搜索tcpmux并利用这些帐户。 端口:7 服务:Echo 说明:能看到许多人搜索Fraggle放大器时,发送到X.X.X.0和X.X.X.255的信息。 端口:19 服务:Character Generator 说明:这是一种仅仅发送字符的服务。UDP版本将会在收到UDP包后回应含有垃圾字符的包。TCP连接时会发送含有垃圾字符的数据流直到连接关闭。HACKER利用IP欺骗可以发动dos攻击。伪造两个chargen服务器之间的UDP包。同样Fraggle dos攻击向目标地址的这个端口广播一个带有伪造受害者IP的数据包,受害者为了回应这些数据而过载。 端口:21 服务:ftp 说明:FTP服务器所开放的端口,用于上传、下载。最常见的攻击者用于寻找打开anonymous 的ftp服务器的方法。这些服务器带有可读写的目录。木马Doly Trojan、Fore、Invisible ftp、webEx、WinCrash和Blade Runner所开放的端口。 端口:22 服务:Ssh 说明:PcAnywhere建立的TCP和这一端口的连接可能是为了寻找ssh。这一服务有许多弱点,如果配置成特定的模式,许多使用RSAREF库的版本就会有不少的漏洞存在。 端口:23 服务:TelNET 说明:远程登录,入侵者在搜索远程登录UNIX的服务。大多数情况下扫描这一端口是为了找到机器运行的操作系统。还有使用其他技术,入侵者也会找到密码。木马Tiny TelNET Server就开放这个端口。 端口:25 服务:SMTP 说明:SMTP服务器所开放的端口,用于发送邮件。入侵者寻找SMTP服务器是为了传递他们的SPAM。入侵者的帐户被关闭,他们需要连接到高带宽的E-mail服务器上,将简单的信息传递到不同的地址。木马Antigen、Email Password Sender、Haebu Coceda、Shtrilitz Stealth、WinPC、WinSpy都开放这个端口。 端口:31 服务:MSG Authentication

windows各端口功能介绍

windows各端口功能介绍 1 tcpmux TCP Port Service Multiplexer 传输控制协议端口服务多路开关选择器 2 compressnet Management Utility compressnet 管理实用程序 3 compressnet Compression Process 压缩进程 5 rje Remote Job Entry 远程作业登录 7 echo Echo 回显 9 discard Discard 丢弃 11 systat Active Users 在线用户 13 daytime Daytime 时间 17 qotd Quote of the Day 每日引用 18 msp Message Send Protocol 消息发送协议 19 chargen Character Generator 字符发生器 20 ftp-data File Transfer[Default Data] 文件传输协议(默认数据口) 21 ftp File Transfer[Control] 文件传输协议(控制) 22 ssh SSH Remote Login Protocol SSH远程登录协议 23 telnet Telnet 终端仿真协议 24 ? any private mail system 预留给个人用邮件系统 25 smtp Simple Mail Transfer 简单邮件发送协议 27 nsw-fe NSW User System FE NSW 用户系统现场工程师 29 msg-icp MSG ICP MSG ICP 31 msg-auth MSG Authentication MSG验证 33 dsp Display Support Protocol 显示支持协议 35 ? any private printer server 预留给个人打印机服务 37 time Time 时间 38 rap Route Access Protocol 路由访问协议 39 rlp Resource Location Protocol 资源定位协议 41 graphics Graphics 图形 42 nameserver WINS Host Name Server WINS 主机名服务 43 nicname Who Is "绰号" who is服务 44 mpm-flags MPM FLAGS Protocol MPM(消息处理模块)标志协议 45 mpm Message Processing Module [recv] 消息处理模块 46 mpm-snd MPM [default send] 消息处理模块(默认发送口) 47 ni-ftp NI FTP NI FTP 48 auditd Digital Audit Daemon 数码音频后台服务 49 tacacs Login Host Protocol (TACACS) TACACS登录主机协议 50 re-mail-ck Remote Mail Checking Protocol 远程邮件检查协议 51 la-maint IMP Logical Address Maintenance IMP(接口信息处理机)逻辑地址维护 52 xns-time XNS Time Protocol 施乐网络服务系统时间协议

常见端口作用及关闭方法

常见端口作用及关闭方法 作者:admin 日期:2009-04-29 字体大小: 小中大 3389端口: 在服务器中,3389端口的开放是必需的,因为任何服务器的管理员如果想很好地管理自己的服务器,都需要开启这种方便的网络管理服务。不过3389端口一旦开启,必然会引来无数黑客,即便那些黑客破解不了密码,也很可能占用你的连接请求数,使你无法登录自己的服务器。 关闭服务器中的3389端口的方法很简单。在windows2000或2003中,进入控制面板,然后选择“管理工具”中的“服务”,在弹出的服务列表中,选中“Terminal Services”,将该服务的启动类型改为“手动”,然后停止这个服务就可关闭3389端口了。 在windows XP中被黑客悄悄开启远程协作的现象也不是没有发生过。可以右键点击“我的电脑”,进入“系统属性”窗口中的“远程”选项卡界面,取消对“远程桌面”和“远程协作”选择,再单击确定即可关闭3389端口。 135端口: 利用135端口的黑客想要得到管理员的宇航局码和口令,过程往往是很简单,他们似乎部有自己的方法和手段。关闭135端口,停止可能被黑客利用的RPC服务,不给他们任何能够利用系统弱点的机会。 但单纯地将RPC服务停止会对某些网络用户造成不必要的麻烦。在网络中,只有使用微软DCOM技术的程序才会调用RemoteProcedure Call,也就是135端口服务,所以在面临这个问题时,将DCOM服务停止是最好的方法。 首先点击“开始”菜单,在“运行”里输入dcomcnfg.exe命令,在弹出的设置窗口中选择“默认设置”标签选项,然后点击选择此选项页面中的“在这台计算机上启用分布式COM”选项,最后点击确定完成。这样你就可以很好地保护你的电脑了,任何黑客都无法对你电脑中的DCOM服务和DCOM应用程序进行远程操作与访问,达到了既不关闭又能够停止135端口,让黑客放弃攻击你的目的。 137、138端口: 在关闭137和138端口之前,先介绍一下NetBIOS服务。很多人认为NetBIOS服务是一个网络协议,其实不然。NetBIOS只是网络基本的输入/输出系统,是一个应用于程序接口,用于数据源与目的地之间的数据交换。不过它所包含的端口及一些命名原则属于OSI(Open System Interconnection)模式的上三层,与低层的通讯协议是全然独立的。因此NetBIOS服务能够成功地建构于不同的通讯协议上,让它支持访问计算机应用程序和设备通信时所要用到各种服务。正是由于考虑到了NetBIOS服务这种基于TCP/IP协议下的特点,而NetNBIOS又完全依靠137、138端口支撑,因此如果停止了NetBIOS,就能够将137和138端口的危险根除。

关闭高危端口避免成为肉鸡

关闭高位端口 第一步,点击“开始”菜单/设置/控制面板 /管理工具,双击打开“本地安全策略”,选中“IP 安全策略,在本地计算机”,在右边窗格的空白位置右击鼠标,弹出快捷菜单,选择“创建IP 安全策略”,于是弹出一个向导。在向导中点击“下一步”按钮,为新的安全策略命名;再按“下一步”,则显示“安全通信请求”画面,在画面上把“激活默认相应规则”左边的钩去掉,点击“完成”按钮就创建了一个新的IP 安全策略。 第二步,右击该IP安全策略,在“属性”对话框中,把“使用添加向导”左边的钩去掉,然后单击“添加”按钮添加新的规则,随后弹出“新规则属性”对话框,在画面上点击“添加”按钮,弹出IP筛选器列表窗口;在列表中,首先把“使用添加向导”左边的钩去掉,然后再点击右边的“添加”按钮添加新的筛选器。 第三步,进入“筛选器属性”对话框,首先看到的是寻址,源地址选“任何IP 地址”,目标地址选“我的 IP 地址”;点击“协议”选项卡,在“选择协议类型”的下拉列表中选择“TCP”,然后在“到此端口”下的文本框中输入“135”,点击“确定”按钮(如左图),这样就添加了一个屏蔽TCP 135(RPC)端口的筛选器,它可以防止外界通过135端口连上你的电脑。 点击“确定”后回到筛选器列表的对话框,可以看到已经添加了一条策略,重复以上步骤继续添加TCP 137、139、445、593 端口和UDP 135、139、445 端口,为它们建立相应的筛选器。 重复以上步骤添加TCP 1025、2745、3127、6129、3389 端口的屏蔽策略,建立好上述端口的筛选器,最后点击“确定”按钮。 第四步,在“新规则属性”对话框中,选择“新 IP 筛选器列表”,然后点击其左边的圆圈上加一个点,表示已经激活,最后点击“筛选器操作”选项卡。在“筛选器操作”选项卡中,把“使用添加向导”左边的钩去掉,点击“添加”按钮,添加“阻止”操作(右图):然后点击“确定”按钮。 第五步,进入“新规则属性”对话框,点击“新筛选器操作”, 其左边的圆圈会加了一个点,表示已经激活,点击“关闭”按钮,关闭对话框;最后回到“新IP安全策略属性”对话框,在“新的IP筛选器列表”左边打钩,按“确定”按钮关闭对话框。在“本地安全策略”窗口,用鼠标右击新添加的 IP 安全策略,然后选择“指派”。 重新启动后,电脑中的网络端口就被关闭了