基于DNS攻击的安全防范策略研究

本栏目责任编辑:冯蕾网络通讯及安全Computer Knowledge and Technology 电脑知识

与技术第5卷第11期(2009年4月)基于DNS 攻击的安全防范策略研究

刘冰,胡风华

(河南师范大学计算机与信息技术学院,河南新乡453007)

摘要:DNS 是目前大部分网络应用的基础,对它的攻击将影响整个Internet 的正常运转。DNS 欺骗攻击是攻击者常用的手法,它具有隐蔽性强、打击面广、攻击效果明显的特点,但是目前对这种攻击还没有好的防范策略。该文分析了DNS 协议的工作原理,讨论了DNS 协议在Internet 中欺骗的实现,最后提出了一些检测和防范的措施。

关键词:DNS ;DNS 欺骗;攻击检测;防范措施

中图分类号:TP393文献标识码:A 文章编号:1009-3044(2009)11-2824-02

The Study of Security Defending Policies Based on DNS Attacking

LIU Bing,HU Feng-hua

(Henan Normal University College of Computer &Information Technology,Xinxiang 453007,China)

Abstract:DNS is a critical component of the operation of Internet applications.The Internet is greatly affected if DNS is attacked.DNS spoofing is one of the most popular attack means with the character of high dormancy and good attack effection.But so far,little is done to defend the system against this attack.This papar makes analysis of the work principle of the DNS protocols dicusses the implementation of DNS spoofing attack,in the end some means of the detection and the countermeasures are put forward.

Key words:domain name system (DNS);DNS spoofing;attack detection;countermeasures

1引言

DNS 是英文Domain Name System(域名系统)的缩写,它是一种以层次结构分布的命名系统。在如Internet 之类的TCP/IP 网络中,使用DNS 名字来定位计算机,如果在应用程序中输入DNS 名,就可以由DNS 服务器中的数据库提供包括IP 地址在内的与名称相关的信息。例如,在浏览Web 时,人们通常使用如https://www.360docs.net/doc/8118538142.html, 之类容易记忆的名称来定位计算机,但计算机直接通讯时使用的是数字地址。为了解决这一问题,可以使用DNS 来实现字符形式的名称到计算机实际的数据地址之间的映射。

域名系统是一个分布式数据库,它使本地负责控制整个分布式数据库的部分段,每一段中的数据通过客户、服务器模式在整个网络中均可存取,且通过采用复制技术和缓存技术使整个数据库在可靠运行的同时,又拥有了良好的性能,但是这种缓存技术也引起了一些安全隐患,如数据报易被拦截、ID 测和查询预测、缓冲区中毒、骗取服务器信任、易受拒绝服务攻击等等。为了有效地防御针对DNS 的各种攻击,可以加强事务安全,也可以加强域名服务器的安全,甚至可以对区数据采用数字签名技术等等。

2DNS 欺骗的定义及其原理

2.1DNS 欺骗的定义

DNS (Domain Name Server )是指域名服务器,而DNS 欺骗就是攻击者冒充域名服务器的一种欺骗行为。

2.2DNS 欺骗的原理

DNS 解析有两种方式:①interative 迭代。如果服务器查找不到对应的记录,会返回另一个可能知道结果的服务器的IP 地址给查询的发起者,以便它向新的服务器发起查询请求。②re-cursive 递归。当客户向DNS 服务器提出请求之后,此服务器就负责查询出相应记录,如果不能从该服务器本地得到解析,由该DNS 服务器向其它DNS 服务器发出请求,直到得到查询结果或出现超时错误为止,相当于由收到递归请求的DNS 服务器来完成迭代查询中用户的工作。

例如客户要解析https://www.360docs.net/doc/8118538142.html, 查询过程如下:

1)客户查询本机缓存是否有对应记录(hosts 文件已预读到缓存中)。

2)客户向本地DNS 服务器发送递归查询https://www.360docs.net/doc/8118538142.html, 的请求。

3)本地DNS 服务器收到请求并在本地数据库中查找记录,如果找不到对应记录,则向自己的根域服务器发出迭代查询请求。4)若根域服务器无法解析https://www.360docs.net/doc/8118538142.html, 则换回管理com 域的DNS 服务器的IP 地址。

5)本地DNS 服务器向管理com 域的DNS 服务器发出迭代查询请求。

6)若授权管理com 域的DNS 服务器无法在本地数据库中找到对应记录,则返回授权管理https://www.360docs.net/doc/8118538142.html, 域的DNS 服务器的IP 地址。

7)本地DNS 服务器向管理https://www.360docs.net/doc/8118538142.html, 域的DNS 服务器发出迭代查询请求。

8)若授权管理https://www.360docs.net/doc/8118538142.html, 域的DNS 服务器在本地数据库中找到https://www.360docs.net/doc/8118538142.html, 的A 记录,则返回www.mi https://www.360docs.net/doc/8118538142.html, 的IP 地址,否则返回超时错误信息。

收稿日期:2009-01-24

作者简介:刘冰(1987-),河南永城人,河南师范大学计算机与信息技术学院计算机科学与技术专业2006级学生,主要研究方向:计

算机科学;胡风华(1988-),河南原阳人,河南师范大学计算机与信息技术学院计算机科学与技术专业2006级学生,主要

研究方向:计算机科学。

ISSN 1009-3044Computer Knowledge and Technology 电脑知识与技术Vol.5,No.11,April 2009,pp.2824-2825,2832E-mail:info@https://www.360docs.net/doc/8118538142.html, https://www.360docs.net/doc/8118538142.html, Tel:+86-551-569096356909642824

网络通讯及安全本栏目责任编辑:冯蕾9)本地DNS 服务器向客户返回https://www.360docs.net/doc/8118538142.html, 的IP 地址或者超时错误信息。

结合DNS 服务器工作的方式,攻击者可以冒充域名服务器,然后把查询的IP 地址设为攻击者的IP 地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS 欺骗的基本原理。DNS 欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替、招摇撞骗罢了。

3DNS 欺骗的实现

3.1DNS 高速缓冲存储器麻痹(DNS Cache Poisoning )

可以想象,DNS 服务器不可能将所有现存的域名或IP 地址存储在本身的存储空间里。这就是为什么DNS 服务器有一个高速缓冲存储器(cache ),它使得服务器可以存储DNS 记录一段时间。事实上,一台DNS 服务器只会记录本身所属域中的授权的主机,如果它想要知道在自身域以外主机的信息,就必须向信息持有者(另一台DNS 服务器)发送请求,同时,为了不每次都发送请求,这台DNS 服务器会将另一台DNS 服务器返回的信息又记录下来。

3.2DNS ID 欺骗(DNS ID Spoofing )

当主机X 要与主机Y 联系时需要有Y 的IP 地址。然而在绝大多数情况下,X 只有Y 的名字,这样,DNS 协议就是来解决名字到IP 地址的问题的。因此,X 就会向它所在域的DNS 服务器询问Y 的IP 地址。其间,主机X 分配一个随机数,这个数也将会出现在从DNS 服务器返回的信息里。当X 收到回复后,X 会对比两个数字,如果一致,则收到信息被视为有效。

因为DNS 协议的提出请求是依赖于UDP 的(只有在zonetransfer 时才用TCP ),所以没有SYN/ACK 号,这也就意味着发送一个伪造的包是极其简单的。

攻击者用嗅探器拦获ID ,回复构造过的包给受害主机。但即使攻击者拦截了请求,数据包还是会传去DNS 服务器,而DNS 服务器也照样会回复(除非攻击者拦截并阻止对网关的请求或实施ARP 缓存麻痹才可能在转换网络中攻击)。这就意味着攻击者必须在真DNS 服务器前回复,即为了攻击成功,攻击者必须和被攻击者在同一个LAN ,只有这样他才可以获得快速的ping 并且捕获对方的数据包。

4DNS 欺骗攻击的检测

如果受到欺骗攻击,那么客户端应该至少收到两个应答包,一个合法应答包,一个欺骗攻击包。根据这个特点就可以通过一定的方法检测这种攻击。根据检测手段的不同,将其分为被动监听检测、虚假报文探测和交叉检查查询3种:

1)被动监听检测:该检测手段是通过旁路监听的方式,捕获所有DNS 请求和应答数据包,并为其建立一个请求应答映射表。如果在一定的时间间隔内,一个请求对应两个或两个以上结果不同的应答包,则怀疑受到了DNS 欺骗攻击,因为DNS 服务器不会给出多个结果不同的应答包,即使目标域名对应多个IP 地址,DNS 服务器也会在一个DNS 应答包中返回,只是有多个应答域(An -swer Section)而已。

2)虚假报文探测:该检测手段采用主动发送探测包的手段来检测网络内是否存在DNS 欺骗攻击者。这种探测手段基于一个简单的假设:攻击者为了尽快地发出欺骗包,不会对域名服务器IP 的有效性进行验证。这样如果向一个非DNS 服务器发送请求包,正常来说不会收到任何应答,但是由于攻击者不会验证目标IP 是否是合法DNS 服务器,他会继续实施欺骗攻击,因此如果收到了应答包,则说明受到了攻击。

3)交叉检查查询:所谓交叉检查即在客户端收到DNS 应答包之后,向DNS 服务器反向查询应答包中返回的IP 地址所对应的DNS 名字,如果二者一致说明没有受到攻击,否则说明被欺骗。

以上讨论了3种DNS 欺骗攻击的检测手段,其中被动监听检测法属于被动方式,其它两种属于主动方式。被动监听检测法不会造成网络的附加流量,但它是一种消极的应对方式,无法检测潜在的攻击。虚假报文探测法需要主动发送大量探测包,会增加网络负担。另外DNS 欺骗攻击一般只欺骗特定的域名,这样探测包中待解析域名的选择就有很大的不确定性,从而增加了探测的难度。而交叉检查查询位于二者之间,在被动检测的基础上,对收到的应答包进行主动验证,但是这种方法更多地依赖于DNS 服务器的反向查询服务,大量的DNS 服务器并没有提供这种服务。

3种检测手段各有优缺点,在实际应用中可以将三者有效地结合起来,取长补短,从而达到好的检测效果。

5DNS 欺骗防范方法

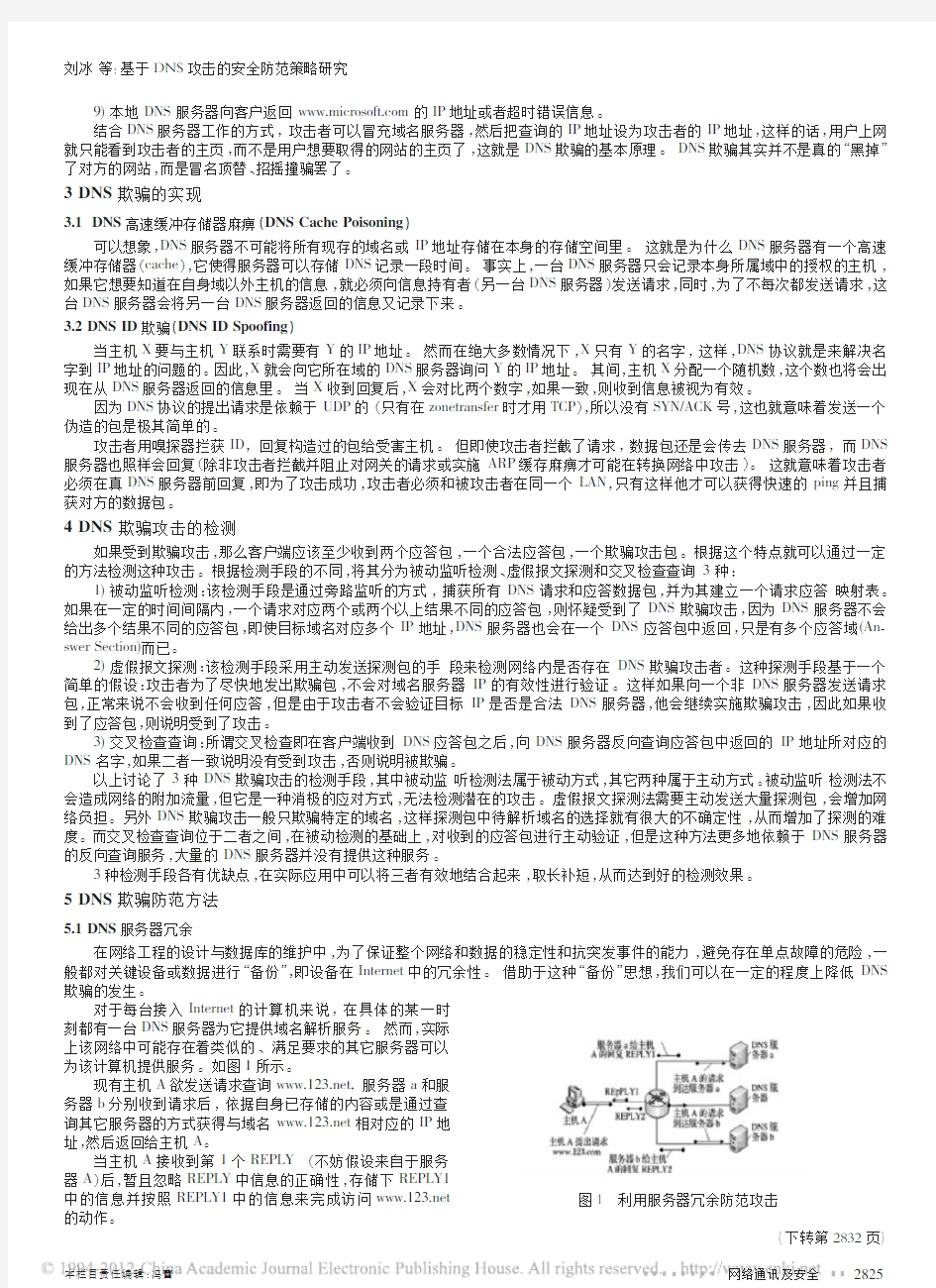

5.1DNS 服务器冗余

在网络工程的设计与数据库的维护中,为了保证整个网络和数据的稳定性和抗突发事件的能力,避免存在单点故障的危险,一般都对关键设备或数据进行“备份”,即设备在Internet 中的冗余性。借助于这种“备份”思想,我们可以在一定的程度上降低DNS 欺骗的发生。

对于每台接入Internet 的计算机来说,在具体的某一时

刻都有一台DNS 服务器为它提供域名解析服务。然而,实际

上该网络中可能存在着类似的、满足要求的其它服务器可以

为该计算机提供服务。如图1所示。

现有主机A 欲发送请求查询https://www.360docs.net/doc/8118538142.html,,服务器a 和服

务器b 分别收到请求后,依据自身已存储的内容或是通过查

询其它服务器的方式获得与域名https://www.360docs.net/doc/8118538142.html, 相对应的IP 地

址,然后返回给主机A 。

当主机A 接收到第1个REPLY (不妨假设来自于服务

器A )后,暂且忽略REPLY 中信息的正确性,存储下REPLY1

中的信息并按照REPLY1中的信息来完成访问https://www.360docs.net/doc/8118538142.html, 的动作。

(下转第2832页)

图1利用服务器冗余防范攻击

刘冰等:基于DNS 攻击的安全防范策略研究

2825

本栏目责任编辑:冯蕾网络通讯及安全Computer Knowledge and Technology 电脑知识与技术第5卷第11期(2009年4月)(上接第2825页)

当接收到第2个REPLY 之后,主机A 便将收到的两个REPLY 中包含的信息进行对比,如果两个REPLY 中返回的https://www.360docs.net/doc/8118538142.html, 的服务器的IP 相同,而且发送这两个REPLY 报文的主机的IP 地址不同,则可以证明此台计算机未受到欺骗。否则,如果返回https://www.360docs.net/doc/8118538142.html, 的IP 地址不同或是返回的与域名https://www.360docs.net/doc/8118538142.html, 相对应的IP 地址相同,而且返回的服务器A 和B 的IP 也相同,就表明为该计算机提供服务的DNS 服务器受到攻击,此时主机A 可以采取相应的应对措施防止损失进一步扩大。如果某用户对服务质量要求很高,可以一定程度上继续增加DNS 服务器的数量,这样就可以提高对DNS 欺骗的监测力度,提高服务质量。

5.2静态MAC 绑定

DNS 欺骗是通过改变或冒充DNS 服务器的IP 地址,所以可以采用MAC 地址和IP 静态绑定来进行防范,因为每一张网卡的MAC 地址是唯一的,将DNS 服务器的MAC 地址与其IP 地址绑定,并存放在网内主机网卡的EPROM 中,当主机每次向DNS 发出请求后,便检查DNS 服务器应答中的MAC 地址是否与保存的MAC 地址一致,如果不一致,就说明该区域的DNS 服务器遭到攻击。但此方法也有一定的缺陷,如果是局域网内部的主机,仍可以进行DNS 欺骗,因为它也保存了DNS 服务器的MAC 地址,所以此方法具有一定的局限性。

5.3设置数字密码鉴别

在域文件数据的传输过程中,为了防止出现意外,可以设置任务数字签名(TSIG )。在主从域名服务器中设置相同的密码和算法。要求传输通讯时予以鉴别和确认。由于有密码认证,使得主从服务器的身份难以伪造。增强了域名数据传输的可靠性。

更强有力的可靠域名服务是利用DNS 安全扩展(DNSSEC ),用数字签名的方法对查询中的数据源进行鉴别,对数据完整性进行检查。DNSSEC 的规范可参考RFC2605。由于在建立域时就要生成加密密码,并且要求上级域名也要完成相应的域密码签名,过程比较的繁琐。InterNIC 域名管理至今未采用。但是从理论上看,DNSSEC 应当是可靠的域名建立和解析方法。对防止域名欺骗等行为是有效的。

5结束语

域名系统安全DNSSEC(DNS Security)是当前网络安全领域的一个重要课题,是关系到国家利益的重大问题,本文对DNS 解析及DNS 欺骗的原理进行了阐述,分析了DNS 存在的一些安全问题,同时指出了保证DNS 安全的一些措施。

DNSSEC 强大的优越性和现行DNS 的安全脆弱性一方面促使我们要抓紧全面实施DNSSEC ,另一方面我们还要不断改进DNSSEC 中存在的不足,例如简化认证机制、减少数字签名的时间等,同时需要将多种防范措施相结合才能有效解决DNS 安全问题。在不断完善的DNSSEC 技术下,DNS 安全问题将逐步得到全面的解决。

参考文献:

[1]

Eastlake,D."Domain Name System Security Extensions",RFC 2535.March 1999.[2]

MOCKAPETRIS P.Domain names -Concepts and Facilities,RFC 1034[S].1987.[3]

ITU-T.H.235-2000Security and Encryption for H-series (H.323and Other H.245-based)Multimedia Terminals[S].2000.[4]

ITU -T.X.509|ISO/IEC 9594-8-2001Information Technology –Open Systems Interconnection –The Directory:Authentication Framework[S].2001.[5]

RTP Payload for Redundant Audio Data[S].IETF RFC 2198,1997.[6]

罗杰云.DNS 协议的安全漏洞及其防范浅析[J].福建电脑,2003.[7]

孙永兴,邵庆东,李斌,等.建立安全可靠的DNS 系统[J].计算机工程,2000.[8]闫伯儒,方滨兴,李斌,王垚.DNS 欺骗攻击的检测和防范[J].计算机工程,2006.

4结束语

当前,网络中P2P 应用的数目不断增加,流量继续呈现上升的趋势,而且,分布式、加密、匿名P2P 应用越来越成为主流。在这种情况下,为了满足服务质量、网络规划、计费和审计等要求,必须对P2P 流量进行有效的识别和监测。本文所描述的几种P2P 流量识别方法,分别针对P2P 流量不同方面的特征对其进行了分析和识别。但是,随着P2P 技术的不断发展,上述识别方法还需要相应的改进。另外,在未来网络的发展过程中,应当考虑在网络体系结构设计引入这种流量识别监测机制,以便对网络中相关P2P 流量进行实时、高效的监控。同时能够根据网络的运行状况以及用户设定的处理规则对其进行智能控制,从而为网络管理人员提供一个便利的管理平台。

参考文献:

[1]Y.Zhao B,Huang L,Stribing J,et al.Taestry:A Resilient Global-Scale Overlay for Service Deployment,IEEE Journal on Selected Areas

in Communications,2004,22(1).

[2]王逸欣.P2P 流量检测技术初探[J].计算机与数字工程,2006,6:161-164.

[3]刘琼.Peer-to-Peer 文件共享系统的测量研究[J].软件学报,2006,10:2131-2138.

2832

DNS问题解决方案

Xp或server2003 中DNS相关的问题 修改中 编译:蚊6 DNS 是Active Directory 的主干,也是Windows 2000 和Windows Server 2003 的主要名称解析机制。Windows 2000 和Windows Server 2003 域控制器在DNS 中动态注册有关它们自身和Active Directory 的信息。属于域的其他Windows 2000 和Windows Server 2003 域控制器、服务器以及工作站通过查询DNS 来查找与Active Directory 相关的信息。如果DNS 没有正确设置,则会发生域范围内的问题,例如域控制器之间的复制。还可能导致客户无法从工作站或服务器登录到域或加入域。 一般遵循的与客户耳朵问答规则- 1、确认线路是否连接成功,再询问是否不能正常上网的情况是否突然发生,最近是否修改 过设置或安装了什么软件(排除了设置上的问题),其他人是否正常上网? 2、一切正确也不能上网的,要确认是否限制或是被绑定的。 首先设好DNS,能自动获取的首先自动获取,然后刷新地址ipconfig/release ipconfig/renew和ipconfig/flushdns(有可能是绑定的),然后重启! 3、还有问题就得查看系统日志,并通过远程去处理了~ 远程检测方案: 1、检查客户的配置 2、使用DNSLint.exeq确定是否存在DNS相关的问题 3、使用DCDiagt提供多方面的故障诊断,用NetDig诊断客户域的DNS问题(如:检查正确 域记录,同事也可以诊断基本网络连接) 4、用Portqry.exe确定计算机制定DNS端口是否是监听状态 5、手动查看dns记录 6、Nslookup测试DNS 7、7、最后检查事件查看器 网络资料:(根据自己远程判断和解决问题) 问:当管理员在包含单个Windows 2000 或Windows Server 2003 域控制器的网络上设置DNS 时,常犯哪些错误? 答:最常见的错误有: 域控制器没有为了所有网络接口上的DNS 解析而指向它自己。 DNS 中的正向搜索区域下存在“.”区域。 局域网(LAN) 上的其他计算机没有指向DNS 的Windows 2000 或Windows Server 2003 DNS 服务器。 问:为什么必须让我的域控制器在DNS 中指向它自己?

解决WIN有限的访问权限的终极解决方案合集

碰到同样问题的朋友们有福了,本人技术一般,研究了很久,网上也查了很多资料,看到很多人都没碰到这个问题,也提了一下解决办法,但我都用不上,于是自己研究了半天,终于找到解决办法! 版本:windows7 旗舰版 问题:无线路由器信号正常,密码输入正常,图片上有叹号!提示“有限的访问权限” 解决办法:我的电脑-右键-管理--服务--DHCP Client,启动就OK了! 原因:可能是版本问题,这个系统版本没有自动把dhcp服务开启,导致有无线信号却不能获得ip 的问题,服务开启后问题迎刃而解! 我的电脑-右键-管理--服务--DHCP Client,启动就OK了! 解决WIN7有限的访问权限的终极解决方案合集 鉴于本人被WIN7有限访问权限整得脱力,发我总结出的一个方案合集,有用的话就分享下自己的经验让别人少走弯路吧..... 1.下载WeFi 地址: 此工具是WIFI连接的辅助工具,有限访问权限问题一般出在DHCP不起效而又无法连接正确IP\DNS或网关,此工具有一定可能“罢免”WIN7的决策,从而自行连接正确的设置。 本人初期使用就完全解决了问题,可是不知道为什么一定时间过后又无效了..... 2.禁用DHCP,使用静态IP 右键点击你所连接的无线网络,点击“状态”——“属性”——“Internet协议版本4”——“属性” 设置为“使用下面的IP地址” 子网掩码会自动分配,不要手动修改 这样会自动开启手动DNS,DNS内输入可在路由器连接的主机进入设置页面的地址 确定退出 理论上这样就可以解决所有问题,并且协议作废前终生有效..... 3.手动激活DHCP 步骤同上进入IP4协议的属性界面 随便输入IP、子网掩码、DNS,然后确认退出 再进入属性页面,再选择自动分配IP与DNS 这样就算手动激活DHCP了..... 不知道为什么WIN7的DHCP总是不正常,我也不是个例了,这样确实能使DHCP有效,不过每次开机都得这么做一次,上面那个不行就试试这个..... 我也就刚用WIN7,不知道我的回答会不会对你有帮助,我尽力。 windows无法与设备或资源(主DNS服务器)默认网关不可用 应该说的是你连接上网里面的协议里的DNS你设置错了,所以连不到网。 你可以试下: 打开“网络和共享中心”——按“本地连接”——“属性”——“Internet协议版本4(TCP\IPv4)”——“属性”如果你是使用家里的网络,一般都可以让它选为自动,DNS也选自动。

DNS出错解决方法

如何解决DNS解析故障: 当我们的计算机出现了DNS解析故障后不要着急,解决的方法也很简单。 (1)用nslookup来判断是否真的是DNS解析故障: 要想百分之百判断是否为DNS解析故障就需要通过系统自带的NSLOOKUP来解决了。 第一步:确认自己的系统是windows 2000和windows xp以上操作系统,然后通过“开始-》运行-》输入CMD”后回车进入命令行模式。 第二步:输入nslookup命令后回车,将进入DNS解析查询界面。 第三步:命令行窗口中会显示出当前系统所使用的DNS服务器地址,例如笔者的Dns服务器IP为202.106.0.20。 第四步:接下来输入你无法访问的站点对应的域名。例如笔者输入https://www.360docs.net/doc/8118538142.html,,假如不能访问的话,那么DNS解析应该是不能够正常进行的。我们会收到DNS request timed out,timeout was 2 seconds的提示信息。这说明我们的计算机确实出现了DNS解析故障。 小提示:如果DNS解析正常的话,会反馈回正确的IP地址,例如笔者用https://www.360docs.net/doc/8118538142.html,这个地址进行查询解析,会得到name:https://www.360docs.net/doc/8118538142.html,,addresses:61.135.133.103,61.135.133.104的信息。 2)查询Dns服务器工作是否正常: 这时候我们就要看看自己计算机使用的DNS地址是多少了,并且查询他的运行情况。 第一步:确认自己的系统是windows 2000和windows xp以上操作系统,然后通过“开始-》运行-》输入CMD”后回车进入命令行模式。 第二步:输入ipconfig /all命令来查询网络参数。 第三步:在ipconfig /all显示信息中我们能够看到一个地方写着DNS SERVERS,这个就是我们的DNS服务器地址。例如笔者的是202.106.0.20和202.106.46.151。从这个地址可以看出是个外网地址,如果使用外网DNS出现解析错误时,我们可以更换一个其他的Dns服务器地址即可解决问题。 第四步:如果在DNS服务器处显示的是自己公司的内部网络地址,那么说明你们公司的DNS 解析工作是交给公司内部的DNS服务器来完成的,这时我们需要检查这个DNS服务器,在DNS服务器上进行nslookup操作看是否可以正常解析。解决Dns服务器上的DNS服务故障,一般来说问题也能够解决。 (3)清除DNS缓存信息法: 当计算机对域名访问时并不是每次访问都需要向DNS服务器寻求帮助的,一般来说当解析工作完成一次后,该解析条目会保存在计算机的DNS缓存列表中,如果这时DNS解析出现更改变动的话,由于DNS缓存列表信息没有改变,在计算机对该域名访问时仍然不会连接Dns服务器获取最新解析信息,会根据自己计算机上保存的缓存对应关系来解析,这样就会出现DNS解析故障。这时我们应该通过清除DNS缓存的命令来解决故障。 第一步:通过“开始-》运行-》输入CMD”进入命令行模式。 第二步:在命令行模式中我们可以看到在ipconfig /?中有一个名为/flushdns的参数,这个就是清除DNS缓存信息的命令。 第三步:执行ipconfig /flushdns命令,当出现“successfully flushed the dns resolver cache”的提示时就说明当前计算机的缓存信息已经被成功清除。

dns解决方案

dns解决方案 篇一:dns解决方案 环球(中国)集团股份有限公司 DNS解决方案 目录 目录 一、DNS解决方案 ................................................ (4) 1. 现状分析................................................. ................................................... ...... 4 2. 重点考虑的问题................................................. (5) 安全稳定问题 ................................................ (5) 解析能力问

(5) 快速高效问题 ................................................ (5) 线性扩容问题 ................................................ (5) 管理运维问题 ................................................ (6) 数据分析问题 ................................................ (6) 二次开发问题 ................................................ ....................................... 6 3. 方案设计................................................. ................................................... ...... 6 4. 方案说

DNS安全防护解决方案

DNS安全防护解决方案 DNS是Internet的重要基础,包括WEB访问、Email服务在内的众多网络服务都和DNS息息相关,DNS的安全直接关系到整个互联网应用能否正常使用。AD:DNS是Internet 的重要基础,包括WEB访问、Email服务在内的众多网络服务都和DNS息息相关,DNS的安全直接关系到整个互联网应用能否正常使用。近年来,针对DNS的攻击越来越多,影响也越来越大,因此如何保护DNS系统的安全就成为了目前互联网安全的首要问题之一。DNS安全威胁分析作为当前全球最大最复杂的分布式层次数据库系统,由于其开放、庞大、复杂的特性以及设计之初对于安全性的考虑不足,再加上人为攻击和破坏,DNS系统面临非常严重的安全威胁,因此如何解决DNS安全问题并寻求相关解决方案是当今DNS亟待解决的问题。DNS安全防护主要面临如下威胁:针对DNS的DDoS攻击DDoS (Distributed Denial of service)攻击通过僵尸网络利用各种服务请求耗尽被攻击网络的系 统资源,造成被攻击网络无法处理合法用户的请求。而针对DNS的DDoS攻击又可按攻击发起者和攻击特征进行分类。主要表现特征如下:按攻击发起者分类僵尸网络:控制僵尸网络利用真实DNS协议栈发起大量域名查询请求模拟工具:利用工具软件伪造源IP发送海量DNS查询按攻击特征分类

Flood攻击:发送海量DNS查询报文导致网络带宽耗尽而无法传送正常DNS 查询请求资源消耗攻击:发送大量非法域名查询报文引起DNS服务器持续进行迭代查询,从而达到较少的攻击流量消耗大量服务器资源的目的DNS欺骗DNS 欺骗是最常见的DNS安全问题之一。当一个DNS服务器由于自身的设计缺陷,接收了一个错误信息,那么就将做出错误的域名解析,从而引起众多安全问题,例如将用户引导到错误的互联网站点,甚至是一个钓鱼网站;又或者发送一个电子邮件到一个未经授权的邮件服务器。攻击者通常通过三种方法进行DNS欺骗:缓存污染:攻击者采用特殊的DNS 请求,将虚假信息放入DNS的缓存中DNS信息劫持:攻击者监听DNS会话,猜测DNS服务器响应ID,抢先将虚假的响应提交给客户端DNS重定向:将DNS名称查询重定向到恶意DNS服务器系统漏洞众多BIND(Berkeley Internet Name Domain)是是最常用的DNS服务软件,具有广泛的使用基础,Internet上的绝大多数DNS服务器都是基于这个软件的。BIND提供高效服务的同时也存在着众多的安全性漏洞。,CNCERT/CC在2009年安全报告中指出:2009年7月底被披露的"Bind9"高危漏洞,影响波及全球数万台域名解析服务器,我国有数千台政府和重要信息系统部门、基础电信运营企业以及域名注册管理和服务机构的域名解析服务器受到影响。除此之外,DNS服务器的自身安全性也是非常重

河南移动DNS解决方案

河南移动DNS解决方案 河南移动智能DNS服务器部署需求 虽然任何具有已注册域名和公网IP 地址的个人或公司都可以自行创建DNS 服务器,并驻留任意数量的DNS服务器记录,但对于绝大部分的个人、中小企业和政企机构等用户,自行创建并维护DNS 服务器,是一件非常可拍的事情。首先,额外的硬件资本投入是一份不小的开支,其次个人搭建的DNS 服务器在稳定性、性能和安全等方面存在很大隐患,再次,DNS服务器的维护需要占用额外的人力。因此几乎90%以上用户会选择DNS服务器托管服务。 然而,选择DNS服务器托管机构也是一件非常麻烦的事情。某些DNS服务器托管公司允许用户自行创建和修改域的DNS服务器记录。其他DNS服务器托管公司则不允许用户直接修改。而且,并非所有DNS服务器托管服务都支持所有种类的DNS服务器记录。例如,某些DNS服务器托管服务不支持TXT 记录或SRV 记录。另外,DNS服务器的主动权掌握在别人手中,需要自行增加二级域名等情况发生时,需要向托管机构提交申请,要等待漫长的验证时间。 作为河南省最大的IDC 之一,河南移动占据了大量的服务器等托管业务市场份额。托管的网站等业务,如果DNS 解析不能自己掌握,将会是一件非常可怕的事情!同联通、电信不同,河南移动IDC 主要提供服务器托管、DNS 解析托管,用户请求的域名基本都在本地DNS 部署,即移动IDC 机房的DNS 服务器是这些网站的权威DNS 服务器,DNS 主要工作压力来自解析查询和响应。 西默智能DNS针对河南移动IDC解决方案

图1各地市DNS 服务器部署方案 图2西默智能DNS 单AS 内部署方案 1) 方案介绍 通常,运营商会在不同地市各自部署不同级别的DNS 集群。同时,同一个省内,多个DNS 集群使用的却是同一个公网IP。那么如何实现同一个IP 在不同物理位置重复使用呢?这就要借助BGP 协议和任播协议了。任播从实质范围分为subnet Anycast 和Global

移动dns解决方案

移动DNS解决方案

目录 一、移动IDC机房需求分析 (3) 1. 移动IDC简介 (3) 2. 域名注册与DNS托管 (3) 3. 移动DNS部署需求 (4) 4. Cache服务器需求 (4) 1) 本地Cache Server (4) 2) DNS智能解析 (5) 二、ISP级别DNS部署方式 (5) 1. DNS简介 (5) 2. ISP传统DNS部署方案及问题 (5) 传统运营商DNS部署方案 (5) 传统方案存在的问题 (6) 三、阿姆瑞特智能DNS解决方案 (9) 1. 阿姆瑞特公司简介 (9) 2. 阿姆瑞特智能DNS简介 (10) 3. XM-DNS移动IDC解决方案 (11) 1) 方案介绍 (12) 2) 解决了什么问题 (12) 4. 阿姆瑞特智能dns部分成功案例 (13) 四、阿姆瑞特科技售后服务承诺函 (14) 1.热线和传真服务 (15) 2.电子和技术支持 (15) 3. 三年服务软件产品的更新及维护 (15) 4. 三年服务期硬件产品的更新及维护 (15) 5.产品的售后服务体系 (15) 6.售后服务计划 (16) 保修期售后服务承诺 (16) 保修期外售后服务承诺 (17)

一、移动IDC机房需求分析 1.移动IDC简介 传统IDC(Internet Data Center),即互联网数据中心,是专门承接IT资源外包以及专业网络服务的数据中心。IDC为各类用户提供一个安全、可靠、高速、可扩展的电信服务场所,借助丰富的网络&IT资源向企业、出租带宽和机位资源,并提供有品质保证的服务。它提供的业务主要有主机托管、虚拟主机、增值服务和企业应用等。 移动互联网数据中心是中国移动通信集团公司所属的,依照国际一流标准设计建设的专业互联网数据中心。移动IDC是依托移动一流的电信级数据网络环境建立起来的具备大规模服务器托管能力的数据中心,其高度自动化管理系统和高度可扩充设施系统能够为不同用户提供可靠、快速、全面的托管服务;为上千台服务器提供高品质的网络资源和专业化服务。 作为国数据业务的主要运营商之一,移动IDC将运用自身专业化管理、全新的服务理念,以及技术、市场和资源优势,与企业一起探索电子商务创新的经营模式、务实的管理机制,提供开展电子商务所需的技术服务,推动企业核心价值的稳定增长。 2.域名注册与DNS托管 任何个人或机构,必须先与管理域信息的两个单独实体接洽,然后才能在 Internet 上使用自己的域名,这两个实体分别是“域名注册机构”和“DNS 托管机构”。通常,域名注册机构也是 DNS 托管机构。但是,并非始终如此。 域名注册机构是负责注册域名的公司。从个人到跨国公司,所有用户都必须先通过域名注册机构注册其域名。所有域名注册机构都必须获得互联网名称与数字地址分配机构 (ICANN) 的认证。当您在特定域名注册机构那里搜索可用域名时,实际上是在向全世界的所有域名注册机构搜索该域名的可用性。 DNS 托管服务是拥有包含域的 DNS 记录的 DNS 服务器的公司。某些域名注册机构提供DNS 托管服务,作为其域注册的一部分;而其他域名注册机构则不提供 DNS 托管服务。与必须在可信任的域名注册机构那里注册的域名不同,任何具有已注册的域名和公用 IP 地址的个人或公司都可以创建公用 DNS 服务器,并驻留任意数量域的 DNS 记录。当某个域的 DNS 记录由DNS 托管服务驻留时,您和 Internet 的其余人实际上都可以使用该域。

win7 路由上网DNS服务器无响应问题的解决方案

win7 路由上网DNS服务器无响应问题的解决方案 说法1. 1.首先可以开始-运行输入CMD,然后输入 ping 127.0.0.1 如果ping通说明TCP/IP协议没有问题 ping不通请重装TCP/IP协议 2.然后ping自己的默认网关(default gateway) 默认网关可输入ipconfig /all查看 ping通说明路由设置没有问题ping不通应该是路由有问题 3.网络诊断说DNS服务器无法连接这个有可能是学校DNS服务器的问题如果其他同学可以上网你是不是忘了把DNS域名服务器也改成自动获取如果其他同学也上不了联系学校吧告诉他们DNS服务器有问题了 说法2.(ARP攻击的状况) 解决方法一 MS-DOS窗口下运行命令arp -d后即可恢复上网。

解决方法二第一你先安装ARP防火墙,第二删除C:\WINDOWS\system32\ NPPTools.dll 系统文件。 说法3. 其实从根本上来说还是VISTA系统本身的兼容性很差和一些系统程序有自动识别功能的缘故. 一般的VISTA系统的电脑都会在连接本地网络和INTERNET都正常能用的情况下用WINDOWS网络诊断进行诊断的结果是无法与DNS(服务器号码)通信,同时数据包的发送和接收的数据也有一定的差距....现在一般性的电脑维护人员都无法解决. 当设置为IP地址等都为自动获取的状态下.网络状态有时为连接状态。但有时却无法连接.... 这些像开始几天都能上网但是一段时间后会根本无法连接INTERNET貌似基本相似的毛病:当电脑显示为“仅本地”时,你用网络诊断进行诊断和修复看此问题有没有被修复?不行时再去在主机上对IP 进行重新的设定,然后自己电脑上再进行手动设置IP等地址等....然后看是否已经连接... 再不行可以打电话给该品牌电脑售后维修人员对其进行一些指导。

XX公司DNS系统建议方案

XXX公司DNS系统建议方案 上海西默通信技术有限公司 2014年2月

目录 1.项目概述 (1) 1.1项目背景 (3) 1.2项目目标 (4) 1.3项目设计原则 (3) 2. XXX公司DNS系统建议方案 (5) 2.1拓扑结构 (5) 2.2方案设计详述及特点 (6) 2.3西默智能DNS特色功能 (6) 3.西默智能DNS功能 (7) 3.1双机热备特色功能 (8) 3.2主辅同步 (8) 3.3高性能解析 (9) 3.4分线路、分区域智能解析 (9) 3.5域名缓存加速 (10) 3.6断线检测 (10) 3.7快速恢复故障服务器 (10) 3.8中文域名支持 (11) 3.9域名的DNSSEC防护 (11) 3.10完善丰富的日志功能 (11)

1.项目概述 随着大量的IT系统向云平台的迁移,为了保障各系统的稳定、可靠、迁移,为了实现应用的高可用性,…公司将目前直接通过IP地址访问MBOSS系统的方式改成通过域名访问。而当前的DNS系统无论从组网结构、容量处理能力以及安全防护方面存在诸多问题,西默智能DNS系统,不仅能对本网内授权域名解析,还要同时负责向用户提供互联网授权域名的递归解析能力,同时具备权威DNS服务器及递归DNS服务器功能。同时系统应具备电信级的高可用性,系统设备及链路均具有一定的冗余度,不会因单台设备或单条链路故障而引起服务质量下降,同时系统具有容灾备份机制,能够不间断的对外提供服务。 1.1项目背景 电信目前的内网DNS系统于2008年建成,采用的是2台服务器分别安装BIND 软件提供DNS服务的方式,2台DNS互为备份,统一接入维护公司DMZ区。自建成至今为门户、OA 等少量系统提供DNS服务,而前台对大量其他系统的访问均是采用直接通过IP地址的方式。 2013年以来随着EDC第三机房、云平台的建设,其部门已建立起异地双活双数据中心。随着大量的IT系统向云平台的迁移,为了保障各系统的稳定、可靠、迁移,为了实现应用的高可用性,有必要将目前直接通过IP地址访问MBOSS系统的方式改成通过域名访问。而当前的DNS系统无论从组网结构、容量处理能力以及安全防护方面存在诸多问题,因此,亟需建设一套全新的DNS系统,以满足双活双数据中心环境下应用高可用性的需求。

常见DNS解析故障处理方法

常见DNS解析故障处理方法 在实际应用过程中可能会遇到DNS解析错误的问题,就是说当我们访问一个域名时无法完成将其解析到IP地址的工作,而直接输入网站IP却可以正常访问,这就是因为DNS解析出现故障造成的。这个现象发生的机率比较大,所以本文将从零起步教给各位读者一些基本的排除DNS解析故障的方法。 一、什么是DNS解析故障? 一般来说像我们访问的https://www.360docs.net/doc/8118538142.html,这些地址都叫做域名,而众所周知网络中的任何一个主机都是IP地址来标识的,也就是说只有知道了这个站点的IP 地址才能够成功实现访问操作。 不过由于IP地址信息不太好记忆,所以网络中出现了域名这个名字,在访问时我们这需要输入这个好记忆的域名即可,网络中会存在着自动将相应的域名解析成IP地址的服务器,这就是DNS服务器。能够实现DNS解析功能的机器可以是自己的计算机也可以是网络中的一台计算机,不过当DNS解析出现错误,例如把一个域名解析成一个错误的IP地址,或者根本不知道某个域名对应的IP 地址是什么时,我们就无法通过域名访问相应的站点了,这就是DNS解析故障。 出现DNS解析故障最大的症状就是访问站点对应的IP地址没有问题,然而访问他的域名就会出现错误。 二、如何解决DNS解析故障: 当我们的计算机出现了DNS解析故障后不要着急,解决的方法也很简单。 (1)用nslookup来判断是否真的是DNS解析故障: 要想百分之百判断是否为DNS解析故障就需要通过系统自带的NSLOOKUP来解决了。

第一步:确认自己的系统是windows 2000和windows xp以上操作系统,然后通过“开始->运行->输入CMD”后回车进入命令行模式。 第二步:输入nslookup命令后回车,将进入DNS解析查询界面。 第三步:命令行窗口中会显示出当前系统所使用的DNS服务器地址,例如笔者的DNS服务器IP为202.106.0.20。 第四步:接下来输入你无法访问的站点对应的域名。例如笔者输入 https://www.360docs.net/doc/8118538142.html,,假如不能访问的话,那么DNS解析应该是不能够正常进行的。我们会收到DNS request timed out,timeout was 2 seconds的提示信息。这说明我们的计算机确实出现了DNS解析故障。 小提示:如果DNS解析正常的话,会反馈回正确的IP地址,例如笔者用https://www.360docs.net/doc/8118538142.html,这个地址进行查询解析,会得到name:https://www.360docs.net/doc/8118538142.html,,addresses:61.135.133.103,61.135.133.104的信息。 (2)查询DNS服务器工作是否正常: 这时候我们就要看看自己计算机使用的DNS地址是多少了,并且查询他的运行情况。 第一步:确认自己的系统是windows 2000和windows xp以上操作系统,然后通过“开始->运行->输入CMD”后回车进入命令行模式。 第二步:输入ipconfig /all命令来查询网络参数。 第三步:在ipconfig /all显示信息中我们能够看到一个地方写着DNS SERVERS,这个就是我们的DNS服务器地址。例如笔者的是202.106.0.20和202.106.46.151。从这个地址可以看出是个外网地址,如果使用外网DNS出现解析错误时,我们可以更换一个其他的DNS服务器地址即可解决问题。 第四步:如果在DNS服务器处显示的是自己公司的内部网络地址,那么说明你们公司的DNS解析工作是交给公司内部的DNS服务器来完成的,这时我们需要

DNS应用系统优化解决与方案

DNS应用系统优化解决方案 2004年11月

一、DNS应用概述及面临的挑战 在TCP/IP协议的网络中,面向互联网的设备或主机采用IP地址来标识身份,但互联网IP地址和它提供的服务没有对应关系,难于记忆,如果能为每个主机设定一个便于记忆的名字,当需要访问该主机时,只要知道它的名字即可,就大大方便了用户的使用。DNS服务,或者称为域名服务、域名解析服务,主要用来提供基于域名与IP地址的相互转换功能。 随着DNS应用的发展,绝大多数用户的访问都会使用域名方式,而不是IP地址,这样,所有的数据都会首先发送到DNS服务器,由DNS完成解析,并将解析的IP地址返回到客户端,客户端再向目的IP发起连接请求,所有这些操作对用户来讲都是透明实现的。随着用户访问量增长,对DNS的访问量也不断增长,DNS系统如果出现故障,用户基于域名的请求都将失败,网络如同瘫痪一样,这就需要应用更稳定、高效的DNS服务提供平台。 在DNS服务提供平台中,如域名解析功能仅通过单台主机/服务器,或采用备份服务器通过冷备的方式避免单点故障,期望完成稳定、可扩展的DNS功能功能,将会在实际应用中面临以下问题和挑战: 1、处理能力有限且扩容能力有限 随着网络应用的普及和发展,DNS服务器上所要处理的数据量将逐渐增大,从而影响了针对用户的响应效率,造成对访问者的请求回应越来越慢等严重影响域名解析服务质量的现象。在服务器端则直接表现为可容纳的新增连接数越来越小,系统性能严重下降。 此时,将需要考虑增加DNS服务器的数量来满足不断增大的应用负载需求。当仅通过服务器集群(Cluster)的方式实现扩容时,将存在成本较高,严重影响正常短信服务的提供等问题,且扩容能力有限,无法满足不断增长的DNS应用的需要。 3、DNS服务器“多米诺”现象 使用单台DNS服务器设备来满足应用时,受各种条件的影响,不可避免的将出现单点故障等问题,而在互联网应用中,DNS服务器扮演着重要的角色,任何单点故障都将直接影响到大量业务的正常提供,造成极大的损失,考虑到服务器的冗余备份,需要DNS服务器冗余设置来处理和接管出现故障的DNS主机的工作。传统方式是通过一台或多台服务器,采用冷备份方式来实现,当主DNS服务器出现故障时,进行人工切换到备份DNS服务器上。 但这样做,除了会产生时效性的问题外,还将无法同时利用所有DNS服务器的资源,应用投资得不到充分保护。特别是,当出现超过主DNS服务器的负载情况时,所得到的将是“多

DNS安全问题及解决方案

DNS安全问题及防范方案 06网络1班杨晔06139009 一、引言 DNS服务是Internet的基本支撑,其安全问题具有举足轻重的地位。如今,DNS正面临拒绝服务、缓冲区中毒、区域信息的泄露等众多威胁。 2009年5月19日晚,黑客通过僵尸网络控制下的DDoS 攻击,致使我国江苏、安徽、广西、海南、甘肃、浙江等省在内的23个省出现罕见的断网故障,即“5〃19断网事件”。在这一事件中,DNS服务的脆弱性是问题产生的关键。这一事件说明:作为互联网基础服务的DNS,每天都有海量的域名解析信息产生,其个体的安全性已经直接影响着互联网的安全。 本文分析了DNS服务所面临的安全问题,并提出了相应的一些解决或者防范方案。 二、DNS存在的安全问题 1、DNS自身的不安全因素 DNS由于早期设计上的缺陷为日后的应用埋下了安全隐患。因为过于强调对网络的适应性,采用了面向非连接的UDP协议,但UDP协议本身是不安全的。而且从体系结构上来看,DNS采用树形结构,虽然便于查询操作,但是单点故障非常明显,也使得安全威胁加剧。

另外,绝大多数DNS服务器都是基于BIND这个软件,但是BIND在提供高效服务的同时也存在着众多的安全性漏洞。这里构成严重威胁的主要有两种漏洞: 一种是缓冲区溢出漏洞,如BIND4和BIND8中存在一个远程缓冲溢出缺陷,该缺陷使得攻击者可以在DNS上运行任意指令。 另一种是拒绝服务漏洞,受攻击后DNS服务器不能提供正常服务,使得其所辖的子网无法正常工作。 2、DNS服务面临的攻击 2.1 拒绝服务攻击 DNS服务器的关键地位使它成为网络攻击的显著目标,加上其对拒绝服务攻击没有防御能力,所以在现有的树状结构下,一旦DNS服务器不能提供服务,其所辖的子域都无法解析域名,仅能通过难以记忆的IP地址访问网络,对多数网络用户而言,无法接入网络,甚至还会被利用来对其他主机进行反弹式DDoS攻击。 2.2 缓冲区中毒 DNS为了提高查询的效率,采用缓存机制,在DNS缓存数据还没有过期之前,在DNS的缓存区中已存在的记录一旦被库户查询,DNS服务器将把缓存区中的记录直接返回客户。DNS缓存区中毒就是利用了DNS的缓存机制,在缓存区中存入错误的数据使其被其他查询客户所获得。在缓存

郑州轻工业学院智能DNS解决方案V12

郑州轻工业学院智能DNS解决方案 郑州冰川网络技术有限公司 2013年12月

目录 一、郑州轻工业学院网络现状 (3) 1、轻院网络拓扑图如下: (3) 2、拓扑图说明: (3) 二、轻院现有DNS实现方式的不足 (3) 三、冰川智能DNS解决方案 (4) 1、建议安装位置如下: (5) 2、设计思路如下: (5) 四、冰川智能DNS产品优势 (7)

一、郑州轻工业学院网络现状 1、轻院网络拓扑图如下: 2、拓扑图说明: 从网络拓扑图上看,轻院已使用冰川网络的链路负载Glacier5188和城市热点的流控,实现了各个出口链路之间的负荷分担,并对部分流量需要大的应用进行了控制,在保证关键业务和应用的同时,让用户充分享受Internet网络的丰富资源。 二、轻院现有DNS实现方式的不足 轻院目前使用的DNS由现教中心自建,其中为内部用户提供DNS服务的是通过Linux bind实现的,为外部用户提供学校主页DNS解析的是通过Windows

Server 2003 自带的DNS功能实现,虽然这种方式也能提供网络服务,但还有以下不足之处: 1、自建的DNS通过后台Linux命令行配置,维护难度大,不如现在主流Web配置方式简单易用。 2、自建的DNS不能将内网用户的网络访问请求,类型解析到不同出口链路上。 3、自建的DNS出现故障,全靠自己解决维护费时费力,没有专业厂家支持,不能迅速解决问题。 4、Windows自带的DNS功能过于简单,很多功能无法实现。 5、自建的DNS系统性能上不能跟专业的DNS系统相比。 三、冰川智能DNS解决方案 由于种种原因,各个运营商的用户在通过网络互访时,速度会远远低于同一个运营商内的网络互访速度。为了解决这一问题可以将学校内部的网站服务器或其他网络资源服务器针针对联通、移动和教育网映射不同的IP地址。 结合学校网络的实际情况,建议使用冰川内网智能DNS+冰川外网智能DNS,来替换学校现教中心自建的两台DNS服务器。

DNS安全防护解决方案

DNS安全防护解决方案 随着信息化的高速发展,目前的网络安全现状和前几年相比,已经发生了很大的改变。蠕虫、病毒、木马、漏洞攻击、DDoS攻击等威胁互相结合,对网络的稳定运行和应用安全造成了较大的威胁和不良影响。其中针对DNS(域名服务器,Domain Name Service)的攻击也已成为最严重的威胁之一。DNS是Internet的重要基础,包括WEB访问、Email 服务在内的众多网络服务都和DNS息息相关,因此DNS的安全直接关系到整个互联网应用能否正常使用。 DNS系统面临的安全威胁 作为当前全球最大最复杂的分布式层次数据库系统,由于其开放、庞大、复杂的特性以及设计之初对于安全性的考虑不足,再加上人为攻击和破坏,DNS系统面临非常严重的安全威胁,因此如何解决DNS安全问题并寻求相关解决方案是当今DNS亟待解决的问题。DNS安全防护主要面临如下威胁: ■ 对DNS的DDoS攻击 DDoS (Distributed Denial of Service)攻击通过僵尸网络利用各种服务请求耗尽被攻击网络的系统资源,造成被攻击网络无法处理合法用户的请求。而针对DNS的DDoS攻击又可按攻击发起者和攻击特征进行分类。 按攻击发起者分类 僵尸网络:控制大批僵尸网络利用真实DNS协议栈发起大量域名查询请求 模拟工具:利用工具软件伪造源IP发送海量DNS查询 按攻击特征分类 Flood攻击:发送海量DNS查询报文导致网络带宽耗尽而无法传送正常DNS 查询请求 资源消耗攻击:发送大量非法域名查询报文引起DNS服务器持续进行迭代查询,从而达到较少的攻击流量消耗大量服务器资源的目的 ■DNS欺骗 DNS欺骗是最常见的DNS安全问题之一。当一个DNS服务器由于自身的设计缺陷,接收了一个错误信息,那么就将做出错误的域名解析,从而引起众多安全问题,例如将用户引导到错误的互联网站点,甚至是一个钓鱼网站;又或者发送一个电子邮件到一个未经授权的邮件服务器。攻击者通常通过三种方法进行DNS欺骗: 缓存污染:击者采用特殊的DNS请求,将虚假信息放入DNS的缓存中 DNS信息劫持:攻击者监听DNS会话,猜测DNS服务器响应ID,抢先将虚假的响应提交给客户端 DNS重定向:将DNS名称查询重定向到恶意DNS服务器 ■系统漏洞众多 BIND(Berkeley Internet Name Domain)是最常用的DNS服务软件,具有广泛的使用基础,Internet上的绝大多数DNS服务器都是基于这个软件的。BIND提供高效服务的同时也存在着众多的安全性漏洞。,CNCERT/CC在2009年安全报告中指出:2009年7月底被披露的“Bind9”高危漏洞,影响波及全球数万台域名解析服务器,我国有数千台政府和重要信息系统部门、基础电信运营企业以及域名注册管理和服务机构的域名解析服务器受到影响。 除此之外,DNS服务器的自身安全性也是非常重要。目前主流的操作系统如Windows、

关于路由器DNS出现问题的解决方案

一、网络设置的问题 这种原因比较多出现在需要手动指定IP、网关、DNS服务器联网方式下,及使用代理服务器上网的。仔细检查计算机的网络设置。 二、DNS服务器的问题 当IE无法浏览网页时,可先尝试用IP地址来访问,如果可以访问,那么应该是DNS的问题,造成DNS的问题可能是连网时获取DNS出错或DNS服务器本身问题,这时你可以手动指定DNS服务(地址可以是你当地ISP提供的DNS服务器地址,也可以用其它地方可正常使用DNS服务器地址。)在网络的属性里进行,(控制面板—网络和拔号连接—本地连接—右键属性—TCP/IP协议—属性—使用下面的DNS服务器地址)。不同的ISP有不同的DNS 地址。有时候则是路由器或网卡的问题,无法与ISP的DNS服务连接,这种情况的话,可把路由器关一会再开,或者重新设置路由器。 还有一种可能,是本地DNS缓存出现了问题。为了提高网站访问速度,系统会自动将已经访问过并获取IP地址的网站存入本地的DNS缓存里,一旦再对这个网站进行访问,则不再通过DNS服务器而直接从本地DNS缓存取出该网站的IP地址进行访问。所以,如果本地DNS缓存出现了问题,会导致网站无法访问。可以在“运行”中执行ipconfig /flushdns来重建本地DNS缓存。 三、IE浏览器本身的问题 当IE浏览器本身出现故障时,自然会影响到浏览了;或者IE被恶意修改破坏也会导致无法浏览网页。这时可以尝试用“黄山IE修复专家”来修复(建议到安全模式下修复),或者重新IE(如重装IE遇到无法重新的问题,可参考:附一解决无法重装IE) 四、网络防火墙的问题 如果网络防火墙设置不当,如安全等级过高、不小心把IE放进了阻止访问列表、错误的防火墙策略等,可尝试检查策略、降低防火墙安全等级或直接关掉试试是否恢复正常。 五、网络协议和网卡驱动的问题 IE无法浏览,有可能是网络协议(特别是TCP/IP协议)或网卡驱动损坏导致,可尝试重新网卡驱动和网络协议。 六、HOSTS文件的问题 HOSTS文件被修改,也会导致浏览的不正常,解决方法当然是清空HOSTS文件里的内容。 七、系统文件的问题 当与IE有关的系统文件被更换或损坏时,会影响到IE正常的使用,这时可使用SFC命令修复一下,WIN98系统可在“运行”中执行SFC,然后执行扫描;WIN2000/XP/2003则在“运行”中执行sfc /scannow尝试修复。 其中当只有IE无法浏览网页,而QQ可以上时,则往往由于winsock.dll、wsock32.dll或wsock.vxd(VXD只在WIN9X系统下存在)等文件损坏或丢失造成,Winsock是构成TCP/IP 协议的重要组成部分,一般要重装TCP/IP协议。但xp开始集成TCP/IP协议,所以不能像98那样简单卸载后重装,可以使用netsh 命令重置TCP/IP协议,使其恢复到初次安装操作系统时的状态。具体操作如下: 点击“开始运行”,在运行对话框中输入“CMD”命令,弹出命令提示符窗口,接着输入“netsh int ip reset c:\resetlog.txt”命令后会回车即可,其中“resetlog.txt”文件是用来记录命令执行结果的日志文件,该参数选项必须指定,这里指定的日志文件的完整路径是“c:\resetlog.txt”。执行此命令后的结果与删除并重新安装TCP/IP 协议的效果相同。 小提示:netsh命令是一个基于命令行的脚本编写工具,你可以使用此命令配置和监视Windows 系统,此外它还提供了交互式网络外壳程序接口,netsh命令的使用格式请参看帮助文件(在令提示符窗口中输入“netsh/?”即可)。

DNS解析错误解决办法……

DNS解析错误解决办法 在实际应用过程中可能会遇到DNS解析错误的问题,就是说当我们访问一个域名时无法完成将其解析到IP地址的工作,而直接输入网站IP却可以正常访问,这就是因为DNS解析出现故障造成的。这个现象发生的机率比较大,所以本文将从零起步教给各位读者一些基本的排除DNS 解析错误的方法。 什么是DNS解析错误? 一般来说像我们访问的https://www.360docs.net/doc/8118538142.html,,这些地址都叫做域名,网络中的任何一个主机都是IP 地址来标识的,也就是说只有知道了这个站点的IP地址才能够成功实现访问操作。不过由于IP地址信息不太好记忆,所以网络中出现了域名这个名字,在访问时我们这需要输入这个好记忆的域名即可,网络中会存在着自动将相应的域名解析成IP 地址的服务器,这就是DNS服务器。能够实现DNS解析功能的机器可以是自己的计算机也可以是网络中的一台计算机,不过当DNS解析出现错误,例如把一个域名解析成一个错误的IP地址,或者根本不知道某个域名对应的IP地址是什么时,我们就无法通过域名访问相应的站点了,这就是DNS解析错误。就像前一段时间百度遭到攻击时就是一种DNS的解析的一种错误,是一些黑客修改了DNS服务器中与百度对应的IP,所以我们输入https://www.360docs.net/doc/8118538142.html,后打开的却是雅虎的一个界面。 https://www.360docs.net/doc/8118538142.html,/%D2%BB%CA%C0%C7%A7%D1%B0/blog/item/bbd8fa490e6724fb83025c79.ht ml 出现DNS解析错误最大的症状就是访问站点对应的IP地址没有问题,然而访问他的域名就会出现错误。 用nslookup来判断是否真的是DNS解析错误: 要想百分之百判断是否为DNS解析错误就需要通过系统自带的NSLOOKUP来解决了。 第一步:“开始->运行->输入CMD”后回车进入命令行模式。 第二步:输入nslookup命令后回车,将进入DNS解析查询界面。

dns解决方案

环球(中国)集团股份有限公司 DNS解决方案

目录 目录 一、DNS解决方案 (4) 1.现状分析 (4) 2.重点考虑的问题 (5) 2.1安全稳定问题 (5) 2.2解析能力问题 (5) 2.3快速高效问题 (5) 2.4线性扩容问题 (5) 2.5管理运维问题 (6) 2.6数据分析问题 (6) 2.7二次开发问题 (6) 3.方案设计 (6) 4.方案说明 (7) 5.方案优势 (8) 5.1整体系统响应快速性 (8) 5.2整体系统稳定可靠性 (8) 5.3整体系统的高安全性 (9) 5.4整体系统的高可用性 (9) 5.5数据统计分析和挖掘 (10) 5.6整体系统预警应急处理 (10) 5.7整体系统的可扩展性 (11) 5.8整体系统二次开发性 (11) 6.方案实施 (11) 6.1整体实施 (11) 6.2分步实施 (12) 7.DNS混用的解决 (14) 二、DNS配置 (16)

一、DNS解决方案 1. 现状分析 随着公司业务的飞速发展迅速,业务遍布全国各地,对网络的要求也在不断提高。目前公司两大平台的域名解析是由第三方来完成的,存在着严重的安全和稳定的隐患,存在速度低下(至少是不理想)的访问效率问题,不仅影响公司的形象,也会严重影响到我们公司业务的快速发展,具体表现为: ●跨运营商访问速度缓慢/跨地区访问速度缓慢 造成访问过慢的主要是有以下几点造成的: 跨网访问应用服务器 跨网访问会存在延时,造成访问速度低下。 可以通过智能DNS判断用户的源IP,进行解析,从面避免用户夸网进行访问 跨地域访问应用服务器 如果一个海南的用户访问北京的一台应用服务器,即使同一运营商,也会存在访问速度很慢的现象。 通过智能DNS,可以让用户就近访问应用服务器,从而提高打开应用服务的速度 ●宕机的处理和避免 在保证单体DNS服务器稳定的同时,通过各个站点、节点均采用双机或者多机热备的模式,来避免个别DNS出现异常给用户解析带来的影响。 ●部分用户存在混用DNS问题 DNS混用是指用户设置了非本地运营商提供的DNS地址,而造成智能DNS在解析时不能准确的判断其真实的来源。 ●DNS面临的安全风险如何保障问题 目前是采用第三方做授权解析的方式,这就不可避免地存在安全风险,如域名劫持、DNS解析能力、DNS稳定性等 架设一套高阳捷讯公司自己的域名解析系统,来解决跨运营商、跨地域访问及解析安全问题,来保障我们两大平台业务的健康快速的发展。