3基于Contourlet变换的双重视频水印方案

基于Contourlet 变换的双重视频水印方案

姚 涛1,阙大顺2,王 刚1,于 泓1

(1. 鲁东大学电子与电气工程学院,山东 烟台 264025;

2. 武汉理工大学信息学院,武汉430063)

摘 要:提出一种基于Contourlet 变换的双重视频水印方案。对MPEG 系统中的I 帧进行Contourlet 变换,利用二维离散超混沌系统产生的超混沌序列对水印图像进行置乱和加密处理。在低频域重要系数嵌入破坏原始视频水印,使其失去应用价值,同时在高频域嵌入鲁棒水印,实现版权保护。实验结果表明,只有得到授权的用户才能获得高保真的视频信息,版权保护水印提取时不需要原始视频信号。 关键词:Contourlet 变换;视频水印;超混沌;置乱;版权保护

Dual Video Watermark Scheme Based on Contourlet Transform

YAO Tao 1, QUE Da-shun 2, WANG Gang 1, YU Hong 1

(1. Electronic and Electric Institute, Ludong University, Yantai 264025, China; 2. College of Information, Wuhan University of Technology, Wuhan 430063, China)

【Abstract 】A dual video watermark scheme based on Contourlet transform is proposed. Performed Contourlet transform on I-frame in MPEG system, and srambled and encrypted watermark using hyperchaos sequence generated by simple two-dimentional hyperchaos system. Low frequency coefficients embedded destructive watermark to lose the video’s value and high frequency coefficients embedded robust watermark to protect copyright. Experimental results show that only authorized users can get high-fidelity video information and the algorithm provides a new way for video copyright protection.

【Key words 】Contourlet transform; video watermark; hyperchaos; scramble; copyright protection DOI: 10.3969/j.issn.1000-3428.2011.08.049

计 算 机 工 程 Computer Engineering 第37卷 第8期

V ol.37 No.8 2011年4月

April 2011

·安全技术· 文章编号:1000—3428(2011)08—0143—03文献标识码:A

中图分类号:TP309

1 概述

近年来多媒体应用取得了惊人的进展。数字媒体易于编

辑、合成、复制和传播的优点在给人们带来方便的同时,也使它在知识产权保护方面成为人们关注的焦点。目前,数字水印技术已成为国际信息安全学术界研究的一个前沿方向,为多媒体的安全保存和传送开辟了一条全新的途径[1]。目前的数字水印技术还不够完善,水印的研究主要集中在水印的保护上,包括鲁棒性水印、脆弱性水印和半脆弱性水印。但这些数字水印技术不能直接保护数字信息,只能通过验证产品的所有权和完整性来揭露非法拷贝、传播行为,因此,对产品的保护力度有限,而且通常要求水印对产品质量不能造成大的损伤,从而要求算法具有良好的不可见性和鲁棒性,而不可见性和鲁棒性是一对矛盾体。文献[2]提出了一种基于小波变换的自恢复免疫数字水印(Self-Recovery image Immune digital Watermarking, SRIW)技术,为版权保护提出了一种新的思路。该技术的思想是:水印嵌入后,产品的质量下降到失去使用价值,使其对攻击者没有利用价值;而如果用户得到授权,就可以从公开的产品中自恢复得到高清晰度的作品。因此,该水印技术具有对常见水印攻击的免疫性,能够直接有效地保护数字产品。

文献[2]的自恢复免疫水印技术在水印嵌入强度较大时(较严重破坏图像质量)恢复图像质量较差,因此,为了恢复高保真视频,水印嵌入深度选择柔性不大。而且文献[2]只在数字图像领域做了研究,随着视频消费产品的大量出现,如VCD 、DVD ,特别是近年来高清数字电视的迅猛发展,视频水印作为数字产品版权保护技术的市场需求更迫切。视频作为水印载体,比图像、音频等更复杂,它同时具有空间与时间维度。因此,视频水印算法的设计和实现难度较大,使视频水印技术的研究进展比较缓慢。但从应用角度上讲,数字视频水印技术比静止图像更有发展前途。本文提出了一种基于Contourlet 变换的视频水印新技术。

2 Contourlet 变换

目前广泛使用的小波变换在二维空间张成的支撑区间是尺度相同的正方形,以大尺度的正方形来逼近曲线无疑会产生相当大的冗余,并且精度很差;以小尺度的正方形逼近曲线虽然可以提高精度,但数据量会成倍增加,如图1(a)所示。可见小波变换并不能最稀疏地表示二维图像。

(a)wavelet 的逼近方式 (b)Contourlet 的逼近方式

图1 wavelet 与Contourlet 的曲线逼近方式

2002年,文献[3]提出了一种“真正”的图像二维表示法Contourlet 变换,这种新的多尺度几何变换不仅具有小波变换的多分辨率和时频局部特性,而且提供了更高水平的方向性

基金项目:国家自然科学基金资助项目(10604045);山东省中青年科学家科研奖励基金资助项目(BS2009DX033);山东省教育厅科研基金资助项目(J08LI03);鲁东大学科研基金资助项目(LY20082801) 作者简介:姚 涛(1981-),男,讲师、硕士,主研方向:数字水印,图像处理;阙大顺,教授、博士;王 刚,副教授、博士;于 泓,讲师、硕士

收稿日期:2010-09-13 E-mail :yaotaoedu@https://www.360docs.net/doc/a01818637.html,

144 计 算 机 工 程 2011年4月20日

和各向异性,从而可以更全面地表示图像本身的几何特性[4],见图1(b)。

Contourlet 变换也称金字塔型方向滤波器组(Pyramidal Directional Filter Bank, PDFB),是一种不可分离的多尺度信号表示方法,其支撑区间具有长宽比随尺度而变化的“长条形”结构,能有效地跟踪图像中的线奇异性和面奇异性。它将多尺度分析和方向分析分开进行,首先使用拉普拉斯塔式(Laplacian Pyramid, LP)滤波器对原图像进行子带分解,以捕获二维图像信号中存在的点奇异。

LP 分解[5]

首先产生原始信号的一个低通采样逼近及原始图像与低通预测图像之间的一个差值图像,对得到的低通图像继续分解得到下一层的低通图像和差值图像,如此逐步滤波得到图像的多分辨率分解。然后使用方向滤波器组(Directional Filter Bank, DFB)进行方向变换[6],将分布在同方向上的奇异点连接成线,从而得到图像的稀疏表示,这种结构使Contourlet 具有较优的非线性逼近性能。Contourlet 变换扩展了对不同尺度、方向和宽高比的支持,使它可以像图1(b)那样对图像进行有效逼近。

尽管小波变换以其良好的时频分析特性得到广泛应用,但是小波变换本身存在一些缺点:小波变换不能最优地表示含线或者面奇异的高维函数,小波基的支撑区间为不同尺寸大小的正方形,随着分辨率变细,小波变换只能用“点”来逼近奇异性曲线,从而不能稀疏地表示原函数;另外,小波变换只能“捕获”有限的方向信息,即水平、垂直和对角方向,方向性的缺乏使小波变换不能充分地利用图像本身的几何正则性,所以,并不是最优或者说最稀疏的函数表示方法。相比较而言,离散Contourlet 变换具有多分辨率、多方向性和各向异性等性质,可以更有效地捕捉图像的边缘轮廓。 Contourlet 变换较之DCT 、DWT 等对自然图像尤其是纹理图像具有更优良的稀疏表示,已发展成为一种能够“真正”捕捉二维信号中几何结构的信号表示工具[7]。Contourlet 变换目前在数字水印方面的应用还不是很多[8-9],主要集中在图像水印的研究方面,但Contourlet 变换的优良性能使其在数字水印领域具有广阔的前景。

3 超混沌系统

自1989年英国数学家Matthews 提出以Logistics 映射作

为序列密钥生成器,将混沌系统用于信息加密以来,具有一个正的Lyapunov 指数的低维混沌系统系列加密已得到广泛应用。但低维混沌系统存在动力特性相对比较简单、确定序列的参数少、密钥简单、安全性不高等缺陷。

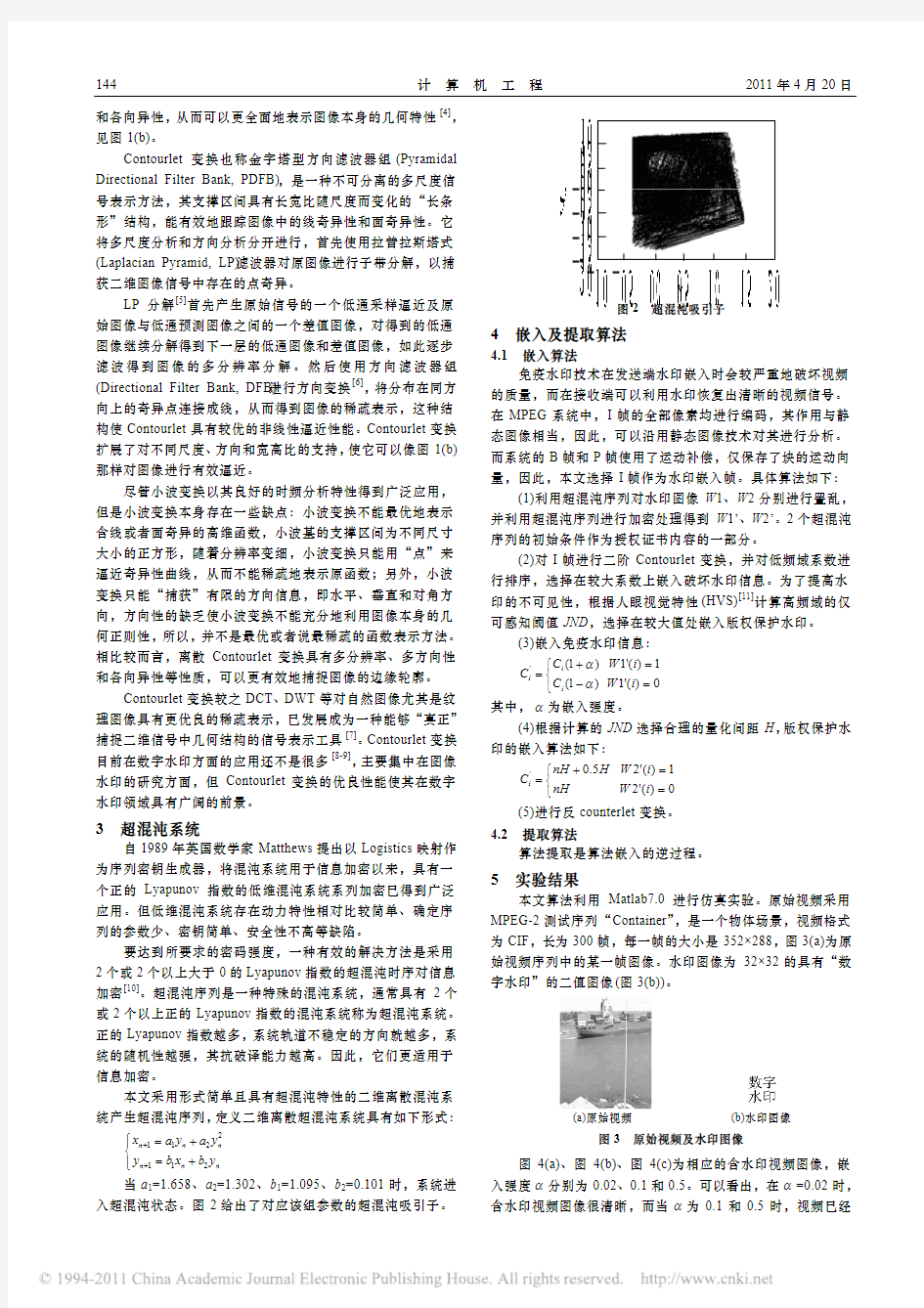

要达到所要求的密码强度,一种有效的解决方法是采用2个或2个以上大于0的Lyapunov 指数的超混沌时序对信息加密[10]。超混沌序列是一种特殊的混沌系统,通常具有2个或2个以上正的Lyapunov 指数的混沌系统称为超混沌系统。正的Lyapunov 指数越多,系统轨道不稳定的方向就越多,系统的随机性越强,其抗破译能力越高。因此,它们更适用于信息加密。

本文采用形式简单且具有超混沌特性的二维离散混沌系统产生超混沌序列,定义二维离散超混沌系统具有如下形式:

2

112112n n n n n n

x a y a y y b x b y ++?=+?

?

=+?? 当a 1=1.658、a 2=1.302、b 1=1.095、b 2=0.101时,系统进入超混沌状态。图2给出了对应该组参数的超混沌吸引子。

图2 超混沌吸引子

4 嵌入及提取算法

4.1 嵌入算法

免疫水印技术在发送端水印嵌入时会较严重地破坏视频的质量,而在接收端可以利用水印恢复出清晰的视频信号。在MPEG 系统中,I 帧的全部像素均进行编码,其作用与静态图像相当,因此,可以沿用静态图像技术对其进行分析。而系统的B 帧和P 帧使用了运动补偿,仅保存了块的运动向量,因此,本文选择I 帧作为水印嵌入帧。具体算法如下:

(1)利用超混沌序列对水印图像W 1、W 2分别进行置乱,并利用超混沌序列进行加密处理得到W 1’、W 2’。2个超混沌序列的初始条件作为授权证书内容的一部分。

(2)对I 帧进行二阶Contourlet 变换,并对低频域系数进行排序,选择在较大系数上嵌入破坏水印信息。为了提高水印的不可见性,根据人眼视觉特性(HVS)[11]计算高频域的仅可感知阈值JND ,选择在较大值处嵌入版权保护水印。

(3)嵌入免疫水印信息:

'(1)1'()1

(1)1'()0i i i C W i C C W i αα+=?=?

?=? 其中,α为嵌入强度。

(4)根据计算的JND 选择合理的量化间距H ,版权保护水印的嵌入算法如下:

'0.52'()1

2'()0i nH H W i C nH

W i +=?=?

=? (5)进行反counterlet 变换。 4.2 提取算法

算法提取是算法嵌入的逆过程。

5 实验结果

本文算法利用Matlab7.0进行仿真实验。原始视频采用MPEG-2测试序列“Container ”,是一个物体场景,视频格式为CIF ,长为300帧,每一帧的大小是352×288,图3(a)为原始视频序列中的某一帧图像。水印图像为32×32的具有“数字水印”的二值图像(图3(b))。

(a)原始视频 (b)水印图像

图3 原始视频及水印图像

图4(a)、图4(b)、图4(c)为相应的含水印视频图像,嵌入强度α分别为0.02、0.1和0.5。可以看出,在α=0.02时,含水印视频图像很清晰,而当α为0.1和0.5时,视频已经

第37卷第8期 145

姚涛,阙大顺,王刚,等:基于Contourlet变换的双重视频水印方案

严重破坏,失去了应用价值。

(a)a=0.02 (b)a=0.1 (c)a=0.5

图4 不同嵌入强度下的含水印视频图像

实验中还采用峰值信噪比(PSNR)定量分析算法的性能,

PSNR定义如下:

()

2

10 lg255/

PSNR MSE

=

其中,均方误差MSE计算公式如下:

112

00

1

(,)(,)

M N

w

i j

MSE X i j X i j

MN

??

==

=?

∑∑

其中,X是原始视频数据;w X是嵌入水印后的视频数据;

M、N分别是每帧图像的高和宽。表1给出了不同嵌入强

度下水印嵌入视频序列后的PSNR、提取破坏视频质量水印

后的视频序列的PSNR和提取的版权保护水印的归一化相似

度(NC)。表2给出了对常见视频图像处理攻击测试实验数据。

表1 提取水印实验结果

嵌入强度

嵌入水印

后的PSNR

提取破坏水印

后的PSNR

版权保护

水印NC

0.05 30.758 46.271 1

0.10 25.034 46.262 1

0.15 21.237 46.370 1

0.20 19.082 46.267 1

0.25 17.137 46.272 1

0.30 15.239 46.267 1

0.50 9.174 45.953 1

表2 攻击测试实验结果

攻击方法攻击参数版权保护水印NC

高斯噪声

椒盐噪声0.012 0.986

低通滤波3×3 0.624

剪切1/4 0.904

与传统水印相比,本文算法嵌入柔性很大,可以根据需

要选择合适的嵌入强度。实验结果表明,由于版权保护水印

嵌入在高频域,提高了不可见性,因此算法恢复质量都保持

在46 dB以上,恢复作品保真度很高,提取的版权标识水印

均达到0误差,水印鲁棒性很高。攻击测试实验结果表明,

由于版权水印信息载于图像高频系数上,低通滤波后高频信

息丢失,因此很难正常提取出水印信息,这是本算法不能抵

抗的一种常见攻击,但对其他常见的攻击具有较强的鲁棒性。

6 结束语

本文提出一种视频版权保护的新思路,实现了一种基于

Contourlet变换的视频水印新算法。该算法对攻击具有天然的

免疫性,并利用互不相关的双超混沌序列分别对水印进行置

乱和加密,安全性高,没有得到授权的用户不可能恢复出高

保真的原始视频信息。并且该算法的版权保护水印提取时不

需要原始视频信号,属于盲水印技术。

参考文献

[1]Wolfgang R B, Podilchuk C I, Delp E J. Perceptual Watermarks for

Digital Images and Video[J]. Proceedings of the IEEE, 1999, 87(7):

1108-1126.

[2]彭德云, 王嘉祯, 王素贞, 等. 免疫数字水印技术[J]. 计算机工

程与应用, 2006, 42(19): 11-13.

[3]Minh N D, Martin V. Countourlets: A New Directional

Multiresolution Image Representation[C]//Proc. of 2002 Int’l

Conference on Signals, Systems and Computers. [S. l.]: IEEE Press,

2002: 497-501.

[4]焦李成, 孙强. 多尺度变换域图像的感知与识别: 进展和展

望[J]. 计算机学报, 2006, 29(2): 177-193.

[5]Burt P J, Adelson E H. The Laplacian Pyramid as a Compact

Image Code[J]. IEEE Transactions on Communications, 1983,

31(4): 532-540.

[6]Bamberger R H, Smith M J T. A Filter Bank for the Directional

Decomposition of Images: Theory and Design[J]. IEEE Trans. on

Signal Processing, 1992, 40(4): 882-893.

[7]Welland G V. Countourlets, Beyond Wavelets[M]. [S. l.]:

Academic Press, 2003.

[8]李海峰, 宋巍巍, 王树勋. 基于Contourlet变换的稳健性图算

法[J]. 通信学报, 2006, 27(4): 87-94.

[9]陈开亮, 王建军. 一种HVS和Contourlet结合的图像水印[J].

计算机辅助设计与图形学学报, 2007, 19(6): 811-816.

[10]刘星沙, 李敏, 费耀平. 一种高安全性的数字图像加密算

法[J]. 微电子学与计算机, 2007, 24(2): 21-23.

[11]车生兵, 黄达, 李光. 基于视觉特性的半脆弱水印算法[J].

计算机工程, 2008, 34(11): 146-148.

编辑张正兴~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ (上接第142页)

[2] Zheng Yinliang. Digital Signcryption or How to Achieve Cost

(Signature & Encryption)-Cost(Signature)+Cost(Encryption)[C]//

Proc. of the 17th Annual International Cryptology Conference on

Advances in Cryptology. Santa Barbara, USA: [s. n.], 1997.

[3] Ma Changshe. Efficient Short Signcryption Scheme with Public

Verifiability[C]//Proc. of the 6th China International Conference on

Information Security and Cryptology. Beijing, China: [s. n.], 2006.

[4] Ji Peng, Yang Muxiang. Verifiable Short Signcryption without

Random Oracle[C]//Proc. of Conf. on Wireless Communications,

Networking and Mobile Computing. Shanghai, China: [s. n.], 2007.

[5] 俞惠芳, 王彩芬. 一个高效的自认证签密方案[J]. 计算机工程,

2009, 35(16): 138-139.

[6] Zhang Fangguo, Safavi-Naini R, Susilo W. An Efficient Signature

Scheme from Bilinear Pairings and Its Applications[C]//Proc. of

the 7th International Workshop on Practice and Theory in Public

Key Cryptography. Sentosa, Singapore: [s. n.], 2004.

[7] Huang Xinyi, Susilo W, Mu Yi, et al. Identity-based Ring

Signcryption Schemes: Cryptographic Primitives for Preserving

Privacy and Authenticity in the Ubiquitous World[C]//Proc. of the

19th IEEE International Conference on Advanced Information

Networking and Applications, Taipei, China: [s. n.], 2005.

[8] Wang Lingling, Zhang Guoyin, Ma Chunguang, et al. A Secure

Ring Signcryption Scheme for Private and Anonymous

Communication[C]//Proc. of IFIP International Conference on Network

and Parallel Computing Workshops, Dalian, China: [s. n.], 2007.

编辑张正兴