办公楼外网配置

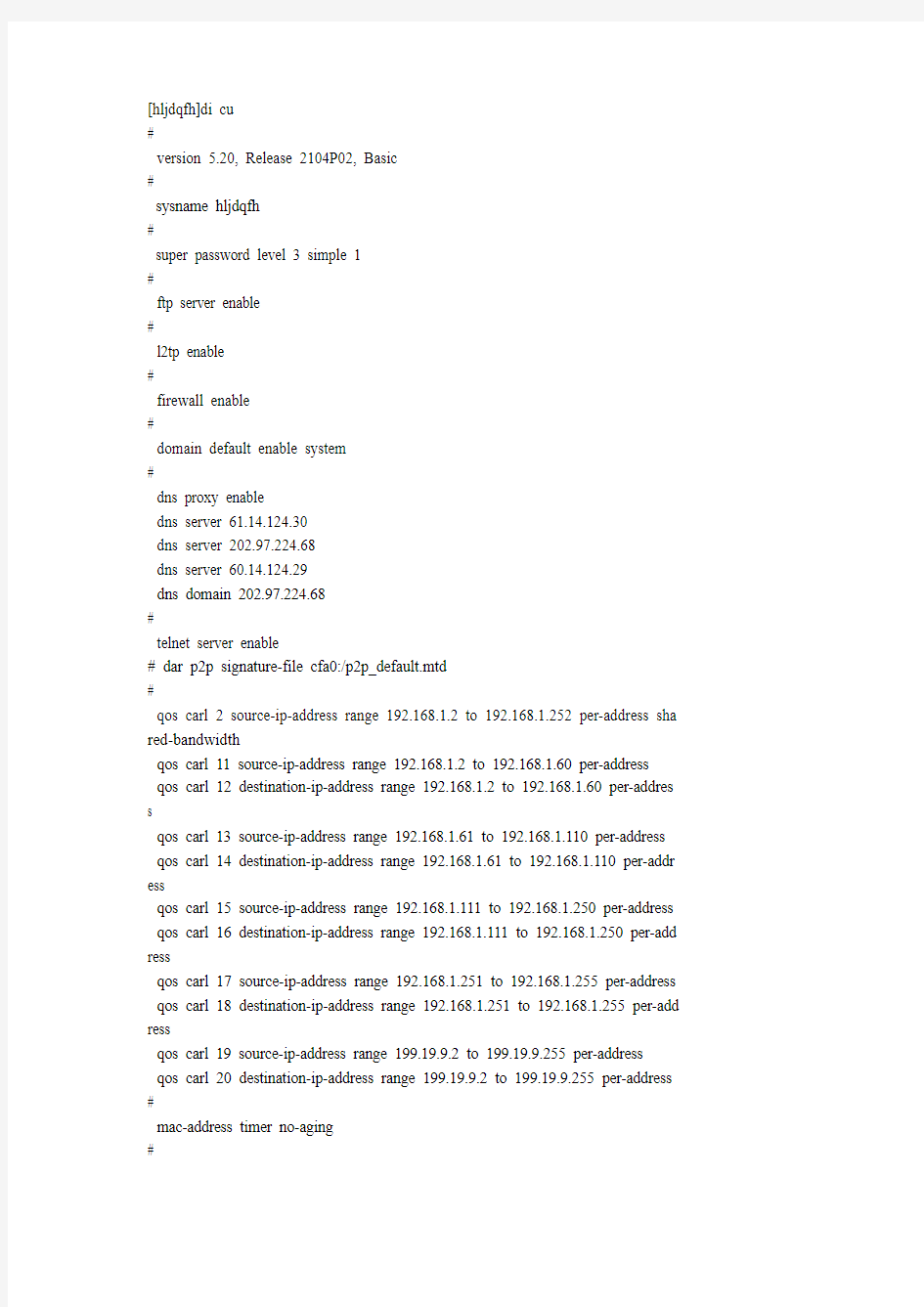

[hljdqfh]di cu

#

version 5.20, Release 2104P02, Basic

#

sysname hljdqfh

#

super password level 3 simple 1

#

ftp server enable

#

l2tp enable

#

firewall enable

#

domain default enable system

#

dns proxy enable

dns server 61.14.124.30

dns server 202.97.224.68

dns server 60.14.124.29

dns domain 202.97.224.68

#

telnet server enable

# dar p2p signature-file cfa0:/p2p_default.mtd

#

qos carl 2 source-ip-address range 192.168.1.2 to 192.168.1.252 per-address sha red-bandwidth

qos carl 11 source-ip-address range 192.168.1.2 to 192.168.1.60 per-address qos carl 12 destination-ip-address range 192.168.1.2 to 192.168.1.60 per-addres s

qos carl 13 source-ip-address range 192.168.1.61 to 192.168.1.110 per-address qos carl 14 destination-ip-address range 192.168.1.61 to 192.168.1.110 per-addr ess

qos carl 15 source-ip-address range 192.168.1.111 to 192.168.1.250 per-address qos carl 16 destination-ip-address range 192.168.1.111 to 192.168.1.250 per-add ress

qos carl 17 source-ip-address range 192.168.1.251 to 192.168.1.255 per-address qos carl 18 destination-ip-address range 192.168.1.251 to 192.168.1.255 per-add ress

qos carl 19 source-ip-address range 199.19.9.2 to 199.19.9.255 per-address

qos carl 20 destination-ip-address range 199.19.9.2 to 199.19.9.255 per-address #

mac-address timer no-aging

#

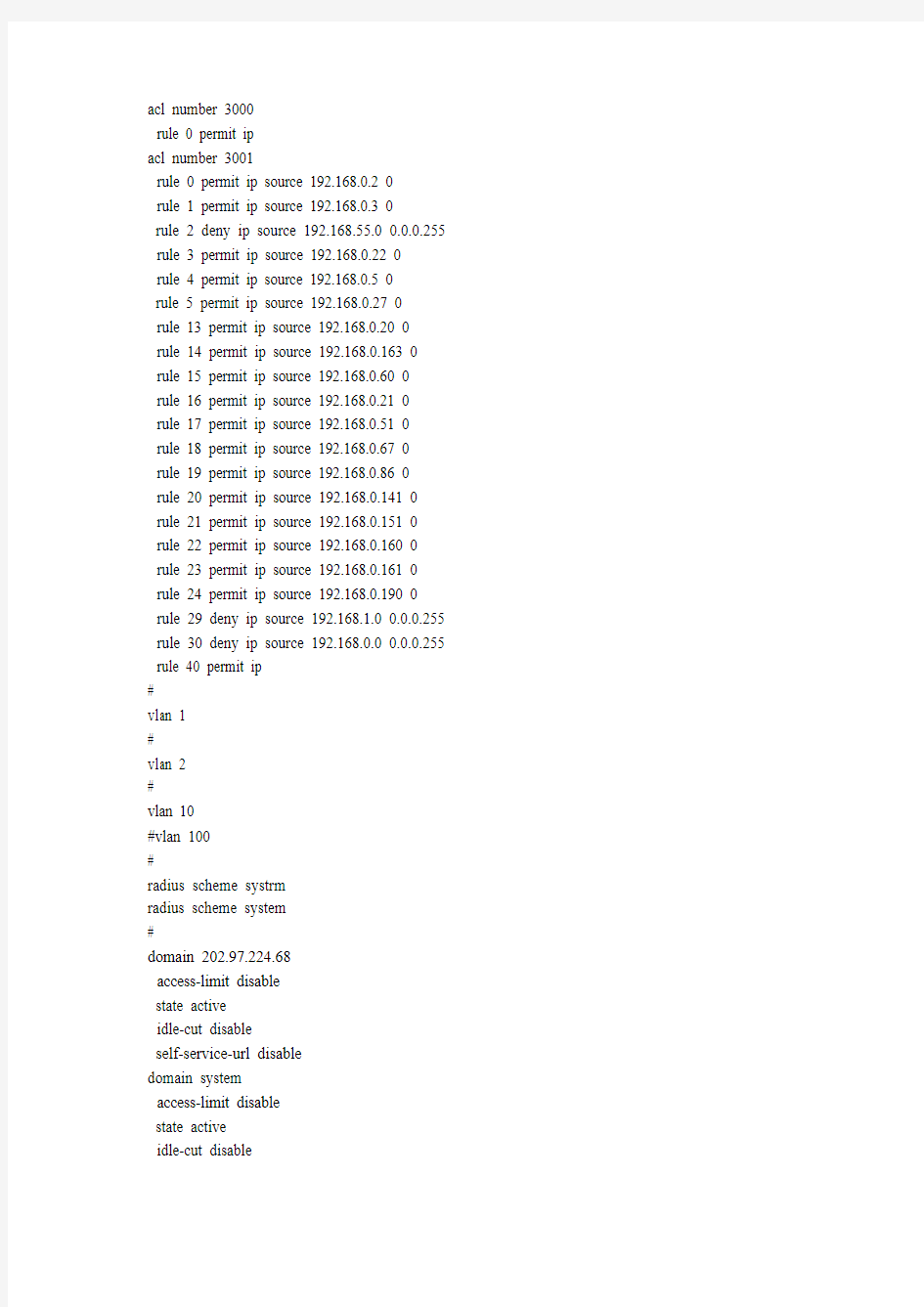

acl number 3000

rule 0 permit ip

acl number 3001

rule 0 permit ip source 192.168.0.2 0

rule 1 permit ip source 192.168.0.3 0

rule 2 deny ip source 192.168.55.0 0.0.0.255 rule 3 permit ip source 192.168.0.22 0

rule 4 permit ip source 192.168.0.5 0

rule 5 permit ip source 192.168.0.27 0

rule 13 permit ip source 192.168.0.20 0

rule 14 permit ip source 192.168.0.163 0 rule 15 permit ip source 192.168.0.60 0

rule 16 permit ip source 192.168.0.21 0

rule 17 permit ip source 192.168.0.51 0

rule 18 permit ip source 192.168.0.67 0

rule 19 permit ip source 192.168.0.86 0

rule 20 permit ip source 192.168.0.141 0 rule 21 permit ip source 192.168.0.151 0 rule 22 permit ip source 192.168.0.160 0 rule 23 permit ip source 192.168.0.161 0 rule 24 permit ip source 192.168.0.190 0 rule 29 deny ip source 192.168.1.0 0.0.0.255 rule 30 deny ip source 192.168.0.0 0.0.0.255 rule 40 permit ip

#

vlan 1

#

vlan 2

#

vlan 10

#vlan 100

#

radius scheme systrm

radius scheme system

#

domain 202.97.224.68

access-limit disable

state active

idle-cut disable

self-service-url disable

domain system

access-limit disable

state active

idle-cut disable

self-service-url disable

ip pool 1 192.168.0.4 192.168.0.5

ip pool 22 192.168.0.50 192.168.0.99

#

ipsec proposal xxx

#

traffic classifier group_post operator or

traffic classifier group_pool operator or

traffic classifier group_a operator or

traffic classifier group_a operator or

traffic classifier group_1 operator or

traffic classifier group_192.168.1.2 operator or

traffic classifier group_2-52 operator or

#

traffic behavior group_post

traffic behavior group_pool

traffic behavior group_a

traffic behavior group_1

traffic behavior group_192.168.1.2

traffic behavior group_2-52

traffic behavior behaviorfordeny

filter deny

#

qos policy PolicyLimitOut

classifier group_post behavior group_post

classifier group_2-52 behavior group_2-52

classifier group_1 behavior group_1

classifier group_a behavior group_a

classifier group_192.168.1.2 behavior group_192.168.1.2 classifier group_pool behavior group_pool

#

dhcp server ip-pool 1

network 192.168.1.0 mask 255.255.255.0

network 192.168.1.0 mask 255.255.255.0

gateway-list 192.168.1.1

dns-list 202.97.224.68

expired unlimited

#

dhcp server ip-pool congwei

#

dhcp server ip-pool vlan2 extended

#

dhcp server ip-pool vlan50 extended

#

user-group system

#

local-user admin

password cipher >$2[2IQ.54V(P(5`NH&NW1!!

authorization-attribute level 3

service-type telnet

service-type ftp

local-user dqing

password simple dqing34s

service-type ssh

service-type ppp

local-user hljdqfh

password simple 123456

service-type ssh

service-type ppp

local-user vpn

password simple password

service-type ssh

service-type ppp

#

l2tp-group 1

undo tunnel authentication

mandatory-lcp

allow l2tp virtual-template 0

#

interface Aux0

async mode flow

link-protocol ppp

#

interface Cellular0/0

async mode protocol

link-protocol ppp

qos apply policy PolicyLimitOut outbound

#

interface Dialer1

nat outbound 3001 nat server 1 protocol tcp global current-interface www inside 192.168.0.3 www

link-protocol ppp

ppp chap user hljdafh

ppp chap password simple 123456

ppp pap local-user hljdqfh password simple 123456

ppp ipcp dns request

ip address ppp-negotiate

tcp mss 1024

dialer user pppoeclient

dialer-group 1

dialer bundle 1

qos apply policy PolicyLimitOut outbound

#

interface V irtual-Template0

ppp authentication-mode chap domain 202.97.224.68

ppp ipcp remote-address forced

ppp ipcp dns 202.97.224.68 202.97.224.69

remote address pool 2

qos apply policy PolicyLimitOut outbound

#

interface NULL0

#

interface Vlan-interface2 undo dhcp select server global-pool

dhcp server apply ip-pool vlan2

#

interface GigabitEthernet0/0

port link-mode route

nat outbound 3000

qos max-bandwidth 1000000

ip address 60.14.124.30 255.255.255.252

tcp mss 1024

qos reserved-bandwidth pct 100

qos lr outbound cir 1000000 cbs 19375000 ebs 0

qos apply policy PolicyLimitOut outbound

arp send-gratuitous-arp interval 2000

dns server 202.97.224.68

dns server 202.97.224.69

#

interface GigabitEthernet0/1

port link-mode route

nat outbound static

nat server protocol tcp global 60.14.124.30 www inside 192.168.1.1 www qos max-bandwidth 1000000

ip address 192.168.1.1 255.255.255.0

ip address 199.19.9.1 255.255.255.0 sub

qos reserved-bandwidth pct 100

qos lr outbound cir 1000000 cbs 19375000 ebs 0

qos apply policy default outbound

qos car inbound carl 11 cir 200 cbs 2000 ebs 0 green pass red discard qos car inbound carl 13 cir 300 cbs 3000 ebs 0 green pass red discard qos car inbound carl 15 cir 600 cbs 5000 ebs 0 green pass red discard

qos car inbound carl 17 cir 1000000 cbs 4000000 ebs 0 green pass red discard

qos car inbound carl 19 cir 200 cbs 2000 ebs 0 green pass red discard

qos car outbound carl 12 cir 400 cbs 4000 ebs 0 green pass red discard

qos car outbound carl 14 cir 600 cbs 6000 ebs 0 green pass red discard

qos car outbound carl 16 cir 1200 cbs 10000 ebs 0 green pass red discard

qos car outbound carl 18 cir 1000000 cbs 8000000 ebs 0 green pass red discard

qos car outbound carl 20 cir 400 cbs 4000 ebs 0 green pass red discard

arp send-gratuitous-arp interval 2000

#

rip 1

undo summary

network 60.0.0.0

import-route static

#

ip route-static 0.0.0.0 0.0.0.0 60.14.124.29

ip route-static 60.14.124.28 255.255.255.252 202.97.224.68

# snmp-agent

snmp-agent local-engineid 800063A2033CE5A6CB40A6

snmp-agent community read 1 acl 2999

snmp-agent community write 2 acl 2999

snmp-agent sys-info version all

snmp-agent group v3 1 write-view V iewDefault notify-view ViewDefault acl 2999 snmp-agent group v3 2 privacy write-view ViewDefault notify-view V iewDefault ac

l 2999

snmp-agent target-host trap address udp-domain 192.168.1.5 params securityname

1

snmp-agent usm-user v3 1 1 authentication-mode md5 9Y"PM9\G(JRX;90#@9A4;!!! pri vacy-mode des56 9Y"PM9\G(JRX;90#@9A4;!!! acl 2999

#

dhcp server forbidden-ip 192.168.1.111 192.168.1.255

dhcp server forbidden-ip 192.168.1.2 192.168.1.59

#

dhcp enable

#

gratuitous-arp-sending enable

naturemask-arp enable

arp static 192.168.1.9 000b-0016-2917

arp static 192.168.1.128 0001-bc3c-05a8

arp static 192.168.1.130 0010-0010-0029

arp static 192.168.1.131 0010-0010-0030

arp static 192.168.1.132 0010-0010-0031

arp static 192.168.1.133 0010-0010-0032

arp static 192.168.1.133 0010-0010-0032

arp static 192.168.1.136 0010-0010-0035

arp static 192.168.1.134 0010-0010-0033

arp static 192.168.1.135 0010-0010-0034

arp static 192.168.1.137 0010-0010-0036

arp static 192.168.1.138 0010-0010-0037

arp static 192.168.1.139 0010-0010-0038

arp static 192.168.1.157 0010-0010-0056

arp static 192.168.1.158 0010-0010-0057

arp static 192.168.1.159 0010-0010-0058

arp static 192.168.1.160 0010-0010-0059

arp static 192.168.1.167 0010-0010-0066

arp static 192.168.1.168 0010-0010-0067

arp static 192.168.1.169 0010-0010-0068

arp static 192.168.1.170 0010-0010-0069

arp static 192.168.1.171 0010-0010-0070

arp static 192.168.1.172 0010-0010-0071

arp static 192.168.1.173 0010-0010-0072

arp static 192.168.1.175 0010-0010-0074

arp static 192.168.1.174 0010-0010-0073

arp static 192.168.1.176 0010-0010-0075

arp static 192.168.1.177 0010-0010-0076

arp static 192.168.1.178 0010-0010-0077

arp static 192.168.1.179 0010-0010-0078arp static 192.168.1.179 0010-0010-0078 arp static 192.168.1.182 0010-0010-0081

arp static 192.168.1.183 0010-0010-0082

arp static 192.168.1.184 0010-0010-0083

arp static 192.168.1.185 0010-0010-0084

arp static 192.168.1.186 0010-0010-0085

arp static 192.168.1.187 0010-0010-0086

arp static 192.168.1.188 0010-0010-0087

arp static 192.168.1.189 0010-0010-0088

arp static 192.168.1.190 0010-0010-0089

arp static 192.168.1.191 0010-0010-0090

arp static 192.168.1.192 0010-0010-0091

arp static 192.168.1.193 0010-0010-0092

arp static 192.168.1.194 0010-0010-0093

arp static 192.168.1.195 0010-0010-0094

arp static 192.168.1.196 0010-0010-0095

arp static 192.168.1.197 0010-0010-0096

arp static 192.168.1.198 0010-0010-0097

arp static 192.168.1.199 0010-0010-0098

arp static 192.168.1.202 0010-0010-0101

arp static 192.168.1.203 0010-0010-0102

arp static 192.168.1.204 0010-0010-0103

arp static 192.168.1.205 0010-0010-0104

arp static 192.168.1.206 0010-0010-0105 arp static 192.168.1.207 0010-0010-0106 arp static 192.168.1.208 0010-0010-0107

arp static 192.168.1.209 0010-0010-0108

arp static 192.168.1.210 0010-0010-0109

arp static 192.168.1.211 0010-0010-0110

arp static 192.168.1.212 0010-0010-0111

arp static 192.168.1.213 0010-0010-0112

arp static 192.168.1.214 0010-0010-0113

arp static 192.168.1.215 0010-0010-0114

arp static 192.168.1.216 0010-0010-0115

arp static 192.168.1.217 0010-0010-0116

arp static 192.168.1.218 0010-0010-0117

arp static 192.168.1.219 0010-0010-0118

arp static 192.168.1.220 0010-0010-0119

arp static 192.168.1.221 0010-0010-0120

arp static 192.168.1.222 0010-0010-0121

arp static 192.168.1.223 0010-0010-0122

arp static 192.168.1.224 0010-0010-0123

arp static 192.168.1.225 0010-0010-0124

arp static 192.168.1.226 0010-0010-0125

arp static 192.168.1.227 0010-0010-0126

arp static 192.168.1.228 0010-0010-0127

arp static 192.168.1.229 0010-0010-0128

arp static 192.168.1.230 0010-0010-0129

arp static 192.168.1.231 0010-0010-0130

arp static 192.168.1.232 0010-0010-0131

arp static 192.168.1.233 0010-0010-0132

arp static 192.168.1.234 0010-0010-0133

arp static 192.168.1.235 0010-0010-0134

arp static 192.168.1.236 0010-0010-0135

arp static 192.168.1.237 0010-0010-0136

arp static 192.168.1.238 0010-0010-0137

arp static 192.168.1.239 0010-0010-0138

arp static 192.168.1.240 0010-0010-0139

arp static 192.168.1.241 0010-0010-0140

arp static 192.168.1.242 0010-0010-0141

arp static 192.168.1.243 0010-0010-0142

arp static 192.168.1.244 0010-0010-0143

arp static 192.168.1.245 0010-0010-0144

arp static 192.168.1.246 0010-0010-0145

arp static 192.168.1.247 0010-0010-0146

arp static 192.168.1.248 0010-0010-0147

arp static 192.168.1.249 0010-0010-0148

arp static 192.168.1.250 0010-0010-0149

arp static 192.168.1.21 000b-0016-2939 arp static 192.168.1.22 000b-0016-2934 arp static 192.168.1.27 000b-0016-294f arp static 192.168.1.10 000b-0016-2917 arp static 192.168.1.6 000b-0016-2938 arp static 192.168.1.7 000b-0016-290f arp static 192.168.1.12 000b-0016-2950 arp static 192.168.1.15 000b-0016-294b arp static 192.168.1.11 000b-0016-2924 arp static 192.168.1.19 000b-0016-2928 arp static 192.168.1.16 000b-0016-296d arp static 192.168.1.17 000b-0016-291c arp static 192.168.1.24 000b-0016-2942 arp static 192.168.1.28 000b-0016-2933 arp static 192.168.1.26 000b-0016-2932 arp static 192.168.1.23 000b-0016-2954 arp static 192.168.1.25 000b-0016-2970 arp static 192.168.1.18 000b-0016-2912 arp static 192.168.1.20 000b-0016-2910 arp static 192.168.1.255 0010-0010-0255 arp static 199.19.9.2 0001-0001-0002 arp static 199.19.9.3 0001-0001-0003 arp static 192.168.1.200 0010-0010-0099 arp static 192.168.1.155 4061-8650-4679 arp static 192.168.1.201 0010-0010-0100 arp static 192.168.1.163 4061-8650-4541 arp static 192.168.1.124 4061-8650-3712 arp static 192.168.1.146 0021-977d-f734 arp static 192.168.1.127 0011-2537-6bdc arp static 192.168.1.111 3415-9e12-6176 arp static 192.168.1.165 0010-0010-0064 arp static 192.168.1.151 4061-8650-fdd6 arp static 192.168.1.123 4061-8651-76b6 arp static 192.168.1.122 001e-9072-5f19 arp static 192.168.1.125 001e-0b40-c28a arp static 192.168.1.145 0022-6421-cdf0 arp static 192.168.1.14 000b-0016-2948 arp static 192.168.1.8 000b-0016-2926 arp static 192.168.1.4 000b-0016-2959 arp static 199.19.9.4 0001-0001-0004 arp static 199.19.9.100 0001-0001-0100 arp static 199.19.9.101 0001-0001-0101 arp static 199.19.9.102 0001-0001-0102

arp static 199.19.9.104 0001-0001-0104 arp static 199.19.9.105 0001-0001-0105 arp static 199.19.9.106 0001-0001-0106 arp static 199.19.9.107 0001-0001-0107 arp static 199.19.9.108 0001-0001-0108 arp static 199.19.9.109 0001-0001-0109 arp static 199.19.9.110 0001-0001-0110 arp static 199.19.9.111 0001-0001-0111 arp static 199.19.9.112 0001-0001-0112 arp static 199.19.9.113 0001-0001-0113 arp static 199.19.9.114 0001-0001-0114 arp static 199.19.9.115 0001-0001-0115 arp static 199.19.9.116 0001-0001-0116 arp static 199.19.9.117 0001-0001-0117 arp static 199.19.9.118 0001-0001-0118 arp static 199.19.9.119 0001-0001-0119 arp static 199.19.9.120 0001-0001-0120 arp static 199.19.9.121 0001-0001-0121 arp static 199.19.9.122 0001-0001-0122 arp static 199.19.9.123 0001-0001-0123 arp static 199.19.9.124 0001-0001-0124 arp static 199.19.9.125 0001-0001-0125 arp static 199.19.9.126 0001-0001-0126 arp static 199.19.9.128 0001-0001-0128 arp static 199.19.9.129 0001-0001-0129 arp static 199.19.9.131 0001-0001-0131 arp static 199.19.9.132 0001-0001-0132 arp static 199.19.9.133 0001-0001-0133 arp static 199.19.9.134 0001-0001-0134 arp static 199.19.9.135 0001-0001-0135 arp static 199.19.9.136 0001-0001-0136 arp static 199.19.9.137 0001-0001-0137 arp static 199.19.9.138 0001-0001-0138 arp static 199.19.9.139 0001-0001-0139 arp static 199.19.9.141 0001-0001-0141 arp static 199.19.9.142 0001-0001-0142 arp static 199.19.9.143 0001-0001-0143 arp static 199.19.9.144 0001-0001-0144 arp static 199.19.9.145 0001-0001-0145 arp static 199.19.9.146 0001-0001-0146 arp static 199.19.9.149 0001-0001-0149 arp static 199.19.9.151 0001-0001-0151 arp static 199.19.9.152 0001-0001-0152

arp static 199.19.9.154 0001-0001-0154

arp static 199.19.9.155 0001-0001-0155

arp static 199.19.9.156 0001-0001-0156

arp static 199.19.9.158 0001-0001-0158

arp static 199.19.9.159 0001-0001-0159

arp static 199.19.9.160 0001-0001-0160

arp static 199.19.9.161 0001-0001-0161

arp static 199.19.9.162 0001-0001-0162 arp static 199.19.9.163 0001-0001-0163 arp static 199.19.9.164 0001-0001-0164 arp static 199.19.9.165 0001-0001-0165 arp static 199.19.9.166 0001-0001-0166 arp static 199.19.9.167 0001-0001-0167 arp static 199.19.9.168 0001-0001-0168 arp static 199.19.9.169 0001-0001-0169 arp static 199.19.9.170 0001-0001-0170 arp static 199.19.9.171 0001-0001-0171 arp static 199.19.9.172 0001-0001-0172 arp static 199.19.9.173 0001-0001-0173 arp static 199.19.9.174 0001-0001-0174 arp static 199.19.9.175 0001-0001-0175 arp static 199.19.9.176 0001-0001-0176 arp static 199.19.9.177 0001-0001-0177 arp static 199.19.9.179 0001-0001-0179 arp static 199.19.9.180 0001-0001-0180 arp static 199.19.9.181 0001-0001-0181 arp static 199.19.9.182 0001-0001-0182 arp static 199.19.9.183 0001-0001-0183 arp static 199.19.9.184 0001-0001-0184 arp static 199.19.9.185 0001-0001-0185

arp static 199.19.9.186 0001-0001-0186

arp static 199.19.9.187 0001-0001-0187

arp static 199.19.9.188 0001-0001-0188

arp static 199.19.9.189 0001-0001-0189

arp static 199.19.9.190 0001-0001-0190

arp static 199.19.9.191 0001-0001-0191

arp static 199.19.9.192 0001-0001-0192

arp static 199.19.9.193 0001-0001-0193

arp static 199.19.9.194 0001-0001-0194

arp static 199.19.9.195 0001-0001-0195

arp static 199.19.9.196 0001-0001-0196

arp static 199.19.9.198 0001-0001-0198

arp static 199.19.9.199 0001-0001-0199

arp static 199.19.9.201 0001-0001-0201 arp static 199.19.9.202 0001-0001-0202 arp static 199.19.9.203 0001-0001-0203 arp static 199.19.9.204 0001-0001-0204 arp static 199.19.9.206 0001-0001-0206 arp static 199.19.9.207 0001-0001-0207 arp static 199.19.9.208 0001-0001-0208 arp static 199.19.9.209 0001-0001-0209 arp static 199.19.9.210 0001-0001-0210 arp static 199.19.9.211 0001-0001-0211 arp static 199.19.9.212 0001-0001-0212 arp static 199.19.9.213 0001-0001-0213 arp static 199.19.9.214 0001-0001-0214 arp static 199.19.9.215 0001-0001-0215 arp static 199.19.9.216 0001-0001-0216 arp static 199.19.9.217 0001-0001-0217 arp static 199.19.9.218 0001-0001-0218 arp static 199.19.9.219 0001-0001-0219 arp static 199.19.9.220 0001-0001-0220 arp static 199.19.9.221 0001-0001-0221 arp static 199.19.9.222 0001-0001-0222 arp static 199.19.9.223 0001-0001-0223 arp static 199.19.9.224 0001-0001-0224 arp static 199.19.9.225 0001-0001-0225 arp static 199.19.9.226 0001-0001-0226 arp static 199.19.9.227 0001-0001-0227 arp static 199.19.9.228 0001-0001-0228 arp static 199.19.9.229 0001-0001-0229 arp static 199.19.9.230 0001-0001-0230 arp static 199.19.9.231 0001-0001-0231 arp static 199.19.9.232 0001-0001-0232 arp static 199.19.9.233 0001-0001-0233 arp static 199.19.9.234 0001-0001-0234 arp static 199.19.9.235 0001-0001-0235 arp static 199.19.9.236 0001-0001-0236 arp static 199.19.9.237 0001-0001-0237 arp static 199.19.9.238 0001-0001-0238 arp static 199.19.9.239 0001-0001-0239 arp static 199.19.9.240 0001-0001-0240 arp static 199.19.9.241 0001-0001-0241 arp static 199.19.9.242 0001-0001-0242 arp static 199.19.9.243 0001-0001-0243 arp static 199.19.9.244 0001-0001-0244

arp static 199.19.9.246 0001-0001-0246

arp static 199.19.9.248 0001-0001-0248

arp static 199.19.9.249 0001-0001-0249

arp static 199.19.9.250 0001-0001-0250

arp static 199.19.9.251 0001-0001-0251

arp static 199.19.9.252 0001-0001-0252

arp static 199.19.9.253 0001-0001-0253

arp static 199.19.9.254 0001-0001-0254

arp static 199.19.9.255 0001-0001-0255

arp static 199.19.9.5 0001-0001-0005arp static 199.19.9.6 0001-0001-0006 arp static 199.19.9.7 0001-0001-0007

arp static 199.19.9.8 0001-0001-0008

arp static 199.19.9.9 0001-0001-0009

arp static 199.19.9.10 0001-0001-0010

arp static 199.19.9.11 0001-0001-0011

arp static 199.19.9.12 0001-0001-0012

arp static 199.19.9.13 0001-0001-0013

arp static 199.19.9.14 0001-0001-0014

arp static 199.19.9.15 0001-0001-0015

arp static 199.19.9.16 0001-0001-0016

arp static 199.19.9.17 0001-0001-0017

arp static 199.19.9.18 0001-0001-0018

arp static 199.19.9.19 0001-0001-0019

arp static 199.19.9.20 0001-0001-0020

arp static 199.19.9.21 0001-0001-0021

arp static 199.19.9.22 0001-0001-0022

arp static 199.19.9.23 0001-0001-0023

arp static 199.19.9.24 0001-0001-0024

arp static 199.19.9.25 0001-0001-0025

arp static 199.19.9.26 0001-0001-0026

arp static 199.19.9.27 0001-0001-0027

arp static 199.19.9.28 0001-0001-0028 arp static 199.19.9.28 0001-0001-0028 arp static 199.19.9.29 0001-0001-0029

arp static 199.19.9.30 0001-0001-0030

arp static 199.19.9.31 0001-0001-0031

arp static 199.19.9.32 0001-0001-0032

arp static 199.19.9.33 0001-0001-0033

arp static 199.19.9.34 0001-0001-0034

arp static 199.19.9.35 0001-0001-0035

arp static 199.19.9.36 0001-0001-0036

arp static 199.19.9.37 0001-0001-0037

arp static 199.19.9.38 0001-0001-0038

arp static 199.19.9.39 0001-0001-0039

arp static 199.19.9.41 0001-0001-0041 arp static 199.19.9.42 0001-0001-0042 arp static 199.19.9.43 0001-0001-0043 arp static 199.19.9.44 0001-0001-0044 arp static 199.19.9.45 0001-0001-0045 arp static 199.19.9.46 0001-0001-0046 arp static 199.19.9.47 0001-0001-0047 arp static 199.19.9.48 0001-0001-0048 arp static 199.19.9.49 0001-0001-0049 arp static 199.19.9.50 0001-0001-0050 arp static 199.19.9.51 0001-0001-0051 arp static 199.19.9.52 0001-0001-0052 arp static 199.19.9.53 0001-0001-0053 arp static 199.19.9.54 0001-0001-0054 arp static 199.19.9.55 0001-0001-0055 arp static 199.19.9.56 0001-0001-0056 arp static 199.19.9.57 0001-0001-0057 arp static 199.19.9.58 0001-0001-0058 arp static 199.19.9.59 0001-0001-0059 arp static 199.19.9.60 0001-0001-0060 arp static 199.19.9.61 0001-0001-0061 arp static 199.19.9.62 0001-0001-0062 arp static 199.19.9.63 0001-0001-0063 arp static 199.19.9.64 0001-0001-0064 arp static 199.19.9.65 0001-0001-0065 arp static 199.19.9.66 0001-0001-0066 arp static 199.19.9.67 0001-0001-0067 arp static 199.19.9.68 0001-0001-0068 arp static 199.19.9.69 0001-0001-0069 arp static 199.19.9.70 0001-0001-0070 arp static 199.19.9.71 0001-0001-0071 arp static 199.19.9.72 0001-0001-0072 arp static 199.19.9.73 0001-0001-0073 arp static 199.19.9.74 0001-0001-0074 arp static 199.19.9.75 0001-0001-0075 arp static 199.19.9.76 0001-0001-0076 arp static 199.19.9.77 0001-0001-0077 arp static 199.19.9.78 0001-0001-0078 arp static 199.19.9.79 0001-0001-0079 arp static 199.19.9.80 0001-0001-0080 arp static 199.19.9.81 0001-0001-0081 arp static 199.19.9.82 0001-0001-0082 arp static 199.19.9.83 0001-0001-0083

arp static 199.19.9.85 0001-0001-0085 arp static 199.19.9.86 0001-0001-0086 arp static 199.19.9.87 0001-0001-0087 arp static 199.19.9.88 0001-0001-0088 arp static 199.19.9.89 0001-0001-0089 arp static 199.19.9.90 0001-0001-0090 arp static 199.19.9.91 0001-0001-0091 arp static 199.19.9.92 0001-0001-0092 arp static 199.19.9.93 0001-0001-0093 arp static 199.19.9.94 0001-0001-0094 arp static 199.19.9.96 0001-0001-0096 arp static 199.19.9.97 0001-0001-0097 arp static 199.19.9.98 0001-0001-0098 arp static 199.19.9.99 0001-0001-0099 arp static 192.168.1.117 0023-7d2f-3bc7 arp static 192.168.1.180 6c62-6d8a-c33e arp static 192.168.1.254 1078-d277-2e41 arp static 192.168.1.121 0023-7d4c-6f1e arp static 192.168.1.149 0024-8187-dd47 arp static 192.168.1.144 18a9-0529-0d07 arp static 192.168.1.13 000b-0016-291f arp static 192.168.1.181 6c62-6d8a-c1de arp static 192.168.1.152 4061-8650-373c arp static 192.168.1.156 6c62-6d8a-c33f arp static 192.168.1.118 0024-8190-c0dd arp static 192.168.1.5 000b-0016-290a arp static 192.168.1.143 0022-6421-c26f arp static 192.168.1.147 4061-8651-87c6 arp static 192.168.1.126 4061-8651-84e8 arp static 192.168.1.154 18a9-0527-fcc6 arp static 192.168.1.164 0024-81cc-f490 arp static 192.168.1.162 4061-8650-4697 arp static 192.168.1.153 0024-8187-f378 arp static 192.168.1.129 0021-977d-e6d8 arp static 192.168.1.148 18a9-0529-105b arp static 192.168.1.251 0023-7d4c-714a# dialer-rule 1 ip permit

#

load xml-configuration

#

user-interface con 0

user-interface tty 13

user-interface aux 0

user-interface vty 0 4 authentication-mode scheme #

公网(Internet)访问局域网内部主机的实现方法

公网(Internet)访问局域网内部主机的实现方法 深圳市宏电技术开发有限公司 宏电公司H7000 GPRS 无线DDN 系统在有些情况下需要通过Internet 接入数据中心服务器,很多公司通常也有一台服务器并有固定IP 地址。但是考虑到服务器的稳定运行问题通常不允许在服务器上安装其他应用软件,所以H7000 GPRS 数据中心系统也不允许安装在该服务器上,为了解决这一问题,可在服务器上进行必要的设置,以便GPRS DTU 的数据经过Internet 传输以后能够传输到局域网内某台装有H7000 GPRS 数据中心软件的主机。 此外,由于公网IP 地址有限,不少ISP 都采用多个内网用户通过代理和网关路由共用一个公网IP 上Internet 的方法,这样就限制了这些用户在自己计算机上安装数据中心,为了在这些用户端安装数据中心软件,最关键的一点是,怎样把多用户的内网IP 和一个他们唯一共享上网的公网IP 地址进行映射,就像在局域网或网吧内一样,虽然你可以架设多台服务器和网站,但是对公网来说,你还是只有一个外部的IP 地址。怎样把公网的IP 映射成相应的内网IP 地址,这应该是内网的那台代理服务器或网关路由器该做的事,对我们用私有IP 地址的用户也就是说这是我们的接入ISP 服务商(中国电信、联通、网通、铁通等)应该提供的服务,因为这种技术的实现对他们来说是举手之劳,而对我们来说是比较困难的,首先得得到系统管理员的支持才能够实现。因为这一切的设置必须在代理服务器上做的。 要实现这一点,可以用Windows 2000 Server 的端口映射功能。除此之外,WinRoute Pro 也具有这样的功能,还有各种企业级的防火墙。而对于我们这些普通用户,恐怕还是用Windows 2000 Server 最为方便。 先来介绍一下NAT ,NAT(网络地址转换)是一种将一个IP 地址域映射到另一个IP 地址域技术,从而为终端主机提供透明路由。NAT 包括静态网络地址转换、动态网络地址转换、网络地址及端口转换、动态网络地址及端口转换、端口映射等。NAT 常用于私有地址域与公用地址域的转换以解决IP 地址匮乏问题。在防火墙上实现NAT 后,可以隐藏受保护网络的内部拓扑结构,在一定程度上提高网络的安全性。如果反向NAT 提供动态网络地址及端口转换功能,还可以实现负载均衡等功能。 IP = 195.75.16.65 NI = Network Interface IP = 192.168.0.22IP = 195.75.16.65 NI = Network Interface IP = 192.168.0.22 NAT 正/反向转换示意图

路由器内网PC通过公网IP访问映射的内网SERVER案例

路由器内网PC通过公网IP访问映射的内网SERVER 案例 一、组网: 二、问题描述: 拓朴如上图,内网PC与内网所在的SERVER在同一个网段,现在内网SERVER 对公网用户提供WWW和FTP服务,在公网上有相应的域名。现在要求内网PC可以同时通过公网域名、公网IP和私网IP来访问内网的这台SERVER。 三、过程分析: 内网主机通过公网域名来访问映射的SERVER在AR路由器上都是通过NAT DNS-MAP来实现的,但不能同时通过公网IP和私网IP来访问SERVER。如果在设备内网口配置NAT SERVER则可以把访问公网地址转换成私网地址,然后向SERVER 发起连接,但源地址还是内网主机的地址,此时SERVER给PC回应报文时就不会走路由器,直接发到了内网PC上,内网PC认为不是自己要访问的地址,会把这

个报文丢弃,因此会导致连接中断。如果让SERVER把报文回给路由器,路由器再根据NAT SESSION就可以正确转发给PC了。 四、解决方法: 在内网接口配置一个NAT OUTBOUND 3000就可以了。具体配置如下: [H3C]dis cu # sysname H3C # clock timezone gmt+08:004 add 08:00:00 # cpu-usage cycle 1min # connection-limit disable connection-limit default action deny connection-limit default amount upper-limit 50 lower-limit 20 # web set-package force flash:/http.zip # radius scheme system # domain system # local-user admin password cipher .]@USE=B,53Q=^Q`MAF4<1!! service-type telnet terminal level 3 service-type ftp # acl number 2000

内网IP和公网IP的区别

内网IP和公网IP的区别 2010-09-18 by zhiwei 什么是内网IP: 一些小型企业或者学校,通常都是申请一个固定的IP地址,然后通过IP共享(IP Sharing),使用整个公司或学校的机器都能够访问互联网。而这些企业或学校的机器使用的IP地址就是内网IP,内网IP是在规划IPv4协议时,考虑到IP地址资源可能不足,就专门为内部网设计私有IP地址(或称之为保留地址),一般常用内网IP地址都是这种形式的:10.X.X.X、172.16.X.X-172.31.X.X、192.168.X.X等。需要注意的是,内网的计算机可向Internet上的其他计算机发送连接请求,但Internet 上其他的计算机无法向内网的计算机发送连接请求。我们平时可能在内网机器上搭建过网站或者FTP 服务器,而在外网是不能访问该网站和FTP服务器的,原因就在于此。 什么是公网IP(外网IP): 公网IP就是除了保留IP地址以外的IP地址,可以与Internet上的其他计算机随意互相访问。我们通常所说的IP地址,其实就是指的公网IP。互联网上的每台计算机都有一个独立的IP地址,该IP 地址唯一确定互联网上的一台计算机。这里的IP地址就是指的公网IP地址。 怎样理解互联网上的每台计算机都有一个唯一的IP地址: 其实,互联网上的计算机是通过“公网IP+内网IP”来唯一确定的,就像很多大楼都是201房间一样,房间号可能一样,但是大楼肯定是唯一的。公网IP地址和内网IP地址也是同样,不同企业或学校的机器可能有相同的内网IP地址,但是他们的公网IP地址肯定不同。那么这些企业或学校的计算机是怎样IP地址共享的呢?这就需要使用NAT(Network Address Translation,网络地址转换)功能。当内部计算机要连接互联网时,首先需要通过NAT技术,将内部计算机数据包中有关IP地址的设置都设成NAT主机的公共IP地址,然后再传送到Internet,虽然内部计算机使用的是私有IP地址,

通过外网连接内网SQLServer服务器方法

通过外网连接内网MS SQL Server服务器的方法! 这二天在研究从外网如何连接到内网的SQL Server服务器上的方法,现已解决!不敢独享,拿出来给大家分享一下(警告:这是其中一种方法,也是对数据风险较大的方法,所以各位朋友要慎重。) 操作设置如下: 1.在内网里的某一台机上安装好操作系统及SQL Server(本人使用的是:Windows Server2003操作系统+SQL Server2000+SQL SP4); 2.在操作系统上桌面的“网上邻居”右击“属性”——>再右击“本地连接”——>“属性”——>选择“高级”——>在Internet连接防火墙里(若是勾先了的)——>“设置”——>添加——>把TCP端口1433及端口UDP=1434排除丢。(若是使用其他防火墙工具的,请把SQL Server 使用的或用户指定的SQL Server端口的阻挡排除丢) 3.在SQL Server服务器的那台机里安装一个“花生壳”客户端软件(本人使用的是http:// www.zy32 https://www.360docs.net/doc/a511627065.html,/提供的花生壳软件3.1版)并申请一个免费域名(如:https://www.360docs.net/doc/a511627065.html,)作为远程登录使用。(花生壳的详细用途我在此不作说明,请大家在网上搜索一下相关资料看看便明白) 4.把SQL Server服务器的那台机的IP映射到路由器那里(我使用的阿尔法路由器里自带的映射功能实现的),由于每个人使用的映射设备不同,本人也不多详细说明,请大家参考相关资料。 5.启动SQL服务器及花生壳软件。 6.设置远程登录用户,用SQL Server的sa用户在SQL Server提供的“企业管理器”登录,在登录里设置一测试用户: 设置好用户后,将该Test用户设置为远程登录的用户: “确定”后,把SQL服务器重启一次。

在复旦同时登陆内网和外网的方法

大家都发现在寝室里没办法外网和内网同时,这是由于学校网络的限制,网络数据默认只能从外网网关或内网网关二选一通过。 劳动人民的智慧是强大的,现在同志们可以修改本地路由设置让外网数据从外网网关通过,内网数据从内网网关通过,并且,这一切都是电脑网卡自动控制的,一劳永逸! 下面讲讲如何操作 1-首先要确认自己的电脑在插网线不连接外网的情况下可以登陆内网,也就是电脑的内网IP 地址设置是正确的每个同学的座位端口都有固定的IP地址,具体可以在楼管阿姨门外张贴处查找自己的IP 在插上网线后大概要等一两分钟才能登上内网,这个你懂的…… 我比较喜欢等登上内网了再继续下面操作 2-运行SetRoute这个软件,会发现自定义网关这里自动出现上图显示的“默认网关”,如果不正确,改正就好。这步在连外网或不连外网都可操作 3-点击“配置”,在“操作路由项目”中选择“校内及教育网地址”,点击确定 4-“操作”→“添加本地路由”,软件开始自动添加地址。添加过程中杀毒软件例如360这些肯定会弹出来说多么风险什么的,此时只有弹出就选择“允许修改”,大概要弹出四到五个对话框!! 5- 添加完成,大功告成!现在去URP登陆看看,是不是渴望已久的UIS登陆认证界面已经出来了呢,并且现在是在寝室连的外网啊,给力!!以后内网外网各管各的,再也不用断掉外网才能登陆URP了!! 6- 这样设置以后,Win7的用户已经永久的添加路由地址,以后都不需运行它了。而XP的用户还需要开机自动启动这个软件自动添加路由。 在大家欢快的内外网通吃时,有同学会发现“易班”仍然登陆不了!! 为响应班级的号召多用易班网,保证大家在寝室时外网能够登陆这是基本条件嘛,不然谁愿意专门用内外去登陆它易班网用的是复旦的服务器,和UIS认证一样都需要内网IP登陆。可是开发SetRoute的大神们那个时代还没有易班这个网站,所以就没有把易班网的服务器地址添加到SetRoute软件里。 没关系,在了解本地路由的基本原理之后,我们来动手自己添加吧 6.1- 在开始菜单的“附件”里鼠标右键点击“命令提示符”,选择“以管理员身份运行”,进入windows命令操作界面,XP也是类似操作。XP用户不需要“以管理员身份运行” 6.2- 键盘敲入:route -p add 221.130.0.0 mask 255.254.0.0 10.166.232.1 metric 1 特意用删除线标记了,大家不要随便抄我的网关地址啊 以上代码看起来比较吃力,分解开来如下:route(空格)-p(空格)add(空格)221.130.0.0(空格)mask(空格)255.254.0.0(空格)(这里是输入自己的网关地址)(空格)metric(空格)1 回车搞定!

实现内网通过公网域名访问NAT映射的内网服务器

实现 内网通过外网域名访问NAT映射的内网服务器 大家都知道在用Huawei的中低端路由器做NAT地址映射时只能支持“外网访问”不支持“内网访问”。也就是说只支持NAT映射后外网IP通过外网域名(外

网IP)访问NAT映射的服务器,不支持NAT映射后内网IP通过外网域名(外网IP)访问NAT映射的服务器,而在实际应用中实现后者还是很有意义的,相信遇到这 个问题各位800的兄弟还是可以听到用户说:“三四百块的东西能支持的,这么贵 的华为设备居然不支持#¥%!”不知以何言以对好啊!用户当然也会问有没有实 现的方法啊!想了个方法供大家参考,也做了实验是可以实现的,但目前这个方法实现的前提是需要NAT必需是以地址池做的。(原因是在做实验时,发现当策略匹配到的目的地址是路由器本身的接口地址时,策略不会被匹配! 所以如果将10.153.2.115设为ETH0的接口地址,做nat outbound interface的话,去往10.153.2.115的IP包就不会被重定向到 next-hop 192.168.0.33了.) 以上图拓扑为例: 1.FTP server通过路由器的NAT映射对外网提供FTP 服务。 2.内网用户通过外网域名(外网IP)来访问FTP server 。 配置路由器如上图: 1.在路由器上做策略路由把19 2.168.0.0/24 访问10.15 3.2.115这个地址的 IP包的next-hop重定向到FTP server 192.168.0.33。路由器配置如下: [Router] ! version 1.74 nat address-group 10.153.2.115 10.153.2.115 115 info-center console firewall enable aaa-enable ftp-server enable ! acl 1 match-order auto rule normal permit source 192.168.0.0 0.0.0.255 ! acl 188 match-order auto rule normal permit ip source 192.168.0.0 0.0.0.255 destination 10.153.2.115 0.0.0.0 rule normal deny ip source any destination any ! interface Aux0 async mode flow link-protocol ppp

实现内网访外网模拟

20140917_练习2 实现内网访问internet服务器 1、试验拓扑工程图 路由器R1的配置如下: Router>enable Router#config ter Enter configuration commands, one per line. End with CNTL/Z. Router(config)#host R1 R1(config)#inter f0/1 R1(config-if)#ip ad 200.0.0.1 255.255.255.0 R1(config-if)#no shut R1(config-if)# %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to up R1(config-if)#inter f0/0 R1(config-if)#ip ad 192.168.2.254 255.255.255.0 R1(config-if)#no shut R1(config-if)# %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R1(config-if)#ip route 1.1.1.0 255.255.255.0 f0/1 R1(config)#do wr Building configuration... [OK] R1(config)#inter f0/0 R1(config-if)#ip ad 192.168.1.254 255.255.255.0 //添加静态路由 R1(config-if)#do wr Building configuration... [OK] R1(config-if)# 路由器R2的配置如下: Router>enable Router#config ter Enter configuration commands, one per line. End with CNTL/Z. Router(config)#host R2 R2(config)#inter f0/0 R2(config-if)#ip add 1.1.1.254 255.255.255.0 R2(config-if)#no shut R2(config-if)# %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R2(config-if)#inter f0/1 R2(config-if)#ip add 200.0.0.2 255.255.255.0 R2(config-if)#no shut R2(config-if)# R2(config-if)#ip route 192.168.10.0 255.255.255.0 f0/1 R2(config)#do wr Building configuration... [OK] R2(config)#ip route 192.168.1.0 255.255.255.0 f0/1 //添加静态路由 R2(config)#do wr Building configuration... [OK] R2(config)#do ping 192.168.1.254 //测试PingR1网关!// Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 192.168.1.254, timeout is 2 seconds:

内网、外网相互连接(远程桌面连接)

内网互相连接-外网互相连接(远程桌面连接) 1、让(家里)宿舍自己的电脑跟公司(外地)的电脑互相远程桌面连接(免得每次COPY东西都要搞个U盘等移动存储设备带来带去的)。让你会修改远程连接桌面端口及连接。 2、实现免费空间和免费域名。把自己的机子当做服务器可以让别人访问你的WEB站点(省得做完一个网站要让别人或客户看都要传到给别人买的空间上才可以)。 3、自己架设一个FTP服务器。 我想应该有很多人想实现以上3点。我自己在网络上搜索了下相关的资料很多的,但没讲得清楚,好象都是互相COPY的,千篇一律。今天我给大家说下,希望对想实现的朋友有点帮助。 在说之前这里有个关于“端口映射软件或工具”和“远程连接”的事要说下,网络上有提供很多的这种软件,中英文都有。个人觉得WINDOW 系统自带的最好用,又是中文的。文中说到的“远程桌面连接”和“花生壳”没有联系。所以只实现“远程桌面连接”不必下载花生壳。好了现在说如何实现以上3点,他们怎么设置: 1、内网互相连接、Web访问。 这个你把它理解为就是:同一个公司或宿舍的几台(甚至更多台)通过路由器上网的,它们之间进行连接访问。如何设置呢? 比如你A机子,想访问B机子,这时你只要先看下B机子的IP(内网的IP,比如:192.168.0.12。双击屏幕右下角的本地连接--支持---即可以看到。或网上邻居---属性--双击本地连接--支持同样可以看到)。

①、直接在地址栏或开始运行中输入:\\192.168.0.12 可以访问到B 机子的共享资料。当然有时候在网上邻居中也可以看得到。 ②、在你的机子A和B机子点我的电脑--属性--远程---勾选远程连接--确定(其实是开启 3389端口)。在开始--运行--mstsc--确定--输入对方IP,如:192.168.0.12,可以实现远程连接A、B机子互连。③、要想你A机子做的WEB站点也就是网站给其他的同事的机子(同个内网)浏览,只要在他们的地址栏输入你的IP加你的网站名(其实是文件夹名)就可以了。如:我的机子是192.168.0.5,我的网站页面是放在某硬盘的test的文件夹里。那么输入:http://192.168.0.5/test /就可以了(相信你已经装了IIS,且test文件夹你在IIS里已经是虚拟目录了)。 2、外网互相连接、访问。 这里我们分3种情况: 1)A,B都是固定的IP。 2)家里A机子IP是固定的IP,B机子是在公司或宿舍等通过路由器上网的机子。 3)A,B两边都是通过路由器上网的。 远程桌面连接 不管那种情况,要实现互相远程桌面连接都需要设置:我的电脑--属性--远程---勾选远程连接--确定(其实就是开启 3389端口)。 ●我们假设:你在公司上班 A 机子要连接到家里(或宿舍)B 机子。我就上面3种情况分别介绍,其中第3种为最多。

Windows端口映射实现外网访问内网

Windows端口映射实现外网访问内网 Windows端口映射实现外网访问内网由于公网IP地址有限,不少ISP都采用多个内网用户通过代理和网关路由共用一个公网IP上INTERNET的方法,这样就限制了这些用户在自己计算机上架设个人网站,要实现在这些用户端架设网站,最关键的一点是,怎样把多用户的内网IP和一个他们唯一共享上网的IP进行映射!就象在局域网或网吧内一样,虽然你可以架设多台服务器和网站,但是对外网来说,你还是只有一个外部的IP地址,怎么样把外网的IP映射成相应的内网IP地址,这应该是内网的那台代理服务器或网关路由器该做的事,对我们用私有IP地址的用户也就是说这是我们的接入ISP服务商(中国电信、联通、网通、铁通等)应该提供的服务,因为这种技术的实现对他们来说是举手之劳,而对我们来说是比较困难的,首先得得到系统管理员的支持才能够实现。因为这一切的设置必须在代理服务器上做的。 要实现这一点,可以用Windows 2000 Server 的端口映射功能,除此之外Winroute Pro 也具有这样的功能,还有各种企业级的防火墙。而对于我们这些普通用户,恐怕还是用Windows 2000 Server最为方便。 先来介绍一下NAT,NAT(网络地址转换)是一种将一个IP地址域映射到另一个IP地址域技术,从而为终端主机提供透明路由。NAT包括静态网络地址转换、动态网络地址转换、网络地址及端口转换、动态网络地址及端口转换、端口映射等。Nat常用于私有地址域与公用地址域的转换以解决IP地址匮乏问题。在防火墙上实现Nat后,可以隐藏受保护网络的内部拓扑结构,在一定程度上提高网络的安全性。如果反向Nat提供动态网络地址及端口转换功能,还可以实现负载均衡等功能。 端口映射功能可以让内部网络中某台机器对外部提供WWW服务,这不是将真IP地址直接转到内部提供WWW服务的主机,如果这样的话,有二个蔽端,一是内部机器不安全,因为除了WWW之外,外部网络可以通过地址转换功能访问到这台机器的所有功能;二是当有多台机器需要提供这种服务时,必须有同样多的IP地址进行转换,从而达不到节省IP 地址的目的。端口映射功能是将一台主机的假IP地址映射成一个真IP地址,当用户访问提供映射端口主机的某个端口时,服务器将请求转到内部一主机的提供这种特定服务的主机;利用端口映射功能还可以将一台真IP地址机器的多个端口映射成内部不同机器上的不同端口。端口映射功能还可以完成一些特定代理功能,比如代理POP,SMTP,telnet等协议。理论上可以提供六万多个端口的映射,恐怕我们永远都用不完的。 一、下面来介绍一下通过NAT共享上网和利用Nat来实现端口映射。 1、在Windows 2000 Server上,从管理工具中进入"路由和远程访问"(Routing and Remote Access)服务,在服务器上鼠标右击,-》"配置并启用路由和远程访问"

1 设置同时上内网外网的方法

工作出现的问题: 我的一台机器双网卡(不是服务器),现工作需要,一块需要上公网(外网),一块上公司内部数据网,要同时都访问,但现在有个问题,上外网(宽带拨号后)就上不 了内网,上内网上不了外网(需断开外网),应该怎样配才能解决呢? 【备注:我的系统及网络配置:操作系统是WINXP,内网网卡ip:192.168.1.11,内 网网关:192.168.1.254,外网网卡ip:自动获取,网关:无。】 为了以上问题,我查阅了网上的解决方法,较好的两种解决方法如下。 方法(1)手动添加路由点,并且区分优先权,操作方法如下: 1 前提是已拨号上网:运行cmd,至CMD窗口下运行以下命令: route delete 0.0.0.0mask 0.0.0.0 192.168.1.254 【备注:删除内网网关】 2 route change 0.0.0.0mask 0.0.0.0 220.184.16.118 metic 2 【备注:改变默认外网网关优先权为2,220.184.16.118为外网分配的ip地址】 3 route add192.0.0.0 mask 255.0.0.0 192.168.1.25 4 metic 1 【备注:添加内网路由点,且优先权设置为1】 (通过以上命令,确实能同时访问内外网了,但每次重起又会丢失,你可以做成BAT 批命令文件,将外网ip做成参数输入,但这样还是麻烦:每次重起并拨号上网后需查 询外网ip,再进入运行批命令文件。) 方法(2)路由原理:双网卡机器一般内网网卡ip都设置了网关地址,而windows默 认网关只能有一个,不上外网的情况下默认网关就是内网网关,拨号上网后默认网关自动改为外网分配的ip,即所有数据流都流向外网网卡ip,导致此时不能访问内网。 用 route print命令查看此时的路由情况不难发现地址0.0.0.0(可以把0看成通配符)开始的路由点有两个,一个是内网网关,一个是外网ip,而外网ip成了默认网关。方法2的思路:不用内网网关,将内网网关做成永久路由点且仅过滤内网网段(192开 头的ip数据),而不改变外网的默认网关,这样根据优先权,访问内网的数据会从永久路由点走,其它数据从外网的默认网关走(路由表设置的特殊地址除外),从而达 到目的。具体方法如下:

外网访问内网服务解决方案

外网访问不同内网视频服务解决方案 方案任务:外网用户通过Internet访问不同内网段的视频服务 方案要求:不影响内网用户正常办公和Internet访问 根据上述任务和要求,提供了以下解决方案: 该方案实现方法:透过路由器端口映射技术,将不同内网多个监控设备映射到Internet网去,实现外网用户访问不同内网视频服务 该方案公司内网架构如下: 图1 物理连接: 上图虚线部分是要实现端口映射监控设备(监控设备采用了海康和大华数字视频录像机,如上图海康DVR1、海康DVR2、大华DVR)海康DVR1通过直连网线连到交换机S2的LAN 口上,海康DVR2和大华DVR也通过直连网线连到交换机S3的LAN口上,交换机S3则连到路由器R2 相关配置: 1.DVR配置 各DVR的IP地址、子网掩码、网关、端口设置如下: IP子网掩码网关视频传送端口海康DVR1192.168.1.100255.255.240.0192.168.1.18000 海康DVR2192.168.200.55255.255.255.0192.168.200.18001 大华DVR192.168.200.52255.255.255.0192.168.200.137777 具体关于视频传送端口修改,可通过DVR配置界面完成,详情可参考相关说明书。

2.路由器R2配置(本方案中R2采用了双网卡主机(一台主机安装两个网卡),来代替专用路由器),目的是将监控网段设备的视频传送和网页访问端口映射到办公网段 1)首先确保主机WIN2003系统和安保软件已安装好,建议修改两张网卡名称为”内网”(连接交换机S3)和”外网”(连接交换机S1)以示区别,内网网卡IP、子网掩码:192.168.200.1/255.255.255.0外网网卡IP、子网掩码、网关:192.168.2.201/255.255.240.0/192.168.1.1 2)点击”开始”—“管理工具”—“服务”,查找”Routing and Remote Access”服务,查看该服务是否已启动。 3)点击”开始”—“管理工具”—“路由和远程访问”,进入配置界面(如下图2.1.2) 4)鼠标右击”服务器状态”选择”添加服务器”—“这台计算机”,就会出现该主机计算机名(如下图 2.1.3) 图2.1.3 5)鼠标右击计算机名称,选择”配置并启用路由和远程访问”,单击”下一步”选”自定义配置,点” 下一步”

外网访问内网解决方案,两种任选其一

外网访问内网解决方案,两种任选其一 关键词:外网访问内网服务器,外网访问内网,外网访问内网解决方案,花生壳动态域名解析软件,花生棒 描述:相信很多用户在使用网络,都会因为各种原因无法使用公网IP,即无法从外网访问内网服务器。要想实现外网访问内网,需借助其他软件方式,才能实现远程内网穿透,打破外网访问限制。这里小编就为大家详细介绍下外网访问内网的解决方案。 正文: 相信很多用户在使用网络,都会因为各种原因无法使用公网IP,即无法从【外网访问内网服务器】。【外网访问内网】的问题往往发生在企业中,由于白天在公司工作没有完成,需回家完成。要想实现外网访问内网,需借助其他软件方式,才能实现远程内网穿透,打破外网访问限制。这里小编就为大家详细介绍下外网访问内网的解决方案。 外网访问内网解决方案一:花生壳动态域名解析软件 1、了解内网是否可正常访问; 2、下载花生壳客户端,安装登陆; 3、进入花生壳,双击需映射的域名,进入花生壳端口映射界面,打开内网映射; 4、添加映射,并添加相应的应用名称,同时内网主机就是被公网访问的IP地址,内网端口也是被映射的端口,成功之后点击确定; 5、端口映射窗口会添加一条映射记录,用户只要使用花生壳分配的域名和端口,就能访问内网的主机和服务器了。 外网访问内网解决方案二:花生棒 1、安装登陆花生棒,并绑定花生壳账号; 2、记录管理中心添加端口映射,其内容设置和软件设置相同; 3、设置好之后,其生成外网访问地址; 4、用户通过生成的外网访问地址就能访问内网。 对于两种不同的外网访问内网解决方案,各有优缺点。下面我们简单了解下。 优点:

1.稳定性:花生壳软件可建立固定域名和自主权的互联网主机,其服务性能有高保障; 2.无论任何地点、时间及线路都能建立; 3.花生棒具有低功耗、可支持24小时工作的特点,无需开启主机就能运行花生壳。 缺点: 1.无WIFI连接方式,可无法让用户体验更优质操作; 2.流量少,速度较慢。 总结来说,目前外网访问内网服务器最好的解决方案就是使用花生壳完成内网穿透。花生壳动态域名解析软件,是针对用户实现端口映射、内网穿透等功能的产品。如果企业使用了ERP等办公系统,花生壳作为外网访问内网的工具,绝对是不错的选择。 不过,这里小编小小的提醒各位:市场上的软件五花八门,众多软件中不乏有些性能不好,甚至会携带病毒的,因此用户在选择软件的时候,要注意慎重选择,以免上当受骗。要选择可靠性的软件是重点,而花生壳动态域名解析软件不错,可实现安全性的外网访问内网,值得认准哦!

内网外网设置

内网、外网同时连接一台电脑 设置步骤如下: 要实现一台电脑(win7/xp)可以上公司内网也可以访问外网,需要公司电脑装有两块网卡,其中一块网卡连接公司内网交换机,另一块网卡连接外网路由器。 方法/步骤 一、 外网地址设置: 外网ip:192.168.1.110 子网掩码:255.255.255.0 网关:192.168.1.1 内网地址设置: 内网IP地址:10.23.37.110 子网掩码:255.255.255.0 网关:10.23.37.1 二、 设置好每块网卡的ip,在dos窗口下使用route print查看时会看到。即指向0.0.0.0的有两个网关,这样就会出现路由冲突,两个网络的访问都会出现问题。一会儿内网通,一会儿外网通,我们需要手动配置路由,才能实现同时访问两个网络。 三、 先按快捷键windows+r打开“运行”对话框,输入“cmd”,按确定键,打开dos界面,输入命令:route delete 0.0.0.0删除所有的0.0.0.0的路由。 四、外网IP设置 继续输入命令:route add -p 0.0.0.0 mask 0.0.0.0 192.168.1.1 添加一条外网的默认路由,访问外网的数据就从192.168.1.1网关出去,参数-p指永久路由,重启后不会消失。 五、内网IP设置 再输入命令:route add -p 172.16.0.0 mask 255.255.0.0 10.23.37.1 ,添加内网路由,访问内网172.16.0.0网段的数据从10.23.37. 1网关出去 六、若要删除某条路由可用命令:route delete ,如删除172.16.0.0 网段的路由 七、完成效果 内网、外网都通~~

内网通过路由器端口映射实现外网的远程访问

宽带路由器端口映射远程控制电脑 利用宽带路由器端口映射或者是DMZ主机,再配合微软自带的终端服务实现在家里远程操作办公室电脑。 图解宽带路由器端口映射远程控制电脑,关于很多的宽带路由器端口映射问题,都是涉及到远程控制电脑的,所以要先了解远程控制电脑的一些基本知识才能为以后的日志配置做好准备。 宽带路由器端口映射方案一:由于小李的电脑在局域网内,只有利用反弹型远程控制软件(如:灰鸽子等);但是,考虑到它属于后门程序,使用也比较复杂,便放弃这个方案。 宽带路由器端口映射方案二:利用宽带路由器端口映射或者是DMZ 主机,再配合微软自带的终端服务实现在家里远程操作办公室电脑。宽带路由器端口映射实现步骤: 1、查看小李办公室电脑IP网关地址(一般情况下网关地址就是路由器LAN口地址,这个就是要访问的内网电脑),在浏览器里面输入192.168.1.1。输入相应的用户以及密码进入路由器(默认情况下都是admin),如下图所示:

2、依次点击网络参数——WAN口设置。一般情况下WAN口连接类型是PPPoE,请注意选定“自动连接,在开机和断线后自动进行连接”,再点击保存,如下图所示:

3、为了方便,不使用第二步,直接点击设置向导:如下图 点击下一步,出现: 如果是宽带拨号上网选择第二个,PPPoE(ADSL虚拟拨号),下一步 输入上网账号和密码:

输入完成,点击下一步,设置无线上网账号和密码: 完成: 4、接下来设置路由器映射: 依次点击转发规则——虚拟服务器,添加端口和IP地址

继续添加远程桌面端口3389。 同时,还可以通过DMZ主机实现;但是,这个方法有很大的风险,容易受到来自外部的攻击。打开DMZ主机的方法如下;依次点击转发规则——DMZ主机,填写相应的IP地址,并勾选启用,如下图所示:

双网卡内网,外网同时上网的设置

双网卡内网,外网同时上网的设置 2009-10-09 09:12 双网卡设置 route delete 0.0.0.0 mask 0.0.0.0 134.41.83.1 -p route add 134.0.0.0 mask 255.0.0.0 134.41.83.1 metric 1 -p route add 10.0.0.0 mask 255.0.0.0 134.41.83.1 metric 1 -p ----------------------------------------------------------------------------------------------------------------- 我的一台机器双网卡(不是服务器),现工作需要,一块需要上公网(外网),一块上公司内部数据网,要同时都访问,但现在有个问题,上外网(宽带拨号后)就上不了内网,上内网上不了外网(需断开外网),应该怎样配才能解决呢?我的系统及网络配置:操作系统是WIN2000,内网网卡ip:192.168.1.11,内网网关:192.168.1.254,外网网卡ip:自动获取,网关:无。 为了以上问题,我查阅了网上很少有解决方法,唯一较好的方法是手动添加路由点,并且区分优先权,方法如下: 前提是已拨号上网:运行cmd,至CMD窗口下运行以下命令: route delete 0.0.0.0 mask 0.0.0.0 192.168.1.254 (删除内网网关) route change 0.0.0.0 mask 0.0.0.0 220.184.16.118 metic 2 (改变默认外网网关优先权为2,220.184.16.118为外网分配的ip 地址) route add 192.0.0.0 mask 255.0.0.0 192.168.1.254 metic 1 (添加内网路由点,且优先权设置为1) 通过以上命令,确实能同时访问内外网了,但每次重起又会丢失,你可以做成BAT批命令文件,将外网ip做成参数输入,但这样还是麻烦:每次重起并拨号上网后需查询外网ip,再进入运行批命令文件。 -p 啊猪 经过研究路由的原理,我找到了一劳永逸更简单的办法,首先介绍

外网与局域网搭建知识

外网与局域网搭建知识

局域网,就是我们公司有组建一个局域网。没连接外网的。现在要接中间接个电信宽带。那是不是整个局域网都可以通啊 配置一下路由器就可以了,整个局域网就通了 怎么设置连接外网的局域网 50分 标签:外网局域网路由器电脑台式机 回答:2 浏览:5845 提问时间:2010-06-24 22:11 我家有俩电脑,我怎么设置成局域网,就是像网吧那样又能连单机游戏,又能上网,需要什么设备,两台都是台式机,我有个路由器 WINDOWS XP在局域网里使用网上邻居,进行电脑间的互访、共享文件传输和打印机共享的方法(其它系统类似)(全部要共享的电脑都要进行设置) 1、开通GUEST账号 (控制面板→用户账号→启用来宾账户GUEST) 2、设置在同一个工作组 (右击我的电脑→属性→计算机名→更改→工作组(需要重启))

3、安装网络“服务”协议 (控制面板→网络连接→右击“本地连接”→属性→常规→直接点击“安装”→服务) 4、运行一次“设置家庭和小型办公网络” (控制面板→网络安装向导;或网上邻居→设置家庭和小型办公网络)--启用共享文件 5、共享要共享的文件或文件夹 (右击要共享文件夹,选“共享与安全”→勾选“在网络上共享这文件夹”;或者把要共享的文件,复制到共享文档里去) 6、共享打印机 (右击要共享的打印机,选“共享”→勾选“共享这台打印机”)连接好之后,在地址栏输入他的IP也可访问他共享的(就是本地连接属性里的IP) 在设置本地连接属性里的IP时,最好手动设置,不要自动获得。 点击网上邻居--察看工作组计算机,就可以看到了。 我们办公室8台机子通过交换机连接了局域网,然后服务器通过光纤连接外网,但是每次连接外网都要拔掉局域网连接,然后换上外网连接头,然后把ip该为自动获取才行,不知道怎么可以实行外网与局域网同时连接,局域网内的机

外网访问内网方法,内网端口映射外网ip

外网访问内网方法,内网端口映射外网ip 解决方案:通过NAT网络地址转换技术或相关技术应用实现。 解决方法大概过程: 1.在内网建立NAT网络地址转换,也叫端口映射,将内网服务器IP和远程控制端口利用nat123应用 进行端口映射。 2.然后即可在外网用nat123应用分配的公网IP和自定义的端口,进行远程控制访问内网服务器了。 一.准备阶段: 准备目标是确定内网可以正常远程控制。 1.确定允许远程控制。 内网PC(192.168.1.20)设置允许远程控制。计算机属性/远程设置,启动远程桌面允许。 2.确定内网远程控制端口。 明确内网PC(192.168.1.20)远程桌面端口。默认是3389,可以在注册表修改。 “开始”→“运行”→输入“regedit” 回车,进入注册表,找到这个路径 HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\TerminalServer\WinStations\RDP-Tcp\ 修改参数PortNamber参数是默认是16进制的,hexadecimal 改为decimal 可以变成10进制,默认端口是3389可以自己修改。 3.确定远程控制使用的帐号密码。 设置远程登录用户密码。控制面板/用户帐户,设置administrator用户密码(或添加配置其他用户密码)。 4.内网远程控制测试。 测试内网远程登录。内网成功远程控制。 二.Nat123端口映射: 1.访问nat123 内网PC登录nat123。 2.远程控制配置。 端口映射添加。内网IP内网端口,外网网址(为空),外网端口(自定义,只能是10000-65535之间)。对应远程控制内网IP端口,和外网远程控制连接的自定义端口。

外网访问内网路由器教程

外网访问内网教程 外网访问内网的方法有许多,花生壳和nat123等软件都能做到,下面主要介绍一下利用nat123来访问内网的两种方法。 方法一:非80网站映射方法 实施场景描述: 路由器分配的是内网IP,只能在内网访问路由。 步骤一:明确内网自己路由器的访问地址,并核实内网可以正常登录访问。 步骤二:nat123端口映射的使用。 在路由器内网任意一台服务器上,安装nat123客户端并使用它。 然后使用自己的帐号登录客户端。如没有帐号就注册一个。 步骤三:登录后/主面板/端口映射列表/添加映射。 步骤四:设置映射信息。选择非80网站应用类型。填写路由器内网登录访问地址,和希望外网访问的域名地址。可以使用自己的域名,或直接使用免费二级域名。鼠标放在输入框上有提示向导。 步骤五:映射信息保存后,查看映射列表信息。将鼠标放在映射图标上,会有当前状态提示信息。 步骤六:当映射正常后,记下外网地址,然后在任意可上网地方都可以用这个外网地址进行访问自己的路由器。外网地址包括域名和外网端口。

方法二:全端口映射方法 实施场景描述: 路由器分配的是内网IP,只能在内网访问。步骤: 步骤一和二和上面的一样。

步骤三:登录后/主面板/端口映射列表/添加映射。

步骤四:设置映射信息。选择全端口映射模式。内网地址是内网路由器访问地址。外网地址域名可以是自己的域名,或二级域名保存映射信息后,可以查看映射图标状态信息,一般几分钟内映射生效。 步骤五:当映射提示正常后,说明映射已成功。记下外网地址域名,访问时需要。 步骤六:访问。在访问端,同样需要安装nat123客户端,并启用访问者。 访问者打开路由器访问域名和访问端口。域名是映射后的域名,端口跟路由器内网访问端口一样。如在添加访问地址时,同时勾选允许局域网访问,则在访问者局域网内都可以访问。查看访问者状态。鼠标放在访问者图标上,提示当前状态信息。 在访问者本地,可以进行访问路由器应用了。域名地址和127地址都可以实现访问。