Juniper产品比较

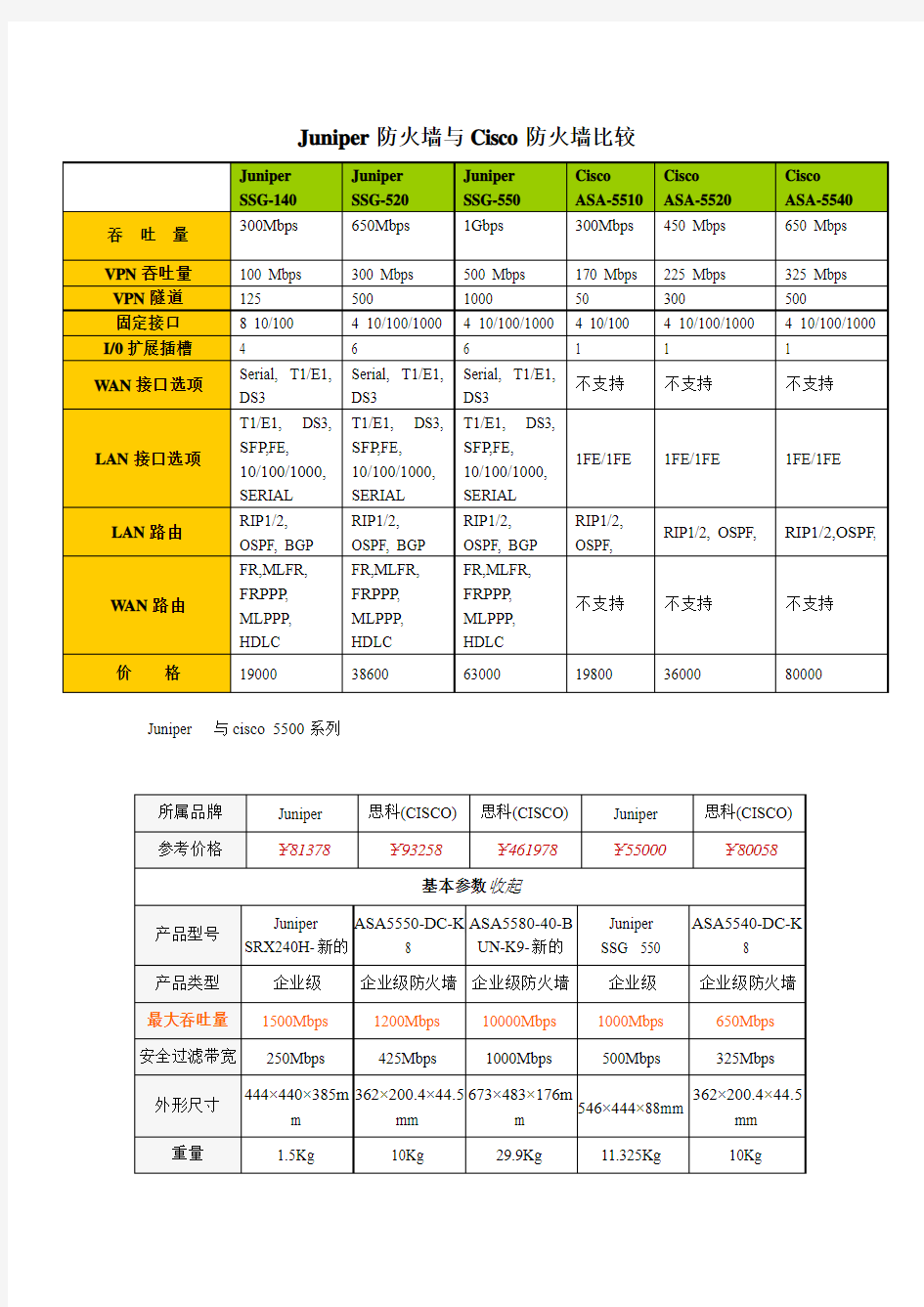

Juniper防火墙与Cisco防火墙比较

Juniper SSG-140 Juniper

SSG-520

Juniper

SSG-550

Cisco

ASA-5510

Cisco

ASA-5520

Cisco

ASA-5540

吞吐量

300Mbps 650Mbps 1Gbps 300Mbps 450 Mbps 650 Mbps VPN吞吐量100 Mbps 300 Mbps 500 Mbps 170 Mbps 225 Mbps 325 Mbps VPN隧道125 500 1000 50 300 500

固定接口8 10/100 4 10/100/1000 4 10/100/1000 4 10/100 4 10/100/1000 4 10/100/1000 I/0扩展插槽 4 6 6 1 1 1

W AN接口选项Serial, T1/E1,

DS3

Serial, T1/E1,

DS3

Serial, T1/E1,

DS3

不支持不支持不支持

LAN接口选项T1/E1, DS3,

SFP,FE,

10/100/1000,

SERIAL

T1/E1, DS3,

SFP,FE,

10/100/1000,

SERIAL

T1/E1, DS3,

SFP,FE,

10/100/1000,

SERIAL

1FE/1FE 1FE/1FE 1FE/1FE

LAN路由RIP1/2,

OSPF, BGP

RIP1/2,

OSPF, BGP

RIP1/2,

OSPF, BGP

RIP1/2,

OSPF,

RIP1/2, OSPF, RIP1/2,OSPF,

W AN路由FR,MLFR,

FRPPP,

MLPPP,

HDLC

FR,MLFR,

FRPPP,

MLPPP,

HDLC

FR,MLFR,

FRPPP,

MLPPP,

HDLC

不支持不支持不支持

价格19000 38600 63000 19800 36000 80000 Juniper 与cisco 5500系列

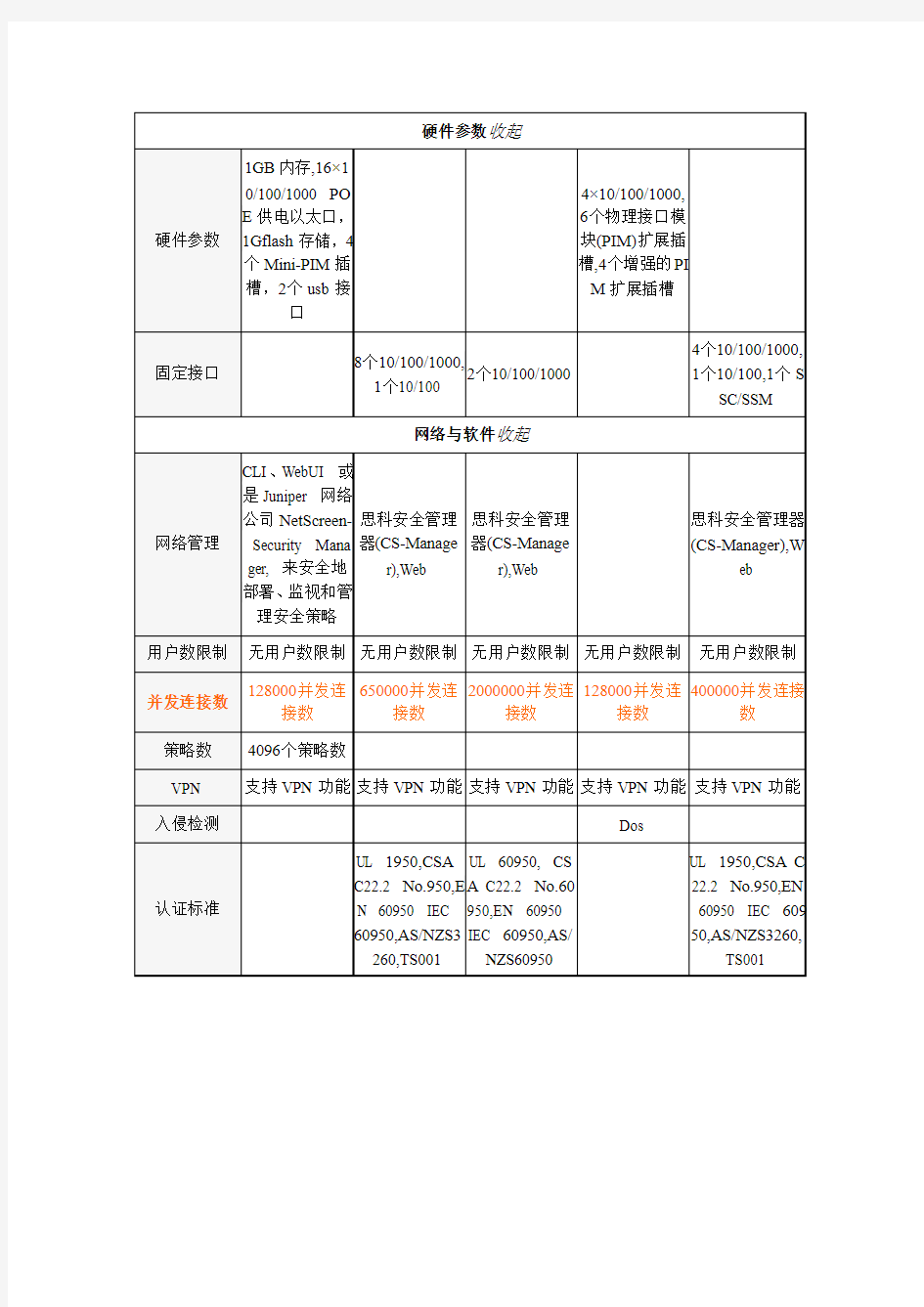

所属品牌Juniper 思科(CISCO) 思科(CISCO) Juniper 思科(CISCO)

参考价格¥81378¥93258¥461978¥55000¥80058

基本参数收起

产品型号

Juniper

SRX240H-新的

ASA5550-DC-K

8

ASA5580-40-B

UN-K9-新的

Juniper

SSG 550

ASA5540-DC-K

8

产品类型企业级企业级防火墙企业级防火墙企业级企业级防火墙最大吞吐量1500Mbps 1200Mbps 10000Mbps 1000Mbps 650Mbps 安全过滤带宽250Mbps 425Mbps 1000Mbps 500Mbps 325Mbps

外形尺寸444×440×385m

m

362×200.4×44.5

mm

673×483×176m

m

546×444×88mm

362×200.4×44.5

mm

重量 1.5Kg 10Kg 29.9Kg 11.325Kg 10Kg

硬件参数收起

硬件参数1GB内存,16×1

0/100/1000 PO

E供电以太口,

1Gflash存储,4

个Mini-PIM插

槽,2个usb接

口

4×10/100/1000,

6个物理接口模

块(PIM)扩展插

槽,4个增强的PI

M扩展插槽

固定接口8个10/100/1000,

1个10/100

2个10/100/1000

4个10/100/1000,

1个10/100,1个S

SC/SSM 网络与软件收起

网络管理CLI、WebUI 或

是Juniper 网络

公司NetScreen-

Security Mana

ger, 来安全地

部署、监视和管

理安全策略

思科安全管理

器(CS-Manage

r),Web

思科安全管理

器(CS-Manage

r),Web

思科安全管理器

(CS-Manager),W

eb

用户数限制无用户数限制无用户数限制无用户数限制无用户数限制无用户数限制

并发连接数128000并发连

接数

650000并发连

接数

2000000并发连

接数

128000并发连

接数

400000并发连接

数

策略数4096个策略数

VPN 支持VPN功能支持VPN功能支持VPN功能支持VPN功能支持VPN功能入侵检测Dos

认证标准UL 1950,CSA

C22.2 No.950,E

N 60950 IEC

60950,AS/NZS3

260,TS001

UL 60950, CS

A C22.2 No.60

950,EN 60950

IEC 60950,AS/

NZS60950

UL 1950,CSA C

22.2 No.950,EN

60950 IEC 609

50,AS/NZS3260,

TS001

Juniper 防火墙

专用的高性能平台提供广域网连接和安全性,且能保护高速局域网免遭内部网络和应用级攻击,并同时终止基于内容的攻击。

全面的统一威胁管理(UTM)安全特性集,包括状态化防火墙、IPSec VPN 、IPS 、防病毒(防间谍软件、防钓鱼软件、防广告软件)、防垃圾邮件和Web 过滤。

支持集成路由和多种局域网/广域网选项的成熟安全产品,能整合设备,降低IT 开支。 迅速部署,快速简化分布广泛的部署,并控制运营开支。 通过图形化Web UI 、CLI 或NSM 集中管理系统进行管理。 基于策略的管理功能提供集中、端到端的生命周期管理。

Juniper 系列比较

功能特点

安全、路由、交换产品, 支持无线Wlan 、V oIP 、3G 功能,为地区和分支机构的部署提供完美的高性能、安全性和局域网/广域网连接管理 控制端口:conso le,2个RJ-45 工作温度:0-40℃;工作湿度:5-95%不凝结;存储温度:-25-70℃;存储湿度5-95%不凝结 高性能防火墙,I PS,以及IPSec 和SSL VPN 和IPSec VPN(150 个设备对)软件,支持防垃圾邮件,URL 阻拦和过滤,以及防网络钓鱼 控制端口:conso le,1个RJ-45 工作温度:10-3

5℃;工作湿度:1

0-90%不凝结;

存储温度:-30-6

0℃;存储湿度10

-95%不凝结

高性能防火墙,I

PS,以及IPSec

和SSL VPN 和

IPSec VPN(750

个设备对)软

件,支持防垃圾

邮件,URL 阻拦

和过滤,以及防

网络钓鱼

地址转换,防火墙,统一威胁管理/内容安全,V o IP 安全性,vpn,防火墙和VPN 用户验证,路由,封装,流量管理(QoS),系统管理,日志记录和监视 控制端口:consol e,2个RJ-45

工作温度:0-4

0℃;工作湿度:5-95%不凝结;存储

温度:-25-70℃;存

储湿度5-95%不

凝结

高性能防火墙,I

PS,以及IPSec 和

SSL VPN 和IPS

ec VPN(150 个

设备对)软件,支

持防垃圾邮件,U

RL 阻拦和过滤,

以及防网络钓鱼

其它参数收起

电源电压 100-240V DC 100-240V AC,50/60 Hz 160-240V AC,48

-60Hz

DC 最大功率

150W

420W

其它

安全标准:UL 、C UL 、CSA 、CB,支持UTM:IPS 、反病毒、反垃圾邮件、网页过滤

产品型号SSG-350M-SB SSG-520M-SH SSG 550 SRX240H SRX210H-POE 产品类型企业级企业级企业级企业级企业级

最大吞吐量550Mbps 600Mbps 1000Mbps 1500Mbps 750Mbps

安全过滤带宽225Mbps 300Mbps 500Mbps 250Mbps 80Mbps

外形尺寸383×445×662m

m

546×444×88mm 546×444×88mm

444×440×385m

m

279×410×180mm

重量11.34Kg 10.42Kg 11.325Kg 1.5Kg 1.5Kg

硬件参数4×10/100/1000,

5个PIM插槽

4×10/100/1000,6

个物理接口模块

(PIM)扩展插槽,2

个增强的PIM扩

展插槽

4×10/100/1000,6

个物理接口模块

(PIM)扩展插槽,4

个增强的PIM扩

展插槽

1GB内存,16×1

0/100/1000 PO

E供电以太口,

1Gflash存储,4

个Mini-PIM插

槽,2个usb接

口

1GB内存, 2×10/10

0/1000以太口,6×1

0/100以太口,1Gfl

ash存储,1Mini-PI

M插槽,1个Expre

ssCard插槽

固定接口2×10/100/1000以太口,6×10/100以太

口

网络管理

CLI、WebUI

或是Juniper 网

络公司NetScre

en- Security M

anager, 来安全

地部署、监视和

管理安全策略

CLI、WebUI 或是

Juniper 网络公司

NetScreen- Securit

y Manager, 来安

全地部署、监视和

管理安全策略

用户数限制无用户数限制无用户数限制无用户数限制无用户数限制无用户数限制

并发连接数48000并发连接

数

64000并发连接数

128000并发连接

数

128000并发连

接数

64000并发连接数

策略数4096个策略数512个策略数VPN 支持VPN功能支持VPN功能支持VPN功能支持VPN功能支持VPN功能入侵检测Dos Dos Dos

功能特点地址转换,防火墙,

统一威胁管理/内

容安全,V oIP安全

性,vpn,防火墙和

VPN用户验证,路

由,封装,流量管理

地址转换,防火

墙,统一威胁管理

/内容安全,V oIP

安全性,vpn,防火

墙和VPN用户验

证,路由,封装,流

安全、路由、交

换产品, 支持

无线Wlan、V oI

P、3G功能,为

地区和分支机

构的部署提供

安全、路由、交换

产品, 支持UTM、

无线Wlan、3G接

入功能,为地区和

分支机构的部署提

供完美的高性能、

(QoS),系统管理,日志记录和监视

量管理(QoS),系

统管理,日志记录

和监视

完美的高性能、

安全性和局域

网/广域网连接

管理

安全性和局域网/

广域网连接管理

电源电压100-240V AC,48

-60Hz

100-240V AC,50/6

0Hz

160-240V AC,48-

60Hz

100-240V 100-240V

最大功率350W 350W 420W 150W 150W

其它安全标准:UL、

CUL、CSA、C

B,支持UTM:IP

S、反病毒、反

垃圾邮件、网页

过滤

安全标准:UL、CS

A、AS/NZS、C

B、

EN,支持UTM:IP

S、反病毒、反垃圾

邮件、网页过滤

juniper SSG系列

SSG 5 SSG20 SSG140

SSG

320

M

SSG

350M

SSG

520M

SSG

550M

OS version Screen

OS 6.2

ScreenO

S 6.2

ScreenOS

6.2

Screen

OS 6.2

ScreenO

S 6.2

ScreenO

S 6.2

ScreenO

S 6.2

防火墙处理大包能力160

Mbps

160

Mbps

350+ Mbps 450+

Mbps

550+

Mbps

650+

Mbps

1+ Gbps

Firewall Perform ance (IMIX) 90

Mbps

90 Mbps 300 Mbps 400

Mbps

500

Mbps

600

Mbps

1 Gbps

每分处理包30,000

PPS

30,000

PPS

100,000 PPS 175,00

0 PPS

225,000

PPS

300,000

PPS

600,000

PPS

VPN加密性能40

Mbps

40 Mbps 100 Mbps 175

Mbps

225

Mbps

300

Mbps

600

Mbps

Concurr

ent VPN

Tunnels

25/40* 25/40* 500 500 500 500 1,000

Max Concurr ent Sessions 8,000/

16,000

*

8,000/16

,000*

48,000 64,000 128,000 128,000 256,000

新建连

接数

2,800 2,800 8,000 8,000 12,500 10,000 15,000

最大安

全策略

200 200 1,000 2,000 2,000 4,000 4,000

最大安

全区

8 8 40 40 40 60 60

最大虚

拟路由

3/4* 3/4* 6 5 8 11 16

最大虚

拟LAN

10/50* 10/50* 100 125 125 125 150

Fixed I/O 7x10/1

00

5x10/10

8x10/100,

2x10/100/10

00

4x10/1

00/100

4x10/10

0/1000

4x10/10

0/1000

4x10/10

0/1000

物理模

块扩展

插槽

0 2 0 0 0 0 0

Physical

Interface

Module

(PIM)

0 0 4 3 5 4 2

增强

PIM

(EPIM)

0 0 0 0 0 2 4

802.11 a/b/g Option

al

Optional No No No No No

Converti

ble to

JUNOS

No No No Y es Y es Juniper SSL VPN 设备

型号

Juniper

Secure Acces

s 2000

Juniper

Secure Acces

s 4500

Juniper

Secure Acces

s 6000

Cylan 赛蓝

SGA620S

冰峰

S6500

产品类型中小型企业S

SL VPN设

备

大中型企业

大型和跨国

企业网络安

全接入

主要参数为员工,业务

合作伙伴和

客户提供安

全的LAN,内

联网和外联

网接入支持/

三种接入方

法,允许管理

员按目的设

置接入/动态

接入权限管

理/高级软件

实现复杂功

能,通过集中

管理器简化

管理工作

可扩展的平

台,使大中型

企业能够通

过单一平台

提供安全的

外联网,内联

网和局域网

访问服务/企

业级性能/高

可用性/通过

三种访问方

法提供动态

的访问权限

管理/可选的

基于硬件的S

SL加速功能

高性能平台,适用于规模最大,最复杂的

安全外联网,内联网和局域网访问/固有

的SSL加速和压缩功能,适用于所有流量

/热插拔硬盘,电源和风扇/通过三种访问

方法提供动态的访问权限管理/通过了C

ommon Criteria和FIPS认证

型号Secure Access

2000

SGA620S SGA650S S6500 S5600

产品类型中小型企业SSL VPN设备

主要参数为员工,业务合

作伙伴和客户

提供安全的LA

N,内联网和外

联网接入支持/

三种接入方法,

允许管理员按

目的设置接入/

动态接入权限

管理/高级软件

实现复杂功能,

通过集中管理

并发用户数:200

0/转发时延:0.1

ms/加密吞吐速

度:300M bps/

每秒新建会话

数:300/网络:5*

10*100*1000M

RJ45 2*SFP/

高度:2U/重量:1

4.16KG/面板显

示:电源LED/控

制台:1个串口管

并发用户数:600

0/最大并发SSL

会话数:60000/

转发时延:0.1ms

/加密吞吐速度:

600M bps/每秒

新建会话数:500

0/网络:5*10*10

0*1000M RJ45

2*SFP/高度:2

U/重量:14.16K

G/面板显示:电

网络接口:1000

Base-T RJ45,6

个/Console口:D

B9,1个/USB口:

2个/光纤口:可

选

支持本地用户数

可达10000个,并

发用户可达5000

个

网络接口1000

Base-T RJ45,4

个/WAN1口×1

Console口RJ4

5,1个

COM口DB9,1

个

USB口2个

器简化管理工

作理端口源LED/控制台:

1个串口管理端

口

其它性能外形1U标准设

备

重量 5.6kg

JuniperSA基本配置手册

J u n i p e r S A基本配置手 册

Juniper SA 基本配置手册 联强国际-李铭 2009 年10 月 第一章Juniper SA 配置步骤、名词解释 (2) 第二章初始化、基本配置 (4) Console下进行初始化配 置 ......................................................................... (4) Web中管理员身份登 录......................................................................... (6) 基本配置............................................................................. ..........................................7 第三章认证服务器的配置............................................................................. 11 第四章用户角色的配置(Role) ........................................................................ ......................13 第五章用户区域的配置(Realm) ........................................................................ ...................16 第六章资源访问策略的配置(resource policy)..................................................................19 第七章用户登陆的配置(sign in policy) ........................................................................ ...23 第八章SAM的应用与配置............................................................................. .. (26) 功能SAM介 绍:........................................................................ (26) WSAM-Client Applications应用范 例 (26) WSAM Destinations 应用范 例......................................................................... (31) JSAM应用范 例......................................................................... (34)

juniper防火墙配置手册

JUNIPER 防火墙快速安装手册 目录 1、前言 (4) 1.1、J UNIPER 防火墙配置概述 (4) 1.2、J UNIPER 防火墙管理配置的基本信息 (4) 1.3、J UNIPER 防火墙的常用功能 (6) 2、JUNIPER 防火墙三种部署模式及基本配置 (6) 2.1、NAT 模式 (6) 2.2、R OUTE 模式 (7) 2.3、透明模式 (8) 2.4、基于向导方式的NAT/R OUTE 模式下的基本配置 (9) 2.5、基于非向导方式的NAT/R OUTE 模式下的基本配置 (18) 2.5.1、NS-5GT NAT/Route 模式下的基本配置 (19) 2.5.2、非NS-5GT NAT/Route 模式下的基本配置 (20) 2.6、基于非向导方式的透明模式下的基本配置 (21) 3、JUNIPER 防火墙几种常用功能的配置 (22) 3.1、MIP 的配置 (22) 3.1.1、使用Web 浏览器方式配置MIP (23) 3.1.2、使用命令行方式配置MIP (25) 3.2、VIP 的配置 (25) 3.2.1、使用Web 浏览器方式配置VIP (26) 3.2.2、使用命令行方式配置VIP (27) 3.3、DIP 的配置 (28) 3.3.1、使用Web 浏览器方式配置DIP (28) 3.3.2、使用命令行方式配置DIP (30) 4、JUNIPER 防火墙IPSEC VPN 的配置 (30) 4.1、站点间IPS EC VPN 配置:STAIC IP-TO-STAIC IP (30) 4.1.1、使用Web 浏览器方式配置 (31) 4.1.2、使用命令行方式配置.......................................................................... .. (35) 4.2、站点间IPS EC VPN 配置:STAIC IP-TO-DYNAMIC IP (37) 4.2.1、使用Web 浏览器方式配置 (38) 4.2.1、使用命令行方式配置................................................................................ .. (41) 5、JUNIPER 中低端防火墙的UTM 功能配置 (43) 5.1、防病毒功能的设置..................................................................................... . (44) 5.1.1、Scan Manager 的设置 (44) 5.1.2、Profile 的设置...................................................................................... . (45) 5.1.3、防病毒profile 在安全策略中的引用 (47) 5.2、防垃圾邮件功能的设置................................................................................ .. (49) 5.2.1、Action 设置 (50) 5.2.2、White List 与Black List 的设置 (50)

Juniper_SRX基本配置手册

Juniper SRX防火墙基本配置手册

1SRX防火墙的PPPoE拔号配置 Juniper SRX防火墙支持PPPoE拔号,这样防火墙能够连接ADSL链路,提供给内网用户访问网络的需求。 配置拓扑如下所示: Juniper SRX240防火墙 在Juniper SRX防火墙上面设置ADSL PPPoE拔号,可以在WEB界面或者命令行下面查看PPPoE拔号接口pp0,在命令行下面的查看命令如下所示: juniper@HaoPeng# run show interfaces terse | match pp Interface Admin Link Proto Local Remote pp0 up up 在WEB界面下,也能够看到PPPoE的拔号接口pp0 配置步聚如下所示: 第一步:选择接口ge-0/0/4作为PPPoE拔号接口的物理接口,将接口封装成PPPoE To configure PPPoE encapsulation on an Ethernet interface: juniper@HaoPeng# set interfaces ge-0/0/4 unit 0 encapsulation ppp-over-ether 第二步:配置PPPoE接口PP0.0的参数 To create a PPPoE interface and configure PPPoE options: user@host# set interfaces pp0 unit 0 pppoe-options underlying-interface ge-0/0/4.0 auto-reconnect 100 idle-timeout 100 client

Juniper SSG5防火墙安装配置指南

安全产品 SSG 5 硬件安装和配置指南 Juniper Networks, Inc. 1194 North Mathilda Avenue Sunnyvale, CA 94089 USA 408-745-2000 https://www.360docs.net/doc/c23285565.html, 编号: 530-015647-01-SC,修订本 02

Copyright Notice Copyright ? 2006 Juniper Networks, Inc. All rights reserved. Juniper Networks and the Juniper Networks logo are registered trademarks of Juniper Networks, Inc. in the United States and other countries. All other trademarks, service marks, registered trademarks, or registered service marks in this document are the property of Juniper Networks or their respective owners. All specifications are subject to change without notice. Juniper Networks assumes no responsibility for any inaccuracies in this document or for any obligation to update information in this document. Juniper Networks reserves the right to change, modify, transfer, or otherwise revise this publication without notice. FCC Statement The following information is for FCC compliance of Class A devices: This equipment has been tested and found to comply with the limits for a Class A digital device, pursuant to part 15 of the FCC rules. These limits are designed to provide reasonable protection against harmful interference when the equipment is operated in a commercial environment. The equipment generates, uses, and can radiate radio-frequency energy and, if not installed and used in accordance with the instruction manual, may cause harmful interference to radio communications. Operation of this equipment in a residential area is likely to cause harmful interference, in which case users will be required to correct the interference at their own expense. The following information is for FCC compliance of Class B devices: The equipment described in this manual generates and may radiate radio-frequency energy. If it is not installed in accordance with Juniper Networks’ installation instructions, it may cause interference with radio and television reception. This equipment has been tested and found to comply with the limits for a Class B digital device in accordance with the specifications in part 15 of the FCC rules. These specifications are designed to provide reasonable protection against such interference in a residential installation. However, there is no guarantee that interference will not occur in a particular installation. If this equipment does cause harmful interference to radio or television reception, which can be determined by turning the equipment off and on, the user is encouraged to try to correct the interference by one or more of the following measures: Reorient or relocate the receiving antenna. Increase the separation between the equipment and receiver. Consult the dealer or an experienced radio/TV technician for help. Connect the equipment to an outlet on a circuit different from that to which the receiver is connected. Caution: Changes or modifications to this product could void the user's warranty and authority to operate this device. Disclaimer THE SOFTWARE LICENSE AND LIMITED WARRANTY FOR THE ACCOMPANYING PRODUCT ARE SET FORTH IN THE INFORMATION PACKET THAT SHIPPED WITH THE PRODUCT AND ARE INCORPORATED HEREIN BY THIS REFERENCE. IF YOU ARE UNABLE TO LOCATE THE SOFTWARE LICENSE OR LIMITED WARRANTY, CONTACT YOUR JUNIPER NETWORKS REPRESENTATIVE FOR A COPY. 2

JuniperSRX中文配置手册及图解

前言、版本说明 (1) 一、界面菜单管理 (3) 2、WEB管理界面 (4) (1)Web管理界面需要浏览器支持Flash控件。 (4) (2)输入用户名密码登陆: (4) (3)仪表盘首页 (5) 3、菜单目录 (7) 二、接口配置 (12) 1、接口静态IP (12) 2、PPPoE (13) 3、DHCP (14) 三、路由配置 (16) 1、静态路由 (16) 2、动态路由 (16) 四、区域设置Zone (18) 五、策略配置 (20) 1、策略元素定义 (20) 2、防火墙策略配置 (22) 3、安全防护策略 (25) 六、地址转换 (26) 1、源地址转换-建立地址池 (26) 2、源地址转换规则设置 (27) 七、VPN配置 (30) 1、建立第一阶段加密建议IKE Proposal (Phase 1) (或者用默认提议) (30) 2、建立第一阶段IKE策略 (31) 3、建立第一阶段IKE Gateway (32) 4、建立第二阶段加密提议IKE Proposal (Phase 2) (或者用默认提议) (33) 5、建立第一阶段IKE策略 (34) 6、建立VPN策略 (35) 八、Screen防攻击 (38) 九、双机 (39) 十、故障诊断 (39) 前言、版本说明

产品:Juniper SRX240 SH 版本:JUNOS Software Release [9.6R1.13] 注:测试推荐使用此版本。此版本对浏览速度、保存速度提高了一些,并且CPU占用率明显下降很多。 9.5R2.7版本(CPU持续保持在60%以上,甚至90%) 9.6R1.13版本(对菜单操作或者保存配置时,仍会提升一部分CPU)

Juniper 常用配置

Juniper 常用配置 一、基本操作 1、登录设备 系统初始化用户名是roo t,密码是空。在用户模式下输入configure或者是edit可以进入配置模式。 2、设置用户名:set host-name EX4200。 3、配置模式下运行用户模式命令,则需要在命令前面加一个run,如:run show interface 。 4、在show 后面使用管道符号加上display set将其转换成set 格式命令show protocols ospf | display set 。 5、在需要让配置生效需要使用commit命令,在commit之前使用commit check来对配置进行语法检查。如果提交之后,可以使用rollback进行回滚,rollback 1回滚上一次提前之前的配置,rollback 2则是回滚上 2 次提交之前的配置。 6、交换机重启:request system reboot 7、交换机关机:request system halt 二、交换机基本操作 2.1 设置root密码 交换机初始化用户名是root 是没有密码的,在进行commit 之前必须修改root 密码。明文修改方式只是输入的时候是明文,在交换机中还是以密文的方式存放的。 实例: 明文修改方式: lab@EX4200-1# top [edit] lab@EX4200-1# edit system [edit system] lab@EX4200-1# set root-authentication plain-text-password 2.2 设置删除主机名 实例:

#"设置主机名为EX4200" lab@EX4200-1# edit system [edit system] lab@EX4200-1# set host-name EX4200 #”删除命令”# lab@EX4200-1# edit system [edit system] lab@EX4200-1# delete host-name EX4200 2.3 开启Telnet登陆服务 说明:在默认缺省配置下,EX 交换机只是开放了http 远程登陆方式,因此如果想通过telnet登陆到交换机上,必须在系统中打开telnet 服务。 实例: lab@EX4200-1# edit system service [edit system services] #打开Telnet 服务 lab@EX4200-1# set telnet #同时telnet 的最大连接数范围1-250 lab@EX4200-1# set telnet connection-limit 10 #每分钟同时最大连接数范围1-250 lab@EX4200-1# set telnet rate-limit 10 #删除telnet服务 lab@EX4200-1# edit system service [edit system services] lab@EX4200-1# delete telnet 2.4 开启远程ssh登陆 EX 交换机默认是没有开启SSH 服务,当你打开了SSH 服务而没有制定SSH 的版本,系统自动支持V1和V2 版本。如果你指定了SSH 的版本,则系统只允许你指定版本的SSH 登陆。 实例: lab@EX4200-1# edit system service

juniper防火墙详细配置手册

Juniper防火墙简明实用手册 (版本号:V1.0)

目录 1 juniper中文参考手册重点章节导读 (4) 1.1第二卷:基本原理 (4) 1.1.1第一章:ScreenOS 体系结构 (4) 1.1.2第二章:路由表和静态路由 (4) 1.1.3第三章:区段 (4) 1.1.4第四章:接口 (5) 1.1.5第五章:接口模式 (5) 1.1.6第六章:为策略构建块 (5) 1.1.7第七章:策略 (6) 1.1.8第八章:地址转换 (6) 1.1.9第十一章:系统参数 (6) 1.2第三卷:管理 (6) 1.2.1第一章:管理 (6) 1.2.2监控NetScreen 设备 (7) 1.3第八卷:高可用性 (7) 1.3.1NSRP (7)

1.3.2故障切换 (8) 2Juniper防火墙初始化配置和操纵 (9) 3查看系统概要信息 (10) 4主菜单常用配置选项导航 (10) 5Configration配置菜单 (12) 5.1Date/Time:日期和时间 (12) 5.2Update更新系统镜像和配置文件 (13) 5.2.1更新ScreenOS系统镜像 (13) 5.2.2更新config file配置文件 (14) 5.3Admin管理 (15) 5.3.1Administrators管理员账户管理 (15) 5.3.2Permitted IPs:允许哪些主机可以对防火墙进行管理 (16) 6Networks配置菜单 (17) 6.1Zone安全区 (17) 6.2Interfaces接口配置 (18) 6.2.1查看接口状态的概要信息 (18)

juniper路由器配置

ist: ignore">增加端口配置模板 (1)需要子接口的端口配置 set interfaces fe-2/0/1 vlan-tagging ――――在配置接口启用封装VLAN set interfaces fe-2/0/1 unit 424 vlan-id 424 ―――――配置子接口,VLAN 424 set interfaces fe-2/0/1 unit 424 family inet address 192.168.254.146/30 ――配置子接口地址 (2)无需子接口配置 set interfaces fe-2/0/23 unit 0 family inet address 222.60.11.154/29 ――直接配置地址 (3)E1口配置 set interfaces e1-3/0/0 encapsulation ppp 封装链路类型,包含PPP,HDLC,根据实际情况配置 set interfaces e1-3/0/0 e1-options framing unframed 封装帧格式,参数包含unframed,g704, g704-no-crc4 set interfaces e1-3/0/0 unit 0 family inet address 192.168.1.126/30 配置地址 (4)CE1配置 set interfaces ce1-4/0/0 clocking external set interfaces ce1-4/0/0 e1-options framing g704-no-crc4 set interfaces ce1-4/0/0 partition 1 timeslots 1-31 ――――设置信道1及时隙1-31 set interfaces ce1-4/0/0 partition 1 interface-type ds ――――子接口类型DS set interfaces ds-4/0/0:1 encapsulation ppp ―――――配置子接口封装ppp set interfaces ds-4/0/0:1 unit 0 family inet filter input NYYH set interfaces ds-4/0/0:1 unit 0 family inet address 10.238.173.197/30 ――――配置地址 (5)策略配置 set firewall filter shigonganjuMAS term 1 from source-address 10.238.173.180/30 set firewall filter shigonganjuMAS term 1 then accept set firewall filter shigonganjuMAS term 2 from source-address 10.238.173.0/24 set firewall filter shigonganjuMAS term 2 from source-address 10.238.179.0/24 set firewall filter shigonganjuMAS term 2 then discard set firewall filter shigonganjuMAS term 3 then accept set interfaces fe-2/0/0 unit 44 family inet filter input jiaotongyinhangduan xin―――将策略应用至子接口。

2019年JuniperSSG防火墙配置手册

Juniper SSG-5(NS-5GT)防火墙配置手册 初始化设置....................................................................................................... 错误!未定义书签。Internet网络设置 ............................................................................................. 错误!未定义书签。一般策略设置................................................................................................... 错误!未定义书签。VPN连接设置.................................................................................................. 错误!未定义书签。

一般策略设置 1.首先可以指定IP地址,根据IP地址作策略,选择Policy – Policy Elements – Addresses – List,然后在中间页面选择Trust,然后点击New,如下图: 2.在Address Name为指定IP地址设置识别名称,然后在下面输入具体IP,如下图:

3.设置之后如下图: 4.再设置一个指定IP地址,如下图:

5.设置之后两个都可以显示出来,如下图: 6.设置多个指定IP组,选择Policy – Policy Elements – Addresses – Groups,如下图:中间页面的Zone选择Trust,点击右侧的New。

juniper配置命令大全(中英文对照版)

#---表示翻译不一定准确 *---表示常用命令 >get ? Address show address book显示地址信息 admin show admin information 显示管理员信息 alarm show alarm info 显示报警信息 alg application layer gateway information 应用层网关信息 alg-portnum get ALG port num 获得ALG接口号码 alias get alias definitions 得到别名定义 arp show ARP entries 显示ARP记录 asp asp attack show attacks 显示攻击信息 auth show authentication information 显示登陆信息认证信息 auth-server authentication server settings 认证服务器设置 backu4p backup information 备份信息 chassis show chassis information 显示机架信息(机架温度….) clock show system clock 显示系统时钟 config show system configuration 显示系统配置信息 console show console parameters 显示控制台参数设置 counter show counters 显示计数器仪表 di get deep inspection parameters 深入检测参数 dialer get dialer information 得到拨号器信息 dip show all dips in a vsys or root 显示所有dip里的虚拟系统或者根dip-in show incoming dip table info 显示进入DIP表的信息 dns show dns info 显示DNS信息 domain show domain name 显示域名 dot1x display IEEE802.1X global configuration 显示IEEE802.1X全局配置driver show driver info 显示驱动信息 envar show environment variables 显示环境变量信息 event show event messages 显示事件消息 file show 显示文件信息 firewall show firewall protection information 显示防火墙保护信息 gate show gate info 阀门信息显示 global-pro global-pro settings 全局设置 # group show groups 显示组信息 group-expression group expressions details 组的表达方式详细信息 hostname show host name 显示主机名 igmp IGMP ike get IKE info 得到密钥信息 infranet Infranet Controller configuration Infranet控制器配置interface show interfaces 显示接口信息 ip get ip parameters 获得IP参数 ip-classification Show IP classification 显示IP分类 ippool get ippool info 得到IP地址池信息 ipsec get ipsec information 得到安全协议的信息 irdp show IRDP status 显示IRDP的状态地位

Juniper的基本配置实例

root# cli #相当于cisco的en root@> cli> configure #相当于cisco的configure terminal [edit] root@# set system host-name router1 #配置路由器的名字为router1 root@# set system domain-name https://www.360docs.net/doc/c23285565.html, #配置路由器所在域为https://www.360docs.net/doc/c23285565.html, root@# set interfaces fxp0 unit 0 family inet address 192.168.15.1/24 #配置fxp0 unit 0的接口地址,fxp0代表管理接口,unit 0代表子接口,inet代表是ipv4地址。 root@# set system backup-router 192.168.15.2 #backup-router是本路由器的直连路由器,在路由器启动的时候, #JUNOS路由软件(routing protocol process, RPD)没有立即启动, #路由器将自动生成一条到back-up router的缺省路由,当路由器启动完成后再自动删除这条路由。 root@# set system name-server 192.168.15.3 #DNS的地址 root@# set system root-authentication plain-text-password #设置明文密码 New password: Retype password: #输入并且确认密码,要求字母和数字。 root@# commit #确认配置,在没有确认配置的时候所有配置都是不生效的! root@router1# exit root@router1> #保存配置用save命令 [edit] aviva@router1# save configuration-march02 Wrote 433 lines of configuration to configuration-march02 #察看保存过的文件用run file list命令 aviva@router1# run file list /var/home/aviva: .ssh/ configuration-march02 #用保存的文件载入配置用load replace命令。 load replace XXX

juniper-port

juniper 端口映射 网络2010-05-20 16:10:58 阅读25 评论0 字号:大中小 Juniper防火墙作为网络的一道关卡,除了控制内网用户访问外网之外还可以控制外网对内网的访问,如果用户内网的服务器需要对外网发布服务的话就需要使用Juniper防火墙的网络映射功能,这里介绍两个最常用的方式MIP和VIP。 Juniper 防火墙MIP的配置 MIP(Mapped IP)是“一对一”的双向地址翻译(转换)过程。 通常的情况是:当你有若干个公网IP地址,又存在若干的对外提供网络服务的服务器(服务器对外提供IP地址),为了实现互联网用户访问这些服务器,可在Internet出口的防火墙上建立公网IP地址与服务器私有IP地址之间的一对一映射(MIP),并通过策略实现对服务器所提供服务进行访问控制。 在Network=>Interface界面下选择Untrust接口,点击edit,进入编辑界面后上方点击MIP 选择右上角的“new” Mapped IP:公网IP地址 Host IP:内网服务器IP地址 在POLICY中,配置由外到内的访问控制策略,以此允许来自外部网络对内部网络服务器应用的访问。

Untrust的源地址选择any trust的目的地址选择刚才建立的MIP action选择permit 第二步添加端口 添加端口 Objects -Services -Custom -NEW-

除了选择tcp udp 以及填写808 的地方其他都默认 这样一个简单的MIP就建立好了,通过访问MIP的外网IP防火墙就会自动映射到MIP指定内网IP的服务器上了。 Juniper 防火墙VIP的配置 MIP是一个公网IP地址对应一个私有IP地址,是一对一的映射关系;而VIP是一个公网IP 地址的不同端口(协议端口如:23、80、110等)与内部多个私有IP地址的不同服务端口的映射关系。通常应用在只有很少的公网IP地址,却拥有多个私有IP地址的服务器,并且,这些服务器是需要对外提供各种服务的。 在Network=>Interface 界面下选择Untrust接口,点击edit,进入编辑界面后上方点击VIP Same as the interface IP address 如果你只有一个外网IP地址,那就只能选这个了。需要注意的是该ip的80、23、443端口默认情况是给防火墙占用了,如果要将这几个端口映射给内网服务器则需要修改防火墙的管理端口,将这些端口让出了。 另外再一些旧款的防火墙如,netscreen ns-204以上的型号是没有这个选项的。 Virtual IP Address 如果你公司比较有钱,有多的ip,那就可以在这里填一个ip了。 点击“new VIP services”建立一条VIP映射 Virtual Port 是外网访问的端口,这里可以随便填,没冲突就行了 Map to Service 是对于内网服务的端口号,可以自定义的

Juniper设备常规操作与维护

J u n i p e r设备常规操作与维护1.设备操作 1.1.单机设备关机 因为主控板上有大容量硬盘,为防止强行断电关机造成硬件故障,要求设备关机必须按照下面的步骤进行操作: 1.管理终端连接 console口。 2.使用具有足够权限的用户名和密码登陆CLI命令行界面。 3.在提示符下输入下面的命令: > request system halt … The operating system has halted. Please press any key to reboot(除非需要重启设备,此时不要敲任何键,否则设备将进行重启) 4.等待console输出上面提示信息后,确认操作系统已停止运行,关闭机箱背 后电源模块电源。 1.2.单机设备重启 重启必须按照下面的步骤进行操作: 1.管理终端连接console口。 2.使用具有足够权限的用户名和密码登陆CLI命令行界面。 3.在提示符下输入下面的命令: > request system reboot

4.等待console设备的输出,操作系统已经重新启动。 1.3.单机操作系统升级 操作系统软件升级必须按照下面的步骤进行操作: 1.管理终端连接console口,便于升级过程中查看设备重启和软件加载状态。 2.升级前,执行下面的命令备份旧的软件及设定: > request system snapshot 3.加载新的OS软件: > 输入用户名密码后,通过get命令下载os, ftp> ls ftp> bin ftp> get OS的默认下载目录为登录用户的主目录/var/home/username 4.升级新下载的 OS >request system software add no-validate no-copy reboot 5.软件加载成功后,设备将自动重启,重启完成后检查系统当前软件版本号: > show system software 也可以在防火墙上开启FTP service,通过客户端用put方式将OS软件上传至防火墙。 1.4.双机模式下主备设备关机 双机模式下关机方式与单机方式一致,备件关机需要登录备机的fxp0地址。登录防火墙后,通过命令request system halt对主备防火墙分别进行关机操作。

Juniper+CLI基本配置(小结)

CLI配置: 操作模式 进入和退出操作模式: 下面的例子显示了使用用户名root登陆到路由器进入到操作模式 login: root Password: Last login: Wed Nov 28 18:40:03 from 192.168.161.250 --- JUNOS 5.0R2.4 built 2001-09-25 02:34:13 UTC root@52network> Exit the operational mode by using the quit command: root@52network> quit 52network (ttyd0) login: 设置CLI: 1. set cli命令: root@52network> set CLI ? Possible completions: complete-on-space Toggle word completion on space idle-timeout Set the CLI maximum idle time prompt Set the CLI command prompt string restart-on-upgrade Set CLI to prompt for restart after a software upgrade screen-length Set number of lines on screen screen-width Set number of characters on a line terminal Set terminal type 2.set CLI complete-on-space 这个命令将允许自动完成命令,语法如下:

Juniper防火墙配置的导入及导出

Juniper防火墙配置的导入及导出 juniper防火墙的配置文件可以通过多种方法导入导出,以便在防火墙出现故障时进行紧急恢复,因此维护防火墙要养成经常备份配置文件的好习惯。下面看看juniper防火墙对配置文件可以做的一些操作。 使用根用户帐号进入Web界面,在Configuration > Update > Config File界面中可以看到juniper防火墙的配置操作界面。 保存现有防火墙配置到本地电脑 选择"save to file",会弹出下载提示,选择保存目录就可以讲防火墙的配置保存到本地了。 命令行:save config from flash to tftp 192.168.1.10 ssg140.cfg (需要开启TFTP服务,192.168.1.10为TFTP服务器地址,下面的命令行操作都需要TFTP支持) 导入新配置覆盖原有配置 选择Replace Current Configuration,点击Browse按钮,选择一个配置文件。点击Apply 确认。重启防火墙。

命令行:save config from tftp 192.168.1.10 ssg140.cfg to flash 导入新配置与原有配置合并 使用根用户或具有读写权限的帐号进入Web界面,在Configuration > Update > Config File 界面中,选择Merge to Current Configuration,点击Browse按钮,选择一个配置文件。点击Apply确认。重启防火墙。 命令行: SSG140-> save config from tftp 192.168.1.1 ssg140.cfg merge from trust Load config from 192.168.1.10/cfg from trust . !!!!!!!!!!!!! tftp received ctets = 2655 tftp success! TFTP Succeeded Save config ... ......................................................................SSH version 2 already active. ................Save System Configuration ... Done Done Juniper防火墙配置备份 为防止Juniper防火墙设备故障情况下造成网络中断,保障用户业务不间断运行,现针对Juniper防火墙故障情况下的快速恢复做具体描述。 一、设备重启动:Juniper防火墙在工作期间出现运行异常时,如需进行系统复位,可通过console线缆使用reset命令对防火墙进行重启,重启动期间可以在操作终端上查看防火墙相关启动信息。 二、操作系统备份:日常维护期间可将防火墙操作系统ScreenOS备份到本地设备,操作方式为:启动tftp 服务器并在命令行下执行:save software from flash to tftp x.x.x.x filename。 三、操作系统恢复:当防火墙工作发生异常时,可通过两种方式快速恢复防火