采用位平面编码的真实图像恢复和理想对比度彩色图像EVC(IJCNIS-V6-N2-8)

https://www.360docs.net/doc/ed6189407.html,puter Network and Information Security, 2014, 2, 54-60

Published Online January 2014 in MECS (https://www.360docs.net/doc/ed6189407.html,/)

DOI: 10.5815/ijcnis.2014.02.08

An EVCS for Color Images with Real Size Image Recovery and Ideal Contrast Using Bit Plane

Encoding

Aarti, Pushpendra K Rajput

Computer Science & Engineering Department, Dr. B. R. Ambedkar National Institute of Technology, Jalandhar, India Computer Science & Engineering Department, Sharda University, Greater Noida, India

aarti.1208@https://www.360docs.net/doc/ed6189407.html,, pushpendrakumar.rajput@sharda.ac.in

Abstract—Conventional visual secret sharing schemes generate noise-like random pixels on shares to hide secret images. It suffers a management problem, because of which dealers cannot visually identify each share. This problem is solved by the Extended Visual Cryptography scheme (EVCS). However, the previous approaches involving the EVCS for general access structures suffer from a low contrast problem. This paper proposes a new (k,n)-threshold image sharing scheme using extended visual cryptography scheme for color images based on bit plane encoding that encrypts a color image in such a way that results of encryption is in the form of shares. Shares do not reflect any information directly, information is scrambled instead. The traditional binary EVCS is used to get the sharing images at every bit level of each principle component of a color image. This scheme provides a more efficient way to hide natural images in different shares. Furthermore, the size of the hidden secret can be recovered by inspecting the blocks in the shares. This new scheme for color images gives the ideal contrast in the recovered image.

Index Terms—Extended visual cryptography scheme, bit plane encoding, pixel expansion, contrast, and histogram.

I.INTRODUCTION

Visual Cryptography is kind of secret sharing scheme which focuses on sharing secret images [1], [2]. Visual Cryptography split secret image into random looking share which does not reveal any information about secret message. But secret message can be reconstructed by stacking the transparencies. In (k, n) VCS, one secret message is encoded into n random looking shares. When k or more shares are printed on transparences or when these are stacked together, secret image is revealed. But (k-1)or fewer shares cannot reveal information about secret image.

The shares generated by the traditional visual cryptography schemes are nearly all disorganized images. The Hacker may break the shares, although he may not know the secret.

Nair et al. [1] and Blonde et al. [3] showed constructions of threshold VCS with perfect reconstruction of the black pixels. Ateniese et al.[4] gave constructions of VCS for the general access structure which proposed a cryptography scheme called Extended Visual Cryptography Scheme (EVCS). The security feature is greatly strengthened by transferring meaningful shares than disorganized shares. Based on the halftone technique and color decomposition [5], the concepts of EVCS have been extended to such a level that the secret image is allowed to be a gray scale or a color image rather than merely a black-white binary image [6], [7]. Dorset [8] proposed a method for an arbitrary access structure to construct an extended visual cryptography scheme, which is not necessarily monotonic.

In 2005, Lukac and Plataniotis [9] proposed an image encryption scheme using VCS. The encryption scheme decomposed the gray scale image into 8 bit planes and applied the VCS to each bit plane in order to get n random looking binary images. By stacking the corresponding binary images in bit level, the gray-scale noisy shares can be generated.

In this paper, we discuss the properties of the extended matrix collection for EVCS. Then we propose a EVCS for single color images with optimal extended matrix collection. The previous schemes (originally proposed for binary or grayscale or color images) using random-looking shares can be directly extended to generate innocent-looking shares using EVCS with bit-plane encoding scheme which provide the more security over network.

The rest of this paper is organized as follows. Section II briefly describes the Visual Cryptography Scheme and Lukas and Plataniotis’s image encryption algorithm. Then, the proposed scheme is demonstrated in Section III. Section IV illustrates several experiment results. Section V. illustrates the performances of the proposed scheme. Finally, concluding remarks are given in Section VI.

II. RELATED WORKS

A. Fundamentals of Visual Cryptography

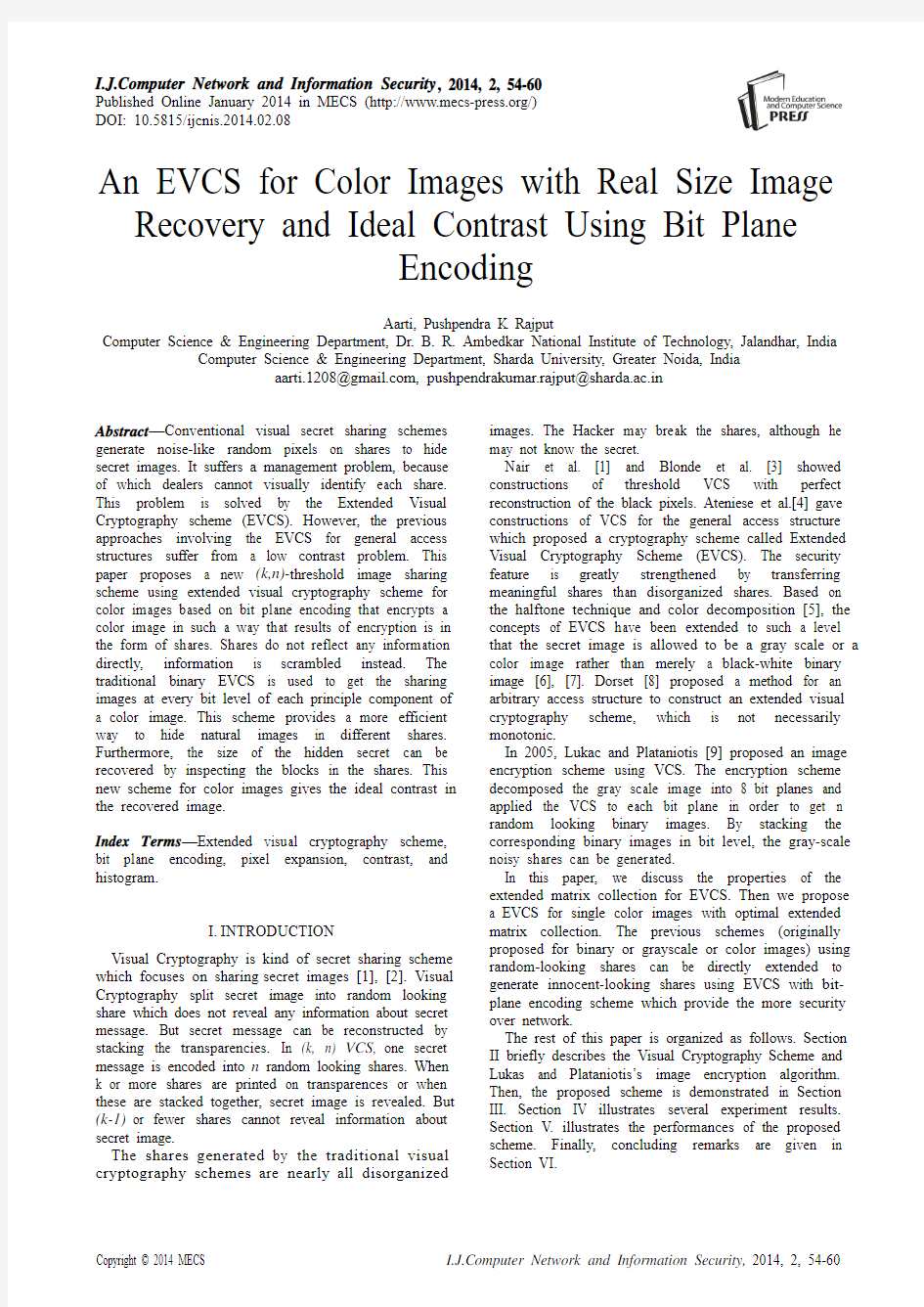

Visual cryptography is introduced by Normand Shamir [1].They developed a black and white (k, n)-VC scheme for secret sharing. It consists of two collections of bbinary matrices and and, having elements denotedby 1forablackpixeland 0forawhite pixel. To encrypt white (black) pixel, a dealer randomly chooses one of the matrices in ( ) and distributes its rows to the n participants.

Figure 1: Conventioanl VC scheme: a secret pixel can be encoded into two sub pixels in each of the two shares.

Each pixel from a secret binary image is encoded into m black and white sub-pixels in each share. If p is a white (black) pixel, one of the six columns is selected randomly with equal probability, replacing p .

Definition 1: Let and d be non-negative integers satisfying and . The two collections of binary matrices ( )constitute a black and white (k, n)–VC scheme if there exists ( ) value satisfying the following.

1) Contrast: for any s in , the “OR” operation of any k out n of rows of s is a vector v that satisfies ( ) ( ) where ( )is the Hamming weight of the vector is the pixel expansion of the scheme and α is the contrast of the scheme.

2) Contrast: for any s in , the “OR” operation of any out of rows of is a vector v that satisfies ( ) 3) Security: for any in * +with the two collections of matrices , obtained by restricting each matrix in , to rows , are indistinguishable in the sense that they contain the same matrices.

The first property is related to contrast of the image which states that when qualified sets of users stacked their transparencies, image is revealed. The value

( )is called relative difference and ( ) is called contrast of the image. The set *( )+ is called set of threshold. Third property related to the security of the images which states that fewer shares (k-1) cannot reveal information about secret image.

Wang et al. [20] proposed the shift visual cryptography. Two secret images are encoded into two share images and all the secrets can be revealed by keeping one of two shares and shifting the other share several columns and rows in stacking phase. Wang et al. [10] proposed scheme which can encode three secrets into four shares, and decoding can be done by superimposing the transparency of shares with different level of contrast. To overcome the angle restriction of Wu and Chen’s scheme [11]. Wu and Chang [12] refined the idea of Wu and Chen [11] by encoding shares to be circles so that the restrictions to the rotating angles (? = 90?, 180? or 270?) can be removed.

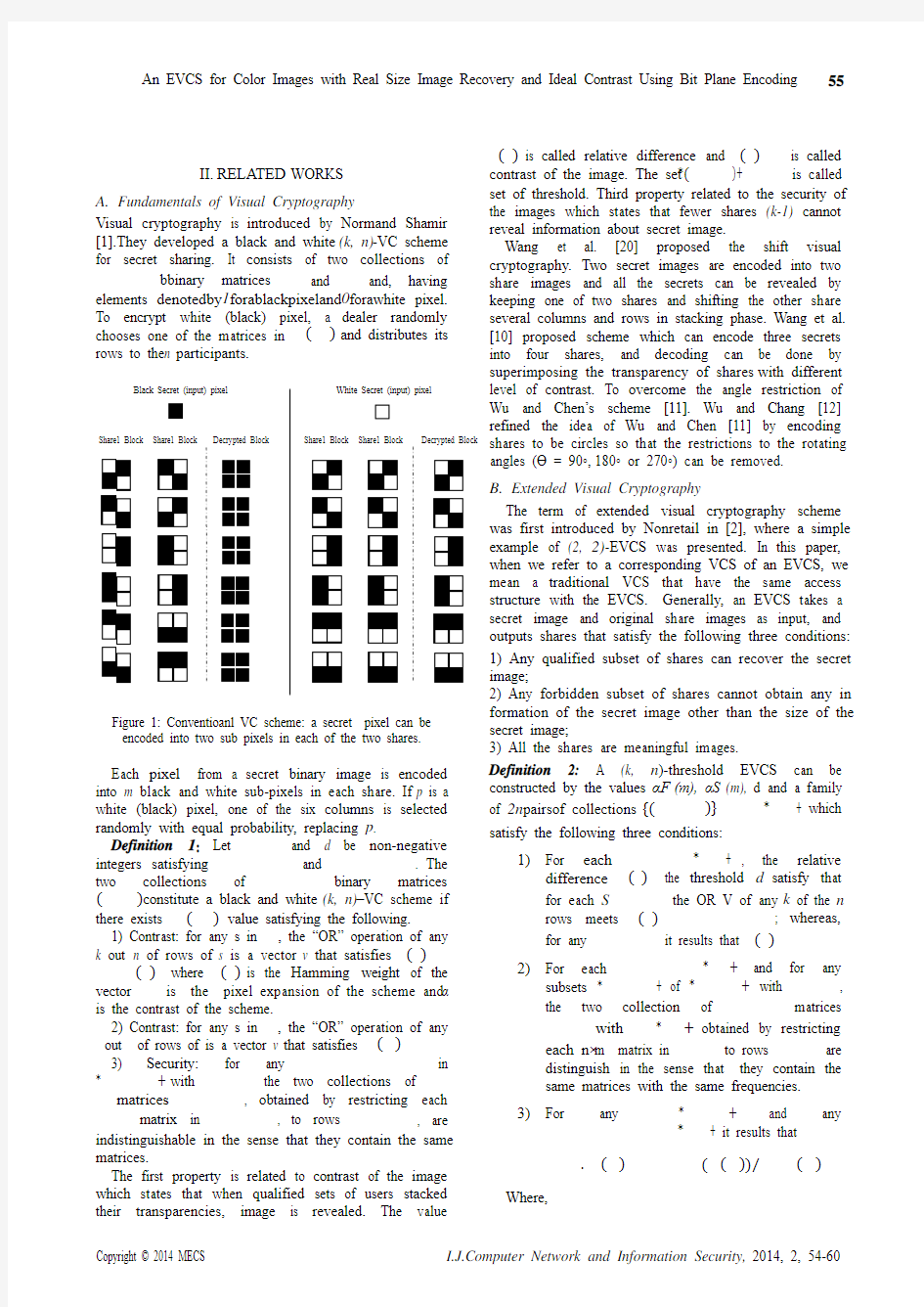

B. Extended Visual Cryptography

The term of extended visual cryptography scheme was first introduced by Nonretail in [2], where a simple example of (2, 2)-EVCS was presented. In this paper, when we refer to a corresponding VCS of an EVCS, we mean a traditional VCS that have the same access structure with the EVCS. Generally, an EVCS takes a secret image and original share images as input, and outputs shares that satisfy the following three conditions: 1) Any qualified subset of shares can recover the secret image;

2) Any forbidden subset of shares cannot obtain any in formation of the secret image other than the size of the secret image;

3) All the shares are meaningful images.

Definition 2: A (k, n )-threshold EVCS can be constructed by the values αF (m), αS (m), d and a family

of 2n pairsof collections {(

)}

* + which satisfy the following three conditions:

1) For each * +, the relative

difference ( ) the threshold d satisfy that

for each S

the OR V of any k of the n rows meets ( ) ; whereas,

for any

it results that ( ) 2) For each * + and for any

subsets * + of * + with , the two collection of matrices

with * + obtained by restricting

each n×m matrix in

to rows are distinguish in the sense that they contain the same matrices with the same frequencies. 3) For any * + and

any

* + it results that

. ( ) ( ( ))/ ( ) Where,

* +

and,

* +

The first condition states that q qualified set of users; stacking their shares (or transparencies) can correctly recover the secret image. The second condition is related to the security of the scheme, it implies that by inspecting the shares one cannot gain any secret information on the shared image even though he knows the original images of all n shares we started with. Finally, the third condition implies that the original images are not “modified”.

Zhou et al. [5] presented an EVCS by using half toning techniques, and hence can treat gray-scale input share images. Wan get al. proposed three EVCSs by using an error diffusion half toning technique [13] to obtain nice looking shares. Fang [14] and Chen et al. [15] proposed VC-based and random - grid -based techniques respectively, for (, ) -EVCS with a progressive decryption effect. Wang et al. developed a matrix extension algorithm for (,) -EVCS by modifying any existing VCS with random-looking shares, which were then, utilized as meaningful shares [13].

EVCS can also be treated as a technique of staging reply, because the shares of EVCS are meaningful images, hence there are fewer chances for the shares to be suspected and detected.

C.Visual Cryptograhy for Color Images

Basic principles of color the additive (RGB model) and subtractive models (CMY model) are commonly used to describe the constitutions of colors [17]. In color images, encryption and decryption is based on half toning and inverse half toning. In color images, image is divided into Red, Green, Blue components and shares are generated by applying simple VCS scheme on this components. Then at receiver side shares are superimposed to reveal secret image.

Verheul and Tilburg [16] are first to present a secret sharing scheme for images with c colors in 1997. The principle of this scheme is to transform one pixel of image to b sub-pixels, and each sub pixel is divided into c color regions. Young-Chang Hou [17] introduced the visual cryptography for color images with the use of color model.

III.THE PROPOSED SCHEME

The proposed scheme is based on bit plane share gene ration using EVCS which provide better contrast in recovered image. Meaning flu share sari gene rated using EVCS which provide better security. This scheme divides true color image into R, G, B component. Each component is represented in bit planes. Two cover image sari used to hide the bit planes using EVCS. Using EVC Son each bit level representation of cover image sand secret images, mean ingful shares are gene rated by combining corresponding hare for each component. The flowchart of proposed scheme is represented in the Fig.3 and Fig.4 (encryption and decryption phase). Detailed description of proposed scheme is formulated in the following phase.

Figure 2: Visual Cryptography Scheme for color images The idea of Orem bedded EVCS contains two main steps:

1) Generate n covering shares, denoted as

* +

2) Generate the embedded shares by

embedding t he corresponding VCS into the n

covering shares, denoted as *+. A.Algorithm for Share Generation

True color secret image of size is taken. In this scheme secret image is divided into R, G, and Components. Each single value of pixel ( ) ( ( ) ( ))ofred (green or blue) components is represented in binary form, 0 to represent Tran's parent and 255 to represent red pixel (green or blue). Each component is represented to N1- bit planes. Colorful cover images are used to hidethe N1-bit planes using EVCS for generation of meaningful shares. Cover images are also de composed in to three components (R, G, B) and N1-bit planes are gene rated. Then n bit planes of secret image scream bedded in to cover images for generating mean ingful images. Then, every pixel of all the binary image scene rated from the bit planeisexpandedintoa2×2blocktowhicha

Black or white color is assigned according to the model presented in Fig1.

Algorithm of share generation :

1. Transform the color image S into three channels: R, G, and B.

2. Each component is divided into N 1-bit planes. Each bit plane is the binary image contacting level of information.

3. Apply EVCS to each bit planes of secret color image using corresponding bit planes of respective component (R, G or ) of p ublic color images.

( ( ) ( ) ( ))

, - ( ) , - ( )

Where

{all the matrices obtained by permuting the columns of basis

matrix ,

] and,

{all the matrices obtained by permuting the columns of basis matrix , ]

Figure 3: Encryption process for generating shares of color image with proposed scheme

( ) ( ) ( ) ( ) ( )(1)

Here, ( ) represents the pixel value in location

(i, j) in i-th bit plane of each channel, and ( ) is the most significant bit plane. Therefore, a channel can be divided into N binary images using (l).

4. Stack the corresponding binary shares in bit level to achieve n shares.

( )

( ) ( ) ( )

5. Generate the n color shares by combining the corresponding shares of R, G and B channels.

B. Secret Revealing Phase

In the secret revealing stage, when any q , k of n color shares are achieved, they are broke into their RG and B channels.

Algorithm of secret revealing phase :

1. Decompose the color shares into its component R, G and B channel.

2. Create bit planes of each channel.

3. Apply “O R ” to the corresponding bit planes of every share.

0, ( ) ( )

(2)

1, otherwise Then, all the binary shares at the same bit plane conduct the OR operation using (2) to get revealed binary secret image RS bi

4. Stack the corresponding binary shares in bit level to achieve three channels of the secret image.

Figure 4:Decryptionprocess of proposed scheme

Revealed binary secret image R are segmented into blocks with the same size as () in the sharing phase. The i th original secret bit plane can be recovered by inspecting the corresponding blocks in R. The inspecting function is formulated in (3).

(3)

Where HB is the hamming weight of the blocks

in RS bi associated to location (x,y).

5. Combine the all three recovered component and

get final secret image.

IV.EXPERIMENTAL RESULT

In this section, experimental results of the proposed

sharing scheme are demonstrated.

A 256 × 256pixels true color secret image is used

which is shown in Fig.5 (a). A (2, 2)-threshold EVCS is

implemented using MATLAB R2009b in this

experiment. Fig.5 (b)and 5(c)show the cover images.

Output shares of the proposed sharing scheme are

represented in Fig.5 (d)and 5(e).When the two shares

are collected, the secret image can be perfectly

recovered shown in Fig. 5(f).

(a) (b)

(c) (d)

(e) (f)

Figure 5: The proposed scheme using (2, 2)-threshold EVCS.

(a) Secret Image, (b) Cover Image1, (c) Cover Image2, (d)

Share1,(e) Share2,(f)Recovered Image

Experiments how that the mean ingful shares can be

further improved if we apply the proposed EVCS with

halftones component of cover images with each bit plane

instead of taking the bit plane of cover images as shown

in figure6 (a) and6(b).

(a) (b)

Figure 6: Further improvement in meaning flu sher's using

halftones component of cover images. (a) Share1, (b)

Share2

Table I shows a brief comparison of proposed

scheme with some other previously developed

techniques based on some important parameters mostly

accepted for VCS. Meaningful shares reduce the interest

of hackers and can easily manage.

TABLE https://www.360docs.net/doc/ed6189407.html,PARISON OF VISUAL CRYPTOGRAPHY

SCHEME ON THE BASIS OF PIXEL EXPANSION,TYPE

OF SHARE GENERATED,IMAGE DIMENSION.

A.MSE and PSNR based Comparison with Various

Techniques

A descriptive comparison with previous techniques

based on widely used quality parameters PSNR and

MSE is presented in Table II. The results show that the

proposed scheme has a better quality of recovered image.

Fig. 7 illustrates that the proposed two approaches have

a lower value of MSE and a significant improvement

over PSNR values compared to the schemes of Kang [6]

and Droste [8].

TABLE https://www.360docs.net/doc/ed6189407.html,PARISON OF PSNR AND MSE VALUES OF

PROPOSED SCHEME WITH PREVIOUS SCHEMES

B. Robust Against Attacks

Table III shows the impact of various attacks on shares during transmission. The two most widely criteria MSE and PSNR for image quality are used to define the impact of various attacks. These attacks are considered on Shares during transmission. These results of proposed scheme with a number of image attacks demonstrate that the scheme is more robust. Results shows that altered share can recover an image with a significant level of quality

TABLE III.IMPACTS OF DIFFERENT NOISE ON SHARES AND RECOVERED IMAGES GENERATED USING EVCS

Figure 7: Impact of different noises on recovered images using EVCS

V. CONCLUSION

This paper provides as asana annex tended visual cryptography scheme using bit plane encoding for different channel for improvement of visual quality. A bit plane of an image is binary image that carry visual information of original images across the color channels so store taint heroic in al pixel values the same before and after encryption. The proposed schemed crypt a true color secret image into n shares which are some meaningful images where any of the k or more shares can lossless recover the secret image. The size and contrast of the decrypted image using t h e propose scheme are real. Meaningful shares can be easily recognized and managed.

REFERENCES

[1] M.Naor, A.Shamir , “Visual crypto graphy ”, in: A.

De Santos (Ed.), Advances in Cryptology: Eurpocryp t’94, Lecture Notes inComputer Science, vol. 950, pp.1–12, 1995.

[2] M.NaorandA. Shamir "Visual cryptography 2:

Improving t h e c o n t r a s t via t h e cover base,"

1996, a preliminary version appears in “S ecurity Protocols", M. Lomased.Vol.1189ofLecture Notes i n Computer Sciences , Springer-Verlag, Berlin, pp.197-202, 1997.

[3]

C.Blundo, A.DeSantis,

D.R.Stinson, “On the contrast in visual Crypto graphy schem es”. J. Cryptology12-261–289, 1999.

[4]

G. Ateniese, C.Blundo and D. R. Stinson, "Constructions and bounds for visual cryptography"in23rdInternationalColloquium on Automata, Languages and Programming, ser. Lecture Notes in Computer Science, F.M. aufder Heide and B.Monien, Eds.,vol.1099. Berlin: Springer-Verlag, pp. 416-428, 1996.

[5]

Z. Zhou, G. R.Arce, and G. D. Crescendo , “Halftone visual cryptography ”, IEEE Transaction on Image Processing ,vol.15,no. 8, pp. 2441–2453, 2006.

[6]

In Koo Kang, Gonzalo R.Arce, Heung-KyuLee, “Color extended visual cryptography using error diffusi on”, icassp, pp.1473-1476, 2009.

[7]

H.C. Wu, H.C. Wang, and R.W.Y u, “Color Visual Cryptography Scheme Using Meaningful Imag es”, IEEE Computer Society, vol. 03, pp.173-178, 2008. [8]

S.Droste, “New result son visual cryptography ,” inProc.CRYPTO ’96, vol.1109, pp.401–415,

Gaussian Salt and Pepper

Poison Speckle

Springer-Overflag Berlin LNCS, 1996.

[9] D. Jena and S.K. Jena, “A Novel Visual

Cryptography Scheme”, In Proceeding of International Conference on Advance Computer Control, pp 207-211(2009).

[10]R.Z.Wang, Y.K.Lee, S.Y.Huang, andT.L. Chia,

“Multilevel visual secret shari n,”,Proceedings of the Second International Conference on Innovative Computing, Information and Control, Kumamoto, Japan, pp. 283-283, 2007.

[11]C.C. Wu, L.H. Che n, “A study on visual

cryptography, Master Thesis, Institute of Computer and Information Science”, National Chiao Tung University, Taiwan, R.O.C., 1998.

[12]H.-C.Wu, C.-C.Chang, “Sha ring visual multi-secrets

using circle shares”,Computer Standards & Interfaces 134 (28):123–135, 2005.

[13]D.Wang, F.Yi, and X.Li, “On general construction

for extended visual cryptography schem es,” Pa ttern Recognition, vol.42, pp. 3071-3082, Nov. 2009. [14]W.P.Fang, “F riendly progressive visual secret

sharing,”Pattern Recognition, vol.41, pp. 1410 -1414, Apr2008.

[15]T.H.Chen and Y.S.Lee, “Yet another friendly

progressive visual secret sharing scheme”, in Proc.5th Int. Conf. on Intelligent Information Hiding and Multimedia Signal Processing, pp. 353-356, 2009.

[16]E.R. Verheul, H.C.A.Van Tilborg, “Constructions

and properties of k out of n visual secret sharing schem es”, Des. Codes Crypto gr. 11-179–196, 1997.

[17]Y.C. Hou, “Visual cryptography for color images",

Pattern Recognition, vol. 36, pp. 1619–1629, 2003.

[18]D.R. Stinson, “An introduction to visual

cryptography”, presented at Public Key Solutions’97, Toronto, Canada, and April 28–30, 1997.

[19]R.Lukac and K.Plataniotis," Bit-level based secret

sharing for image encryption," Pattern Recognition, vol. 38, no. 5, pp. 767-772, 2005.

[20]C. Hegdeet. Al., “Secure Authentication using

Image processing and Visual Cryptography for Banking Application”, In Proceeding of 16th International Conference on Advanced Computing and Communication(ADCOM 2008), MIT Campus, Anna University Chennai, India, pp.433-439, 2008. [21]D.Wang, P.Luo, L.Yang, D.Qi, and Y.Dai, “Shift

visual cryptography scheme of two secret imag es,”

Progress in Natural Science, Vol.13, No. 6, pp. 457-463, 2003.

[22]D.S. Tsai, G. Horng, T.H. Chen and Y.T. Huang,

“A Novel Secret Image Sharing Scheme for True-Color Images with Size Constraint”, Information Sciences vol.179, issue 19, pp. 3247–3254 Elsevier, 2009.

[23]I. Kang, G. R. Arce and H. K. Lee, “Color Extended

Visual Cryptography using Error Diffusion”, IEEE Transaction on Image Processing. vol. 20.No. 1, 1057-7149, pp. 132-145, 2010.

[24]J.K. Mandal and S. Ghatak, “Secret Image/

Message Transmission through Meaningful Shares using (2,2) Visual Cryptography(SITMSVC)”, In Proceeding of International Conference on Recent Trends in Information Technology, ICRTIT, MIT, Anna University, Chennai, IEEE 978-1-4577-0590-8/11, 2011.

Aarti received the B. Tech. degree in Computer Science & Engineering from Punjab Technical University, Punjab in 2010 and M.Tech. degree in Computer Science & Engineering from Dr. B. R. Ambedkar National Institute of Technology, Jalandhar, in 2012. She is assistant professor at the Department of Computer Science and Engineering, Guru Nanak Dev University, Punjab. These days she is pursuing her doctoral degree at Dr. B. R. Ambedkar National Institute of Technology. Her research areas lie in the area of visual cryptography and software engineering.

Pushpendra K Rajpiyt received the B. Tech. degree in Information Technology from Uttar Pradesh Technical University, UP in 2008 and M.Tech. degree in Computer Science & Engineering from Dr. B. R. Ambedkar National Institute of Technology, Jalandhar, in 2012. He is assistant professor at the Department of Computer Science and Engineering, Shard University, Uttar Pradesh. His research areas lie in the area of cryptography, software Engineering and computational Intelligence.

How to cite this paper: Aarti,Pushpendra K Rajput,"An EVCS for Color Images with Real Size Image Recovery and Ideal Contrast Using Bit Plane Encoding", IJCNIS, vol.6, no.2, pp.54-60, 2014. DOI: 10.5815/ijcnis.2014.02.08

热力学基础计算题-答案

《热力学基础》计算题答案全 1. 温度为25℃、压强为1 atm 的1 mol 刚性双原子分子理想气体,经等温过程体积膨胀 至原来的3倍. (普适气体常量R =8.31 1 --??K mol J 1,ln 3=1.0986) (1) 计算这个过程中气体对外所作的功. (2) 假若气体经绝热过程体积膨胀为原来的3倍,那么气体对外作的功又是多少? 解:(1) 等温过程气体对外作功为 ??=== 0000333ln d d V V V V RT V V RT V p W 2分 =8.31×298×1.0986 J = 2.72×103 J 2分 (2) 绝热过程气体对外作功为 V V V p V p W V V V V d d 000 03003??-== γγ RT V p 1 311131001--=--=--γγγ γ 2分 =2.20×103 J 2分 2.一定量的单原子分子理想气体,从初态A 出发,沿图示直线过程变到另一状态B ,又经过等容、 等压两过程回到状态A . (1) 求A →B ,B →C ,C →A 各过程中系统对外所作的功W ,内能的增量?E 以及所吸收的热量Q . (2) 整个循环过程中系统对外所作的总功以及从外界吸收的总热量(过程吸热的代数和). 解:(1) A →B : ))((211A B A B V V p p W -+==200 J . ΔE 1=ν C V (T B -T A )=3(p B V B -p A V A ) /2=750 J Q =W 1+ΔE 1=950 J . 3分 B → C : W 2 =0 ΔE 2 =ν C V (T C -T B )=3( p C V C -p B V B ) /2 =-600 J . Q 2 =W 2+ΔE 2=-600 J . 2分 C →A : W 3 = p A (V A -V C )=-100 J . 150)(2 3)(3-=-=-=?C C A A C A V V p V p T T C E ν J . Q 3 =W 3+ΔE 3=-250 J 3分 (2) W = W 1 +W 2 +W 3=100 J . Q = Q 1 +Q 2 +Q 3 =100 J 2分 1 2 3 1 2 O V (10-3 m 3) 5 A B C

专辑29 理想气体综合计算 2020年高考物理最新模拟试题分类汇编(4月第一期)(解析版)

2020年高考最新模拟试题分类汇编(4月第一期) 热力学定律 1、(2020·山东省实验中学高三下学期信息卷一)如图所示,一水平放置的薄壁圆柱形容器内壁光滑,长为L ,底面直径为D ,其右端中心处开有一圆孔。质量一定的理想气体被活塞封闭在容器内,器壁导热良好,活塞可沿容器内壁自由滑动,其质量、厚度均不计开始时气体温度为300K ,活塞与容器底部相距2 3 L ,现对气体缓慢加热,已知外界大气压强为0p ,求温度为600K 时气体的压强。 【答案】 43 p 【解析】 活塞移动时气体做等压变化,当刚至最右端时023 LS V =,0300K T =;1V LS =; 由盖萨克定律可知 01 01 V V T T = 解得 1450K =T 活塞至最右端后,气体做等容变化;1450K =T ;10p p =;2600K T =. 由查理定律有 12 12 p p T T =

解得 243 p p = 2、(2020·金太阳高三下学期线上一模)热等静压设备广泛用于材料加工,该设备工作时,先在室温下把惰性气体用压缩机压入到一个预抽真空的炉腔中,然后炉腔升温,利用高温高气压环境对放入炉腔中的材 料进行加工处理,改变其性能,一台热等静压设备的炉腔中某次放入固体材料后剩余的容积3 10.1m V =,腔 颅腔抽真空后,在室温下用压缩机将多瓶氩气压入到炉腔中,使得炉腔中气体在室温下的压强至少为 71 3.910Pa p =?,已知每瓶氩气的容积320.03m V =,使用前瓶中气体压强72 1.510Pa p =?,使用后瓶 中剩余气体压强6 3 3.010Pa p =?;室温为27C ?,加压后的氩气可视为理想气体。 (1)求至少要准备的氩气瓶数; (2)若将炉腔中气体在室温下的压强增大至7 1 3.910Pa p =?后,用升高温度的方法继续使炉腔内压强增加到 84 1.310Pa p =?,求此时炉腔中气体的温度t 。 【答案】(1)11瓶;(2)727C t =? 【解析】 (1)设炉腔内压强为2p 的氩气气体积为V 112p V p V = 解得 30.26m V = 设瓶内剩余氩气在压强为2p 下的体积为3V 2332V p p V = 解得

数字图像处理期末复习

数字图像处理期末复习 zf·w 2013/12/19 一.单项选择题+填空题+判断题 1.图像与灰度直方图间的对应关系是【多对一】 2.属于图像锐化处理的有【高通滤波】 3.属于点处理/运算的有【二值化】【直方图均衡】 4.计算机显示器主要采用的彩色模型是【RGB】 5.属于图像平滑处理的有【中值滤波】【低通滤波】 6.维纳滤波器通常用于【复原图像】 7.图像方差说明了图像的【对比度】 8.属于局部处理的有【中值滤波】 9.图像锐化除了在空间域进行外,也可以在【频率域】进行 10.对于彩色图像,通常用于区别颜色的特性是【色调】【饱和度】【亮度】 11.依据图像的保真度,图像压缩可以分为【有损压缩】和【无损压缩】 12.低通滤波法是使【高频成分】受到抑制而让【低频成分】顺利通过,从而实现图像平滑(此处的“高频成分”和“低频成分”分别对应于空间域的像素灰度值/灰度分布有什么特点) 13.一般来说,采样间距越大,图像数据量【少】,质量【差】;反之亦然 14.直方图修正法包括【直方图均衡】和【直方图规定化(匹配)】 15.图像压缩系统是由【编码器】和【解码器】两个截然不同的结构块组成 16.数字图像处理即用【计算机】对图像进行处理 17.若将一幅灰度图像中的对应直方图中偶数项的像素灰度均用对应直方图中奇数项的像素灰度代替,所得到的的图像将亮度【增加】,对比度【减少】(图像亮度和对比度与图像像素灰度值分布之间的关系) 18.图像数字化包括三个步骤【采样】【量化】和【扫描】 19.在RGB彩色空间的原点上,三个基色均没有【亮度】,即原点为【黑色】,三基色都达到最高亮度时则表现为【白色】(色调,饱和度和亮度在图像上的具体表现是什么) 20.灰度直方图的横坐标是【灰度级】,纵坐标是【该灰度级出现的频率】 21.数字图像是【图像】的数字表示,【像素】是其最小的单位 22.【灰度图像】是指每个像素的信息由一个量化的灰度级来描述的图像,没有彩色信息 23.【彩色图像】是指每个像素的信息由RGB三原色构成的图像,其中RGB是由不同的灰度级来描述 24.【直方图均衡化】方法的基本思想是对图像中像素个数多灰度级进行【展宽】,对像素个数少的灰度级进行【缩减】,从而达到清晰图像的目的 25.图像锐化的目的是加强图像中景物的【细节边缘和轮廓】 26.因为图像分割的结果图像是二值图像,所以通常又称图像分割为图像的【二值化处理】 27.【腐蚀】是一种消除连通域的边界点,使边界向内收缩的处理 28.【膨胀】是将目标区域的背景点合并到该目标物中,使目标物边界向外部扩张的处理 29.对于【椒盐噪声】,中值滤波的效果比均值滤波效果好 30.图像增强按增强处理所在空间不同分为【空域】和【频域】 31.常用的彩色增强方法有【真彩色增强】【假彩色增强】和【伪彩色增强】三种 32.【灰度直方图可以反映一幅图像各灰度级像元占图形的面积比】 33.【直方图均衡和图像的二值化都是点运算】 34.【边缘检测是将边缘像元标识出来的一种图像分割技术】 二.名词解释 1.数字图像:用一个二维函数f(x,y)表示一幅图像,其中x和y是空间坐标,幅值f是在该空间坐标处的强度或灰度。当x,y和f都是有限的离散值时,我们称该图像是数字图像。 2.数字图像处理:指用计算机处理数字图像,以获得所需的数字图像。 3.图像压缩: 4.无损压缩:可精确无误地从压缩数据中恢复出原始数据。 5.中值滤波:将当前像元的窗口中所有像元灰度由小到大排序,中间值作为当前像元的输出值。 三.简答题 1.图像压缩的基本原理是什么。数字图像的冗余有哪几种表现形式? 答:虽然表示图像需要大量的数据,但图像数据是高度相关的,或者说存在冗余信息。图像压缩就是去掉这些冗余信息而不损

2021高考物理二轮复习计算题精解训练理想气体作业10含解析人教版.doc

理想气体 1.如图是某同学用手持式打气筒对一只篮球打气的情景.已知篮球内部容积为7.5 L ,环境温度为27℃,大气压强为1.0 atm ,打气前球内气压等于外界大气压强,手持式打气筒每打一次气能将0.5 L 、1.0 atm 的空气打入球内, 当球内气压达到1.6 atm 时停止打气(51 atm=1.010a P ?). (1)已知温度为0℃、压强为1 atm 标准状态下气体的摩尔体积为022.4 L/mol V =,求打气前 该篮球内空气的分子数 n (取阿伏伽德罗常数2A 136.010ol m N -=?,计算结果保留两位有效数字); (2)要使篮球内气压达到1.6 atm ,求需打气的次数 N (设打气过程中气体温度不变). 2.如图甲所示,地面上放置有一内壁光滑的圆柱形导热汽缸,汽缸的横截面积 322.510m S -=?。汽缸内部有一质量和厚度均可忽略的活塞,活塞上固定一个力传感器,传感器通过一根细杆与天花板固定好。汽缸内密封有温度027t =℃,压强为0p 的理想气体, 此时力传感器的读数恰好为0。若外界大气的压强0p 不变,当密封气体温度t 升高时力传感 器的读数F 也变化,描绘出F t -图象如图乙所示,求: (1)力传感器的读数为5N 时,密封气体的温度t ; (2)外界大气的压强0p 。 3.如图所示,在固定的汽缸 A 和 B 中分别用活塞封闭了一定质量的理想气体,活塞面积之比A B :1:3S S =,两活塞通过穿过汽缸 B 底部的水平刚性细杆连接(细杆与汽缸底部密封性极好)。平衡时,汽缸A B 、中气体的体积均为0V ,温度均为0300 K,T A =中气体压强A 01.6p p =,

【CN110197471A】一种图像对比度增强方法【专利】

(19)中华人民共和国国家知识产权局 (12)发明专利申请 (10)申请公布号 (43)申请公布日 (21)申请号 201910154634.5 (22)申请日 2019.03.01 (71)申请人 合肥工业大学 地址 230000 安徽省芜湖市屯溪路193号 (72)发明人 郝世杰 汪雷宇 张又明 洪日昌 汪萌 (74)专利代理机构 北京睿智保诚专利代理事务 所(普通合伙) 11732 代理人 杨海明 (51)Int.Cl. G06T 5/40(2006.01) (54)发明名称 一种图像对比度增强方法 (57)摘要 本发明公开一种图像对比度增强方法,所述 增强方法包括:采集待处理的图像,获得原始图 像;将所述原始图像采用色彩处理方法进行色彩 处理,获得色彩处理图像;将所述色彩处理图像 进行数据预处理,获得预处理色彩图像;将所述 原始图像进行预增强处理,获得第一增强图像; 根据所述色彩处理图像、所述第一增强图像和所 述原始图像采用图像增强方法,获得第二增强图 像。本发明提供的图像增强方法能够在像素级别 感知图像的结构,进行非均一的增强,产生对比 度得到增强且兼具自然性的结果。权利要求书1页 说明书2页 附图1页CN 110197471 A 2019.09.03 C N 110197471 A

1.一种图像对比度增强方法,其特征在于,所述增强方法包括: 采集待处理的图像,获得原始图像I; 将所述原始图像采用色彩处理方法进行色彩处理,获得色彩处理图像L;将所述色彩处理图像L进行数据预处理,获得预处理色彩图像; 将所述原始图像I进行预增强处理,获得第一增强图像; 根据所述色彩处理图像L、 所述第一增强图像和所述原始图像I采用图像增强方法,获得第二增强图像。 2.根据权利要求1所述的一种图像对比度增强方法,其特征在于,所述将所述原始图像采用色彩处理方法进行色彩处理,获得色彩处理图像L具体包括: 对所述原始图像做最大化颜色通道技术处理,获得色彩处理图像L。 3.根据权利要求1所述的一种图像对比度增强方法,其特征在于,所述将所述色彩处理图像L进行数据预处理,获得预处理色彩图像具体包括: 对所述色彩处理图像L进行取反和开操作,获得预处理色彩图像1-L。 4.根据权利要求1所述的一种图像对比度增强方法,其特征在于,所述将所述原始图像I进行预增强处理,获得第一增强图像具体包括: 对所述原始图像I采用简化的Retinex模型处理,获得第一增强图像。 5.根据权利要求1所述的一种图像对比度增强方法,其特征在于,所述根据所述色彩处理图像L、所述第一增强图像和所述原始图像I采用图像增强方法,获得第二增强图像具体包括: 第二增强图像。 权 利 要 求 书1/1页 2 CN 110197471 A

三种不同灰度图像增强算法对比

三种不同灰度图像增强算法对比 一、摘要 本文主要是运用直方图均衡化、平滑、锐化三种常见的图像增强算法对图像进行处理,并在此基础上分别用这 3 种算法处理的灰度图像进行比较,比对它们对图像的处理效果, 分析3 种方法在图像增强处理能力的优劣之处。 结果发现,直方图均衡化可以均衡图像的灰度等级, 经过直方图的均衡化,图像的细节更加清楚了,但是由于直方图均衡化没有考虑图像的内容,只是简单的将图像进行直方图均衡,提高图像的对比度,使图像看起来亮度过高,使图像细节受到损失; 图像平滑的目的是减少或消除图像的噪声, 图像平滑可以使图像突兀的地方变得不明显, 但是会使图像模糊,这也是图像平滑后不可避免的后果,只能尽量减轻,尽量的平滑掉图像的噪声又尽量保持图像细节,这也是图像平滑研究的主要问题; 图像锐化使图像的边缘、轮廓变得清晰,并使其细节清晰,常对图像进行微分处理,但是图像的信噪比有所下降。 关键词: 图像增强灰度图直方图平滑锐化 二、三种图像增强算法 图像预处理是相对图像识别、图像理解而言的一种前期处理,主要是指按需要进行适当的变换突出某些有用的信息,去除或削弱无用的信息,在对图像进行分析之前, 通常要对图像质量进行改善,改善的目的就是要使处理后的图像比原始图像更适合特定的应用。影响图像清晰度的因素很多,主要有光照不足、线路传输收到干扰等。 现存的图像增强技术主要分为空间域法和频率域法两类,其中的增强方法主要有直方图的修正、灰度变换、图像平滑、图像锐化、伪彩色和假彩色处理等。下面主要采用直方图均衡化、图像平滑、图像线性锐化对图像进行增强处理, 对比他们的处理效果,分析 3 种方法的在图像增强处理方面的优劣。 1、直方图均衡化 直方图均衡化也称为直方图均匀化,是一种常见的灰度增强算法,是将原图像的直方图经过变换函数修整为均匀直方图,然后按均衡后的直方图修整原图像。 为方便研究,先将直方图归一化,然后图像增强变换函数需要满足2个条件。 假设灰度级为归一化至范围[0,1]内的连续量,设其中任一灰度级别Z归一化为r,变换后图像的任一灰度级Z'归一化为s,显然r,s应当满足:0<=r<=1,0<=s<=1 因此直方图修正就是对下列公式的计算过程:s=T(r)或r=T'(s) 式中T(r)为变换函数,它必须满足下列条件: a在0<=r<=1区间内是单值单调增加函数; b对于0<=r<=1,有T(r)在[0,1]内。 条件a 保证灰度级从黑到白的次序,而条件b确保映射后的像素灰度在允许的范围内,避免整个图像明显变亮或者变暗。 从S 到r的反变换关系为r=T'(s) ;T'(s)对r同样满足上述条件。 灰度变换是对图像上各个像素点的灰度值x 按某个函数T 变换到y ,将图像的灰度级整个范围或其中某一段( A, B)扩展或压缩到( A, B)。直方图均衡化是灰度变换的一个重要应用,是以累计分布函数变换为基础的直方图修正法, 可以产生一幅灰度级分布具有均匀概率密度的图像。一幅图像灰度级r k 出现的概率近似为 其中n 是图像中像素的总和, nk 是灰度级为r k 的像素个数, L 为图像中灰度级总数。若

数字图像的灰度处理简述

数字图像的灰度处理 数字图像处理的目的和意义: 图象处理着重强调的是在图象之间进行的各种变换,对图象进行各种加工以改善图象的视觉效果。在图象的灰度处理中,增强操作、直方图及图象间的变换是实现点操作的增强方式,又被称作灰度变换。本文主要介绍了一些数字图像灰度处理的方法,其中图象取反是实现图象灰度值翻转的最直接的方法;灰度切分可实现强化某一灰度值的目的。对直方图进行均衡化修正,可使图象的灰度间距增大或灰度均匀分布、增大反差,使图象的细节变得清晰。 数字图像处理是20世纪60年代初期所形成的一门涉及多领域的交叉学科。所谓数字图像处理,又称为计算机图像处理,就是指用数字计算机及其它有关的数字硬件技术,对图像施加某种应算和处理,从而达到某种预期的目的。在大多数情况下,计算机采用离散的技术来处理来自连续世界的图像。实际上图像是连续的,计算机只能处理离散的数字图像,所以要要对连续图像经过采样和量化以获得离散的数字图像。 数字图像处理中图像增强的目的是改善图像的视觉效果,针对给定图像的应用场合,有目的地强调图像的整体或局部特性,扩大图像中不同物体特征之间的差别,满足某些特殊分析的需要。其方法是通过一定手段对原图像附加一些信息或变换数据,有选择地突出图像中感兴趣的特征或者抑制图像中某些不需要的特征,使图像与视觉响应特性相匹配。而通过改变图像的灰度以期达到一种很好的视觉效果是图像增强的一种手段。灰度变换的目的是为了改善画质,使图像显示效果更加清晰。 图像的点应算是一种既简单又重要的技术,它能让用户改变图像数据占据的灰度范围。一幅输入图像经过点应算后将产生一幅新的输出图像,由输入像素点的灰度值决定相应的输出像素点的灰度值。图像的点应算可以有效的改变图像的直方图分布,以提高图像的分辨率和图像的均衡。点应算可以按照预定的方式改变一幅图像的灰度直方图。除了灰度级的改变是根据某种特定的灰度变换函数进行之外,点应算可以看作是“从像素到像素”的复制操作。如果输入图像为A(x,y),

理想气体计算题

1.如图所示,一定质量的理想气体从状态A变化到状态B,再由状态B变化到状态C.已知状态A的温度 (i )求气体在状态B的温度; (ii )由状态B变化到状态C的过程中,气体是吸热还是放热?简要说明理由. 2.一圆柱形汽缸,内部截面积为S,其活塞可在汽缸内无摩擦地滑动,汽缸内密封有理想气体,外部大气压 强为P0,当汽缸卧放在水平面上时,活塞距缸底为L o ,如图所示.当汽缸竖直放置开口向上时,活塞距缸4 底为4L0.求活塞的质量 5 3?如图所示是一个右端开口圆筒形汽缸,活塞可以在汽缸内自由滑动?活塞将一定量的理想气体封闭在汽缸 内,此时气体的温度为27 C .若给汽缸加热,使气体温度升高,让气体推动活塞从MN缓慢地移到M N'.已知大气压强p o= 1X 105 Pa,求: ①当活塞到达M N后气体的温度; ②把活塞锁定在M' N'位置上,让气体的温度缓慢地变回到27C,此时气体的压强是多少? .y ;\[「V 4?如图,一定质量的理想气体被不计质量的活塞封闭在可导热的气缸内,活塞距底部的高度为h可沿气缸无摩擦地滑动。取一小盒沙子缓慢地倒在活塞的上表面上,沙子倒完时,活塞下降了h/5。再取相同质量的一小盒沙子缓慢地倒在活塞的上表面上。外界大气的压强和温度始终保持不变,已知大气压为p o,活塞横截面积为S,重力加速度为g,求: (1) 一小盒沙子的质量; (2)沙子再次倒完时活塞距气缸底部的高度。

5?一气缸质量为M=60kg(气缸的厚度忽略不计且透热性良好),开口向上放在水平面上,气缸中有横截面积 为S=100cm的光滑活塞,活塞质量m=10kg.气缸内封闭了一定质量的理想气体,此时气柱长度为4=0.4 m.已 知大气压为p o=1x 105Pa?现用力缓慢向上拉动活塞,若使气缸能离开地面,气缸的高度至少是多少 加速度g=IOm/ s。) ?(取重力 6?如图所示,一导热性能良好、内壁光滑的气缸竖直放置,在距气缸底部 卡环,活塞与气缸底部之间封闭了一定质量的气体.当气体的温度 l=36cm处有一与气缸固定连接的 T o=3OOK、大气压强p o= 1.0 X 105Pa 时,活塞与气缸底部之间的距离l0=30cm,不计活塞的质量和厚度.现对气缸加热,使活塞缓慢上升,求: (1 )刚到卡环处时封闭气体的温度T1 ? (2)气体温度升高到T2=540K时的压强P2 ? 7?如图所示,将导热气缸开口向上放置在水平平台上,活塞质量m=10kg横截面积S=50cm,厚度d=1cm 气缸的内筒深度H=21cm气缸质量M=20kg,大气压强为P0=1X1 05Pa,当温度为T i=300K时,气缸内活塞封闭 的气柱长为L1=10cm=若将气缸缓慢倒过来开口向下放置在平台上, 活塞下方的空气能通过平台上的缺口与大 气相通,不计活塞与气缸间的摩擦,取g= 10m/s 2,求: (1)气缸开口向下放置时,圭寸闭气柱的长度是多少? (2)给气缸缓慢加热,当温度多高时,活塞能刚好接触到平台? 8. 一定质量的理想气体被活塞封闭在竖直放置的圆柱形气缸内,气缸壁导热良好,活塞可沿气缸壁无摩擦地 滑动。开始时气体压强为P,活塞下表面相对于气缸底部的高度为h,外界的温度为To。现取质量为m的沙 子缓慢地倒在活塞的上表面,沙子倒完时,活塞下降了h/4.若此后外界的温度变为T,求重新达到平衡后气 体的体积。已知外界大气的压强始终保持不变,重力加速度大小为g。

理想气体计算题

1.如图所示,一定质量的理想气体从状态 A 变化到 状态 B,再由状态 B 变化到状态 C.已知状态 A 的温度为 300 K. (i)求气体在状态 B 的温度; (ii)由状态 B 变化到状态 C 的过程中,气体就是吸热还就是放热?简要说明理由. 2.一圆柱形汽缸,内部截面积为S,其活塞可在汽缸内无摩擦地滑动,汽缸内密封有 理想气体,外部大气压强为0p ,当汽缸卧放在水平面上时,活塞距缸底为0L ,如图所 示.当汽缸竖直放置开口向上时,活塞距缸底为0L 5 4、求活塞的质量 3.如图所示就是一个右端开口圆筒形汽缸,活塞可以在汽缸内自由滑动.活塞将一定量的理想气体封闭在汽缸内,此时气体的温度为27℃、若给汽缸加热,使气体温度升高,让气体推动活塞从MN 缓慢地移到M ′N ′、已知大气压强p 0=1×105Pa,求: ①当活塞到达M ′N ′后气体的温度; ②把活塞锁定在M ′N ′位置上,让气体的温度缓慢地变回到27℃,此时气体的压强就是多少? 4.如图,一定质量的理想气体被不计质量的活塞封闭在可导热的气缸内,活塞距底部的高度为h ,可沿气缸无摩擦地滑动。取一小盒沙子缓慢地倒在活塞的上表面上,沙子倒完时,活塞下降了h /5。再取相同质量的一小盒沙子缓慢地倒在活塞的上表面上。外界大气的压强与温度始终保持不变,已知大气压为p 0,活塞横截面积为S ,重力加速度为g ,求: (1)一小盒沙子的质量; (2)沙子再次倒完时活塞距气缸底部的高度。 5.一气缸质量为M=60kg(气缸的厚度忽略不计且透热性良好),开口向上放在水 平面上,气缸中有横截面积为S=100cm 2的光滑活塞,活塞质量m=10kg.气缸内封闭了 一定质量的理想气体,此时气柱长度为L 1=0、4 m.已知大气压为p o =1×105Pa.现用力缓慢向上拉动活塞,若使气缸 能离开地面,气缸的高度至少就是多少?(取重力加速度g=l0m /s 2。) 6.如图所示,一导热性能良好、内壁光滑的气缸竖直放置,在距气缸底部l=36cm 处有一与气缸固定连接的卡环,活塞与气缸底部之间封闭了一定质量的气体.当气体 的温度T 0=300K 、大气压强p 0=1、0×105Pa 时,活塞与气缸底部之间的距离l 0=30cm, 不计活塞的质量与厚度.现对气缸加热,使活塞缓慢上升,求: (1)刚到卡环处时封闭气体的温度T 1. (2)气体温度升高到T 2=540K 时的压强p 2. 7.如图所示,将导热气缸开口向上放置在水平平台上,活塞质量m=10kg,横截面积 S=50cm 2 ,厚度d=1cm,气缸的内筒深度H=21cm,气缸质量M=20kg,大气压强为P 0=1×105Pa, 当温度为T 1=300K 时,气缸内活塞封闭的气柱长为L 1=10cm 。若将气缸缓慢倒过来开口向下放置

电子科大图像对比度增强实验报告

电子科技大学通信学院学院标准实验报告 (实验)课程名称图像对比度增强实验 电子科技大学教务处制表

电子科技大学 实验报告 学生姓名:学号:指导教师: 实验地点:实验时间: 一、实验室名称:通信系统实验室 二、实验项目名称:图像对比度增强实验 三、实验学时:16 四、实验原理: 图像增强的目的是针对应用或人们主观需求,对输入图像进行某种处理,使得处理后的图像在特定结构或对比度等方面有明显的改善,其源头可以追溯到1969年。随着应用需求的不断发展,世界各国对此问题展开了广泛的研究。 特定结构或对比度不够清晰,可能来自质量不佳的成像设备、恶劣的大气条件、不恰当图像压缩算法等,其特点是图像中像素灰度集中在一个相对较小的范围,导致后端处理设备的观察者不能有效对图像进行判读。 造成图像对比度不够清晰的原因是多方面,包括电子系统的热噪声、光照过强、光照过弱、目标反射率过低、大雾天气、逆光拍摄、压缩等等。由于其产生原因的多样性,导致图像对比度不够清晰在图像中体现出来的现象也不同,可以分为以下3类:整体偏暗、整体偏亮、分布在亮和暗的两端,并且有可能在空间分布上存在多个区域。 现有的对比度增强技术根据其处理方法理论依据不同可分为:直方图均衡化、基于Retinex理论的图像增强、基于梯度场重建的图像增强;根据其处理范围,又可以分为全局处理与局部处理两大类。本实验将主要论述直方图均衡化和基于梯度场重建的图像增强两种方法,其中直方图均衡化进描述基本原理,其实

现由学生独立完成,而基于梯度场重建的图像增强方法,本实验将重点阐述,并给出参考代码,要求学生在此基础上进行进一步的完善。 直方图均衡化的基本原理就是对图像进行灰度变换。灰度变换有逆反处理、阈值变换、灰度拉伸、灰度切分、灰度级修正、动态范围调整等方法。虽然它们对图像的处理效果不同,但处理过程中都运用了点运算,通常可分为线性变换、分段线性变换、非线性变换。其缺点是需要用户根据不同的图像调整不同的变换函数。灰度变换是最简单的对比度增强技术,它可增大图像动态范围,扩展对比度,使图像清晰、特征明显,是图像增强的重要手段之一。它主要利用点运算来修正像素灰度,由输入像素点的灰度值确定相应输出点的灰度值,是一种基于图像变换的操作。灰度变换不改变图像内的空间关系,灰度级的改变是根据某种特定的灰度变换函数进行。 实验所需基本结构如图1所示。 图1 实验所需基本结构图 本实验把成像设备(即摄像头)采集的一幅图像,传入计算机,由图像增强技术算法实现的编程软件处理后,对图像进行增强,然后实时显示增强后的图像。图像对比度增强技术,不仅要保持图像整体的一致性,还需要对图像的局部区域进行增强处理,使其具有最佳的表现力。因此,本文采用梯度场方法。技术方案特点有: a)梯度域增强避免了亮度不同对增强算子的影响 b)重建图像是基于最小二乘法,与原始的图像在亮度方面不同 c)重建图像在梯度域与原始图像具有强烈的相似性 d)重建图像具有亮度平均值的相对保持性 e)重建图像的边界条件周期延拓(采用DST变换要求) f)所有算子都是直接计算

理想气体状态方程专题训练

理想气体状态方程专题训练 一、封闭气体压强计算 1.在图中,各装置均静止,已知大气压强为P0 ,液体密度为ρ,求被封闭气体的压强p 2.如图所示,一个横截面积为S的圆筒形容器竖直放置.金属圆板A的 上表面是水平的,下表面是倾斜的,下表面与水平面的夹角为θ,圆板 的质量为M.不计圆板与容器内壁之间的摩擦.若大气压强为p0,则求 被圆板封闭在容器中的气体的压强p. 3.如图所示,光滑水平面上放有一质量为M的汽缸,汽缸内放有一质量为m、可在气缸内无摩擦滑动的活塞,活塞面积为S,现用水平恒力F向右推汽缸,最后汽缸和活塞达到相对静止状态,求此时缸内封闭气体的压强P。(已知外界大气压为P0)

二、理想气体状态方程的基础应用 4.一定质量的理想气体由状态A经过状态B变为状态C,其有关数据如p-T图象甲所示.若气体在状态A的温度为-73.15℃,在状态C的体积为0.6m3.求: (1)状态A的热力学温度; (2)说出A至C过程中气体的变化情形,并根据图象提供的信息,计算图中V A的值;(3)在图乙坐标系中,作出由状态A经过状态B变为状态C的V-T图象,并在图线相应位置上标出字母A、B、C.如果需要计算才能确定坐标值,请写出计算过程. 三、单一封闭气体问题 5.一足够长的粗细均匀的玻璃管开口向上竖直放置,管内由15cm长的水银柱 封闭着50cm长的空气柱.若将管口向下竖直放置,空气柱长变为多少cm? (设外界大气压强为75cmHg,环境温度不变) 6.在如图所示的气缸中封闭着温度为400K的空气,一重物用绳索经 滑轮与缸中活塞相连接,重物和活塞均处于平衡状态,这时活塞离 缸底的高度为10cm,如果缸内空气变为300K,问: (1)重物是上升还是下降? (2)这时重物将从原处移动多少厘米?(设活塞与气缸壁间无摩擦)

热力学基础计算题

《热力学基础》计算题 1. 温度为25℃、压强为1 atm 的1 mol 刚性双原子分子理想气体,经等温过程体积膨胀 至原来的3倍. (普适气体常量R =8.31 1 --??K mol J 1,ln 3=1.0986) (1) 计算这个过程中气体对外所作的功. (2) 假若气体经绝热过程体积膨胀为原来的3倍,那么气体对外作的功又是多少? 解:(1) 等温过程气体对外作功为 ??=== 0000333ln d d V V V V RT V V RT V p W 2分 =8.31×298×1.0986 J = 2.72×103 J 2分 (2) 绝热过程气体对外作功为 V V V p V p W V V V V d d 0 0003003??-== γγ RT V p 1 311131001--=--=--γγγ γ 2分 =2.20×103 J 2分 2.一定量的单原子分子理想气体,从初态A 出发,沿图示直线过程变到另一状态B ,又经过等容、 等压两过程回到状态A . (1) 求A →B ,B →C ,C →A 各过程中系统对外所作的功W ,内能的增量?E 以及所吸收的热量Q . (2) 整个循环过程中系统对外所作的总功以及从外界吸收的总热量(过程吸热的代数和). 解:(1) A →B : ))((211A B A B V V p p W -+==200 J . ΔE 1=ν C V (T B -T A )=3(p B V B -p A V A ) /2=750 J Q =W 1+ΔE 1=950 J . 3分 B → C : W 2 =0 ΔE 2 =ν C V (T C -T B )=3( p C V C -p B V B ) /2 =-600 J . Q 2 =W 2+ΔE 2=-600 J . 2分 C →A : W 3 = p A (V A -V C )=-100 J . 150)(2 3)(3-=-=-=?C C A A C A V V p V p T T C E ν J . Q 3 =W 3+ΔE 3=-250 J 3分 (2) W = W 1 +W 2 +W 3=100 J . Q = Q 1 +Q 2 +Q 3 =100 J 2分 3) 5

图像增强方法

图像增强所包含的主要内容如下图。 1.灰度变换 灰度变换可调整图像的动态范围或图像对比度,是图像增强的重要手段之一。(1)线性变换 令图像f(i,j)的灰度范围为[a,b],线性变换后图像g(i,j)的范围为[a′,b′],如下图 g(i,j)与f(i,j)之间的关系式为: 在曝光不足或过度的情况下,图像灰度可能会局限在一个很小的范围内。这时在显示器上看到的将是一个模糊不清、似乎没有灰度层次的图像。采用线性变换对图像每一个像素灰度作线性拉伸,可有效地改善图像视觉效果。

(2)分段线性变换 为了突出感兴趣目标所在的灰度区间,相对抑制那些不感兴趣的灰度区间,可采用分段线性变换。如下图所示。 设原图像在[0,M f],感兴趣目标所在灰度范围在[a,b],欲使其灰度范围拉伸到[c,d],则对应的分段线性变换表达式为 通过调整折线拐点的位置及控制分段直线的斜率,可对任一灰度区间进行拉伸或压缩。

(3)非线性灰度变换 当用某些非线性函数如对数函数、指数函数等,作为映射函数时,可实现图像灰度的非线性变换。 ①对数变换 对数变换的一般表达式为 这里a,b,c是为了调整曲线的位置和形状而引入的参数。当希望对图像的低灰度区较大的拉伸而对高灰度区压缩时,可采用这种变换,它能使图像灰度分布与人的视觉特性相匹配。 ②指数变换 指数变换的一般表达式为 这里参数a,b,c用来调整曲线的位置和形状。这种变换能对图像的高灰度区给予较大的拉伸。

2.直方图修整法 灰度直方图反映了数字图像中每一灰度级与其出现频率间的关系,它能描述该图 像的概貌。通过修改直方图的方法增强图像是一种实用而有效的处理技术。直方图修整法包括直方图均衡化及直方图规定化两类。(1)直方图均衡化直方图均衡化是将原图像通过某种变换,得到一幅灰度直方图为均匀分布的新图像的方法。下面先讨论连续变化图像的均衡化问题,然后推广到离散的数字图像上。为讨论方便起见,设r和s分别表示归一化了的原图像灰度和经直方图修正后的图 像灰度。即。在[0,1]区间内的任一个r值,都可产生一个s值,且 。 T(r)作为变换函数,满足下列条件: ①在0≤r≤1内为单调递增函数,保证灰度级从黑到白的次序不变; ②在0≤r≤1内,有0≤T(r)≤1,确保映射后的像素灰度在允许的范围内。 反变换关系为,T-1(s)对s同样满足上述两个条件。由概率论理论可知,如果已知随机变量r的概率密度为pr(r),而随机变量s是r的函数,则s的概率密度ps(s)可以由pr(r)求出。假定随机变量s的分布函数用Fs(s) 表示,根据分布函数定义 利用密度函数是分布函数的导数的关系,等式两边对s求导,有: 可见,输出图像的概率密度函数可以通过变换函数T(r)可以控制图像灰度级的概率密度函数,从而改善图像的灰度层次,这就是直方图修改技术的基础。

数字图像处理习题

一、判断题(10分)(正确√,错误×) 1.图像处理就是对图像信息进行加工处理,以满足人的视觉心理和实际应用的要求(√) 2.在MA TLAB中,uint8是无符号8位整数(√) 3.在MA TLAB中,uint16是无符号16位整数(√) 4.图像的点运算与代数运算不相同(√) 5.点运算也叫灰度级变换(√) 6.线性点运算可以改变数字图像的对比度(√) 7.图像的几何变换也叫图像的点运算(×) 8.图像的平滑操作实际上是邻域操作(√) 9.傅立叶变换后的矩阵处在频域上(√) 10.傅立叶变换后的矩阵处在空域上(×) 11.傅立叶变换,人们可以在空域和频域中同时思考问题(√) 12.像素深度是指存储每个像素所用的位数(√) 13.图像经过变换后,图像的大部分能量都集中在中、高频段(×) 14.图像经过变换后,图像的大部分能量都集中在低频段(√) 15.直方图均衡化也是一种非线性点运算(√) 16.仿射变换是空间变换(√) 17.空间变换是频域变换(×) 18.边缘检测是将边缘像元标识出来的一种图像分割技术(√) 19.灰度直方图能反映一幅图像各灰度级像元占图像的面积比(√) 20.直方图均衡是一种点运算,图像的二值化则是一种局部运算(×) 21.双边滤波法可用于边缘增强(×) 22.均值平滑滤波器可用于锐化图像边缘(×) 23.拉普拉斯算子可用于图像的平滑处理(×) 24.高频加强滤波器可以有效增强图像边缘和灰度平滑区的对比度(√) 25.应用傅立叶变换的可分离性可以将图像的二维变换分解为行和列方向的一维变换(√) 26.图像分割可以依据图像的灰度、颜色、纹理等特性来进行(√) 27.图像增强有空域和变换域两类(√) 28.加大、减小对比度分别会使图像发生亮处更亮,暗处更暗的直观变化(√) 29.加大、减小亮度分别会使图像发生亮处更亮,暗处更暗的直观变化(×) 30.二值图像就是只有黑白两个灰度级(√) 31.一般来说,图像采样间距越大,图像数据量越大,质量越好;反之亦然(×) 32.用Matlab开辟一个图像窗口的命令是imshow(×) 33.图像尺寸为400*300是指图像的宽为400毫米,高为300毫米(×) 34.一般而言,对于椒盐噪声,均值滤波的效果好于中值滤波(×) 35.与高斯低通滤波器相比,理想低通滤波低通滤波器在图像处理过程中更容易出现振铃 (rings)(√)

理想气体计算专题

理想气体计算专题

1、如图所示,竖直放置的汽缸,活塞横截面积为s=o.oim, 可在汽缸内无摩擦滑动。汽缸侧壁有一个小孔与装有水银 的u形玻璃管相通,汽缸内封闭了一段高为80 cm的气柱(U形管内的气丁^^〒* 体体积不计)。此时缸内气体温度为赵“pl 7C,U形管内水银面高度差h i=5cm 亠 已知大气压强p o=1.O x 105Pa,水银的 密度p =13.6 x 103kg/m3,重力加速度g取10m/s2。 ①求活塞的质量m。 ②若对汽缸缓慢加热的同时,在活塞上缓慢添加沙粒,可保持活塞的高度不变。当缸内气体温度升高到37C时, 求U 形管内水银面的高度差为多少? 2、如图所示,一上端开口的圆筒形导热汽缸竖直静置于地面,汽缸由粗、细不同的两部分构成,粗筒的横截面积是细筒横截面积S(cm i)的2倍,且细筒足够长。粗筒中一个质量和厚度都不计的活塞将一定量的理想气体封闭在粗筒内,活塞恰好在两筒连接处且与上壁无作用,此时活塞相对于汽缸底部的高度h=12cm,大气压强p°=75cmHg现把体积为17S(cm3)的水银缓缓地从上端倒在活塞上方,在整个过程中气体温度保持不变,不计活塞与汽缸壁间的摩擦。求活

塞静止时下降的距离x

3、如图所示,有一圆柱形汽缸,上部有一固定挡板,汽缸 内壁的高度是2L, 一个很薄且质量不 计的活塞封闭一定质量的理想气体,开始时活塞处在离底部L高处,外界大气压为1.0 x 105Pa,温 1L 度为27C,现对气体加热,求:①当加热到 127°C时活塞离底部的高度 ②当加热到427C时,气体的压强 4、(2015重庆理综10)北方某地的冬天室外气温很低,吹出的肥皂泡会很快冻结.若刚吹出时肥皂泡内气体温度为 T i,压强为p i,肥皂泡冻结后泡内气体温度降为T2. 整个过程中泡内气体视为理想气体,不计体积和质量变化,大气压强为P o.求冻结后肥皂膜内外气体的压强差. 5、(2015山东理综37)扣在水平桌面上的热杯盖有时会

图像对比度增强实验

电子科技大学通信学院 《图像对比度增强实验指导书》 2011年6月

图像对比度增强实验 一、实验目的 本实验是针对拟开设的《图像处理》课程而开发的综合性实验。该实验与概率统计、高等数学、信号处理等课程都有一定程度的联系。通过本实验,促使学生利用上述课程相关知识,更好地掌握图像增强的基本方法和原理。要求学生达到:掌握经典的数字图像空域增强算法的实现方法;了解实验所用的图像处理算法的运行效果;学会分析与比较各种方法的差异。 二、实验内容与要求 1.2学时:掌握图像对比度增强原理; 2.2学时:掌握图像变换原理; 3.2学时:给定输入图片,在MATLAB上实现线性变换增强和直方图增强 仿真; 4.8学时:构建图像采集系统,在已有的采集软件平台上将仿真算法用C 语言实现; 5.2学时:测试实际输入图片增强效果。 三、实验开设方式 本实验开设方式为两人一组实验,实验授课时间2学时,上机14学时。四、实验器材 硬件环境: 计算机一台; USB摄像头一个; 三脚架一个; 软件环境: Winxp操作系统; VC6.0开发环境;Open CV1.0,gsl-1.8 五、实验原理 图像增强的目的是针对应用或人们主观需求,对输入图像进行某种处理,使

得处理后的图像在特定结构或对比度等方面有明显的改善,其源头可以追溯到1969年。随着应用需求的不断发展,世界各国对此问题展开了广泛的研究。 特定结构或对比度不够清晰,可能来自质量不佳的成像设备、恶劣的大气条件、不恰当图像压缩算法等,其特点是图像中像素灰度集中在一个相对较小的范围,导致后端处理设备的观察者不能有效对图像进行判读。 造成图像对比度不够清晰的原因是多方面,包括电子系统的热噪声、光照过强、光照过弱、目标反射率过低、大雾天气、逆光拍摄、压缩等等。由于其产生原因的多样性,导致图像对比度不够清晰在图像中体现出来的现象也不同,可以分为以下3类:整体偏暗、整体偏亮、分布在亮和暗的两端,并且有可能在空间分布上存在多个区域。 现有的对比度增强技术根据其处理方法理论依据不同可分为:直方图均衡化、基于Retinex理论的图像增强、基于梯度场重建的图像增强;根据其处理范围,又可以分为全局处理与局部处理两大类。本试验将主要论述直方图均衡化和基于梯度场重建的图像增强两种方法,其中直方图均衡化仅描述基本原理,其实现由学生独立完成,而基于梯度场重建的图像增强方法,本实验将重点阐述,并给出参考代码,要求学生在此基础上进行进一步的完善。 直方图均衡化的基本原理就是对图像进行灰度变换。灰度变换有逆反处理、阈值变换、灰度拉伸、灰度切分、灰度级修正、动态范围调整等方法。虽然它们对图像的处理效果不同,但处理过程中都运用了点运算,通常可分为线性变换、分段线性变换、非线性变换。其缺点是需要用户根据不同的图像调整不同的变换函数。灰度变换是最简单的对比度增强技术,它可增大图像动态范围,扩展对比度,使图像清晰、特征明显,是图像增强的重要手段之一。它主要利用点运算来修正像素灰度,由输入像素点的灰度值确定相应输出点的灰度值,是一种基于图像变换的操作。灰度变换不改变图像内的空间关系,灰度级的改变是根据某种特定的灰度变换函数进行。 实验所需基本结构如图1所示。

热力学基础计算题答案分解

《热力学基础》计算题答案全 1.温度为25℃、压强为1 atm 的1 mol 刚性双原子分子理想气体,经等温过程体积膨胀至原来的3倍.(普适气体常量R =8.31 1 --??K mol J 1 ,ln3=1.0986) (1) 计算这个过程中气体对外所作的功. (2) 假若气体经绝热过程体积膨胀为原来的3倍,那么气体对外作的功又是多少? 解:(1) 等温过程气体对外作功为 ? ?== = 333ln d d V V V V RT V V RT V p W 2分 =8.31×298×1.0986 J =2.72×103 J 2分 (2) 绝热过程气体对外作功为 V V V p V p W V V V V d d 0 300 3??-== γ γ RT V p 1 311131001--=--=--γγγγ 2分 =2.20×103 J 2分 2.一定量的单原子分子理想气体,从初态A 出发, 沿图示直线过程变到另一状态B ,又经过等容、等压两过程回到状态A . (1) 求A →B ,B →C ,C →A 各过程中系统对外所作的功W ,内能的增量?E 以及所吸收的热 量Q . (2) 整个循环过程中系统对外所作的总功以及从外界吸收的总热量(过程吸热的代数和). 解:(1) A →B :))((2 1 1A B A B V V p p W -+==200 J . ΔE 1=ν C V (T B -T A )=3(p B V B -p A V A ) /2=750 J Q =W 1+ΔE 1=950 J . 3分 B → C :W 2 =0 ΔE 2 =ν C V (T C -T B )=3( p C V C -p B V B ) /2 =-600 J . Q 2 =W 2+ΔE 2=-600 J . 2分 C →A :W 3 = p A (V A -V C )=-100 J . 150)(2 3 )(3-=-= -=?C C A A C A V V p V p T T C E ν J . Q 3 =W 3+ΔE 3=-250 J 3分 (2) W = W 1+W 2+W 3=100 J . Q = Q 1+Q 2+Q 3 =100 J 2分 1 2 3 1 2 O V (10-3 m 3) 5 A B C