What is Dempster-Shafer's model

D-S证据理论相关内

D-S证据理论

• D-S证据理论是关于证据和可能性推理的理 论.它主要处理证据加权和证据支持度问题, 并且利用可能性推理来实现证据的组合.从 数学角度来讲,证据理论是概率论的一种推 广.对应于概率论中的分布函数和概率密度 分函数,D-S证据理论中定义了信任函数和基 本概率分配.

D-S证据理论中的相关概念

D-S证据理论

信任函数满据理论

基础函数m的计算公式

基于D-S证据理论知识融合方法 应用于企业失败预警的实现流程

D-S证据理论相关内容整理

信息熵

• Shannon 借鉴了热力学的概念,把信息中排 除了冗余后的平均信息量称为“信息熵”, 并给出了计算信息熵的数学表达式。 • 香农用信息熵的概念来描述信源的不确定 度。

信息熵

• 所谓信息熵,是一个数学上颇为抽象的概 念,在这里不妨把信息熵理解成某种特定 信息的出现概率。而信息熵和热力学熵是 紧密相关的。根据Charles H. Bennett对 Maxwell's Demon的重新解释,对信息的销 毁是一个不可逆过程,所以销毁信息是符 合热力学第二定律的。而产生信息,则是 为系统引入负(热力学)熵的过程。所以 信息熵的符号与热力学熵应该是相反的。

zeta评分模型概述zeta信用风险模型zetacreditriskmodel是继z模型后的第二代信用评分模型变量由原始模型的五个增加到了7个适应范围更宽对不良借款人的辨认精度也大大提logistic回归又称logistic回归分析是一种广义的线性回归分析模型常用于数据挖掘疾病自动诊断经济预测等领域

信息熵

• 一般而言,当一种信息出现概率更高的时 候,表明它被传播得更广泛,或者说,被 引用的程度更高。我们可以认为,从信息 传播的角度来看,信息熵可以表示信息的 价值。

D-S证据理论改进相关综述

D-S证据理论改进相关综述发布时间:2022-09-08T09:02:08.884Z 来源:《科技新时代》2022年2月4期作者:杨亚琨,[导读] 在目标识别领域的数据融合技术当中,D-S证据理论被广泛应用,主要在于D-S证据理论可杨亚琨,单位:湖南农业大学-信息与智能科学技术学院摘要:在目标识别领域的数据融合技术当中,D-S证据理论被广泛应用,主要在于D-S证据理论可以有效的处理不确定信息。

可有效处理复杂环境下引起的不确定问题,使其处理不确定信息时更加的高效。

其缺点是在高冲突的证据发生时,得不到有效结果。

本研究为探寻一种能够优化证据理论的方法,使其达到高冲突证据环境中,还能得到不偏离现实的有效融合结果的目的,研究并整理了大量相关文献,研究过程中发现有学者针对此方向有过探究,但效果不甚理想。

基于此,本文经查阅大量国内外相关文献,为探寻一种解决高冲突证据问题的方法后分析和整理成为本篇综述。

关键词:D-S证据理论;不确定信息;高冲突证据;优化1.引言1967年,证据理论首次问世,提出人是Dempster。

同年,Shafer通过研究进一步完善并确立了证据理论概念。

因此证据理论又被命名为D-S(Dempster-Shafer)证据理论,以此纪念两位伟大的研究先驱。

D-S证据理论由于对不确定信息的多元化高效处理,能在目标识别领域发挥出巨大作用。

由于D-S证据理论无需目标先验,也无需条件概率密度,在建模上比贝叶斯概率论具备更优越的有效性与灵活性。

D-S证据理论对于“不确定性”的表达通过对由多个对象组成的集合子集来进行基本概率分配函数的分配,而不是单个对象,并对证据主体进行合并形成新的证据。

Dempster组合规则的决策是通过多传感器信息的综合而得,拥有准确、有效的特征[3]。

设多传感器系统的框架为Θ={A1,A2,...,AM},生成两个独立的证据定义,设对应的mass函数为m1和m2,则Dempster组合规则为交换律和结合律在Dempster组合规则中发挥的作用是在不受揆情度理顺序的影响下提高证据融合的便利性。

基于DS证据理论的多源网络安全数据融合模型

现代电子技术Modern Electronics Technique2024年4月1日第47卷第7期Apr. 2024Vol. 47 No. 70 引 言市场监管领域中业务平台每天经过的流量大、涉及的域名多,在网络安全的防护过程中日志系统和警报系统每天都会产生大量的数据,难以分析和预处理。

同时,当今网络活动相当复杂,无论是单个入侵检测系统工作,还是多个入侵检测系统配合都容易出现误报、漏报和重复报警的问题,对于市场监管系统复杂的网络情况,难以快速准确地识别网络安全风险。

为减轻市场监管领域网络安全防控压力,本文提出一种基于异构日志和警报源的安全数据融合算法,利用DS (Dempster⁃Shafer )证据理论对攻击数据进行关联和融合,快速获取系统最关键的安全态势信息,辅助市场监管网络安全态势决策。

1 相关研究1.1 网络安全态势预测由于目前的网络环境复杂,网络安全形势非常严峻,并随着各个企业与部门对网络安全的关注程度不断基于DS 证据理论的多源网络安全数据融合模型黄智勇1,2, 林仁明2, 刘 宏2, 朱举异1, 李嘉坤1(1.电子科技大学 信息与软件工程学院, 四川 成都 610054;2.四川省市场监督管理局 信息中心, 四川 成都 610017)摘 要: 网络安全态势感知涉及大量的多源数据,其信息抽取难度高,是当前急需解决的问题。

文中结合现有的网络安全实践,针对流量传感器产生的数据,研究了基于DS 证据理论的多源网络安全数据融合方法。

该方法通过设计有效的融合模型,降低数据冗余性,实现关联性分析,并从时间、空间和事件等维度分析网络安全事件之间的关联性,形成关联后的融合数据,提高网络安全态势数据的有效性。

提出的融合模型不仅有效提取了关键信息,增强了网络安全态势数据的有效性,为网络安全监管提供了有力支持,而且在网络事件可能存在误报或漏报的情况下依然能够保持较高的有效性,具有重大的实际应用价值和推广意义。

动力定位系统发展状况及研究方法

四、结论与建议

3、加强人才培养和队伍建设。通过加强人才培养和引进高素质人才,建立专 业化的研发和运维团队,为动力定位系统的可持续发展提供有力保障。

四、结论与建议

4、拓展应用领域和市场。积极探索动力定位系统在其他领域的应用,如水上 运动、环保工程等,拓展新的市场和应用领域。

参考内容

内容摘要

随着全球定位系统(GPS)的不断发展,船舶动力定位系统(Dynamic Positioning System,DPS)已经成为海洋工程领域中不可或缺的一部分。然而, 船舶在复杂海况下易受风、浪、流等多种因素影响,使船舶位置和姿态难以保持。 为了解决这个问题,多传感器信息融合技术被引入到船舶动力定位系统中,以提 高船舶定位和姿态控制的精度。

2、基于神经网络的信息融合方 法

2、基于神经网络的信息融合方法

神经网络是一种模拟人脑神经元结构的计算模型,具有强大的非线性映射能 力和自学习能力。在船舶动力定位系统中,神经网络可以用于实现对船舶位置、 姿态等参数的估计和预测。常用的神经网络包括多层感知器(MLP)、递归神经 网络(RNN)和卷积神经网络(CNN)等。

二、动力定位系统的发展过程

1、初期发展

1、初期发展

动力定位系统的初期发展始于20世纪60年代,当时该技术主要应用于海洋石 油钻井平台。随着技术的不断发展,动力定位系统的应用范围也逐渐扩大,包括 海洋工程、海洋科学、水下考古等多个领域。

2、技术更新换代

2、技术更新换代

随着技术的不断进步,动力定位系统的性能得到了大幅提升。从最初的机械 式稳定平台到现在的计算机控制的动力定位系统,其技术更新换代迅速。近年来, 随着人工智能、物联网等技术的不断发展,动力定位系统的智能化、自动化程度 也越来越高。

dempster合成规则

dempster合成规则Dempster合成规则,又称Dempster-Shafer合成规则,是用于将不同证据组合在一起的一种算法,适用于在不确定性信息下进行推断和决策。

它是由Dempster和Shafer于1960年代首次提出的,目的是在证据不全或不一致的情况下进行推理。

下面将分步骤阐述Dempster合成规则的具体过程:1. 确定初始置信度。

在Dempster合成规则中,每个证据都对应一个置信度函数,表示该证据的可信度。

而在进行组合前,需要为每个证据确定一个初始的置信度。

2. 计算证据间的冲突。

每个证据都可能对同一假设给出不同的置信度函数,当他们之间存在矛盾时,就会产生冲突。

在计算合成置信度时,需要考虑这些冲突的影响。

3. 计算组合置信度。

计算组合置信度时,需要根据证据的置信度函数和证据间的冲突,计算出每个假设的置信度,然后将这些结果进行归一化,得到最终的组合置信度。

具体地,Dempster合成规则如下:假设有n个证据,每个证据的可信度函数为Bel_i,定义如下:Bel_i(A)表示证据i对A的置信度;Bel_i(∅)表示证据i对假设的不确定度。

根据证据的可信度函数,可以计算出每个假设的置信度函数,表示为Bel(A),即:Bel(A) = ∑S∈Θ =A b(S)其中,Θ = {S1, S2, ..., S2^n-1},表示证据的所有不交子集,b(S)表示对应子集的置信度,即b(S) = ∏ Bel_i(A∩S) / Bel_i(∅)而假设的不确定度函数可以表示如下:Bel(∅) = 0Bel(A) = 1 - Bel(∅)最后,归一化得到组合置信度函数:P(A) = Bel(A) / ∑B∈H Bel(B)其中,H为所有可能的假设集。

综上所述,Dempster合成规则能够有效地将不同证据的置信度进行组合,从而更好地进行推理和决策。

然而,在应用过程中,需要注意冲突的存在,并对不确定度进行处理,才能得到准确的结果。

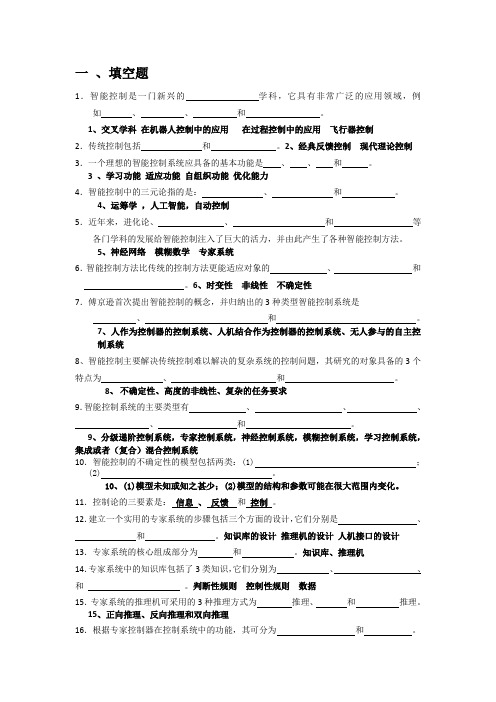

智能控制技术复习题课后答案讲解

(2)。

10、(1)模型未知或知之甚少;(2)模型的结构和参数可能在很大范围内变化。

立一个实用的专家系统的步骤包括三个方面的设计,它们分别是、

和。知识库的设计推理机的设计人机接口的设计

13.专家系统的核心组成部分为和。知识库、推理机

一、填空题

1.智能控制是一门新兴的学科,它具有非常广泛的应用领域,例如、、和。

1、交叉学科在机器人控制中的应用在过程控制中的应用飞行器控制

2.传统控制包括和。2、经典反馈控制现代理论控制

3.一个理想的智能控制系统应具备的基本功能是、、和。

3、学习功能适应功能自组织功能优化能力

4.智能控制中的三元论指的是:、和。

•(6)具有获取知识的能力;

•(7)知识与推理机构相互独立。专家系统一般把推理机构与知识分开,使其独立,使系统具有良好的可扩充性和维护性。

2、简述专家系统设计的基本结构。

答:基本知识描述---系统体系结构---工具选择----知识表示方法----推理方式----对话模型.P20

4、什么是专家控制系统?专家控制系统分为哪几类?

46、二进制编码

47.遗传算法的3种基本遗传算子、和。

47、比例选择算子单点交叉算子变异算子

48.遗传算法中,适配度大的个体有被复制到下一代。更多机会

49.遗传算法中常用的3种遗传算子(基本操作)为、、和。

49、复制、交叉和变异

第一章

1

答:(1)在无人干预的情况下能自主地驱动智能机器实现控制目标的自动控制技术。

(3)神经控制系统(1分)

神经网络具有某些智能和仿人控制功能。学习算法是神经网络的主要特征。

(4)遗传算法(2分)

基于D-S证据理论的机载数字通信设备电磁环境适应性评估

基于D-S证据理论的机载数字通信设备电磁环境适应性评估刘丹;魏嘉利【摘要】本文采用D-S证据理论方法研究机载数字通信系统电磁环境适应性量化评估问题,并以某型直升机上的航管应答机为研究对象,对评估方法进行了验证,消除了以往评估中采用专家打分法等人为方法对评估对象进行评判时带来的主观因素影响,对系统电磁环境适应性的量化评估提供可靠依据.【期刊名称】《航空科学技术》【年(卷),期】2018(029)001【总页数】6页(P26-31)【关键词】航空电子;数字通信;电磁环境;证据理论;评估【作者】刘丹;魏嘉利【作者单位】中国直升机设计研究所, 江西景德镇 333000;北京邮电大学科学技术研究院, 北京 100876【正文语种】中文【中图分类】V243;O361.7现代战争已经成为陆、海、空、天、电磁“五维一体”的联合作战,任何军事行动都处在一定的电磁环境中,要保障军用飞机的电磁兼容性,除了需要保证设备、分系统的电磁兼容性外,更要保证系统在预期工作环境下的性能,即保证系统的电磁环境适应性[1]。

因此,量化评估系统的电磁环境适应性显得尤为重要。

现有对于系统电磁环境适应性的评估方法存在不确定性,主要体现在:现有的系统电磁环境适应评估或是以电磁环境为评估对象[2~4],或是以系统平台为评估对象[5~8],没有考虑构成系统的最根本因素——设备的电磁环境适应能力;在评估工作中,多采用专家打分法等人为的方法对电磁环境分级或对系统工作效能进行评估[9,10],包含较强主观因素。

综合以上两点,致使在对系统进行电磁环境适应性评估时,评估标准不一致,评估结果差异大,被评估对象的电磁环境适应性无法有效体现。

国外对于电磁环境的研究主要集中在对战场电磁环境的解算、模拟和试验方法的研究,没有涉及电磁环境复杂度评估方面的工作[11~14]。

因此,如何对机载设备的电磁环境适应性进行客观、有效地评估显得尤为重要。

1 机载数字通信设备工作效能判定目前,有多种评估方法可以用来评估通信设备的电磁环境适应性,包括时域覆盖率、频率覆盖率、误码率、压制系数和通信距离等[15]。

某地铁站洞口结构施工安全风险评价与管控研究

某地铁站洞口结构施工安全风险评价与管控研究随着城市规模的不断扩张,地铁建设在当代城市化进程中越来越普遍。

地铁站作为地铁线路的主要节点,其建设安全直接关乎地铁的安全运营。

在地铁站建设中,洞口结构施工是一个至关重要的过程。

为了确保洞口结构施工期间的安全,需要进行安全风险评价和管控。

本文就某地铁站洞口结构施工安全风险评价与管控研究进行探讨。

一、施工过程的风险识别在地铁站的洞口结构施工过程中,需要进行风险识别。

首先应该考虑的是工人身体健康和生命安全。

此外,还需要关注工程质量,确保洞口结构稳定,并按照规定的标准建设。

在识别过程中,应该分析有哪些隐患,哪些活动或操作可能对施工工人和工程造成危险。

针对这些问题,需要对施工过程中的各个节点进行分析,确定每个节点可能存在的风险。

这些风险包括但不限于:施工设备设施出现故障,人员安全意识不足,施工过程中出现环境污染等。

同时还需要分析风险的概率和影响程度,将风险进行分类和排序,选择重要的风险进行控制。

二、风险评价与管控方法1. 石化法先对各种可能导致事故发生的重要因素进行概率评价,然后分类判断风险的可能程度,并评价事件的误差。

然后使用决策树法将风险和误差的各项要素联系起来,得到风险数值。

石化法最重要的优点是其对误差的评价非常准确,且易于操作。

2. 层次分析法层次分析法通过对不同风险因素的概率进行层次分析和比较,得到每个层次的权重系数。

然后通过逐层加权对不同层次风险因素的概率进行综合评价并确定风险等级。

3. 概率论方法概率论方法在选取安全指标以及对安全风险进行编制的时候,融入了概率分布得的相关知识,根据数据性,特别是样本数据形式进行数学分析,采取取决定系数、Dempster-Shafer理论、法通量距离等方法进行安全风险的量化评价。

通过上述评价方法,可以确定施工过程的风险等级,这些等级反映了风险发生的可能性与严重性。

同时,也可以推断出识别、评价和控制中主要采取哪些措施,从而实现对风险的管控。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 The following text presents research results of the Belgian National incentive-program for fundamental

research in artificial intelligence initiated by the Belgian State, Prime Minister's Office, Science Policy Programming. Scientific responsibility is assumed by its author. A preliminary and much shorter version appeared in Smets (1990). 2 By model, we simply mean a mathematical representation (idealization) of some process, the subjective, personal beliefs here. It should not be confused with the concept of model encountered in logic.

someone's degrees of belief. But there are so many interpretations of Dempster-Shafer's theory in the literature that it seems useful to present the various contenders in order to clarify their respective meanings and domains of applicability. Beliefs results from uncertainty and the interpretations we present correspond to different forms of uncertainty. The uncertainty encountered here concerns the one usually quantified by probability functions. We do not tackle the problem of vagueness and ambiguity studied in fuzzy sets theory and possibility theory. Here, the uncertainty sometimes results from a random process (the objective probability case), it sometimes results only from the lack of information that induces some 'belief' (instead of some 'knowledge'). The domain of application of the various models we study here is the same as the one studied by the Bayesian, but in some cases like the transferable belief model we propose solutions different from those defended by the Bayesians. We will consider successively the classical probability model, the upper and lower probabilities (ULP) model, Dempster's model, the transferable belief model (TBM), the evidentiary value model (EVM), the provability / necessity model. Each model corresponds to a different form of uncertainty or to the introduction of some particular extra assumptions. None of these models receive the qualification of 'Dempster-Shafer' and I do not think any model deserves it. This qualification has an historical origin (Gordon and Shortliffe 1984) but is misleading. Some people qualify any model that uses belief functions as Dempster-Shafer. It might be acceptable provided they did not blindly accept the applicability of both Dempster's rule of conditioning and combination. Such uncritical - and in fact often inappropriate - use of these two rules explains most of the errors encountered in the so-called Dempster-Shafer literature (Pearl 1990). Both Dempster and Shafer introduced models but I do not think they would recognise their model as a 'Dempster-Shafer' model. Dempster's seminal work was not orientated toward the modelization of someone's beliefs. The idea of Shafer was to use the mathematics introduced by Dempster in order to modelize someone's belief (Shafer 1976a). We share this idea, but consider that Shafer did not justify his model in his book, and later justifications were too much based on random sets, one-to-many mappings and upper and lower probabilities - all approaches open to criticism, as shown in this paper. So we introduced the concept of the transferable belief model (TBM) in order to justify the use of belief functions (including Dempster's rule of conditioning and Dempster's rule of combination) to modelize someone's belief (Smets 1988). This papers focuses more on a presentation of the TBM and a criticism of most of the justifications provided in the literature. The TBM was in fact developed to meet these criticisms. Justifications of the use of belief functions is in Smets and Kennes (1990). Justification of Dempster's rule of conditioning is in Smets (1991a). Justification of Dempster's rule of combination is in Smets (1990a), Klawonn and Schwecke (1990).

What is Dempster-Shafer's model?

Philippe SMETS1 IRIDIA, Université Libre de Bruxelles 50 av. F. Roosevelt, CP194/6, 1050 Brussels, Belgium.

Abstract : Several mathematical models have been proposed for the modelling of someone's degrees of belief. The oldest is the Bayesian model that uses probability functions. The upper and lower probabilities (ULP) model, Dempster's model, the evidentiary value model (EVM) and the probability of modal propositions somehow generalize the Bayesian approach. The transferable belief model (TBM) is based on other premises and uses belief functions. None of these models is THE best: each has its own domain of application. We spell out through examples what are the underlying hypotheses that lead to the selection of an adequate model for a given problem. We give indications on how to choose the appropriate model. The major discriminating criterion is: if there exists a probability measure with known values, use the Bayesian model, if there exists a probability measure but with some unknown values, use the ULP models, if the existence of a probability measure is not known, use the TBM. Dempster's model is essentially a special case of ULP model. The EVM and the probability of modal propositions (provability, necessity...) corresponds to a special use of the Bayesian model.