如何解包/编辑/打包boot.img文件

转载ramdisk.imgsystem.imguserdata.img介绍与解包、打包方法

ramdisk.img system.img userdata.img介绍及解包、打包方法2011-11-25 11:37:24分类:ramdisk.img system.img userdata.img介绍及解包、打包方法Android 源码编译后,在out/target/product/generic下生成的三个镜像文件:ramdisk.img,system.img,userdata.img以及它们对应的目录树root,system,data。

ramdisk.img是根文件系统,system.img包括了主要的包、库等文件,userdata.img包括了一些用户数据,android加载这3个映像文件后,会把system和userdata分别加载到ramdisk文件系统中的system和data目录下。

三个镜像文件及其三个目录树之间的生成关系是我们进行ROM制作的基础,下面将做详细介绍。

Ramdisk镜像是采用cpio打包,gzip压缩的。

用file验证:# file ramdisk.img输出: # ramdisk.img: gzip compressed data, from Unix为了便于说明问题,我们将ramdisk.img拷贝到其它一个目录,然后按以下步骤将ramdisk.img还原为目录树:# mv ramdisk.img ramdisk.img.gz# gunzip ramdisk.img.gz# mkdir ramdisk#cd ramdisk#mkdir temp#cd temp# cpio –i –F ../ramdisk.img这样,就得到一个完整的ramdisk目录,与out/target/product/generic/root对比后,我们发现它们是一样的内容。

通过执行以下的操作,我们可由目录树再生成ramdisk镜像# cd temp# find . | cpio -o -H newc | gzip > ../ramdisk-new.img 这两个镜像都属于yaffs2文件格式,生成方式是一样的。

bootimg的详细介绍&使用实例

文件系 /挂载点/

统

大小

描述

BOOT: /dev/mtdblock[?]

/

(RAM)

Raw

内核、内存盘和引导配置。

DATA:

/dev/mtdblock5

/data/ yaffs2

91904kb

用户、系统配置,软件配 置以及软件(没有 a2sd 的

话)

CACHE:

/dev/mtdblock4

/cache/ yaffs2

*/

boot 的 ramdisk 映像是一个最基础的小型文件系统,它包括了初始化系统所需要的全部核心文

件,例如:初始化 init 进程以及 init.rc(可以用于设置很多系统的参数)等文件。

以下是一个典型的 ramdisk 中包含的文件目录列表:

│ default.prop

│ init

│ init.goldfish.rc

** appended to the kernel commandline in the tags.

** 5. r0 = 0, r1 = MACHINE_TYPE, r2 = tags_addr

** 6. if second_size != 0: jump to second_addr

** else: jump to kernel_addr

│ default.prop

│ init

│ init.rc

│ initlogo.rle

//开机第二屏图片

│ ueventd.goldfish.rc

│ ueventd.rc

│ ueventd.swift.rc

│

├─data

├─dev

├─etc

│ recovery.fstab

提取boot.img的几种方法

提取boot.img的几种方法引言b o ot.i mg是A nd roi d系统中的一个关键文件,它包含了启动A n dr oi d设备时所需的一些信息和设置。

在一些情况下,我们可能需要提取bo ot.i mg文件来进行分析、修改或者备份。

本文将介绍几种常用的方法来提取b oo t.im g文件。

方法一:使用AD B命令A D B(An dr oi dD eb ugB ri dg e)是A nd roi d开发过程中常用的工具,通过AD B命令我们可以与A nd ro id设备进行通信和控制。

下面介绍使用A D B命令来提取bo ot.im g文件的步骤:1.确保电脑已经安装了AD B,并且手机已经开启了U SB调试模式。

2.连接手机到电脑,并打开命令行终端(W in do ws为C MD,M a c为终端)。

3.执行以下命令来获取bo ot.i mg文件:```m ar kd ow na d bp ul l/de v/bl ock/bo ot de vi ce/b y-n a me/b oo tb oo t.img```4.执行完命令后,会在当前终端所在的目录下生成一个b oot.im g文件,即为提取成功。

方法二:使用第三方工具除了使用AD B命令,还可以借助一些第三方工具来提取b oot.im g文件。

这些工具通常提供了更多的功能和选项,方便用户进行操作。

下面介绍一款常用的第三方工具——"A nd ro id Im a ge Ki tc he n"。

1.首先,从官方网站下载并安装"A nd ro i dI ma ge Ki tc he n"工具。

2.将b oo t.im g文件复制到"An dr oi dI ma g eK it ch en"所在目录。

3.打开命令行终端,并切换到"An dr oid I ma ge Ki tc he n"目录。

华为手机内核代码的编译及刷入教程【通过魔改华为P9AndroidKernel对抗反调试机制】

华为⼿机内核代码的编译及刷⼊教程【通过魔改华为P9AndroidKernel对抗反调试机制】0x00 写在前⾯攻防对⽴。

程序调试与反调试之间的对抗是⼀个永恒的主题。

在安卓逆向⼯程实践中,通过修改和编译安卓内核源码来对抗反调试是⼀种常见的⽅法。

但⽹上关于此类的资料⽐较少,且都是基于AOSP(即"Android 开放源代码项⽬",可以理解为原⽣安卓源码)进⾏修改,然后编译成⼆进制镜像再刷⼊Nexus 或者Pixel 等⾕歌亲⼉⼦⼿机。

但因为⾕歌的亲⼉⼦在国内没有⾏货销售渠道,市场占有率更多的是国产⼿机,⽽修改国产⼿机系统内核的教程却很少,加之部分国产⼿机的安卓内核和主线 AOSP 存在些许差异,照搬原⽣安卓代码的修改⽅法⽆法在国产⼿机上实现某些功能,甚⾄⽆法编译成功。

所以本⽂以某国产⼿机为例,通过研究其内核源码,对关键代码进⾏分析、修改,编译内核、打包成刷机镜像,对全过程予以展⽰。

0x01 常见反调试⼿段及对抗策略简介在安卓程序的开发过程中,反调试的⼿段有很多种,简单列举若⼲:(1) 检测特定进程或端⼝号。

如 IDA Pro 在对安卓应⽤进⾏调试时,需要在⼿机端启动调试程序 android_server ,该调试程序默认开启端⼝23946。

⽬标程序若发现⼿机⾥有 android_server 进程或开启了端⼝23946,⽬标程序就⾃动退出,以达到反调试的⽬的。

(2)检测某些关键⽂件的状态。

如⽬标程序在调试状态时,Linux内核会向部分系统⽂件内写⼊⼀些进程状态信息,包括但不限于向 “ /proc/⽬标程序pid/status ” 这⼀⽂件的 TracerPid 字段写⼊调试进程的 pid 。

有部分程序会检查这些字段,⽐如⽬标程序发现对应的 TracerPid 不等于 0 ,则说明⾃⼰本⾝正在被别的程序调试,⽐如:(Pid为19707的进程正在被Pid为24741的进程调试)(3)检测软件断点。

关于REC的基本移植教程

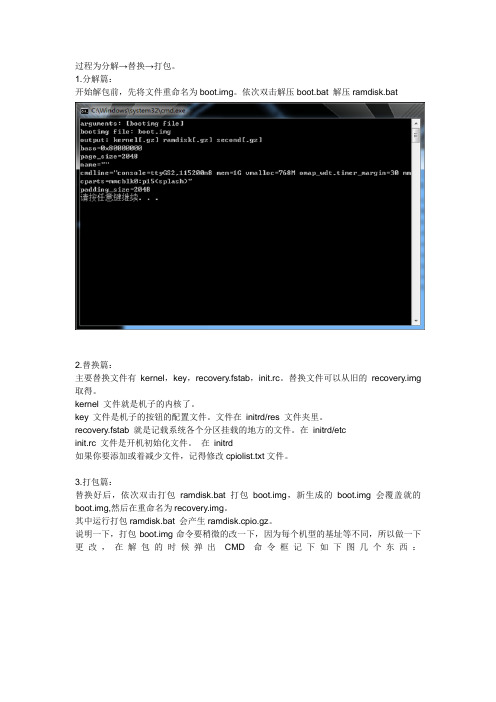

过程为分解→替换→打包。

1.分解篇:开始解包前,先将文件重命名为boot.img。

依次双击解压boot.bat 解压ramdisk.bat2.替换篇:主要替换文件有kernel,key,recovery.fstab,init.rc。

替换文件可以从旧的recovery.img 取得。

kernel 文件就是机子的内核了。

key 文件是机子的按钮的配置文件。

文件在initrd/res 文件夹里。

recovery.fstab 就是记载系统各个分区挂载的地方的文件。

在initrd/etcinit.rc 文件是开机初始化文件。

在initrd如果你要添加或着减少文件,记得修改cpiolist.txt文件。

3.打包篇:替换好后,依次双击打包ramdisk.bat 打包boot.img,新生成的boot.img会覆盖就的boot.img,然后在重命名为recovery.img。

其中运行打包ramdisk.bat 会产生ramdisk.cpio.gz。

说明一下,打包boot.img命令要稍微的改一下,因为每个机型的基址等不同,所以做一下更改,在解包的时候弹出CMD命令框记下如下图几个东西:解包几下这几个东西,然后打开“打包boot.bat”然后点击右键进行编辑把里面的bootimg --repack-bootimg 0x200000 console="ttyMSM1 androidboot.hardware=qcom" 4096 4096改成你机型的基址参数,里面的0x200000 console="ttyMSM1 androidboot.hardware=qcom" 4096 4096改成你对应的,后面的4096,有点是2048哈,看看上面截图中也是有两个4096了。

固件包img文件解压和打包教程——让自己也能做个简单的ROM!

废话不多说直接上教程:VirtualBox下载地址:/html_2/1/59/id=46462&pn=0.html YLMS OS下载地址:/1、在VirtualBox虚拟YLMS OS下安装增强功能及共享WINDOWS文件夹的方法linlong@linlong-laptop:~$ sudo passwd root输入新的UNIX 密码:重新输入新的UNIX 密码:passwd:已成功更新密码linlong@linlong-laptop:~$ su密码:root@linlong-laptop:/home/linlong# mkdir /mnt/cdromroot@linlong-laptop:/home/linlong# sudo mount /dev/cdrom /mnt/cdrommount: 块设备/dev/sr0 写保护,已只读方式挂载root@linlong-laptop:/home/linlong# cd /mnt/cdromroot@linlong-laptop:/mnt/cdrom# ls32Bit VBoxLinuxAdditions-amd64.run VBoxWindowsAdditions.exe64Bit VBoxLinuxAdditions-x86.run VBoxWindowsAdditions-x86.exeAUTORUN.INF VBoxSolarisAdditions.pkgautorun.sh VBoxWindowsAdditions-amd64.exeroot@linlong-laptop:/mnt/cdrom# sudo sh ./VBoxLinuxAdditions-x86.run Verifying archive integrity... All good.Uncompressing VirtualBox 3.2.4 Guest Additions for Linux.........VirtualBox Guest Additions installertar: 记录大小= 8 块Building the VirtualBox Guest Additions kernel modulesBuilding the main Guest Additions module ...done.Building the shared folder support module ...done.Building the OpenGL support module ...doneDoing non-kernel setup of the Guest Additions ...done.Starting the VirtualBox Guest Additions ...done.Installing the Window System driversInstalling Server 1.7 modules ...done.Setting up the Window System to use the Guest Additions ...done.You may need to restart the hal service and the Window System (or just restartthe guest system) to enable the Guest Additions.Installing graphics libraries and desktop services components ...done.root@linlong-laptop:/mnt/cdrom#2、实现共享菜单栏上点击设备然后再弹出的列表中点击分配数据空间出现如下图(不知道的自己百度下)sudo mkdir /home/share (share是要共享的文件夹名字)sudo mount -t vboxsf share /home/(注意空格)3、解包(需要用到的包要放到共享文件目录下)(一)在开始解包之前要做这么几件事:①下载unyaffs包下载地址:/p/unyaffs/downloads/list②执行先执行gcc –o unyaffs unyaffs.c 再执行cp unyaffs /bin(具体看你bin目录在哪个路径下)(二)接下来就开始解压img文件:请不要直接用命令unyaffs system.img,这样的话解开的文件都在当前目录下。

如何解包/编辑/打包boot.img文件

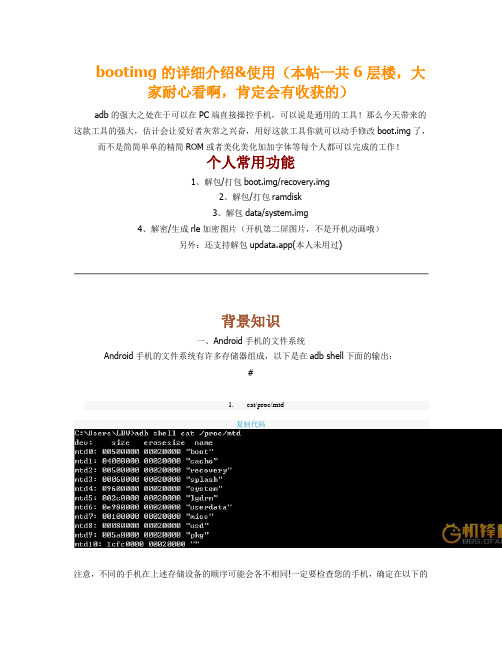

目录1、背景知识2、boot和recovery映像的文件结构3、对映像文件进行解包、编辑、打包的常规方法3.1、另一种解包、编辑、打包的方法4、将新的映像刷回到手机5、解包、编辑、打包为我们带来了什么6、本文讲的内容与使用update.zip刷机包不是一码事正文1、背景知识Android手机的文件系统有许多存储器组成,以下是在adb shell下面的输出:#cat /proc/mtddev: size erasesize namemtd0: 00040000 00020000 "misc"mtd1: 00500000 00020000 "recovery"mtd2: 00280000 00020000 "boot"mtd3: 04380000 00020000 "system"mtd4: 04380000 00020000 "cache"mtd5: 04ac0000 00020000 "userdata"注意,不同的手机在上述存储设备的顺序可能会各不相同!一定要检查您的手机,确定在以下的操作中选择正确的设备号(mtdX,这个X的序号一定要检查清楚)。

在本向导中,我们主要描述对"recovery"和"boot"的存储设备进行操作;"system"存储设备保存了android系统目录的所有数据(在系统启动后会挂载到“system/”目录);“userdata”存储设备将保存了android数据目录中的所有数据(在系统启动后会挂载到“data/”目录,里面是会有很多应用数据以及用户的preference之类的配置数据)。

从上面的输出可以看出来,recovery和boot分区对应着/dev/mtd/mtd1和/dev/mtd/mtd2,在你您开始做任何修改之前一定要做两件事情,第一件事情,一定要先对这两个分区进行备份。

固件包img文件解压和打包教程——让自己也能做个简单的ROM!

废话不多说直接上教程:VirtualBox下载地址:/html_2/1/59/id=46462&pn=0.html YLMS OS下载地址:/1、在VirtualBox虚拟YLMS OS下安装增强功能及共享WINDOWS文件夹的方法linlong@linlong-laptop:~$ sudo passwd root输入新的UNIX 密码:重新输入新的UNIX 密码:passwd:已成功更新密码linlong@linlong-laptop:~$ su密码:root@linlong-laptop:/home/linlong# mkdir /mnt/cdromroot@linlong-laptop:/home/linlong# sudo mount /dev/cdrom /mnt/cdrommount: 块设备/dev/sr0 写保护,已只读方式挂载root@linlong-laptop:/home/linlong# cd /mnt/cdromroot@linlong-laptop:/mnt/cdrom# ls32Bit VBoxLinuxAdditions-amd64.run VBoxWindowsAdditions.exe64Bit VBoxLinuxAdditions-x86.run VBoxWindowsAdditions-x86.exeAUTORUN.INF VBoxSolarisAdditions.pkgautorun.sh VBoxWindowsAdditions-amd64.exeroot@linlong-laptop:/mnt/cdrom# sudo sh ./VBoxLinuxAdditions-x86.run Verifying archive integrity... All good.Uncompressing VirtualBox 3.2.4 Guest Additions for Linux.........VirtualBox Guest Additions installertar: 记录大小= 8 块Building the VirtualBox Guest Additions kernel modulesBuilding the main Guest Additions module ...done.Building the shared folder support module ...done.Building the OpenGL support module ...doneDoing non-kernel setup of the Guest Additions ...done.Starting the VirtualBox Guest Additions ...done.Installing the Window System driversInstalling Server 1.7 modules ...done.Setting up the Window System to use the Guest Additions ...done.You may need to restart the hal service and the Window System (or just restartthe guest system) to enable the Guest Additions.Installing graphics libraries and desktop services components ...done.root@linlong-laptop:/mnt/cdrom#2、实现共享菜单栏上点击设备然后再弹出的列表中点击分配数据空间出现如下图(不知道的自己百度下)sudo mkdir /home/share (share是要共享的文件夹名字)sudo mount -t vboxsf share /home/(注意空格)3、解包(需要用到的包要放到共享文件目录下)(一)在开始解包之前要做这么几件事:①下载unyaffs包下载地址:/p/unyaffs/downloads/list②执行先执行gcc –o unyaffs unyaffs.c 再执行cp unyaffs /bin(具体看你bin目录在哪个路径下)(二)接下来就开始解压img文件:请不要直接用命令unyaffs system.img,这样的话解开的文件都在当前目录下。

【ROM制作工具】小白如何进行ROM解包,精简,修改,授权,打包详细图文教程

【ROM制作⼯具】⼩⽩如何进⾏ROM解包,精简,修改,授权,打包详细图⽂教程⼩⽩党,⼩⽩⽤户,如何制作⼀款⼿机刷机包?如何在即使零基础的操作下进⾏ROM解包,精简,修改,授权,打包,等⼀系列的制作ROM操作?⼿机刷机包制作其实并没有想象的那么困难,按照相应的教程步骤制作属于⾃⼰的刷机包。

接下来将和⼤家分享⼀篇制作ROM的详细教程,具体操作如下:准备⼯作:1)【ROM解包】点击ROM制作⼯具中间的“选择线上ROM...或选择本地ROM...”,选择ROM后⼯具开始⾃动解包。

⼯具会⾃动进⾏解包,此过程会耗时⼏分钟,具体速度根据电脑性能⽽定。

2)【ROM精简】⼯具会对ROM⾃动进⾏解包和精简,选择“删除预装推⼴应⽤”进⾏选择性删除,也可以对其他系统应⽤进⾏精简。

【操作菜单】右键单击应⽤,会弹出打开所在⽬录、复制包名、复制应⽤名和删除菜单,可对你单击的应⽤进⾏查看复制和修改。

【深度精简】右键选择-打开所在⽬录,你会看到system分区的所有内容,你可以选择性进⾏删除其他⽂件和内容,建议不要改动不清楚的⽂件。

3)【推⼴应⽤】,选择推⼴应⽤可以看到推⼴套餐。

此功能需要登录【⾃定义套餐】点击“添加⾃定义套餐”选择你想内置的软件,也可以对套餐名进⾏⾃定义,设置完套餐后保存即可,选择 “添加本地应⽤”可以将本地的软件集成在ROM⾥。

4)【信息修改】,进⼊信息修改界⾯,点击修改品牌机型信息只进⾏品牌和机型名称的修改。

点击属性名称,在“修改属性”栏⾥填⼊要修改的值后,点击修改按钮;在“新增属性”栏,输⼊要修改的属性名称和属性值后,点击保存按钮5)【ROOT授权】,默认是不会对ROM进⾏添加ROOT,选择“装⼊ROOT授权”⾃动为rom包添加root,此功能可以ROOT市⾯上绝⼤多数的ROM。

6)【打包】完成上述步骤后,点击“开始打包”,ROM完成后会⾃动命名并弹出所在⽂件夹。

当打包完成后整个制作ROM的所有操作就进⾏完成了。

MIUI移植基本教程

首先介绍制作rom的环境使用的工具:1.制作环境必须要有一个Linux操作系统,我用的是ubuntu 10.4,JDK6,当然如果你能建立一个完整的编译Android系统的环境更好,如何建立这样的系统,网上有很多文章,这里就不多讲了。

可以在物理硬盘分区上安装Linux,也可以向我一样在VirualBox虚拟机上安装。

2.厨房虽然它只是个在终端下由脚本驱动的程序集,但对我们提高制作rom的效率作用是巨大的完全掌握这个厨房的使用方法,需要写一篇单独的教程,本贴只针对移植所需的相关方法作出说明。

1)解包和打包解包:把要打磨的rom包放到original_update目录中,rom包的类型一般是zip压缩包,也可以是img镜像文件;运行厨房(menu脚本),输入1(Set up working folder from ROM),根据提示选择你要解包的那个文件号,厨房解包并创建工作目录(WORKING_xxx),如果已存在一个WORKING_xxx的工作目录,厨房会自动把它移到到OLD_WORKING目录中。

打包:输入99(Build ROM from working folder),厨房自动打包工作目录然后签名并把rom 文件放到OUTPUT_ZIP目录中。

2)deodex官方发布的rom一般都会把apk中的dex文件抽出并优化修改为同名的odex文件,为了修改它们,需要将这些odex文件打回到各自的apk文件中,在厨房中输入0(ADV ANCED OPTIONS)->11(Deodex files in your ROM),厨房自动搜索工作目录下所有odex文件,根据提示输入即可。

3)文件签名在(ADV ANCED OPTIONS)屏输入21(Sign APK file(s)),厨房搜索工作目录下所有apk 文件,根据提示输入,这里要注意,无论你选择哪一项,厨房都不会自动签名framework目录下的apk文件,需要你输入s(自定义签名文件)。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

目录1、背景知识2、boot和recovery映像的文件结构3、对映像文件进行解包、编辑、打包的常规方法3.1、另一种解包、编辑、打包的方法4、将新的映像刷回到手机5、解包、编辑、打包为我们带来了什么6、本文讲的内容与使用update.zip刷机包不是一码事正文1、背景知识Android手机的文件系统有许多存储器组成,以下是在adb shell下面的输出:#cat /proc/mtddev: size erasesize namemtd0: 00040000 00020000 "misc"mtd1: 00500000 00020000 "recovery"mtd2: 00280000 00020000 "boot"mtd3: 04380000 00020000 "system"mtd4: 04380000 00020000 "cache"mtd5: 04ac0000 00020000 "userdata"注意,不同的手机在上述存储设备的顺序可能会各不相同!一定要检查您的手机,确定在以下的操作中选择正确的设备号(mtdX,这个X的序号一定要检查清楚)。

在本向导中,我们主要描述对"recovery"和"boot"的存储设备进行操作;"system"存储设备保存了android系统目录的所有数据(在系统启动后会挂载到“system/”目录);“userdata”存储设备将保存了android数据目录中的所有数据(在系统启动后会挂载到“data/”目录,里面是会有很多应用数据以及用户的preference之类的配置数据)。

从上面的输出可以看出来,recovery和boot分区对应着/dev/mtd/mtd1和/dev/mtd/mtd2,在你您开始做任何修改之前一定要做两件事情,第一件事情,一定要先对这两个分区进行备份。

可以使用如下命令进行备份:# cat /dev/mtd/mtd1 > /sdcard/recovery.img# cat /dev/mtd/mtd2 > /sdcard/boot.img(注意added by lxros,只有手机获取了ROOT权限以后才能够执行上述的备份命令)第二件事情,你您应该把你您最喜欢的update.zip刷机包放置到你您的sd卡的根目录上面。

如此一来,即使你您在后续的操作中出了问题,也可以启动到recovery模式进行恢复。

另外一个你您需要知道的重要文件是在android系统目录下的/system/recovery.img,此文件是mtd1存储设备的完全拷贝。

这个文件在每次关机的时候,会自动地被写回到mtd1存储设备里面。

这会意味着两个事情:(1)任何对/dev/mtd/mtd1中数据的直接修改都会在下一次重启手机以后消失。

(2)如果希望对/dev/mtd/mtd1进行修改,最简单的做法是用你您自己的recovery.img替换掉/system/recovery.img。

当你您创建自己的update.zip刷机包的时候(特别是在做刷机包的适配的时候),如果你您忘记替换这个/system/recovery.img,这个recovery.img就会在关机的时候被烧写到mtd1里面去或许会变砖。

一定要注意这一点!2、boot和recovery映像的文件结构boot和recovery映像并不是一个完整的文件系统,它们是一种android自定义的文件格式,该格式包括了2K的文件头,后面紧跟着是用gzip压缩过的内核,再后面是一个ramdisk 内存盘,然后紧跟着第二阶段的载入器程序(这个载入器程序是可选的,在某些映像中或许没有这部分)。

此类文件的定义可以从源代码android-src/system/core/mkbootimg找到一个叫做bootimg.h的文件。

(译者的话,原文是一个叫做mkbootimg.h的文件,但从Android 2.1的代码来看,该文件名应该是改为bootimg.h了)。

/*** +-----------------+** | boot header | 1 page** +-----------------+** | kernel | n pages** +-----------------+** | ramdisk | m pages** +-----------------+** | second stage | o pages** +-----------------+**** n = (kernel_size + page_size - 1) / page_size** m = (ramdisk_size + page_size - 1) / page_size** o = (second_size + page_size - 1) / page_size**** 0. all entities are page_size aligned in flash** 1. kernel and ramdisk are required (size != 0)** 2. second is optional (second_size == 0 -> no second)** 3. load each element (kernel, ramdisk, second) at** the specified physical address (kernel_addr, etc)** 4. prepare tags at tag_addr. kernel_args[] is** appended to the kernel commandline in the tags.** 5. r0 = 0, r1 = MACHINE_TYPE, r2 = tags_addr** 6. if second_size != 0: jump to second_addr** else: jump to kernel_addr*/ramdisk映像是一个最基础的小型文件系统,它包括了初始化系统所需要的全部核心文件,例如:初始化init进程以及init.rc(可以用于设置很多系统的参数)等文件。

如果你您希望了解更多关于此文件的信息可以参考以下网址:/?p=kernel/common.git;a=blob;f=Documentation/filesystems/ramfs-rootfs-initramfs.txt以下是一个典型的ramdisk中包含的文件列表:./init.trout.rc./default.prop./proc./dev./init.rc./init./sys./init.goldfish.rc./sbin./sbin/adbd./system./datarecovery映像包含了一些额外的文件,例如一个叫做recovery的二进制程序,以及一些对该程序支持性的资源图片文件(当你您按下home+power组合键的时候就会运行这个recovery程序)。

典型的文件列表如下:./res./res/images./res/images/progress_bar_empty_left_round.bmp./res/images/icon_firmware_install.bmp./res/images/indeterminate3.bmp./res/images/progress_bar_fill.bmp./res/images/progress_bar_left_round.bmp./res/images/icon_error.bmp./res/images/indeterminate1.bmp./res/images/progress_bar_empty_right_round.bmp./res/images/icon_firmware_error.bmp./res/images/progress_bar_right_round.bmp./res/images/indeterminate4.bmp./res/images/indeterminate5.bmp./res/images/indeterminate6.bmp./res/images/progress_bar_empty.bmp./res/images/indeterminate2.bmp./res/images/icon_unpacking.bmp./res/images/icon_installing.bmp./sbin/recovery3、对映像文件进行解包、编辑、打包的常规方法(注意,下面我给你您介绍的是手工命令行方式进行解包以及重新打包的方法,但是我仍然创建了两个perl脚本,这两个脚本可以让你您的解包和打包工作变得轻松许多。

可以参考本文的附件unpack-bootimg.zip /files/apps/unpack-bootimg.ziprepack-bootimg.zip /files/apps/repack-bootimg.zip如果你您很擅长使用16进制编辑器的话,你您可以打开boot.img或者recovery.img,然后跳过开始的2K的头数据,然后寻找一大堆0的数据,在这一堆0的数据后面,紧跟着1F 8B 这两个数字(1F 8B是gzip格式的文件的结束标记)。

从此文件开始的地方(跳过2K的头),一大堆0后面紧跟着到1F 8B这两个数字为止的全部数据,就是gzip压缩过的linux内核。

从1F 8B后面紧跟着的数据一直到文件的结尾包含的全部数据,就是ramdisk内存盘的数据。

你您可以把把内核和ramdisk两个文件分别保存下来,在进行分别的修改和处理。

我们可以通过un-cpio和un-gzip操作来读取ramdisk文件中的数据,可以使用如下的命令来实现这个目的,以下操作会生成一个目录,直接cd进去就可以看到ramdisk中的数据了:gunzip -c ../your-ramdisk-file | cpio -i此命令可以将ramdisk中的所有的文件解包到当前的工作目录下面,然后就可以对它进行编辑了。

当需要重新打包ramdisk的时候,就需要re-cpio然后re-gzip这些数据和目录,可以通过如下命令来实现:(cpio会把所有当前目录下面的文件都打包进去,因此,在进行此步骤之前,请把不需要的文件都清除掉。

)find . | cpio -o -H newc | gzip > ../newramdisk.cpio.gz最后一步就是通过mkbootimg这个工具,把kernel和ramdisk打包在一起,生成一个boot.img:mkbootimg --cmdline 'no_console_suspend=1 console=null' --kernel your-kernel-file --ramdisk newramdisk.cpio.gz -o mynewimage.img这里的mkbootimg工具会在编译android的源代码的时候会在~/android-src/out/host/linux-x86/bin目录下面自动生成。