最新2018年上半年网络工程师上午选择+下午案例真题+答案解析完整版(全国计算机软考)

2018网络工程师考试试题含答案

2018上半年网络工程师考试试题加答案(一)1、多路复用技术能够提高传输系统利用率。

常用的多路复用技术有_(1)_。

将一条物理信道分成若干时间片,轮换的给多个信号使用,实现一条物理信道传输多个数字信号,这是_(2)_。

将物理信道的总频带宽分割成若干个子信道,每个信道传输一路信号,这是_(3)_。

在光纤中采用的多路复用技术是_(4)_,多路复用技术一般不用于_(5)_中。

(1)A.FDM和TDMB.FDM和AFMC.TDM和WDMD.FDM和WDM(2)A.同步TDMB.TDMC.异步TDMD.FDM(3)A.同步时分多路复用B.统计时分多路复用C.异步时分多路复用D.频分多路复用(4)A.TDMB.FDMC.WDMD.CDMA(5)A.交换结点间通信B.卫星通信C.电话网内通信D.局域网内通信参考答案:A、B、D、C、D2、当系统间需要高质量的大量数据传输的情况下,常采用的交换方式为(1)方式。

在电路交换网中,利用电路交换连接起来的两个设备在发送和接收时采用(2);在分组交换网中,信息在从源节点发送到目的节点过程中,中间节点要对分组(3)。

分组交换过程中,在数据传送以前,源站一目的站之间要事先建立一条路径,这种分组交换即(4)。

ATM采用交换技术是(5)。

(1)A.虚电路交换B.报文交换C.电路交换D.数据报(2)A.发送方与接收方的速率相同B.发送方的速率可大于接收方的速率C.发送方的速率可小于接收方的速率D.发送方与接收方的速率没有限制(3)A.直接发送B.存储转发C.检查差错D.流量控制(4)A.电路交换B.虚电路交换C.数据报交换D.ATM交换(5)A.虚电路交换B.分组交换C.电路交换D.电路交换和分组交换参考答案:C、A、B、B、D3、PPP使用(1)协议。

相对于OSI模型,它提供(2)服务。

对于PPP,远程服务器可以为本地客户提供一个(3)IP地址。

(1)A.IPB.TCPC.802.3D.X.25(2)A.物理层B.数据链路层C.网络层D.传输层(3)A.一组B.静态C.动态D.一个参考答案:A、B、C。

最新2018年上半年信息安全工程师(中级)上午选择+下午案例真题+答案解析(全国计算机软考)

2018年上半年信息安全工程师真题+答案解析上午选择1、2016年11月7日,十二届全国人大常委会第二十四次会议以154票赞成,1票弃权,表决通过了《网络安全法》。

该法律由全国人民代表大会常务员会于2016年11月7日发布,自()起施行。

A.2017年1月1日B.2017年6月1日C.2017年7月1日D.2017年10月1日答案:B《网络安全法》于2016年11月7日发布,自2017年6月1日起实施。

2、近些年,基于标识的密码技术受到越来越多的关注,标识密码算法的应用也得到了快速发展,我国国密标准中的标识密码算法是()。

A.SM2B.SM3C.SM4D.SM9答案:DSM9标识密码算法是一种基于双线性对的标识密码算法,它可以把用户的身份标识用以生成用户的公、私密钥对,主要用于数字签名、数据加密、密钥交换以及身份认证等;SM9密码算法的密钥长度为256位,SM9密码算法的应用与管理不需要数字证书、证书库或密钥库.该算法于2015年发布为国家密码行业标准(GM/T0044-2016)。

3、《计算机信息系统安全保护等级划分准则》(GB17859-1999)中规定了计算机系统安全保护能力的五个等级,其中要求对所有主体和客体进行自主和强制访问控制的是()。

A.用户自主保护级B.系统审计保护级C.安全标记保护级D.结构化保护级答案:C安全标记保护级主要特征是计算机信息系统可信计算基对所有主体及其所控制的客体(例如:进程、文件、段、设备)实施强制访问控制。

4、密码分析者针对加解密算法的数学基础和某些密码学特性,根据数学方法破译密码的攻击方式称为()。

A.数学分析攻击B.差分分析攻击C.基于物理的攻击D.穷举攻击答案:A数学分析攻击是指密码分析者针对加解密算法的数学基础和某些密码学特性,通过数学求解的方法来破译密码。

5、《网络安全法》明确了国家落实网络安全工作的职能部门和职责,其中明确规定由()负责统筹协调网络安全工作和相关监督管理工作。

2018年上半年程序员真题+答案解析上午选择+下午案例完整版(全国计算机软考)

2018年上半年程序员真题+答案解析上午选择1、某编辑在编辑文稿时发现如下错误,其中最严重的错误是()。

A. 段落标题编号错误B. 将某地区名列入了国家名单C. 语句不通顺、有明显的错别字D. 标点符号、字体、字号不符合要求答案: B文稿编辑时发生文字错误是常见的,难免的,但严重的错误影响很大。

对一般的错误可以加强校对来尽量减少错误。

但对严重的错误一定要引起领导人和工作人员的特别重视,在事先加强案例教育,事中特别注意校对,发生严重错误后便要严肃处理相关责任人。

国家名单,有可能引发政治问题。

对部分公民的某种歧视,泄露本单位的商业秘密等也会产生严重问题。

2、某县有6.6万个贫困户,县委组织人员调査这 6.6万个贫困户经济收入,从中抽取1800个贫困户的经济收入进行分析。

请问本次调查的总体、个体、样本及样本容量分别为()。

A. 6.6万个贫困户经济收入、每个贫困户的经济收入、1800、1800个贫困户B. 6.6万个贫困户、1800个贫困户经济收入、每个贫困户的经济收入、1800C. 6.6万个贫困户、每个贫困户的经济收入、1800个贫困户经济收入、1800D. 6.6万个贫困户、每个贫困户的经济收入、1800、1800个贫困户经济收入答案: C总体(母体):调查对象的全体,在这里是 6.6万个贫困户;个体:总体中每一个考察对象,在这里就是每个贫困户的经济收入;样本:总体中所抽取的一部分个体,在这里是1800个贫困户的经济收入;样本容量:样本中个体的数目,因此是1800。

3、在Excel中,若在A1单元格输入如下图所示的内容,则A1的值为()。

A. 7B. 8C. TRUED. #NAME?答案: B本题考查Excel的公式和函数。

在EXCEL里,逻辑值结果为True的时候在进行运算会转化为1,如果是False会转化为0。

SUM函数是进行求和,所以这里的答案是=3+4+1=8。

4、在Excel中,单元格L3内容为“软件工程技术”,若要取单元格L3前两个字“软件”放入单元格M3中,则在M3中可输入(),并按下回车键即可。

2018年上半年网络工程师下午案例分析真题(试题二)

2018年上半年网络工程师下午案例分析真题(试题二)2、阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业网络拓扑如图2-1所示,无线接入区域安装若干无线AP(无线访问接入点)供内部员工移动设备连接访问互联网,所有AP均由AC(无线控制器)统一管控。

请结合下图,回答相关问题。

问题:2.1(6分)部分无线用户反映WLAN无法连接,网络管理员登录AC查看日志,日志显示AP-03掉线无法管理,造成该故障可能的原因包括:(1)、(2)、(3)。

(1)~(3)备选答案(每空限选一项,不得重复):A.AP与AC的连接断开B.AP断电C.AP未认证D.由于自动升级造成AC、AP版本不匹配E.AC与核心交换机连接断开F.该AP无线接入用户数达到上限问题:2.2(4分)网管在日常巡检中发现,数据备份速度特别慢,经排查发现:交换机和服务器均为千兆接口,接口设置为自协商状态连接服务器的交换机接口当前速率为100M,服务器接口当前速率为1000M 造成故障的原因包括:(4)、(5);处理措施包括:(6)、(7)。

(4)~(5)备选答案(每空限选一项,不得重复):A.物理链路中断B.网络适配器故障C.备份软件配置影响速率D.网线故障(6)~(7)备选答案(每空限选一项,不得重复):A.检查传输介质B.检查备份软件的配置C.重启交换机D.更换网络适配器问题:2.3(6分)常见的无线网络安全隐患有IP地址欺骗、数据泄露、(8)、(9)、网络通信被窃听等;为保护核心业务数据区域的安全,网络管理员在设备①处部署(10)实现核心业务区域边界防护;在设备②处部署(11)实现无线用户的上网行为管控;在设备③处部署(12)分析检测网络中的入侵行为;为加强用户安全认证,配置基于(13)的RASIUS认证。

(8)~(9)备选答案(每空限选一项,选项不能重复):A.端口扫描B.非授权用户接入C.非法入侵D.sql注入攻击(13)备选答案:A.IEEE802.11B.IEEE802.1x问题:2.4(4分)1.常见存储连接方式包括直连式存储(DAS)、网络接入存储(NAS)、存储区域网络(SAN)等。

最新2018年上半年网络工程师上午选择+下午案例真题+答案解析完整版(全国计算机软考)

答案: A 逆地址解析协议 RARP 是把 MAC 转换为 IP。

22、E1 载波Biblioteka 基本帧由 32 个子信道组成,其中子信道( )用于传 送控制信令。

A. CH0 和 CH2 B. CH1 和 CH15 C. CH15 和 CH16 D. CH0 和 CH16 答案: D E1 的一个时分复用帧(其长度 T=125us)共划分为 32 相等的时隙, 时隙的编号为 CH0~CH31。其中时隙 CH0 用作帧同步,时隙 CH16 用

8、流水线的吞吐率是指单位时间流水线处理的任务数,如果各段流 水的操作时间不同,则流水线的吞吐率是( )的倒数。

A. 最短流水段操作时间 B. 各段流水的操作时间总和 C. 最长流水段操作时间 D. 流水段数乘以最长流水段操作时间 答案: C 流水线处理机在执行指令时,把执行过程分为若干个流水级,若各流

2、计算机运行过程中,遇到突发事件,要求 CPU 暂时停止正在运行 的程序,转去为突发事件服务,服务完毕,再自动返回原程序继续执 行,这个过程称为(2),其处理过程中保存现场的目的是(3)。

A. 阻塞 B. 中断1~CH15 和 CH17~CH31 共 30 个时隙用作 30 个 话路。

23、以太网的数据帧封装如下图所示,包含在 IP 数据报中的数据部 分最长应该是( )字节。

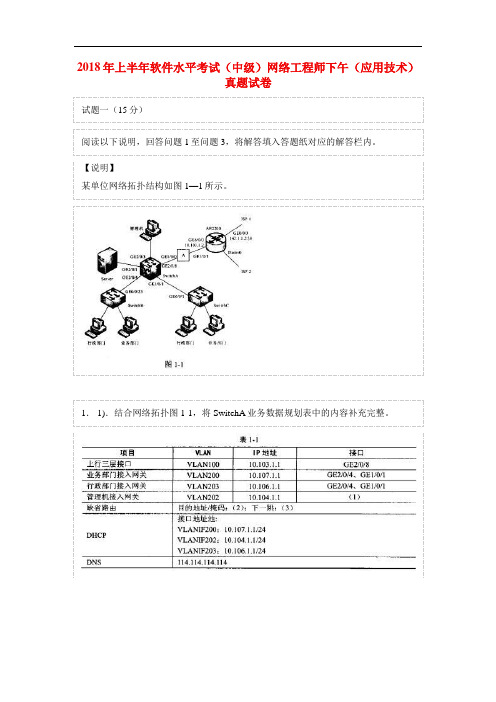

2018年上半年软件水平考试(中级)网络工程师下午(应用技术)真题试卷

2018年上半年软件水平考试(中级)网络工程师下午(应用技术)真题试卷试题一(15分)阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

【说明】某单位网络拓扑结构如图1—1所示。

1. 1).结合网络拓扑图1-1,将SwitchA业务数据规划表中的内容补充完整。

2).根据表1—1中的ACL策略,业务部门不能访问(5)________________网段。

正确答案:1).(1)GE2/0/3(2)0.0.0.0/0.0.0.0(3)10.103.1.2(4)VLAN200、VLAN2032).(5)管理/10.104.1.0解析:本题考查小型企业组网方案的构建。

包括网络数据规划,网络安全策略和出口路由配置等基本知识和应用。

应通过图1-1与表1-1的对应关系填写相应内容。

包括管理机的对应网关的对应接口;内部用户上网的缺省路由以及在SwitchA上配置ACL要实现的功能等内容。

要求考生能看懂数据规划的基本内容。

ACL是保证网络安全最重要的核心策略之一,配置ACL后,可以限制网络流量,允许特定设备访问,指定转发特定端口数据包等。

从表1一1给出的ACL策略,业务部门的用户不能访问用于网络管理的网段。

2.根据表1-1及图1-1可知,在图1-1中为了保护内部网络,实现包过滤功能,位置A应部署(6)________________设备,其工作在(7)________________模式;正确答案:(6)防火墙(7)透传/透明/混合解析:保护内部网络,实现包过滤是防火墙的基本功能。

防火墙一般工作在三种模式下:路由模式、透明模式、混合模式。

如果防火墙以第三层对外连接(接口具有IP地址),则认为防火墙工作在路由模式下;若防火墙通过第二层对外连接(接口无IP地址),则防火墙工作在透明模式下:若防火墙同时具有工作在路由模式和透明阅读以下说明,回答问题1至问题4,将解答填入答题纸对应的解答栏内。

【说明】某企业网络拓扑如图2-1所示,无线接入区域安装若干无线AP(无线访问接入点)供内部员工移动设备连接访问互联网,所有AP均由AC(无线控制器)统一管控。

2018年上半年网络工程师试题

目标 MAC 地址

源 MAC 地址

协议类型

ARP 报文 CRC

(24)A.aa-aa-aa-aa-aa-aa B.bb-bb-bb-bb-bb-bb C.00-00-00-00-00-00 D.ff-ff-ff-ff-ff-ff

(22)A.CH0 和 CH2

B.CH1 和 CH15

C.CH15 和 CH16 D.CH0 和 CH16

●以太网的数据赖封装如下图所示,包含在 IP 数据报中的数据部分最长应该是 (23) 字节。

目标 MAC 地址

源 MAC 地址 协议类型

IP 头 数据

CRC

(23)A.1434 B.1460 C.1480 D.1500

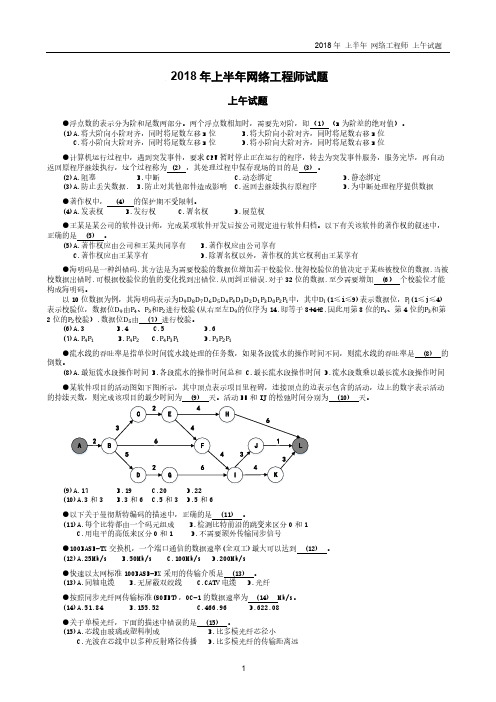

2018 年 上半年 网络工程师 上午试题

2018 年上半年网络工程师试题

上午试题

●浮点数的表示分为阶和尾数两部分。两个浮点数相加时,需要先对阶,即(1)(n 为阶差的绝对值)。

(1)A.将大阶向小阶对齐,同时将尾数左移 n 位

B.将大阶向小阶对齐,同时将尾数右移 n 位

C.将小阶向大阶对齐,同时将尾数左移 n 位

表示校验位,数据位D9由P4、P3和P2进行校验(从右至左D9的位序为 14,即等于 8+4+2,因此用第 8 位的P4、第 4 位的P3和第

2 位的P2校验),数据位D5由 (7)进行校验。

(6)A.3

B.4

C.5

D.6

(7)A.P4P1

B.P4P2 C.P4P3P1

D.P3P2P1

●流水线的吞吐率是指单位时间流水线处理的任务数,如果各段流水的操作时间不同,则流水线的吞吐率是 (8) 的 倒数。

D.除署名权以外,著作权的其它权利由王某享有

2018年上半年系统分析师(高级)上午选择+下午案例论文真题+答案解析完整版(全国计算机软考)

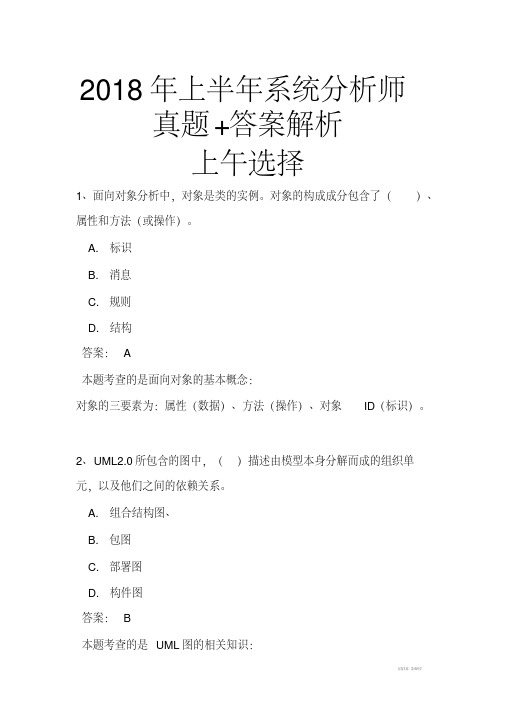

2018年上半年系统分析师真题+答案解析上午选择1、面向对象分析中,对象是类的实例。

对象的构成成分包含了()、属性和方法(或操作)。

A.标识B.消息C.规则D.结构答案:A本题考查的是面向对象的基本概念:对象的三要素为:属性(数据)、方法(操作)、对象ID(标识)。

2、UML2.0所包含的图中,()描述由模型本身分解而成的组织单元,以及他们之间的依赖关系。

A.组合结构图、B.包图C.部署图D.构件图答案:B本题考查的是UML图的相关知识:UML2.0包括14种图,分别列举如下:(1)类图(classdiagram)。

类图描述一组类、接口、协作和它们之间的关系。

在OO系统的建模中,最常见的图就是类图。

类图给出了系统的静态设计视图,活动类的类图给出了系统的静态进程视图。

(2)对象图(object diagram)。

对象图描述一组对象及它们之间的关系。

对象图描述了在类图中所建立的事物实例的静态快照。

和类图一样,这些图给出系统的静态设计视图或静态进程视图,但它们是从真实案例或原型案例的角度建立的。

(3)构件图(component diagram)。

构件图描述一个封装的类和它的接口、端口,以及由内嵌的构件和连接件构成的内部结构。

构件图用于表示系统的静态设计实现视图。

对于由小的部件构建大的系统来说,构件图是很重要的。

构件图是类图的变体。

(4)组合结构图(composite structure diagram)。

组合结构图描述结构化类(例如,构件或类)的内部结构,包括结构化类与系统其余部分的交互点。

组合结构图用于画出结构化类的内部内容。

(5)用例图(use casediagram)。

用例图描述一组用例、参与者及它们之间的关系。

用例图给出系统的静态用例视图。

这些图在对系统的行为进行组织和建模时是非常重要的。

(6)顺序图(sequencediagram,序列图)。

顺序图是一种交互图(interaction diagram),交互图展现了一种交互,它由一组对象或参与者以及它们之间可能发送的消息构成。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

行软件归档。以下有关该软件的著作权的叙述中,正确的是( )。 A. 著作权应由公司和王某共同享有 B. 著作权应由公司享有 C. 著作权应由王某享有 D. 除署名权以外,著作权的其它权利由王某享有

答案: B 由法人或者其他组织主持,代表法人或者其他组织意志创作,并由法 人或者其他组织承担责任,则流水线必须选择各级中时间较大者为流水级 的处理时间。 理想情况下,当流水线充满时,每一个流水级时间流水线输出一个结 果。 流水线的吞吐率是指单位时间流水线处理机输出的结果的数目,因此 流水线的吞吐率为一个流水级时间的倒数,即最长流水级时间的倒 数。

9、某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连 接顶点的边表示包含的活动,边上的数字表示活动的持续天数,则完 成该项目的最少时间为(9)天。活动 EH 和 IJ 的松弛时间分别为(10) 天。

2、计算机运行过程中,遇到突发事件,要求 CPU 暂时停止正在运行 的程序,转去为突发事件服务,服务完毕,再自动返回原程序继续执 行,这个过程称为(2),其处理过程中保存现场的目的是(3)。

A. 阻塞 B. 中断A. 防止丢失数据

ቤተ መጻሕፍቲ ባይዱ

A. 17 B. 19 C和 3 B. 3 和 6 C. 5 和 3 D. 5 和 6

答案: C 在网络图中的某些活动可以并行地进行,所以完成工程的最少时间是 从开始顶点到结束顶点的最长路径长度,从开始顶点到结束顶点的最 长(工作时间之和最大)路径为关键路径,关键路径上的活动为关键 活动。 本题关键路径为:A-B-D-G-I-K-L,共 22 天。 EH 的松弛时间是 22-(2+3+2+4+6)=5 天。 IJ 的松弛时间是 22-(2+5+2+6+3+1)=3 天。

2018 年上半年网络工程师真题+答案解析 上午选择

1、浮点数的表示分为阶和尾数两部分。两个浮点数相加时,需要先对 阶,即( )(n 为阶差的绝对值)。

A. 将大阶向小阶对齐,同时将尾数左移 n 位 B. 将大阶向小阶对齐,同时将尾数右移 n 位 C. 将小阶向大阶对齐,同时将尾数左移 n 位 D. 将小阶向大阶对齐,同时将尾数右移 n 位 答案: D 浮点数加、减运算一般包括对阶、尾数运算、规格化、舍入和判溢对 阶就是使两数的阶码相等,对阶原则是小阶向大阶看齐,即阶码小的 数尾数右移,每右移一位,阶码加 1,直刭两数的阶码相 32 者一个 字节,传送完毕后仍返回原来的程序。

B. 防止对其他部件造成影响 C. 返回去继续执行原程序 D. 为中断处理程序提供数据 答案: C 通常在程序中安排一条指令,发出 START 信号来启动外围的设备,然 后机器继续执行程序。当外围设备完成数据传送的准备后,便向 CPU 发“中断请求信号”。CPU 接到请求后若可以停止正在运行的程序, 则在一条指令执行完后,转而执行“中断服务程序”,完成传送数据 工作,通常传送一个字或者一个字节,传送完毕后仍返回原来的程序。

4、著作权中,( )的保护期不受限制。 A. 发表权 B. 发行权 C. 署名权 D. 展览权

答案: C 我国《著作权法》对著作权的保护期限作了如下规定: (1)著作权中的 署名权、修改权、保护作品完整权的保护期不受限制。

5、王某是某公司的软件设计师

曼彻斯特编码用高电平到低电子的跳变表示数据“0”,用低电平到 高电子的跳变表示数据“1”。 差分曼彻斯特编码规则是:每比特的中间有一个电子跳变,但利用每 个码元的开始是否有跳变来表示“0”或“1”,如有跳变则表示“0”, 无跳变则表示“1”。

11、以下关于曼彻斯特编码的描述中,正确的是( )。 A. 每个比特都由一个码元组成 B. 检测比特前沿的跳变来区分 0 和 1 C. 用电平的高低来区分 0 和 1 D. 不需要额外传输同步信号

答案: D 曼彻斯特编码与差分曼彻斯特编码均属于双相码,即每一比特都有电 平跳变,包含一个低电平码元和一个高电平码元,这一电子跳变信息 被用于提供自同步信息。

6、海明码是一种纠错码,其方法是为需要校验的数据位增加若干校 验位,使得校验位的值决定于某些被校位的数据,当被校数据出错时, 可根据校验位的值的变化找到出错位,从而纠正错误。对于 32 位的 数据,至少需要增加( )个校验位才能构成海明码。 以 10 位 数 据 为 例 , 其 海 明 码 表 示 为 D9D8D7D6D5D4P4D3D2D1P3D0P2P1 中,其中 Di(0≤i≤9)表示数据 位,Pj(1≤j≤4)表示校验位,数据位 D9 由 P4、P3 和 P2 进行校验 (从右至左 D9 的位序为 14,即等于 8+4+2,因此用第 8 位的 P4、第 4 位的 P3 和第 2 位的 P2 校验),数据位 D5 由( )进行校验。

A. A. P4P1

B. P4P2 C. P4P3P1 D. P3P2P1 答案: B 海明不等式:校验码个数为 K,2 的 K 次方个校验信息,1 个校验信 息用来指出“没有错误”,满足 m+k+1<=2k。所以 32 位的数据位, 需要 6 位校验码。 第二问考察的是海明编码的规则,构造监督关系式,和校验码的位置 相关: 数据位 D9 受到 P4、P3、P2 监督(14=8+4+2),那么 D5 受到 P4、P2 的监督(10=8+2)。

8、流水线的吞吐率是指单位时间流水线处理的任务数,如果各段流 水的操作时间不同,则流水线的吞吐率是( )的倒数。

A. 最短流水段操作时间 B. 各段流水的操作时间总和 C. 最长流水段操作时间 D. 流水段数乘以最长流水段操作时间 答案: C 流水线处理机在执行指令时,把执行过程分为若干个流水级,若各流