基于冗余信息的量子隐蔽通信协议

信息安全中的量子密钥分发协议

信息安全中的量子密钥分发协议量子密钥分发(QKD)协议是一种基于量子力学原理的信息安全协议,用于分发秘密密钥,保证通信的安全性。

在传统的加密系统中,密钥的分发过程是一个非常脆弱的环节,因为黑客可以通过中间人攻击等方式来获取密钥。

而QKD协议通过利用量子力学的特性,实现了安全的密钥分发过程。

QKD协议的核心概念是使用量子比特(或量子位)来传输信息。

量子比特是量子力学中最基本的单位,其具备特殊的属性,比如量子叠加和量子纠缠。

通过利用这些属性,QKD协议可以实现安全的密钥分发。

QKD协议通常包括以下步骤:1. 量子比特的传输:发送方(通常称为Alice)将用于传输的比特通过一个量子信道发送给接收方(通常称为Bob)。

2. 比特的测量:Bob接收到Alice发送的量子比特后,利用测量设备对量子比特进行测量。

3. 基准信道的建立:为了建立一个可信的基准信道用于比特的传输,Alice和Bob需要对传送的量子比特进行验证,以确保传送的比特没有被黑客篡改。

4. 密钥的提取:Alice和Bob根据测量结果进行计算,得出一致的密钥。

5. 密钥的扩展:为了获得足够长的密钥长度,Alice和Bob需要通过重复上述过程来扩展密钥。

QKD协议的安全性来自于量子力学原理的限制,即无法同时测量一个量子比特的多个属性。

当黑客试图窃听量子比特时,他们不可避免地会对量子比特的状态进行测量,从而改变了量子比特的状态,同时也会被Alice和Bob察觉到。

虽然QKD协议具备很高的安全性,但也存在着一些挑战和限制。

首先,量子信道的传输距离有限,目前最长的传输距离在200公里左右,限制了QKD的应用范围。

其次,量子设备的可靠性和稳定性也是一个挑战,需要不断提升技术水平。

此外,QKD协议的实施成本较高,限制了其在实际应用中的推广。

总的来说,QKD协议是一种具备高度安全性的量子通信协议,通过利用量子力学的原理实现了安全的密钥分发。

虽然面临一些挑战和限制,但随着技术的不断进步,QKD协议有望在未来成为信息安全领域的重要技术。

量子密码学与量子安全通信协议

量子密码学与量子安全通信协议随着信息技术的不断发展,网络安全问题也日益凸显。

传统的加密算法在面对量子计算机的攻击时显得力不从心,因此,量子密码学作为一种新兴的密码学研究领域,引起了广泛的关注。

量子密码学的核心思想是基于量子力学的原理,利用量子态的特性来实现安全的信息传输。

与传统的加密算法不同,量子密码学采用了量子态的叠加和纠缠等特性,使得信息传输过程中的窃听和篡改变得极其困难。

量子安全通信协议是实现量子密码学的重要手段之一。

其中,BB84协议是最早被提出并广泛应用的一种量子密钥分发协议。

该协议利用了量子态的不可克隆性和测量对态的破坏性,确保了密钥的安全性。

在BB84协议中,发送方Alice通过随机选择四种量子态(通常是两种正交的极化态)来发送比特。

接收方Bob同样随机选择四种量子态进行测量,并将测量结果告知Alice。

随后,Alice和Bob通过公开的通信频道进行比特值的比对和纠错,最终得到一致的密钥。

BB84协议的安全性基于量子态的不可克隆性。

由于量子态在测量过程中会被破坏,任何窃听者Eve都无法完整地获取发送方和接收方之间的量子态信息。

因此,即使Eve能够窃听到所有的量子比特,她也无法获取到正确的密钥。

然而,BB84协议也存在一些安全性问题。

首先,由于量子态的传输和测量过程中存在实验误差,可能导致Alice和Bob得到不一致的密钥。

其次,BB84协议只能保证密钥的安全性,无法保证消息的机密性。

因此,为了实现完整的量子安全通信,还需要将密钥用于消息的加密和解密。

为了解决上述问题,研究人员提出了一系列的量子安全通信协议。

例如,Ekert 协议通过利用量子纠缠的特性,实现了远程的密钥分发。

该协议利用了量子纠缠态的非局域性,使得窃听者无法获取到正确的密钥信息。

除了密钥分发协议,量子安全通信还涉及到消息的加密和解密。

目前,最常用的量子加密算法是基于量子密钥分发的One-Time Pad算法。

该算法通过将消息与密钥进行异或运算,实现了完全的信息保密性。

量子纠错量子通信和量子密码技术在信息安全中的应用案例解析

量子纠错量子通信和量子密码技术在信息安全中的应用案例解析信息安全在现代社会中扮演着至关重要的角色,而量子纠错量子通信和量子密码技术作为新兴的信息安全领域,也逐渐成为研究和应用的热点。

本文将通过解析量子纠错、量子通信和量子密码技术在信息安全中的应用案例,探讨其在保护信息安全方面的重要作用。

首先,我们来看量子纠错技术在信息安全中的应用案例。

量子纠错技术是指利用量子力学原理来纠正量子信息传输过程中产生的错误。

一种常见的量子纠错技术是量子纠错码。

量子纠错码可以通过嵌入冗余信息来保护传输过程中的量子信息,从而提高信息传输的可靠性。

例如,在量子密钥分发(QKD)中,在将密钥传输给接收方之前,使用量子纠错码可以纠正在传输过程中引入的错误,从而确保密钥的安全性。

这种应用案例在保护敏感信息的传输中起到了至关重要的作用。

接下来,我们将讨论量子通信技术在信息安全中的应用案例。

量子通信是指利用量子特性来实现安全和可靠的信息传输。

量子通信的一个关键概念是量子密钥分发(QKD)。

QKD利用量子纠错和量子密码技术生成密钥并分享给通信双方,使得密钥的传输过程无法被窃听和破解。

例如,在电子商务中,通过使用QKD可以确保用户的交易信息在传输过程中不会被黑客窃取,从而保护了用户的隐私和财产安全。

另一个应用案例是政府对外通信中的保密传输。

量子通信技术的应用可以有效地保护政府间的敏感信息,防止信息被他国窃取或破解。

最后,我们将讨论量子密码技术在信息安全中的应用案例。

量子密码技术是基于量子力学原理提供的安全保障。

其中一种典型的量子密码技术是量子密钥分发(QKD)。

QKD利用量子纠错和量子密码技术生成和分发密钥,通过共享密钥来实现信息的加密和解密。

例如,在云计算环境下,通过使用量子密码技术可以确保云端存储的数据在传输和存储过程中不被非法访问和窃取。

另一个应用案例是军事通信中的加密传输。

量子密码技术的应用可以在军事通信中提供高度安全性,防止敌方窃听和破解军事指令,从而确保国家安全。

量子纠错代码及其在量子通信中的应用

量子纠错代码及其在量子通信中的应用引言:量子通信作为一项前沿领域的研究,正逐渐引起人们的广泛关注。

然而,由于量子位的易失性质,量子通信在传输过程中容易受到噪声的干扰,从而导致信息丢失或错误。

为了解决这一问题,科学家们提出了量子纠错代码的概念。

本文将介绍量子纠错代码的基本原理以及其在量子通信中的应用。

一、量子纠错代码的基本原理量子纠错代码是一种用于保护量子信息的编码方案。

其基本原理是通过引入冗余度,将原始的量子信息编码成一系列的量子比特,并在传输过程中检测和纠正错误。

具体来说,量子纠错代码包括编码、传输和解码三个步骤。

1. 编码编码是将原始的量子信息转换成一系列的纠错码的过程。

常见的量子纠错代码有三种:Shor代码、Steane代码和Surface码。

这些代码通过将量子比特与附加的冗余比特进行纠缠,从而实现错误的检测和纠正。

2. 传输传输是指将编码后的量子信息通过量子通道传输到目标地点的过程。

由于量子通道容易受到噪声的干扰,传输过程中可能会导致量子比特的翻转或相位翻转错误。

为了解决这一问题,量子纠错代码通过对传输过程中的错误进行检测,并采取相应的纠正措施。

3. 解码解码是将传输过程中得到的编码后的量子信息恢复成原始的量子信息的过程。

解码过程需要根据编码时所采用的纠错码的规则进行操作,以实现错误的纠正和信息的恢复。

二、量子纠错代码在量子通信中的应用量子纠错代码在量子通信中具有重要的应用价值。

下面将从量子密钥分发和量子态传输两个方面介绍其应用。

1. 量子密钥分发量子密钥分发是一种基于量子纠错代码的安全通信方式。

通过使用量子纠错代码,发送方可以将密钥信息编码成一系列的量子比特,并在传输过程中检测和纠正错误。

接收方在接收到量子比特后,通过解码过程将其恢复成原始的密钥信息。

由于量子纠错代码的存在,即使在传输过程中存在噪声干扰,接收方仍然可以正确地获取到密钥信息,从而实现安全的通信。

2. 量子态传输量子态传输是一种基于量子纠错代码的可靠传输方式。

量子保密通信应用与技术探讨

量子保密通信应用与技术探讨摘要近年来,基于量子密钥分发的量子保密通信在应用方面进行了新的尝试和拓展。

基于量子密钥分发在传输距离和密钥成码率方面的研究进展和局限,提出了基于量子密钥分发的量子保密通信可分为量子密钥在线分发和量子密钥在线与离线结合分发两种模式;并基于两种模式的优劣势,提出两种模式的典型应用场景;最后对量子密钥分发在技术、设备、组网、网络能力提供等方面面临的问题进行了分析,并提出了一些解决思路。

量子保密通信的应用也与传统加密通信业务、系统和网络的发展紧密相关,需要产业链共同积极推动。

关键词:量子保密通信; 量子密钥分发; 应用AbstractIn recent years, new trials and expansions have been made in the application of quantum secure communication based on Quantum Key Distribution (QKD). In this paper, based on the progress and limitations of QKD in terms of transmission distance and key generation rate, we propose that quantum secure communication based on QKD can be divided into two modes: online distribution of quantum keys and online & offline combined distribution of quantum keys. The advantages and disadvantages of the two modes are analyzed, and the typical application scenarios of these two modes are introduced. The problems faced by QKD in terms of technology, equipment, networking, and network capability provision are discussed, and some solutions are proposed. The application of quantum secure communication is also closely related to the development of traditional encrypted communication services, systems and networks, and needs to be actively promoted by the industry chain. Keywords:quantum secure communication; quantum key distribution; application0 引言量子通信是以量子态为信息载体,通过量子态的传送实现量子信息或经典信息传送的技术。

量子保密通信技术发展及应用分析

学将为信息社会的演进提供强劲动力。 量子计算利用“量子比特”量子叠加态的特性,通

过量子态的受控演化实现数据的存储计算。随着量子 比特数量增加,量子计算算力可呈指数级规模拓展,理 论上具有经典计算无法比拟的超强并行处理能力。以 IBM 的超级计算机 Blue Gene 为例,它需要花费上百万 年 才 完 成 的 数 据 处 理 ,而 量 子 计 算 机 只 需 要 几 秒 钟 。 如果将量子计算比喻成矛,将有望“吾矛之利,于物无 不陷也”。量子计算在带来强大算力的同时,也将引发 全新信息安全挑战。现有公钥体系的安全性是基于单 向计算复杂度的数学难题,即便增加算法复杂度和密 钥长度,也难于抵御量子计算攻击,经典加密通信面临 严重威胁。当前信息社会和数字化经济时代,信息安

the introduction of quantum key distribution (QKD) technology,the latest progress of application demonstration and standard-

ization is reviewed,the system architecture and typical network organization is proposed.In order to better integrate with the

0 前言

上世纪中叶,人类以量子力学为基础开始认识和 利用微观物理规律,推动产生了激光器、半导体和原 子能等具有划时代意义的重大科技突破。进入 21 世 纪,量子技术与信息技术深度融合,第 2 次“量子革命” 正在到来。量子信息科学是量子力学与信息科学等 学科相结合而产生的新兴交叉学科,目前其重点发展 方向包括量子通信、量子测量和量子计算 3 个领域,分 别以面向无条件安全的保密通信、超强的计算能力、 精密探测突破了信息科学的经典极限。量子信息科 ——————————

关于量子保密通信的综述

关于量子保密通信的综述前言二十世纪科学的发展,给我们人类社会带来了丰硕的成果:我们的家中拥有了电视,电话,各种型号的飞机在天空飞行,不同用途的卫星日夜环绕地球,世界上平均每三个人就有一只手机……回顾人类走过的五千年,这些伟大的发明让我们惊叹不已。

在众多精灵中,电脑当之无愧为最耀眼的一个:它联接了世界的每一个角落,不分种族,不分肤色,不分信仰…一它让每个人处于信息的海洋,各种文化,思想,宗教信仰,政治观点的传播再也不为高山,大河,海洋和沙漠所阻隔。

世界正变得紧密。

谁也不能怀疑,电脑给我们的生活带来了明媚的阳光,但是谁也不会否认,一团乌云,信息安全问题的乌云,已经从二十世纪飘过来了,如果不能解决,这团乌云必定会给我们二十一世纪投下深深的阴影。

信息安全问题已经让处于世纪晨曦的我们焦头烂额了:我们的邮箱竟然不知何时已经与他人共享;花费了几个月,搜集各种资料做成的计划书,正在被竞争对手阅览;银行卡中辛辛苦苦积攒的蒸发了;我们自认为绝对安全的商业机密,早已进入了别人的电脑;政府的国家机密,不知道什么时候飞到了另外一个国家…一群群长着猫头鹰眼睛的人,正在黑暗的角落里对着我们神秘的微笑。

这朵乌云,已经让你我对着电脑目瞪口呆,让公司老总咆哮如雷,更让国家政府人员寝食难安…,恐怖组织让西方世界心惊,经济发展让东方世界奔忙,而信息安全让全世界头疼,赶走它,已经迫在眉睫了。

因为如果不在下暴雨以前解决它,那它就注定会给这个世界带来暴风雨…,上帝神秘的盒子里,总是拥有福音:七十年前,海森堡就为我们拿到了这首曲谱,但是那时候还不能演奏它。

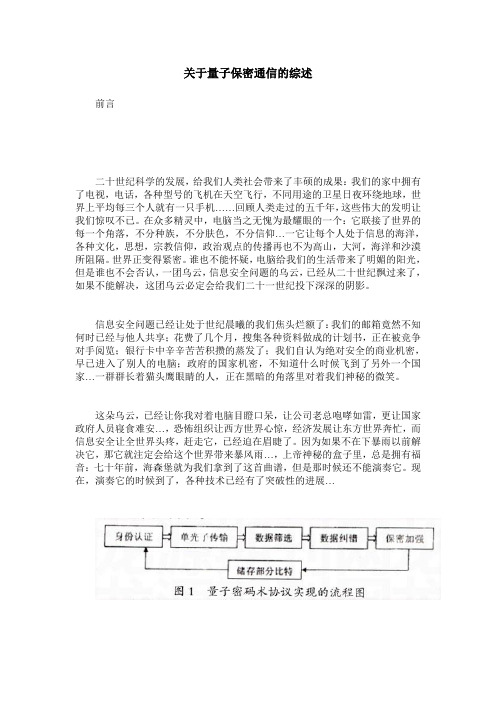

现在,演奏它的时候到了,各种技术已经有了突破性的进展…传统的加密技术都是从数学人手,明文与密文之间的数据变换借助密码算法在某个参数(即密钥)作用下完成,其理论上不被破译的可能性并未得以证明;而物理加密技术则利用光量子的物理本质使密钥传送,理论上已被证明是绝对安全的。

在2002年,日内瓦大学报道了距离为67千米的保密通信实验,而日本三菱电机公司和东芝一剑桥实验室也相继报道了距离为87千米和100千米的光纤量子保密通信实验…,现在,在合肥构建了全球首个全通型量子通信网络,实现了全功能运行,并将逐步往产业化的方向发展。

基于混沌的量子保密通信方案研究

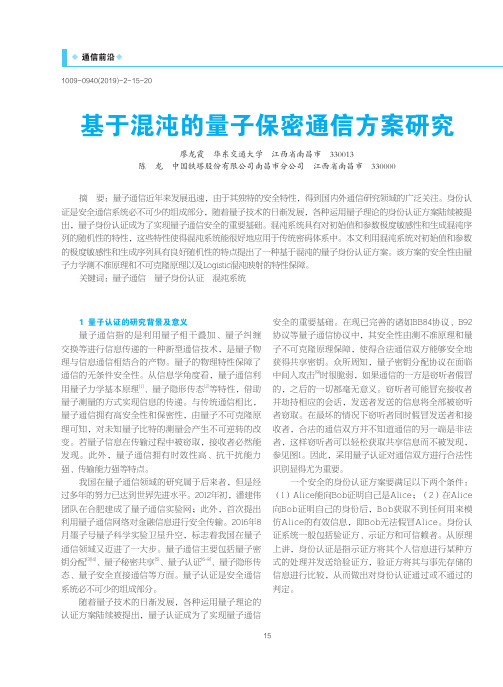

图1 中间人攻击

混沌系统[10]具有对初始值和参数极度敏感性和生成 混沌序列的随机性的特性,这些特性使得混沌系统能 很好地应用于传统密码体系中,作为序列密码使用, 发送者和接收者使用同一混沌系统处理同一初始值, 得出加解密密钥。在量子认证中,混沌系统的这些特 性也能得到很好的运用。本文所提出的基于混沌的量 子身份认证方案就是结合量子力学原理和混沌系统特 性而提出的。

安全的重要基础。在现已完善的诸如B B84协议、B92 协议等量子通信协议中,其安全性由测不准原理和量 子不可克隆原理保障,使得合法通信双方能够安全地 获得共享密钥。众所周知,量子密钥分配协议在面临 中间人攻击[9]时很脆弱,如果通信的一方是窃听者假冒 的,之后的一切都毫无意义。窃听者可能冒充接收者 并劫持相应的会话,发送者发送的信息将全部被窃听 者窃取。在最坏的情况下窃听者同时假冒发送者和接 收者,合法的通信双方并不知道通信的另一端是非法 者,这样窃听者可以轻松获取共享信息而不被发现, 参见图1。因此,采用量子认证对通信双方进行合法性 识别显得尤为重要。

图2 系统模型

图3 认证方案流程图

2.2 方案原理描述 2.2.1 信息处理过程 步骤一:通信双方A l i c e和B o b事先约定混沌系 统、混沌系统的参数μ、初始迭代次数、生成的混沌 序列的分块方式,由二进制混沌序列制备成光子序列 的编码方式等; 步骤二:Alice和Bob向CA服务器提出申请,要求 分配初始值χ0,C A服务器验证后,根据A l i c e和B o b 的注册信息、请求时间等,生成初始值χ0,分配给通 信双方,这个过程中的信息传输是通过量子信道来实 现的; 首先是B o b对A l i c e的认证,在这里,A l i c e是示证 方,Bob是验证方。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1 lice 和 Bob 要进行通信,首先他们共享一组如 下状态的 EPR 纠缠粒子对: + 1 (1) | φ = 2 (| 0 1 | 0 2 + |1 1 |1 2) 其 中, 脚 标 1、2 表 示 由 Alice 和 Bob 拥 有 粒 子 1 和 粒 子 2。

信息安全与通信保密 · 2010.7

39

通信技术

C ommunications T echnologies

⑤ Alice 将自己的测量结果与 Bob 公开的测量结果进行对 比。例如,假设初态为 | φ , 则 Alice 和 Bob 的测量结果必须 同时为 | 0 或 | 1 ,否则说明存在中间监视人的攻击。 根据上述方法比较得出错误率, 如果错误率高于安全阈值, Alice 和 Bob 放弃本次通信;反之表明 Bob 安全获取了 Seq2, Alice 运用剩余 n 组粒子对进行如文献 [9] 描述的正常稠密编码 通信,区别在于 Eve 可随时获取通信双方正在通信的粒子对通 信进行监视。 2.2 隐蔽传输机密信息中的量子信息 (1) 协议初始化 Alice 根据要传输的经典机密信息比特流制备相应的单粒 子序列: Seq3 = {P1(3),P2(3),…,Pi(3),… ,P △ t(3)} 典机密信息 M= 0 和 M= 1。 (2) Bell 基测量隐蔽传输量子信息 步骤 1 Bell 基联合测量。Alice 对 2.1 节阶段共享的有序 冗余粒子对 Seq1 与要传输的单粒子序列 Seq3 进行联合 Bell 基 测量,测量结果为某个 Bell 基的概率是 1/4,Alice 记录并保存 此有序测量结果,即 S=(s (1),s (2),…,s (Δt))。 步骤 2 传输量子信息。在 Alice 实施 Bell 基测量后,粒子 1 和 2 已消纠缠,同时粒子 2 塌缩到相应的量子态上,完成机 密信息中量子信息的隐蔽传输。 以上两个阶段流程如图 1 所示。图 1(a)为冗余粒子信 息的共享阶段:图中灰色为真实抽样粒子 t,白色粒子为冗余 粒子 Δt, 黑色为量子信道检测后用于正常通信的粒子;图 1 (b) 为隐蔽传输机密信息中量子信息传输阶段:图中 BM 表示对 Seq1 和 Seq3 进行的 Bell 基测量。

通信技术

C ommunications T echnologies

基于冗余信息的量子隐蔽通信协议

公延军 ,温晓军

1 2

*

1

1,2

,季丽萍 ,牛夏牧

1

1

( 哈尔滨工业大学深圳研究生院,广东 深圳 518000; 北京交通大学 通信与信息系统北京市重点实验室,北京 100044)

[摘

要 ] 提出一个基于冗余信息的量子隐蔽通信协议。现行的经典隐蔽通信协议难以实现真正的无条件安全,且对中

38

通信技术

C ommunications T echnologies

的隐蔽通信协议的研究却处于空白。文中立足于保证隐蔽通信 的无条件安全性和对窃听的可检测性需求,提出了一个利用量 子冗余信息实现隐蔽通信的协议。该协议中,通信双方通过稠 密编码通信时的量子信道检测阶段,实现冗余的 EPR 纠缠粒 子对的共享,此粒子对利用隐形传态传输机密信息。同时还保 证了通信的无条件安全性和对窃听的可检测性。

通信双方共享如式(1)的 EPR 纠缠粒子对,Alice 和 Bob 分 别拥有粒子 1 和粒子 2,从而在通信双方之间构筑了一个量 子通道。 Alice 对粒子 1 和粒子 3 进行联合 Bell 基测量,即可将 粒 子 1 和 3 的 子 系 统 投 影 到 4 个 Bell 基 态 中 的 任 意 一 个。 在 Alice 实施 Bell 基测量后,粒子 1 和 2 已消纠缠,并且使 得粒子 2 塌缩到相应的量子态上,此时只要 Alice 通过经典 信道告诉 Bob 她的测量结果,Bob 通过相应变换可以恢复出 粒子 3 的状态。

Quantum Convert Communication Protocol Based on Redundant Information

GONG Yan-jun ,WEN Xiao-jun

1 1 1, 2

, JI Li-ping , NIU Xia-mu

1

1 2

( Shenzhen Graduate School, Harbin Institute of Technology, Shenzhen Guangdong 518000,China; Beijing Municipal Key Lab of Communication and Information System, Beijing Jiaotong University,Beijing 100044,China) [Abstract] This paper proposes a quantum convert communication protocol based on the redundant information. Different from existing convert communication protocols, this scheme could guarantee the unconditional security and detect the eavesdropping effectively. The quantum dense coding and quantum teleportation are adopted in the protocol, thus realizing both the security of information content for transmission and the concealment of communication process. [Keywords] convert communication; redundant information; unconditional security 息隐藏的载体的不同,可以分为采用数字媒体作为载体,如图 像、音频、视频、文本等,利用数字媒体格式的冗余信息以 及人类感官系统的冗余性实现信息隐藏,所隐藏的信息也可 以是以上各种形式,只是在隐藏时都将它们视为比特流来处 理 ;而网络协议的信息隐藏则使用协议作为载体,利用的是 网络协议语法和语义的冗余,进行机密信息的嵌入隐藏 。 以上隐蔽通信的实现都是建立在经典密码体制上的,经典 密码体制从物理的角度来看,对简单的窃听攻击无法检测;从 数学的角度来看,经典密码体制大多是基于因子分解问题、离 散对数问题、概率分布问题等计算复杂性设计密码算法,而这 些方案并未被证明是无条件安全的。随着计算机技术的发展和 收稿日期:2010-03-12 作者简介:公延军,1982 年生,男,硕士,研究方向:信 息安全;温晓军,1971 年生,男,哈尔滨工业大学深圳研 究生院,博士后,研究方向:信息安全;季丽萍,1980 年 生,女,哈尔滨工业大学深圳研究生院,硕士生导师,研 究方向:信息安全;牛夏牧,1961 年生,男,哈尔滨工业 大学深圳研究生院,博士生导师, 研究方向:信息安全。 * 基 金 项 目: 中 国 博 士 后 基 金 资 助 项 目( 编 号: 20080440896);2009 年信息与通信系统北京市重点实验 室开放课题基金资助项目(编号:2009SYS006)。 计算能力的提高,如量子计算机的出现,这些算法或协议将逐 渐变得不安全 。最近,量子密码的无条件安全性和对窃听可 检测性成为保密通信的研究热点 ,基于量子密码的通信协议 和技术的研究取得了令人瞩目的成就,如量子密钥分配 、量 子机密共享

>

>

>

> >

Alice 和 Bob 事先商定对粒子进行的单位运算 I 和 3 个 Pauli 运 算 σ x、i σ y、σ z 与经典信息 {00,01,10,11} 的对应关系。若 Alice 要发送信息给 Bob,她先根据经典信息与幺正变换的对应 关系,对手中粒子 1 进行相应幺正变换。Bob 仅依靠对单个粒 子的操作不能提取出经典比特信息,因此,Alice 将粒子 1 发 送给 Bob,Bob 对两个粒子进行 Bell 基测量获知 Alice 的进行 幺正变换,从而推断出 Alice 所要传输的经典信息。不同初态 在不同幺正变换后的状态变化如表 1 所示。

和接受者,Eve 为中间监视人,她可以对通信信息进行监测甚 至修改。假定三者具有相同的粒子制备、幺正变换和相应的数 学或物理的手段进行分析和检测的能力。 协议实现的功能如下:通信双方在 Eve 的监视下进行通 信,首先,通信双方利用正常稠密编码通信过程中检测量子 信道阶段对抽样粒子进行测量时冗余信息的存在,实现 EPR 纠缠粒子对的共享;然后,将要传输的机密信息(机密粒子) 利用上一阶段共享的纠缠粒子对运用隐形传态将量子信息传 输给 Bob;最后是隐形传态过程中经典信息的传输,Alice 将 自己的测量结果对应于本阶段稠密编码通信的末态(Bob 获 知此密钥),Alice 根据末态可以制备一组对应有意义明文的 初态,用此初态进行稠密编码的通信。利用量子隐形传态和 稠密编码分别实现量子信息和经典信息的隐蔽传输,整个通 信过程具有无条件安全性且能够检测窃听。 2.1 冗余粒子信息的共享 (1) 协议初始化 步骤 1 确定幺正变换与经典信息的对应关系。 通信双方 商定幺正变换与经典信息编码之间的对应关系如下: I ←→ 00,σ x ←→ 01,i σ y ←→ 10,σ z ←→ 11 意的 EPR 纠缠粒子有序对 | y (i) (3)

sz

> |φ > |ψ > |ψ > |φ >

+ + + -

> |φ > |ψ > |ψ > |φ >

+ +

> |ψ > |φ > |φ > |ψ >

+ + -